WAAS Express/APPNAV XE con autorizzazione del comando AAA

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto dettagliatamente come configurare Wide Area Application (WAAS) Express/APPNAV-XE utilizzando i sistemi di controllo di accesso di Terminal Access Controller (TACACS) e l'autorizzazione ai comandi Authentication, Authorization and Accounting (AAA).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco WAAS

- autorizzazione AAA

- TACACS

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- WAAS 6.1.1x

- 2900 Router

- IOS versione 15.2(4)M3

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

WAAS Central Manager richiede SSH (Secure Shell) e HTTPS sicuri per accedere ai router WAAS Express e APPNAV - XE.

SSH (Secure Shell) viene usato per la configurazione iniziale/registrazione.

HTTPS viene utilizzato per la configurazione e il monitoraggio continui.

Spesso la combinazione di HTTPS e configurazione AAA sul dispositivo impedisce al gestore centrale di comunicare correttamente con questi dispositivi.

Esempio di installazione di TACAC

aaa new-model ! ! aa group server tacacs+ tacacsgroup server name server1 server name server2 aaa authentication login AUTH group AAA-Servers aaa authorization commands 1 PRIV1 group AAA-Servers aaa authorization commands 15 PRIV15 group AAA-Servers aaa authorization exec AUTHLIST group AAA-Servers

Esempio di configurazione HTTPS

ip http server

ip http authentication aaa exec-authorization AUTHLIST

ip http authentication aaa command-authorization 1 PRIV1 ip http authentication aaa command-authorization 15 PRIV15 ip http authentication aaa login-authentication AUTH ip http secure-server

ip http secure-trustpoint TP-self-signed-2945720990

ip http client source-interface GigabitEthernet0/0

ip http client secure-trustpoint TP-self-signed-2945720990

Comandi eseguiti da CM su WAAS Express/APPNAV-XE tramite HTTP

Questo è un elenco dei comandi di cui il gestore centrale ha bisogno per poter essere eseguito sul dispositivo remoto.

CLI modalità configurazione

do show running-config | section crypto pki trustpoint

crypto pki export

CLI in modalità di esecuzione

WAASX - Stato

show waas token | format show waas status | format show waas alarms | format show running-config | section hostname show ip interface brief | format show interfaces | include line protocol | Internet address | address is | *uplex show running-config brief | include clock timezone show clock show crypto pki trustpoints | include Trustpoint show inventory

WAASX - Configurazione

show parameter-map type waas waas_global | format show class-map type waas | format show policy-map type waas | format write memory

WAASX - Statistiche

show waas statistics peer | format show waas statistics application | format show waas connection brief show waas statistics accelerator http-express | format show waas statistics accelerator http-express https | format show waas statistics accelerator ssl-express | format show waas statistics class | format show waas statistics accelerator cifs-express detail | format

Registrazione

registration show waas status extended | format

AppNav-XE

show service-insertion token | format show service-insertion status | format show class-map type appnav | format show ip int br | format show service-insertion service-context | format show service-insertion service-node-group | format show service-insertion statistics service-node-group | format show policy-map type appnav | format show policy-map target service-context | format show service-insertion config service-context | format show service-insertion config service-node-group | format show service-insertion config appnav-controller-group | format show service-insertion alarms | format show ip access-list show vrf show running-config | section interface show running-config | include service-insertion swap src-ip

Risoluzione dei problemi

Una configurazione AAA o HTTP non corretta sul dispositivo terminale può causare errori nella registrazione e errori di aggiornamento dello stato.

Nota: Il modo più semplice per verificare se esiste un problema di autorizzazione è configurare un utente WAAS locale, l'autenticazione AAA locale e l'autenticazione http ip locale. Se la configurazione di test funziona correttamente, è probabile che si verifichi un problema con l'autorizzazione del comando dell'utente remoto.

Dalla CLI di WAAS Central Manager

Confermare che è possibile eseguire il ssh dalla CLI di CM al dispositivo remoto.

#ssh <device-name>

abilitare il debug cms su CM ed esaminare i file cms.log e waasx-audit.log durante la registrazione, escludendo la raccolta di statistiche e la configurazione.

# debug cms waasx-regis # debug cms router-config # debug cms stats (config)# logging disk priority 7

# cd errorlog

# type-tail cms.log follow # type-tail waasx-audit.log follow

Voci di registro di esempio quando il CM non esegue il push dei comandi in WAAS-Express o AppNav-XE.

05/27/2016 00:14:03.760 [I] cdm(RtrSync-40) Configuration commands failed on the device CeConfig_2875943/USNY25W39-R02. Not Taking backup of complete device configuration.

05/27/2016 00:14:03.774 [W] cdm(RtrSync-64) 700001 Failed configuration commands are ...

05/27/2016 00:14:03.774 [W] cdm(RtrSync-64) 700001

class-map type appnav match-any HTTPS

CLI:class-map type appnav match-any HTTPS

Status:8

Output:Command authorization failed.

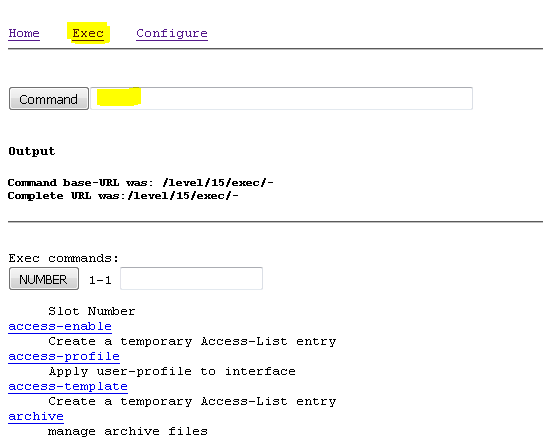

Verifica accesso HTTPS dal browser

È possibile accedere all'interfaccia HTTP.

https://<INDIRIZZO_IP>/level/15/exec/-/

Digitare quindi i comandi nella  sezione.

sezione.

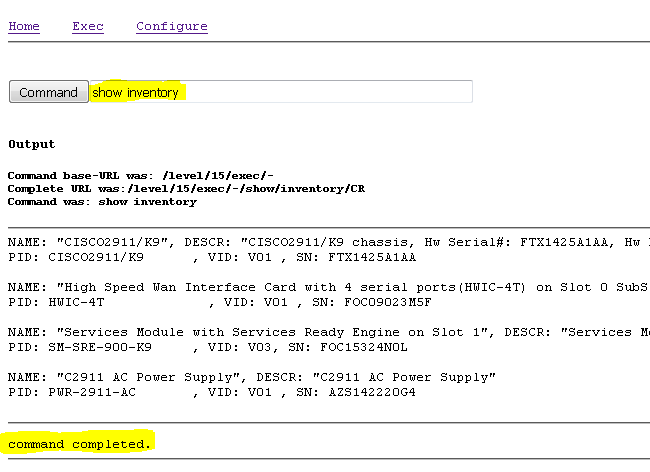

Esempio di comando show inventory

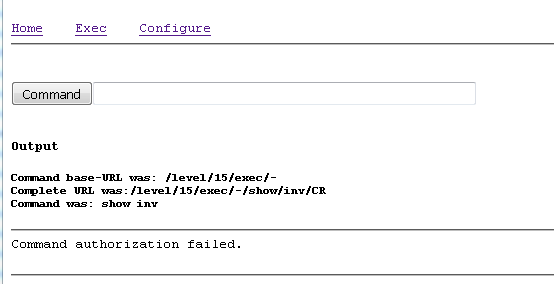

Esempio di un comando show Inventory non riuscito

Debug su router WAAS Express

autorizzazione #debug aaa

Esecuzione comando completata

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): user=waasx

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV service=shell

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV cmd=show

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV cmd-arg=vrf

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV cmd-arg=

Jul 5 07:09:19.365: AAA/AUTHOR (2935402750): Post authorization status = PASS_ADD

Errore di autorizzazione

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): user=waasx

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV service=shell

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV cmd=show

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV cmd-arg=inventory

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV cmd-arg=

Jul 5 07:08:32.685: AAA/AUTHOR (819547031): Post authorization status = FAIL

Contributo dei tecnici Cisco

- Neil ArmstrongCisco TAC Engineer

Feedback

Feedback