Configurazione del routing basato su host in ACI

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritta la funzionalità HBR (Host Based Routing) di ACI.

Introduzione

L'introduzione della funzione HBR (Host-Based Routing) dopo Cisco Application Centric Infrastructure (ACI) versione 4.0(1) soddisfa un requisito principale per il supporto del routing basato su host, al fine di ottenere un routing ottimale e un flusso di traffico simmetrico. Questo miglioramento semplifica notevolmente l'installazione ACI e riduce la complessità, rendendo la rete più efficiente. È supportato su hardware EX, FX, FX2 o serie successiva, che risponde a vari scenari di installazione, tra cui multi-sito, multi-pod e comunicazioni tra VRF/tenant. Un importante vantaggio della funzione HBR è la riduzione dei costi per le implementazioni, in quanto elimina la necessità di Gigant OverLay Forwarding (GOLF) quando i requisiti sono limitati al routing dell'host per un routing ottimale e per mantenere la simmetria del traffico L4-L7. La configurazione della funzione HBR in ACI è semplice e può essere effettuata con un solo segno di graduazione, semplificando il processo per gli amministratori di rete.

Il protocollo GOLF viene spesso implementato per motivi HBR (Host-Based Routing). Tuttavia, esiste una crescente necessità di Border Leafs (BL) per supportare in modo nativo l'HBR utilizzando protocolli di routing quali BGP (iBGP) interno, BGP (eBGP) esterno, OSPF ed EIGRP. La capacità di facilitare il routing dell'host nativo per VRF tramite iBGP o eBGP, insieme alle funzionalità complete dei confini, è ora un requisito. Si prevede che le foglie di confine gestiscano un numero significativo di rotte di accoglienza, che vanno da 20 000 a 60 000 per ciascuna foglia di confine. Inoltre, deve essere possibile controllare il routing dell'host a livello di dominio bridge (BD), consentendo l'abilitazione o la disabilitazione di questa funzione e la possibilità di scaricare tutte le route dell'host per un determinato dominio bridge (BD) e Virtual Routing and Forwarding (VRF) dagli spine. Una volta configurati, le uscite di layer 3 (L3-Out) sono responsabili della pubblicità di queste route di host ai protocolli WAN, garantendo la connettività e la diffusione delle route su reti più ampie.

Funzionamento dell'HBR

Per abilitare il routing basato su host (HBR), l'amministratore deve accedere alle impostazioni del dominio con bridging (BD) e consentire o disabilitare il routing tramite host. Questa modifica viene quindi propagata a tutti i Border Leaves (BL) necessari. All'interno della rete, un cittadino del Consiglio di Oracle Protocol (COOP), un componente incaricato della gestione delle informazioni sugli endpoint, viene a conoscenza degli interessi di Host-Route per BD dalla configurazione esistente. Dopo aver appreso questi interessi, il cittadino di COOP comunica queste informazioni agli switch Spine utilizzando il repository Multicast Route (MRouter).

Le informazioni sugli endpoint (EP), o percorsi host, vengono rilevate e possono essere apprese nella Foglia di confine (BLEAF), dove l'EP è direttamente connesso, o in una Foglia non di confine (Non-BL). Questi switch Leaf ricevono notifiche EP dagli switch Spine e, alla ricezione, aggiornano i repository COOP EP locali con le nuove informazioni.

Nei casi in cui un EP si trova in un POD remoto, il COOP non programma l'IP nel database di route IP (IP_DB), né passa le informazioni di route all'URI (Unified Routing Information Base). Viceversa, i deputati locali all'interno dello stesso POD del cittadino COOP lasciano trapelare il percorso verso l'URIB sulla base di una mappa del percorso coop-ribleak. Tuttavia, per gli EP che vengono appresi da una foglia remota ma che si trovano ancora nello stesso POD, la COOP crea una voce nel database IP senza far trapelare queste informazioni nell'URI.

L'URIB, responsabile della gestione dei percorsi, non programma questi percorsi specifici nella base UFIB (Underlay Forwarding Information Base). Per garantire un ambiente privo di loop in tutta la rete, tutti i protocolli di routing dinamico, quali EIGRP, BGP e OSPF, pubblicizzano queste route host con un tag VRF Transit. Infine, quando è necessario filtrare la pubblicità delle route per qualsiasi motivo, le route-map possono essere utilizzate per fornire un controllo granulare sulle route annunciate, consentendo agli amministratori di rete di gestire il flusso del traffico in base a requisiti specifici

Flusso di progettazione HBR

- Comportamento Foglia non-Bordo: Funziona con funzionalità normale (nessuna modifica), COOP cittadino pubblica tutto l'interesse del PE per Spines

- Comportamento del dorso: scarica tutti gli EP corrispondenti all'host-route per consentire BD a BL e BL pubblica l'interesse dell'host-route per BD.Dopo aver appreso un nuovo EP, aver eliminato un EP esistente o aver spostato un EP L2R o R2L, viene scaricato un host-route a BL

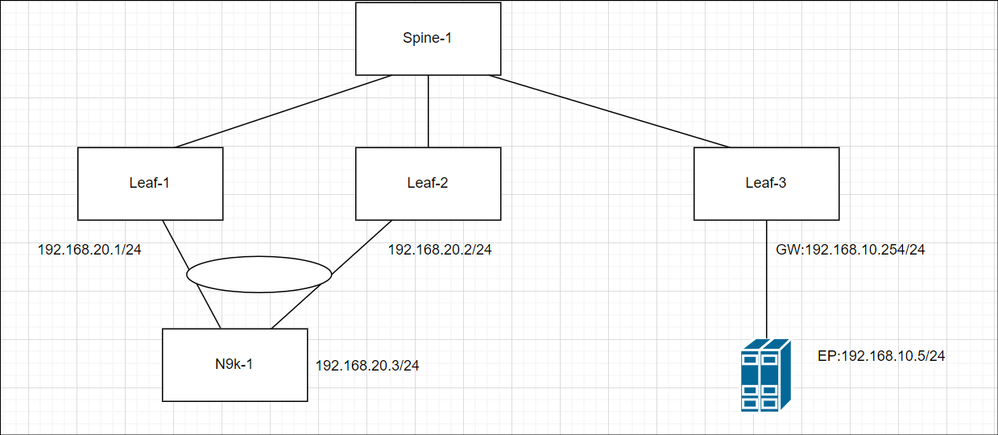

Topologia lab

Configurazione HBR tramite GUI

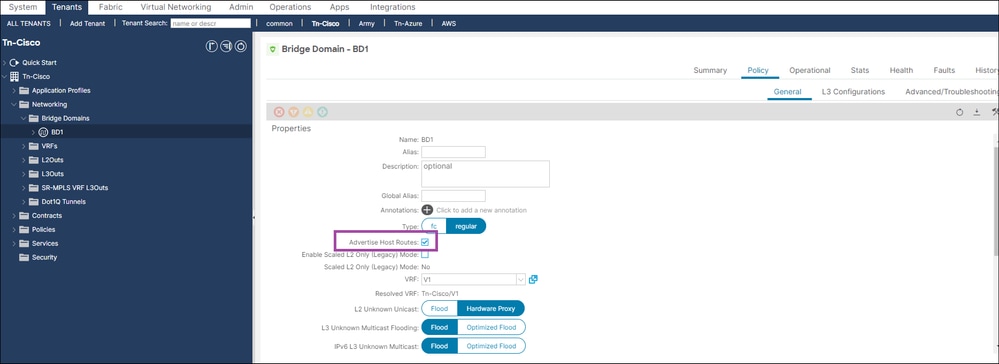

Per abilitare Host-Route, passare a Tenant—>Rete—>Per BD—>Seleziona il flag di annuncio route host

Configurazione tramite CLI

- Accesso alla CLI di APIC

configure terminal

tenant Tn-Cisco

bridge-domain BD1

advertise-host-routes

exit

Due diversi metodi sono disponibili una volta configurato l'HBR in BD

- RSBDto L3out: associare L3out con la subnet BD per pubblicizzare l'esterno

- Route-map: consente di configurare una route-map esplicita e di selezionare il flag di aggregazione.

Metodo1

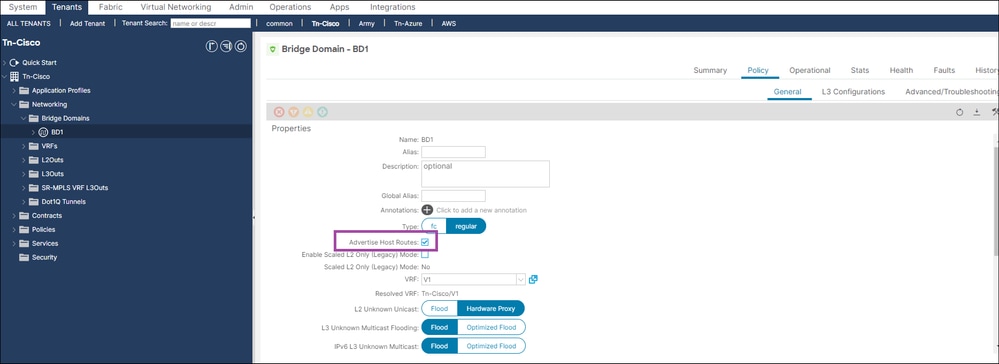

Passaggio 1. Abilita HBR a livello di Per BD

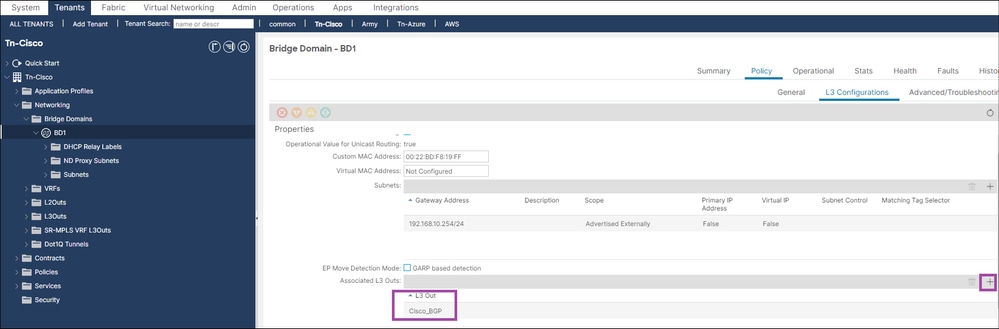

Passaggio 2. Selezionare il BD appropriato—>Click Plus —>Associate L3-out

Verifica HBR tramite CLI

1. Controllo del Parlamento europeo sulle foglie non frontaliere

Leaf3# show system internal epm endpoint ip 192.168.10.5

MAC : a453.0e3d.d9a3 ::: Num IPs : 1

IP# 0 : 192.168.10.5 ::: IP# 0 flags : host-tracked| ::: l3-sw-hit: Yes ::: flags2 :

Vlan id : 18 ::: Vlan vnid : 9592 ::: VRF name : Tn-Cisco:V1

BD vnid : 16580487 ::: VRF vnid : 2359296

Phy If : 0x1a000000 ::: Tunnel If : 0

Interface : Ethernet1/1

Flags : 0x80005c04 ::: sclass : 49154 ::: Ref count : 5

EP Create Timestamp : 05/29/2024 01:05:28.113231

EP Update Timestamp : 05/29/2024 03:27:38.093556

EP Flags : local|IP|MAC|host-tracked|sclass|timer|

::::

2. Controllo di EP (percorso host) in Spine (nessun cambiamento di comportamento)

Spine1# show coop internal info repo ep key 16580487 a453.0e3d.d9a3

Repo Hdr Checksum : 37375

Repo Hdr record timestamp : 05 29 2024 02:45:21 470730503

Repo Hdr last pub timestamp : 05 29 2024 02:45:21 472533155

Repo Hdr last dampen timestamp : 01 01 1970 00:00:00 0

Repo Hdr dampen penalty : 0

Repo Hdr flags : IN_OBJ ACTIVE

EP bd vnid : 16580487

EP mac : A4:53:0E:3D:D9:A3

flags : 0x80

repo flags : 0x102

Vrf vnid : 2359296

PcTag : 0x100c002

EVPN Seq no : 0

Remote publish timestamp: 01 01 1970 00:00:00 0

Snapshot timestamp: 05 29 2024 02:45:21 470730503

Tunnel nh : 10.0.32.67

MAC Tunnel : 10.0.32.67

IPv4 Tunnel : 10.0.32.67

IPv6 Tunnel : 10.0.32.67

ETEP Tunnel : 0.0.0.0

num of active ipv4 addresses : 1

num of anycast ipv4 addresses : 0

num of ipv4 addresses : 1

num of active ipv6 addresses : 0

num of anycast ipv6 addresses : 0

num of ipv6 addresses : 0

Primary Path:

Current published TEP : 10.0.32.67

Backup Path:

BackupTunnel nh : 0.0.0.0

Current Backup (publisher_id): 0.0.0.0

Anycast_flags : 0

Current citizen (publisher_id): 10.0.32.67

Previous citizen : 10.0.32.67

Prev to Previous citizen : 10.0.32.67

Synthetic Flags : 0x5

Synthetic Vrf : 243

Synthetic IP : 30.69.190.5

Tunnel EP entry: 0x7fd01c015108

Backup Tunnel EP entry: (nil)

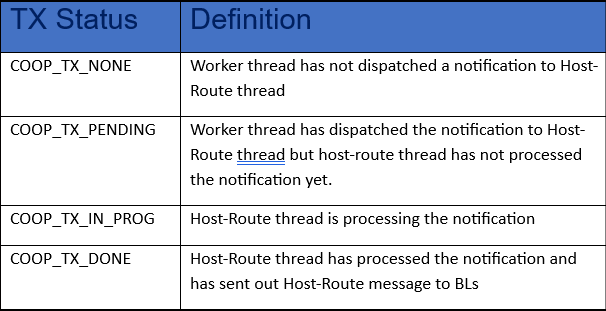

TX Status: COOP_TX_DONE

Damp penalty: 0

Damp status: NORMAL

Leaf 0 Info :

IPv4 Repo Hdr Checksum : 0

IPv4 Repo Hdr record timestamp : 05 29 2024 02:45:21 470730503

IPv4 Repo Hdr last pub timestamp : 05 29 2024 02:45:21 472533155

IPv4 Repo Hdr last dampen timestamp : 01 01 1970 00:00:00 0

IPv4 Repo Hdr dampen penalty : 0

IPv4 Repo Hdr flags : IN_OBJ

Real IPv4 EP : 192.168.10.5

Synthetic Flags IPv4 EP : 0x25

EVPN Seq no : 0

PcTag: 0x0

Remote publish timestamp: 01 01 1970 00:00:00 0

Current publisher_id: 10.0.32.67

BackupTunnel nh : 0.0.0.0

MAC Tunnel : 10.0.32.67

IPv4 Tunnel : 10.0.32.67

IPv6 Tunnel : 10.0.32.67

Current Backup (publisher_id): 0.0.0.0

Synthetic Vrf IPv4 EP: 164

Synthetic IP IPV4 EP : 7.84.11.113

Tunnel EP entry: (nil)

:Dirty: No

:Resolved: No

:Hash: 1152953448 owner: 10.0.32.68

3. Il controllo dell'HBR è abilitato su BD in BL

Leaf1# show coop internal host-route bridge-domain

Host-Based Routing BD Details:

bd-vnid:16580487, flags:0x1

host-route: Enabled <<<<<<<<

host-route record ts: 05 29 2024 03:21:52 10170968

ep-dnld: Disabled

ep-dnld record ts: 01 01 1970 00:00:00 0

vrf[0]: Tn-Cisco:V1, vnid:2359296 flags:0x1

policy af:IPv4 name:coop-ribleak-2359296 cfg:1 hdl:152223508 <<<<<<<<

policy af:IPv6 name:coop-ribleak-2359296 cfg:1 hdl:152224796

4. Controllo di RIB su BL

Leaf1# show ip route vrf Tn-Cisco:V1

<<output omitted>>

192.168.10.0/24, ubest/mbest: 1/0, attached, direct, pervasive

*via 10.0.72.65%overlay-1, [1/0], 00:37:11, static

192.168.10.5/32, ubest/mbest: 1/0, pervasive

*via , null0, [2/0], 00:12:07, coop, coop, tag 4294967295, redist-only <<<<<<<<

192.168.20.0/24, ubest/mbest: 1/0, attached, direct

*via 192.168.20.1, vlan7, [0/0], 00:43:03, direct

192.168.20.1/32, ubest/mbest: 1/0, attached

*via 192.168.20.1, vlan7, [0/0], 00:43:03, local, local

5. Controllare la mappa del percorso e l'elenco dei prefissi in BL

- Poiché BD è abilitato per il routing tramite host, lo switch Border Leaf scarica tutti gli endpoint sotto il BD tramite il dorso.

- Questi Eps possono includere subnet private.

- Questa route-map e gli elenchi di prefissi vengono utilizzati dai cittadini COOP per decidere quali percorsi utilizzare per l'URI

Leaf1# show route-map | grep coop

route-map coop-ribleak-2359296, permit, sequence 1 <<<<<<<<

ip address prefix-lists: IPv4-coop-ribleak-2359296-16580487 <<<<<<<<

route-map coop-ribleak-2359296, deny, sequence 20000

route-map exp-ctx-coop-bgp-2359296, deny, sequence 1

route-map exp-ctx-coop-bgp-2359296, permit, sequence 15801

route-map exp-ctx-coop-bgp-2359296, permit, sequence 15802

route-map exp-ctx-coop-bgp-2359296, permit, sequence 15803

route-map exp-ctx-coop-bgp-2654209, deny, sequence 1

route-map exp-ctx-coop-bgp-2654209, permit, sequence 15801

route-map exp-ctx-coop-bgp-2654209, permit, sequence 15802

route-map exp-ctx-coop-bgp-2654209, permit, sequence 15803

Leaf1# show route-map coop-ribleak-2359296

route-map coop-ribleak-2359296, permit, sequence 1

Match clauses:

ip address prefix-lists: IPv4-coop-ribleak-2359296-16580487

ipv6 address prefix-lists: IPv6-deny-all

Set clauses:

tag 4294967295 <<<<<<<<

route-map coop-ribleak-2359296, deny, sequence 20000

Match clauses:

Set clauses:

Leaf1# show ip prefix-list IPv4-coop-ribleak-2359296-16580487

ip prefix-list IPv4-coop-ribleak-2359296-16580487: 1 entries

seq 1 permit 192.168.10.254/24 le 32 <<<<<<<<

6. Controllo del record del router HBR nel dorso

- Un cittadino della COOP deve informare l'oracolo del proprio interesse nell'ospitare una particolare rotta in BD

- A tal fine, l'HBR utilizza la funzione IGMP Mroute esistente

- Il flag HOST-Route è fondamentale per determinare se una backbone leaf (BL) ha pubblicato o meno un interesse host-route per un particolare BD-VNID all'Oracle

- Il dorso viene a conoscenza degli endpoint (Eps) in BD-VNID e notifica a tutti i membri della famiglia Host-Route abilitati gli Eps in tale BD-VNID

Spine1# show coop internal info repo mrouter

Repo Hdr Checksum : 32033

Repo Hdr record timestamp : 05 29 2024 03:40:13 499048910

Repo Hdr last pub timestamp : 05 29 2024 03:40:13 499250530

Repo Hdr last dampen timestamp : 01 01 1970 00:00:00 0

Repo Hdr dampen penalty : 0

Repo Hdr flags : IN_OBJ

BD Vnid : 16580487

flags : 0x2

num of leafs in record : 2

num of valid leafs in record : 2

Leaf 0 Info :

Leaf Repo Hdr Checksum : 0

Leaf Repo Hdr record timestamp : 05 29 2024 03:40:13 499048910

Leaf Repo Hdr last pub timestamp : 05 29 2024 03:40:13 499250530

Leaf Repo Hdr last dampen timestamp : 01 01 1970 00:00:00 0

Leaf Repo Hdr dampen penalty : 0

Leaf Repo Hdr flags : IN_OBJ

Leaf tep ip : 10.0.32.66 <<<<<<<<gives advertising Leaf details

Leaf Flags : 0x2 HOST_ROUTE <<<<<<<< HBR Flag

Leaf 1 Info :

Leaf Repo Hdr Checksum : 0

Leaf Repo Hdr record timestamp : 05 29 2024 03:36:51 284157681

Leaf Repo Hdr last pub timestamp : 05 29 2024 03:36:51 284372965

Leaf Repo Hdr last dampen timestamp : 01 01 1970 00:00:00 0

Leaf Repo Hdr dampen penalty : 0

Leaf Repo Hdr flags : IN_OBJ

Leaf tep ip : 10.0.32.64

Leaf Flags : 0x2 HOST_ROUTE

Hash: 2583417566 owner: 10.0.32.65

7. Controllo di EP in BL

Leaf1# show coop internal info repo ep key 16580487 a453.0e3d.d9a3

MTS RX OK

Next repo refresh: 3430 seconds 71 ms

Repo Hdr Checksum : 0

Repo Hdr record timestamp : 05 29 2024 04:45:21 857613253

Repo Hdr last pub timestamp : 05 29 2024 04:45:21 859299171

Repo Hdr last dampen timestamp : 01 01 1970 00:00:00 0

Repo Hdr dampen penalty : 0

Repo Hdr flags : IN_OBJ ACTIVE <<<<<<<<

EP bd vnid : 16580487

EP mac : A4:53:0E:3D:D9:A3

flags : 0x80

repo flags : 0x102

Vrf vnid : 2359296

PcTag : 0x100c002

EVPN Seq no : 0

Remote publish timestamp: 01 01 1970 00:00:00 0

Snapshot timestamp: 01 01 1970 00:00:00 0

num of active ipv4 addresses : 1

num of ipv4 addresses : 1

num of active ipv6 addresses : 0

num of ipv6 addresses : 0

Current citizen (publisher_id): 10.0.32.67 <<<<<<<<

Publisher Oracle (Oracle_id): 10.0.32.65 <<<<<<<<

Tunnel nh : 10.0.32.67

RL Tunnel nh : 0.0.0.0

Dirty : No

Leaf 0 Info :

IPv4 Repo Hdr Checksum : 0

IPv4 Repo Hdr record timestamp : 05 29 2024 04:45:21 857613253

IPv4 Repo Hdr last pub timestamp : 05 29 2024 04:45:21 859299171

IPv4 Repo Hdr last dampen timestamp : 01 01 1970 00:00:00 0

IPv4 Repo Hdr dampen penalty : 0

IPv4 Repo Hdr flags : IN_OBJ

Real IPv4 EP : 192.168.10.5 <<<<<<<<

Synthetic Flags IPv4 EP : 0

EVPN Seq no : 0

PcTag: 0x0

Remote publish timestamp: 01 01 1970 00:00:00 0

Current publisher_id: 0.0.0.0

BackupTunnel nh : 0.0.0.0

MAC Tunnel : 0.0.0.0

IPv4 Tunnel : 0.0.0.0

IPv6 Tunnel : 0.0.0.0

Current Backup (publisher_id): 0.0.0.0

Synthetic Vrf IPv4 EP: 0

Synthetic IP IPV4 EP : 0.0.0.0

Tunnel EP entry: (nil)

:Dirty: No

:Resolved: No

8. Controllo di IP-DB in BL

Leaf1# show coop internal info ip-db

IP address : 192.168.10.5

Vrf : 2359296

Flags : 0x40

EP bd vnid : 16580487

EP mac : A4:53:0E:3D:D9:A3

Record timestamp : 05 29 2024 02:45:21 470730503

Publish timestamp : 05 29 2024 02:45:21 472533155

Remote publish timestamp: 01 01 1970 00:00:00 0

Utilizzato per IPv4 e lo stesso applicabile per IPv6

Leaf1# show coop internal host-route routes ipv4

Leaf1# show coop internal host-route routes ipv4

Host-Based IPv4 Routing Table for VRF: Tn-Cisco:V1

Route, BD-Vnid, Publisher-IP, URIB-Pending

--------------------------------------------

192.168.10.5, 16580487, 10.0.32.67,

-------------------------------------------

Metodo 2

Passaggio 1. Abilita HBR a livello di Per BD

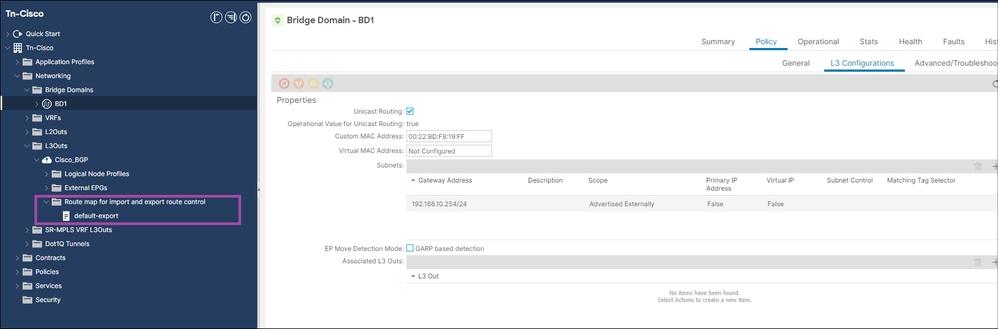

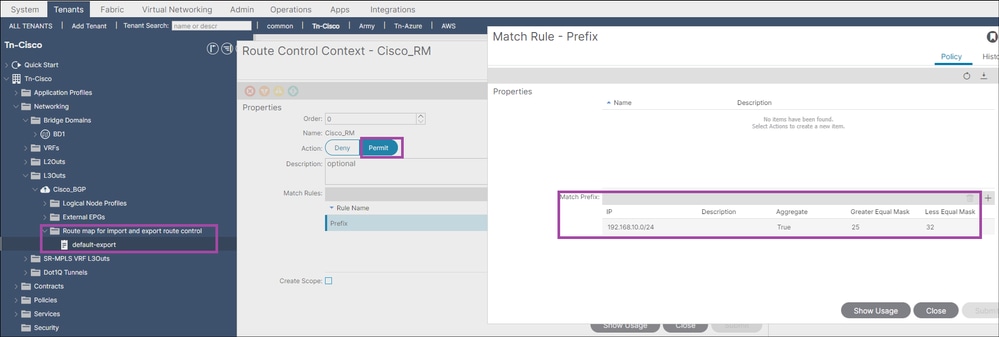

Passaggio 2. Vai a L3-out—>select Route map for import and export route control—>Default-export —>type—>Contesti Plus—>Give name—>Action (allow/Deny)—>Click Plus>Create match Rule for Route Map—>Give Name—>Click Plus—>Match Prefix—>enter IP details—>Select Aggregate

Ecco la configurazione della mappa dei percorsi

Controllo di RIB su BL

Leaf1# show ip route vrf Tn-Cisco:V1

<<output omitted>>

192.168.10.0/24, ubest/mbest: 1/0, attached, direct, pervasive

*via 10.0.72.65%overlay-1, [1/0], 09:02:17, static

192.168.10.5/32, ubest/mbest: 1/0, pervasive

*via , null0, [2/0], 06:28:06, coop, coop, tag 4294967295, redist-only <<<<<<<<

192.168.20.0/24, ubest/mbest: 1/0, attached, direct

*via 192.168.20.1, vlan7, [0/0], 09:08:09, direct

192.168.20.1/32, ubest/mbest: 1/0, attached

*via 192.168.20.1, vlan7, [0/0], 09:08:09, local, local

Controllo sul lato WAN

Switch1# show ip route vrf cisco_BGP

<<output omitted>>

192.168.10.5/32, ubest/mbest: 1/0

*via 192.168.20.1, [20/0], 00:02:08, bgp-100, external, tag 65003

192.168.20.0/24, ubest/mbest: 1/0, attached

*via 192.168.20.3, Vlan20, [0/0], 1d10h, direct

Nota: quando non è possibile applicare un tag personalizzato per una subnet BD annunciata tramite L3out. Questo perché, HBR utilizza il tag di prevenzione del loop (4294967295).

Verifica dell'HBR mediante gli MO

Leaf1# moquery -c fvBDHolder: This MO contains Bridge domain-related information and if the Host route is enabled then the “hostBasedRouting” property appears as “yes”

# fv.BDHolder

bdDn : uni/tn-Tn-Cisco/BD-BD1

isSvc : no

bcastP : 225.0.143.96

childAction :

descr :

dn : bd-[uni/tn-Tn-Cisco/BD-BD1]-isSvc-no

encap : vxlan-16580487

hostBasedRouting : yes <<<<<<<<

lcOwn : policy

mcastAllow : disabled

missingContent : no

modTs : 2024-05-29T03:21:52.000+00:00

monPolDn :

name :

nameAlias :

ownerKey :

ownerTag :

rn : bd-[uni/tn-Tn-Cisco/BD-BD1]-isSvc-no

status :

unicastRoute : yes

apic1# moquery -c coopBD: This MO is created from fvBDHolder and it has flag “host-route” to indicate host-routes for that BD needs to be pulled from Spine to Leaf

Total Objects shown: 3

# coop.BD

vnid : 16580487

childAction :

dn : topology/pod-1/node-101/sys/coop/inst/bd-16580487

flags : host-route <<<<<<<<HBR enabled on BL

lcOwn : local

modTs : 2024-05-29T03:21:52.000+00:00

rn : bd-16580487

status :

# coop.BD

vnid : 16580487

childAction :

dn : topology/pod-1/node-102/sys/coop/inst/bd-16580487

flags : host-route <<<<<<<<HBR enabled on BL

lcOwn : local

modTs : 2024-05-29T03:21:51.999+00:00

rn : bd-16580487

status :

apic1#

apic1# moquery -c coopDom: This MO contains VRF related

# coop.Dom

name : Tn-Cisco:V1

addr : 0.0.0.0

assertFuncName :

assertHit : no

assertLineNo : 0

childAction :

councilMinMaxVersion : unknown

curVersion : unknown

dn : topology/pod-1/node-101/sys/coop/inst/dom-Tn-Cisco:V1

epDamp : enabled

flags : host-route <<<<<<<<

haveDampenedEPs : no

haveThresholdsEPs : no

lastLowerTs : 1970-01-01T00:00:00.000+00:00

lastLowerVersionAddr : 0.0.0.0

lcOwn : local

lwepexceptionList : no

lwepnormalList : no

maxVersion : unknown

minVersion : unknown

modTs : 2024-05-29T03:21:52.000+00:00

monPolDn :

noOfDampenedEPs : 0

noOfThresholdEPs : 0

operFlags :

operSt : down

operStQual : unspecified

overloadState : enabled

rn : dom-Tn-Cisco:V1

routeTag : 4294967295

status :

vnid : 2359296

moquery -c coopRsBD2Dom: This Mo can be used to find relation between CoopBD to CoopDom

Total Objects shown: 3

# coop.RsBD2Dom

tDn : topology/pod-1/node-101/sys/coop/inst/dom-Tn-Cisco:V1

childAction :

dn : topology/pod-1/node-101/sys/coop/inst/bd-16580487/rsBD2Dom-[topology/pod-1/node-101/sys/coop/inst/dom-Tn-Cisco:V1]

forceResolve : yes

lcOwn : local

modTs : 2024-05-29T05:30:59.960+00:00

rType : mo

rn : rsBD2Dom-[topology/pod-1/node-101/sys/coop/inst/dom-Tn-Cisco:V1]

state : unformed

stateQual : none

status :

tCl : coopDom

tType : mo

# coop.RsBD2Dom

tDn : topology/pod-1/node-102/sys/coop/inst/dom-Tn-Cisco:V1

childAction :

dn : topology/pod-1/node-102/sys/coop/inst/bd-16580487/rsBD2Dom-[topology/pod-1/node-102/sys/coop/inst/dom-Tn-Cisco:V1]

forceResolve : yes

lcOwn : local

modTs : 2024-05-29T05:30:59.957+00:00

rType : mo

rn : rsBD2Dom-[topology/pod-1/node-102/sys/coop/inst/dom-Tn-Cisco:V1]

state : unformed

stateQual : none

status :

tCl : coopDom

tType : mo

# coop.RsBD2Dom

tDn : topology/pod-1/node-103/sys/coop/inst/dom-Tn-Cisco:V1

childAction :

dn : topology/pod-1/node-103/sys/coop/inst/bd-16580487/rsBD2Dom-[topology/pod-1/node-103/sys/coop/inst/dom-Tn-Cisco:V1]

forceResolve : yes

lcOwn : local

modTs : 2024-05-29T05:30:59.958+00:00

rType : mo

rn : rsBD2Dom-[topology/pod-1/node-103/sys/coop/inst/dom-Tn-Cisco:V1]

state : unformed

stateQual : none

status :

tCl : coopDom

tType : mo

Leaf1# moquery -c coopRibLeakP : This MO controls the routes that must be leaked into RIB

Total Objects shown: 2

# coop.RibLeakP

always : yes

childAction :

dn : sys/coop/inst/dom-Tn-Cisco:V1/af-ipv4-ucast/ribleak

lcOwn : local

modTs : 2024-05-29T03:21:52.000+00:00

rn : ribleak

rtMap : coop-ribleak-2359296

status :

# coop.RibLeakP

always : yes

childAction :

dn : sys/coop/inst/dom-Tn-Cisco:V1/af-ipv6-ucast/ribleak

lcOwn : local

modTs : 2024-05-29T03:21:52.000+00:00

rn : ribleak

rtMap : coop-ribleak-2359296

status

Leaf1# moquery -c rtmapRule : it gives match and set Rules details from Route-map

# rtmap.Rule

name : exp-l3out-Cisco_BGP-peer-2359296

childAction :

descr :

dn : sys/rpm/rtmap-exp-l3out-Cisco_BGP-peer-2359296

lcOwn : local

modTs : 2024-05-29T02:53:33.290+00:00

nameAlias :

rn : rtmap-exp-l3out-Cisco_BGP-peer-2359296

status :

# rtmap.Rule

name : exp-ctx-coop-bgp-2359296

childAction :

descr :

dn : sys/rpm/rtmap-exp-ctx-coop-bgp-2359296

lcOwn : local

modTs : 2024-05-29T02:51:07.644+00:00

nameAlias :

Leaf1# moquery -c rtpfxEntry: it gives Prefix related details

# rtpfx.Entry

order : 1

action : permit

childAction :

criteria : inexact

descr :

dn : sys/rpm/pfxlist-IPv4-coop-ribleak-2359296-16580487/ent-1

fromPfxLen : 0

lcOwn : local

modTs : 2024-05-29T03:21:52.000+00:00

name :

nameAlias :

pfx : 192.168.10.254/24

rn : ent-1

rpmCfgFailedBmp :

rpmCfgFailedTs : 00:00:00:00.000

rpmCfgState : 0

status :

toPfxLen : 32

Leaf1# moquery -c bgpInterLeakP: This MO is a protocol Route leak policy defining the distribution of routes from one protocol to another

# bgp.InterLeakP

proto : coop

inst : default

asn : 0

childAction :

descr :

dn : sys/bgp/inst/dom-Tn-Cisco:V1/af-ipv4-ucast/interleak-coop-interleak-default

lcOwn : local

modTs : 2024-05-29T02:51:07.644+00:00

name :

nameAlias :

rn : interleak-coop-interleak-default

rtMap : exp-ctx-coop-bgp-2359296

scope : inter

status

Percorso e comandi del registro

/var/sysmgr/tmp_logs/coop_trace.bl

Statistiche CPU/memoria

File degli arresti anomali/core.

Uscita di "top -H" da foglia/colonna vertebrale in caso di CPU alta

Sopra le uscite Cli e show_Tech

Annuncia le linee guida e le limitazioni per la configurazione delle route host

- Se un dominio bridge è associato a un EPG con la stessa subnet configurata per le perdite interne, è necessario attivare il flag "Advertised Externally" (Pubblicizzato esternamente) nella subnet EPG.

- La funzione Advertise Host Routes è supportata sugli switch di seconda generazione o versioni successive (gli switch Cisco Nexus N9K con "EX", "FX" o "FX2" alla fine del nome del modello dello switch o versioni successive, ad esempio N9K-93108TC-EX).

- L'abilitazione di PIMv4 (Protocol-Independent Multicast, versione 4) e l'annuncio di route host su un BD non è supportata.

- Quando EPs è obsoleto o viene rimosso dal database, le route host vengono ritirate da Foglia bordo.

- Quando EP viene spostato tra SITI o POD, i percorsi host devono essere ritirati dal primo SITO/POD e pubblicizzati nel nuovo POD/SITO.

- Gli EP appresi su un BD specifico, sotto qualsiasi subnet BD sono pubblicizzati dall'L3out sulla foglia di bordo nello stesso POD.

- Gli EP vengono pubblicizzati come route host solo nel POD locale tramite la foglia di bordo.

- Le route host non vengono annunciate da un POD a un altro POD.

- Le route EP/host in una foglia remota non vengono pubblicizzate tramite gli switch Border Leaf nel POD principale o in un altro POD.

- Le route EP/host nel POD principale non vengono annunciate tramite L3out negli switch Remote Leaf dello stesso POD o di un altro POD.

- Per la subnet BD l'opzione Pubblicizza esternamente deve essere abilitata.

- Il BD deve essere associato a un L3out oppure il L3out deve avere una route-map esplicita configurata con subnet BD corrispondenti.

- Deve esistere un contratto tra l'EPG nel BD specificato e l'EPG esterno per l'L3out.

|

|

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

11-Jul-2024 |

Versione iniziale |

Contributo dei tecnici Cisco

- Vishal HathiTAC

Feedback

Feedback