Configurazione e risoluzione dei problemi dell'archivio di configurazione esterno su DNA Center

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive come utilizzare la funzionalità di archiviazione della configurazione esterna, disponibile in Cisco DNA Center versione 2.3.5.x.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco DNA Center con release 2.3.5

- Server Linux Secure File Transfer Protocol (SFTP)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco DNA Center con versione 2.3.5 o superiore

- Un server SFTP, in questo documento viene utilizzato un server Linux RedHat 8

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

Configurazione delle impostazioni SFTP

Passaggio 1. A differenza del protocollo FTP (File Transfer Protocol), non è necessario installare pacchetti aggiuntivi per utilizzare SFTP. SFTP utilizza il sottosistema SSH. Eseguire il comando e verificare di disporre già del pacchetto SSH richiesto.rpm -qa|grep ssh

L'output deve essere simile al seguente:

[admin@backup-server ~]$ rpm -qa|grep ssh

libssh-0.9.4-3.el8.x86_64

openssh-clients-8.0p1-10.el8.x86_64

openssh-8.0p1-10.el8.x86_64

libssh-config-0.9.4-3.el8.noarch

openssh-server-8.0p1-10.el8.x86_64

openssh-askpass-8.0p1-10.el8.x86_64

qemu-kvm-block-ssh-4.2.0-59.module+el8.5.0+12817+cb650d43.x86_64

Passaggio 2. Creare una nuova cartella e assegnarle le autorizzazioni appropriate.

[admin@backup-server data]$ mkdir -p /data/sftp

[admin@backup-server data]$ chmod 700 /data

Passaggio 3. Spostarsi nella nuova directory.

[admin@backup-server data]$ cd /data/sftp

Passaggio 4. Creare un group e userper regolamentare gli utenti con accesso SFTP.

[admin@backup-server sftp]$ groupadd sftpusers

Passaggio 5. Creare un utente, ad esempio digranad e associarlo al gruppo sftpusers e alla cartella creata nel passaggio 1.

[admin@backup-server sftp]$ useradd -g sftpusers -d /data/sftp digranad

Assegnare una password all'utente.

[admin@backup-server sftp]$ passwd digranad

Changing password for user digranad.

New password:

Retype new password:

passwd: all authentication tokens updated successfully.

Passaggio 6. Configurare le autorizzazioni corrette per la directory utilizzando il gruppo e l'utente creati nei passaggi precedenti. Utilizzare il comando sudo chown user:group directory/.

[admin@backup-server data]$ pwd

/data

[admin@backup-server data]$ sudo ls -lrt

[sudo] password for admin:

total 0

drwxr-xr-x. 2 root root 6 Feb 3 18:22 sftp

[admin@backup-server data]$ sudo chown digranad:sftpusers sftp/

[admin@backup-server data]$ sudo ls -lrt

total 0

drwxr-xr-x. 3 digranad sftpusers 38 May 18 15:04 sftp

[admin@backup-server data]$

A questo punto, le impostazioni SFTP sono state configurate correttamente. Procedere ora con la configurazione su Cisco DNA Center.

Configurazione del repository esterno SFTP sull'interfaccia utente di Cisco DNA Center

Passaggio 1. Accedere all'interfaccia utente di Cisco DNA Center, e passare a System > Settings > Configuration Archive.

Passaggio 2. Nella scheda Configuration Archive fare clic sulla scheda Esterno.

Passaggio 3. Fare clic sull'icona Aggiungi per avviare la configurazione di un repository esterno.

Nota: è possibile aggiungere un solo server SFTP.

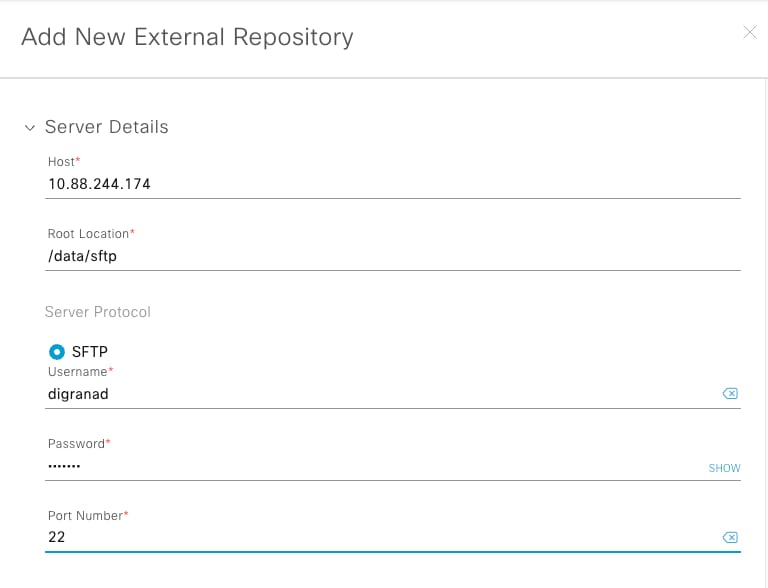

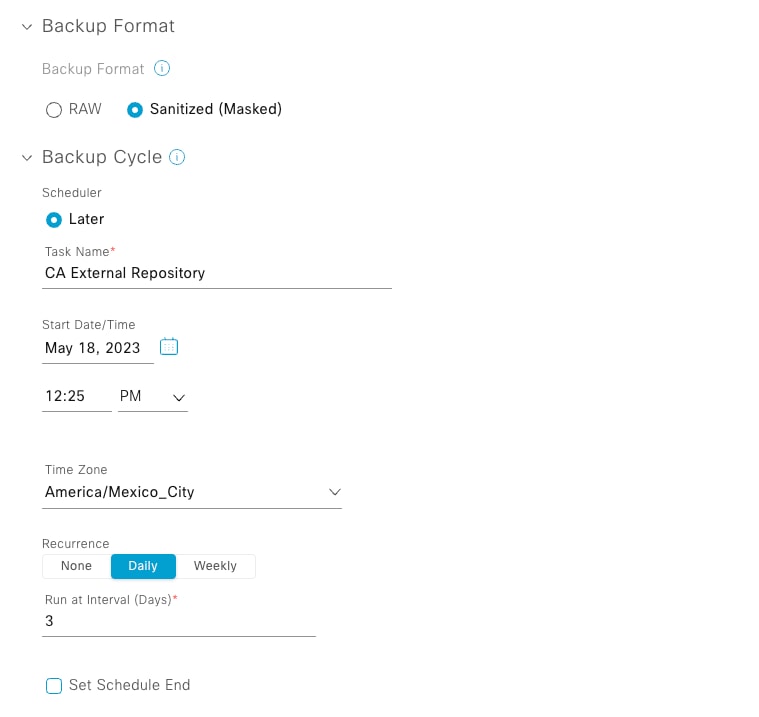

Passaggio 4. Nella scheda Add New External Repositorye completare i seguenti dettagli:

-

Host: immettere l'indirizzo IP del server.

-

Percorso principale: immettere il percorso della cartella principale.

-

Protocollo server: immettere il nome utente, la password e il numero di porta del server SFTP (la porta 22 è la porta SFTP predefinita).

- Scegliere il formato di backup:

- RAW: Una configurazione completa sarà rivelata. Tutte le configurazioni sensibili/private non vengono nascoste nei dati di backup. Immettere una password per bloccare il file di backup.

Attenzione: le password dei file non vengono salvate su Cisco DNA Center. Per accedere ai file sul server SFTP è necessario ricordare la password.

Nota: la password è applicabile solo quando è selezionato il formato di backup non elaborato.

-

Sanitizzato (mascherato): i dettagli di configurazione sensibili/privati nella configurazione corrente verranno mascherati.

e. Pianificare il ciclo di backup. Immettere la data, l'ora, il fuso orario e l'intervallo di ricorrenza del backup.

Nota: utilizzare le impostazioni configurate nella sezione Configurazione delle impostazioni SFTP di questo documento.

Configurazione repository esterno 1

Configurazione repository esterno 1

Passaggio 5. Fare clic su Salva.

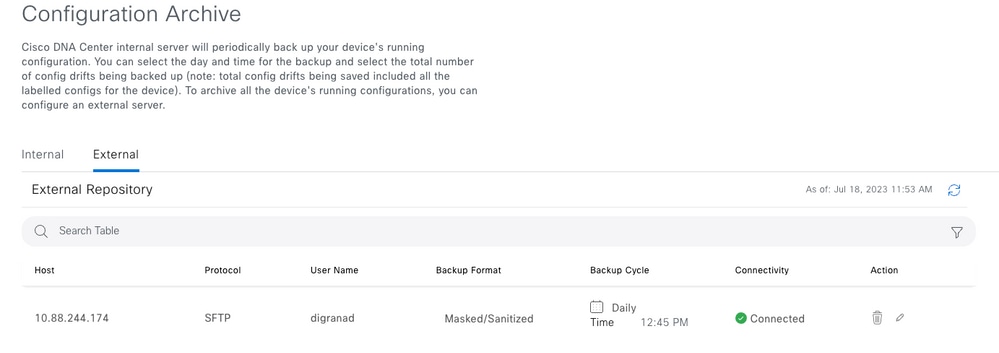

Verifica

Confermare che la configurazione del repository esterno sia stata salvata e visualizzata nella sezione Archivio di configurazione.

Come utilizzare i dati

Cisco DNA Center funge da repository per la configurazione dei dispositivi di rete. Questi sono i passaggi per visualizzare le configurazioni nella SFTP Server.

Cambia directory ( cd ) nel server SFTP Root Location ed eseguire pwd per confermare.

[admin@backup-server ~]$ cd /data/sftp/

[admin@backup-server sftp]$ pwd

/data/sftp

Cisco DNA Center deve avere configurato una directory chiamata device_config_export. Utilizzo ls -lrt per inserirlo nell'elenco.

[admin@backup-server sftp]$ ls -lrt

total 4

drwxr-xr-x. 25 digranad sftpusers 4096 Jul 18 20:24 device_config_export

Modificare la directory con cd ed elencare nuovamente i file. È necessario visualizzare una directory per ogni ciclo e il giorno in cui è stato eseguito.

[admin@backup-server sftp]$ cd device_config_export/

[admin@backup-server device_config_export]$ ls -lrt

total 0

drwxr-xr-x. 2 digranad sftpusers 61 May 18 15:31 1eeb097b-1d13-4e90-ba38-aace54dcdab5

drwxr-xr-x. 2 digranad sftpusers 61 May 19 14:45 a1a06766-feec-41b0-adf0-50e94def3901

drwxr-xr-x. 2 digranad sftpusers 61 May 22 14:45 28dd5439-c1e9-4a76-bd25-5292d46a1fe6

drwxr-xr-x. 2 digranad sftpusers 61 May 25 14:45 5dbf1ad5-a1a7-42ed-8367-ba90d09fffad

Per controllare il file dal 18 maggio, cd in tale directory ed elencarne il contenuto per trovare il file .zip con le configurazioni.

[admin@backup-server device_config_export]$ cd 1eeb097b-1d13-4e90-ba38-aace54dcdab5

[admin@backup-server 1eeb097b-1d13-4e90-ba38-aace54dcdab5]$ ls -lrt

total 364

-rw-r--r--. 1 digranad sftpusers 371393 May 18 15:31 Export_Configs-17_May_2023_23_50_00_212-w8Q.zip

Per controllare i file nel file .zip, è possibile procedere in due modi:

Opzione 1. Decomprimere il file Export_Configs

Eseguire il unzip per il file .zip.

Nota: l'opzione Sudo è necessaria nell'esempio poiché si è effettuato l'accesso con il nome utente admin.

[admin@backup-server 1eeb097b-1d13-4e90-ba38-aace54dcdab5]$ sudo unzip Export_Configs-17_May_2023_23_50_00_212-w8Q.zip

Archive: Export_Configs-17_May_2023_23_50_00_212-w8Q.zip

Questa opzione crea una directory per ogni dispositivo dell'inventario. Controllarle con il ls

[admin@backup-server 1eeb097b-1d13-4e90-ba38-aace54dcdab5]$ ls -lrt

total 364

-rw-r--r--. 1 digranad sftpusers 371393 May 18 15:31 Export_Configs-17_May_2023_23_50_00_212-w8Q.zip

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-Border2.Pod2.example.com

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-FIAB.Pod8.example.com

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-Border2.Pod8.example.com

drwxr-xr-x. 2 root root 106 Jul 19 15:45 x.x.x.x-MXC.L.11-9300

drwxr-xr-x. 2 root root 106 Jul 19 15:45 x.x.x.x-MXC.N.04-9300

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-Edge1.Pod8.example.com

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-WLC.Pod8.example.com

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-Edge2.Pod2.example.com

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-Border1_node.example.com

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-Border2_node.example.com

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-Edge-1

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-Interm.Pod8.example.com

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-Edge2.Pod8.example.com

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-MXC.I.12-9500

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-Edge1.Pod2.example.com

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-Border1.Pod8.example.com

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-Switch.Pod2.example.com

drwxr-xr-x. 2 root root 106 Jul 19 15:45 x.x.x.x-MXC.D.10-9300

drwxr-xr-x. 2 root root 106 Jul 19 15:45 x.x.x.x-Fusion_Router.example.com

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-Border1.Pod2.example.com

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-LanAauto-5.Pod8.example.com

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-Router-Lab.cisco

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-Edge-1

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-WLC1.Pod2.example.com

drwxr-xr-x. 2 root root 106 Jul 19 15:45 x.x.x.x-Router

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-Edge-2

drwxr-xr-x. 2 root root 106 Jul 19 15:45 x.x.x.x-sw2.example.com

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-Fusion.Pod8.example.com

drwxr-xr-x. 2 root root 151 Jul 19 15:45 x.x.x.x-9800-5-jdv.example.com

Ogni directory viene creata con il formato x.x.x.x-DeviceHostname dove x.x.x.x è l'acronimo di Device Management IP Address.

I dati salvati possono variare a seconda del tipo di dispositivo. Ecco due esempi, uno per x.x.x.x-Edge1.Pod8.example.com e l'altro per x.x.x.x-Fusion_Router.cisco.com.

Per visualizzare i file archiviati, cd nella directory dei dispositivi ed elencarne il contenuto.

[admin@backup-server 1eeb097b-1d13-4e90-ba38-aace54dcdab5]$ cd x.x.x.x-Edge1.Pod8.example.com

[admin@backup-server x.x.x.x-Edge1.Pod8.example.com]$ ls -lrt

total 140

-rw-r--r--. 1 root root 556 May 17 23:50 17_May_2023_23_50_00_212_vlan.dat.bat

-rw-r--r--. 1 root root 67990 May 17 23:50 17_May_2023_23_50_00_212_STARTUPCONFIG.cfg

-rw-r--r--. 1 root root 68055 May 17 23:50 17_May_2023_23_50_00_212_RUNNINGCONFIG.cfg

[admin@backup-server 1eeb097b-1d13-4e90-ba38-aace54dcdab5]$ cd x.x.x.x-Fusion_Router.example.com

[admin@backup-server x.x.x.x-Fusion_Router.example.com]$ ls -lrt

total 32

-rw-r--r--. 1 root root 15578 May 17 23:50 17_May_2023_23_50_00_212_STARTUPCONFIG.cfg

-rw-r--r--. 1 root root 15578 May 17 23:50 17_May_2023_23_50_00_212_RUNNINGCONFIG.cfg

Nota: nei dispositivi basati su router non è previsto l'archiviazione dei dati VLAN.

Infine, utilizzare il Linux cat

admin@backup-server x.x.x.x-Fusion_Router.cisco.com]$ cat 17_May_2023_23_50_00_212_STARTUPCONFIG.cfg

service timestamps debug datetime msec

service timestamps log datetime msec

service password-encryption

service call-home

...

...

...

snmp-server host x.x.x.x version 2c ********

snmp-server host x.x.x.x version 2c ********

control-plane

line con 0

stopbits 1

line aux 0

line vty 0 4

transport input ssh

destination transport-method http

event manager applet catchall

event cli pattern ".*" sync no skip no

action 1 syslog msg "$_cli_msg"

netconf-yang

end

Opzione 2. Navigare sul .zip usando Linux Vim Tool

Lo strumento Vim consente di spostarsi all'interno del file .zip senza estrarlo. Per eseguire questa operazione, eseguire vim con il file .zip.

[admin@backup-server 1eeb097b-1d13-4e90-ba38-aace54dcdab5]$ vim Export_Configs-17_May_2023_23_50_00_212-w8Q.zip

Vim carica un ambiente di esplorazione in cui è possibile spostarsi tra tutti i file all'interno del file .zip utilizzando i tasti freccia e il tasto Invio per spostarsi tra i file.

" zip.vim version v28

" Browsing zipfile /data/sftp/device_config_export/1eeb097b-1d13-4e90-ba38-aace54dcdab5/Export_Configs-17_May_2023_23_50_00_212-w8Q.zip

" Select a file with cursor and press ENTER

/x.x.x.x-Border2.Pod2.example.com/17_May_2023_23_50_00_212_RUNNINGCONFIG.cfg

/x.x.x.x-Border2.Pod2.example.com/17_May_2023_23_50_00_212_STARTUPCONFIG.cfg

/x.x.x.x-Border2.Pod2.example.com/17_May_2023_23_50_00_212_vlan.dat.bat

/x.x.x.x-FIAB.Pod8.example.com/17_May_2023_23_50_00_212_STARTUPCONFIG.cfg

/x.x.x.x-FIAB.Pod8.example.com/17_May_2023_23_50_00_212_vlan.dat.bat

/x.x.x.x-FIAB.Pod8.example.com/17_May_2023_23_50_00_212_RUNNINGCONFIG.cfg

/x.x.x.x-Border2.Pod8.example.com/17_May_2023_23_50_00_212_vlan.dat.bat

Nota: per uscire da qualsiasi file o dall'ambiente Vim, utilizzare il comando :q!.

Risoluzione dei problemi

Errori comuni

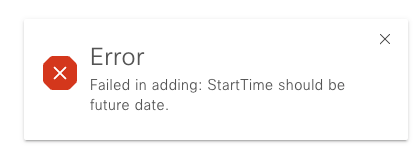

1. L'ora di inizio è maggiore dell'ora corrente

Dopo la configurazione del server del repository esterno, se l'ora di inizio configurata per il ciclo di backup è precedente all'ora corrente, viene visualizzato questo errore:

Per modificare questa impostazione, è sufficiente scegliere un StartTime diverso che sia maggiore dell'ora corrente.

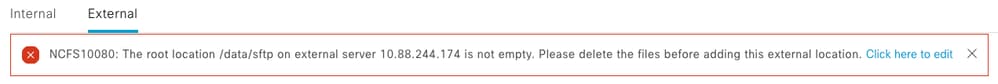

2. La directory dei percorsi radice non è vuota

Se la cartella dei percorsi radice non è stata creata da zero o si sta riconfigurando il repository esterno su Cisco DNA Center, viene visualizzato questo errore:

Per correggere l'errore, ripulire il percorso radice nel server SFTP. Accedere al server SFTP e selezionare il percorso con il comando cd ed eseguire una pulitura con il comando sudo rm -r.

[admin@backup-server sftp]$ cd /data/sftp

[admin@backup-server sftp]$ sudo rm -r

Utilizzare il ls -lrt per verificare che non vi siano file e utilizzare il comando ls -la per verificare se sono rimasti file nascosti.

[admin@backup-server sftp]$ sudo ls -lrt

total 0

[admin@backup-server sftp]$ sudo ls -la

total 4

drwxr-xr-x. 3 digranad sftpusers 38 May 18 15:23 .

drwx-----x. 4 root root 34 Feb 3 18:27 ..

drwx------. 3 digranad sftpusers 19 May 18 15:03 .config

-rw-------. 1 digranad sftpusers 16 May 18 15:03 .esd_auth

Se sono presenti file nascosti, rimuoverli con il comando sudo rm -r .* e utilizzare il ls -laper confermare che tutti i file sono stati rimossi.

[admin@backup-server sftp]$ sudo rm -r .*

rm: refusing to remove '.' or '..' directory: skipping '.'

rm: refusing to remove '.' or '..' directory: skipping '..'

[admin@backup-server sftp]$

[admin@backup-server sftp]$ sudo ls -la

total 0

drwxr-xr-x. 2 digranad sftpusers 6 May 18 15:25 .

drwx-----x. 4 root root 34 Feb 3 18:27 ..

[admin@backup-server sftp]$

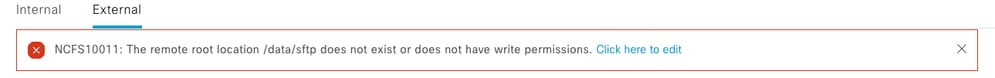

3. La cartella del percorso radice non esiste o le autorizzazioni non sono state concesse correttamente

Nel caso in cui la cartella del percorso principale non sia presente nel server SFTP o nel caso in cui esista senza le autorizzazioni appropriate, viene visualizzato questo errore:

Tenere traccia delle autorizzazioni dall'alto verso il basso. In questo esempio, verificare le autorizzazioni o l'esistenza della /sftp directory./data

Utilizzare il comando pwd per conoscere il percorso della cartella corrente.

[admin@backup-server data]$ pwd

/data

Con il ls -lrt confermare che il comando /sftp esiste una cartella e verificarne le autorizzazioni.

[admin@backup-server data]$ ls -lrt

total 0

drwxr-xr-x. 2 root root 6 Feb 3 18:22 sftp

La directory /sftp ha autorizzazioni impostate su root. Nel caso in cui sia stato utilizzato un utente diverso nel passaggio 4. del Configure SFTP server on Cisco DNA Center GUI , è necessario modificare il nome utente nelle impostazioni della GUI o le autorizzazioni nel server SFTP. È possibile utilizzare il Passaggio 6. della Configure SFTP Settings per riferimento.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

2.0 |

27-Jul-2023 |

Release iniziale |

1.0 |

26-Jul-2023 |

Versione iniziale |

Contributo dei tecnici Cisco

- Diego GranadosCisco Technical Leader

Feedback

Feedback