Introduzione

In questo documento viene descritto come configurare l'autenticazione esterna RADIUS su Cisco DNA Center utilizzando un server Cisco ISE con versione 3.1.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco DNA Center e Cisco ISE sono già integrati e l'integrazione è su Active Status.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco DNA Center versione 2.3.5.x.

- Cisco ISE versione 3.1.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

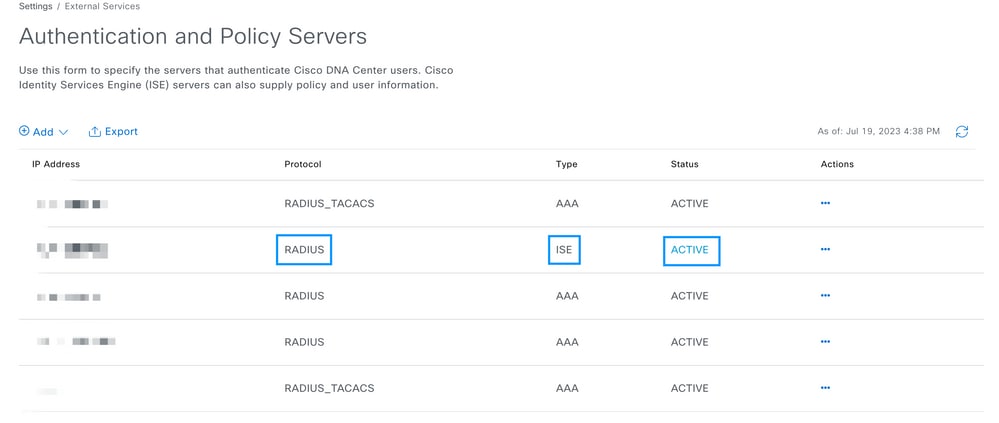

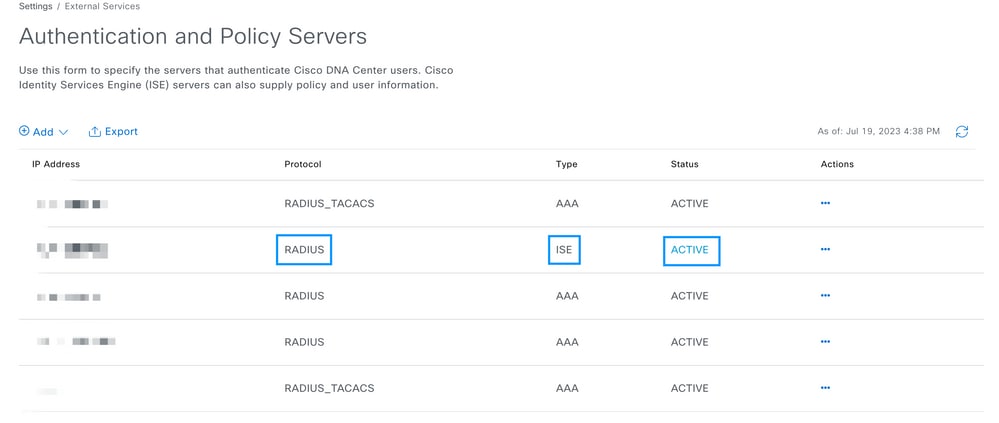

Passaggio 1. Accedere alla GUI di Cisco DNA Center e selezionare Authentication and Policy Server.

Verificare che il protocollo RADIUS sia configurato e che lo stato ISE sia Active per il server ISE Type.

Nota: il tipo di protocollo RADIUS_TACACS funziona per questo documento.

Avviso: se il server ISE non è nello stato Attivo, è necessario correggere prima l'integrazione.

Passaggio 2. Su ISE Server selezionare Administration > Network Resources > Network Devices, fare clic sull'icona Filter, scrivere l'indirizzo IP di Cisco DNA Center e verificare se è presente una voce. In caso affermativo, andare al passo 3.

Se la voce non è presente, è necessario visualizzare il messaggio Nessun dato disponibile.

In questo caso, è necessario creare un dispositivo di rete per Cisco DNA Center, quindi fare clic sul pulsante Add (Aggiungi).

Configurare il nome, la descrizione e l'indirizzo IP (o gli indirizzi) di Cisco DNA Center. Tutte le altre impostazioni sono impostate sui valori predefiniti e non sono necessarie per le finalità di questo documento.

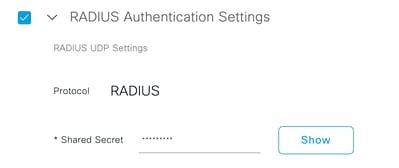

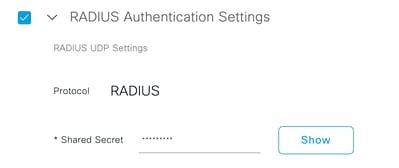

Scorrere verso il basso e abilitare le impostazioni di autenticazione RADIUS facendo clic sulla relativa casella di controllo e configurare un segreto condiviso.

Suggerimento: questo segreto condiviso sarà necessario in seguito, quindi salvalo altrove.

Solo in questo caso, fare clic su Submit (Invia).

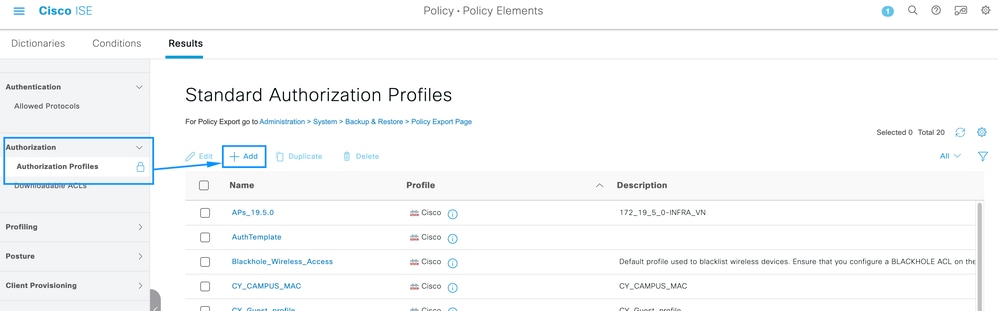

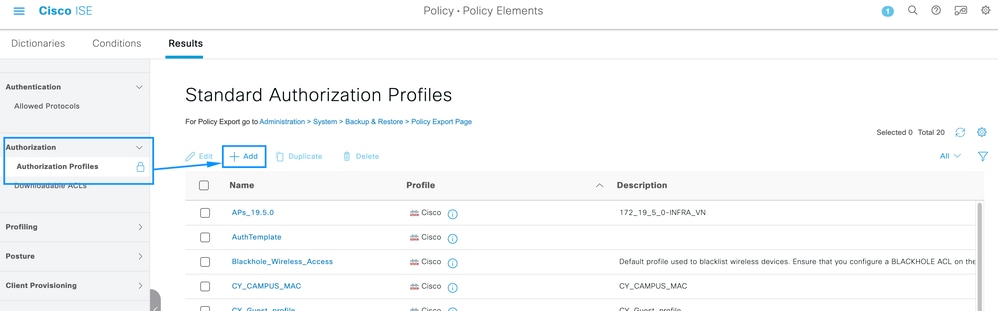

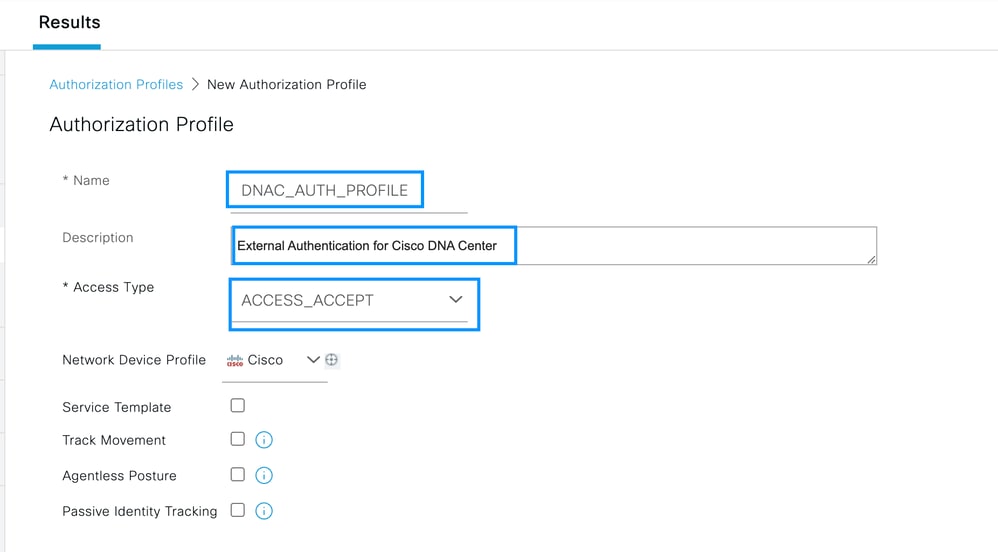

Passaggio 3. Sul server ISE selezionare Policy > Policy Elements > Results (Policy > Elementi criteri > Risultati) per creare il profilo di autorizzazione.

Assicurarsi di essere in Autorizzazione > Profili di autorizzazione, quindi selezionare l'opzione Aggiungi.

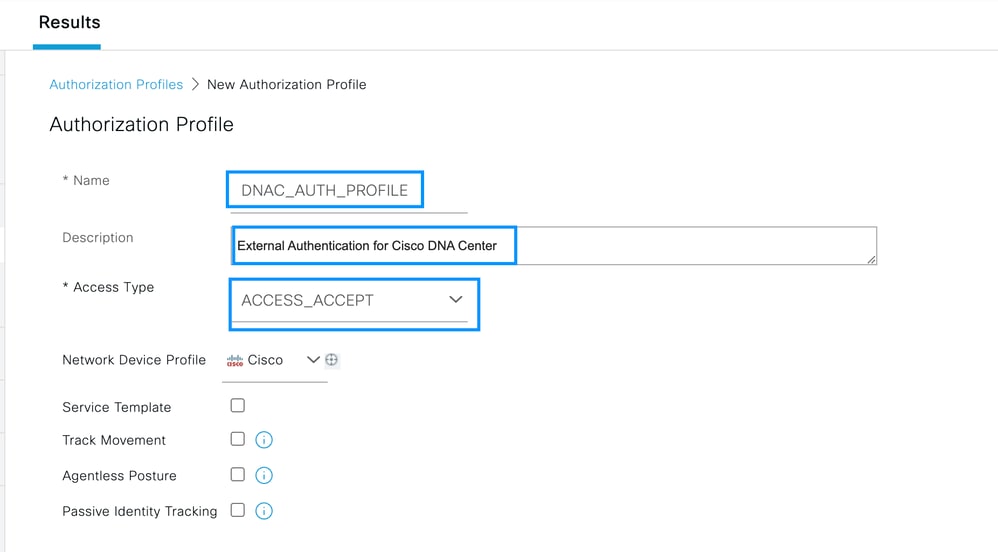

Configurare Nome, aggiungere una Descrizione solo per conservare un record del nuovo Profilo e assicurarsi che il Tipo di accesso sia impostato su ACCES_ACCEPT.

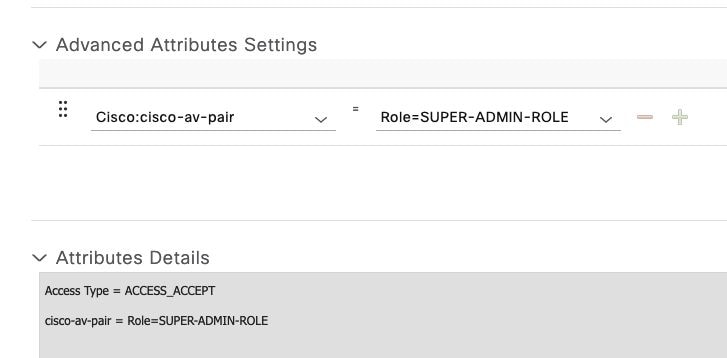

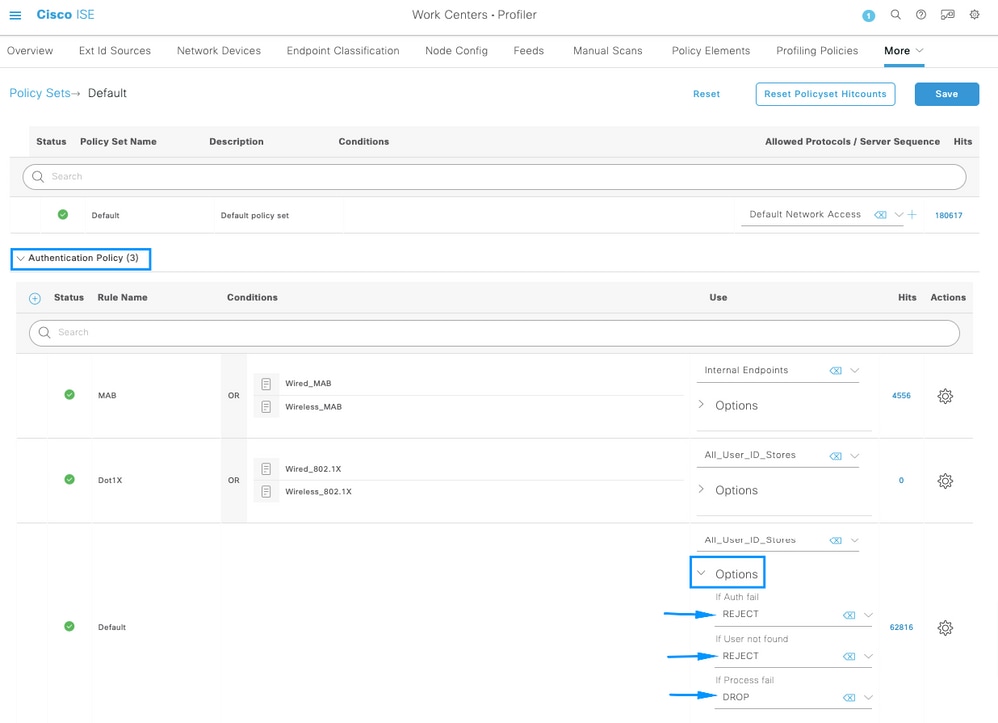

Scorrere verso il basso e configurare le impostazioni avanzate degli attributi.

Nella colonna sinistra cercare l'opzione cisco-av-pair e selezionarla.

Nella colonna di destra digitare manualmente Role=SUPER-ADMIN-ROLE.

Una volta che l'immagine è simile a quella mostrata di seguito, fare clic su Submit (Invia).

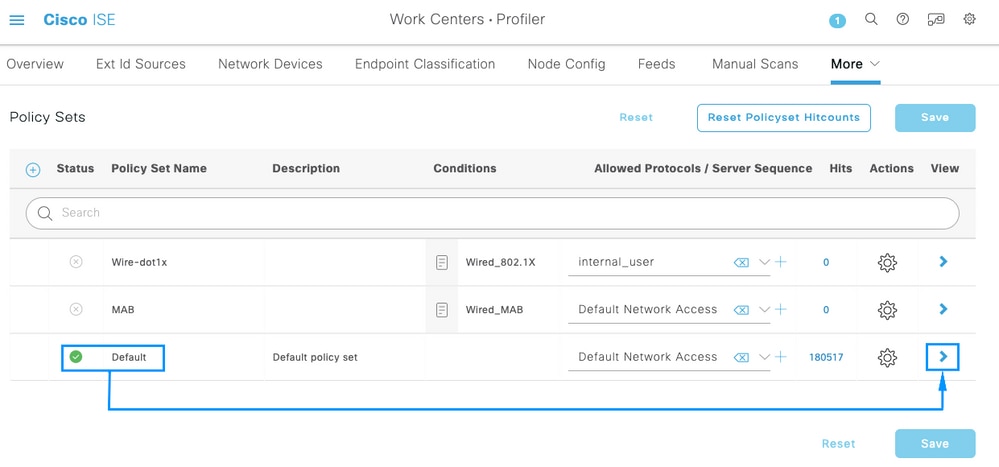

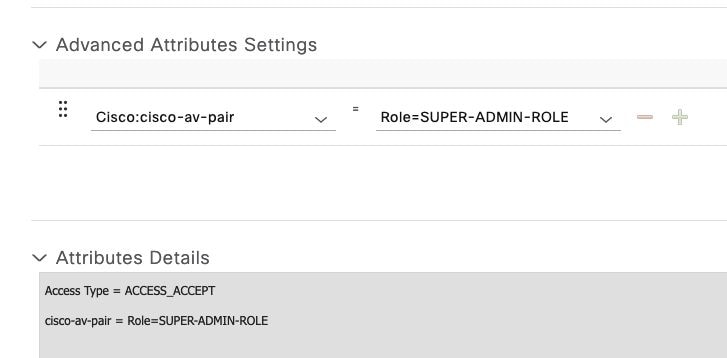

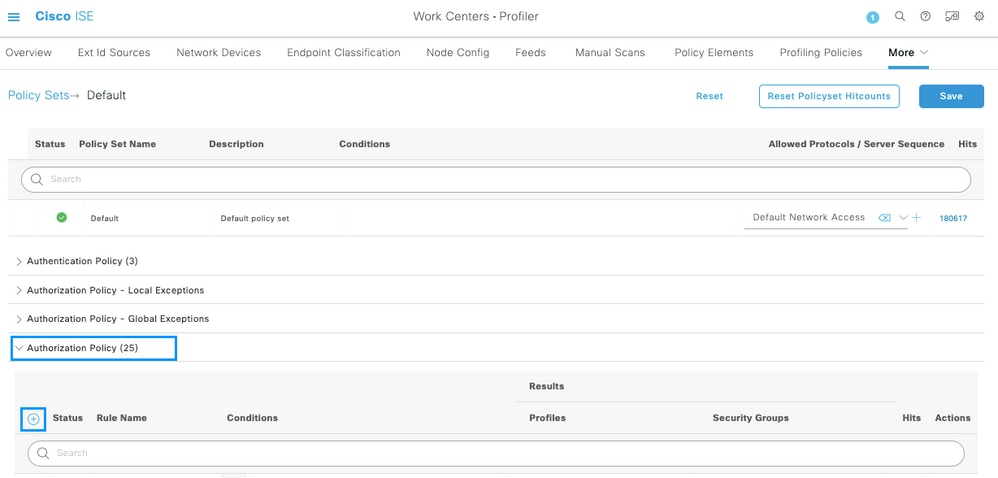

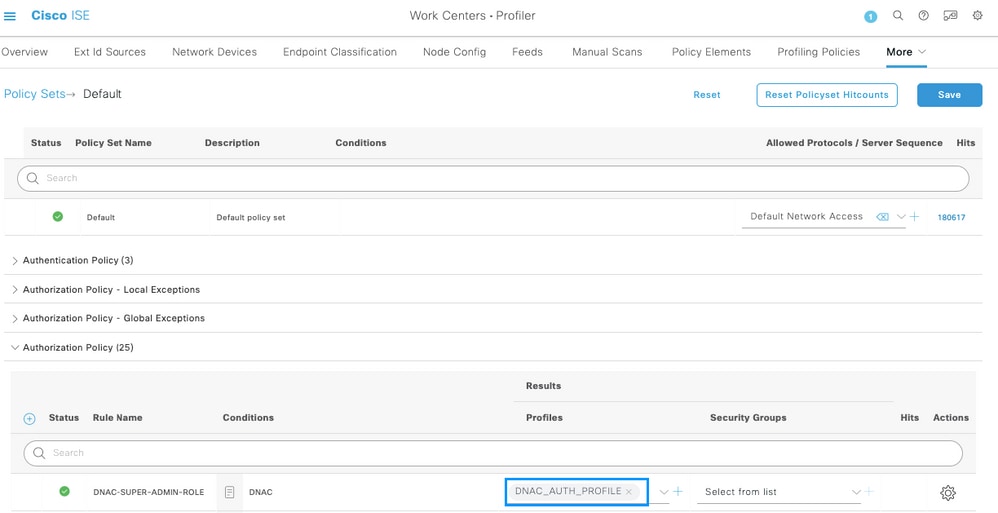

Passaggio 4. Sul server ISE selezionare Work Centers > Profiler > Policy Sets (Centri di lavoro > Profiler > Set di criteri), per configurare i criteri di autenticazione e autorizzazione.

Identificare il criterio predefinito e fare clic sulla freccia blu per configurarlo.

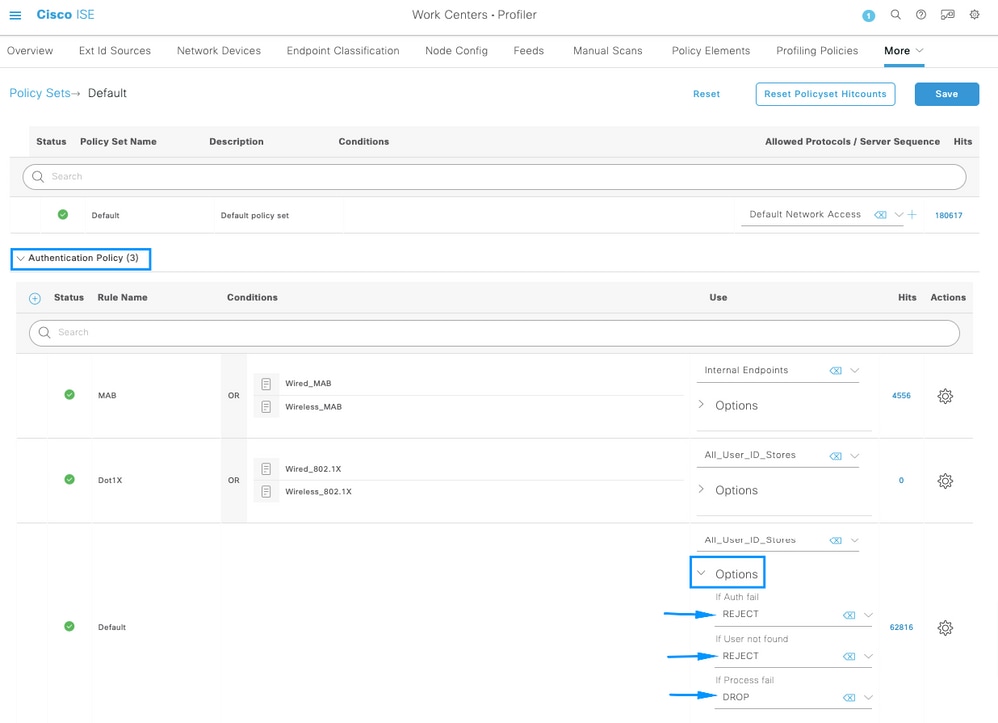

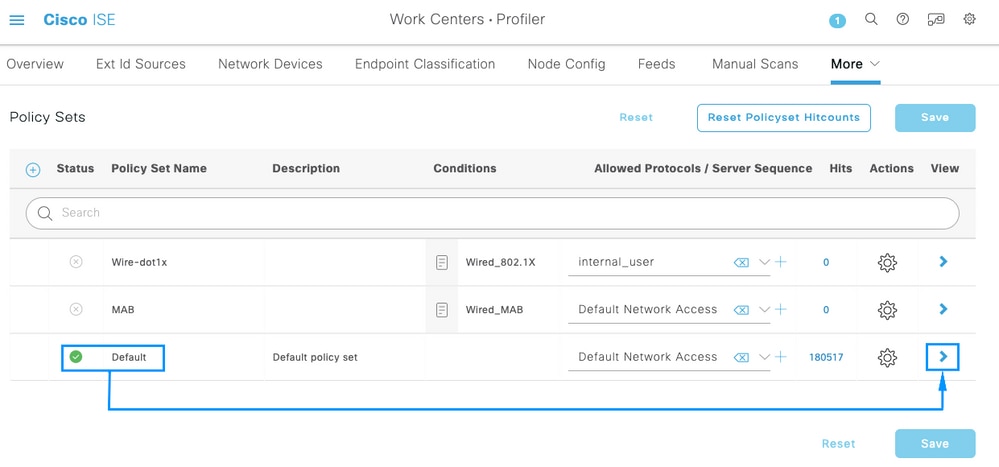

All'interno del set di criteri predefinito, espandere il criterio di autenticazione e nella sezione Default espandere le opzioni e verificare che corrispondano alla configurazione seguente.

Suggerimento: anche REJECT configurato sulle 3 opzioni funziona

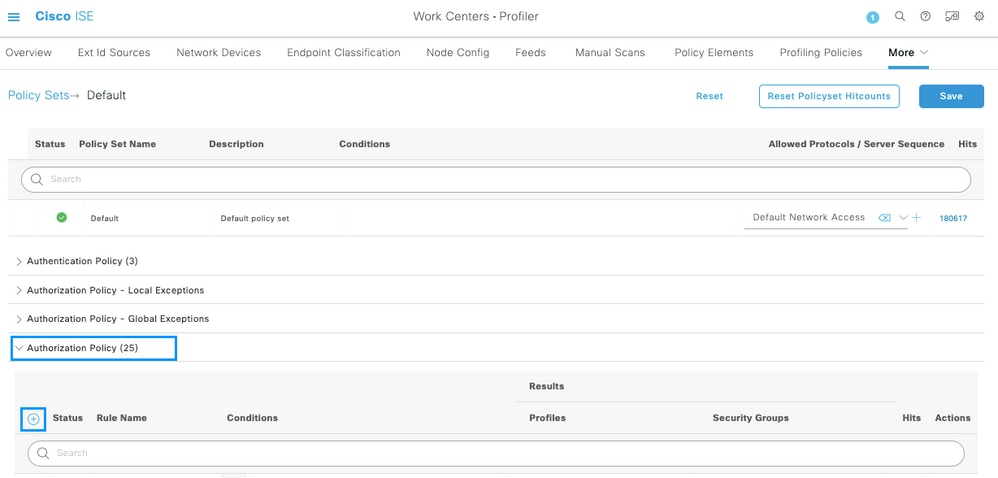

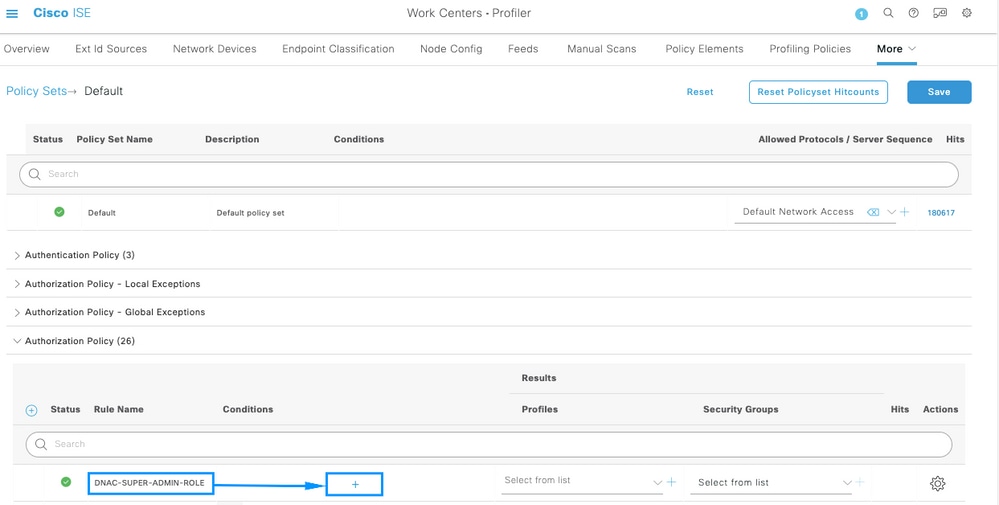

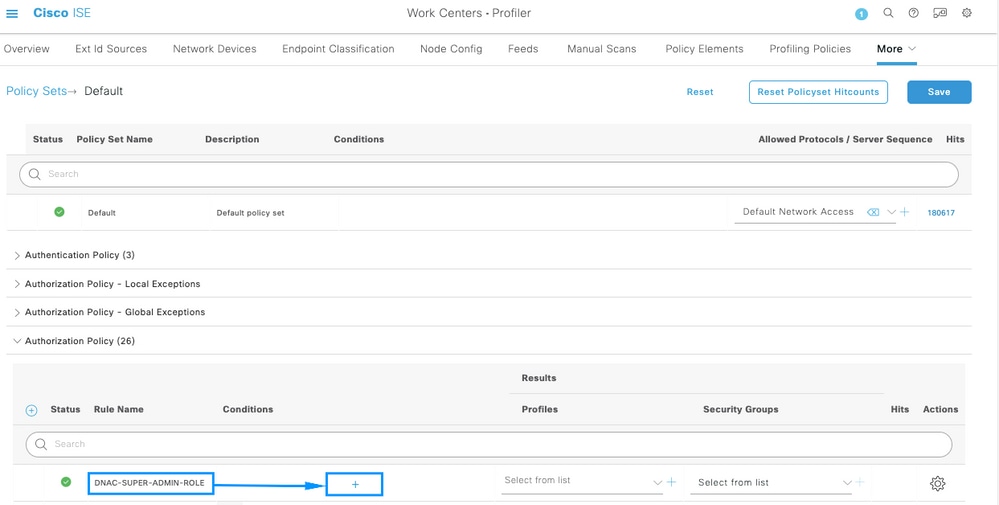

All'interno del set di criteri predefinito, espandere il criterio di autorizzazione e selezionare l'icona Aggiungi per creare una nuova condizione di autorizzazione.

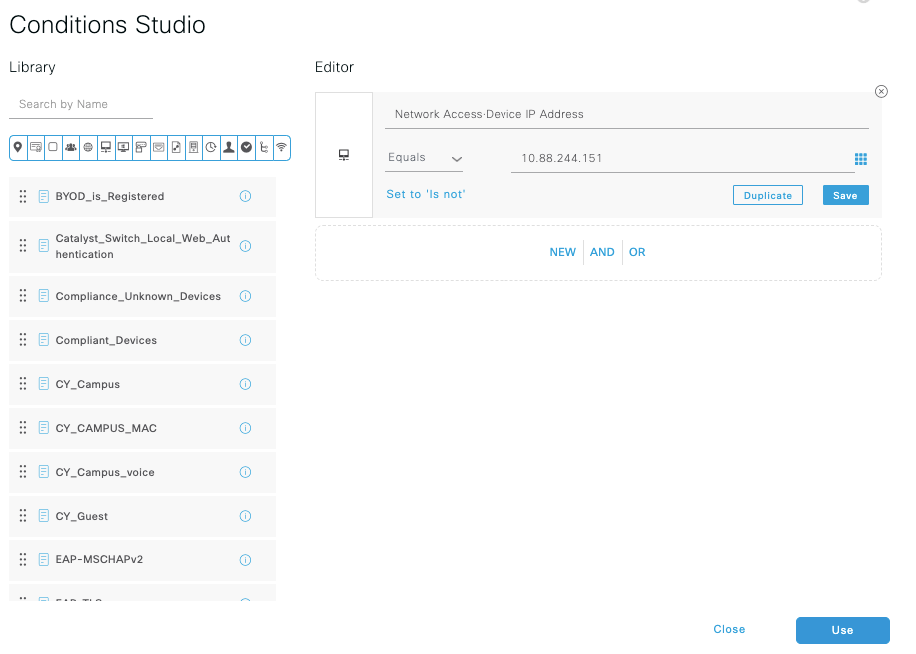

Configurare un Nome regola e fare clic sull'icona Aggiungi per configurare la condizione.

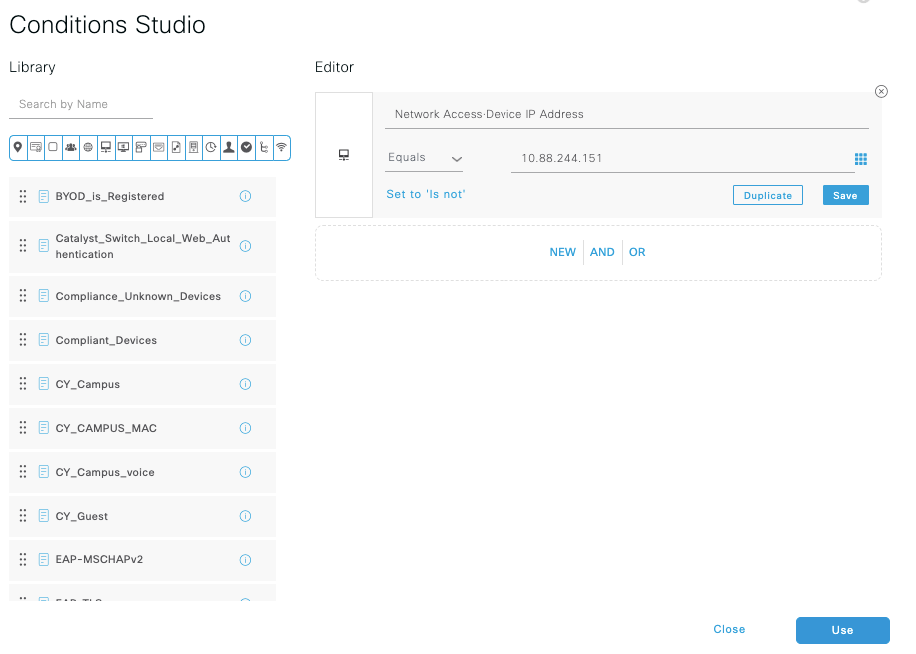

Come parte della condizione, associarla all'indirizzo IP del dispositivo di rete configurato nel passo 2.

Fare clic su Save (Salva).

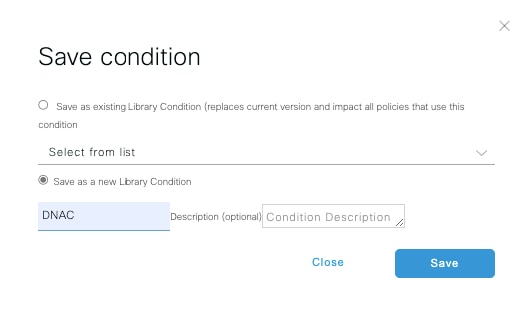

Salvarlo come nuova condizione della libreria e denominarlo come desiderato, in questo caso è denominatoDNAC.

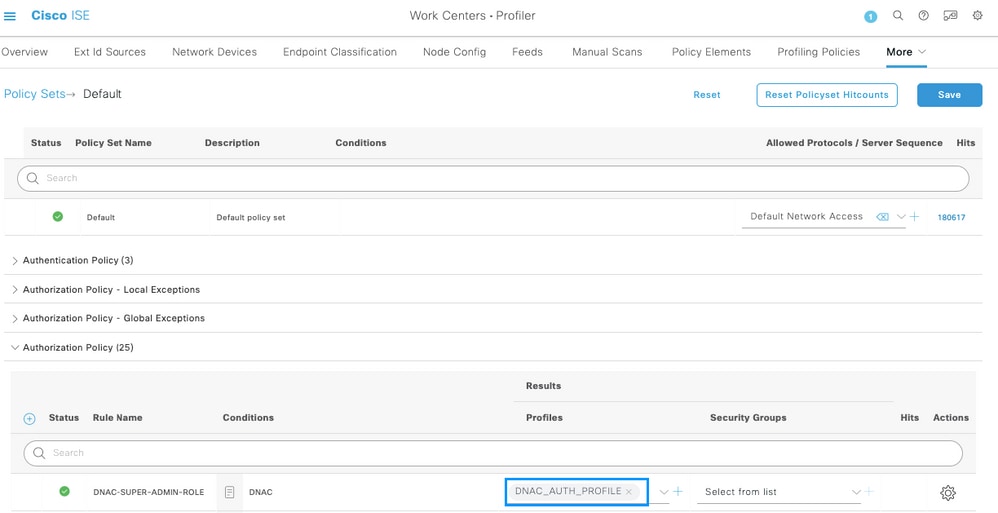

Infine, configurare il profilo creato al passo 3.

Fare clic su Save.

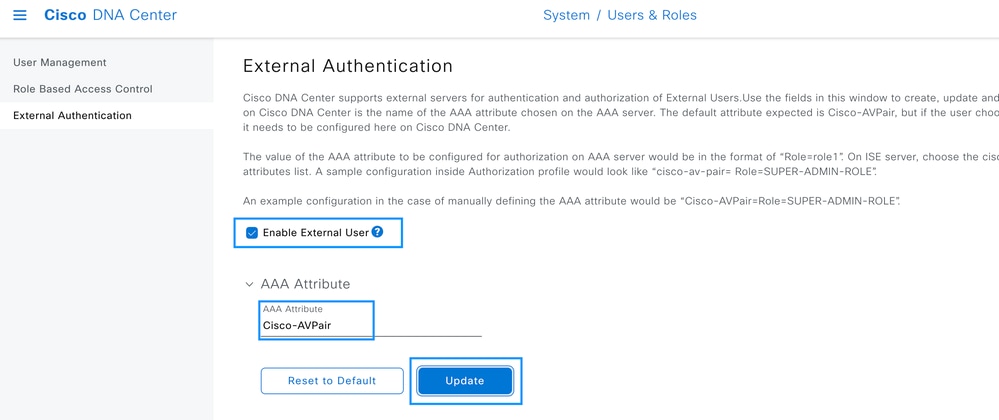

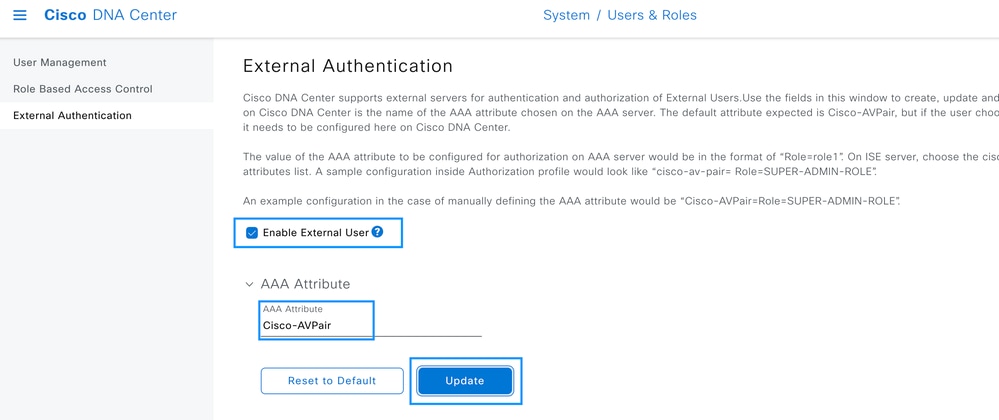

Passaggio 5. Accedere alla GUI di Cisco DNA Center e selezionare External Authentication.

Fare clic sull'opzione Enable External User (Abilita utente esterno) e impostare l'attributo AAA su Cisco-AVPair.

Nota: ISE Server usa l'attributo Cisco-AVPair sul back-end, quindi la configurazione al punto 3 è valida.

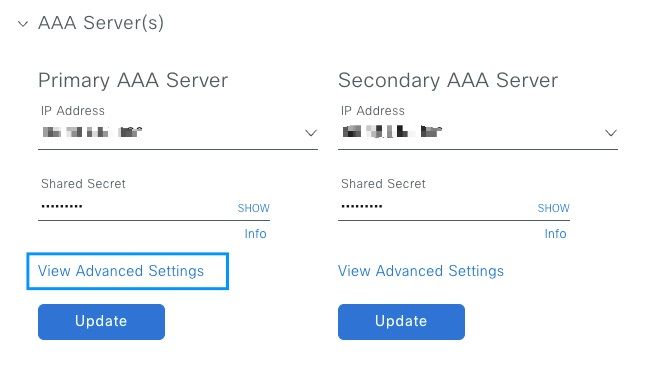

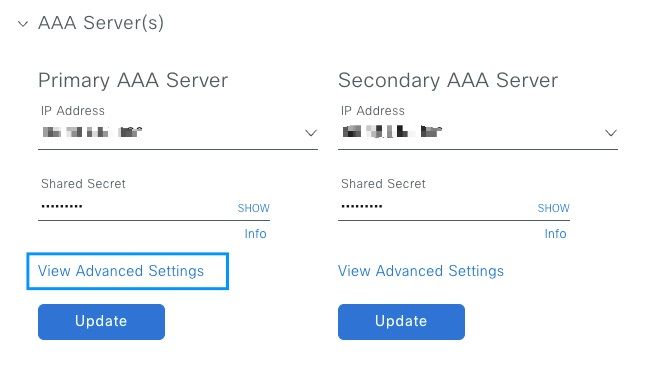

Scorrere verso il basso per visualizzare la sezione di configurazione dei server AAA. Configurare l'indirizzo IP del server ISE nel passaggio 1 e il segreto condiviso configurato nel passaggio 3.

Quindi fai clic su Visualizza impostazioni avanzate.

Verificare che l'opzione RADIUS sia selezionata e fare clic sul pulsante Aggiorna su entrambi i server.

È necessario visualizzare un messaggio di operazione completata per ogni elemento.

Ora è possibile eseguire il login con qualsiasi identità ISE creata con il menu ISE > Amministrazione > Gestione delle identità > Identità > Utenti.

Nel caso in cui non sia stato creato alcun utente, effettuare il login ad ISE, selezionare il percorso indicato sopra e aggiungere un nuovo utente di accesso alla rete.

Verifica

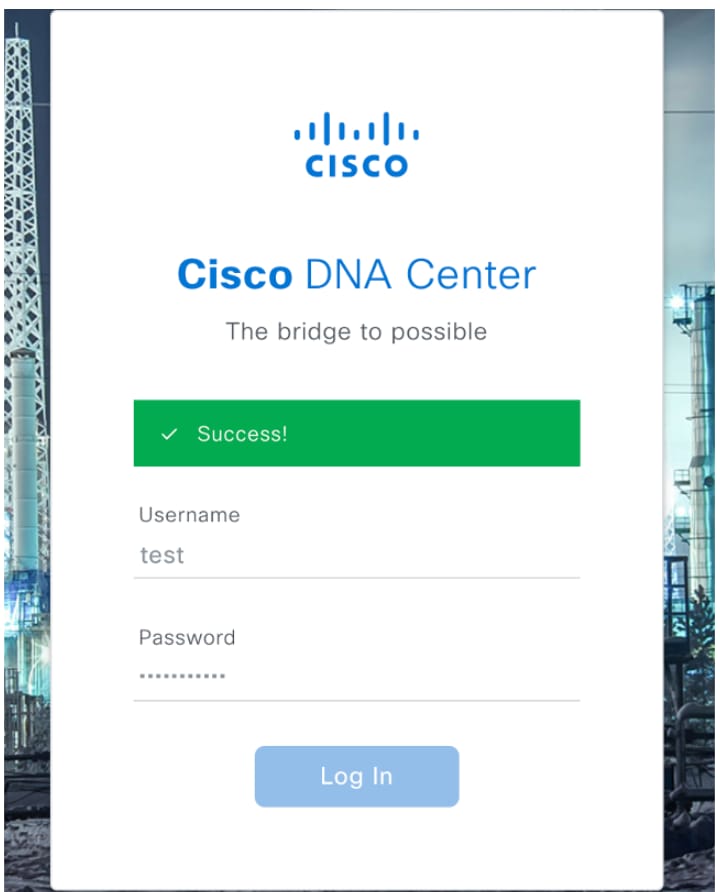

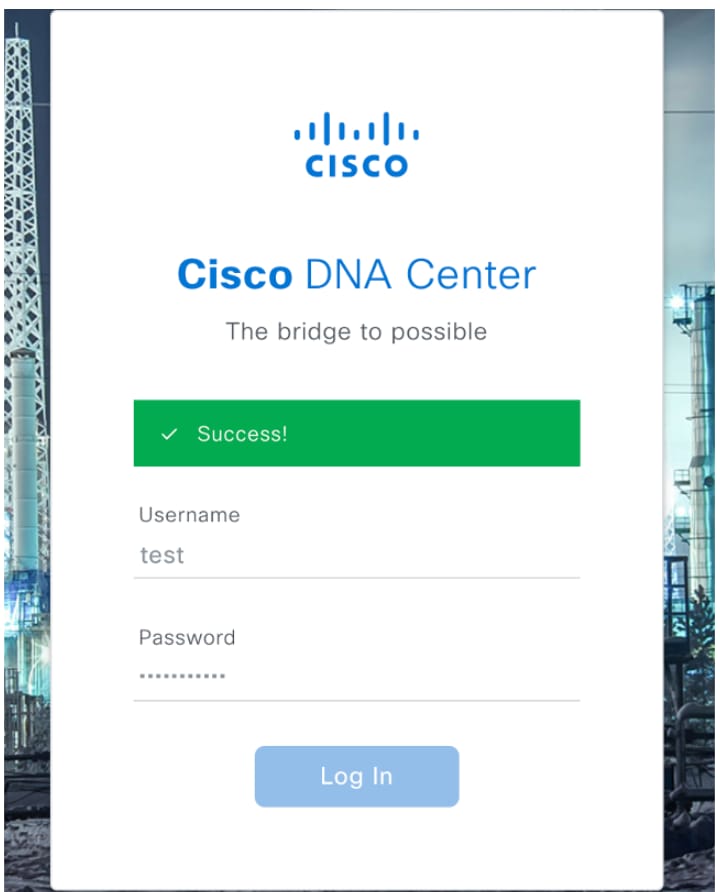

Caricamento dell'interfaccia utente di Cisco DNA Center e accedere con un utente dalle identità ISE.

Log In di DNA Center

Log In di DNA Center

Nota: qualsiasi utente con identità ISE può accedere ora. È possibile aggiungere maggiore granularità alle regole di autenticazione su ISE Server.

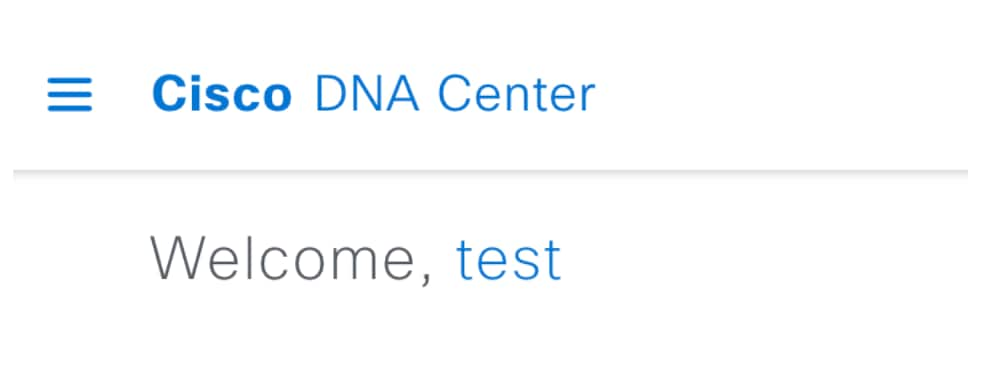

Dopo l'accesso riuscito, il nome utente viene visualizzato sull'interfaccia utente di Cisco DNA Center

Schermata iniziale

Schermata iniziale

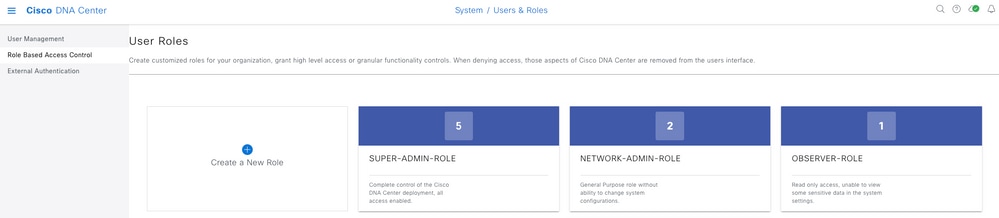

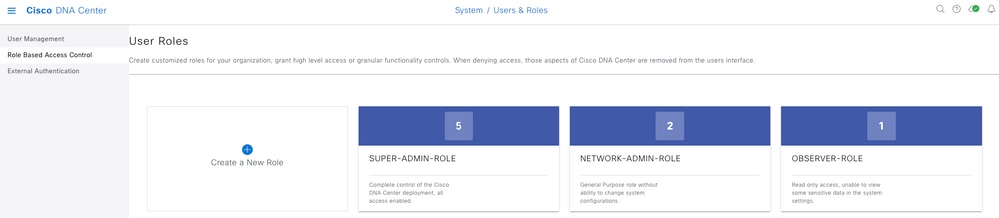

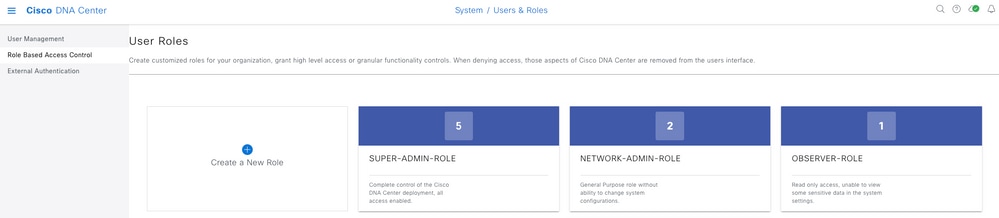

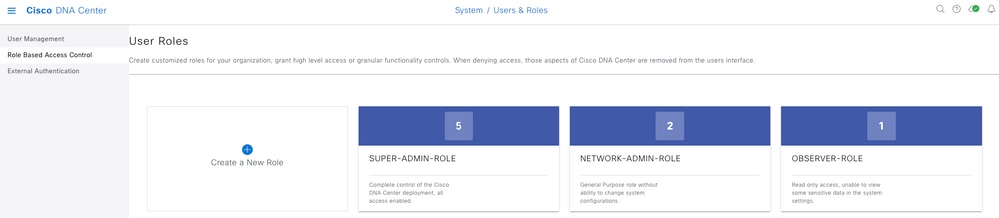

Altri ruoli

È possibile ripetere questi passaggi per ogni ruolo in Cisco DNA Center, come predefinito: SUPER-ADMIN-ROLE, NETWORK-ADMIN-ROLE e OBSERVER-ROLE.

In questo documento viene utilizzato l'esempio del ruolo SUPER-ADMIN-ROLE. Tuttavia, è possibile configurare un profilo di autorizzazione per ISE per ogni ruolo su Cisco DNA Center. L'unica considerazione è che il ruolo configurato nel passaggio 3 deve corrispondere esattamente (con distinzione tra maiuscole e minuscole) al nome del ruolo su Cisco DNA Center.

Feedback

Feedback