Introduzione

Questo documento descrive come creare certificati SAN per l'integrazione di pxGrid tra Industrial Network Director (IND) e Identity Services Engine.

Premesse

Quando si creano certificati in Cisco ISE per l'utilizzo con pxGrid, non è possibile immettere nomi host brevi nel server nella GUI di ISE in quanto ISE consente solo l'FQDN o l'indirizzo IP.

Per creare certificati che includono il nome host e il nome di dominio completo (FQDN), è necessario creare un file di richiesta di certificato all'esterno di ISE. A tale scopo, è possibile utilizzare OpenSSL per creare una richiesta di firma del certificato (CSR) con voci del campo SAN (Subject Alternative Name).

Questo documento non include la procedura completa per abilitare la comunicazione pxGrid tra il server IND e il server ISE. Questi passaggi possono essere utilizzati dopo la configurazione di pxGrid ed è stato confermato che il nome host del server è obbligatorio. Se l'errore si verifica nei file di log di ISE Profiler, la comunicazione richiede il certificato del nome host.

Unable to get sync statusjava.security.cert.CertificateException: No subject alternative DNS name matching <IND server hostname> found.

Le fasi per la distribuzione iniziale di IND con comunicazione pxGrid sono disponibili all'indirizzo https://www.cisco.com/c/dam/en/us/td/docs/switches/ind/install/IND_PxGrid_Registration_Guide_Final.pdf

Applicazioni richieste

- Cisco Industrial Network Director (IND)

- Cisco Identity Services Engine (ISE)

- OpenSSL

- Nella maggior parte delle versioni Linux moderne, così come in MacOS, il pacchetto OpenSSL viene installato per impostazione predefinita. Se i comandi non sono disponibili, installare OpenSSL utilizzando l'applicazione di gestione dei pacchetti del sistema operativo.

- Per ulteriori informazioni su OpenSSL per Windows, visitare il sito Web all'indirizzo https://wiki.openssl.org/index.php/Binaries

Ulteriori informazioni

Ai fini del presente documento, si utilizzano le seguenti informazioni:

- Nome host server IND: rch-mas-ind

- FQDN: rch-mas-ind.cisco.com

- Configurazione di OpenSSL: rch-mas-ind.req

- Nome file richiesta certificato: rch-mas-ind.csr

- Nome file chiave privata: rch-mas-ind.pem

- Nome file certificato: rch-mas-ind.cer

Fasi del processo

Creare il CSR certificato

- In un sistema in cui è installato OpenSSL, creare un file di testo della richiesta per le opzioni OpenSSL, incluse le informazioni sulla SAN.

- La maggior parte dei campi "_default" sono facoltativi, in quanto è possibile immettere le risposte durante l'esecuzione del comando OpenSSL nel passaggio 2.

- I dettagli della SAN (DNS.1, DNS.2) sono obbligatori e devono includere sia il nome host breve DNS che il nome di dominio completo (FQDN) del server. Se necessario, è possibile aggiungere altri nomi DNS utilizzando DNS.3, DNS.4 e così via.

- Esempio di file di testo della richiesta:

| [rich.]

nome_distinto = nome

req_extensions = v3_req [nome]

countryName = Nome del paese (codice a due lettere)

countryName_default = Stati Uniti

stateOrProvinceName = Nome provincia (nome completo)

stateOrProvinceName_default = TX

localityName = Città

localityName_default = Cisco Lab

organizationalUnitName = Nome unità organizzativa (ad esempio, IT)

organizationalUnitName_default = TAC

commonName = Nome comune (ad esempio, NOME UTENTE)

commonName_max = 64

commonName_default = rch-mas-ind.cisco.com

emailAddress = Indirizzo e-mail

emailAddress_max = 40 [req_v3]

keyUsage = cifraturaChiave, cifraturaDati

extendedKeyUsage = autenticazione server, autenticazione client

subjectAltName = @alt_names [alt_nomi]

DNS.1 = rch-mas-ind

DNS.2 = rch-mas-ind.cisco.com |

- Utilizzare OpenSSL per creare CSR con nome host breve DNS nel campo SAN. Creare un file di chiave privata oltre al file CSR.

- Comando:

openssl req -newkey rsa:2048 -keyout <server>.pem -out <server>.csr -config <server>.req

- Quando richiesto, immettere una password a scelta. Ricordare questa password, come verrà utilizzata nei passaggi successivi.

- Quando richiesto, immettere un indirizzo e-mail valido oppure lasciare il campo vuoto e premere <INVIO>.

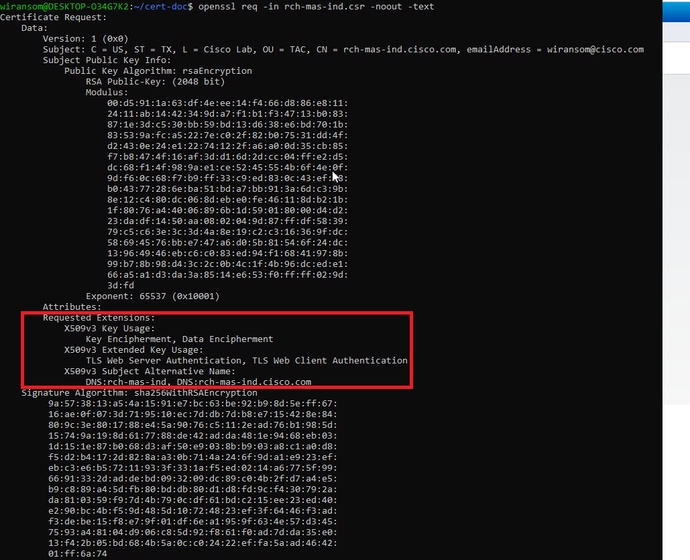

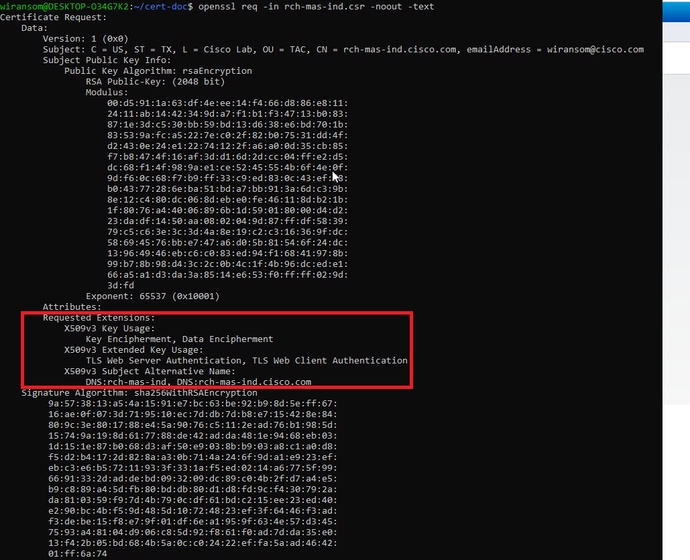

- Se lo si desidera, verificare le informazioni del file CSR. Per un certificato SAN, verificare "x509v3 Subject Alternative Name" (Nome alternativo soggetto x509v3) come evidenziato in questa schermata.

- Riga di comando:

openssl req -in <server>.csr -noout -text

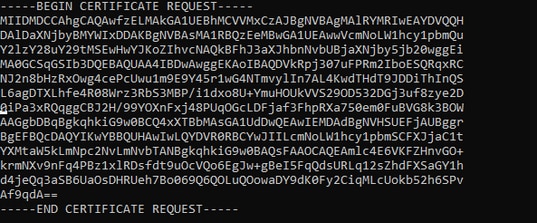

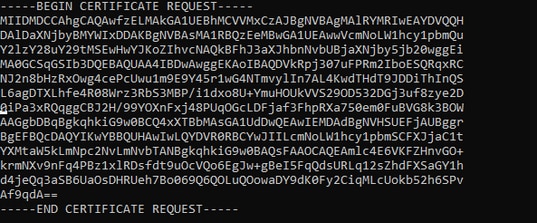

- Aprire il file CSR in un editor di testo. Per motivi di sicurezza, lo screenshot di esempio è incompleto e modificato. Il file CSR effettivamente generato contiene più righe.

- Copiare il file della chiave privata (<server>.pem) nel PC come verrà utilizzato in un passaggio successivo.

Usare Cisco ISE per generare un certificato, usando le informazioni del file CSR creato

Nell'interfaccia grafica di ISE:

- Rimuovere il client pxGrid esistente.

- Selezionare Amministrazione > pxGrid Services > Tutti i client.

- Individuare e selezionare il nome host del client esistente, se elencato,

- Se è stato trovato e selezionato, fare clic sul pulsante Elimina e scegliere "Elimina selezione". Confermare se necessario.

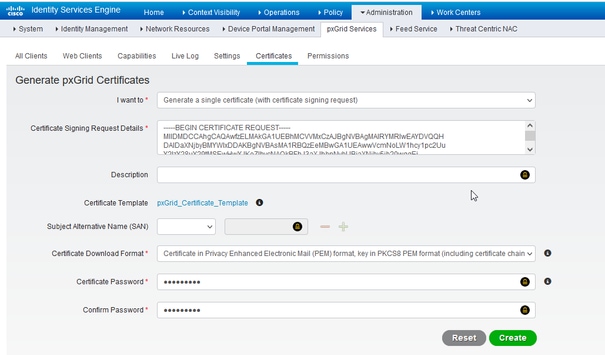

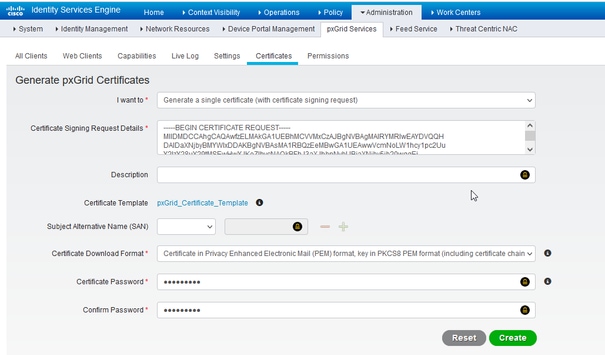

- Creare il nuovo certificato.

- Fare clic sulla scheda Certificati nella pagina dei servizi di pxGrid.

- Selezionare le opzioni:

- "Voglio":

- "Genera un singolo certificato (con richiesta di firma certificato)"

- "Dettagli richiesta firma certificato:

- Copiare/incollare i dettagli CSR dall'editor di testo. Assicurarsi di includere le righe BEGIN e END.

- "Formato download certificato"

- "Certificato in formato PEM (Privacy Enhanced Electronic Mail), chiave in formato PEM PKCS8."

- Immettere una password per il certificato e confermarla.

- Fare clic sul pulsante Crea.

- Verrà creato e scaricato un file ZIP contenente il file del certificato e altri file per la catena di certificati. Aprire il file ZIP ed estrarre il certificato.

- Il nome file è normalmente <IND server fqdn>.cer

- In alcune versioni di ISE, il nome del file è <IND fqdn>_<IND short name>.cer

Importare il nuovo certificato nel server IND e abilitarlo per l'utilizzo con pxGrid

Nell'interfaccia dell'IND:

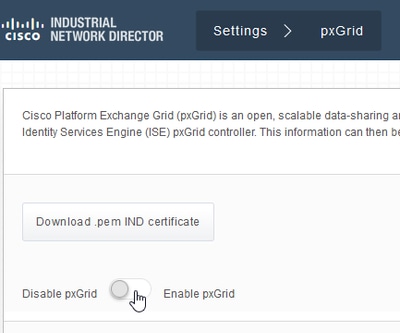

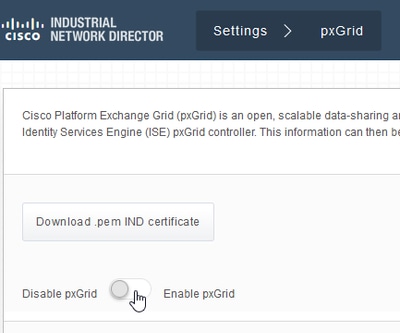

- Disabilitare il servizio pxGrid in modo che il nuovo certificato possa essere importato e impostato come certificato attivo.

- Selezionare Impostazioni > pxGrid.

- Fare clic per disabilitare pxGrid.

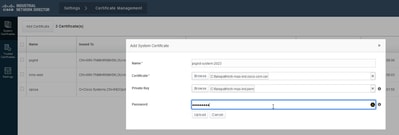

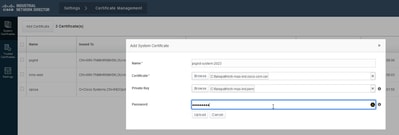

- Importare il nuovo certificato in Certificati di sistema.

- Passare a Impostazioni > Gestione certificati.

- Fare clic su Certificati di sistema.

- Fare clic su Aggiungi certificato.

- Immettere il nome di un certificato.

- Fare clic su "Sfoglia" a sinistra di "Certificato" e individuare il nuovo file di certificato.

- Fare clic su Sfoglia a sinistra di Certificato e individuare la chiave privata salvata durante la creazione del CSR.

- Immettere la password utilizzata in precedenza durante la creazione della chiave privata e di CSR con OpenSSL.

- Fare clic su "Upload".

- Importare il nuovo certificato come certificato attendibile.

- Passare a Impostazioni > Gestione certificati e fare clic su "Certificati attendibili".

- Fare clic su Aggiungi certificato.

- Immettere un nome di certificato. Il nome deve essere diverso da quello utilizzato nei certificati di sistema.

- Fare clic su "Sfoglia" a sinistra di "Certificato" e individuare il nuovo file di certificato.

- Il campo della password può essere lasciato vuoto.

- Fare clic su "Upload".

- Impostare pxGrid per utilizzare il nuovo certificato.

- Passare a Impostazioni > Gestione certificati e fare clic su "Impostazioni".

- Se non è già stato fatto, selezionare "Certificato CA" in "pxGrid".

- Selezionare il nome del certificato di sistema creato durante l'importazione.

- Fare clic su Salva.

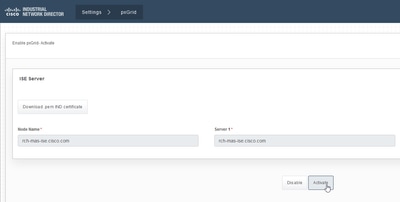

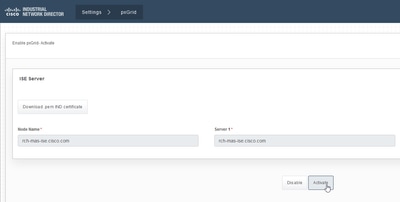

Abilitare e registrare pxGrid con il server ISE

Nell'interfaccia dell'IND:

- Selezionare Impostazioni > pxGrid.

- Fare clic sul dispositivo di scorrimento per attivare pxGrid.

- Se non è la prima volta che si registra pxGrid con ISE su questo server IND, scegliere "Connetti usando il nodo esistente". Le informazioni sul nodo IND e sul server ISE vengono inserite automaticamente.

- Per registrare un nuovo server IND per utilizzare pxGrid, se necessario, scegliere "Registra un nuovo nodo". Immettere il nome del nodo IND e scegliere i server ISE in base alle esigenze.

- Se il server ISE non è elencato tra le opzioni a discesa per Server 1 o Server 2, può essere aggiunto come nuovo server pxGrid usando Impostazioni > Policy Server

- Fare clic su Registra. Sullo schermo viene visualizzata una conferma.

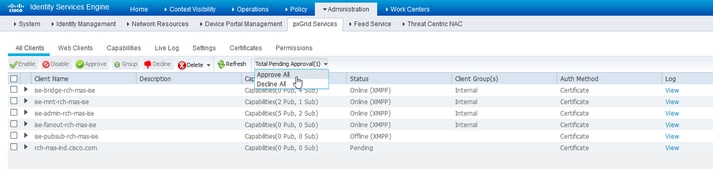

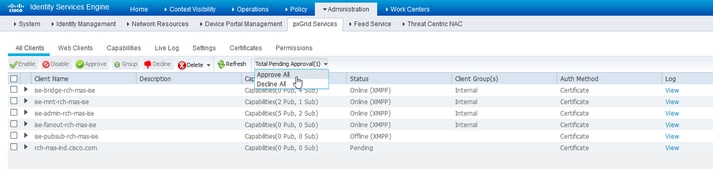

Approva richiesta di registrazione nel server ISE

Nell'interfaccia grafica di ISE:

- Selezionare Amministrazione > pxGrid Services > Tutti i client. Una richiesta Approvazione in sospeso viene visualizzata come "Totale approvazione in sospeso(1)".

- Fare clic su "Approvazione totale in sospeso(1)" e selezionare "Approva tutto".

- Nel popup visualizzato, fare clic su "Approva tutto".

- Il server IND viene visualizzato come client, come illustrato di seguito.

Attiva il servizio pxGrid nel server IND

Nell'interfaccia dell'IND:

- Selezionare Impostazioni > pxGrid.

- Fare clic su "Attiva".

- Sullo schermo viene visualizzata una conferma.

Feedback

Feedback