Configura integrazione LDAP CMS

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto il processo dettagliato di integrazione di LDAP (Lightweight Directory Access Protocol) con Cisco Meeting Server (CMS).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

-

CMS Callbridge versione 2.9 o successiva

-

Protocollo LDAP (Lightweight Directory Access Protocol) Microsoft

Componenti usati

Il riferimento delle informazioni contenute in questo documento è CMS 3.0.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Questo documento tratta una serie di argomenti relativi all'integrazione LDAP con il CMS. Include inoltre i passaggi su come eseguire la migrazione delle configurazioni di Active Directory dall'interfaccia utente grafica di CMS in Configurazione > Active Directory all'API.

Nota: gli unici server LDAP supportati per CMS sono Microsoft Active Directory, OpenLDAP, Directory LDAP3 e Oracle Internet Directory.

Nota: le configurazioni LDAP nella GUI Web potrebbero essere rimosse nelle future versioni di CMS.

Configurazione

L'unico scenario in cui è possibile configurare la configurazione LDAP all'interno dell'interfaccia Web è se si dispone di una singola origine LDAP da importare in CMS.

Nota: Active Directory può essere rimosso dalla GUI Web nelle versioni più recenti di CMS.

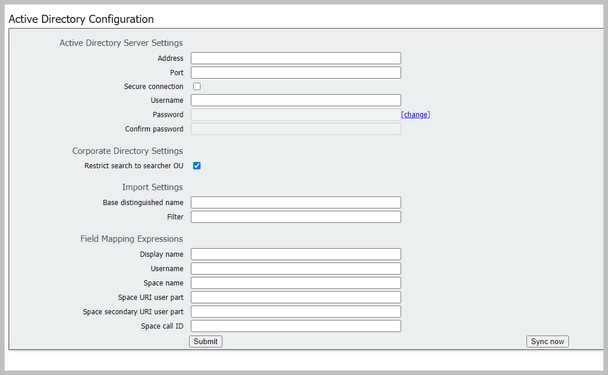

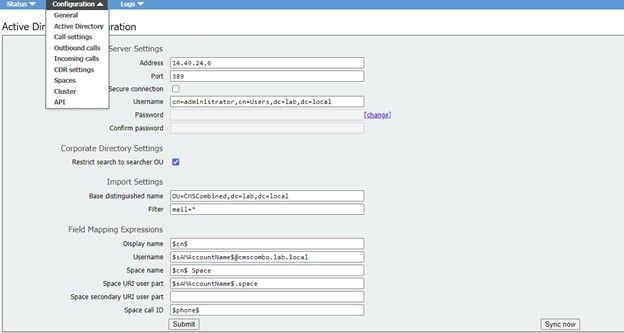

Impostazioni server Active Directory

Configurare la connessione al server LDAP con:

| Indirizzo | Il nome host o l'indirizzo IP del server LDAP. |

| Port | 389 per Unsecure e 636 per la connessione protetta (è necessario selezionare la casella di controllo connessione protetta) |

| Username | Nome distinto (DN) di un utente registrato. È possibile creare un utente specifico a questo scopo. Esempio: cn=Tyler Evans,cn=Users,OU=Engineering,dc=YourCompany,dc=com |

| Password | Password per il nome utente in uso |

| Connessione sicura | Selezionare questa casella se si utilizza la porta 636 |

Importa impostazioni

Impostazioni importazione viene utilizzato per controllare gli utenti da importare:

| Nome distinto basato | Il nodo nella struttura LDAP da cui importare gli utenti. Questo esempio è una scelta appropriata per il DN di base per l'importazione degli utenti |

Esempio: cn=Users,dc=sales,dc=YourCompany,dc=com |

| Filtro | espressione di filtro che deve essere soddisfatta dai valori degli attributi in un LDAP degli utenti record. La sintassi del campo Filter è descritta in rfc4515. |

Esempio: mail=* |

Espressioni mapping campi

Le espressioni di mappatura dei campi controllano il modo in cui i valori dei campi nei record utente di Meeting Server vengono costruiti a partire da quelli nei record LDAP corrispondenti.

| Nome visualizzato |

| Nome utente |

| Nome spazio |

| Parte utente URI spazio |

| Parte utente URI spazio secondario |

| ID chiamata spazio |

Installazione resiliente/scalabile

Esistono due scenari in cui è necessario configurare LDAP all'interno dell'API. Uno scenario prevede una distribuzione cluster di 3 o più nodi, mentre il secondo scenario prevede l'importazione di più utenti da più origini LDAP.

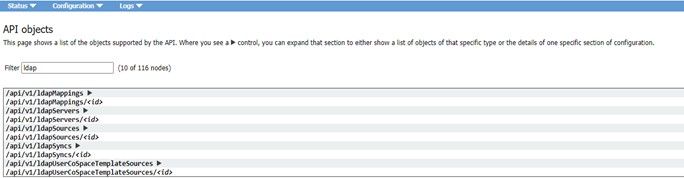

API interfaccia Web

Accedere all'API Web Interface dall'amministratore Web di CMS > Configuration > API. Qui è dove si creano tutte le configurazioni API.

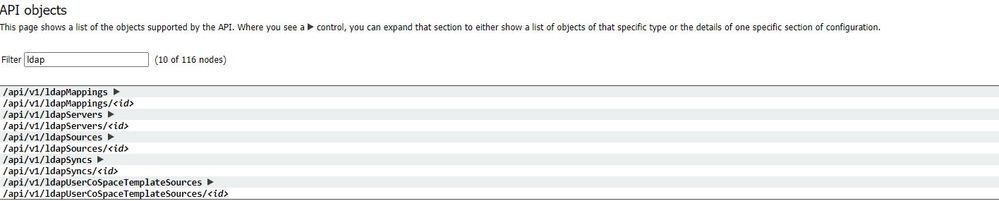

Oggetti LDAP API

Dopo aver esplorato l'API, digitare "ldap" nella barra dei filtri per visualizzare tutte le configurazioni LDAP che è possibile eseguire.

Gli oggetti nella gerarchia che risiedono nei nodi "/ldapMappings", "/ldapServers" e "/ldapSources" nella struttura ad oggetti sono correlati all'interazione dei Meeting Server con uno o più server LDAP (ad esempio, Active Directory) utilizzati per importare account utente in Cisco Meeting Server.

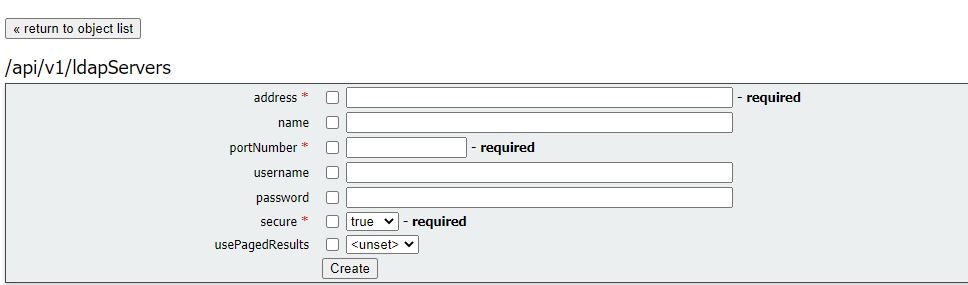

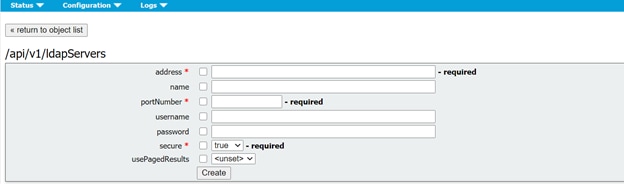

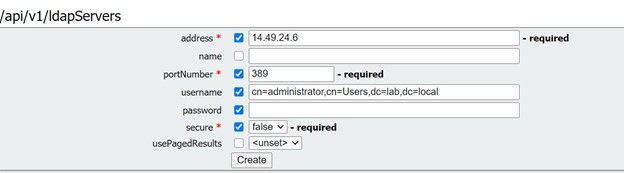

Server Ldap

È necessario configurare uno o più server LDAP, a ognuno dei quali sono associate le informazioni relative al nome utente e alla password che il Meeting Server deve utilizzare per connettersi allo stesso al fine di recuperare le informazioni sull'account utente.

* = Obbligatorio

| Indirizzo* | indirizzo del server LDAP a cui connettersi |

| Nome | nome associato (a partire dalla versione 2.9) |

| numeroporta * | Porta 389 (non protetta) o porta 636 (protetta) |

| Username | nome utente da utilizzare per il recupero di informazioni dal server LDAP |

| Password | password dell'account associato al nome utente |

| Protetto * | se stabilire una connessione protetta al server LDAP. Se "true", TLS se "false", viene utilizzato TCP. |

| usaRisultatiPagina | se utilizzare il controllo dei risultati di paging LDAP nelle operazioni di ricerca durante Sincronizzazione LDAP; se non è impostata, viene utilizzato il controllo dei risultati di paging. Oracle Internet La directory richiede che questo parametro sia impostato su "false" (dalla versione 2.1). |

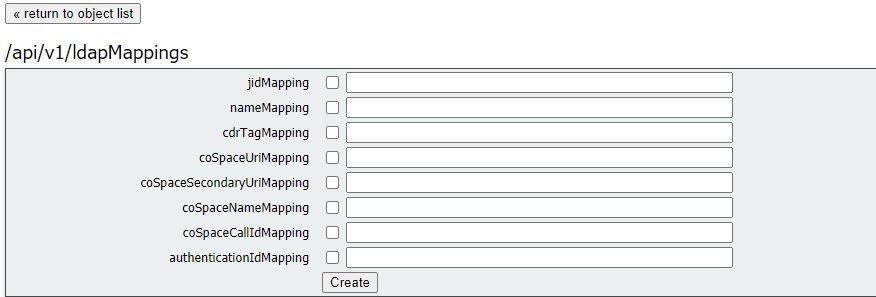

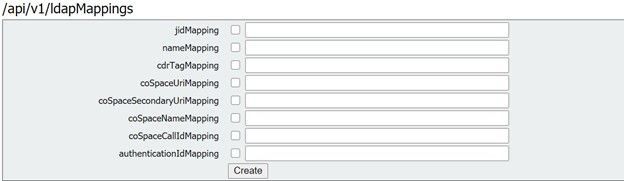

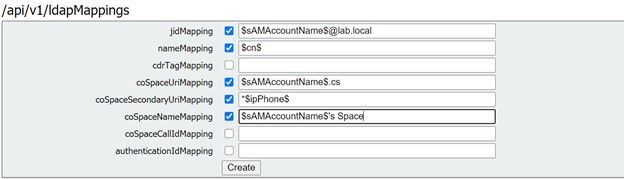

Mapping LDAP

Sono inoltre necessari uno o più mapping LDAP, che definiscono il formato dei nomi degli account utente aggiunti al sistema quando gli utenti vengono importati dai server LDAP configurati.

* = Obbligatorio

| jidMapping* | Modello per la generazione di JID utente dal server LDAP associato voci server, ad esempio $sAMAccountName$@example.com. Nota: i JID utente generati da jidMapping vengono utilizzati anche come URI pertanto deve essere univoco e diverso da qualsiasi URI o ID chiamata. |

| mappingNomi | Modello per la generazione di nomi utente dal voci dei server LDAP; ad esempio, "$cn$" per utilizzare le nome. |

| cdrMappingTag | Modello per la generazione del valore cdrTag di un utente. Può essere impostato a un valore fisso o essere costruito da altri campi LDAP per l'utente. Il cdrTag dell'utente viene utilizzato nei CDR di callLegStart. Per ulteriori informazioni, vedere Cisco Meeting Server CDR Reference. |

| coSpaceUriMapping | Se vengono forniti questi parametri, garantiscono che ogni utente all'account generato da questo mapping LDAP è associato un coSpace personale. |

| coSpaceSecondaryUriMapping | Per impostare coSpace come richiesto, questi parametri fornire il modello per l'impostazione dell'URI di coSpaces, visualizzato nome e ID chiamata configurato. Ad esempio, impostando coSpaceNameMapping su "$cn$ personal coSpace" garantisce che il coSpace di ciascun utente sia etichettato con il loro nome seguito da "coSpace personale". |

| nomespazioco | |

| CoSpaceCallIdMapping | |

| IDautenticazioneMapping | Modello per la generazione di ID di autenticazione da le voci dei server LDAP associati, ad esempio "$userPrincipalName$" |

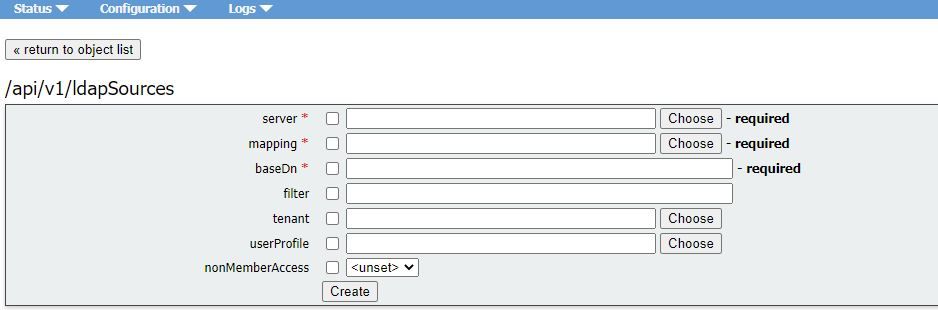

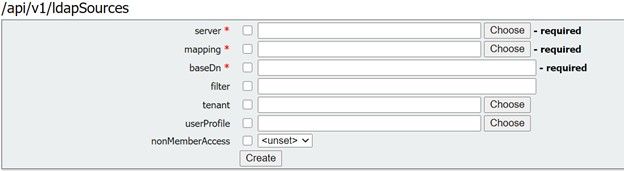

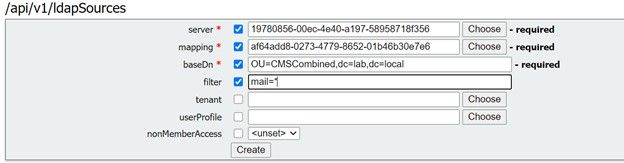

LdapSources

È quindi necessario configurare una serie di origini LDAP, che collegano i server LDAP configurati e le mappature LDAP, insieme ai relativi parametri, che corrispondono all'importazione effettiva di una serie di utenti. Un'origine LDAP utilizza una combinazione di mapping server LDAP/LDAP e importa un set filtrato di utenti da tale server LDAP. Questo filtro è determinato dalle origini LDAP "baseDn" (il nodo della struttura dei server LDAP in cui è possibile trovare gli utenti) e da un filtro per garantire che gli account utente vengano creati solo per gli oggetti LDAP che corrispondono a un modello specifico.

* = Obbligatorio

| server* | ID di un server LDAP configurato in precedenza |

| mappatura* | ID di un mapping LDAP configurato in precedenza ( |

| DnBase* | Il nome distinto del nodo nella struttura dei server LDAP da cui gli utenti devono essere importati, ad esempio "cn=Users,dc=,dc=com" |

| filtro | |

| affittuario | |

| ProfiloUtente | |

| AccessoNonMembro |

Migrazione delle configurazioni GUI Web all'API

In questa sezione viene descritto come eseguire la migrazione delle configurazioni dell'interfaccia utente grafica Web LDAP all'API. Se si dispone di configurazioni Ldap nell'interfaccia grafica Web e si desidera eseguire la migrazione di queste informazioni all'interfaccia API, utilizzare questo esempio per evitare la perdita di dati.

Nota: cosa succede quando si sposta AD da GUI ad API? Se si configura l'API prima di rimuovere le impostazioni di Active Directory della GUI, le informazioni utente rimangono invariate; anche l'ID chiamata e il segreto rimangono invariati. Tuttavia, se si rimuove la GUI prima di configurare l'API in seguito, agli utenti vengono assegnati nuovi ID chiamata e segreti.

Passaggio 1. Notazione delle impostazioni di Active Directory della GUI Web

Passare a Configurazioni > Active Directory per visualizzare le configurazioni LDAP per la GUI Web. Acquisire una schermata o copiare e incollare il contenuto in un editor di testo da utilizzare in seguito.

Passo 2: Passare ai parametri LDAP all'interno dell'API

Passare a Configurazioni > API > Digitare "Ldap" nella barra del filtro.

Viene visualizzato un elenco di configurazioni LDAP.

Passaggio 3. Crea ldapServer nell'API

Da questo elenco, fare clic su ldapServers, quindi selezionare "Create New" (Crea nuovo). Fare riferimento alla schermata o all'editor di testo per i contenuti presenti nella GUI Web di Active Directory. Si sta per copiare "Active Directory Server Settings" dalla GUI Web nelle configurazioni API corrispondenti.

Passaggio 4. Crea ldapMappings nell'API

Dopo aver completato il passo 4., passare a ldapMapping all'interno dell'API. Configurazioni > API > Filtra "ldapMapping" e fare clic su Crea nuovo.

Copiare le espressioni di mapping campi dalla GUI Web da Configurazioni > Active Directory > Espressioni di mapping campi. Quindi, selezionare Configurazione > API > filtro "ldapmapping" e fare clic su Crea.

| Espressioni di mapping campi (GUI Web) |

API |

| Nome visualizzato |

mappingNomi |

| Username |

jidMapping |

| Nome spazio |

|

| Parte utente URI spazio |

mappingCOSpaceURIM |

| Parte utente URI secondario dello spazio |

coSpaceSecondaryUriMapping |

| ID chiamata spazio |

Passaggio 5. Crea ldapSources nell'API

Ora migrare le impostazioni di Importazione/Directory aziendale dalla GUI Web nelle configurazioni API delle origini LDAP, Configurazione > API > filtro "ldapSources" e fare clic sulla freccia accanto a LdapSources e quindi selezionare Crea nuovo.

Selezionare il Mapping LDAP e il server LDAP configurati nei passaggi 3 e 4.

Selezionare il mapping LDAP e il server LDAP appena configurati, quindi aggiungere il DN di base e il filtro dalla GUI Web alla configurazione API.

| Impostazioni Di Importazione (Gui Web) |

LdapSource API |

| Nome distinto di base |

DnBase |

| Filtro |

filtro |

Passaggio 6. Verifica della modifica delle impostazioni tramite ldapSync

A questo punto, è possibile verificare che funzioni. Passare a ldapSyncs in API, Configuration > API > filter ‘ldapSyncs’ e fare clic su di esso e selezionare Create New.

Non è necessario compilare nulla, è sufficiente selezionare Crea. Verrà avviato il processo di sincronizzazione. Dopo 30 secondi - 1 minuto, aggiornare la pagina per verificare che lo stato sia completo e che sia stato restituito 200 OK.

Verifica

Verificare che tutti i campi siano configurati correttamente.

Risoluzione dei problemi

Al momento non sono disponibili informazioni specifiche per la risoluzione dei problemi di questa configurazione.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

08-Sep-2021 |

Versione iniziale |

Contributo dei tecnici Cisco

- Tyran CameronCisco TAC Engineer

- Darren McKinnonCisco TAC Engineer

Feedback

Feedback