Come risolvere il problema "Nessuna risposta HTTPS" su TMS dopo l'aggiornamento degli endpoint TC/CE

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive come risolvere i problemi relativi al messaggio "nessuna risposta HTTPS" su Telepresence Management Suite (TMS).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco TMS

- Windows Server

Componenti usati

Le informazioni di questo documento si basano sulle seguenti versioni software:

-

TC 7.3.6 e superiori

-

CE 8.1.0 e superiore

-

TMS 15.2.1

-

Windows Server 2012 R2

-

SQL Server 2008 R2 e 2012

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Questo problema si verifica quando si esegue la migrazione degli endpoint a TC 7.3.6 e al software Collaboration Endpoint (CE) 8.1.0 o versioni successive.

Problema

Dopo l'aggiornamento di un endpoint a TC7.3.6 o versione successiva o 8.1.0 o versione successiva e l'impostazione del metodo di comunicazione tra l'endpoint e il TMS come Transport Layer Security (TLS), viene visualizzato il messaggio di errore "no HTTPS response" (Nessuna risposta HTTPS) sul TMS selezionando Endpoint in System > Navigator.

Questo accade a causa di questa situazione.

- TC 7.3.6 e CE 8.1.0 e versioni successive non supportano più TLS 1.0 come indicato nelle note di rilascio.

- Per impostazione predefinita, sul server Microsoft Windows TLS versione 1.1 e 1.2 è disattivato.

- Per impostazione predefinita, gli strumenti TMS utilizzano la protezione di comunicazione media nelle opzioni di protezione del livello di trasporto.

- Quando TLS versione 1.0 è disabilitato e TLS versione 1.1 e 1.2 sono abilitate, TMS non invia un messaggio di benvenuto al client SSL (Secure Socket Layer) dopo che l'handshake TCP a 3 vie ha avuto esito positivo con l'endpoint. Tuttavia, è ancora possibile crittografare i dati utilizzando TLS versione 1.2.

- L'attivazione di TLS versione 1.2 mediante uno strumento o nel Registro di sistema di Windows non è sufficiente, in quanto TMS invierà o annuncerà solo la versione 1.0 nei messaggi di benvenuto del client.

Soluzione

Per il server Windows in cui è installato il TMS, è necessario che TLS versione 1.1 e 1.2 sia abilitato. A tale scopo, eseguire la procedura seguente.

Abilitare TLS 1.1 e 1.2 su TMS Windows Server per TMS 15.x e versioni successive

Passaggio 1. Aprire Connessione desktop remoto a Windows Server in cui è installato TMS.

Passaggio 2. Aprire l'editor del Registro di sistema di Windows (Start->Run->Regedit).

Passaggio 3. Eseguire il backup del Registro di sistema.

-

Se viene richiesta una password di amministratore o una conferma, digitare la password o confermarla.

-

Individuare e fare clic sulla chiave o sottochiave di cui si desidera eseguire il backup.

-

Scegliere Esporta dal menu File.

-

Nella casella Salva in selezionare il percorso in cui si desidera salvare la copia di backup e quindi digitare un nome per il file di backup nella casella Nome file.

-

Fare clic su Salva.

Passaggio 4. Abilitare TLS 1.1 e TLS 1.2.

- Apri Registro di sistema

- Passare a HKEY_LOCAL_MACHINE —> SYSTEM —> CurrentControlSet —> Control —> Vedere

Provider di protezione —> SCHANNEL —> Protocolli - Aggiunta del supporto per TLS 1.1 e TLS 1.2

- Creazione di cartelle TLS 1.1 e TLS 1.2

- Crea sottochiavi come client e server

- Creare DWORD per client e server per ogni chiave TLS creata.

DisabledByDefault [Value = 0] Enabled [Value = 1]

Passaggio 5. Riavviare il server Windows TMS per rendere effettivo TLS.

Nota: Visitare questo collegamento per informazioni specifiche sulle versioni applicabili https://technet.microsoft.com/en-us/library/dn786418%28v=ws.11%29.aspx#BKMK_SchannelTR_TLS12

Suggerimento: è possibile utilizzare lo strumento NARTAC per disabilitare le versioni TLS necessarie dopo aver riavviato il server. È possibile scaricarlo da questo collegamento https://www.nartac.com/Products/IISCrypto/Download

Modifica della sicurezza nello strumento TMS

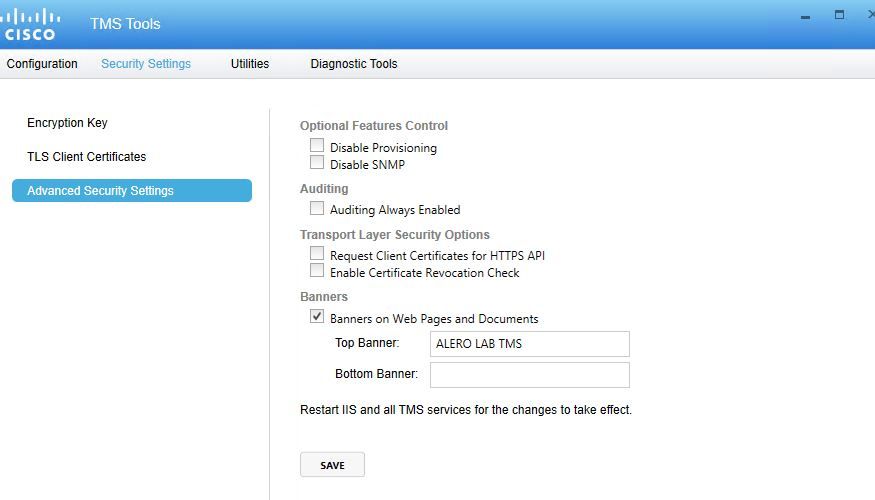

Se sono attivate le versioni corrette, modificare le impostazioni di protezione in Strumenti TMS con questa procedura.

Passaggio 1. Aprire gli strumenti TMS

Passaggio 2. Passare a Impostazioni protezione > Impostazioni di protezione avanzate

Passaggio 3. In Opzioni di protezione livello trasporto, impostare la protezione comunicazione su Medio-alta

Passaggio 4. Fare clic su Salva

Passaggio 5. Riavviare quindi Internet Information Services (IIS) nel server e TMSDatabaseScannerService e avviare TMSPLCMDirectoryService (se è arrestato)

Avviso: : quando l'opzione TLS viene modificata in Medio-alta da Media, telnet e SNMP (Simple Network Management Protocol) verranno disabilitati. Il servizio TMSSNMP verrà arrestato e verrà generato un avviso sull'interfaccia Web TMS.

Considerazioni per l'aggiornamento delle impostazioni di protezione

Quando SQL 2008 R2 è in uso e installato nel server Windows TMS, è necessario verificare che anche TLS1.0 e SSL3.0 siano abilitati, altrimenti il servizio SQL verrà arrestato e non verrà avviato.

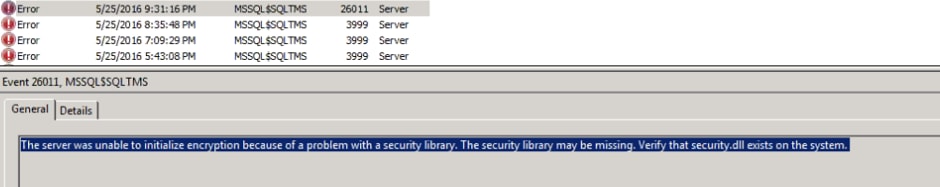

È necessario visualizzare questi errori nel registro eventi:

Quando SQL 2012 è in uso, è necessario aggiornarlo per gestire le modifiche TLS se installato nel server Windows TMS (https://support.microsoft.com/en-us/kb/3052404)

Gli endpoint gestiti tramite SNMP o Telnet mostrano "Violazione della sicurezza: La comunicazione Telnet non è consentita".

Verifica

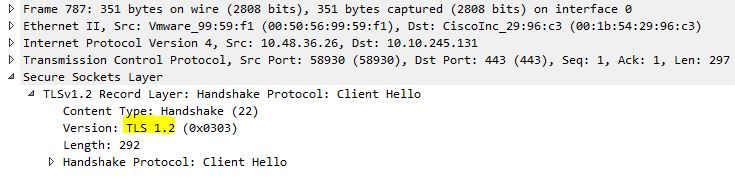

Quando si modifica l'opzione TLS da Medio a Medio-Alto, ciò assicura che TLS versione 1.2 venga pubblicizzato in Client Hello al termine dell'handshake TCP a 3 vie da TMS:

TLS versione 1.2 pubblicizzato:

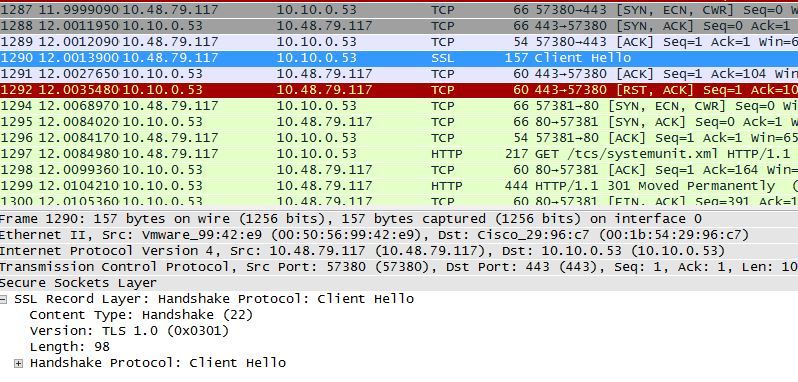

Se viene lasciato in posizione media, TMS invierà solo la versione 1.0 nel saluto del client SSL durante la fase di negoziazione che specifica la versione del protocollo TLS più alta supportata come client, in questo caso TMS.

Per le versioni TMS inferiori a 15

Passaggio 1. Anche se nel Registro di sistema è stata aggiunta la versione 1.2 di TLS

Passaggio 2. Il server TMS non invia ancora la versione supportata dall'endpoint nel saluto del client SSL

Passaggio 3. Il problema risiede nel fatto che non è possibile modificare le opzioni TLS negli strumenti TMS poiché questa opzione non è disponibile

Passaggio 4. Per risolvere il problema, aggiornare TMS alla versione 15.x o effettuare il downgrade degli endpoint TC/CE alla versione 7.3.3. Il problema viene rilevato nel software difettoso CSCuz71542 creato per la versione 14.6.X.

Contributo dei tecnici Cisco

- Joshua AleroCisco TAC Engineer

- Geovanny OlivaresCisco TAC Engineer

Feedback

Feedback