Configurazione servizi FTP/TFTP: ASA 9.X

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive diversi scenari di ispezione FTP e TFTP sull'appliance ASA, configurazione dell'ispezione FTP/TFTP ASA e risoluzione dei problemi di base.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

-

Comunicazione di base tra le interfacce richieste

-

Configurazione del server FTP nella rete DMZ

Componenti usati

Questo documento descrive i diversi scenari di ispezione FTP e TFTP sull'appliance ASA (Adaptive Security Appliance) e descrive la configurazione dell'ispezione FTP/TFTP e la risoluzione dei problemi di base dell'appliance ASA.

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

-

ASA serie 5500 o ASA serie 5500-X ASA con immagine software 9.1(5)

- Qualsiasi server FTP

-

Qualsiasi client FTP

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Appliance di sicurezza supporta l'ispezione delle applicazioni mediante la funzione Adaptive Security Algorithm.

Mediante l'ispezione delle applicazioni con conservazione dello stato utilizzata dall'algoritmo Adaptive Security, Appliance di sicurezza tiene traccia di tutte le connessioni che attraversano il firewall e ne verifica la validità.

Tramite l'ispezione con conservazione dello stato, il firewall controlla inoltre lo stato della connessione per compilare le informazioni da inserire in una tabella di stato.

Se si utilizza la tabella di stato oltre alle regole definite dall'amministratore, le decisioni di filtraggio si basano sul contesto stabilito dai pacchetti passati precedentemente attraverso il firewall.

L'esecuzione delle ispezioni delle applicazioni comprende le seguenti azioni:

-

Identifica il traffico

-

Eseguire ispezioni sul traffico

-

Attiva ispezioni su un'interfaccia

Sono disponibili due tipi di FTP, come mostrato nell'immagine.

-

Modalità attiva

-

Modalità passiva

FTP attivo

In modalità FTP attivo, il client si connette da una porta casuale senza privilegi (N>1023) alla porta di comando (21) del server FTP. Il client inizia quindi ad ascoltare la porta N>1023 e invia la porta di comando FTP N>1023 al server FTP. Il server si connette quindi alle porte dati specificate del client dalla porta dati locale, ovvero la porta 20.

FTP passivo

In modalità FTP passivo, il client avvia entrambe le connessioni al server, risolvendo il problema di un firewall che filtra la connessione della porta dati in ingresso dal server al client. Quando si apre una connessione FTP, il client apre due porte casuali senza privilegi in locale. La prima porta contatta il server sulla porta 21. Tuttavia, invece di eseguire un comando port e consentire al server di riconnettersi alla propria porta dati, il client esegue il comando PASV. Di conseguenza, il server apre una porta casuale senza privilegi (P>1023) e invia il comando port P al client. Il client avvia quindi la connessione dalla porta N>1023 alla porta P sul server per trasferire i dati. Se non si configura il comando survey sull'appliance di sicurezza, l'FTP inviato dagli utenti verso l'esterno funzionerà solo in modalità passiva. Inoltre, agli utenti esterni al server FTP viene negato l'accesso.

TFTP

Il protocollo TFTP, come descritto nella RFC 1350, è un protocollo semplice per leggere e scrivere file tra un server TFTP e un client. Il TFTP utilizza la porta UDP 69.

Gestione avanzata del protocollo

Perché è necessaria l'ispezione FTP?

alcune applicazioni richiedono una gestione speciale da parte della funzione di ispezione delle applicazioni di Cisco Security Appliance. Questi tipi di applicazioni in genere incorporano le informazioni sugli indirizzi IP nel pacchetto dati utente o nei canali secondari aperti su porte assegnate dinamicamente. La funzione di ispezione delle applicazioni opera in combinazione con Network Address Translation (NAT) per identificare la posizione delle informazioni sull'indirizzamento incorporate.

Oltre all'identificazione delle informazioni di indirizzamento incorporate, la funzione di ispezione delle applicazioni controlla le sessioni per determinare i numeri di porta per i canali secondari. Molti protocolli aprono porte TCP o UDP secondarie per migliorare le prestazioni. La sessione iniziale su una porta nota viene utilizzata per negoziare i numeri di porta assegnati in modo dinamico.

La funzione di ispezione delle applicazioni controlla queste sessioni, identifica le assegnazioni dinamiche delle porte e consente lo scambio di dati su queste porte per la durata delle sessioni specifiche. Le applicazioni multimediali e FTP mostrano questo tipo di comportamento.

Se l'ispezione FTP non è stata attivata sull'appliance di sicurezza, la richiesta viene ignorata e le sessioni FTP non trasmettono i dati richiesti.

Se l'ispezione FTP è abilitata sull'appliance ASA, l'appliance controlla il canale di controllo e cerca di riconoscere una richiesta di apertura del canale dati. Il protocollo FTP incorpora le specifiche delle porte del canale dati nel traffico del canale di controllo, richiedendo all'appliance di sicurezza di ispezionare il canale di controllo per verificare se sono state apportate modifiche alle porte dati.

Quando l'ASA riconosce una richiesta, crea temporaneamente un'apertura per il traffico del canale dati che dura per la durata della sessione. In questo modo, la funzione di ispezione FTP monitora il canale di controllo, identifica l'assegnazione di una porta dati e consente lo scambio dei dati sulla porta dati per la durata della sessione.

Per impostazione predefinita, l'ASA controlla le connessioni alla porta 21 per il traffico FTP tramite la mappa delle classi dell'ispezione globale. Security Appliance riconosce inoltre la differenza tra una sessione FTP attiva e una sessione FTP passiva.

Se le sessioni FTP supportano il trasferimento di dati FTP passivo, l'ASA, tramite il comando inspect ftp, riconosce la richiesta della porta dati proveniente dall'utente e apre una nuova porta dati maggiore di 1023.

Il comando inspect ftp controlla le sessioni FTP ed esegue quattro attività:

- Prepara una connessione dati secondaria dinamica

- Tiene traccia della sequenza di risposta dei comandi FTP

- Genera un audit trail

- Traduce l'indirizzo IP incorporato utilizzando NAT

L'ispezione dell'applicazione FTP prepara i canali secondari per il trasferimento dei dati FTP. I canali vengono allocati in risposta a un evento di caricamento di file, di download di file o di elencazione di directory e devono essere pre-negoziati. La porta viene negoziata tramite i comandi PORT o PASV (227).

Configurazione

Nota: tutti gli scenari della rete vengono spiegati con l'ispezione FTP abilitata sull'appliance ASA.

Scenario 1. Client FTP configurato per la modalità attiva

Il client si è connesso alla rete interna dell'appliance ASA e il server alla rete esterna.

Esempio di rete

Nota: gli schemi di indirizzamento IP utilizzati in questa configurazione non sono indirizzabili legalmente su Internet.

Come mostrato in questa immagine, la configurazione di rete usata ha l'ASA con il client nella rete interna con IP 172.16.1.5. Il server si trova nella rete esterna con IP 192.168.1.15. Il client ha mappato l'IP 192.168.1.5 nella rete esterna.

Non è necessario autorizzare alcun elenco degli accessi sull'interfaccia esterna perché l'ispezione FTP apre Dynamic Port Channel.

Esempio di configurazione:

ASA Version 9.1(5) ! hostname ASA domain-name corp. com enable password WwXYvtKrnjXqGbu1 encrypted names ! interface GigabitEthernet0/0

nameif Outside

security-level 0

ip address 192.168.1.2 255.255.255.0

!

interface GigabitEthernet0/1

nameif Inside

security-level 50

ip address 172.16.1.12 255.255.255.0

!

interface GigabitEthernet0/2

shutdown

no nameif

no security-level

no ip address

!

interface GigabitEthernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

management-only

shutdown

no nameif

no security-level

no ip address

!--- Output is suppressed. !--- Object groups is created to define the host.

object network obj-172.16.1.5

subnet 172.16.1.0 255.255.255.0

!--- Object NAT is created to map Inside Client to Outside subnet IP.

object network obj-172.16.1.5

nat (Inside,Outside) dynamic 192.168.1.5

class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! !--- This command tells the device to !--- use the "global_policy" policy-map on all interfaces. service-policy global_policy global prompt hostname context Cryptochecksum:4b2f54134e685d11b274ee159e5ed009 : end ASA(config)#

Verifica

Connessione

Client in Inside Network running ACTIVE FTP:

Ciscoasa(config)# sh conn

3 in use, 3 most used

TCP Outside 192.168.1.15:20 inside 172.16.1.5:61855, idle 0:00:00, bytes 145096704, flags UIB <--- Dynamic Connection Opened

TCP Outside 192.168.1.15:21 inside 172.16.1.5:61854, idle 0:00:00, bytes 434, flags UIO

Qui il client in Inside avvia la connessione con la porta di origine 61854 alla porta di destinazione 21. Il client invia quindi il comando Port con il valore di 6 tuple. Il server a sua volta avvia la connessione dati/secondaria con la porta di origine 20 e la porta di destinazione viene calcolata in base ai passaggi indicati dopo queste acquisizioni.

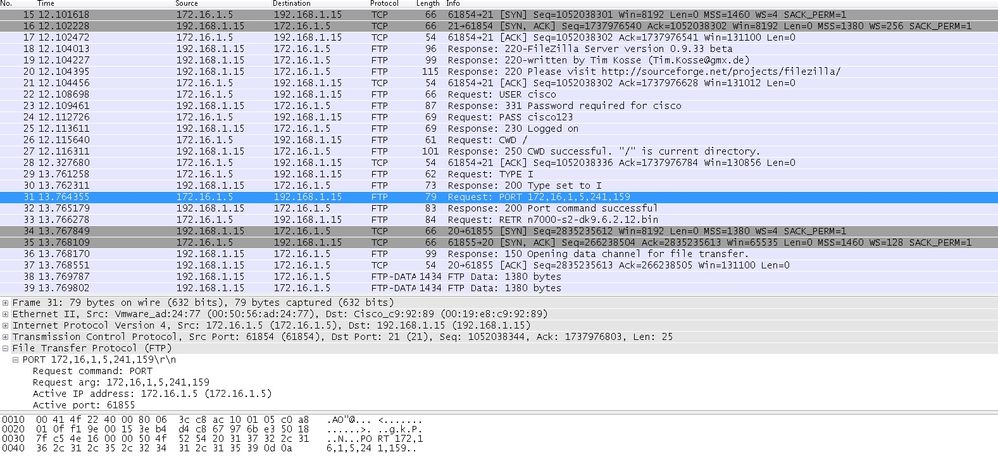

Acquisisci interfaccia interna come mostrato nell'immagine.

Acquisire l'interfaccia esterna come mostrato nell'immagine.

Il valore della porta viene calcolato utilizzando gli ultimi due tocchi su sei. Le quattro tuple a sinistra sono l'indirizzo IP e le due tuple sono per Port. Come mostrato in questa immagine, l'indirizzo IP è 192.168.1.5 e 241*256 + 159 = 61855.

L'opzione Cattura (Capture) indica inoltre che i valori di Comandi porta (Port Commands) vengono modificati quando l'ispezione FTP è abilitata. Inside Interface Capture mostra il valore reale dell'IP e la porta inviata dal client al server per la connessione al client per il canale dati, mentre Outside Interface Capture mostra l'indirizzo mappato.

Scenario 2. Client FTP configurato per la modalità passiva

Client nella rete interna dell'appliance ASA e server nella rete esterna.

Esempio di rete

Connessione

Client in Inside Network running Passive Mode FTP:

ciscoasa(config)# sh conn

3 in use, 3 most used

TCP Outside 192.168.1.15:60142 inside 172.16.1.5:61839, idle 0:00:00, bytes 184844288, flags UI <--- Dynamic Connection Opened.

TCP Outside 192.168.1.15:21 inside 172.16.1.5:61838, idle 0:00:00, bytes 451, flags UIO

Il client all'interno di avvia una connessione con la porta di origine 61838 e la porta di destinazione 21. Trattandosi di un FTP passivo, il client avvia entrambe le connessioni. Pertanto, dopo l'invio del comando PASV da parte del client, il server risponde con il valore di 6 tuple e il client si connette a tale socket per la connessione dati.

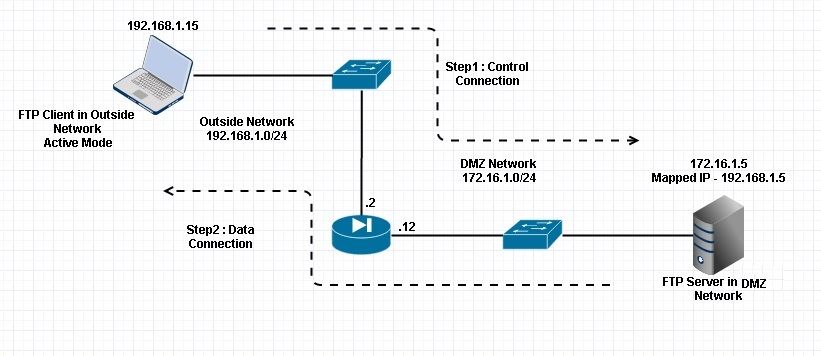

Acquisisci interfaccia interna come mostrato nell'immagine.

Acquisire l'interfaccia esterna come mostrato nell'immagine.

Il calcolo per le porte rimane invariato.

Come accennato in precedenza, l'ASA riscrive i valori IP incorporati se l'ispezione FTP è abilitata. Inoltre, apre un canale di porta dinamico per la connessione dati.

Questi sono i dettagli di connessione se Ispezione FTP disabilitata

Connessione:

ciscoasa(config)# sh conn

2 in use, 3 most used

TCP Outside 192.168.1.15:21 inside 172.16.1.5:61878, idle 0:00:09, bytes 433, flags UIO

TCP Outside 192.168.1.15:21 inside 172.16.1.5:61875, idle 0:00:29, bytes 259, flags UIO

Senza ispezione FTP, tenta di inviare ripetutamente il comando port, ma non vi è alcuna risposta in quanto all'esterno riceve il comando PORT with Original IP not NATTed. Lo stesso è stato visualizzato nel dump.

L'ispezione FTP può essere disabilitata senza il comando ftp 21 del protocollo di correzione in modalità terminale di configurazione.

Senza l'ispezione FTP, solo il comando PASV funziona quando il client si trova all'interno, in quanto non vi è alcun comando port proveniente dall'interno che deve essere integrato ed entrambe le connessioni sono avviate dall'interno.

Scenario 3. Client FTP configurato per la modalità attiva

Client nella rete esterna dell'ASA e server nella rete DMZ.

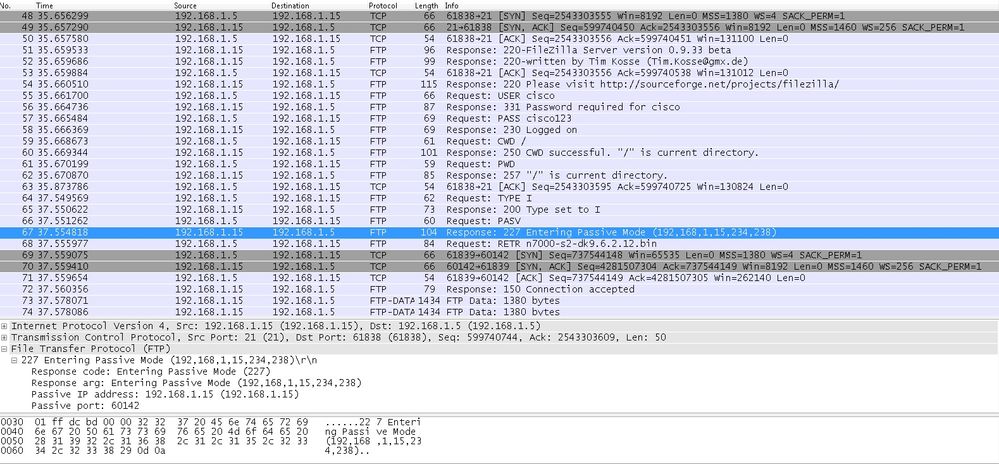

Esempio di rete

Configurazione:

ASA(config)#show running-config ASA Version 9.1(5) ! hostname ASA domain-name corp .com enable password WwXYvtKrnjXqGbu1 encrypted names ! interface GigabitEthernet0/0

nameif Outside

security-level 0

ip address 192.168.1.2 255.255.255.0

!

interface GigabitEthernet0/1

nameif DMZ

security-level 50

ip address 172.16.1.12 255.255.255.0

!

interface GigabitEthernet0/2

shutdown

no nameif

no security-level

no ip address

!

interface GigabitEthernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

management-only

shutdown

no nameif

no security-level

no ip address

!--- Output is suppressed.

!--- Permit inbound FTP control traffic.

access-list 100 extended permit tcp any host 192.168.1.5 eq ftp

!--- Object groups are created to define the hosts.

object network obj-172.16.1.5

host 172.16.1.5

!--- Object NAT is created to map FTP server with IP of Outside Subnet.

object network obj-172.16.1.5

nat (DMZ,Outside) static 192.168.1.5

access-group 100 in interface outside

class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! !--- This command tells the device to !--- use the "global_policy" policy-map on all interfaces. service-policy global_policy global prompt hostname context Cryptochecksum:4b2f54134e685d11b274ee159e5ed009 : end ASA(config)#

Verifica

Connessione:

Client in Outside Network running in Active Mode FTP:

ciscoasa(config)# sh conn

3 in use, 3 most used

TCP outside 192.168.1.15:55836 DMZ 172.16.1.5:21, idle 0:00:00, bytes 470, flags UIOB

TCP outside 192.168.1.15:55837 DMZ 172.16.1.5:20, idle 0:00:00, bytes 225595694, flags UI <--- Dynamic Port channel

Acquisire l'interfaccia DMZ come mostrato in questa immagine.

Acquisire l'interfaccia esterna come mostrato nell'immagine.

In questo caso, il client esegue il client in modalità attiva 192.168.1.15 e avvia la connessione al server nella DMZ sulla porta 21. Il client invia quindi il comando port con sei valori di tupla al server per connettersi a quella specifica porta dinamica. Il server avvia quindi la connessione dati con la porta di origine impostata su 20.

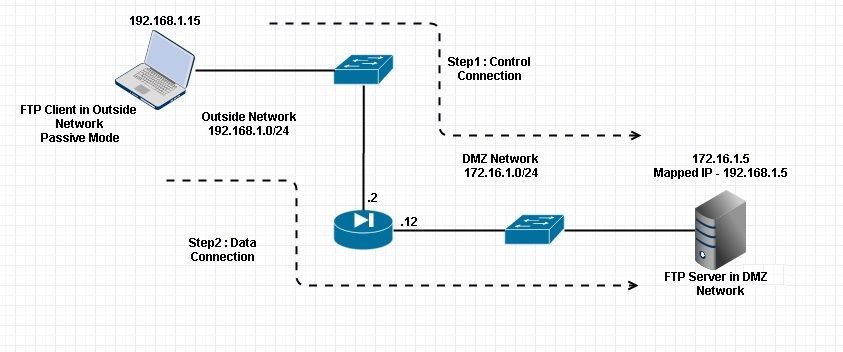

Scenario 4. Client FTP in modalità passiva

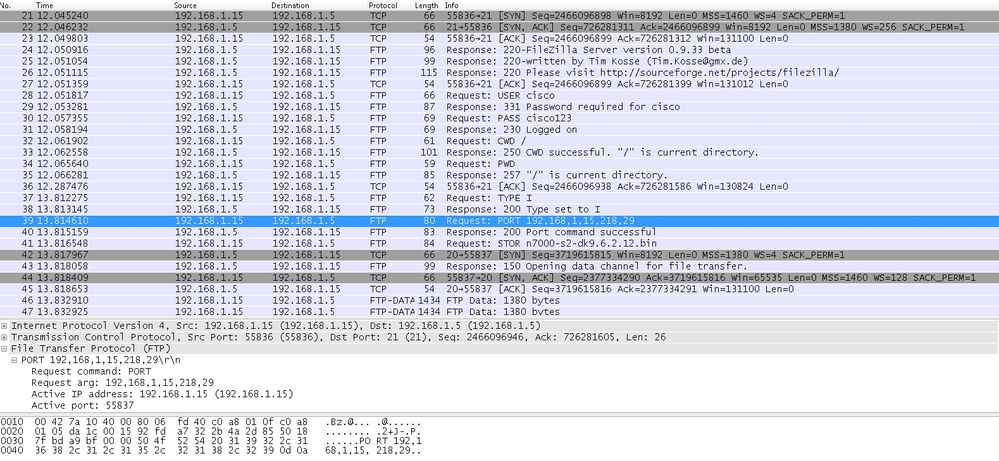

Client nella rete esterna dell'ASA e server nella rete DMZ.

Esempio di rete

Connessione

Client in Outside Network running in Passive Mode FTP:

ciscoasa(config)# sh conn

3 in use, 3 most used

TCP Outside 192.168.1.15:60071 DMZ 172.16.1.5:61781, idle 0:00:00, bytes 184718032, flags UOB <--- Dynamic channel Open

TCP Outside 192.168.1.15:60070 DMZ 172.16.1.5:21, idle 0:00:00, bytes 413,

flags UIOB

Acquisire l'interfaccia DMZ come mostrato in questa immagine.

Acquisire l'interfaccia esterna come mostrato nell'immagine.

Configura ispezione applicazione FTP di base

Per impostazione predefinita, la configurazione include un criterio che corrisponde a tutto il traffico di ispezione delle applicazioni predefinito e applica l'ispezione al traffico su tutte le interfacce (un criterio globale). Il traffico di ispezione delle applicazioni predefinito include il traffico verso le porte predefinite per ogni protocollo.

È possibile applicare un solo criterio globale, pertanto se si desidera modificare il criterio globale, ad esempio per applicare l'ispezione a porte non standard o per aggiungere ispezioni non abilitate per impostazione predefinita, è necessario modificare il criterio predefinito oppure disabilitarlo e applicarne uno nuovo. Per un elenco di tutte le porte predefinite, vedere Criteri di ispezione predefiniti.

-

Eseguire il comando policy-map global_policy.

ASA(config)#policy-map global_policy

-

Eseguire il comando class inspection_default.

ASA(config-pmap)#class inspection_default

-

Eseguire il comando inspect FTP.

ASA(config-pmap-c)#inspect FTP

- È possibile utilizzare il comando inspect FTP strict. Questo comando aumenta la sicurezza delle reti protette impedendo a un browser Web di inviare comandi incorporati nelle richieste FTP.

Dopo aver abilitato l'opzione strict su un'interfaccia, l'ispezione FTP applica questo comportamento:

-

Prima che Appliance di sicurezza consenta un nuovo comando, è necessario confermare il comando FTP

-

Appliance di sicurezza interrompe una connessione che invia comandi incorporati

-

I comandi 227 e PORT vengono controllati per verificare che non vengano visualizzati in una stringa di errore

Avviso: l'uso dell'opzione strict può causare il malfunzionamento dei client FTP non strettamente conformi alle RFC FTP. Per ulteriori informazioni sull'uso dell'opzione strict, consultare Uso dell'opzione strict.

-

Configurazione dell'ispezione del protocollo FTP sulla porta TCP non standard

È possibile configurare l'ispezione del protocollo FTP per le porte TCP non standard con queste righe di configurazione (sostituire XXXX con il nuovo numero di porta):

access-list ftp-list extended permit tcp any any eq XXXX ! class-map ftp-class match access-list ftp-list ! policy-map global_policy class ftp-class inspect ftp

Verifica

Per verificare che la configurazione sia stata eseguita correttamente, eseguire il comando show service-policy. Inoltre, limitare l'output all'ispezione FTP eseguendo il comando show service-policy inspect ftp.

ASA#show service-policy inspect ftp

Global Policy:

Service-policy: global_policy

Class-map: inspection_default

Inspect: ftp, packet 0, drop 0, reste-drop 0

ASA#

TFTP

L'ispezione TFTP è abilitata per impostazione predefinita.

L'appliance di sicurezza controlla il traffico TFTP e, se necessario, crea connessioni e conversioni dinamiche per consentire il trasferimento di file tra un client TFTP e un server. In particolare, il modulo di controllo controlla le richieste di lettura TFTP (RQ), le richieste di scrittura (WRQ) e le notifiche di errore (ERROR).

Un canale secondario dinamico e una traduzione PAT, se necessario, vengono allocati su una ricezione di una RRQ o WRQ valida. Questo canale secondario viene successivamente utilizzato dal TFTP per il trasferimento di file o la notifica degli errori.

Solo il server TFTP può avviare il traffico sul canale secondario e tra il client TFTP e il server può esistere al massimo un canale secondario incompleto. Una notifica di errore dal server chiude il canale secondario.

L'ispezione TFTP deve essere abilitata se si utilizza Fstatic PAT per reindirizzare il traffico TFTP.

Configura ispezione applicazione TFTP di base

Per impostazione predefinita, la configurazione include un criterio che corrisponde a tutto il traffico di ispezione delle applicazioni predefinito e applica l'ispezione al traffico su tutte le interfacce (un criterio globale). Il traffico di ispezione delle applicazioni predefinito include il traffico verso le porte predefinite per ogni protocollo.

È possibile applicare un solo criterio globale. Pertanto, se si desidera modificare il criterio globale, ad esempio per applicare l'ispezione a porte non standard o per aggiungere ispezioni non abilitate per impostazione predefinita, è necessario modificare il criterio predefinito oppure disabilitarlo e applicarne uno nuovo. Per un elenco di tutte le porte predefinite, vedere Criteri di ispezione predefiniti.

-

Eseguire il comando policy-map global_policy.

ASA(config)#policy-map global_policy

-

Eseguire il comando class inspection_default.

ASA(config-pmap)#class inspection_default

-

Eseguire il comando inspect TFTP.

ASA(config-pmap-c)#inspect TFTP

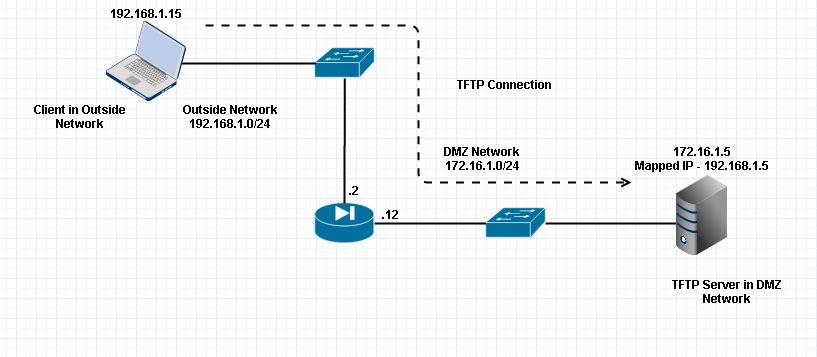

Esempio di rete

Qui il client è configurato nella rete esterna. Il server TFTP si trova nella rete DMZ. Il server è mappato all'IP 192.168.1.5 che si trova nella subnet esterna.

Esempio di configurazione:

ASA(config)#show running-config ASA Version 9.1(5) ! hostname ASA domain-name corp. com enable password WwXYvtKrnjXqGbu1 encrypted names ! interface GigabitEthernet0/0

nameif Outside

security-level 0

ip address 192.168.1.2 255.255.255.0

!

interface GigabitEthernet0/1

nameif DMZ

security-level 50

ip address 172.16.1.12 255.255.255.0

!

interface GigabitEthernet0/2

shutdown

no nameif

security-level 100

ip address 10.1.1.1 255.255.255.0

!

interface GigabitEthernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

management-only

shutdown

no nameif

no security-level

no ip address

!--- Output is suppressed. !--- Permit inbound TFTP traffic. access-list 100 extended permit udp any host 192.168.1.5 eq tftp ! !--- Object groups are created to define the hosts. object network obj-172.16.1.5

host 172.16.1.5

!--- Object NAT to map TFTP server to IP in Outside Subnet.

object network obj-172.16.1.5

nat (DMZ,Outside) static 192.168.1.5

access-group 100 in interface outside

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

inspect sip

inspect xdmcp

!

!--- This command tells the device to

!--- use the "global_policy" policy-map on all interfaces.

service-policy global_policy global

prompt hostname context

Cryptochecksum:4b2f54134e685d11b274ee159e5ed009

: end

ASA(config)#

Verifica

Per verificare che la configurazione sia stata eseguita correttamente, eseguire il comando show service-policy. Inoltre, limitare l'output all'ispezione TFTP solo eseguendo il comando show service-policy inspect tftp.

ASA#show service-policy inspect tftp

Global Policy:

Service-policy: global_policy

Class-map: inspection_default

Inspect: tftp, packet 0, drop 0, reste-drop 0

ASA#

Risoluzione dei problemi

Le informazioni contenute in questa sezione permettono di risolvere i problemi relativi alla configurazione.

Packet Tracer

Client nella rete interna

FTP client Inside - Packet Tracer for Control Connection : Same Flow for Active and Passive.

# packet-tracer input inside tcp 172.16.1.5 12345 192.168.1.15 21 det

-----Omitted------

Phase: 5

Type: INSPECT

Subtype: inspect-ftp

Result: ALLOW

Config:

class-map inspection_default

match default-inspection-traffic

policy-map global_policy

class inspection_default

inspect ftp

service-policy global_policy global

Additional Information:

Forward Flow based lookup yields rule:

in id=0x76d9a120, priority=70, domain=inspect-ftp, deny=false

hits=2, user_data=0x76d99a30, cs_id=0x0, use_real_addr, flags=0x0, protocol=6

src ip/id=0.0.0.0, mask=0.0.0.0, port=0

dst ip/id=0.0.0.0, mask=0.0.0.0, port=21, dscp=0x0

input_ifc=inside, output_ifc=any

Phase: 6

Type: NAT

Subtype:

Result: ALLOW

Config:

object network obj-172.16.1.5

nat (inside,outside) static 192.168.1.5

Additional Information:

NAT divert to egress interface DMZ

translate 172.16.1.5/21 to 192.168.1.5/21

Phase: 7

Type: NAT

Subtype: rpf-check

Result: ALLOW

Config:

object network obj-172.16.1.5

nat (inside,outside) static 192.168.1.5

Additional Information:

Forward Flow based lookup yields rule:

out id=0x76d6e308, priority=6, domain=nat-reverse, deny=false

hits=15, user_data=0x76d9ef70, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0

dst ip/id=172.16.1.5, mask=255.255.255.255, port=0, dscp=0x0

input_ifc=inside, output_ifc=outside

----Omitted----

Result:

input-interface: inside

input-status: up

input-line-status: up

output-interface: Outside

output-status: up

output-line-status: up

Action: allow

Client nella rete esterna

FTP client Outside - Packet Tracer for Control Connection : Same Flow for Active and Passive

# packet-tracer input outside tcp 192.168.1.15 12345 192.168.1.5 21 det

Phase: 1

Type: UN-NAT

Subtype: static

Result: ALLOW

Config:

object network obj-172.16.1.5

nat (DMZ,outside) static 192.168.1.5

Additional Information:

NAT divert to egress interface DMZ

Untranslate 192.168.1.5/21 to 172.16.1.5/21

-----Omitted-----

Phase: 4

Type: INSPECT

Subtype: inspect-ftp

Result: ALLOW

Config:

class-map inspection_default

match default-inspection-traffic

policy-map global_policy

class inspection_default

inspect ftp

service-policy global_policy global

Additional Information:

Forward Flow based lookup yields rule:

in id=0x76d84700, priority=70, domain=inspect-ftp, deny=false

hits=17, user_data=0x76d84550, cs_id=0x0, use_real_addr, flags=0x0, protocol=6

src ip/id=0.0.0.0, mask=0.0.0.0, port=0

dst ip/id=0.0.0.0, mask=0.0.0.0, port=21, dscp=0x0

input_ifc=outside, output_ifc=any

Phase: 5

Type: NAT

Subtype: rpf-check

Result: ALLOW

Config:

object network obj-172.16.1.5

nat (DMZ,outside) static 192.168.1.5

Additional Information:

Forward Flow based lookup yields rule:

out id=0x76d6e308, priority=6, domain=nat-reverse, deny=false

hits=17, user_data=0x76d9ef70, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0

dst ip/id=172.16.1.5, mask=255.255.255.255, port=0, dscp=0x0

input_ifc=outside, output_ifc=DMZ

----Omitted-----

Result:

input-interface: Outside

input-status: up

input-line-status: up

output-interface: DMZ

output-status: up

output-line-status: up

Action: allow

Come si vede nei tracciatori dei pacchetti, il traffico raggiunge le rispettive dichiarazioni NAT e la politica di ispezione FTP. e lasciano le interfacce obbligatorie.

Durante la risoluzione dei problemi, è possibile provare a acquisire le interfacce ASA in entrata e in uscita e verificare se la riscrittura dell'indirizzo IP incorporato nell'appliance ASA funziona correttamente. Inoltre, è possibile controllare la connessione se la porta dinamica è consentita sull'appliance ASA.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

2.0 |

08-Jun-2023 |

ricertificazione |

1.0 |

19-Oct-2015 |

Versione iniziale |

Contributo dei tecnici Cisco

- Akshay RastogiCisco TAC Engineer

- Raghunath KulkarniCisco TAC Engineer

- Prashant JoshiCisco TAC Engineer

Feedback

Feedback