Configurazione VPDN chiamata in ingresso con gruppi VPDN e TACACS+

Sommario

Introduzione

In questo documento viene fornita una configurazione di esempio per le reti VPDN (Virtual Private Dialup Network) con chiamata in ingresso, utilizzando i gruppi VPDN e il sistema di controllo dell'accesso del controller di accesso terminale Plus (TACACS+).

Prerequisiti

Requisiti

Prima di provare la configurazione, verificare che siano soddisfatti i seguenti requisiti:

È necessario disporre di:

-

Un router Cisco per l'accesso client (NAS/LAC) e un router Cisco per l'accesso alla rete (HGW/LNS) con connettività IP.

-

I nomi host dei router o i nomi locali da utilizzare sui gruppi VPDN.

-

Il protocollo di tunneling da utilizzare. Può trattarsi del protocollo L2T (Layer 2 Tunneling) o del protocollo L2F (Layer 2 Forwarding).

-

Password dei router per l'autenticazione del tunnel.

-

Un criterio di tunneling. Può trattarsi del nome di dominio o del servizio DNIS (Dialed Number Identification Service).

-

Nomi utente e password per l'utente (connessione client in corso).

-

indirizzi IP e chiavi per i server TACACS+.

Componenti usati

Il documento può essere consultato per tutte le versioni software o hardware.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Convenzioni

Per ulteriori informazioni sulle convenzioni usate, consultare il documento Cisco sulle convenzioni nei suggerimenti tecnici.

Premesse

Per un'introduzione dettagliata alle reti VPDN (Virtual Private Dialup Network) e ai gruppi VPDN, vedere Informazioni sulle VPDN. In questo documento viene ampliata la configurazione VDPN e viene aggiunto il controllo di accesso al controller dell'accesso di terminale Plus (TACACS+).

Configurazione

In questa sezione vengono presentate le informazioni necessarie per configurare le funzionalità descritte più avanti nel documento.

Nota: per ulteriori informazioni sui comandi menzionati in questo documento, usare lo strumento Command Lookup Tool (solo utenti registrati).

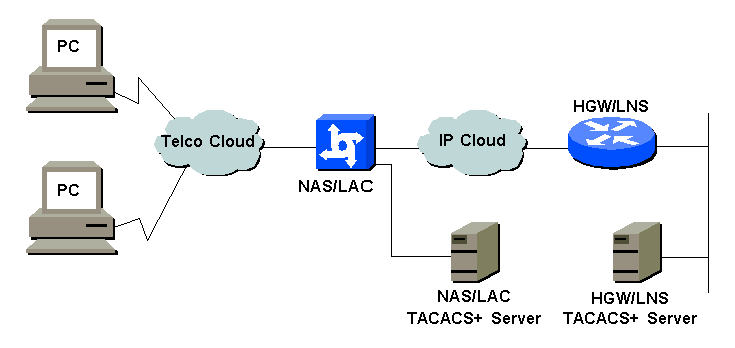

Esempio di rete

Il documento usa la seguente configurazione di rete:

Configurazioni

In questo documento vengono usate le seguenti configurazioni:

-

NAS/LAC

-

HGW/LNS

-

File di configurazione NAS/LAC TACACS+

-

File di configurazione HGW/LNS TACACS+

| NAS/LAC |

|---|

! version 12.0 service timestamps debug datetime msec service timestamps log datetime msec ! hostname as5300 ! aaa new-model aaa authentication login default local aaa authentication login CONSOLE none aaa authentication ppp default if-needed group tacacs+ aaa authorization network default group tacacs+ enable password somethingSecret ! username john password 0 secret4me ! ip subnet-zero ! vpdn enable ! isdn switch-type primary-5ess ! controller T1 0 framing esf clock source line primary linecode b8zs pri-group timeslots 1-24 ! controller T1 1 framing esf clock source line secondary 1 linecode b8zs pri-group timeslots 1-24 ! controller T1 2 framing esf linecode b8zs pri-group timeslots 1-24 ! controller T1 3 framing esf linecode b8zs pri-group timeslots 1-24 ! interface Ethernet0 ip address 172.16.186.52 255.255.255.240 no ip directed-broadcast ! interface Serial023 no ip address no ip directed-broadcast encapsulation ppp ip tcp header-compression passive dialer rotary-group 1 isdn switch-type primary-5ess isdn incoming-voice modem no cdp enable ! interface Serial123 no ip address no ip directed-broadcast encapsulation ppp ip tcp header-compression passive dialer rotary-group 1 isdn switch-type primary-5ess isdn incoming-voice modem no cdp enable ! interface Serial223 no ip address no ip directed-broadcast encapsulation ppp ip tcp header-compression passive dialer rotary-group 1 isdn switch-type primary-5ess isdn incoming-voice modem no cdp enable ! interface Serial323 no ip address no ip directed-broadcast encapsulation ppp ip tcp header-compression passive dialer rotary-group 1 isdn switch-type primary-5ess isdn incoming-voice modem no cdp enable ! interface FastEthernet0 no ip address no ip directed-broadcast shutdown ! interface Group-Async1 ip unnumbered Ethernet0 no ip directed-broadcast encapsulation ppp ip tcp header-compression passive async mode interactive peer default ip address pool IPaddressPool no cdp enable ppp authentication chap group-range 1 96 ! interface Dialer1 ip unnumbered Ethernet0 no ip directed-broadcast encapsulation ppp ip tcp header-compression passive dialer-group 1 peer default ip address pool IPaddressPool no cdp enable ppp authentication chap ! ip local pool IPaddressPool 10.10.10.1 10.10.10.254 no ip http server ip classless ip route 0.0.0.0 0.0.0.0 172.16.186.49 ! tacacs-server host 172.16.171.9 tacacs-server key 2easy ! line con 0 login authentication CONSOLE transport input none line 1 96 autoselect during-login autoselect ppp modem Dialin line aux 0 line vty 0 4 ! end |

| HGW/LNS |

|---|

! version 12.0 service timestamps debug uptime service timestamps log uptime ! hostname access-9 ! aaa new-model aaa authentication login default local aaa authentication login CONSOLE none aaa authentication ppp default if-needed group tacacs+ aaa authorization network default group tacacs+ enable password somethingSecret ! ip subnet-zero ! vpdn enable ! vpdn-group DEFAULT ! Default L2TP VPDN group accept-dialin protocol any virtual-template 1 local name LNS lcp renegotiation always l2tp tunnel password 0 not2tell ! vpdn-group POP1 accept-dialin protocol l2tp virtual-template 2 terminate-from hostname LAC local name LNS l2tp tunnel password 0 2secret ! vpdn-group POP2 accept-dialin protocol l2f virtual-template 3 terminate-from hostname NAS local name HGW lcp renegotiation always ! interface FastEthernet0/0 ip address 172.16.186.1 255.255.255.240 no ip directed-broadcast ! interface Virtual-Template1 ip unnumbered FastEthernet0/0 no ip directed-broadcast ip tcp header-compression passive peer default ip address pool IPaddressPool ppp authentication chap ! interface Virtual-Template2 ip unnumbered Ethernet0/0 no ip directed-broadcast ip tcp header-compression passive peer default ip address pool IPaddressPoolPOP1 compress stac ppp authentication chap ! interface Virtual-Template3 ip unnumbered Ethernet0/0 no ip directed-broadcast ip tcp header-compression passive peer default ip address pool IPaddressPoolPOP2 ppp authentication pap ppp multilink ! ip local pool IPaddressPool 10.10.10.1 10.10.10.254 ip local pool IPaddressPoolPOP1 10.1.1.1 10.1.1.254 ip local pool IPaddressPoolPOP2 10.1.2.1 10.1.2.254 ip classless no ip http server ! tacacs-server host 172.16.186.9 tacacs-server key not2difficult ! line con 0 login authentication CONSOLE transport input none line 97 120 line aux 0 line vty 0 4 ! ! end |

| File di configurazione NAS/LAC TACACS+ |

|---|

key = 2easy

# Use L2TP tunnel to 172.16.186.1 when 4085555100 is dialed

user = dnis:4085555100 {

service = ppp protocol = vpdn {

tunnel-id = anonymous

ip-addresses = 172.16.186.1

tunnel-type = l2tp

}

}

# Password for tunnel authentication

user = anonymous {

chap = cleartext not2tell

}

###

# Use L2TP tunnel to 172.16.186.1 when 4085555200 is dialed

user = dnis:4085555200 {

service = ppp protocol = vpdn {

tunnel-id = LAC

ip-addresses = 172.16.186.1

tunnel-type = l2tp

}

}

# Password for tunnel authentication

user = LAC {

chap = cleartext 2secret

}

###

# Use L2F tunnel to 172.16.186.1 when user authenticates with cisco.com domain

user = cisco.com {

service = ppp protocol = vpdn {

tunnel-id = NAS

ip-addresses = 172.16.186.1

tunnel-type = l2f

}

}

# Password for tunnel authentication

user = NAS {

chap = cleartext cisco

}

# Password for tunnel authentication

user = HGW {

chap = cleartext cisco

}

|

| File di configurazione HGW/LNS TACACS+ |

|---|

key = not2difficult

# Password for tunnel authentication

user = NAS {

chap = cleartext cisco

}

# Password for tunnel authentication

user = HGW {

chap = cleartext cisco

}

user = santiago {

chap = cleartext letmein

service = ppp protocol = lcp { }

service = ppp protocol = ip { }

}

user = santiago@cisco.com {

global = cleartext letmein

service = ppp protocol = lcp { }

service = ppp protocol = multilink { }

service = ppp protocol = ip { }

}

|

Verifica

Le informazioni contenute in questa sezione permettono di verificare che la configurazione funzioni correttamente.

Alcuni comandi show sono supportati dallo strumento Output Interpreter (solo utenti registrati); lo strumento permette di visualizzare un'analisi dell'output del comando show.

-

show vpdn tunnel all: visualizza i dettagli di tutti i tunnel attivi.

-

show user: visualizza il nome dell'utente connesso.

-

show interface virtual-access #: consente di controllare lo stato di una particolare interfaccia virtuale sull'HGW/LNS.

Risoluzione dei problemi

In questa sezione vengono fornite informazioni utili per risolvere i problemi di configurazione.

Comandi per la risoluzione dei problemi

Nota: prima di usare i comandi di debug, consultare le informazioni importanti sui comandi di debug.

-

debug vpdn l2x-events: visualizza la finestra di dialogo tra NAS/LAC e HGW/LNS per la creazione di tunnel o sessioni.

-

debug ppp authentication: consente di controllare se un client sta passando l'autenticazione.

-

debug ppp negotiation: consente di controllare se un client sta passando una negoziazione PPP. È possibile visualizzare le opzioni, ad esempio callback, MLP e così via, e i protocolli, ad esempio IP, IPX e così via, che vengono negoziati.

-

debug ppp error: visualizza gli errori di protocollo e le statistiche degli errori, associati alla negoziazione e al funzionamento della connessione PPP.

-

debug vtemplate: visualizza la duplicazione delle interfacce di accesso virtuale su HGW/LNS. È possibile verificare quando l'interfaccia viene creata (duplicata dal modello virtuale) all'inizio della connessione di accesso remoto e quando l'interfaccia viene eliminata quando la connessione viene interrotta.

-

debug aaa authentication: consente di controllare se l'utente o il tunnel viene autenticato dal server di autenticazione, autorizzazione e accounting (AAA).

-

debug aaa authorization: consente di controllare se l'utente è autorizzato dal server AAA.

-

debug aaa per utente: consente di controllare gli elementi applicati a ciascun utente autenticato. Si tratta di un comportamento diverso dai debug generali elencati in precedenza.

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

04-Feb-2010 |

Versione iniziale |

Feedback

Feedback