Configurazione di VPDN per utente senza informazioni sul dominio o DNIS

Sommario

Introduzione

In questo documento viene fornita una configurazione di esempio per le VPDN per utente senza informazioni sul dominio o DNIS.

Prerequisiti

Requisiti

Nessun requisito specifico previsto per questo documento.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

-

Software Cisco IOS® versione 12.1(4) o successive.

-

Software Cisco IOS versione 12.1(4)T o successive.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Convenzioni

Per ulteriori informazioni sulle convenzioni usate, consultare il documento Cisco sulle convenzioni nei suggerimenti tecnici.

Premesse

Negli scenari VPDN (Virtual Private Dial-up Network), il server di accesso alla rete (NAS, Network Access Server) (un concentratore di accesso L2TP, o LAC) stabilisce il tunnel VPDN per il gateway locale (LNS, Home Gateway) in base a informazioni specifiche dell'utente. Questo tunnel VPDN può essere un protocollo L2F (Level 2 Forwarding) o L2TP (Layer 2 Tunneling Protocol). Per determinare se un utente deve utilizzare un tunnel VPDN, controllare:

-

Indica se il nome di dominio è incluso nel nome utente. Ad esempio, con il nome utente tunnelme@cisco.com, il server NAS inoltra l'utente al tunnel per cisco.com.

-

Il servizio DNIS (Number Information Service) composto. Inoltro di chiamata basato sul numero chiamato. Ciò significa che il NAS può inoltrare tutte le chiamate con un particolare numero chiamato al tunnel appropriato. Ad esempio, se una chiamata in arrivo ha il numero 5551111, la chiamata può essere inoltrata al tunnel VPDN, mentre una chiamata a 555222 non viene inoltrata. Questa funzionalità richiede che la rete Telco invii informazioni sul numero chiamato.

Per ulteriori informazioni sulla configurazione VPDN, vedere Informazioni sulla VPDN.

In alcune situazioni, è possibile richiedere l'avvio di un tunnel VPDN per nome utente, con o senza nome di dominio. Ad esempio, l'utente ciscouser può essere tunneling su cisco.com, mentre altri utenti possono essere terminati localmente sul NAS.

Nota: questo nome utente non include le informazioni sul dominio come nell'esempio precedente.

La funzionalità di configurazione VPDN per utente invia l'intero nome utente strutturato al server di autenticazione, autorizzazione e accounting (AAA) la prima volta che il router contatta il server AAA. Ciò consente al software Cisco IOS di personalizzare gli attributi del tunnel per i singoli utenti che usano un nome di dominio comune o DNIS.

Configurazione

In questa sezione vengono presentate le informazioni necessarie per configurare le funzionalità descritte più avanti nel documento.

Nota: per ulteriori informazioni sui comandi menzionati in questo documento, usare lo strumento di ricerca dei comandi (solo utenti registrati).

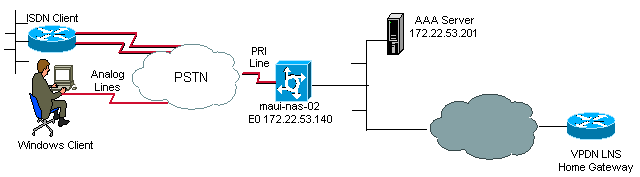

Esempio di rete

Nel documento viene usata questa impostazione di rete:

Configurazioni

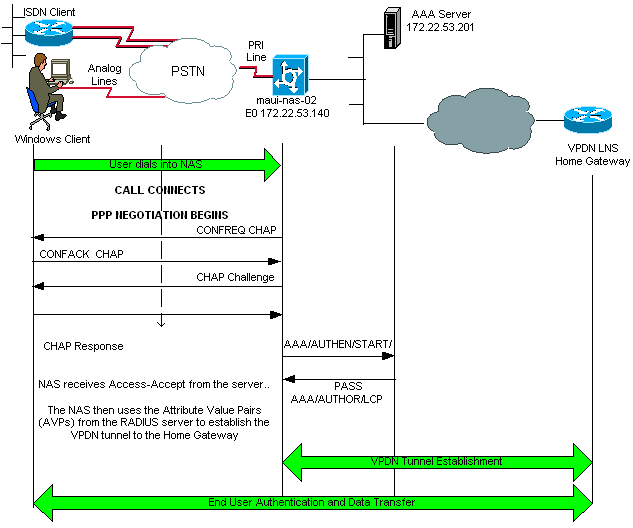

Gli unici comandi VPDN necessari sui sistemi NAS (LAC) per supportare le VPDN per utente sono i comandi di configurazione globale vpdn enable e vpdn auto-prima-avanti. Il comando vpdn auto-before-forward indica al NAS (LAC) di autenticare il nome utente completo prima di prendere una decisione di inoltro. Viene quindi stabilito un tunnel VPDN, in base alle informazioni restituite dal server AAA al singolo utente; se il server AAA non restituisce informazioni VPDN, l'utente viene terminato localmente. La configurazione in questa sezione mostra i comandi richiesti per supportare i tunnel senza le informazioni sul dominio nel nome utente.

Nota: questa configurazione non è completa. Sono inclusi solo i comandi VPDN, interfaccia e AAA rilevanti.

Nota: discutere di ogni protocollo tunnel e protocollo AAA non rientra nelle finalità di questo documento. Pertanto, questa configurazione implementa un tunnel L2TP con server AAA RADIUS. Adattare i principi e la configurazione qui discussi per configurare altri tipi di tunnel o protocolli AAA.

Nel documento viene usata questa configurazione:

-

VPDN NAS (LAC)

| VPDN NAS (LAC) |

|---|

aaa new-model aaa authentication ppp default group radius !--- Use RADIUS authentication for PPP authentication. aaa authorization network default group radius !--- Obtain authorization information from the Radius server. !--- This command is required for the AAA server to provide VPDN attributes. ! vpdn enable !--- VPDN is enabled. vpdn authen-before-forward !--- Authenticate the complete username before making a forwarding decision. !--- The LAC sends the username to the AAA server for VPDN attributes. ! controller E1 0 pri-group timeslots 1-31 ! interface Serial0:15 dialer rotary-group 1 !--- D-channel for E1 0 is a member of the dialer rotary group 1. ! interface Dialer1 !--- Logical interface for dialer rotary group 1. ip unnumbered Ethernet0 encapsulation ppp dialer in-band dialer-group 1 ppp authentication chap pap callin ! radius-server host 172.22.53.201 !--- The IP address of the RADIUS server host. !--- This AAA server will supply the NAS(LAC) with the VPDN attributes for the user. radius-server key cisco !--- The RADIUS server key. |

Configurazione server RADIUS

Di seguito sono riportate alcune configurazioni utente su un server RADIUS Cisco Secure for Unix (CSU):

-

Utente che deve terminare localmente sul NAS:

user1 Password = "cisco" Service-Type = Framed-User

-

Un utente per cui deve essere stabilita una sessione VPDN:

user2 Password = "cisco" Service-Type = Framed-User, Cisco-AVPair = "vpdn:ip-addresses=172.22.53.141", Cisco-AVPair = "vpdn:l2tp-tunnel-password=cisco", Cisco-AVPair = "vpdn:tunnel-type=l2tp"

Il NAS (LAC) utilizza gli attributi specificati con la VPDN Cisco-AVPair per avviare il tunnel VPDN sul gateway principale. Configurare il gateway locale in modo che accetti i tunnel VPDN dal server NAS.

Verifica

Le informazioni contenute in questa sezione permettono di verificare che la configurazione funzioni correttamente.

Alcuni comandi show sono supportati dallo strumento Output Interpreter (solo utenti registrati); lo strumento permette di visualizzare un'analisi dell'output del comando show.

-

show caller user: visualizza i parametri per un utente specifico, ad esempio la linea TTY utilizzata, l'interfaccia asincrona (scaffale, slot o porta), il numero di canale DS0, il numero di modem, l'indirizzo IP assegnato, i parametri del bundle PPP e PPP e così via. Se la versione in uso del software Cisco IOS non supporta questo comando, usare il comando show user.

-

show vpdn: visualizza informazioni sui tunnel dei protocolli L2F e L2TP attivi e sugli identificatori di messaggio in una VPDN.

Output di esempio del comando show

Per verificare che la chiamata venga eseguita correttamente, usare il comando show caller user username e il comando show vpdn. Di seguito è riportato un esempio di output:

maui-nas-02#show caller user vpdn_authen

User: vpdn_authen, line tty 12, service Async

Active time 00:09:01, Idle time 00:00:05

Timeouts: Absolute Idle Idle

Session Exec

Limits: - - 00:10:00

Disconnect in: - - -

TTY: Line 12, running PPP on As12

DS0: (slot/unit/channel)=0/0/5

Line: Baud rate (TX/RX) is 115200/115200, no parity, 1 stopbits, 8 databits

Status: Ready, Active, No Exit Banner, Async Interface Active

HW PPP Support Active

Capabilities: Hardware Flowcontrol In, Hardware Flowcontrol Out

Modem Callout, Modem RI is CD,

Line is permanent async interface, Integrated Modem

Modem State: Ready

User: vpdn_authen, line As12, service PPP

Active time 00:08:58, Idle time 00:00:05

Timeouts: Absolute Idle

Limits: - -

Disconnect in: - -

PPP: LCP Open, CHAP (<- AAA)

IP: Local 172.22.53.140

VPDN: NAS , MID 4, MID Unknown

HGW , NAS CLID 0, HGW CLID 0, tunnel open

!--- The VPDN tunnel is open.

Counts: 85 packets input, 2642 bytes, 0 no buffer

0 input errors, 0 CRC, 0 frame, 0 overrun

71 packets output, 1577 bytes, 0 underruns

0 output errors, 0 collisions, 0 interface resets

maui-nas-02#show vpdn

L2TP Tunnel and Session Information Total tunnels 1 sessions 1

LocID RemID Remote Name State Remote Address Port Sessions

6318 3 HGW est 172.22.53.141 1701 1

LocID RemID TunID Intf Username State Last Chg Fastswitch

4 3 6318 As12 vpdn_authen est 00:09:33 enabled

!--- The tunnel for user vpdn_authen is in established state.

%No active L2F tunnels

%No active PPTP tunnels

%No active PPPoE tunnel

Risoluzione dei problemi

Le informazioni contenute in questa sezione permettono di risolvere i problemi relativi alla configurazione.

Comandi per la risoluzione dei problemi

Nota: prima di usare i comandi di debug, consultare le informazioni importanti sui comandi di debug.

-

debug ppp authentication: visualizza i messaggi del protocollo di autenticazione PPP e include gli scambi di pacchetti Challenge Handshake Authentication Protocol (CHAP) e gli scambi PAP (Password Authentication Protocol).

-

debug aaa authentication: visualizza le informazioni sull'autenticazione AAA/RADIUS.

-

debug aaa authorization: visualizza le informazioni sull'autorizzazione AAA/RADIUS.

-

debug radius: visualizza informazioni di debug dettagliate associate a RADIUS. Usare lo strumento Output Interpreter (solo utenti registrati) per decodificare i messaggi sul raggio di debug. Ad esempio, fare riferimento alla sezione Esempio di output di debug. Utilizzare le informazioni del raggio di debug per determinare gli attributi negoziati.

-

debug tacacs: visualizza informazioni di debug dettagliate associate a TACACS+.

-

debug vpdn event: visualizza gli errori e gli eventi L2x che fanno parte della normale procedura di impostazione o chiusura del tunnel per le VPDN.

-

debug vpdn error: visualizza gli errori del protocollo VPDN.

-

debug vpdn l2x-event: visualizza gli errori e gli eventi L2x dettagliati che fanno parte della normale procedura di impostazione o chiusura del tunnel per le VPDN.

-

debug vpdn l2x-error: visualizza gli errori del protocollo VPDN L2x.

Output di esempio del comando debug

Di seguito è riportato l'output del comando debug per una chiamata riuscita. In questo esempio, il server NAS ottiene gli attributi per il tunnel VPDN dal server Radius.

maui-nas-02#show debug General OS: AAA Authentication debugging is on AAA Authorization debugging is on PPP: PPP authentication debugging is on VPN: L2X protocol events debugging is on L2X protocol errors debugging is on VPDN events debugging is on VPDN errors debugging is onRadius protocol debugging is on maui-nas-02# *Jan 21 19:07:26.752: %ISDN-6-CONNECT: Interface Serial0:5 is now connected to N/A N/A !--- Incoming call. *Jan 21 19:07:55.352: %LINK-3-UPDOWN: Interface Async12, changed state to up *Jan 21 19:07:55.352: As12 PPP: Treating connection as a dedicated line *Jan 21 19:07:55.352: As12 AAA/AUTHOR/FSM: (0): LCP succeeds trivially *Jan 21 19:07:55.604: As12 CHAP: O CHALLENGE id 1 len 32 from "maui-nas-02" *Jan 21 19:07:55.732: As12 CHAP: I RESPONSE id 1 len 32 from "vpdn_authen" !--- Incoming CHAP response from user vpdn_authen. *Jan 21 19:07:55.732: AAA: parse name=Async12 idb type=10 tty=12 *Jan 21 19:07:55.732: AAA: name=Async12 flags=0x11 type=4 shelf=0 slot=0 adapter=0 port=12 channel=0 *Jan 21 19:07:55.732: AAA: parse name=Serial0:5 idb type=12 tty=-1 *Jan 21 19:07:55.732: AAA: name=Serial0:5 flags=0x51 type=1 shelf=0 slot=0 adapter=0 port=0 channel=5 *Jan 21 19:07:55.732: AAA/ACCT/DS0: channel=5, ds1=0, t3=0, slot=0, ds0=5 *Jan 21 19:07:55.732: AAA/MEMORY: create_user (0x628C79EC) user='vpdn_authen' ruser='' port='Async12' rem_addr='async/81560' authen_type=CHAP service=PPP priv=1 *Jan 21 19:07:55.732: AAA/AUTHEN/START (4048817807): port='Async12' list='' action=LOGIN service=PPP *Jan 21 19:07:55.732: AAA/AUTHEN/START (4048817807): using "default" list *Jan 21 19:07:55.732: AAA/AUTHEN/START (4048817807): Method=radius (radius) *Jan 21 19:07:55.736: RADIUS: ustruct sharecount=1 *Jan 21 19:07:55.736: RADIUS: Initial Transmit Async12 id 6 172.22.53.201:1645, Access-Request, len 89 *Jan 21 19:07:55.736: Attribute 4 6 AC16358C *Jan 21 19:07:55.736: Attribute 5 6 0000000C *Jan 21 19:07:55.736: Attribute 61 6 00000000 *Jan 21 19:07:55.736: Attribute 1 13 7670646E *Jan 21 19:07:55.736: Attribute 30 7 38313536 *Jan 21 19:07:55.736: Attribute 3 19 014CF9D6 *Jan 21 19:07:55.736: Attribute 6 6 00000002 *Jan 21 19:07:55.736: Attribute 7 6 00000001 *Jan 21 19:07:55.740: RADIUS: Received from id 6 172.22.53.201:1645, Access-Accept, len 136 *Jan 21 19:07:55.740: Attribute 6 6 00000002 *Jan 21 19:07:55.740: Attribute 26 40 0000000901227670 *Jan 21 19:07:55.740: Attribute 26 40 0000000901227670 *Jan 21 19:07:55.740: Attribute 26 30 0000000901187670

Le coppie di valori attributo (AVP) necessarie per il tunnel VPDN vengono estese dal server RADIUS. Tuttavia, debug radius genera un output codificato che indica gli AVP e i relativi valori. È possibile incollare l'output in grassetto sopra riportato nello strumento Output Interpreter (solo utenti registrati). Il seguente output in grassetto è l'output decodificato ottenuto dallo strumento:

Access-Request 172.22.53.201:1645 id 6

Attribute Type 4: NAS-IP-Address is 172.22.53.140

Attribute Type 5: NAS-Port is 12

Attribute Type 61: NAS-Port-Type is Asynchronous

Attribute Type 1: User-Name is vpdn

Attribute Type 30: Called-Station-ID(DNIS) is 8156

Attribute Type 3: CHAP-Password is (encoded)

Attribute Type 6: Service-Type is Framed

Attribute Type 7: Framed-Protocol is PPP

Access-Accept 172.22.53.201:1645 id 6

Attribute Type 6: Service-Type is Framed

Attribute Type 26: Vendor is Cisco

Attribute Type 26: Vendor is Cisco

Attribute Type 26: Vendor is Cisco

*Jan 21 19:07:55.740: AAA/AUTHEN (4048817807): status = PASS

...

...

...

*Jan 21 19:07:55.744: RADIUS: cisco AVPair "vpdn:ip-addresses=172.22.53.141"

*Jan 21 19:07:55.744: RADIUS: cisco AVPair "vpdn:l2tp-tunnel-password=cisco"

*Jan 21 19:07:55.744: RADIUS: cisco AVPair "vpdn:tunnel-type=l2tp"

*Jan 21 19:07:55.744: AAA/AUTHOR (733932081): Post authorization status = PASS_REPL

*Jan 21 19:07:55.744: AAA/AUTHOR/VPDN: Processing AV service=ppp

*Jan 21 19:07:55.744: AAA/AUTHOR/VPDN: Processing AV ip-addresses=172.22.53.141

*Jan 21 19:07:55.744: AAA/AUTHOR/VPDN: Processing AV l2tp-tunnel-password=cisco

*Jan 21 19:07:55.744: AAA/AUTHOR/VPDN: Processing AV tunnel-type=l2tp

!--- Tunnel information. !--- The VPDN Tunnel will now be established and the call will be authenticated. !--- Since the debug information is similar to that for a normal VPDN call, !--- the VPDN tunnel establishment debug output is omitted.

Informazioni correlate

- Informazioni sulla VPDN

- Configurazione delle reti private virtuali di accesso remoto

- Configurazione dell'autenticazione Layer 2 Tunnel Protocol con RADIUS

- Come configurare l'autenticazione del protocollo del tunnel di layer 2 con TACACS+

- Accesso alle pagine di supporto della tecnologia

- Supporto tecnico – Cisco Systems

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

04-Feb-2010 |

Versione iniziale |

Feedback

Feedback