Configurazione di PfRv3 per l'individuazione dell'interfaccia esterna

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come PfRv3 (Performance Routing) rileva le interfacce esterne per le posizioni degli spoke. Questo processo varia in PfRv2, dove le interfacce esterne nella posizione spoke vengono configurate manualmente sul router del controller master (MC) sul rispettivo sito. In PfRv3 la configurazione manuale non è richiesta su nessuno dei router del sito spoke, in quanto questi vengono rilevati automaticamente tramite Smart Probes.

Le sonde intelligenti sono sonde UDP inviate dal controller master hub (MC) e destinate al router master come posizione spoke. da non confondere con le sonde SLA IP. Le sonde intelligenti utilizzano 18000 come porta di origine e 19000 come porta di destinazione.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza di base di Performance Routing versione 3 (PfRv3).

Componenti usati

Il documento può essere consultato per tutte le versioni software o hardware.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Una delle principali applicazioni del PfR è il bilanciamento del carico WAN e per raggiungere questo PfR deve identificare tutti i collegamenti esterni disponibili (WAN). Nel PfRv2 i collegamenti WAN di un sito vengono definiti manualmente sul router del controller principale del sito. Questo approccio funziona correttamente se ci sono pochi siti da configurare, ma la complessità aumenta con l'aumentare del numero di siti da monitorare, in quanto questa configurazione dovrà essere eseguita su ogni sito. Anche la gestione tempestiva della configurazione di ogni sito diventa difficile.

Una delle caratteristiche introdotte per affrontare questa sfida, nella prossima generazione di PfR è la capacità di automatizzare questo processo di rilevamento. In PfRv3 questa automazione viene eseguita con l'aiuto di Smart Sonde che esegue il rilevamento automatico delle interfacce su tutti i siti spoke.

Nella configurazione PfRv3 un dispositivo può svolgere quattro ruoli diversi:

- Controller hub-master: il controller master nel sito hub, che può essere un centro dati o un quartier generale. Tutti i criteri sono configurati nel controller hub master. Agisce come controller principale per il sito e prende la decisione di ottimizzazione.

- Router di confine hub: il controller di confine nel sito hub. Il protocollo PfRv3 è abilitato sulle interfacce WAN dei router hub-border. È possibile configurare più interfacce WAN sullo stesso dispositivo. È possibile avere più dispositivi di bordo hub. Sul router di confine dell'hub, PfRv3 deve essere configurato con l'indirizzo del controller hub master locale, i nomi e gli ID percorso delle interfacce esterne. È possibile utilizzare la tabella di routing globale (VRF predefinita) o definire VRF specifiche per i router bordo hub.

-

Controller master della succursale: il controller master della succursale è il controller master della succursale. Nessuna configurazione dei criteri nel dispositivo. Riceve i criteri dal controller hub master. Il dispositivo funge da controller master per il sito di succursale e prende una decisione di ottimizzazione.

-

Router di confine tra filiali: il dispositivo di bordo della filiale. Non esiste alcuna configurazione diversa dall'attivazione del controller PfRv3 border-master sul dispositivo. L'interfaccia WAN che termina sul dispositivo viene rilevata automaticamente.

Configurazione

Esempio di rete

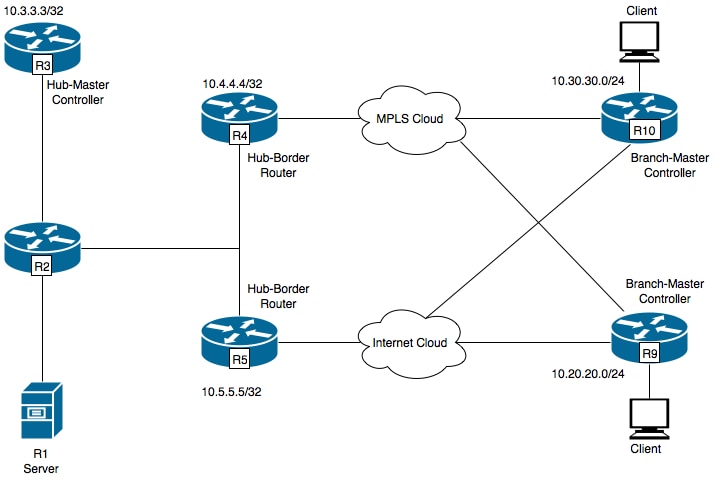

Questo documento farebbe riferimento alla seguente immagine come topologia di esempio per il resto del documento.

Dispositivi mostrati nel diagramma:

R1- Server, avvio del traffico.

R3- Controller Hub-Master.

R4- Router Hub-Border.

R5-Hub-Border Router

R9- Controller Branch-Master per posizione spoke

R10- Controller master per posizione spoke

R9 ha due tunnel DMVPN, ad esempio il tunnel 100 e il tunnel 200. Il tunnel 100 sta terminando su R4, il tunnel 200 su R5.

Configurazioni

R3: Configurazione controller master HUB

domain one

vrf default

master hub

source-interface Loopback0

load-balance

class test1 sequence 1

class TEST sequence 10

match dscp ef policy custom

priority 1 one-way-delay threshold 25

path-preference INET1 fallback INET2

R4 Configurazione router bordo hub

vrf default

border

source-interface Loopback0

master 10.3.3.3

R4#sh run int tu 100

Building configuration...

Current configuration : 542 bytes

!

interface Tunnel100

description -- TO BORDER ROUTERS --

bandwidth 1000

ip address 10.0.100.84 255.255.255.0

no ip redirects

ip mtu 1400

ip flow monitor MONITOR-STATS input

ip flow monitor MONITOR-STATS output

ip nhrp authentication cisco

ip nhrp map multicast dynamic

ip nhrp network-id 1

ip nhrp holdtime 600

ip tcp adjust-mss 1360

load-interval 30

delay 5100

tunnel source Ethernet0/1

tunnel mode gre multipoint

tunnel key 100

tunnel vrf INET1

tunnel protection ipsec profile DMVPN-PROFILE1

domain one path INET1 -----> INET1 is the name defined for the external interface.

R5: Configurazione router bordo hub

vrf default

border

source-interface Loopback0

master 10.3.3.3

R5#sh run int tu 200

Building configuration...

Current configuration : 542 bytes

!

interface Tunnel200

description -- TO BORDER ROUTERS --

bandwidth 1000

ip address 10.0.200.85 255.255.255.0

no ip redirects

ip mtu 1400

ip flow monitor MONITOR-STATS input

ip flow monitor MONITOR-STATS output

ip nhrp authentication cisco

ip nhrp map multicast dynamic

ip nhrp network-id 2

ip nhrp holdtime 600

ip tcp adjust-mss 1360

load-interval 30

delay 5100

tunnel source Ethernet0/1

tunnel mode gre multipoint

tunnel key 200

tunnel vrf INET2

tunnel protection ipsec profile DMVPN-PROFILE2

domain one path INET2 -----> INET2 is the name defined for the external interface.

R9: Configurazione controller master spoke

domain one

vrf default

border

source-interface Loopback0

master local

master branch

source-interface Loopback0

hub 10.3.3.3

R9#show run int tun100

Building configuration...

Current configuration : 548 bytes

!

interface Tunnel100

bandwidth 400

ip address 10.0.100.10 255.255.255.0

no ip redirects

ip mtu 1400

ip flow monitor MONITOR-STATS input

ip flow monitor MONITOR-STATS output

ip nhrp authentication cisco

ip nhrp map 10.0.100.84 10.4.81.4

ip nhrp map multicast 10.4.81.4

ip nhrp network-id 1

ip nhrp holdtime 600

ip nhrp nhs 10.0.100.84

ip nhrp registration timeout 60

ip tcp adjust-mss 1360

tunnel source Ethernet0/1

tunnel mode gre multipoint

tunnel key 100

tunnel vrf INET1

tunnel protection ipsec profile DMVPN-PROFILE1

end

R9#show run int tun200

Building configuration...

Current configuration : 588 bytes

!

interface Tunnel200

bandwidth 400

ip address 10.0.200.10 255.255.255.0

no ip redirects

ip mtu 1400

ip flow monitor MONITOR-STATS input

ip flow monitor MONITOR-STATS output

ip nhrp authentication cisco

ip nhrp map 10.0.200.85 10.5.82.5

ip nhrp map multicast 10.5.82.5

ip nhrp network-id 2

ip nhrp holdtime 600

ip nhrp nhs 10.0.200.85

ip nhrp nhs cluster 0 max-connections 2

ip nhrp registration no-unique

ip tcp adjust-mss 1360

tunnel source Ethernet0/2

tunnel mode gre multipoint

tunnel key 200

tunnel vrf INET2

tunnel protection ipsec profile DMVPN-PROFILE2

end

Nota: Sul sito spoke R9 non è richiesta alcuna configurazione esplicita per identificare le interfacce esterne, in quanto verranno rilevate automaticamente dal router del controller master hub utilizzando le smart probe, come descritto in precedenza.

Verifica

Di seguito viene mostrato lo stato del PfR sul controller master dell'hub:

R3#show domain one master status

*** Domain MC Status ***

Master VRF: Global

Instance Type: Hub

Instance id: 0

Operational status: Up

Configured status: Up

Loopback IP Address: 10.3.3.3

Load Balancing:

Admin Status: Disabled

Operational Status: Down

Enterprise top level prefixes configured: 0

Route Control: Enabled

Mitigation mode Aggressive: Disabled

Policy threshold variance: 20

Minimum Mask Length: 28

Sampling: off

Borders:

IP address: 10.4.4.4

Connection status: CONNECTED (Last Updated 00:20:50 ago )

Interfaces configured:

Name: Tunnel100 | type: external | Service Provider: INET1 | Status: UP

Number of default Channels: 0

Tunnel if: Tunnel0

IP address: 10.5.5.5

Connection status: CONNECTED (Last Updated 00:20:50 ago )

Interfaces configured:

Name: Tunnel200 | type: external | Service Provider: INET2 | Status: UP

Number of default Channels: 0

Tunnel if: Tunnel0

Nota: L'output sopra riportato mostra che Tunnel100 sul bordo R4 mostra che l'interfaccia esterna è INET1 e sul bordo R5 (10.5.5.5). L'interfaccia esterna è Tunnel200 contrassegnata come INET2.

Il comando riportato di seguito su R9 mostra le interfacce rilevate automaticamente.

R9#show domain one master status

*** Domain MC Status ***

Master VRF: Global

Instance Type: Branch

Instance id: 0

Operational status: Up

Configured status: Up

Loopback IP Address: 10.9.9.9

Load Balancing:

Operational Status: Down

Route Control: Enabled

Mitigation mode Aggressive: Disabled

Policy threshold variance: 20

Minimum Mask Length: 28

Sampling: off

Minimum Requirement: Met

Borders:

IP address: 10.9.9.9

Connection status: CONNECTED (Last Updated 00:25:58 ago )

Interfaces configured:

Name: Tunnel200 | type: external | Service Provider: INET2 | Status: UP

Number of default Channels: 0

Name: Tunnel100 | type: external | Service Provider: INET1 | Status: UP

Number of default Channels: 0

Tunnel if: Tunnel0

Nota: L'output sopra riportato mostra che il tunnel 200 e il tunnel 100 su R9 ( 10.9.9.9 ) come interfacce esterne sono stati rilevati rispettivamente come INET1 e INET2 .

Queste interfacce sono state scoperte grazie all'ausilio di sonde intelligenti . NetFlow è stato configurato per visualizzare le porte di origine e di destinazione per queste sonde.

R9#show flow monitor MONITOR-STATS cache format table

Cache type: Normal

Cache size: 4096

Current entries: 5

High Watermark: 5

Flows added: 5

Flows aged: 0

- Active timeout ( 60 secs) 0

- Inactive timeout ( 60 secs) 0

- Event aged 0

- Watermark aged 0

- Emergency aged 0

IPV4 SRC ADDR IPV4 DST ADDR TRNS SRC PORT TRNS DST PORT INTF INPUT FLOW DIRN IP DSCP IP PROT

=============== =============== ============= ============= ==================== ========= ======= =======

10.3.3.3 10.9.9.9 18000 19000 Tu100 Input 0x00 17

10.3.3.3 10.9.9.9 18000 19000 Tu200 Input 0x00 17

Se il traffico non è presente, l'interfaccia esterna viene individuata sul canale associato a dscp 0. I canali predefiniti vengono creati dall'hub al sito di succursale anche se potrebbe non esserci traffico. in modo da facilitare il rilevamento dell'interfaccia sul ramo. Tuttavia, è possibile individuare l'interfaccia anche su un canale non predefinito. Nell'output seguente viene mostrato che il canale 17 e il canale 16 vengono creati automaticamente per il valore dscp 0, poiché non è più presente traffico attivo e il pacchetto di rilevamento verrà inviato sul dscp 0.

R9#show domain one master channels dscp 0

Legend: * (Value obtained from Network delay:)

Channel Id: 17 Dst Site-Id: 10.3.3.3 Link Name: INET2 DSCP: default [0] TCs: 0

Channel Created: 05:08:04 ago

Provisional State: Discovered and open

Operational state: Available

Interface Id: 12

Estimated Channel Egress Bandwidth: 0 Kbps

Immitigable Events Summary:

Total Performance Count: 0, Total BW Count: 0

TCA Statitics:

Received:0 ; Processed:0 ; Unreach_rcvd:0

Channel Id: 16 Dst Site-Id: 10.3.3.3 Link Name: INET1 DSCP: default [0] TCs: 0

Channel Created: 05:08:34 ago

Provisional State: Discovered and open

Operational state: Available

Interface Id: 11

Estimated Channel Egress Bandwidth: 0 Kbps

Immitigable Events Summary:

Total Performance Count: 0, Total BW Count: 0

TCA Statitics:

Received:1 ; Processed:0 ; Unreach_rcvd:1

Risoluzione dei problemi

Al momento non sono disponibili informazioni specifiche per la risoluzione dei problemi di questa configurazione.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

14-Dec-2015 |

Versione iniziale |

Feedback

Feedback