Access Control List transit: filtraggio sul perimetro della rete

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento vengono presentate le linee guida e le tecniche di distribuzione consigliate per filtrare il traffico di transito e ai bordi dei punti di ingresso della rete. Gli elenchi di controllo di accesso (ACL) transit vengono utilizzati per aumentare la sicurezza della rete consentendo esplicitamente solo il traffico necessario nella rete o nelle reti.

Filtri transit

Impostazione tipica

Nella maggior parte degli ambienti di rete periferici, come ad esempio i punti di presenza Internet tipici delle reti aziendali, il filtro in entrata deve essere utilizzato per bloccare il traffico non autorizzato ai margini della rete. In alcune implementazioni di provider di servizi, questa forma di filtro del traffico ai bordi o di transito può essere utilizzata in modo efficace anche per limitare il flusso del traffico di transito da e verso i clienti, solo a specifici protocolli consentiti. Questo documento è incentrato su un modello di distribuzione aziendale.

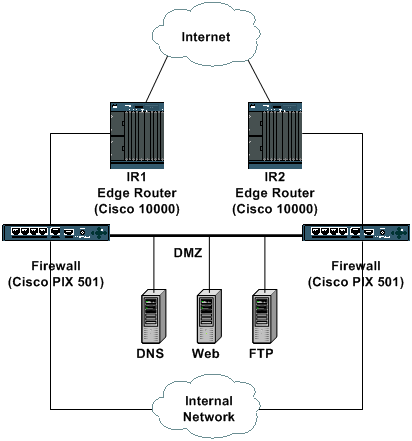

In questo esempio viene illustrato un tipico progetto di connettività Internet aziendale. Due router perimetrali, IR1 e IR2, forniscono una connettività diretta a Internet. Dietro questi due router, una coppia di firewall (nell'esempio, i PIX Cisco) fornisce funzionalità di ispezione con conservazione dello stato e accesso sia alla rete interna che alla zona demilitarizzata (DMZ). La DMZ contiene servizi pubblici come DNS e web; è l'unica rete accessibile direttamente da Internet. La rete interna non dovrebbe mai essere accessibile direttamente da Internet, ma il traffico proveniente dalla rete interna deve essere in grado di raggiungere i siti Internet.

I router perimetrali devono essere configurati in modo da fornire un primo livello di sicurezza tramite l'uso di ACL in entrata. Gli ACL permettono solo il traffico autorizzato alla zona DMZ e il traffico di ritorno per gli utenti interni che accedono a Internet. Tutto il traffico non autorizzato deve essere scartato sulle interfacce in entrata.

Sezioni ACL transit

In generale, un ACL di transito è composto da quattro sezioni.

-

Indirizzi speciali e voci anti-spoofing che impediscono l'accesso alla rete da origini esterne a pacchetti e origini non legittime con indirizzi di origine appartenenti alla rete

Nota: la RFC 1918 definisce lo spazio di indirizzi riservato che non è un indirizzo di origine valido su Internet. La RFC 3330 definisce gli indirizzi di utilizzo speciale che potrebbero richiedere l'applicazione di filtri. RFC 2827 fornisce linee guida per la protezione dallo spoofing.

-

Traffico di ritorno consentito in modo esplicito per le connessioni interne a Internet

-

Traffico autorizzato esplicitamente da fonti esterne destinato a indirizzi interni protetti

-

Esplicito

denyistruzione

Nota: anche se tutti gli ACL contengono

deny, Cisco consiglia di utilizzare un'istruzionedenyistruzione, ad esempiodeny ip any any. Nella maggior parte delle piattaforme, tali istruzioni mantengono un conteggio del numero di pacchetti negati che possono essere visualizzati utilizzandoshow access-list

Come sviluppare un ACL transit

Il primo passo nello sviluppo di un ACL di transito è determinare i protocolli richiesti all'interno delle reti. Sebbene ogni sito abbia requisiti specifici, alcuni protocolli e applicazioni sono ampiamente utilizzati e sono più spesso consentiti. Ad esempio, se il segmento DMZ fornisce la connettività per un server Web accessibile pubblicamente, è necessario TCP da Internet agli indirizzi del server DMZ sulla porta 80. Analogamente, le connessioni interne a Internet richiedono che l'ACL permetta la restituzione del traffico TCP stabilito - il traffico che ha il bit di riconoscimento (ACK) impostato.

Identificazione dei protocolli necessari

Lo sviluppo di questo elenco di protocolli obbligatori può essere un compito arduo, ma esistono diverse tecniche che possono essere utilizzate, in base alle necessità, per identificare il traffico richiesto.

-

Rivedere i criteri di sicurezza/servizi locali.

I criteri del sito locale dovrebbero fornire una base dei servizi consentiti e non consentiti.

-

Controllare la configurazione del firewall.

La configurazione corrente del firewall deve contenere

permitistruzioni per i servizi consentiti. In molti casi, è possibile convertire questa configurazione nel formato ACL e usarla per creare la maggior parte delle voci dell'elenco.

Nota: i firewall con stato in genere non dispongono di regole esplicite per il traffico di ritorno alle connessioni autorizzate. Poiché gli ACL del router non sono con stato, il traffico di ritorno deve essere autorizzato esplicitamente.

-

Esaminare/controllare le applicazioni.

Le applicazioni ospitate nella DMZ e quelle utilizzate internamente possono aiutare a determinare i requisiti di filtraggio. Esaminare i requisiti dell'applicazione per fornire dettagli essenziali sul progetto del filtro.

-

Usare un ACL di classificazione.

Un ACL di classificazione è composto da

permitle dichiarazioni relative ai vari protocolli che potrebbero essere destinati alla rete interna. Vedere Appendice A per un elenco dei protocolli e delle applicazioni di uso comune. Utilizzare ilshow access-listper visualizzare il numero di accessi alla voce di controllo di accesso (ACE, Access Control Entry) che consentono di identificare i protocolli necessari. Analizza e capisci eventuali risultati sospetti o sorprendenti prima di creare messaggi esplicitipermitistruzioni per protocolli imprevisti. -

Usare la funzione di commutazione NetFlow.

Netflow è una funzione di switching che, se abilitata, fornisce informazioni dettagliate sul flusso. Se NetFlow è abilitato sui router perimetrali,

show ip cache flowfornisce un elenco di protocolli registrati da Netflow. NetFlow non è in grado di identificare tutti i protocolli, quindi questa tecnica deve essere utilizzata in combinazione con altri protocolli.

Identifica traffico non valido

Oltre alla protezione diretta, l'ACL di transito deve fornire una prima linea di difesa contro alcuni tipi di traffico non valido su Internet.

-

Negare lo spazio RFC 1918.

-

Nega i pacchetti con un indirizzo di origine che rientra nello spazio degli indirizzi per uso speciale, come definito nella RFC 330.

-

Applicare filtri anti-spoof in conformità alla RFC 2827; lo spazio di indirizzi non deve mai essere l'origine dei pacchetti provenienti dall'esterno del sistema autonomo (AS).

Altri tipi di traffico da prendere in considerazione sono:

-

Protocolli esterni e indirizzi IP che devono comunicare con il router perimetrale

-

ICMP da indirizzi IP del provider di servizi

-

Protocolli di routing

-

IPSec VPN, se si usa un router perimetrale come terminazione

-

-

Traffico di ritorno consentito in modo esplicito per le connessioni interne a Internet

-

Tipi ICMP (Internet Control Message Protocol) specifici

-

Risposte query DNS (Domain Name System) in uscita

-

TCP stabilito

-

Traffico di ritorno UDP (User Datagram Protocol)

-

Connessioni dati FTP

-

connessioni dati TFTP

-

Connessioni multimediali

-

-

Traffico autorizzato esplicitamente da fonti esterne destinato a indirizzi interni protetti

-

Traffico VPN

-

Protocollo ISAKMP (Internet Security Association and Key Management Protocol)

-

Attraversamento Network Address Translation (NAT)

-

Incapsulamento proprietario

-

ESP (Encapsulating Security Payload)

-

(AH) Authentication Header

-

-

HTTP in server Web

-

SSL (Secure Sockets Layer) nei server Web

-

FTP su server FTP

-

Connessioni dati FTP in ingresso

-

Connessioni dati FTP passive (passive) in entrata

-

Protocollo SMTP (Simple Mail Transfer Protocol)

-

Altre applicazioni e server

-

Query DNS in ingresso

-

Trasferimenti di zona DNS in ingresso

-

Applicazione dell'ACL

L'ACL appena costruito deve essere applicato in entrata sulle interfacce con connessione Internet dei router perimetrali. Nell'esempio mostrato nella sezione Configurazione tipica, l'ACL viene applicato nelle interfacce connesse a Internet su IR1 e IR2.

Per ulteriori informazioni, vedere le sezioni relative alle linee guida e all'esempio di distribuzione.

Esempio di ACL

Questo elenco degli accessi è un esempio semplice ma realistico delle voci tipiche richieste in un ACL di transito. Questo ACL di base deve essere personalizzato con i dettagli di configurazione specifici del sito locale.

!--- Add anti-spoofing entries.

!--- Deny special-use address sources.

!--- Refer to RFC 3330 for additional special use addresses.

access-list 110 deny ip 127.0.0.0 0.255.255.255 any

access-list 110 deny ip 192.0.2.0 0.0.0.255 any

access-list 110 deny ip 224.0.0.0 31.255.255.255 any

access-list 110 deny ip host 255.255.255.255 any

!--- The deny statement should not be configured

!--- on Dynamic Host Configuration Protocol (DHCP) relays.

access-list 110 deny ip host 0.0.0.0 any

!--- Filter RFC 1918 space.

access-list 110 deny ip 10.0.0.0 0.255.255.255 any

access-list 110 deny ip 172.16.0.0 0.15.255.255 any

access-list 110 deny ip 192.168.0.0 0.0.255.255 any

!--- Permit Border Gateway Protocol (BGP) to the edge router.

access-list 110 permit tcp host bgp_peer gt 1023 host router_ip eq bgp

access-list 110 permit tcp host bgp_peer eq bgp host router_ip gt 1023

!--- Deny your space as source (as noted in RFC 2827).

access-list 110 deny ip your Internet-routable subnet any

!--- Explicitly permit return traffic.

!--- Allow specific ICMP types.

access-list 110 permit icmp any any echo-reply

access-list 110 permit icmp any any unreachable

access-list 110 permit icmp any any time-exceeded

access-list 110 deny icmp any any

!--- These are outgoing DNS queries.

access-list 110 permit udp any eq 53 host primary DNS server gt 1023

!--- Permit older DNS queries and replies to primary DNS server.

access-list 110 permit udp any eq 53 host primary DNS server eq 53

!--- Permit legitimate business traffic.

access-list 110 permit tcp any Internet-routable subnet established

access-list 110 permit udp any range 1 1023 Internet-routable subnet gt 1023

!--- Allow ftp data connections.

access-list 110 permit tcp any eq 20 Internet-routable subnet gt 1023

!--- Allow tftp data and multimedia connections.

access-list 110 permit udp any gt 1023 Internet-routable subnet gt 1023

!--- Explicitly permit externally sourced traffic.

!--- These are incoming DNS queries.

access-list 110 permit udp any gt 1023 host <primary DNS server> eq 53

!-- These are zone transfer DNS queries to primary DNS server.

access-list 110 permit tcp host secondary DNS server gt 1023 host primary DNS server eq 53

!--- Permit older DNS zone transfers.

access-list 110 permit tcp host secondary DNS server eq 53 host primary DNS server eq 53

!--- Deny all other DNS traffic.

access-list 110 deny udp any any eq 53

access-list 110 deny tcp any any eq 53

!--- Allow IPSec VPN traffic.

access-list 110 permit udp any host IPSec headend device eq 500

access-list 110 permit udp any host IPSec headend device eq 4500

access-list 110 permit 50 any host IPSec headend device

access-list 110 permit 51 any host IPSec headend device

access-list 110 deny ip any host IPSec headend device

!--- These are Internet-sourced connections to

!--- publicly accessible servers.

access-list 110 permit tcp any host public web server eq 80

access-list 110 permit tcp any host public web server eq 443

access-list 110 permit tcp any host public FTP server eq 21

!--- Data connections to the FTP server are allowed !--- by the permit established ACE.

!--- Allow PASV data connections to the FTP server.

access-list 110 permit tcp any gt 1023 host public FTP server gt 1023

access-list 110 permit tcp any host public SMTP server eq 25

!--- Explicitly deny all other traffic.

access-list 101 deny ip any any

Nota: quando si applica l'ACL di transito, tenere presenti questi suggerimenti.

-

OSPF (Open Shortest Path First)

logè possibile utilizzare una parola chiave per fornire ulteriori dettagli sull'origine e le destinazioni di un determinato protocollo. Sebbene questa parola chiave fornisca informazioni preziose sui dettagli dei riscontri ACL, sono stati riscontrati molti riscontri in una voce ACL che usalogle parole chiave aumentano l'utilizzo della CPU. L'impatto sulle prestazioni associato alla registrazione varia in base alla piattaforma. -

I messaggi ICMP "destinazione irraggiungibile" vengono generati per i pacchetti negati amministrativamente da un ACL. Ciò potrebbe influire sulle prestazioni del router e del collegamento. Si consideri l'uso del

no ip unreachablesper disabilitare gli elementi IP non raggiungibili sull'interfaccia in cui è distribuito l'ACL transit (edge). -

Inizialmente, è possibile distribuire questo ACL con tutti

permitper garantire che non venga negato il traffico commerciale legittimo. Una volta individuato e contabilizzato il traffico commerciale legittimo, ildenypossono essere configurati.

ACL e pacchetti frammentati

Gli ACL hanno un fragments parola chiave che abilita il comportamento di gestione dei pacchetti frammentati specializzato. In generale, i frammenti non iniziali che corrispondono alle istruzioni di layer 3 (protocollo, indirizzo di origine e indirizzo di destinazione), a prescindere dalle informazioni di layer 4 in un ACL, sono influenzati dal permit o deny istruzione della voce corrispondente. Si noti che l'utilizzo fragments La parola chiave può forzare gli ACL a negare o consentire la presenza di frammenti non iniziali con maggiore granularità.

Il filtro dei frammenti aggiunge un ulteriore livello di protezione da un attacco Denial-of-Service (DoS) che utilizza solo frammenti non iniziali (ad esempio FO > 0). L'uso di un deny Questa istruzione per i frammenti non iniziali all'inizio dell'ACL impedisce a tutti i frammenti non iniziali di accedere al router. In rari casi, una sessione valida può richiedere la frammentazione e pertanto essere filtrata se deny fragment nell'ACL. Tra le condizioni che possono causare la frammentazione vi sono l'uso di certificati digitali per l'autenticazione ISAKMP e l'uso di IPSec NAT Traversal.

Ad esempio, si consideri l'ACL parziale mostrato di seguito.

access-list 110 deny tcp any Internet routable subnet fragments access-list 110 deny udp any Internet routable subnet fragments access-list 110 deny icmp any Internet routable subnet fragments <rest of ACL>

L'aggiunta di queste voci all'inizio di un ACL impedisce a qualsiasi frammento non iniziale di accedere alla rete, mentre i pacchetti non frammentati o i frammenti iniziali passano alle righe successive dell'ACL senza essere influenzati dal comando deny fragment istruzioni. Il frammento di codice ACL precedente semplifica anche la classificazione dell'attacco, in quanto ogni protocollo (UDP, TCP e ICMP) incrementa i contatori separati nell'ACL.

Poiché molti attacchi si basano sull'invio di pacchetti frammentati, filtrare i frammenti in arrivo sulla rete interna fornisce un'ulteriore misura di protezione e aiuta a garantire che un attacco non possa inviare frammenti semplicemente rispettando le regole di layer 3 nell'ACL di transito.

Per una descrizione dettagliata delle opzioni, consultare il documento Access Control Lists and IP Fragments.

Valutazione dei rischi

Quando si distribuiscono ACL di protezione del traffico di transito, considerare due aree chiave di rischio.

-

Assicurare che le

permit/denyle dichiarazioni di affidabilità. Per rendere effettivo l'ACL, è necessario autorizzare tutti i protocolli richiesti. -

Le prestazioni degli ACL variano da piattaforma a piattaforma. Prima di distribuire gli ACL, esaminare le caratteristiche delle prestazioni dell'hardware.

Cisco consiglia di testare questo progetto in laboratorio prima dell'implementazione.

Appendici

Protocolli e applicazioni di uso comune

Nomi porte TCP

Questo elenco di nomi di porte TCP può essere usato al posto dei numeri di porta quando si configura l'ACL nel software Cisco IOS®. Per trovare un riferimento a questi protocolli, consultare l'RFC del numero assegnato corrente. I numeri di porta che corrispondono a questi protocolli possono essere trovati anche da durante la configurazione dell'ACL immettendo ? al posto del numero di porta.

| bgp | kshell |

| chargen | login |

| cmd | lpd |

| daytime | nntp |

| discard | pim |

| domain | pop2 |

| echo | pop3 |

| exec | smtp |

| finger | sunrpc |

| ftp | syslog |

| ftp-data | tacacstalk |

| gopher | telnet |

| hostname | time |

| ident | uucp |

| irc | whois |

| klogin | www |

Nomi porte UDP

Quando si configura l'ACL nel software Cisco IOS, è possibile usare questo elenco di nomi di porte UDP al posto dei numeri di porta. Per trovare un riferimento a questi protocolli, consultare l'RFC del numero assegnato corrente. I numeri di porta che corrispondono a questi protocolli possono essere trovati anche da durante la configurazione dell'ACL immettendo ? al posto del numero di porta.

| biff | ntp |

| bootpc | pim-auto-rp |

| bootps | rip |

| discard | snmp |

| dnsix | snmptrap |

| domain | sunrpc |

| echo | syslog |

| isakmp | tacacs |

| mobile-ip | talk |

| nameserver | tftp |

| netbios-dgm | time |

| netbios-ns | who |

| netbios-ss | xdmcp |

Linee guida per la distribuzione

Cisco consiglia pratiche di installazione conservative. Per distribuire correttamente gli ACL di transito, è necessario conoscere chiaramente i protocolli richiesti. Le seguenti linee guida descrivono un metodo molto conservativo per la distribuzione degli ACL di protezione con approccio iterativo.

- Identificare i protocolli usati nella rete con un ACL di classificazione.

Distribuire un ACL che autorizzi tutti i protocolli noti utilizzati nella rete. L'indirizzo di origine di questo ACL di individuazione o classificazione deve essere

anye la destinazione di un indirizzo IP o dell'intera subnet IP instradabile su Internet. Configurare un'ultima voce che consenteip any any logper identificare i protocolli aggiuntivi che è necessario consentire.L'obiettivo è determinare tutti i protocolli necessari in uso sulla rete. Usare la registrazione per l'analisi per determinare quali altri elementi potrebbero comunicare con il router.

Nota: sebbene la

logQuesta parola chiave offre informazioni utili sui dettagli degli accessi agli ACL, un numero eccessivo di accessi a una voce ACL che usa questa parola chiave potrebbe causare un numero eccessivo di voci di log e un uso elevato della CPU del router. Utilizzare illogparola chiave per brevi periodi di tempo e solo quando necessario per facilitare la classificazione del traffico.Si tenga presente che la rete è a rischio di attacco mentre un ACL composto da

permitdelle dichiarazioni di affidabilità. Eseguire il processo di classificazione il più rapidamente possibile in modo da poter implementare i controlli di accesso appropriati. - Esaminare i pacchetti identificati e iniziare a filtrare l'accesso alla rete interna.

Dopo aver identificato e esaminato i pacchetti filtrati dall'ACL nel passaggio 1, aggiornare l'ACL di classificazione per individuare i nuovi protocolli e indirizzi IP identificati. Aggiungere voci ACL per impedire lo spoofing. Se necessario, specificare

denyvoci perpermitnell'ACL di classificazione. È possibile utilizzare ilshow access-listcomando per monitorare specifichedenyle voci possono essere monitorate per il conteggio delle corrispondenze. Questo comando fornisce informazioni sui tentativi di accesso alla rete vietati senza dover abilitare la connessione alle voci ACL. L'ultima riga dell'ACL deve essere unadeny ip any any. Anche in questo caso, il numero di accessi a fronte dell'ultima voce può fornire informazioni sui tentativi di accesso non consentiti. - Monitorare e aggiornare l'ACL.

Monitorare l'ACL completato per accertarsi che i nuovi protocolli obbligatori siano aggiunti in modo controllato. Se si controlla l'ACL, vengono fornite anche informazioni sui tentativi di accesso alla rete vietati che potrebbero fornire informazioni sugli attacchi imminenti.

Esempio di distribuzione

Nell'esempio viene mostrato un ACL di transito che protegge una rete basata su questo indirizzamento.

-

L'indirizzo IP del router ISP è 10.1.1.1.

L'indirizzo IP del router perimetrale con connessione Internet è 10.1.1.2.

La subnet indirizzabile a Internet è 192.168.201.0 255.255.255.0.

L'headend VPN è 192.168.201.100.

Il server Web è 192.168.201.101.

Il server FTP è 192.168.201.102.

Il server SMTP è 192.168.201.103.

Il server DNS primario è 192.168.201.104.

Il server DNS secondario è 172.16.201.50.

L'ACL di protezione del transito è stato sviluppato sulla base di queste informazioni. L'ACL consente il peering eBGP al router ISP, fornisce filtri anti-spoof, permette un traffico di ritorno specifico, permette un traffico in entrata specifico e nega esplicitamente tutto il resto del traffico.

no access-list 110

!--- Phase 1 – Add anti-spoofing entries.

!--- Deny special-use address sources.

!--- See RFC 3330 for additional special-use addresses.

access-list 110 deny ip 127.0.0.0 0.255.255.255 any

access-list 110 deny ip 192.0.2.0 0.0.0.255 any

access-list 110 deny ip 224.0.0.0 31.255.255.255 any

access-list 110 deny ip host 255.255.255.255 any

!--- This deny statement should not be configured

!--- on Dynamic Host Configuration Protocol (DHCP) relays.

access-list 110 deny ip host 0.0.0.0 any

!--- Filter RFC 1918 space.

access-list 110 deny ip 10.0.0.0 0.255.255.255 any

access-list 110 deny ip 172.16.0.0 0.15.255.255 any

access-list 110 deny ip 192.168.0.0 0.0.255.255 any

!--- Permit BGP to the edge router.

access-list 110 permit tcp host 10.1.1.1 gt 1023 host 10.1.1.2 eq bgp

access-list 110 permit tcp host 10.1.1.1 eq bgp host 10.1.1.2 gt 1023

!--- Deny your space as source (as noted in RFC 2827).

access-list 110 deny ip 192.168.201.0 0.0.0.255 any

!--- Phase 2 – Explicitly permit return traffic.

!--- Allow specific ICMP types.

access-list 110 permit icmp any any echo-reply

access-list 110 permit icmp any any unreachable

access-list 110 permit icmp any any time-exceeded

access-list 110 deny icmp any any

!--- These are outgoing DNS queries.

access-list 110 permit udp any eq domain host 192.168.201.104 gt 1023

!--- Permit older DNS queries and replies to primary DNS server.

access-list 110 permit udp any eq domain host 192.168.201.104 eq domain

!--- Permit legitimate business traffic.

access-list 110 permit tcp any 192.168.201.0 0.0.0.255 established

access-list 110 permit udp any range 1 1023 192.168.201.0 0.0.0.255 gt 1023

!--- Allow FTP data connections.

access-list 110 permit tcp any eq ftp-data 192.168.201.0 0.0.0.255 gt 1023

!--- Allow TFTP data and multimedia connections.

access-list 110 permit udp any gt 1023 192.168.201.0 0.0.0.255 gt 1023

!--- Phase 3 – Explicitly permit externally sourced traffic.

!--- These are incoming DNS queries.

access-list 110 permit udp any gt 1023 host 192.168.201.104 eq domain

!--- Zone transfer DNS queries to primary DNS server.

access-list 110 permit tcp host 172.16.201.50 gt 1023 host 192.168.201.104 eq domain

!--- Permit older DNS zone transfers.

access-list 110 permit tcp host 172.16.201.50 eq domain host 192.168.201.104 eq domain

!--- Deny all other DNS traffic.

access-list 110 deny udp any any eq domain

access-list 110 deny tcp any any eq domain

!--- Allow IPSec VPN traffic.

access-list 110 permit udp any host 192.168.201.100 eq isakmp

access-list 110 permit udp any host 192.168.201.100 eq non500-isakmp

access-list 110 permit esp any host 192.168.201.100

access-list 110 permit ahp any host 192.168.201.100

access-list 110 deny ip any host 192.168.201.100

!--- These are Internet-sourced connections to

!--- publicly accessible servers.

access-list 110 permit tcp any host 192.168.201.101 eq www

access-list 110 permit tcp any host 192.168.201.101 eq 443

access-list 110 permit tcp any host 192.168.201.102 eq ftp

!--- Data connections to the FTP server are allowed

!--- by the permit established ACE in Phase 3.

!--- Allow PASV data connections to the FTP server.

access-list 110 permit tcp any gt 1023 host 192.168.201.102 gt 1023

access-list 110 permit tcp any host 192.168.201.103 eq smtp

!--- Phase 4 – Add explicit deny statement.

access-list 110 deny ip any any

Edge-router(config)#interface serial 2/0

Edge-router(config-if)#ip access-group 110 in

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

2.0 |

17-Jan-2023 |

Rimossi collegamenti interrotti e aggiornati per la traduzione automatica. |

1.0 |

14-Aug-2003 |

Versione iniziale |

Feedback

Feedback