Introduzione

Questo documento descrive l'elevata disponibilità nell'utilizzare il protocollo eBGP (External Border Routing Protocol) per la connessione con il Cloud Service Provider (CSP).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza di questo argomento:

Configurazione

Si dispone di due peer eBGP sul firewall per un'elevata disponibilità per il provider di servizi cloud. Poiché i CSP si limitano alla manipolazione BGP, non è possibile selezionare peer primari e secondari dal lato CSP.

Immagine 1. Diagramma

Immagine 1. Diagramma

Procedura

Passaggio 1. Prima di iniziare con la configurazione del firewall, definirequale peer utilizza come principale.

Passaggio 2. Utilizzare una preferenza locale di 150 (la preferenza locale predefinita è 100) per il traffico in entrata nel peer primario.

Passaggio 3. Anteporre il percorso AS al traffico in uscita nel peer secondario.

Configurazione sull'appliance ASA

Preferenza locale per il traffico in ingresso nel peer primario:

route-map primary_peer_in permit 10

set local-preference 150

router bgp 65521

address-family ipv4 unicast

neighbor 10.10.10.2 route-map primary_peer_in in

Percorso AS anteposto al traffico in uscita nel peer secondario:

route-map secondary_peer_out permit 10

set as-path prepend 65521 65521

router bgp 65521

address-family ipv4 unicast

neighbor 10.10.20.2 route-map secondary_peer_out out

Configurazione in SFMC

Preferenza locale per il traffico in ingresso nel peer primario:

Passaggio 1. Fare clic su Oggetti, quindi su Mappa route.

Passaggio 2. Selezionare la mappa dei percorsi assegnata al peer BGP a cui applicare la preferenza locale oppure aggiungere una nuova mappa dei percorsi facendo clic su Aggiungi mappa percorsi.

Passaggio 3. Configurare il nome della mappa del percorso, quindi fare clic su Aggiungi nella sezione Voci.

Immagine 2. Aggiungi mappa route in SFMC

Immagine 2. Aggiungi mappa route in SFMC

Passaggio 4. Configurare almeno le impostazioni di base successive:

- N. sequenza: selezionare il numero della sequenza.

- Ridistribuzione. Selezionare Consenti.

Immagine 3. Configurazione mappa route di base in SFMC

Immagine 3. Configurazione mappa route di base in SFMC

Passaggio 5. Fare clic su Imposta clausole, quindi su Clausole BGP e infine su Altre. Impostare la preferenza locale su 150 nella sezione Preferenza locale.

Immagine 4. Configurazione delle preferenze locali in SFMC

Immagine 4. Configurazione delle preferenze locali in SFMC

Passaggio 6. Fare clic su Add, quindi su Save.

Passaggio 7. Fare clic su Dispositivo, quindi su Gestione dispositivi e selezionare il dispositivo a cui si desidera applicare la preferenza locale.

Passaggio 8. Fare clic su Routing, IPv4 nella sezione BGP, quindi su Router adiacente.

Passaggio 9. Fare clic sull'icona di modifica per il router adiacente principale, quindi nella sezione Filtraggio route selezionare la mappa route dal menu a discesa nella sezione Mappa route del traffico in ingresso.

Immagine 5. Configura preferenza locale nel peer primario

Immagine 5. Configura preferenza locale nel peer primario

Passaggio 11. Fare clic su OK, quindi su Salva.

Percorso AS anteposto al traffico in uscita nel peer secondario:

Passaggio 1. Fare clic su Oggetti, quindi su Mappa route.

Passaggio 2. Selezionare la mappa dei percorsi assegnata al peer BGP per anteporre il percorso AS o aggiungere una nuova mappa dei percorsi facendo clic su Aggiungi mappa dei percorsi.

Passaggio 3. Configurare il nome della mappa del percorso, quindi fare clic su Aggiungi nella sezione Voci.

Immagine 6. Aggiungi mappa route in SFMC

Immagine 6. Aggiungi mappa route in SFMC

Passaggio 4. Configurare almeno le impostazioni di base successive:

- Nr. sequenza Selezionare il numero della sequenza

- Ridistribuzione. Seleziona Consenti

Immagine 7. Configurazione mappa route di base in SFMC

Immagine 7. Configurazione mappa route di base in SFMC

Passaggio 5. Fare clic su Imposta clausole, quindi su Clausole BGP e infine su Percorso AS. Configurare l'opzione Anteprima in base a quanto segue:

- Anteponi come percorso. Aggiungere l'AS da aggiungere al percorso separato da virgole.

Immagine 8. Percorso AS che precede la configurazione in SFMC

Immagine 8. Percorso AS che precede la configurazione in SFMC

Passaggio 6. Fare clic su Add, quindi su Save.

Passaggio 7. Fare clic su Dispositivo, quindi su Gestione dispositivi e selezionare il dispositivo a cui si desidera applicare il percorso AS.

Passaggio 8. Fare clic su Routing, IPv4 nella sezione BGP, quindi su Router adiacente.

Passaggio 9. Fare clic sull'icona di modifica per il router adiacente secondario, quindi nella sezione Filtraggio route selezionare la mappa route dal menu a discesa nella sezione Mappa route del traffico in uscita.

Immagine 9. Configura anteporre il percorso AS al peer secondario

Immagine 9. Configura anteporre il percorso AS al peer secondario

Passaggio 4. Fare clic su OK, quindi su Salva.

Configurazione su FDM

Percorso AS anteposto al traffico in uscita nel peer secondario:

Passaggio 1. Fare clic su Periferica, quindi su Visualizza configurazione nella sezione Configurazione avanzata.

Passaggio 2. Fare clic su Oggetti nella sezione Smart CLI, quindi fare clic sul pulsante (+).

Passaggio 3. Configurare l'oggetto CLI come segue:

Immagine 10. Configura l'oggetto che precede l'oggetto con il percorso AS in FDM

Immagine 10. Configura l'oggetto che precede l'oggetto con il percorso AS in FDM

Passaggio 10. Scegliere OK.

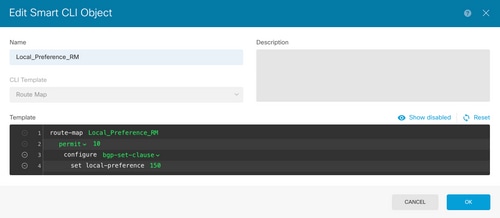

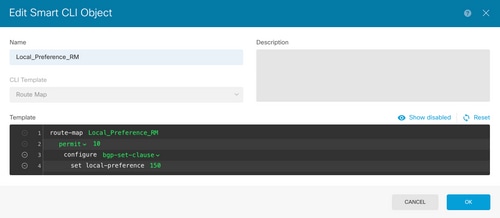

Preferenza locale per il traffico in ingresso nel peer primario:

Passaggio 1. Fare clic su Periferica, quindi su Visualizza configurazione nella sezione Configurazione avanzata.

Passaggio 2. Fare clic su Oggetti nella sezione Smart CLI, quindi fare clic sul pulsante (+).

Passaggio 3. Configurare l'oggetto CLI come segue:

Immagine 11. Configura oggetto preferenza locale in FDM

Immagine 11. Configura oggetto preferenza locale in FDM

Passaggio 4. Scegliere OK.

Configurare le route map nella configurazione BGP:

Passaggio 1. Fare clic su Periferica, quindi su Visualizza configurazione nella sezione Instradamento.

Passaggio 2. Fare clic su BGP, quindi sul pulsante (+) per un nuovo peer BGP o sul pulsante Modifica per il peer BGP esistente.

Passaggio 3. Configurare l'oggetto BGP come mostrato:

Immagine 12. Configurare i peer BGP su FDM

Immagine 12. Configurare i peer BGP su FDM

Passaggio 4. Scegliere OK.

Convalida

Verificare che l'anteprima del percorso AS e la preferenza locale siano configurate e assegnate ai peer:

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower> enable

Password:

firepower#

firepower# show route-map Local_Preference_RM

route-map Local_Preference_RM, permit, sequence 10

Match clauses:

Set clauses:

local-preference 150

firepower# show route-map AS_Path_Perepend_RM

route-map AS_Path_Perepend_RM, permit, sequence 10

Match clauses:

Set clauses:

as-path prepend 65521 65521

firepower# show running-config router bgp

router bgp 65521

bgp log-neighbor-changes

bgp router-id 10.10.10.10

bgp router-id vrf auto-assign

address-family ipv4 unicast

neighbor 10.10.10.2 remote-as 65000

neighbor 10.10.10.2 description Primary

neighbor 10.10.10.2 transport path-mtu-discovery disable

neighbor 10.10.10.2 activate

neighbor 10.10.10.2 route-map Local_Preference_RM in

neighbor 10.10.20.2 remote-as 65000

neighbor 10.10.20.2 description Secondary

neighbor 10.10.20.2 transport path-mtu-discovery disable

neighbor 10.10.20.2 activate

neighbor 10.10.20.2 route-map AS_Path_Perepend_RM out

redistribute connected

no auto-summary

no synchronization

exit-address-family

Prima di convalidare la tabella di routing, cancellare i peer BGP:

clear bgp 10.10.10.2 soft in

clear bgp 10.10.20.2 soft out

Nota: utilizzare il comando soft per evitare di reimpostare l'intero peer. Inviare di nuovo solo gli aggiornamenti del routing.

Convalidare il traffico in uscita sul peer primario utilizzando la preferenza locale impostata in precedenza:

firepower# show bgp

BGP table version is 76, local router ID is10.10.10.10

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

* 10.0.4.0/22 10.10.20.2 0 0 65000 ?

*> 10.10.10.2 0 150 0 65000 ?

* 10.2.4.0/24 10.10.20.2 0 0 65000 ?

*> 10.10.10.2 0 150 0 65000 ?

Verificare che i prefissi BGP installati nella tabella di routing provengano dal peer primario:

firepower# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF

Gateway of last resort is not set

B 10.0.4.0 255.255.252.0 [20/0] via 10.10.10.2, 01:04:17

B 10.2.4.0 255.255.255.0 [20/0] via 10.10.10.2, 01:04:17

Informazioni correlate

Feedback

Feedback