Configurazione di Easy Virtual Network con modalità EIGRP Named

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

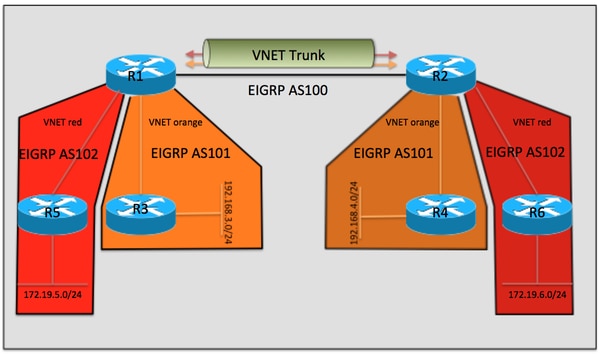

Lo scopo di questo documento è quello di dimostrare la configurazione di EVN (Easy Virtual Network) con l'uso della modalità denominata EIGRP (Enhanced Interior Gateway Routing Protocol). Si tratta di un supplemento al documento Easy Virtual Network Configuration, che illustra l'utilizzo di OSPF (Open Shortest Path First), nonché altri argomenti avanzati come gli elenchi di trunk VNET e la replica delle route. La rete virtuale EVN è stata progettata per offrire agli operatori un'opzione più semplice rispetto a MPLS (Multi Protocol Label Switching) VPN (Virtual Private Network) o VRF-lite (Virtual Routing and Forwarding) per la distribuzione di più VRF. La rete virtuale EVN utilizza un concetto di configurazione duplicata per i protocolli di routing e l'interfaccia trunk VNET per rimuovere il carico di lavoro dall'operatore e salvare alcune delle attività ripetitive. La risoluzione dei problemi di EIGRP, routing o CEF (Cisco Express Forwarding) esula dall'ambito di questo documento e, a meno che non sia indicato, è possibile seguire le normali procedure di risoluzione dei problemi.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza base di EIGRP.

Questa funzione è disponibile in alcune versioni dopo IOS versione 15.2. Per verificare se è supportata la modalità denominata EIGRP con reti virtuali EVN, controllare l'output del comando show ip eigrp plugins. Se è presente Easy Virtual Network versione 1.00.00 o successiva, la versione in uso supporta questa funzionalità.

R1#show eigrp plugins

EIGRP feature plugins:::

eigrp-release : 21.00.00 : Portable EIGRP Release

: 1.00.10 : Source Component Release(rel21)

parser : 2.02.00 : EIGRP Parser Support

igrp2 : 2.00.00 : Reliable Transport/Dual Database

bfd : 2.00.00 : BFD Platform Support

mtr : 1.00.01 : Multi-Topology Routing(MTR)

eigrp-pfr : 1.00.01 : Performance Routing Support

EVN/vNets : 1.00.00 : Easy Virtual Network (EVN/vNets)

ipv4-af : 2.01.01 : Routing Protocol Support

ipv4-sf : 1.02.00 : Service Distribution Support

vNets-parse : 1.00.00 : EIGRP vNets Parse Support

ipv6-af : 2.01.01 : Routing Protocol Support

ipv6-sf : 2.01.00 : Service Distribution Support

snmp-agent : 2.00.00 : SNMP/SNMPv2 Agent Support

Nota: La modalità denominata EIGRP con VNET EVN non è supportata in 15.1SY. In questa versione è necessario utilizzare la configurazione EIGRP in modalità classica, come già illustrato nella documentazione disponibile.

Il BFD (Bidirectional Forwarding Detection) è al momento supportato solo sul Global VNET e non funzionerà su nessuna sottointerfaccia VNET denominata nel trunk VNET.

Si sconsiglia di utilizzare l'interfaccia af predefinita quando si utilizza la modalità EIGRP con nome con le reti virtuali EVN a causa di una possibile ereditarietà imprevedibile.

Componenti usati

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione con Cisco IOS versione 15.6(1)S2. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

Esempio di rete

Configurazioni

Le configurazioni di R3, R4, R5 e R6 sono tutte simili e pertanto non sono incluse nel documento. Sono semplicemente configurati per formare un sistema EIGRP adiacente con R1 o R2 e non sono a conoscenza delle reti VNET EVN utilizzate tra R1 e R2.

Configurazione pertinente da R1

vrf definition orange

vnet tag 101

!

address-family ipv4

exit-address-family

!

vrf definition red

vnet tag 102

!

address-family ipv4

exit-address-family

!

interface Ethernet0/0

vnet trunk

ip address 10.12.12.1 255.255.255.0

!

interface Ethernet1/0

vrf forwarding orange

ip address 192.168.13.1 255.255.255.0

!

interface Ethernet2/0

vrf forwarding red

ip address 192.168.15.1 255.255.255.0

!

!

router eigrp named

!

address-family ipv4 unicast autonomous-system 100

!

af-interface Ethernet0/0

authentication mode hmac-sha-256 cisco

exit-af-interface

!

topology base

exit-af-topology

network 10.0.0.0

exit-address-family

!

address-family ipv4 unicast vrf orange autonomous-system 101

!

af-interface Ethernet1/0

authentication mode hmac-sha-256 cisco

exit-af-interface

!

topology base

exit-af-topology

network 10.0.0.0

network 192.168.13.0

exit-address-family

!

address-family ipv4 unicast vrf red autonomous-system 102

!

topology base

exit-af-topology

network 10.0.0.0

network 192.168.15.0

exit-address-family

Configurazione pertinente da R2

vrf definition orange

vnet tag 101

!

address-family ipv4

exit-address-family

!

vrf definition red

vnet tag 102

!

address-family ipv4

exit-address-family

!

interface Ethernet0/0

vnet trunk

ip address 10.12.12.2 255.255.255.0

!

interface Ethernet1/0

vrf forwarding orange

ip address 192.168.24.2 255.255.255.0

!

interface Ethernet2/0

vrf forwarding red

ip address 192.168.26.2 255.255.255.0

!

!

router eigrp named

!

address-family ipv4 unicast autonomous-system 100

!

af-interface Ethernet0/0

authentication mode hmac-sha-256 cisco

exit-af-interface

!

topology base

exit-af-topology

network 10.0.0.0

exit-address-family

!

address-family ipv4 unicast vrf orange autonomous-system 101

!

af-interface Ethernet1/0

authentication mode hmac-sha-256 cisco

exit-af-interface

!

topology base

exit-af-topology

network 10.0.0.0

network 192.168.24.0

exit-address-family

!

address-family ipv4 unicast vrf red autonomous-system 102

!

topology base

exit-af-topology

network 10.0.0.0

network 192.168.26.0

exit-address-family

Verifica

Uno dei vantaggi di Easy Virtual Network è la semplicità della configurazione. Ciò si ottiene configurando automaticamente i trunk della rete virtuale per ogni tag della rete virtuale. Confrontando EVN con VRF-lite, ogni sottointerfaccia dovrebbe essere configurata manualmente. Ethernet0/0 è il trunk della rete virtuale che connette R1 e R2 e per ciascuna rete virtuale viene creata automaticamente un'interfaccia secondaria della rete virtuale per soddisfare i requisiti di separazione del traffico per l'EVN, tramite l'aggiunta di frame con un tag VNET dot1Q. Queste sottointerfacce non sono visibili nell'output del comando show running-configuration, tuttavia è possibile visualizzarle con show derivated-config.

R1#show derived-config | sec Ethernet0/0

interface Ethernet0/0

vnet trunk

ip address 10.12.12.1 255.255.255.0

no ip redirects

no ip proxy-arp

interface Ethernet0/0.101

description Subinterface for VNET orange

encapsulation dot1Q 101

vrf forwarding orange

ip address 10.12.12.1 255.255.255.0

no ip proxy-arp

interface Ethernet0/0.102

description Subinterface for VNET red

encapsulation dot1Q 102

vrf forwarding red

ip address 10.12.12.1 255.255.255.0

no ip proxy-arp

Analogamente, è possibile osservare che anche la configurazione EIGRP viene creata automaticamente:

R1#show derived-config | sec router eigrp

router eigrp named

!

address-family ipv4 unicast autonomous-system 100

!

af-interface Ethernet0/0

authentication mode hmac-sha-256 cisco

exit-af-interface

!

topology base

exit-af-topology

network 10.0.0.0

exit-address-family

!

address-family ipv4 unicast vrf orange autonomous-system 101

!

af-interface Ethernet0/0.101

authentication mode hmac-sha-256 cisco

exit-af-interface

!

af-interface Ethernet1/0

authentication mode hmac-sha-256 cisco

exit-af-interface

!

topology base

exit-af-topology

network 10.0.0.0

network 192.168.13.0

exit-address-family

!

address-family ipv4 unicast vrf red autonomous-system 102

!

af-interface Ethernet0/0.102

authentication mode hmac-sha-256 cisco

exit-af-interface

!

topology base

exit-af-topology

network 10.0.0.0

network 192.168.15.0

exit-address-family

R1#

Un'osservazione interessante nell'output di cui sopra è l'ereditarietà dell'interfaccia af per le sottointerfacce VNET dall'interfaccia af ethernet0/0 nel sistema globale vrf autonomo 100. Nella sezione seguente viene illustrato in dettaglio quanto segue:

Ereditarietà con modalità EIGRP Named

La figura seguente verrà utilizzata per visualizzare le regole di ereditarietà quando si utilizza la modalità denominata EIGRP con le reti virtuali EVN.

Nell'esempio precedente è presente un'interfaccia af trunk VNET ethernet0/0, da cui le sottointerfacce VNET riceveranno la configurazione derivata. Per dimostrare l'ereditarietà, è stata eseguita la configurazione di alcuni valori non predefiniti, ad esempio hello-interval, hold-time e autenticazione. Nel processo EIGRP globale si noterà anche la modalità secondaria VNET in interfaccia af. In questo modo è possibile controllare quali opzioni di configurazione vengono duplicate nell'interfaccia af creata in modo dinamico per ciascuna rete virtuale all'interno della configurazione VRF EIGRP.

Ad esempio, la configurazione derivata per Eth0/0 nella tabella di routing globale viene ereditata dalla rete virtuale globale (hello-interval 30, hold-time 90). La modalità di autenticazione hmac-sha-256 per Eth0/0 è configurata direttamente su questa interfaccia af in running-config e l'output della configurazione derivata mostra che Eth0/0 ha ereditato il comando. Poiché la modalità di autenticazione è configurata sull'interfaccia VNET trunk af, viene ereditata da tutte le interfacce VNET.

Per il formato vrf arancione, la rete virtuale arancione è stata configurata con un intervallo hello di 15 nella configurazione di esecuzione. Nella configurazione derivata è possibile vedere per il VRF arancione nel sistema autonomo 101, l'intervallo hello di 15 è stato preso dalla modalità secondaria VNET sotto l'interfaccia af eth0/0, nel processo globale. Il tempo di attesa non è stato modificato ed è stato clonato dall'interfaccia af eth0/0 che utilizza il valore predefinito.

VNET red non presenta differenze di configurazione rispetto all'interfaccia af Eth0/0, pertanto eredita i valori del timer predefiniti e la modalità di autenticazione.

Queste opzioni di configurazione consentono all'operatore di utilizzare parametri diversi per ciascuna sottointerfaccia del trunk della rete virtuale. Valori di timer, modalità di autenticazione o interfaccia passiva diversi. Per riepilogare le regole di ereditarietà, tutte le reti virtuali erediteranno la configurazione dall'interfaccia af del trunk della rete virtuale. La configurazione specifica della rete virtuale nella modalità secondaria della rete virtuale verrà ereditata anche dalle sottointerfacce del trunk della rete virtuale e avrà la priorità sui parametri dell'interfaccia af.

Di seguito sono riportati alcuni output aggiuntivi per verificare l'ereditarietà della configurazione:

R1#show eigrp address-family ipv4 interface detail e0/0

EIGRP-IPv4 VR(named) Address-Family Interfaces for AS(100)

Xmit Queue PeerQ Mean Pacing Time Multicast Pending

Interface Peers Un/Reliable Un/Reliable SRTT Un/Reliable Flow Timer Routes

Et0/0 1 0/0 0/0 6 0/2 50 0

Hello-interval is 30, Hold-time is 90

Split-horizon is enabled

Next xmit serial <none>

Packetized sent/expedited: 3/1

Hello's sent/expedited: 2959/3

Un/reliable mcasts: 0/4 Un/reliable ucasts: 5/5

Mcast exceptions: 0 CR packets: 0 ACKs suppressed: 0

Retransmissions sent: 3 Out-of-sequence rcvd: 1

Topology-ids on interface - 0

Authentication mode is HMAC-SHA-256, key-chain is not set

Topologies advertised on this interface: base

Topologies not advertised on this interface:

R1#show eigrp address-family ipv4 vrf orange interface detail e0/0.101

EIGRP-IPv4 VR(named) Address-Family Interfaces for AS(101)

VRF(orange)

Xmit Queue PeerQ Mean Pacing Time Multicast Pending

Interface Peers Un/Reliable Un/Reliable SRTT Un/Reliable Flow Timer Routes

Et0/0.101 1 0/0 0/0 5 0/2 50 0

Hello-interval is 15, Hold-time is 15

Split-horizon is enabled

Next xmit serial <none>

Packetized sent/expedited: 4/1

Hello's sent/expedited: 2371/3

Un/reliable mcasts: 0/4 Un/reliable ucasts: 6/5

Mcast exceptions: 0 CR packets: 0 ACKs suppressed: 0

Retransmissions sent: 3 Out-of-sequence rcvd: 1

Topology-ids on interface - 0

Authentication mode is HMAC-SHA-256, key-chain is not set

Topologies advertised on this interface: base

Topologies not advertised on this interface:

R1#show eigrp address-family ipv4 vrf red interface detail e0/0.102

EIGRP-IPv4 VR(named) Address-Family Interfaces for AS(102)

VRF(red)

Xmit Queue PeerQ Mean Pacing Time Multicast Pending

Interface Peers Un/Reliable Un/Reliable SRTT Un/Reliable Flow Timer Routes

Et0/0.102 1 0/0 0/0 4 0/2 50 0

Hello-interval is 5, Hold-time is 15

Split-horizon is enabled

Next xmit serial <none>

Packetized sent/expedited: 6/1

Hello's sent/expedited: 2676/3

Un/reliable mcasts: 0/6 Un/reliable ucasts: 7/5

Mcast exceptions: 0 CR packets: 0 ACKs suppressed: 0

Retransmissions sent: 3 Out-of-sequence rcvd: 1

Topology-ids on interface - 0

Authentication mode is HMAC-SHA-256, key-chain is not set

Topologies advertised on this interface: base

Topologies not advertised on this interface:

Route Replication con modalità nome EIGRP

Uno dei vantaggi dell'EVN è la possibilità di replicare le route tra le VNET. Ad esempio, R4 in rosso VRF potrebbe dover raggiungere un servizio in 192.168.13.0/24 che fa parte di arancione VRF. A tale scopo, utilizzare la configurazione riportata di seguito.

R2#show run

vrf definition orange

vnet tag 101

!

address-family ipv4

exit-address-family

!

vrf definition red

vnet tag 102

!

address-family ipv4

route-replicate from vrf orange unicast eigrp 101 route-map filter

exit-address-family

!

<output removed>

!

ip prefix-list filter seq 5 permit 192.168.13.0/24

!

route-map filter permit 10

match ip address prefix-list filter

!

Ora, il prefisso 192.168.13.0/24 è in rosso VRF, ma il ping non funziona perché l'indirizzo di origine non è replicato in arancione VNET.

R2#show ip route vrf red

Routing Table: red

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

D 10.5.5.5/32 [90/1536640] via 10.12.12.1, 03:48:46, Ethernet0/0.102

D 10.6.6.6/32 [90/1024640] via 192.168.26.6, 03:48:37, Ethernet2/0

C 10.12.12.0/24 is directly connected, Ethernet0/0.102

L 10.12.12.2/32 is directly connected, Ethernet0/0.102

D + 192.168.13.0/24

[90/1536000] via 10.12.12.1 (orange), 03:48:46, Ethernet0/0.101

D 192.168.15.0/24 [90/1536000] via 10.12.12.1, 03:48:46, Ethernet0/0.102

192.168.26.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.26.0/24 is directly connected, Ethernet2/0

L 192.168.26.2/32 is directly connected, Ethernet2/0

R2#

R2#

R2#ping vrf red 192.168.13.1 source e2/0

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.13.1, timeout is 2 seconds:

Packet sent with a source address of 192.168.26.2

.....

Success rate is 0 percent (0/5)

Dopo tutte le route replicate da rosso VRF a arancione VRF su R1, utilizzando una configurazione simile:

R2#ping vrf red 192.168.13.1 source e2/0

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.13.1, timeout is 2 seconds:

Packet sent with a source address of 192.168.26.2

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

R2#

Nota: È possibile eseguire la replica di route connessa, BGP, EIGRP, ecc. Fare riferimento ai riferimenti per ulteriori esempi.

Contesto di routing

Un'altra caratteristica interessante di EVN è il concetto di contesto di instradamento. Ciò consente di eseguire i comandi all'interno del VRF red, senza dover includere 'vrf red' in ciascuna CLI. Ad esempio, di seguito è riportato lo stesso ping utilizzato in precedenza per il contesto di routing.

R2#routing-context vrf red

R2%red#ping 192.168.13.1 source e2/0

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.13.1, timeout is 2 seconds:

Packet sent with a source address of 192.168.26.2

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

R2%red#

Traceroute migliorato

L'output del comando traceroute visualizzerà anche i nomi VNET VRF, che sono utili per la risoluzione dei problemi, soprattutto se è coinvolta la replica delle route.

R6#traceroute 192.168.13.3

Type escape sequence to abort.

Tracing the route to 192.168.13.3

VRF info: (vrf in name/id, vrf out name/id)

1 192.168.26.2 (red,orange/101) 1 msec 0 msec 0 msec

2 10.12.12.1 (orange/101,orange) 2 msec 1 msec 1 msec

3 192.168.13.3 0 msec * 1 msec

Stessa traccia da R2

R2#trace vrf red 192.168.13.3 source 192.168.26.2

Type escape sequence to abort.

Tracing the route to 192.168.13.3

VRF info: (vrf in name/id, vrf out name/id)

1 10.12.12.1 (orange/101,orange) 1 msec 1 msec 0 msec

2 192.168.13.3 1 msec * 1 msec

In questo output si può vedere che da R2, l'hop successivo in arancione VRF viene portato direttamente a 192.168.13.0/24.

Conclusioni

La configurazione della rete virtuale EVN con la modalità denominata EIGRP consente ai clienti di installare un ambiente di rete virtualizzato e di rimuovere parte della complessità associata alla VPN MPLS tradizionale o VRF-lite. La comprensione delle regole di ereditarietà è fondamentale per distribuire correttamente questa funzionalità e garantire il corretto funzionamento della rete.

Riferimenti

White paper su Easy Virtual Networks

Guida alla configurazione

Contributo dei tecnici Cisco

- Richard FurrCisco TAC Engineer

Feedback

Feedback