Introduzione

In questo documento viene descritta una configurazione per la VPN ad accesso remoto Secure Client (AnyConnect) su Secure Firewall Threat Defense.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenze base di VPN, TLS e IKEv2

- Autenticazione di base, autorizzazione e accounting (AAA) e conoscenza RADIUS

- Esperienza con Centro gestione firewall protetto

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Secure Firewall Threat Defense (SFTD) 7.2.5

- Secure Firewall Management Center (SFMC) 7.2.9

- Secure Client (AnyConnect) 5.1.6

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Questo documento offre un esempio di configurazione per Secure Firewall Threat Defense (FTD) versione 7.2.5 e successive, che consente alla VPN ad accesso remoto di utilizzare Transport Layer Security (TLS) e Internet Key Exchange versione 2 (IKEv2). Come client, è possibile usare Secure Client (AnyConnect), supportato su più piattaforme.

Configurazione

1. Prerequisiti

Per eseguire la procedura guidata Accesso remoto in Centro gestione firewall protetto:

- Crea un certificato utilizzato per l'autenticazione del server.

- Configurare il server RADIUS o LDAP per l'autenticazione utente.

- Crea pool di indirizzi per gli utenti VPN.

- Caricare immagini AnyConnect per piattaforme diverse.

a) Importare il certificato SSL

I certificati sono essenziali quando si configura Secure Client. Il certificato deve avere l'estensione Nome alternativo soggetto con nome DNS e/o indirizzo IP per evitare errori nei browser Web.

Nota: Solo gli utenti Cisco registrati possono accedere agli strumenti interni e alle informazioni sui bug.

Esistono limitazioni per la registrazione manuale dei certificati:

- In SFTD, è necessario il certificato CA prima di generare il CSR.

- Se la CSR viene generata esternamente, il metodo manuale non funziona, pertanto è necessario utilizzare un metodo diverso (PKCS12).

Esistono diversi metodi per ottenere un certificato su un accessorio SFTD, ma quello più semplice e sicuro consiste nel creare una richiesta di firma del certificato (CSR), firmarla con un'Autorità di certificazione (CA) e quindi importare un certificato rilasciato per la chiave pubblica, presente in CSR.

A tale scopo, eseguire la procedura seguente:

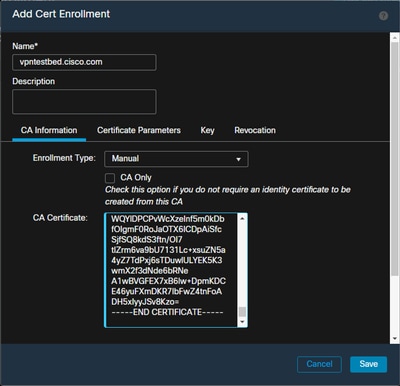

- Passare alla

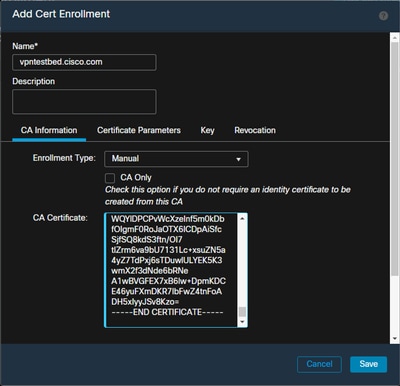

Objects > Object Management > PKI > Cert Enrollmente fare clic suAdd Cert Enrollment.

- Selezionare

Enrollment Typee incollare il certificato dell'Autorità di certificazione (il certificato utilizzato per firmare il CSR).

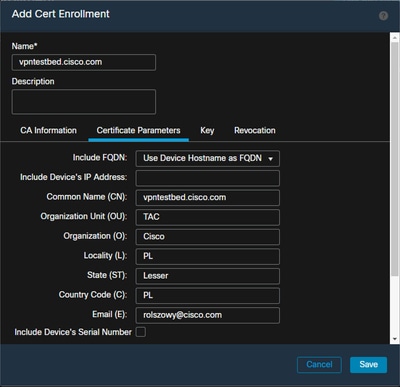

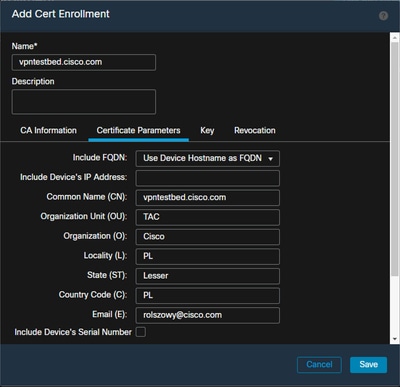

- Passare quindi alla seconda scheda e selezionare

Custom FQDNe compilare tutti i campi necessari, ad esempio:

- Nella terza scheda, selezionare

Key Type, scegliere nome e dimensioni. Per RSA, il valore minimo è 2048 bit.

- Fare clic su

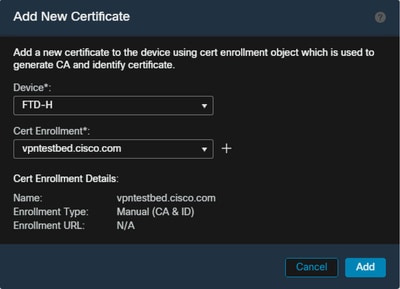

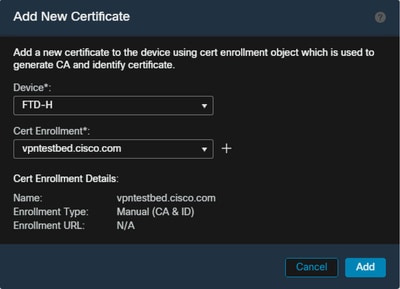

Savee passare aDevices > Certificates > Add.

- Quindi selezionare

Devicee inCert Enrollment, selezionare il trust point appena creato e fare clic suAdd:

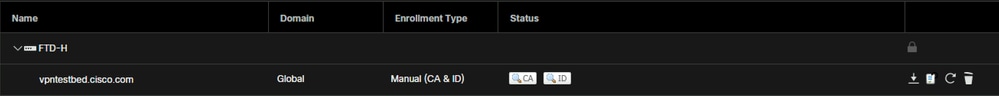

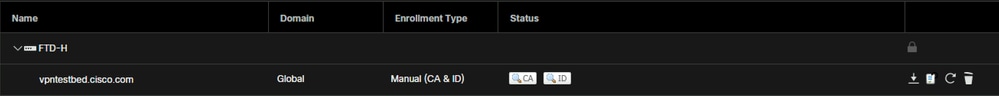

- In seguito, accanto al nome del trust point, fare clic sul collegamento

, quindi

, quindiYes, e successivamente, copiare CSR in CA e firmare. I certificati devono avere gli stessi attributi di un normale server HTTPS.

- Dopo aver ricevuto il certificato da CA in formato base64, selezionare

Browse Identity Certificate, selezionarlo dal disco e fare clic suImport. Se l'operazione ha esito positivo, sarà possibile visualizzare:

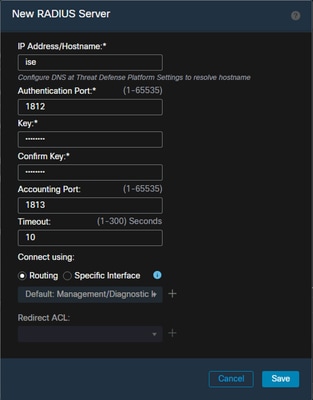

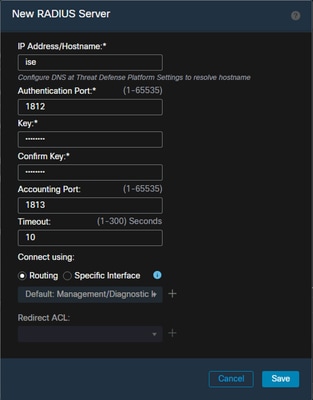

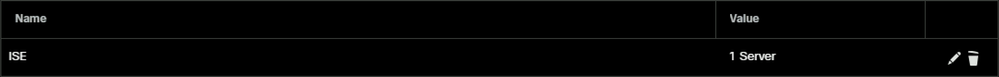

b) Configurazione del server RADIUS

- Passare a

Objects > Object Management > RADIUS Server Group > Add RADIUS Server Group > +.

- Specificare il nome e aggiungere l'indirizzo IP insieme al segreto condiviso, quindi fare clic su

Save:

- Il server verrà quindi visualizzato nell'elenco:

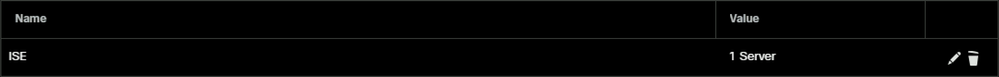

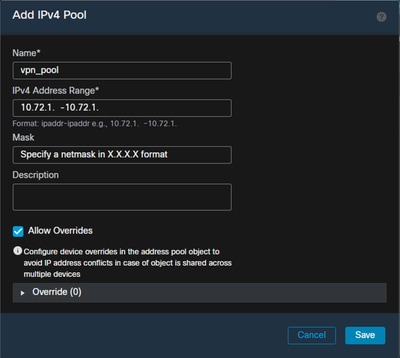

c) Creare un pool di indirizzi per gli utenti VPN

- Passa a

Objects > Object Management > Address Pools > IPv4 Pools > Add IPv4 Pools.

- Immettere il nome e l'intervallo, maschera non è necessaria:

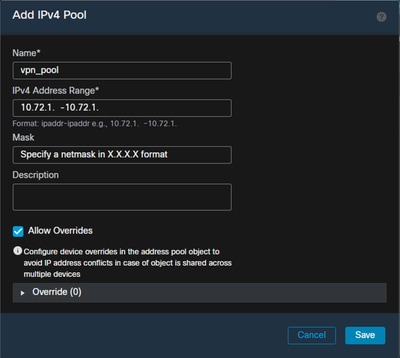

d) Crea profilo XML

- Scaricare l'Editor di profili dal sito Cisco e aprirlo.

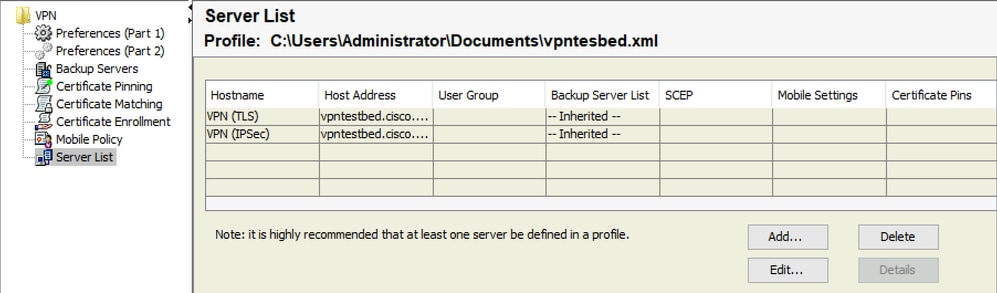

- Passa a

Server List > Add...

- Immettere il nome visualizzato e il nome di dominio completo. Nell'elenco dei server sono visualizzate le voci seguenti:

- Fare clic su

OKe File > Save as...

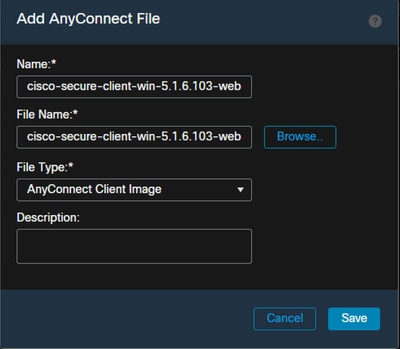

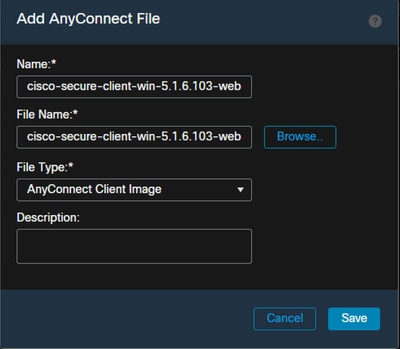

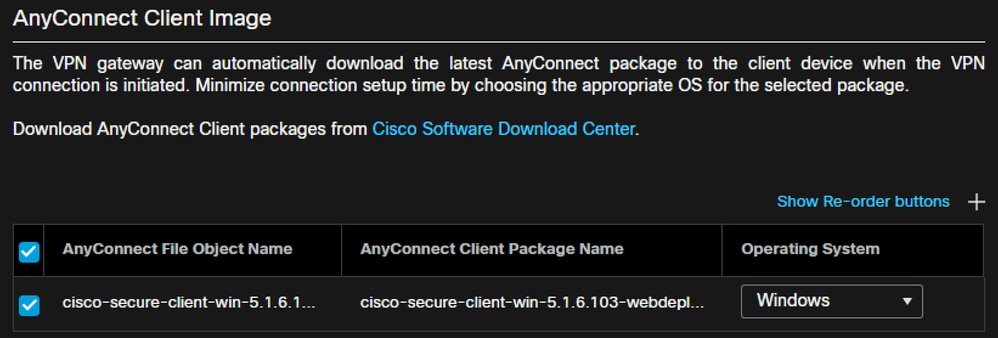

e) Caricamento di immagini AnyConnect

- Scaricare le immagini pkg dal sito Cisco.

- Passare a

Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File.

- Digitare il nome e selezionare PKG file dal disco, quindi fare clic su

Save:

- Aggiungi altri pacchetti in base alle tue esigenze.

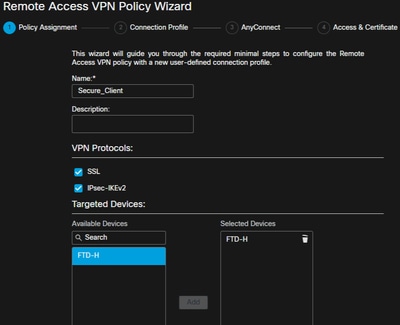

2. Configurazione guidata Accesso remoto

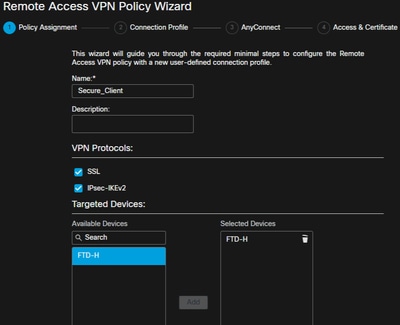

- Passare a

Devices > VPN > Remote Access > Add a new configuration.

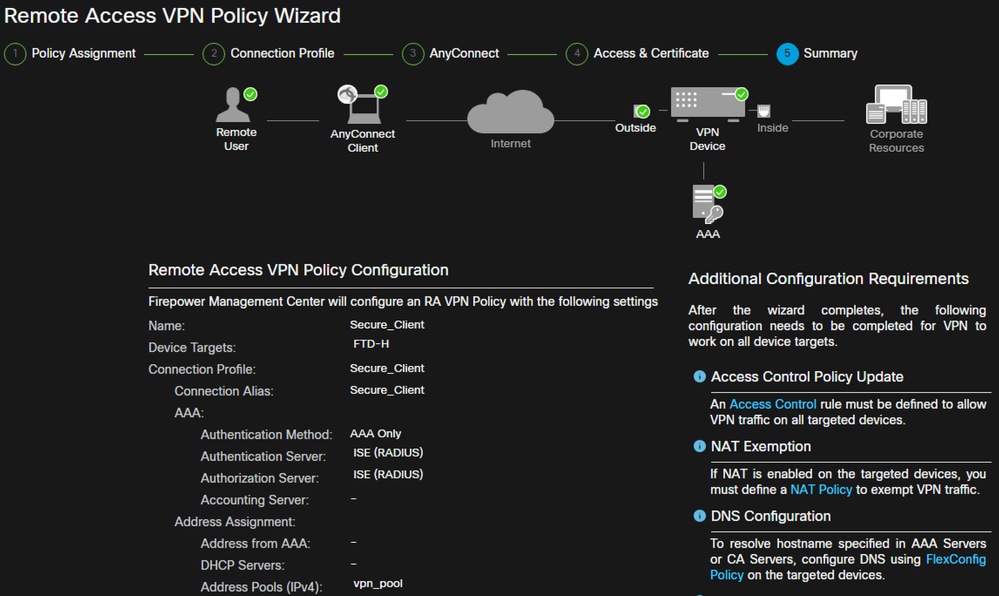

- Assegnare un nome al profilo e selezionare il dispositivo FTD:

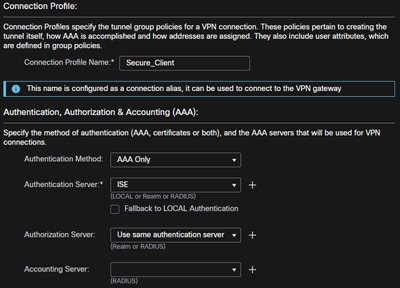

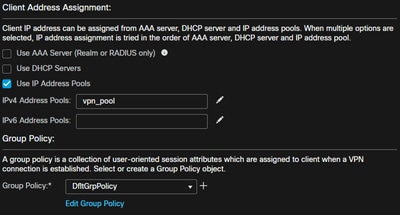

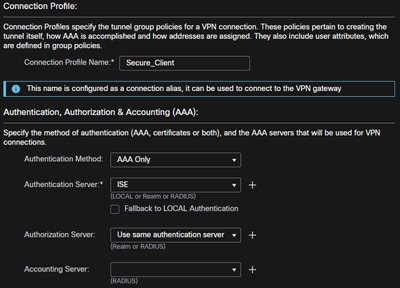

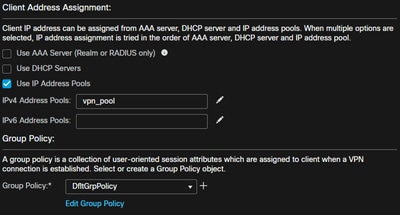

- Nel passo Profilo di connessione digitare

Connection Profile Name, selezionare l'Authentication Serverelemento e l'elementoAddress Poolscreato in precedenza:

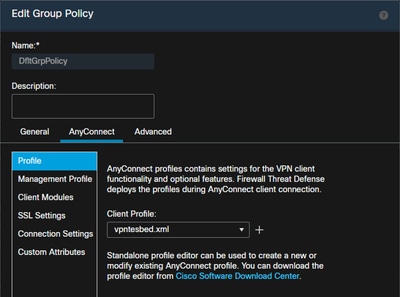

- Fare clic su

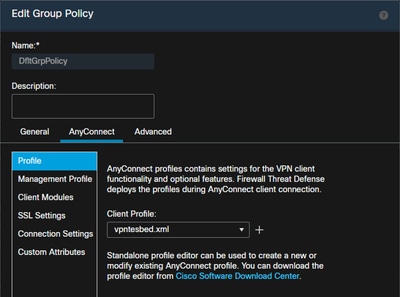

Edit Group Policy e nella scheda AnyConnect, selezionareClient Profile, quindi fare clic suSave:

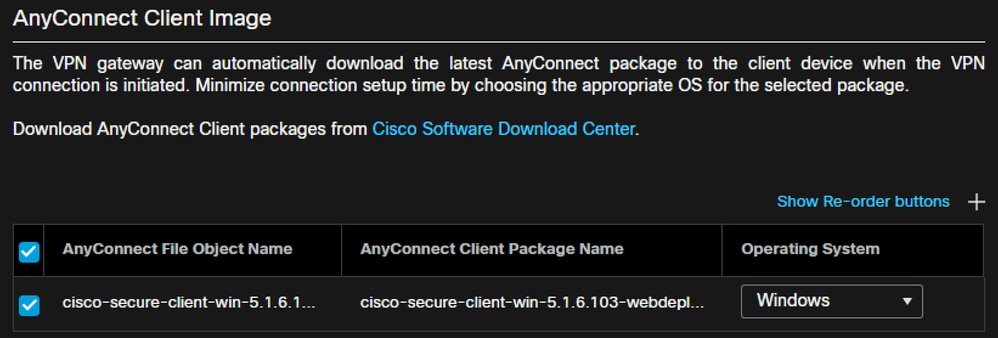

- Nella pagina successiva, selezionare AnyConnect images (Immagini AnyConnect), quindi fare clic su

Next.

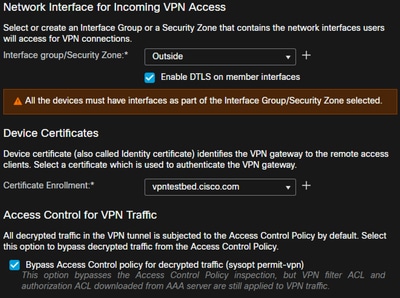

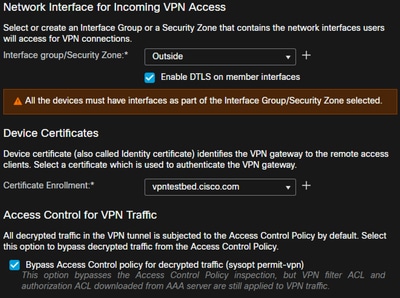

- Nella schermata successiva, selezionare

Network Interface and Device Certificates:

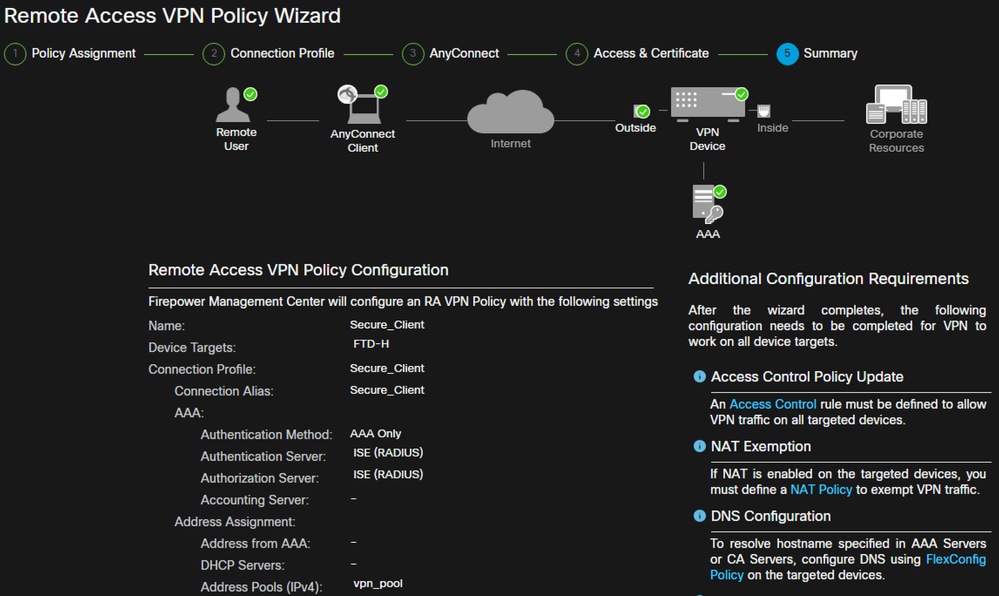

- Quando tutti gli elementi sono configurati correttamente, è possibile fare clic su

Finish, quindiDeploy:

- Questa opzione copia l'intera configurazione con i certificati e i pacchetti AnyConnect sull'accessorio FTD.

Connessione

Per connettersi a FTD, è necessario aprire un browser, digitare nome DNS o indirizzo IP che punti all'interfaccia esterna. È quindi possibile accedere con le credenziali archiviate nel server RADIUS e seguire le istruzioni visualizzate. Dopo aver installato AnyConnect, è necessario inserire lo stesso indirizzo nella finestra di AnyConnect e fare clic suConnect.

Limitazioni

Al momento, non è supportato sull'FTD, ma è disponibile sull'ASA:

Considerazioni sulla sicurezza

Per impostazione predefinita, il sysopt connection permit-vpnè disattivata. Ciò significa che è necessario autorizzare il traffico proveniente dal pool di indirizzi sull'interfaccia esterna tramite i criteri di controllo di accesso. Anche se la regola di prefiltro o di controllo dell'accesso viene aggiunta per consentire solo il traffico VPN, se il traffico in chiaro corrisponde ai criteri della regola, è erroneamente consentito.

Ci sono due approcci a questo problema. In primo luogo, l'opzione TAC consigliata è quella di abilitare l'anti-spoofing (sull'appliance ASA era nota come Unicast Reverse Path Forwarding - uRPF) per l'interfaccia esterna e, in secondo luogo, quella di abilitare sysopt connection permit-vpndi ignorare completamente l'ispezione Snort. La prima opzione consente una normale ispezione del traffico che va a e da utenti VPN.

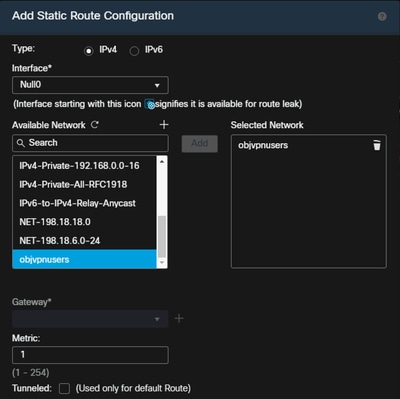

a) Attivare uRPF

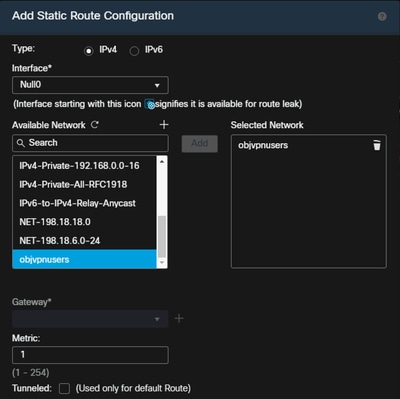

- Creare un percorso nullo per la rete utilizzata per gli utenti di accesso remoto, definito nella sezione C. Individuare

Devices > Device Management > Edit > Routing > Static Route e selezionare Add route.

- Quindi, abilitare uRPF sull'interfaccia a cui terminano le connessioni VPN. Per individuare questa condizione, passare a

Devices > Device Management > Edit > Interfaces > Edit > Advanced > Security Configuration > Enable Anti Spoofing.

Quando un utente è connesso, il percorso a 32 bit viene installato per tale utente nella tabella di routing. Il traffico in chiaro proveniente dagli altri indirizzi IP inutilizzati del pool viene eliminato da uRFP. Per visualizzare una descrizione di Anti-Spoofing fare riferimento a Impostazione dei parametri di configurazione della sicurezza su Firewall Threat Defense.

b) Abilitasysopt connection permit-vpnopzione

- È possibile utilizzare la procedura guidata oppure utilizzare il comando

Devices > VPN > Remote Access > VPN Profile > Access Interfaces.

Informazioni correlate

Feedback

Feedback