Configurazione dei moduli AnyConnect per la VPN ad accesso remoto su FTD

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare i moduli AnyConnect per la VPN ad accesso remoto (RA VPN) che già esistono su un Firepower Threat Defense (FTD) gestito da un Firepower Management Center (FMC) tramite Firepower Device Manager (FDM).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Comprensione di base del funzionamento di RA VPN.

- Comprensione della navigazione attraverso FMC/FDM.

- Conoscenze base dell'API REST e di FDM Rest API Explorer.

Componenti usati

Le informazioni di questo documento si basano sulle seguenti versioni software:

- Cisco Firepower Management Center (FMC) versione 6.7.0

- Cisco Firepower Threat Defense (FTD) versione 6.7.0

- Cisco Firepower Device Manager (FDM) versione 6.7.0

- Cisco AnyConnect Secure Mobility Client con versione 4.9.0086

- Postman o qualsiasi altro strumento di sviluppo API

Nota: FMC/FDM non dispone di un Editor di profili integrato e per creare un profilo è necessario utilizzare AnyConnect Profile Editor per Windows.

Nota: le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali modifiche alla configurazione.

Premesse

Cisco AnyConnect Secure Mobility Client non si limita al supporto come client VPN, ma offre una serie di altre opzioni che possono essere integrate come moduli. I seguenti moduli sono supportati per Anyconnect:

- Avvia prima di accedere (SBL): questo modulo consente all'utente di stabilire una connessione VPN all'azienda prima di accedere a Windows.

- Strumento di diagnostica e report (DART): questo modulo viene usato per eseguire sia la diagnostica che la segnalazione dell'installazione e della connessione AnyConnect. DART è in grado di assemblare i registri, lo stato e le informazioni di diagnostica per l'analisi.

- Advanced Malware Protection (AMP): Questo modulo fornisce una soluzione di nuova generazione distribuita tramite cloud per rilevare, prevenire e rispondere a varie minacce.

- ISE Posture: Cisco Identity Services Engine (ISE) fornisce una policy di controllo di identità e accessi di nuova generazione. Questo modulo consente di identificare il sistema operativo (OS), l'antivirus, l'antispyware e così via, attualmente installati su un host. Queste informazioni vengono quindi utilizzate insieme a un criterio per determinare se l'host sarà in grado di connettersi alla rete.

- Network Visibility Module: Network Visibility Module monitora l'utilizzo di un'applicazione endpoint per individuare potenziali anomalie di comportamento e prendere decisioni di progettazione della rete più informate.

- Umbrella: Cisco Umbrella Roaming è un servizio di sicurezza fornito tramite cloud che protegge i dispositivi quando sono fuori dalla rete aziendale.

- Sicurezza Web: Cisco Web Security Appliance (WSA), con tecnologia Cisco Talos, protegge l'endpoint bloccando automaticamente i siti rischiosi e provando i siti sconosciuti.

- Network Access Manager: Network Access Manager offre una rete di layer 2 protetta in conformità alle relative policy. Rileva e seleziona la rete di accesso di livello 2 ottimale ed esegue l'autenticazione dei dispositivi per l'accesso alle reti cablate e wireless.

- Feedback: Questo modulo raccoglie le informazioni e le invia periodicamente al server. Aiuta il team del prodotto a migliorare la qualità, l'affidabilità, le prestazioni e l'esperienza dell'utente di AnyConnect.

In Firepower 6.7, l'interfaccia utente FMC e il supporto dell'API REST FTD del dispositivo vengono aggiunti per consentire l'implementazione senza problemi di tutti i moduli AnyConnect menzionati.

Questa tabella elenca le estensioni dei profili e le estensioni Tipi di modulo necessari per distribuire correttamente la funzionalità dell'endpoint.

| Estensioni profilo | Tipo modulo |

| fsp | FEEDBACK |

| asp o xml | AMP_ENABLER |

|

sip o xml

|

ISE_POSTURA |

|

nvmsp o xml

|

VISIBILITÀ_RETE |

|

nsp o xml

|

GESTIONE ACCESSO ALLA RETE |

|

json o xml

|

UMBRELLA |

|

wsp o xml

|

SICUREZZA_WEB |

Nota: I moduli DART e SBL non richiedono alcun profilo.

Nota: per l'uso di questa funzione non sono necessarie licenze aggiuntive.

Configurazione

Configurazione su Firepower Management Center (FMC)

Passaggio 1. Selezionare Device > VPN > Remote Access (Dispositivo) e fare clic su Edit (Modifica) per la configurazione della VPN dell'Autorità registrazione.

Passaggio 2. Passare a Avanzate > Criteri di gruppo e fare clic su Modifica per i Criteri di gruppo interessati, come mostrato nell'immagine.

Passaggio 3. Passare a AnyConnect > Client Module e fare clic su + per aggiungere i moduli, come mostrato nell'immagine.

A scopo dimostrativo, vengono illustrati l'installazione dei moduli AMP, DART e SBL.

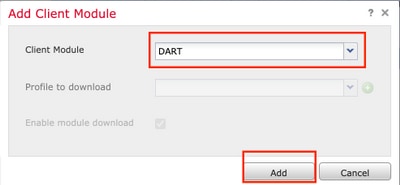

Passaggio 4. Selezionare il modulo DART e fare clic su Add (Aggiungi), come mostrato nell'immagine.

Passaggio 5. Fare clic su + per aggiungere un altro modulo e selezionare Avvia prima di accedere al modulo, come mostrato nell'immagine.

Nota: Questo passaggio consente di scaricare il modulo SBL. SBL deve inoltre essere abilitato nel profilo client anyconnect, che viene caricato quando si passa a AnyConnect > Profile in Criteri di gruppo.

Passaggio 6. Fare clic su + per aggiungere un altro modulo e selezionare AMP Enabler. Fare clic sul segno + per aggiungere un profilo client, come mostrato nell'immagine.

Specificare il nome del profilo e caricare il profilo AMP. Fare clic su Save (Salva), come mostrato nell'immagine.

Scegliere il profilo creato nel passaggio precedente e fare clic sulla casella di controllo Abilita download modulo, come mostrato in questa immagine.

Passaggio 7. Fare clic su Save (Salva) una volta aggiunti tutti i moduli desiderati.

Passaggio 8. Passare a Distribuisci > Distribuzione e distribuire la configurazione nell'FTD.

Configurazione su Firepower Device Manager (FDM)

Passaggio 1. Avviare API Explorer del FTD su una finestra del browser.

Selezionare tohttps://<FTD Management IP>/api-explorer

Contiene l'intero elenco di API disponibili sull'FTD. È suddiviso in base alla funzione principale con più richieste GET/POST/PUT/DELETE supportate da FDM.

RaVpnGroupPolicy è l'API utilizzata.

Passaggio 2. Aggiungere una raccolta Postman per i moduli AnyConnect. Specificare un nome per la raccolta. Fare clic su Crea.

Passaggio 3. Aggiungi nuova richiesta Auth per creare una richiesta POST di accesso all'FTD in modo da ottenere il token per autorizzare qualsiasi richiesta POST/GET/PUT. Fare clic su Save (Salva).

Il corpo della richiesta POST deve contenere:

| Tipo | raw - JSON (application/json) |

| tipo_concessione | password |

| username | Nome utente amministratore per accedere all'FTD |

| password | Password associata all'account utente admin |

Richiesta POST:https://<FTD Management IP>/api/fdm/last/fdm/token

Il corpo della risposta contiene il token di accesso utilizzato per inviare qualsiasi richiesta PUT/GET/POST a/da FTD.

Passaggio 4. Creare una richiesta Get Group Policies per aggiungere i dettagli di recupero dei Criteri di gruppo esistenti. Fare clic su Salva, come mostrato nell'immagine.

La scheda Autorizzazione deve contenere questo valore per tutte le successive richieste GET/POST:

| Tipo | Bearer Token |

| Token | Token di accesso ricevuto eseguendo la richiesta POST di autenticazione |

RICHIESTA GET:https://<FTD Management IP>/api/fdm/last/object/ravpngrouppolicies

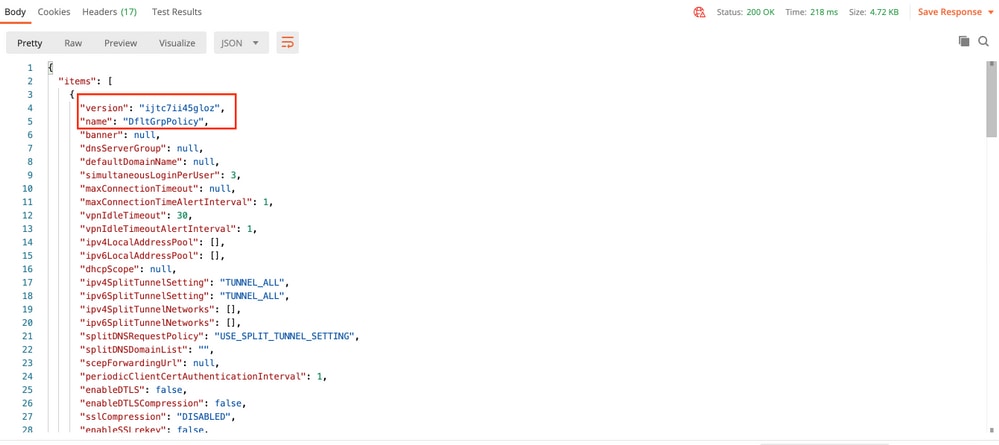

Il corpo della risposta mostra tutti i Criteri di gruppo configurati nel dispositivo. ID dei Criteri di gruppo utilizzato per aggiornare i Criteri di gruppo specifici.

A scopo dimostrativo, vengono illustrati l'installazione dei moduli AMP, DART e SBL.

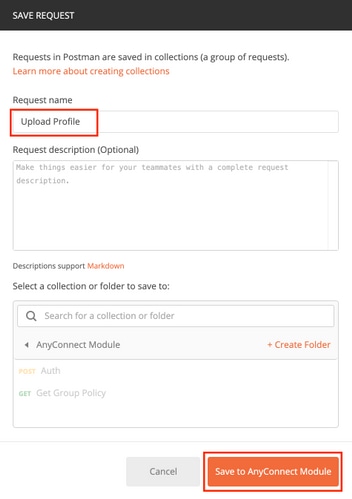

Passaggio 5. Creare una richiesta per caricare un profilo. Questo passaggio è necessario solo per i moduli che richiedono un profilo. Caricare il profilo nella sezione filetoCarica. Fare clic su Save (Salva).

POST REQUEST:https://<FTD Management IP>/api/fdm/last/action/uploaddiskfile

Il corpo della richiesta deve contenere il file di profilo aggiunto in corpo in formato di dati del modulo. È necessario creare il profilo con AnyConnect Profile Editor per Windows

Il tipo di chiave deve essere FileforfiletoUpload.

Il corpo della risposta fornisce un ID/nome file utilizzato per fare riferimento al profilo con il modulo in questione.

Passaggio 6. Creare una richiesta di aggiornamento del profilo AnyConnect. Questo passaggio è necessario solo per i moduli che richiedono un profilo. Fare clic su Save. (Salva), come mostrato nell'immagine.

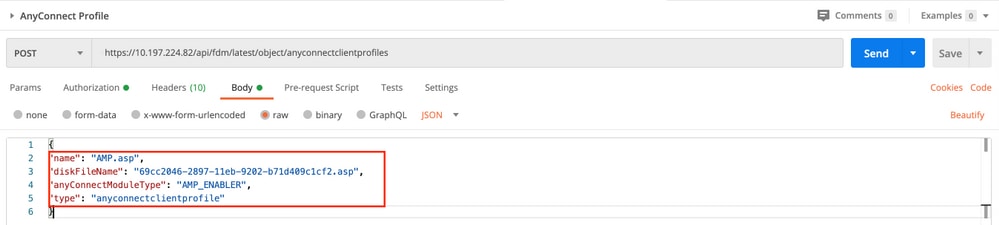

POST REQUEST: https://<FDM IP>/api/fdm/last/object/anyconnectclientprofiles

Il corpo della richiesta contiene le seguenti informazioni:

| nome | Nome logico che si desidera chiamare per il file |

| NomeFileDisco | Deve corrispondere al fileName ricevuto nella risposta POST del profilo di caricamento |

| TipoModuloAnyConnect | Deve corrispondere al modulo appropriato mostrato nella Tabella dei tipi di modulo |

| tipo | anyconnectclientprofile |

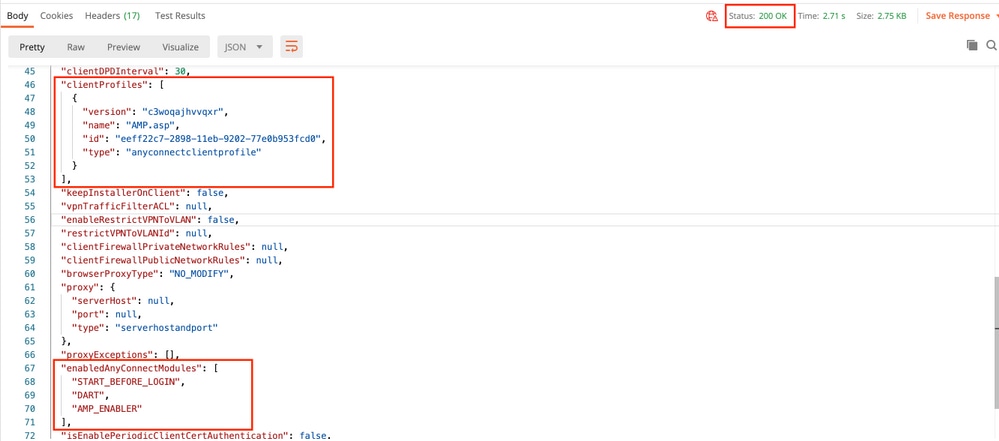

Il corpo della risposta mostra il profilo pronto per essere inviato al dispositivo. Il nome, la versione, l'ID e il tipo ricevuti nella risposta vengono utilizzati nel passaggio successivo per associare il profilo a Criteri di gruppo.

Passaggio 6. Creare una richiesta PUT per aggiungere il profilo client e il modulo a Criteri di gruppo esistenti. Fare clic su Save (Salva), come mostrato nell'immagine.

PUT REQUEST:https://<IP FDM>/api/fdm/last/object/ravpngrouppolicies/{objId}

ObjId è l'ID ottenuto nel passaggio 4. Copiare nel corpo della richiesta il contenuto dei Criteri di gruppo interessati ottenuto nel passaggio 4 e aggiungere quanto segue:

Profilo client

Nome, versione, ID e tipo di profilo ricevuto nel passaggio precedente.

Moduli client

Il nome del modulo da abilitare deve corrispondere esattamente a quello specificato nella tabella del modulo.

Il corpo della risposta mostra il profilo e il modulo correttamente associati a Criteri di gruppo.

Nota: Questo passaggio consente di scaricare il modulo SBL. SBL deve anche abilitare in anyconnect client profile (profilo client anyconnect), che può essere caricato quando si passa a Dispositivi > VPN ad accesso remoto > Criteri di gruppo > Modifica Criteri di gruppo > Generale > AnyConnect Client Profile.

Passaggio 7. Distribuire la configurazione nel dispositivo tramite FDM. Le modifiche in sospeso mostrano il profilo client e i moduli da sottoporre a push.

Push della configurazione nella CLI FTD dopo la corretta distribuzione:

!--- RA VPN Configuration ---!

webvpn

enable outside

anyconnect image disk0:/anyconnpkgs/anyconnect-win-4.9.00086-webdeploy-k9.pkg 2

anyconnect profiles AMP.asp disk0:/anyconncprofs/AMP.asp

anyconnect profiles defaultClientProfile disk0:/anyconncprofs/defaultClientProfile.xml

anyconnect enable

tunnel-group-list enable

!--- Group Policy Configuration ---!

group-policy RA-VPN internal

group-policy RA-VPN attributes

webvpn

anyconnect modules value ampenabler,dart,vpngina

anyconnect profiles value AMP.asp type ampenabler

Verifica

Stabilire una connessione riuscita all'FTD.

Passare a Impostazioni > VPN > Cronologia messaggi per visualizzare i dettagli sui moduli scaricati.

Risoluzione dei problemi

Raccogliere DART per la risoluzione dei problemi relativi all'installazione dei moduli client.

Contributo dei tecnici Cisco

- Rohan BiswasCisco TAC Engineer

- Tazy KhanCisco TAC Engineer

Feedback

Feedback