Implementazione di un CSR1000v/C8000v sulla piattaforma Google Cloud

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive la procedura per distribuire e configurare un Cisco CSR1000v e Catalyst 8000v (C800v) sulla piattaforma Google Cloud (GCP).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Tecnologie di virtualizzazione/macchine virtuali (VM)

- Piattaforme cloud

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Una sottoscrizione attiva alla piattaforma Google Cloud con un progetto creato

-

Console GCP

-

GCP marketplace

- Bash terminal, Putty o SecureCRT

- Chiavi SSH (Secure Shell) pubbliche e private

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

A partire dalla versione 17.4.1, CSR1000v diventa il modello C8000v con le stesse funzionalità ma con l'aggiunta di nuove funzionalità come la licenza SD-WAN e Cisco DNA. Per ulteriori riferimenti, si prega di verificare la scheda tecnica ufficiale dei prodotti:

Scheda tecnica di Cisco Cloud Services Router 1000v

Scheda tecnica del software Cisco Catalyst 8000V Edge

Pertanto, questa guida è applicabile sia all'installazione dei router CSR1000v che C8000v.

Impostazione progetto

Nota: Al momento in cui questo documento è scritto, i nuovi utenti hanno 300USD di crediti gratuiti per esplorare completamente GCP come Free Tier per un anno. Questo è definito da Google e non è sotto il controllo di Cisco.

Nota: questo documento richiede la creazione di chiavi SSH pubbliche e private. Per ulteriori informazioni, consultare il documento sulla generazione di una chiave SSH di istanza per distribuire un CSR1000v nella piattaforma Google Cloud

Passaggio 1. Assicurarsi che il progetto dell'account sia valido e attivo.

Verificare che l'account disponga di un progetto valido e attivo, che deve essere associato a un gruppo con autorizzazioni per il motore di calcolo.

Per questo esempio di distribuzione, viene utilizzato un progetto creato nel GCP.

Nota: Per creare un nuovo progetto, vedere Creazione e gestione di progetti.

Passaggio 2. Creare un nuovo VPC e una nuova subnet.

Creare un nuovo Virtual Private Cloud (VPC) e una subnet da associare all'istanza di CSR1000v.

È possibile utilizzare il VPC predefinito o un VPC e una subnet creati in precedenza.

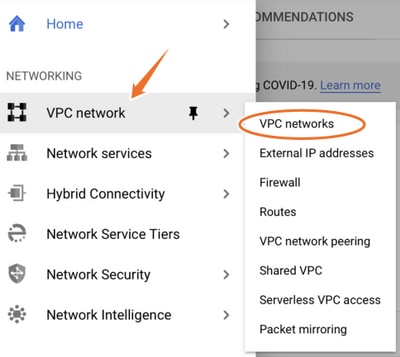

Nel dashboard della console, selezionare Rete VPC > Reti VPC come mostrato nell'immagine.

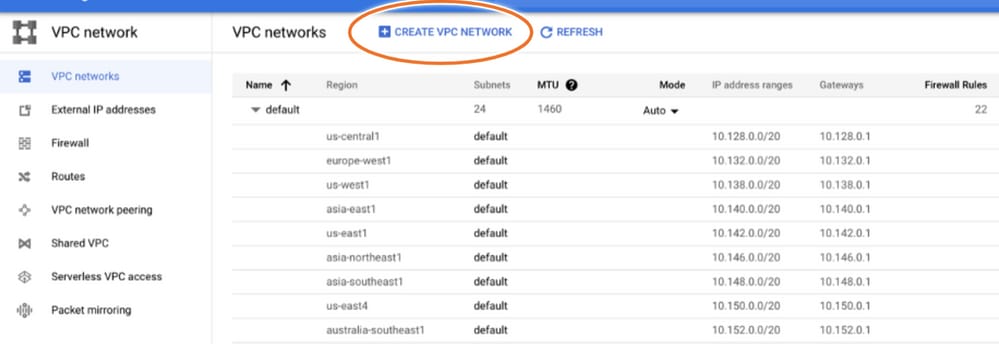

Selezionare Create VPC Network (Crea rete VPC) come mostrato nell'immagine.

Nota: Attualmente, CSR1000v è implementato solo nella regione centro-americana del GCP.

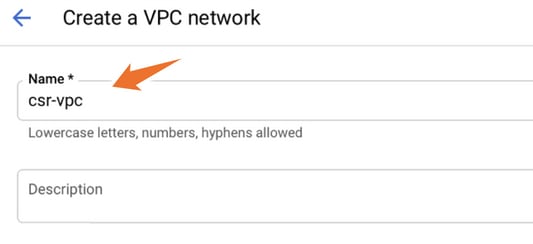

Configurare il nome VPC come mostrato nell'immagine.

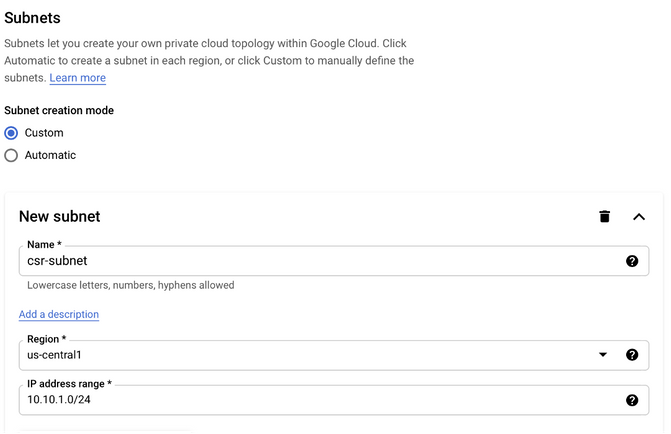

Configurare il nome della subnet associato al VPC e selezionare la regione us-central1.

Assegnare un intervallo di indirizzi IP valido nella CIDR us-central1 pari a 10.128.0.0/20. come mostrato nell'immagine.

Accettare le altre impostazioni come predefinite e selezionare il pulsante Crea:

Nota: Se è selezionato "automatico", GCP assegna un intervallo valido automatico all'interno del CIDR della regione.

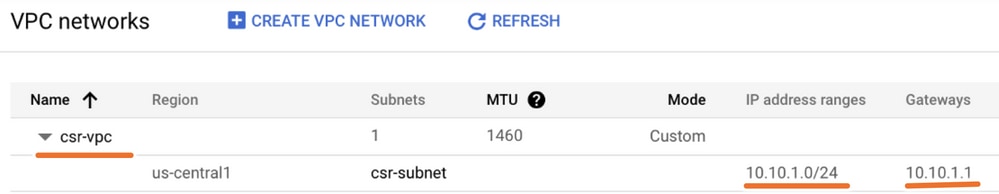

Al termine del processo di creazione, il nuovo VPC viene visualizzato nella sezione Reti VPC come mostrato nell'immagine.

Passaggio 3. Distribuzione dell'istanza virtuale.

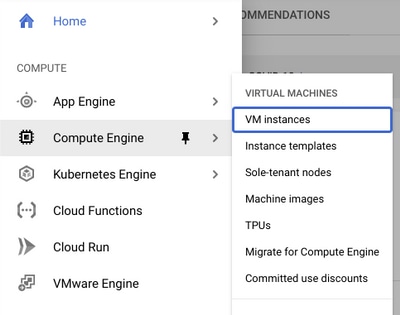

Nella sezione Motore di calcolo, selezionate Motore di calcolo > Istanze VM come mostrato nell'immagine.

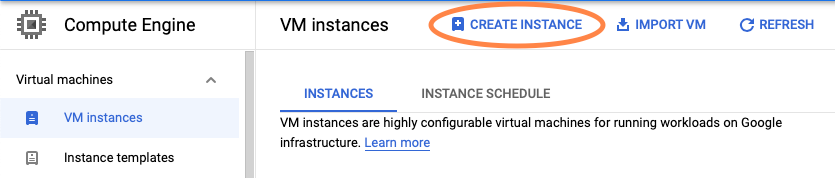

Una volta nel dashboard VM, selezionare la scheda Crea istanza come mostrato nell'immagine.

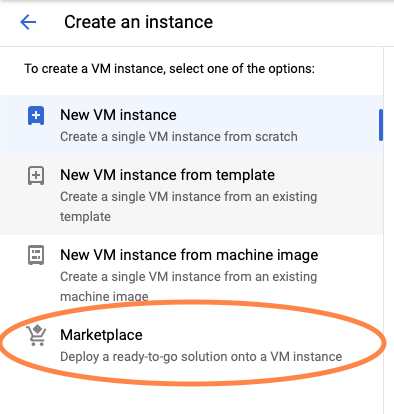

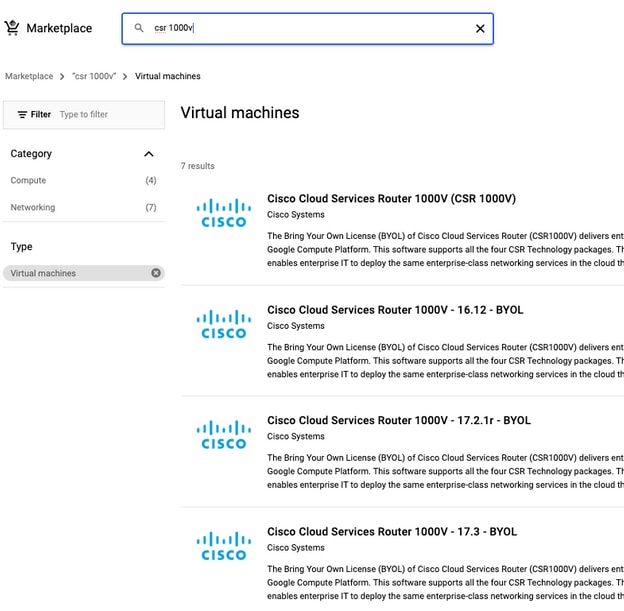

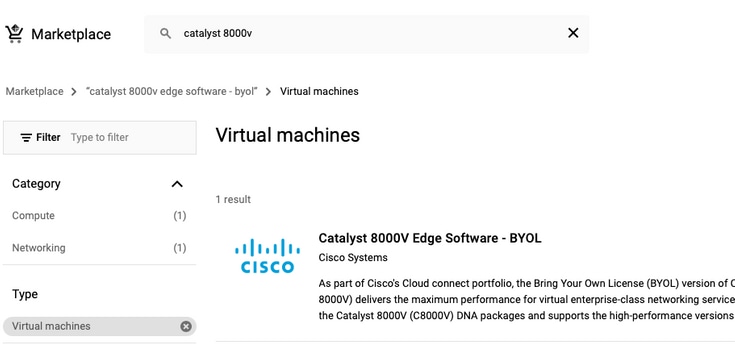

Per visualizzare i prodotti Cisco, usare GCP marketplace come mostrato nell'immagine.

Nella barra di ricerca, digitare Cisco CSR o Catalyst C800v, scegliere il modello e la versione che soddisfano le proprie esigenze e selezionare Launch (Avvia).

Per questa distribuzione di esempio, è stata selezionata la prima opzione come mostrato nell'immagine.

Nota: BYOL sta per "Bring Your Own License".

Nota: al momento, GCP non supporta il modello PAYG (Pay As You Go).

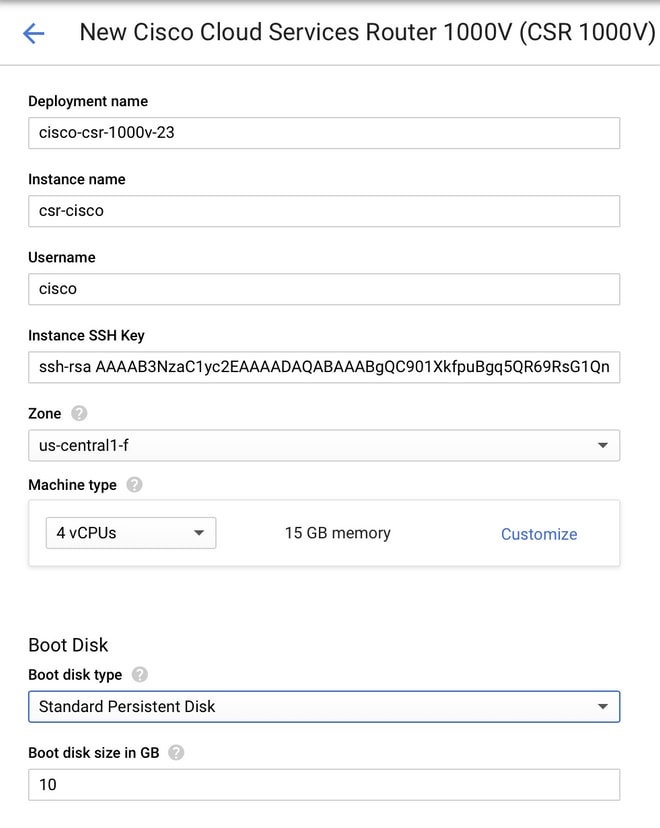

GCP richiede di immettere i valori di configurazione da associare alla VM, come mostrato nell'immagine:

Per installare un CSR100v/C800v in GCP, è necessario specificare un nome utente e una chiave pubblica SSH, come mostrato nell'immagine. Se le chiavi SSH non sono state create, consultare il documento sulla generazione di una chiave SSH di istanza per distribuire un CSR1000v nella piattaforma Google Cloud.

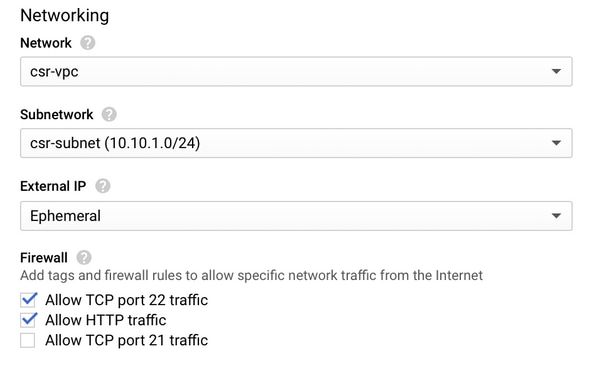

Selezionare il VPC e la subnet creati in precedenza, quindi scegliere Temporale nell'IP esterno per associare un IP pubblico all'istanza, come mostrato nell'immagine.

Dopo la configurazione. Selezionare il pulsante di avvio.

Nota: La porta 22 è necessaria per il collegamento all'istanza CSR tramite SSH. La porta HTTP è facoltativa.

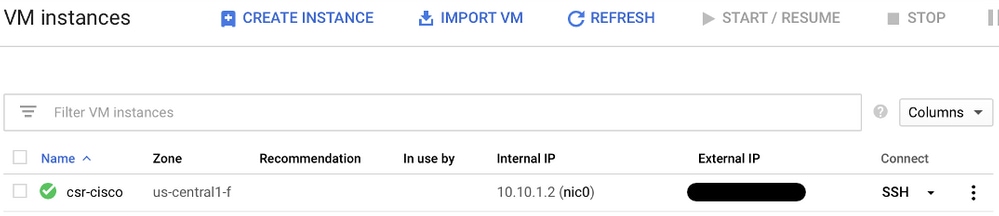

Una volta completata la distribuzione, selezionare Compute Engine > VM instance (Motore di calcolo > Istanze VM) per verificare che il nuovo CSR1000v sia stato distribuito correttamente, come mostrato nell'immagine.

Verifica distribuzione

Connessione remota alla nuova istanza

I metodi più comuni per accedere a un CSR1000v/C800V in GCP sono la riga di comando in un terminale Bash, Putty e SecureCRT. In questa sezione, la configurazione necessaria per connettersi ai metodi precedenti.

Accedere a CSR1000v/C800v con Bash Terminal

La sintassi necessaria per la connessione remota al nuovo CSR è la seguente:

ssh -i private-key-path username@publicIPaddress

Esempio:

$ ssh -i CSR-sshkey

@X.X.X.X

The authenticity of host 'X.X.X.X (X.X.X.X)' can't be established.

RSA key fingerprint is SHA256:c3JsVDEt68CeUFGhp9lrYz7tU07htbsPhAwanh3feC4.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Warning: Permanently added 'X.X.X.X' (RSA) to the list of known hosts.

Se la connessione ha esito positivo, viene visualizzato il prompt di CSR1000v

$ ssh -i CSR-sshkey

@X.X.X.X

csr-cisco# show version

Cisco IOS XE Software, Version 16.09.01

Cisco IOS Software [Fuji], Virtual XE Software (X86_64_LINUX_IOSD-UNIVERSALK9-M), Version 16.9.1, RELEASE SOFTWARE (fc2)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2018 by Cisco Systems, Inc.

Compiled Tue 17-Jul-18 16:57 by mcpre

Accedere a CSR1000v/C800v con PuTTy

Per connettersi a Putty, utilizzare l'applicazione PuTTYgen per convertire la chiave privata dal formato PEM al formato PPK.

Per ulteriori informazioni, fare riferimento a Converti file Pem in Ppk utilizzando PuTTYgen.

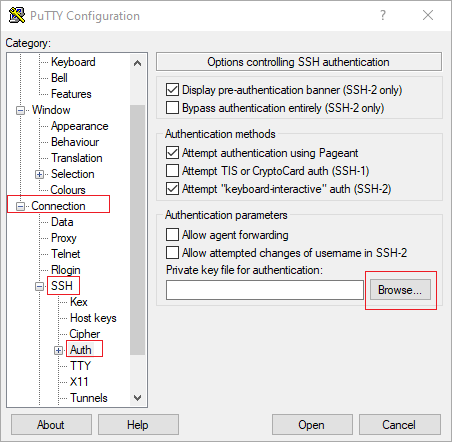

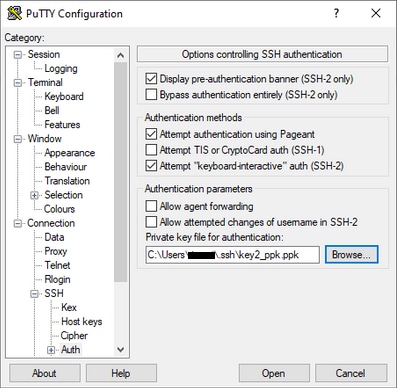

Dopo aver generato la chiave privata nel formato corretto, è necessario specificare il percorso in Putty.

Selezionare la sezione Private Key file for authentication nel menu auth option of the SSH connection.

Individuare la cartella in cui è memorizzata la chiave e selezionare la chiave creata. In questo esempio, le immagini mostrano la visualizzazione grafica del menu Putty e lo stato desiderato:

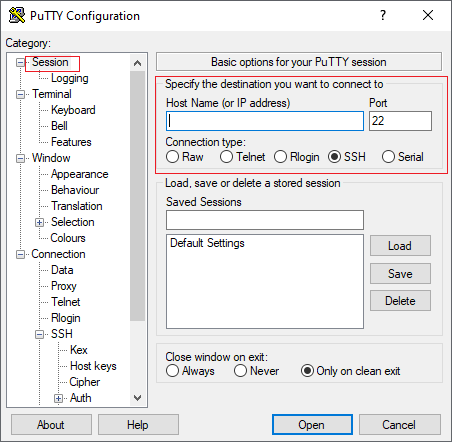

Dopo aver selezionato la chiave corretta, tornare al menu principale e utilizzare l'indirizzo IP esterno dell'istanza di CSR1000v per connettersi tramite SSH, come mostrato nell'immagine.

Nota: L'accesso viene chiesto al nome utente e alla password definiti nelle chiavi SSH generate.

log in as: cisco

Authenticating with public key "imported-openssh-key"

Passphrase for key "imported-openssh-key":

csr-cisco#

Accedere a CSR1000v/C800V con SecureCRT

Per CRT protetto è necessaria la chiave privata in formato PEM, ovvero il formato predefinito per le chiavi private.

In CRT protetto specificare il percorso della chiave privata nel menu:

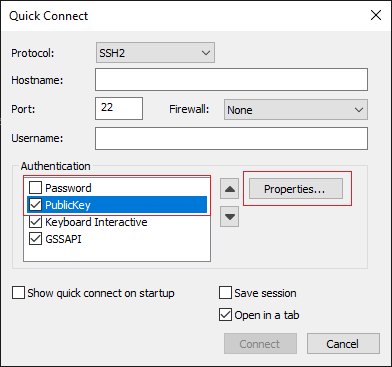

File > Connessione rapida > Autenticazione > Deseleziona password > Chiave pubblica > Proprietà.

Nell'immagine è illustrata la finestra prevista.

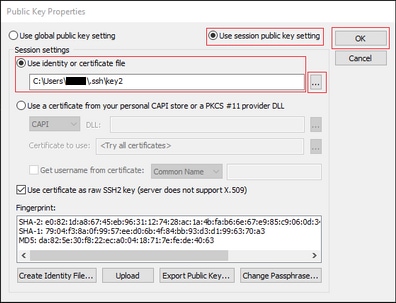

Selezionare Usa stringa chiave pubblica sessione > Seleziona Usa identità o file di certificato > Seleziona ... pulsante > Passare alla directory e selezionare la chiave desiderata > Seleziona OK come mostrato nell'immagine.

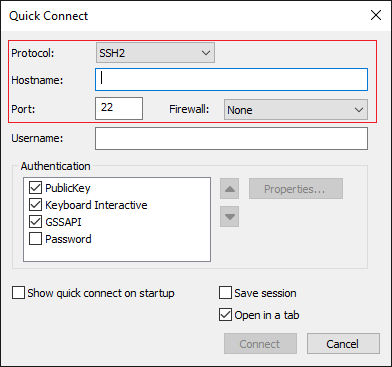

Infine, collegarsi all'IP esterno dell'indirizzo dell'istanza tramite SSH, come mostrato nell'immagine.

Nota: L'accesso viene chiesto al nome utente e alla password definiti nelle chiavi SSH generate.

csr-cisco# show logging

Syslog logging: enabled (0 messages dropped, 3 messages rate-limited, 0 flushes, 0 overruns, xml disabled, filtering disabled)

No Active Message Discriminator.

<snip>

*Jan 7 23:16:13.315: %SEC_log in-5-log in_SUCCESS: log in Success [user: cisco] [Source: X.X.X.X] [localport: 22] at 23:16:13 UTC Thu Jan 7 2021

csr-cisco#

Metodi aggiuntivi di accesso VM

Nota: Fare riferimento alla sezione Connessione a VM Linux utilizzando la documentazione sui metodi avanzati.

Autorizzazione di altri utenti ad accedere a CSR1000v/C800v in GCP

Una volta eseguito il login all'istanza di CSR1000v, è possibile configurare altri utenti con questi metodi.

Configura nuovo nome utente/password

Utilizzare questi comandi per configurare un nuovo utente e una nuova password.

enable

configure terminal

usernameprivilege secret

end

Esempio:

csr-cisco# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

csr-cisco(config)#

csr-cisco(config)# username cisco privilege 15 secret cisco

csr-cisco(config)# end

csr-cisco#

Un nuovo utente può ora accedere all'istanza di CSR1000v/C8000v.

Configurazione di un nuovo utente con la chiave SSH

Per accedere all'istanza di CSR1000v, configurare la chiave pubblica. Le chiavi SSH nei metadati dell'istanza non consentono di accedere a CSR1000v.

Utilizzare questi comandi per configurare un nuovo utente con una chiave SSH.

configure terminal

ip ssh pubkey-chain

username

key-string

exit

end

Nota: La lunghezza massima della riga nella CLI di Cisco è di 254 caratteri, quindi la stringa della chiave non può superare questo limite. È consigliabile avvolgere la stringa della chiave per adattarla a una riga del terminale. Per informazioni dettagliate su come superare questo limite, vedere Generate an Instance SSH Key to Deploy a CSR1000v in Google Cloud Platform.

$ fold -b -w 72 /mnt/c/Users/ricneri/.ssh/key2.pub

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDldzZ/iJi3VeHs4qDoxOP67jebaGwC6vkC

n29bwSQ4CPJGVRLcVSNPcPPqVydiXVEOG8e9gFszkpk6c2meO+TRsSLiwHigv28lyw5xhn1U

ck/AYpy9E6TyEEu9w6Fz0xTG2Qhe1n9b5Les6K9PFP/mR6WUMbfmaFredV/sADnODPO+OfTK

/OZPg34DNfcFhglja5GzudRb3S4nBBhDzuVrVC9RbA4PHVMXrLbIfqlks3PCVGOtW1HxxTU4

FCkmEAg4NEqMVLSm26nLvrNK6z7lRMcIKZZcST+SL6lQv33gkUKIoGB9qx/+DlRvurVXfCdq

3Cmxm2swHmb6MlrEtqIv cisco

$

csr-cisco# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

csr-cisco(config)#

csr-cisco(config)# ip ssh pubkey-chain

csr-cisco(conf-ssh-pubkey)# username cisco

csr-cisco(conf-ssh-pubkey-user)# key-string

csr-cisco(conf-ssh-pubkey-data)#ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDldzZ/iJi3VeHs4qDoxOP67jebaGwC

csr-cisco(conf-ssh-pubkey-data)#6vkCn29bwSQ4CPJGVRLcVSNPcPPqVydiXVEOG8e9gFszkpk6c2meO+TRsSLiwHigv28l

csr-cisco(conf-ssh-pubkey-data)#yw5xhn1Uck/AYpy9E6TyEEu9w6Fz0xTG2Qhe1n9b5Les6K9PFP/mR6WUMbfmaFredV/s

csr-cisco(conf-ssh-pubkey-data)#ADnODPO+OfTK/OZPg34DNfcFhglja5GzudRb3S4nBBhDzuVrVC9RbA4PHVMXrLbIfqlk

csr-cisco(conf-ssh-pubkey-data)#s3PCVGOtW1HxxTU4FCkmEAg4NEqMVLSm26nLvrNK6z7lRMcIKZZcST+SL6lQv33gkUKI

csr-cisco(conf-ssh-pubkey-data)#oGB9qx/+DlRvurVXfCdq3Cmxm2swHmb6MlrEtqIv cisco

csr-cisco(conf-ssh-pubkey-data)# exit

csr-cisco(conf-ssh-pubkey-user)# end

csr-cisco#

Verifica degli utenti configurati al momento dell'accesso a CSR1000v/C800v

Per verificare che la configurazione sia stata impostata correttamente, eseguire l'accesso con le credenziali create o con la coppia di chiavi private per la chiave pubblica con le credenziali aggiuntive.

Dal lato router, vedere il log di accesso riuscito con l'indirizzo IP del terminale.

csr-cisco# show clock

*00:21:56.975 UTC Fri Jan 8 2021

csr-cisco#

csr-cisco# show logging

Syslog logging: enabled (0 messages dropped, 3 messages rate-limited, 0 flushes, 0 overruns, xml disabled, filtering disabled)

<snip>

*Jan 8 00:22:24.907: %SEC_log in-5-log in_SUCCESS: log in Success [user: <snip>] [Source: <snip>] [localport: 22] at 00:22:24 UTC Fri Jan 8 2021

csr-cisco#

Risoluzione dei problemi

Se viene visualizzato il messaggio di errore "Operation Timed Out" (Timeout operazione).

$ ssh -i CSR-sshkey

@X.X.X.X

ssh: connect to host <snip> port 22: Operation timed out

Possibili cause

- Distribuzione dell'istanza non completata.

- L'indirizzo pubblico non è quello assegnato a nic0 nella macchina virtuale.

Soluzione

Attendere il completamento dell'installazione della macchina virtuale. In genere, un'installazione di CSR1000v richiede fino a 5 minuti.

Se è richiesta una password

Se è richiesta una password:

$ ssh -i CSR-sshkey

@X.X.X.X

Password:

Password:

Possibile causa

- Il nome utente o la chiave privata non è corretta.

- Nelle versioni più recenti di sistemi operativi come MacOS o Linux, l'utility OpenSSH non ha RSA abilitato per impostazione predefinita.

Soluzione

- Verificare che il nome utente sia lo stesso specificato durante l'implementazione di CSR1000v/C8000v.

- Verificare che la chiave privata sia la stessa inclusa al momento della distribuzione.

- Specificare il tipo di chiave accettata nel comando ssh.

ssh -o PubkeyAcceptedKeyTypes=ssh-rsa -i

@

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

2.0 |

09-Aug-2024 |

Aggiunta dell'opzione OpenSSH per RSA |

1.0 |

29-Dec-2021 |

Versione iniziale |

Contributo dei tecnici Cisco

- Eric GarciaCisco TAC Engineer

- Ricardo NeriCisco TAC Engineer

- A cura di Amanda Nava ZarateCisco TAC Engineer

Feedback

Feedback