Introduzione

Questo documento descrive come integrare OKTA Single Sign-On (SSO) su una rete Wide Area Network (SD-WAN) definita dal software.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Panoramica generale su SD-WAN

- SAML (Security Assertion Markup Language)

- Provider di identità (IdP)

- Certificati

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco vManage release 18.3.X o successive

- Cisco vManage versione 20.6.3

- Cisco vBond versione 20.6.3

- Cisco vSmart versione 20.6.3

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Introduzione

Il linguaggio SAML (Security Assertion Markup Language) è uno standard aperto per lo scambio di dati di autenticazione e autorizzazione tra parti, in particolare tra un provider di identità e un provider di servizi. Come indica il nome, SAML è un linguaggio di markup basato su XML per le asserzioni di sicurezza (istruzioni utilizzate dai provider di servizi per prendere decisioni sul controllo dell'accesso).

Un provider di identità (IdP) è un provider attendibile che consente di utilizzare Single Sign-On (SSO) per accedere ad altri siti Web. L'SSO riduce l'usura delle password e migliora la fruibilità. Diminuisce la superficie di attacco potenziale e fornisce una migliore sicurezza.

Configurazione

Configurazione vManage

1. In Cisco vManage, selezionare Administration > Settings > Identify Provider Settings > Edit (Amministrazione > Impostazioni > Identifica impostazioni provider).

Configurazione > Impostazioni

Configurazione > Impostazioni

2. Fare clic su Abilitato.

3. Fare clic per scaricare i metadati SAML e salvare il contenuto in un file. Ciò è richiesto dalla parte dell'OKTA.

Scarica SAML

Scarica SAML

Suggerimento: Queste informazioni provenienti da METADATA sono necessarie per configurare OKTA con Cisco vManage.

r. ID entità

b. Firma certificato

c. Certificato di crittografia

d. URL di disconnessione

e. URL di accesso

Nota: I certificati devono essere nel formato x.509 e devono essere salvati con estensione .CRT.

Certificato X.509

Certificato X.509

Configurazione OKTA

1. Accedere all'account OKTA.

2. Passare a Applicazioni > Applicazioni.

Applicazioni > Applicazioni

Applicazioni > Applicazioni

3. Fare clic su Creare l'integrazione delle applicazioni.

Crea applicazione

Crea applicazione

4. Fare clic su SAML 2.0 e avanti.

Configurazione di SAML2.0

Configurazione di SAML2.0

Impostazioni generali

1. Inserire il nome dell'applicazione.

2. Aggiungere il logo per l'applicazione (facoltativo).

3. Visibilità dell'app (opzionale).

4. Fare clic su NEXT (AVANTI).

Impostazioni generali SAML

Impostazioni generali SAML

Configura SAML

Questa tabella descrive i parametri che devono essere configurati in questa sezione.

| Componente |

Valore |

Configurazione |

| URL Single Sign-On |

https://XX.XX.XX.XX:XXXX/samlLoginResponse |

Ottenetelo dai metadati. |

| URI gruppo di destinatari (ID entità SP) |

XX.XX.XX.XX |

Indirizzo IP o DNS per Cisco vManage |

| RelayState predefinito |

|

VUOTO |

| Formato ID nome |

|

In base alle tue preferenze |

| Nome utente applicazione |

|

In base alle tue preferenze |

| Aggiorna nome utente applicazione in |

Crea e aggiorna |

Crea e aggiorna |

| Risposta |

Firmato |

Firmato |

| Firma asserzione |

Firmato |

Firmato |

| Algoritmo della firma |

RSA-SHA256 |

RSA-SHA256 |

| Algoritmo con classificazione |

SHA256 |

SHA256 |

| Assertion Encryption |

Crittografia |

Crittografia |

| Algoritmo di crittografia |

AES256-CBC |

AES256-CBC |

| Algoritmo di trasporto chiave |

RSA-OAEP |

RSA-OAEP |

| Certificato di crittografia |

|

Il certificato di crittografia dai metadati deve essere nel formato x.509. |

| Abilita disconnessione singola |

|

devono essere controllate. |

| URL di disconnessione singolo |

https://XX.XX.XX.XX:XXXX/samlLogoutResponse |

Ottieni dai metadati. |

| Emittente SP |

XX.XX.XX.XX |

Indirizzo IP o DNS per vManage |

| Certificato di firma |

|

Il certificato di crittografia dai metadati deve essere nel formato x.509. |

| Hook inline asserzione |

Nessuno(disabilita) |

Nessuno(disabilita) |

| Classe contesto di autenticazione |

Certificato X.509 |

|

| Rispetta autenticazione forzata |

Sì |

Sì |

| Stringa ID autorità emittente SAML |

Stringa ID autorità emittente SAML |

Digitare una stringa di testo |

| Istruzioni Attributes (facoltativo) |

Nome ► Nome utente Formato del nome (facoltativo) ► Non specificato

Valore ► user.login |

Nome ► Nome utente Formato del nome (facoltativo) ► Non specificato

Valore ► user.login |

| Istruzioni attributi gruppo (facoltativo) |

Nome ► Gruppi Formato del nome (facoltativo) ► Non specificato Filter ► Corrisponde a regex ►.* |

Nome ► Gruppi Formato del nome (facoltativo) ► Non specificato Filter ► Corrisponde a regex ►.* |

Nota: È necessario utilizzare Username e Groups, esattamente come mostrato nella tabella CONFIGURE SAML.

Configurazione SAML parte 1

Configurazione SAML parte 1

Configurazione di SAML parte 2

Configurazione di SAML parte 2

- Fare clic su Next (Avanti).

Feedback

1. Selezionare una delle opzioni come preferenza.

2. Fare clic su Fine.

Feedback di piccole dimensioni

Feedback di piccole dimensioni

Configura gruppi in OKTA

1. Passare a Directory > Gruppi.

Gruppi OKTA

Gruppi OKTA

2. Fare clic su Aggiungi gruppo e creare un nuovo gruppo.

Aggiungi gruppo

Aggiungi gruppo

Nota: I gruppi devono corrispondere ai gruppi Cisco vManage e devono essere scritti in minuscolo.

Configura utenti in OKTA

1. Selezionare Directory > Persone.

Utenti OKTA

Utenti OKTA

2. Fare clic su Aggiungi persona, creare un nuovo utente, assegnarlo al gruppo e salvarlo.

Aggiungi utente

Aggiungi utente

Nota: È possibile utilizzare Active Directory al posto degli utenti OKTA.

Assegna gruppi e utenti nell'applicazione

1. Passare a Applicazioni > Applicazioni > Selezionare la nuova applicazione.

2. Fare clic su Assegna > Assegna a gruppi.

Applicazione > Gruppi

Applicazione > Gruppi

3. Identificate il gruppo e fate clic su Assegna (Assign) > Fatto (Done).

Assegna gruppo e utente

Assegna gruppo e utente

4. A questo punto, Gruppo e Utenti devono essere assegnati all'applicazione.

Verifica

Una volta completata la configurazione, è possibile accedere a Cisco vManage tramite OKTA.

SSO Login Vmanage

SSO Login Vmanage

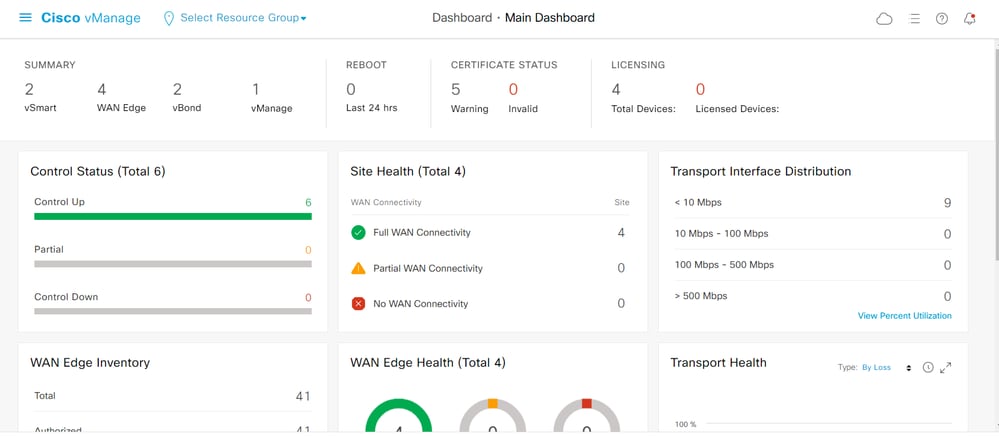

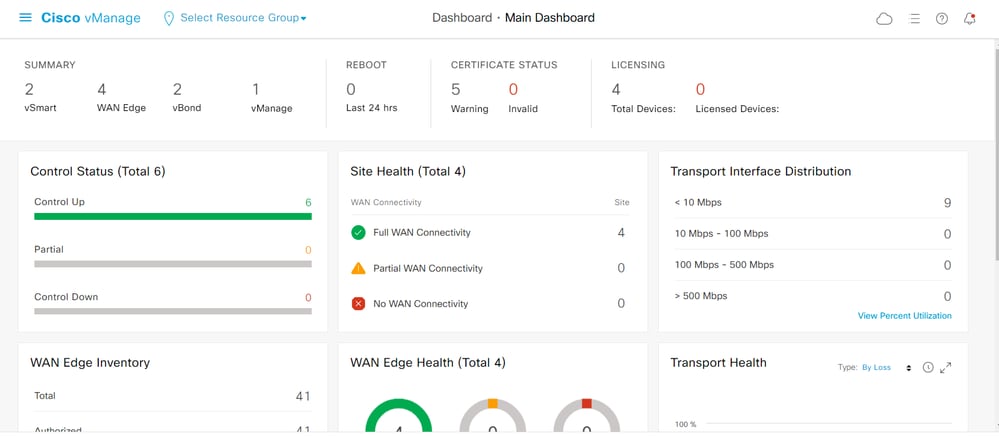

Interfaccia grafica di Vmanage

Interfaccia grafica di Vmanage

Nota: Per ignorare l'accesso SSO, è possibile utilizzare https://<vmanage>/login.html

Risoluzione dei problemi

In Cisco vManage per visualizzare i log relativi a SSO, controllare il file: var/log/nms/vmanage-server.log

Informazioni correlate

Feedback

Feedback