Configurazione di un tunnel da sito a sito con supporto VRF con IKEv2 su FTD

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Introduzione

In questo documento viene descritto come configurare il tunnel VPN da sito a sito con rilevamento VRF (Virtual Routing and Forwarding) su Firepower Threat Defense (FTD) gestito da un centro di gestione di Firepower (FMC).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenze base di VPN

- Esperienza con FMC

- Conoscenza dell'implementazione VRF

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software:

- Cisco FMC versione 7.x

- Cisco FTD versione 7.x

Nota: le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Routing e inoltro virtuale

Nel routing virtuale è possibile creare più router virtuali per gestire tabelle di routing separate per gruppi di interfacce al fine di ottenere la separazione di rete. In questo modo è possibile aumentare la funzionalità segmentando i percorsi di rete senza utilizzare più dispositivi.

Poiché le istanze di routing sono indipendenti, gli indirizzi IP che si sovrappongono possono essere utilizzati senza alcun conflitto tra loro. Ogni VRF dispone di proprie sessioni del protocollo di routing e tabelle di routing IPv4 e IPv6.

Limitazioni

- Le interfacce presenti in qualsiasi istanza VRF non possono essere utilizzate come interfacce endpoint/VPN del tunnel.

- Un'interfaccia utilizzata per terminare il tunnel VPN può essere solo nel VRF globale.

Limitazione 1

Se l' outside interfaccia viene aggiunta al router virtuale vrf_outside , non verrà visualizzata nell'elenco a discesa per la selezione dell'interfaccia dell'endpoint quando si crea una topologia VPN da sito a sito.

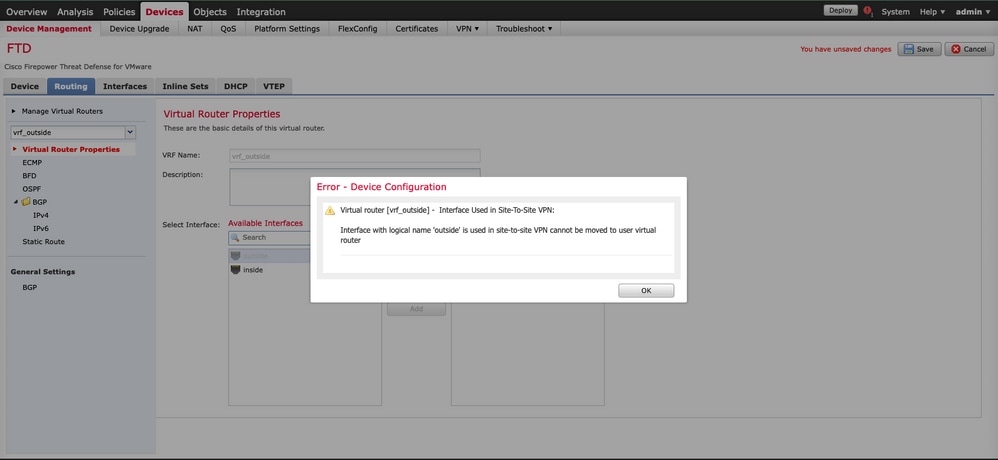

Limitazione 2

Limitazione 2Se sull'outside interfaccia esiste una topologia VPN da sito a sito, non è possibile aggiungere l'interfaccia a un'istanza VRF. La console centrale del controller di dominio restituisce un errore in base al quale l'interfaccia outside (WAN) che funziona come tunnel VPN termina l'endpoint in modo che faccia parte del VRF globale e non di un VRF personalizzato.

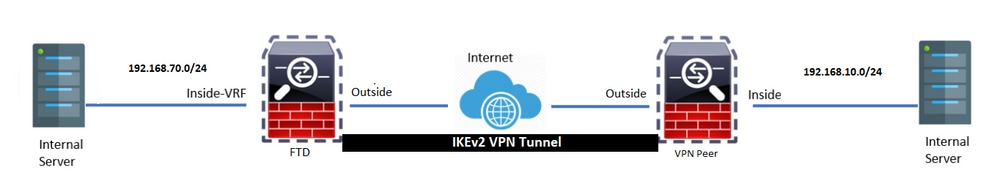

Esempio di rete

Esempio di rete

Configurazione

ConfigurazioneConfigurare un tunnel VPN da sito a sito IKEv2 tra l'FTD 7.x e qualsiasi altro dispositivo (ASA/FTD/router o fornitore terzo).

Nota: in questo documento si presume che il tunnel VPN da sito a sito sia già configurato. Per ulteriori informazioni, vedere Come configurare la VPN da sito a sito su FTD gestito da FMC.

Passare a Devices > Device Management. Fare clic su Edit e selezionare Routing.

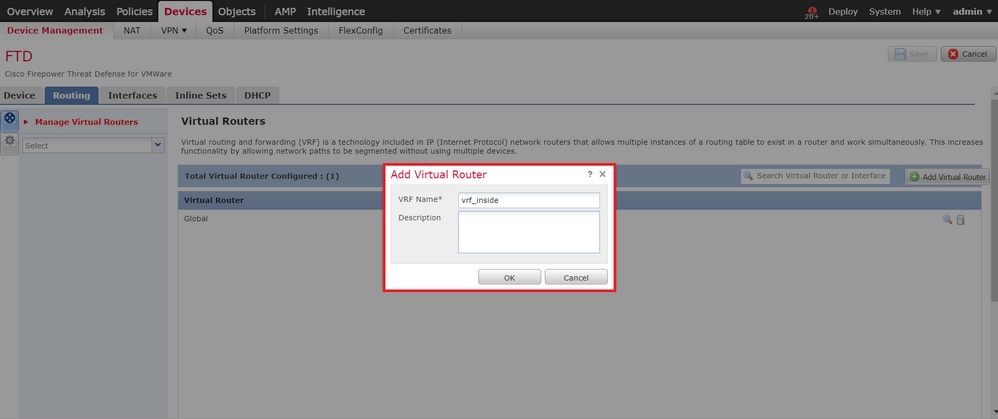

Passaggio 1. Fare clic su Manage Virtual Routerscome illustrato nell'immagine.

Passaggio 2. Fare clic su Add Virtual Router e aggiungere l'istanza VRF richiesta. Per questa distribuzione vrf_insideviene utilizzato.

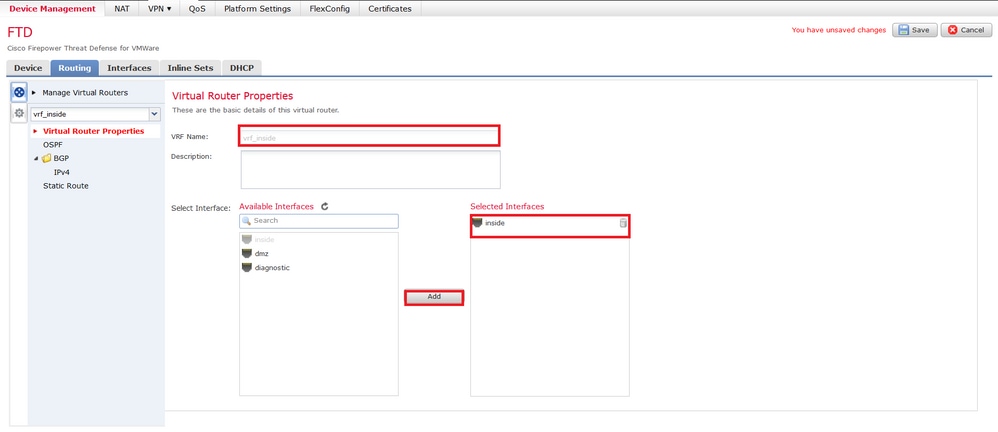

Passaggio 3. Una volta creata l'istanza VRF, viene visualizzata un'opzione che consente di aggiungere le interfacce richieste. Per questa distribuzione, insidel'interfaccia viene aggiunta a vrf_insidecome mostrato nell'immagine.

Passaggio 4. Per questa implementazione, questi sono i selettori di traffico per il tunnel VPN da sito a sito.

Source: 192.168.70.0/24 [This network is on inside interface which is in "vrf_inside"] 192.168.80.0/24 [This network is on dmz interface which is not in any vrf instance] Destination : 192.168.10.0/24Fuga

FugaIl protocollo VRF consente a un router di gestire tabelle di routing separate per reti virtuali diverse. Quando sono necessarie eccezioni, la perdita di route VRF consente di instradare parte del traffico tra i VRF. La perdita di route tra la tabella di routing globale (GRT) e la tabella VRF (Virtual Routing and Forwarding) viene eseguita tramite route statiche. Entrambi i metodi forniscono l'indirizzo IP dell'hop successivo (per il segmento di accesso multiplo) o indicano il percorso all'esterno di un'interfaccia (interfaccia point-to-point).

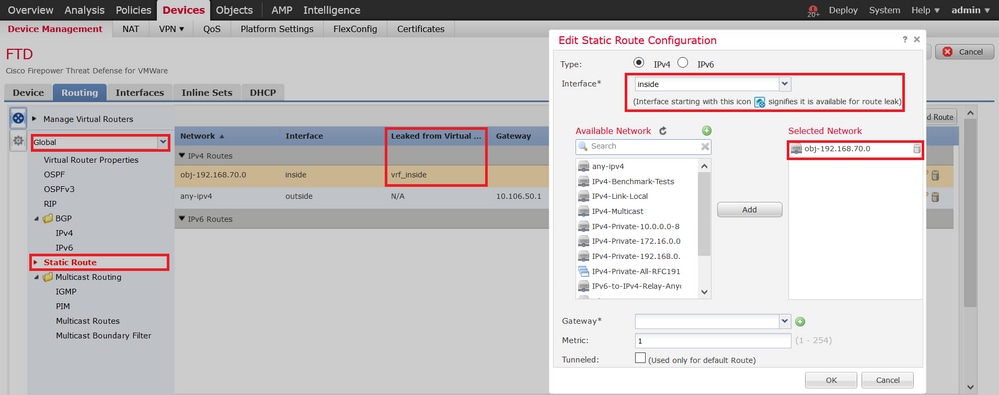

Instradamento delle perdite da VRF a Global

Instradamento delle perdite da VRF a Global- Selezionare

Devices > Device Management e fare clic suEdit per FTD. - Fare clic su .

Routing Per impostazione predefinita, viene visualizzata la pagina Proprietà di instradamento globali. - Fare clic su .

Static Route - Fare clic su

Add Route, configurare:

· Interface — Selezionare l'interfaccia interna.

· Network: selezionare l'oggetto di rete vrf_inside del router virtuale (192.168.70.0/24).

· Gateway — Lasciare vuoto. Quando si perde una route in un altro router virtuale, non selezionare il gateway.

La perdita di percorso consente agli endpoint protetti dall'estremità esterna (remota) della VPN da sito a sito di accedere alla rete 192.168.70.0/24 nel vrf_inside router virtuale.

5. Fare clic OK come mostrato nell'immagine.

Dalla CLI, il percorso è mostrato come:

route inside 192.168.70.0 255.255.255.0 1 Si noti che la rete 192.168.70.0/24 è collegata direttamente allinside'interfaccia, ma questa rete non è visibile in GRT perché la rete si trova nell'istanza VRF. Per rendere disponibile questo percorso in TSL, il percorso è stato trafugato da vrf_inside a Global.

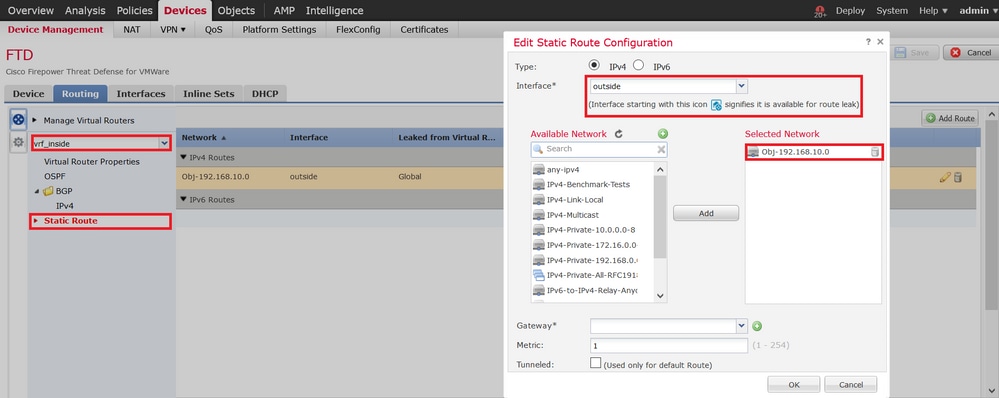

Route Leaking da Global a VRF

Route Leaking da Global a VRF- Scegliere

Devices > Device Management e fare clic suEdit. - Fare clic su

Routing e dall'elenco a discesa selezionarevrf_inside. - Fare clic su .

Static Route - Fare clic su

Add Route , configurare:

· Interface : selezione dell'interfaccia esterna del router globale

· Network — Selezionare l'oggetto di rete del router virtuale globale (192.168.10.0/24)

· Gateway — Lasciare vuoto. Quando si perde una route in un altro router virtuale, non selezionare il gateway

Questo percorso statico consente agli endpoint sulla rete 192.168.70.0/24 di avviare connessioni alla rete 192.168.10.0/24 che attraversano il tunnel VPN da sito a sito.

5. Fare clic OKcome mostrato nell'immagine.

Dalla CLI, il percorso è mostrato come:

route vrf vrf_inside outside 192.168.10.0 255.255.255.0 1Verifica

VerificaFare riferimento a questa sezione per verificare che la configurazione funzioni correttamente. Tutti gli output vengono raccolti da FTD come mostrato nel diagramma di rete.

FTD# show vrf Name VRF ID Description Interfaces vrf_inside 1 inside FTD# show run route route outside 10.0.0.0 255.0.0.0 10.106.50.1 1 route inside 192.168.70.0 255.255.255.0 1 FTD# show run route vrf vrf_inside route vrf vrf_inside outside 192.168.10.0 255.255.255.0 1FTD# show route Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route, + - replicated route Gateway of last resort is not set S 10.0.0.0 255.0.0.0 [1/0] via 10.106.50.1, outside C 10.106.50.0 255.255.255.0 is directly connected, outside L 10.106.50.212 255.255.255.255 is directly connected, outside V 192.168.10.0 255.255.255.0 connected by VPN (advertised), outside S 192.168.70.0 255.255.255.0 [1/0] is directly connected, inside C 192.168.80.0 255.255.255.0 is directly connected, dmz L 192.168.80.1 255.255.255.255 is directly connected, dmz FTD# show crypto ikev2 sa IKEv2 SAs: Session-id:8, Status:UP-ACTIVE, IKE count:1, CHILD count:1 Tunnel-id Local Remote Status Role 444445753 10.106.50.212/500 10.197.224.175/500 READY RESPONDER Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:19, Auth sign: PSK, Auth verify: PSK Life/Active Time: 86400/11 sec Child sa: local selector 192.168.70.0/0 - 192.168.70.255/65535 remote selector 192.168.10.0/0 - 192.168.10.255/65535 ESP spi in/out: 0x5e950adb/0x47acd2dc FTD# show crypto ipsec sa peer 10.197.224.175 peer address: 10.197.224.175 Crypto map tag: CSM_outside_map, seq num: 2, local addr: 10.106.50.212 access-list vrf-crypto-acl extended permit ip 192.168.70.0 255.255.255.0 192.168.10.0 255.255.255.0 local ident (addr/mask/prot/port): (192.168.70.0/255.255.255.0/0/0) remote ident (addr/mask/prot/port): (192.168.10.0/255.255.255.0/0/0) current_peer: 10.197.224.175 #pkts encaps: 4, #pkts encrypt: 4, #pkts digest: 4 #pkts decaps: 4, #pkts decrypt: 4, #pkts verify: 4 #pkts compressed: 0, #pkts decompressed: 0 #pkts not compressed: 4, #pkts comp failed: 0, #pkts decomp failed: 0 #pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0 #PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0 #TFC rcvd: 0, #TFC sent: 0 #Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0 #send errors: 0, #recv errors: 0 local crypto endpt.: 10.106.50.212/500, remote crypto endpt.: 10.197.224.175/500 path mtu 1500, ipsec overhead 74(44), media mtu 1500 PMTU time remaining (sec): 0, DF policy: copy-df ICMP error validation: disabled, TFC packets: disabled current outbound spi: 47ACD2DC current inbound spi : 5E950ADB inbound esp sas: spi: 0x5E950ADB (1586825947) SA State: active transform: esp-aes-256 esp-sha-hmac no compression in use settings ={L2L, Tunnel, IKEv2, } slot: 0, conn_id: 10, crypto-map: CSM_outside_map sa timing: remaining key lifetime (kB/sec): (4193279/28774) IV size: 16 bytes replay detection support: Y Anti replay bitmap: 0x00000000 0x0000001F outbound esp sas: spi: 0x47ACD2DC (1202508508) SA State: active transform: esp-aes-256 esp-sha-hmac no compression in use settings ={L2L, Tunnel, IKEv2, } slot: 0, conn_id: 10, crypto-map: CSM_outside_map sa timing: remaining key lifetime (kB/sec): (4147199/28774) IV size: 16 bytes replay detection support: Y Anti replay bitmap: 0x00000000 0x00000001 Risoluzione dei problemi

Risoluzione dei problemiLe informazioni contenute in questa sezione permettono di risolvere i problemi relativi alla configurazione.

FTD# show crypto ipsec sa peer 10.197.224.175 peer address: 10.197.224.175 Crypto map tag: CSM_outside_map, seq num: 2, local addr: 10.106.50.212 access-list vrf-crypto-acl extended permit ip 192.168.70.0 255.255.255.0 192.168.10.0 255.255.255.0 local ident (addr/mask/prot/port): (192.168.70.0/255.255.255.0/0/0) remote ident (addr/mask/prot/port): (192.168.10.0/255.255.255.0/0/0) current_peer: 10.197.224.175 #pkts encaps: 0, #pkts encrypt: 0, #pkts digest: 0 >>>> Packets received from remote end gets decapsulated but there are not encaps for the responses #pkts decaps: 4, #pkts decrypt: 4, #pkts verify: 4 #pkts compressed: 0, #pkts decompressed: 0 #pkts not compressed: 0, #pkts comp failed: 0, #pkts decomp failed: 0 #pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0 #PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0 #TFC rcvd: 0, #TFC sent: 0 #Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0 #send errors: 0, #recv errors: 0 local crypto endpt.: 10.106.50.212/500, remote crypto endpt.: 10.197.224.175/500 path mtu 1500, ipsec overhead 74(44), media mtu 1500 PMTU time remaining (sec): 0, DF policy: copy-df ICMP error validation: disabled, TFC packets: disabled current outbound spi: 490F4CD1 current inbound spi : DB5608EB inbound esp sas: spi: 0xDB5608EB (3679848683) SA State: active transform: esp-aes-256 esp-sha-hmac no compression in use settings ={L2L, Tunnel, IKEv2, } slot: 0, conn_id: 11, crypto-map: CSM_outside_map sa timing: remaining key lifetime (kB/sec): (4008959/28761) IV size: 16 bytes replay detection support: Y Anti replay bitmap: 0x00000000 0x0000001F outbound esp sas: spi: 0x490F4CD1 (1225739473) SA State: active transform: esp-aes-256 esp-sha-hmac no compression in use settings ={L2L, Tunnel, IKEv2, } slot: 0, conn_id: 11, crypto-map: CSM_outside_map sa timing: remaining key lifetime (kB/sec): (4239360/28761) IV size: 16 bytes replay detection support: Y Anti replay bitmap: 0x00000000 0x00000001 capture capin type raw-data interface inside [Capturing - 0 bytes] >>>> Captures applied on LAN(inside) interface shows decapsulated packets are not routed into LAN network match ip host 192.168.10.2 host 192.168.70.2 FTD# show cap capin 0 packet captured 0 packet shown capture asp type asp-drop all [Capturing - 0 bytes] >>>> ASP Captures shows decapsulated packets are being dropped on FTD FTD# show capture asp | i 192.168.70.2 145: 15:28:47.670894 192.168.10.2 > 192.168.70.2 icmp: echo request 154: 15:28:49.666545 192.168.10.2 > 192.168.70.2 icmp: echo request 171: 15:28:51.672740 192.168.10.2 > 192.168.70.2 icmp: echo request 172: 15:28:53.664928 192.168.10.2 > 192.168.70.2 icmp: echo request FTD# packet-tracer input outside icmp 192.168.10.2 8 0 192.168.70.2 detailed >>>> Packet tracer from outside shows "no route" for 192.168.70.0/24 network Phase: 1 Type: ACCESS-LIST Subtype: Result: ALLOW Config: Implicit Rule Additional Information: Forward Flow based lookup yields rule: in id=0x2ba3bce77330, priority=1, domain=permit, deny=false hits=171480, user_data=0x0, cs_id=0x0, l3_type=0x8 src mac=0000.0000.0000, mask=0000.0000.0000 dst mac=0000.0000.0000, mask=0100.0000.0000 input_ifc=outside, output_ifc=any Result: input-interface: outside(vrfid:0) input-status: up input-line-status: up Action: drop Drop-reason: (no-route) No route to host, Drop-location: frame 0x000055d9b7e8c7ce flow (NA)/NA FTD# show run route route outside 10.0.0.0 255.0.0.0 10.106.50.1 1 >>>> As the network 192.168.70.0/24 is in "vrf_inside" instance, there is no route leaked from Global to vrf_inside FTD# show run route route outside 10.0.0.0 255.0.0.0 10.106.50.1 1 route inside 192.168.70.0 255.255.255.0 1 >>>> After leaking the route from Global to vrf_inside FTD# show cap capin >>>> Now capture shows bi-directional traffic on LAN(inside) interface 10 packets captured 1: 15:44:32.972743 192.168.10.2 > 192.168.70.2 icmp: echo request 2: 15:44:32.974543 192.168.70.2 > 192.168.10.2 icmp: echo reply 3: 15:44:33.032209 192.168.10.2 > 192.168.70.2 icmp: echo request 4: 15:44:33.033353 192.168.70.2 > 192.168.10.2 icmp: echo reply 5: 15:44:33.089656 192.168.10.2 > 192.168.70.2 icmp: echo request 6: 15:44:33.092814 192.168.70.2 > 192.168.10.2 icmp: echo reply 7: 15:44:33.149024 192.168.10.2 > 192.168.70.2 icmp: echo request 8: 15:44:33.151878 192.168.70.2 > 192.168.10.2 icmp: echo reply 9: 15:44:33.158774 192.168.10.2 > 192.168.70.2 icmp: echo request 10: 15:44:33.161048 192.168.70.2 > 192.168.10.2 icmp: echo reply 10 packets shown FTD# packet-tracer input outside icmp 192.168.10.2 8 0 192.168.70.2 detailed >>>> Verified packet flow using Packet tracer Phase: 1 Type: INPUT-ROUTE-LOOKUP Subtype: Resolve Egress Interface Result: ALLOW Config: Additional Information: Found next-hop 0.0.0.0 using egress ifc inside(vrfid:1) -------------------Output Omitted------------------------

Phase: 8 Type: VPN Subtype: ipsec-tunnel-flow Result: ALLOW Config: Additional Information: Forward Flow based lookup yields rule: in id=0x2ba3bdc75cc0, priority=70, domain=ipsec-tunnel-flow, deny=false hits=7, user_data=0xea71cdc, cs_id=0x2ba3bce93e70, reverse, flags=0x0, protocol=0 src ip/id=192.168.10.0, mask=255.255.255.0, port=0, tag=any dst ip/id=192.168.70.0, mask=255.255.255.0, port=0, tag=any, dscp=0x0 input_ifc=outside(vrfid:0), output_ifc=any -------------------Output Omitted------------------------ Phase: 13 Type: VPN Subtype: encrypt Result: ALLOW Config: Additional Information: Reverse Flow based lookup yields rule: out id=0x2ba3bd44ed40, priority=70, domain=encrypt, deny=false hits=7, user_data=0xea6e344, cs_id=0x2ba3bce93e70, reverse, flags=0x0, protocol=0 src ip/id=192.168.70.0, mask=255.255.255.0, port=0, tag=any dst ip/id=192.168.10.0, mask=255.255.255.0, port=0, tag=any, dscp=0x0 input_ifc=any(vrfid:65535), output_ifc=outside Result: input-interface: outside(vrfid:0) input-status: up input-line-status: up output-interface: inside(vrfid:1) output-status: up output-line-status: up Action: drop Drop-reason: (ipsec-spoof) IPSEC Spoof detected, Drop-location: frame 0x000055d9b7e8b4d1 flow (NA)/NA Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

23-Mar-2023 |

Versione iniziale |

Contributo dei tecnici Cisco

- Rishabh AggarwalCisco TAC Engineer

- Sadhana K SCisco TAC Engineer

- Nidhi KejriwalCisco TAC Engineer

Feedback

Feedback