Configurazione di una VPN SSL senza client (WebVPN) sull'appliance ASA

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritta la configurazione di Cisco ASA serie 5500 per consentire l'accesso VPN SSL senza client alle risorse della rete interna.

Prerequisiti

Requisiti

Prima di provare questa configurazione, accertarsi di soddisfare i seguenti requisiti:

- browser abilitato per SSL

- ASA con versione 7.1 o successive

- Certificato X.509 rilasciato al nome di dominio ASA

- Porta TCP 443, che non deve essere bloccata sul percorso tra il client e l'appliance ASA

L'elenco completo dei requisiti è disponibile su piattaforme VPN supportate, Cisco ASA serie 5500.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- ASA versione 9.4(1)

- Adaptive Security Device Manager (ASDM) versione 7.4(2)

- ASA 5515-X

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

In questo documento viene descritta la configurazione di Cisco Adaptive Security Appliance (ASA) serie 5500 per consentire l'accesso VPN SSL (Secure Sockets Layer) senza client alle risorse della rete interna.

Il protocollo WebVPN (Virtual Private Network) SSL senza client consente un accesso limitato, ma valido e sicuro alla rete aziendale da qualsiasi luogo.

Gli utenti possono accedere in qualsiasi momento alle risorse aziendali tramite un browser protetto.

Non sono necessari client aggiuntivi per ottenere l'accesso alle risorse interne.

L'accesso viene fornito tramite un protocollo HTTP (Hypertext Transfer Protocol) su una connessione SSL.

La VPN SSL senza client consente di accedere in modo semplice e sicuro a un'ampia gamma di risorse Web e applicazioni preesistenti e abilitate per il Web da quasi tutti i computer in grado di raggiungere i siti HTTP (Hypertext Transfer Protocol Internet).

Ciò include:

- Siti Web interni

- Microsoft SharePoint 2003, 2007 e 2010

- Microsoft Outlook Web Access 2003, 2007 e 2013

- Microsoft Outlook Web App 2010

- Domino Web Access (DWA) 8.5 e 8.5.1

- Citrix Metaframe Presentation Server 4.x

- Citrix XenApp versione 5-6.5

- Citrix XenDesktop versione 5.6 e 7.5

- VMware View 4

Un elenco di software supportati è disponibile nelle piattaforme VPN supportate, Cisco ASA serie 5500.

Matrice di supporto per VPN senza client

| Windows |

Windows/Mac |

Mac |

||||

| Caratteristiche/tecnologia/applicazioni |

MS Edge |

IE |

Firefox |

Cromatura |

Safari |

Commenti |

| Plug-in RDP |

N |

Y |

N |

N |

N |

|

| plug-in POST |

N |

Y |

Y |

Y |

Y |

Fine supporto per Java 8 |

| plug-in ICA |

N |

Y |

N |

N |

N |

Fine supporto per Java 8 |

| Plug-in VNC |

N |

Y |

N |

N |

N |

Fine supporto per Java 8 |

| Plug-in SSH/TELNET |

N |

Y |

N |

N |

N |

Fine supporto per Java 8 |

| Plug-in FTP/CIFS |

N |

Y |

Y |

Y |

Y |

Fine supporto per Java 8 |

| Cartella Web Java |

N |

Y |

N |

N |

N |

Fine supporto per Java 8 |

| Smart Tunnel |

N |

Y |

N* |

N |

N |

* Non supportato su Mac 10.14+ |

| Port-forwarding |

N |

Y |

N* |

N |

N |

* Non supportato su Mac 10.14+ |

| AnyConnect WebLaunch |

N |

Y |

N |

N |

N |

|

| Supporto per i lavoratori |

N |

N |

N |

N |

N |

|

| GBP (riscrittura lato client) |

N |

N |

Y |

Y |

N* |

Funzionalità introdotta da ASA 9.9.2+ ; *Supporta solo Safari 11.1+ |

| OWA |

N |

N* |

N* |

N* |

N* |

*2013 supportato 2013 EOS aprile 2023. |

| SharePoint |

N |

N* |

N* |

N* |

N* |

* 2013 supportato solo. 2013 EOS aprile 2023. |

| Office365 |

N |

N |

N |

N |

N |

|

| Citrix XenApp e XenDesktop 7.6 |

N |

Y |

N* |

Y |

N |

* Supporto ricevitore HTML5 |

| Citrix XenApp e XenDesktop 7.15 |

N |

Y |

Y |

Y |

N |

|

| Ricevitore Citrix HTML5 |

N |

N* |

N* |

N* |

N |

* Funziona solo con il ricevitore HTML5 versione 1.7 con StoreFront 3.0 |

| Gateway e load balancer Citrix NetScaler |

N |

N |

N |

N |

N |

|

| Criterio di protezione del contenuto |

N |

N |

N |

N |

N |

|

| Condivisione delle risorse tra le origini |

N |

N |

N |

N |

N |

Non supportato, poiché non è possibile elaborarlo correttamente |

| API BLOB |

N |

N |

N |

N |

N |

|

| API Fetch |

N |

N |

N |

N |

N |

|

| Spazi tra blocchi |

N |

N |

N |

N |

N |

L'ASA non prevede spazi nella dimensione dei blocchi e non è in grado di unire i blocchi |

| SVG <use> |

N |

N |

N |

N |

N |

|

| Limitazione delle dimensioni dello stack (ASA < 9.9.2) |

N |

N |

N |

N |

N |

Il meccanismo di riscrittura sul lato server dispone di una quantità limitata di memoria per la riscrittura dei file. Se un file è troppo grande o complicato, è danneggiato. Maggioranza dei le applicazioni recenti presentano tali limitazioni |

| Limitazione delle dimensioni dello stack (ASA > 9.9.2) |

N |

N |

Y |

Y |

N |

|

| Applicazione con Oracle Forms |

N |

N |

N |

N |

N |

|

| Applicazioni con framework angolare |

N |

N |

N |

N |

N |

La maggior parte delle applicazioni con queste caratteristiche angolari non sono supportate: |

| Contenuto Flash con ActionScript2 e ActionScript3 |

N |

N |

N |

N |

N |

|

Configurazione

Questo articolo descrive il processo di configurazione per ASDM e CLI. Usare uno degli strumenti per configurare la WebVPN, ma alcuni passaggi di configurazione possono essere eseguiti solo con ASDM.

Nota: per ulteriori informazioni sui comandi menzionati in questa sezione, usare lo strumento di ricerca dei comandi (solo utenti registrati).

Esempio di rete

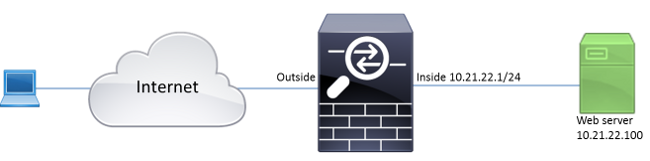

Il documento usa la seguente configurazione di rete:

Premesse

WebVPN utilizza il protocollo SSL per proteggere i dati trasferiti tra il client e il server.

Quando il browser avvia la connessione all'ASA, l'appliance presenta il proprio certificato per autenticarsi nel browser.

Per garantire la sicurezza della connessione tra il client e l'ASA, fornire all'ASA il certificato firmato dall'autorità di certificazione e considerato già attendibile dal client.

In caso contrario, il client non dispone dei mezzi per verificare l'autenticità dell'ASA, il che comporta la possibilità di un attacco man-in-the-middle e una scarsa esperienza da parte dell'utente, in quanto il browser genera un avviso che la connessione non è attendibile.

Nota: per impostazione predefinita, all'avvio l'ASA genera un certificato X.509 autofirmato. Questo certificato viene utilizzato per le connessioni client per impostazione predefinita. Non è consigliabile utilizzare questo certificato perché il browser non è in grado di verificarne l'autenticità. Inoltre, il certificato viene rigenerato a ogni riavvio in modo che cambi dopo ogni riavvio.

L'installazione del certificato non rientra nell'ambito di questo documento.

Configurazione

Configurare WebVPN sull'appliance ASA in cinque passaggi principali:

- Configurare il certificato utilizzato dall'appliance ASA.

- Abilitare WebVPN su un'interfaccia ASA.

- Creare un elenco di server e/o URL (Uniform Resource Locator) per l'accesso a WebVPN.

- Creare un criterio di gruppo per gli utenti WebVPN.

- Applicare il nuovo criterio di gruppo a un gruppo di tunnel.

Nota: nelle versioni ASA successive alla release 9.4, l'algoritmo usato per scegliere i cifrari SSL è stato modificato (vedere le note sulla versione per Cisco ASA Series, 9.4(x)). Se si usano solo client ellittici compatibili con le curve, è sicuro usare la chiave privata ellittica. In caso contrario, è possibile usare la suite di cifratura personalizzata per evitare che l'ASA presenti un certificato temporaneo autofirmato. È possibile configurare l'ASA in modo che utilizzi solo cifrari basati su RSA con il comando "AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:DES-CBC3-SHA:DES-CBC-SHA:RC4-SHA:RC4-MD5" personalizzato per la cifratura ssl.

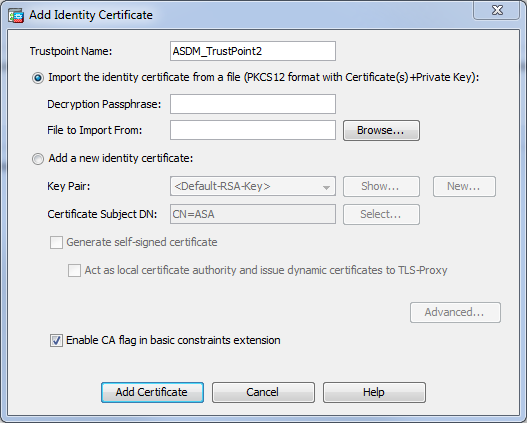

- Opzione 1 - Importare il certificato con il file pkcs12.

Scegliere Configurazione > Firewall > Avanzate > Gestione certificati > Certificati di identità > Aggiungi. È possibile installarlo con il file pkcs12 o incollarne il contenuto nel formato PEM (Privacy Enhanced Mail).

CLI:

ASA(config)# crypto ca import TrustPoint-name pkcs12 "password"

Enter the base 64 encoded pkcs12.

End with the word "quit" on a line by itself:

MIIJUQIBAzCCCRcGCSqGSIb3DQEHAaCCCQgEggkEMIIJADCCBf8GCSqGSIb3DQEH

BqCCBfAwggXsAgEAMIIF5QYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQYwDgQI8F3N

+vkvjUgCAggAgIIFuHFrV6enVflNv3sBByB/yZswhELY5KpeALbXhfrFDpLNncAB

z3xMfg6JkLYR6Fag1KjShg+o4qkDh8r9y9GQpaBt8x3Ozo0JJxSAafmTWqDOEOS/

7mHsaKMoao+pv2LqKTWh0O7No4Ycx75Y5sOhyuQGPhLJRdionbi1s1ioe4Dplx1b

--- output ommited ---

Enter the base 64 encoded pkcs12.

End with the word "quit" on a line by itself:

MIIJUQIBAzCCCRcGCSqGSIb3DQEHAaCCCQgEggkEMIIJADCCBf8GCSqGSIb3DQEH

BqCCBfAwggXsAgEAMIIF5QYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQYwDgQI8F3N

+vkvjUgCAggAgIIFuHFrV6enVflNv3sBByB/yZswhELY5KpeALbXhfrFDpLNncAB

z3xMfg6JkLYR6Fag1KjShg+o4qkDh8r9y9GQpaBt8x3Ozo0JJxSAafmTWqDOEOS/

7mHsaKMoao+pv2LqKTWh0O7No4Ycx75Y5sOhyuQGPhLJRdionbi1s1ioe4Dplx1b

quit

INFO: Import PKCS12 operation completed successfullyOpzione 2: creare un certificato autofirmato.

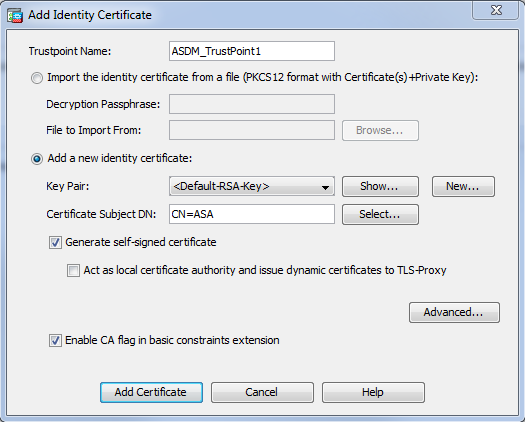

Scegliere Configurazione > Firewall > Avanzate > Gestione certificati > Certificati di identità > Aggiungi.

Fare clic sul pulsante di opzione Aggiungi nuovo certificato di identità. Selezionare la casella di controllo Genera certificato autofirmato. Scegliere un nome comune (CN) che corrisponda al nome di dominio dell'appliance ASA.

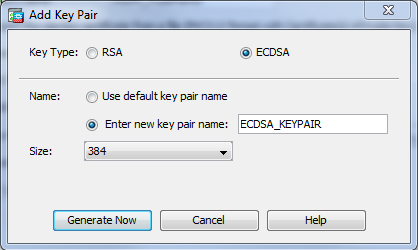

Per creare la coppia di chiavi per il certificato, fare clic su New (Nuovo). Scegliere il tipo di chiave, il nome e la dimensione.

CLI:

ASA(config)# crypto key generate ecdsa label ECDSA_KEYPAIR noconfirm

ASA(config)# crypto ca trustpoint TrustPoint1

ASA(config-ca-trustpoint)# revocation-check none

ASA(config-ca-trustpoint)# id-usage ssl-ipsec

ASA(config-ca-trustpoint)# no fqdn

ASA(config-ca-trustpoint)# subject-name CN=ASA

ASA(config-ca-trustpoint)# enrollment self

ASA(config-ca-trustpoint)# keypair ECDSA_KEYPAIR

ASA(config-ca-trustpoint)# exit

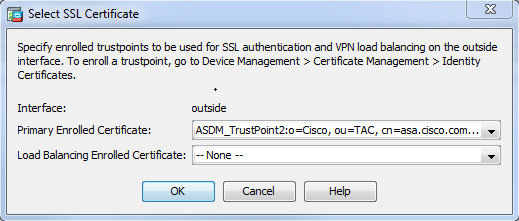

ASA(config)# crypto ca enroll TrustPoint1 noconfirm - Scegliere il certificato da utilizzare per le connessioni WebVPN.

Scegliere Configurazione > VPN ad accesso remoto > Avanzate > Impostazioni SSL. Dal menu Certificati, scegliere il trust point associato al certificato desiderato per l'interfaccia esterna. Fare clic su Apply (Applica).

Configurazione CLI equivalente:

ASA(config)# ssl trust-pointoutside - (Facoltativo) Abilitare le ricerche DNS (Domain Name Server).

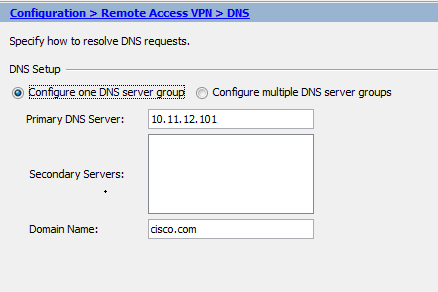

Il server WebVPN funge da proxy per le connessioni client. Significa che l'ASA crea connessioni alle risorse per conto del client. Se i client richiedono connessioni alle risorse che utilizzano nomi di dominio, l'ASA deve eseguire la ricerca DNS.

Scegliere Configurazione > VPN ad accesso remoto > DNS.

Configurare almeno un server DNS e abilitare le ricerche DNS nell'interfaccia rivolta al server DNS.

CLI:

ASA(config)# dns domain-lookup inside

ASA(config)# dns server-group DefaultDNS

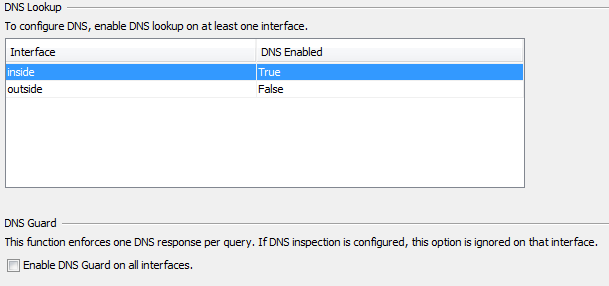

ASA(config-dns-server-group)# name-server 10.11.12.101 - (Facoltativo) Creare Criteri di gruppo per le connessioni WEBVPN.

Scegliere Configurazione > VPN ad accesso remoto > Accesso VPN SSL senza client > Criteri di gruppo > Aggiungi Criteri di gruppo interni.

In Opzioni generali modificare il valore di Protocolli di tunneling su "VPN SSL senza client".

CLI:

ASA(config)# group-policy WEBVPN_Group_Policy internal

ASA(config)# group-policy WEBVPN_Group_Policy attributes

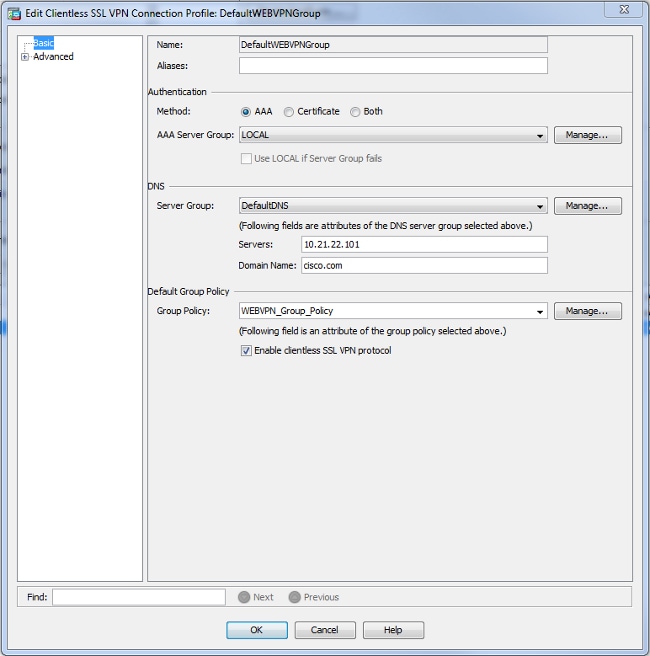

ASA(config-group-policy)# vpn-tunnel-protocol ssl-clientless - Configurare il profilo di connessione.

In ASDM, scegliere Configurazione > VPN ad accesso remoto > Accesso VPN SSL senza client > Profili di connessione.

Per impostazione predefinita, le connessioni WebVPN utilizzano il profilo DefaultWEBVPNGroup. È possibile creare profili aggiuntivi.

Nota: esistono diversi modi per assegnare gli utenti ad altri profili.

- Gli utenti possono selezionare manualmente il profilo di connessione dall'elenco a discesa o con un URL specifico. Vedere ASA 8.x: Consenti agli utenti di selezionare un gruppo all'accesso a WebVPN tramite Group-Alias e Group-URL Method.

- Quando si utilizza un server LDAP, è possibile assegnare il profilo utente in base agli attributi ricevuti dal server LDAP. Vedere Esempio di configurazione dell'uso delle mappe di attributi LDAP da parte dell'ASA.Modificare il profilo DefaultWEBVPNGroup e scegliere WEBVPN_Group_Policy in Criteri di gruppo predefiniti.

CLI:

ASA(config)# tunnel-group DefaultWEBVPNGroup general-attributes

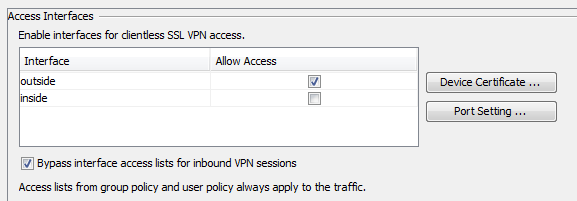

ASA(config-tunnel-general)# default-group-policy WEBVPN_Group_Policy - Per abilitare WebVPN sull'interfaccia esterna, scegliere Configurazione > VPN ad accesso remoto > Accesso VPN SSL senza client > Profili di connessione.

Selezionare la casella di controllo Consenti accesso accanto all'interfaccia esterna.

CLI:

ASA(config)# webvpn

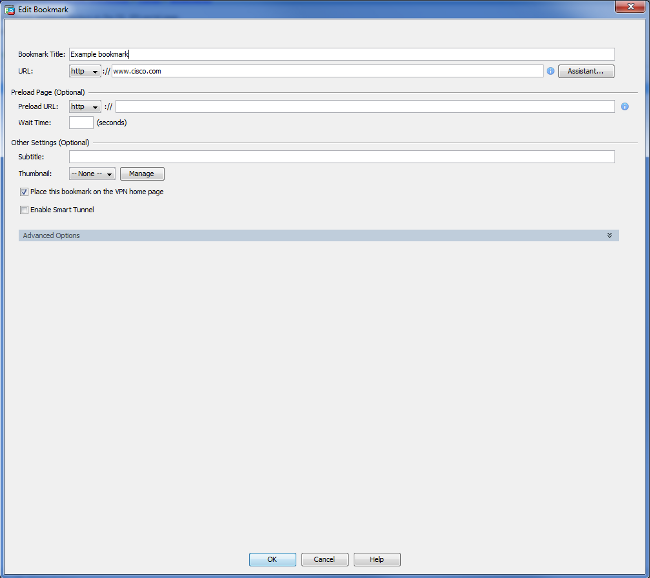

ASA(config-webvpn)# enable outside - (Facoltativo) Creare segnalibri per il contenuto.

I segnalibri consentono all'utente di sfogliare gli URL delle risorse interne.

Per creare un segnalibro, scegliere Configurazione > VPN ad accesso remoto > Accesso VPN SSL senza client > Portale > Segnalibri > Aggiungi.

Per aggiungere un segnalibro specifico, scegliere Aggiungi.

CLI:

Non è possibile creare segnalibri tramite la CLI perché vengono creati come file XML.

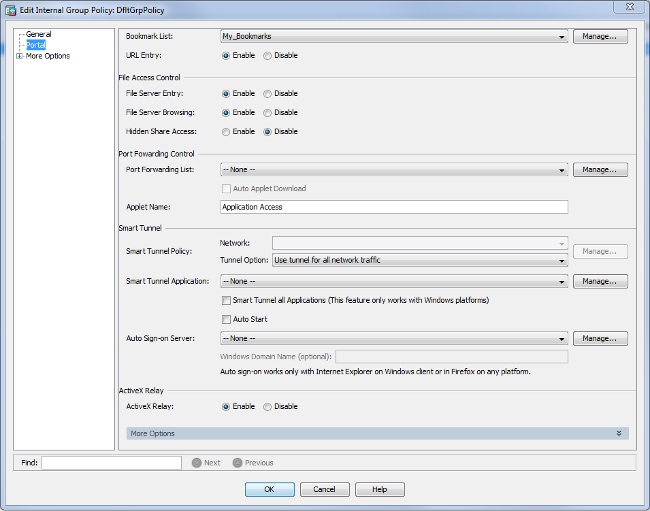

- (Facoltativo) Assegnare segnalibri a un criterio di gruppo specifico.

Scegliere Configurazione > VPN ad accesso remoto > Accesso VPN SSL senza client > Criteri di gruppo > Modifica > Portale > Elenco segnalibri.

CLI:

ASA(config)# group-policy DfltGrpPolicy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# url-list value My_Bookmarks

Verifica

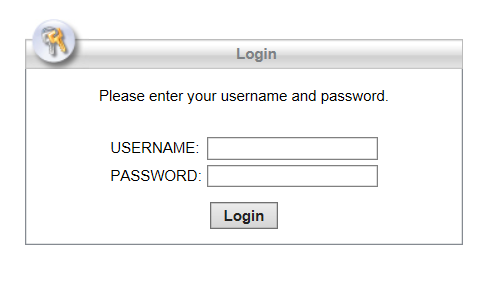

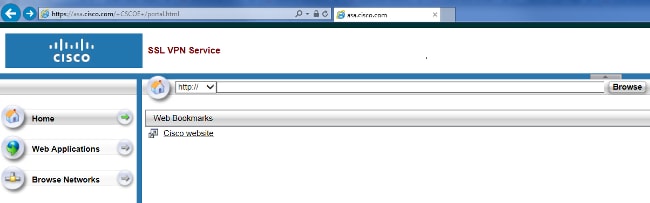

Dopo aver configurato WebVPN, usare l'indirizzo https://<FQDN dell'ASA> nel browser.

Dopo l'accesso, sarà possibile visualizzare la barra degli indirizzi utilizzata per passare ai siti Web e ai segnalibri.

Risoluzione dei problemi

Procedure per la risoluzione dei problemi

Per risolvere i problemi relativi alla configurazione:

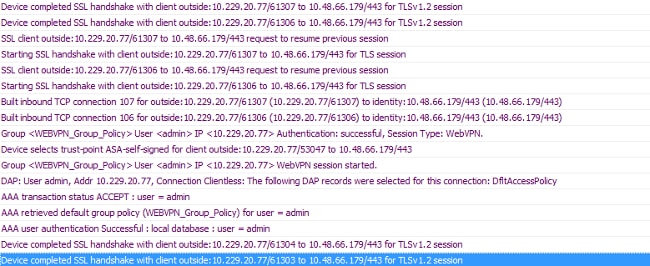

In ASDM, scegliere Monitoraggio > Log > Real-time Log Viewer > Visualizza. Quando un client si connette all'ASA, notare la creazione di una sessione TLS, la selezione di Criteri di gruppo e la riuscita dell'autenticazione dell'utente.

CLI:

ASA(config)# logging buffered debugging

ASA(config)# show logging

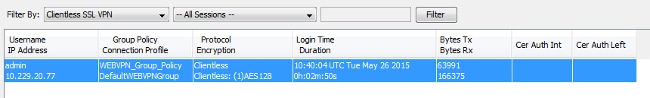

In ASDM, scegliere Monitoraggio > VPN > Statistiche VPN > Sessioni > Filtra per: VPN SSL senza client. Cercare la nuova sessione WebVPN. Assicurarsi di scegliere il filtro WebVPN e fare clic su Filtro. Se si verifica un problema, ignorare temporaneamente il dispositivo ASA per assicurarsi che i client possano accedere alle risorse di rete desiderate. Esaminare i passaggi di configurazione elencati in questo documento.

CLI:

ASA(config)# show vpn-sessiondb webvpn

Session Type: WebVPN

Username : admin Index : 3

Public IP : 10.229.20.77

Protocol : Clientless

License : AnyConnect Premium

Encryption : Clientless: (1)AES128 Hashing : Clientless: (1)SHA256

Bytes Tx : 72214 Bytes Rx : 270241

Group Policy : WEBVPN_Group_Policy Tunnel Group : DefaultWEBVPNGroup

Login Time : 10:40:04 UTC Tue May 26 2015

Duration : 0h:05m:21s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a1516010000300055644d84

Security Grp : none

Comandi utilizzati per la risoluzione dei problemi

Lo strumento Output Interpreter (solo utenti registrati) (OIT) supporta alcuni comandi show. Usare OIT per visualizzare un'analisi dell'output del comando show.

Nota: fare riferimento a Informazioni importanti sui comandi di debug prima di usare i comandi debug.

-

show webvpn - Sono disponibili molti comandi show associati a WebVPN. Per informazioni dettagliate sull'utilizzo dei comandi show, vedere la sezione di riferimento dei comandi in Cisco Security Appliance.

-

debug webvpn: l'uso dei comandi di debug può avere un impatto negativo sull'appliance ASA. Per informazioni più dettagliate sull'utilizzo dei comandi di debug, vedere la sezione di riferimento dei comandi in Cisco Security Appliance.

Problemi comuni

L'utente non può accedere

Problema

Il messaggio "Accesso VPN SSL senza client (browser) non consentito." viene visualizzato nel browser dopo un tentativo di accesso non riuscito. La licenza AnyConnect Premium non è installata sull'appliance ASA o non è in uso, come mostrato nella sezione "La licenza AnyConnect Premium non è abilitata sull'appliance ASA".

Soluzione

Abilitare la licenza AnyConnect Premium con questi comandi:

ASA(config)# webvpn

ASA(config-webvpn)# no anyconnect-essentials

Problema

Dopo un tentativo di accesso non riuscito, nel browser viene visualizzato il messaggio "Login failed" (Accesso non riuscito). Il limite di licenze AnyConnect è stato superato.

Soluzione

Cercare il messaggio nei registri:

%ASA-4-716023: Group <DfltGrpPolicy> User <cisco> IP <192.168.1.100>

Session could not be established: session limit of 2 reached.

Verificare inoltre il limite della licenza:

ASA(config)# show version | include Premium

AnyConnect Premium Peers : 2 perpetual

Problema

Dopo un tentativo di accesso non riuscito, nel browser viene visualizzato il messaggio "AnyConnect is not enabled on the VPN server". Il protocollo VPN senza client non è abilitato nei Criteri di gruppo.

Soluzione

Cercare il messaggio nei registri:

%ASA-6-716002: Group <DfltGrpPolicy> User <cisco> IP <192.168.1.100>

WebVPN session terminated: Client type not supported.

Verificare che il protocollo VPN senza client sia abilitato per il criterio di gruppo desiderato:

ASA(config)# show run all group-policy | include vpn-tunnel-protocol

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-clientless

Impossibile connettere più di tre utenti WebVPN all'appliance ASA

Problema

Solo tre client WebVPN possono connettersi all'ASA. Connessione per il quarto client non riuscita.

Soluzione

Nella maggior parte dei casi, questo problema è correlato a un parametro di accesso simultaneo nei Criteri di gruppo. Utilizzare questa illustrazione per configurare il numero desiderato di accessi simultanei. In questo esempio, il valore desiderato è 20.

ASA(config)# group-policy Cisco attributes

ASA(config-group-policy)# vpn-simultaneous-logins 20

I client WebVPN non possono raggiungere i segnalibri ed è disattivato

Problema

Se questi segnalibri sono stati configurati per l'accesso degli utenti alla VPN senza client, ma nella schermata principale in "Web Applications" appaiono in grigio, come è possibile abilitare questi collegamenti HTTP in modo che gli utenti possano selezionarli e accedere all'URL specifico?

Soluzione

Verificare che l'ASA sia in grado di risolvere i siti Web tramite DNS. Provare a eseguire il ping dei siti Web per nome. Se l'appliance ASA non è in grado di risolvere il nome, il collegamento è disattivato. Se i server DNS sono interni alla rete, configurare l'interfaccia privata di ricerca del dominio DNS.

Connessione Citrix tramite WebVPN

Problema

Il messaggio di errore "il client Cica ha ricevuto un file Cica danneggiato" si verifica per Citrix su WebVPN.

Soluzione

Se si utilizza la modalità gateway sicuro per la connessione Citrix tramite WebVPN, il file ICA può essere danneggiato. Poiché l'appliance ASA non è compatibile con questa modalità operativa, creare un nuovo file ICA in modalità diretta (modalità non protetta).

Come evitare la necessità di una seconda autenticazione per gli utenti

Problema

Quando si accede ai collegamenti CIFS sul portale WebVPN senza client, dopo aver fatto clic sul segnalibro vengono richieste le credenziali. Il protocollo LDAP (Lightweight Directory Access Protocol) viene utilizzato per autenticare sia le risorse che gli utenti che hanno già immesso le credenziali LDAP per accedere alla sessione VPN.

Soluzione

In questo caso, è possibile utilizzare la funzione di firma automatica. In base ai criteri di gruppo specifici utilizzati e ai relativi attributi WebVPN, configurare quanto segue:

ASA(config)# group-policy WEBVPN_Group_Policy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# auto-signon allow uri cifs://X.X.X.X/* auth-type all

dove X.X.X.X=IP del server CIFS e *=resto del percorso per raggiungere il file o la cartella condivisa in questione.

Di seguito è riportato un esempio di frammento di configurazione:

ASA(config)# group-policy ExamplePolicy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# auto-signon allow uri

https://*.example..com/* auth-type all

Per ulteriori informazioni su questo argomento, vedere Configurare SSO con l'autenticazione HTTP di base o NTLM.

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

05-Jan-2016 |

Versione iniziale |

Contributo dei tecnici Cisco

- Jan KrupaCisco TAC Engineer

Feedback

Feedback