Configurazione del firewall ASA per Expressway nell'installazione di due schede di interfaccia di rete per WebRTC

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento vengono descritti i passaggi di configurazione di ASA Firewall in una distribuzione Expressway con doppia scheda NIC abilitata per il flusso WebRTC.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenza dei firewall Cisco ASA (Cisco Adaptive Security Appliance)

- Conoscenze amministrative dei server Expressway

- Conoscenze amministrative di CMS (Cisco Meeting Server)

- Informazioni sull'applicazione Cisco CMS WebRTC

- NAT (Network Address Translation)

- Attraversamento mediante relè attorno a NAT (TURN)

Componenti usati

Il documento può essere consultato per tutte le versioni software o hardware, ma è necessario soddisfare i requisiti minimi di versione.

- Server Expressway

- Server CMS

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Il supporto proxy WebRTC è stato aggiunto a Expressway dalla versione X8.9.2, che consente agli utenti esterni di passare a un Cisco Meeting Server Web Bridge.

I client esterni e i guest possono gestire o partecipare a CMS coSpaces senza la necessità di alcun software diverso da un browser Web supportato. L'elenco dei browser supportati è disponibile qui.

Il server Expressway-E può essere configurato con un'interfaccia di rete singola o doppia (con una coppia di schede NIC interne ed esterne). Nelle versioni precedenti di Expressway non era obbligatorio disporre di una doppia scheda NIC con NAT statico. Quando è stata attivata la funzionalità WebRTC su Expressway, è stato richiesto di configurare una scheda NAT statica, anche nello scenario di una doppia scheda NIC abilitata sul server Expressway-E. La versione X12.5.3 del software Expressway prevede una rielaborazione della logica del codice, che rimuove questo requisito in quasi tutti gli scenari di configurazione. Per ulteriori informazioni, fare riferimento alla richiesta di miglioramento CSCve37570.

Nota: quando Expressway-E in configurazione a doppia NIC con NAT statico viene utilizzato come server TURN per il traffico WebRTC e l'unico percorso multimediale funzionante è il candidato di inoltro sia sul CMS che sul client WebRTC, il server TURN invia fisicamente i pacchetti RTP al proprio indirizzo IP NAT statico. Ecco perché la riflessione NAT deve essere configurata sul firewall esterno.

Attenzione: La distribuzione del cluster Expressway-E con più server TURN attivati dietro lo stesso NAT continua a richiedere la configurazione della reflection NAT.

Nota tecnica

Per maggiori informazioni sui processi ICE, TURN e STUN, seguite la presentazione di Cisco Life ICE / TURN / STUN Tutorial - BRKCOL-2986

Questa sessione fornisce informazioni di base tecniche e approfondimenti su Traversal Using Relay NAT (TURN) e Interactive Connectivity Establishment (ICE). Spiega come vengono utilizzati nel portafoglio Collaboration, con particolare attenzione allo scenario di utilizzo in Mobile and Remote Access (MRA). I partecipanti a questa sessione hanno appreso perché è necessario il comando TURN e come ICE trova il percorso multimediale ottimale. Sono state discusse le linee guida per la risoluzione dei problemi e sono stati dimostrati gli strumenti disponibili insieme alle best practice.

Configurazione

Questo capitolo descrive i passaggi necessari per configurare la riflessione NAT sul firewall ASA nello scenario del server Expressway-E con doppia NIC abilitata. Il traffico di ritorno dal firewall a Expressway (dopo la riflessione) ha come indirizzo di origine l'indirizzo IP pubblico del server, da cui proviene la richiesta (per corrispondere alle autorizzazioni TURN).

Nota: I firewall in genere non considerano attendibili i pacchetti con lo stesso indirizzo IP di origine e di destinazione. È necessario configurare il firewall esterno per consentire la riflessione NAT per l'indirizzo IP pubblico di Expressway-E.

Esempio di rete

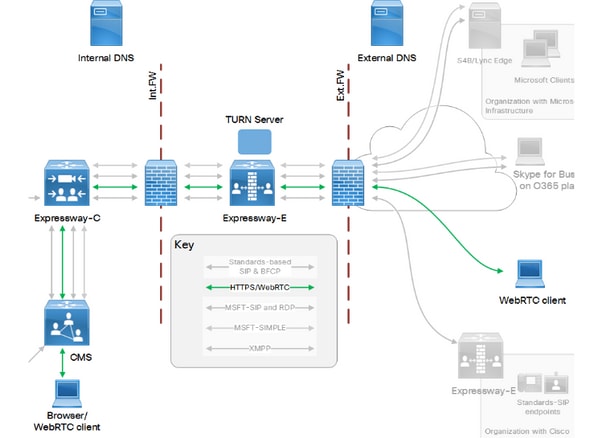

In questa immagine viene illustrato un esempio di flusso di connessioni e le porte necessarie per il proxy Web per CMS WebRTC:

Questa guida di riferimento è tratta dal Cisco Expressway IP Port Usage Guide per Expressway versione X12.5.

Passaggi di configurazione per Cisco ASA Firewall

In questa procedura vengono illustrati i passaggi di configurazione richiesti per Cisco ASA Firewall, versione 8.3 e successive.

Passaggio 1. Creare due oggetti: il primo è per l'indirizzo IP privato di Expressway-E e il secondo per l'indirizzo IP pubblico di Expressway-E. Eseguire i comandi:

ASA(config)#object network expressway-private

ASA(config-network-object)# host x.x.x.x

ASA(config)#object network expressway-public

ASA(config-network-object)# host y.y.y.y

Passaggio 2. Identificare il nome dell'interfaccia a cui è connesso Expressway-E, ad esempio DMZ-expressway.

Passaggio 3. Configurare un NAT statico manuale il cui scopo è convertire il traffico Expressway dal relativo indirizzo IP privato al relativo indirizzo IP pubblico e quindi restituirlo a Expressway-E (dopo la traduzione). Eseguire il comando e sostituire i valori effettivi della distribuzione:

ASA(config)# nat (DMZ-expressway, DMZ-expressway)source static expressway-private expressway-public destination static expressway-public expressway private

Passaggio 4. Permettere al traffico di tornare aggiungendo un elenco degli accessi (o aggiungendo una riga a un elenco degli accessi già configurato) sull'interfaccia collegata a Expressway-E:

access-list access-list-name-on-DMZ-expressway line 1 permit IP any expressway-private

Verifica

Dopo aver completato la configurazione, è possibile testarla direttamente con un tentativo di chiamata o con il comando packet-tracer.

Esempio di utilizzo del comando packet-tracer:

packet-tracer input interface-name tcp expressway-private-ip 1234 expressway-public-ip destination-port

Sostituire i parametri evidenziati con le informazioni appropriate della distribuzione. Se la configurazione viene completata correttamente, il comando packet-tracer restituisce questo output:

input-interface: DMZ-expressway

input-status: up

input-line-status: up

output-interface: DMZ-expressway

output-status: up

output-line-status: up

Action: allow

Risoluzione dei problemi

Non sono attualmente disponibili informazioni specifiche sulla risoluzione dei problemi per questa configurazione.

Informazioni correlate

- Documentazione e supporto tecnico – Cisco Systems

- Guide di riferimento per i comandi ASA

- Documentazione CMS

- Documentazione di Expressway

- Configurazione di ASA NAT e suggerimenti per l'implementazione delle interfacce di rete doppie Expressway-E

- Configurazione della riflessione NAT sull'appliance ASA per i dispositivi VCS Expressway TelePresence

- Configura proxy CMS WebRTC su Expressway

Contributo dei tecnici Cisco

- Asma Mahmoud Al MawazrehCisco TAC Engineer

- Lidiya BogdanovaCisco TAC Engineer

Feedback

Feedback