Integrazione di AMP Virtual Private Cloud e Threat Grid Appliance

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritta la procedura per completare l'integrazione di Advanced Malware Protection (AMP) Virtual Private Cloud e Threat Grid Appliance. Nel documento viene descritto come risolvere i problemi relativi al processo di integrazione.

Contributo di Armando Garcia, Cisco TAC Engineer.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Funzionamento di AMP Virtual Private Cloud

- Funzionamento e funzionamento di Threat Grid Appliance

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- AMP Private Cloud 3.2.0

- Appliance Threat Grid 2.12.0.1

Nota: La documentazione è valida per gli accessori Threat Grid e i dispositivi AMP Private Cloud nell'accessorio o nella versione virtuale.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Architettura dell'integrazione

Informazioni di base sull'integrazione

- L'appliance Threat Grid analizza gli esempi inviati dal dispositivo AMP Private Cloud.

- Gli esempi possono essere inviati manualmente o automaticamente all'accessorio Threat Grid.

- L'analisi automatica non è abilitata per impostazione predefinita nel dispositivo AMP Private Cloud.

- L'appliance Threat Grid fornisce al dispositivo AMP Private Cloud un report e un punteggio dall'analisi dell'esempio.

- L'accessorio Threat Grid comunica al dispositivo AMP Private Cloud qualsiasi campione con un punteggio maggiore o uguale a 95.

- Se il punteggio dell'analisi è maggiore o uguale a 95, il campione nel database AMP viene contrassegnato con una disposizione di dannoso.

- I rilevamenti retrospettivi vengono applicati da AMP Private Cloud a campioni con un punteggio maggiore o uguale a 95.

Procedura

Passaggio 1. Configurare e configurare l'appliance Threat Grid (non ancora integrata). Verificare la disponibilità di aggiornamenti e installarli, se necessario.

Passaggio 2. Configurare e configurare AMP for Endpoints Private Cloud (non ancora integrato).

Passaggio 3. Nell'interfaccia utente di amministrazione di Threat Grid, selezionare la scheda Configuration e scegliere SSL.

Passaggio 4. Generare o caricare un nuovo certificato SSL per l'interfaccia Clean (PANDEM).

Rigenerazione dei certificati SSL

È possibile generare un nuovo certificato autofirmato se il nome host dell'interfaccia pulita non corrisponde al nome alternativo del soggetto (SAN) nel certificato attualmente installato nell'accessorio per l'interfaccia pulita. L'accessorio genera un nuovo certificato per l'interfaccia, configurando il nome host dell'interfaccia corrente nel campo SAN del certificato autofirmato.

Passaggio 4.1. Dalla colonna Azioni selezionare (...) e dal menu a comparsa selezionare Genera nuovo certificato.

Passaggio 4.2. Nell'interfaccia utente di Threat Grid, selezionare Operations, nella schermata successiva selezionare Activate (Attiva) e scegliere Reconfigure (Riconfigura).

Nota: questo certificato generato è autofirmato.

Caricamento dei certificati SSL

Se è già stato creato un certificato per l'interfaccia di pulizia dell'accessorio Threat Grid, è possibile caricare il certificato nell'accessorio.

Passaggio 4.1. Dalla colonna Azioni selezionare (...) e dal menu a comparsa selezionare Carica nuovo certificato.

Passaggio 4.2. Copiare il certificato e la chiave privata corrispondente in formato PEM nelle caselle di testo visualizzate sullo schermo e selezionare Aggiungi certificato.

Passaggio 4.3. Nell'interfaccia utente di Threat Grid, selezionare Operations, nella schermata successiva selezionare Activate (Attiva) e scegliere Reconfigure (Riconfigura).

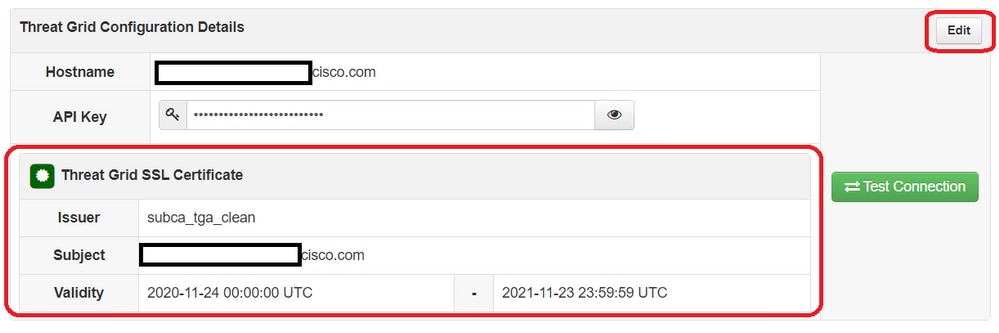

Passaggio 5. Nell'interfaccia utente di amministrazione del dispositivo AMP Private Cloud, selezionare Integrations e scegliere Threat Grid.

Passaggio 6. In Dettagli configurazione griglia minacce, selezionare Modifica.

Passaggio 7. In Nome host griglia minacce immettere il nome di dominio completo (FQDN) dell'interfaccia pulita dell'accessorio Threat Grid.

Passaggio 8. Nel certificato SSL per la griglia delle minacce aggiungere il certificato dell'interfaccia pulita dell'accessorio Threat Grid. (Vedere le note seguenti)

Il certificato nell'interfaccia pulita dell'accessorio Threat Grid è autofirmato

Passaggio 8.1. Nell'interfaccia utente di amministrazione di Threat Grid, selezionare la configurazione e scegliere SSL.

Passaggio 8.2. Dalla colonna Azioni selezionare (...) e dal menu a comparsa selezionare Scarica certificato.

Passaggio 8.3. Continuare ad aggiungere il file scaricato al dispositivo VPN AMP nella pagina di integrazione di Threat Grid.

Il certificato nell'interfaccia pulita dell'accessorio Threat Grid è firmato da un'autorità di certificazione (CA) aziendale

Passaggio 8.1. Copiare in un file di testo il certificato dell'interfaccia di pulizia dell'accessorio Threat Grid e la catena di certificati CA completa.

Nota: I certificati nel file di testo devono essere in formato PEM.

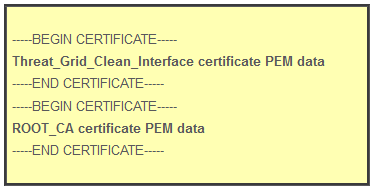

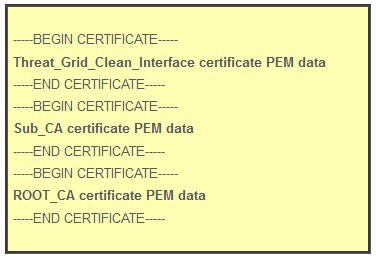

Esempio

Se la catena di certificati completa è: certificato ROOT_CA > certificato Threat_Grid_Clean_Interface; quindi è necessario creare il file di testo, come mostrato nell'immagine.

Se la catena di certificati completa è: Certificato ROOT_CA > Certificato Sub_CA > Certificato Threat_Grid_Clean_Interface; quindi è necessario creare il file di testo, come mostrato nell'immagine.

Passaggio 9. In Chiave API Griglia minacce immettere la chiave API dell'utente Griglia minacce che verrà collegata agli esempi caricati.

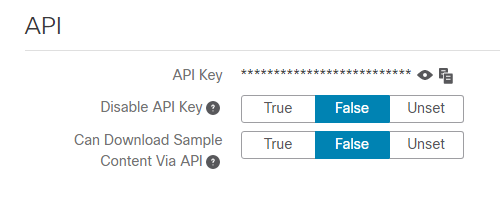

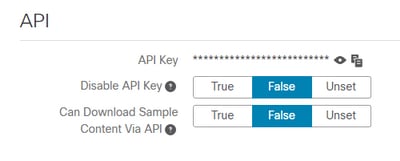

Nota: Nelle impostazioni dell'account dell'utente Threat Grid, confermare che il parametro Disable API Key non è impostato su True.

Passaggio 10. Dopo aver completato tutte le modifiche, selezionare Salva.

Passaggio 11. Applicare una riconfigurazione al dispositivo cloud virtuale AMP.

Passaggio 12. Dall'interfaccia utente di amministrazione del dispositivo AMP Private Cloud, selezionare Integrations e scegliere Threat Grid.

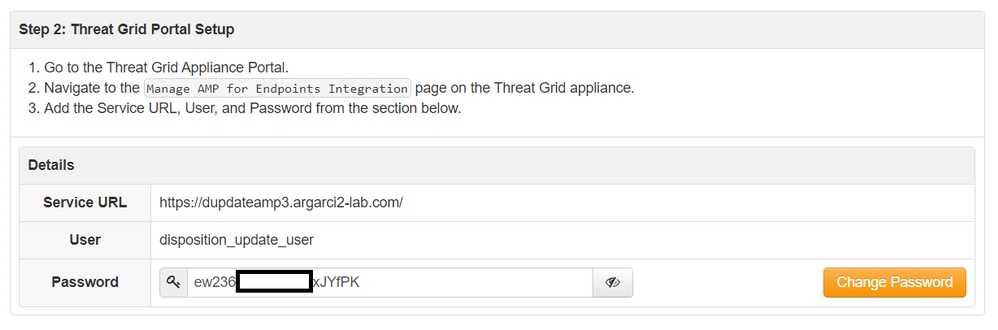

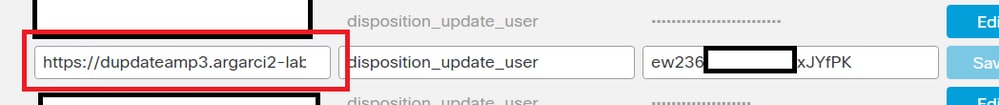

Passaggio 13. In Dettagli copiare i valori dell'URL del servizio di aggiornamento dell'eliminazione, dell'utente del servizio di aggiornamento dell'eliminazione e della password del servizio di aggiornamento dell'eliminazione. Queste informazioni sono utilizzate nel passo 17.

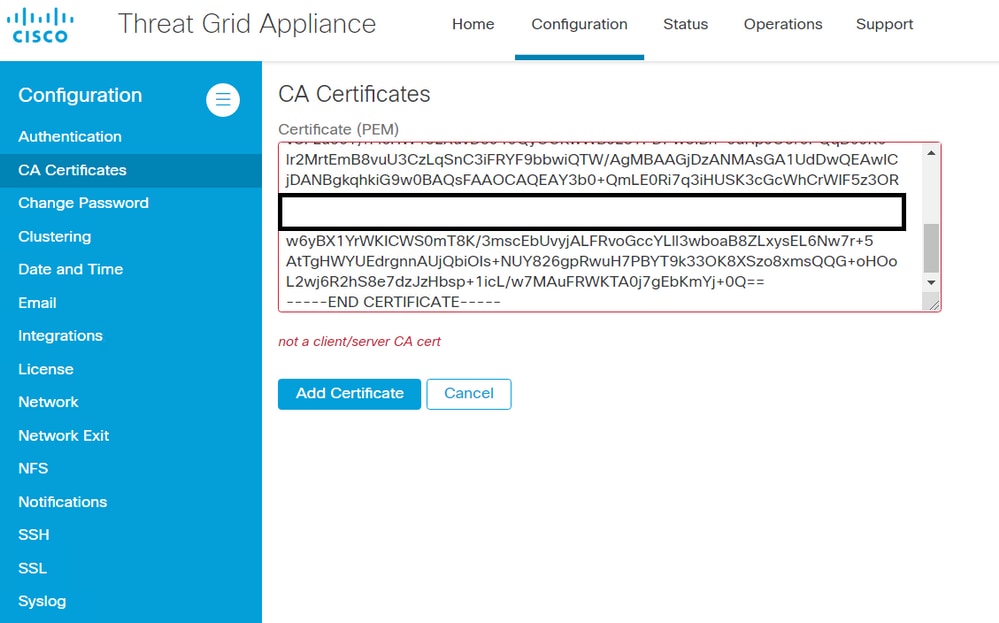

Passaggio 14. Nell'interfaccia utente di amministrazione di Threat Grid, selezionare Configuration (Configurazione) e scegliere CA Certificates (Certificati CA).

Passaggio 15. Selezionare Add Certificate e copiare in formato PEM il certificato CA che ha firmato il certificato del servizio di aggiornamento dell'eliminazione del cloud privato AMP.

Nota: Se il certificato CA che ha firmato il certificato AMP Private Cloud Disposition Update è una CA secondaria, ripetere il processo fino a quando tutte le CA della catena non vengono caricate nei certificati CA.

Passaggio 16. Nel portale Threat Grid, selezionare Amministrazione e selezionare Gestisci integrazione cloud privata AMP.

Passaggio 17. Nella pagina Servizio Syndication di aggiornamento della disposizione immettere le informazioni raccolte nel Passo 13.

- URL servizio: FQDN del servizio di aggiornamento della disposizione del dispositivo cloud privato AMP.

- Utente: utente del servizio di aggiornamento della disposizione del dispositivo cloud privato AMP.

- Password: password per il servizio di aggiornamento della disposizione del dispositivo cloud privato AMP.

A questo punto, se tutti i passaggi sono stati applicati correttamente, l'integrazione deve funzionare correttamente.

Verifica

Di seguito viene riportata la procedura per verificare che l'accessorio Threat Grid sia stato integrato correttamente.

Nota: solo i passi 1, 2, 3 e 4 possono essere applicati in un ambiente di produzione per verificare l'integrazione. Il passo 5 viene fornito come informazione per ulteriori informazioni sull'integrazione e non è consigliabile applicarlo in un ambiente di produzione.

Passaggio 1. Selezionare Test Connection in AMP Private Cloud Device Admin UI > Integrations > Threat Grid e confermare il messaggio di test Threat Grid Connection riuscito. ricevuto.

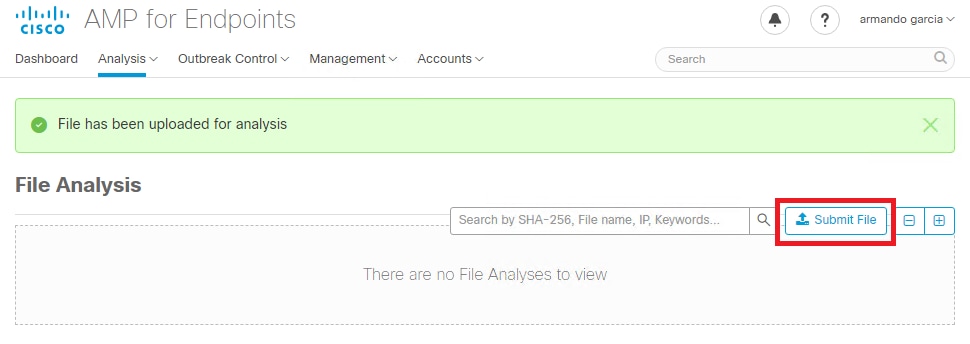

Passaggio 2. Verificare che la pagina Web Analisi file nella console di AMP Private Cloud sia caricata senza errori.

Passaggio 3. Verificare che i file inviati manualmente da Analisi console cloud privato AMP > Analisi file vengano percepiti nell'accessorio Threat Grid e che venga restituito un report con un punteggio dall'accessorio Threat Grid.

Passaggio 4. Verificare che le CA che hanno firmato il certificato del servizio di aggiornamento dell'eliminazione del dispositivo cloud privato AMP siano installate nell'appliance Threat Grid in Autorità di certificazione.

Passaggio 5. Confermare che tutti i campioni contrassegnati dall'accessorio Threat Grid con un punteggio >=95 vengano registrati nel database di AMP Private Cloud con la disposizione dei dati dannosi dopo il report e che il punteggio di esempio venga fornito da Threat Grid Appliance.

Nota: La ricezione di un report di esempio e di un punteggio di esempio >=95 nella console AMP Private Cloud nella scheda Analisi file non significa necessariamente che la disposizione dei file sia stata modificata nel database AMP. Se le CA che hanno firmato il certificato del servizio di aggiornamento dell'eliminazione del dispositivo cloud privato AMP non sono installate nell'appliance Threat Grid in Autorità di certificazione, il dispositivo cloud privato AMP riceverà i report e i punteggi, ma l'appliance Threat Grid non riceverà alcun poke.

Avviso: Il test successivo è stato completato per attivare una modifica della disposizione del campione nel database AMP dopo che l'accessorio Threat Grid ha contrassegnato un file con un punteggio >=95. Lo scopo di questo test era quello di fornire informazioni sulle operazioni interne nel dispositivo cloud privato AMP quando l'appliance Threat Grid fornisce un punteggio di esempio >=95. Per attivare il processo di modifica dell'eliminazione, è stato creato un file di test di imitazione del malware con l'applicazione makemalware.exe interna di Cisco. Esempio: malware3-419d23483.exeSHA256: 8d3bbc795bb4747984bf2842d3a0119bac0d79a15a59686951e1f7c5aacc995.

Attenzione: Si sconsiglia di far esplodere qualsiasi file di test di imitazione del malware in un ambiente di produzione.

Conferma dell'aggiornamento della disposizione del campione nel database cloud privato AMP

Il file del malware di test è stato inviato manualmente all'appliance Threat Grid da File Analysis nella console AMP Private Cloud. Dopo l'analisi dell'esempio, l'appliance Threat Grid ha fornito un report di esempio e un punteggio di esempio di 100 al dispositivo AMP Private Cloud. Un punteggio di esempio >=95 attiva una modifica della disposizione per il campione nel database dei dispositivi AMP Private Cloud. Questa modifica della disposizione del campione nel database AMP in base a un punteggio di esempio >=95 fornito da Threat Grid è ciò che è noto come poke.

Se:

- Integrazione completata.

- I report e i punteggi di esempio vengono percepiti in Analisi file dopo l'invio manuale dei file.

Quindi:

- Per ogni esempio contrassegnato con un punteggio >=95 dall'accessorio Threat Grid, viene aggiunta una voce al file /data/poked/poked.log nel dispositivo AMP Private Cloud.

- Il /data/poked/poked.log viene creato nel dispositivo AMP Private Cloud dopo che il primo punteggio di esempio >=95 è stato fornito dall'accessorio Threat Grid.

- Il database db_protect nel cloud privato AMP contiene la disposizione corrente per l'esempio. Queste informazioni possono essere utilizzate per verificare se il campione ha una disposizione di 3 dopo che l'accessorio Threat Grid ha fornito il punteggio.

Se il report di esempio e il punteggio >=95 vengono percepiti in File Analysis nella console AMP Private Cloud, applicare i seguenti passaggi:

Passaggio 1. Accedere tramite SSH al dispositivo cloud privato AMP.

Passaggio 2. Verificare che sia presente una voce in /data/poked/poked.log per il campione.

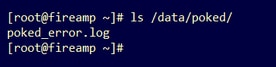

L'elenco della directory /data/poked/ in un dispositivo cloud privato AMP che non ha mai ricevuto un punteggio di esempio >=95 da un accessorio Threat Grid indica che il file poked.log non è stato creato nel sistema.

Se il dispositivo AMP Private Cloud non ha mai ricevuto un poke da un accessorio Threat Grid, il file /data/poked/poked.log non viene trovato nella directory, come mostrato nell'immagine.

Se si elenca la directory /data/poked/ dopo aver ricevuto il primo punteggio di esempio >=95, il file viene creato.

Dopo aver ricevuto il primo campione con un punteggio >=95.

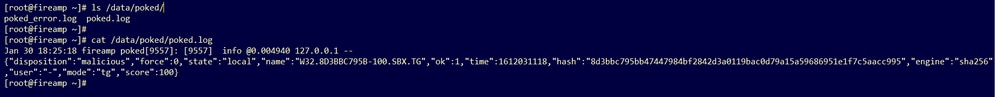

Nel file poked.log è possibile percepire informazioni di esempio provenienti dal dispositivo Threat Grid.

Passaggio 3. Eseguire questo comando con l'esempio SHA256 per recuperare la disposizione corrente dal database del dispositivo AMP Private Cloud.

mysql -e "select hex(fingerprint), disposition_id from protect.binaries where fingerprint=0x

;"

Esempio

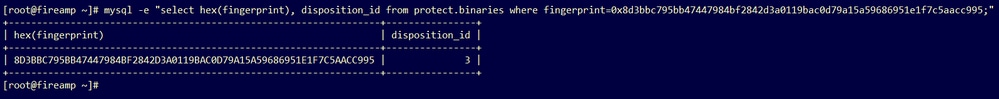

Una query di database per ottenere la disposizione dell'esempio prima che l'esempio venga caricato in Threat Grid Appliance non restituisce alcun risultato, come mostrato nell'immagine.

Una query di database per ottenere la disposizione del campione dopo la ricezione del report e del punteggio dall'accessorio Threat Grid mostra il campione con una disposizione pari a 3, considerata dannosa.

Risoluzione dei problemi

Nel processo di integrazione si possono percepire i problemi possibili. In questa parte del documento vengono affrontati alcuni dei problemi più comuni.

Avviso nel dispositivo cloud privato AMP: host non valido, certificato non testato, chiave API non testata

Sintomo

Il messaggio di avviso: L'host Threat Grid non è valido, il certificato SSL Threat Grid non può essere verificato, la chiave API Threat Grid non può essere verificata, viene ricevuta nel dispositivo cloud privato AMP dopo la selezione del pulsante Test connessione in Integrations > Threat Grid.

A livello di rete esiste un problema di integrazione.

Fasi consigliate:

- Verificare che l'interfaccia della console del dispositivo AMP Private Cloud possa raggiungere l'interfaccia pulita dell'accessorio Threat Grid.

- Verificare che il dispositivo AMP Private Cloud sia in grado di risolvere il nome di dominio completo dell'interfaccia clean dell'appliance Threat Grid.

- Verificare che il percorso di rete del dispositivo AMP Private Cloud e dell'accessorio Threat Grid non contenga un dispositivo di filtraggio.

Avviso nel dispositivo cloud privato AMP relativo alla chiave API Threat Grid non valida

Sintomo

Il messaggio di avviso: Il test della connessione alla rete delle minacce non è riuscito, l'API della griglia delle minacce non è valida, viene ricevuta nel dispositivo cloud privato AMP dopo la selezione del pulsante Test connessione in Integrations > Threat Grid.

Chiave API dell'appliance Threat Grid configurata nel cloud privato AMP.

Fasi consigliate:

- Verificare che nelle impostazioni dell'account dell'utente dell'accessorio Threat Grid il parametro Disable API Key non sia impostato su True.

- Il parametro Disable API Key deve essere impostato su: False o Unset.

- Verificare che la chiave API Threat Grid configurata nel portale di amministrazione di AMP Private Cloud Integrations > Threat Grid sia la stessa chiave API nelle impostazioni utente nell'accessorio Threat Grid.

- Verificare che la chiave API Threat Grid corretta sia stata salvata nel database dei dispositivi AMP Private Cloud.

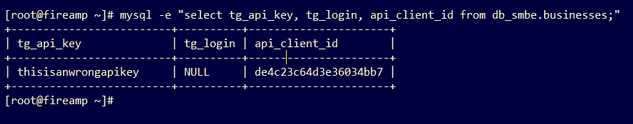

Dalla riga di comando del dispositivo AMP Private Cloud, è possibile confermare la chiave API Threat Grid corrente configurata nel dispositivo AMP. Accedere al dispositivo AMP Private Cloud tramite SSH ed eseguire questo comando per recuperare la chiave API utente Threat Grid corrente:

mysql -e "select tg_api_key, tg_login, api_client_id from db_smbe.businesses;"Questa è una voce corretta nel database del dispositivo AMP Private Cloud per la chiave API dell'appliance Threat Grid.

Anche se il nome utente Threat Grid non è stato configurato direttamente nel dispositivo cloud privato AMP in nessuna fase dell'integrazione, il nome utente Threat Grid viene percepito nel parametro tg_login nel database AMP se la chiave API Threat Grid è stata applicata correttamente.

Voce errata nel database AMP per la chiave API Threat Grid.

Il parametro tg_login è NULL. Il nome utente Threat Grid non è stato recuperato dall'accessorio Threat Grid dal dispositivo AMP Private Cloud dopo l'applicazione della riconfigurazione.

I punteggi dei campioni >=95 vengono ricevuti dal dispositivo AMP Private Cloud, ma la disposizione del campione non cambia

Sintomo

Dopo l'invio di un campione, i report e i punteggi >=95 vengono ricevuti correttamente dall'accessorio Threat Grid, ma il dispositivo AMP Private Cloud non rileva alcuna modifica nella disposizione del campione.

Fasi consigliate:

- Verificare nel dispositivo AMP Private Cloud se l'esempio SHA256 è presente nel contenuto di /data/poked/poked.log.

Se SHA256 è presente in /data/poked/poked.log, eseguire questo comando per confermare la disposizione del campione corrente nel database AMP.

mysql -e "select hex(fingerprint), disposition_id from protect.binaries where fingerprint=0x

;"

- Verificare che la password corretta per l'integrazione con AMP Private Cloud sia stata aggiunta al portale di amministrazione dell'appliance Threat Grid in Amministrazione > Gestisci integrazione con AMP Private Cloud.

Portale di amministrazione AMP Private Cloud.

Portale della console dell'appliance Threat Grid.

- Verificare che le CA che hanno firmato il certificato del servizio di aggiornamento dell'eliminazione del dispositivo del cloud privato AMP siano state installate nel portale di amministrazione dell'accessorio Threat Grid nei certificati CA.

Nell'esempio seguente la catena di certificati per il certificato del servizio di aggiornamento della disposizione del dispositivo del cloud privato AMP è Root_CA > Sub_CA > Disposition_Update_Service certificate; pertanto, RootCA e Sub_CA devono essere installati in CA Certificates in Threat Grid Appliance.

Autorità di certificazione nel portale di amministrazione AMP Private Cloud.

Portale di amministrazione di Threat Grid:

- Verificare che l'FQDN del servizio di aggiornamento della disposizione del dispositivo cloud privato AMP sia stato aggiunto correttamente al portale di amministrazione dell'appliance Threat Grid in Amministrazione > Gestisci integrazione cloud privato AMP. Verificare inoltre che l'indirizzo IP dell'interfaccia della console del dispositivo AMP Private Cloud non sia stato aggiunto al posto dell'FQDN.

Avviso nel dispositivo cloud privato AMP relativo a un certificato SSL della griglia delle minacce non valido

Sintomo

Il messaggio di avviso: "Threat Grid SSL certificate is invalid", ricevuto nel dispositivo AMP Private Cloud dopo aver selezionato il pulsante Test connessione in Integrations > Threat Grid.

Fasi consigliate:

- Verificare che il certificato installato nell'interfaccia di pulizia dell'accessorio Threat Grid sia firmato da una CA aziendale.

Se è firmato da una CA, la catena di certificati completa deve essere aggiunta all'interno di un file al portale di amministrazione del dispositivo AMP Private Cloud Integrations > Threat Grid in Threat Grid SSL Certificate.

Nel dispositivo AMP Private Cloud i certificati attualmente installati dell'accessorio Threat Grid sono disponibili in: /opt/fire/etc/ssl/threat_grid.crt.

Avvisi relativi ai certificati nell'accessorio Threat Grid

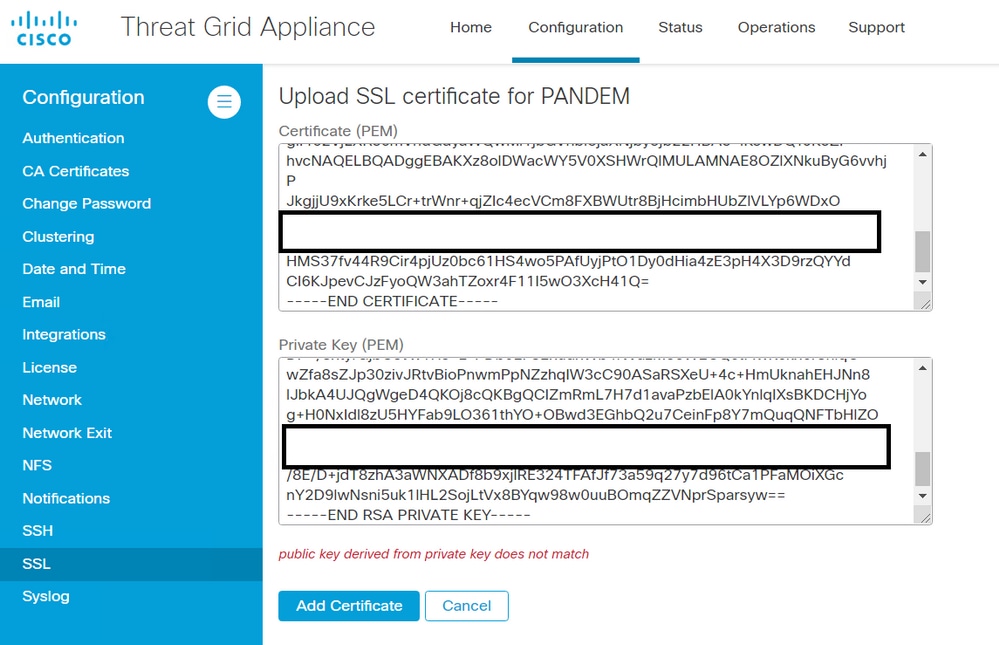

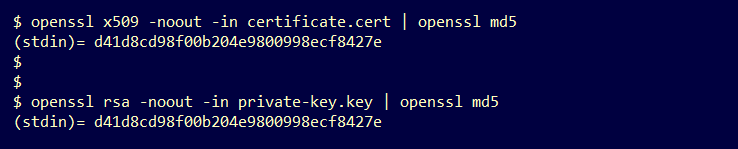

Messaggio di avviso - La chiave pubblica derivata dalla chiave privata non corrisponde

Sintomo

Il messaggio di avviso: la chiave pubblica derivata dalla chiave privata non corrisponde. Viene ricevuta nell'accessorio Threat Grid dopo un tentativo di aggiungere un certificato a un'interfaccia.

La chiave pubblica esportata dalla chiave privata non corrisponde alla chiave pubblica configurata nel certificato.

Fasi consigliate:

- Verificare che la chiave privata corrisponda alla chiave pubblica nel certificato.

Se la chiave privata corrisponde alla chiave pubblica nel certificato, il modulo e l'esponente pubblico devono essere uguali. Per questa analisi è sufficiente verificare se il modulo contiene lo stesso valore nella chiave privata e nella chiave pubblica nel certificato.

Passaggio 1. Utilizzare lo strumento OpenSSL per confrontare il modulo nella chiave privata e la chiave pubblica configurate nel certificato.

openssl x509 -noout -modulus -in

| openssl md5 openssl rsa -noout -modulus -in

| openssl md5

Esempio. Corrispondenza riuscita tra una chiave privata e una chiave pubblica configurate in un certificato.

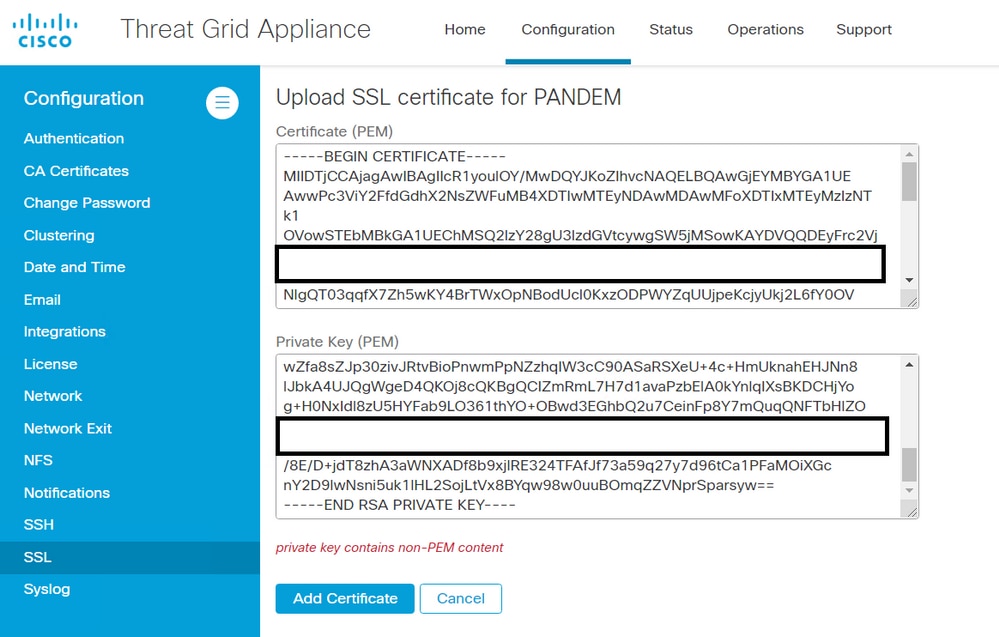

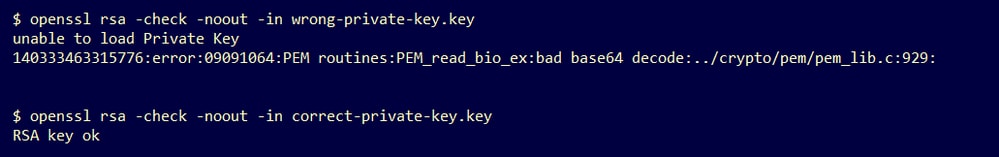

Messaggio di avviso - La chiave privata contiene contenuto non PEM

Sintomo

Il messaggio di avviso: La chiave privata contiene contenuto non PEM e viene ricevuta nell'accessorio Threat Grid dopo un tentativo di aggiungere un certificato a un'interfaccia.

I dati PEM all'interno del file di chiave privata sono danneggiati.

Fasi consigliate:

- Confermare l'integrità dei dati all'interno della chiave privata.

Passaggio 1. Utilizzare lo strumento OpenSSL per verificare l'integrità della chiave privata.

openssl rsa -check -noout -in

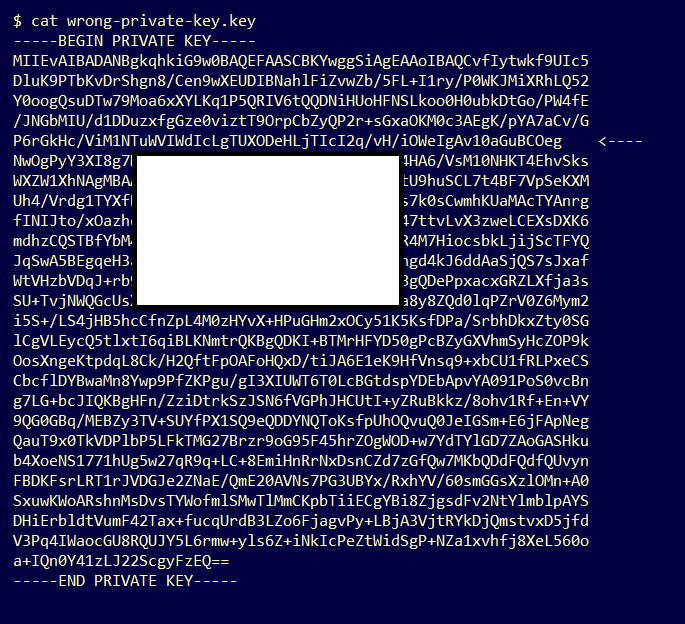

Esempio. Esegue l'output da una chiave privata con errori nei dati PEM all'interno del file e da un'altra chiave privata senza errori nel contenuto PEM.

Se l'output del comando OpenSSL non è RSA Key ok, significa che sono stati rilevati problemi con i dati PEM all'interno della chiave.

Se sono stati rilevati problemi con il comando OpenSSL:

- Verificare se nella chiave privata mancano i dati PEM.

I dati PEM all'interno del file di chiave privata vengono visualizzati in righe di 64 caratteri. Un rapido controllo dei dati PEM all'interno del file può mostrare se i dati mancano. La riga con i dati mancanti non è allineata alle altre righe nel file.

- Confermare che la prima riga della chiave privata inizia con 5 trattini, le parole BEGIN PRIVATE KEY e termina con 5 trattini.

Esempio.

—BEGIN PRIVATE KEY—

- Confermare che l'ultima riga della chiave privata inizia con 5 trattini, le parole END PRIVATE KEY e termina con 5 trattini.

Esempio.

—END PRIVATE KEY—

Esempio. Correggere il formato PEM e i dati all'interno di una chiave privata.

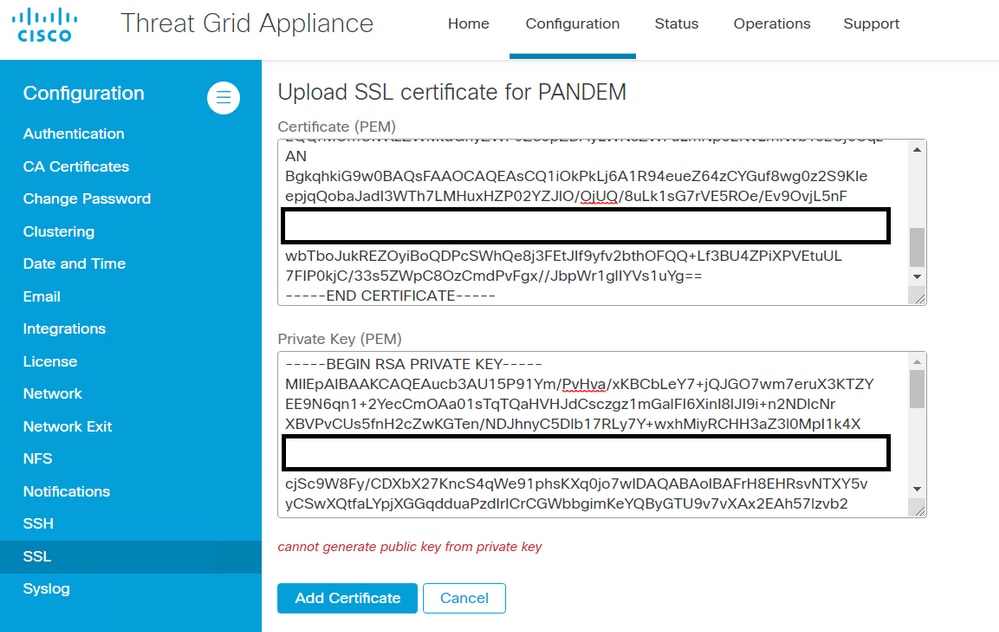

Messaggio di avviso - Impossibile generare la chiave pubblica dalla chiave privata

Sintomo

Il messaggio di avviso: impossibile generare la chiave pubblica dalla chiave privata, viene ricevuto nell'accessorio Threat Grid dopo un tentativo di aggiungere un certificato a un'interfaccia.

Impossibile generare la chiave pubblica dai dati PEM correnti nel file di chiave privata.

Fasi consigliate:

- Confermare l'integrità dei dati all'interno della chiave privata.

Passaggio 1. Utilizzare lo strumento OpenSSL per verificare l'integrità della chiave privata.

openssl rsa -check -noout -in

Se l'output del comando OpenSSL non è RSA Key ok, significa che sono stati rilevati problemi con i dati PEM all'interno della chiave.

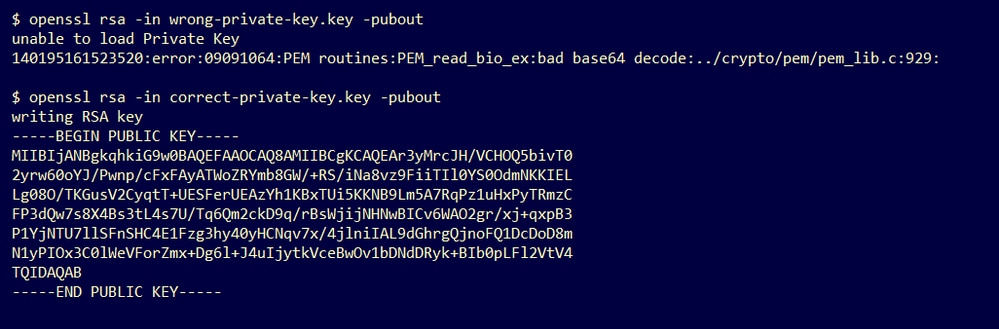

Passaggio 2. Utilizzare lo strumento OpenSSL per verificare se la chiave pubblica può essere esportata dalla chiave privata.

openssl rsa -in

-pubout

Esempio. Esportazione della chiave pubblica non riuscita ed esportazione della chiave pubblica completata.

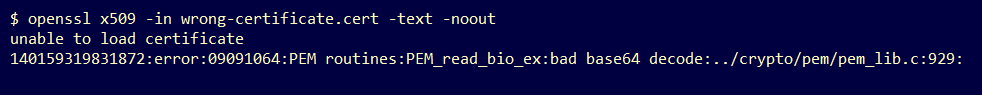

Messaggio di avviso - errore di analisi: Impossibile decodificare i dati PEM

Sintomo

Il messaggio di avviso: errore di analisi: Impossibile decodificare i dati PEM. Tali dati vengono ricevuti nell'accessorio Threat Grid dopo un tentativo di aggiungere un certificato a un'interfaccia.

Impossibile decodificare il certificato dai dati PEM correnti all'interno del file di certificato. I dati PEM all'interno del file di certificato sono danneggiati.

- Verificare se è possibile recuperare le informazioni sul certificato dai dati PEM all'interno del file di certificato.

Passaggio 1. Utilizzare lo strumento OpenSSL per visualizzare le informazioni sul certificato dal file di dati PEM.

openssl x509 -in

-text -noout

Se i dati PEM sono danneggiati, viene rilevato un errore quando lo strumento OpenSSL tenta di caricare le informazioni sul certificato.

Esempio. Tentativo non riuscito di caricare le informazioni sul certificato a causa di dati PEM danneggiati nel file del certificato.

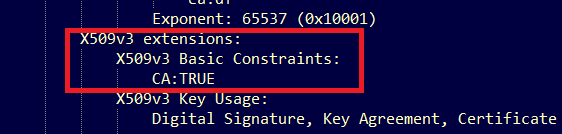

Messaggio di avviso - nessun certificato CA client/server

Sintomo

Il messaggio di avviso: errore di analisi: non è un certificato CA client/server, viene ricevuto nell'accessorio Threat Grid dopo un tentativo di aggiungere un certificato CA a Configurazione > Certificati CA.

Il valore dell'estensione Limiti di base nel certificato CA non è definito come CA: Vero.

Verificare con lo strumento OpenSSL se il valore dell'estensione Basic Constraints è impostato su CA: True nel certificato CA.

Passaggio 1. Utilizzare lo strumento OpenSSL per visualizzare le informazioni sul certificato dal file di dati PEM.

openssl x509 -in

-text -noout

Passaggio 2. Cercare nelle informazioni sul certificato il valore corrente dell'estensione Basic Constraints.

Esempio. Valore del vincolo di base per una CA accettata dall'accessorio Threat Grid.

Informazioni correlate

Contributo dei tecnici Cisco

- Armando GarciaCisco TAC Engineer

- Edited by Yeraldin SanchezCisco TAC Engineer

Feedback

Feedback