Installazione e configurazione di Secure Endpoint Virtual Private Cloud

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come implementare correttamente Virtual Private Cloud (VPC) sui server in ambiente ESXi. Per altri documenti, quali Guida introduttiva, Strategia di distribuzione, Guida ai diritti, Console e Guida per l'amministratore, visitare il sito Documentazione

Contributo di Roman Valenta, Cisco TAC Engineers.

Prerequisiti

Requisiti:

VMware ESX 5 o successivo

- Modalità cloud-proxy (solo): 128 GB di RAM, 8 core CPU (2 CPU con 4 core ciascuno consigliato), 1 TB di spazio minimo disponibile su disco nell'archivio dati VMware

- Tipo di unità: SSD necessaria per la modalità air gap e consigliata per il proxy

- Tipo RAID: un gruppo RAID 10 (mirroring con striping)

- Dimensioni minime archivio dati VMware: 2 TB

- Numero minimo di letture casuali di datastore per il gruppo RAID 10 (4K): 60K IOPS

- Numero minimo di scritture casuali dell'archivio dati per il gruppo RAID 10 (4K): 30K IOPS

Cisco raccomanda la conoscenza di questo argomento:

- Conoscenze base di utilizzo dei certificati.

- Informazioni di base sulla configurazione del DNS nel server DNS (Windows o Linux)

- Installazione di un modello di Open Virtual Appliance (OVA) in VMWare ESXi

Utilizzato in questo laboratorio:

VMware ESX 6.5

- Modalità cloud-proxy (solo): 48 GB di RAM, 8 core CPU (2 CPU con 4 core ciascuno consigliato), 1 TB di spazio minimo disponibile su disco nell'archivio dati VMware

- Tipo di unità: SATA

- Tipo RAID: un RAID 1

- Dimensioni minime archivio dati VMware: 1 TB

- MobaXterm 20.2 (programma multi-terminale simile a PuTTY)

- Cygwin64 (utilizzato per scaricare l'aggiornamento di AirGap)

Inoltre

- Certificato creato con openSSL o XCA

- Server DNS (Linux o Windows) Nel mio laboratorio ho utilizzato Windows Server 2016 e CentOS-8

- VM Windows per l'endpoint di test

- Licenza

Se la memoria è inferiore a 48 GB di RAM sulla versione 3.2+ VPC, non è più possibile utilizzarla.

Nota: il cloud privato OAV crea le partizioni dell'unità in modo che non sia necessario specificarle in VMWare. server che risolve il nome host dell'interfaccia pulita.

Per ulteriori informazioni sui requisiti hardware specifici della versione, consultare la scheda tecnica dell'accessorio VPC.

Nota:le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Installazione di VPC

Selezionare l'URL fornito nell'e-mail di eDelivery o di adesione. Scaricare il file OVA e procedere con l'installazione

Installazione VM

Fase 1:

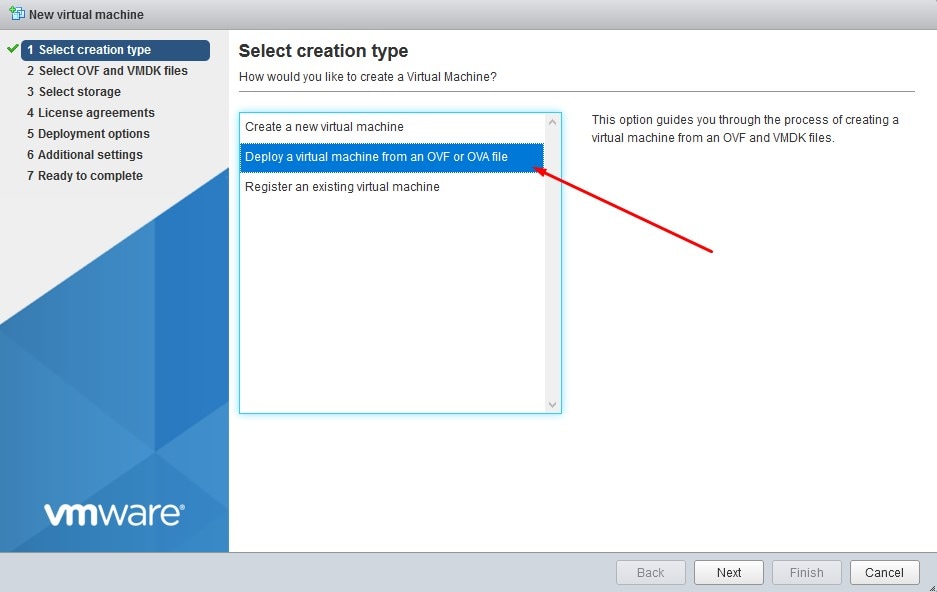

Passare a File > Distribuisci modello OVF per aprire la procedura guidata Distribuisci modello OVF, come mostrato nell'immagine.

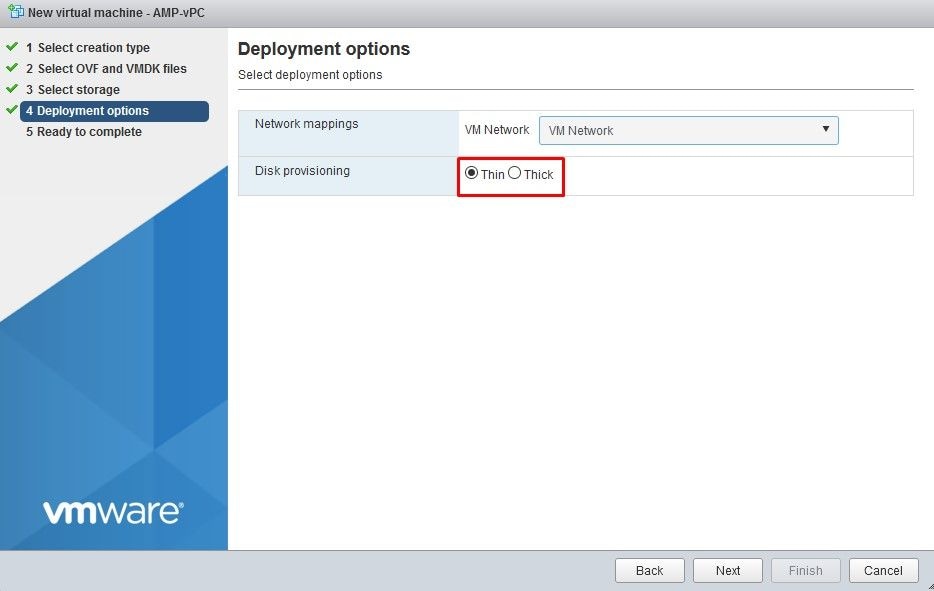

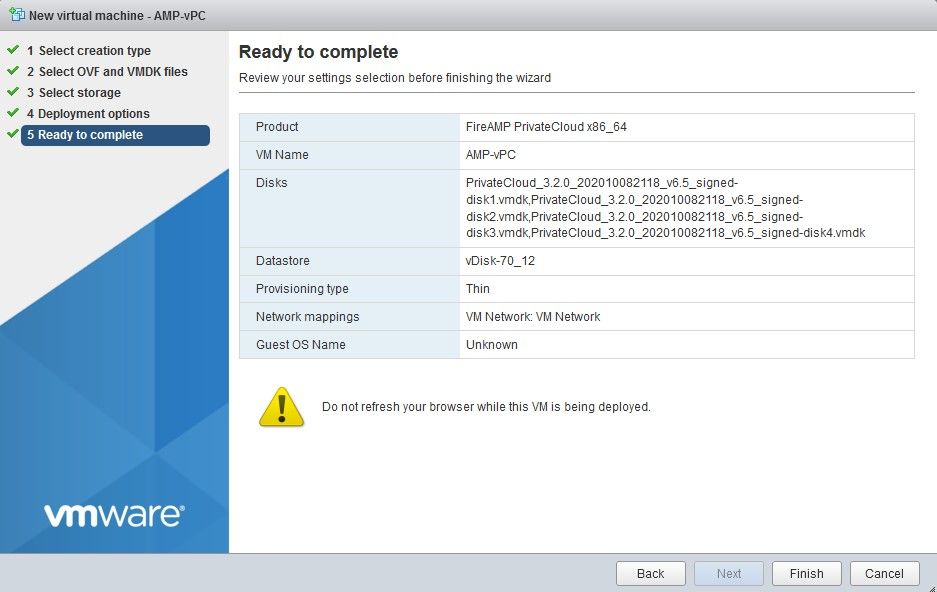

Nota: Thick Provisioning riserva spazio quando viene creato un disco. Se si seleziona questa opzione, è possibile migliorare le prestazioni rispetto al thin provisioning. Tuttavia, non è obbligatorio. Selezionare Avanti, come mostrato nell'immagine.

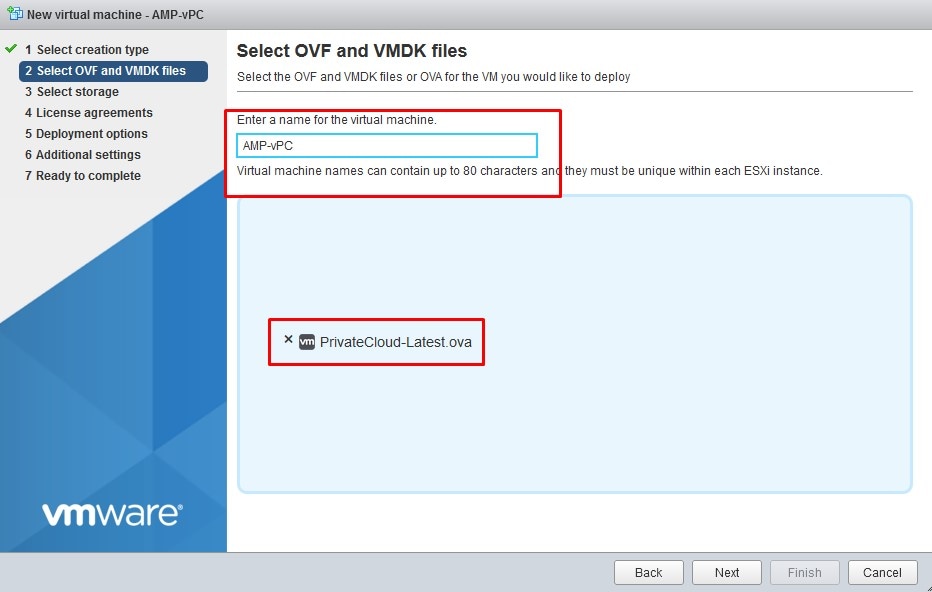

Passaggio 2:

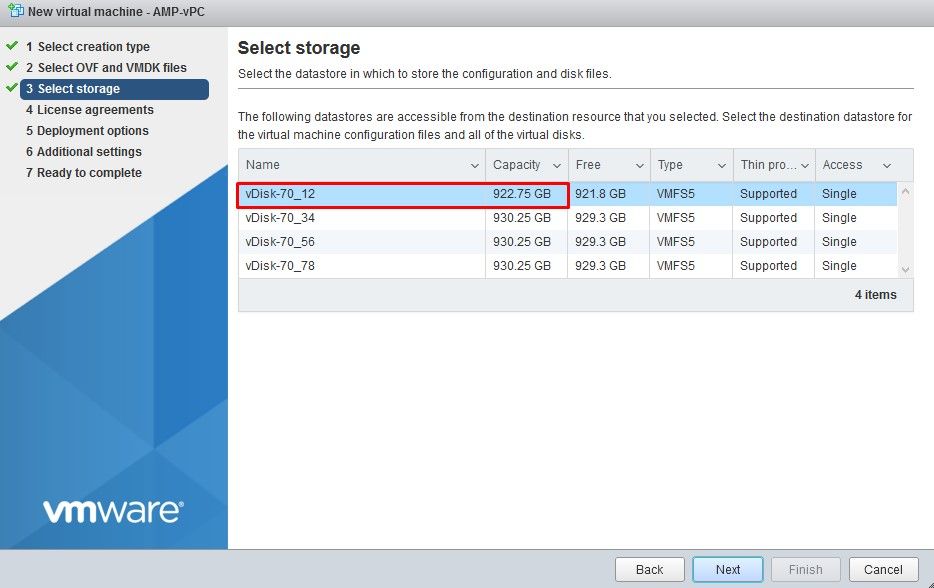

Selezionare Sfoglia... per selezionare un file OVA, quindi scegliere Avanti. Nella pagina Dettagli modello OVF si notano i parametri OAV predefiniti, come mostrato nell'immagine. Selezionare Avanti.

Configurazione iniziale dell'interfaccia di amministrazione

Una volta avviata la VM, è possibile eseguire la configurazione iniziale tramite VM Console.

Passaggio 1:

È possibile notare che l'URL indica [UNCONFIGURED] (NON CONFIGURATO) se l'interfaccia non ha ricevuto un indirizzo IP dal server DHCP. Questa interfaccia è l'interfaccia di gestione. Questa non è l'interfaccia di produzione.

Passaggio 2:

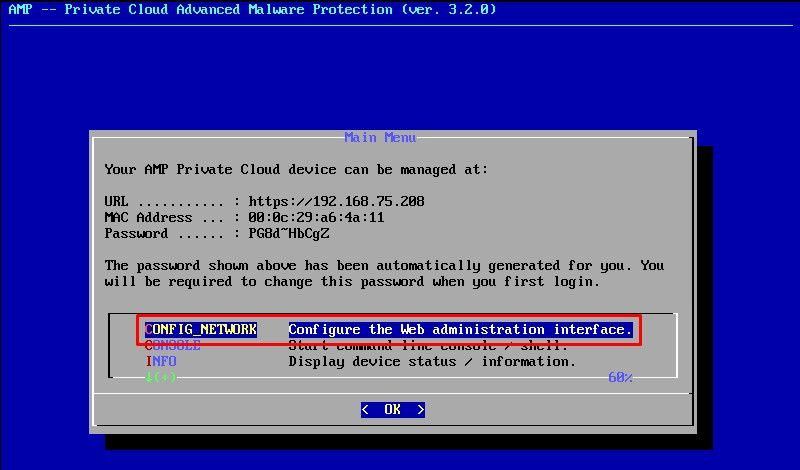

È possibile spostarsi tra i tasti Tab, Enter e Arrow.

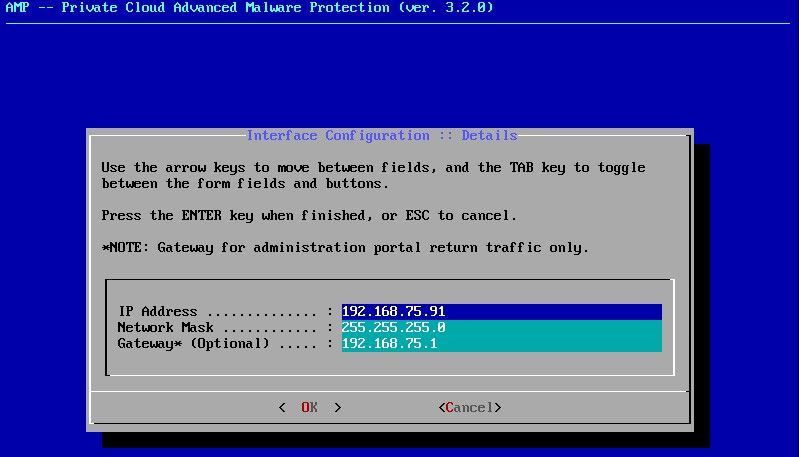

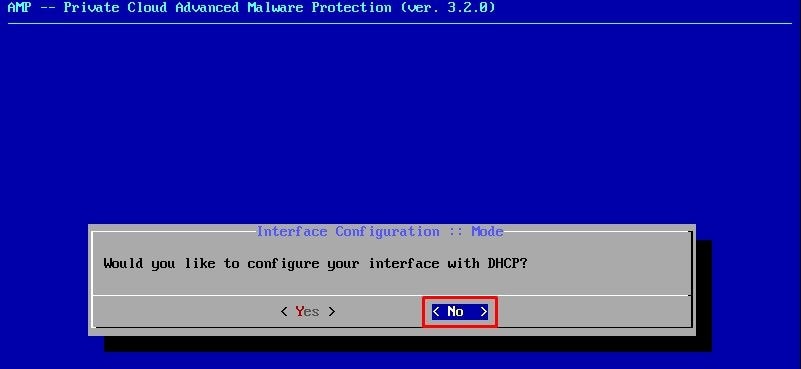

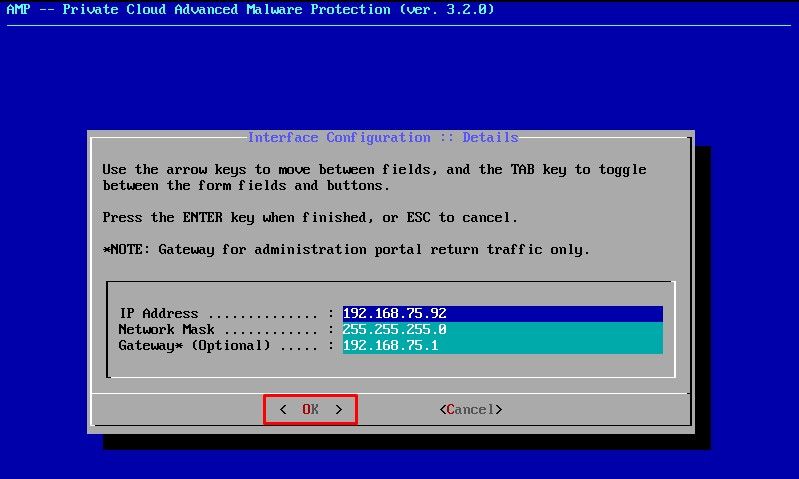

Passare a CONFIG_NETWORK e selezionare il tasto Invio sulla tastiera per iniziare la configurazione dell'indirizzo IP di gestione per il cloud privato dell'endpoint protetto. Se non si desidera utilizzare DHCP, selezionare No, quindi Enter key.

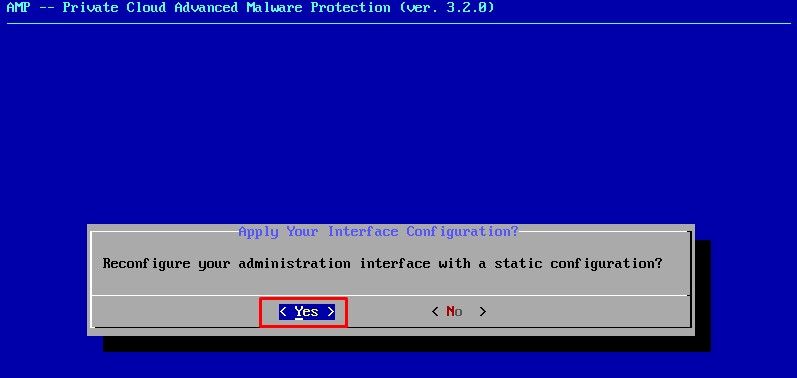

Nella finestra visualizzata, scegliere Sì e selezionare Invio tasto.

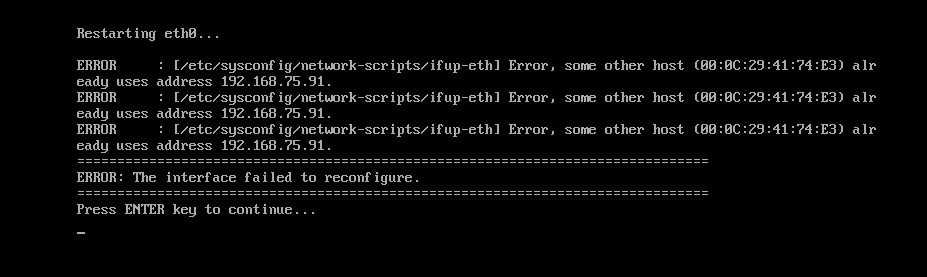

Se l'indirizzo IP è già in uso, verrà visualizzato questo log degli errori. Tornate indietro e scegliete qualcosa di unico non in uso.

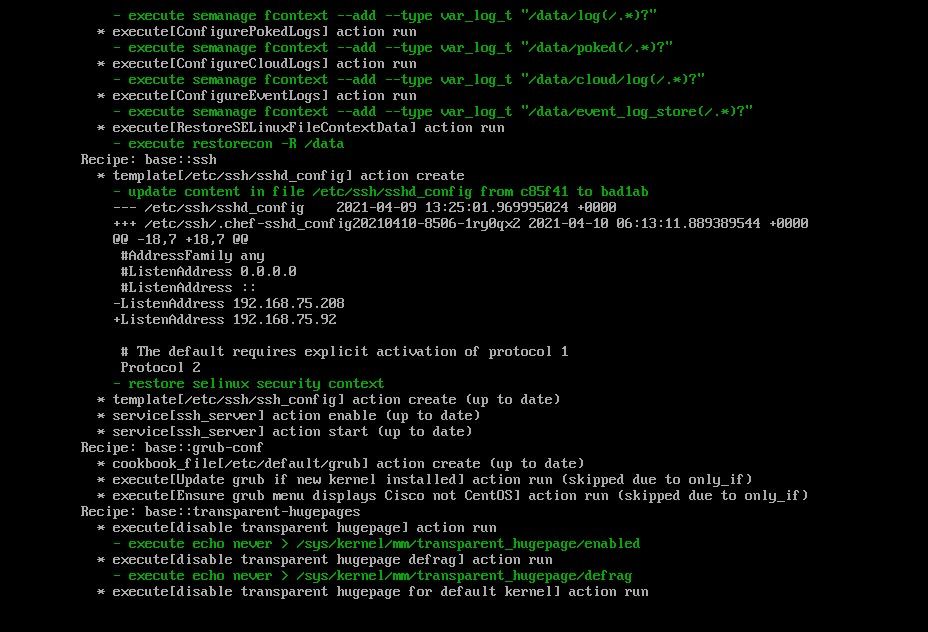

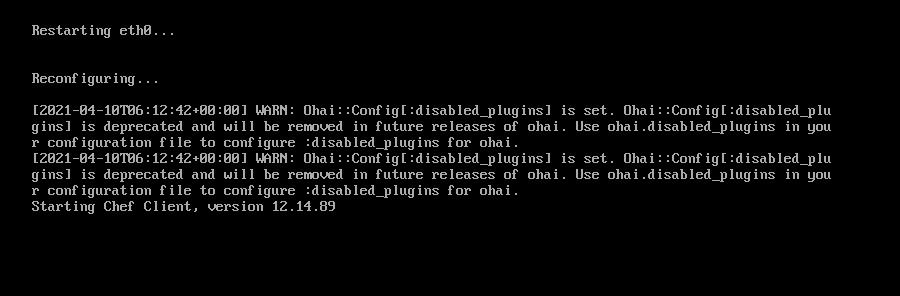

Se tutto va bene, vedrete un output simile a questo

Passaggio 3:

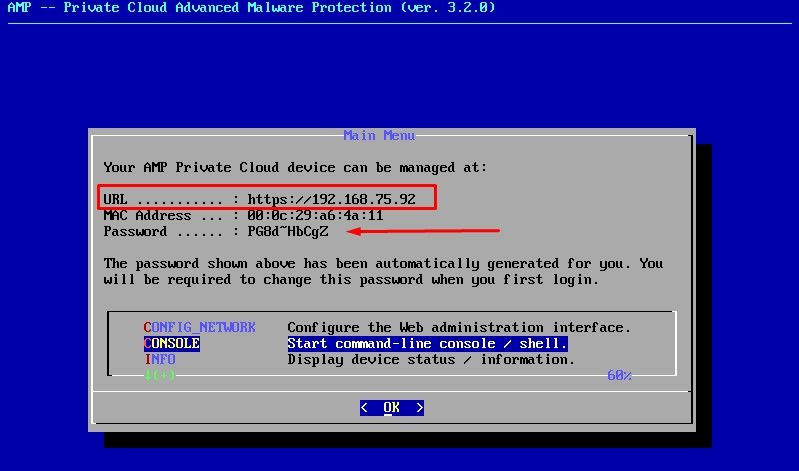

Attendere che la schermata blu venga visualizzata di nuovo con il nuovo indirizzo IP STATICO. Notare anche la password monouso. Prendi una nota e apriamo il nostro browser.

Configurazione iniziale del vPC tramite GUI Web

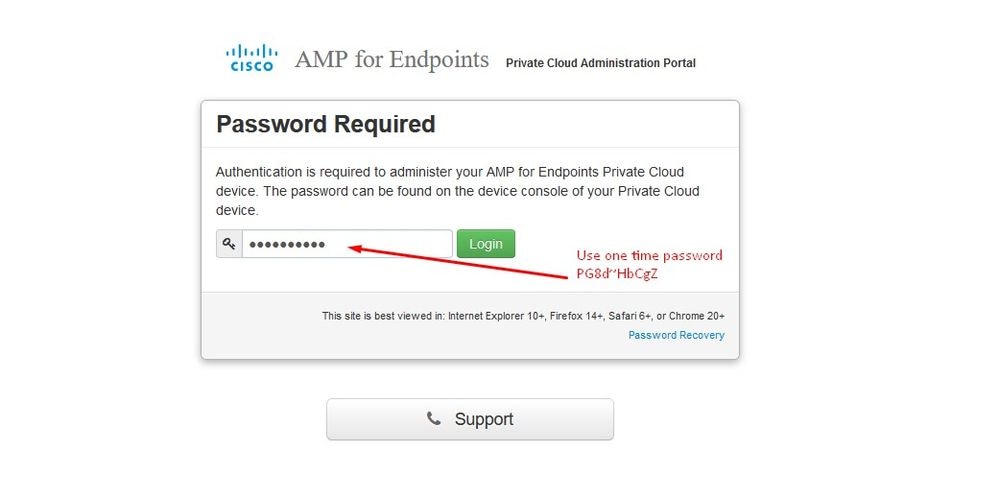

Passaggio 1:

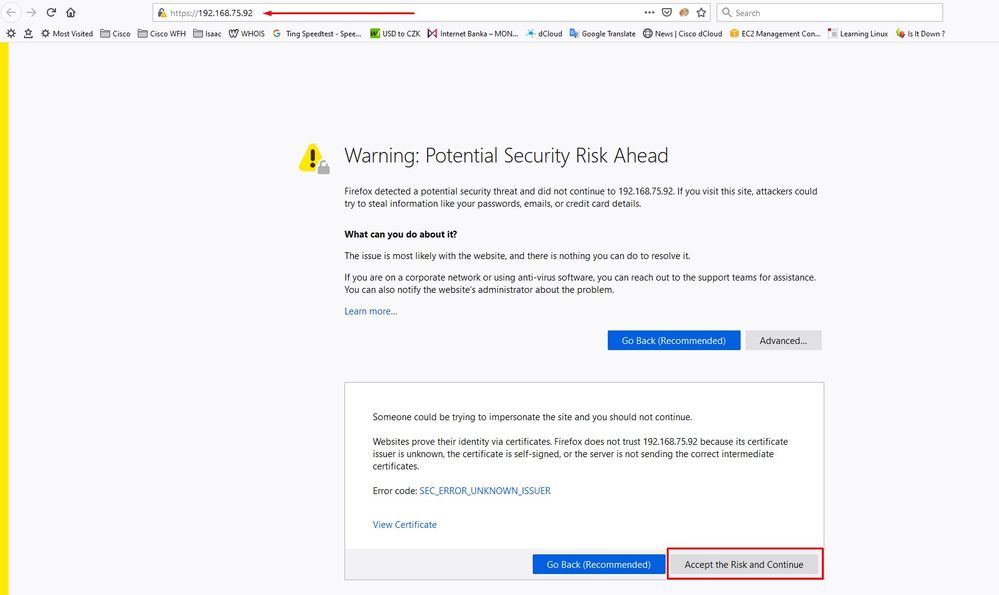

Aprire un browser Web e selezionare l'indirizzo IP di gestione dell'accessorio. È possibile ricevere un errore di certificato poiché il cloud privato dell'endpoint sicuro genera inizialmente il proprio certificato HTTPS, come mostrato nell'immagine. Configurare il browser per considerare attendibile il certificato HTTPS autofirmato di Secure Endpoint Private Cloud.

Nel browser digitare l'indirizzo IP STATICO configurato in precedenza.

Passaggio 2:

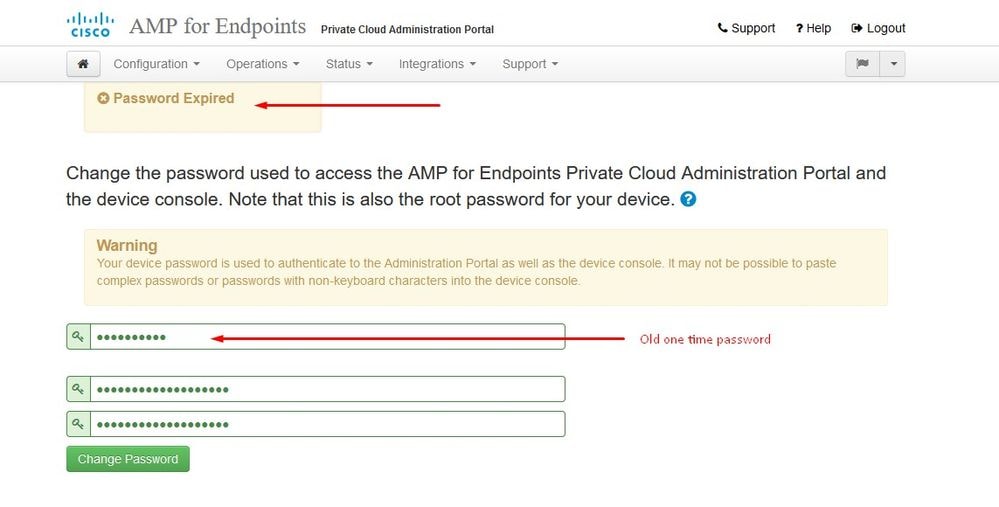

Dopo aver eseguito l'accesso, è necessario reimpostare la password. Utilizzare la password iniziale della console nel campo Vecchia password. Utilizzare la nuova password nel campo Nuova password. Immettere nuovamente la nuova password nel campo Nuova password. selezionare Cambia password.

Passaggio 3:

Dopo aver eseguito l'accesso, è necessario reimpostare la password. Utilizzare la password iniziale della console nel campo Vecchia password. Utilizzare la nuova password nel campo Nuova password. Immettere nuovamente la nuova password nel campo Nuova password. selezionare Cambia password.

Passaggio 4:

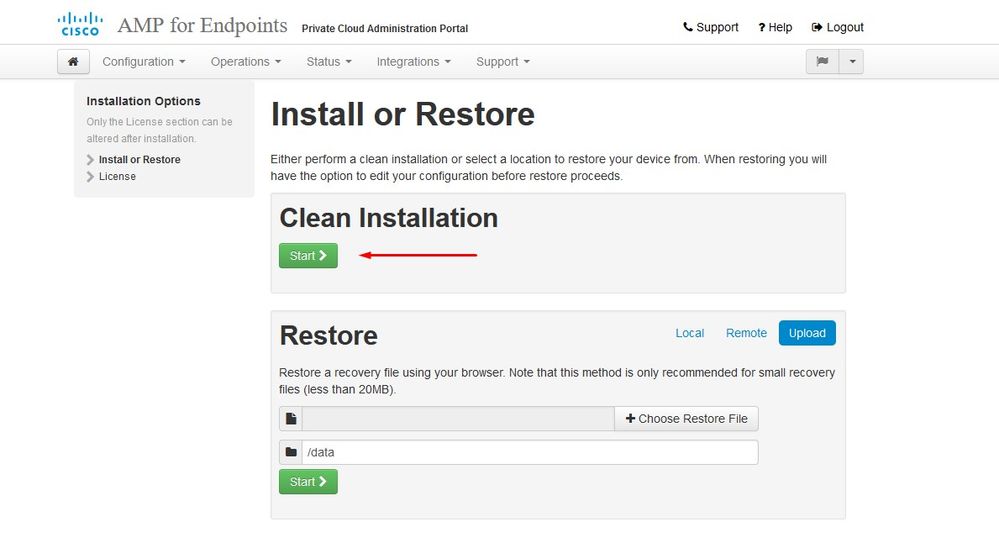

Nella pagina successiva scorrere verso il basso per accettare il contratto di licenza. selezionare Ho letto e accetto.

Passaggio 5:

Dopo aver accettato il contratto, viene visualizzata la schermata di installazione, come illustrato nell'immagine. Se si desidera eseguire il ripristino da un backup, è possibile eseguire questa operazione in questa pagina. Tuttavia, la presente guida prosegue con l'opzione Pulizia installazione. Selezionare Start nella sezione Clean Installation.

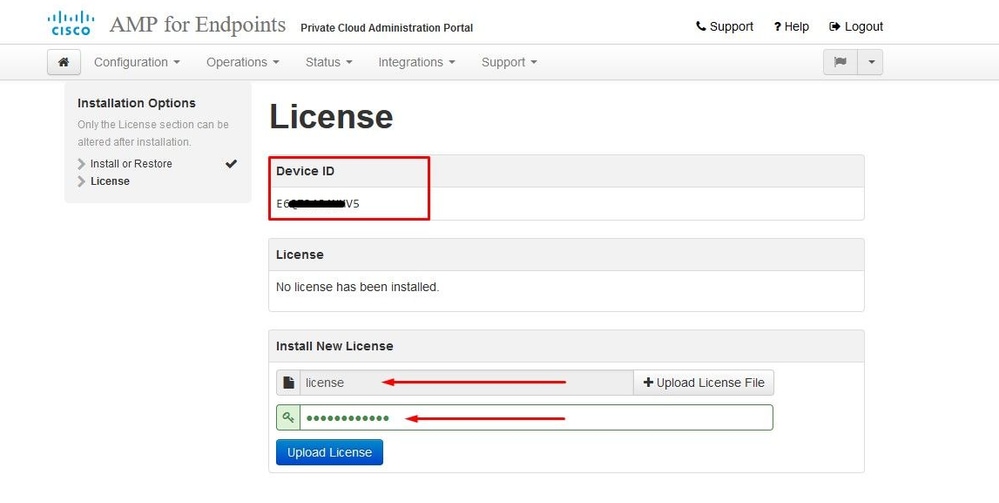

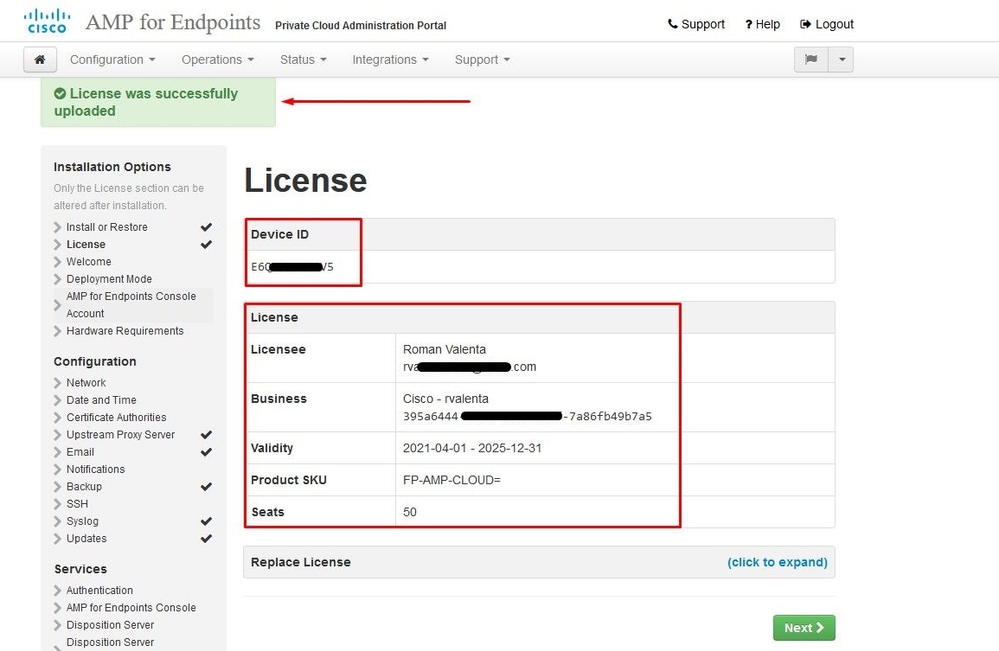

Passaggio 6:

La prima cosa di cui avete bisogno è la licenza per andare avanti. Quando si acquista il prodotto, si riceve una licenza e una passphrase. Selezionare +Upload License File. Scegliere il file di licenza e immettere la passphrase. Selezionare Upload License (Carica licenza). Se il caricamento non riesce, verificare che la passphrase sia corretta. Se il caricamento ha esito positivo, viene visualizzata una schermata con le informazioni sulla licenza valide. Selezionare Avanti. Se non è ancora possibile installare la licenza, contattare il supporto tecnico Cisco.

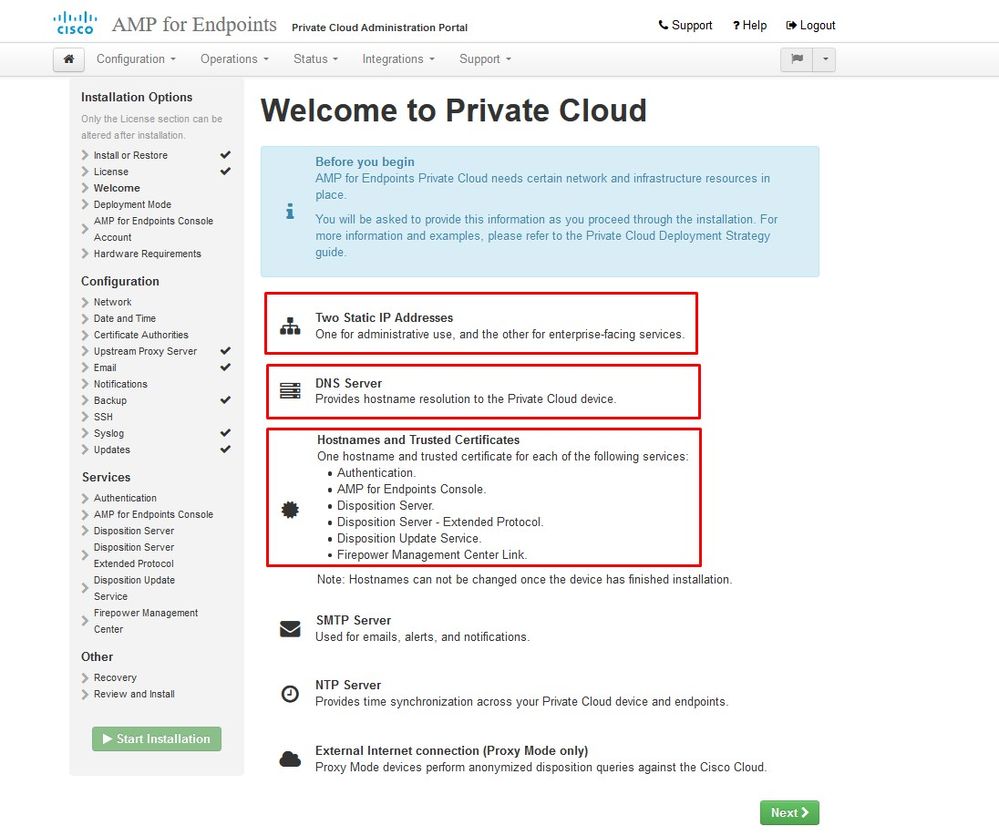

Passaggio 7:

Viene visualizzata la pagina di benvenuto, come illustrato nell'immagine. In questa pagina vengono visualizzate le informazioni necessarie prima della configurazione del cloud privato. Leggere attentamente i requisiti. Selezionare Avanti per avviare la configurazione di preinstallazione.

Configurazione

Passaggio 1:

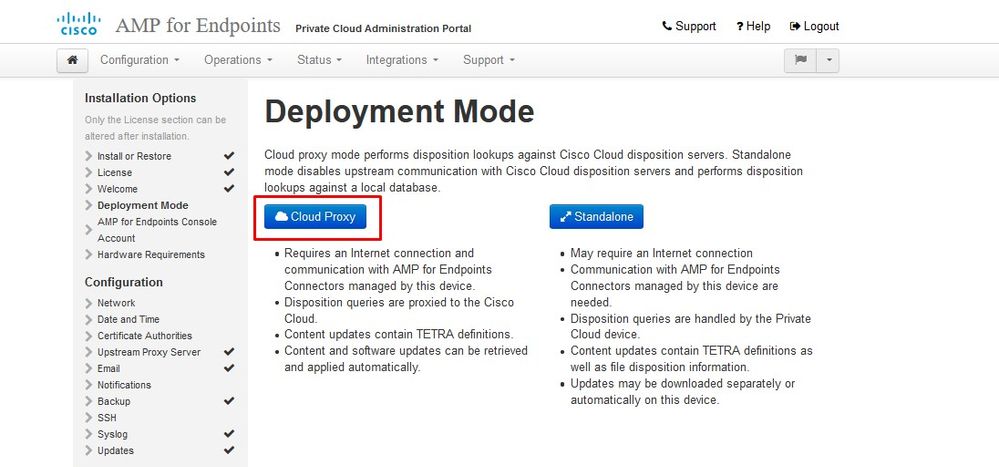

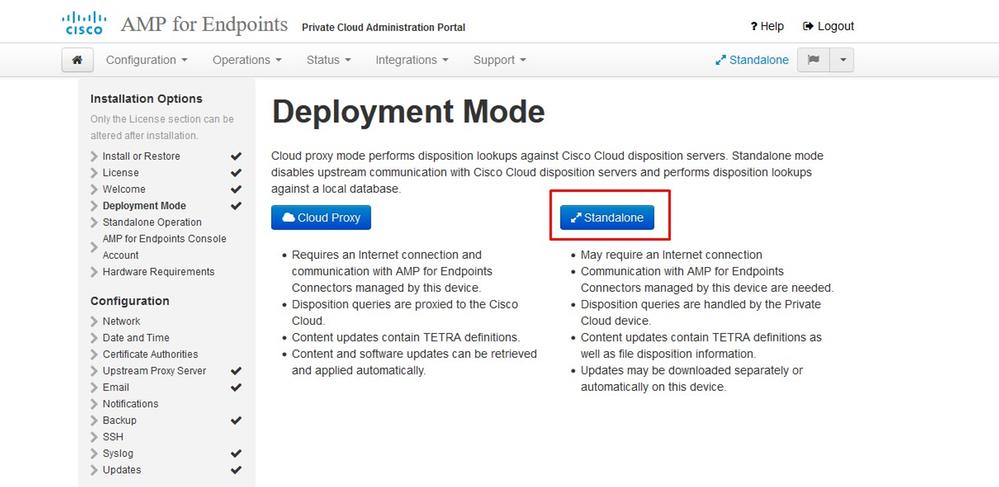

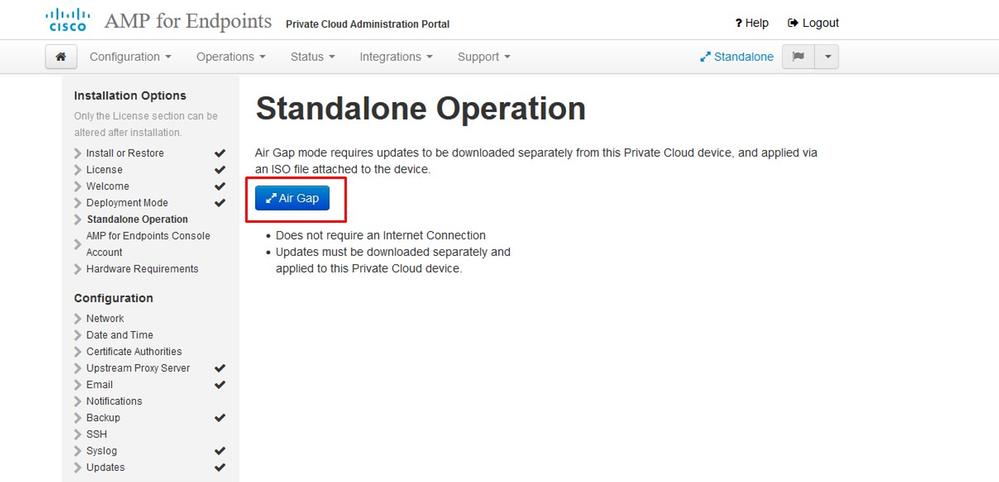

Nota: nella prossima serie di diapositive ne includeremo alcune esclusive, come mostrato nell'immagine, che sono esclusive solo per la modalità AIR GAP , che devono essere racchiuse e contrassegnate come AIRGAP ONLY

︾ ︾ AIRGAP ONLY ︾ ︾

︽ ︽ AIRGAP ONLY ︽ ︽

Passaggio 2:

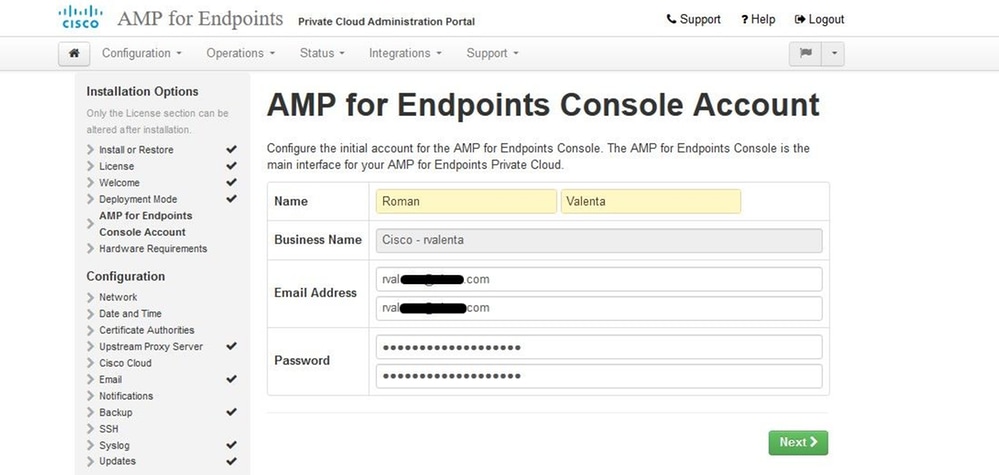

Passare alla pagina Account di Secure Endpoint Console. Un utente con privilegi amministrativi viene utilizzato per la console per creare criteri, gruppi di computer e aggiungere altri utenti. Immettere il nome, l'indirizzo e-mail e la password per l'account console. Selezionare Avanti.

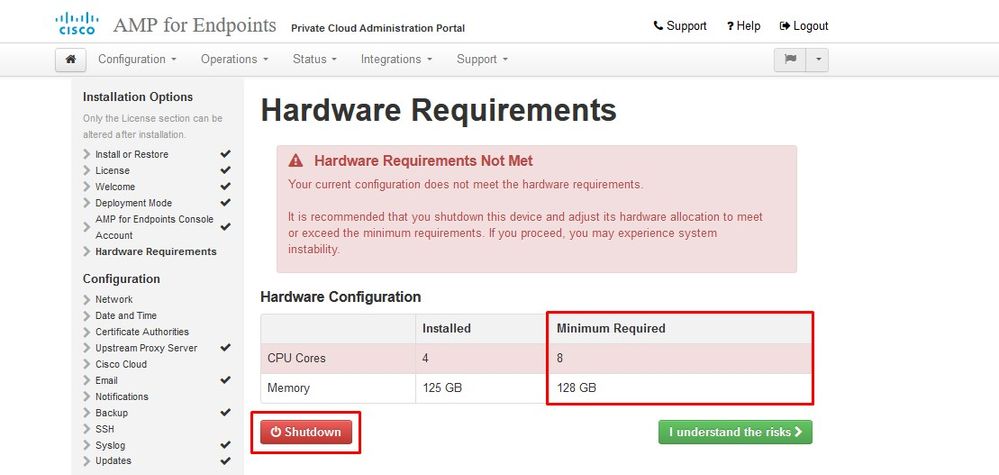

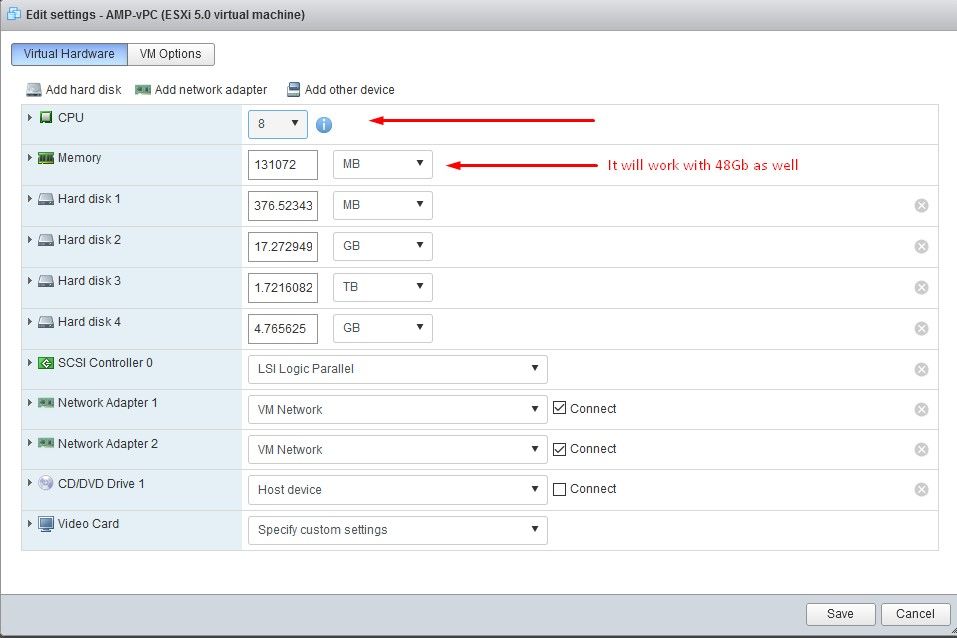

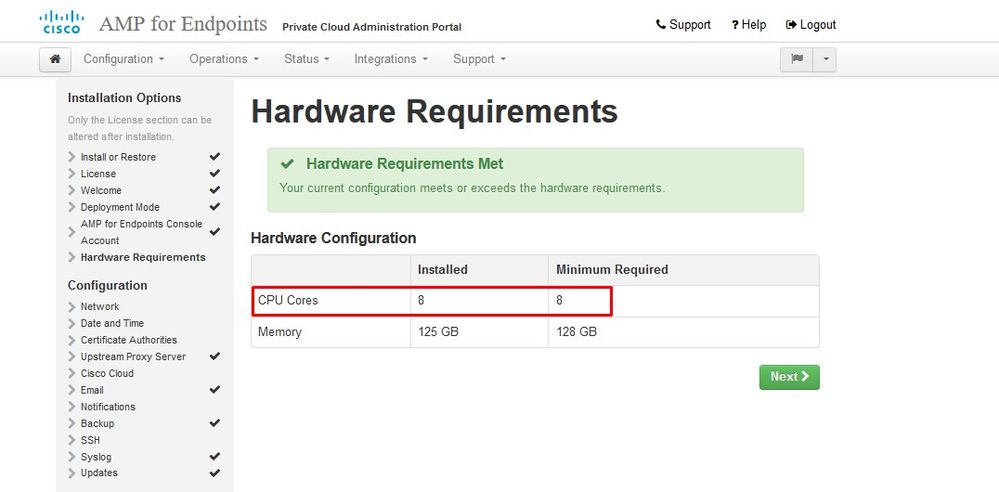

Se si esegue in questo caso quando si esegue la distribuzione dal file OVA, è possibile scegliere tra due opzioni: continuare e risolvere il problema in un secondo momento oppure arrestare il sistema per eseguire la distribuzione della VM e apportare le modifiche necessarie. Dopo il riavvio, si continua dal punto in cui si è partiti.

Nota: questo problema è stato risolto nel file OVA per la versione 3.5.2 che viene caricata correttamente con 128 GB di RAM e 8 core CPU

Nota: utilizzare solo i valori consigliati a meno che non siano utilizzati per scopi di laboratorio

Una volta riavviati, continuiamo da dove siamo partiti.

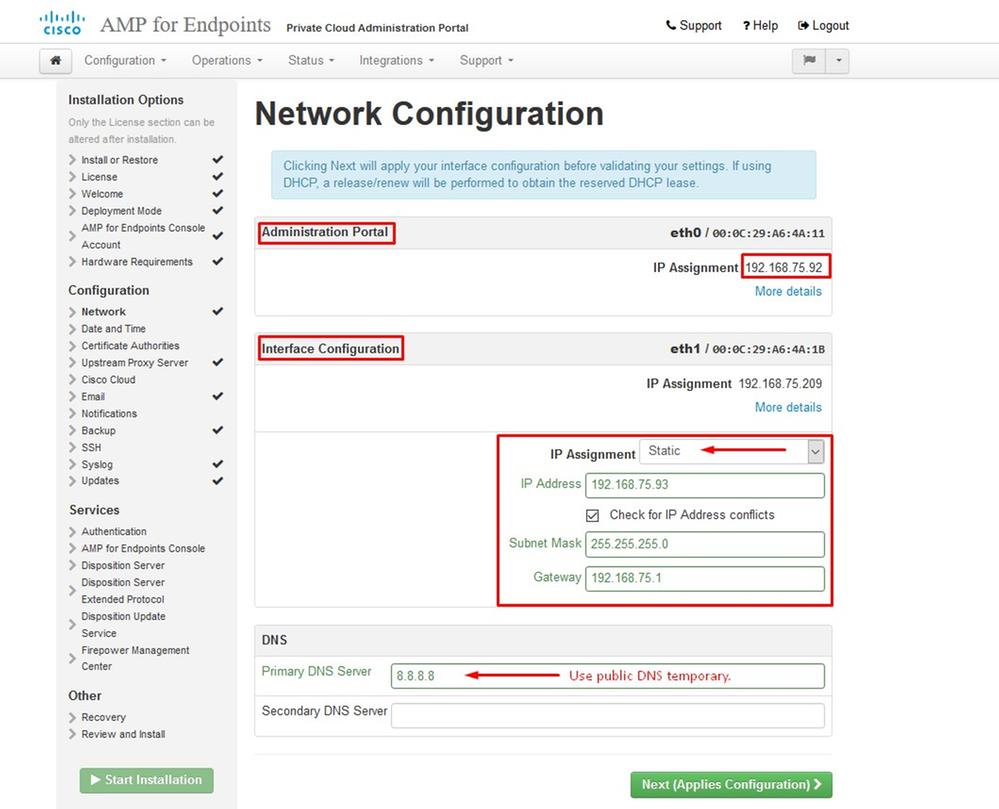

Accertarsi di configurare ETH1 anche con IP STATICO.

Nota: non configurare mai il dispositivo per l'utilizzo di DHCP a meno che non siano state create prenotazioni di indirizzi MAC per le interfacce. La modifica degli indirizzi IP delle interfacce può causare gravi problemi con i connettori di endpoint sicuri distribuiti. Se il server DNS non è configurato, è possibile utilizzare il DNS pubblico temporaneo per completare l'installazione.

Passaggio 3:

Passaggio 4:

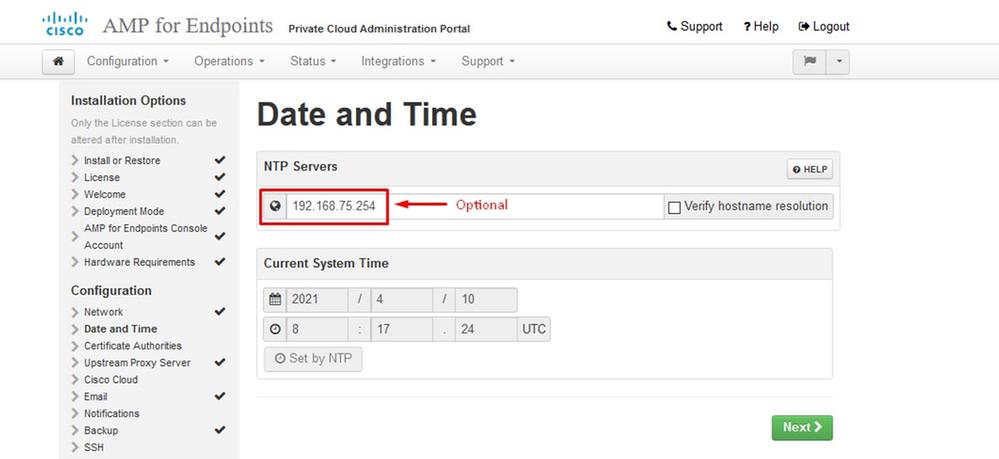

Viene visualizzata la pagina Data e ora. Immettere gli indirizzi di uno o più server NTP che si desidera utilizzare per la sincronizzazione di data e ora. È possibile utilizzare server NTP interni o esterni e specificarne più di uno tramite una virgola o un elenco delimitato da spazi. Sincronizzare l'ora con il browser o eseguire amp-ctl ntpdate dalla console del dispositivo per forzare una sincronizzazione immediata con i server NTP. Selezionare Avanti.

︾ ︾ AIRGAP ONLY ︾ ︾

︽ ︽ AIRGAP ONLY ︽ ︽

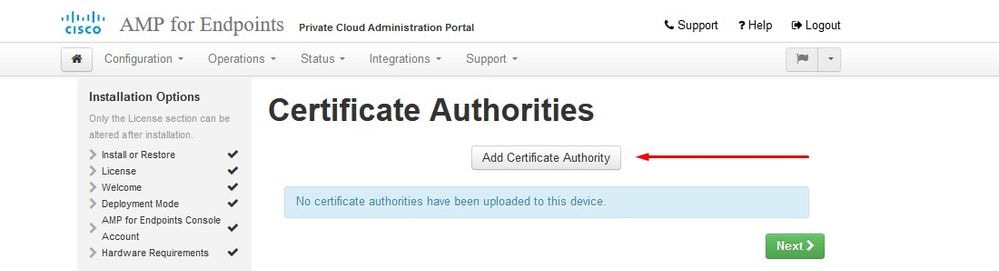

Passaggio 5:

Viene visualizzata la pagina Autorità di certificazione, come illustrato nell'immagine. Selezionare Aggiungi autorità di certificazione per aggiungere il certificato radice.

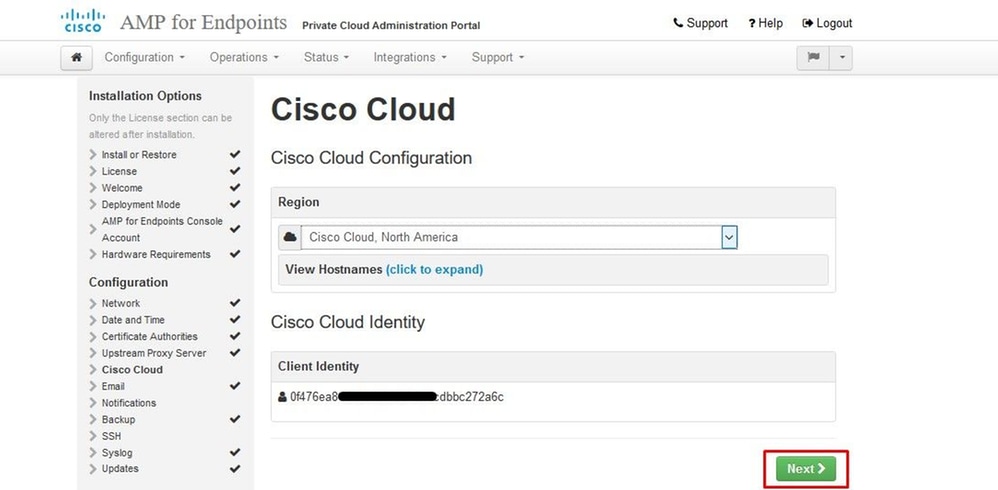

Passaggio 6:

Il passaggio successivo è configurare la pagina Cisco Cloud, come mostrato nell'immagine. Selezionare l'area Cisco Cloud appropriata. Espandere Visualizza nomi host se è necessario creare eccezioni del firewall per il dispositivo Secure Endpoint Private Cloud per comunicare con Cisco Cloud per le ricerche di file e gli aggiornamenti dei dispositivi. Selezionare Avanti.

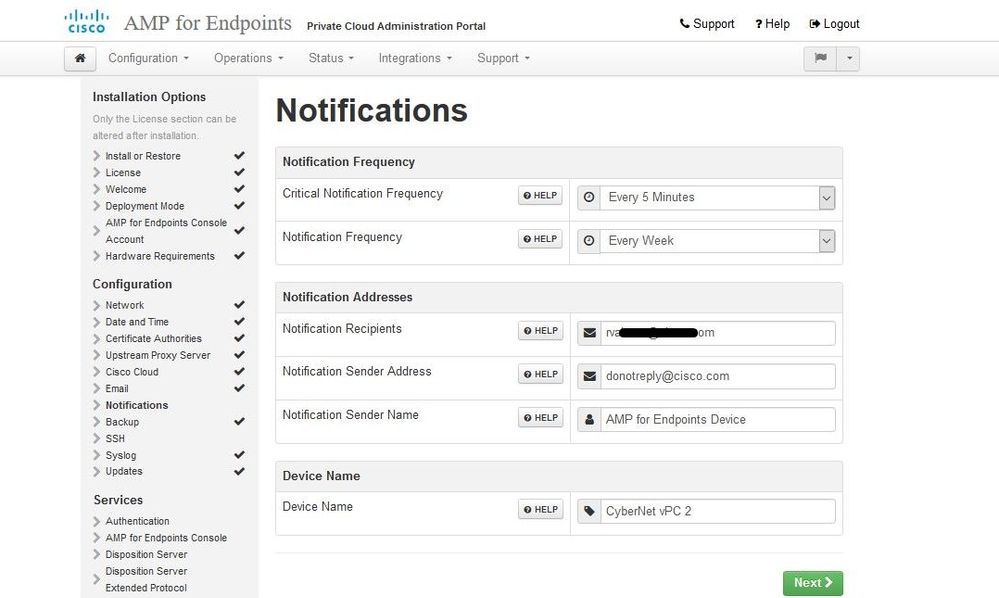

Passaggio 7:

Passare alla pagina delle notifiche, come illustrato nell'immagine. Selezionare la frequenza per le notifiche critiche e regolari. Immettere gli indirizzi di posta elettronica a cui si desidera inviare le notifiche di avviso per il dispositivo Secure Endpoint. È possibile utilizzare alias di posta elettronica o specificare più indirizzi tramite un elenco separato da virgole. È inoltre possibile specificare il nome del mittente e l'indirizzo di posta elettronica utilizzati dal dispositivo. Queste notifiche non corrispondono alle sottoscrizioni di Secure Endpoint Console. È inoltre possibile specificare un nome di dispositivo univoco se si dispone di più dispositivi cloud privati di endpoint sicuri. Selezionare Avanti.

Passaggio 8:

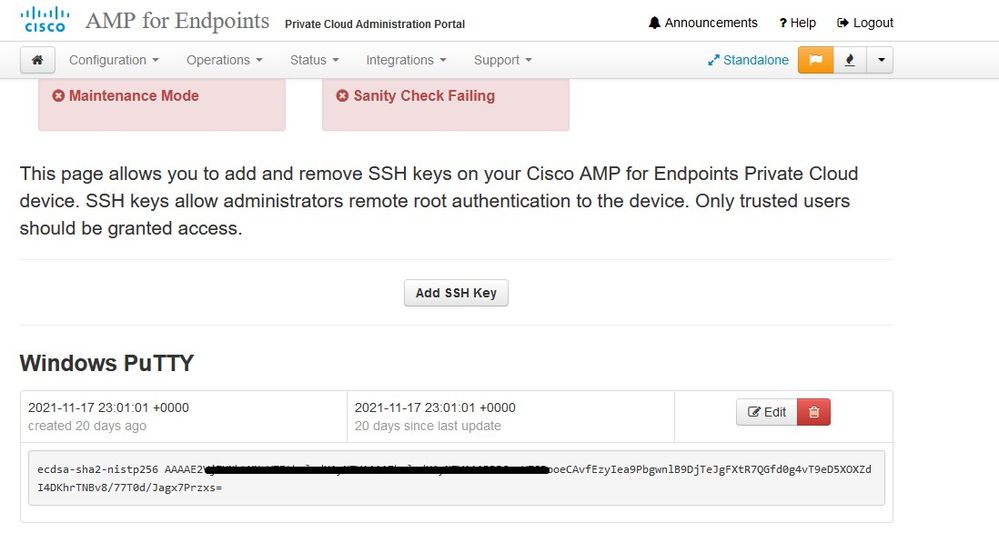

Passare quindi alla pagina Chiavi SSH, come mostrato nell'immagine. Selezionare Add SSH Key per immettere le chiavi pubbliche che si desidera aggiungere al dispositivo. Le chiavi SSH consentono di accedere al dispositivo tramite una shell remota con privilegi root. L'accesso deve essere concesso solo agli utenti attendibili. Il dispositivo cloud privato richiede una chiave RSA in formato OpenSSH. Altre chiavi SSH possono essere aggiunte anche in un secondo momento usando Configuration > SSH nel portale di amministrazione. Selezionare Avanti.

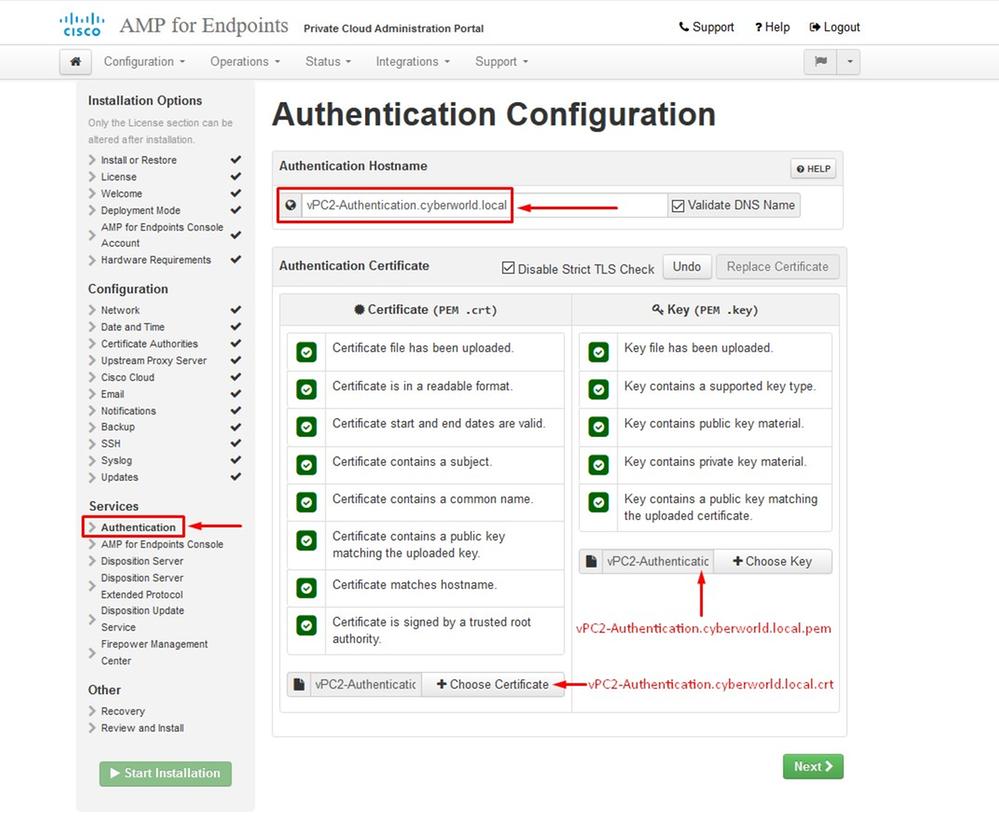

Viene visualizzata la sezione Servizi. Nelle pagine successive è necessario assegnare i nomi host e caricare le coppie di certificati e chiavi appropriate per questi servizi dei dispositivi. Nelle diapositive successive è illustrata la configurazione di uno dei 6 certificati.

Servizi

Passaggio 1:

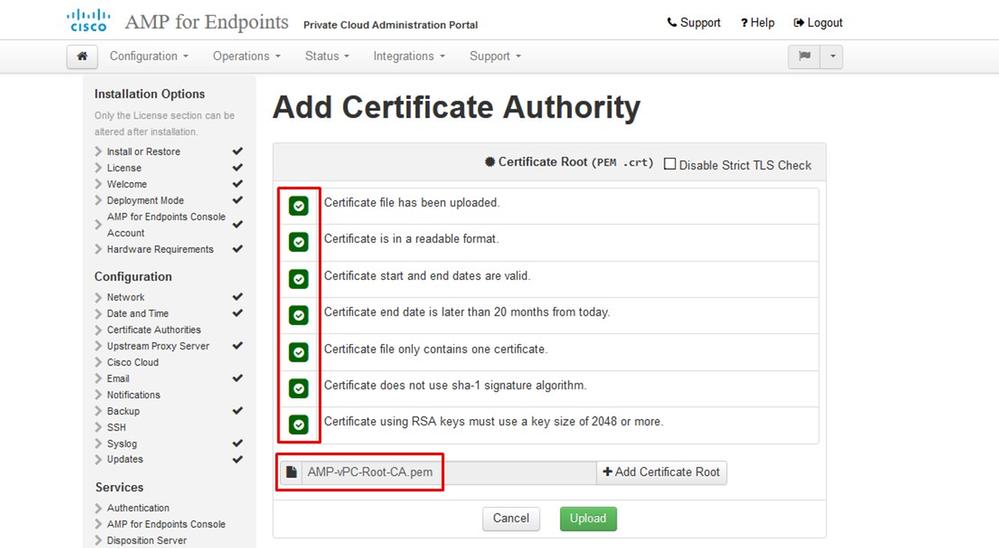

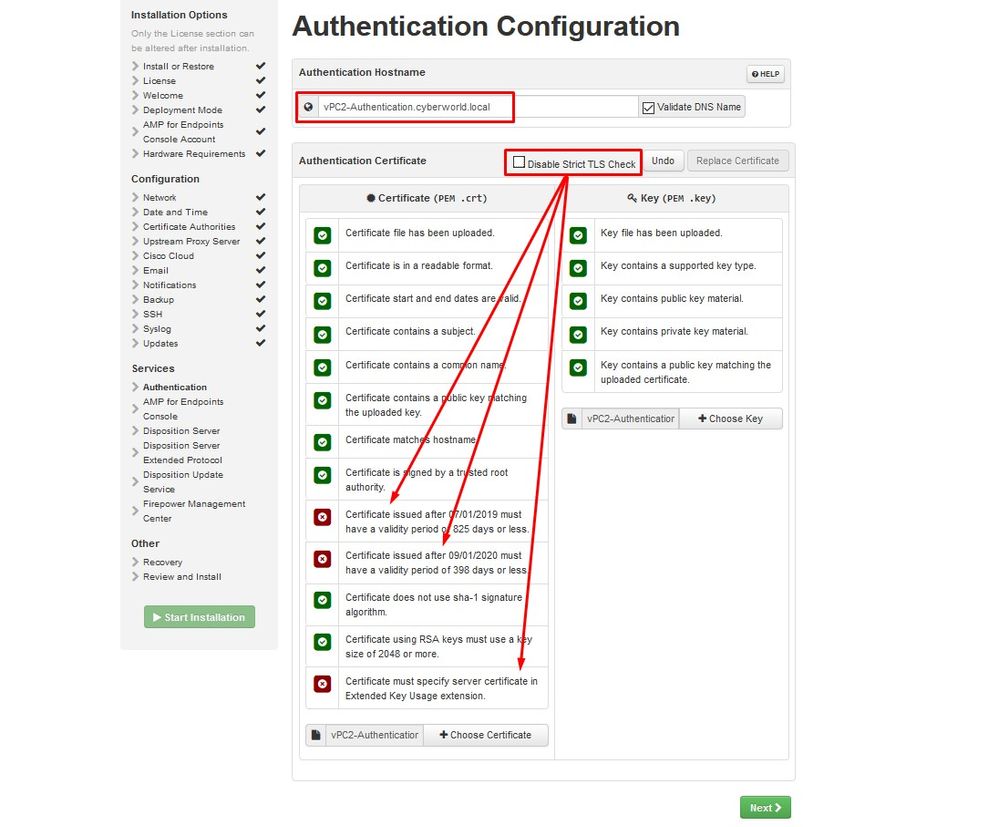

Durante il processo di configurazione è possibile che questi errori vengano eseguiti.

Il primo "errore" che potreste notare è evidenziato con le 3 frecce. Per evitare questo problema, è sufficiente deselezionare "Disabilita controllo TLS rigoroso"

Senza controllo TLS rigoroso

Passaggio 2:

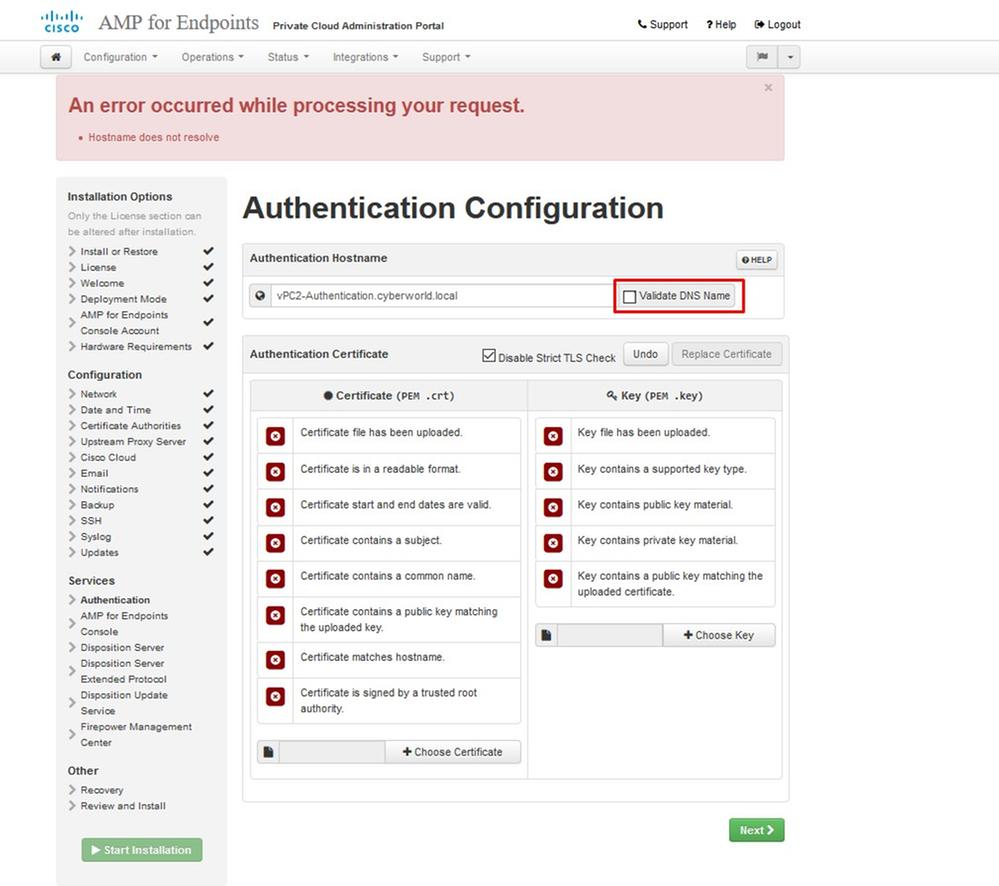

L'errore successivo si verifica se si lascia selezionata l'opzione "Convalida nome DNS". Qui avete due scelte.

1: deselezionare il segno di spunta Convalida DNS

N. 2: Tornare al server DNS e configurare i record host rimanenti.

Ripetere la stessa procedura altre cinque volte per gli altri certificati.

Autenticazione

- Il servizio di autenticazione potrà essere utilizzato nelle versioni future di Private Cloud per gestire l'autenticazione degli utenti.

Secure Endpoint Console

- Console è il nome DNS con il quale l'amministratore di Secure Endpoint può accedere a Secure Endpoint Console e Secure Endpoint Connectors riceve nuovi criteri e aggiornamenti.

Server di disposizione

- Server di disposizione è il nome DNS utilizzato dai connettori di endpoint sicuri per inviare e recuperare le informazioni di ricerca nel cloud.

Server di disposizione - Protocollo esteso

- Server di disposizione - Protocollo esteso è il nome DNS utilizzato dai nuovi connettori di endpoint sicuri per inviare e recuperare le informazioni di ricerca nel cloud.

Servizio di aggiornamento della disposizione

- Il servizio di aggiornamento delle disposizioni viene utilizzato quando si collega un'appliance Cisco Threat Grid al dispositivo cloud privato. L'accessorio Threat Grid viene utilizzato per inviare i file per l'analisi da Secure Endpoint Console e il servizio di aggiornamento dell'eliminazione viene utilizzato da Threat Grid per aggiornare l'eliminazione (pulita o dannosa) dei file dopo l'analisi.

Firepower Management Center

-Firepower Management Center Link consente di collegare un dispositivo Cisco Firepower Management Center (FMC) al dispositivo Cloud privato. In questo modo è possibile visualizzare i dati dell'endpoint protetto nel dashboard di FMC. Per ulteriori informazioni sull'integrazione di FMC con Secure Endpoint, vedere la documentazione di FMC.

Attenzione: non è possibile modificare i nomi host al termine dell'installazione del dispositivo.

Prendere nota dei nomi host richiesti. È necessario creare sei record A DNS univoci per il cloud privato dell'endpoint sicuro. Ogni record punta allo stesso indirizzo IP dell'interfaccia della console cloud privata virtuale (eth1) e deve essere risolto sia dal cloud privato che dall'endpoint protetto.

Passaggio 3:

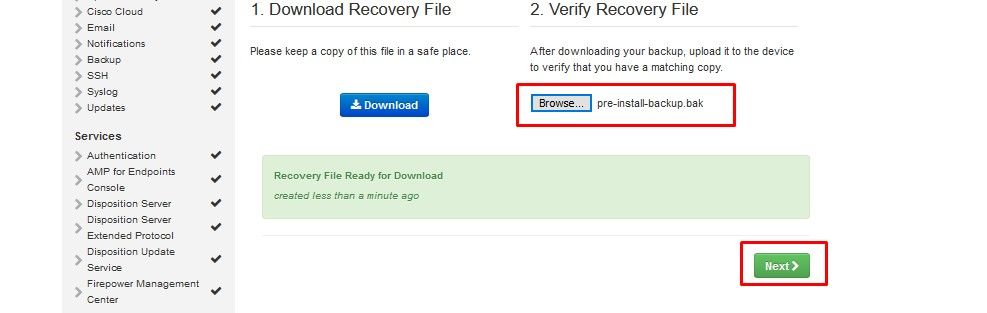

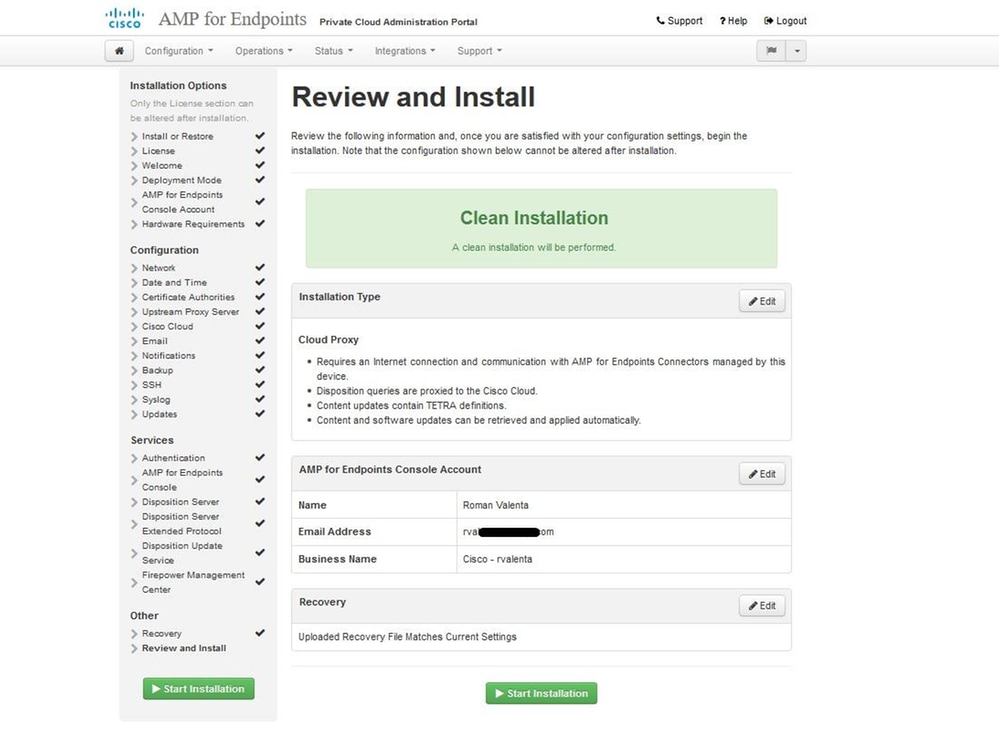

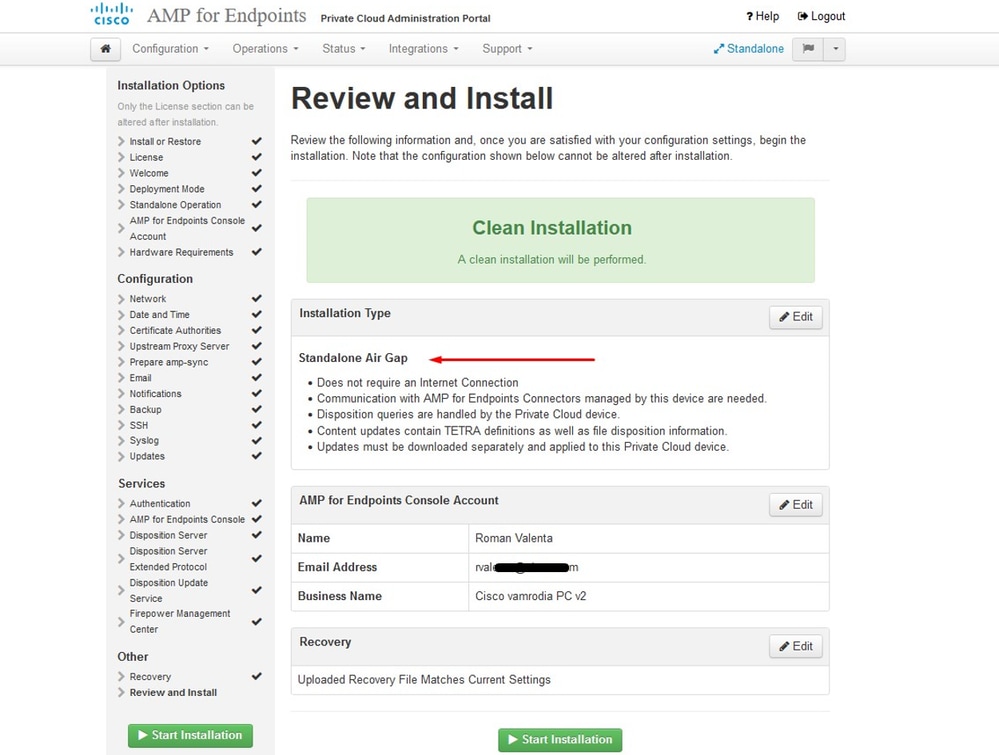

Nella pagina successiva scaricare e verificare il file di ripristino.

Viene visualizzata la pagina Recupero, come illustrato nell'immagine. È necessario scaricare e verificare un backup della configurazione prima di iniziare l'installazione. Il file di ripristino contiene tutta la configurazione e le chiavi del server. Se si perde un file di ripristino, non sarà possibile ripristinare la configurazione e sarà necessario reinstallare tutti i connettori dell'endpoint sicuro. Senza una chiave originale, è necessario riconfigurare l'intera infrastruttura cloud privata con nuove chiavi. Il file di recupero contiene tutte le configurazioni correlate al portale opadmin. Il file di backup contiene il contenuto del file di ripristino e tutti i dati del portale del dashboard, ad esempio gli eventi, la cronologia dei connettori e così via. Se si desidera ripristinare solo l'opadmin senza i dati dell'evento e tutto, è possibile utilizzare il file di ripristino. Se si esegue il ripristino dal file di backup, verranno ripristinati i dati del portale di opadmin e del dashboard.

Selezionare Download per salvare il backup nel computer locale. Una volta scaricato il file, selezionare Scegli file per caricare il file di backup e verificare che non sia danneggiato. Selezionare Avanti per verificare il file e procedere.

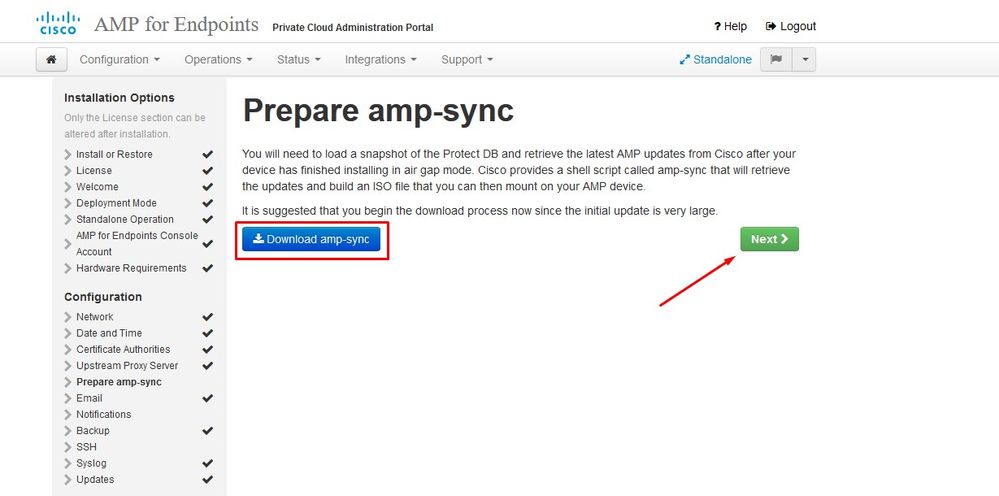

︾ ︾ AIRGAP ONLY ︾ ︾

︽ ︽ AIRGAP ONLY ︽ ︽

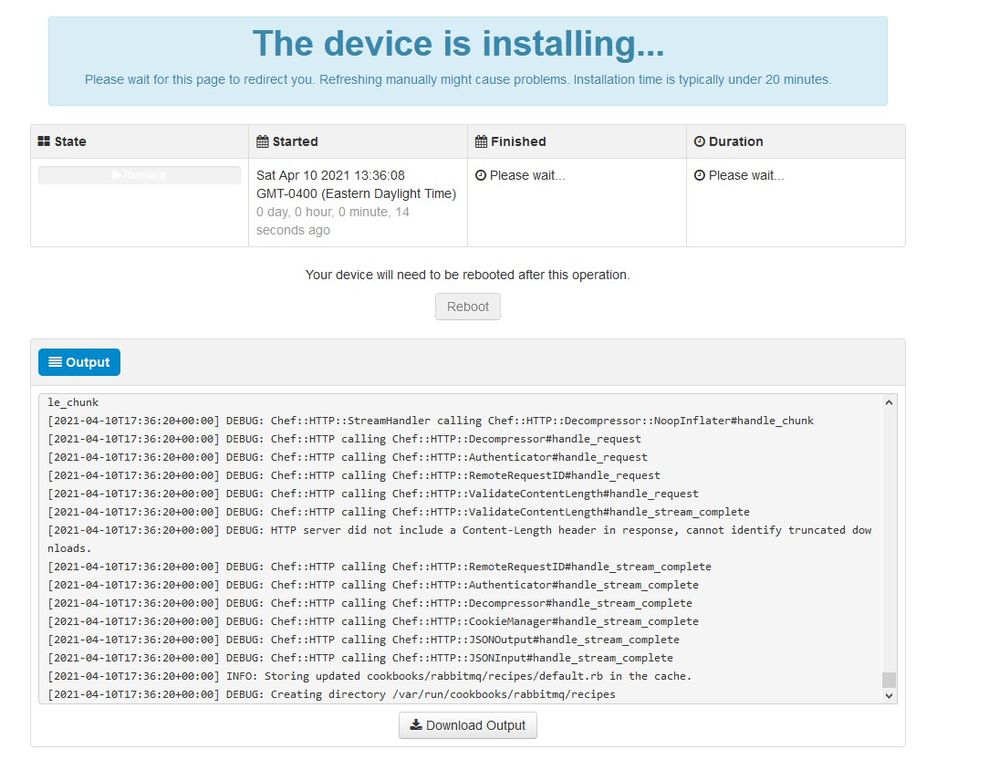

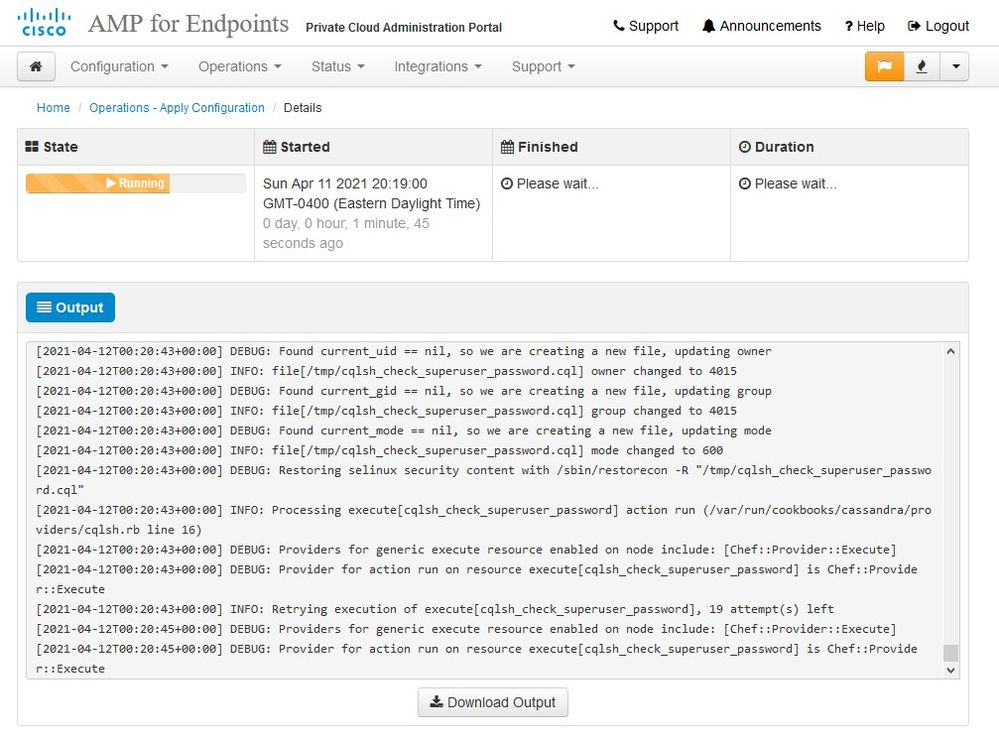

Vedi input simili come questo...

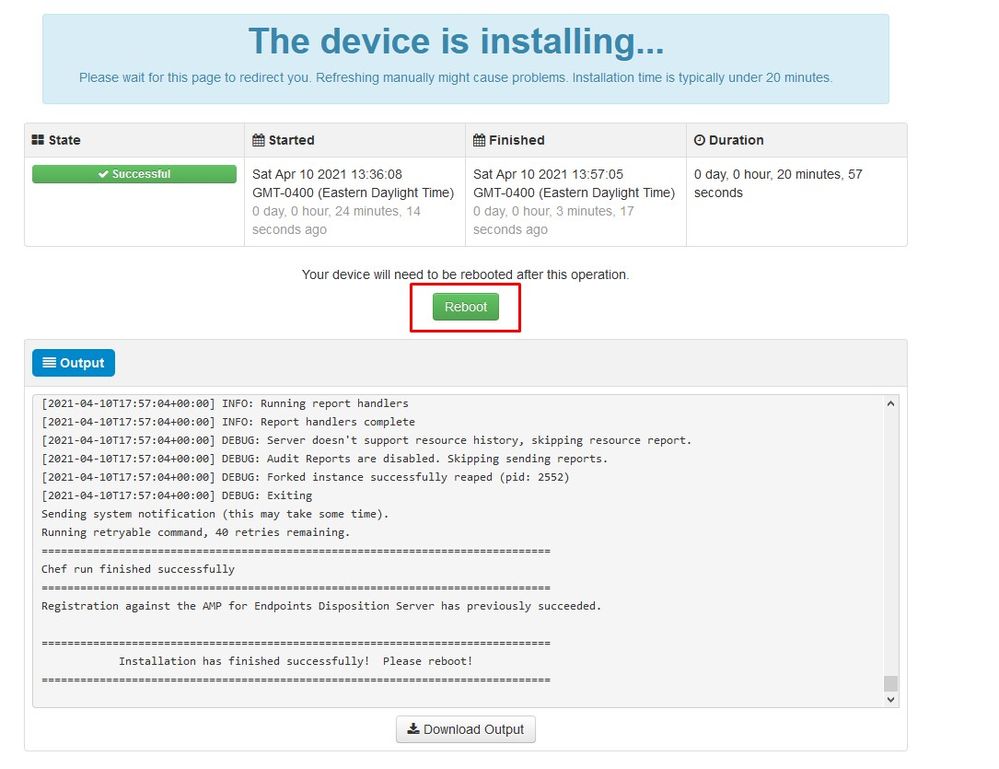

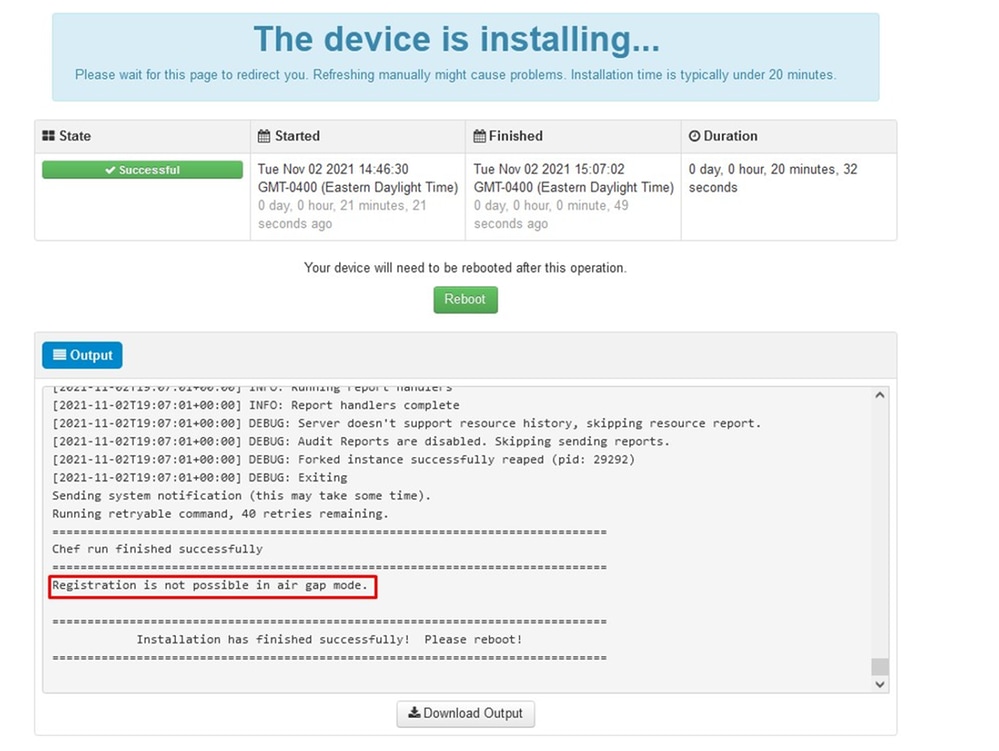

Attenzione: quando ci si trova in questa pagina, non aggiornare in quanto può causare problemi.

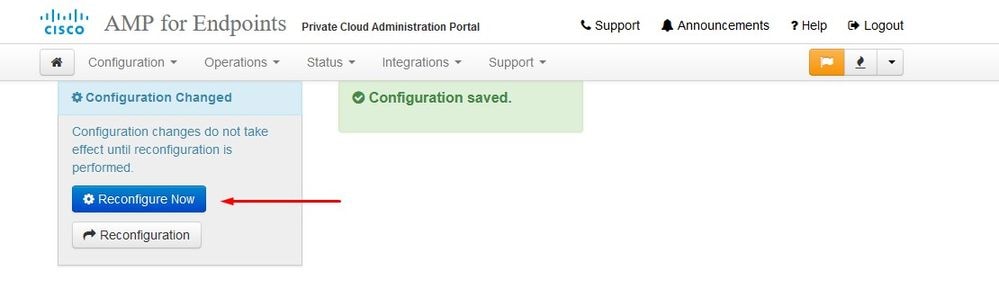

Al termine dell'installazione, fare clic sul pulsante di riavvio

︾ ︾ AIRGAP ONLY ︾ ︾

︽ ︽ AIRGAP ONLY ︽ ︽

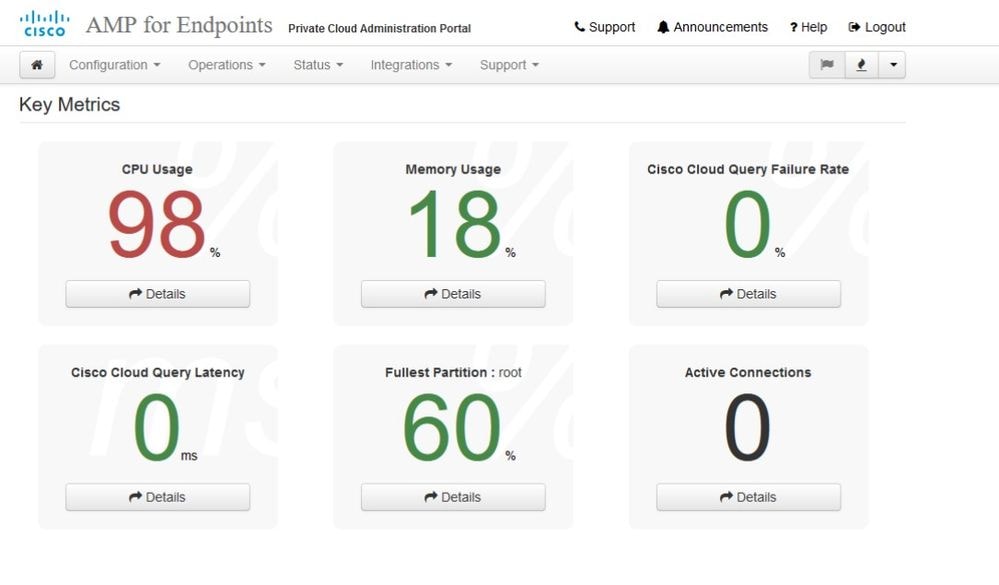

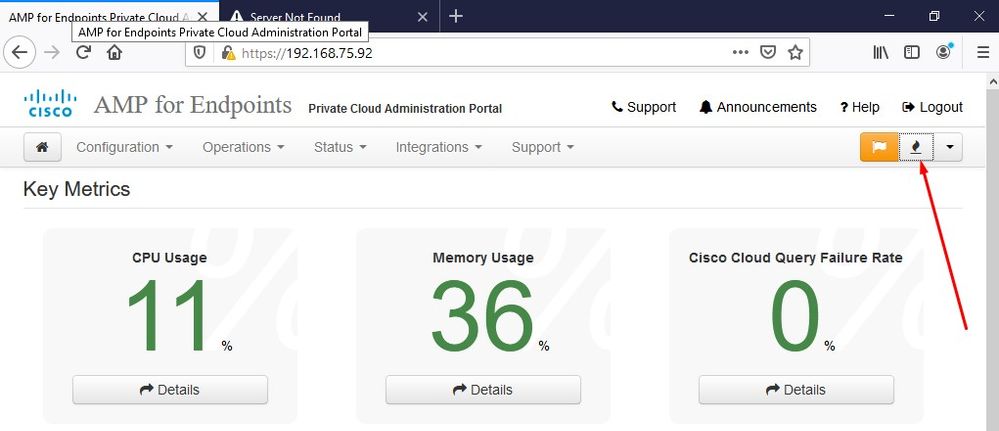

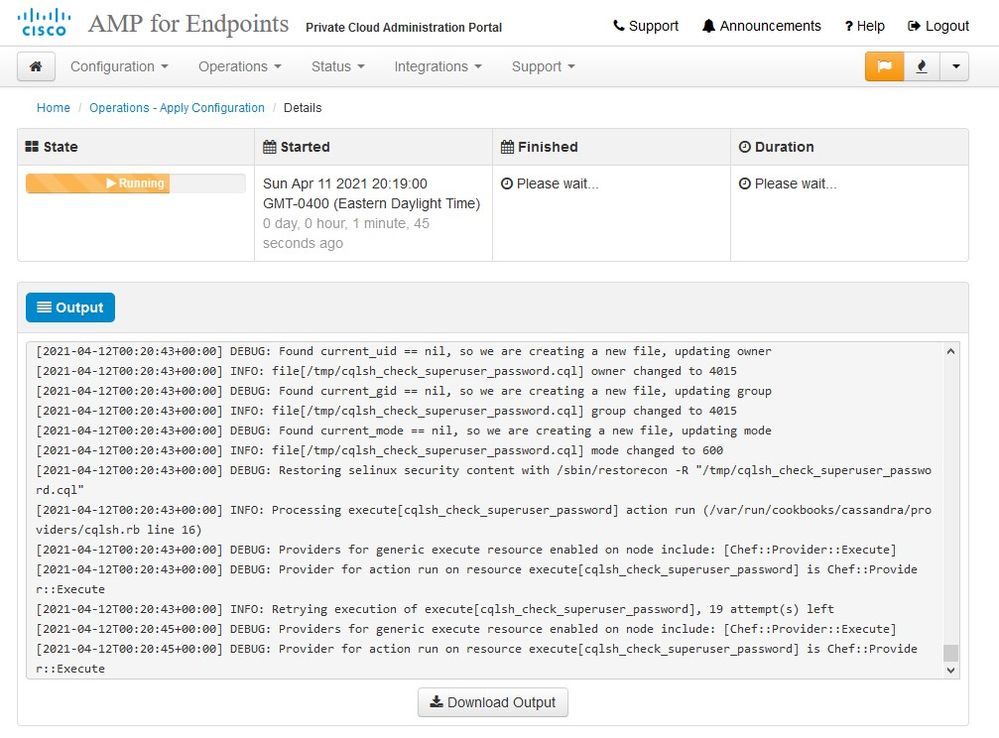

Una volta che l'accessorio è stato completamente avviato, al successivo accesso con l'interfaccia di amministrazione verrà visualizzato questo dashboard. All'inizio si nota un'elevata CPU, ma se si danno alcuni minuti la CPU si stabilizza.

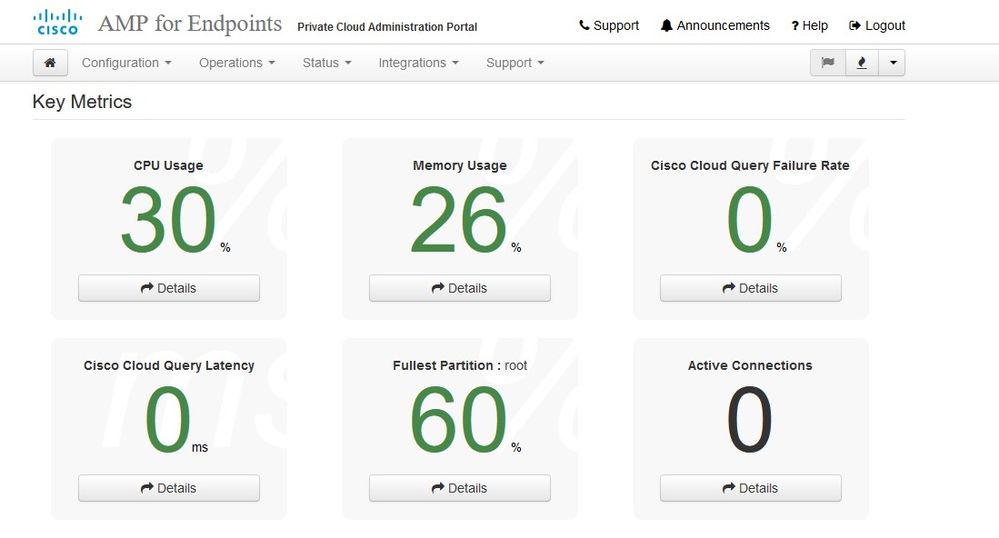

Dopo pochi minuti...

Da qui si passa alla console Secure Endpoint. Fare clic sulla piccola icona che appare come il fuoco nell'angolo a destra accanto alla bandiera.

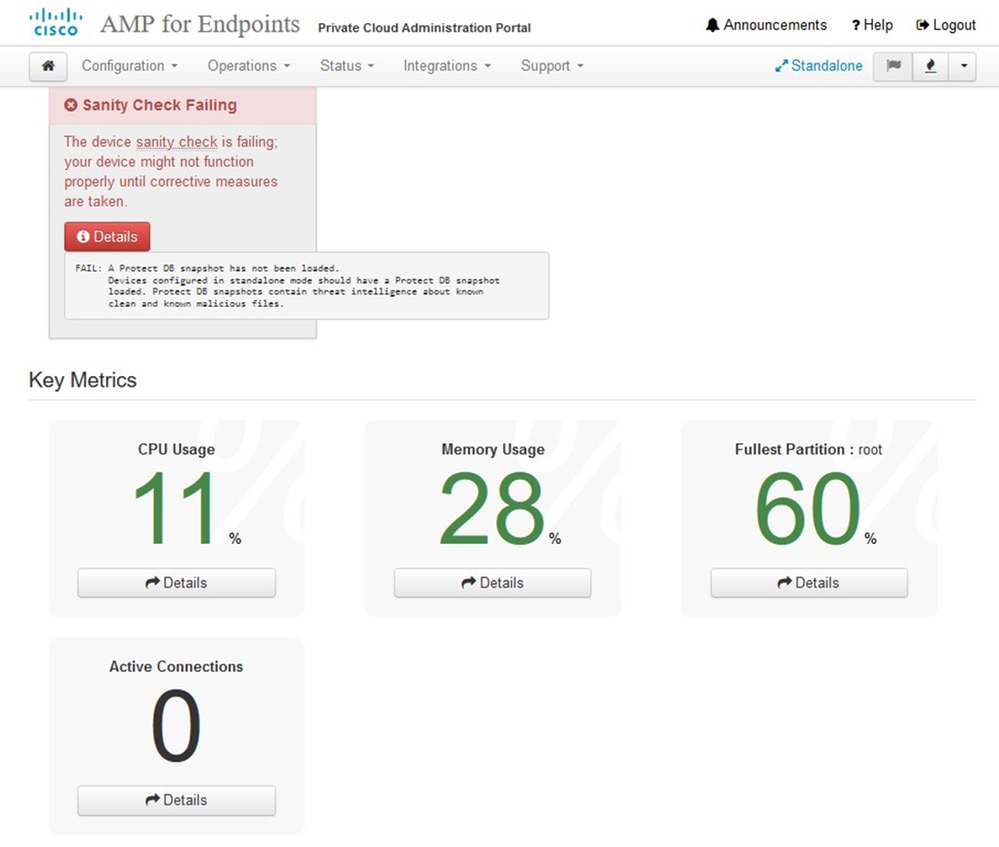

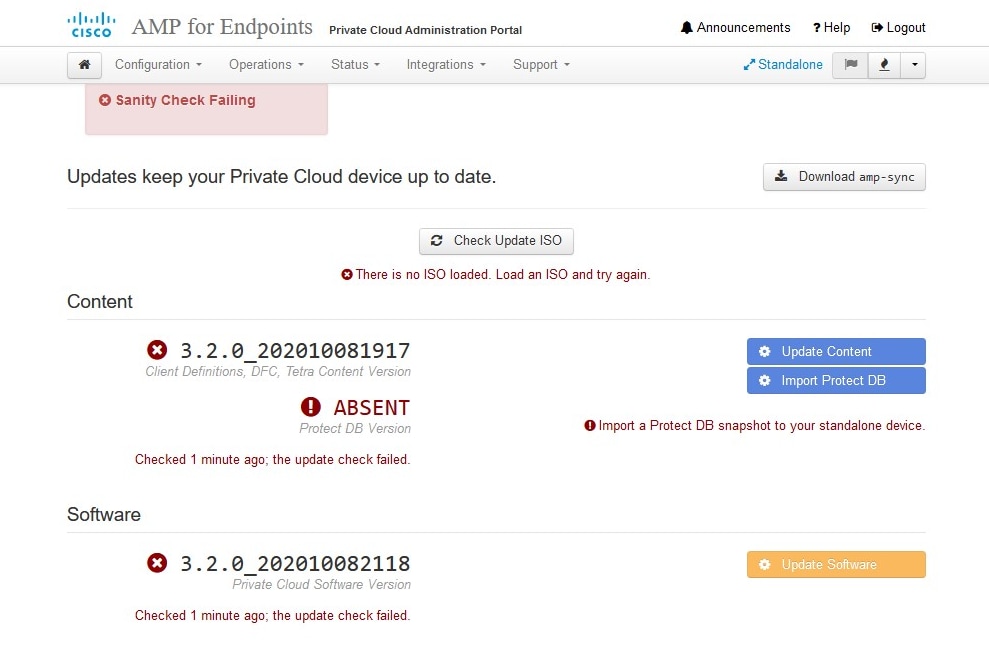

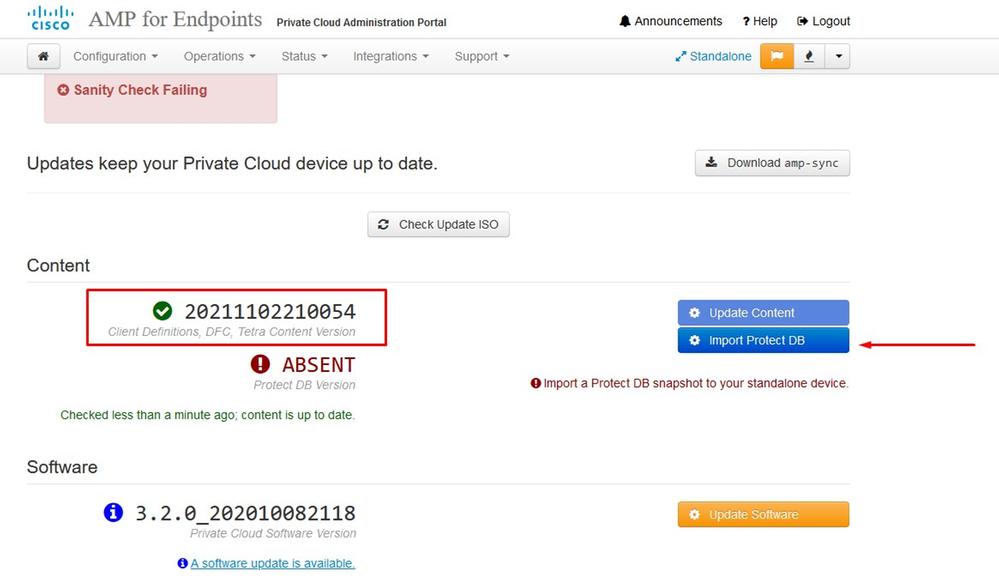

︾ ︾ AIRGAP ONLY ︾ ︾

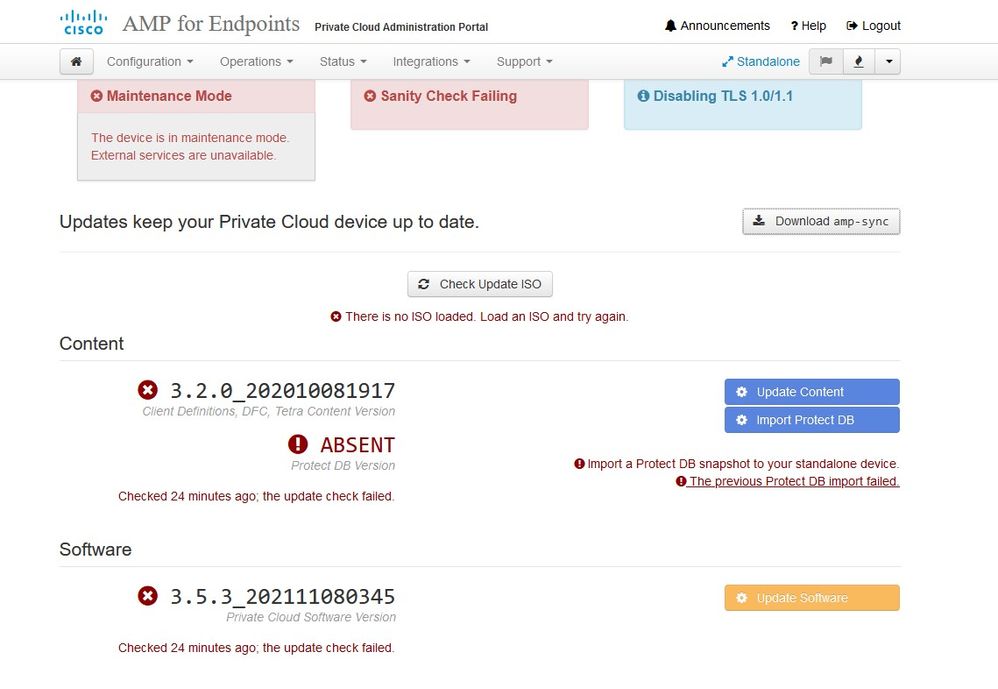

Come si può vedere, non abbiamo superato il controllo di integrità a causa di DB Protect Snapshot , anche le definizioni dei client, DFC e Tetra. A tale scopo, è necessario eseguire l'aggiornamento offline tramite il file ISO scaricato preparato in precedenza tramite amp-sync e caricato nella macchina virtuale o archiviato in posizione NFS.

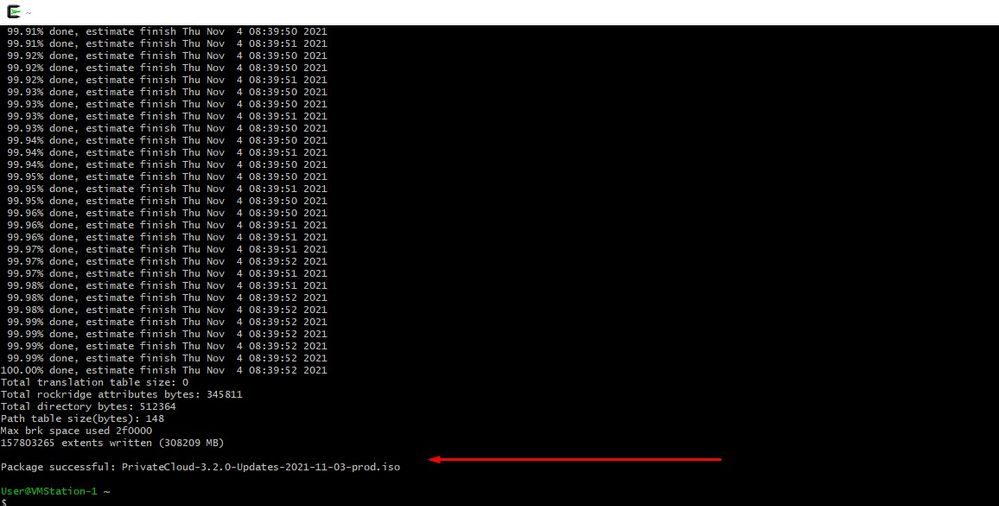

Pacchetto di aggiornamento di AirGap

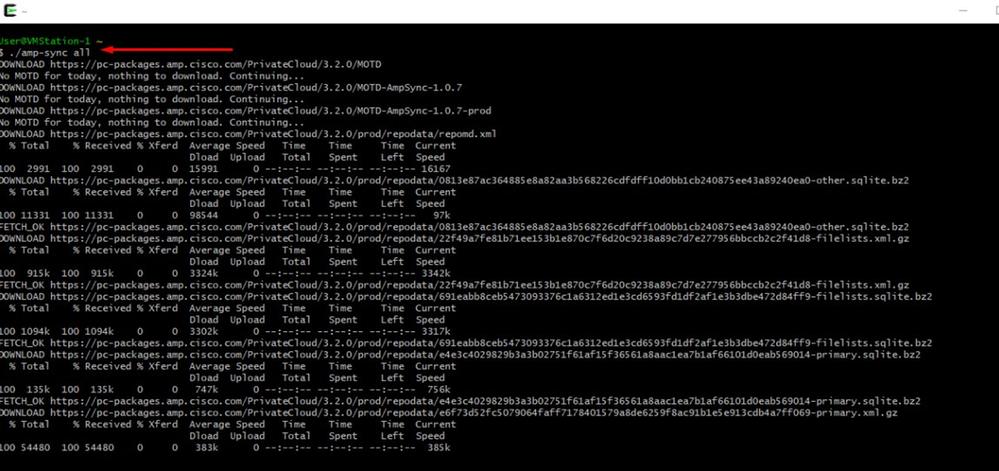

Per ricevere il comando Protect DB, è necessario utilizzarlo per la prima volta

./amp-sync allNota: scarica tutti i pacchetti con questo comando e la verifica potrebbe richiedere più di 24 ore. Dipende dalla velocità e dalla qualità del collegamento. Nel mio caso, con la fibra da 1 Gb, il completamento richiede ancora quasi 25 ore. In parte ciò è dovuto anche al fatto che questo download è direttamente da AWS e quindi è limitato. Si noti, infine, che questo download è piuttosto grande. Nel mio caso il file scaricato era 323 GB.

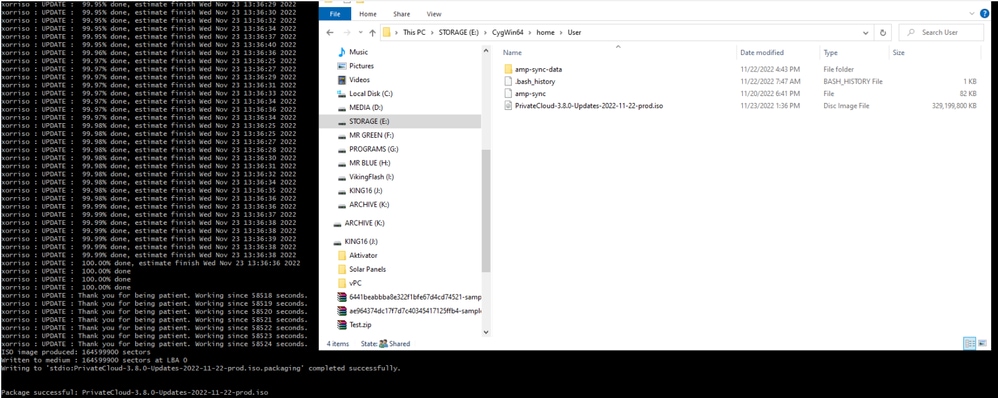

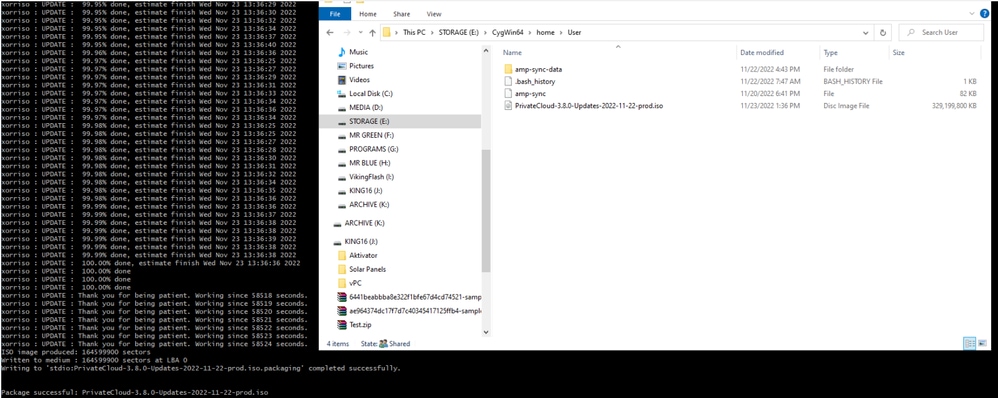

In questo esempio viene utilizzato CygWin64

1. Scaricare e installare la versione x64 di Cygwin.

2. Eseguire setup-x86_64.exe e passare attraverso il processo di installazione scegliere tutti i valori predefiniti.

3. Scegliere un mirror di download.

4. Selezionare i pacchetti da installare:

Tutto -> Netto -> ricciolo

Tutto -> Utilità -> genisoimage

Tutto -> Utilità -> xmlstarlet

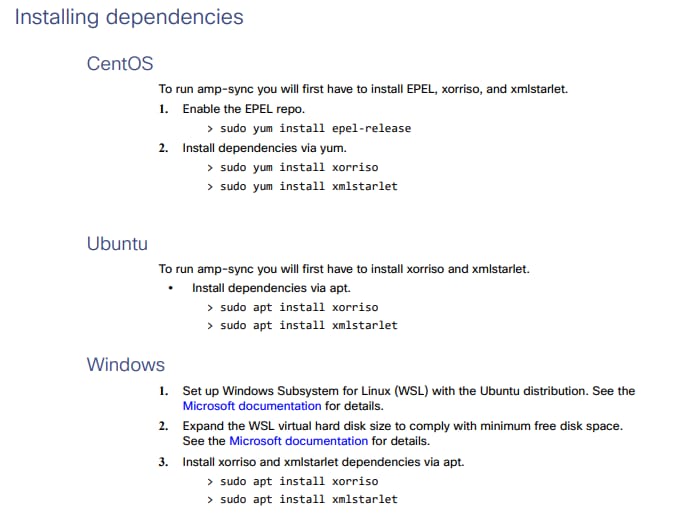

* VPC 3.8.x up - > xorriso

Nota: nel più recente aggiornamento VPC 3.8.x con CygWin64 come principale strumento di download si può incontrare questo problema descritto di seguito.

Note release Pagina n. 58. Come si può vedere "xorriso" è ora necessario. È stato modificato il formato ISO in ISO 9660 e questa dipendenza è ciò che converte l'immagine nel formato corretto in modo che l'aggiornamento possa essere completato. Purtroppo, CygWin64 non offre xorriso in nessuno dei loro repository incorporati. Tuttavia, per coloro che vorrebbero ancora utilizzare CygWin64 c'è un modo per superare questo problema.

Per poter utilizzare di nuovo CygWin è necessario scaricare manualmente xorriso dal repository GitHub. Aprire il browser e digitare <Latest xorriso.exe 1.5.2 pre-build for Windows> dovrebbe apparire come primo collegamento denominato come <PeyTy/xorriso-exe-for-windows - GitHub> passare a quella pagina GitHub e scaricare <xorriso-exe-for-windows-master.zip> il file all'interno del file zip che si trova tra pochi altri file denominati <xorriso.exe> copiare e incollare questo file in <CygWin64\bin> percorso del file Cyg installazione. Riprovare eseguendo il comando <amp-sync>. Il messaggio di errore e l'inizio e la fine del download non dovrebbero più essere visualizzati, come mostrato nell'immagine.

Eseguire il backup del VPC 3.2.0 corrente (in questo caso) in modalità Airgap.

È possibile utilizzare questo comando dalla CLI

rpm -qa | grep Pri

In alternativa, è possibile passare a Operazioni > Backup, come illustrato nell'immagine, ed eseguire il backup qui.

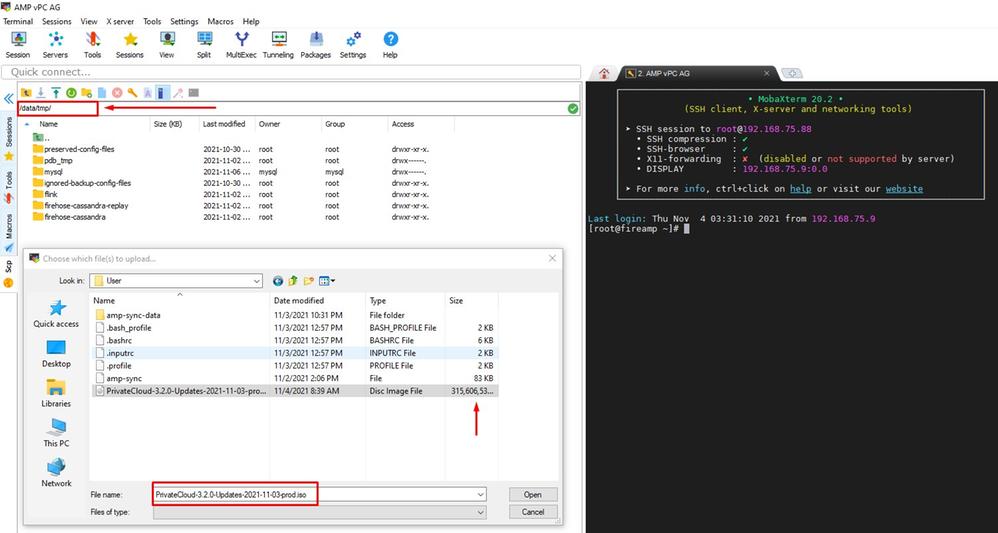

Trasferire l'ultimo ISO generato con amp-sync al VPC. Questa operazione può richiedere anche diverse ore in base alla velocità. In questo caso il trasferimento ha richiesto più di 16 ore

/data/tmp

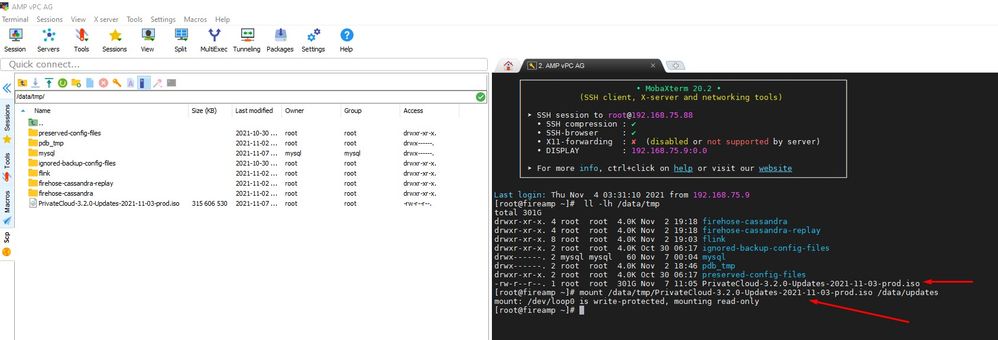

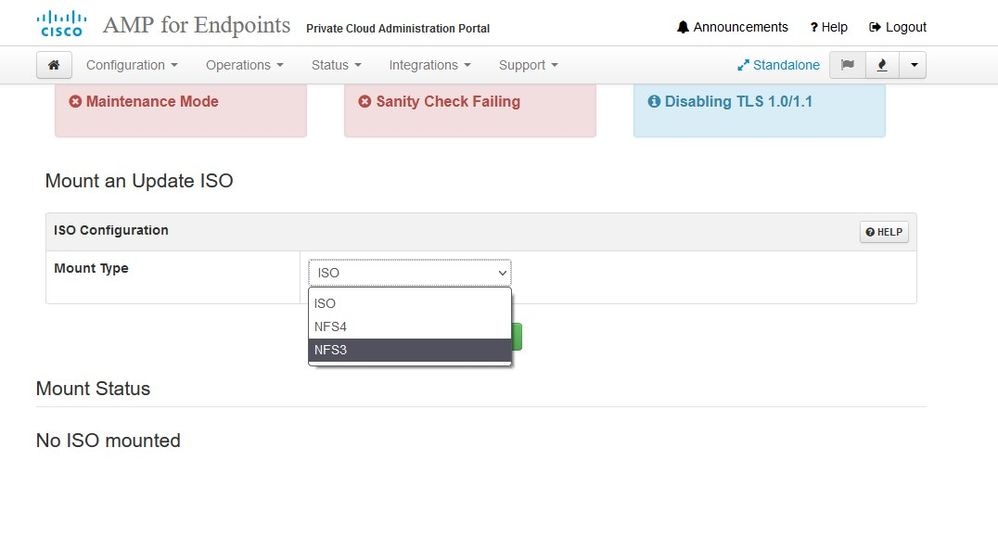

Al termine del caricamento, montare l'ISO

mount /data/tmp/PrivateCloud-3.2.0-Updates-2021-11-03-prod.iso /data/updates/

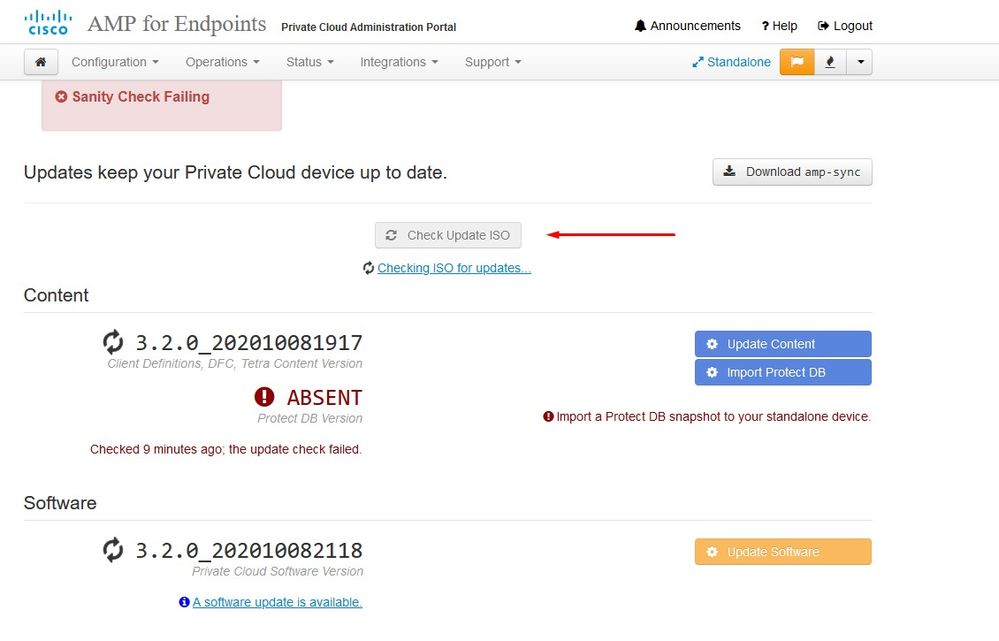

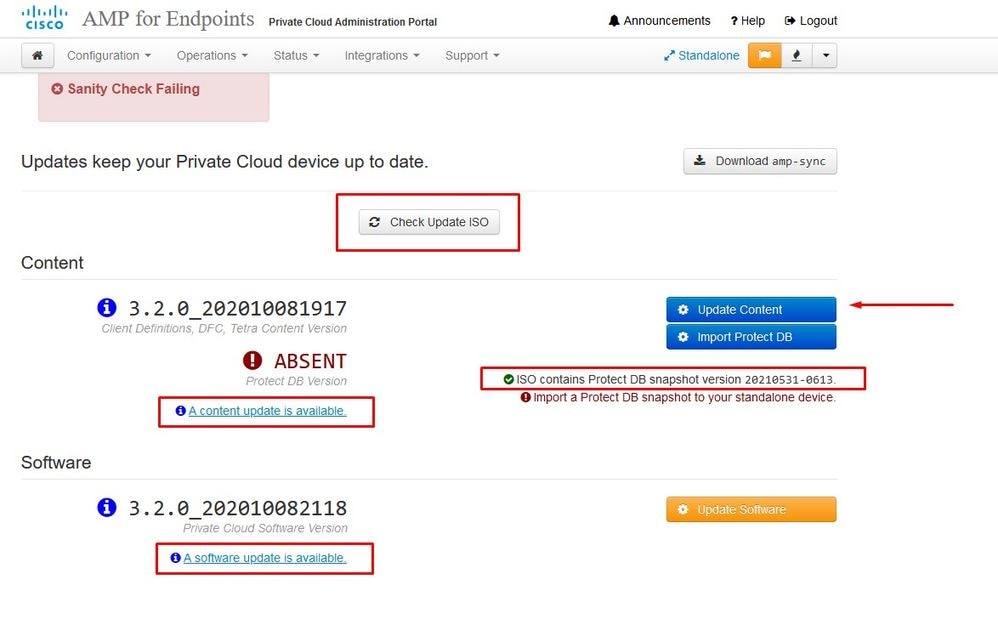

Passare all'interfaccia utente di opdamin per eseguire l'aggiornamento Operazioni (Operations) > Aggiorna periferica (Update Device) > Seleziona (Select) Aggiorna ISO (Update ISO).

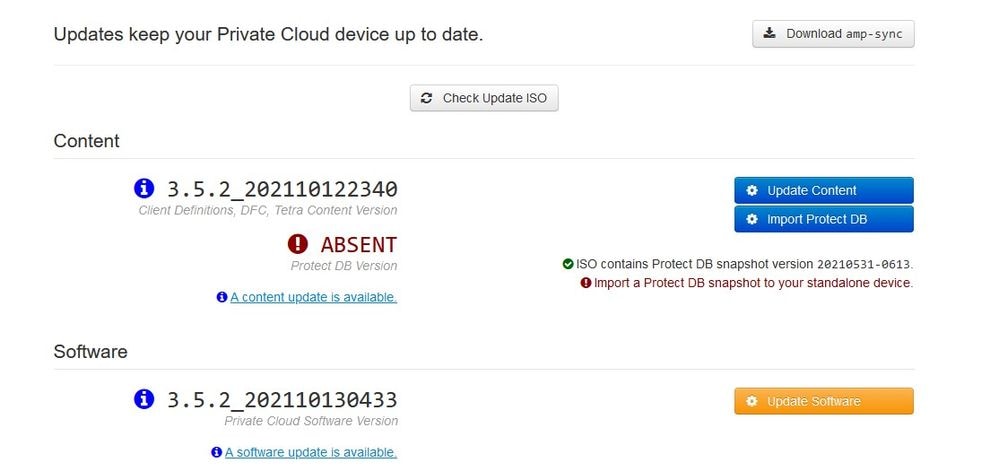

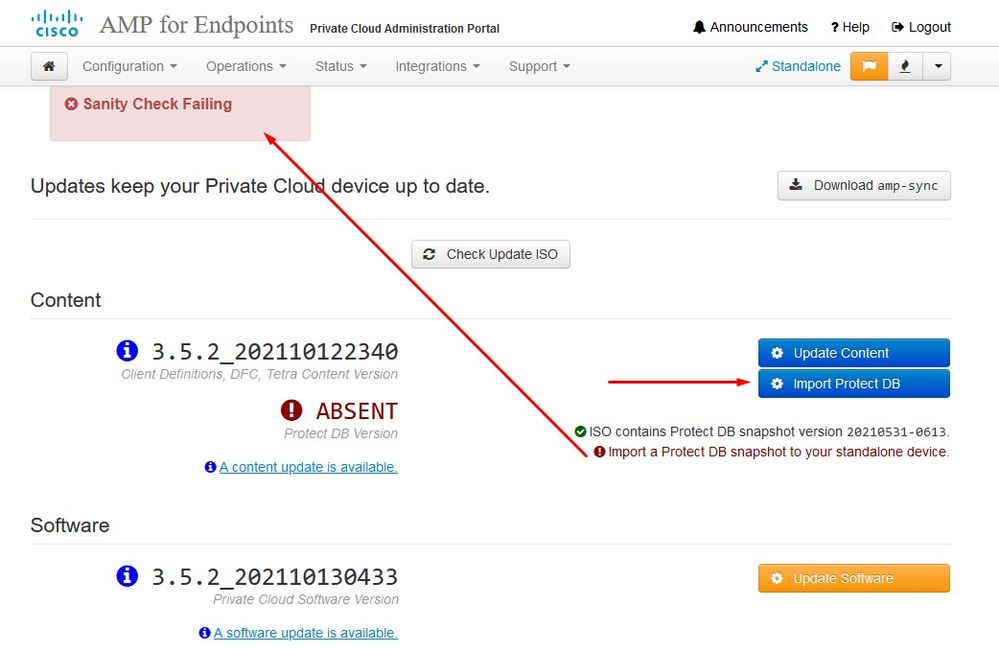

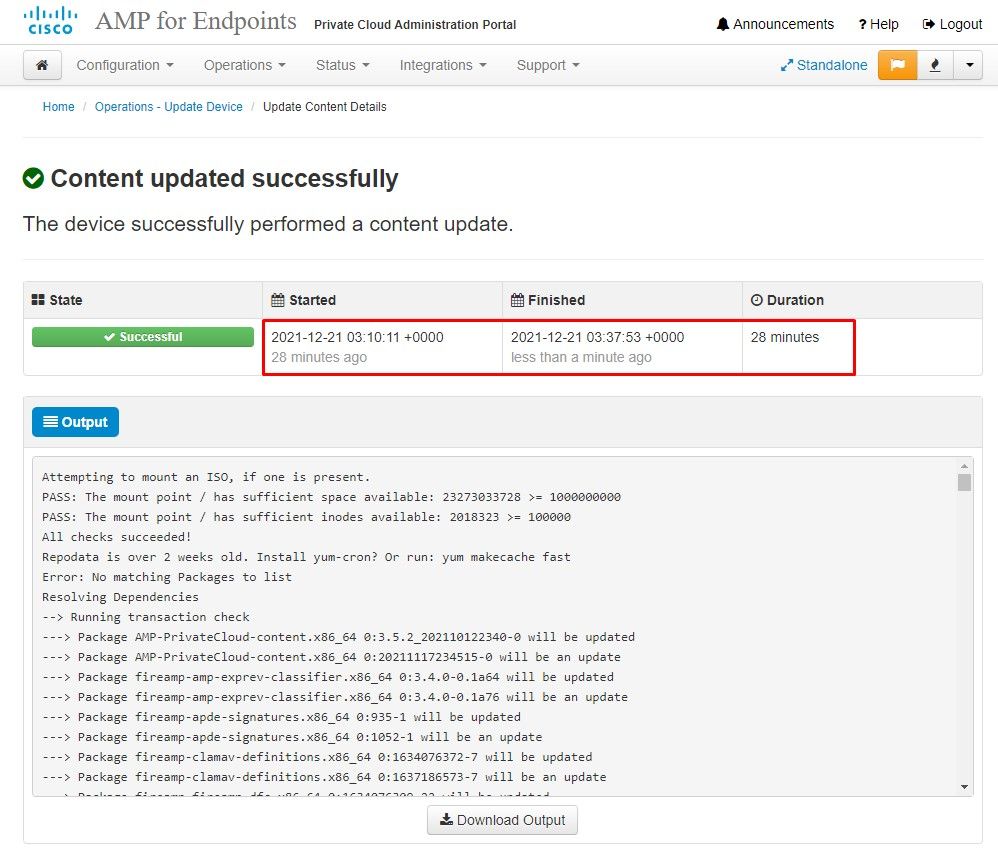

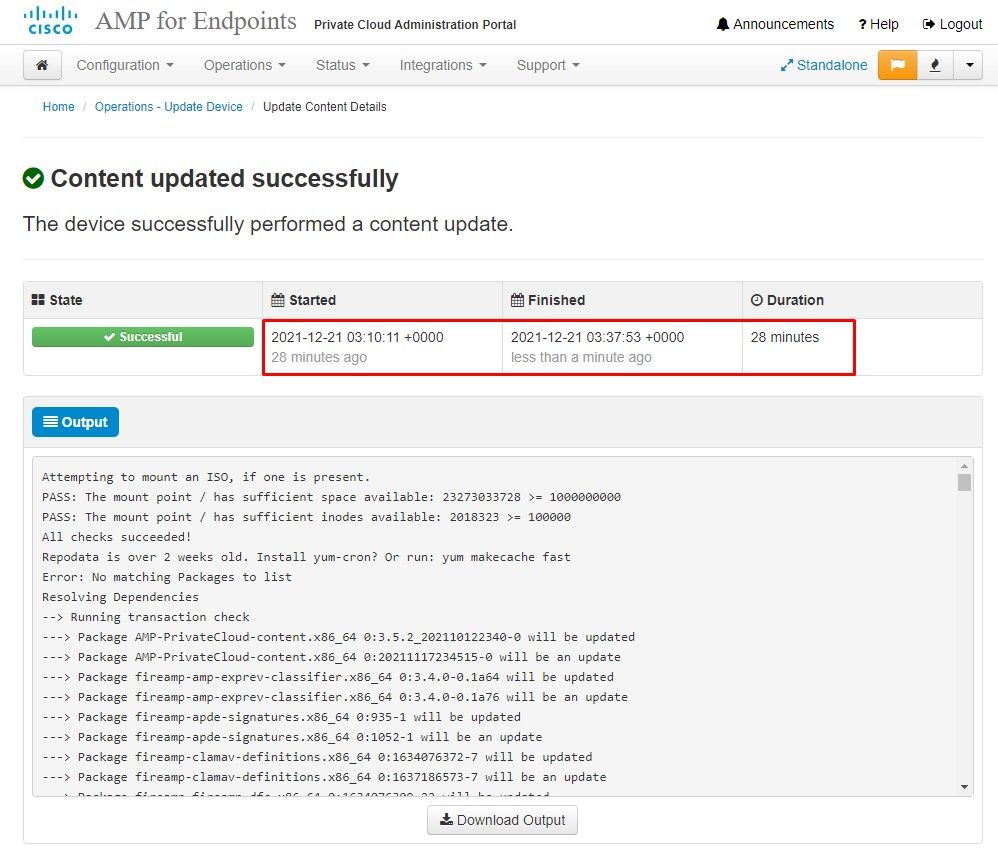

In questo esempio prima si procede con l'aggiornamento del contenuto

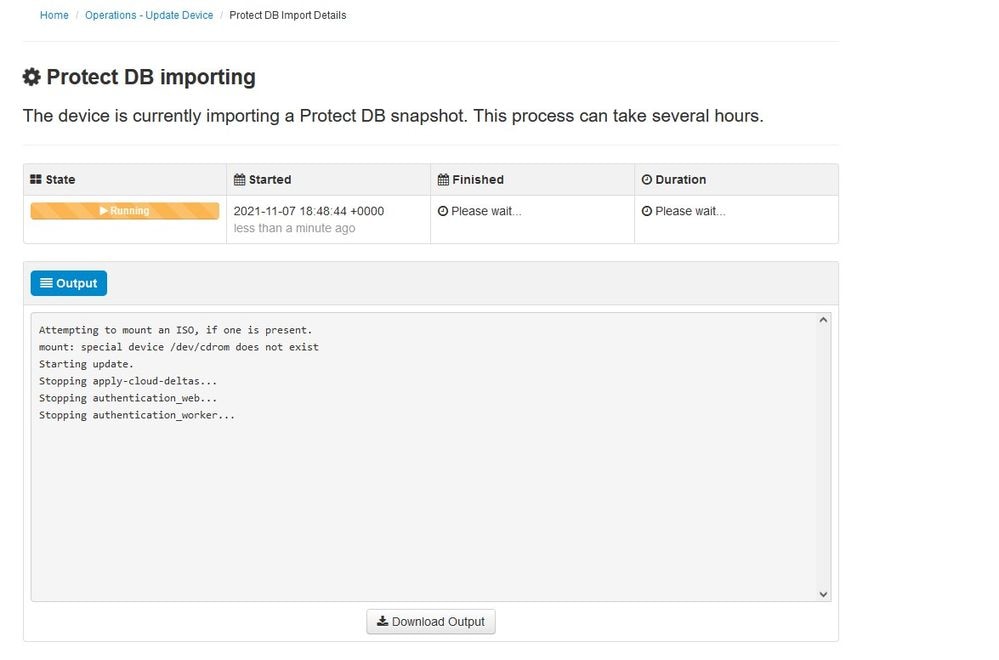

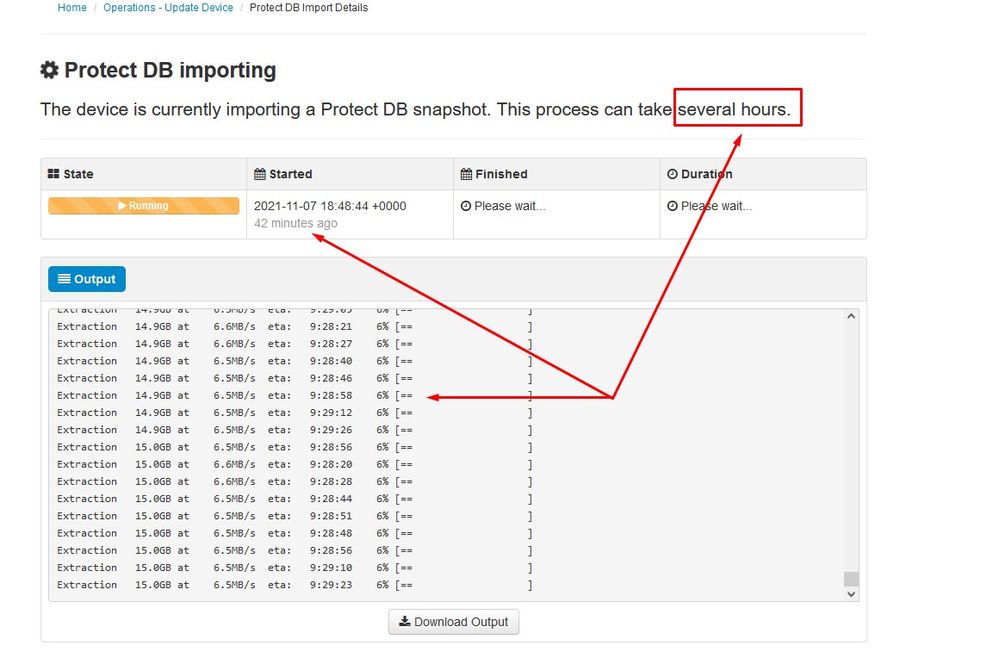

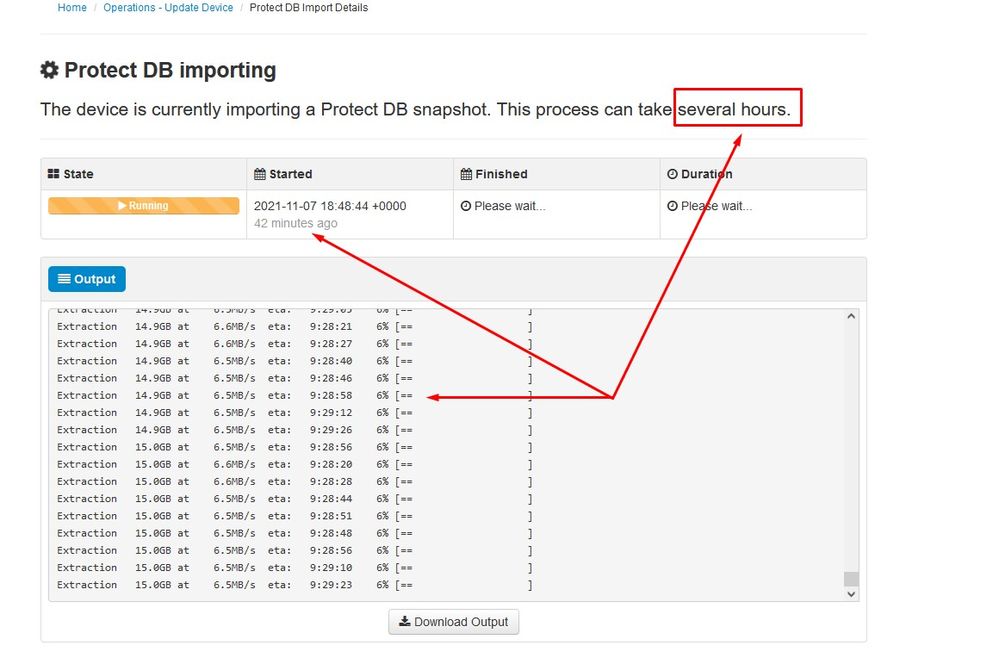

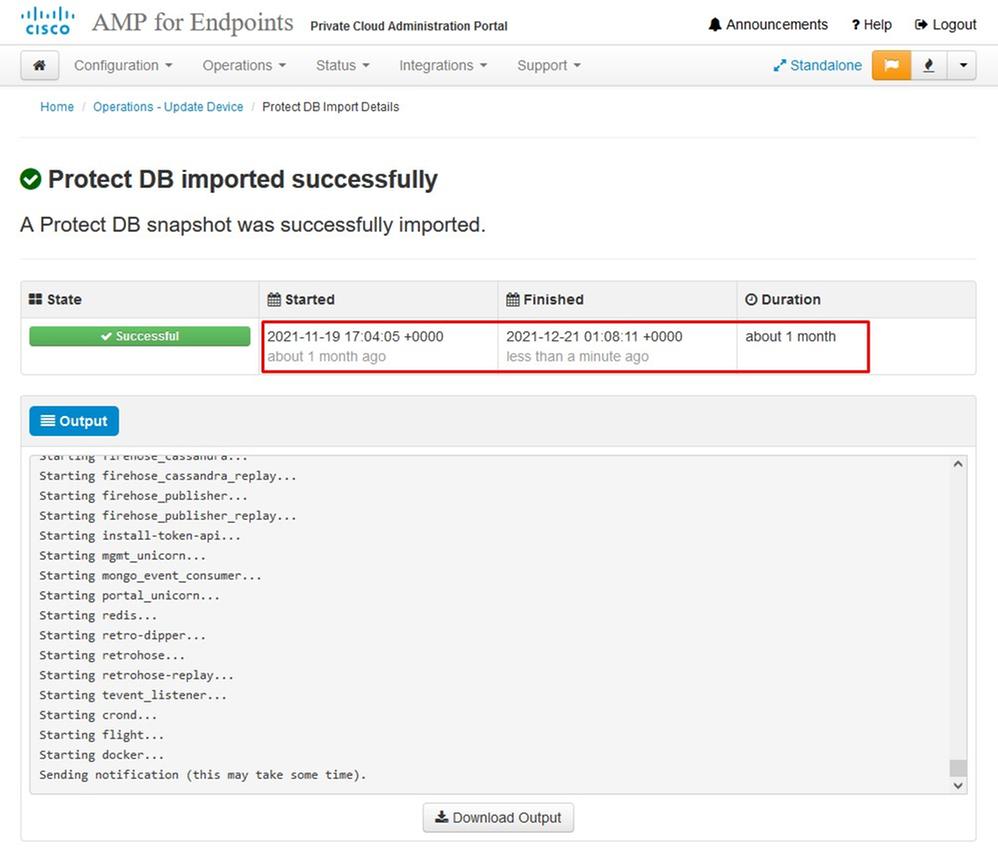

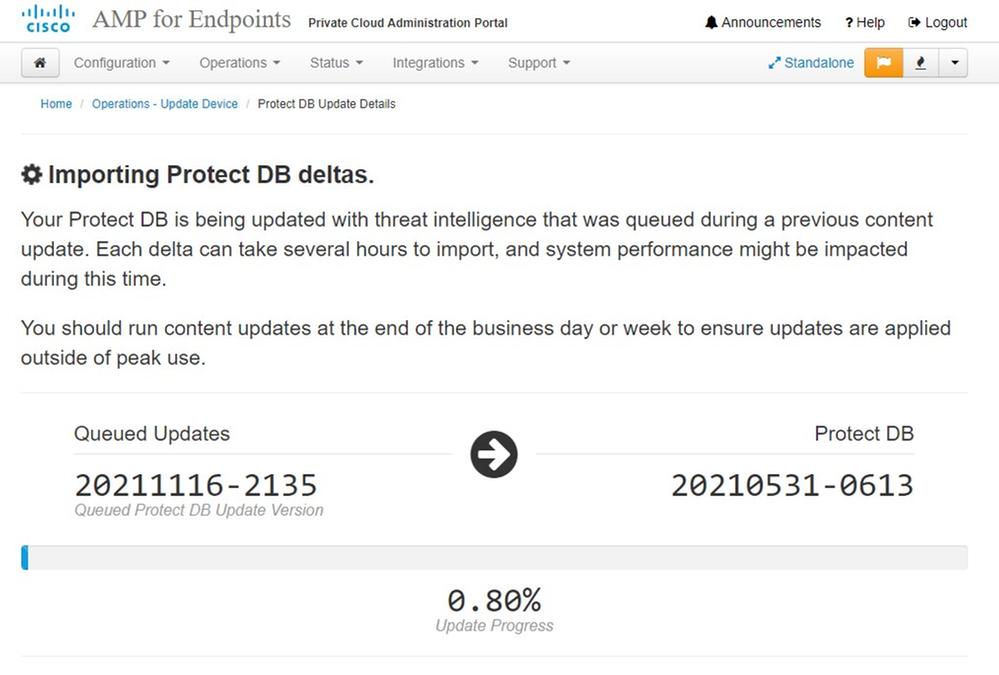

Quindi selezionare Importa protezione DB.

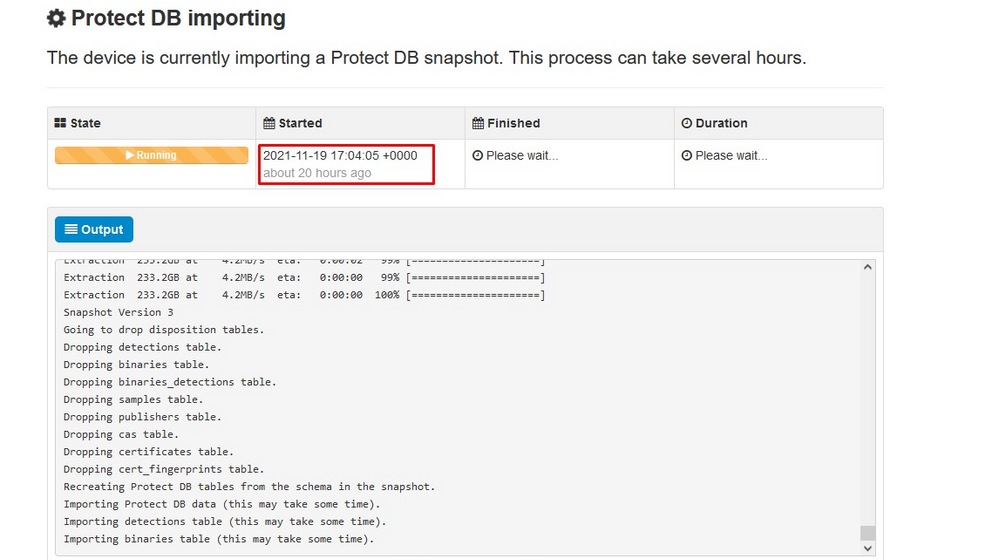

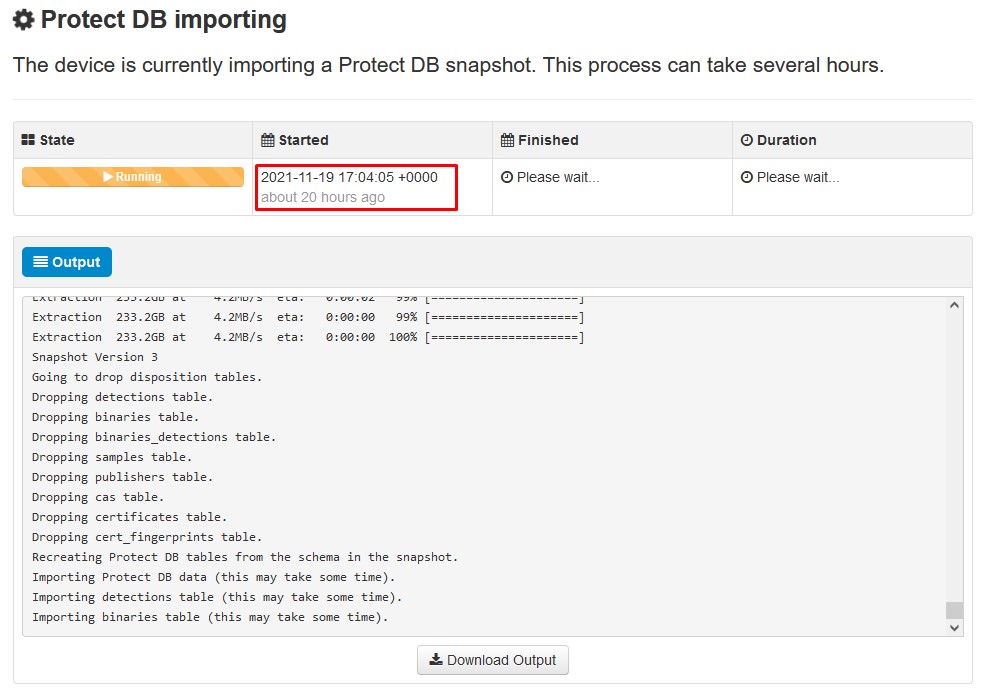

Come potete vedere, questo è un altro processo molto lungo che può richiedere molto tempo per essere completato.

Problema 1 - Spazio esaurito nell'archivio dati

In questa schermata è possibile esaminare due problemi. Poiché vPC precedente alla versione 3.5.2 non è in grado di installare lo storage NFS esterno, è necessario caricare il file ISO di aggiornamento nella directory /data/temp. Nel mio caso, poiché il datastore era solo di 1 TB, sono uscito dalla stanza e la VM si è bloccata. In altre parole, sono necessari almeno 2 TB di spazio sul data store per installare correttamente il VPC AirGap versione inferiore alla 3.5.2

L'immagine seguente è tratta dal server ESXi, che mostra l'errore che non c'è più spazio disponibile sul disco rigido quando si tenta di avviare la VM. Sono riuscito a correggere l'errore commutando temporaneamente la RAM da 128 GB a 64 GB. Poi sono riuscito a riavviarmi. Inoltre, se si esegue il provisioning di questa VM come Thin Client, il lato negativo dell'implementazione di Thin Client è che le dimensioni del disco possono aumentare, ma non diminuirebbero anche se si liberasse spazio. In altre parole, supponiamo che il file da 300 GB sia stato caricato nella directory del vPC e quindi eliminato. Il disco in ESXi mostra ancora 300 GB di spazio in meno sul disco rigido

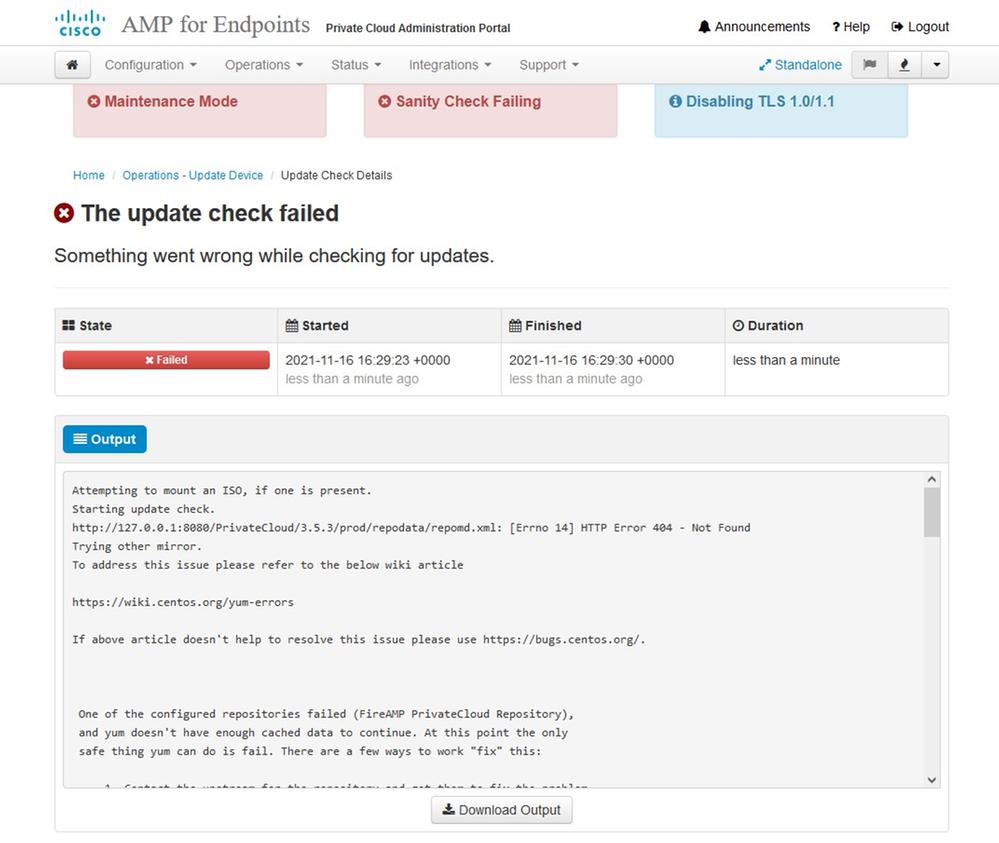

Problema 2 - Aggiornamento precedente

Il secondo problema è che se si esegue prima l'aggiornamento software come ho fatto nella mia 2nd prova e dalla 3.2.0 finisco con VPC per aggiornare alla 3.5.2 e per questo ho dovuto scaricare il nuovo file di aggiornamento ISO dal 3.2.0 diventato non valido a causa del fatto che non ero più sulla versione 3.2.0 originale.

Questo è l'errore che viene visualizzato se si tenta di montare di nuovo il file di aggiornamento ISO.

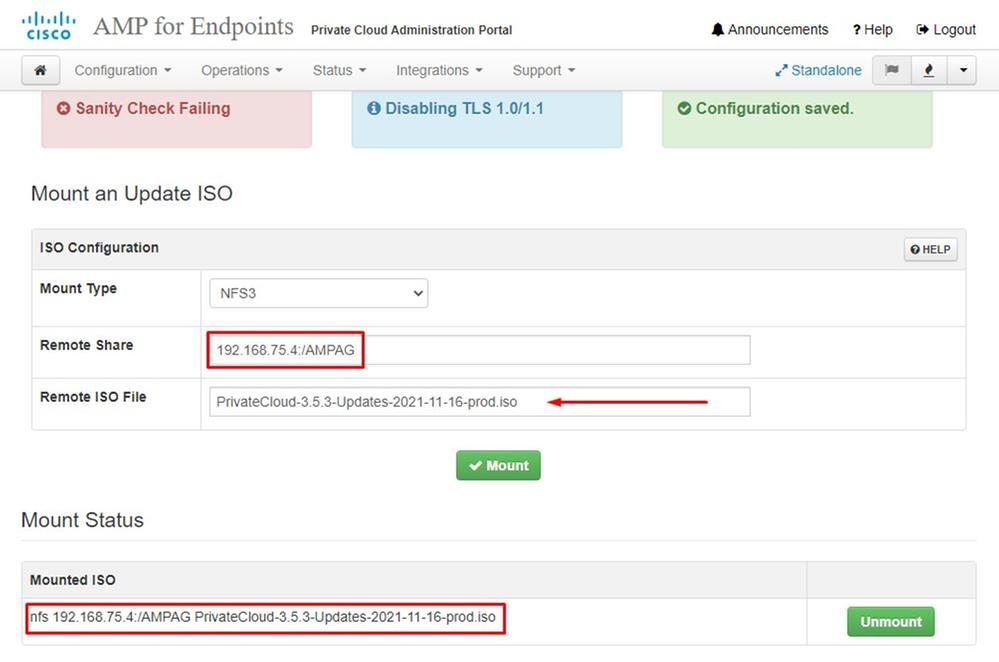

In questa immagine è illustrato un metodo alternativo per montare l'immagine di aggiornamento sul PC. Nella versione 3.5.x è possibile utilizzare una postazione remota come lo storage NFS per condividere il file di aggiornamento con il computer virtuale.

L'errore del controllo di integrità è correlato al database di protezione attualmente non disponibile nel VPC

Avvio automatico del prossimo aggiornamento

Dopo questo lungo processo di importazione del database Protect DB, è possibile spostare e aggiornare la definizione client e il software, operazione che può richiedere più di 3 ore.

E alla fine, vi prego di notare che questo processo richiederà molto tempo.

Per l'accessorio VPC visitare questa TZ che contiene altri metodi per aggiornare l'accessorio hardware, il file ISO e l'avvio da USB.

︽ ︽ AIRGAP ONLY ︽ ︽

Risoluzione dei problemi di base

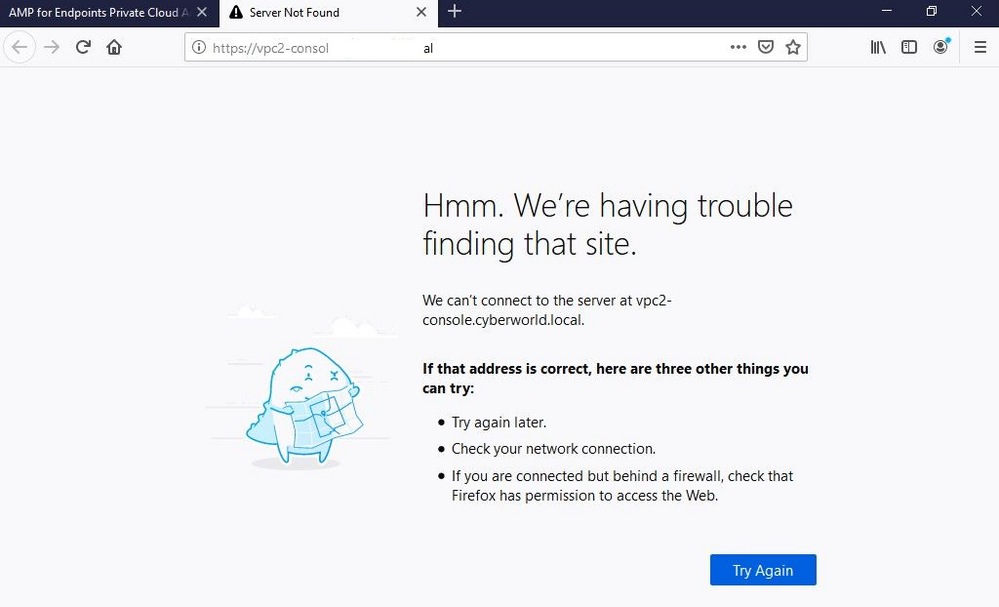

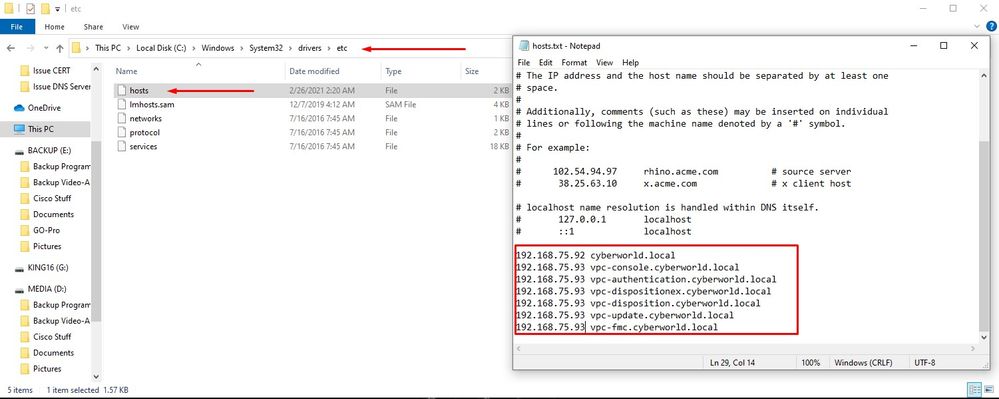

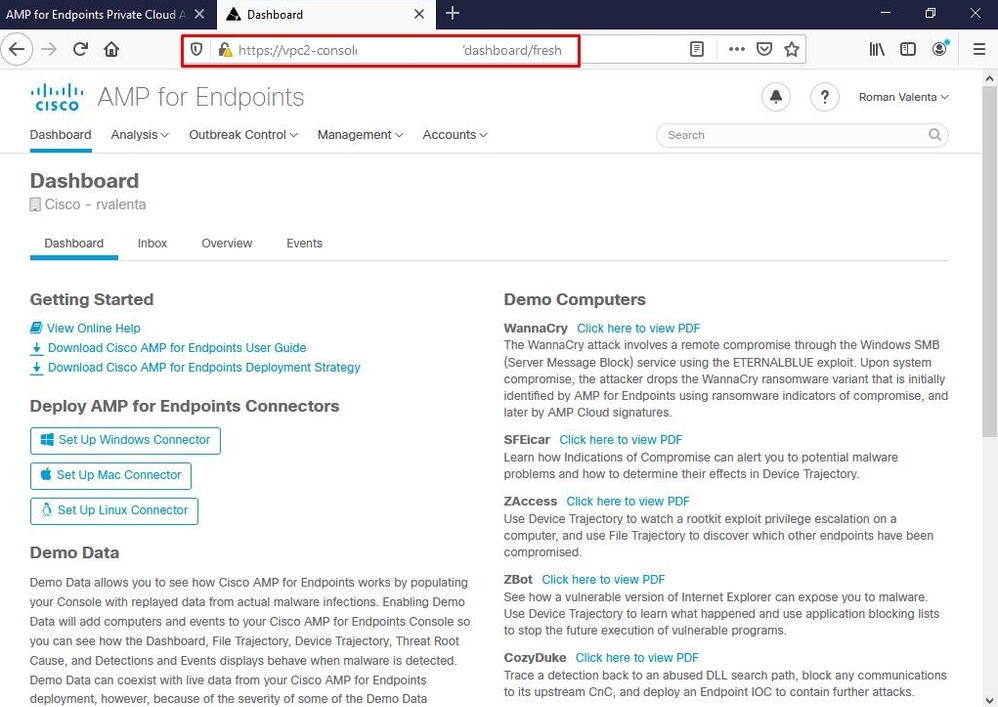

Problema 1 - FQDN e server DNS

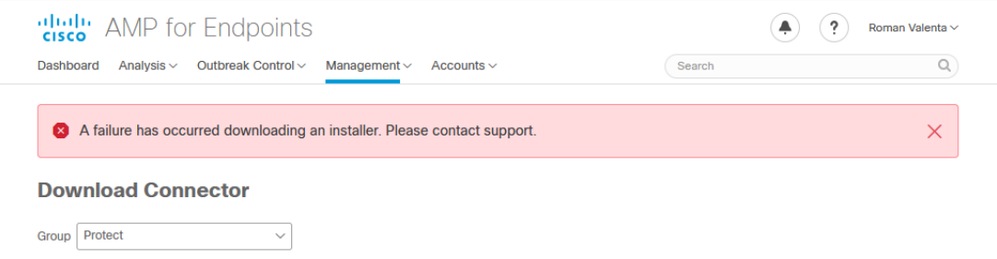

Il primo problema che si può verificare è se il server DNS non è stato stabilito e tutti i nomi di dominio completo (FQDN) non sono stati registrati e risolti correttamente. Il problema potrebbe essere simile a questo quando si tenta di passare alla console Secure Endpoint tramite l'icona "fire" di Secure Endpoint. Se si utilizza solo l'indirizzo IP funziona, ma non è possibile scaricare il connettore. Come si può vedere nella 3esima immagine qui sotto.

Se si modifica il file HOSTS sul computer locale come mostrato nell'immagine, il problema viene risolto e si verificano degli errori.

Questo errore si verifica quando si tenta di scaricare il programma di installazione del connettore Secure Endpoint.

Dopo alcune operazioni di risoluzione dei problemi, l'unica soluzione corretta è stata la configurazione del server DNS.

DNS Resolution Console: nslookup vPC-Console.cyberworld.local (Returned 1, start 2021-03-02 15:43:00 +0000, finish 2021-03-02 15:43:00 +0000, duration 0.047382799

================================================================================

Server: 8.8.8.x

Address: 8.8.8.x#53

** server can't find vPC-Console.cyberworld.local: NXDOMAINDopo aver registrato tutti i nomi di dominio completo (FQDN) nel server DNS e aver modificato il record nel cloud privato virtuale dal DNS pubblico al server DNS, tutto inizia a funzionare come previsto.

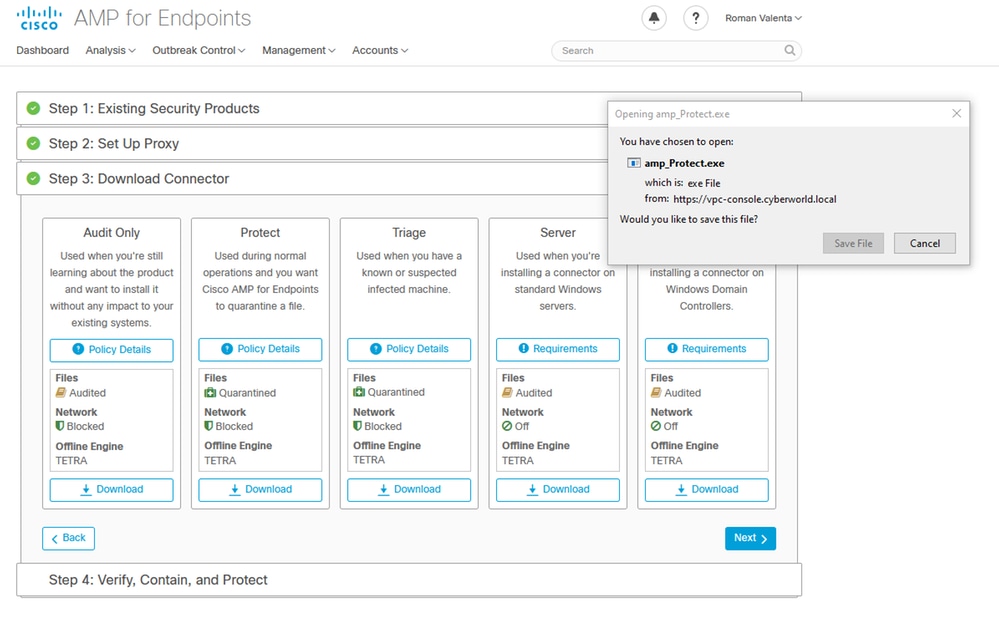

A questo punto è possibile accedere e scaricare il connettore

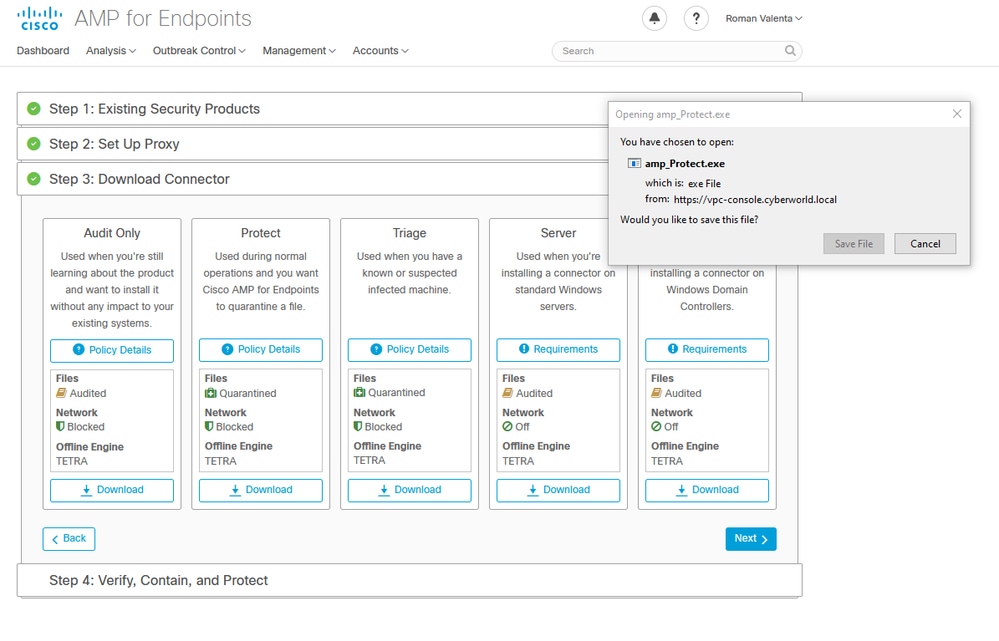

Viene visualizzata la procedura guidata iniziale per il criterio Endpoint sicuro per l'ambiente. La guida fornisce una selezione di prodotti antivirus utilizzati, se presenti, nonché di proxy e dei tipi di criteri che si desidera implementare. Selezionare il pulsante di configurazione appropriato in base al sistema operativo del connettore.

Viene visualizzata la pagina Prodotti di sicurezza esistenti, come illustrato nell'immagine. Scegli i prodotti di sicurezza che utilizzi. Genera automaticamente esclusioni applicabili per impedire problemi di prestazioni sugli endpoint. Selezionare Avanti.

Connettore download.

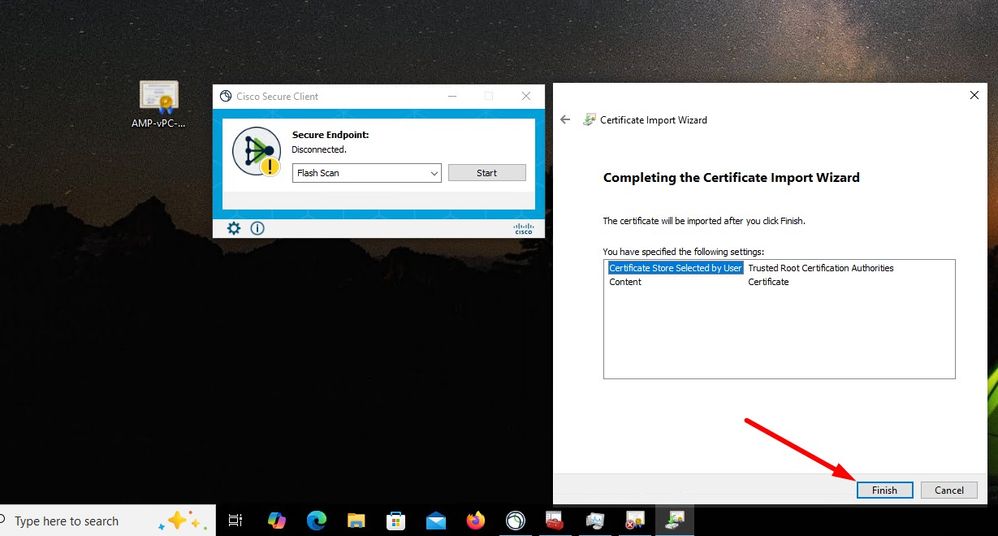

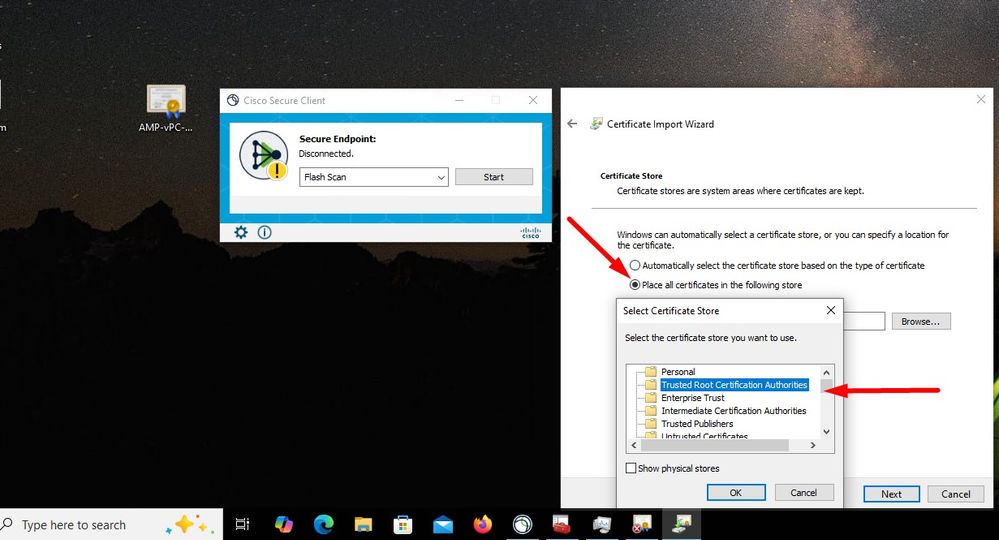

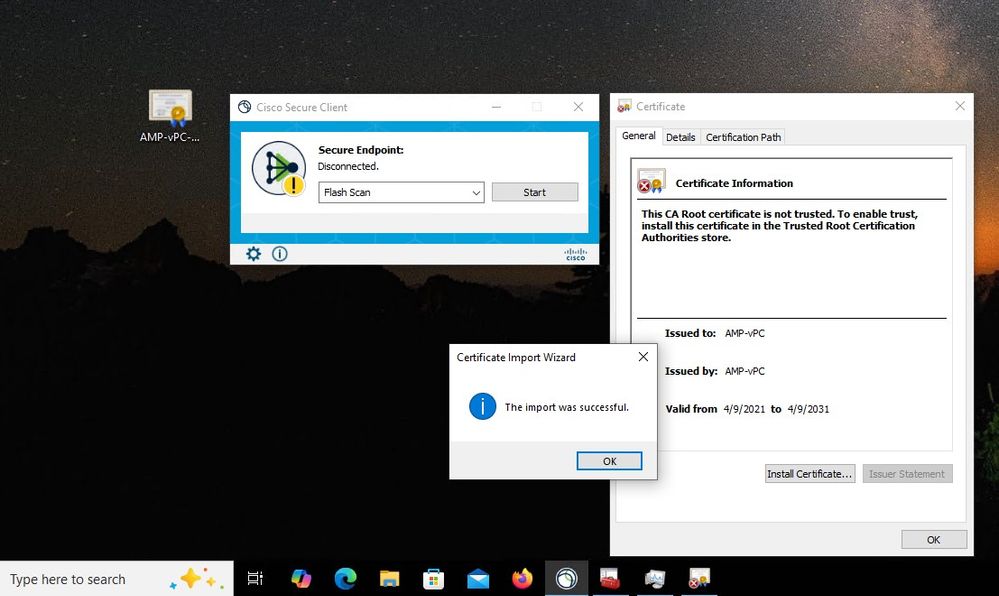

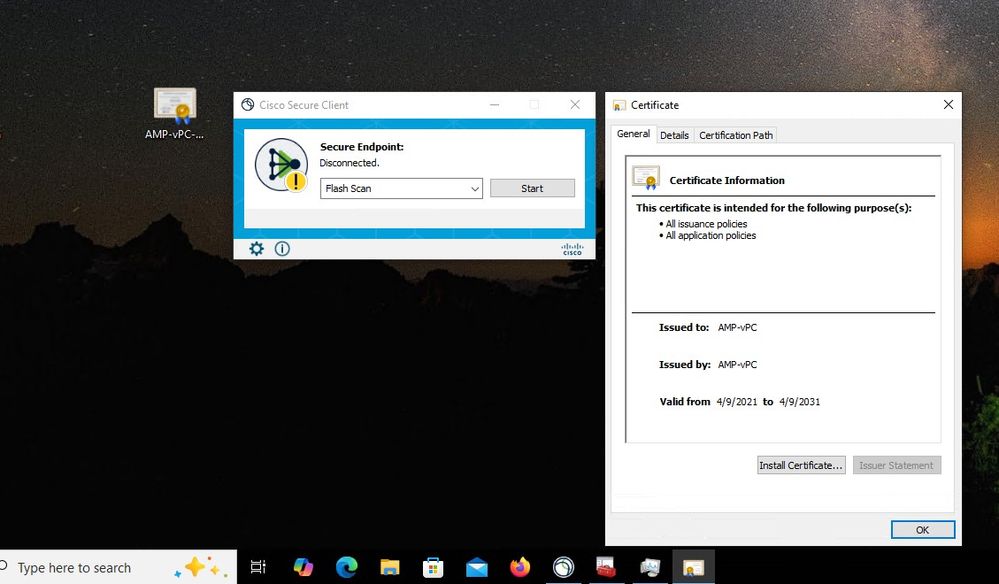

Problema n. 2 - Problema con la CA radice

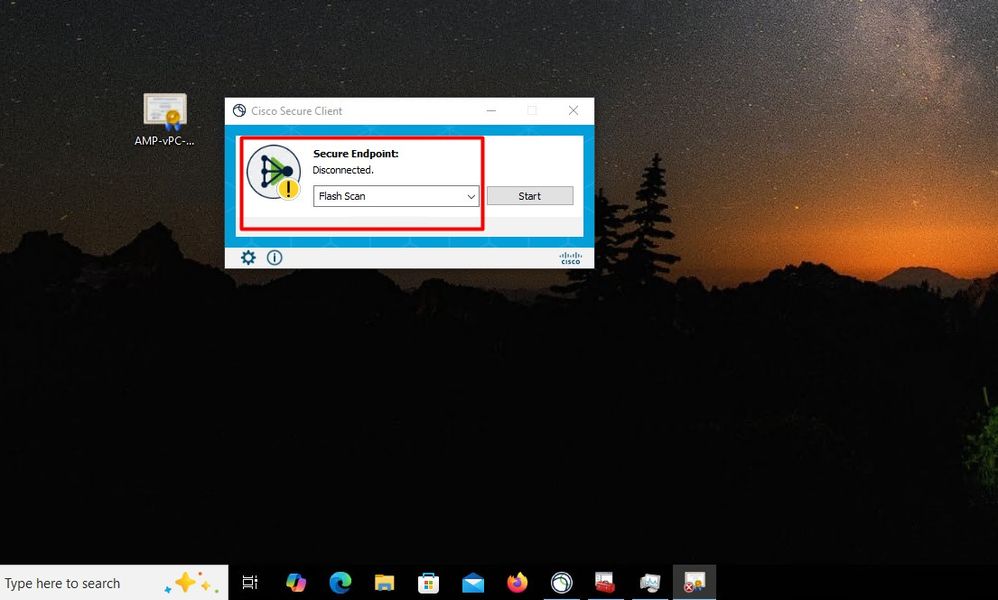

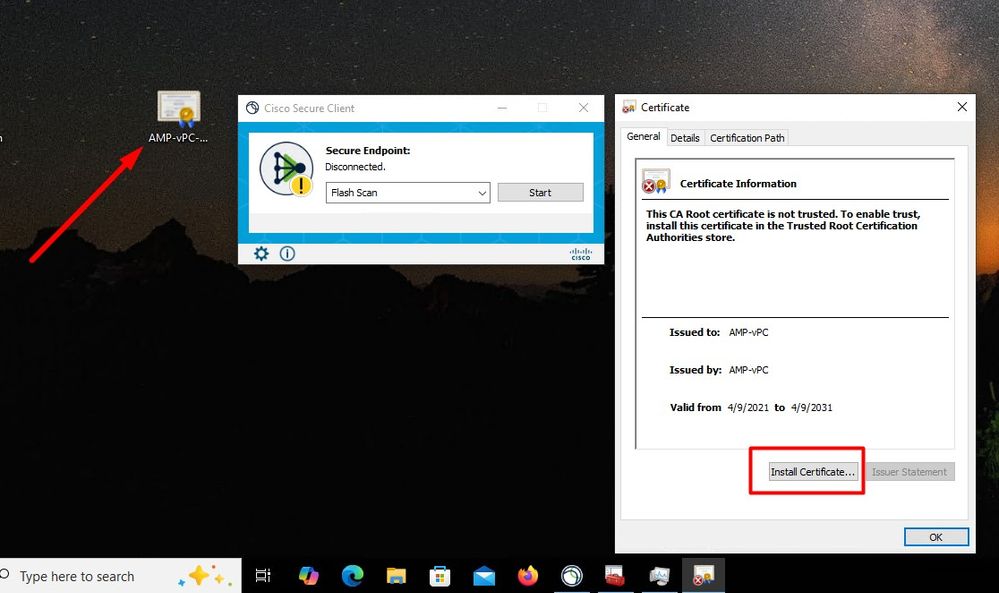

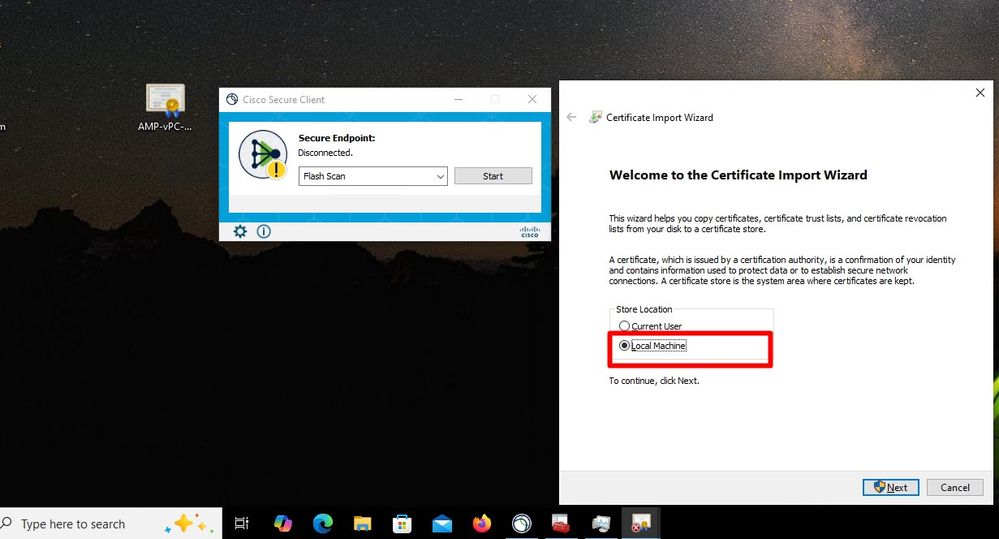

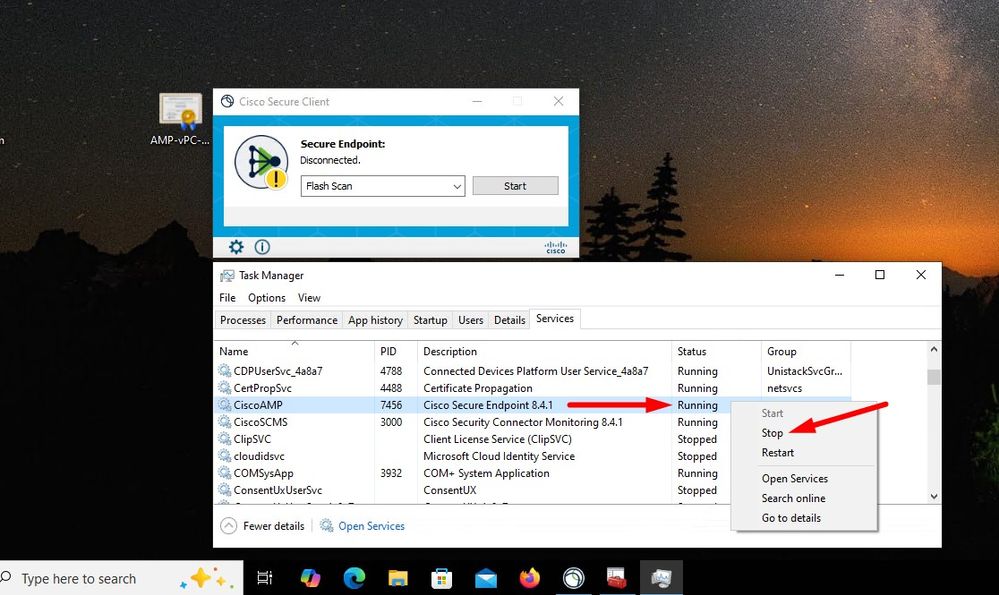

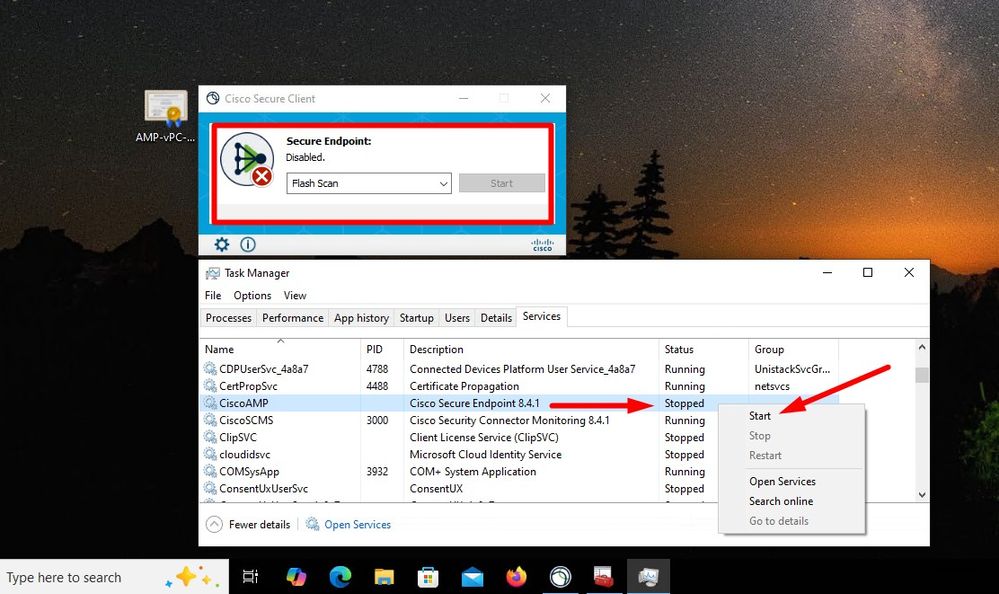

Il problema successivo che si può affrontare è che se si utilizzano i propri certificati interni è che dopo l'installazione iniziale, il connettore può essere visualizzato come disconnesso.

Una volta installato, il connettore Secure Endpoint può essere visualizzato come Disconnesso. Eseguire il pacchetto di diagnostica ed esaminare i registri, in modo da poter determinare il problema.

In base all'output raccolto dal bundle diagnostico è possibile visualizzare l'errore CA radice

(804765, +0 ms) Mar 06 00:47:07 [8876]: [http_client.c@1011]: GET request https://vPC-Console.cyberworld.local/health failed (60): SSL peer certificate or SSH remote key was not OK (SSL certificate problem: unable to get local issuer certificate)

(804765, +0 ms) Mar 06 00:47:07 [8876]: [http_client.c@1051]: async request failed (SSL peer certificate or SSH remote key was not OK) to https://vPC-Console.cyberworld.local/health

(804765, +0 ms) Mar 06 00:47:07 [8876]: [http_client.c@1074]: response failed with code 60 Dopo aver caricato la CA radice nell'archivio delle CA radice attendibili e aver riavviato il servizio Endpoint sicuro. Tutto inizia a funzionare come previsto.

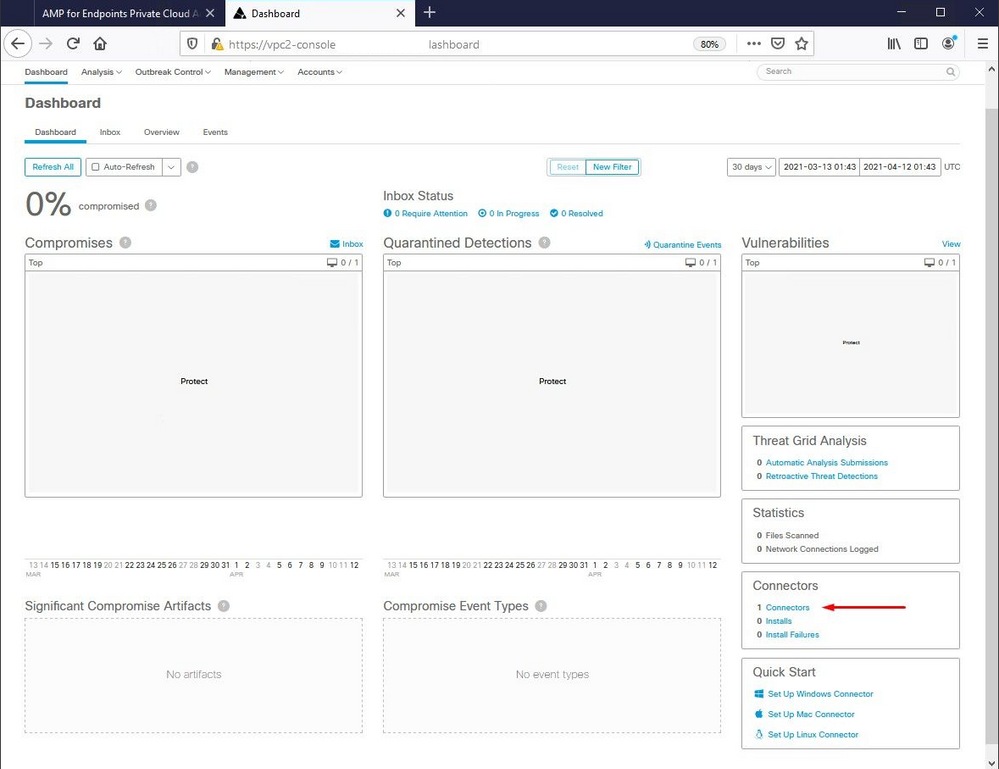

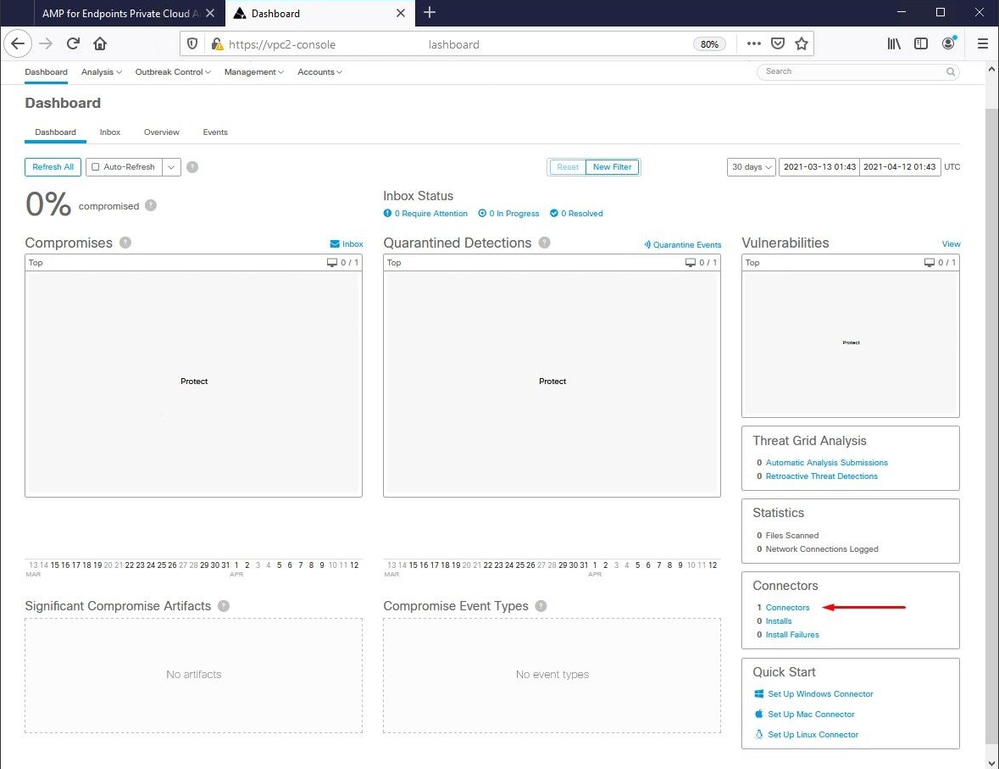

Una volta avviato, il connettore del servizio Secure Endpoint diventa online come previsto.

Attività dannosa testata

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

3.0 |

26-Apr-2022 |

Aggiornamento del contenuto |

1.0 |

21-Mar-2022 |

Versione iniziale |

Contributo dei tecnici Cisco

- Roman ValentaCisco TAC Engineer

Feedback

Feedback