Introduzione

Questo documento descrive come configurare PerApp VPN su dispositivi Apple iOS gestiti da Meraki Mobile Device Manager (MDM), System Manager (SM).

Prerequisiti

Requisiti

- Licenza AnyConnect v4.0 Plus o Apex.

- ASA 9.3.1 o versioni successive per supportare la VPN per app.

- Lo strumento Cisco Enterprise Application Selector è disponibile all'indirizzo Cisco.com

Componenti usati

Le informazioni di questo documento si basano sulle seguenti versioni software:

- ASA 5506W-X versione 9.15(1)

- iPad iOS versione 15.1

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Questo documento non include i processi elencati:

- Configurazione CA SCEP in Systems Manager per la generazione di certificati client

- Generazione di certificati client PKCS12 per i client iOS

Configurazione

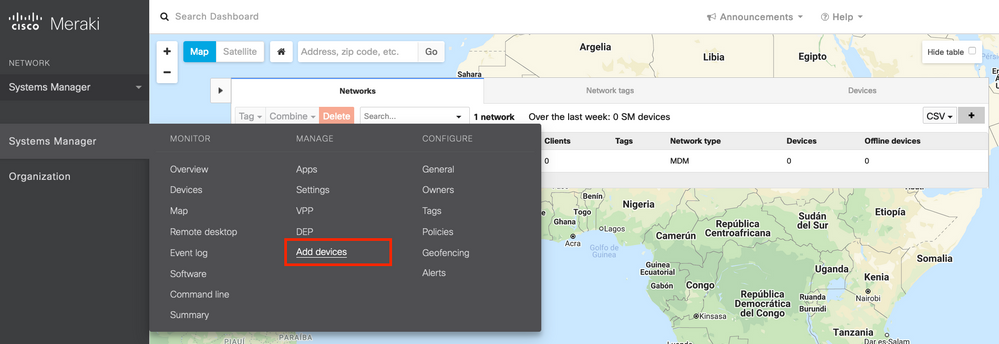

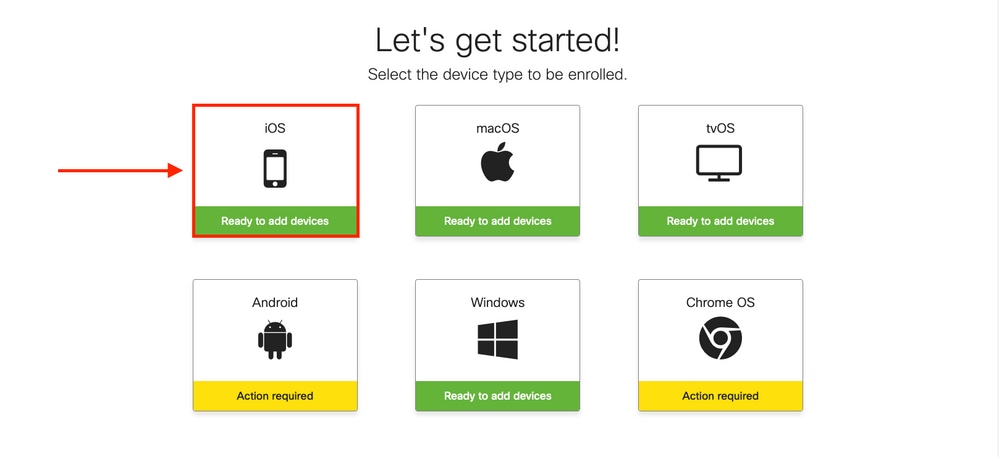

Passaggio 1. Registra dispositivo iOS su Meraki Systems Manager

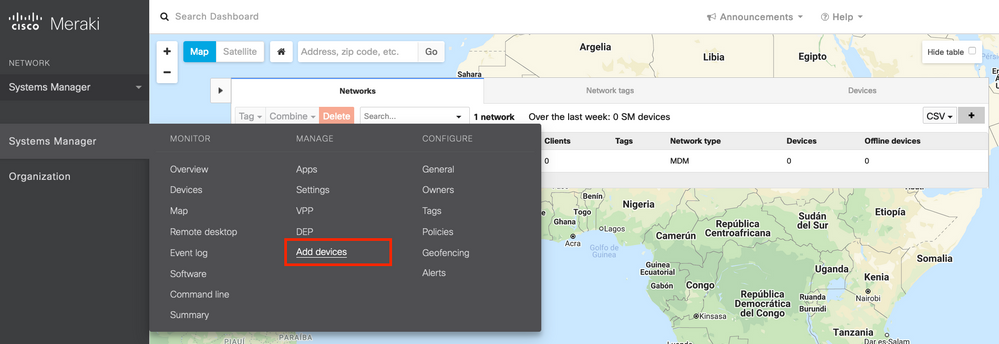

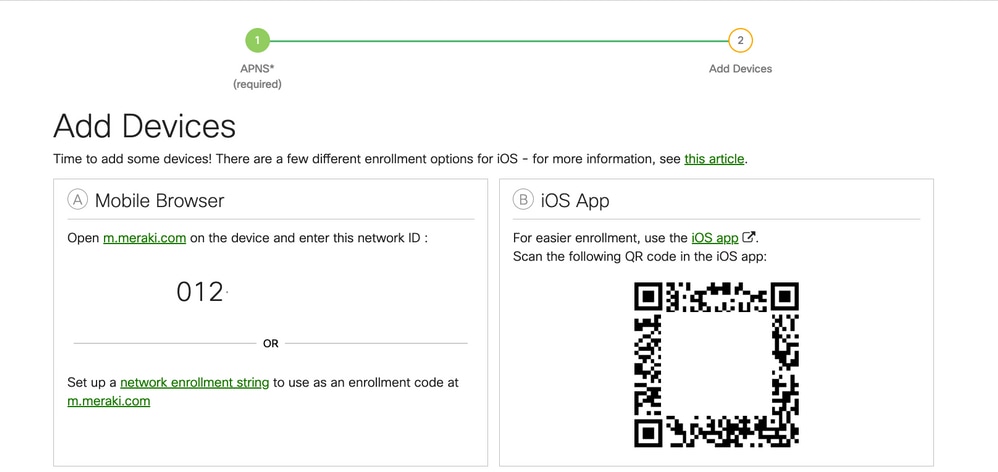

1.1. Selezionare Systems Manager > Add Devices (Aggiungi dispositivi)

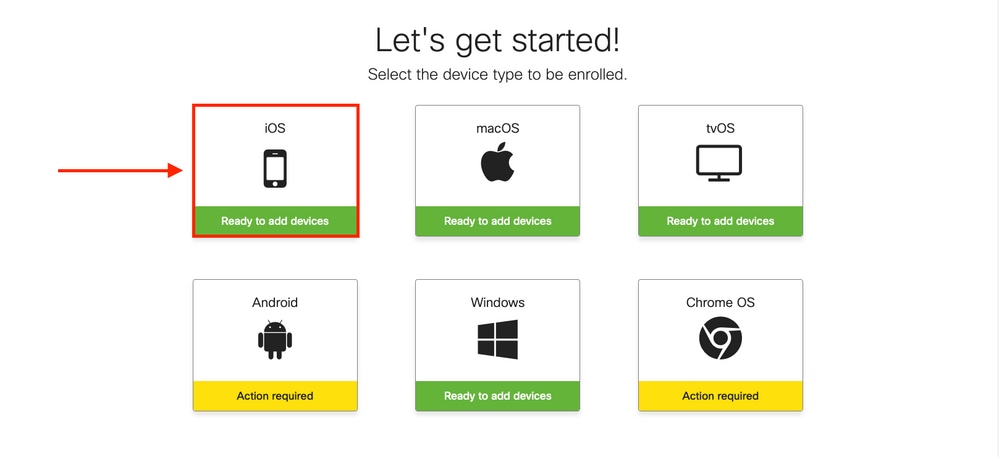

1.2. Fare clic sull'opzione iOS per avviare l'iscrizione.

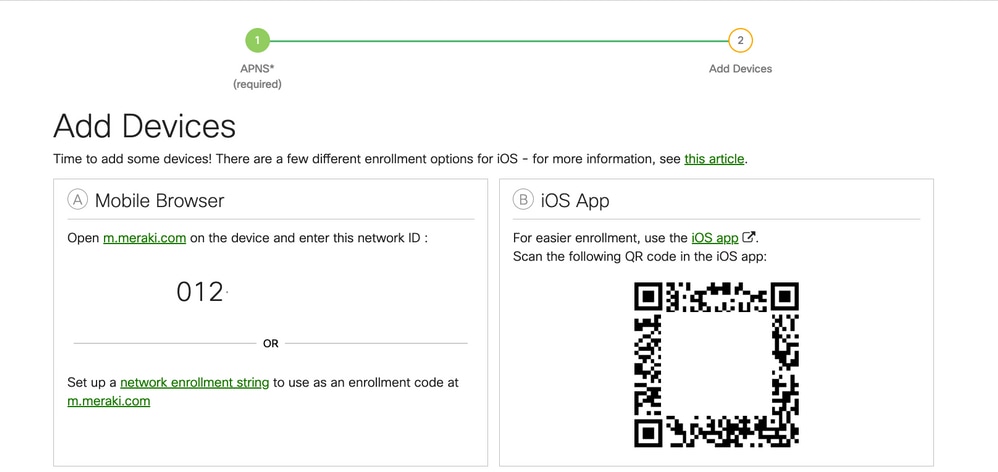

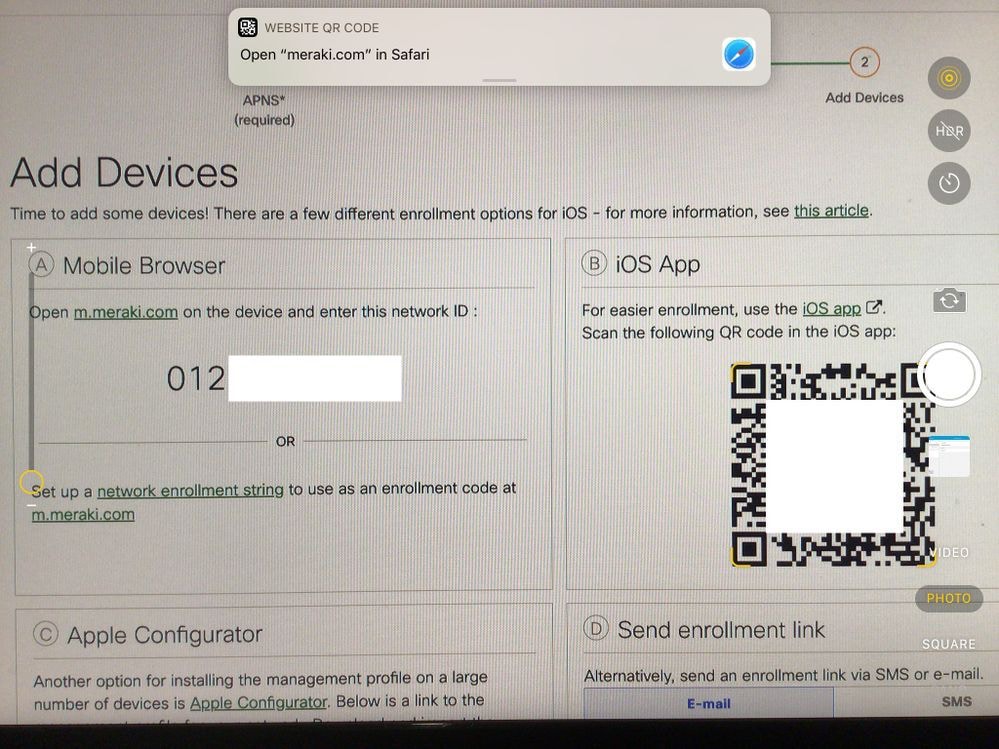

1.3. Registrare il dispositivo tramite un browser Internet o eseguire la scansione del codice a matrice con la fotocamera. In questo documento, la fotocamera è stata utilizzata per il processo di registrazione.

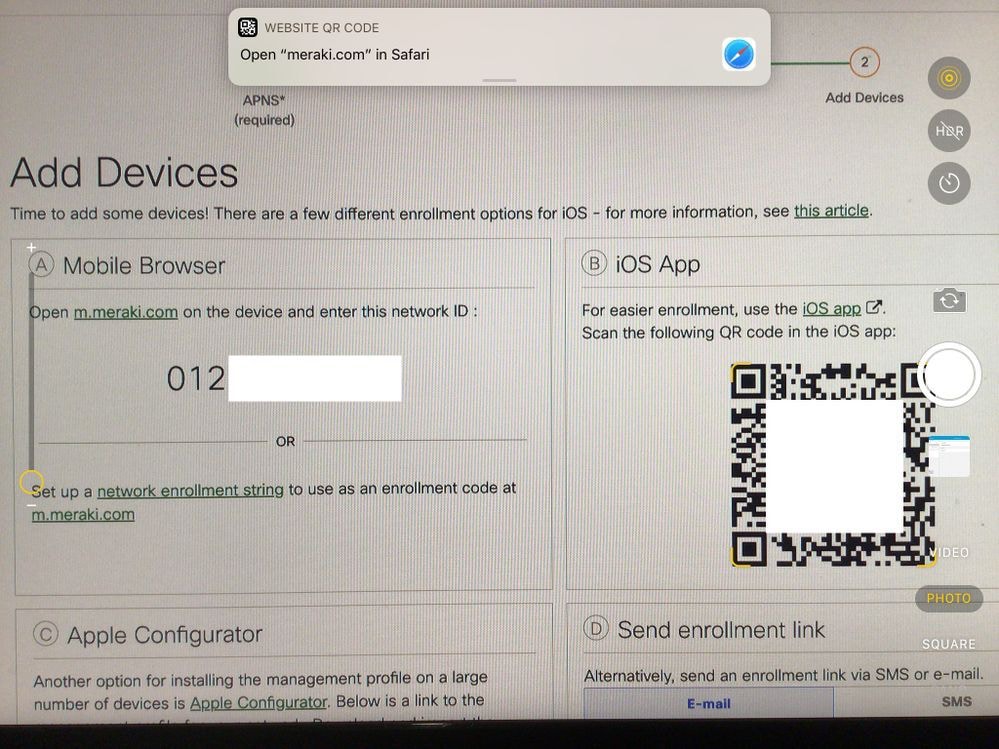

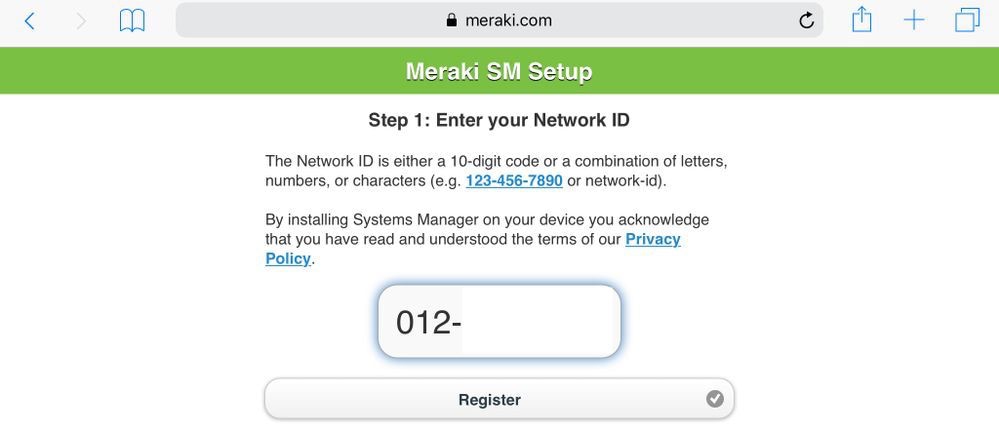

1.4. Quando il codice a matrice viene riconosciuto dalla fotocamera, selezionare la notifica Apri "meraki.com" in Safari che viene visualizzata.

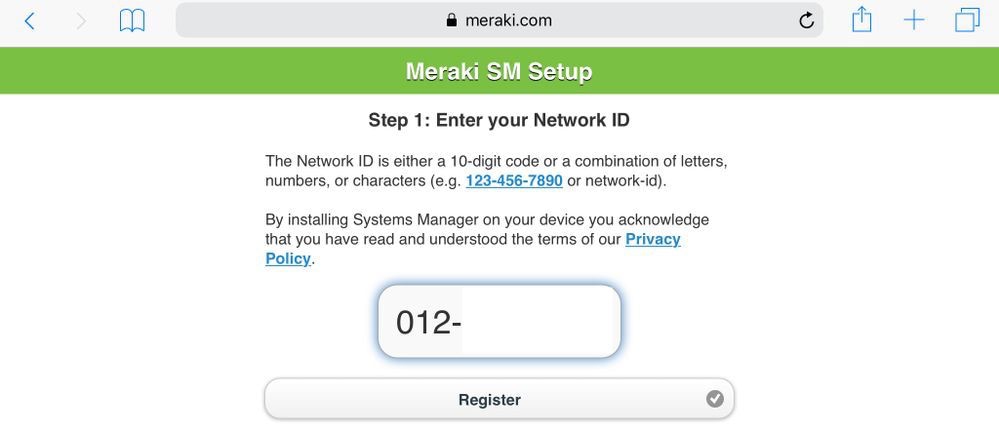

1.5. Quando richiesto, selezionare Register.

1.6. Selezionare Allow (Consenti) per consentire al dispositivo di scaricare il profilo MDM.

1.7. Selezionare Close (Chiudi) per completare il download.

1.8. Accedere all'app Impostazioni iOS e individuare l'opzione Profilo scaricato nel riquadro sinistro e selezionare la sezione Gestione Meraki.

1.9. Selezionare l'opzione Installa per installare il profilo MDM.

1.10. È necessario concedere l'accesso per installare l'applicazione SM.

1.11. Aprire l'applicazione scaricata di recente denominata Meraki MDM che si trova nella schermata iniziale.

1.12. Verificare che tutti gli stati dispongano di un segno di spunta verde che conferma l'avvenuta iscrizione.

Passaggio 2. Imposta app gestite

Per configurare le applicazioni tunneling per PerApp più avanti in questo documento, è necessario gestire le stesse applicazioni tramite SM. In questo esempio di configurazione, Firefox è progettato per essere tunneling tramite Per App, quindi viene aggiunto alle applicazioni gestite.

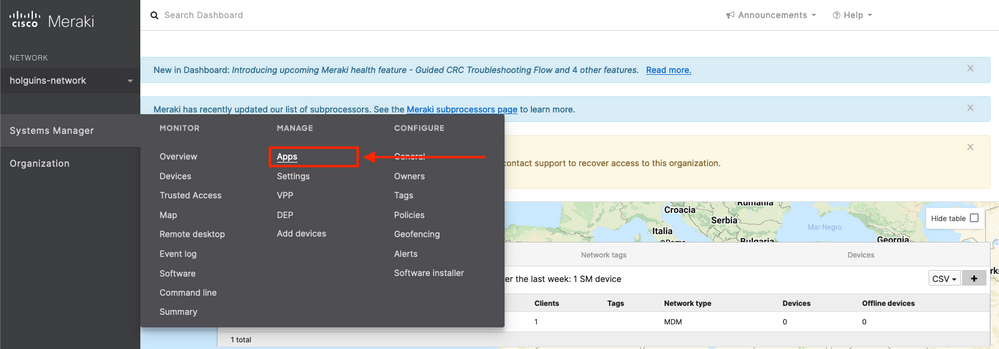

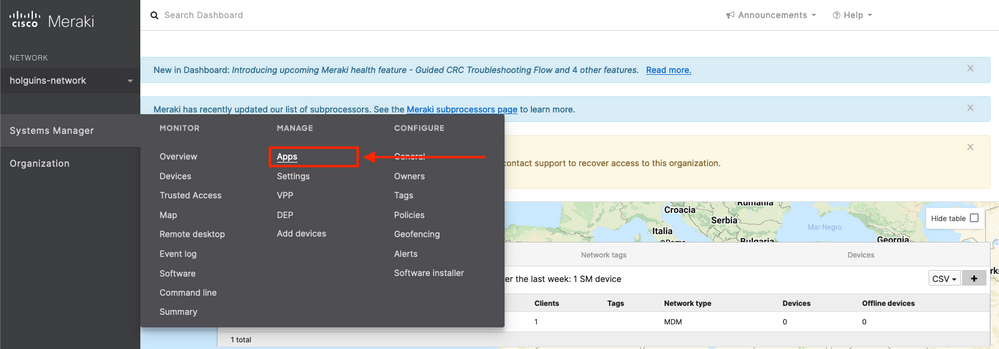

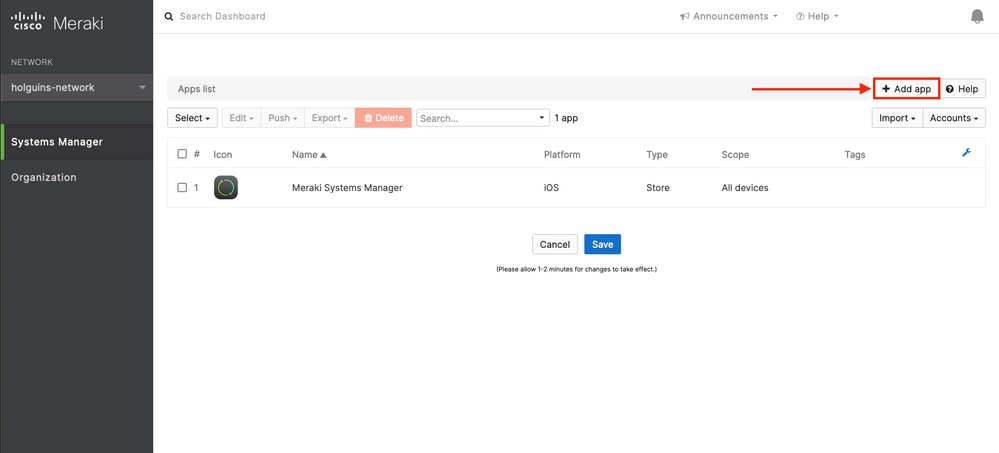

2.1. Passare a Systems Manager > Gestisci > App per aggiungere le app gestite.

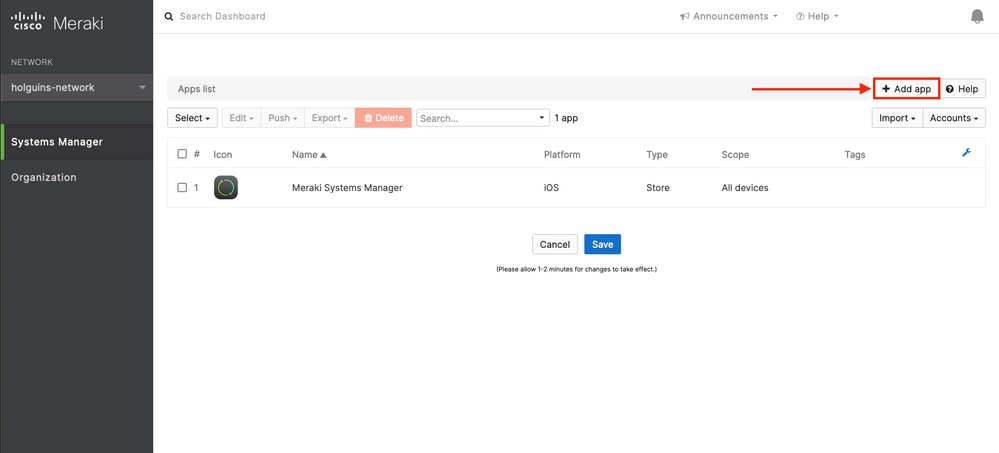

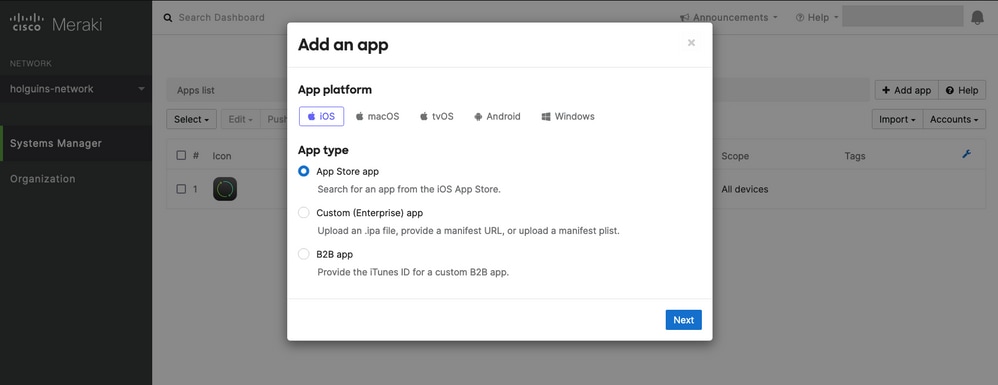

2.2. Selezionare l'opzione Add app.

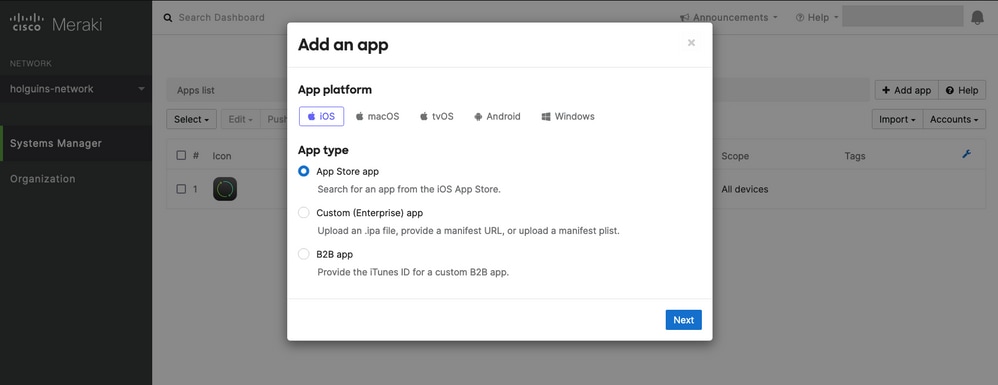

2.3. Selezionare il tipo di applicazione (app App Store, Personalizzata, B2B) in base alla posizione in cui è archiviata l'applicazione. Selezionare Next (Avanti) dopo averlo selezionato.

In questo esempio l'app viene archiviata pubblicamente nell'App Store.

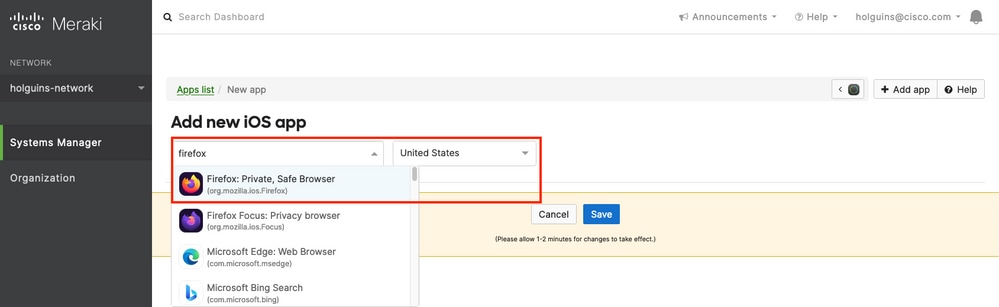

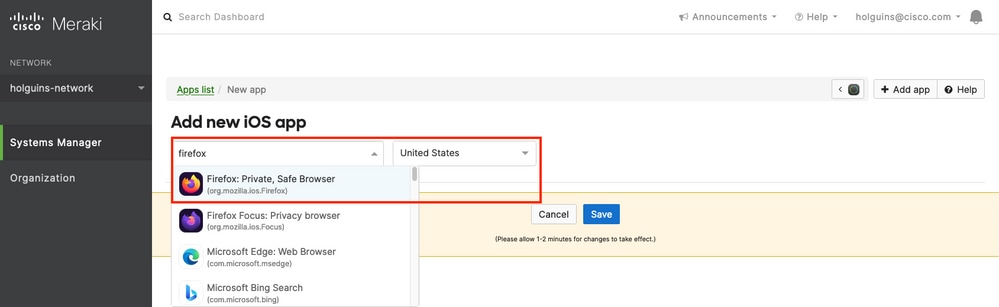

2.4. Quando richiesto, cercare l'applicazione desiderata e selezionare la regione da cui l'applicazione viene scaricata. Selezionare Save (Salva) dopo aver selezionato l'app.

Nota: se il paese non corrisponde all'area dell'account Apple, l'utente potrebbe riscontrare problemi con l'applicazione.

2.5. Fare clic su Salva dopo aver selezionato tutte le applicazioni desiderate.

Passaggio 3. Configura profilo VPN PerApp

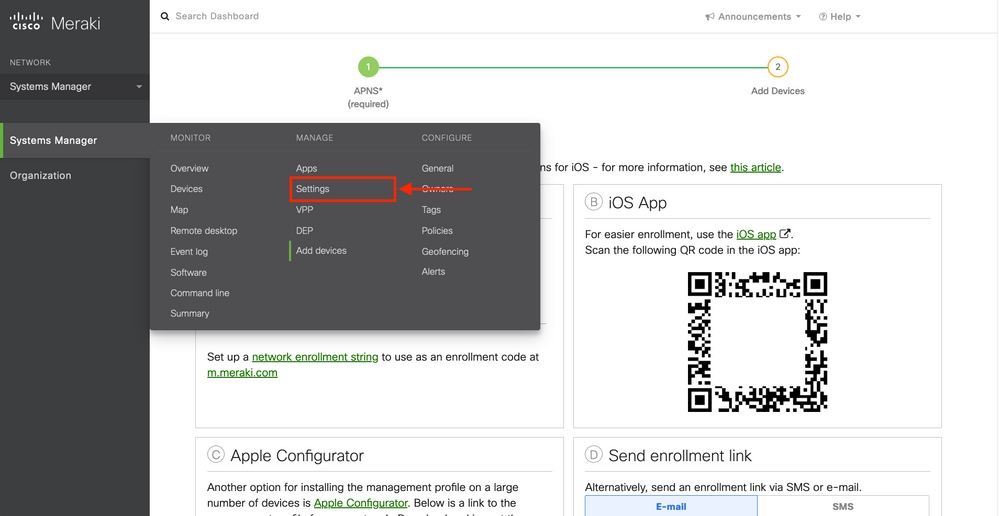

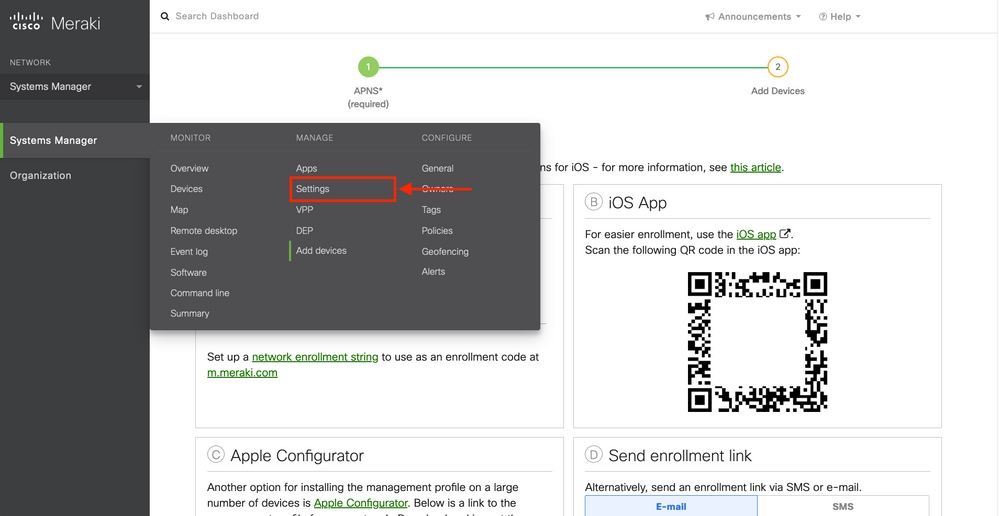

3.1. Passare a Systems Manager > Gestisci > Impostazioni

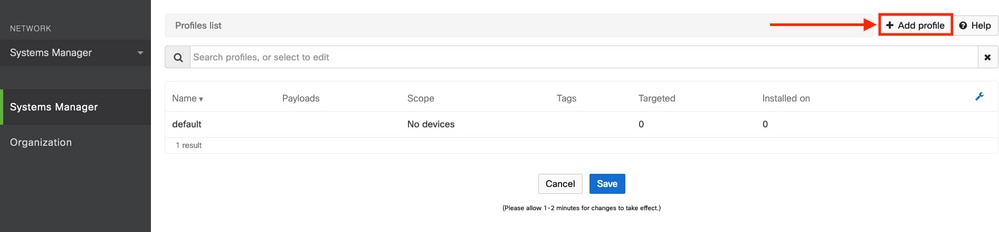

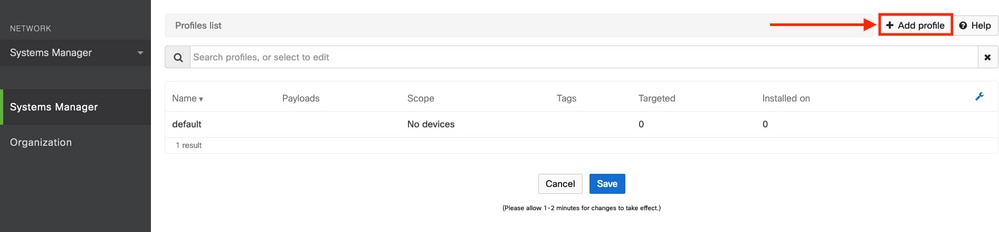

3.2. Selezionare l'opzione Add profile (Aggiungi profilo).

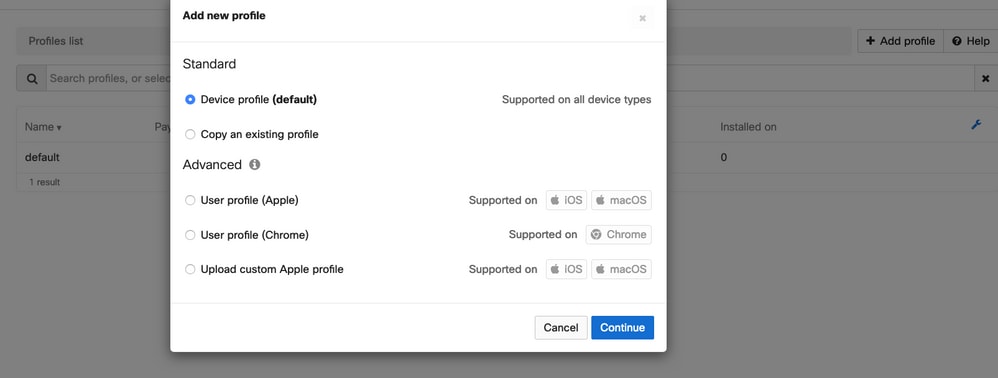

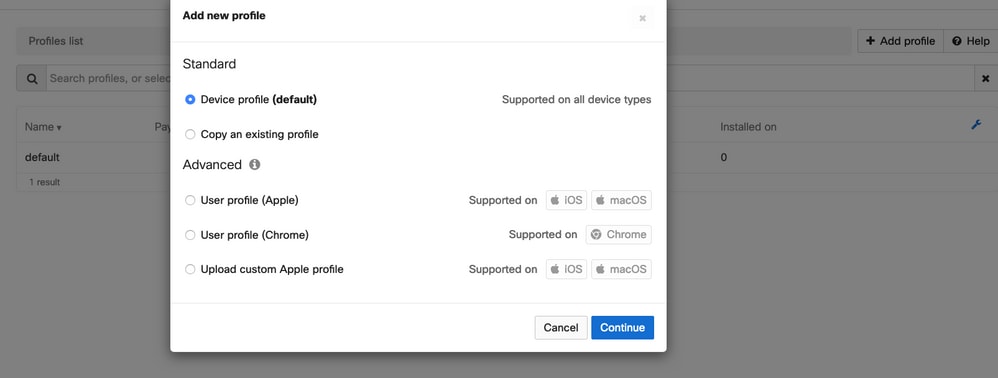

3.3. Selezionare Device profile (predefinito) e fare clic su Continue (Continua).

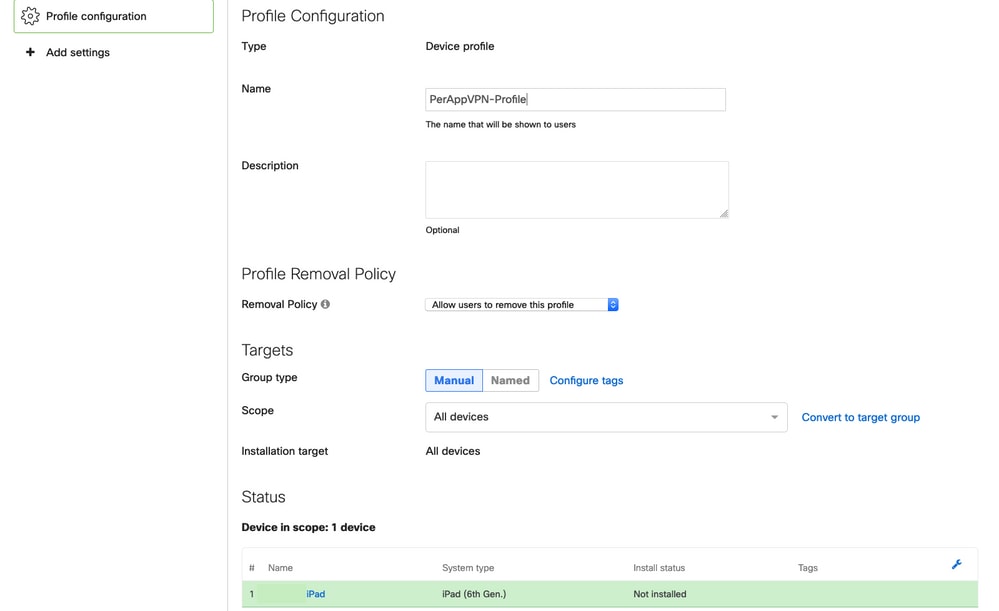

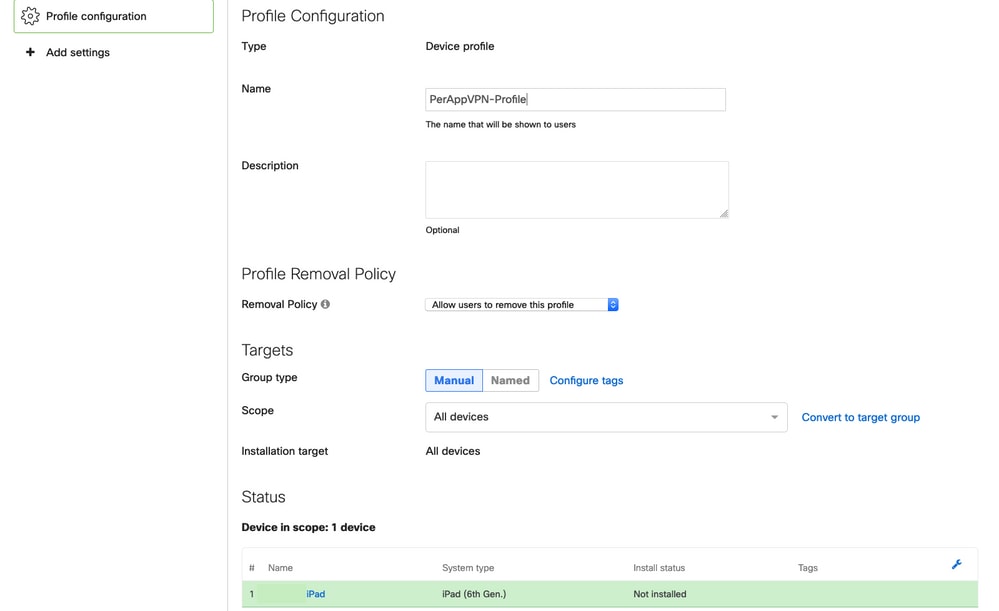

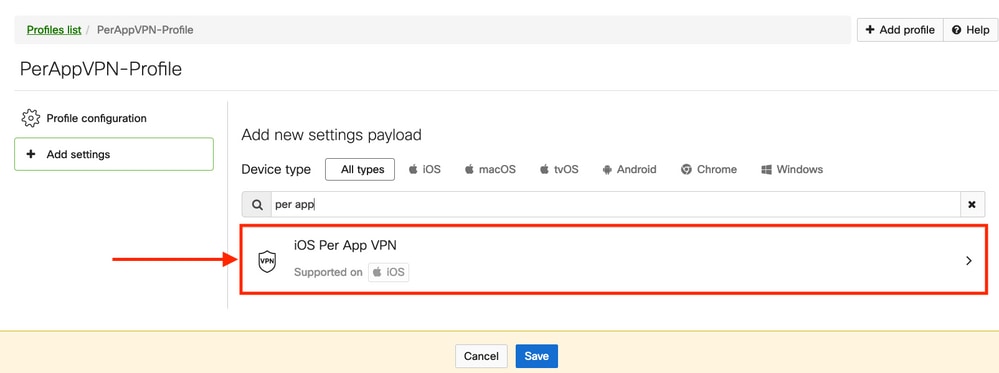

3.4. Una volta visualizzato il menu Profile Configuration (Configurazione profilo), scrivere il Nome (Name) e selezionare i dispositivi di destinazione in Scope (Ambito).

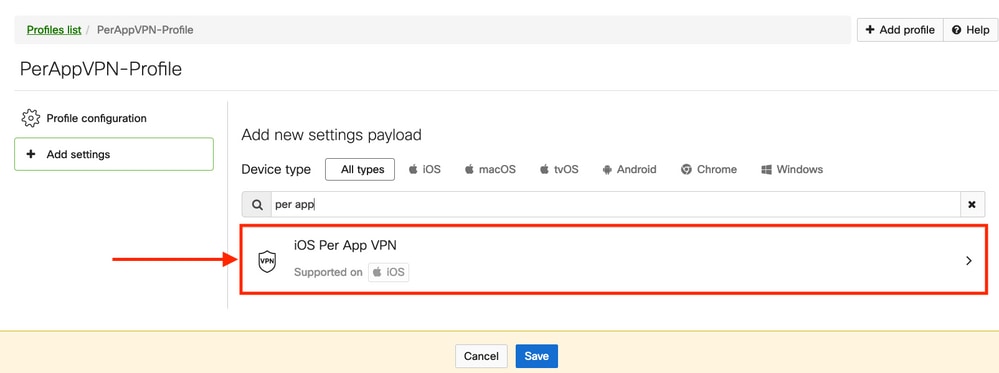

3.5. Selezionare Aggiungi impostazioni e filtrare i tipi di profilo in base a iOS Per App VPN, selezionare l'opzione come illustrato di seguito.

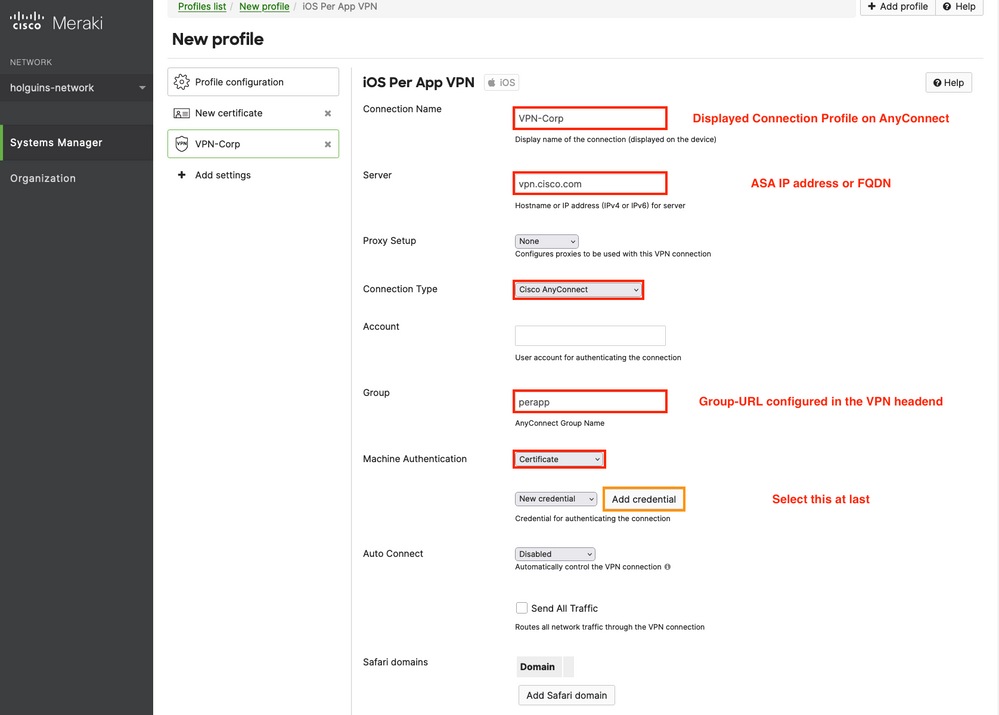

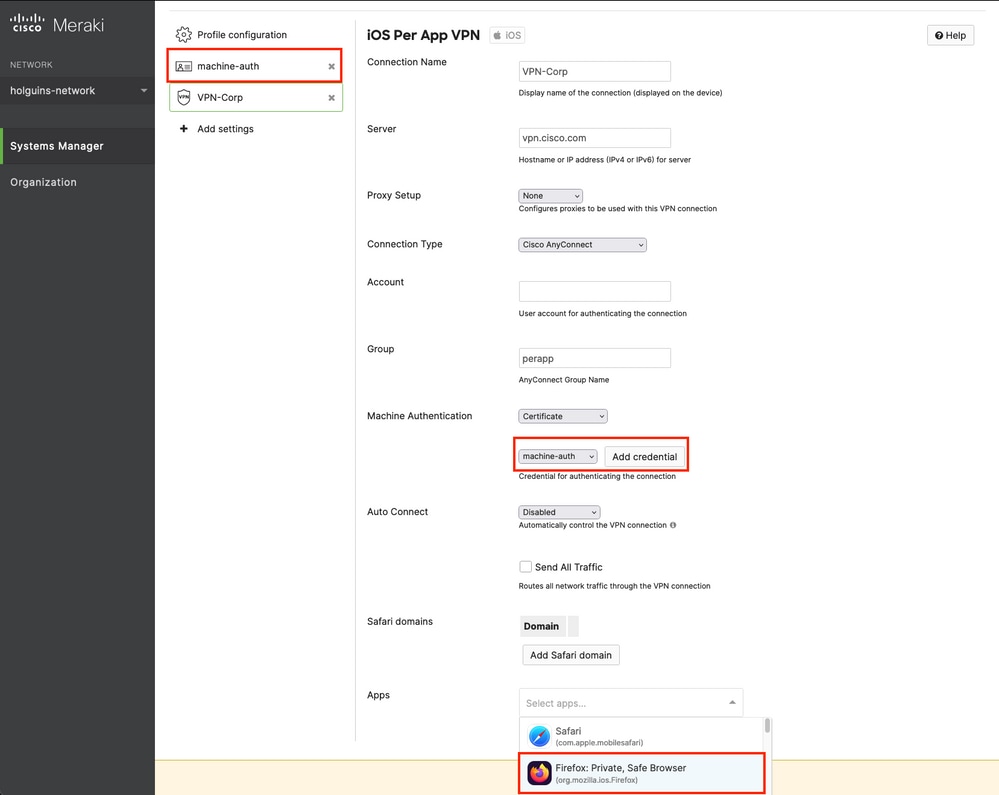

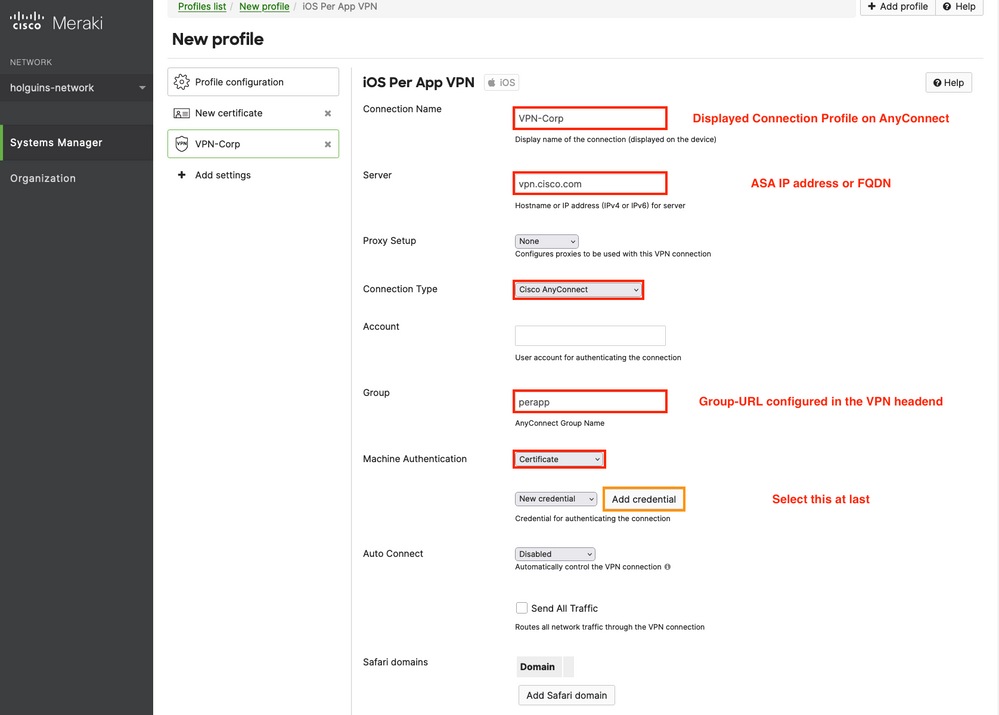

3.6. Una volta visualizzato il menu, scrivere le informazioni di connessione basandosi sull'esempio seguente.

Systems Manager supporta due registrazioni di certificati per queste connessioni, SCEP e la registrazione manuale. In questo esempio è stata utilizzata l'iscrizione manuale.

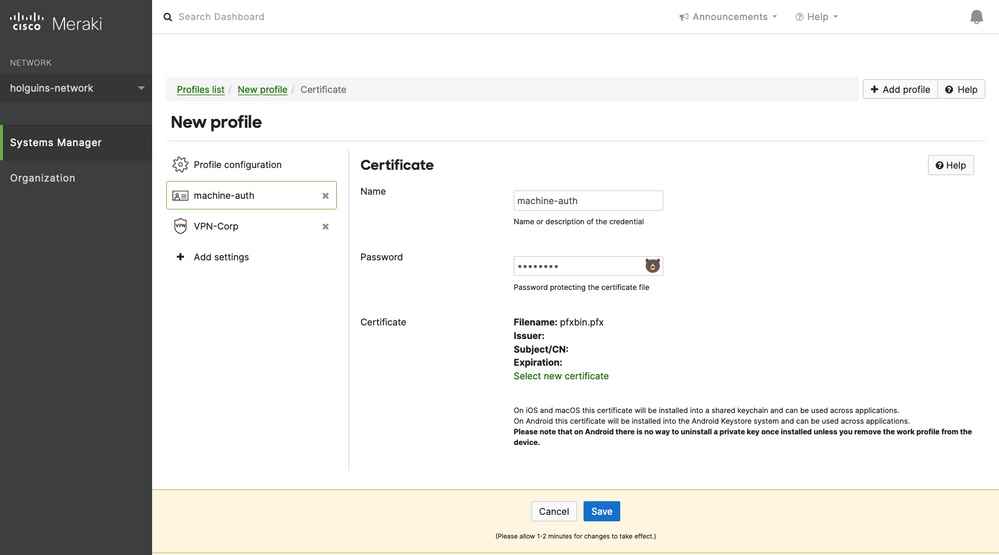

Nota: selezionare Aggiungi credenziale dopo aver riempito le caselle di testo poiché questa opzione consente di accedere a un nuovo menu per aggiungere un file di certificato.

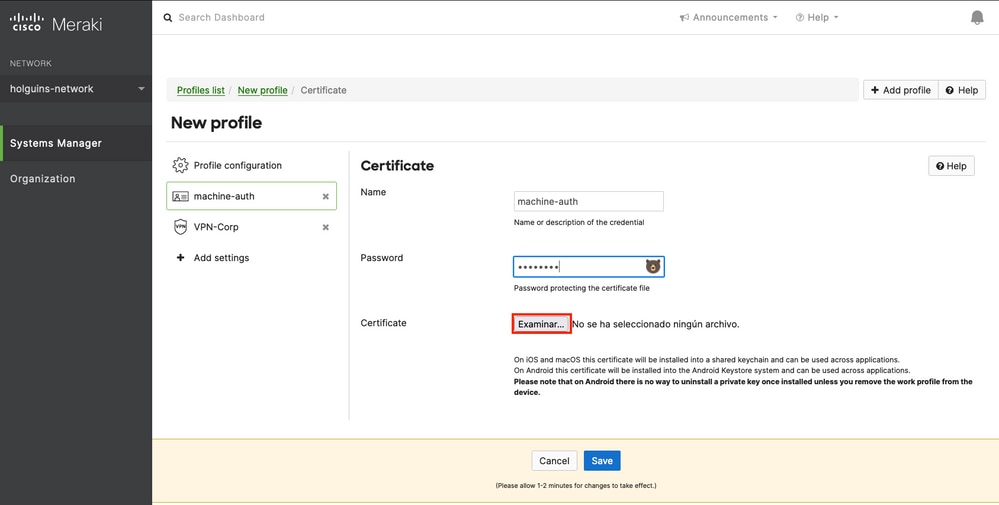

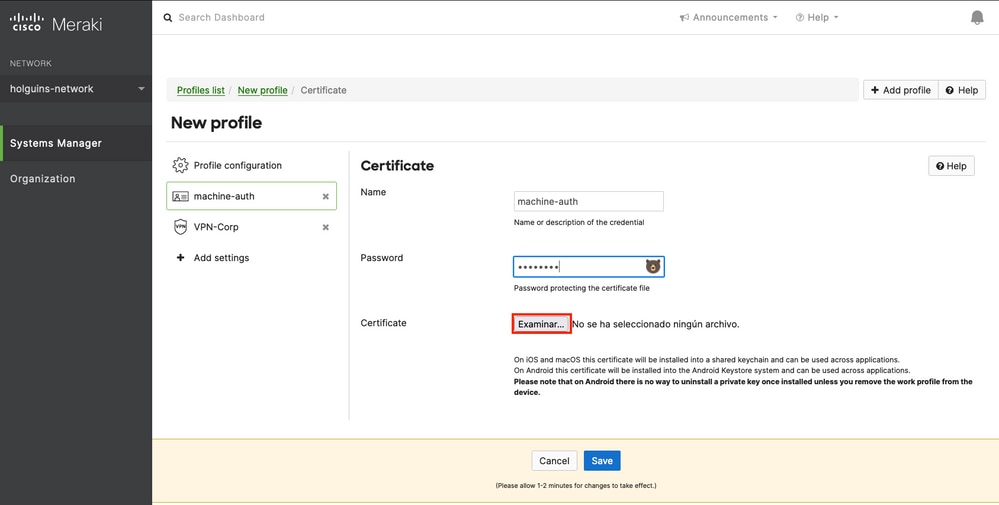

3.7. Dopo aver fatto clic su Aggiungi credenziale e dopo essere stati reindirizzati al menu Certificato, scrivere il Nome del Certificato, sfogliare il computer e cercare la Password che protegge il file con estensione pfx (file di certificato crittografato).

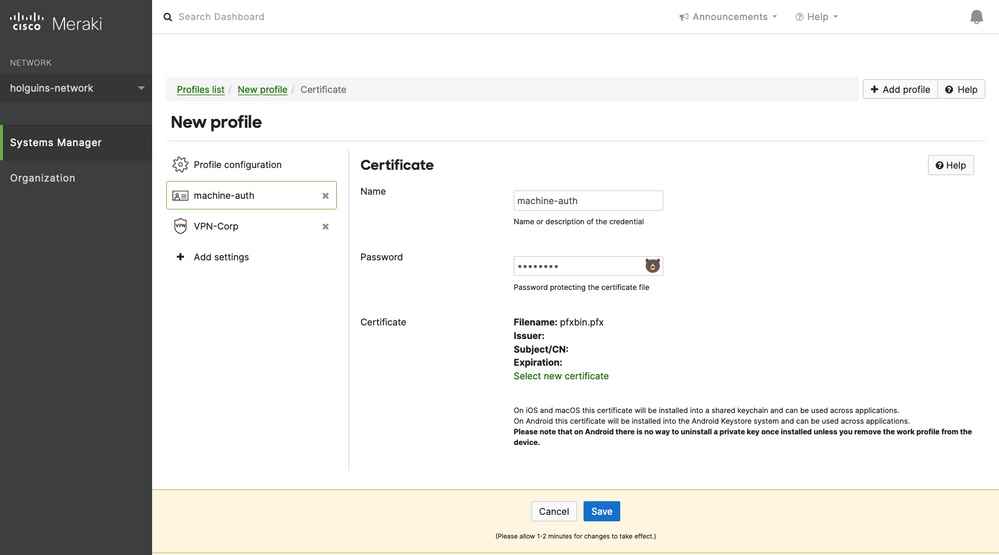

3.8. Dopo aver selezionato il certificato, viene visualizzato il nome file del certificato.

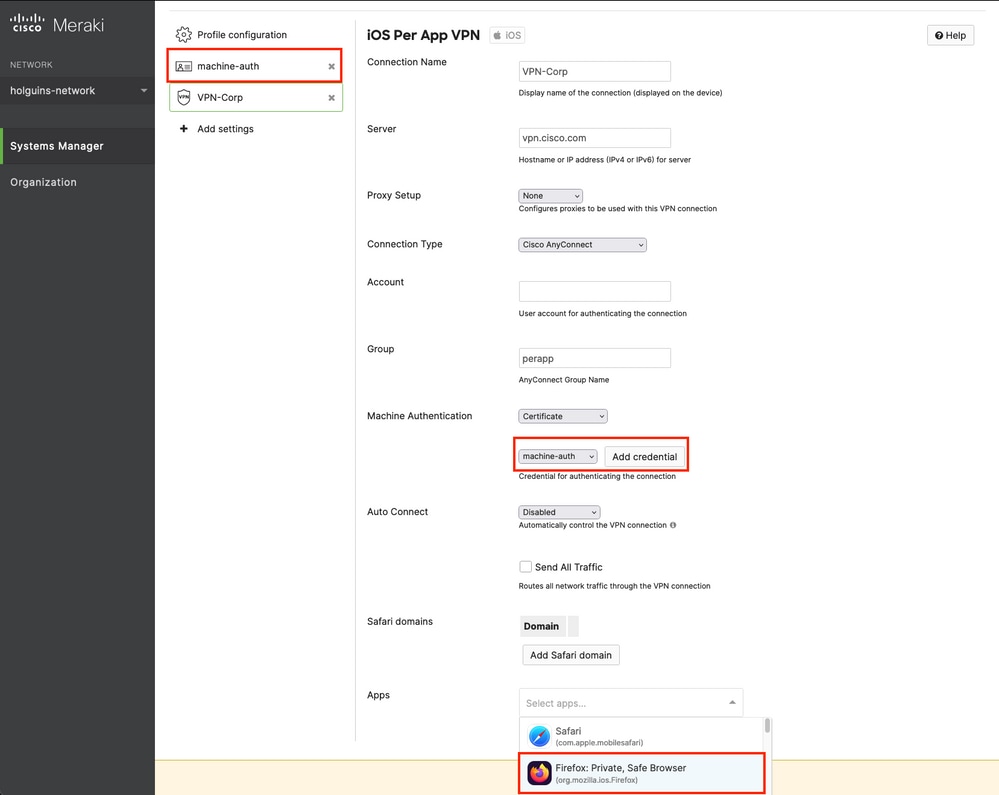

3.9. Una volta selezionato il certificato, passare al profilo VPN su cui ci si trovava in precedenza e selezionare le credenziali importate di recente e selezionare l'app con tunneling (in questo caso Firefox).

Al termine dell'operazione, fare clic su Save (Salva).

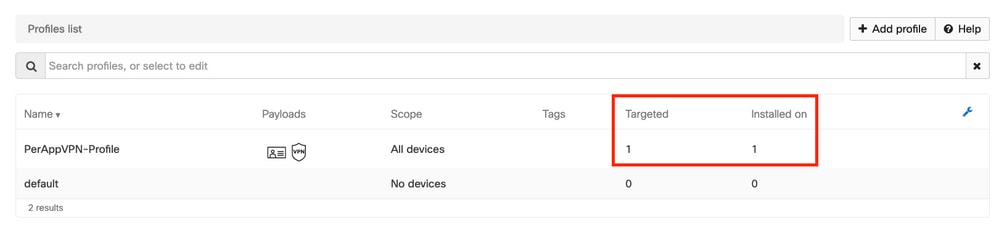

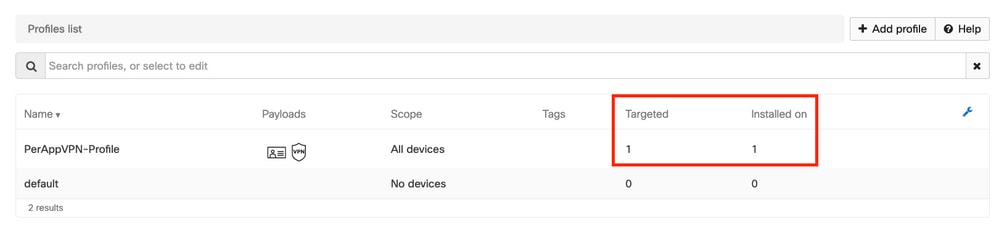

3.10. Verificare che il profilo sia installato sui dispositivi di destinazione.

Passaggio 4. Configurazione selettore app

4.1. Scarica il selettore di app dal sito Web cisco https://software.cisco.com/download/home/286281283/type/282364313/release/AppSelector-2.0

Attenzione: eseguire l'applicazione su un computer Windows. I risultati visualizzati non sono quelli previsti quando lo strumento viene utilizzato su dispositivi MacOS.

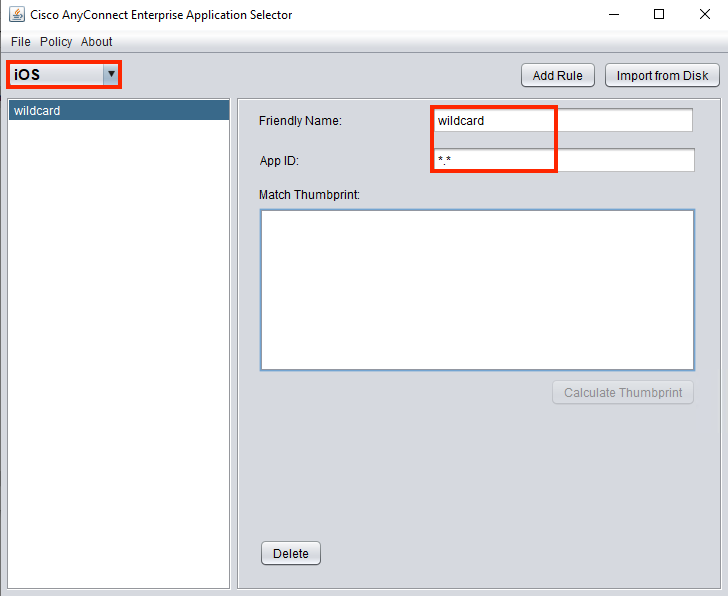

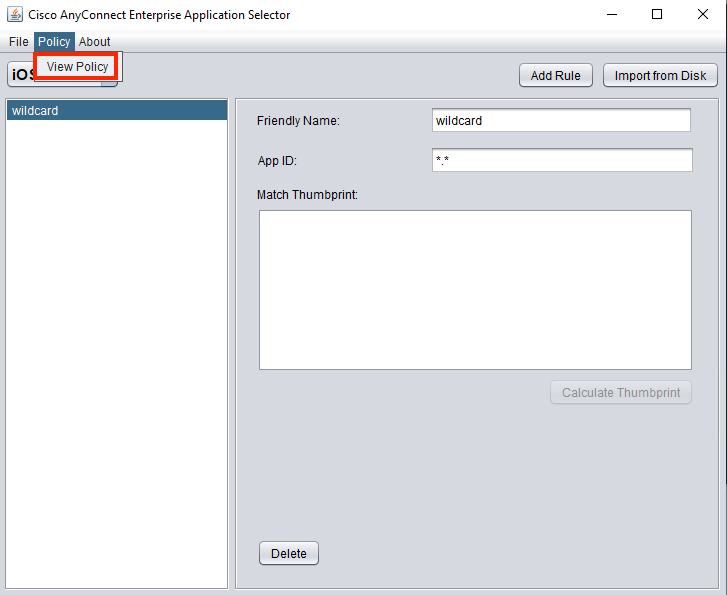

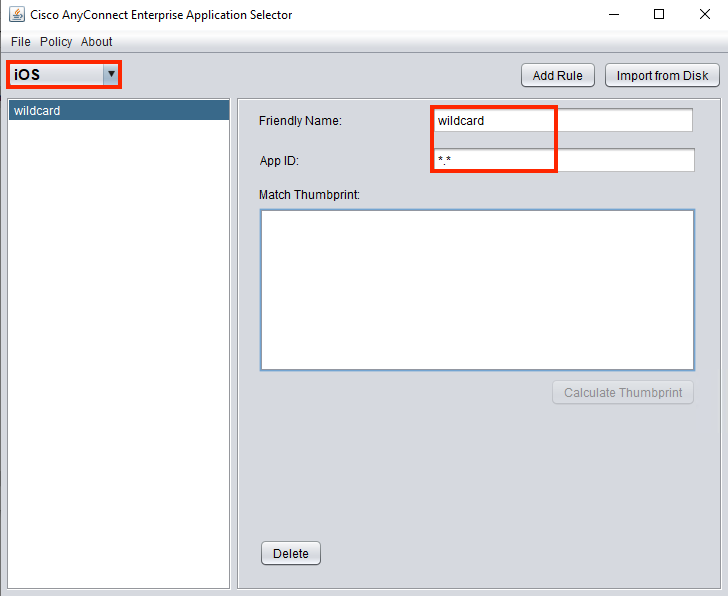

4.2. Aprire l'applicazione Java. Selezionare iOS dal menu a discesa, aggiungere un nome descrittivo e assicurarsi di digitare *.* nell'ID app.

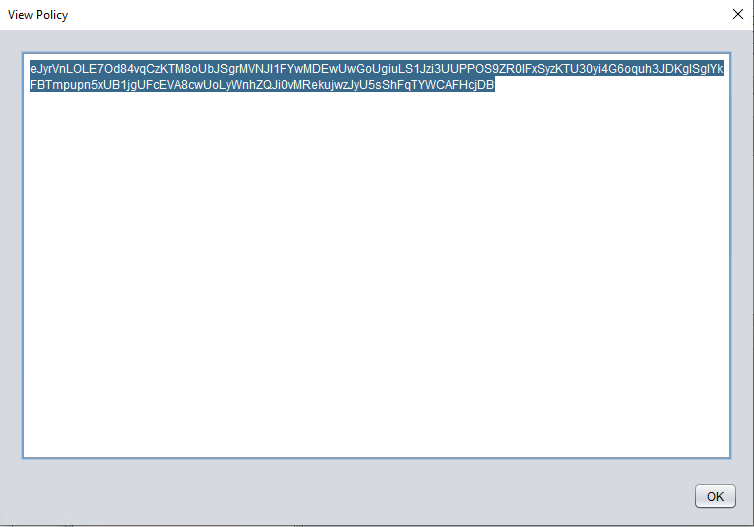

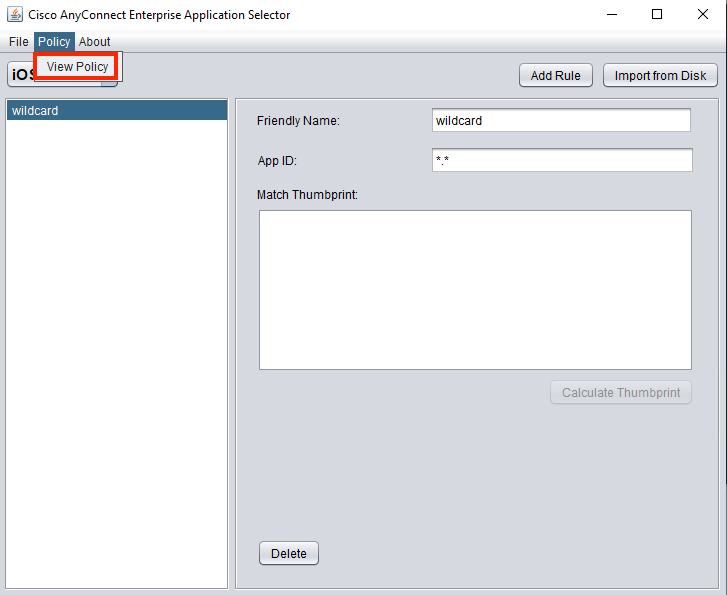

4.3. Passare a Criterio e selezionare Visualizza criterio

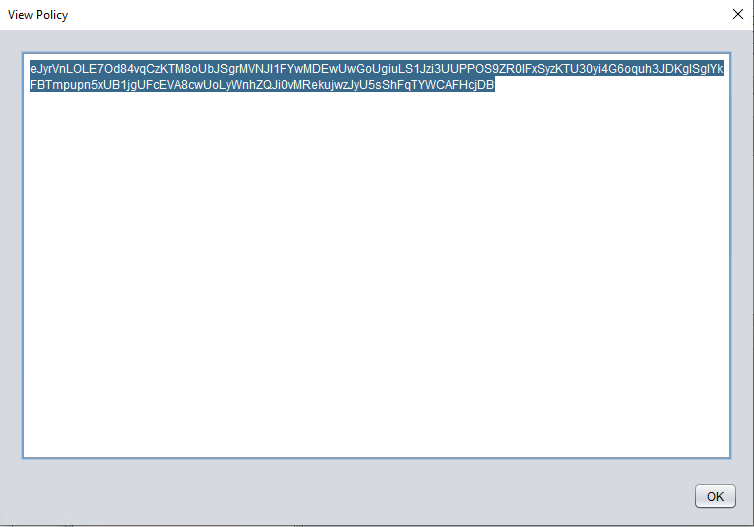

4.4. Copiare la stringa visualizzata. (utilizzato successivamente nella configurazione headend VPN).

Passaggio 5. Esempio di configurazione VPN per app di ASA

conf t

webvpn

anyconnect-custom-attr perapp description PerAppVPN

anyconnect-custom-data perapp wildcard eJyrVnLOLE7Od84vqCzKTM8oUbJSgrMVNJI1FYwMDEwUwGoUgiuLS1Jzi3UUPPOS9ZR0lFxSyzKTU30yi4G6oquh3JDKglSgIYkFBTmpupn5xUB1jgUFcEVA8cwUoLyWnhZQJi0vMRekujwzJyU5sShFqTYWCAFHcjDB

ip local pool vpnpool 10.204.201.20-10.204.201.30 mask 255.255.255.0

access-list split standard permit 172.168.0.0 255.255.0.0

access-list split standard permit 172.16.0.0 255.255.0.0

group-policy GP-perapp internal

group-policy GP-perapp attributes

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value split

split-tunnel-all-dns disable

anyconnect-custom perapp value wildcard

tunnel-group perapp type remote-access

tunnel-group perapp general-attributes

address-pool vpnpool

default-group-policy GP-perapp

tunnel-group perapp webvpn-attributes

authentication certificate

group-alias perapp enable

group-url https://vpn.cisco.com/perapp enable

Verifica

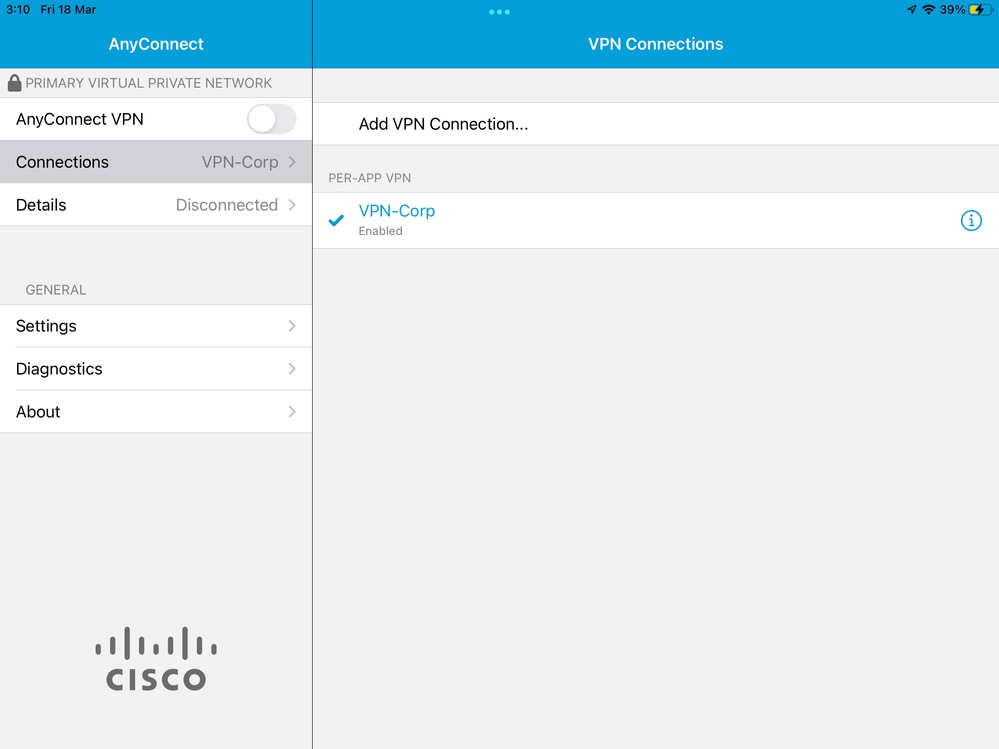

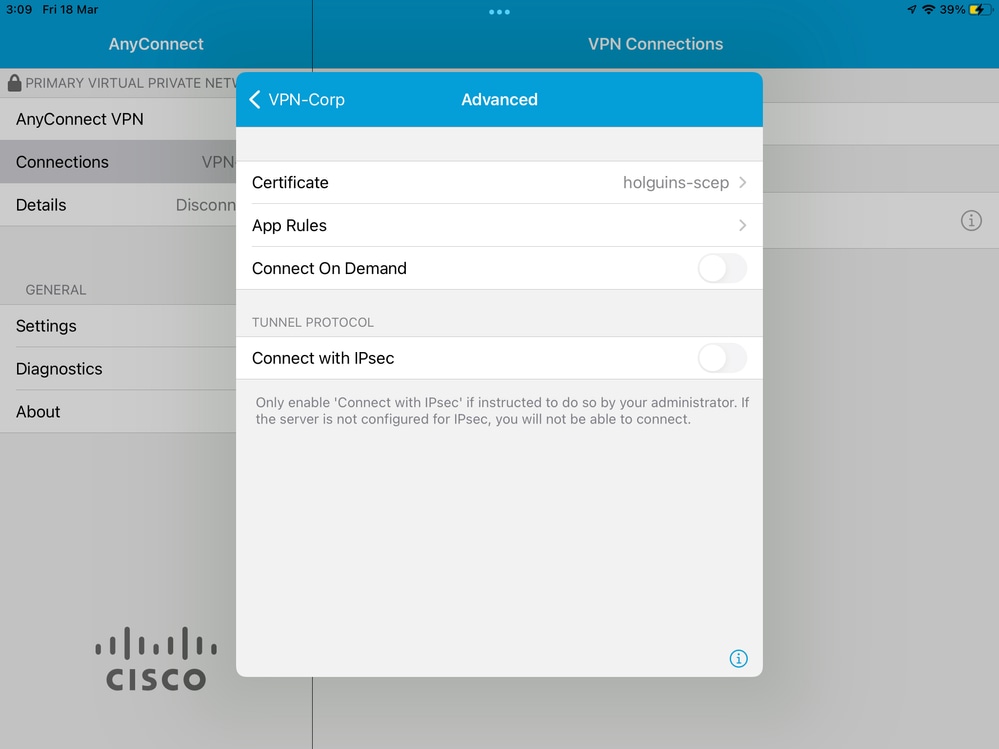

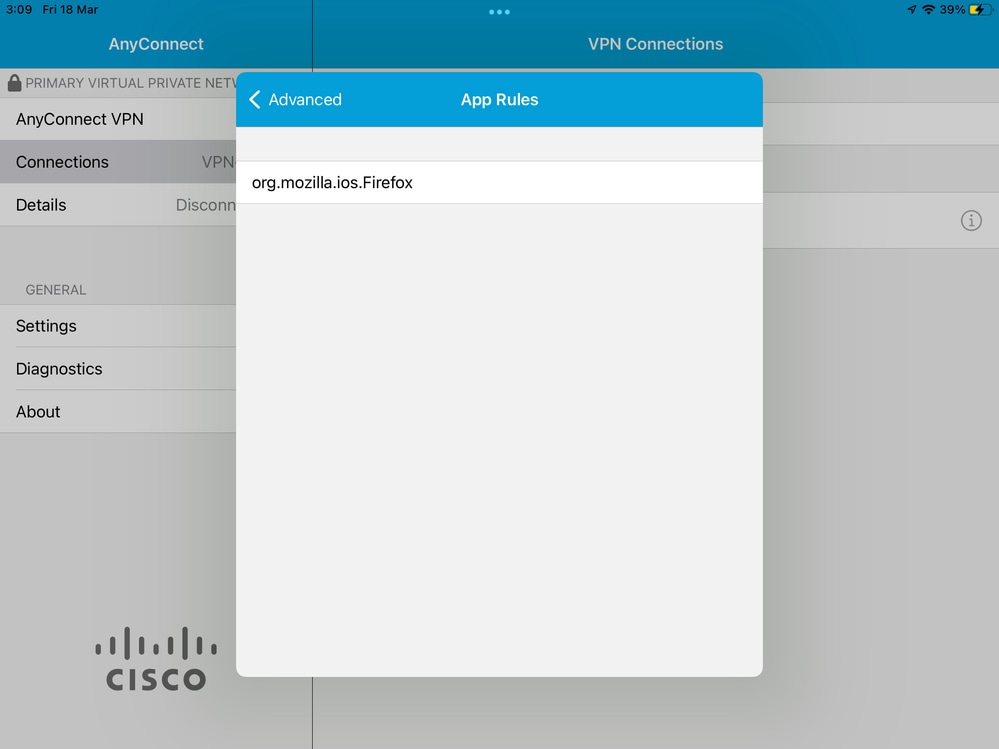

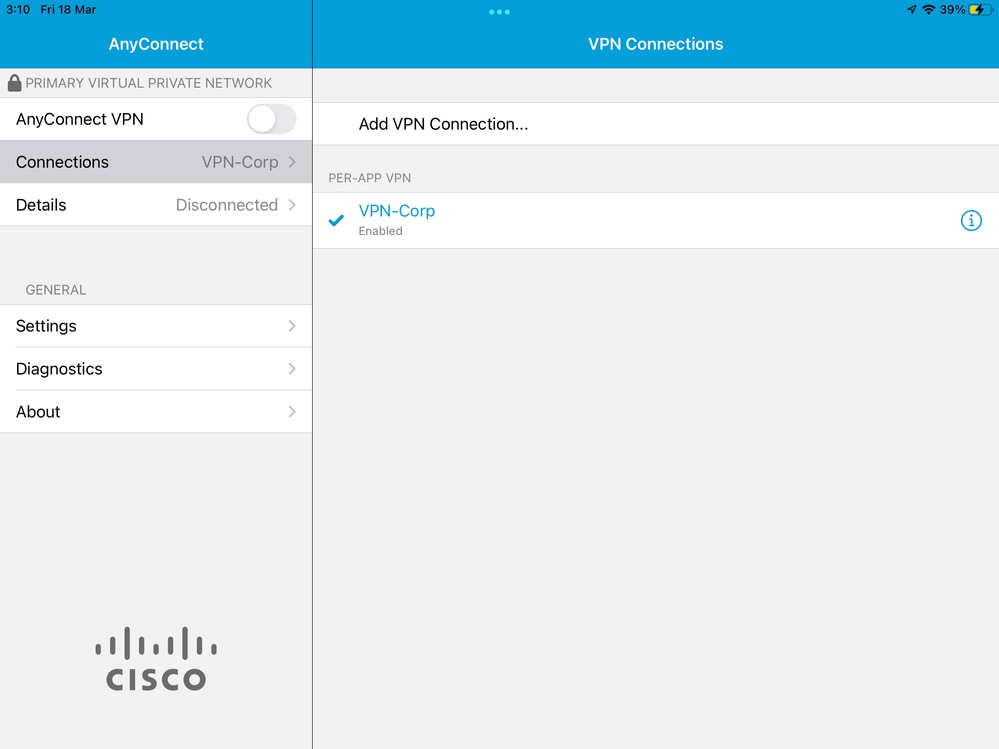

6. Verificare l'installazione del profilo sull'applicazione AnyConnect

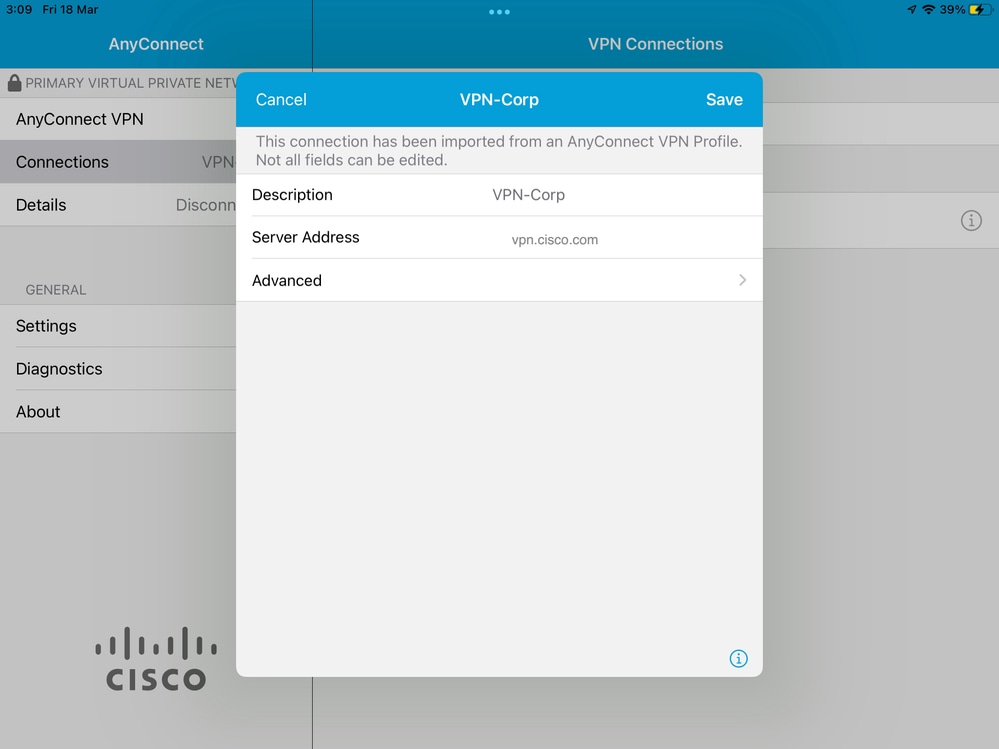

6.1. Aprire l'applicazione AnyConnect e selezionare Connections nel riquadro a sinistra. Il profilo VPN per app deve essere visualizzato in una nuova sezione denominata VPN PER APP.

Selezionare i per visualizzare le impostazioni avanzate.

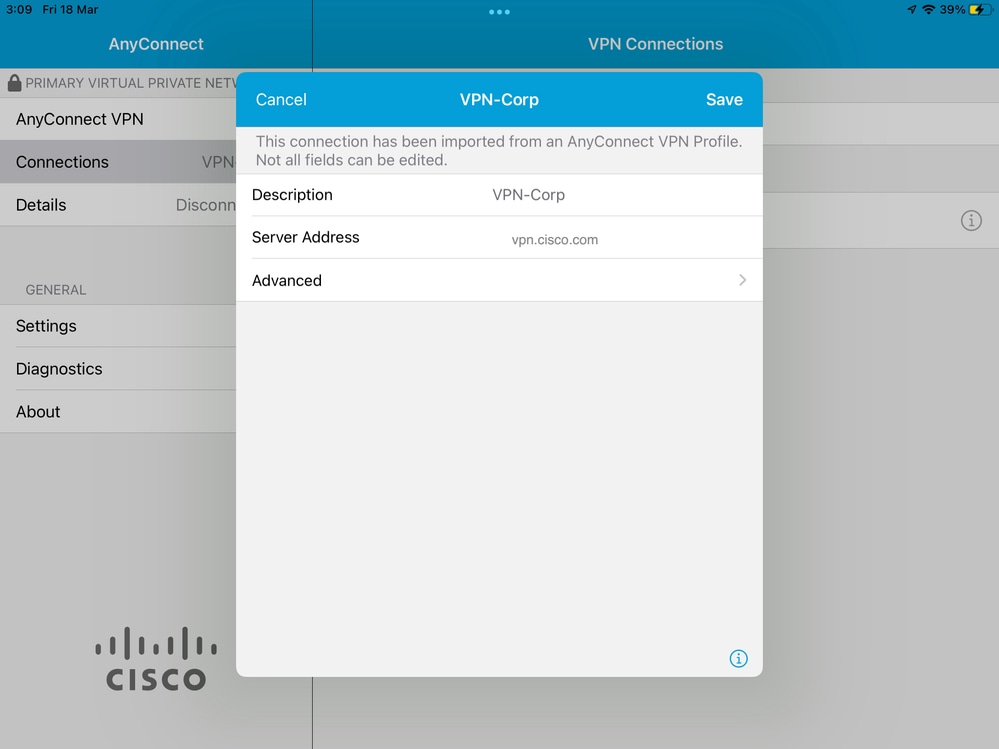

6.2. Selezionare l'opzione Advanced (Avanzate).

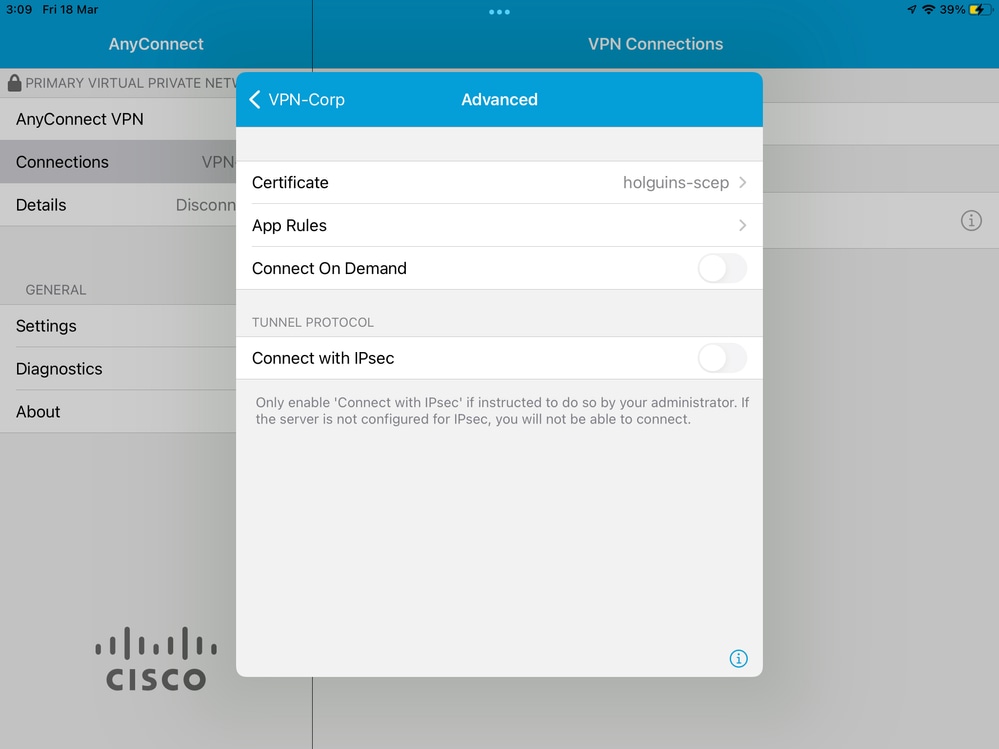

6.3. Selezionare l'opzione Regole applicazione.

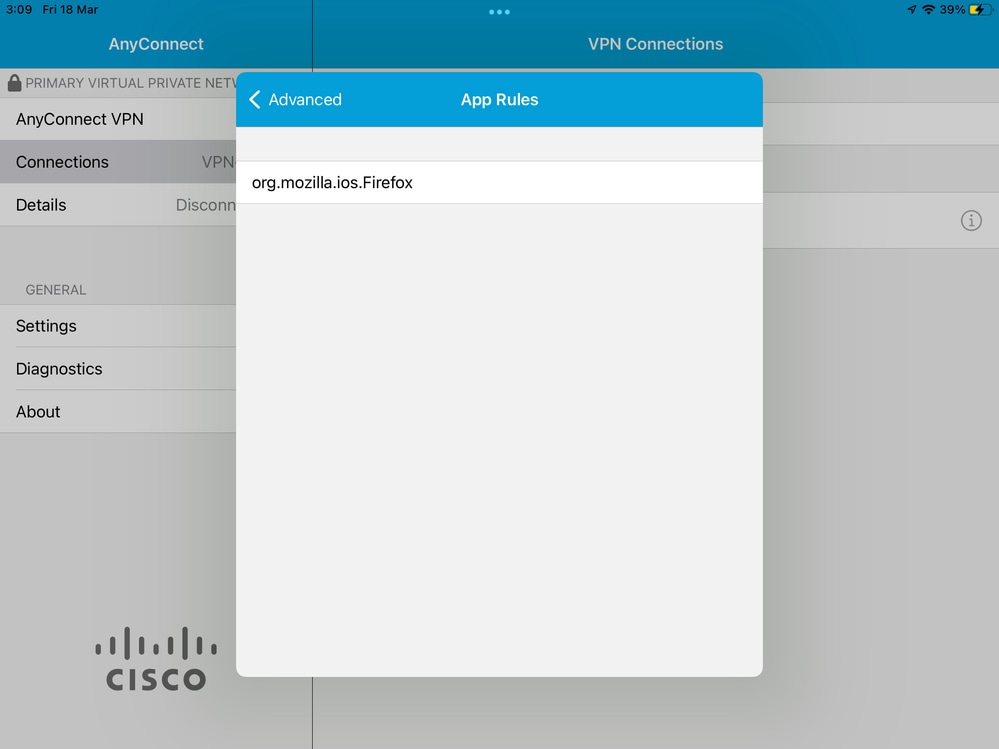

6.4. Infine, verificare che la regola dell'applicazione sia installata. (Mozilla è l'app tunneled desiderata in questo documento, quindi l'installazione dell'app è riuscita).

Risoluzione dei problemi

Non sono attualmente disponibili procedure specifiche per la risoluzione dei problemi per questo documento.

Feedback

Feedback