Introduzione:

Questo documento descrive le procedure per la distribuzione di una configurazione RAVPN sull'FTD gestito da FMC e di un tunnel da sito a sito tra FTD.

Prerequisiti:

Requisiti di base

- Una conoscenza di base delle VPN da sito a sito e di RAVPN è vantaggiosa.

- È essenziale comprendere i concetti fondamentali della configurazione del tunnel basato su criteri IKEv2 sulla piattaforma Cisco Firepower.

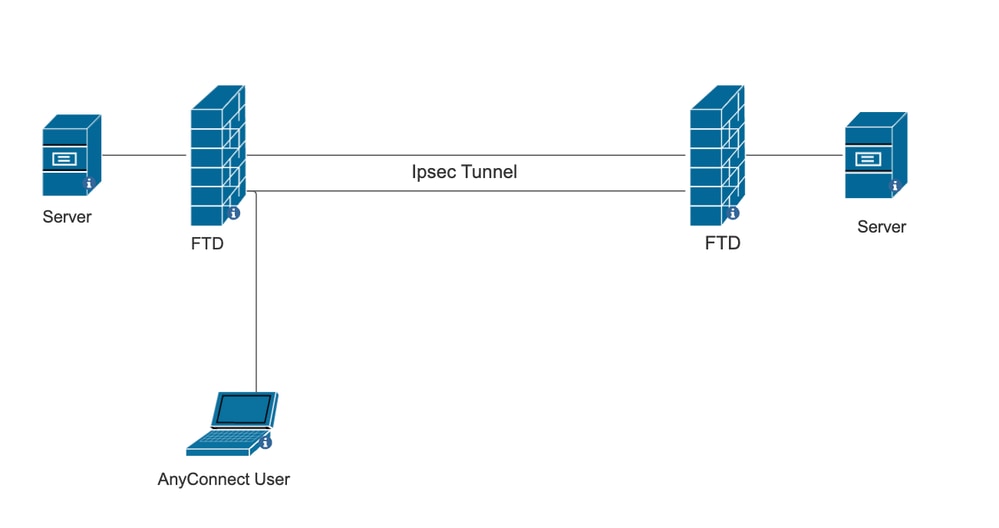

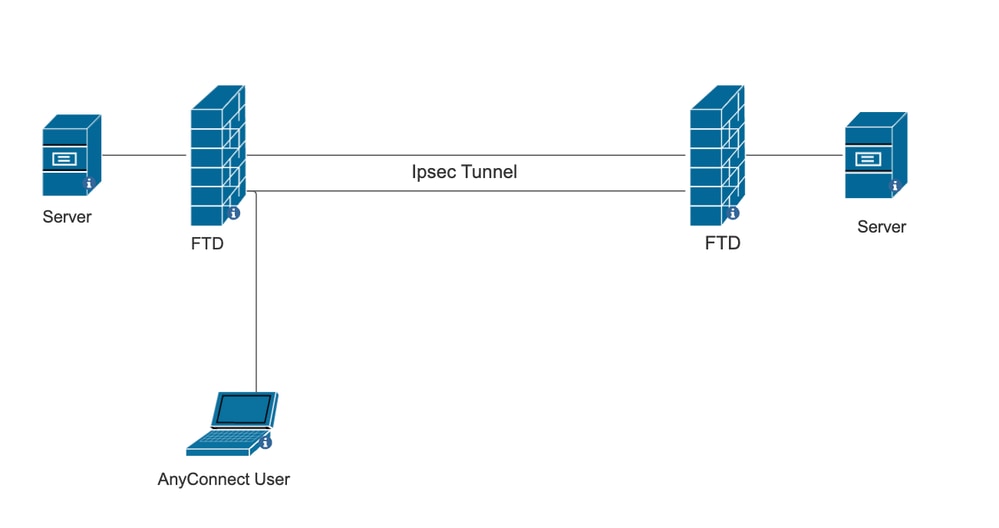

Questa procedura è per la distribuzione di una configurazione RAVPN sull'FTD gestito da FMC e di un tunnel da sito a sito tra FTD in cui gli utenti AnyConnect possono accedere al server dietro l'altro peer FTD.

Componenti usati

- Cisco Firepower Threat Defense per VMware: versione 7.0.0

- Firepower Management Center: versione 7.2.4 (build 169)

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi..

Esempio di rete

Configurazioni su FMC

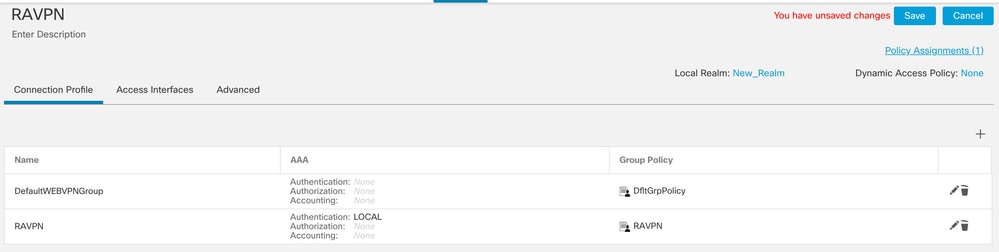

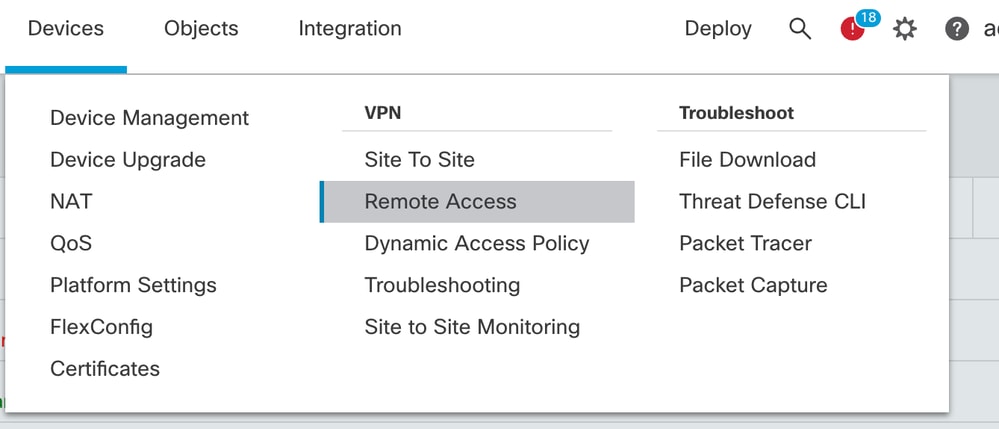

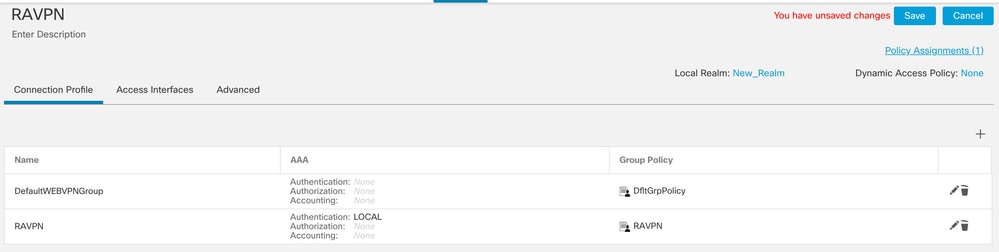

Configurazione RAVPN sull'FTD gestito da FMC.

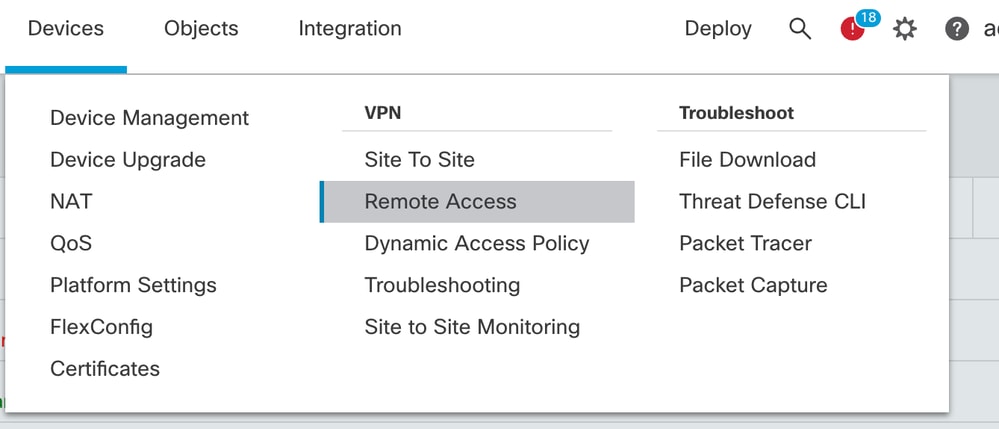

- Selezionare Dispositivi > Accesso remoto.

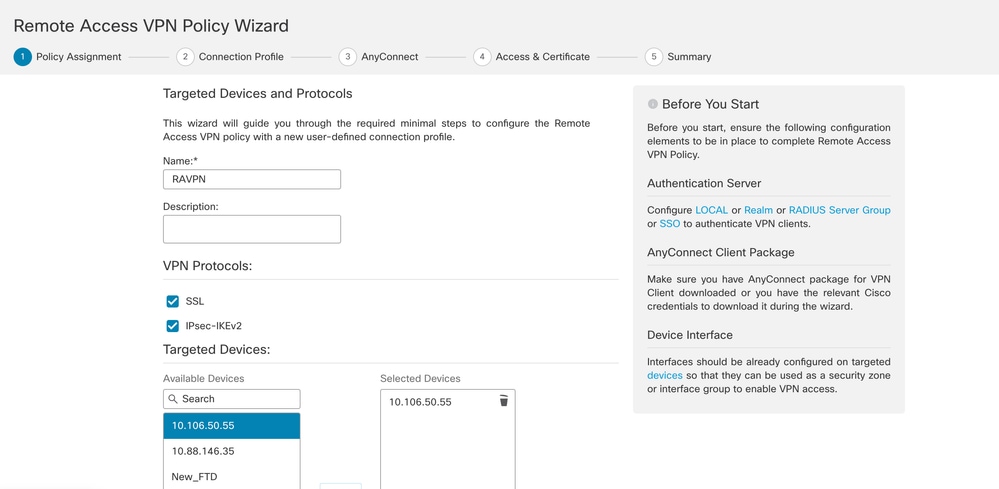

- Fare clic su Add.

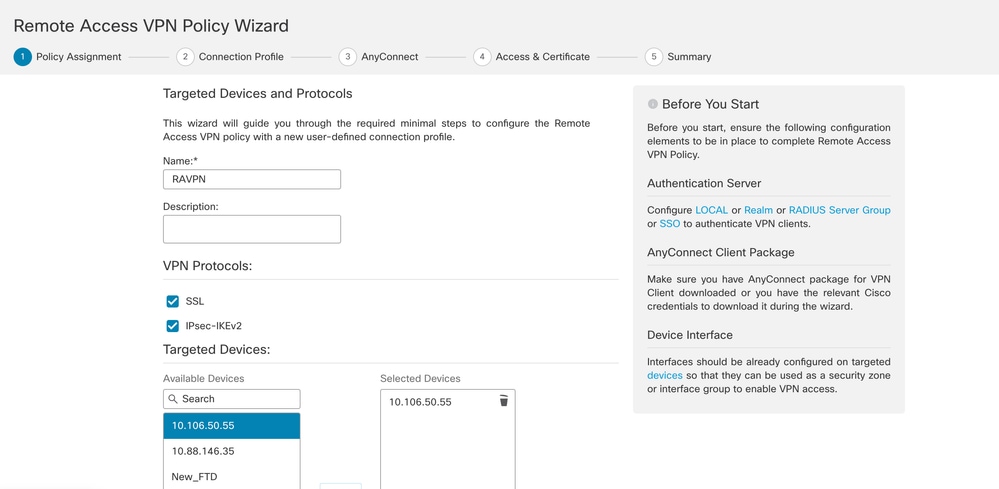

- Configurare un nome e selezionare l'FTD dai dispositivi disponibili e fare clic su Avanti.

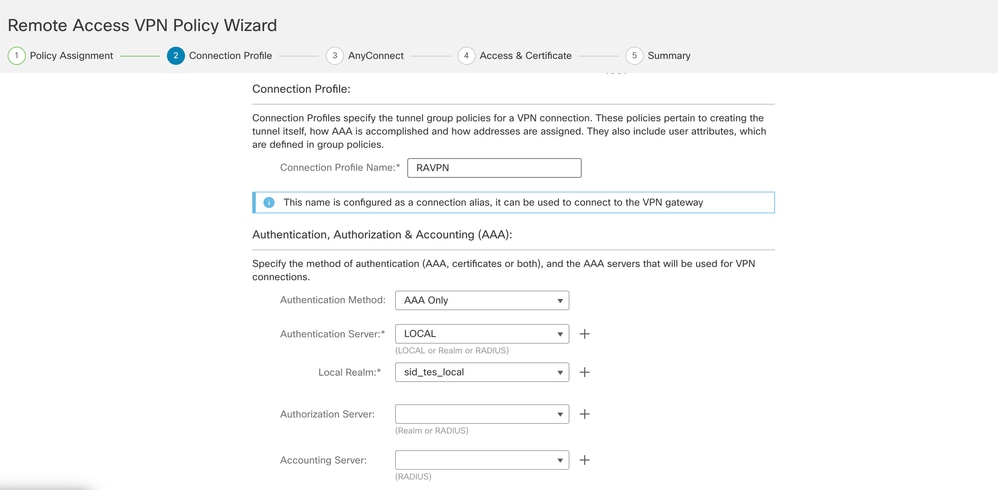

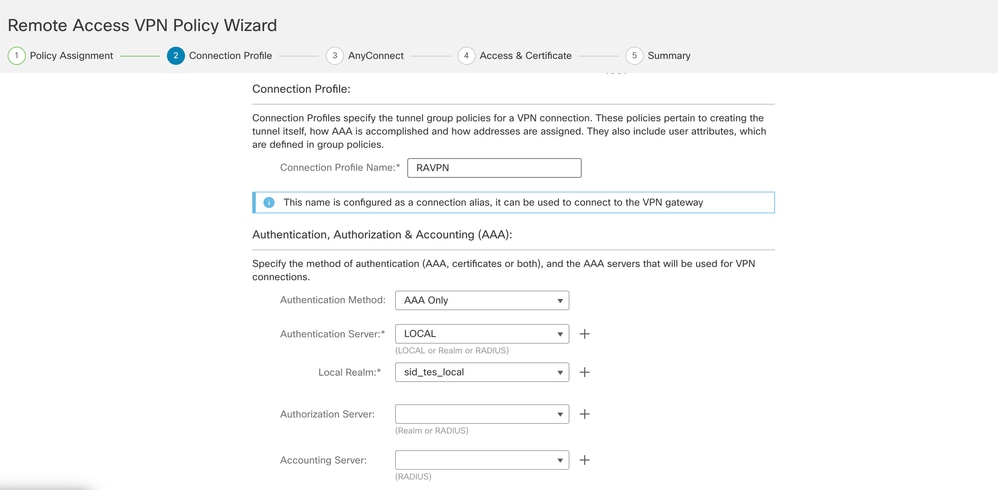

- Configurare il nome di un profilo di connessione e scegliere il metodo di autenticazione.

NOTA: per questo esempio di configurazione viene utilizzata solo l'autenticazione AAA e l'autenticazione locale. Tuttavia, è possibile eseguire la configurazione in base ai requisiti.

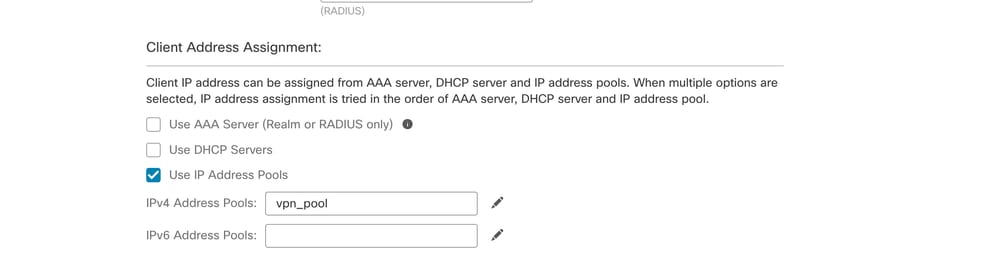

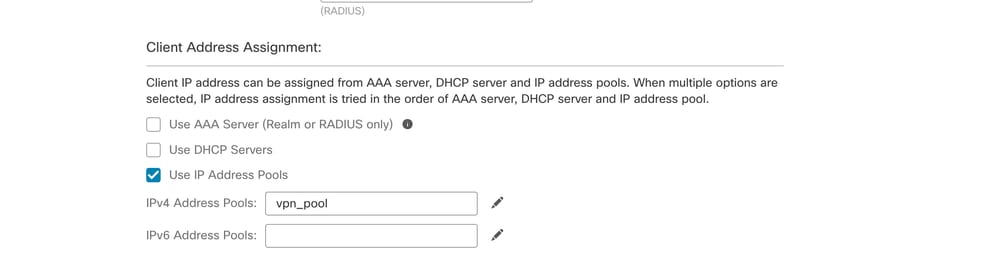

- Configurare il pool VPN utilizzato per l'assegnazione dell'indirizzo IP ad AnyConnect.

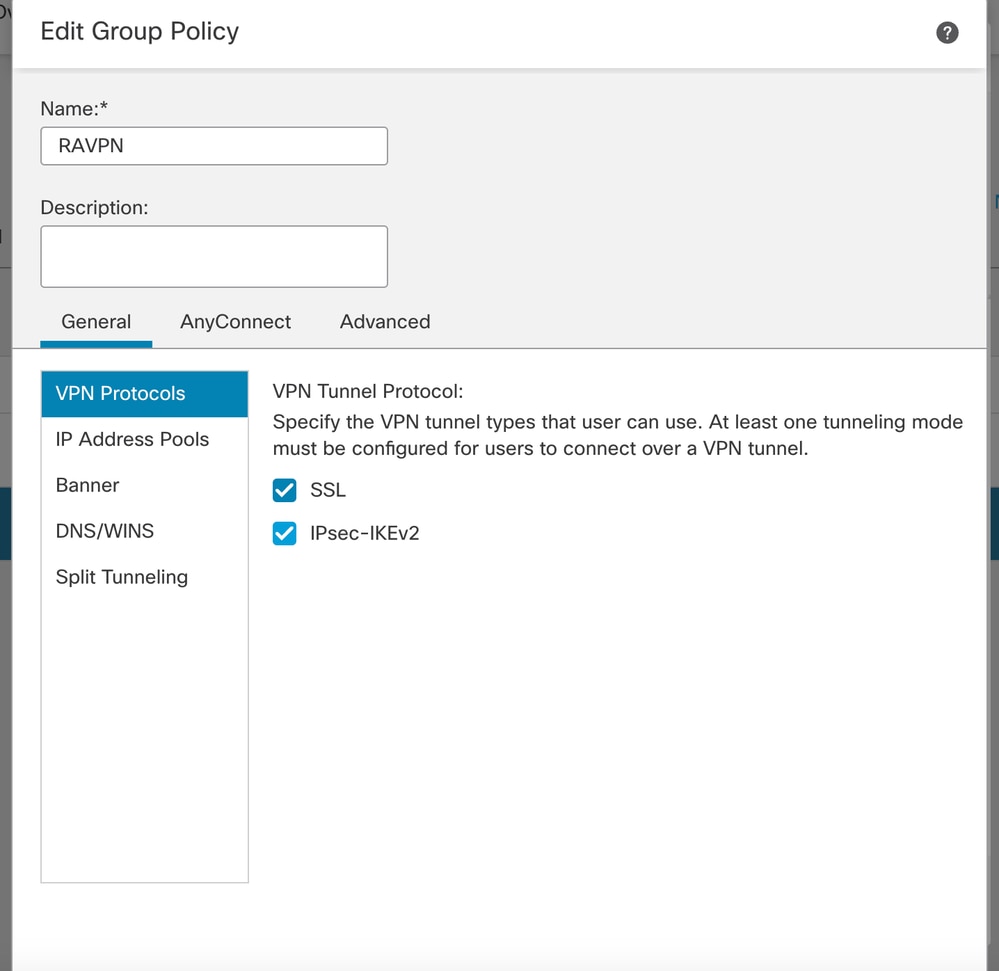

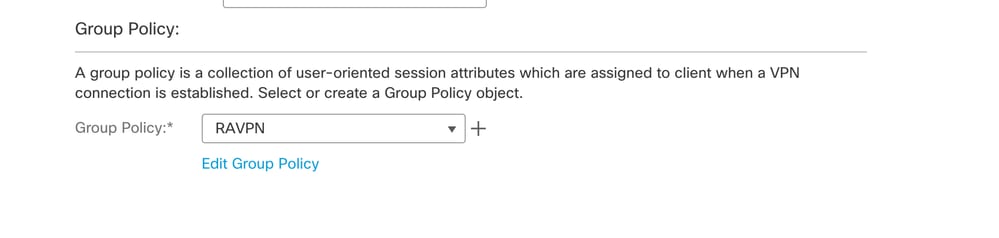

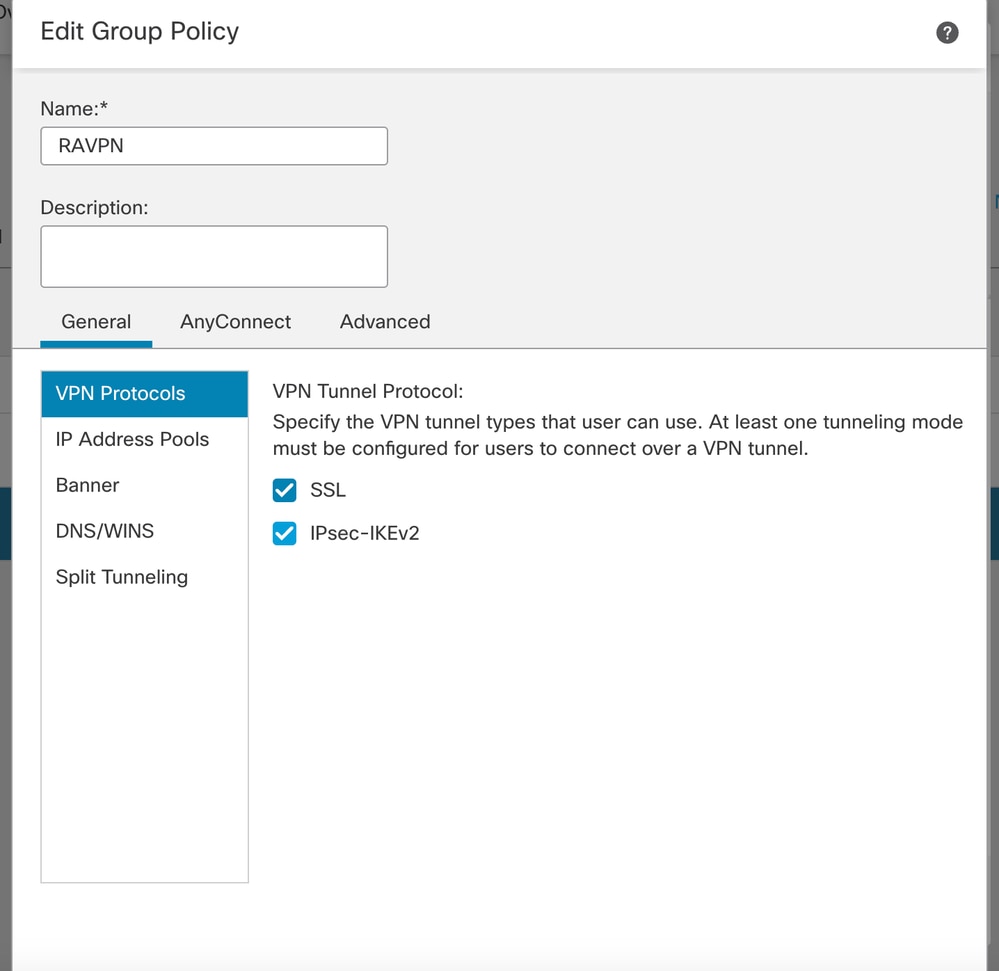

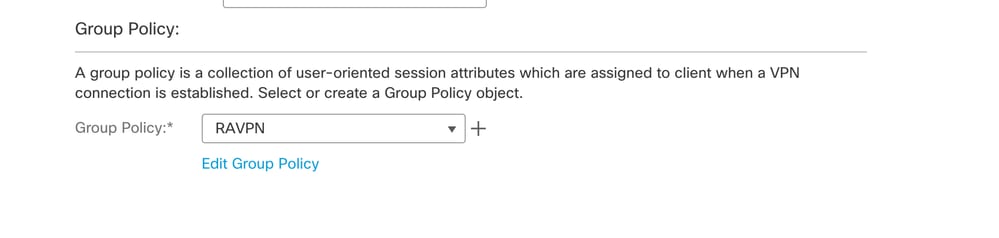

- Creare Criteri di gruppo. Fare clic su + per creare un criterio di gruppo. Aggiungere il nome del criterio di gruppo.

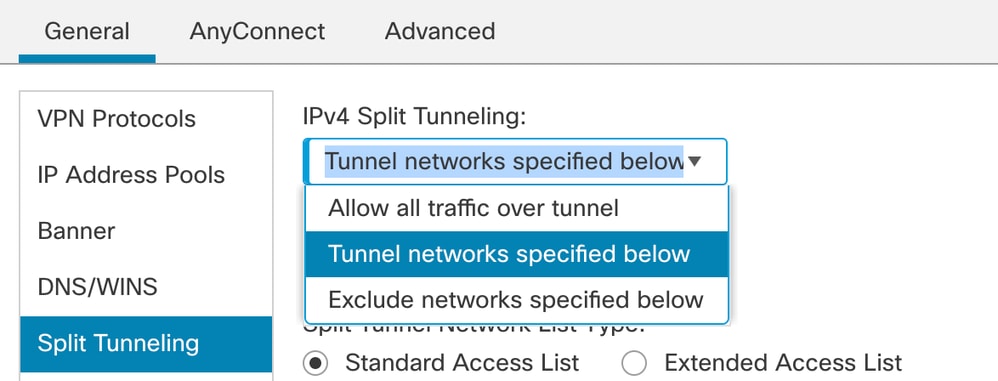

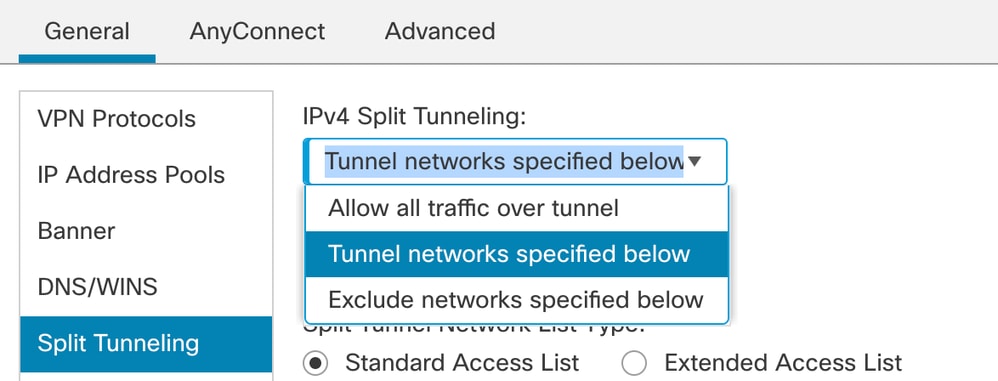

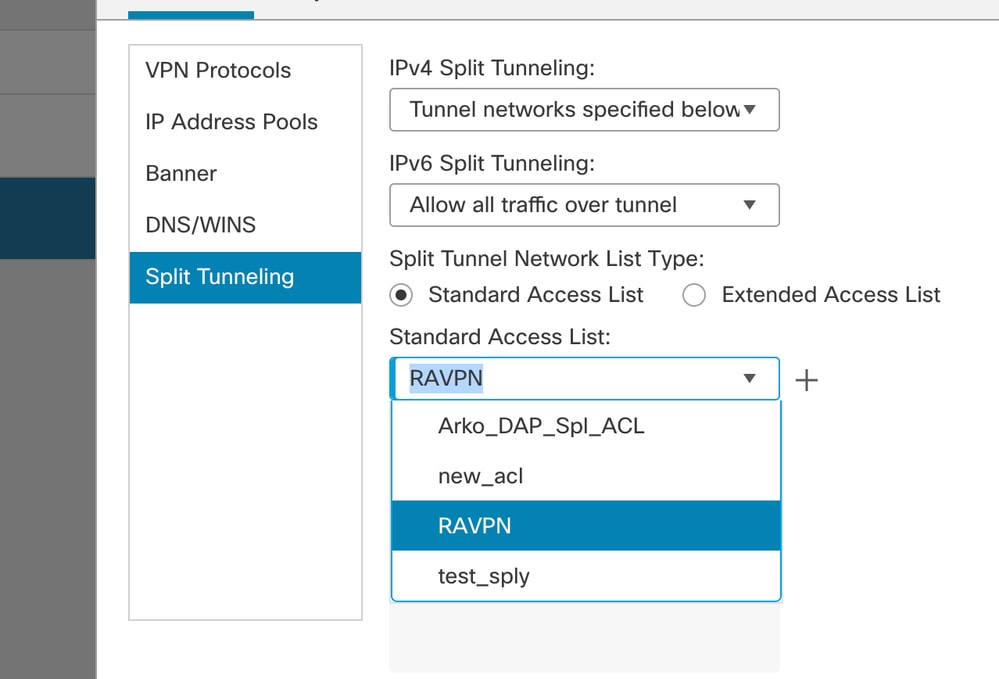

- Andare al tunneling ripartito. Selezionare le reti tunnel specificate qui:

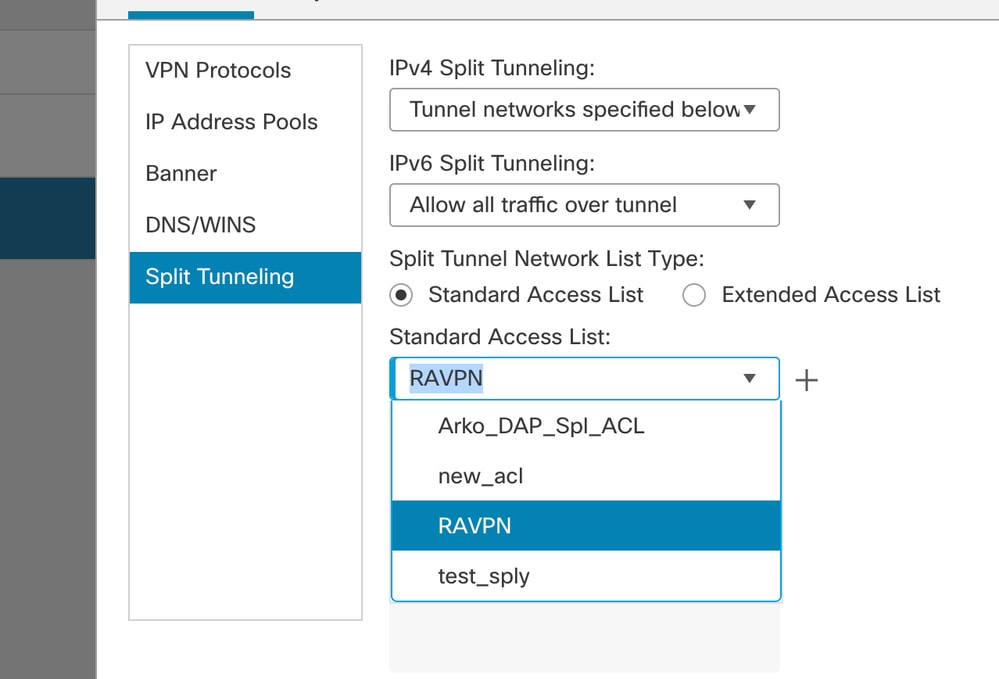

- Selezionare l'elenco degli accessi corretto dall'elenco a discesa. Se un ACL non è già configurato: fare clic sull'icona + per aggiungere l'elenco degli accessi Standard e crearne uno nuovo.

Fare clic su Save (Salva).

- Selezionare il criterio di gruppo aggiunto e fare clic su Avanti.

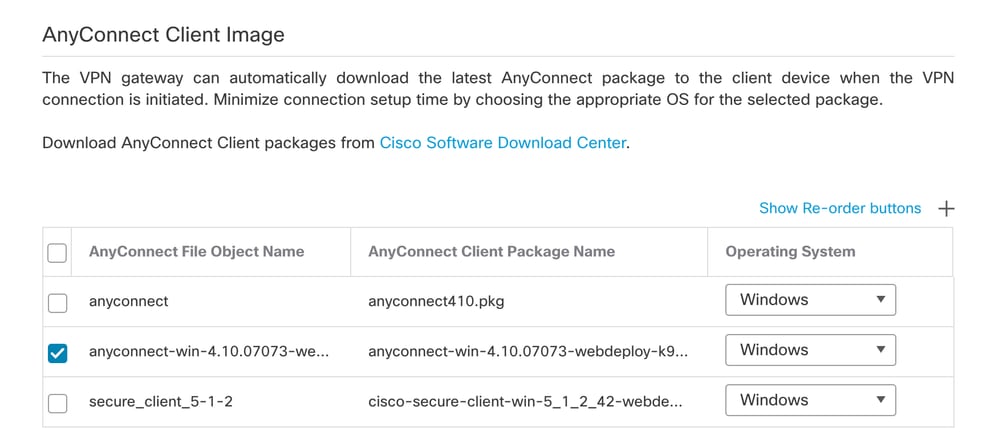

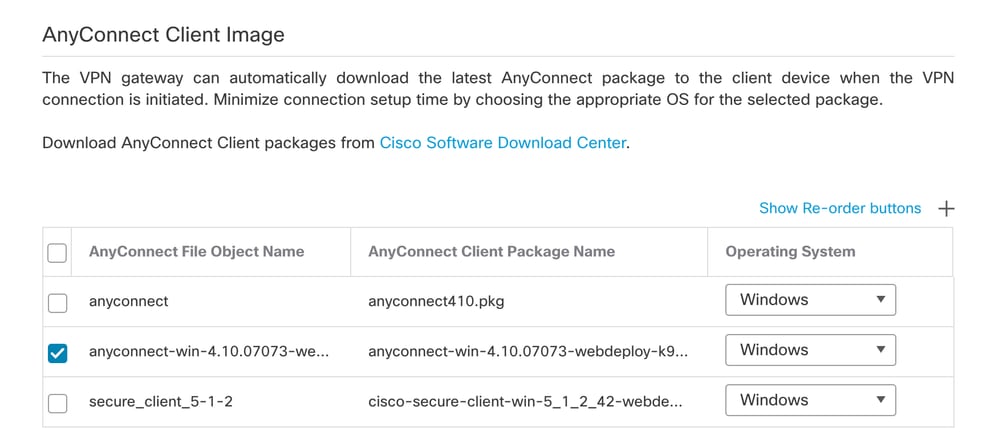

- Selezionare l'immagine AnyConnect.

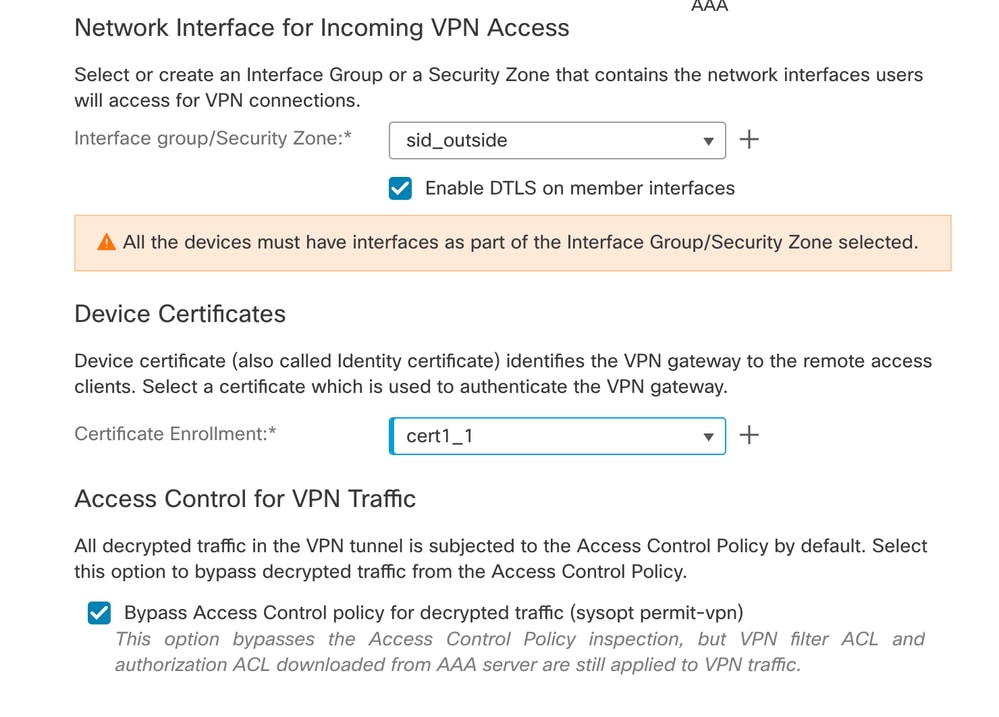

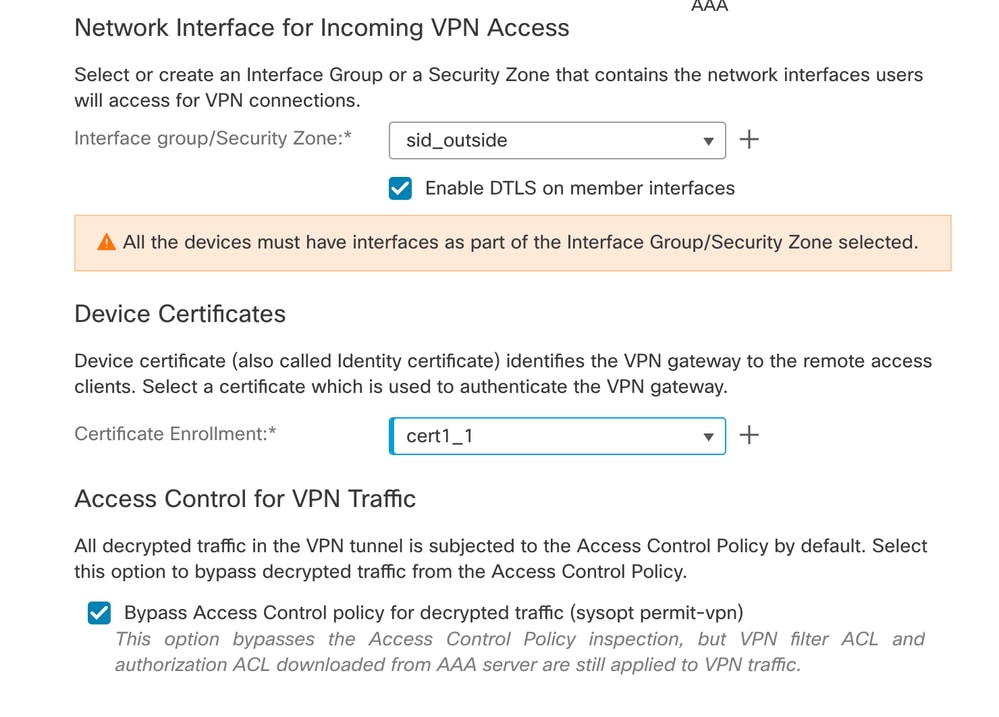

- Selezionare l'interfaccia da abilitare per la connessione AnyConnect, aggiungere il certificato, selezionare il criterio Ignora controllo di accesso per il traffico decrittografato e fare clic su Avanti.

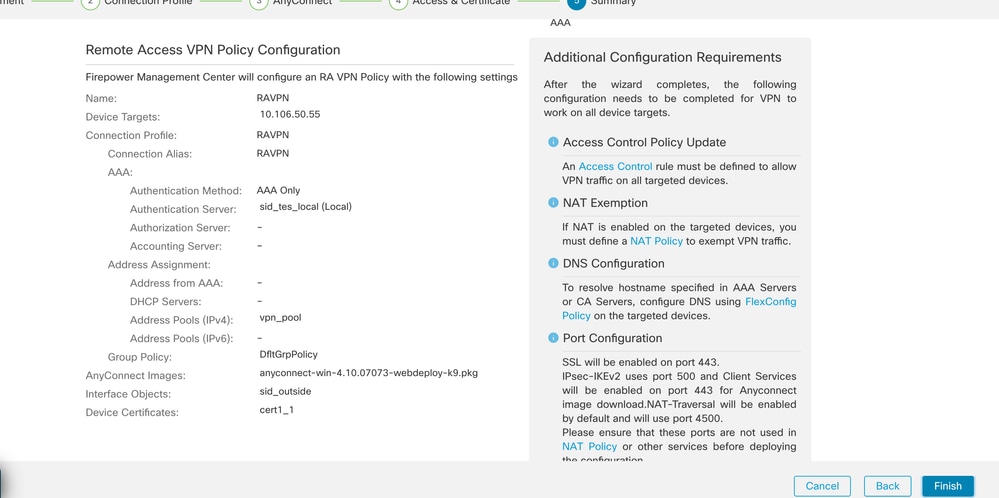

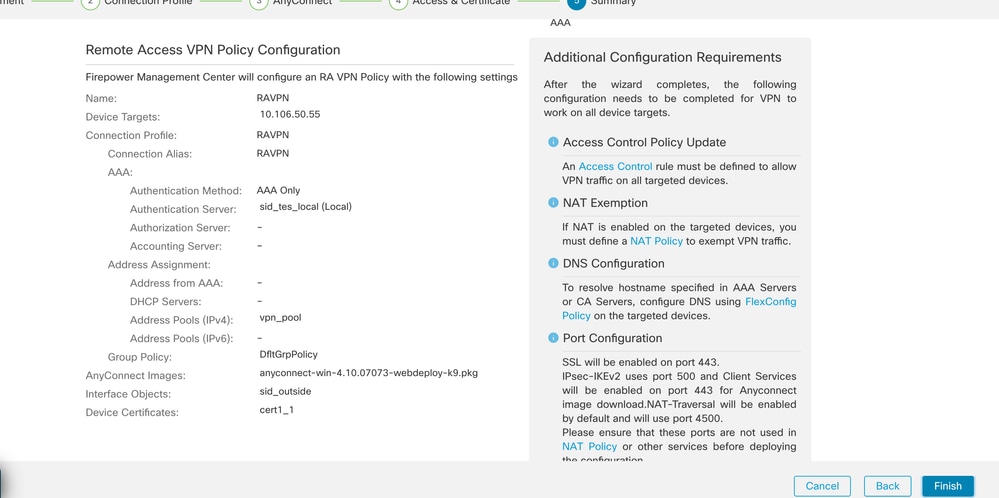

- Esaminare la configurazione e fare clic su Fine.

- Fare clic su Salva e distribuisci.

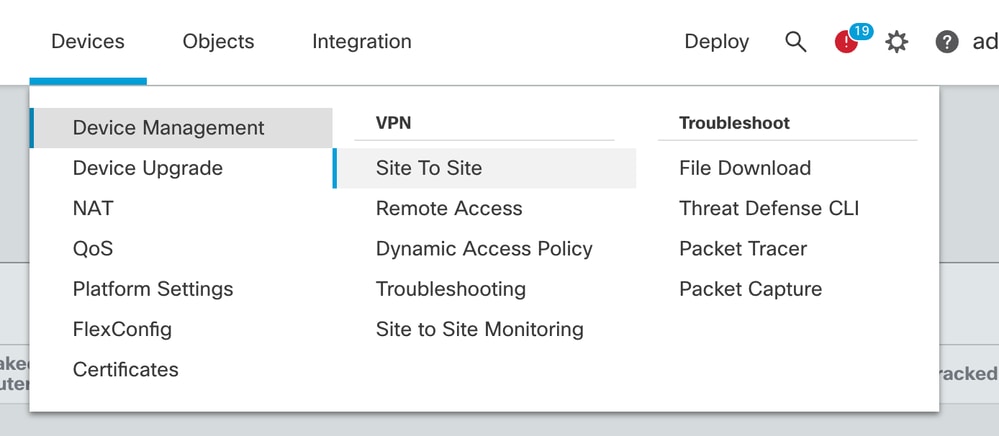

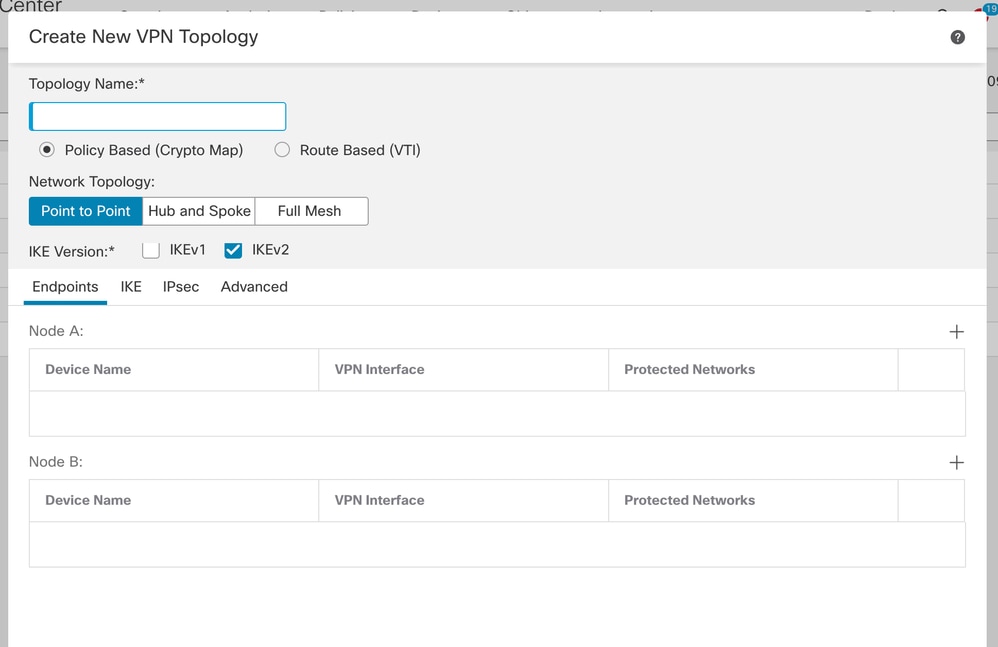

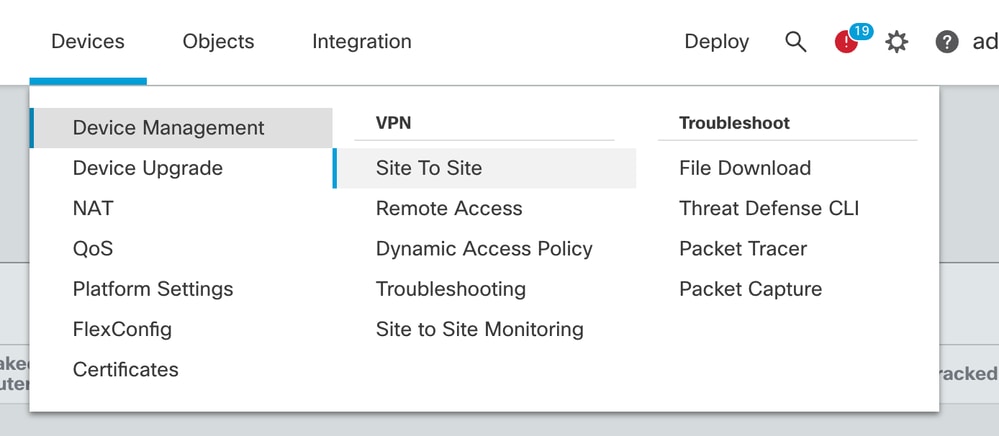

VPN IKEv2 su FTD gestito da FMC:

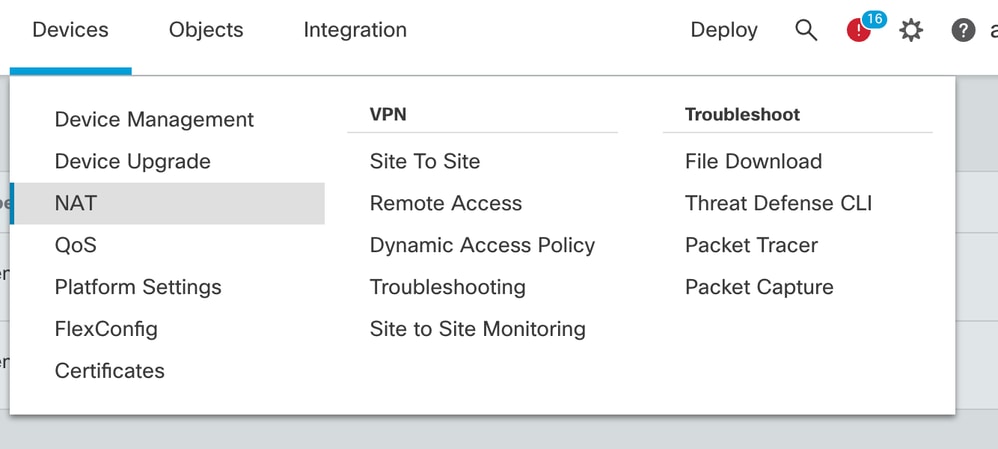

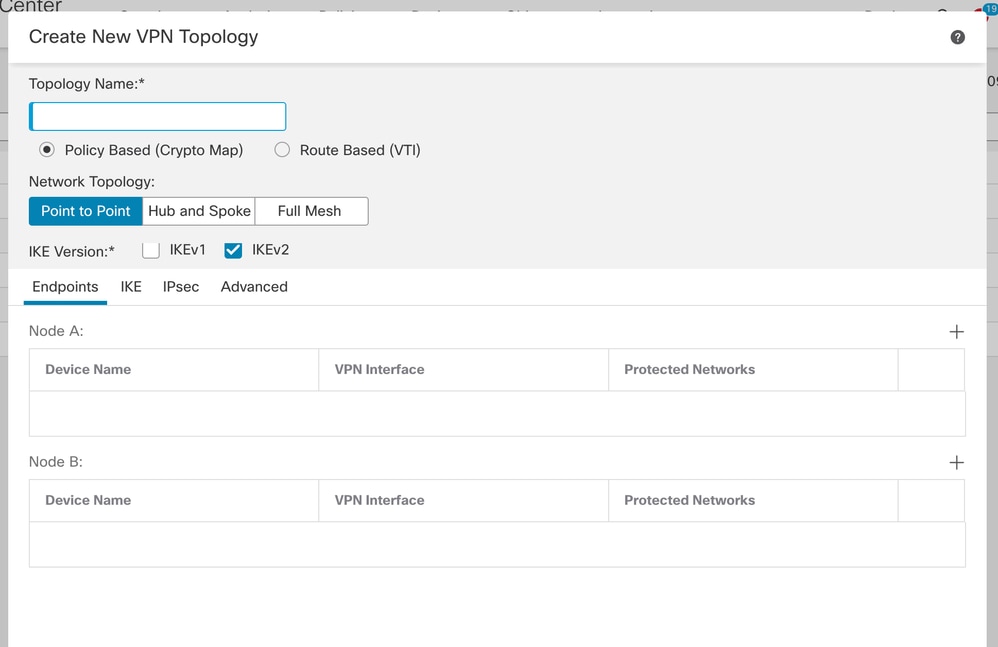

- Passare a Dispositivi > Da sito a sito.

- Fare clic su Add.

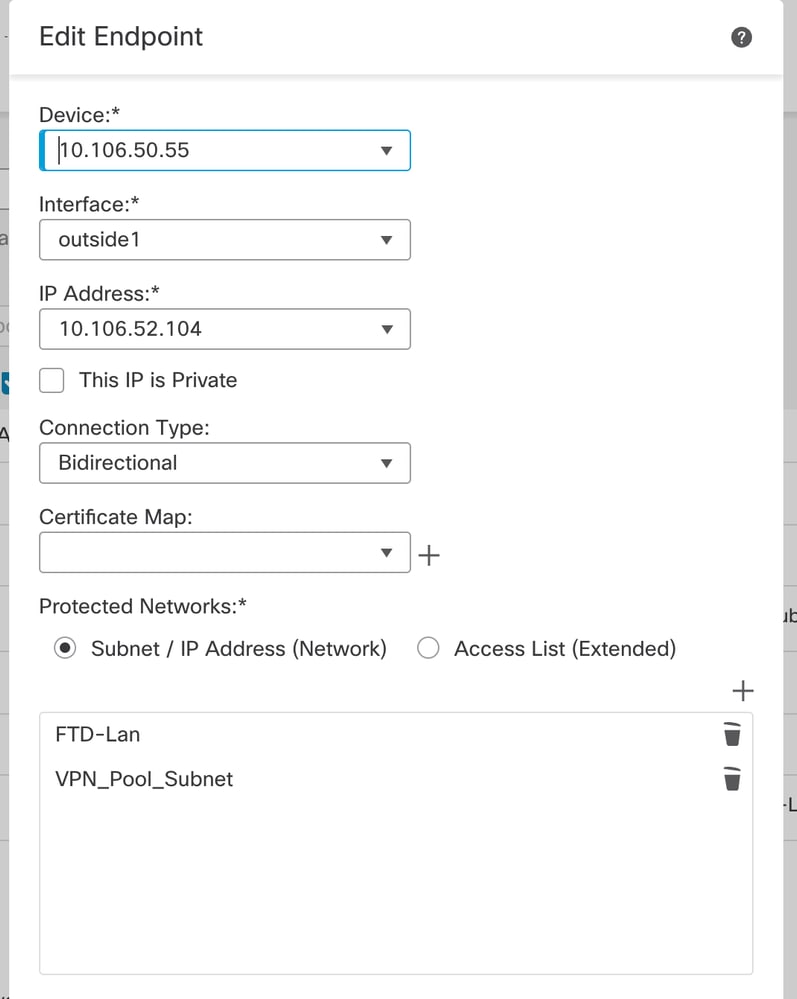

- Fare clic su + per il Nodo A:

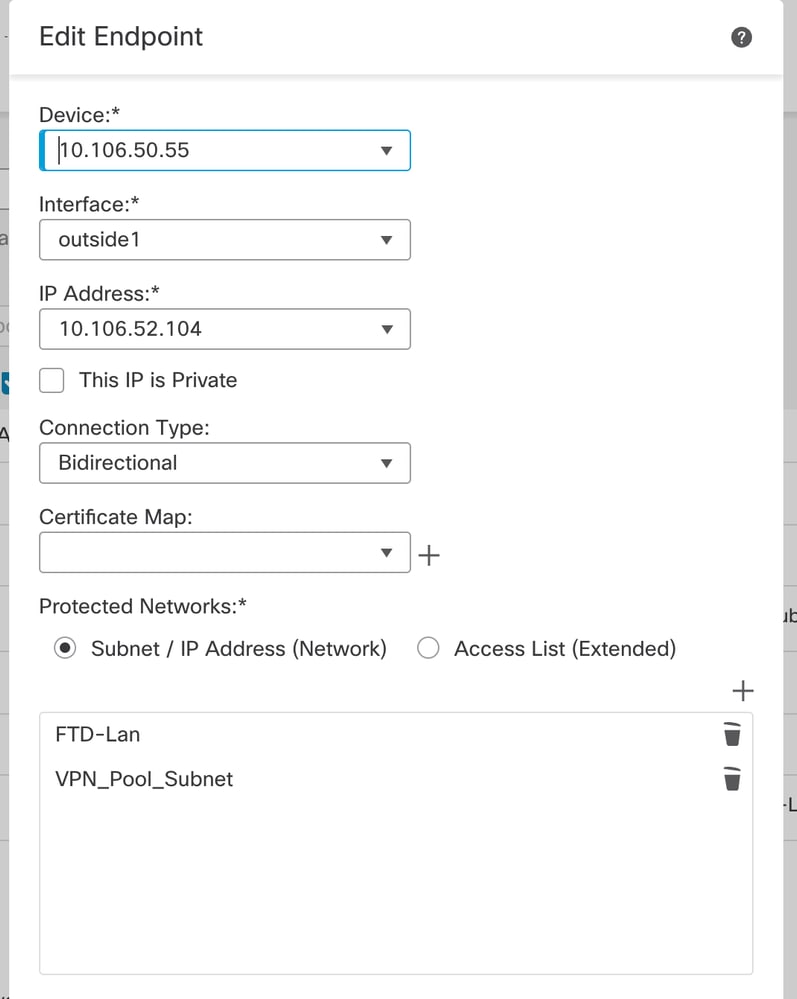

- Selezionare l'FTD dal dispositivo, selezionare l'interfaccia, aggiungere la subnet locale da crittografare tramite il tunnel IPSec (in questo caso contiene anche gli indirizzi del pool VPN) e fare clic su OK.

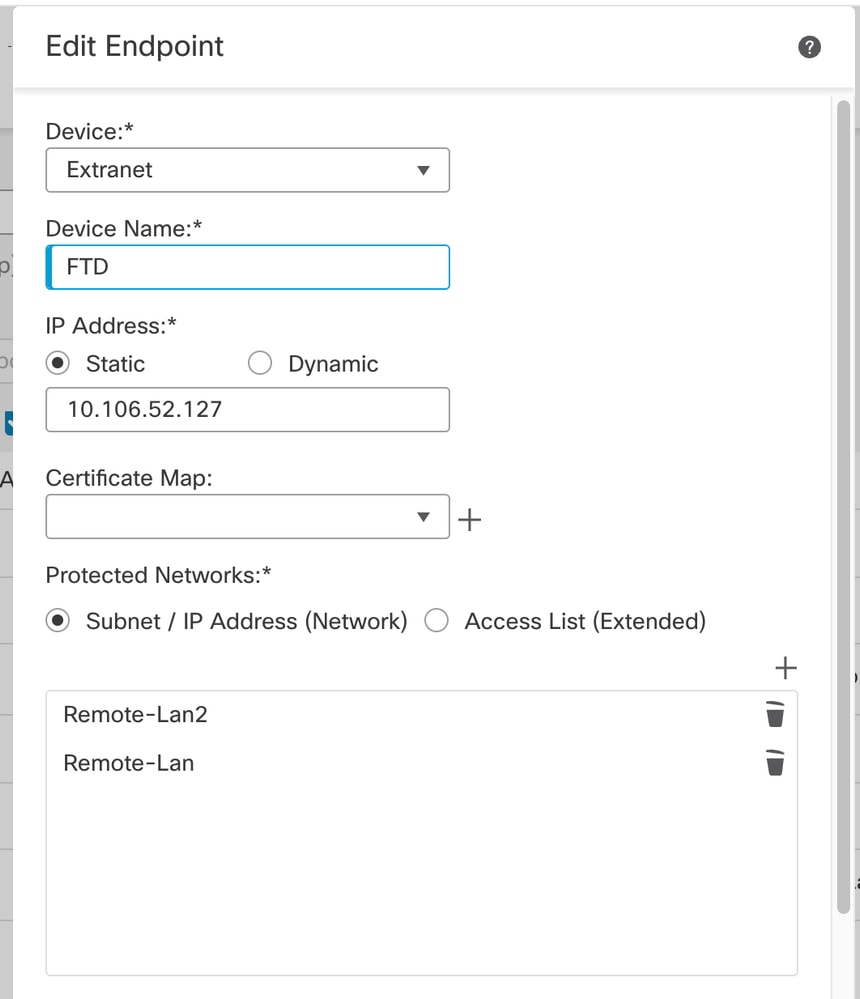

- Fare clic su + per il Nodo B:

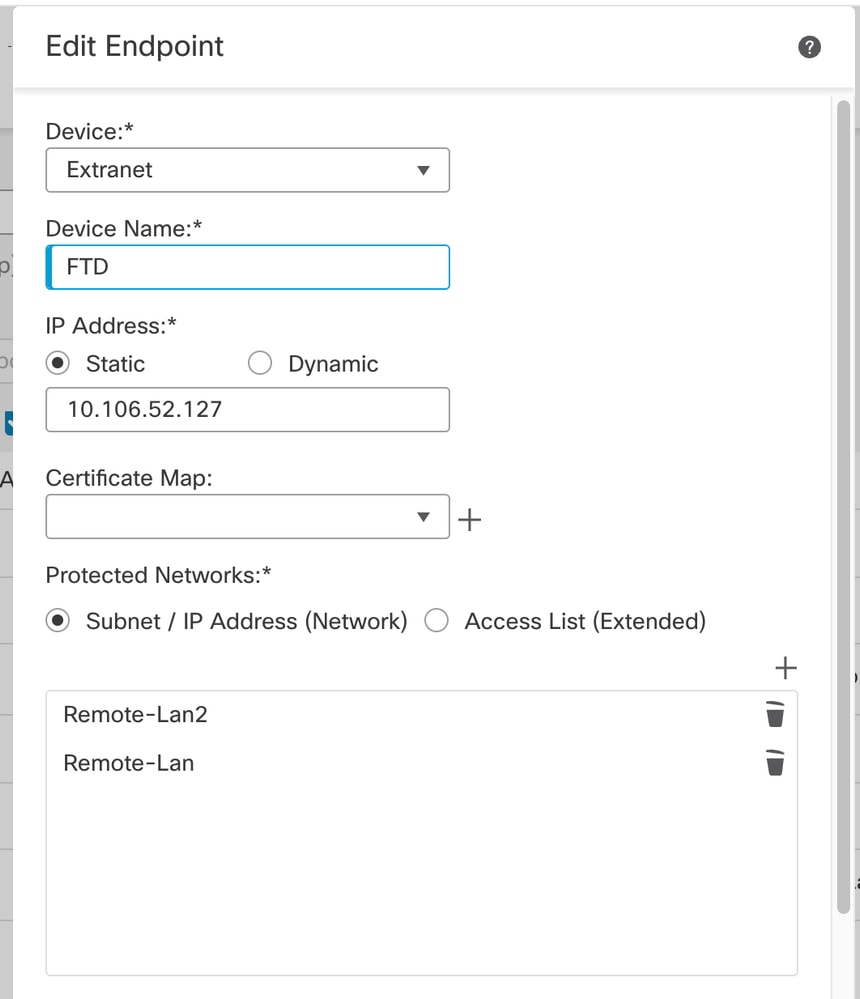

> Selezionare la rete Extranet dal dispositivo e fornire il nome del dispositivo peer.

> Configurare i dettagli del peer e aggiungere la subnet remota a cui è necessario accedere tramite il tunnel VPN e fare clic su OK.

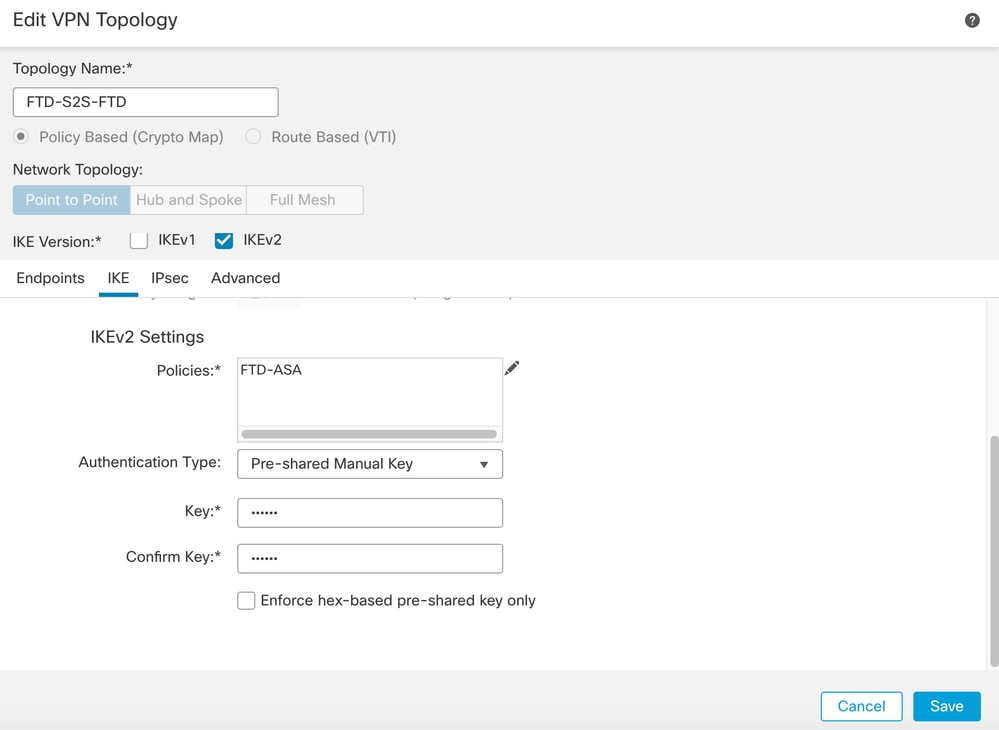

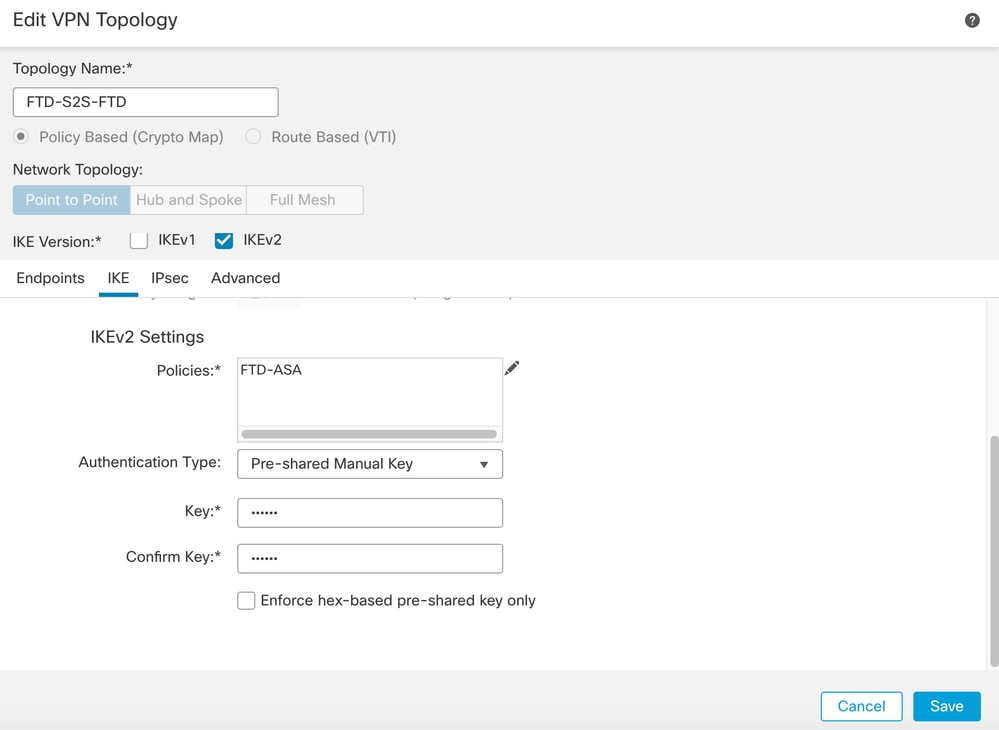

- Fare clic sulla scheda IKE: Configurare le impostazioni IKEv2 in base alle proprie esigenze

-

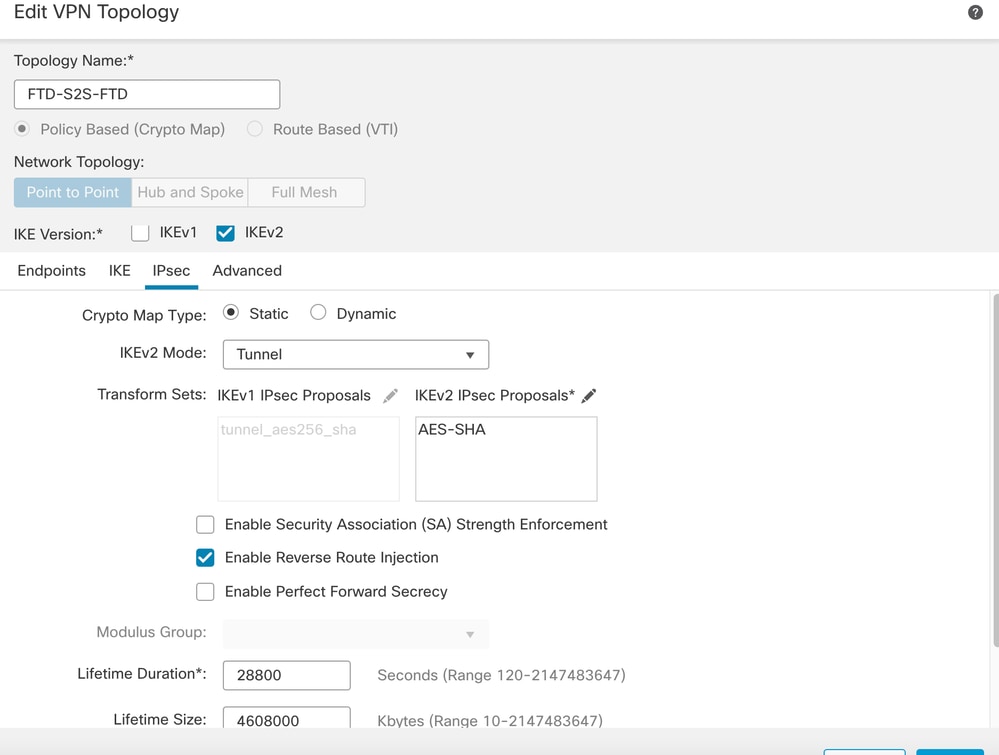

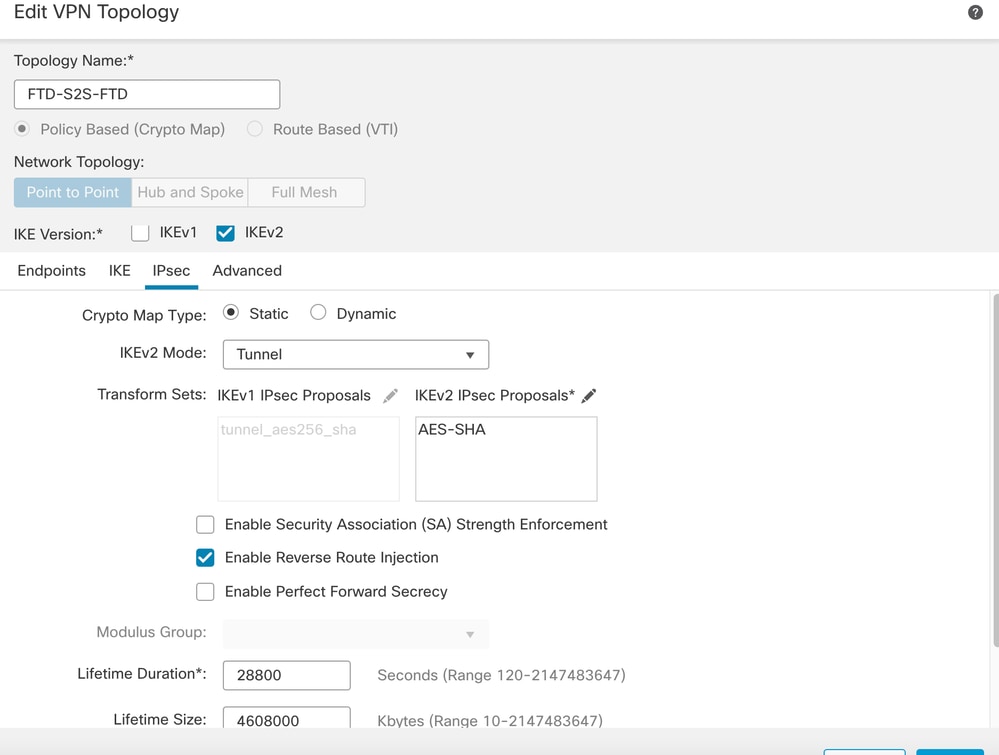

Fare clic sulla scheda IPSec: Configurare le impostazioni IPSec in base alle proprie esigenze.

- Configurare Nat-Exempt per il traffico interessante (facoltativo)

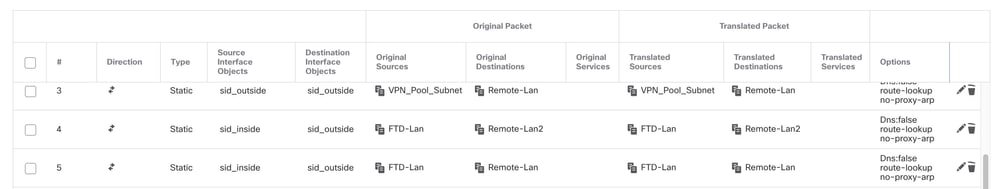

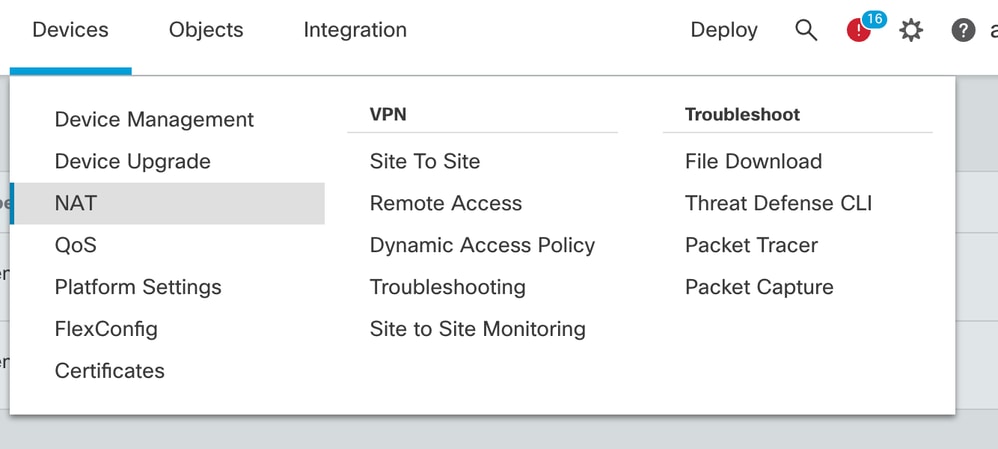

Fare clic su Devices > NAT

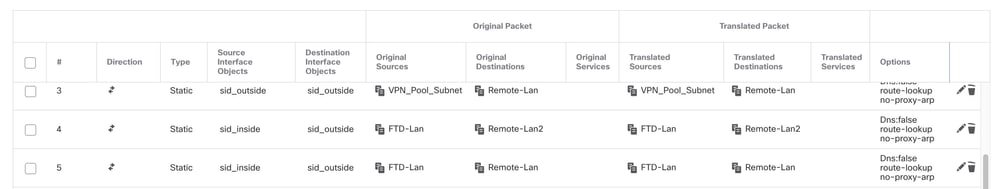

- Il protocollo NAT qui configurato consente a RAVPN e agli utenti interni di accedere ai server tramite il tunnel IPSec da sito a sito.

- Analogamente, viene visualizzata la configurazione sull'altra estremità peer per il tunnel S2S.

NOTA: l'ACL crittografico o le subnet del traffico interessanti devono essere copie mirror l'una dell'altra su entrambi i peer.

Verifica

1. Per verificare la connessione RAVPN:

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : test Index : 5869

Assigned IP : 2.2.2.1 Public IP : 10.106.50.179

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15470 Bytes Rx : 2147

Group Policy : RAVPN Tunnel Group : RAVPN

Login Time : 03:04:27 UTC Fri Jun 28 2024

Duration : 0h:14m:08s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a6a3468016ed000667e283b

Security Grp : none Tunnel Zone : 0

2. Per verificare la connessione IKEv2:

firepower# show crypto ikev2 sa

IKEv2 SAs:

Session-id:2443, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

3363898555 10.106.52.104/500 10.106.52.127/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:14, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/259 sec

Child sa: local selector 2.2.2.0/0 - 2.2.2.255/65535

remote selector 10.106.54.0/0 - 10.106.54.255/65535

ESP spi in/out: 0x4588dc5b/0x284a685

3. Per verificare la connessione IPSec:

firepower# show crypto ipsec sa peer 10.106.52.127

peer address: 10.106.52.127

Crypto map tag: CSM_outside1_map, seq num: 2, local addr: 10.106.52.104

access-list CSM_IPSEC_ACL_1 extended permit ip 2.2.2.0 255.255.255.0 10.106.54.0 255.255.255.0

local ident (addr/mask/prot/port): (2.2.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.106.54.0/255.255.255.0/0/0)

current_peer: 10.106.52.127

#pkts encaps: 3, #pkts encrypt: 3, #pkts digest: 3

#pkts decaps: 3, #pkts decrypt: 3, #pkts verify: 3

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 3, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 10.106.52.104/500, remote crypto endpt.: 10.106.52.127/500

path mtu 1500, ipsec overhead 94(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 0284A685

current inbound spi : 4588DC5B

inbound esp sas:

spi: 0x4588DC5B (1166597211)

SA State: active

transform: esp-aes-256 esp-sha-512-hmac no compression

in use settings ={L2L, Tunnel, IKEv2, }

slot: 0, conn_id: 5882, crypto-map: CSM_outside1_map

sa timing: remaining key lifetime (kB/sec): (3962879/28734)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x0000000F

outbound esp sas:

spi: 0x0284A685 (42247813)

SA State: active

transform: esp-aes-256 esp-sha-512-hmac no compression

in use settings ={L2L, Tunnel, IKEv2, }

slot: 0, conn_id: 5882, crypto-map: CSM_outside1_map

sa timing: remaining key lifetime (kB/sec): (4285439/28734)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

Risoluzione dei problemi

- Per risolvere i problemi di connessione con AnyConnect, raccogliere il pacchetto dardi o abilitare i debug di AnyConnect.

- Per risolvere i problemi del tunnel IKEv2, utilizzare i seguenti debug:

debug crypto condition peer <peer IP address>

debug crypto ikev2 platform 255

debug crypto ikev2 protocol 255

debug crypto ipsec 255

3. Per risolvere il problema del traffico sull'FTD, acquisire i pacchetti e controllare la configurazione.

Feedback

Feedback