Introduzione

In questo documento viene descritto come configurare Cisco Remote Access VPN Solution (AnyConnect) su Firepower Threat Defense (FTD), versione 6.3, gestito da FMC.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenze base di VPN ad accesso remoto, SSL (Secure Sockets Layer) e IKEv2 (Internet Key Exchange) versione 2

- Autenticazione di base, autorizzazione e accounting (AAA) e conoscenza RADIUS

- Conoscenze base del CCP

- Conoscenze base FTD

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco FMC 6.4

- Cisco FTD 6.3

- AnyConnect 4.7

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Questo documento deve coprire la configurazione sui dispositivi FTD. Per l'esempio di configurazione dell'ASA, consultare il documento sulla configurazione del traffico di ritorno a capo dei client VPN AnyConnect su ASA 9.X

Limitazioni:

Al momento, queste funzionalità non sono supportate su FTD, ma sono ancora disponibili sui dispositivi ASA:

- Doppia autenticazione AAA (disponibile con FTD versione 6.5)

- Criterio di accesso dinamico

- Scansione host

- Postura ISE

- RADIUS CoA

- VPN load-balancer

- Autenticazione locale (disponibile in Firepower Device Manager 6.3. ID bug Cisco (CSCvf92680)

- Mappa attributi LDAP (disponibile tramite FlexConfig, ID bug Cisco CSCvd64585)

- Personalizzazione AnyConnect

- Script AnyConnect

- Localizzazione AnyConnect

- VPN per app

- Proxy SCEP

- Integrazione WSA

- SSO SAML (ID bug Cisco CSCvq90789)

- Mappa crittografica dinamica IKEv2 simultanea per RA e VPN L2L

- Moduli AnyConnect (NAM, Hostscan, AMP Enabler, SBL, Umbrella, Web Security e così via). DART è l'unico modulo installato per impostazione predefinita in questa versione.

- TACACS, Kerberos (autenticazione KCD e RSA SDI)

- Proxy browser

Configurazione

Per eseguire la procedura guidata della VPN ad accesso remoto nel FMC, è necessario completare i seguenti passaggi:

Passaggio 1. Importa certificato SSL

I certificati sono essenziali quando si configura AnyConnect. Per SSL e IPSec sono supportati solo i certificati basati su RSA. I certificati ECDSA (Elliptic Curve Digital Signature Algorithm) sono supportati in IPSec, tuttavia non è possibile distribuire un nuovo pacchetto AnyConnect o un nuovo profilo XML quando si utilizza un certificato basato su ECDSA. Può essere utilizzato per IPSec, ma è necessario pre-distribuire i pacchetti AnyConnect insieme al profilo XML. Tutti gli aggiornamenti del profilo XML devono essere push manualmente su ciascun client (ID bug Cisco CSCtx42595).

Inoltre, il certificato deve contenere un'estensione del nome comune (CN) con nome DNS e/o indirizzo IP per evitare errori di tipo "Certificato server non attendibile" nei browser Web.

Nota: nei dispositivi FTD è necessario il certificato CA (Certification Authority) prima che venga generata la richiesta CSR (Certificate Signing Request).

- Se il CSR viene generato in un server esterno (ad esempio Windows Server o OpenSSL), il metodo di registrazione manuale potrebbe non riuscire, in quanto FTD non supporta la registrazione manuale delle chiavi.

- Utilizzare un metodo diverso, ad esempio PKCS12.

Per ottenere un certificato per l'accessorio FTD con il metodo di registrazione manuale, è necessario generare un CSR. Firmarlo con una CA, quindi importare il certificato di identità.

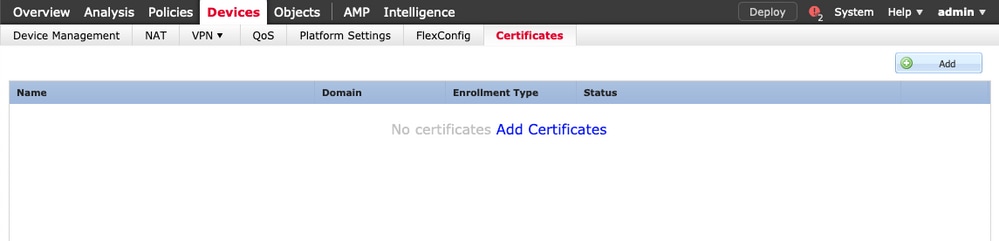

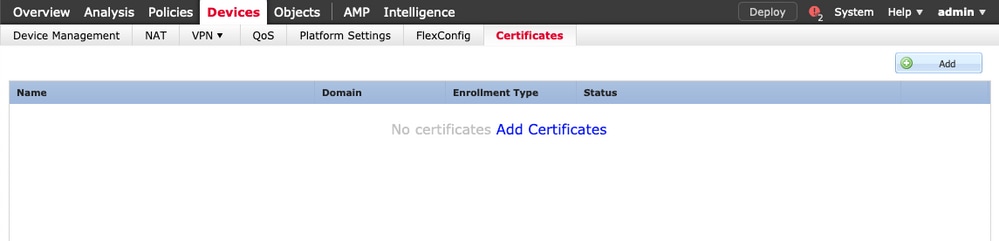

1. Passare a Dispositivi > Certificati e selezionare Aggiungi come mostrato nell'immagine.

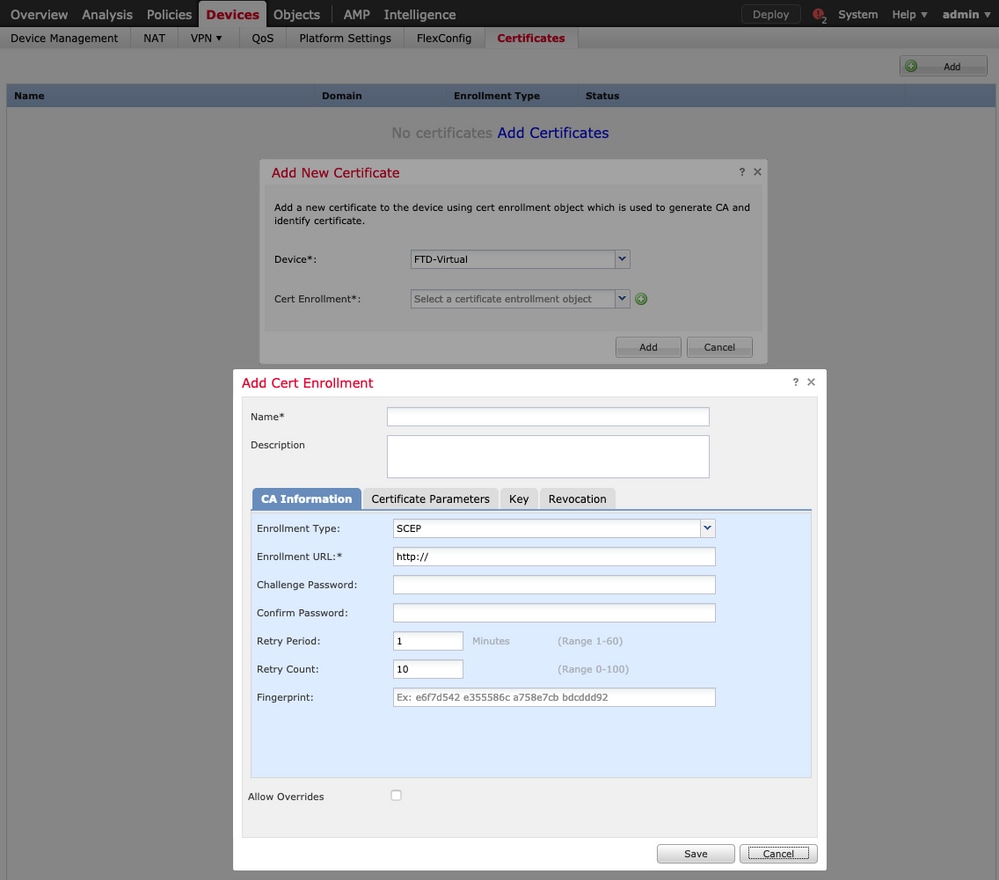

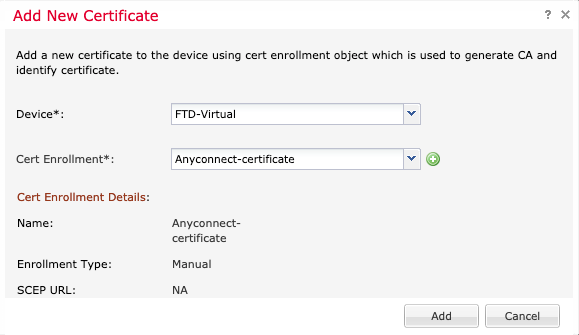

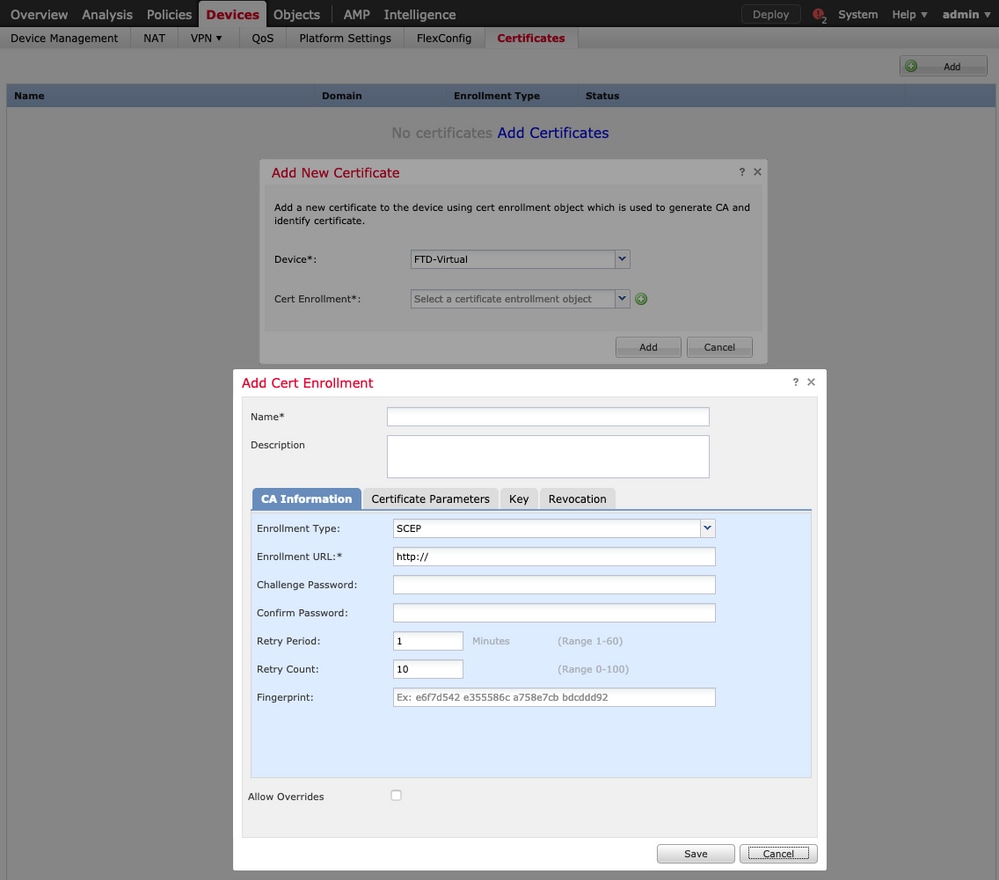

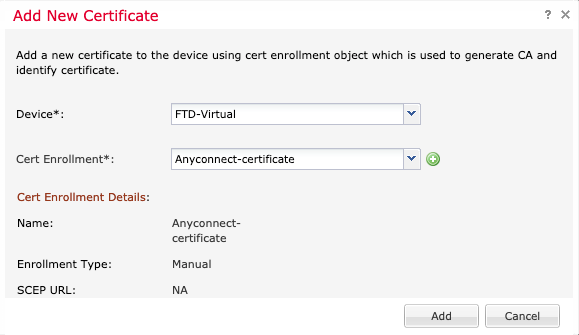

2. Selezionare il dispositivo e aggiungere un nuovo oggetto Registrazione certificato, come mostrato nell'immagine.

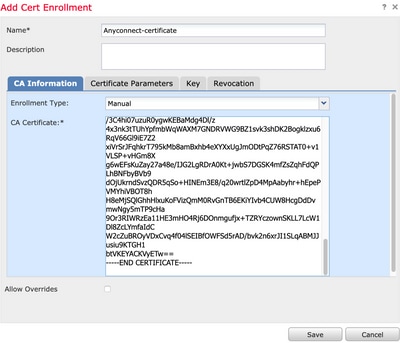

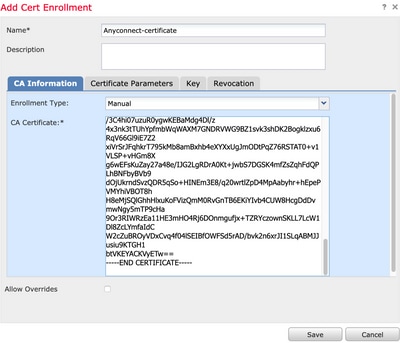

3. Selezionare Manual Enrollment Type (Tipo di registrazione manuale) e incollare il certificato CA (il certificato che deve firmare il CSR).

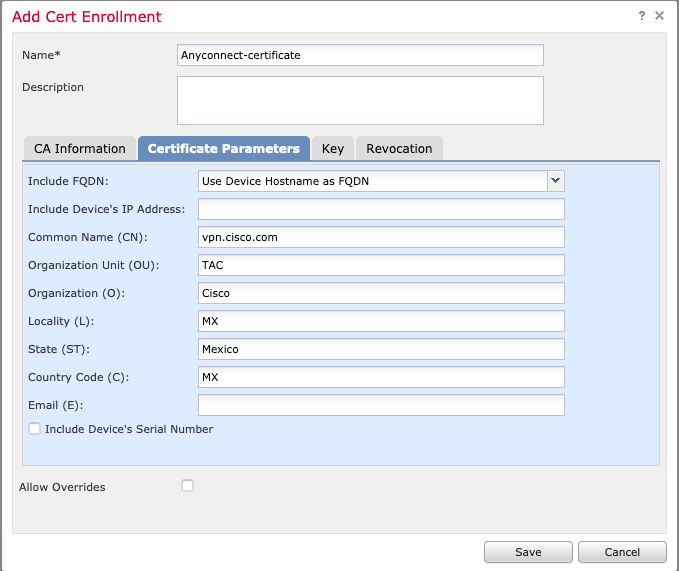

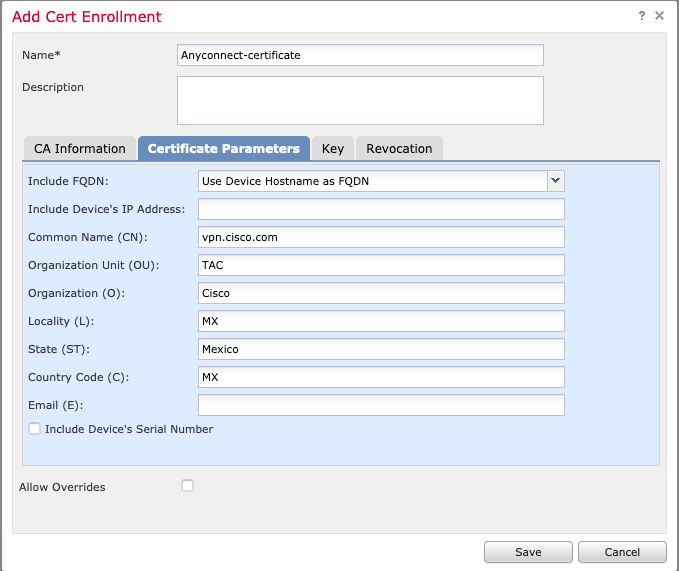

4. Selezionare la scheda Parametri certificato e selezionare FQDN personalizzato per il campo Includi FQDN e compilare i dettagli del certificato come mostrato nell'immagine.

5. Selezionare la scheda Chiave, quindi selezionare il tipo di chiave. È possibile scegliere il nome e la dimensione. Per RSA, sono richiesti almeno 2048 byte.

6. Selezionare save (Salva), confermare il dispositivo e in Cert Enrollment (Registrazione certificato) selezionare il trust appena creato. Per distribuire il certificato, selezionare Aggiungi.

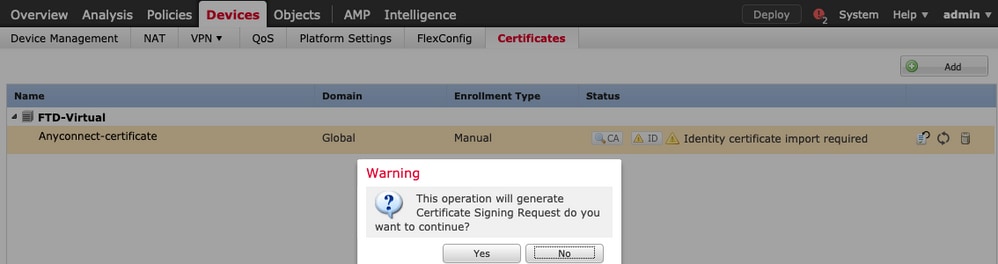

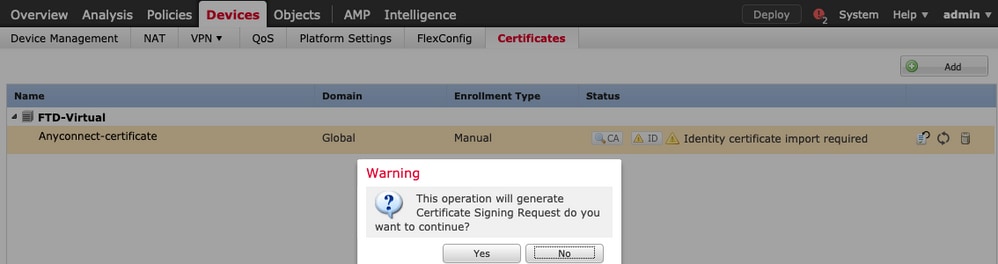

7. Nella colonna Stato, selezionare l'icona ID e selezionare Sì per generare il CSR come illustrato nell'immagine.

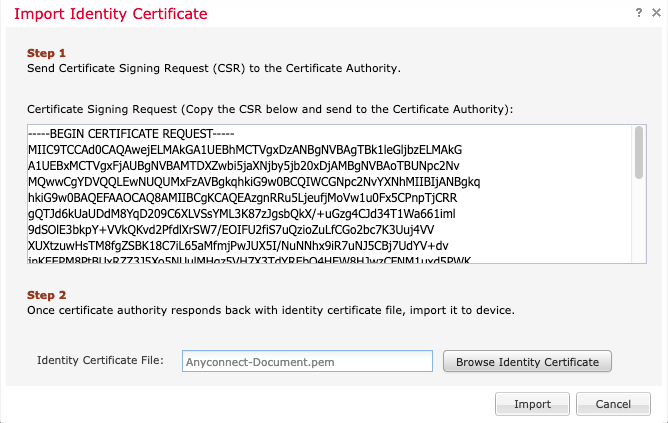

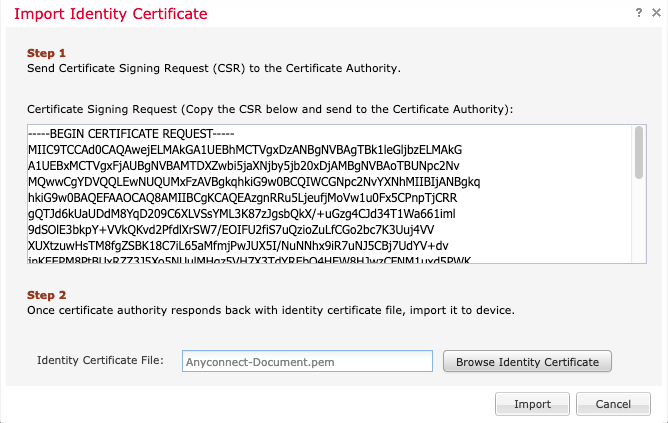

8. Copiare CSR e firmarlo con l'autorità di certificazione preferita, ad esempio GoDaddy o DigiCert.

9. Dopo aver ricevuto il certificato di identità dalla CA (che deve essere nel formato base64), selezionare Sfoglia certificato di identità e individuare il certificato nel computer locale. Selezionare Importa.

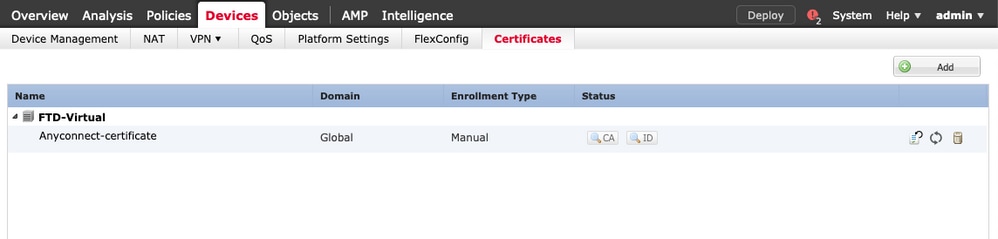

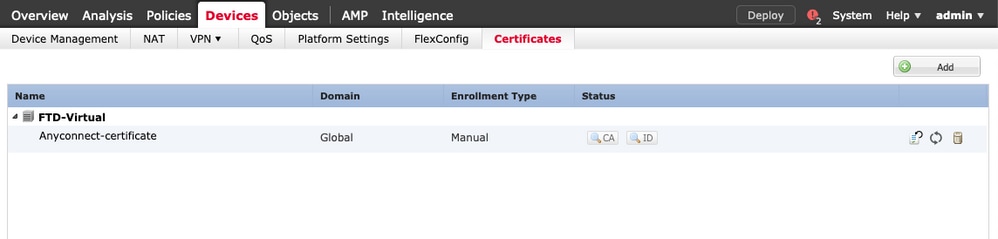

10. Dopo l'importazione, è possibile visualizzare i dettagli dei certificati CA e ID.

Passaggio 2. Configurare un server RADIUS

Nei dispositivi FTD gestiti da FMC, il database degli utenti locale non è supportato. È necessario utilizzare un altro metodo di autenticazione, ad esempio RADIUS o LDAP.

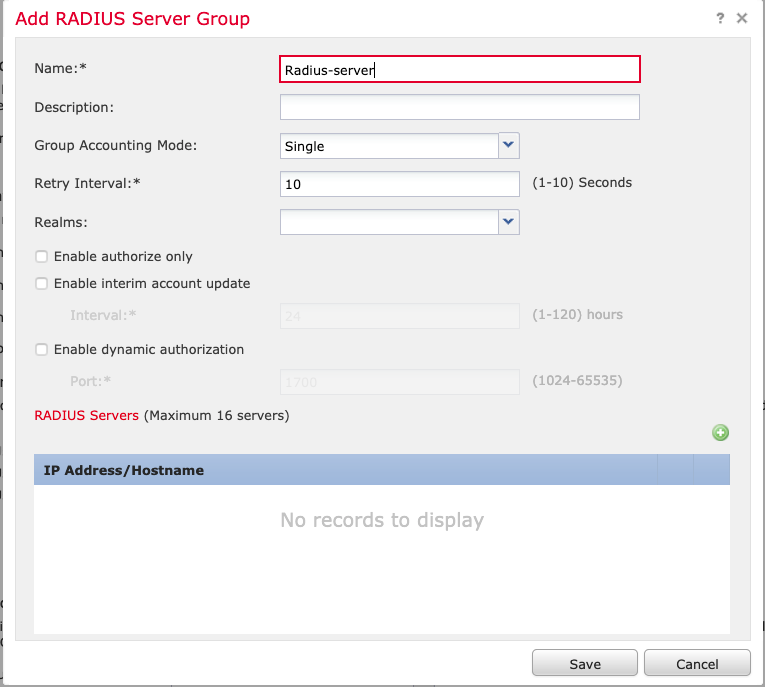

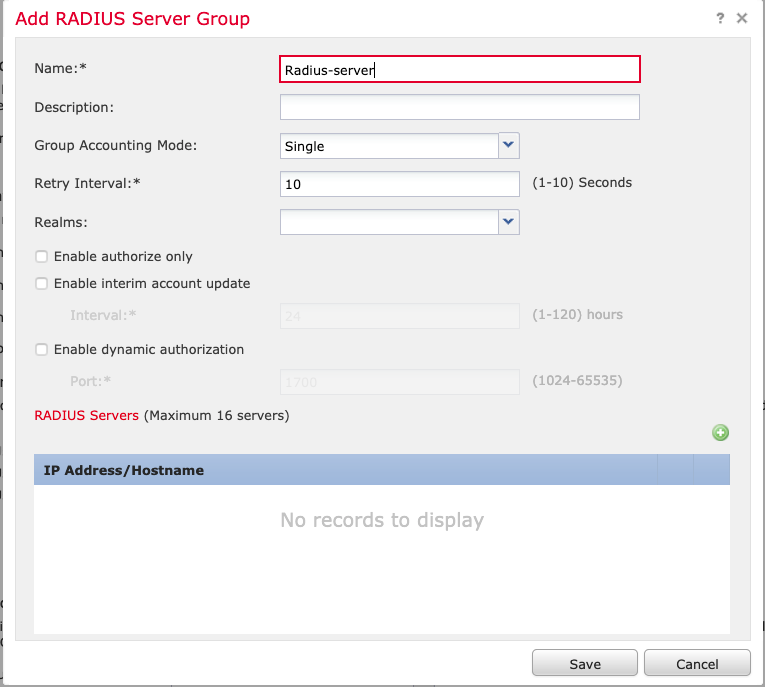

1. Passare a Oggetti > Gestione oggetti > Gruppo server RADIUS > Aggiungi gruppo server RADIUS come mostrato nell'immagine.

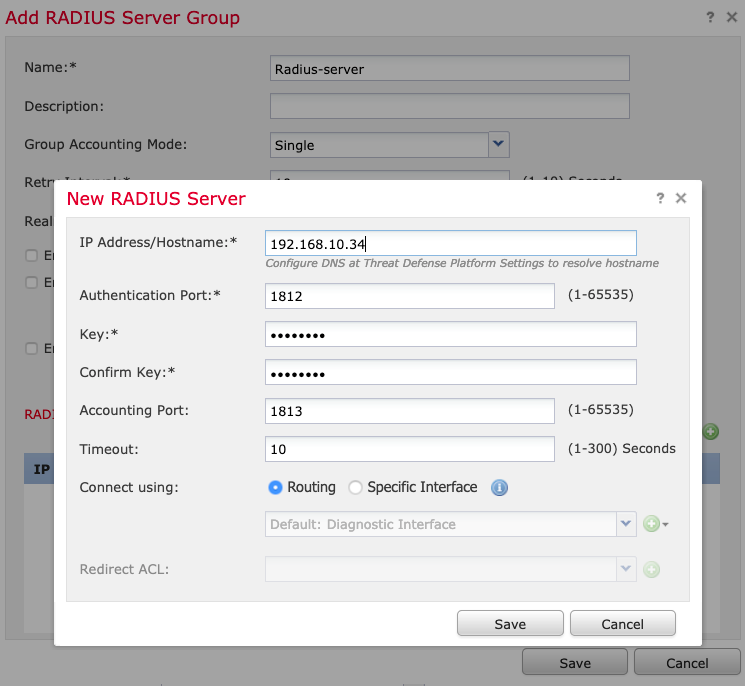

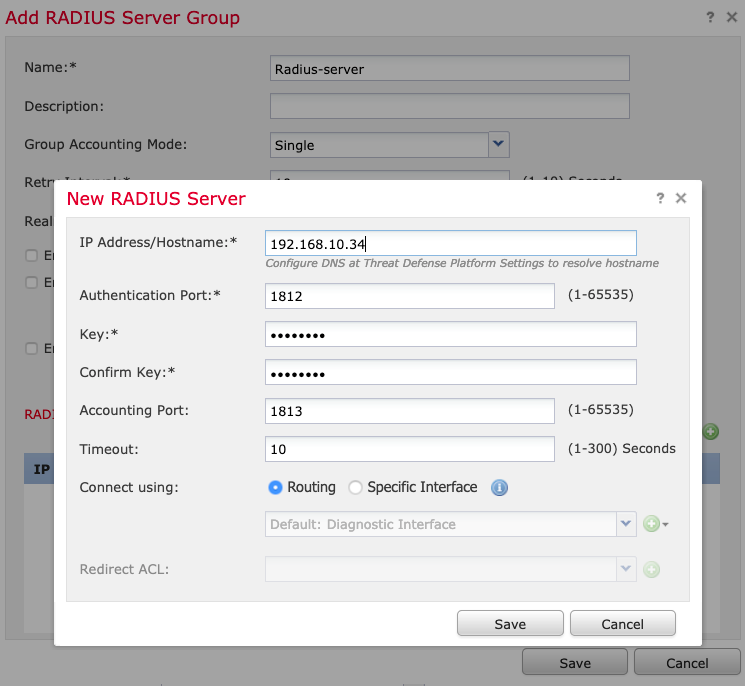

2. Assegnare un nome al gruppo di server Radius e aggiungere l'indirizzo IP del server Radius insieme a un segreto condiviso (il segreto condiviso è necessario per associare l'FTD al server Radius), selezionare Save una volta completato il modulo, come mostrato nell'immagine.

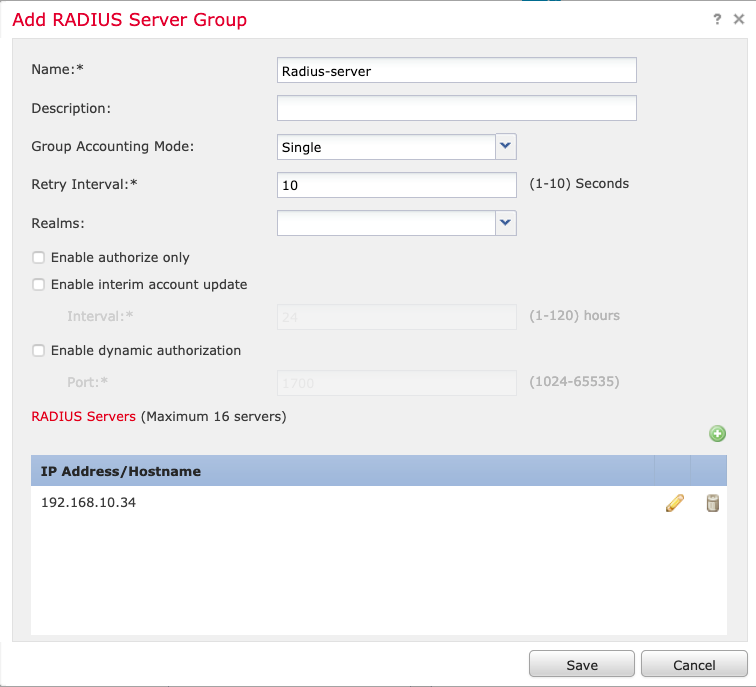

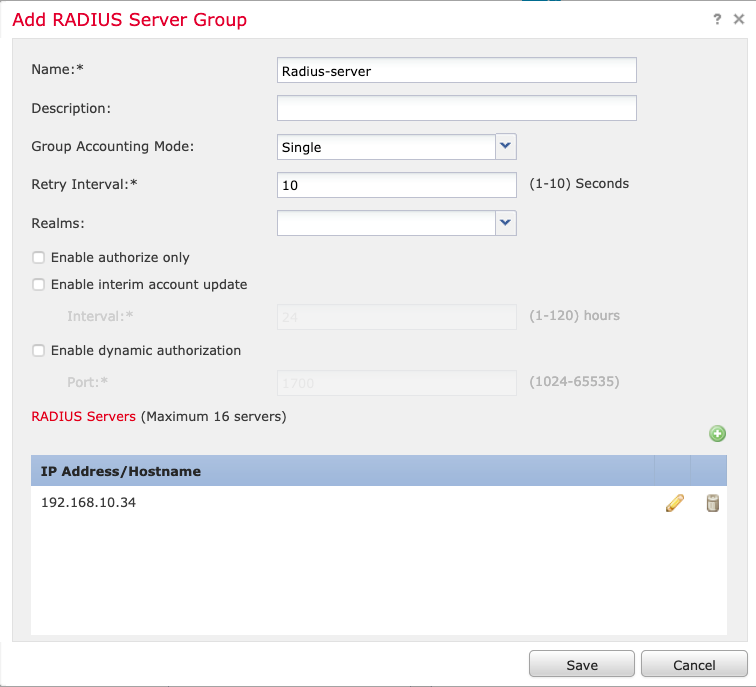

3. Le informazioni sul server RADIUS sono ora disponibili nell'elenco dei server RADIUS come mostrato nell'immagine.

Passaggio 3. Crea pool IP

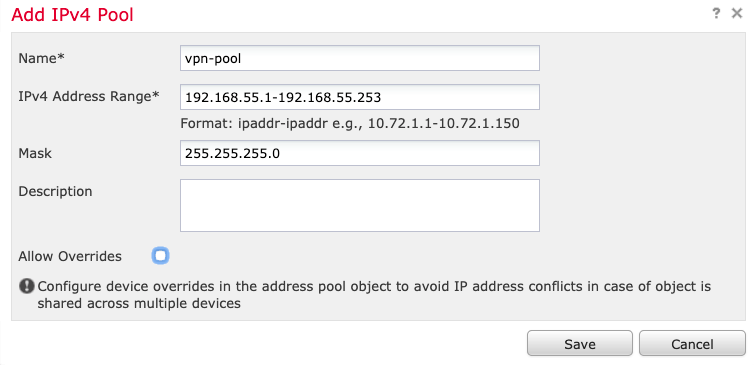

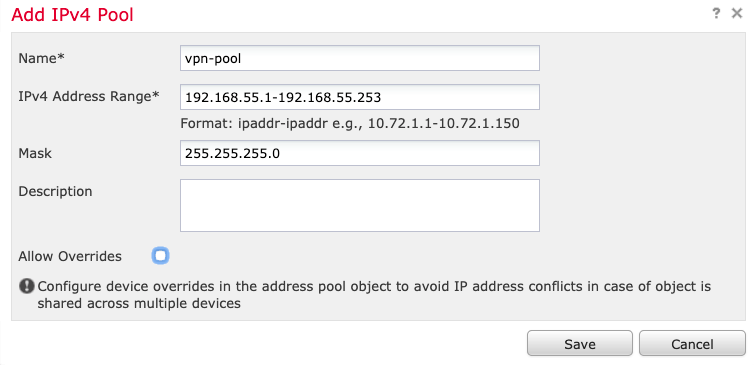

1. Passare a Oggetti > Gestione oggetti > Pool di indirizzi > Aggiungi pool IPv4.

2. Assegnare il nome e l'intervallo di indirizzi IP, campo Maschera non è obbligatorio, ma può essere specificato come mostrato nell'immagine.

Passaggio 4. Crea un profilo XML

1. Scaricare lo strumento Editor di profili da Cisco.com ed eseguire l'applicazione.

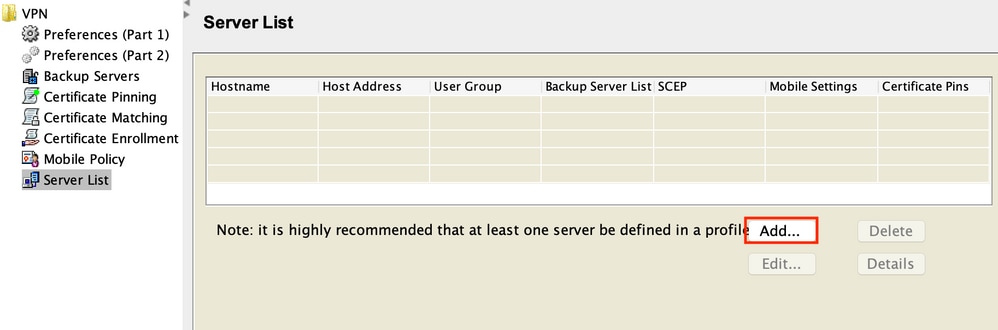

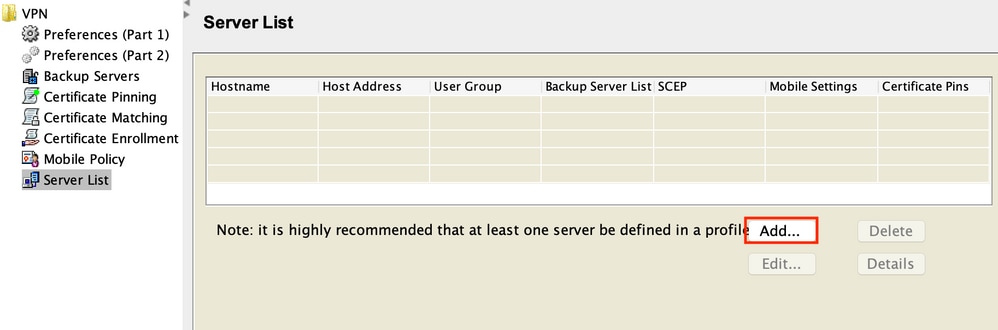

2. Nell'applicazione Editor di profili, passare a Elenco server e selezionare Aggiungi come mostrato nell'immagine.

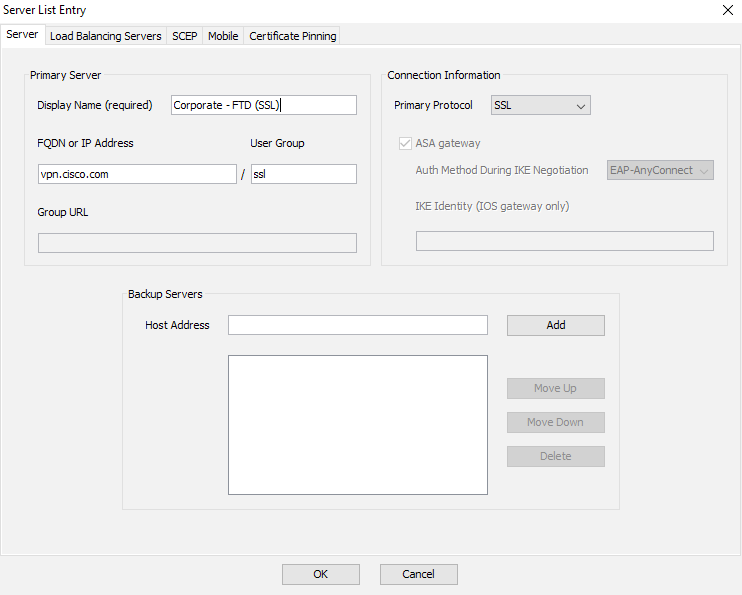

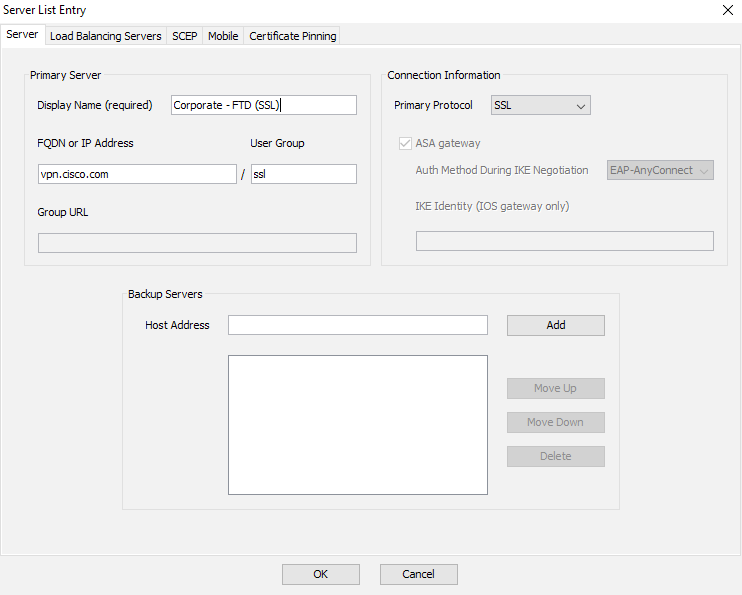

3. Assegnare un nome visualizzato, un nome di dominio completo (FQDN) o un indirizzo IP e selezionare OK come mostrato nell'immagine.

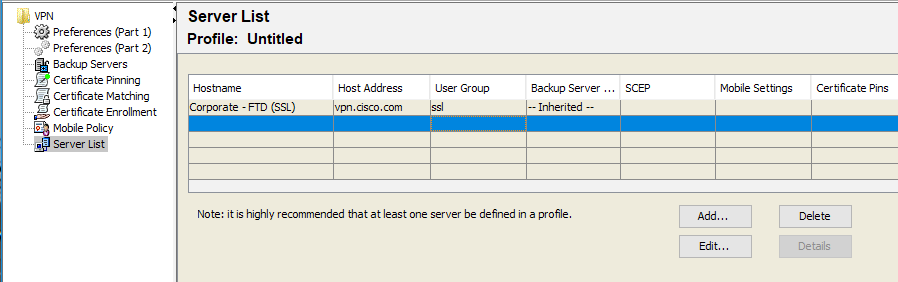

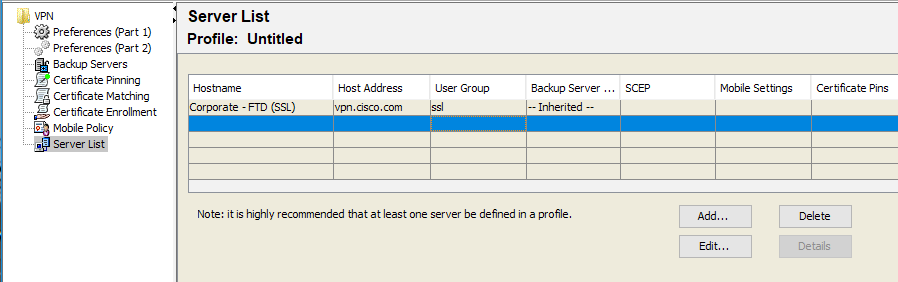

4. La voce è ora visibile nel menu Elenco server:

5. Passare a File > Salva con nome.

Nota: salvare il profilo con un nome facilmente identificabile e un'estensione.

Passaggio 5. Carica profilo XML AnyConnect

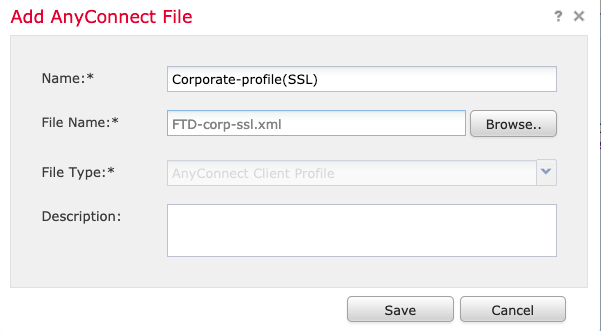

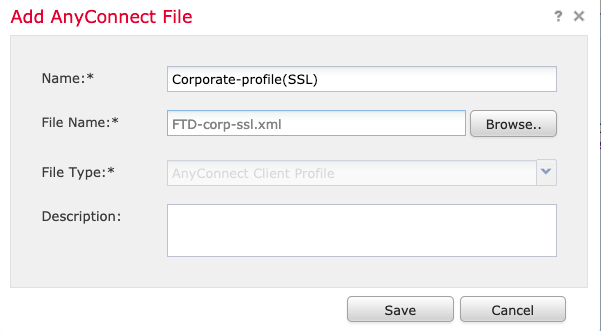

1. Nel FMC, selezionare Oggetti > Gestione oggetti > VPN > File AnyConnect > Aggiungi file AnyConnect.

2. Assegnare un nome all'oggetto e fare clic su Sfoglia. Individuare il profilo client nel sistema locale e selezionare Salva.

Attenzione: selezionare AnyConnect Client Profile come tipo di file.

Passaggio 6. Carica immagini AnyConnect

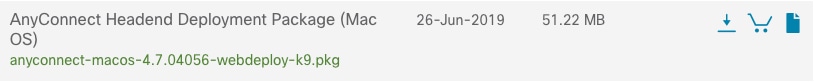

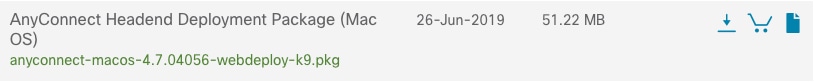

1. Scarica le immagini webdeploy (.pkg) dalla pagina Web dei download di Cisco.

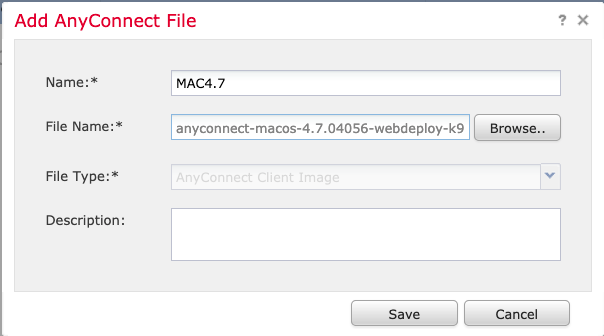

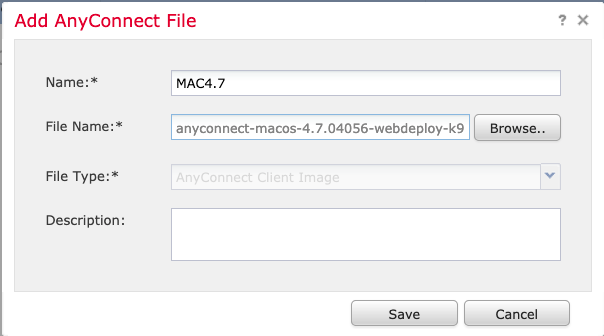

2. Selezionare Oggetti > Gestione oggetti > VPN > File AnyConnect > Aggiungi file AnyConnect.

3. Assegnare un nome al file del pacchetto AnyConnect e selezionare il file .pkg dal sistema locale, dopo aver selezionato il file.

4. Selezionare Salva.

Nota: è possibile caricare pacchetti aggiuntivi in base ai requisiti (Windows, MAS, Linux).

Passaggio 7. Creazione guidata VPN ad accesso remoto

In base ai passaggi precedenti, è possibile seguire la procedura guidata di Accesso remoto.

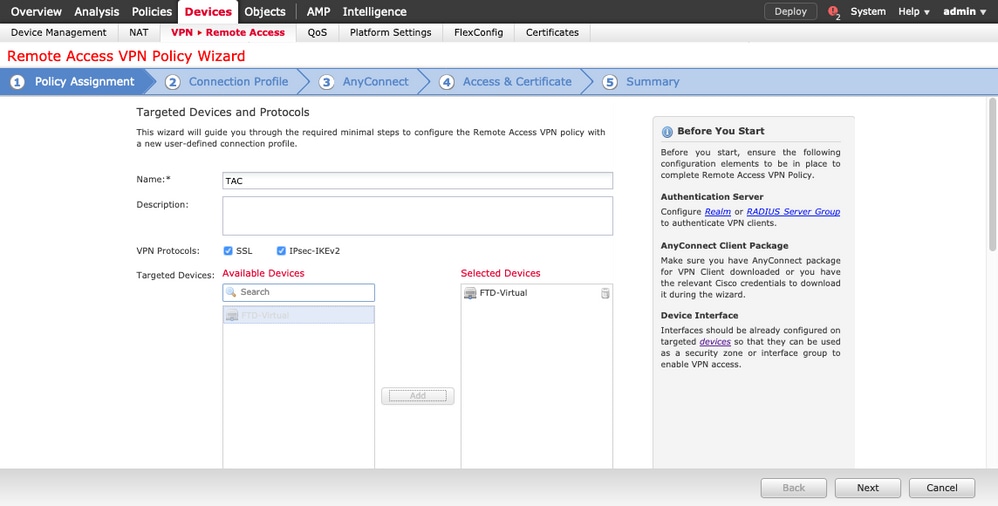

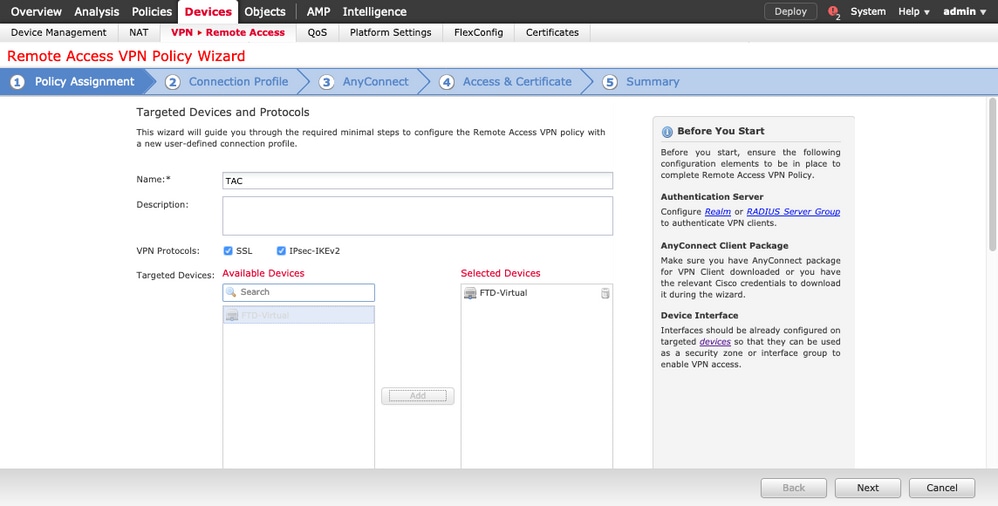

1. Passare a Dispositivi > VPN > Accesso remoto.

2. Assegnare il nome del criterio di accesso remoto e selezionare un dispositivo FTD da Dispositivi disponibili.

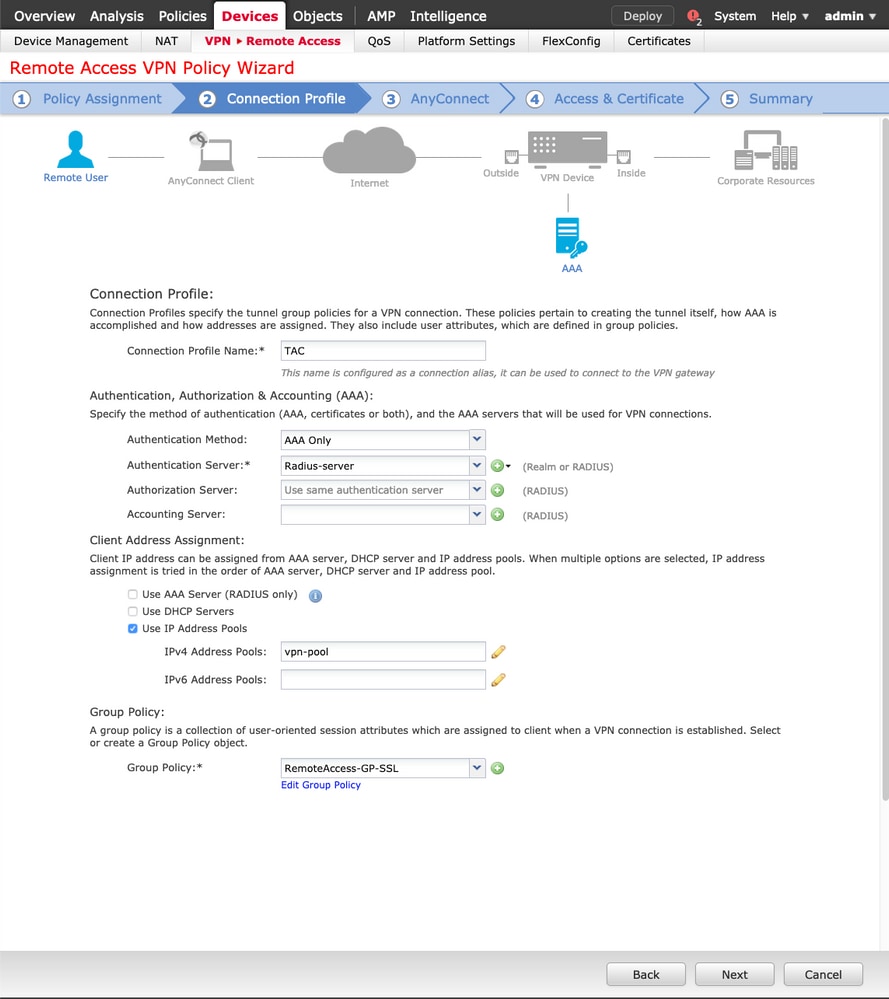

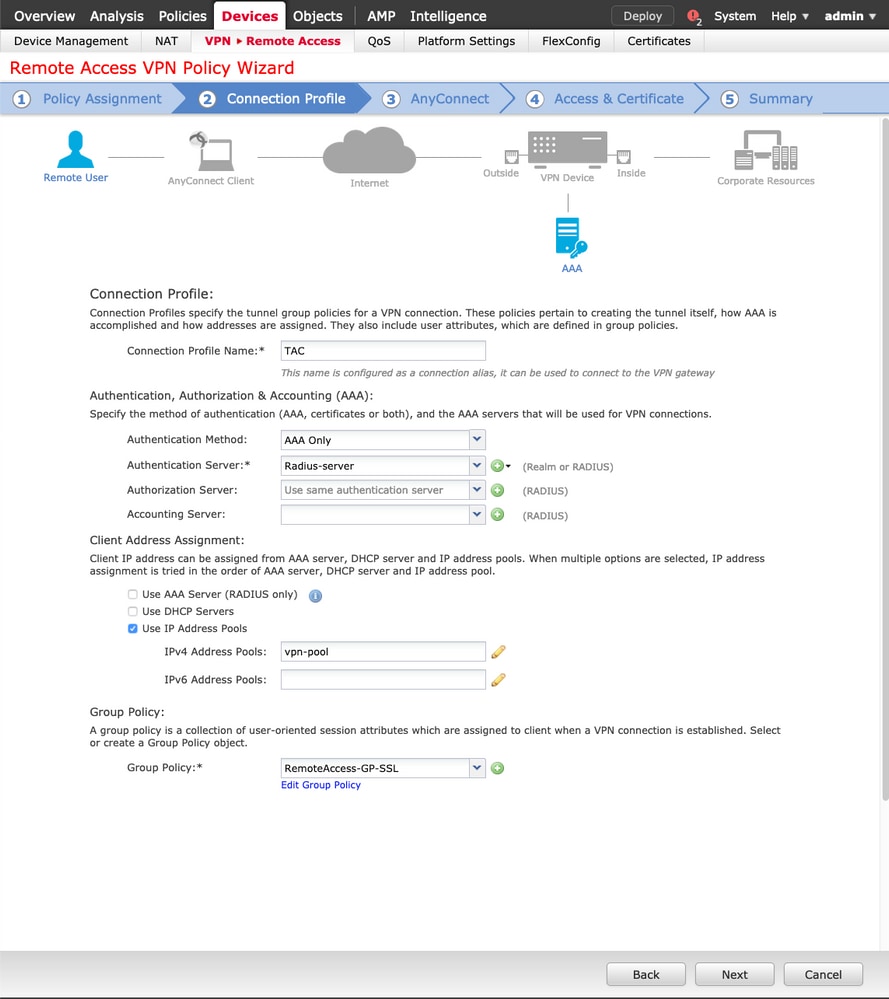

3. Assegnare il nome del profilo di connessione (il nome del profilo di connessione è il nome del gruppo di tunnel), selezionare Server di autenticazione e Pool di indirizzi come mostrato nell'immagine.

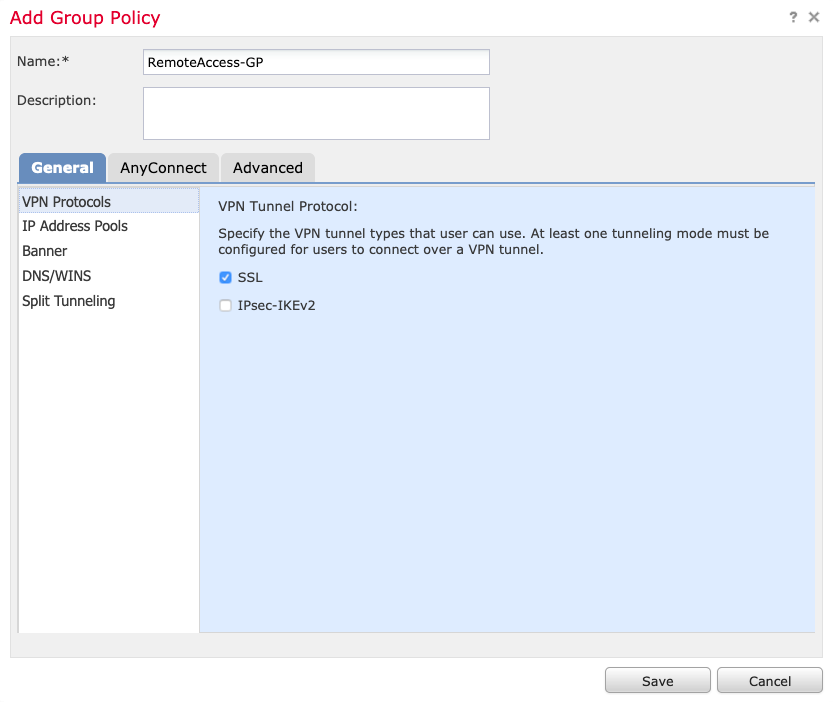

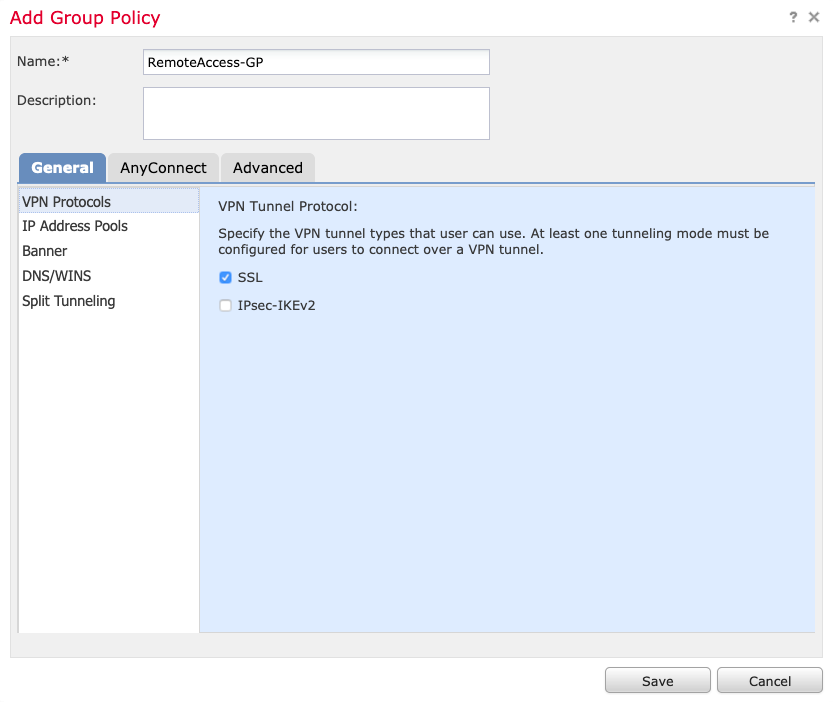

4. Selezionare il simbolo + per creare Criteri di gruppo.

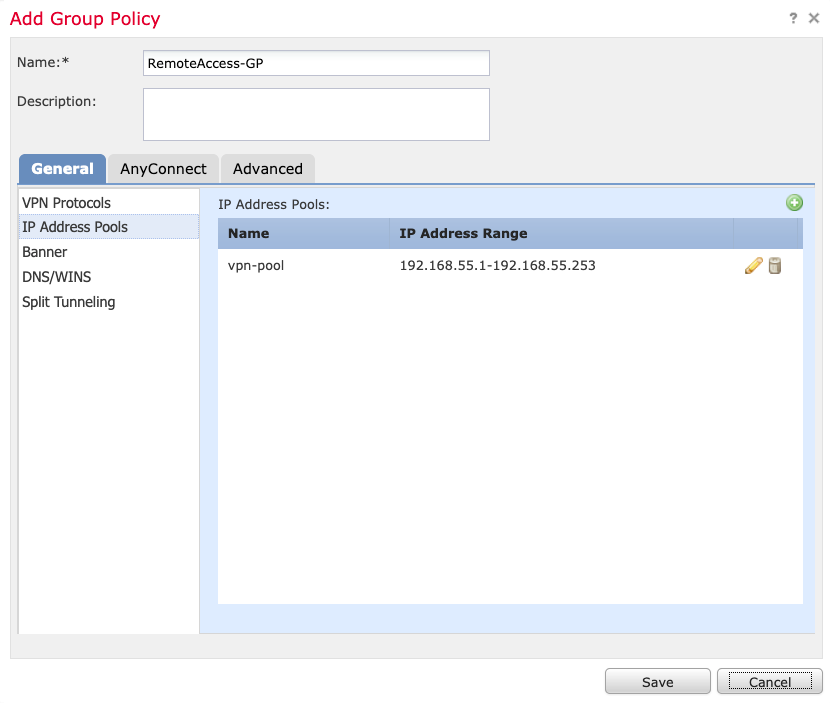

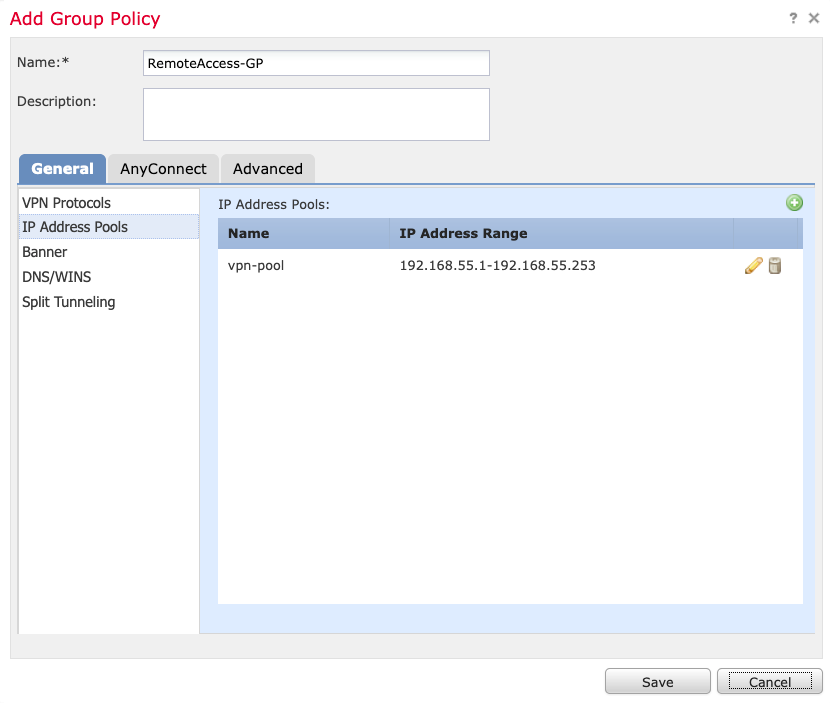

5. (Facoltativo) È possibile configurare un pool di indirizzi IP locali in base a Criteri di gruppo. Se non è configurato, il pool viene ereditato dal pool configurato nel profilo di connessione (gruppo di tunnel).

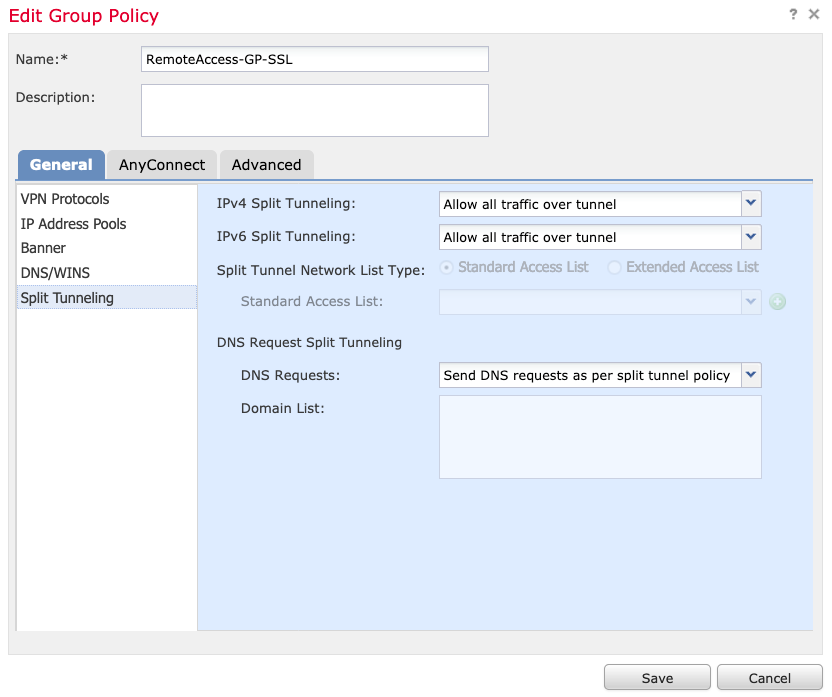

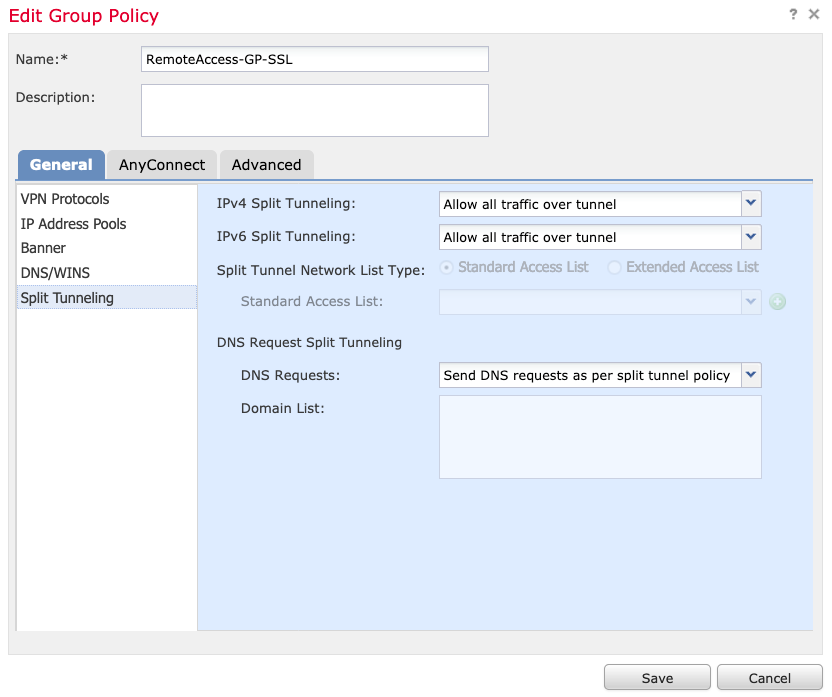

6. In questo scenario, tutto il traffico viene instradato sul tunnel, la policy di tunneling ripartito IPv4 è impostata su Consenti tutto il traffico sul tunnel come mostrato nell'immagine.

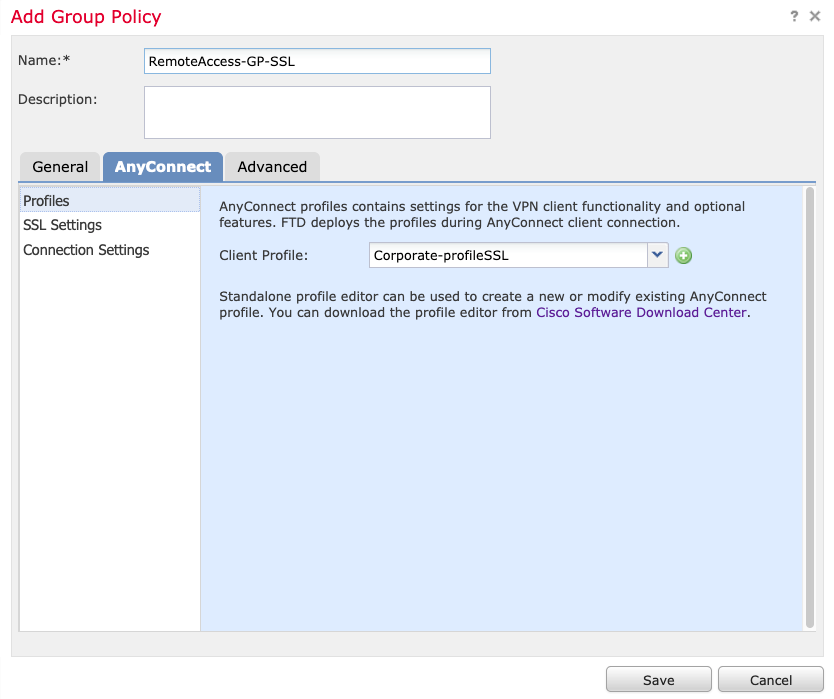

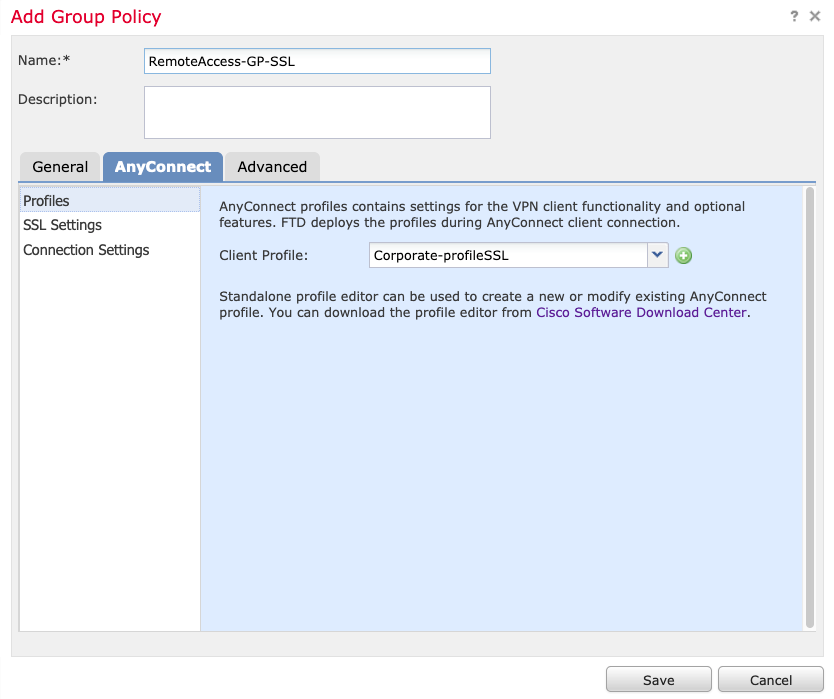

7. Selezionare il profilo .xml per il profilo AnyConnect e scegliere Salva come mostrato nell'immagine.

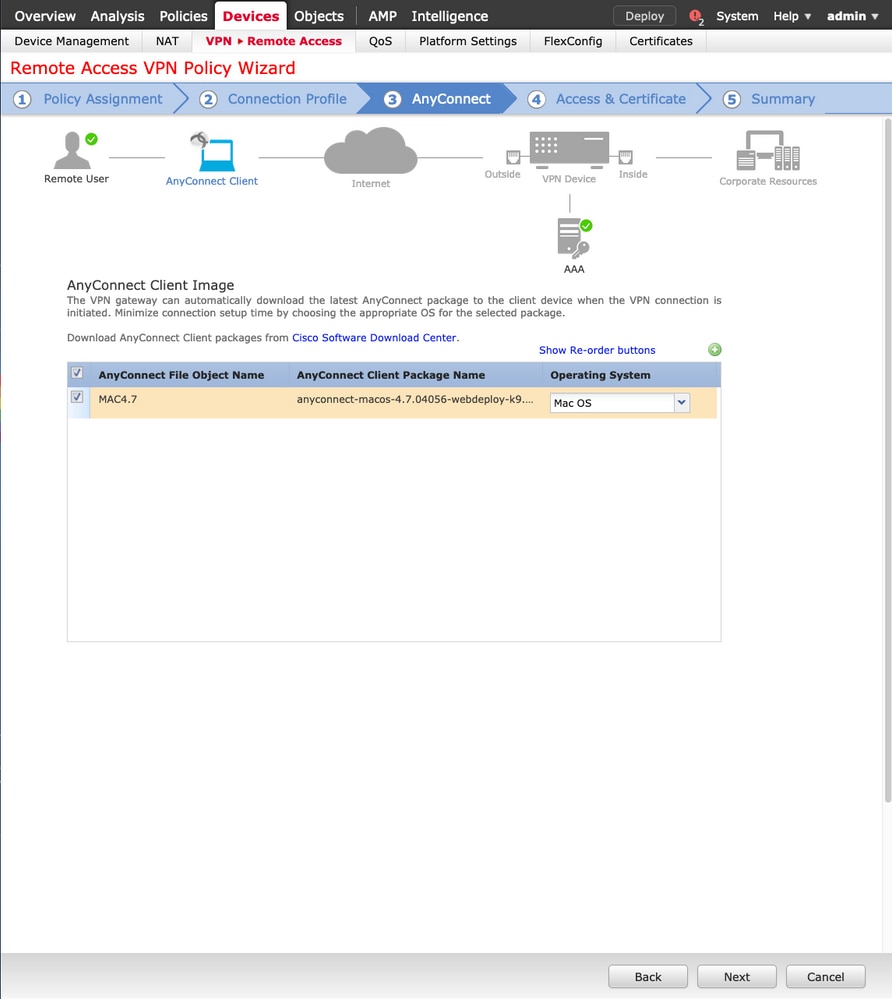

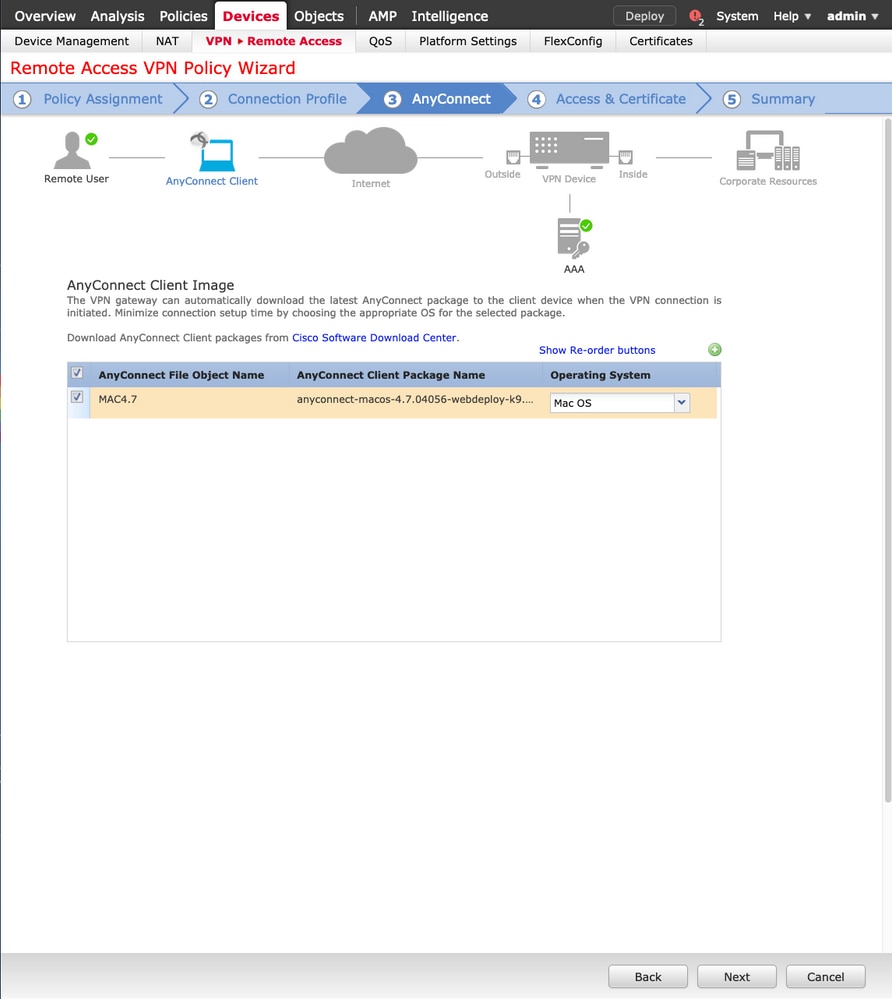

8. Selezionare le immagini AnyConnect desiderate in base ai requisiti del sistema operativo, quindi selezionare Next (Avanti) come mostrato nell'immagine.

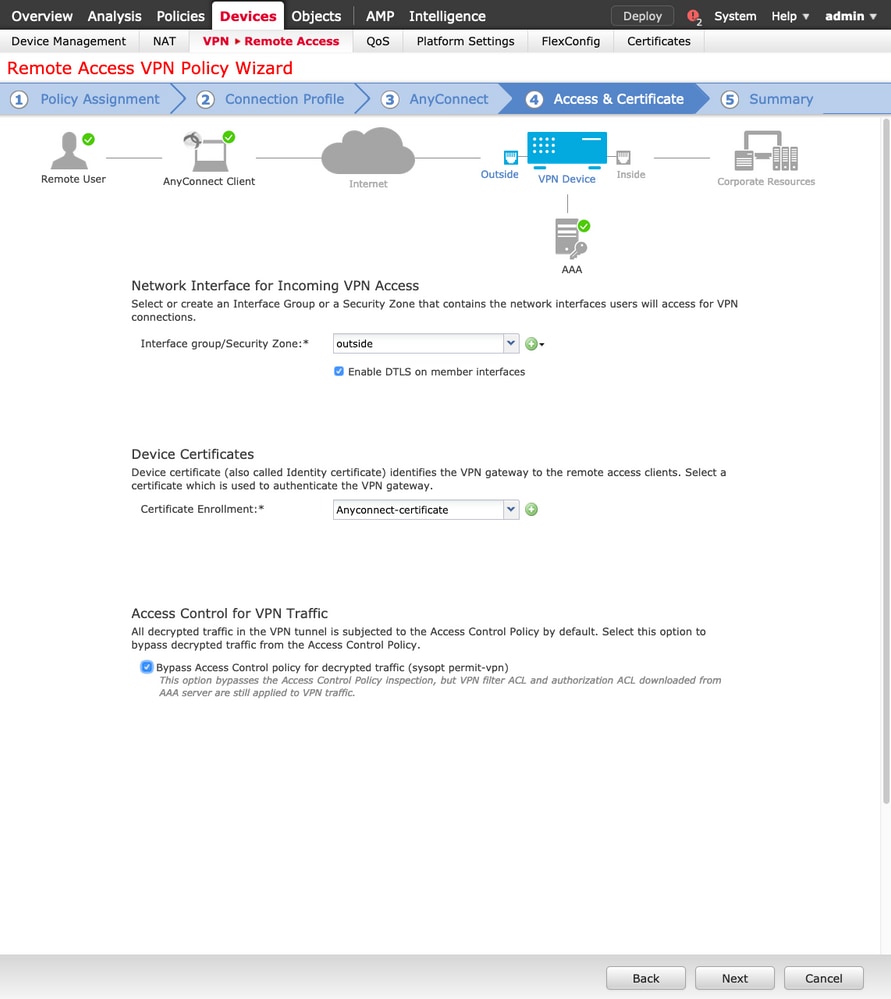

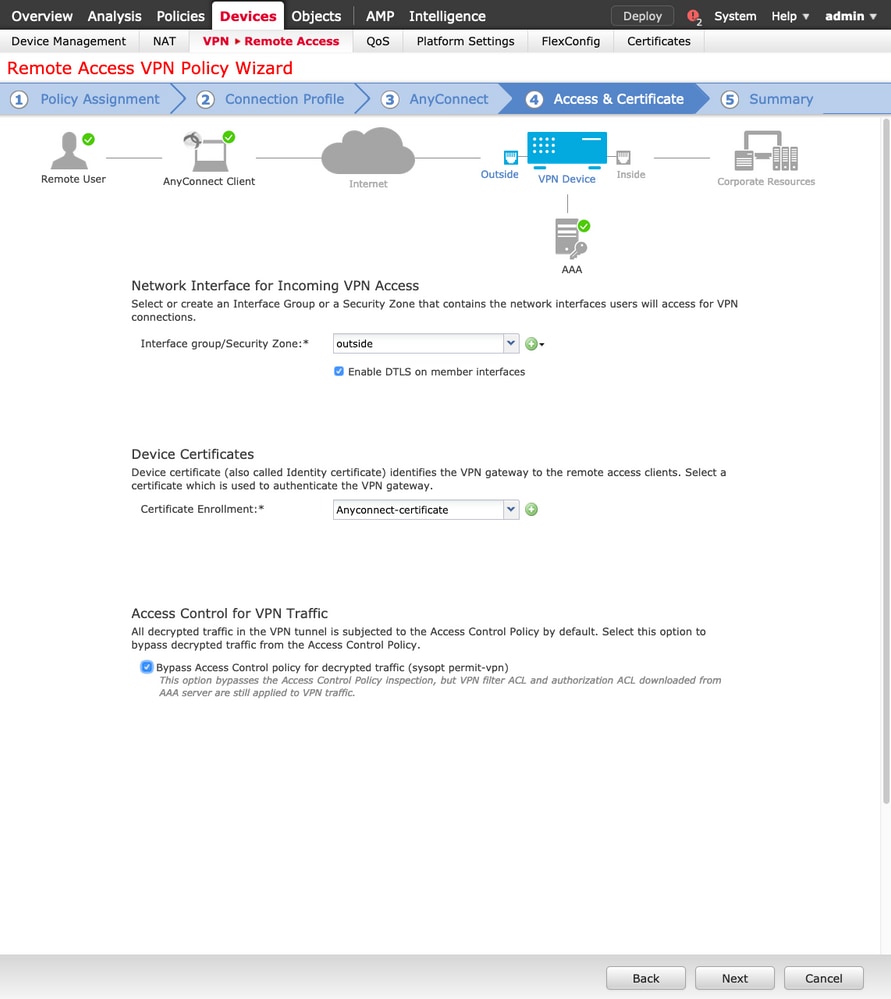

9. Selezionare l'area di protezione e i certificati dei dispositivi:

- Questa configurazione definisce l'interfaccia su cui termina la VPN e il certificato presentato su una connessione SSL.

Nota: in questo scenario, l'FTD è configurato in modo da non ispezionare il traffico VPN. Ignorare l'opzione Access Control Policies (ACP).

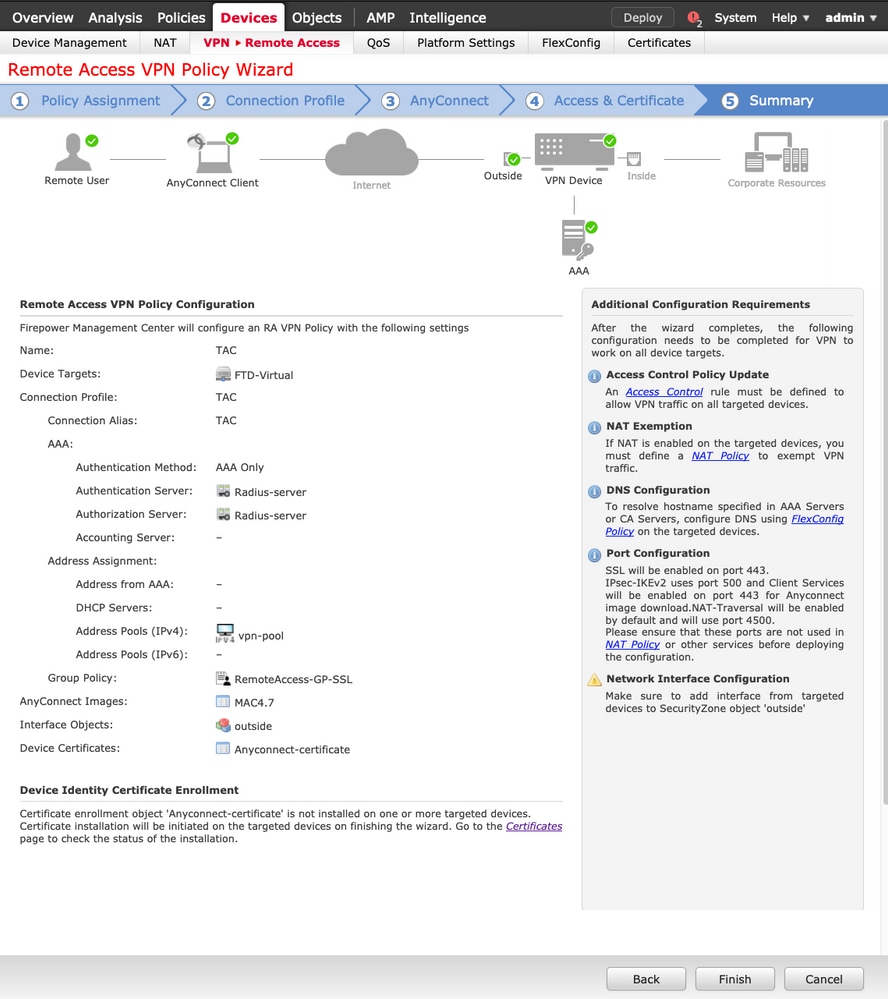

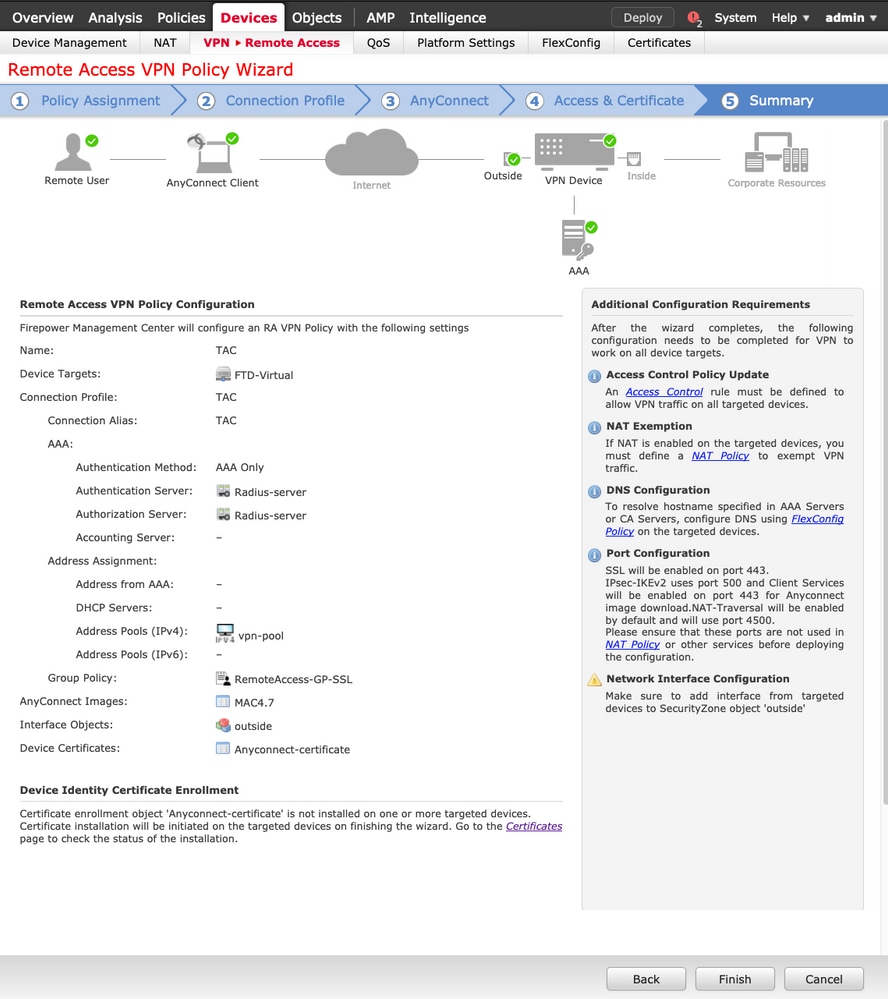

10. Selezionare Finish (Fine) e Deploy (Distribuisci) per le modifiche:

- Tutte le configurazioni correlate ai certificati VPN, SSL e ai pacchetti AnyConnect vengono distribuite tramite FMC, come mostrato nell'immagine.

Esenzione NAT e hairpin

Passaggio 1. Configurazione esenzione NAT

L'esenzione NAT è un metodo di traduzione preferito utilizzato per impedire il routing del traffico a Internet quando il traffico deve passare su un tunnel VPN (accesso remoto o da sito a sito).

Questa operazione è necessaria quando il traffico proveniente dalla rete interna deve passare attraverso i tunnel senza alcuna conversione.

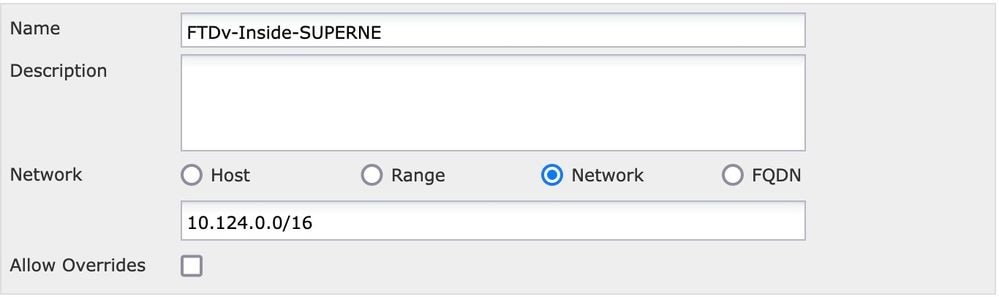

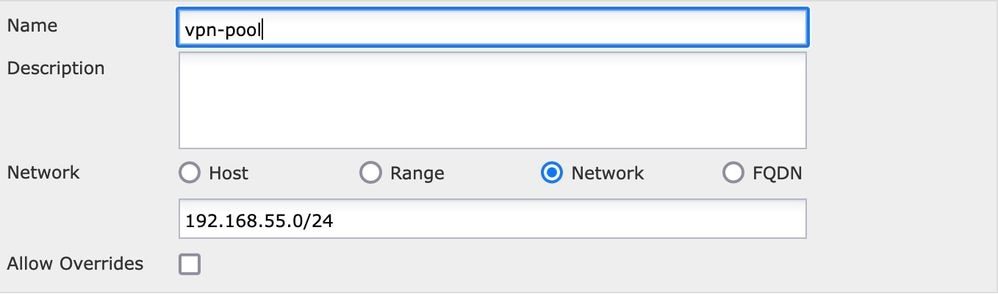

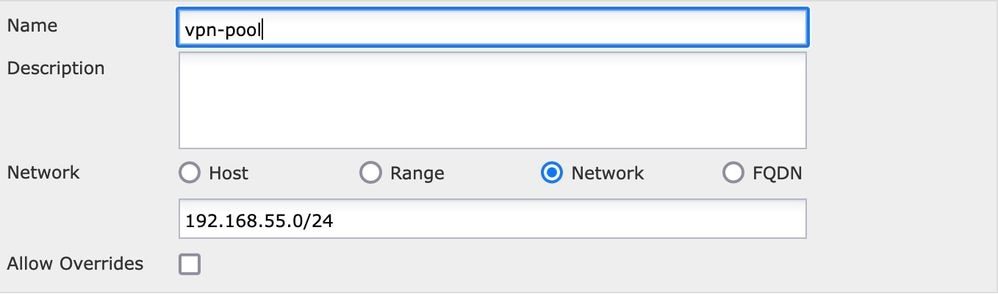

1. Passare a Oggetti > Rete > Aggiungi rete > Aggiungi oggetto come mostrato nell'immagine.

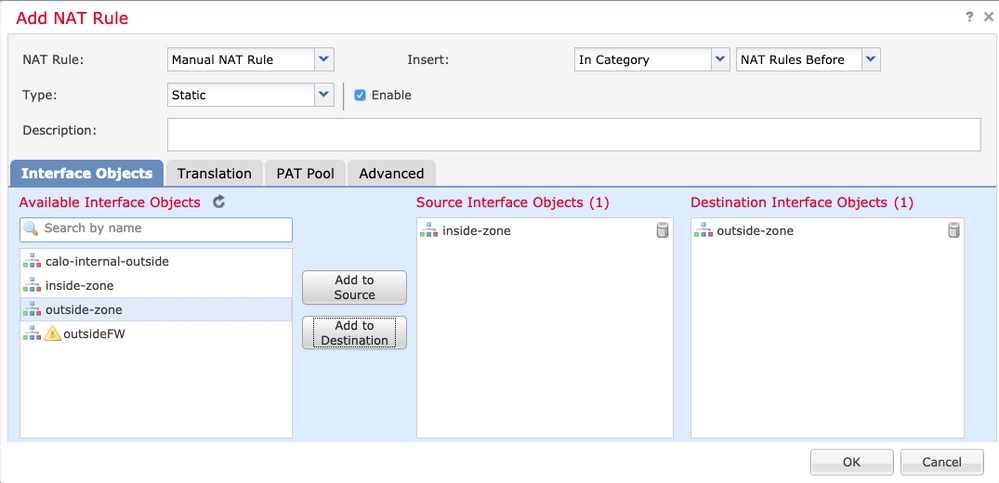

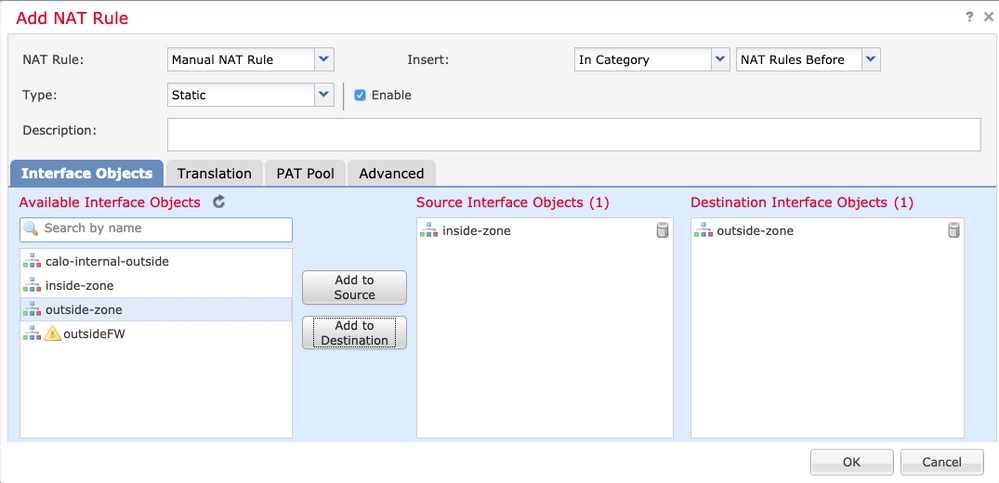

2. Passare a Dispositivo > NAT, selezionare il criterio NAT utilizzato dal dispositivo in questione e creare una nuova istruzione.

Nota: il traffico va dall'interno all'esterno.

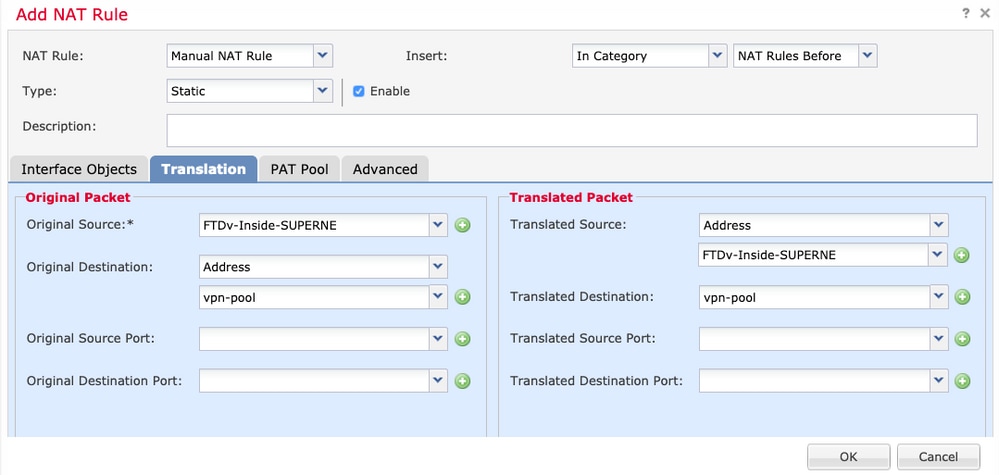

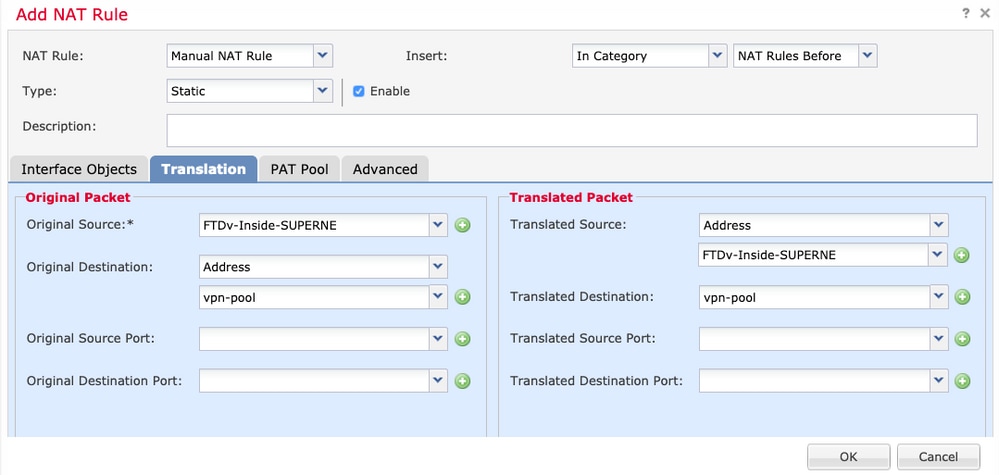

3. Selezionare le risorse interne dietro l'FTD (origine originale e origine tradotta) e la destinazione come pool locale IP per gli utenti AnyConnect (destinazione originale e destinazione tradotta), come mostrato nell'immagine.

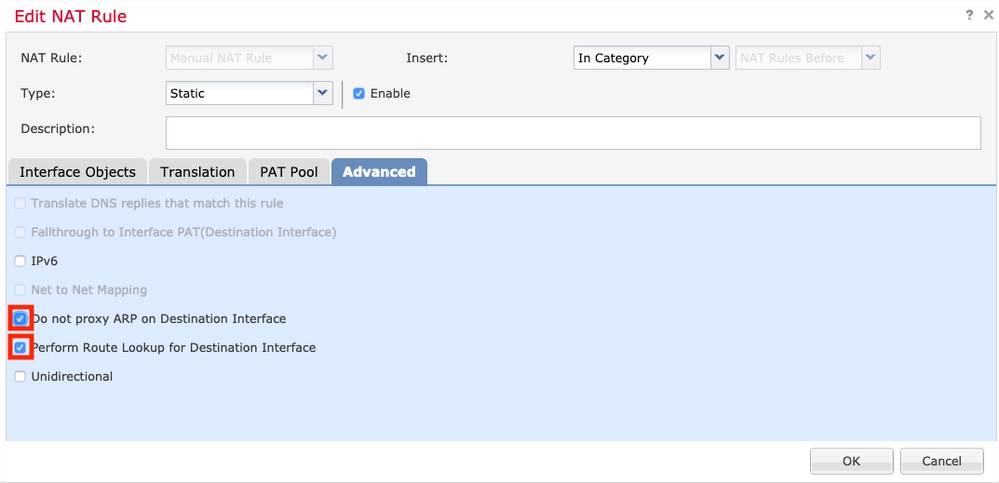

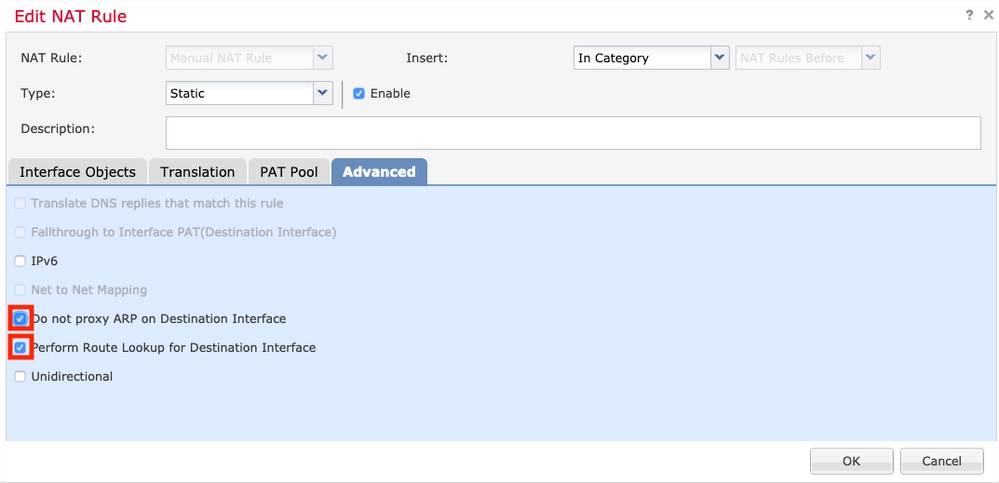

4. Accertarsi di attivare o disattivare le opzioni (come mostrato nell'immagine), in modo da abilitare no-proxy-arp e route-lookup nella regola NAT. Selezionate OK come mostrato nell'immagine.

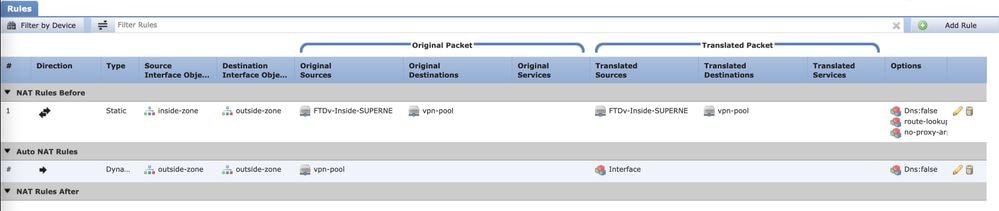

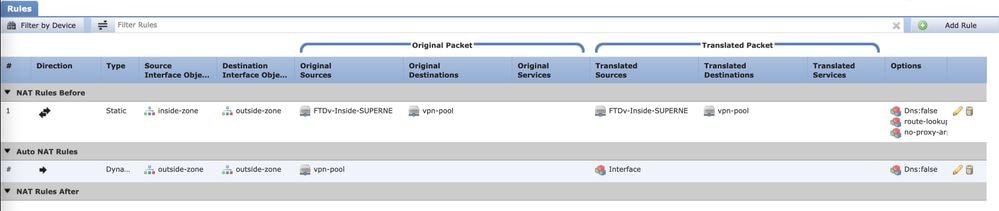

5. Questo è il risultato della configurazione di esenzione NAT.

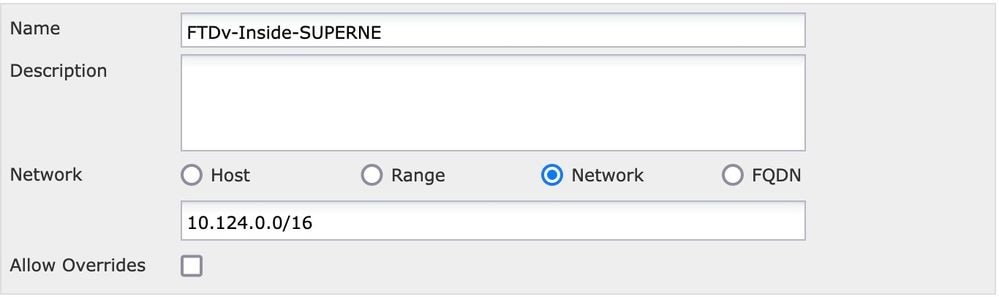

Gli oggetti utilizzati nella sezione precedente sono quelli descritti di seguito.

Passaggio 2. Configurazione Hairpin

Questo metodo di conversione, noto anche come U-turn, consente al traffico di passare attraverso la stessa interfaccia su cui viene ricevuto.

Ad esempio, quando si configura AnyConnect con un criterio di divisione completo del tunnel, è possibile accedere alle risorse interne in base al criterio di esenzione NAT. Se il traffico del client AnyConnect è destinato a raggiungere un sito esterno su Internet, il dispositivo NAT (o inversione a U) a livello di hairpin è responsabile del routing del traffico dall'esterno verso l'esterno.

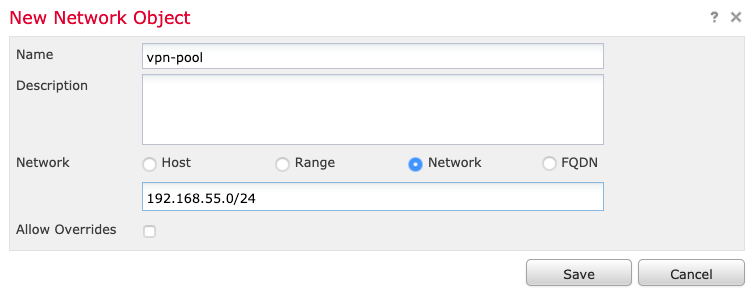

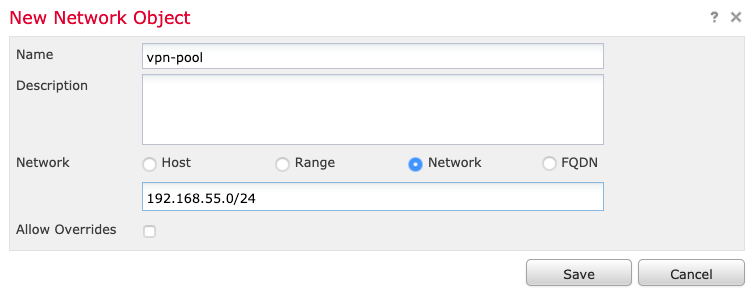

È necessario creare un oggetto pool VPN prima della configurazione NAT.

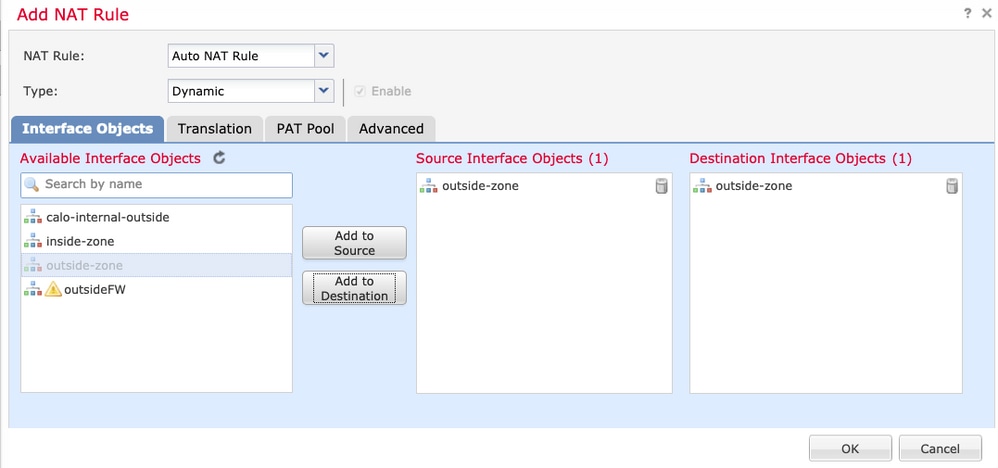

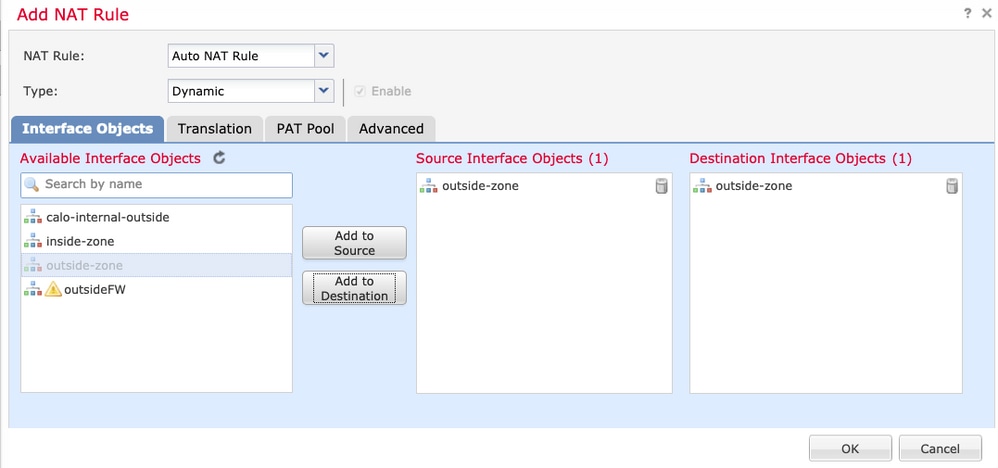

1. Creare una nuova istruzione NAT, selezionare Regola NAT automatica nel campo Regola NAT e selezionare Dinamica come NAT Type.

2. Selezionare la stessa interfaccia per gli oggetti dell'interfaccia di origine e di destinazione (esterni):

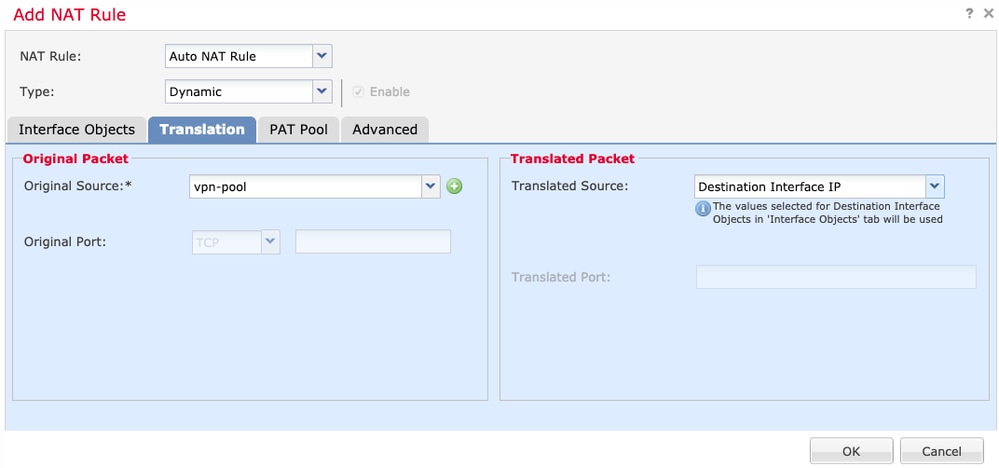

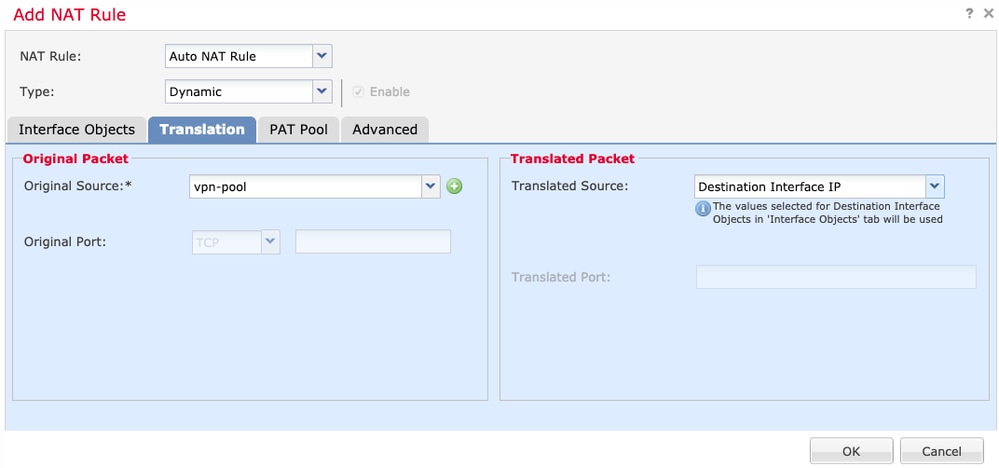

3. Nella scheda Traduzione, selezionare l'Origine originale, l'oggetto vpn-pool, quindi selezionare Destination Interface IP come Origine tradotta. Selezionate OK come mostrato nell'immagine.

4. Questo è il riepilogo della configurazione NAT come mostrato nell'immagine.

5. Fare clic su Salva e distribuisci le modifiche.

Verifica

Per verificare che la configurazione funzioni correttamente, consultare questa sezione.

Eseguire questi comandi nella riga di comando FTD.

- certificati ca di crittografia sh

- show running-config ip local pool

- show running-config webvpn

- show running-config tunnel-group

- show running-config criteri-gruppo

- show running-config ssl

- show running-config nat

Risoluzione dei problemi

Al momento non sono disponibili informazioni specifiche per la risoluzione dei problemi di questa configurazione.

Feedback

Feedback