ASA 8.0 SSLVPN (WebVPN): Personalizzazione avanzata portale

Sommario

Introduzione

Il software Cisco Adaptive Security Appliance (ASA) serie 5500 versione 8.0 introduce funzionalità avanzate di personalizzazione che consentono lo sviluppo di interessanti portali Web per gli utenti senza client. In questo documento vengono descritte in dettaglio le numerose opzioni disponibili per personalizzare la pagina di accesso, la schermata iniziale e la pagina del portale Web.

Prerequisiti

Requisiti

Cisco consiglia di sapere come utilizzare Cisco Adaptive Security Device Manager (ASDM) per configurare le policy di gruppo e i profili di connessione sull'appliance ASA.

Per informazioni generali, fare riferimento a questi documenti:

-

Sezione Configurazione di una VPN SSL senza client della Guida alla configurazione della riga di comando di Cisco Security Appliance, versione 8.0

Prima di configurare un portale Web personalizzato, è necessario completare alcuni passaggi base di configurazione dell'ASA. Per ulteriori informazioni, vedere la sezione Requisiti di configurazione di questo documento.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

-

Cisco ASA versione 8.x

-

Cisco ASDM versione 6.x

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Requisiti di configurazione

È necessario configurare l'ASA in preparazione delle operazioni di personalizzazione descritte in questo documento.

Attenersi alla seguente procedura:

-

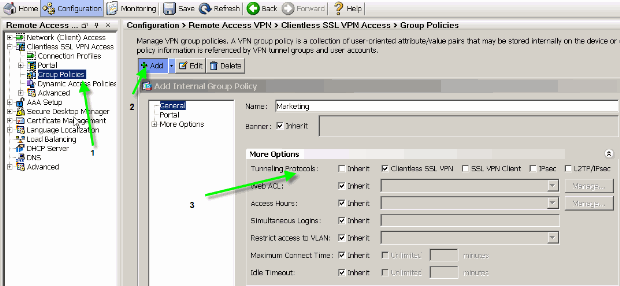

In ASDM, scegliere Configurazione > VPN ad accesso remoto > Accesso VPN SSL senza client > Criteri di gruppo per creare un criterio di gruppo, ad esempio Marketing, e selezionare la casella di controllo VPN SSL senza client in Protocollo di tunneling.

Figura 1: Crea un nuovo criterio di gruppo (Marketing)

-

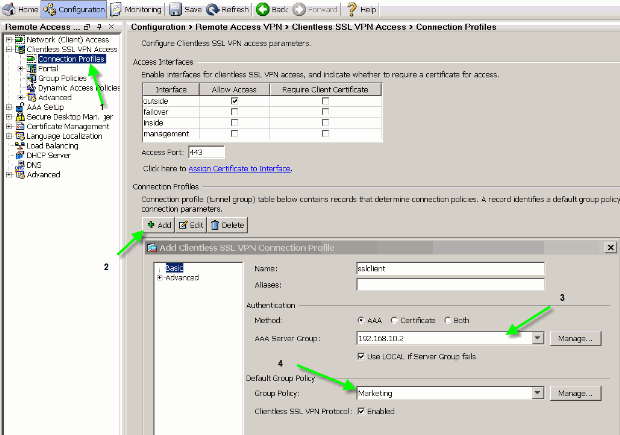

Scegliere Configurazione > VPN ad accesso remoto > VPN SSL senza client > Profili di connessione per creare un profilo di connessione, ad esempio sslclient, insieme ai dettagli del server di autenticazione necessari, ad esempio il server AAA, e assegnare il criterio di gruppo Marketing.

Figura 2: Crea un nuovo profilo di connessione (sslclient)

-

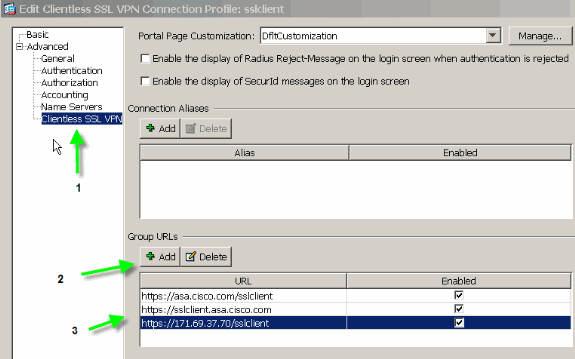

Per continuare la configurazione del profilo di connessione, fare clic su Avanzate e configurare un URL di gruppo per il profilo di connessione.

Figura 3: Configurare gli URL dei gruppi per il profilo di connessione

Nota: nell'esempio, l'URL del gruppo è configurato in tre formati diversi. L'utente può immettere uno di questi valori per connettersi all'ASA tramite il profilo di connessione sslclient.

-

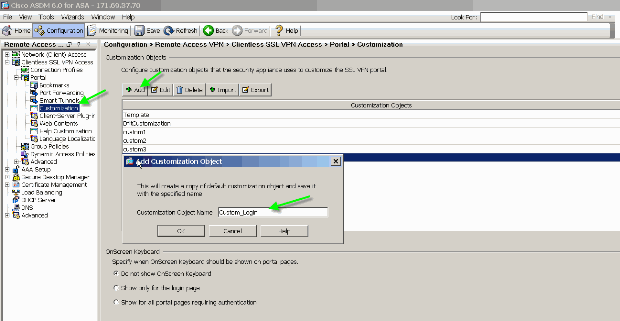

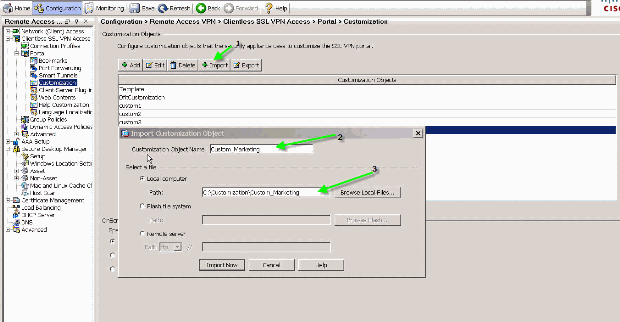

Scegliere Configurazione > VPN ad accesso remoto > Accesso VPN SSL senza client > Portale > Personalizzazione, quindi aggiungere i due oggetti di personalizzazione seguenti:

-

Login_personalizzato

-

Marketing_personalizzato

Nota: Nella Figura 4 viene illustrato come creare l'oggetto Custom_Login. Ripetere gli stessi passaggi per aggiungere l'oggetto di personalizzazione Custom_Marketing. Non modificare gli oggetti di personalizzazione in questo momento. Nelle sezioni successive di questo documento vengono descritte diverse opzioni di configurazione.

-

Convenzioni

Per ulteriori informazioni sulle convenzioni usate, consultare il documento Cisco sulle convenzioni nei suggerimenti tecnici.

Panoramica della personalizzazione

In uno scenario tipico senza client, un utente remoto immette l'FQDN dell'ASA in un browser per potervi accedere. Verrà visualizzata una pagina di accesso o la schermata iniziale. Una volta completata l'autenticazione, l'utente visualizza un portale Web con tutte le applicazioni autorizzate.

Nelle versioni precedenti alla 8.0, il portale Web supporta una personalizzazione limitata, in modo che tutti gli utenti ASA possano visualizzare le stesse pagine Web. Queste pagine Web, con grafica limitata, sono molto diverse dalle tipiche pagine Intranet.

Aspetto migliore

L'appliance ASA introduce una funzionalità di personalizzazione completa, che consente di integrare la funzionalità di "accesso" nelle pagine Web esistenti. Sono stati inoltre apportati miglioramenti significativi alla personalizzazione del portale Web. Gli esempi riportati in questo documento permettono di personalizzare le pagine ASA in modo che abbiano un aspetto simile alle pagine Intranet esistenti, offrendo una maggiore coerenza con le pagine ASA visualizzate.

Virtualizzazione

Le varie opzioni di personalizzazione rafforzano la capacità dell'ASA di fornire la virtualizzazione durante l'esperienza dell'utente. Ad esempio, è possibile presentare a un gruppo Marketing una pagina di accesso e un portale Web dall'aspetto completamente diverso rispetto alle pagine presentate ai gruppi Vendite o Ingegneria.

Pagine supportate

ASA supporta due diversi tipi di pagine WebVPN personalizzabili.

Pagina di accesso

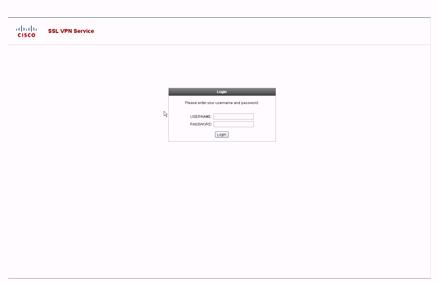

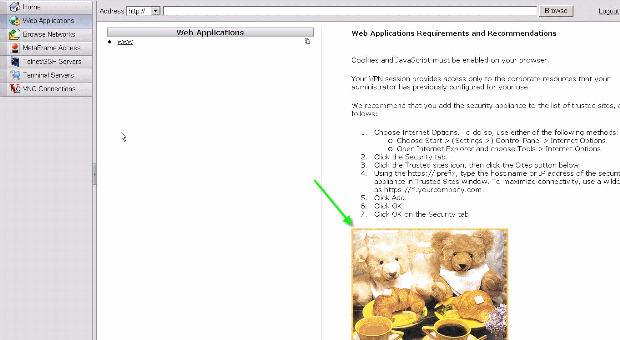

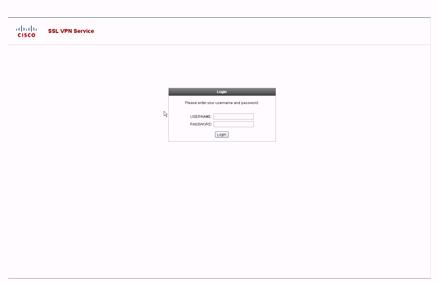

Quando un utente immette l'URL del gruppo https://asa.cisco.com/sslclient in un browser per connettersi all'ASA, viene visualizzata questa pagina di accesso predefinita:

Figura 5: Pagina di accesso predefinita

Per modificare questa pagina di accesso, è necessario modificare la personalizzazione associata al profilo di connessione. I passaggi necessari per modificare questa personalizzazione sono descritti nella sezione Personalizza pagina di accesso di questo documento. Per il momento, effettuare i seguenti passaggi:

-

Scegliere Configurazione > VPN ad accesso remoto > Accesso VPN SSL senza client > Profili di connessione.

-

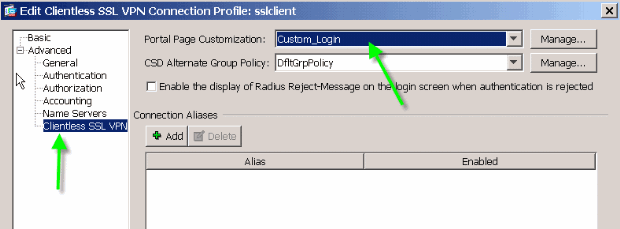

Modificare il profilo di connessione sslclient e associare la personalizzazione Custom_Login a questo profilo di connessione.

Pagina portale

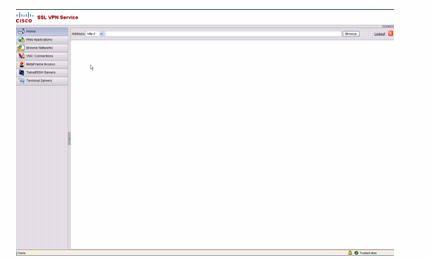

Dopo l'autenticazione dell'utente, viene visualizzata la seguente pagina del portale Web predefinita1:

Figura 7: Pagina portale predefinita

1. Ciò presuppone che tutti i plug-in (VNC, ICA, SSH e RDP) siano abilitati. Se i plug-in non sono attivati, le relative schede non vengono visualizzate.

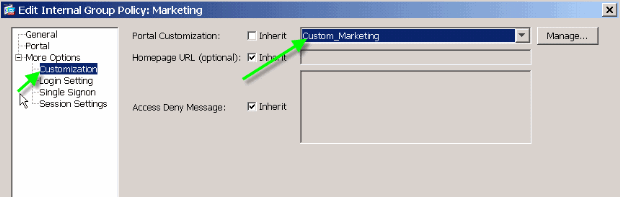

Per modificare questo portale Web, è necessario modificare la personalizzazione associata ai Criteri di gruppo. I passaggi necessari per modificare questa personalizzazione vengono visualizzati nel portale Web di personalizzazione di questo documento. Per il momento, effettuare i seguenti passaggi:

-

Scegliere Configurazione > VPN ad accesso remoto > Accesso VPN SSL senza client > Criteri di gruppo.

-

Modificare i Criteri di gruppo Marketing e associare la personalizzazione Custom_Marketing a questi Criteri di gruppo.

Nota: è possibile associare a un singolo criterio di gruppo più profili di connessione, ognuno con il proprio schema di autenticazione, ad esempio RADIUS, LDAP o Certificati. È pertanto possibile creare più pagine di accesso, ad esempio una personalizzazione per ogni profilo di connessione, che possono essere associate alla stessa personalizzazione del portale Web associata al criterio di gruppo Marketing.

Personalizza portale Web

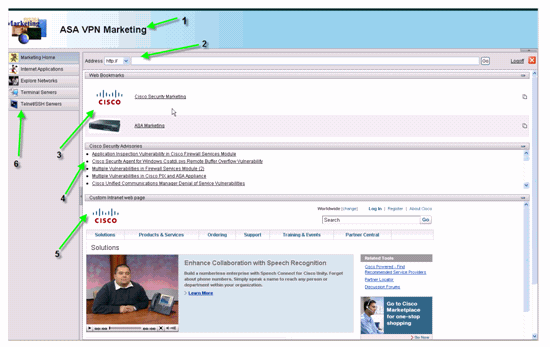

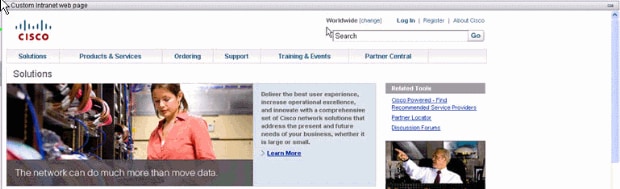

Questo è un esempio di portale Web personalizzato:

Figura 9: Pagina Portale Web personalizzata

Si noti che la pagina include un titolo con una combinazione di colori sfumati, un logo per Marketing, alcuni segnalibri Web con anteprime, un feed RSS e una pagina Intranet personalizzata. La pagina intranet personalizzata consente all'utente finale di navigare nella propria pagina intranet e di utilizzare contemporaneamente le altre schede del portale Web.

Nota: è comunque necessario mantenere il layout della pagina Web con i frame superiore e sinistro, il che significa che, in senso stretto, questa pagina non è completamente personalizzabile. È possibile modificare molti componenti di piccole dimensioni per ottenere un aspetto il più possibile simile ai portali Intranet.

In questa sezione viene descritto come configurare ogni singolo componente del portale Web con l'editor di personalizzazione in ASDM.

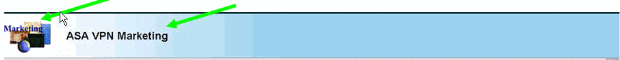

Pannello titolo

Figura 10: Pannello titolo

Per configurare il pannello dei titoli, sono attivate le seguenti opzioni di personalizzazione:

Figura 11: Editor personalizzazione: Configurazione del pannello dei titoli

URL logo

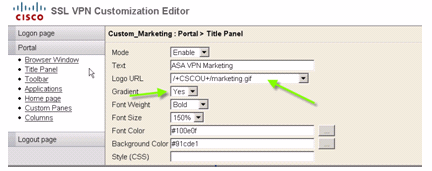

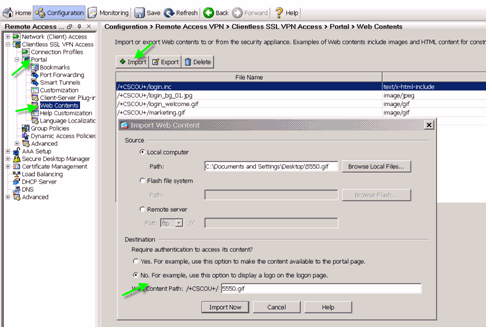

Per personalizzare il logo nel pannello titolo, caricate l'immagine del logo sull'appliance ASA.

Figura 12: Caricare il file di logo marketing.gif come contenuto Web sull'appliance ASA

-

Scegliere Accesso VPN SSL senza client > Portale > Contenuto Web, fare clic su Importa e specificare il percorso del file del logo nel computer locale. Caricarlo come contenuto Web nella directory /+CSCOU+/.

-

Immettere l'URL del logo /+CSCOU+/marketing.gif, come mostrato nella Figura 12.

-

Immettere ASA VPN Marketing come testo.

-

Fare clic sul pulsante ... per scegliere il Colore carattere e il Colore sfondo.

-

Attivate l'opzione Sfumatura per creare un pattern di colore graduale attraente.

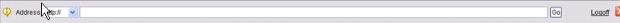

Barra degli strumenti

Figura 13: Barra degli strumenti personalizzata

Per configurare l'indirizzo o la barra degli strumenti, modificare le seguenti opzioni di personalizzazione:

Figura 14: Editor personalizzazione: Configurazione barra degli strumenti

Nota: per impostazione predefinita la barra degli strumenti è attivata. In questo esempio, i campi rimanenti, ad esempio il titolo della casella di prompt, il testo del pulsante Sfoglia e il prompt di disconnessione, vengono rinominati come illustrato.

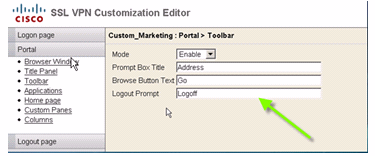

Segnalibri Web con miniature

Figura 15: Segnalibri personalizzati con miniature

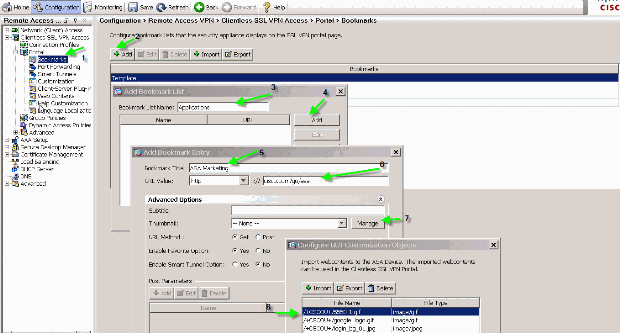

Per aggiungere le miniature accanto ai segnalibri, attenersi alla seguente procedura:

-

Caricare l'immagine richiesta nella directory /+CSCOU+/.

Figura 16: Caricare l'immagine in miniatura da associare ai segnalibri

-

Associare l'immagine in miniatura ai segnalibri ASA.

-

Scegliere Portale > Segnalibri.

-

Fare clic su Add. Inserire Applicazioni per il nome dell'elenco di segnalibri.

-

Fare clic su Add. Immettere ASA Marketing per il titolo del segnalibro.

-

Immettere http://cisco.com/go/asa come valore dell'URL e scegliere Opzioni avanzate.

-

Fare clic su Gestisci. Scegliere la miniatura caricata in precedenza /+CSCU+/5550-1.gif e fare clic su OK.

Figura 17: Associare le anteprime ai segnalibri

-

-

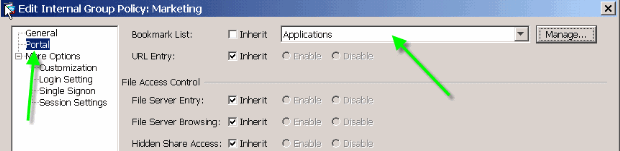

Associare i segnalibri ai criteri di gruppo ASA.

-

Scegliere Configurazione > VPN ad accesso remoto > Accesso VPN SSL senza client > Criteri di gruppo, quindi modificare i criteri di marketing.

-

Scegliere Portal. Deselezionare Eredita accanto a Elenco segnalibri e selezionare Applicazioni dal menu a discesa.

Figura 18: Associa segnalibri a Criteri di gruppo (Marketing)

-

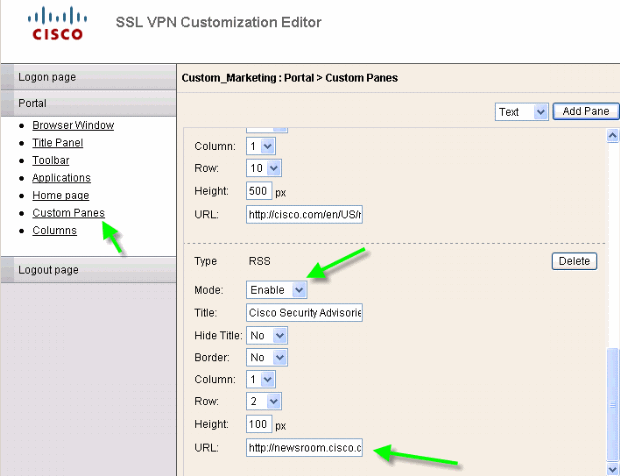

Riquadri personalizzati: Feed RSS

Figura 19: Feed RSS personalizzato

Per visualizzare un feed RSS personalizzato, modificare i seguenti elementi di personalizzazione:

Figura 20: Riquadri personalizzati: Configurazione feed RSS

Nota: feed RSS per Cisco Security Advisory: http://newsroom.cisco.com/data/syndication/rss2/SecurityAdvisories_20.xml.

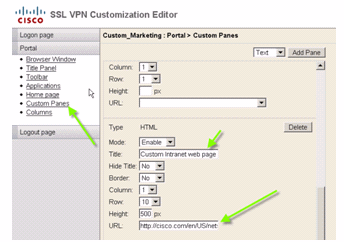

Riquadri personalizzati: Pagina Intranet personalizzata

Figura 21: Pagina Web Intranet personalizzata

Per configurare questa pagina Web Intranet personalizzata, modificare i seguenti elementi di personalizzazione:

Figura 22: Editor personalizzazione: Configurazione riquadri personalizzati

Nota: URL della pagina Cisco CCO: http://cisco.com/en/US/netsol.

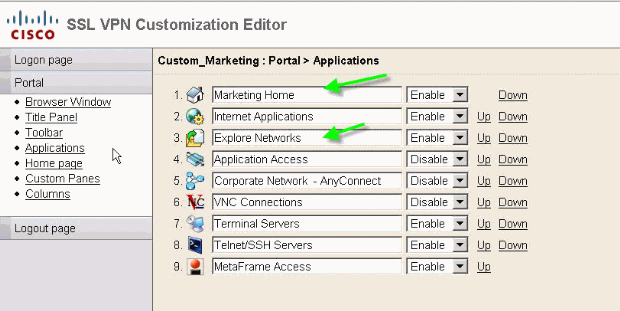

Nomi delle schede delle applicazioni personalizzate

Figura 23: Nomi delle schede delle applicazioni personalizzate

Per configurare i nomi delle schede dell'applicazione, modificare i seguenti elementi di personalizzazione:

Figura 24: Personalizza nomi schede applicazione

Nota: è possibile attivare le applicazioni in modo selettivo e ridisporle con i collegamenti Su e Giù.

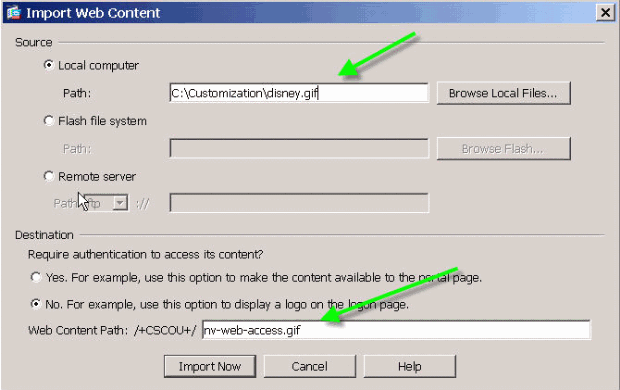

Anteprime personalizzate delle applicazioni

Figura 25: Anteprime personalizzate delle applicazioni

Per aggiungere le miniature preferite accanto ai nomi delle applicazioni, ad esempio le icone nell'esempio, attenersi alla seguente procedura:

-

Dalla pagina del portale, fare clic con il pulsante destro del mouse sull'immagine di anteprima predefinita per individuarne il nome e la posizione.

-

Per la scheda Home, la posizione dell'immagine in miniatura è /+CSCOU+/nv-home.gif.

-

Per la scheda Applicazioni Web, la posizione dell'anteprima è /+CSCOU+/nv-web-access.gif.

-

-

Importare l'immagine desiderata come contenuto Web sull'appliance ASA con il nome acquisito nel primo passaggio.

Ad esempio, se si desidera associare il file disney.gif alla scheda Applicazioni Web, importarlo come nv-web-access.gif.

Figura 26: Importa miniature per schede applicazione

Pagine della Guida personalizzate per le applicazioni

Per impostazione predefinita, Cisco fornisce i file della Guida per l'utilizzo delle applicazioni. Queste pagine possono essere sostituite da pagine HTML personalizzate. Ad esempio, nella Figura 27 è possibile aggiungere un'immagine personalizzata alla pagina della Guida.

Figura 27: Pagina della Guida personalizzata

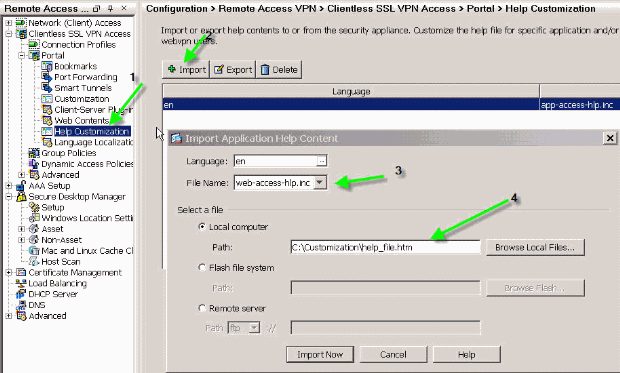

Per personalizzare i file della Guida, attenersi alla seguente procedura:

-

Scegliere Portale > Personalizzazione Guida e fare clic su Importa.

-

Selezionare la lingua.

-

Selezionare il file .inc. Ad esempio, se si desidera modificare la pagina della Guida corrispondente alla scheda Accesso all'applicazione Web, selezionare il file web-access-hlp.inc.

-

Scegliere il file HTML personalizzato.

Figura 28: Importa file della Guida personalizzati per l'accesso alle applicazioni

Verifica della personalizzazione

A questo punto, accedere all'appliance ASA all'indirizzo https://asa.cisco.com/sslclient. Una volta completata l'autenticazione, verrà visualizzato il portale Web personalizzato.

Personalizza pagina di accesso

Questa è la pagina di login predefinita:

Figura 29: Pagina di accesso predefinita

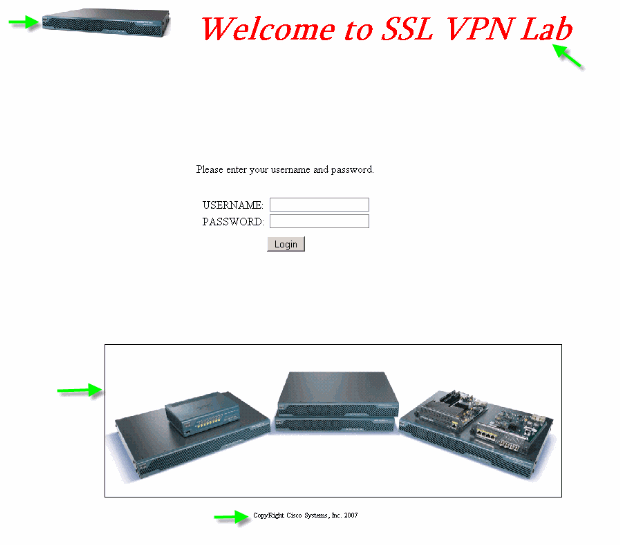

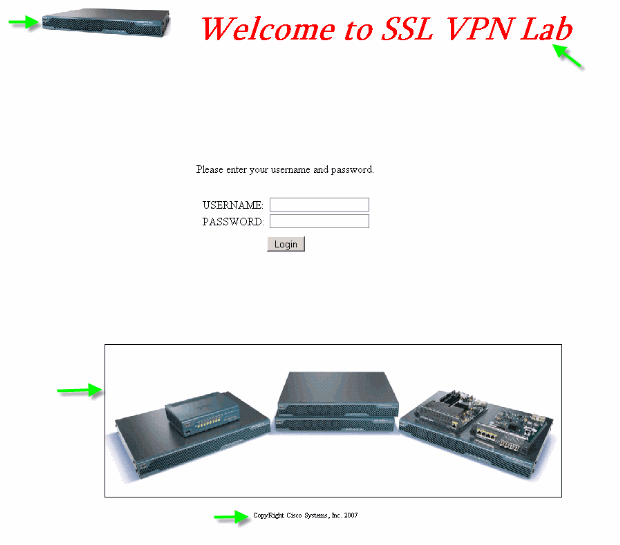

Questa è una pagina di login completamente personalizzata:

Figura 30: Pagina di login completamente personalizzata

La nuova pagina di accesso include un logo, un titolo e un'immagine personalizzati, oltre alla finestra di dialogo di accesso/password. La pagina di login è completamente personalizzabile, il che significa che è possibile creare qualsiasi pagina HTML e inserire la finestra di dialogo login/password nella posizione desiderata.

Nota: anche se l'intera pagina di login è personalizzabile, la finestra di dialogo relativa al login e alla password che ASA carica per l'utente finale non è completamente personalizzabile.

Con la personalizzazione completa, è possibile fornire codice HTML per la propria schermata di accesso e quindi inserire codice HTML Cisco che richiama le funzioni sull'appliance di sicurezza che crea il modulo di accesso e l'elenco a discesa Selettore della lingua.

Nelle sezioni seguenti del documento vengono descritte le modifiche richieste nel codice HTML e le attività necessarie per configurare l'appliance di sicurezza per l'utilizzo del nuovo codice.

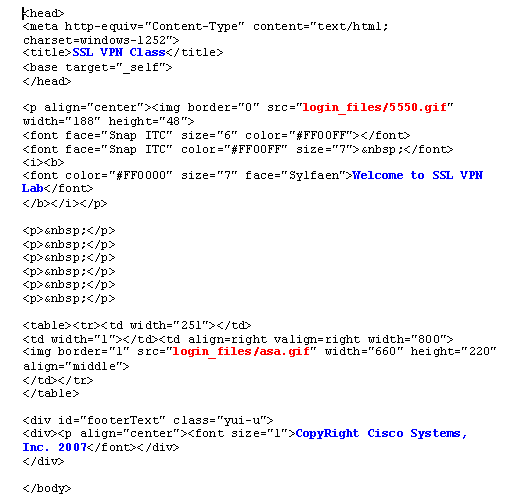

Iniziare con il proprio file HTML

HTML ottenuto dall'editor di Microsoft FrontPage. Include il titolo, il logo personalizzato, un'immagine e un piè di pagina.

Nota: le immagini 5550.gif e asa.gif vengono salvate nella directory login_files. Gli spazi vuoti sono intenzionali e vengono sostituiti con la finestra di dialogo login/password nei passaggi successivi.

A questo punto, la pagina ha l'aspetto della Figura 31. Si noti come includa uno spazio vuoto per consentire l'inserimento della finestra di dialogo nei passaggi futuri.

Figura 31: Pagina Web iniziale

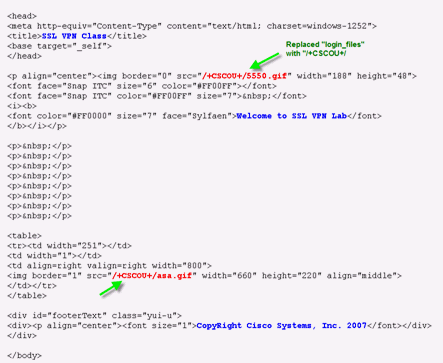

Modifica posizione collegamenti a immagine

Per tutte le immagini, sostituire il percorso con la parola chiave /+CSCOU+/, che è una directory interna dell'appliance ASA. Quando si carica un'immagine nell'appliance ASA, l'immagine viene salvata nella directory /+CSCOU+/ interna del file system ASA. In seguito, quando l'appliance ASA carica il codice HTML modificato, i file immagine vengono caricati correttamente.

Figura 32: Codice HTML modificato

Nota: nel primo collegamento, login_files/5550.gif è sostituito da /+CSCOU+/5550.gif.

Rinominare il file HTML

Il passaggio successivo consiste nel rinominare il file login.html in login.inc.

L'estensione .inc è necessaria affinché ASA riconosca questo tipo di file come speciale e includa lo script Java necessario per supportare la finestra di dialogo login/password.

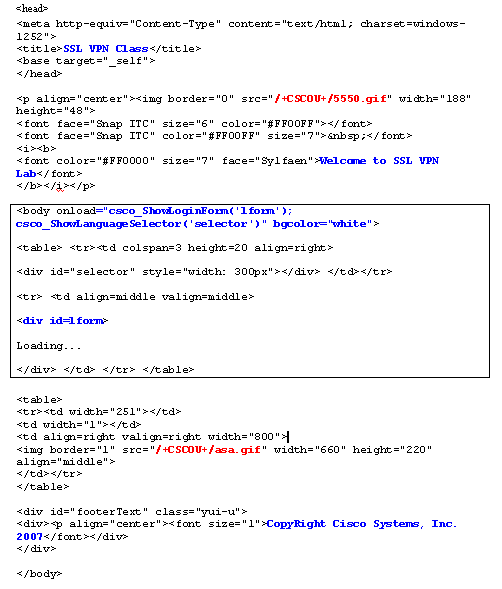

Aggiungere codice al file login.inc

Il codice HTML deve essere aggiunto nella posizione in cui si desidera visualizzare la finestra di dialogo di accesso/password.

<body onload="csco_ShowLoginForm('lform');

csco_ShowLanguageSelector('selector')"

bgcolor="white">

<table> <tr><td colspan=3 height=20 align=right>

<div id="selector" style="width: 300px"></div> </td></tr>

<tr> <td align=middle valign=middle>

Loading...

</div> </td> </tr> </table>

Nota: le prime due funzioni cisco_ShowLoginForm(form) e cisco_ShowLanguageSelector(selector) sono due funzioni script java la cui definizione viene importata da ASA quando esegue il rendering del file .inc. In questo codice, è sufficiente richiamare la funzione per visualizzare la finestra di dialogo login/password insieme al selettore della lingua.

Nota: la finestra di dialogo è rappresentata come elemento tabella. Può essere disposto intorno ad altre immagini o testo oppure allineato nel modo che si ritiene più adatto alla pagina HTML.

In questo scenario, la finestra di dialogo login/password viene visualizzata sopra l'immagine asa.gif al centro. Quando si inserisce il codice, la pagina HTML finale avrà il seguente aspetto:

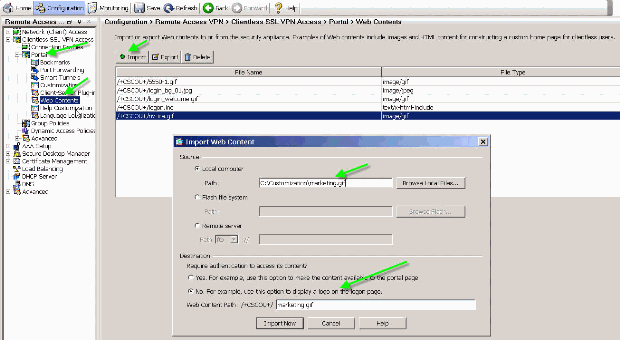

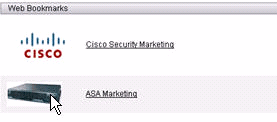

Caricare il file login.inc e i file di immagine come contenuti Web su ASA

Il passaggio successivo è caricare il file login.inc finale e i file di immagine come contenuti Web sull'appliance ASA. Per salvare i file nella directory /+CSCOU+/, è necessario selezionare l'opzione inferiore.

Figura 33: Importazione dei file di immagine come contenuto Web in ASA

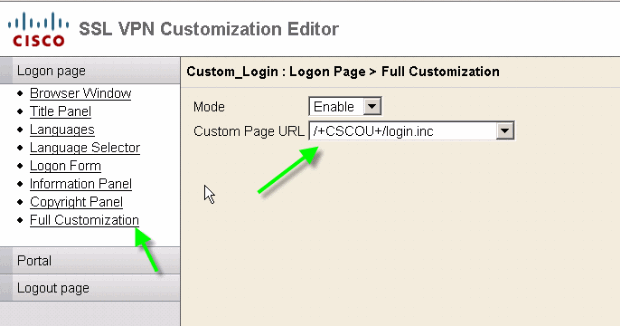

Selezionare login.inc come file per la personalizzazione completa

Infine, nell'editor di personalizzazione, selezionare la scheda Personalizzazione completa e fornire un collegamento al file login.inc caricato. Quando l'utente finale si connette da un profilo di connessione associato a questa personalizzazione, ad esempio sslclient, viene visualizzata la pagina di accesso completamente personalizzata.

Figura 34: Associare il file login.inc come file per la personalizzazione completa

Verifica della personalizzazione completa

Quando si esegue la connessione all'appliance ASA tramite https://asa.cisco.com/sslclient, viene visualizzata la pagina di accesso completamente personalizzata.

Figura 35: Pagina di login finale completamente personalizzata

Supporto CLI

Come spiegato, tutte le personalizzazioni vengono modificate con ASDM. Tuttavia, è ancora possibile utilizzare questi comandi CLI per eliminare le personalizzazioni e altri contenuti WebVPN:

ripristina webvpn:

all Revert all webvpn related data customization Revert customization file plug-in Revert plug-in options translation-table Revert translation table url-list Revert a list of URLs for use with WebVPN webcontent Revert webcontent

Ad esempio:

-

Per eliminare una personalizzazione, usare il comando revert webvpn customization Custom_Marketing CLI.

-

Per eliminare il file del logo, usare il comando revert webvpn webcontent /+CSCOU+/marketing.gif.

-

Per eliminare i segnalibri, usare il comando revert webvpn url-list Marketing_URL_List.

-

Per eliminare tutte le personalizzazioni, i contenuti Web, i plug-in e i segnalibri, eseguire il comando revert webvpn all.

Nota: poiché le personalizzazioni WebVPN non vengono salvate nella configurazione in esecuzione, una tipica sequenza di cancellazione in scrittura, ricaricamento non cancella le personalizzazioni o i contenuti Web dall'appliance ASA. È necessario eseguire in modo esplicito i comandi revert webvpn o eliminare manualmente le personalizzazioni da ASDM.

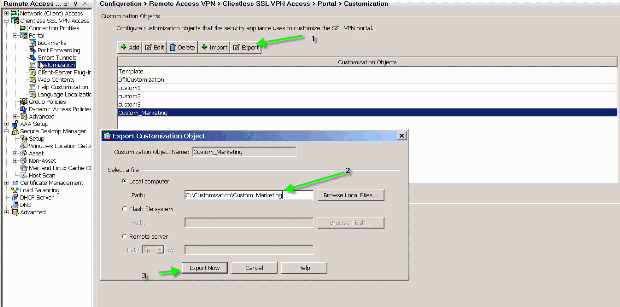

Eseguire il backup delle personalizzazioni

A differenza degli altri comandi CLI, le personalizzazioni non vengono salvate nella configurazione in esecuzione. Al contrario, è necessario esportare esplicitamente le personalizzazioni, che vengono salvate in formato XML nel computer host.

Figura 36: Esportazione della personalizzazione per il backup o la replica su un'altra appliance ASA

Per ripristinare le personalizzazioni, importarle con il file XML ottenuto nel passaggio precedente.

Figura 37: Importare una personalizzazione da un file XML esportato in precedenza

Nota: oltre a esportare/importare la personalizzazione, è anche necessario eseguire manualmente il backup/ripristino del contenuto Web, che include i file di immagine, i file della guida e le immagini in miniatura, in modo esplicito. In caso contrario, la personalizzazione non è completamente funzionale.

Conclusioni

Le funzioni avanzate di personalizzazione introdotte in ASA versione 8.0 consentono di sviluppare pagine di portali Web accattivanti. È possibile ottenere la virtualizzazione creando diversi portali Web personalizzati per diversi gruppi. Inoltre, la pagina di accesso può essere completamente personalizzata in base ai normali portali Web della Intranet, per offrire un'esperienza utente coerente.

Risoluzione dei problemi

È possibile ricevere questo messaggio di errore dopo l'abilitazione della personalizzazione di WebVPN:

%ERROR: csco_config.lua:36: csco_config.lua:552: copying 'disk0:/csco_config/locale/ja/LC_MESSAGES/PortForwarder.po' to a temporary ramfs file failed %ERROR: csco_config.lua:36: csco_config.lua:552: copying 'disk0:/csco_config/locale/ja/LC_MESSAGES/webvpn.po' to a temporary ramfs file failed %ERROR: csco_config.lua:36: csco_config.lua:552: copying 'disk0:/csco_config/locale/fr/LC_MESSAGES/customization.po' to a temporary ramfs file failed.

Per risolvere il problema, eseguire il comando revert webvpn all e ricaricare l'appliance ASA.

Feedback

Feedback