ASA 8.3(x): Esempio di connessione a tre reti interne con configurazione Internet

Sommario

Introduzione

In questo documento viene spiegato come configurare Cisco Adaptive Security Appliance (ASA) con versione 8.3(1) per l'utilizzo con tre reti interne. Per semplicità, sui router vengono usati percorsi statici.

Per ulteriori informazioni, fare riferimento al documento PIX/ASA: Esempio di connessione di tre reti interne con configurazione Internet per la stessa configurazione su Cisco Adaptive Security Appliance (ASA) con versione 8.2 e precedenti.

Prerequisiti

Requisiti

Nessun requisito specifico previsto per questo documento.

Componenti usati

Per la stesura del documento, è stata usata la versione 8.3(1) di Cisco Adaptive Security Appliance (ASA).

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Convenzioni

Per ulteriori informazioni sulle convenzioni usate, consultare il documento Cisco sulle convenzioni nei suggerimenti tecnici.

Configurazione

In questa sezione vengono presentate le informazioni necessarie per configurare le funzionalità descritte più avanti nel documento.

Nota: per ulteriori informazioni sui comandi menzionati in questo documento, usare lo strumento di ricerca dei comandi (solo utenti registrati).

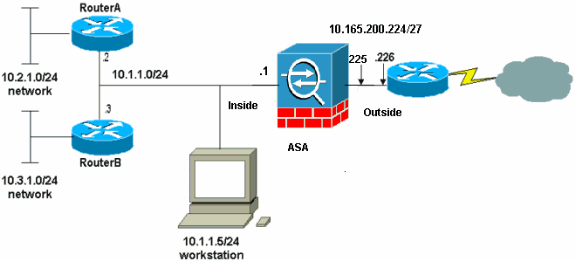

Esempio di rete

Nel documento viene usata questa impostazione di rete.

Nota: il gateway predefinito degli host sulla rete 10.1.1.0 punta al router A. Viene aggiunto un percorso predefinito sul router B che punta al router A. Il router A ha un percorso predefinito che punta all'interfaccia interna dell'ASA.

Nota: gli schemi di indirizzamento IP utilizzati in questa configurazione non sono legalmente instradabili su Internet. Si tratta degli indirizzi RFC 1918 utilizzati in un ambiente lab.

Configurazione ASA 8.3

Nel documento vengono usate queste configurazioni.

se il dispositivo Cisco restituisce i risultati di un comando write terminal, è possibile usare Output Interpreter (solo utenti registrati) per visualizzare i potenziali errori e correggerli.

| Configurazione routerA |

|---|

RouterA#show running-config Building configuration... Current configuration : 1151 bytes ! version 12.4 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterA ! boot-start-marker boot-end-marker ! enable password cisco ! memory-size iomem 25 no network-clock-participate slot 1 no network-clock-participate wic 0 no network-clock-participate wic 1 no network-clock-participate wic 2 no network-clock-participate aim 0 no network-clock-participate aim 1 no aaa new-model ip subnet-zero ip cef ! ! ! ! ip audit po max-events 100 no ftp-server write-enable ! ! ! ! ! no crypto isakmp enable ! ! ! interface FastEthernet0/0 ip address 10.1.1.2 255.255.255.0 duplex auto speed auto ! interface FastEthernet0/1 ip address 10.2.1.1 255.255.255.0 duplex auto speed auto ! interface IDS-Sensor1/0 no ip address shutdown hold-queue 60 out ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.1 ip route 10.3.1.0 255.255.255.0 10.1.1.3 no ip http server no ip http secure-server ! ! ! ! ! control-plane ! ! ! line con 0 line 33 no activation-character no exec transport preferred none transport input all transport output all line aux 0 line vty 0 4 password ww login ! ! end RouterA# |

| Configurazione routerB |

|---|

RouterB#show running-config Building configuration... Current configuration : 1132 bytes ! version 12.4 no service pad service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterB ! boot-start-marker boot-end-marker ! ! no network-clock-participate slot 1 no network-clock-participate wic 0 no network-clock-participate wic 1 no network-clock-participate wic 2 no network-clock-participate aim 0 no network-clock-participate aim 1 no aaa new-model ip subnet-zero ip cef ! ! ! ! ip audit po max-events 100 no ip domain lookup no ftp-server write-enable ! ! ! ! ! no crypto isakmp enable ! ! ! interface FastEthernet0/0 ip address 10.1.1.3 255.255.255.0 duplex auto speed auto no cdp enable ! interface FastEthernet0/1 ip address 10.3.1.1 255.255.255.0 duplex auto speed auto ! interface IDS-Sensor1/0 no ip address shutdown hold-queue 60 out ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.2 no ip http server no ip http secure-server ! ! ! ! ! control-plane ! ! ! line con 0 stopbits 1 line 33 no activation-character no exec transport preferred none transport input all transport output all line aux 0 line vty 0 4 password cisco login ! ! end RouterB# |

Configurazione di ASA 8.3 e versioni successive

Nota: i comandi non predefiniti sono visualizzati in grassetto.

| ASA 8.3(1) con configurazione in esecuzione |

|---|

ASA#show run : Saved : ASA Version 8.3(1) ! hostname ASA enable password 8Ry2YjIyt7RRXU24 encrypted passwd 2KFQnbNIdI.2KYOU encrypted names ! interface Ethernet0 nameif outside security-level 0 ip address 10.165.200.225 255.255.255.224 ! interface Ethernet1 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 ! boot system disk0:/asa831-k8.bin ftp mode passive !--- Output Suppressed !--- Creates an object called OBJ_GENERIC_ALL. !--- Any host IP not already matching another configured !--- object will get PAT to the outside interface IP !--- on the ASA (or 10.165.200.226) for internet bound traffic. object network OBJ_GENERIC_ALL subnet 0.0.0.0 0.0.0.0 nat (inside,outside) source dynamic OBJ_GENERIC_ALL interface !--- Output Suppressed !--- Define a default route to the ISP router. route outside 0.0.0.0 0.0.0.0 10.165.200.226 1 !--- Define a route to the INTERNAL router with network 10.2.1.0. route inside 10.2.1.0 255.255.255.0 10.1.1.2 1 !--- Define a route to the INTERNAL router with network 10.3.1.0. route inside 10.3.1.0 255.255.255.0 10.1.1.3 1 : end |

Nota: per ulteriori informazioni sulla configurazione di NAT e PAT su ASA 8.3, fare riferimento alle informazioni su NAT.

Per ulteriori informazioni su come configurare gli elenchi degli accessi su PIX/ASA, consultare il documento PIX/ASA 7.x : Reindirizzamento delle porte (inoltro) con comandi nat, globali, statici e access-list.

Verifica

Attualmente non è disponibile una procedura di verifica per questa configurazione.

Risoluzione dei problemi

Le informazioni contenute in questa sezione permettono di risolvere i problemi relativi alla configurazione.

Nota: per ulteriori informazioni su come risolvere i problemi relativi a PIX/ASA, consultare il documento sulla risoluzione dei problemi di connessione tramite PIX e ASA.

Comandi per la risoluzione dei problemi

Lo strumento Output Interpreter (solo utenti registrati) (OIT) supporta alcuni comandi show. Usare l'OIT per visualizzare un'analisi dell'output del comando show.

Nota: consultare le informazioni importanti sui comandi di debug prima di usare i comandi di debug.

-

debug icmp traceeMostra se le richieste ICMP dagli host raggiungono il PIX. Per eseguire il debug, è necessario aggiungere il comando access-list per autorizzare l'ICMP nella configurazione.

-

logging buffer debuggingâMostra le connessioni in fase di definizione e negate agli host che attraversano il PIX.? Le informazioni vengono memorizzate nel buffer di registro PIX e l'output può essere visualizzato con il comando show log.

Per ulteriori informazioni su come configurare la registrazione, consultare il documento sull'impostazione del syslog PIX.

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

09-Jun-2011 |

Versione iniziale |

Feedback

Feedback