ASA/PIX - Configurazione di un tunnel IPsec da LAN a LAN per router Cisco IOS

Sommario

Introduzione

In questo documento viene illustrato come configurare un tunnel IPsec da PIX Security Appliance 7.x e versioni successive o da Adaptive Security Appliance (ASA) con una rete interna su un router 2611 con immagine crittografica. Le route statiche vengono utilizzate per maggiore semplicità.

Per ulteriori informazioni sulla configurazione di un tunnel LAN-LAN tra un router e il PIX, fare riferimento a Configurazione di IPSec - Da router a PIX.

Per ulteriori informazioni sulla configurazione del tunnel IPSec tra Cisco VPN 3000 Concentrator e Cisco VPN 3000 Concentrator, fare riferimento a Esempio di configurazione del tunnel IPSec LAN-LAN tra PIX Firewall e Cisco VPN 3000 Concentrator.

Per ulteriori informazioni sullo scenario in cui il tunnel LAN-LAN è posizionato tra il PIX e il concentratore VPN, fare riferimento all'esempio di configurazione del tunnel IPsec tra il PIX e il concentratore VPN.

Per ulteriori informazioni sullo scenario in cui il tunnel LAN-LAN tra i PIX consente anche a un client VPN di accedere al PIX spoke tramite il PIX dell'hub, fare riferimento all'esempio di configurazione dell'autenticazione TACACS+ 7.x Enhanced Spoke-to-Client VPN con autenticazione TACACS+.

Per ulteriori informazioni sullo stesso scenario in cui la versione software della versione 8.x dell'appliance di sicurezza PIX/ASA, fare riferimento all'esempio di configurazione del router IOS e della VPN IPsec da sito a sito tra ASA/PIX e un router IOS.

Per ulteriori informazioni sullo stesso scenario in cui la configurazione relativa all'ASA viene mostrata usando l'interfaccia GUI ASDM e la configurazione relativa al router viene mostrata usando l'interfaccia GUI del Cisco TCP, consultare il documento sulla configurazione professionale: VPN IPsec da sito a sito tra ASA/PIX e un esempio di configurazione del router.

Prerequisiti

Requisiti

Nessun requisito specifico previsto per questo documento.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

-

PIX-525 con software PIX versione 7.0

-

Router Cisco 2611 con software Cisco IOS® versione 12.2(15)T13

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Convenzioni

Fare riferimento a Cisco Technical Tips Conventions per ulteriori informazioni sulle convenzioni dei documenti.

Premesse

Sul PIX, i comandi access-list e nat 0 funzionano insieme. Quando un utente della rete 10.1.1.0 passa alla rete 10.2.2.0, l'elenco degli accessi viene utilizzato per consentire la crittografia del traffico di rete 10.1.1.0 senza NAT (Network Address Translation). Sul router, i comandi route-map e access-list vengono usati per consentire il traffico di rete 10.2.2.0 da crittografare senza NAT. Tuttavia, quando gli stessi utenti si spostano altrove, vengono convertiti nell'indirizzo 172.17.63.230 tramite Port Address Translation (PAT).

Questi sono i comandi di configurazione richiesti sulle appliance di sicurezza PIX per fare in modo che il traffico non passi attraverso PAT sul tunnel e il traffico verso Internet per passare attraverso PAT

access-list nonat permit ip 10.1.1.0 255.255.255.0 10.2.2.0 255.255.255.0 nat (inside) 0 access-list nonat nat (inside) 1 10.1.1.0 255.255.255.0 0 0

Configurazione

In questa sezione vengono presentate le informazioni necessarie per configurare le funzionalità descritte più avanti nel documento.

Nota: per ulteriori informazioni sui comandi menzionati in questa sezione, usare lo strumento di ricerca dei comandi (solo utenti registrati).

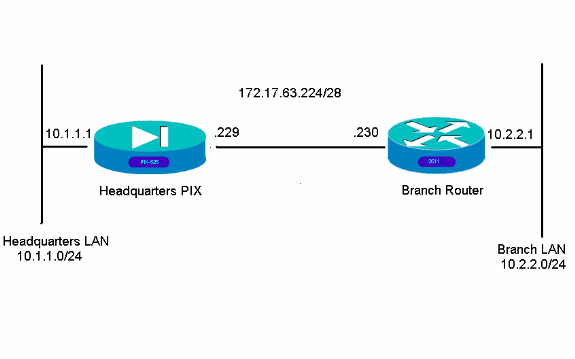

Esempio di rete

Il documento usa la seguente configurazione di rete:

Configurazioni

Gli esempi di configurazione riportati di seguito sono relativi all'interfaccia della riga di comando. Se si preferisce configurare l'uso di ASDM, vedere la sezione Configurazione con Adaptive Security Device Manager (ASDM) di questo documento.

| PIX sede centrale |

|---|

HQPIX(config)#show run PIX Version 7.0(0)102 names ! interface Ethernet0 description WAN interface nameif outside security-level 0 ip address 172.17.63.229 255.255.255.240 ! interface Ethernet1 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 ! interface Ethernet2 shutdown no nameif no security-level no ip address ! interface Ethernet3 shutdown no nameif no security-level no ip address ! interface Ethernet4 shutdown no nameif no security-level no ip address ! interface Ethernet5 shutdown no nameif no security-level no ip address ! enable password 8Ry2YjIyt7RRXU24 encrypted passwd 2KFQnbNIdI.2KYOU encrypted hostname HQPIX domain-name cisco.com ftp mode passive clock timezone AEST 10 access-list Ipsec-conn extended permit ip 10.1.1.0 255.255.255.0 10.2.2.0 255.255.255.0 access-list nonat extended permit ip 10.1.1.0 255.255.255.0 10.2.2.0 255.255.255.0 pager lines 24 logging enable logging buffered debugging mtu inside 1500 mtu outside 1500 no failover monitor-interface inside monitor-interface outside asdm image flash:/asdmfile.50073 no asdm history enable arp timeout 14400 nat-control global (outside) 1 interface nat (inside) 0 access-list nonat nat (inside) 1 10.1.1.0 255.255.255.0 access-group 100 in interface inside route outside 0.0.0.0 0.0.0.0 172.17.63.230 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 sip 0:30:00 sip_media 0:02:00 timeout uauth 0:05:00 absolute aaa-server TACACS+ protocol tacacs+ aaa-server RADIUS protocol radius aaa-server partner protocol tacacs+ username cisco password 3USUcOPFUiMCO4Jk encrypted http server enable http 10.1.1.2 255.255.255.255 inside no snmp-server location no snmp-server contact snmp-server community public snmp-server enable traps snmp crypto ipsec transform-set avalanche esp-des esp-md5-hmac crypto ipsec security-association lifetime seconds 3600 crypto ipsec df-bit clear-df outside crypto map forsberg 21 match address Ipsec-conn crypto map forsberg 21 set peer 172.17.63.230 crypto map forsberg 21 set transform-set avalanche crypto map forsberg interface outside isakmp identity address isakmp enable outside isakmp policy 1 authentication pre-share isakmp policy 1 encryption 3des isakmp policy 1 hash sha isakmp policy 1 group 2 isakmp policy 1 lifetime 86400 isakmp policy 65535 authentication pre-share isakmp policy 65535 encryption 3des isakmp policy 65535 hash sha isakmp policy 65535 group 2 isakmp policy 65535 lifetime 86400 telnet timeout 5 ssh timeout 5 console timeout 0 tunnel-group 172.17.63.230 type ipsec-l2l tunnel-group 172.17.63.230 ipsec-attributes pre-shared-key * ! class-map inspection_default match default-inspection-traffic ! ! policy-map asa_global_fw_policy class inspection_default inspect dns maximum-length 512 inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp inspect http ! service-policy asa_global_fw_policy global Cryptochecksum:3a5851f7310d14e82bdf17e64d638738 : end SV-2-8# |

| Router per filiali |

|---|

BranchRouter#show run Building configuration... Current configuration : 1719 bytes ! ! Last configuration change at 13:03:25 AEST Tue Apr 5 2005 ! NVRAM config last updated at 13:03:44 AEST Tue Apr 5 2005 ! version 12.2 service timestamps debug datetime msec service timestamps log uptime no service password-encryption ! hostname BranchRouter ! logging queue-limit 100 logging buffered 4096 debugging ! username cisco privilege 15 password 0 cisco memory-size iomem 15 clock timezone AEST 10 ip subnet-zero ! ! ! ip audit notify log ip audit po max-events 100 ! ! ! crypto isakmp policy 11 encr 3des authentication pre-share group 2 crypto isakmp key cisco123 address 172.17.63.229 ! ! crypto ipsec transform-set sharks esp-des esp-md5-hmac ! crypto map nolan 11 ipsec-isakmp set peer 172.17.63.229 set transform-set sharks match address 120 ! ! ! ! ! ! ! ! ! ! no voice hpi capture buffer no voice hpi capture destination ! ! mta receive maximum-recipients 0 ! ! ! ! interface Ethernet0/0 ip address 172.17.63.230 255.255.255.240 ip nat outside no ip route-cache no ip mroute-cache half-duplex crypto map nolan ! interface Ethernet0/1 ip address 10.2.2.1 255.255.255.0 ip nat inside half-duplex ! ip nat pool branch 172.17.63.230 172.17.63.230 netmask 255.255.255.0 ip nat inside source route-map nonat pool branch overload no ip http server no ip http secure-server ip classless ip route 10.1.1.0 255.255.255.0 172.17.63.229 ! ! ! access-list 120 permit ip 10.2.2.0 0.0.0.255 10.1.1.0 0.0.0.255 access-list 130 deny ip 10.2.2.0 0.0.0.255 10.1.1.0 0.0.0.255 access-list 130 permit ip 10.2.2.0 0.0.0.255 any ! route-map nonat permit 10 match ip address 130 ! call rsvp-sync ! ! mgcp profile default ! dial-peer cor custom ! ! ! ! ! line con 0 line aux 0 line vty 0 4 login ! ! end |

Configurazione con ASDM

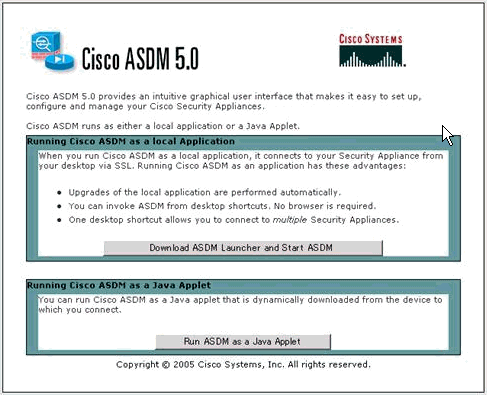

Nell'esempio viene mostrato come configurare il PIX con l'interfaccia grafica ASDM. Un PC con browser e indirizzo IP 10.1.1.2 è collegato all'interfaccia interna e1 del PIX. Assicurarsi che sia abilitato http sul PIX.

Questa procedura mostra la configurazione ASDM del PIX della sede centrale.

-

Collegare il PC al PIX e scegliere un metodo di download.

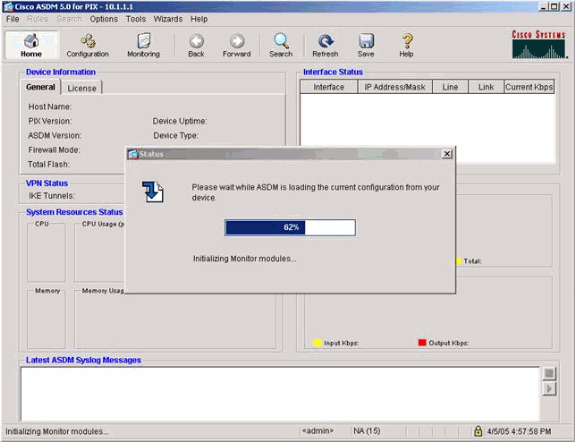

ASDM carica la configurazione esistente dal PIX.

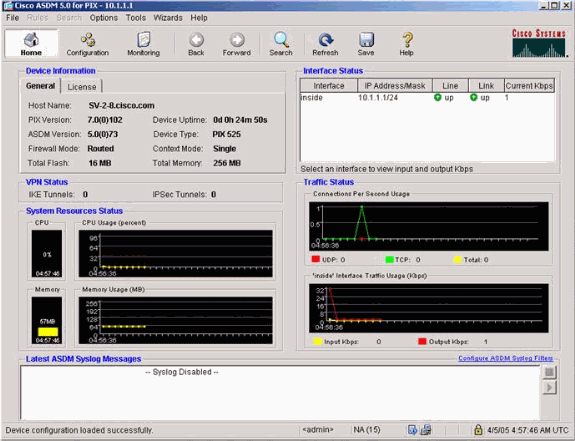

Questa finestra fornisce strumenti e menu di controllo.

-

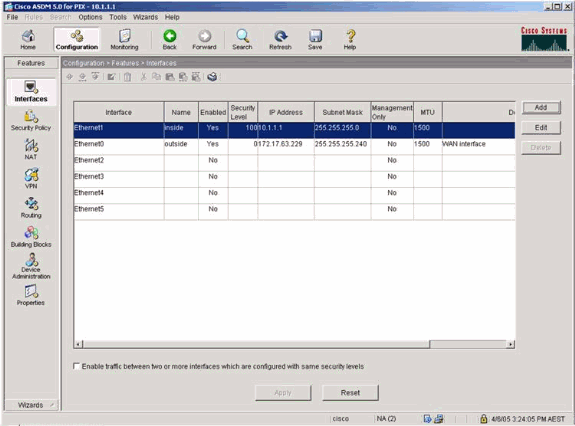

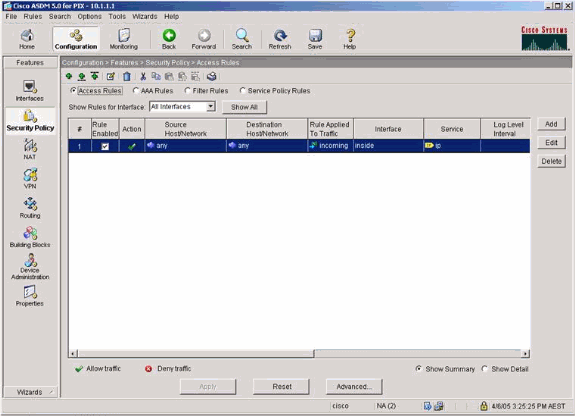

Selezionare Configurazione > Funzionalità > Interfacce e selezionare Aggiungi per le nuove interfacce o Modifica per una configurazione esistente.

-

Selezionare le opzioni di protezione per l'interfaccia interna.

-

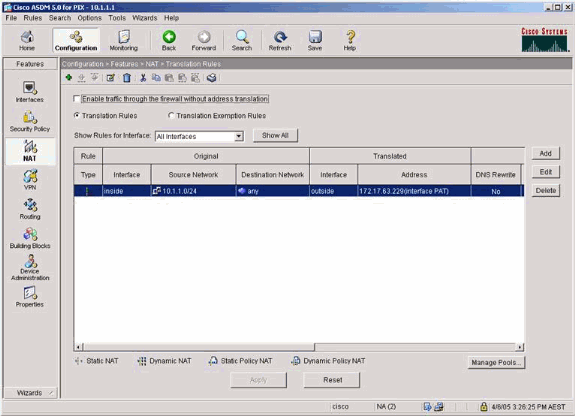

Nella configurazione NAT, il traffico crittografato è esente da NAT e tutto il resto del traffico è NAT/PAT verso l'interfaccia esterna.

-

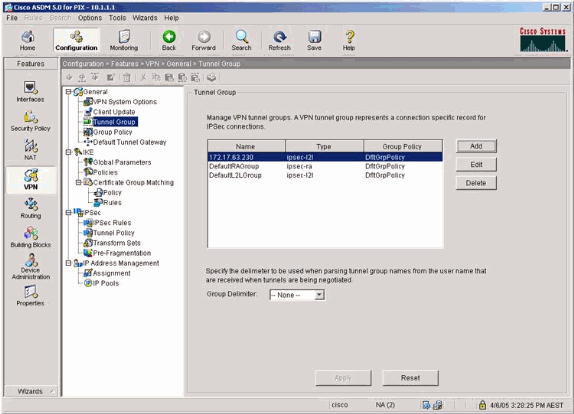

Selezionare VPN > Generale > Gruppo di tunnel e abilitare un gruppo di tunnel

-

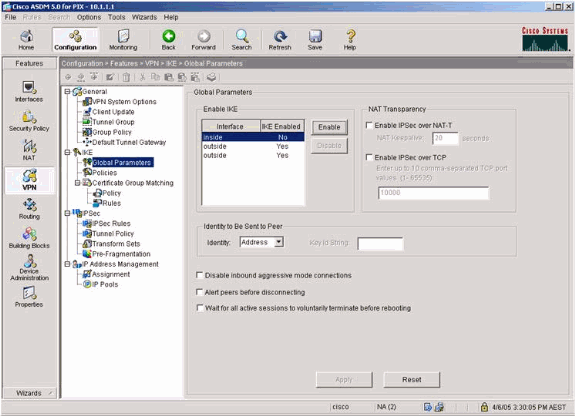

Selezionare VPN > IKE > Global Parameters e abilitare IKE sull'interfaccia esterna.

-

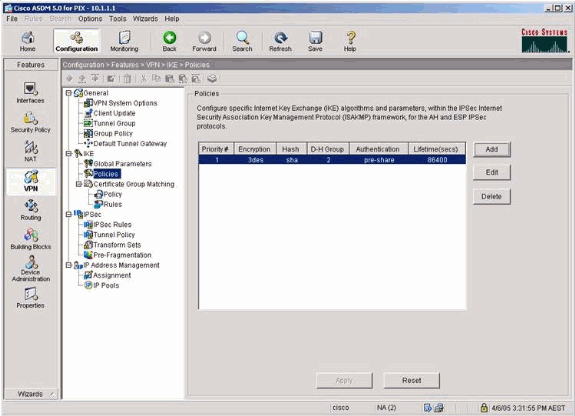

Selezionare VPN > IKE > Policy e scegliere le policy IKE.

-

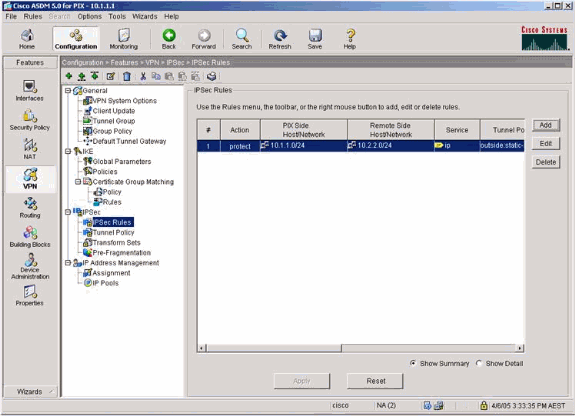

Selezionare VPN > IPsec > Regole IPSec e scegliere IPSec per il tunnel locale e l'indirizzamento remoto.

-

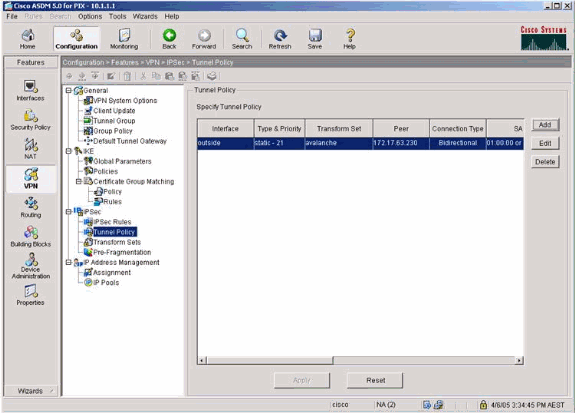

Selezionare VPN > IPsec > Criteri tunnel e scegliere il criterio tunnel.

-

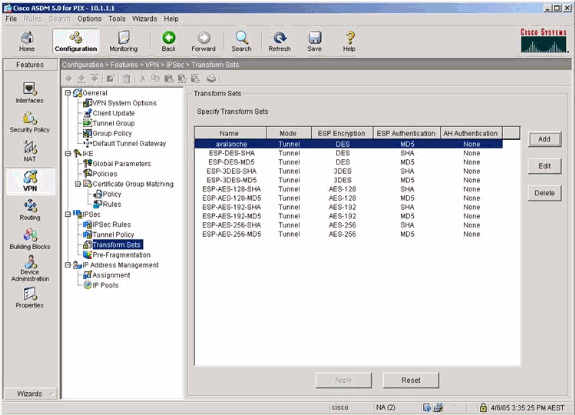

Selezionate VPN > IPSec > Set trasformazioni e scegliete un set trasformazioni.

-

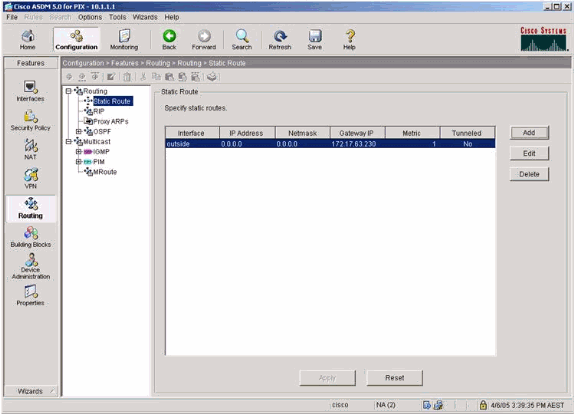

Selezionare Routing > Routing > Static Route e scegliere una route statica al router gateway. Nell'esempio, il percorso statico punta al peer VPN remoto per semplicità.

Verifica

Per verificare che la configurazione funzioni correttamente, consultare questa sezione.

Lo strumento Output Interpreter (solo utenti registrati) (OIT) supporta alcuni comandi show. Usare OIT per visualizzare un'analisi dell'output del comando show.

-

show crypto ipsec sa: visualizza le associazioni di sicurezza della fase 2.

-

show crypto isakmp sa: visualizza le associazioni di sicurezza della fase 1.

Risoluzione dei problemi

È possibile utilizzare ASDM per abilitare il log e visualizzarne i log.

-

Selezionare Configurazione > Proprietà > Registrazione > Impostazione registrazione, scegliere Abilita registrazione e fare clic su Applica per abilitare la registrazione.

-

Selezionare Monitoraggio > Log > Buffer di log > Al livello di log, scegliere Buffer di log e fare clic su Visualizza per visualizzare i log.

Comandi per la risoluzione dei problemi

Lo strumento Output Interpreter (solo utenti registrati) (OIT) supporta alcuni comandi show. Usare OIT per visualizzare un'analisi dell'output del comando show.

Nota: consultare le informazioni importanti sui comandi di debug prima di usare i comandi di debug.

-

debug crypto ipsec: visualizza le negoziazioni IPsec della fase 2.

-

debug crypto isakmp: visualizza le negoziazioni ISAKMP della fase 1.

-

debug crypto engine: visualizza il traffico crittografato.

-

clear crypto isakmp: cancella le associazioni di sicurezza correlate alla fase 1.

-

clear crypto sa: cancella le associazioni di sicurezza correlate alla fase 2.

-

debug icmp trace: visualizza se le richieste ICMP dagli host raggiungono il PIX. Per eseguire il debug, è necessario aggiungere il comando access-list per autorizzare l'ICMP nella configurazione.

-

logging buffer debugging: visualizza le connessioni stabilite e negate agli host che passano attraverso il PIX. Le informazioni vengono memorizzate nel buffer di registro PIX e l'output può essere visualizzato con il comando show log.

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

07-Feb-2014 |

Versione iniziale |

Feedback

Feedback