Installazione di patch e aggiornamenti nel modulo FirePOWER tramite ASDM (gestione integrata)

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento vengono descritti i vari metodi di aggiornamento/aggiornamento/patch disponibili nel modulo Firepower e la relativa procedura di installazione mediante Adaptive Security Device Manager (On-Box Management).

Contributo di Avinash, Prashant Joshi e Sunil Kumar, Cisco TAC Engineers.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenza del firewall di Adaptive Security Appliance (ASA) e di Adaptive Security Device Manager (ASDM)

- Knowledge Base di Appliance Firepower

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- ASA Firepower Module (ASA 5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X) con software versione 5.4.1 e successive

- ASA Firepower module (ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X) con software versione 6.0.0 e successive

- La versione di ASDM dipende dalla versione in esecuzione sull'appliance ASA. Matrice di compatibilità ASA e ASDM dettagliata

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Tipo di aggiornamenti

Il modulo Firepower dispone dei seguenti tipi di aggiornamenti:

- Patch/aggiornamento del prodotto (firmware)

- Aggiornamento VDB (Vulnerability Database)

- Aggiornamento regola (firma)

- Aggiornamento georilevazione

Configurazione degli aggiornamenti del modulo Firepower

Installa aggiornamento prodotto (firmware)

Gli aggiornamenti del prodotto sono di due tipi.

Tipo 1. L'aggiornamento del prodotto è il sistema di aggiornamento dalla versione secondaria alla versione principale.

Ad esempio: Aggiornamento di Firepower dalla versione 5.4.x alla 6.0.x. Questi aggiornamenti contengono importanti miglioramenti nelle funzionalità del prodotto.

Tipo 2. L'installazione delle patch è un aggiornamento secondario che include le correzioni dei bug della versione corrente.

Ad esempio: Aggiornamento di Firepower Module dalla versione 5.4.1 alla 5.4.x.

Nota: Cisco consiglia di esaminare le note sulla versione prima di installare qualsiasi aggiornamento/patch.

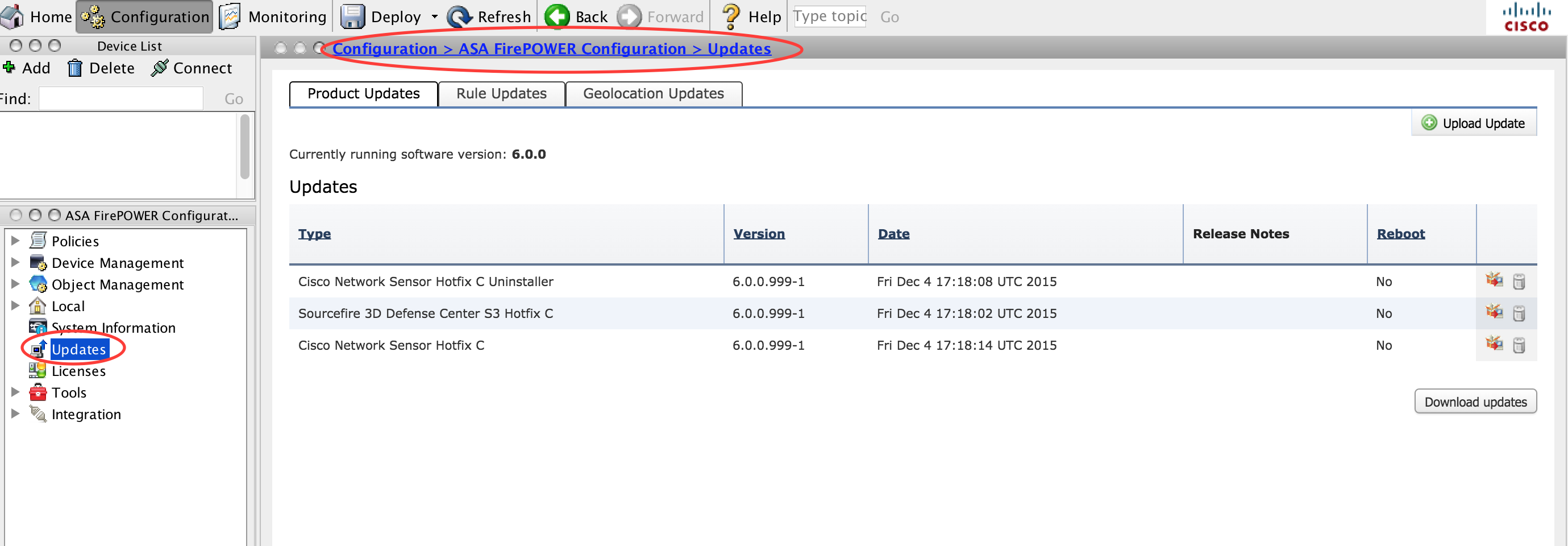

Per installare gli aggiornamenti/patch del prodotto per il modulo Firepower, selezionare Configurazione > ASA Firepower Configuration > Updates (Configurazione > Configurazione ASA Firepower > Aggiornamenti).

Ecco due opzioni.

Download automatico: se Firepower Module ha accesso a Internet, gli aggiornamenti possono essere scaricati direttamente dal sito Cisco facendo clic su Download Updates.

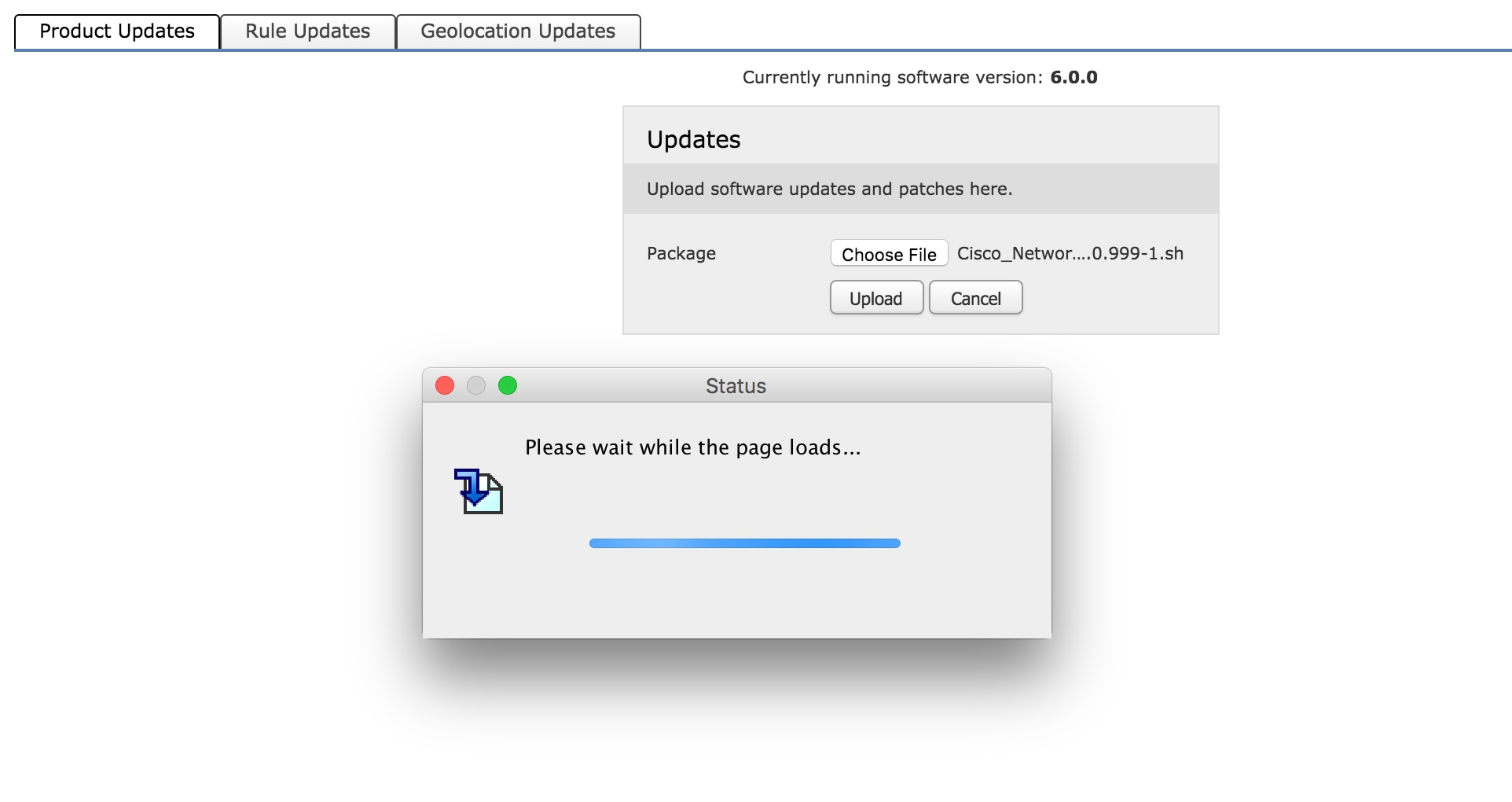

Aggiornamento manuale: scaricare l'aggiornamento/patch del prodotto dal sito Cisco sul sistema locale e caricarlo manualmente facendo clic su Upload Update. Selezionare Choose File e cercare il file dal sistema locale, quindi fare clic su Upload.

Come mostrato nell'immagine, durante il caricamento di un file nel modulo Firepower viene visualizzata una barra di avanzamento.

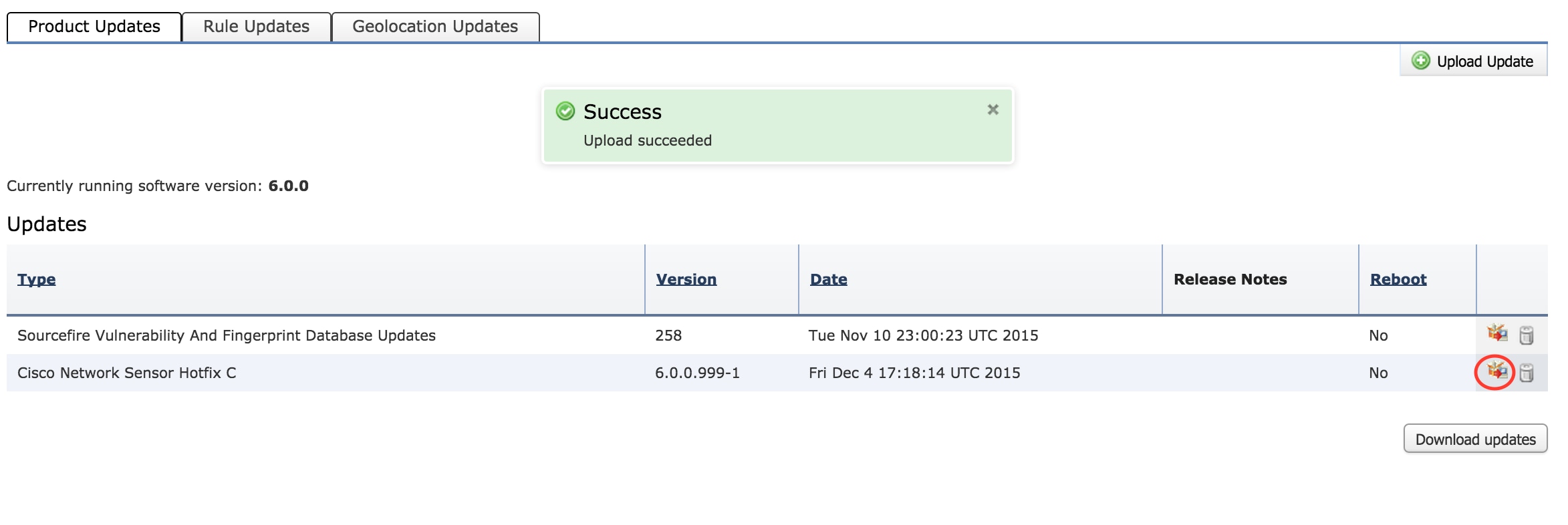

Una volta caricato o scaricato manualmente l'aggiornamento dal sito Cisco, selezionare la versione e fare clic sull'icona di installazione, come mostrato nell'immagine.

-

Suggerimento: Passare a Monitoraggio > Stato task per monitorare l'installazione dell'aggiornamento.

Installa aggiornamento VDB

L'aggiornamento del database di vulnerabilità (VDB) contiene aggiornamenti per il rilevamento applicazioni (filtro applicazioni) e l'aggiornamento del VDB. L'aggiornamento VDB è elencato in Aggiornamenti prodotto.

Per configurare l'aggiornamento VDB, selezionare Configurazione > ASA Firepower Configuration > Updates (Configurazione ASA Firepower > Aggiornamenti). Ecco due opzioni.

Download automatico: se Firepower Module ha accesso a Internet, Firepower Module può scaricare gli aggiornamenti VDB direttamente dal sito Web Cisco facendo clic su Download Updates.

Aggiornamento manuale: scaricare l'aggiornamento VDB dal sito Web Cisco sul sistema locale e caricarlo manualmente facendo clic su Upload Update. Selezionare Scegli file e sfogliare il file dal sistema locale, quindi fare clic su Upload.

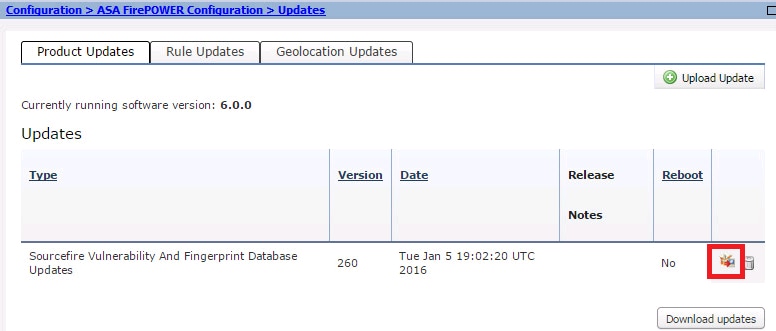

Una volta caricato o scaricato manualmente l'aggiornamento dal sito Web Cisco, selezionare la versione e fare clic sull'icona di installazione, come mostrato nell'immagine.

-

Suggerimento: Per monitorare l'installazione di VDB, selezionare Monitoraggio > Stato task.

Installa aggiornamenti regole

Gli aggiornamenti delle regole (firme) sono aggiornamenti delle firme IPS (Cisco IOS Intrusion Prevention System) che il team Cisco TALOS rilascia regolarmente per fornire la copertura delle minacce più recenti.

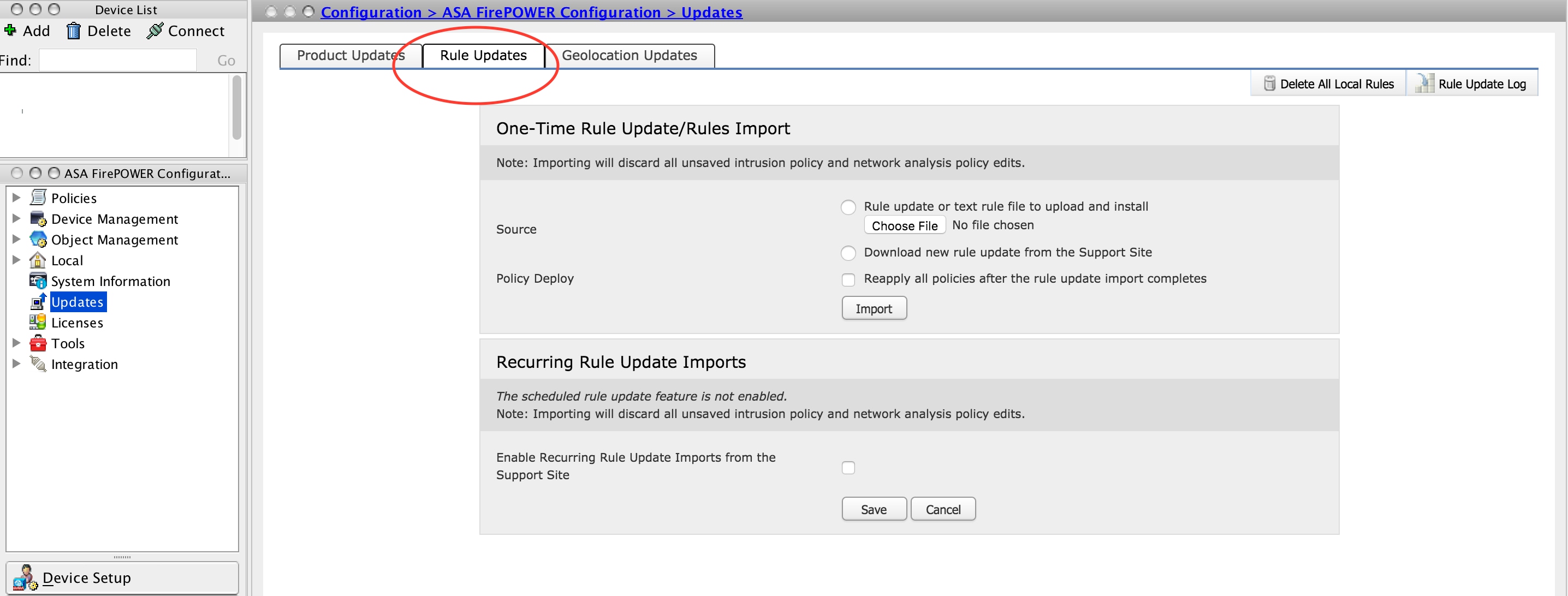

Per installare gli aggiornamenti delle regole, selezionare Configuration > ASA Firepower Configuration > Updates (Configurazione > Configurazione Firepower ASA > Aggiornamenti), quindi fare clic su Rule Updates (Aggiornamenti regole).

Sono disponibili due opzioni per configurare gli aggiornamenti delle regole.

- Aggiornamento/importazione regole monouso

- Importazione aggiornamento regola ricorrente

Aggiornamento/importazione regole monouso

Aggiornamento occasionale/importazione di regole è un processo manuale di aggiornamento delle firme. Qui, avete due opzioni.

Download automatico: se Firepower Module dispone di connettività Internet, selezionare Scarica aggiornamento regole dal sito del supporto.

Aggiornamento manuale: se il file di aggiornamento delle regole è stato scaricato manualmente dal sito Web Cisco sul sistema locale, selezionare Aggiornamento regole o file di regole di testo da caricare e installare e fare clic su Scegli file per caricare il file della firma.

Una volta completato il caricamento/download delle regole, è possibile selezionare Riapplica tutti i criteri al termine dell'importazione degli aggiornamenti delle regole, quindi fare clic su Importa per applicare automaticamente l'aggiornamento della firma a tutti i criteri di controllo di accesso al termine dell'aggiornamento/installazione delle regole.

Per applicare i criteri manualmente, lasciare deselezionata la casella di controllo.

-

Suggerimento: Per monitorare l'installazione dell'importazione delle regole, selezionare Configurazione > ASA Firepower Configuration > Updates > rule Updates > Rule Update log (Configurazione > Configurazione ASA Firepower > Aggiornamenti > Aggiornamenti regole > Registro aggiornamenti regole).

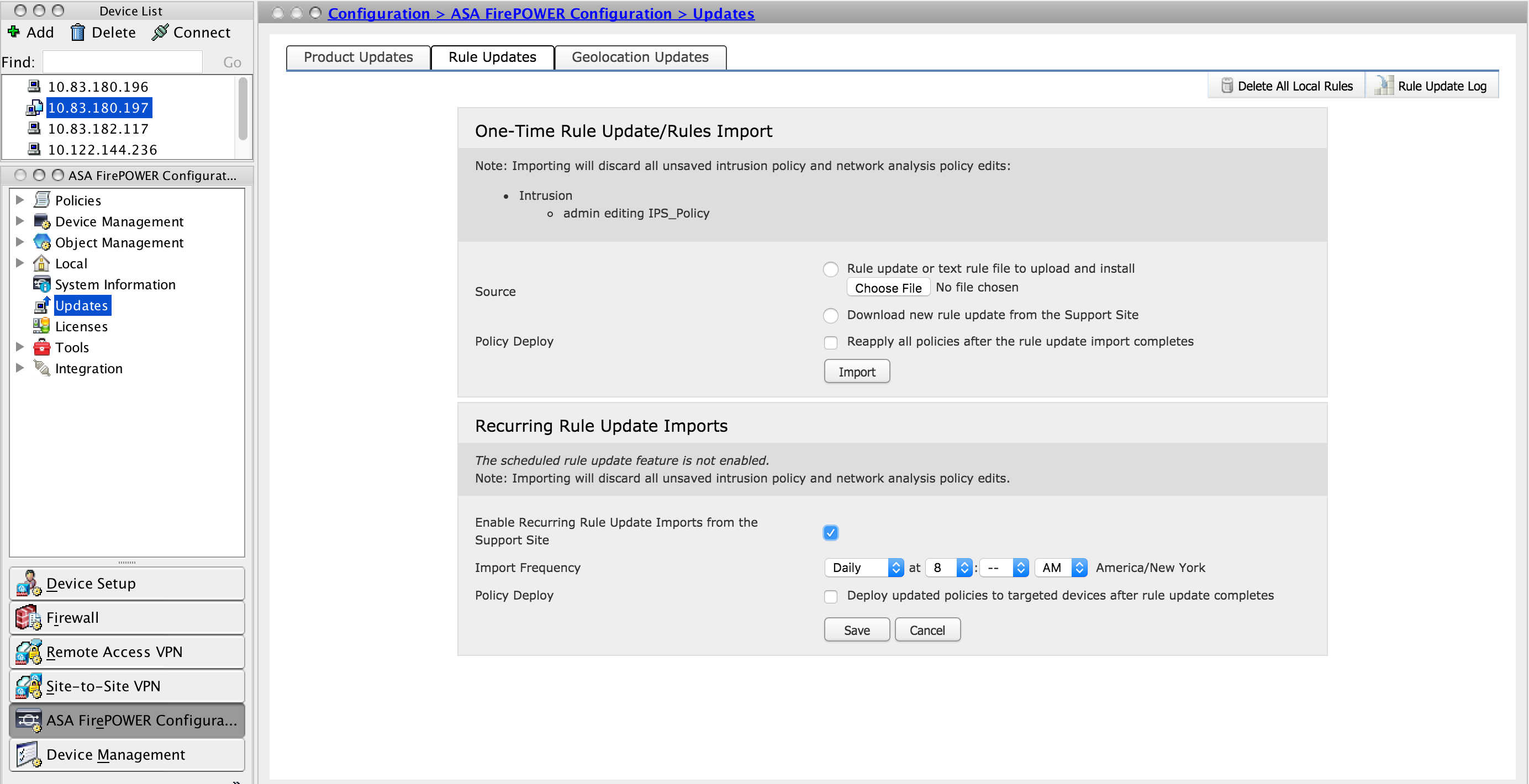

Importazioni aggiornamento regole ricorrenti

L'opzione Aggiornamento regole ricorrente consente di pianificare il modulo Firepower per il controllo degli aggiornamenti delle regole. Scaricare e installare una nuova regola se è disponibile un nuovo database di regole.

Nota: Firepower Module deve essere connesso al sito del supporto Cisco.

Per configurare gli aggiornamenti ricorrenti delle regole, selezionare Abilita importazioni di aggiornamenti ricorrenti delle regole dal sito di supporto. Configurare la frequenza di verifica per il nuovo aggiornamento delle regole e di download/installazione dell'aggiornamento delle regole, se disponibile.

È possibile scegliere di applicare automaticamente i criteri di accesso selezionando Distribuisci criteri aggiornati ai dispositivi di destinazione dopo il completamento dell'aggiornamento delle regole se si desidera applicare le nuove modifiche delle regole al modulo e quindi fare clic su Salva.

-

Suggerimento: Per monitorare l'installazione dell'importazione delle regole, passare a Configurazione > ASA Firepower Configurazione > Aggiornamenti > Aggiornamenti regole > Registro aggiornamento regole.

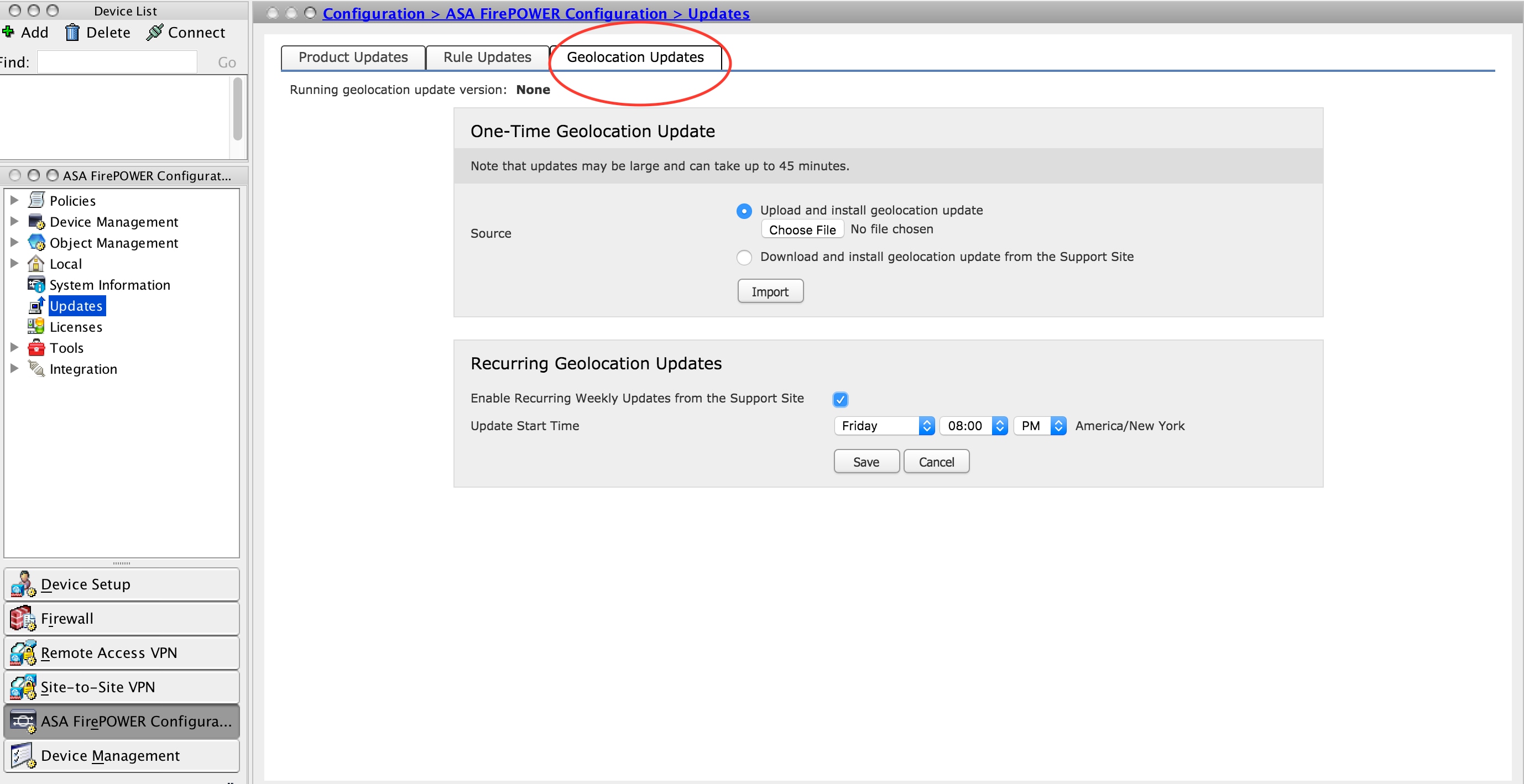

Installa aggiornamenti di georilevazione

L'aggiornamento della geolocalizzazione contiene un mapping aggiornato dell'indirizzo IP al paese e al continente.

Per configurare gli aggiornamenti di georilevazione, sono disponibili le due opzioni seguenti:

Aggiornamenti unici della geolocalizzazione

Aggiornamenti geolocalizzazione occasionali è un processo manuale di aggiornamento del database di geolocalizzazione. È possibile ottenere questi aggiornamenti in due modi.

Aggiornamento manuale: se il file di geolocalizzazione è stato scaricato manualmente dal sito Web Cisco, selezionare Upload and install geolocation update e fare clic su Choose File per caricare il file di geolocazione.

Download automatico: se Firepower Module dispone di connettività Internet, selezionare Download and Install geolocation update from the Support Site (Scarica e installa aggiornamento geolocalizzazione dal sito di supporto) e fare clic su Import (Importa).

Aggiornamenti geolocalizzazione ricorrenti

L'opzione Aggiornamenti geolocalizzazione periodici è un programma definito dall'utente per verificare la disponibilità degli aggiornamenti di geolocalizzazione. Se disponibile, scarica e installa il nuovo database.

Nota: Firepower Module deve essere connesso al sito del supporto Cisco.

Per configurare gli aggiornamenti periodici della georilevazione, selezionare Abilitare Aggiornamenti settimanali ricorrenti dal sito di supporto e definire la frequenza di controllo degli aggiornamenti di posizione geografica e di download/installazione degli aggiornamenti, se disponibili, quindi fare clic su Salva.

-

Suggerimento: Per monitorare l'installazione dell'aggiornamento, selezionare Monitoraggio > Stato attività.

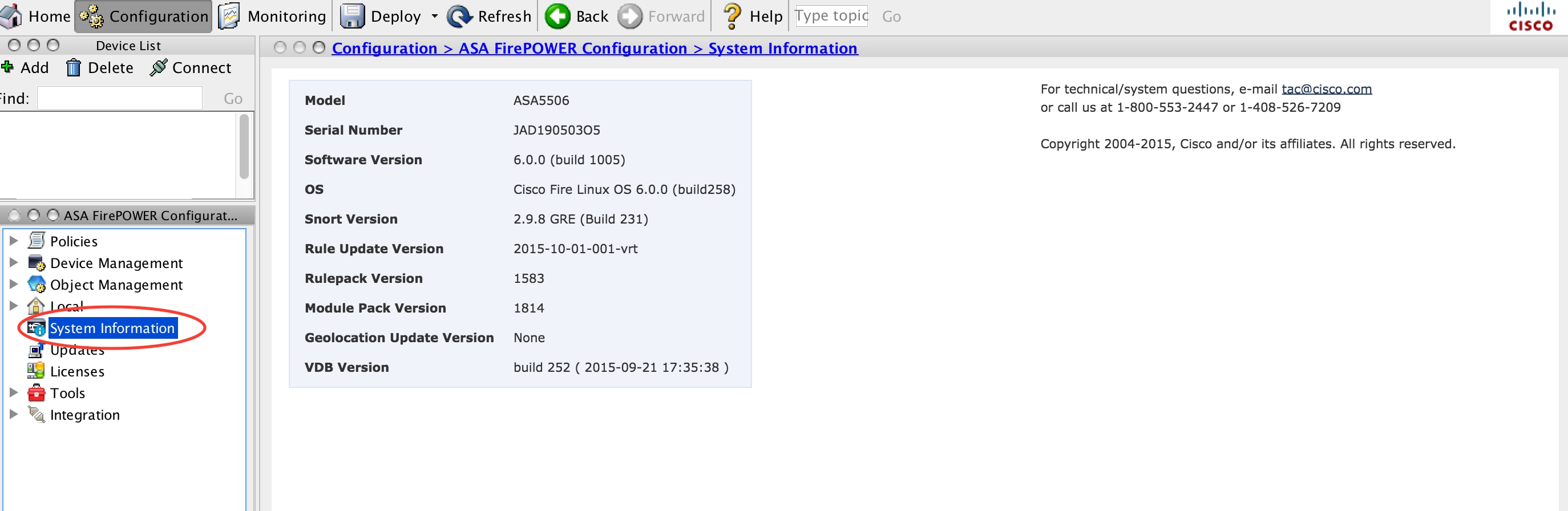

Verifica dell'installazione dell'aggiornamento

Per verificare l'installazione dei vari aggiornamenti, selezionare Configuration > ASA Firepower Configuration > System Information (Configurazione di ASA Firepower > Informazioni di sistema).

Versione del software e sistema operativo: la sezione relativa al sistema operativo mostra la versione aggiornata del software

Versione VDB: VDB mostra la versione aggiornata di VDB

Versione aggiornamento georilevazione: Versione aggiornamento georilevazione

Versione aggiornamento regola: visualizza la versione SRU

Risoluzione dei problemi

Al momento non sono disponibili informazioni specifiche per la risoluzione dei problemi di questa configurazione.

Informazioni correlate

Contributo dei tecnici Cisco

- AvinashCisco TAC Engineer

- Prashant JoshiCisco TAC Engineer

- Sunil KumarCisco TAC Engineer

Feedback

Feedback