Introduzione

In questo documento viene descritto come installare il file di metadati in Microsoft Active Directory Federation Services (ADFS).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- ADFS

- Integrazione SAML (Security Assertion Markup Language) con Security Management Appliance

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Prima di installare il file di metadati in ADFS, verificare che siano soddisfatti i seguenti requisiti:

Configurazione

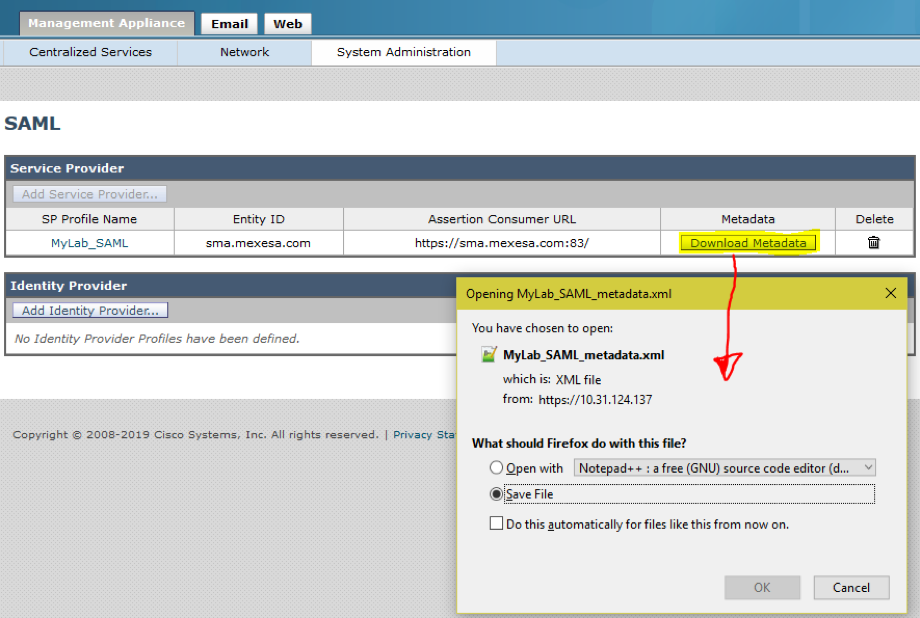

Passaggio 1. Passare all'SMA e selezionare Amministrazione sistema > SAML > Scarica metadati, come mostrato nell'immagine.

Passaggio 2. Il profilo del provider di identità viene compilato automaticamente quando il cliente carica il file di metadati ADFS. Microsoft ha un URL predefinito: https://<Host-ADFS>/FederationMetadata/2007-06/FederationMetadata.xml.

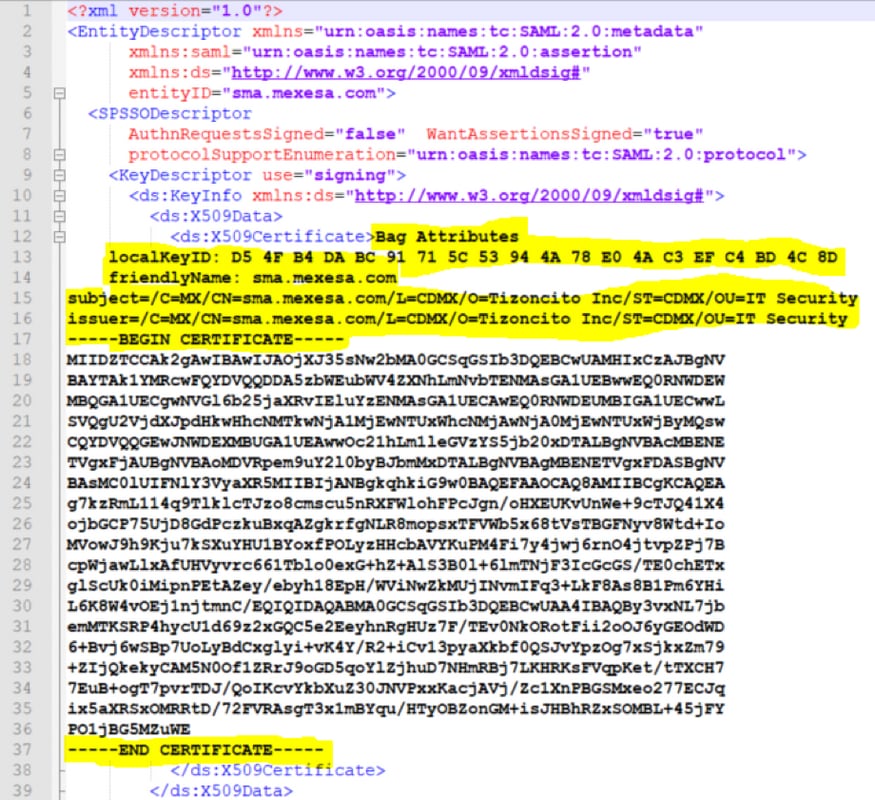

Passaggio 3. Dopo aver configurato entrambi i profili, è necessario modificare i metadati del profilo SP, come per il bug CSCvh30183.. L'aspetto del file di metadati è quello mostrato nell'immagine.

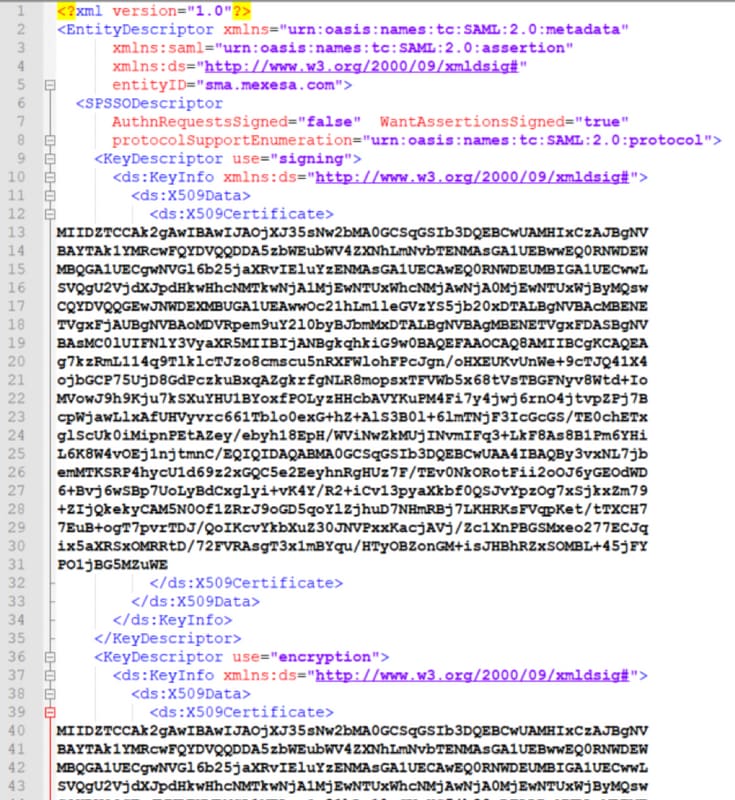

Passaggio 4. Rimuovere le informazioni evidenziate. Alla fine il file di metadati deve essere come mostrato nell'immagine.

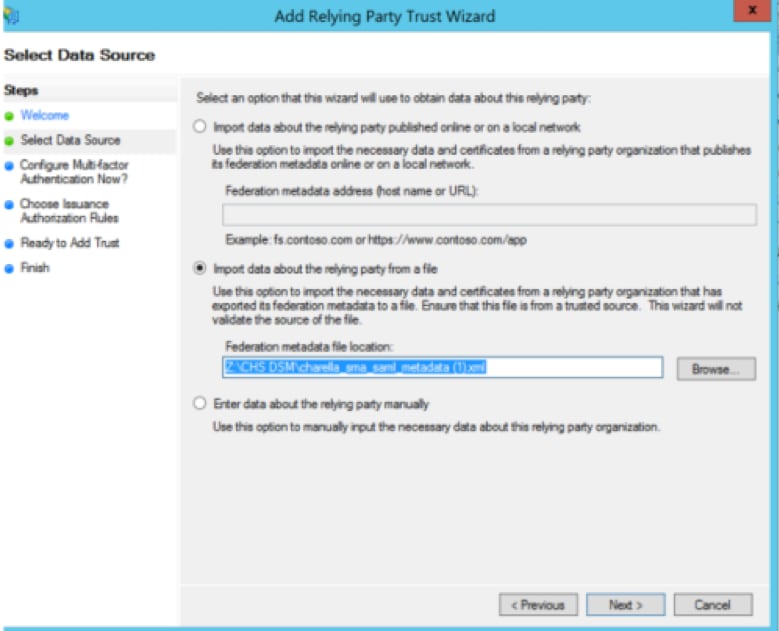

Passaggio 5. Passare all'ADFS e importare il file di metadati modificato in Strumenti ADFS > Gestione ADFS > Aggiungi attendibilità componente, come mostrato nell'immagine.

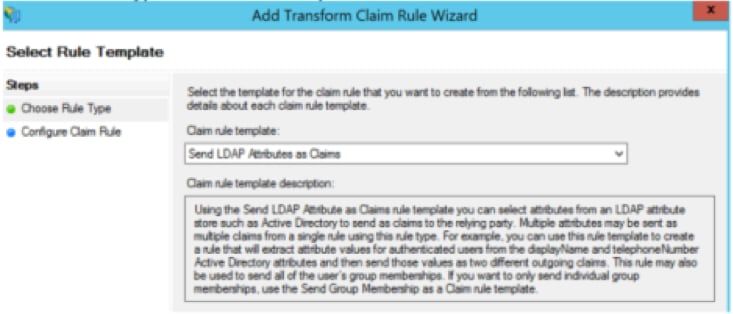

Passaggio 6. Dopo aver importato correttamente il file di metadati, configurare le regole attestazione per l'attendibilità componente appena creata, selezionare Modello di regola attestazione > Invia attributi LDAP, come mostrato nell'immagine.

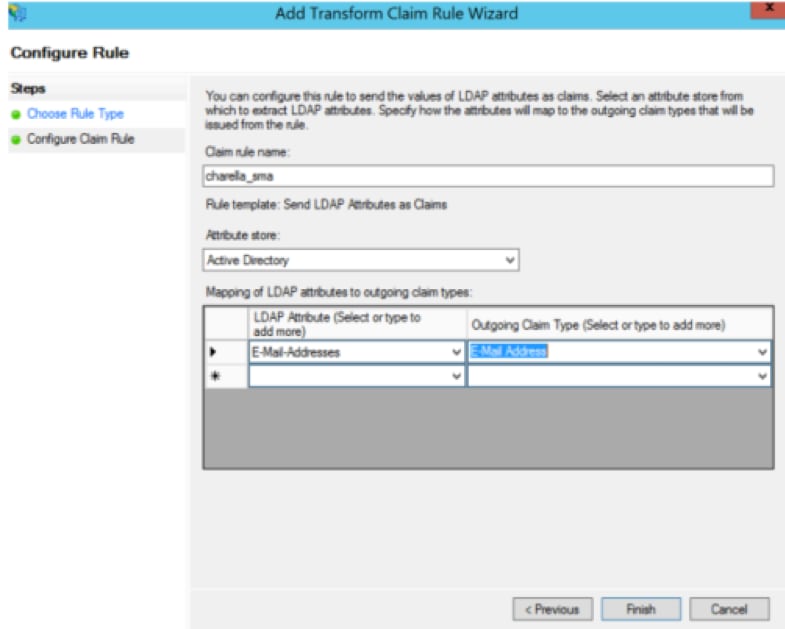

Passaggio 7. Assegnare un nome alla regola di attestazione e selezionare Archivio attributi > Active Directory.

Passaggio 8. Mappare gli attributi LDAP, come mostrato nell'immagine.

- Attributo LDAP > Indirizzi di posta elettronica

- Tipo richiesta di rimborso in uscita > Indirizzo di posta elettronica

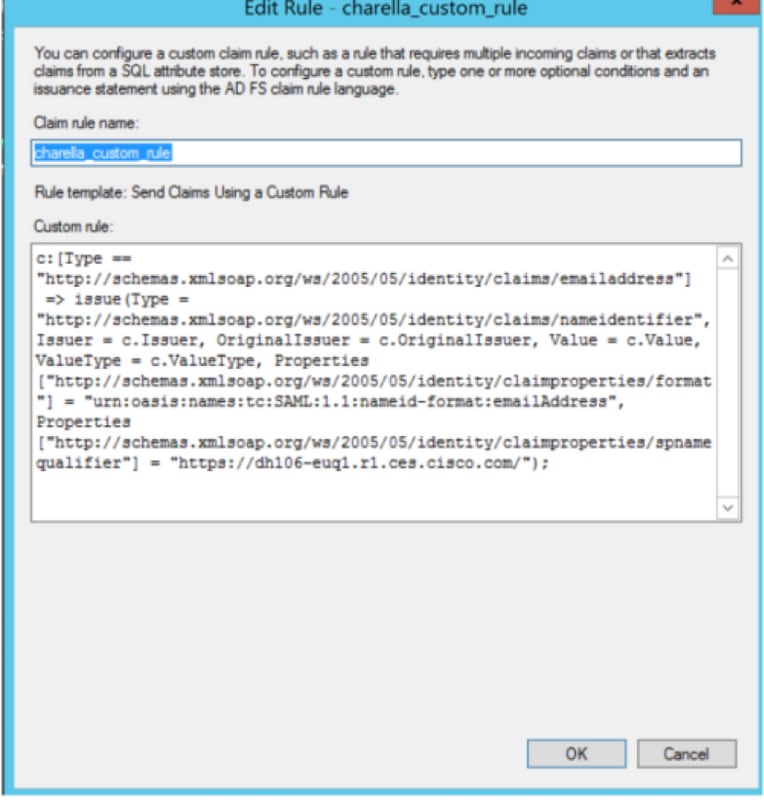

Passaggio 9. Creare una nuova regola attestazione personalizzata con queste informazioni, come illustrato nell'immagine.

Regola personalizzata da aggiungere alla regola Attestazione personalizzata:

c:[Type == "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress"] =>

issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer

= c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType,

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] =

"urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress",

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier

"] = "https://<smahostname>:83");

- Modificare l'URL evidenziato con il nome host e la porta SMA (se si utilizza un ambiente CES, una porta non è necessaria ma deve puntare a euq1.<allocation>.iphmx.com)

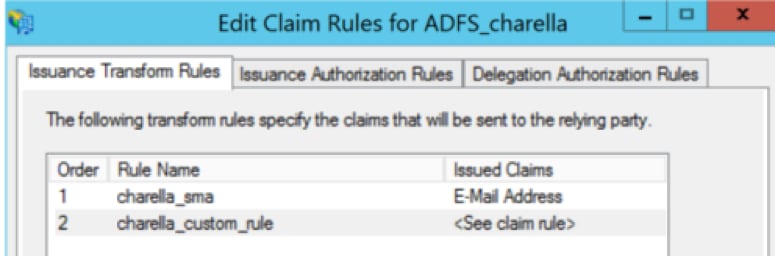

Passaggio 10. Verificare che l'ordine delle regole attestazione sia: Prima regola attestazione LDAP e seconda regola attestazione personalizzata, come mostrato nell'immagine.

Passaggio 11. Accedere all'EUQ, che deve essere reindirizzato all'host ADFS.

Verifica

Attualmente non è disponibile una procedura di verifica per questa configurazione.

Risoluzione dei problemi

Al momento non sono disponibili informazioni specifiche per la risoluzione dei problemi di questa configurazione.

Informazioni correlate