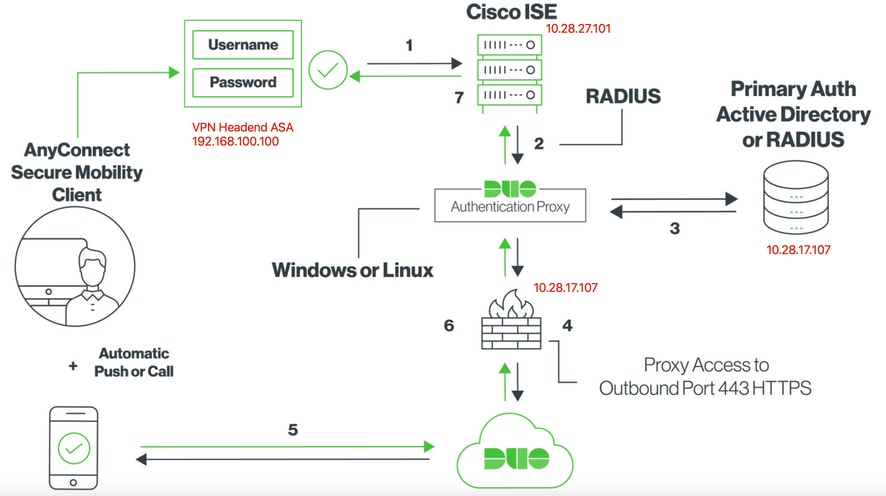

- Autenticazione primaria avviata su Cisco ISE

- Cisco ASA invia una richiesta di autenticazione al proxy di autenticazione Duo

- L'autenticazione primaria utilizza Active Directory o RADIUS

- Connessione Duo Authentication Proxy stabilita a Duo Security sulla porta TCP 443

- Autenticazione secondaria tramite il servizio Duo Security

- Il proxy di autenticazione Duo riceve una risposta di autenticazione

- Accesso Cisco ISE concesso

Account utente:

- Amministratore di Active Directory: questo account viene utilizzato come account di directory per consentire al proxy di autenticazione Duo di eseguire il binding al server di Active Directory per l'autenticazione primaria.

- Utente test Active Directory

- Duo test user per autenticazione secondaria

Configurazioni di Active Directory

Il server Windows è preconfigurato con Servizi di dominio Active Directory.

Nota:se Gestione proxy di autenticazione RADIUS Duo viene eseguito sullo stesso computer host di Active Directory, è necessario disinstallare/eliminare i ruoli di Server dei criteri di rete. Se vengono eseguiti entrambi i servizi RADIUS, possono verificarsi conflitti e influire sulle prestazioni.

Per ottenere la configurazione di Active Directory per l'autenticazione e l'identità degli utenti su utenti VPN ad accesso remoto, sono necessari alcuni valori.

Tutti questi dettagli devono essere creati o raccolti sul server Microsoft prima di poter eseguire la configurazione sull'appliance ASA e sul server proxy Duo Auth.

I valori principali sono:

- Nome dominio. Nome di dominio del server. In questa guida alla configurazione, il nome di dominio è agarciam.cisco.

- Indirizzo IP/FQDN del server. Indirizzo IP o FQDN utilizzato per raggiungere il server Microsoft. Se si utilizza un FQDN, è necessario configurare un server DNS all'interno di ASA e del proxy di autenticazione Duo per risolvere l'FQDN.

In questa guida alla configurazione, questo valore è agarciam.cisco (che si risolve in 10.28.17.107).

- Porta server. La porta utilizzata dal servizio LDAP. Per impostazione predefinita, LDAP e STARTTLS utilizzano la porta TCP 389 per LDAP, mentre LDAP over SSL (LDAPS) utilizza la porta TCP 636.

- CA radice. Se si utilizza LDAPS o STARTTLS, è necessaria la CA radice utilizzata per firmare il certificato SSL utilizzato da LDAPS.

- Nome utente e password della directory. Questo è l'account usato dal server proxy Duo Auth per eseguire il binding al server LDAP e autenticare gli utenti e cercare utenti e gruppi.

- Nome distinto (DN) di base e gruppo. Il DN di base è il punto di partenza per il proxy Duo Auth e indica ad Active Directory di iniziare la ricerca e l'autenticazione degli utenti.

In questa guida alla configurazione, il dominio radice agarciam.cisco viene utilizzato come DN di base e il DN gruppo è Duo-USERS.

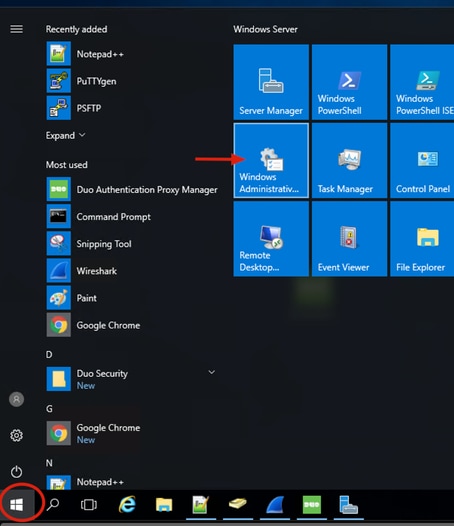

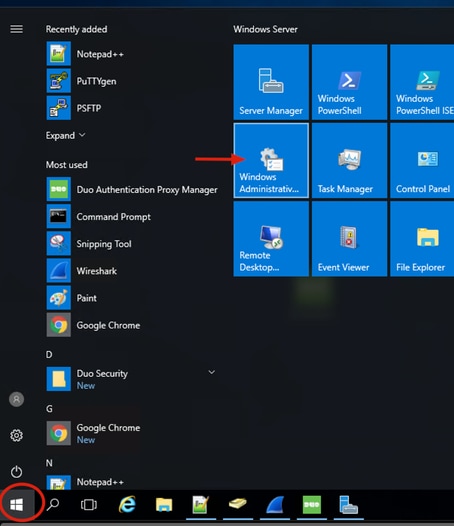

1. Per aggiungere un nuovo utente Duo, in Windows Server passare all'icona Windows in basso a sinistra e fare clic su Strumenti di amministrazione di Windows, come mostrato nell'immagine.

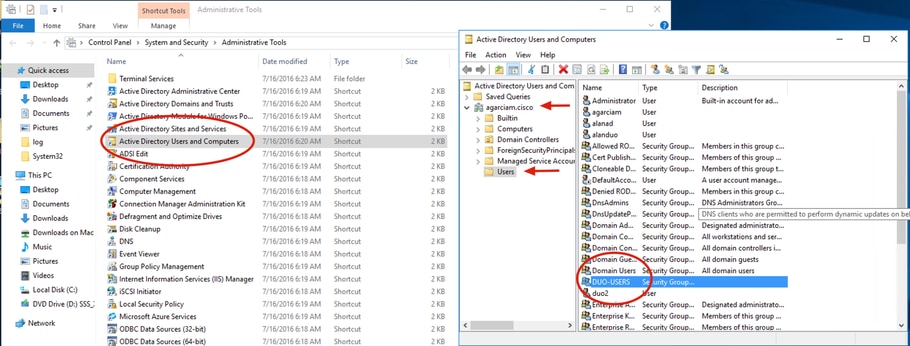

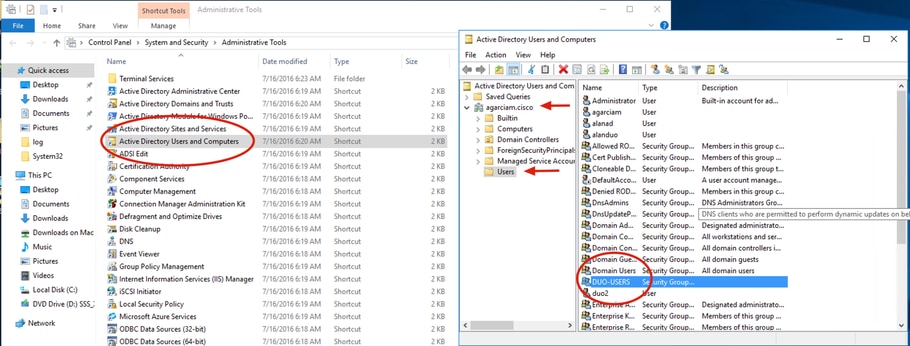

2. Nella finestra Strumenti di amministrazione di Windows passare a Utenti e computer di Active Directory.

Nel pannello Utenti e computer di Active Directory espandere l'opzione dominio e passare alla cartella Utenti.

In questo esempio di configurazione, Duo-USERS viene utilizzato come gruppo di destinazione per l'autenticazione secondaria.

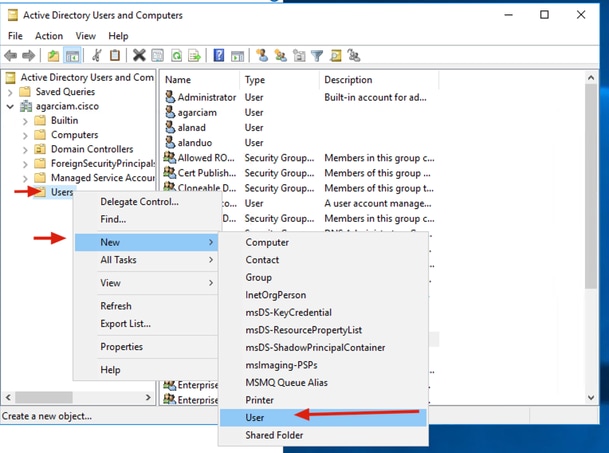

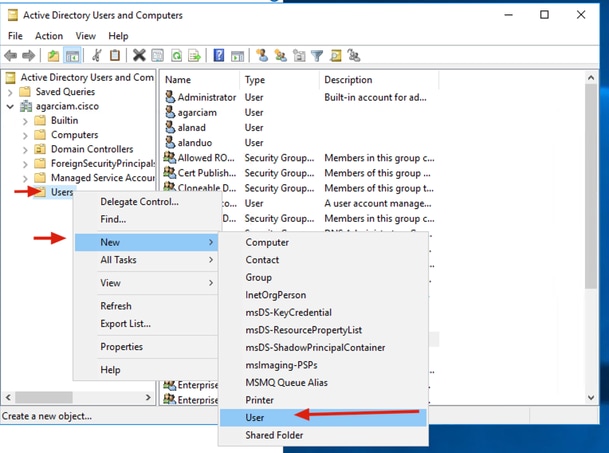

3. Fare clic con il pulsante destro del mouse sulla cartella Users (Utenti) e selezionare New > User (Nuovo utente), come mostrato nell'immagine.

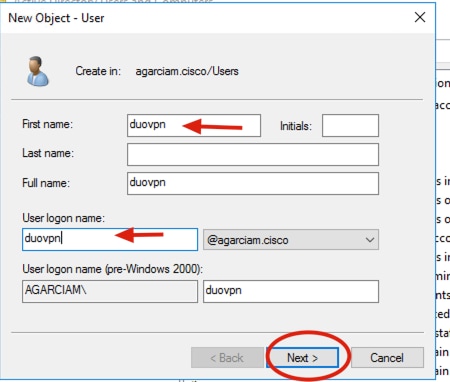

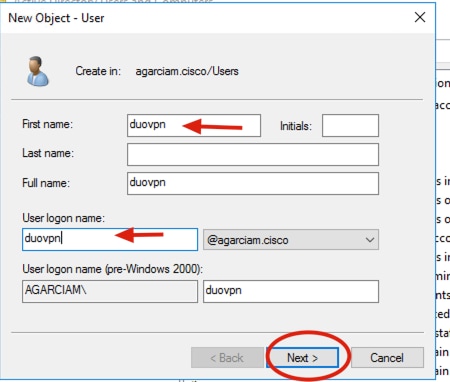

4. Nella finestra Nuovo oggetto-utente, specificare gli attributi di identità per il nuovo utente e fare clic su Avanti, come mostrato nell'immagine.

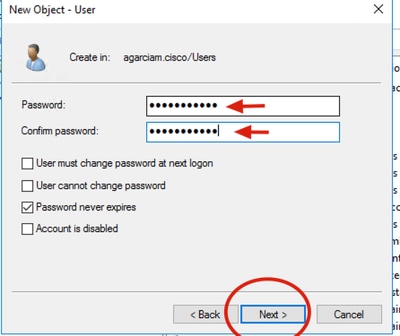

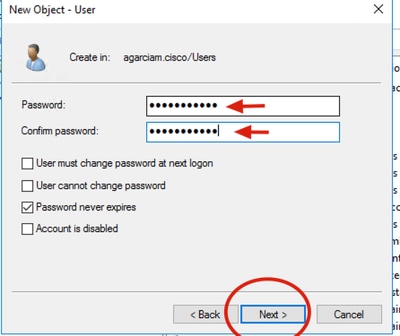

5. Confermare la password e fare clic su Avanti, quindi su Fine una volta verificate le informazioni sull'utente.

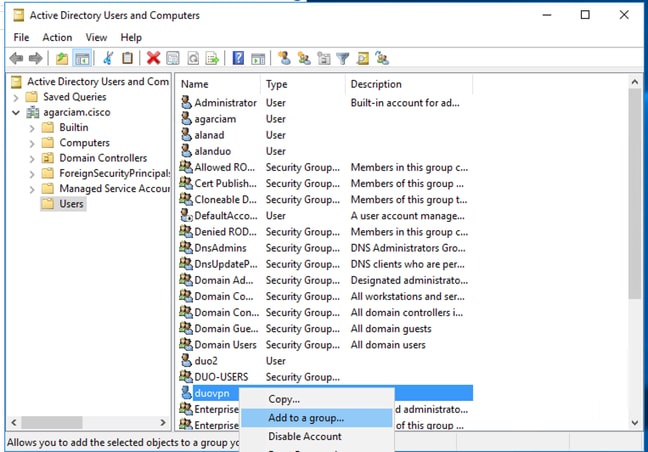

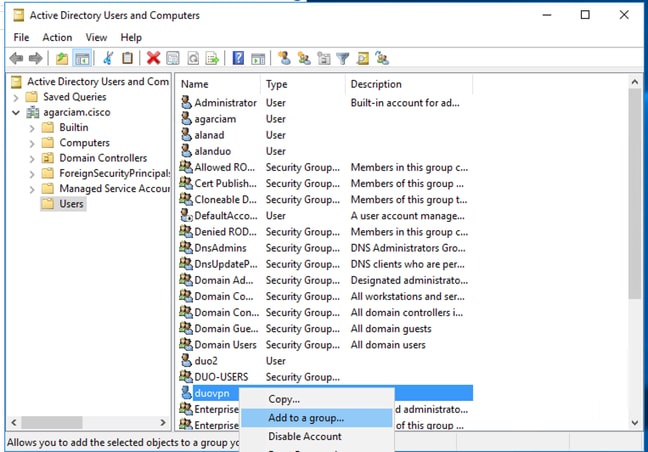

6. Assegnare il nuovo utente a un gruppo specifico, fare clic con il pulsante destro del mouse e selezionare Aggiungi a un gruppo, come mostrato nell'immagine.

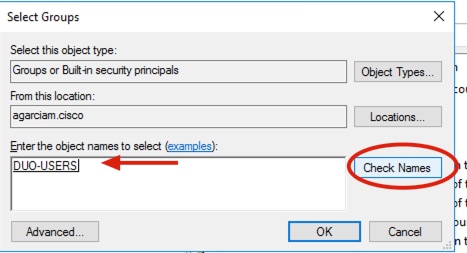

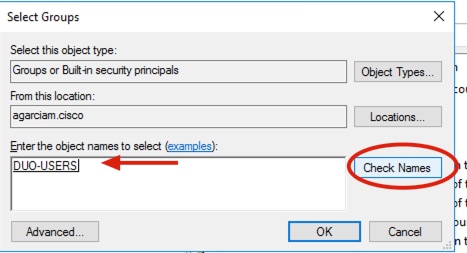

7. Nel pannello Seleziona gruppi, digitare il nome del gruppo desiderato e fare clic su Controlla nomi.

Selezionare quindi il nome che corrisponde ai criteri e fare clic su OK.

8. Utente utilizzato come esempio nel documento.

Duo

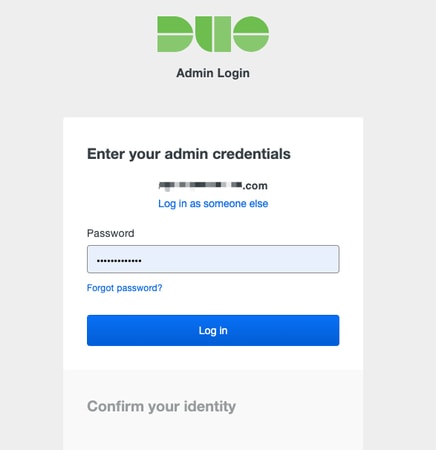

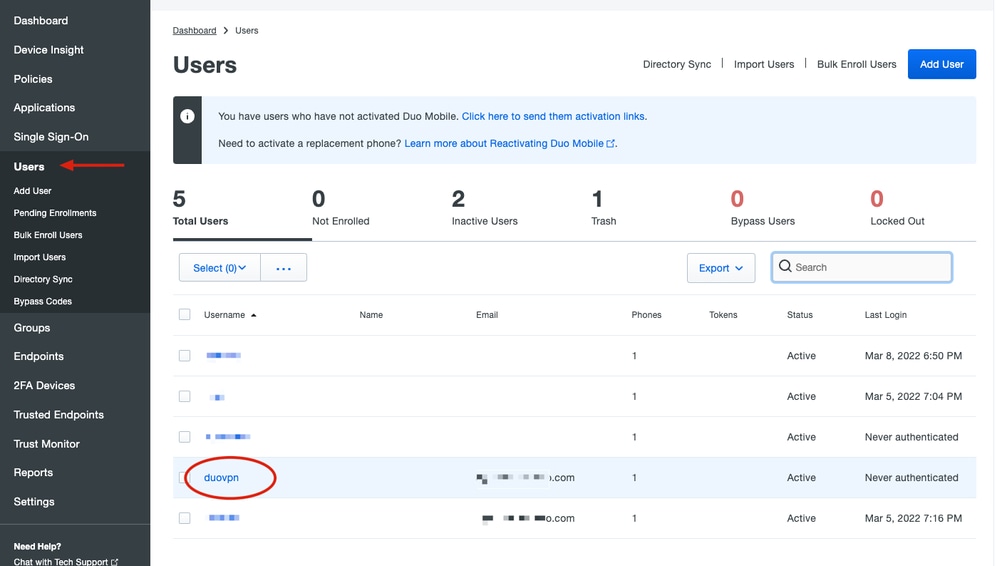

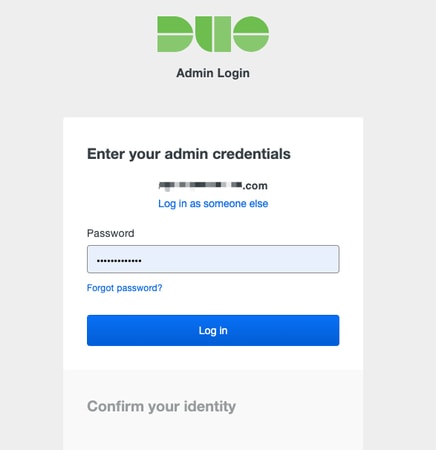

1. Accedere al portale di amministrazione Dudo.

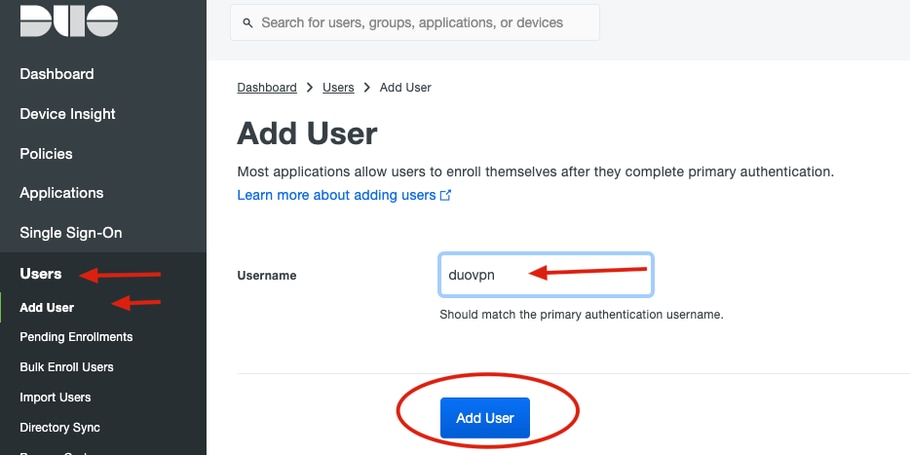

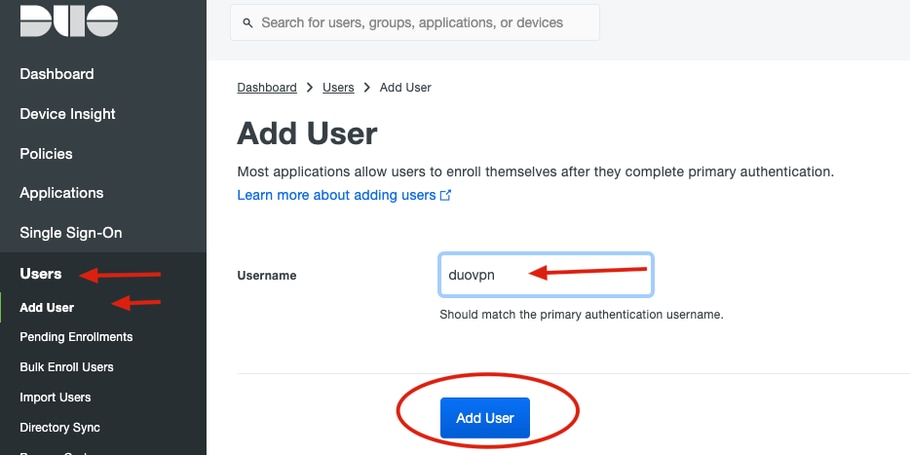

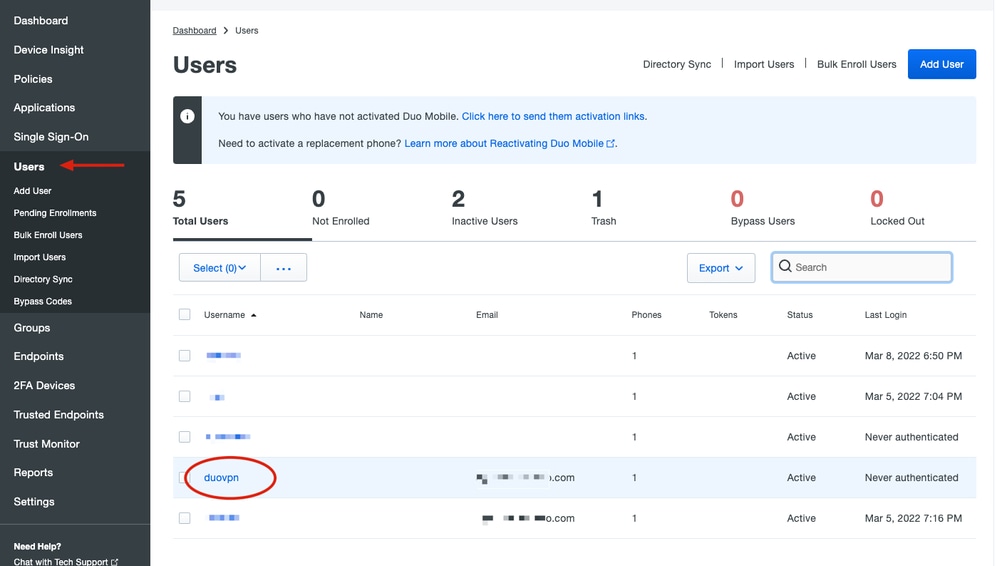

2. Nel riquadro a sinistra, passare a Utenti, fare clic su Aggiungi utente e digitare il nome dell'utente corrispondente al nome utente di Active Domain, quindi fare clic su Aggiungi utente.

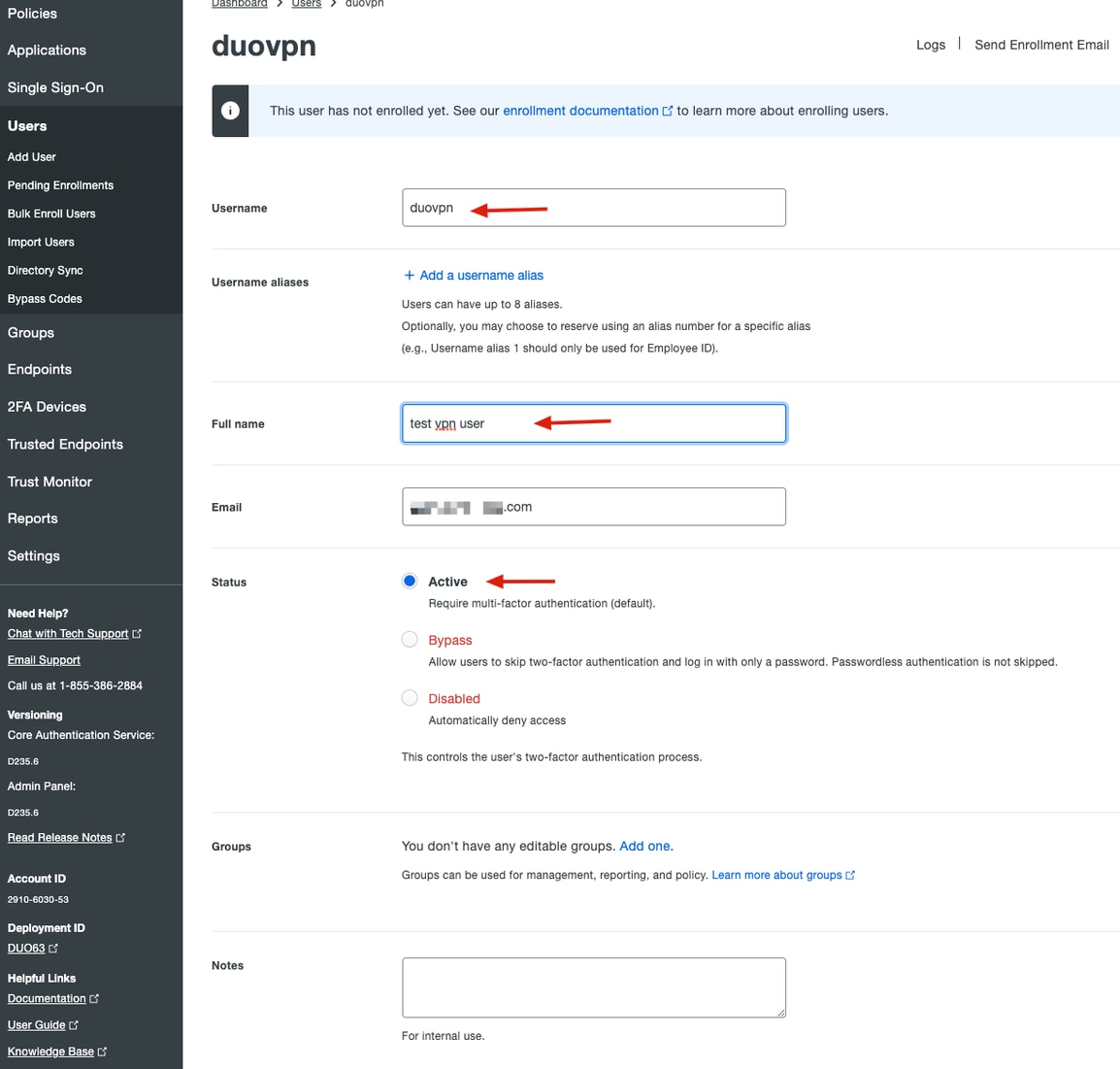

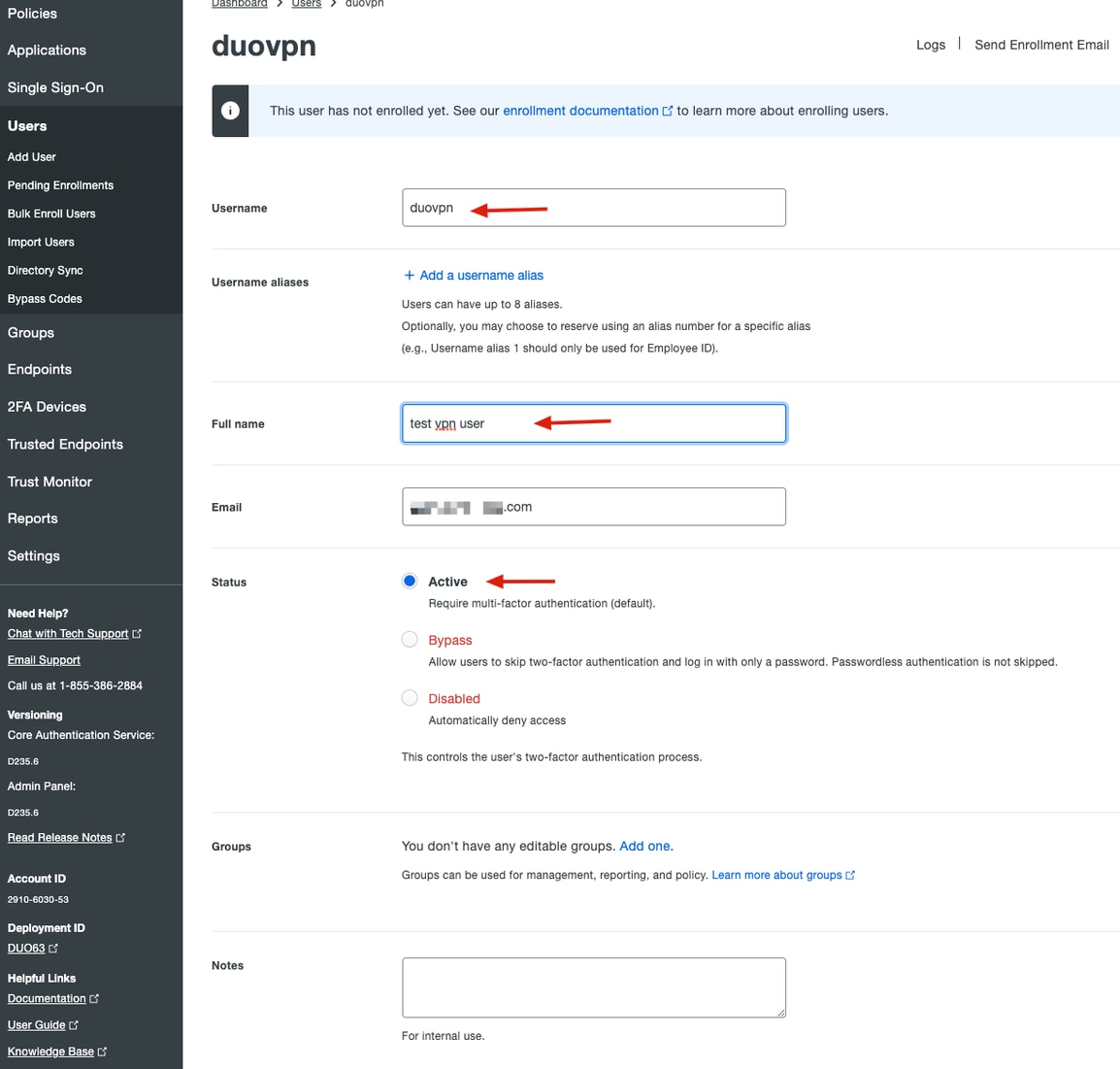

3. Nel nuovo pannello utente, compilare il campo vuoto con tutte le informazioni necessarie.

4. In Periferiche utente specificare il metodo di autenticazione secondaria.

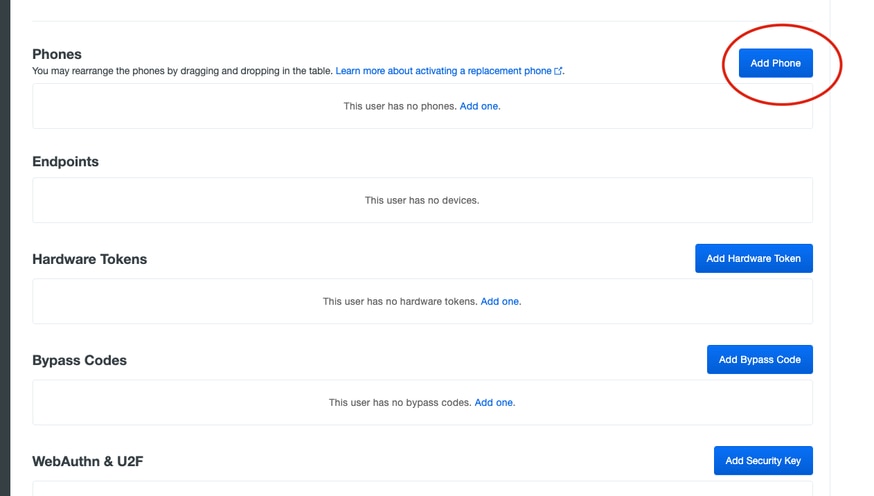

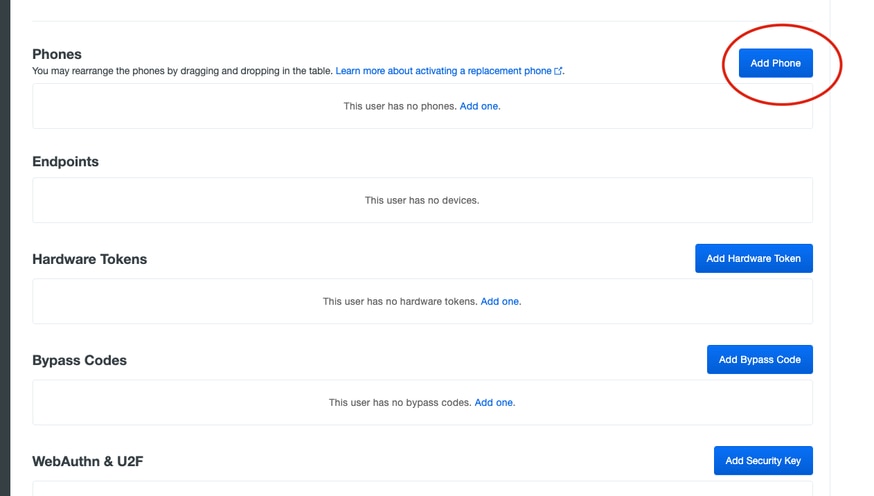

Nota:in questo documento viene utilizzato il metodo Duo push per i dispositivi mobili, quindi è necessario aggiungere un dispositivo telefonico.

Fare clic su Aggiungi telefono.

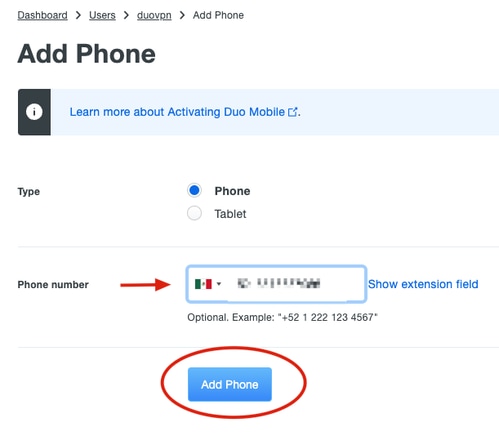

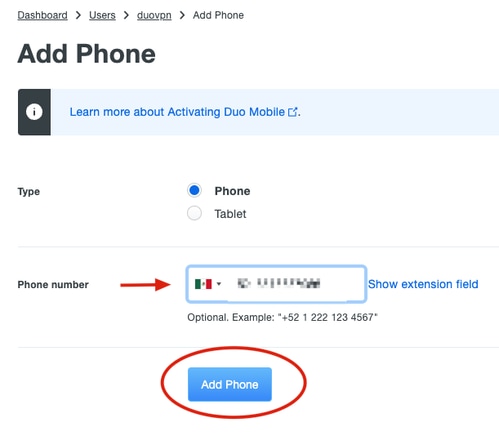

5. Digitare il numero di telefono dell'utente e fare clic su Aggiungi telefono.

6. Nel pannello di sinistra Duo Admin, passare a Users e fare clic sul nuovo utente.

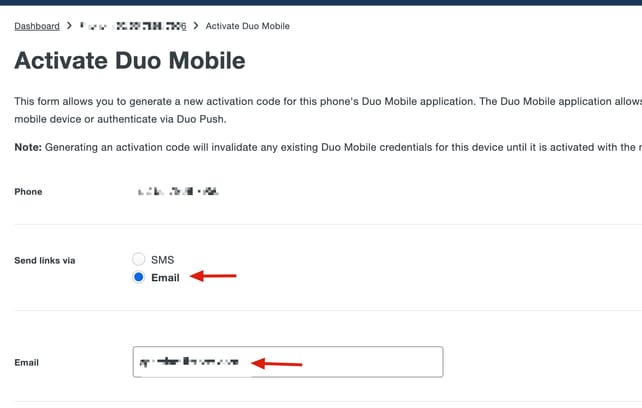

Nota:se al momento non hai accesso al telefono, puoi selezionare l'opzione email.

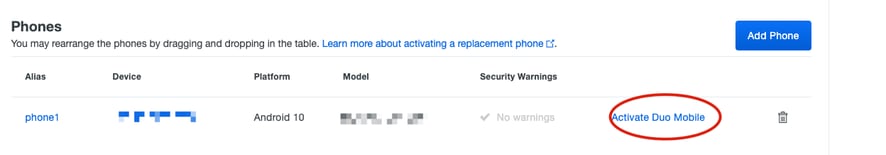

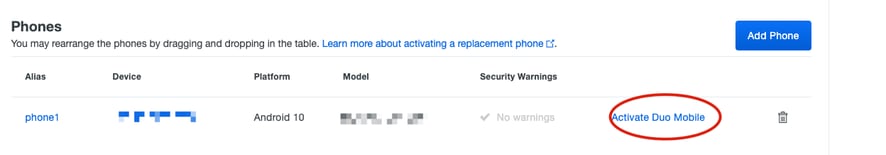

7.Passare alla sezione Telefoni e fare clic su Attiva Duo Mobile.

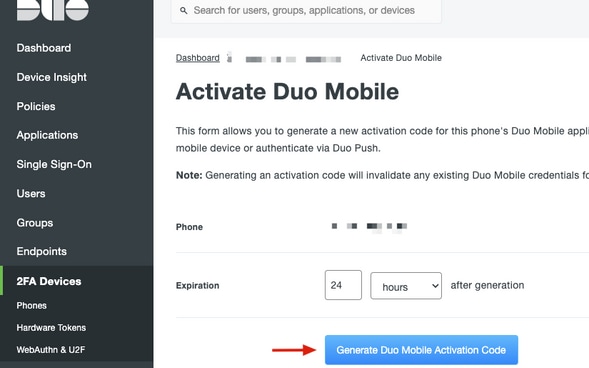

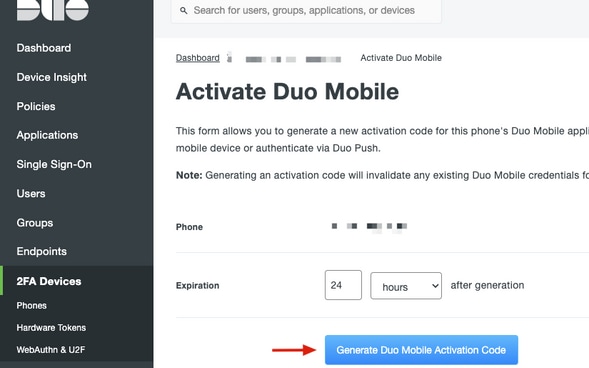

8. Fare clic su Generate Duo Mobile Activation Code.

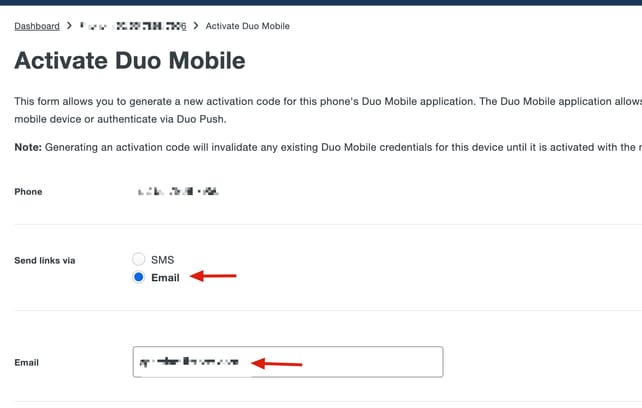

9. Seleziona Email per ricevere le istruzioni via email, digita il tuo indirizzo email e fai clic su Send Instructions by email (Invia istruzioni per posta elettronica).

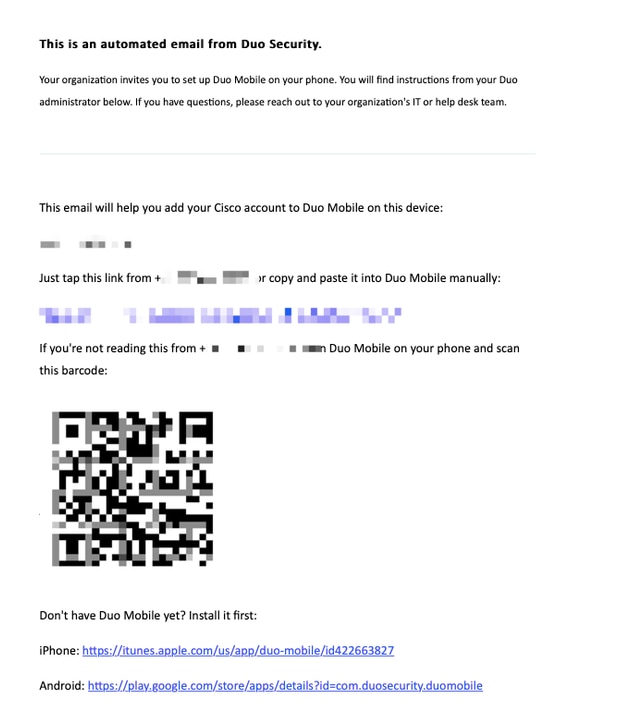

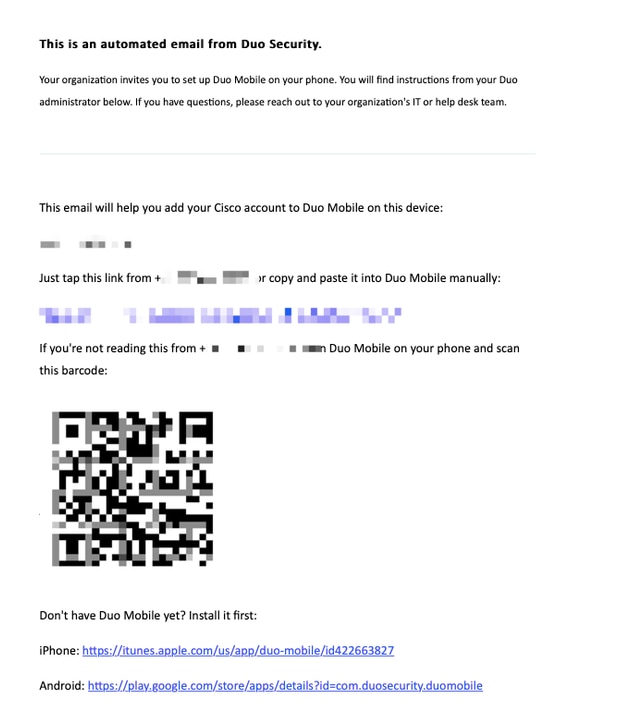

10. Si riceve un messaggio di posta elettronica contenente le istruzioni, come illustrato nell'immagine.

11. Aprire Duo Mobile App dal dispositivo mobile e fare clic su Aggiungi, quindi selezionare Usa codice QR e digitalizzare il codice dall'e-mail di istruzioni.

12. Il nuovo utente viene aggiunto alla tua Duo Mobile App.

Duo Auth Proxy Configuration

1. Scaricare e installare Duo Auth Proxy Manager da https://duo.com/docs/authproxy-reference.

Nota:in questo documento Duo Auth Proxy Manager è installato sullo stesso Windows Server che ospita i servizi Active Directory.

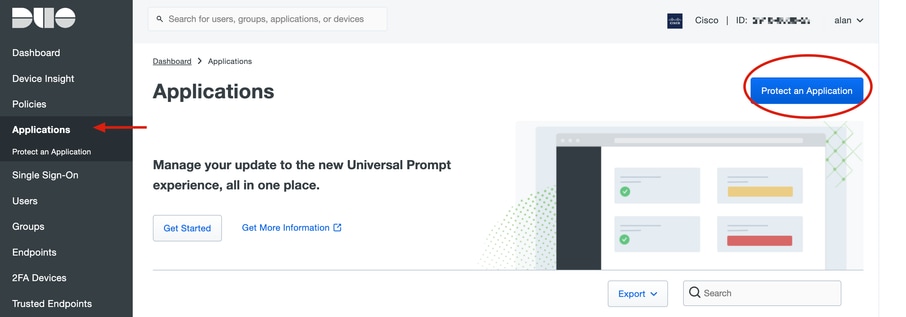

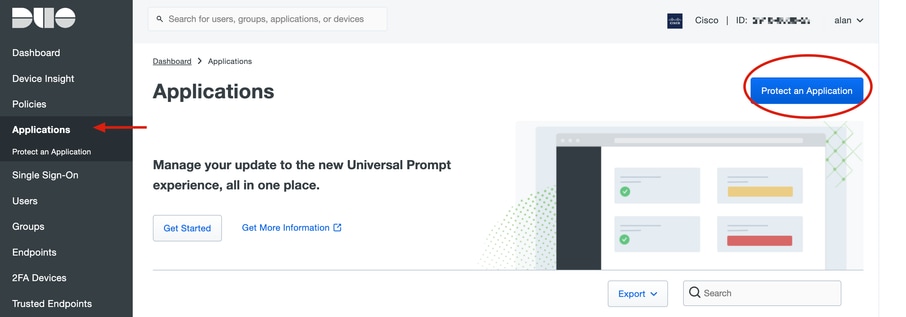

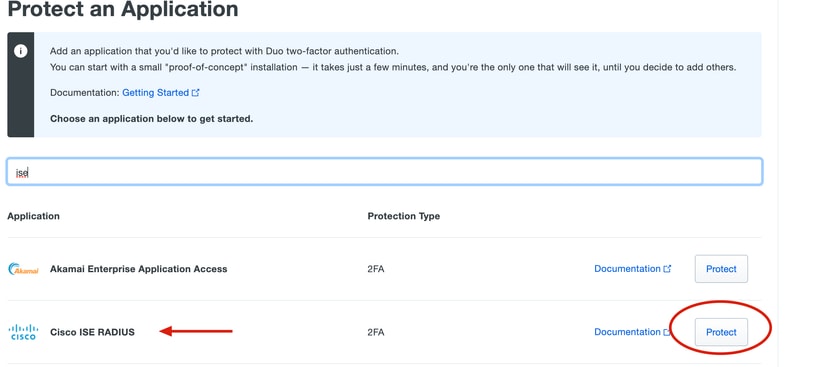

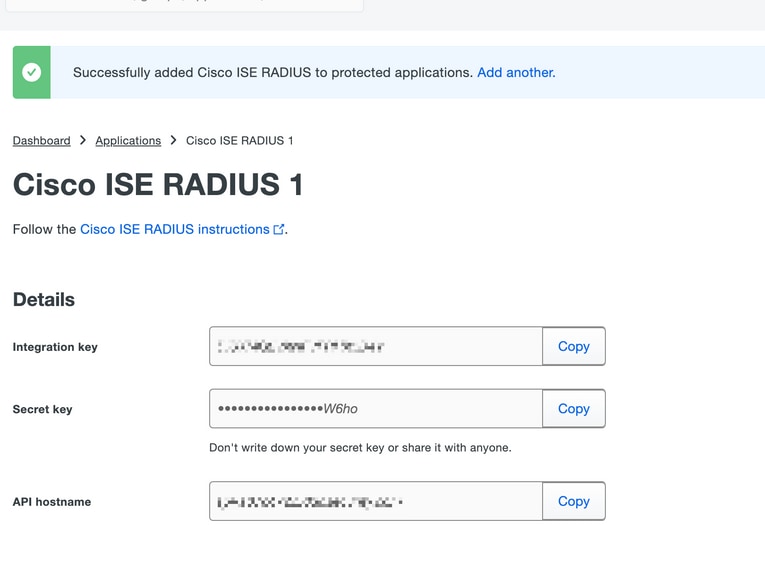

2. Nel pannello Duo Admin, passare ad Applicazioni e fare clic su Proteggi un'applicazione.

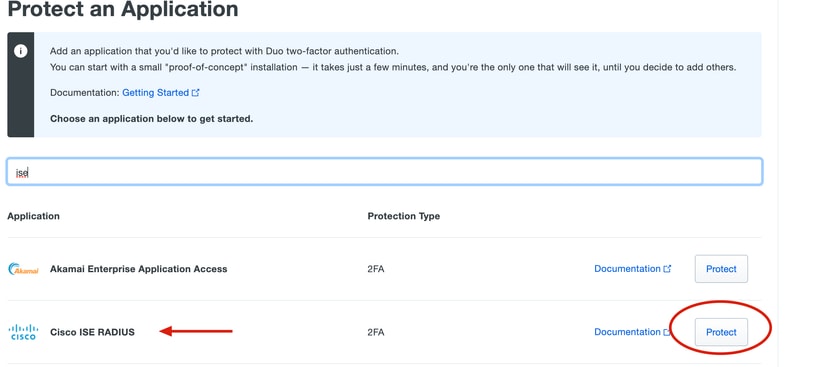

3. Sulla barra di ricerca, cerca Cisco ISE Radius.

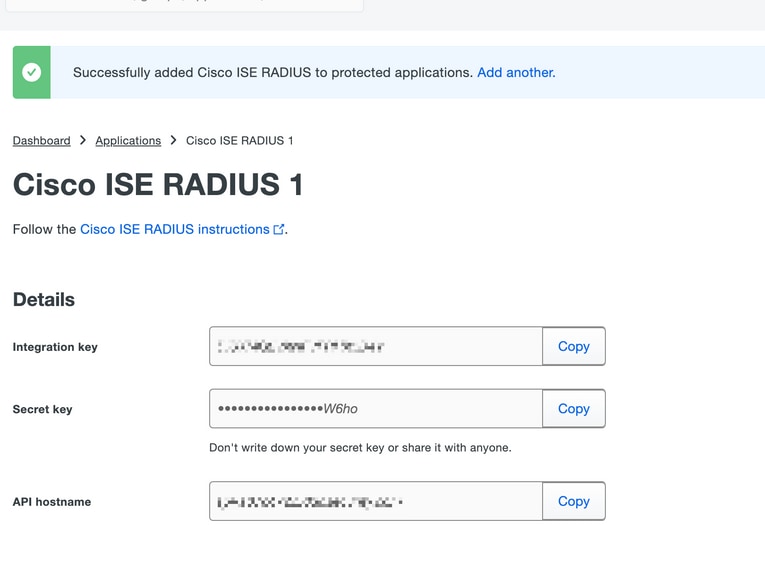

4. Copiare la chiave di integrazione, la chiave segreta e il nome host dell'API. Queste informazioni sono necessarie per la configurazione del proxy di autenticazione Duo.

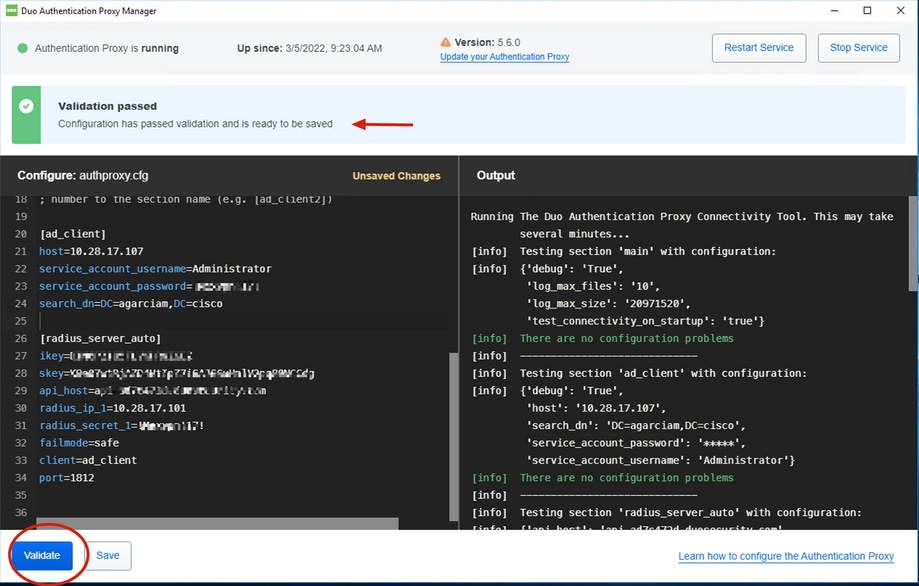

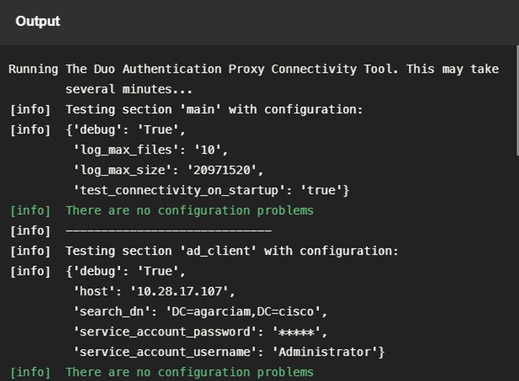

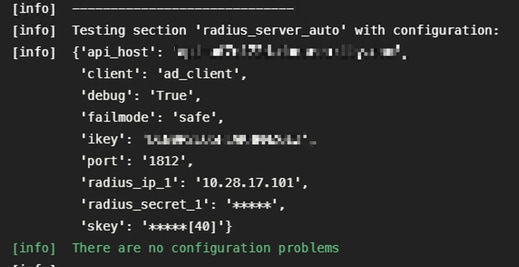

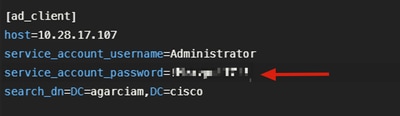

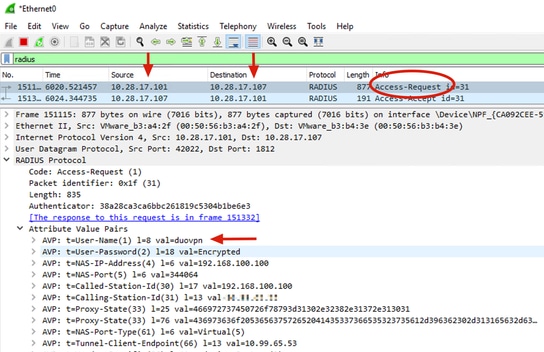

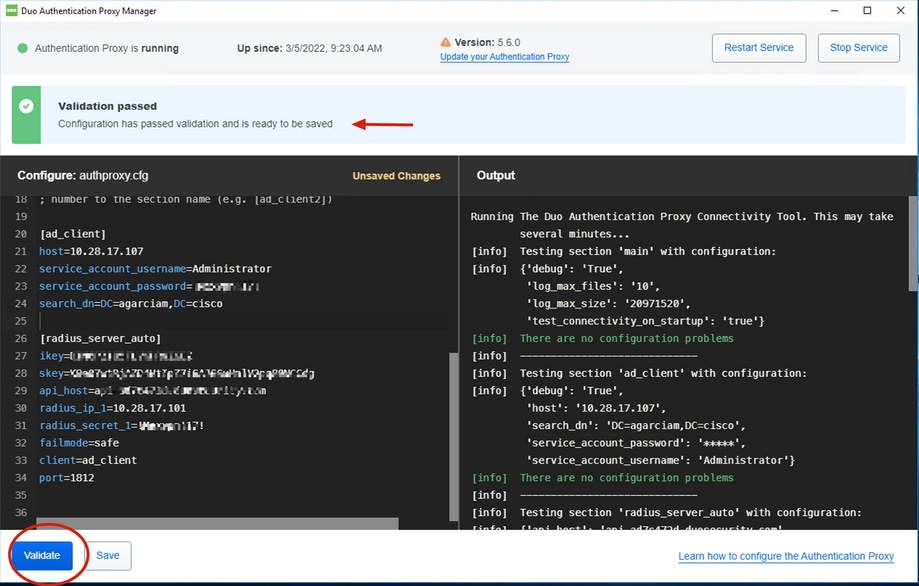

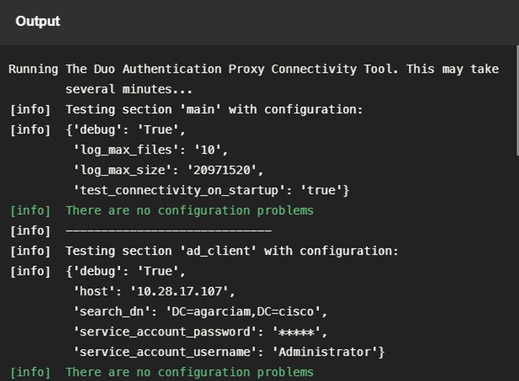

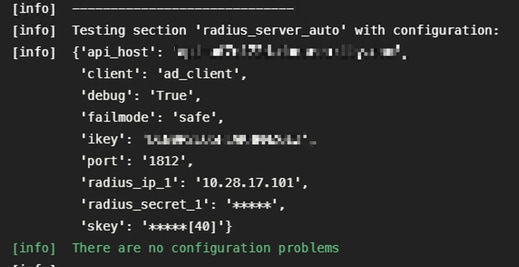

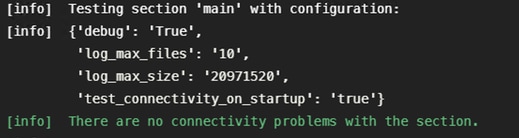

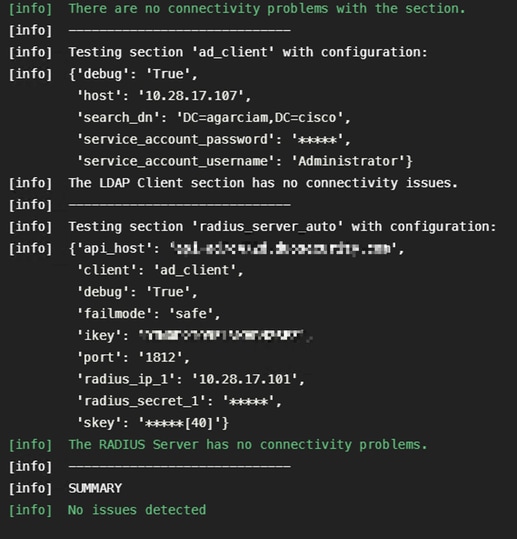

5. Eseguire l'applicazione Duo Authentication Proxy Manager e completare la configurazione sia per il client Active Directory che per ISE Radius Server, quindi fare clic su Convalida.

Nota: se la convalida ha esito negativo, fare riferimento alla scheda debug per i dettagli e correggerla di conseguenza.

Configurazioni Cisco ISE

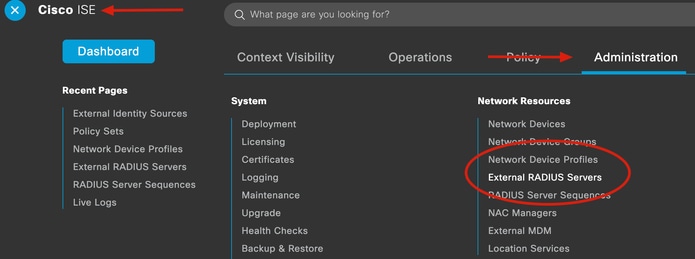

1. Accedere al portale di amministrazione di ISE.

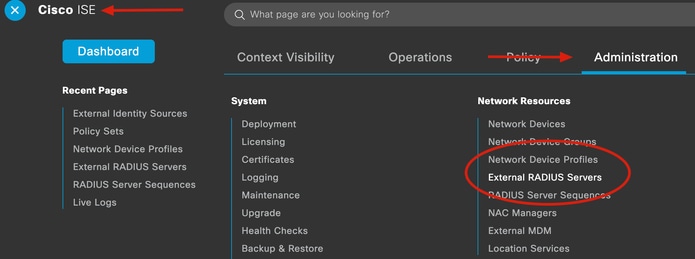

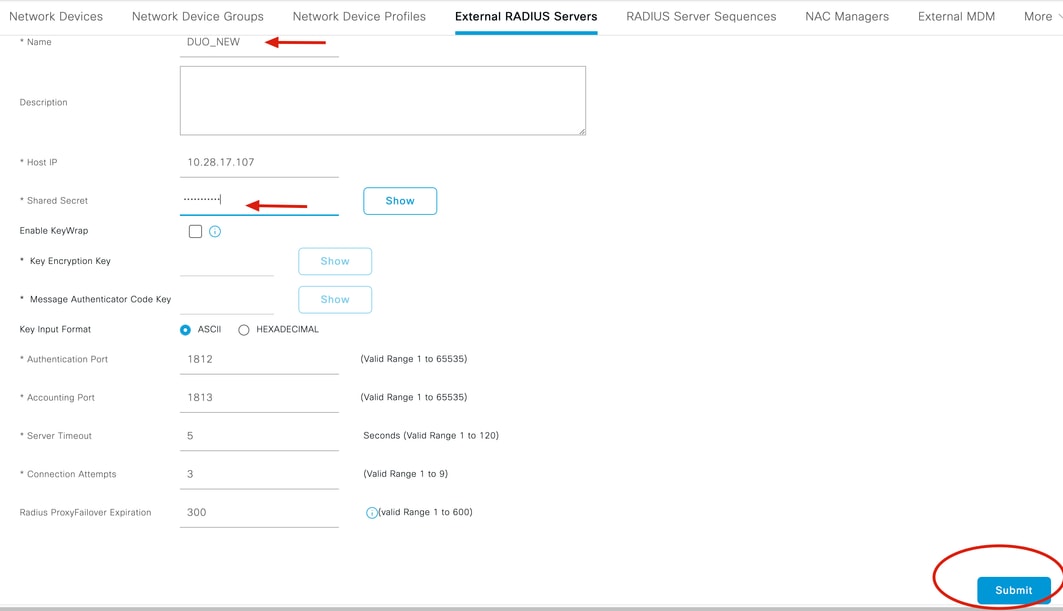

2. Espandere la scheda Cisco ISE e passare ad Amministrazione, quindi fare clic su Risorse di rete e selezionare Server RADIUS esterni.

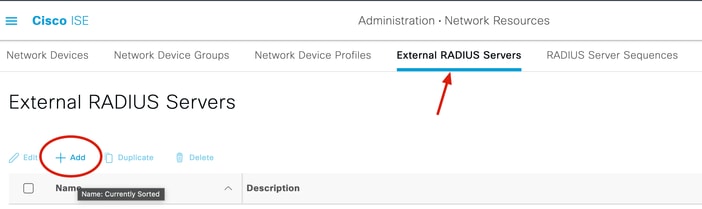

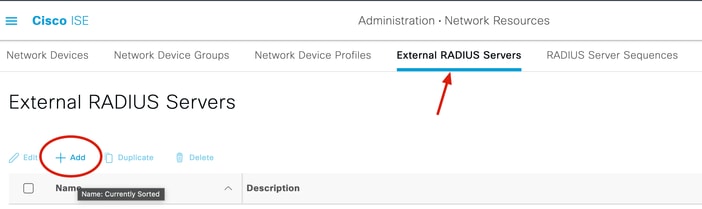

3. Nella scheda Server Radius esterni, fare clic su Aggiungi.

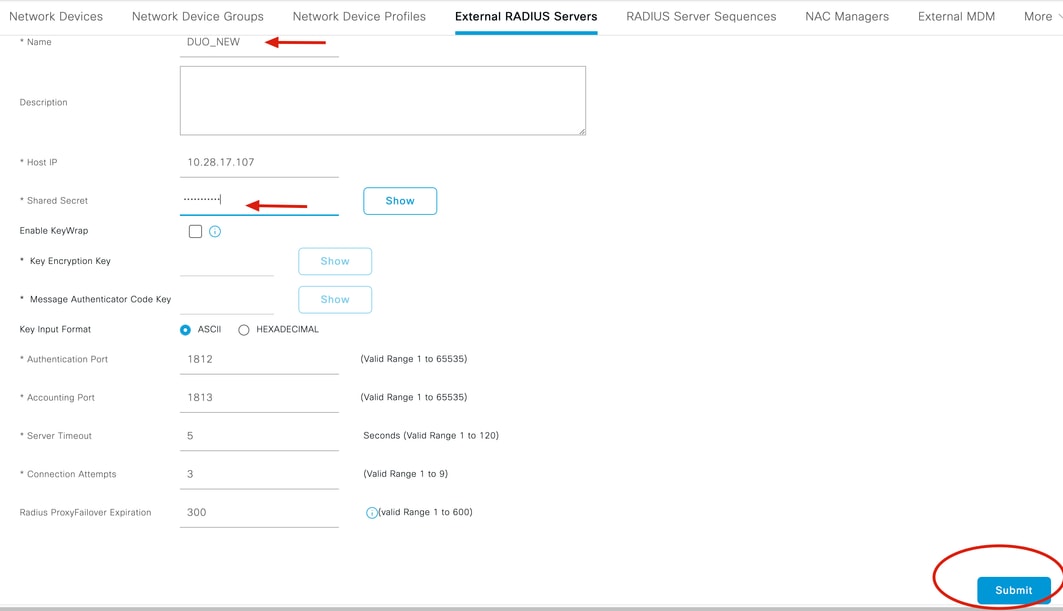

4. Compilare il campo vuoto con la configurazione RADIUS utilizzata in Duo Authentication Proxy Manager e fare clic su Invia.

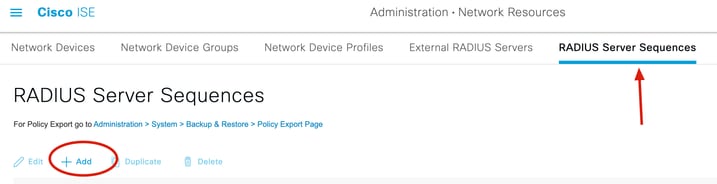

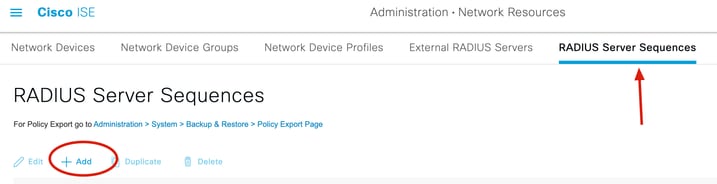

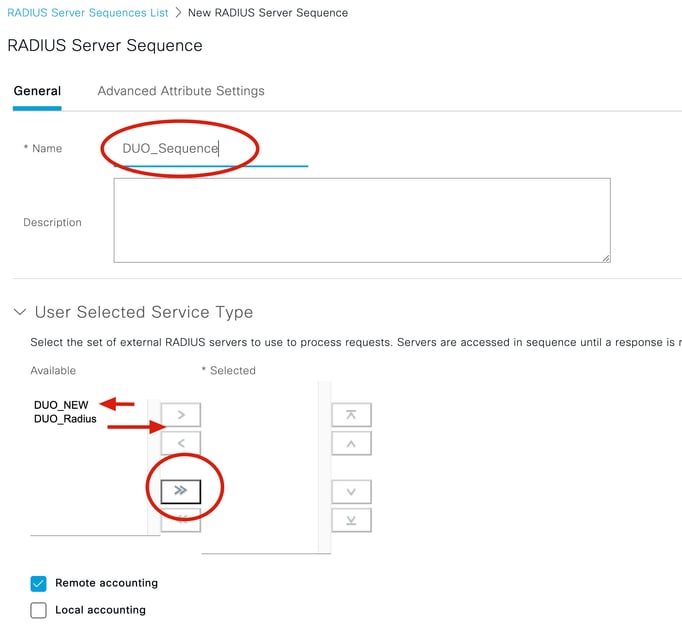

5. Passare alla scheda Sequenze server RADIUS e fare clic su Aggiungi.

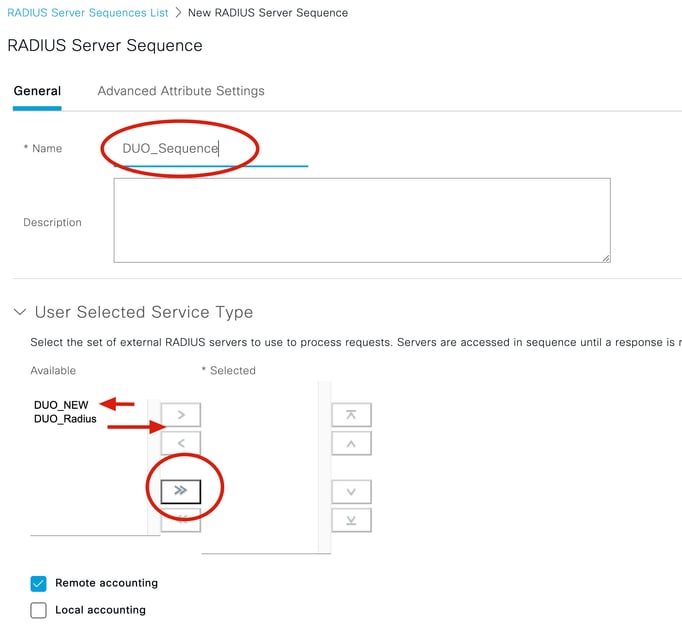

6. Specificare il nome della sequenza e assegnare il nuovo server esterno RADIUS, quindi fare clic su Invia.

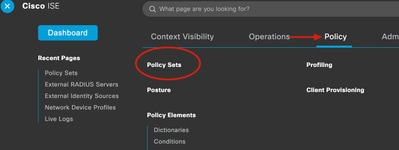

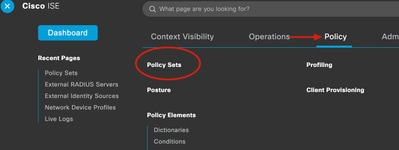

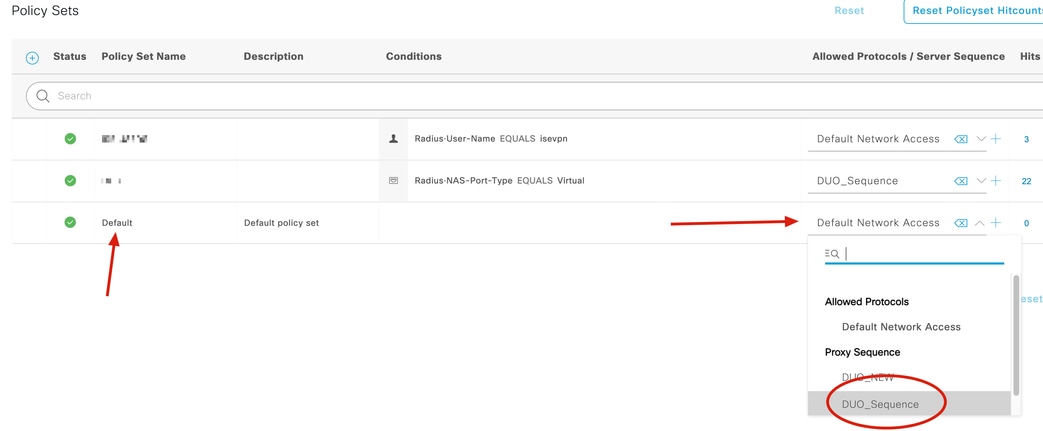

7. Passare dal menu del dashboard a Criterio e fare clic su Set di criteri.

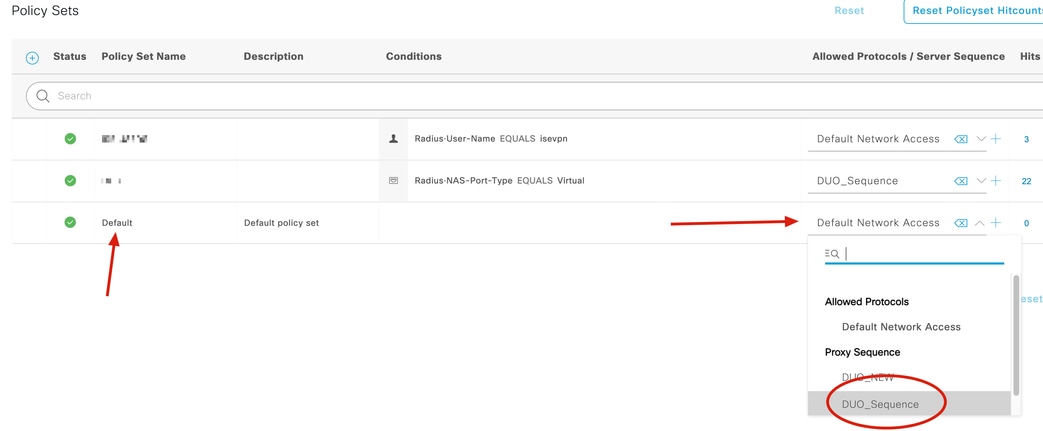

8. Assegnate la sequenza RADIUS al criterio di default.

Nota:in questo documento viene applicata la sequenza Duo a tutte le connessioni, quindi viene utilizzato il criterio predefinito. L'assegnazione dei criteri può variare in base ai requisiti.

Configurazione Cisco ASA RADIUS/ISE

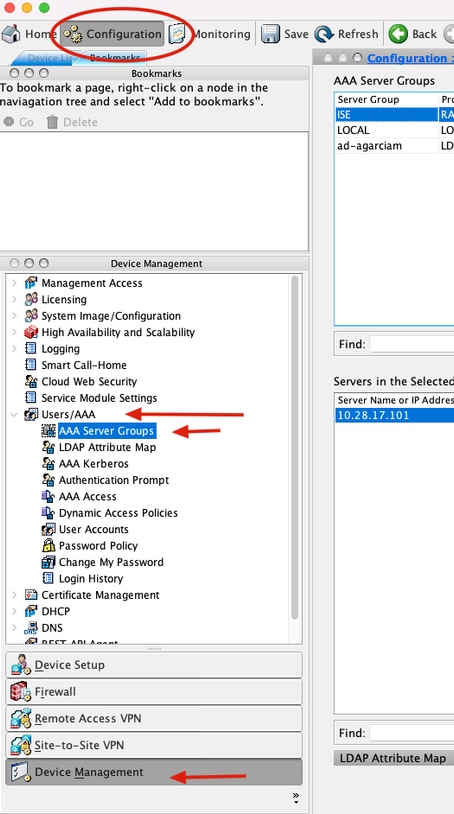

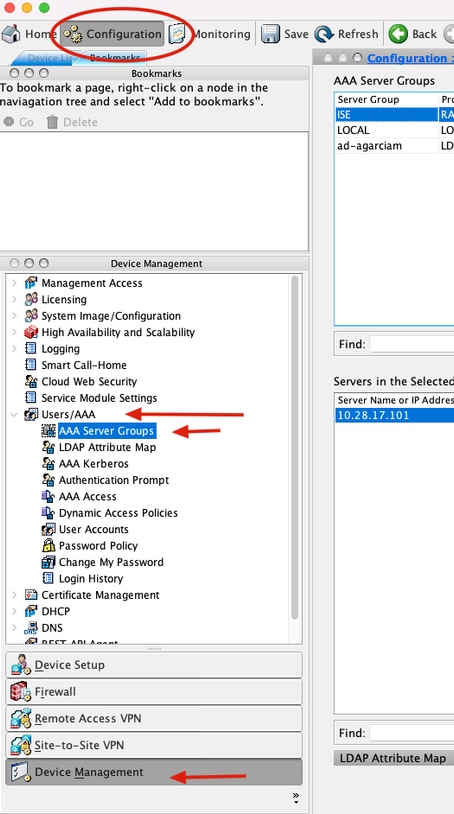

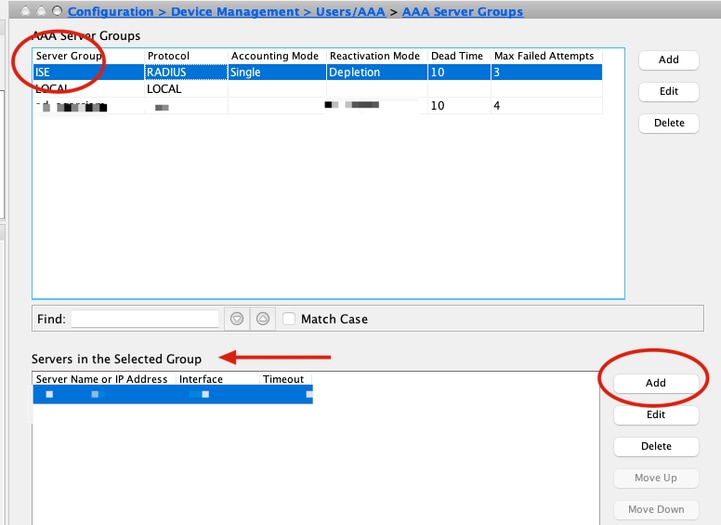

1. Configurare il server ISE RADIUS in gruppi di server AAA, passare a Configurazione, quindi fare clic su Gestione dispositivi ed espandere la sezione Utenti/AAA, quindi selezionare Gruppi di server AAA.

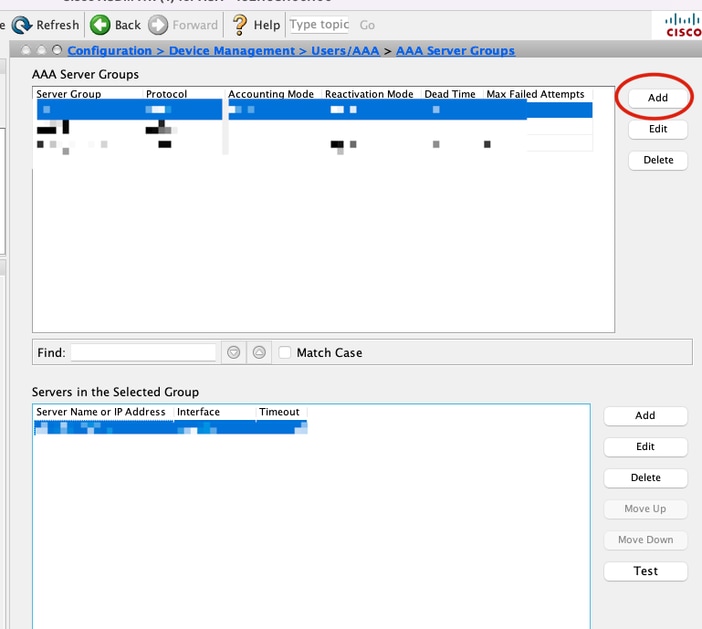

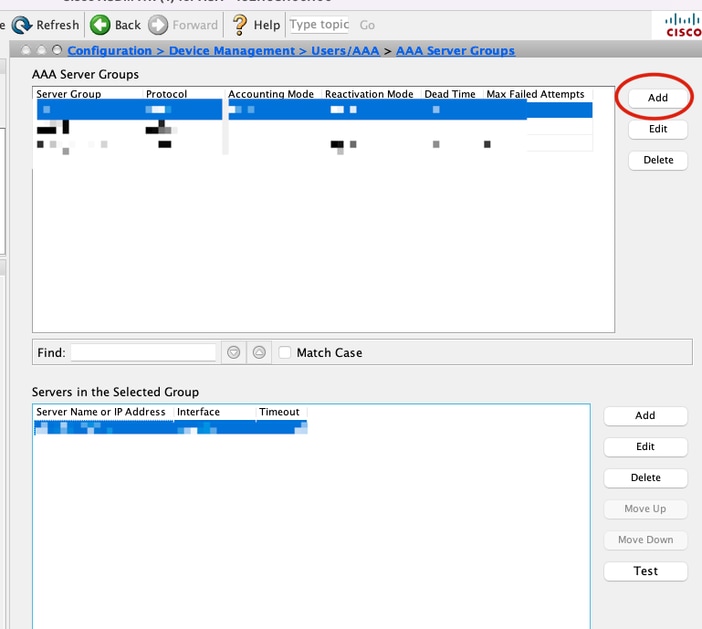

2. Nel pannello Gruppi di server AAA fare clic su Aggiungi.

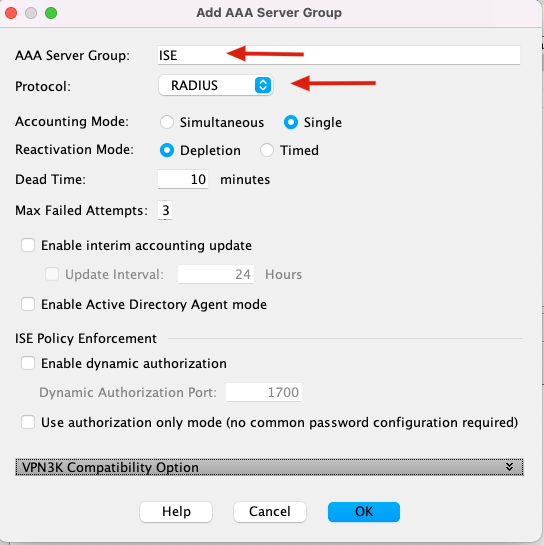

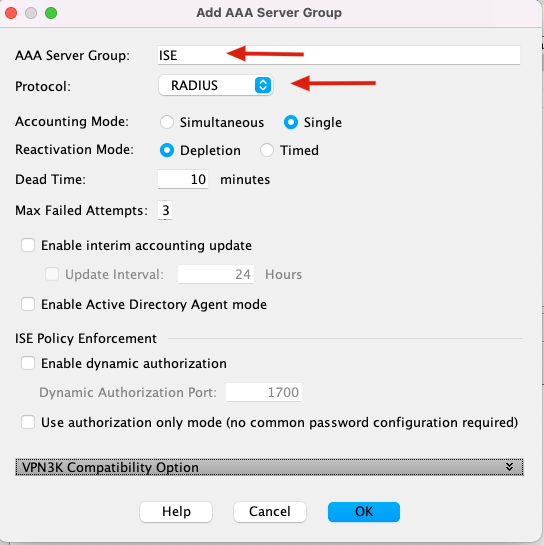

3. Selezionare il nome del gruppo di server e specificare RADIUS come protocollo da utilizzare, quindi fare clic su OK.

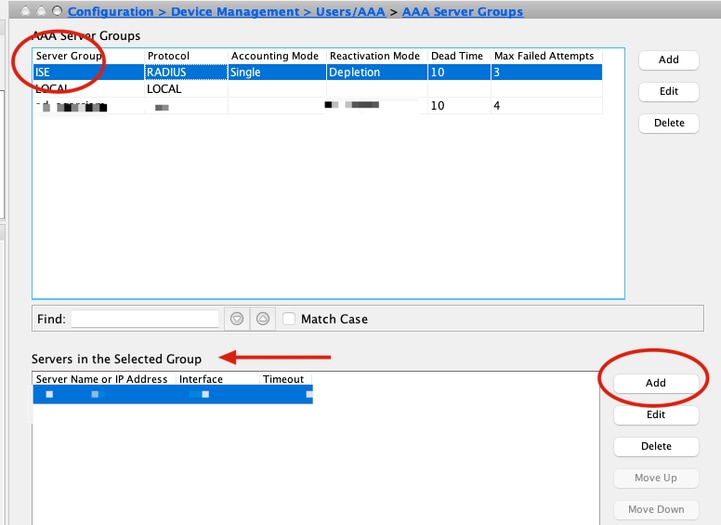

5. Selezionare il nuovo gruppo di server e fare clic su Aggiungi sotto Server nel pannello Gruppo selezionato, come mostrato nell'immagine.

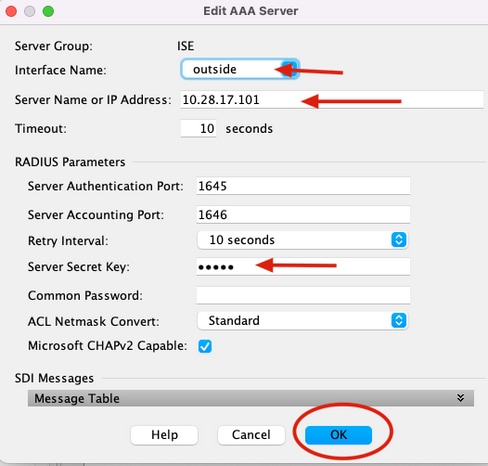

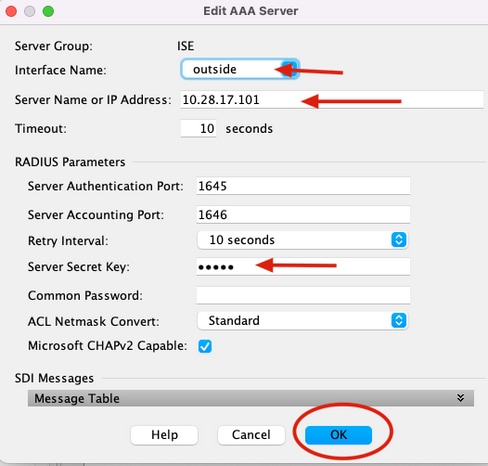

6. Nella finestra Edit AAA Server, selezionare il nome dell'interfaccia, specificare l'indirizzo IP del server ISE e digitare la chiave segreta RADIUS, quindi fare clic su Ok.

Nota: tutte queste informazioni devono corrispondere a quelle specificate in Duo Authentication Proxy Manager.

Configurazione dalla CLI.

aaa-server ISE protocol radius

dynamic-authorization

aaa-server ISE (outside) host 10.28.17.101

key *****

Configurazione VPN di accesso remoto Cisco ASA

ip local pool agarciam-pool 192.168.17.1-192.168.17.100 mask 255.255.255.0

group-policy DUO internal

group-policy DUO attributes

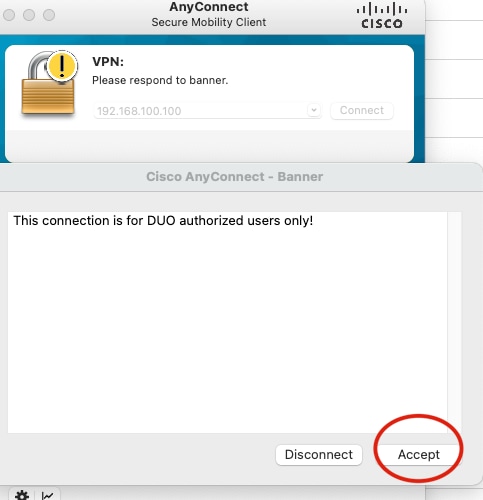

banner value This connection is for DUO authorized users only!

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value split-agarciam

address-pools value agarciam-pool

tunnel-group ISE-users type remote-access

tunnel-group ISE-users general-attributes

address-pool agarciam-pool

authentication-server-group ISE

default-group-policy DUO

tunnel-group ISE-users webvpn-attributes

group-alias ISE enable

dns-group DNS-CISCO

Test

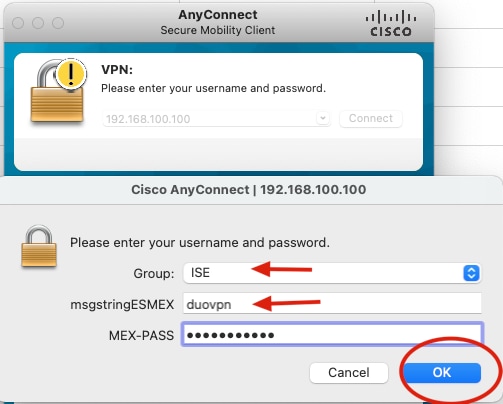

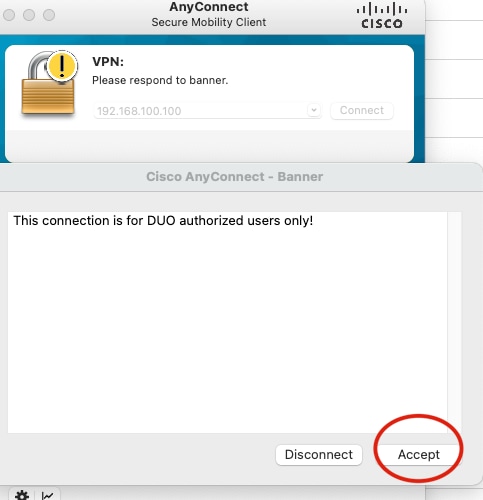

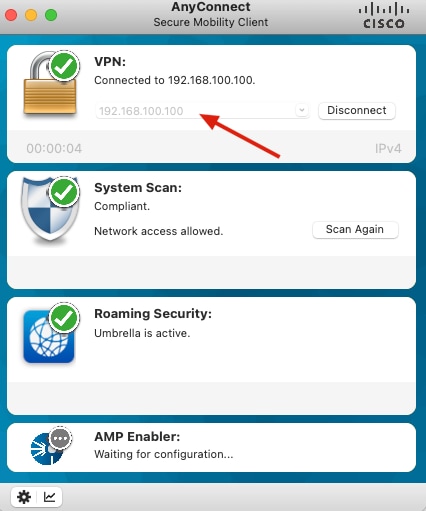

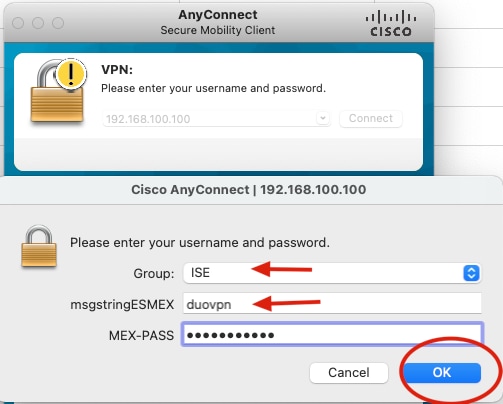

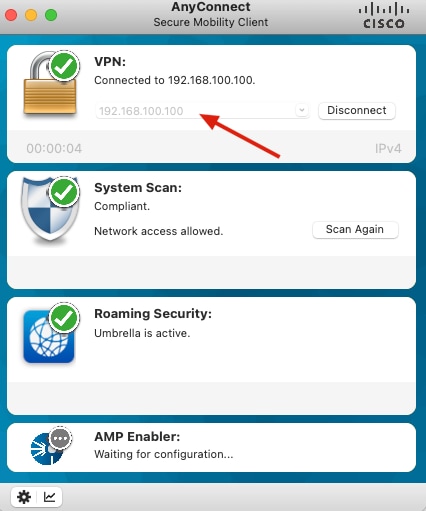

1. Apri l'app Anyconnect sul tuo dispositivo PC. Specificare il nome host dell'headend VPN ASA e accedere con l'utente creato per l'autenticazione secondaria Duo, quindi fare clic su OK.

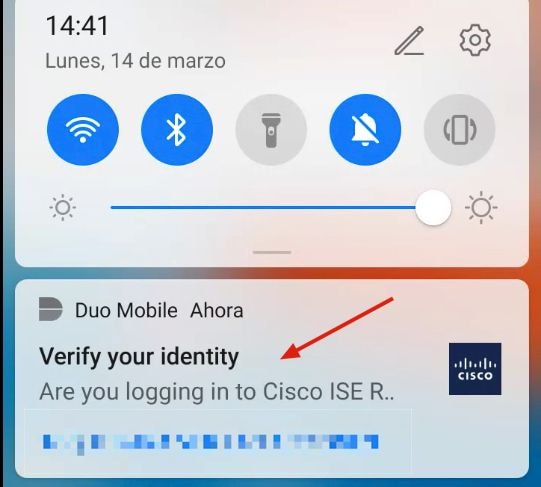

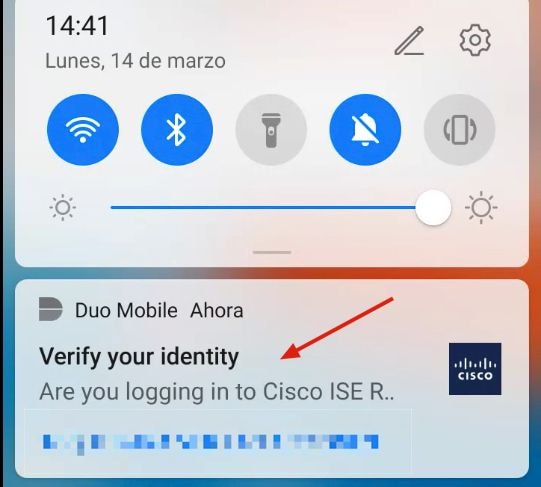

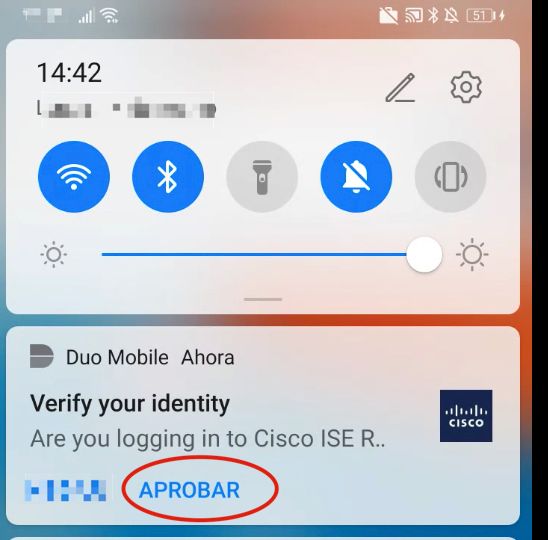

2. È stata ricevuta una notifica di push Duo sul dispositivo mobile Duo dell'utente specificato.

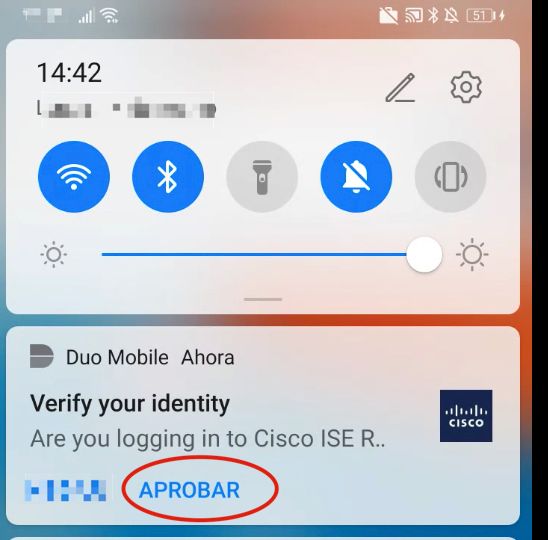

3. Aprire la notifica di Duo Mobile App e fare clic su Approva.

4. Accettare il banner e stabilire la connessione.

Risoluzione dei problemi

In questa sezione vengono fornite informazioni utili per risolvere i problemi di configurazione.

Duo Authentication Proxy viene fornito con uno strumento di debug che visualizza i motivi dell'errore.

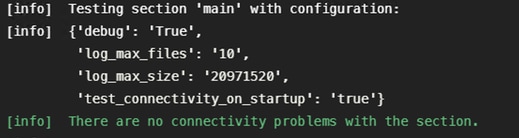

Debug del lavoro

Nota:le informazioni successive sono memorizzate in C:\Program Files\Duo Proxy di autenticazione di sicurezza\log\connectivity_tool.log.

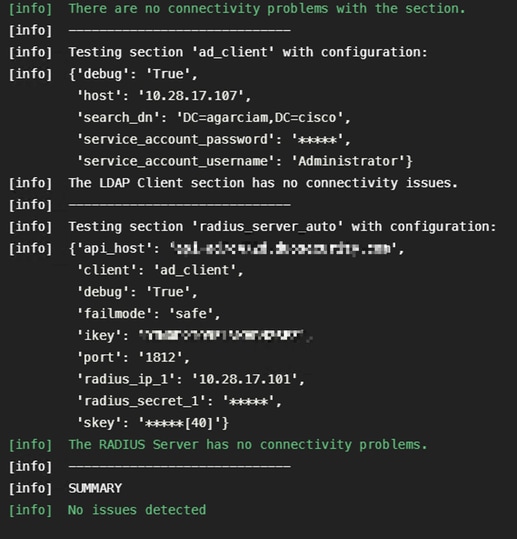

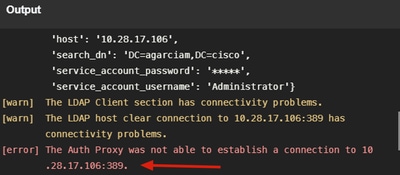

1. Problemi di connettività, IP errato, FQDN/nome host non risolvibile nella configurazione di Active Directory.

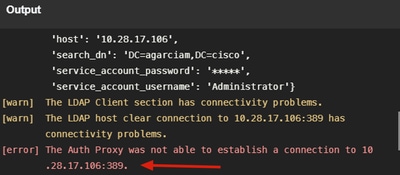

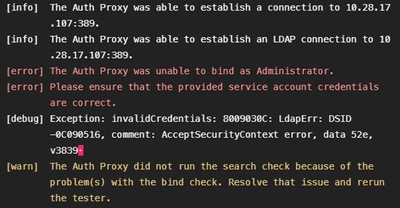

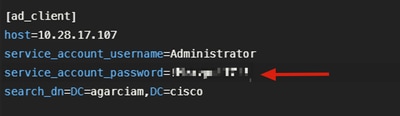

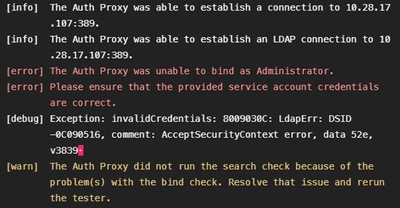

2. Password errata per l'utente Administrator in Active Directory.

Debug

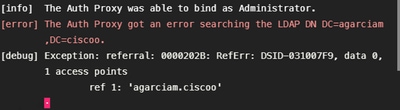

3. Dominio di base errato.

Debug

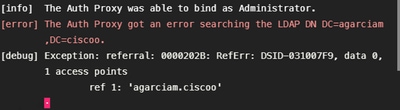

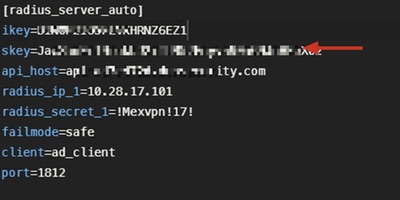

4. Valore RADIUS chiave errato.

Debug

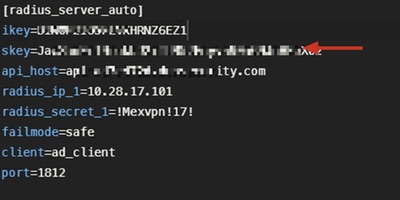

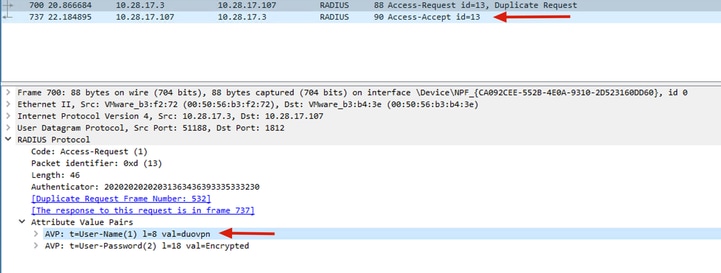

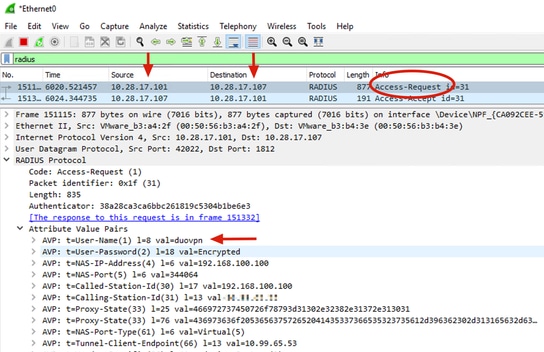

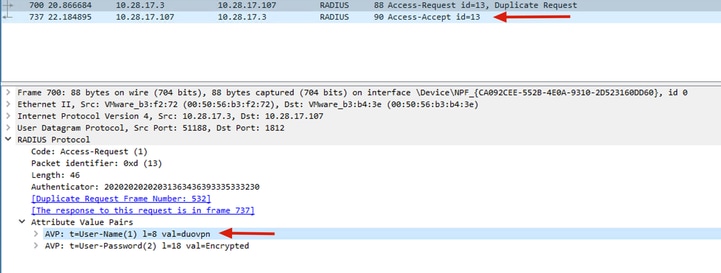

5. Verificare che il server ISE invii pacchetti di richiesta di accesso.

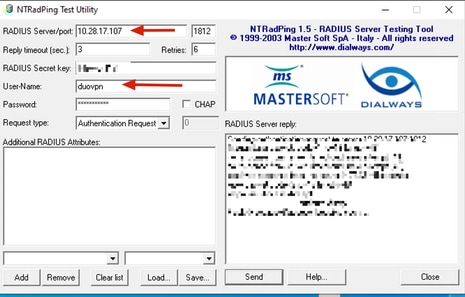

6. Per verificare il corretto funzionamento del server proxy di autenticazione Duo, Duo fornisce lo strumento NTRadPing per simulare i pacchetti di richiesta di accesso e la risposta con Duo.

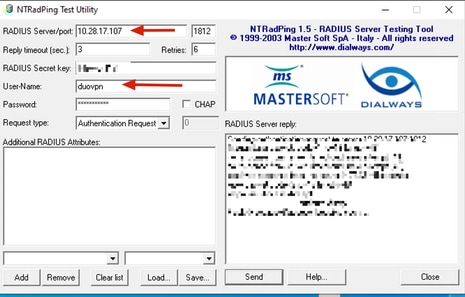

6.1 Installare NTRadPing su un PC diverso e generare traffico.

Nota:nell'esempio viene utilizzato il computer Windows 10.28.17.3.

6.2 Eseguire la configurazione con gli attributi utilizzati nella configurazione ISE Radius.

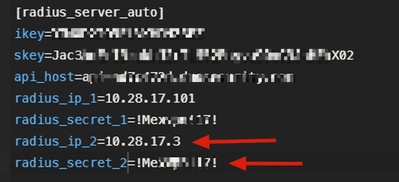

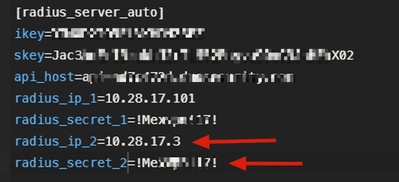

6.3 Configurare Duo Authentication Proxy Manager come segue.

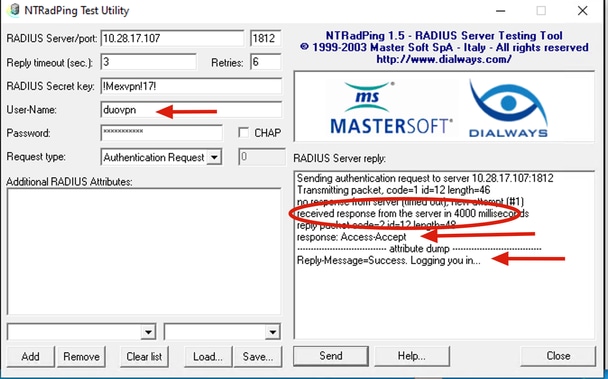

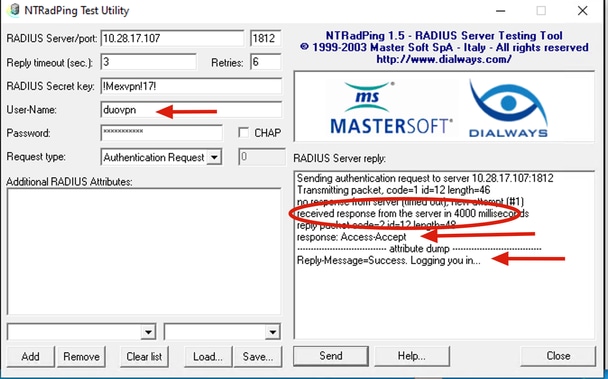

6.4. Passare allo strumento NTRadPing e fare clic su Invia. Si riceve una notifica push Duo sul dispositivo mobile assegnato.

Feedback

Feedback