Firepower eXtensible Operating System (FXOS) 2.2: Autenticazione e autorizzazione dello chassis per la gestione remota con ACS tramite RADIUS

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare l'autenticazione e l'autorizzazione RADIUS per lo chassis Firepower eXtensible Operating System (FXOS) tramite Access Control Server (ACS).

Lo chassis FXOS include i seguenti ruoli utente:

- Amministratore: accesso completo in lettura e scrittura all'intero sistema. All'account amministratore predefinito viene assegnato questo ruolo per impostazione predefinita e non può essere modificato.

- Sola lettura - Accesso in sola lettura alla configurazione del sistema senza privilegi per la modifica dello stato del sistema.

- Operazioni: accesso in lettura e scrittura alla configurazione NTP, alla configurazione di Smart Call Home per Smart Licensing e ai registri di sistema, inclusi i server syslog e i relativi errori. Accesso in lettura al resto del sistema.

- AAA: accesso in lettura e scrittura a utenti, ruoli e configurazione AAA. Accesso in lettura al resto del sistema.

Dalla CLI, questa condizione può essere vista come segue:

fpr4120-TAC-A /security* # show role

Ruolo:

Priv nome ruolo

—

aaa aaa

admin admin

operazioni

sola lettura

Contributo di Tony Remirez, Jose Soto, Cisco TAC Engineers.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenza di Firepower eXtensible Operating System (FXOS)

- Conoscenza della configurazione di ACS

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco Firepower 4120 Security Appliance versione 2.2

- Virtual Cisco Access Control Server versione 5.8.0.32

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

L'obiettivo della configurazione è:

- Autentica gli utenti che accedono alla GUI e SSH basate sul Web di FXOS tramite ACS.

- Autorizzare gli utenti ad accedere alla GUI basata sul Web di FXOS e al protocollo SSH in base al rispettivo ruolo utente tramite ACS.

- Verificare il corretto funzionamento dell'autenticazione e dell'autorizzazione su FXOS tramite ACS.

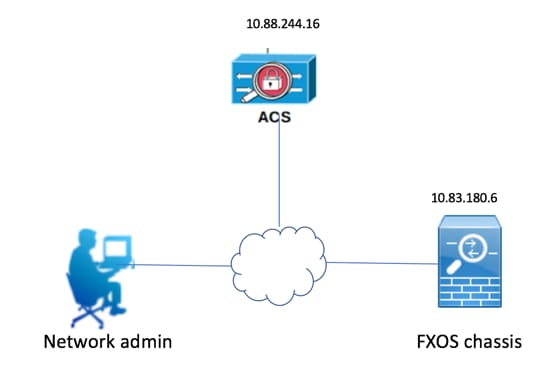

Esempio di rete

Configurazioni

Configurazione dello chassis FXOS

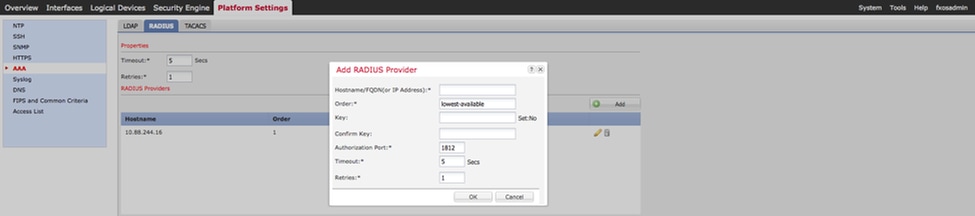

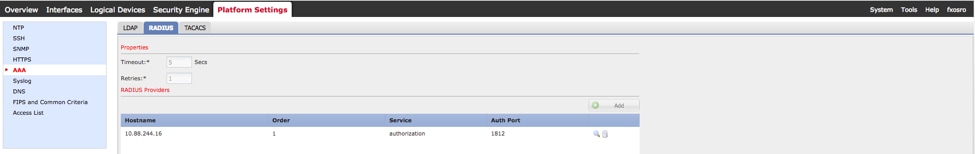

Creazione di un provider RADIUS mediante Chassis Manager

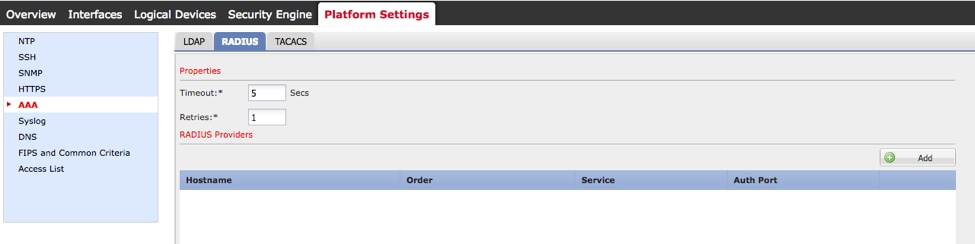

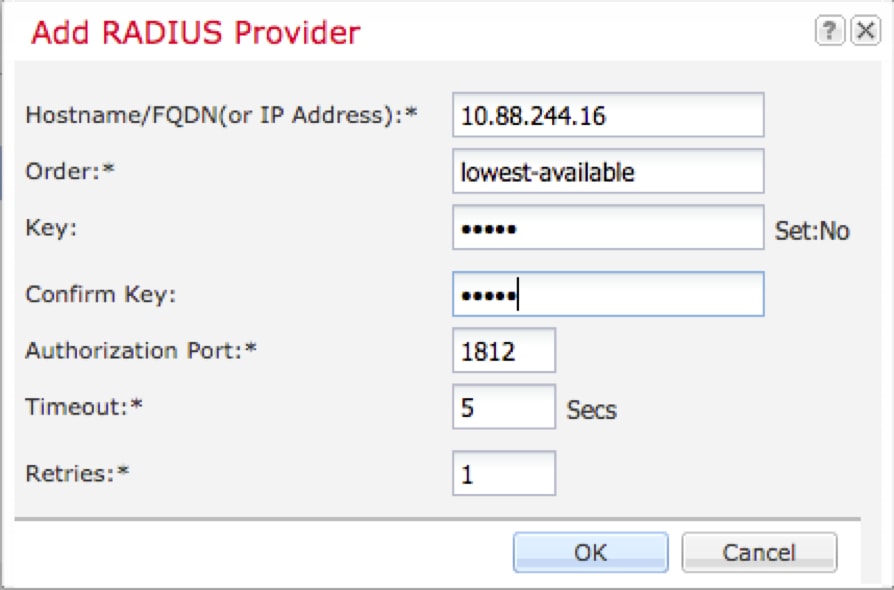

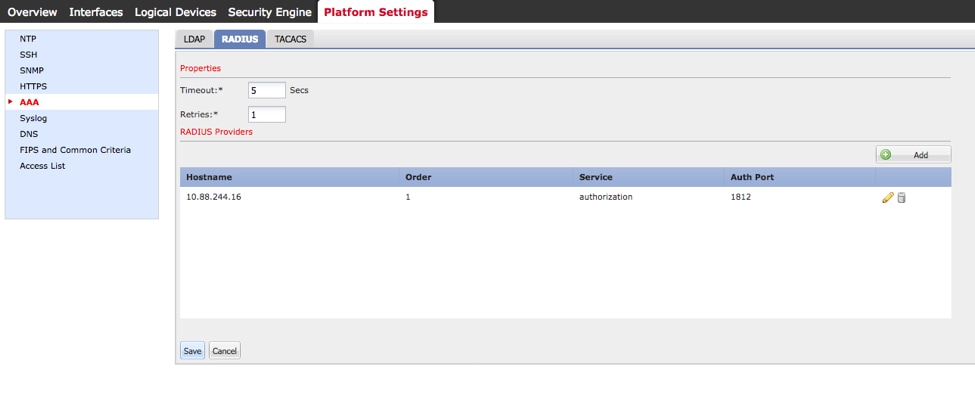

Passaggio 1. Passare a Impostazioni piattaforma > AAA.

Passaggio 2. Fare clic sulla scheda RADIUS.

Passaggio 3. Per ogni provider RADIUS che si desidera aggiungere (fino a 16 provider).

3.1. Nell'area Provider RADIUS, fare clic su Aggiungi.

3.2. Nella finestra di dialogo Aggiungi provider RADIUS, immettere i valori richiesti.

3.3. Fare clic su OK per chiudere la finestra di dialogo Aggiungi provider RADIUS.

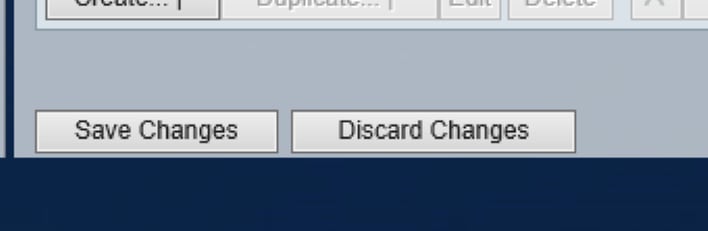

Passaggio 4. Fare clic su Salva.

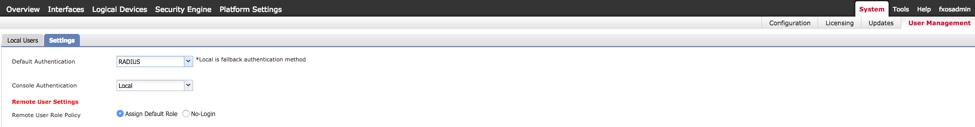

Passaggio 5. Passare a Sistema > Gestione utente > Impostazioni.

Passaggio 6. In Autenticazione predefinita scegliere RADIUS.

Creazione di un provider RADIUS tramite CLI

Passaggio 1. Per abilitare l'autenticazione RADIUS, eseguire i comandi seguenti.

fpr4120-TAC-A# ambito sicurezza

fpr4120-TAC-A /security # ambito default-auth

fpr4120-TAC-A /security/default-auth # set realm radius

Passaggio 2. Utilizzare il comando show detail per visualizzare i risultati.

fpr4120-TAC-A /security/default-auth # show detail

Autenticazione predefinita:

Area di autenticazione amministrativa: Raggio

Area operativa: Raggio

Periodo di aggiornamento sessione Web (sec): 600

Timeout sessione (in sec) per sessioni Web, ssh e telnet: 600

Timeout sessione assoluta (in secondi) per sessioni Web, ssh e telnet: 3600

Timeout sessione console seriale (sec): 600

Timeout sessione assoluta console seriale (sec): 3600

Gruppo server Autenticazione amministratore:

Gruppo server di autenticazione operativo:

Utilizzo del secondo fattore: No

Passaggio 3. Per configurare i parametri del server RADIUS, eseguire i comandi seguenti.

fpr4120-TAC-A# ambito sicurezza

fpr4120-TAC-A /security # raggio ambito

fpr4120-TAC-A /security/radius # ingresso nel server 10.88.244.16

fpr4120-TAC-A /security/radius/server # set descr "ISE Server"

fpr4120-TAC-A /security/radius/server* # set key

Immettere la chiave: *****

Confermare la chiave: *****

Passaggio 4. Per visualizzare i risultati, utilizzare il comando show detail.

fpr4120-TAC-A /security/radius/server* # show detail

Server RADIUS:

Nome host, FQDN o indirizzo IP: 10.88.244.16

Descr.:

Ordine: 1

Auth Port (Porta autenticazione): 1812

Chiave: ****

Timeout: 5

Configurazione del server ACS

Aggiunta di FXOS come risorsa di rete

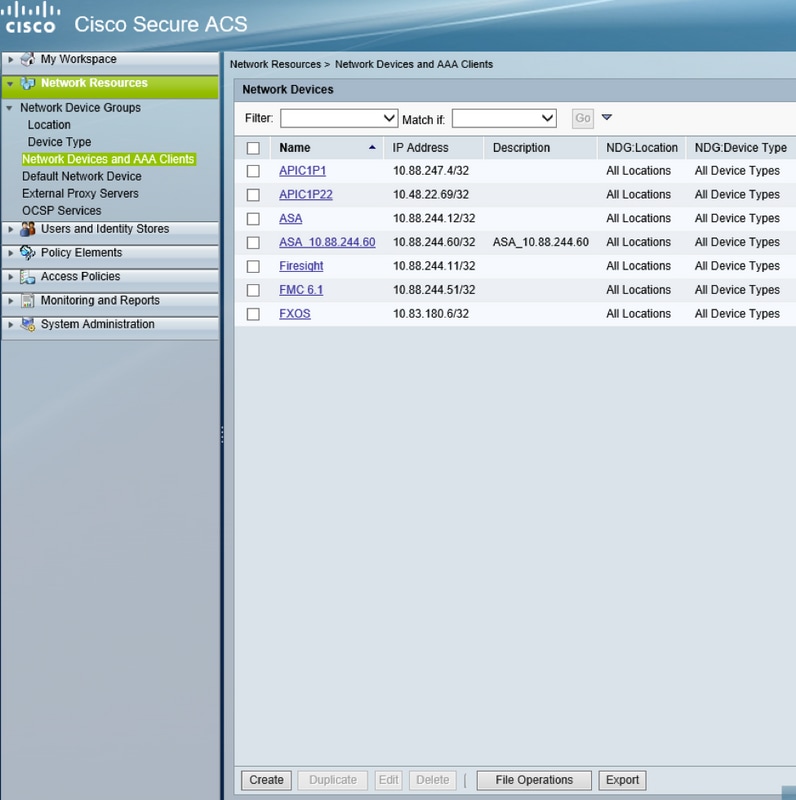

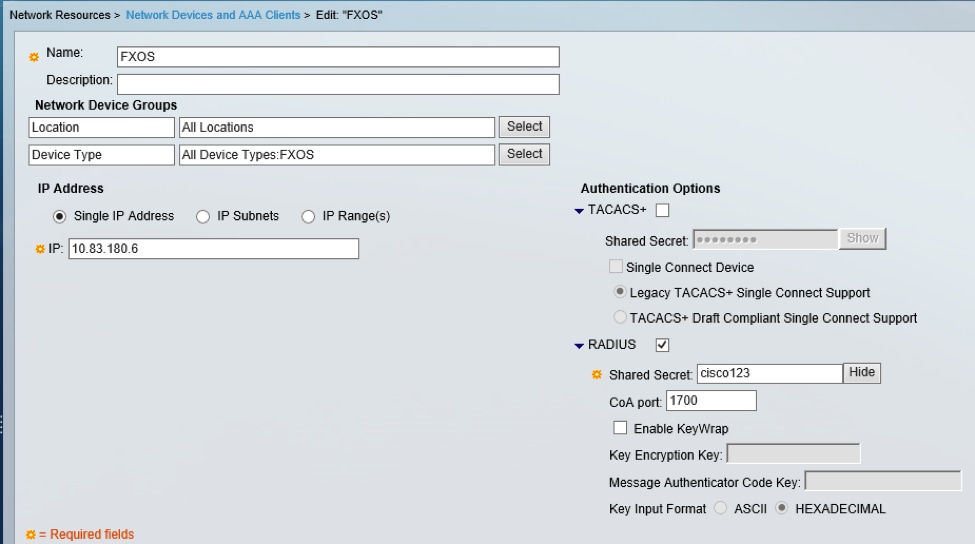

Passaggio 1. Passare a Risorse di rete > Dispositivi di rete e client AAA.

Passaggio 2. Fare clic su Crea.

Passaggio 3. Immettere i valori richiesti (Nome, Indirizzo IP, Tipo di dispositivo, Abilita RADIUS e aggiungere la chiave).

Passaggio 4. Fare clic su Sottometti.

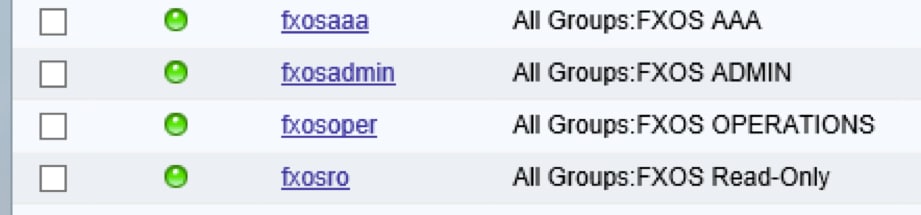

Creazione di gruppi di identità e utenti

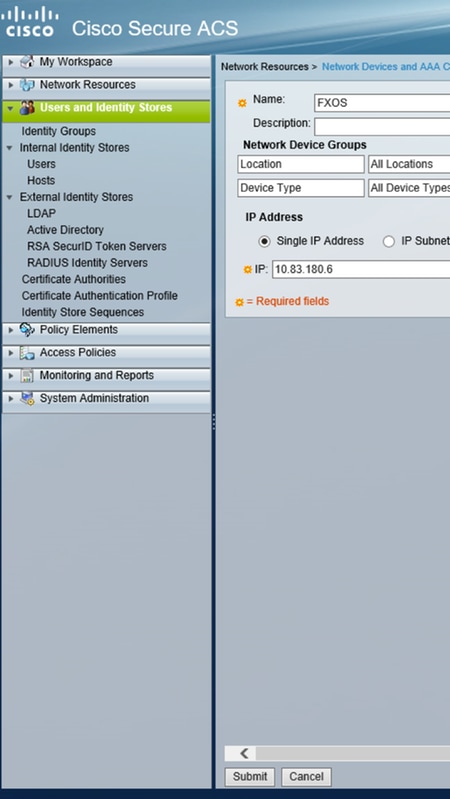

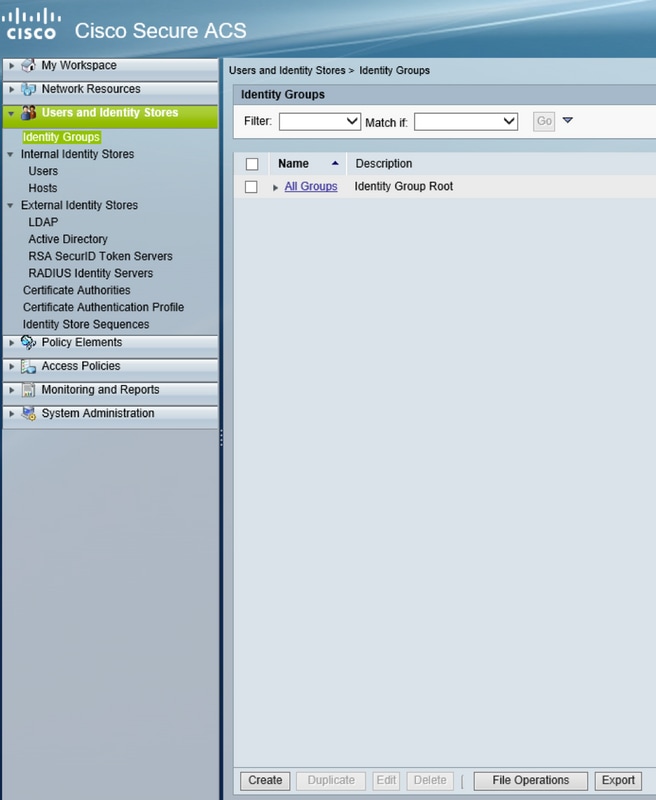

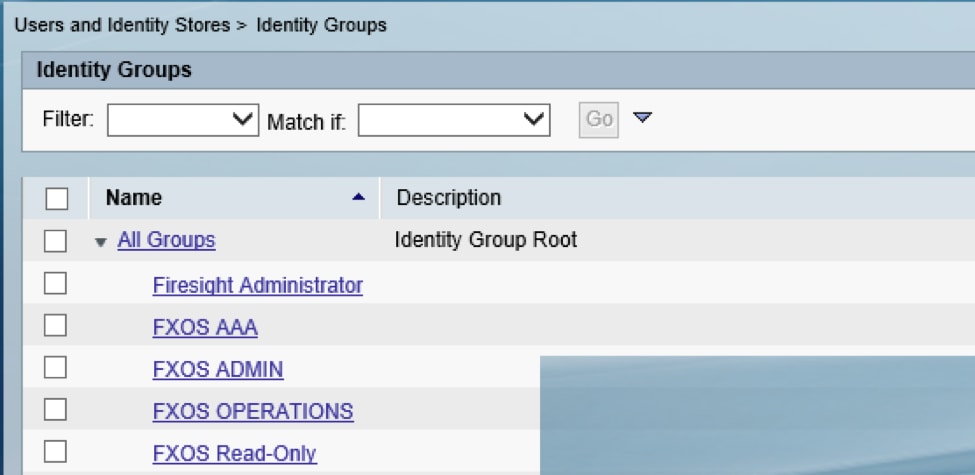

Passaggio 1. Passare a Utenti e archivi identità > Gruppi di identità.

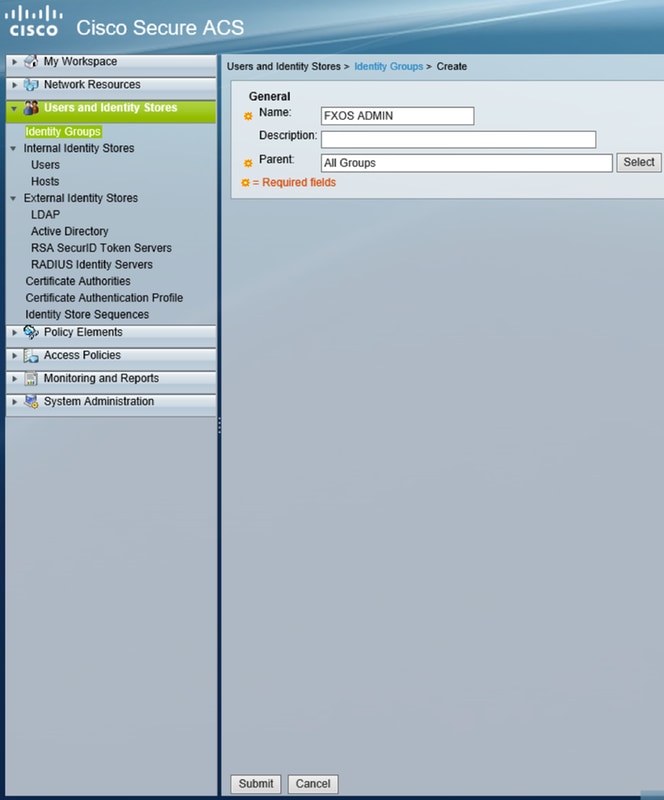

Passaggio 2. Fare clic su Crea.

Passaggio 3. Immettere il valore per Nome e fare clic su Sottometti.

Passaggio 4. Ripetere i passaggi 2 e 3 per tutti i ruoli utente richiesti.

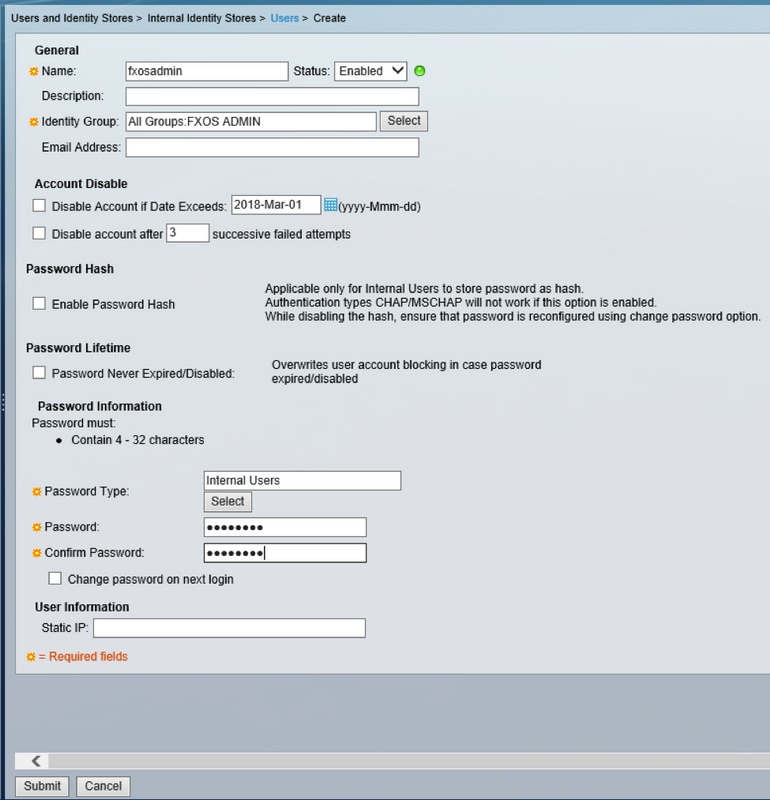

Passaggio 5. Passare a Utenti e archivi identità > Archivi identità interni > Utenti.

Passaggio 6. Fare clic su Crea.

Passaggio 7. Inserire i valori richiesti (Nome, Gruppo di identità, Password).

Passaggio 8. Ripetere i passaggi 6 e 7 per tutti gli utenti richiesti.

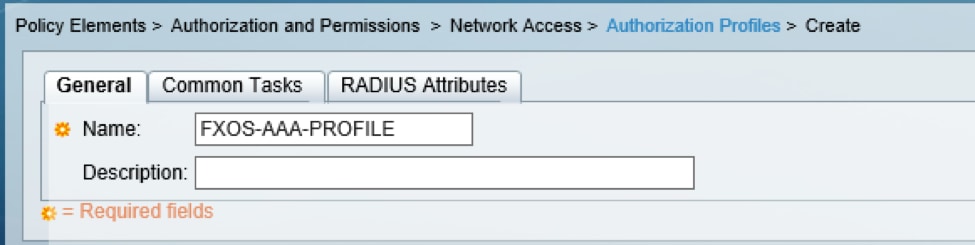

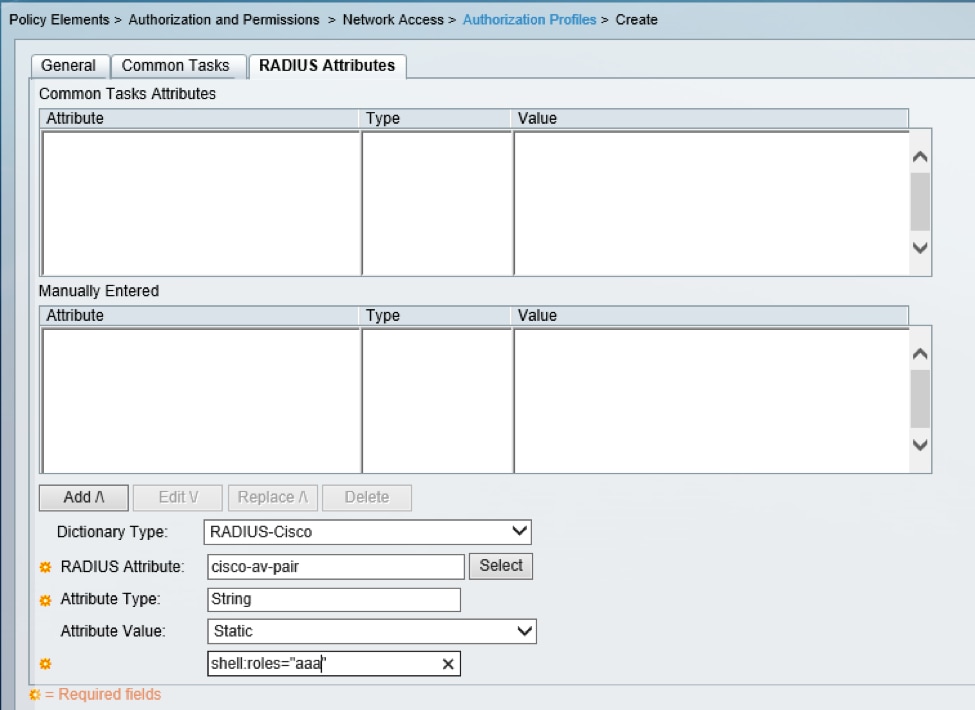

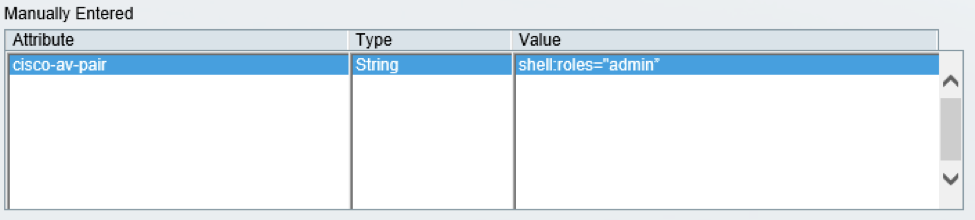

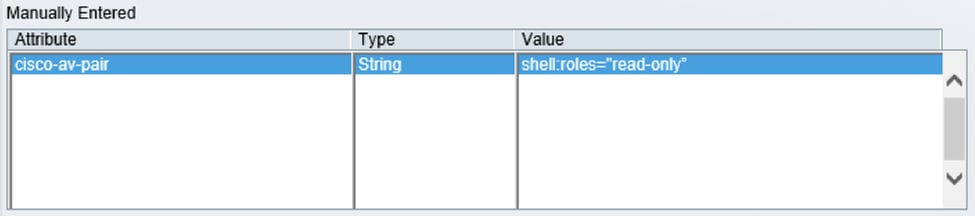

Creazione del profilo di autorizzazione per ogni ruolo utente

Passaggio 1. Passare a Elementi dei criteri > Autorizzazioni e autorizzazioni > Accesso alla rete > Profili di autorizzazione > Fare clic su Crea.

Passaggio 2. Inserire tutti gli attributi per il profilo di autorizzazione.

2.1. Configurare il nome del profilo nella scheda Generale.

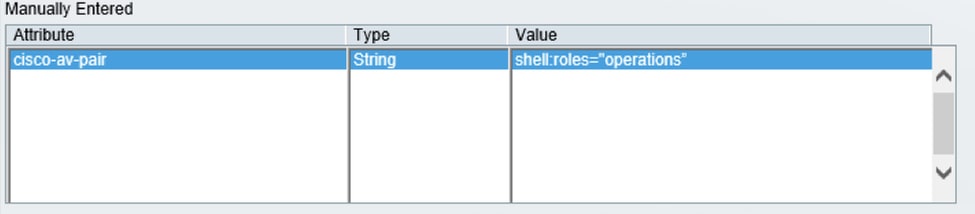

2.2. Nella scheda RADIUS Attributes configurare la seguente coppia CISCO-AV

cisco-av-pair=shell:roles="aaa"

2.3. Fare clic su ADD /\, quindi su Submit.

Passaggio 3. Ripetere i passaggi 1 e 2 per i ruoli utente rimanenti utilizzando le coppie Cisco-AV seguenti

cisco-av-pair=shell:roles="admin"

cisco-av-pair=shell:roles="operazioni"

cisco-av-pair=shell:roles="sola lettura"

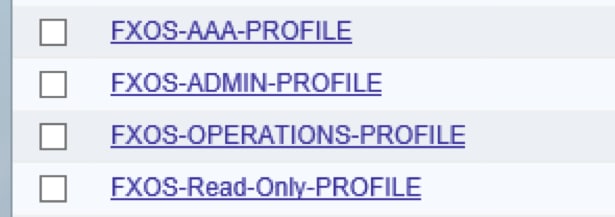

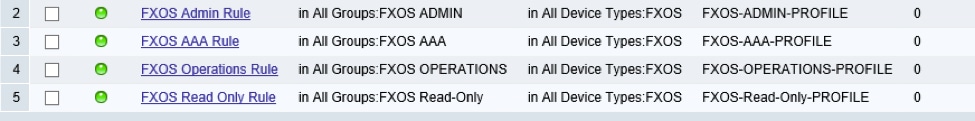

Creazione del criterio di accesso alla rete

Passaggio 1. Passare a Criteri di accesso > Servizi di accesso > Accesso di rete predefinito > Autorizzazione > Fare clic su Crea.

Passaggio 2. Inserire i parametri richiesti (Gruppo di identità, Tipo di dispositivo e Profilo di autorizzazione) e fare clic su OK.

Passaggio 3. Ripetere i passaggi 1 e 2 per tutti i ruoli utente.

Passaggio 4. Fare clic su Salva modifiche nella parte inferiore della pagina.

Verifica

È ora possibile eseguire il test di ogni utente e verificare il ruolo utente assegnato.

Verifica dello chassis FXOS

- Telnet o SSH sullo chassis FXOS e accedere con uno degli utenti creati sull'ISE.

Username: fxosadmin

Password:

fpr4120-TAC-A# scope security

fpr4120-TAC-A /security # show remote-user detail

Utente remoto fxosaaa:

Descrizione:

Ruoli utente:

Nome: aaa

Nome: read-only

Utente remoto fxosadmin:

Descrizione:

Ruoli utente:

Nome: admin

Nome: read-only

Fxosoper utente remoto:

Descrizione:

Ruoli utente:

Nome: operazioni

Nome: read-only

Fxosro utente remoto:

Descrizione:

Ruoli utente:

Nome: read-only

A seconda del nome utente immesso, nella cli dello chassis FXOS verranno visualizzati solo i comandi autorizzati per il ruolo utente assegnato.

Ruolo utente amministratore.

fpr4120-TAC-A /security # ?

conferma conferma conferma

clear-user-session Cancella sessioni utente

creazione Creazione di oggetti gestiti

delete Elimina oggetti gestiti

disabilita Disabilita i servizi

abilita Abilita i servizi

enter Immette un oggetto gestito

scope Modifica la modalità corrente

impostare i valori delle proprietà

show Mostra informazioni di sistema

termina sessioni Active Cisco

fpr4120-TAC-A#connect fxos

fpr4120-TAC-A (fxos)# debug aaa-request

fpr4120-TAC-A (fxos)#

Ruolo Utente Di Sola Lettura.

fpr4120-TAC-A /security # ?

scope Modifica la modalità corrente

impostare i valori delle proprietà

show Mostra informazioni di sistema

fpr4120-TAC-A#connect fxos

fpr4120-TAC-A (fxos)# debug aaa-request

% Autorizzazione negata per il ruolo

- Selezionare l'indirizzo IP dello chassis FXOS e accedere usando uno degli utenti creati sull'ISE.

Ruolo utente amministratore.

Utente di sola lettura:

Nota: Il pulsante ADD è disattivato.

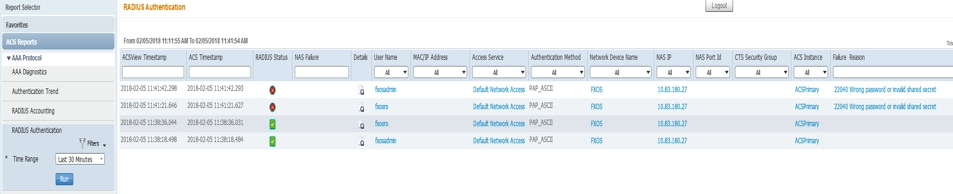

Verifica ACS

- Passare a Monitoraggio e report > Avvia visualizzatore di report e monitoraggio > Report > Protocollo AAA > Autenticazione Radius > Fare clic su Esegui. Dovrebbe essere possibile visualizzare i tentativi riusciti e quelli non riusciti.

Risoluzione dei problemi

Per eseguire il debug dell'autenticazione e dell'autorizzazione AAA, eseguire i seguenti comandi nella cli di FXOS.

fpr4120-TAC-A#connect fxos

fpr4120-TAC-A (fxos)# debug aaa-request

fpr4120-TAC-A (fxos)# evento debug aaa

fpr4120-TAC-A (fxos)# errori debug aaa

fpr4120-TAC-A (fxos)# termine mon

Dopo un tentativo di autenticazione riuscito, verrà visualizzato l'output seguente.

2018 feb 5 14:21:30.017289 aaa: aaa_req_process per l'autenticazione. sessione n. 0

2018 feb 5 14:21:30.017330 aaa: aaa_req_process: Richiesta generale AAA da parte dell'appn: login sottotipo_applicazione: predefinito

2018 feb 5 14:21:30.017360 aaa: try_next_aaa_method

2018 feb 5 14:21:30.017395 aaa: il numero totale di metodi configurati è 1, l'indice corrente da provare è 0

2018 feb 5 14:21:30.017425 aaa: handle_req_using_method

2018 feb 5 14:21:30.017451 aaa: AAA_METHOD_SERVER_GROUP

2018 feb 5 14:21:30.017479 aaa: gruppo aaa_sg_method_handler = raggio

2018 feb 5 14:21:30.017506 aaa: Utilizzo di sg_protocol passato a questa funzione

2018 feb 5 14:21:30.017537 aaa: Invio della richiesta al servizio RADIUS

2018 feb 5 14:21:30.017707 aaa: Gruppo di metodi configurato completato

2018 feb 5 14:21:30.123584 aaa: aaa_process_fd_set: mtscallback su aaa_q

2018 feb 5 14:21:30.123625 aaa: mts_message_response_handler: risposta mts

2018 feb 5 14:21:30.123654 aaa: gestore_risposta_daemon

2018 feb 5 14:21:30.123713 aaa: is_aaa_resp_status_success status = 1

2018 feb 5 14:21:30.123741 aaa: is_aaa_resp_status_success è TRUE

2018 feb 5 14:21:30.123768 aaa: aaa_send_client_response per l'autenticazione. session->flags=21. aaa_resp->flags=0.

2018 feb 5 14:21:30.123795 aaa: AAA_REQ_FLAG_NORMAL

2018 feb 5 14:21:30.123880 aaa: mts_send_response riuscito

2018 feb 5 14:21:30.290059 aaa: CODICE OPERATIVO PRECEDENTE: accounting_interim_update

2018 feb 5 14:21:30.290087 aaa: aaa_create_local_acct_req: user=, session_id=, log=added user fxosro

2018 feb 5 14:21:30.290122 aaa: aaa_req_process per l'accounting. sessione n. 0

2018 feb 5 14:21:30.290148 aaa: Il riferimento alla richiesta MTS è NULL. richiesta LOCALE

2018 feb 5 14:21:30.290174 aaa: Impostazione di AAA_REQ_RESPONSE_NOT_NEEDED

2018 feb 5 14:21:30.290202 aaa: aaa_req_process: Richiesta generale AAA da parte dell'appn: default appln_subtype: predefinito

2018 feb 5 14:21:30.290230 aaa: try_next_aaa_method

2018 feb 5 14:21:30.290270 aaa: nessun metodo configurato per l'impostazione predefinita

2018 feb 5 14:21:30.290299 aaa: nessuna configurazione disponibile per questa richiesta

2018 feb 5 14:21:30.290333 aaa: try_fallback_method

2018 feb 5 14:21:30.290364 aaa: handle_req_using_method

2018 feb 5 14:21:30.290391 aaa: gestore_metodo_locale

2018 feb 5 14:21:30.290419 aaa: aaa_local_accounting_msg

2018 feb 5 14:21:30.290448 aaa: aggiornamento::fxosro utente aggiunto

2018 feb 5 14:21:30.290475 aaa: l'elenco av è null. Nessun ID vsan

2018 feb 5 14:21:30.290607 aaa: aaa_send_client_response per accounting. session->flags=254. aaa_resp->flags=0.

2018 feb 5 14:21:30.290635 aaa: la risposta per la richiesta di accounting della libreria precedente verrà inviata come SUCCESS

2018 feb 5 14:21:30.290659 aaa: risposta non necessaria per la richiesta

2018 feb 5 14:21:30.290684 aaa: AAA_REQ_FLAG_LOCAL_RESP

2018 feb 5 14:21:30.290708 aaa: sessione_pulizia_aaa

2018 feb 5 14:21:30.290732 aaa: aaa_req deve essere liberato.

2018 feb 5 14:21:30.290757 aaa: Metodo di fallback locale riuscito

2018 feb 5 14:21:30.312898 aaa: aaa_process_fd_set

2018 feb 5 14:21:30.312932 aaa: aaa_process_fd_set: mtscallback su aaa_accounting_q

2018 feb 5 14:21:30.312977 aaa: CODICE OPERATIVO PRECEDENTE: accounting_interim_update

2018 feb 5 14:21:30.313007 aaa: aaa_create_local_acct_req: user=, session_id=, log=added user:fxosro to the role:read-only

2018 feb 5 14:21:30,313044 aaa: aaa_req_process per l'accounting. sessione n. 0

2018 feb 5 14:21:30.313071 aaa: Il riferimento alla richiesta MTS è NULL. richiesta LOCALE

2018 feb 5 14:21:30,313099 aaa: Impostazione di AAA_REQ_RESPONSE_NOT_NEEDED

2018 feb 5 14:21:30.313125 aaa: aaa_req_process: Richiesta generale AAA da parte dell'appn: default appln_subtype: predefinito

2018 feb 5 14:21:30.313149 aaa: try_next_aaa_method

2018 feb 5 14:21:30.313185 aaa: nessun metodo configurato per l'impostazione predefinita

2018 feb 5 14:21:30.313213 aaa: nessuna configurazione disponibile per questa richiesta

2018 feb 5 14:21:30.313240 aaa: try_fallback_method

2018 feb 5 14:21:30.313267 aaa: handle_req_using_method

2018 feb 5 14:21:30.313294 aaa: gestore_metodo_locale

2018 feb 5 14:21:30.313321 aaa: aaa_local_accounting_msg

2018 feb 5 14:21:30.313493 aaa: update::added user:fxosro to the role:read-only

2018 feb 5 14:21:30.313520 aaa: l'elenco av è null. Nessun ID vsan

2018 feb 5 14:21:30.313670 aaa: aaa_send_client_response per accounting. session->flags=254. aaa_resp->flags=0.

2018 feb 5 14:21:30.313698 aaa: la risposta per la richiesta di accounting della libreria precedente verrà inviata come SUCCESS

2018 feb 5 14:21:30.313722 aaa: risposta non necessaria per la richiesta

2018 feb 5 14:21:30.313747 aaa: AAA_REQ_FLAG_LOCAL_RESP

2018 feb 5 14:21:30.313770 aaa: sessione_pulizia_aaa

2018 feb 5 14:21:30.313793 aaa: aaa_req deve essere liberato.

2018 feb 5 14:21:30.313818 aaa: Metodo di fallback locale riuscito

2018 feb 5 14:21:30.313865 aaa: aaa_process_fd_set

2018 feb 5 14:21:30.313890 aaa: aaa_process_fd_set: mtscallback su aaa_q

2018 feb 5 14:21:32,339136 aaa: aaa_process_fd_set

2018 feb 5 14:21:32,339177 aaa: aaa_process_fd_set: mtscallback su aaa_q

2018 feb 5 14:21:32,339218 aaa: mts_aaa_req_process

2018 feb 5 14:21:32,339252 aaa: aaa_req_process per l'accounting. sessione n. 0

2018 feb 5 14:21:32,339280 aaa: Impostazione di AAA_REQ_RESPONSE_NOT_NEEDED

2018 feb 5 14:21:32,339307 aaa: aaa_req_process: Richiesta generale AAA da parte dell'appn: default appln_subtype: predefinito

2018 feb 5 14:21:32,339335 aaa: try_next_aaa_method

2018 feb 5 14:21:32,339374 aaa: nessun metodo configurato per l'impostazione predefinita

2018 feb 5 14:21:32,339401 aaa: nessuna configurazione disponibile per questa richiesta

2018 feb 5 14:21:32,339429 aaa: try_fallback_method

2018 feb 5 14:21:32,339456 aaa: handle_req_using_method

2018 feb 5 14:21:32,339482 aaa: gestore_metodo_locale

2018 feb 5 14:21:32,339506 aaa: aaa_local_accounting_msg

2018 feb 5 14:21:32,339533 aaa: aggiornamento::enabled (null)

2018 feb 5 14:21:32,339558 aaa: l'elenco av è null. Nessun ID vsan

2018 feb 5 14:21:32,339680 aaa: aaa_send_client_response per accounting. session->flags=211. aaa_resp->flags=0.

2018 feb 5 14:21:32,339707 aaa: risposta non necessaria per la richiesta

2018 feb 5 14:21:32,339732 aaa: AAA_REQ_FLAG_LOCAL_RESP

2018 feb 5 14:21:32,339756 aaa: sessione_pulizia_aaa

2018 feb 5 14:21:32,339780 aaa: mts_drop del messaggio di richiesta

2018 feb 5 14:21:32,339821 aaa: Metodo di fallback locale riuscito

Dopo un tentativo di autenticazione non riuscito, verrà visualizzato l'output seguente.

2018 feb 5 14:16:13,899605 aaa: mts_aaa_req_process

2018 feb 5 14:16:13,899625 aaa: aaa_req_process per l'autenticazione. sessione n. 0

2018 feb 5 14:16:13,899645 aaa: aaa_enable_info_config: GET_REQ per richiesta diretta dal server Radius

2018 feb 5 14:16:13,899666 aaa: è stato restituito il valore restituito dell'operazione di configurazione:elemento di sicurezza sconosciuto

2018 feb 5 14:16:13,899685 aaa: aaa_enable_info_config: GET_REQ per la richiesta diretta dal server TACACS+

2018 feb 5 14:16:13,899712 aaa: è stato restituito il valore restituito dell'operazione di configurazione:elemento di sicurezza sconosciuto

2018 feb 5 14:16:13,899736 aaa: aaa_req_process: Richiesta generale AAA da parte dell'appn: login sottotipo_applicazione: predefinito

2018 feb 5 14:16:13,899755 aaa: try_next_aaa_method

2018 feb 5 14:16:13,899776 aaa: aaa_method_config: Impostazione predefinita richiesta GET per l'accesso con autenticazione

2018 feb 5 14:16:13,899798 aaa: aaa_method_config: Raggio gruppo metodi GET

2018 feb 5 14:16:13,899817 aaa: è stato restituito il valore restituito dall'operazione di configurazione del metodo aaa:SUCCESS

2018 feb 5 14:16:13,899841 aaa: il numero totale di metodi configurati è 1, l'indice corrente da provare è 0

2018 feb 5 14:16:13,899862 aaa: handle_req_using_method

2018 feb 5 14:16:13,909905 aaa: AAA_METHOD_SERVER_GROUP

2018 feb 5 14:16:13,909937 aaa: gruppo aaa_sg_method_handler = raggio

2018 feb 5 14:16:13,909967 aaa: Utilizzo di sg_protocol passato a questa funzione

2018 feb 5 14:16:13,909998 aaa: Invio della richiesta al servizio RADIUS

2018 feb 5 14:16:13,910085 aaa: mts_send_msg_to_port_daemon: Lunghezza payload = 368

2018 feb 5 14:16:13,910142 aaa: sessione: 0x85c1c54 aggiunto alla tabella delle sessioni 1

2018 feb 5 14:16:13,910174 aaa: Gruppo di metodi configurato completato

2018 feb 5 14:16:13,995770 aaa: aaa_process_fd_set

2018 feb 5 14:16:13,995809 aaa: aaa_process_fd_set: mtscallback su aaa_q

2018 feb 5 14:16:13,995848 aaa: mts_message_response_handler: risposta mts

2018 feb 5 14:16:13,997143 aaa: gestore_risposta_daemon

2018 feb 5 14:16:13,997171 aaa: sessione: 0x85c1c54 rimosso dalla tabella delle sessioni 0

2018 feb 5 14:16:13,997201 aaa: is_aaa_resp_status_success status = 2

2018 feb 5 14:16:13,997229 aaa: is_aaa_resp_status_success è TRUE

2018 feb 5 14:16:13,997256 aaa: aaa_send_client_response per l'autenticazione. session->flags=21. aaa_resp->flags=0.

2018 feb 5 14:16:13,997283 aaa: AAA_REQ_FLAG_NORMAL

2018 feb 5 14:16:13,997369 aaa: mts_send_response riuscito

2018 feb 5 14:16:13,998845 aaa: sessione_pulizia_aaa

2018 feb 5 14:16:13,998875 aaa: mts_drop del messaggio di richiesta

2018 feb 5 14:16:13,998921 aaa: aaa_req deve essere liberato.

2018 feb 5 14:16:13,998974 aaa: aaa_process_fd_set

2018 feb 5 14:16:13,999003 aaa: aaa_process_fd_set: mtscallback su aaa_q

2018 feb 5 14:16:13,999341 aaa: aaa_enable_info_config: GET_REQ per il messaggio di errore di accesso aaa

2018 feb 5 14:16:13,999378 aaa: è stato restituito il valore restituito dell'operazione di configurazione:elemento di sicurezza sconosciuto

Informazioni correlate

Il comando Ethanalyzer sulla cli di FX-OS richiederà una password quando l'autenticazione TACACS/RADIUS è abilitata. Questo comportamento è causato da un bug.

ID bug: CSCvg87518

Contributo dei tecnici Cisco

- Tony Remirez HarfuchTAC

- Jose Soto NolascoTAC

Feedback

Feedback