Introduzione

In questo documento viene descritta la modalità di visualizzazione degli eventi quando si distribuisce FTD in modalità trasparente con diversi tipi di set inline.

Obiettivo

Per chiarire il comportamento degli eventi di connessione nel FMC quando il FTD viene distribuito in modalità trasparente con una configurazione inline-set.

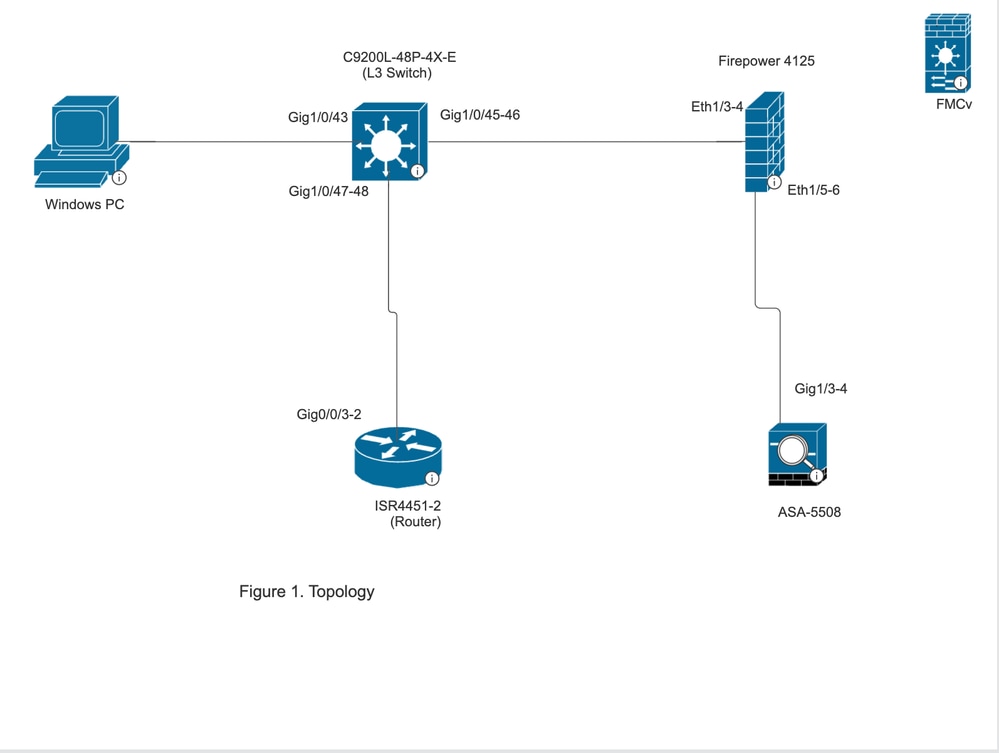

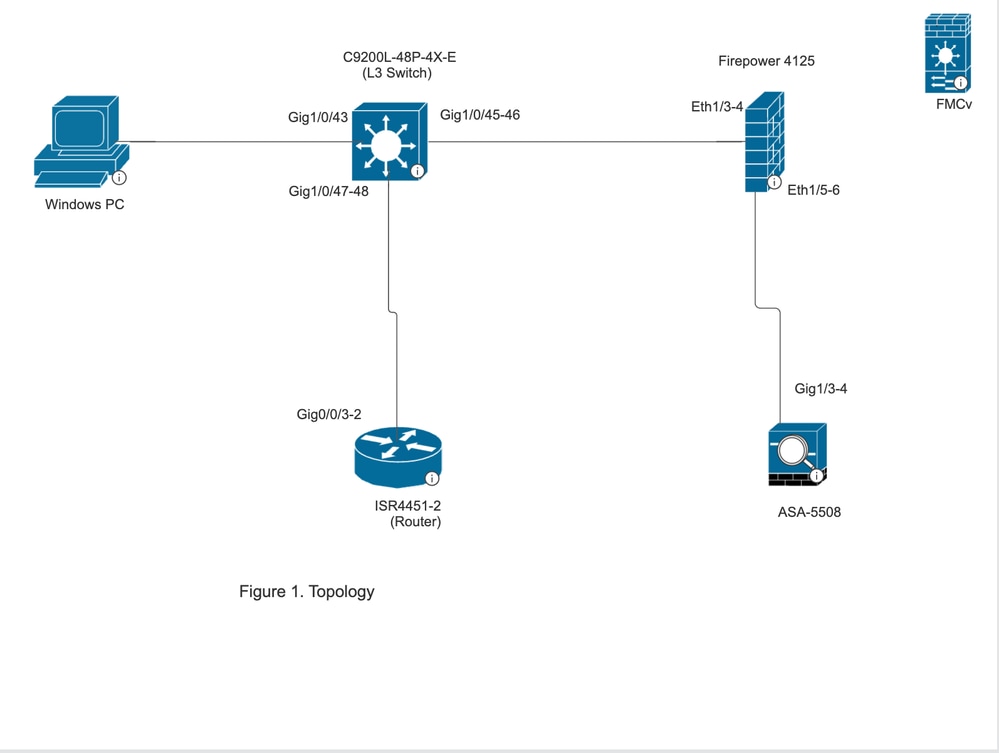

Topologia

Componenti usati

- PC-Macchina virtuale

- C9200L-48P-4X-E (switch L3)

- Firepower 4125 | 7,6

- FMCv | 7,6

- ASA 5508

- ISR 4451-2 (router)

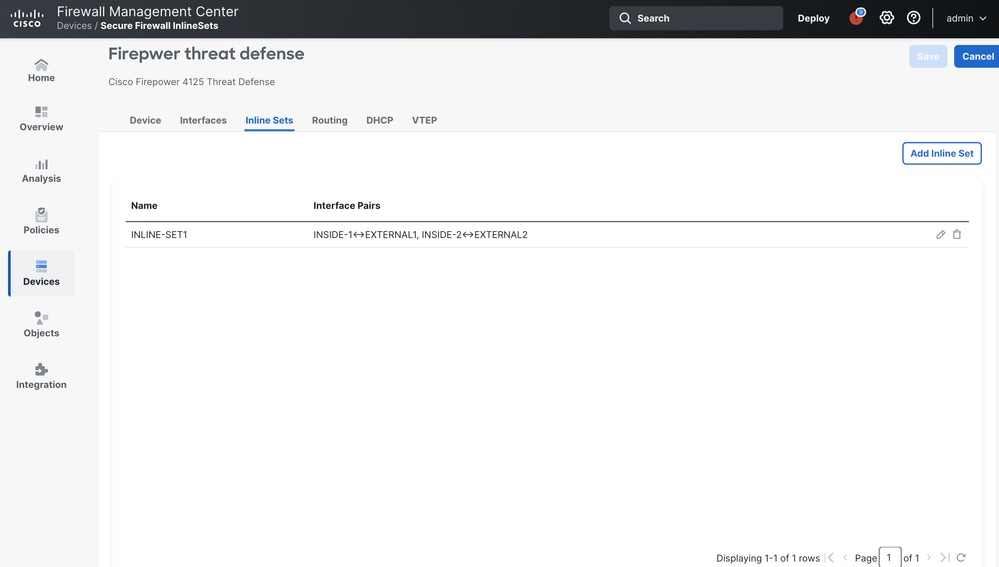

Scenario di base

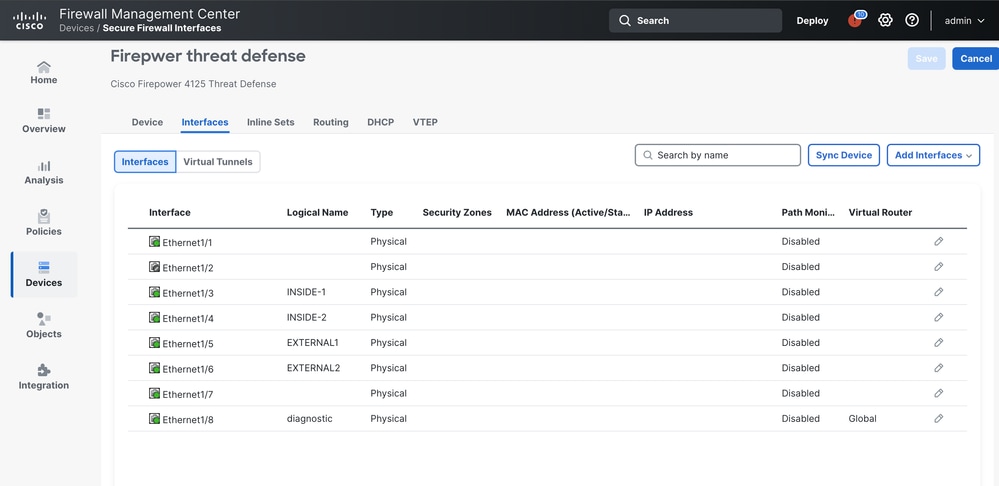

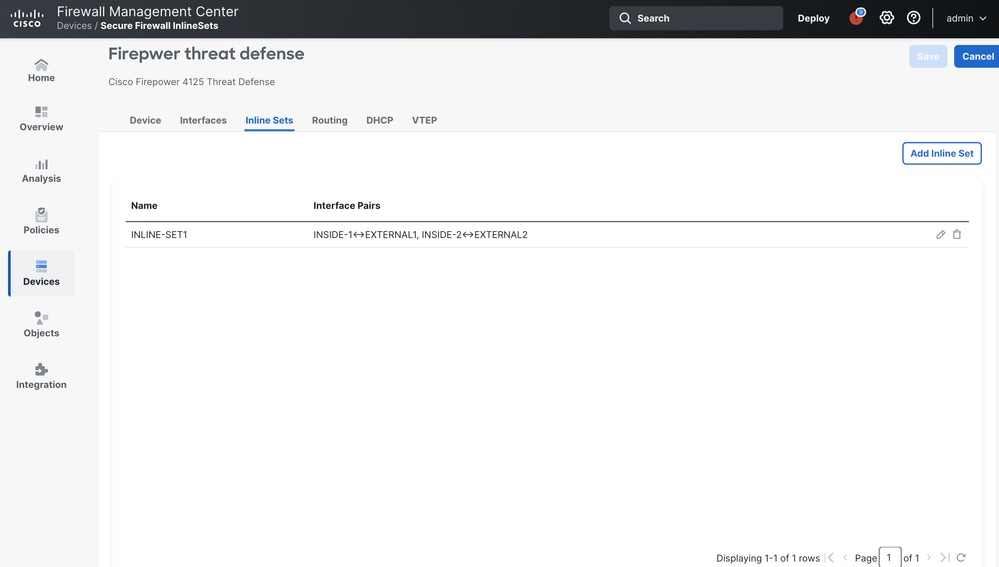

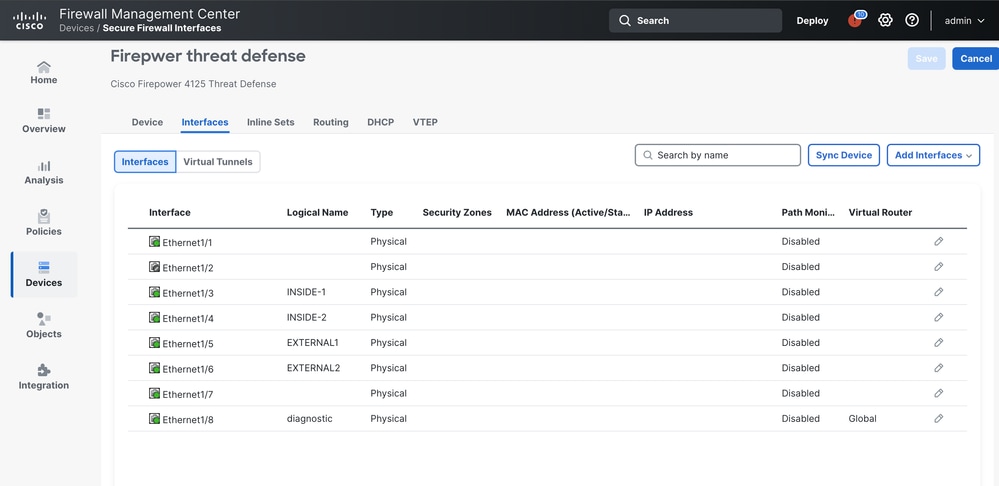

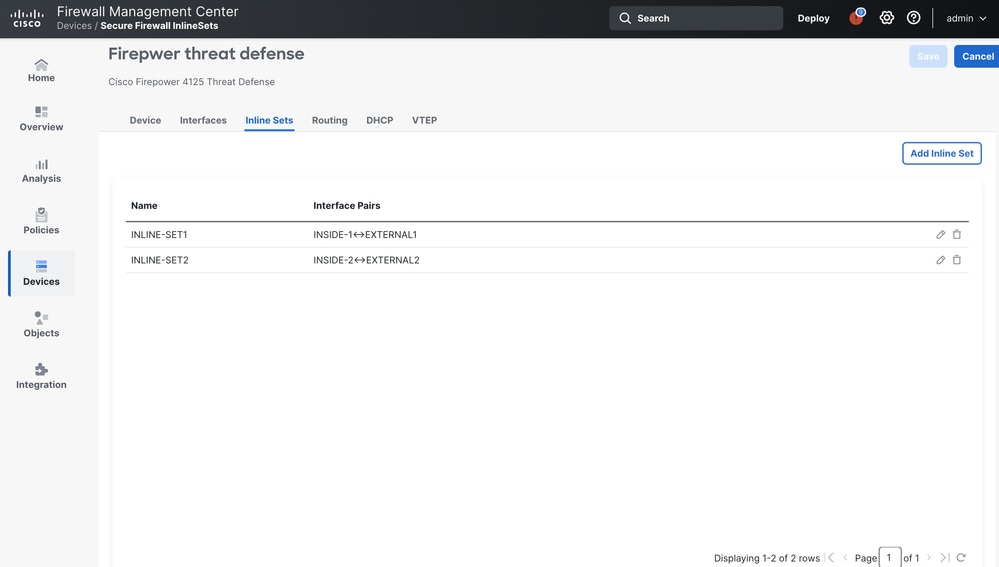

Quando una configurazione Inline-set su Firepower 4125 contiene due coppie di interfacce selezionate

Ethernet 1/3 (INTERNA-1)

Ethernet 1/5 (ESTERNO1)

Ethernet 1/4 (INTERNO-2)

Ethernet 1/6 (ESTERNO2)

Panoramica della configurazione

Switch L3

Port-channel 2 ( Gig 1/0/45-46)

ASA 5508

Canale porta 2 (Gig 1/3-4)

L'ASA viene distribuita in modalità One-arm, ossia il traffico entra ed esce dall'ASA attraverso lo stesso canale di porta, ossia il canale di porta 2.

Il canale della porta è configurato sull'appliance ASA e lo switch per bilanciare il carico del traffico tra le due porte.

Firepower 4125 è registrato su FMCv.

FMCv

Configurazione

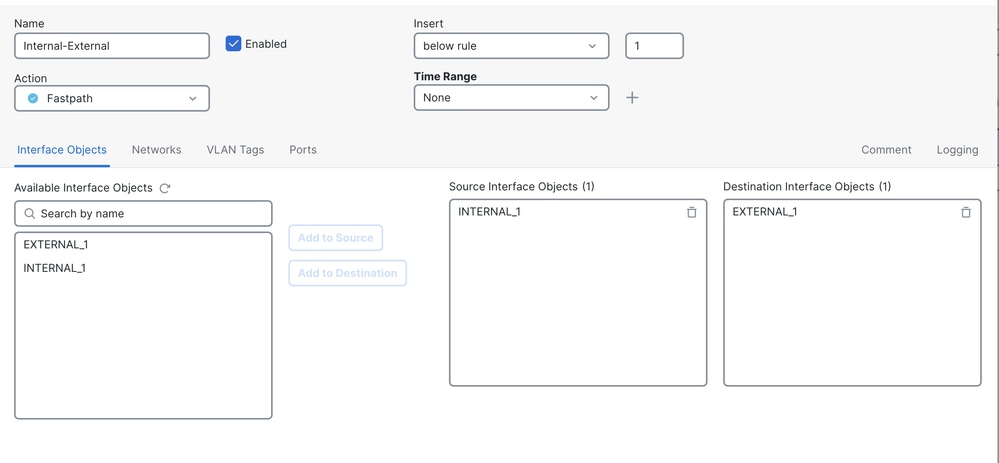

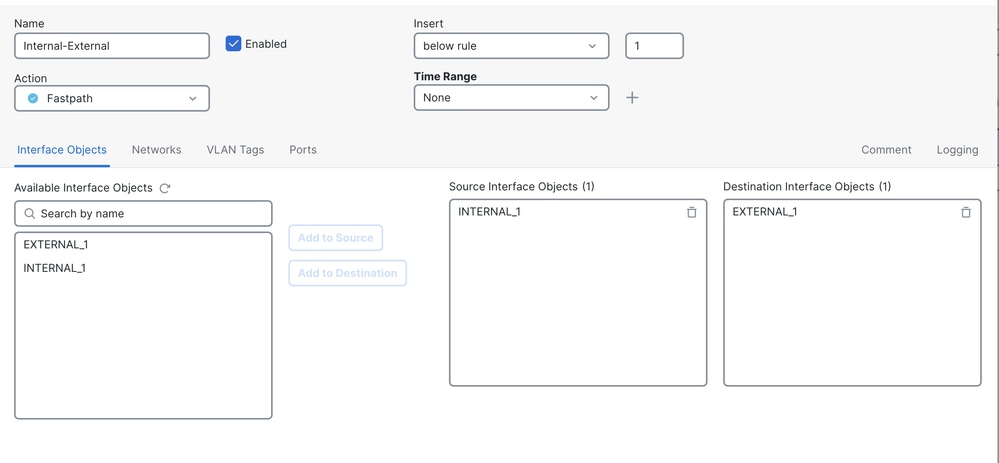

Criterio-prefiltro:

Regola pre-filtro interna-esterna con azione Fastpath.

Oggetto interfaccia di origine: INTERNAL_1 Oggetto interfaccia di destinazione: ESTERNO_1.

I criteri di controllo di accesso sono configurati con l'opzione consenti tutti gli elementi.

Comportamento osservato

Scenario 1

Traffico ICMP generato da VM-PC destinato a ISR4451-2(router) :

Il traffico ICMP ha il seguente percorso:

VM-PC — L3Switch — FPR4125 — ASA 5508 — FPR4125 — L3 Switch — Router ISR.

Nell'evento di connessione FMC viene visualizzato un solo evento di connessione, in quanto il traffico ICMP entra ed esce attraverso la stessa coppia in linea (INSIDE-2 >>EXTERNAL2) sull'FPR 4125.

Policy-Based Routing (PBR) is configured on the switch interfaces connected to the firewall and router. This was necessary because, when a PC tries to communicate with the ISR router's IP address, it does not send traffic to the FTD or ASA by default since the router is directly connected to the switch. According to the switch's routing table, the PC and router communicate directly with each other.

Per soddisfare il nostro requisito di ispezionare il traffico attraverso l'FTD, dovevamo configurare PBR per reindirizzare il traffico (sia le richieste che le risposte) attraverso l'FTD. Pertanto, è stato configurato il PBR sulle interfacce dello switch collegate al PC e al router.

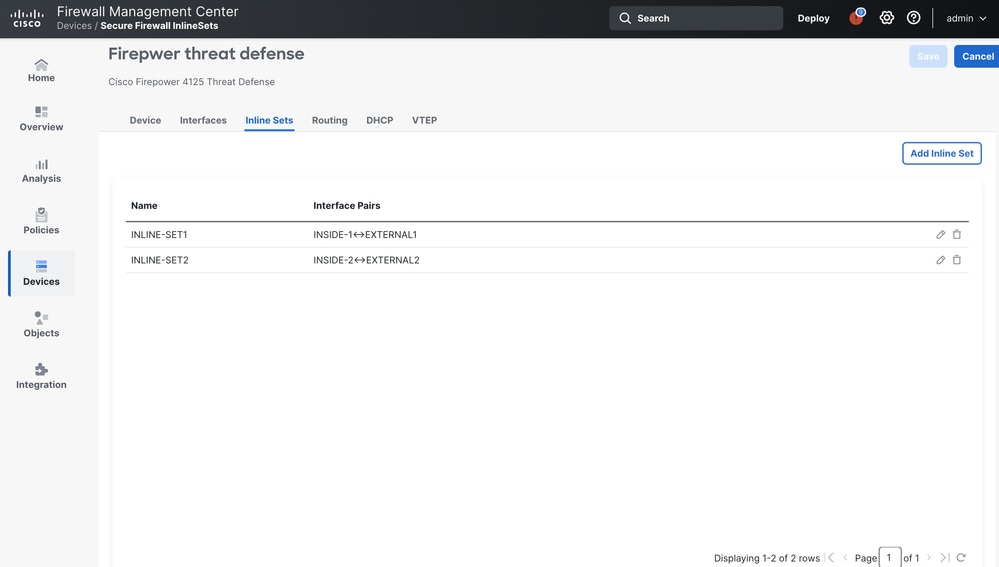

Scenario 2

Traffico ICMP generato da VM-PC destinato a ISR4451-2(router) :

Il traffico ICMP ha il seguente percorso:

VM-PC — L3Switch — FPR4125 — ASA 5508 — FPR4125 — L3 Switch — Router ISR.

Quando si separa la configurazione della coppia inline in due diversi insiemi Inline, come illustrato nella figura precedente. Il traffico aumenta l'FTD attraverso INSIDE-1 e passa attraverso EXTERNAL2.

Vengono quindi utilizzati due set in linea.

Osservando gli eventi di connessione sul FMC vengono visualizzati due eventi di connessione, uno per il traffico in uscita e uno per quello in entrata.

Il motivo di tale comportamento è che ogni volta che il traffico su FTD utilizza due coppie in linea diverse per lo stesso traffico, vengono sempre visualizzati due eventi di connessione sul FMC.

Feedback

Feedback