Bloccare il DNS con l'intelligence di sicurezza utilizzando Firepower Management Center

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritta la procedura per aggiungere un elenco DNS (Domain Name System) a un criterio DNS in modo da poterlo applicare con Security Intelligence (SI).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Configurazione Cisco ASA55XX Threat Defense

- Configurazione di Cisco Firepower Management Center

Componenti usati

- Cisco ASA5506W-X Threat Defense (75) versione 6.2.3.4 (build 42)

- Cisco Firepower Management Center per VMWare

- Versione del software: 6.2.3.4 (build 42)

- Sistema operativo: Cisco Fire Linux OS 6.2.3 (build13)

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

La funzionalità di Security Intelligence blocca il traffico da o verso indirizzi IP, URL o nomi di dominio con reputazione non valida. In questo documento, lo stato attivo è la blacklist dei nomi di dominio.

Nell'esempio è stato utilizzato il blocco 1 dominio:

- cisco.com

È possibile utilizzare il filtro URL per bloccare alcuni di questi siti, ma il problema è che l'URL deve corrispondere esattamente. D'altra parte, la lista nera di DNS con SI può focalizzare l'attenzione su domini come "cisco.com" senza doversi preoccupare di sottodomini o cambiamenti di URL.

Alla fine di questo documento, viene mostrata anche una configurazione Sinkhole opzionale.

Esempio di rete

Configurazione

Configurare un elenco DNS personalizzato con i domini che si desidera bloccare e caricare nell'FMC

Passaggio 1. Creare un file txt con i domini che si desidera bloccare. Salvare il file .txt sul computer:

Passaggio 2. In FMC passare a Oggetto >> Gestione oggetti >> Elenchi e feed DNS >> Aggiungi elenco e feed DNS.

Passaggio 3. Creare un elenco denominato "BlackList-Domains", il tipo deve essere list e il file .txt con i domini in questione deve essere caricato come mostrato nelle immagini:

*Notare che quando si carica il file .txt, il numero di voci DNS dovrebbe leggere tutti i domini. Nell'esempio, un totale di 1:

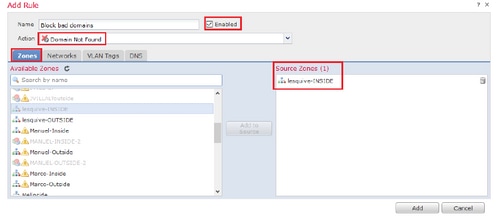

Aggiungere un nuovo criterio DNS con l'azione configurata su 'dominio non trovato'

*Assicurarsi di aggiungere una zona di origine, la rete di origine e l'elenco DNS.

Passaggio 1. Passare a Criteri >> Controllo di accesso >> DNS >> Aggiungi criterio DNS:

Passaggio 2. Aggiungere una regola DNS come mostrato nell'immagine:

Informazioni importanti sull'ordine delle regole:

- La lista bianca globale è sempre la prima e ha la precedenza su tutte le altre regole.

- La regola Whitelist DNS discendenti viene visualizzata solo in distribuzioni multidominio, in domini non foglia. È sempre seconda e ha la precedenza su tutte le altre regole tranne la lista bianca globale.

- La sezione Whitelist precede la sezione Blacklist; le regole delle liste bianche hanno sempre la precedenza su altre regole.

- La lista nera globale è sempre la prima nella sezione Lista nera e ha la precedenza su tutte le altre regole di controllo e lista nera.

- La regola delle liste nere DNS discendenti viene visualizzata solo in distribuzioni multidominio, in domini non foglia. Si trova sempre al secondo posto nella sezione Lista nera e ha la precedenza su tutte le altre regole di controllo e lista nera ad eccezione della lista nera globale.

- La sezione blacklist contiene le regole di controllo e blacklist.

- Quando si crea una regola DNS per la prima volta, la posizione del sistema si trova per ultima nella sezione Whitelist se si assegna un'azione Whitelist, oppure per ultima nella sezione Blacklist se si assegna qualsiasi altra azione

Assegnare i criteri DNS ai criteri di controllo di accesso

Andare a Criteri >> Controllo di accesso >> Criteri per FTD >> Security Intelligence >> Criteri DNS e aggiungere i Criteri creati.

Al termine, assicurarsi di distribuire tutte le modifiche.

Verifica

Prima dell'applicazione dei criteri DNS

Passaggio 1. Verificare le informazioni relative al server DNS e all'indirizzo IP sul computer host come illustrato nell'immagine:

Passaggio 2. Confermare che sia possibile passare a cisco.com come mostrato nell'immagine:

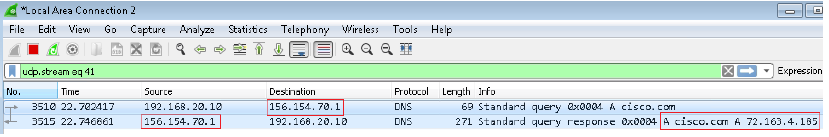

Passaggio 3. Verificare con le acquisizioni di pacchetti che il DNS sia risolto correttamente:

Dopo l'applicazione dei criteri DNS

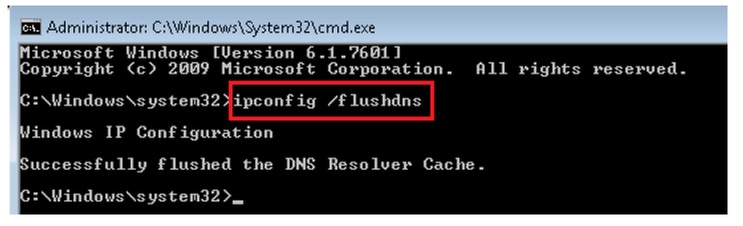

Passaggio 1. Cancellare la cache DNS sull'host con il comando ipconfig /flushdns.

Passaggio 2. Passare al dominio in questione con un browser Web. Non dovrebbe essere raggiungibile:

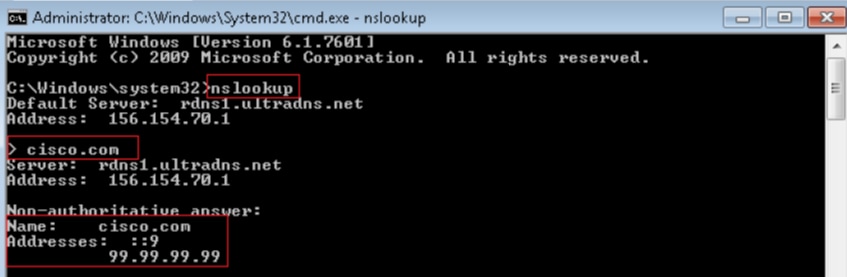

Passaggio 3. Provare a utilizzare nslookup nel dominio cisco.com. La risoluzione dei nomi non riesce.

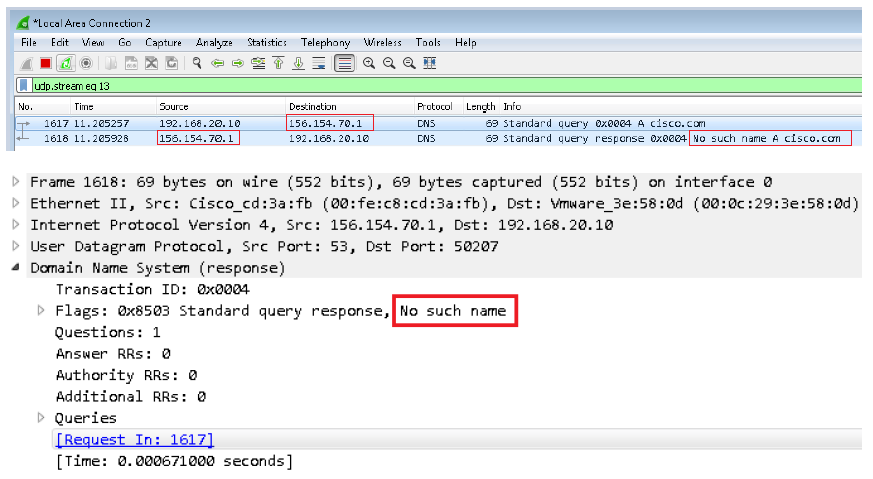

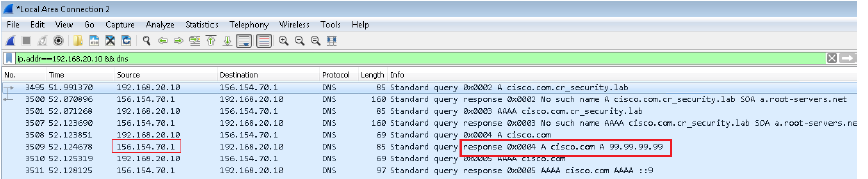

Passaggio 4. Le acquisizioni dei pacchetti mostrano una risposta dall'FTD, anziché dal server DNS.

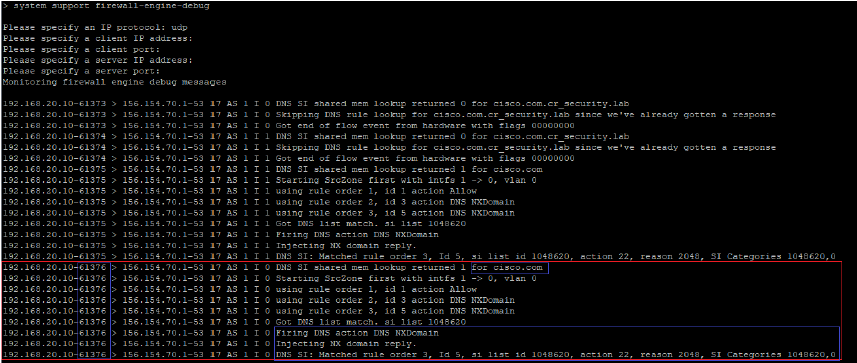

Passaggio 5. Eseguire i debug nella CLI FTD: il sistema supporta firewall-engine-debug e specifica il protocollo UDP.

*Debug quando cisco.com corrisponde:

Configurazione opzionale di Sinkhole

Un sinkhole DNS è un server DNS che fornisce informazioni false. Anziché restituire una risposta DNS del tipo "Nessun nome" alle query DNS sui domini che si stanno bloccando, restituisce un indirizzo IP falso.

Passaggio 1. Passare a Oggetti >> Gestione oggetti >> Sinkhole >> Aggiungi sinkhole e creare le informazioni di indirizzo IP false.

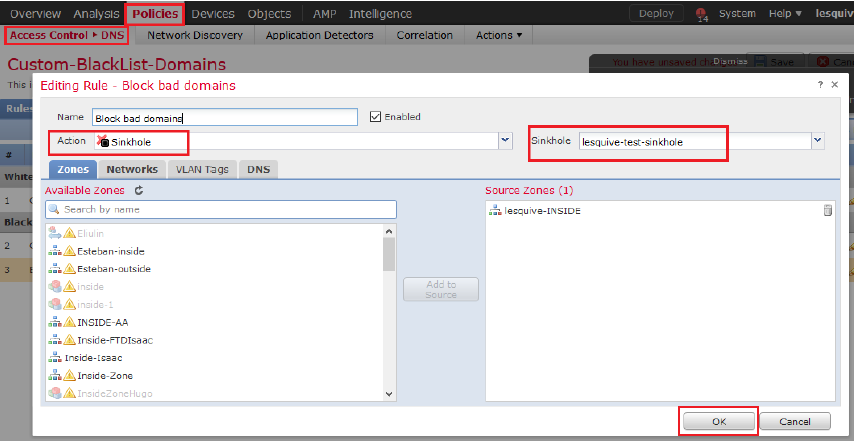

Passaggio 2. Applicare il sinkhole ai criteri DNS e distribuire le modifiche a FTD.

Verifica che Sinkhole funzioni

Risoluzione dei problemi

Passare ad Analisi > Connessioni >> Eventi di Security Intelligence per tenere traccia di tutti gli eventi attivati da SI, purché sia stata abilitata la registrazione nei criteri DNS:

È inoltre possibile utilizzare il comando system support firewall-engine-debug sull'FTD gestito dal FMC.

Le acquisizioni dei pacchetti possono essere utili per confermare che le richieste DNS stanno arrivando al server FTD. Non dimenticare di cancellare la cache sull'host locale durante il test.

Contributo dei tecnici Cisco

- Created by Luis J Esquivel BlancoTecnico di consulenza Cisco

- Edited by Cesar Lopez ZamarripaTecnico di consulenza Cisco

Feedback

Feedback