Configurazione di SNMP Syslog Trap per ASA e FTD

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare le trap SNMP (Simple Network Management Protocol) per inviare messaggi Syslog su Cisco Adaptive Security Appliance (ASA) e Firepower Threat Defense (FTD).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenze base di Cisco ASA

- Conoscenze base di Cisco FTD

- Conoscenze base del protocollo SNMP

Componenti usati

Le informazioni di questo documento si basano sulla seguente versione del software:

- Cisco Firepower Threat Defense per AWS 6.6.0

- Firepower Management Center versione 6.6.0

- Software Cisco Adaptive Security Appliance versione 9.12(3)9

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Cisco ASA e FTD hanno diverse funzionalità per fornire informazioni di log. Tuttavia, esistono percorsi specifici in cui un server Syslog non è un'opzione. Le trap SNMP rappresentano un'alternativa se è disponibile un server SNMP.

Si tratta di uno strumento utile per inviare messaggi specifici a scopo di risoluzione dei problemi o monitoraggio. Ad esempio, se esiste un problema rilevante che deve essere individuato durante gli scenari di failover, le trap SNMP per la classe ha su FTD e ASA possono essere utilizzate solo per concentrarsi su questi messaggi.

Ulteriori informazioni relative alle classi Syslog sono disponibili in questo documento.

Lo scopo di questo articolo è quello di fornire esempi di configurazione per ASA utilizzando l'interfaccia della riga di comando (CLI), FTD gestito da FMC e FTD gestito da Firepower Device Manager (FDM).

Se Cisco Defense Orchestrator (CDO) viene utilizzato per FTD, questa configurazione deve essere aggiunta all'interfaccia FDM.

Attenzione: Per velocità di syslog elevate, si consiglia di configurare un limite di velocità per i messaggi syslog per evitare l'impatto su altre operazioni.

Queste sono le informazioni usate in tutti gli esempi riportati nel presente documento.

Versione SNMP: SNMPv3

Gruppo SNMPv3: nome-gruppo

Utente SNMPv3: utente-amministratore con algoritmo SHA HMAC per l'autenticazione

Indirizzo IP server SNMP: 10.20.15.12

Interfaccia ASA/FTD da utilizzare per comunicare con il server SNMP: esterna

ID messaggio syslog: 111009

Configurazione

Configurazione ASA

La procedura descritta di seguito può essere utilizzata per configurare le trap SNMP su un'ASA.

Passaggio 1. Configurare i messaggi da aggiungere all'elenco syslog.

logging list syslog-list message 111009

Passaggio 2. Configurare i parametri del server SNMPv3.

snmp-server enable

snmp-server group group-name v3 auth

snmp-server user admin-user group-name v3 auth sha cisco123

Passaggio 3. Abilitare le trap SNMP.

snmp-server enable traps syslog

Passaggio 4. Aggiungere le trap SNMP come destinazione di registrazione.

logging history syslog-list

Configurazione FTD gestita da FDM

Questa procedura può essere utilizzata per configurare un elenco Syslog specifico da inviare al server SNMP quando FTD è gestito da FDM.

Passaggio 1. Passare a Oggetti > Filtri elenco eventi e selezionare il pulsante +.

Passaggio 2. Assegnare un nome all'Elenco pari e includere le classi o gli ID messaggio rilevanti. Quindi, selezionare OK.

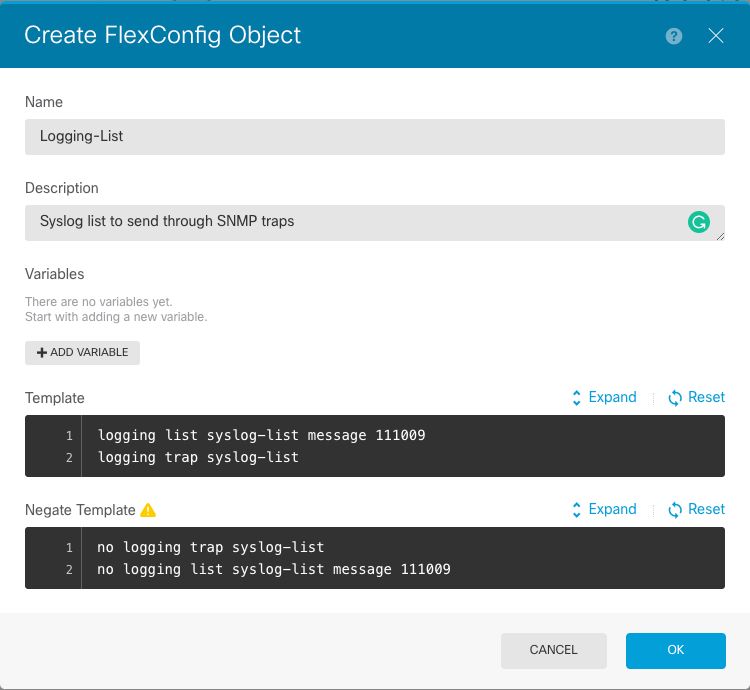

Passaggio 3. Passare a Configurazione avanzata > FlexConfig > Oggetti FlexConfig dalla schermata principale di FDM e selezionare il pulsante +.

Creare gli oggetti FlexConfig successivi con le informazioni elencate:

Nome: SNMP-Server

Descrizione (facoltativa): Informazioni server SNMP

Modello:

snmp-server enable

snmp-server group group-name v3 auth

snmp-server user admin-user group-name v3 auth sha cisco123

snmp-server host outside 10.20.15.12 version 3 admin-user

Nega modello:

no snmp-server host outside 10.20.15.12 version 3 admin-user

no snmp-server user admin-user group-name v3 auth sha cisco123

no snmp-server group group-name v3 auth

no snmp-server enable

Nome: SNMP-Trap

Descrizione (facoltativa): Abilita trap SNMP

Modello:

snmp-server enable traps syslog

Nega modello:

no snmp-server enable traps syslog

Nome: Logging-history

Descrizione (facoltativa): oggetto per impostare i messaggi syslog delle trap SNMP

Modello:

logging history logging-list

Nega modello:

no logging history logging-list

Passaggio 4. Passare a Configurazione avanzata > FlexConfig > Policy FlexConfig e aggiungere tutti gli oggetti creati nel passaggio precedente. L'ordine è irrilevante in quanto i comandi dipendenti sono inclusi nello stesso oggetto (SNMP-Server). Selezionare Save quando i tre oggetti sono presenti e la sezione Preview mostra l'elenco dei comandi.

Passaggio 5. Selezionare l'icona Distribuisci per applicare le modifiche.

Configurazione FTD gestita da FMC

Gli esempi riportati sopra illustrano scenari simili a quelli precedenti, ma queste modifiche vengono configurate nel CCP e quindi distribuite in un FTD gestito dal CCP. È possibile utilizzare anche SNMPv2. Questo articolo spiega come utilizzare la configurazione di un server SNMP con questa versione su FTD utilizzando la gestione FMC.

Passaggio 1. Passare a Dispositivi > Impostazioni piattaforma e selezionare Modifica nel criterio assegnato al dispositivo gestito a cui applicare la configurazione.

Passaggio 2. Passare a SNMP e selezionare l'opzione Enable SNMP Servers (Abilita server SNMP).

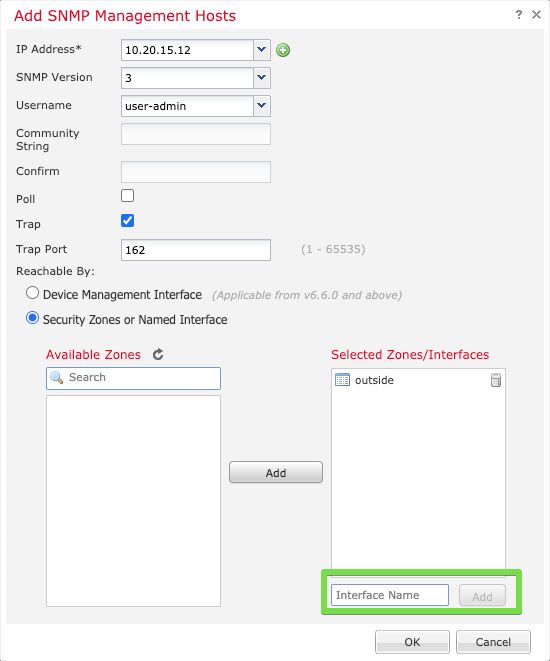

Passaggio 3. Selezionare la scheda Utenti e selezionare il pulsante Aggiungi. Immettere le informazioni sull'utente.

Passaggio 4. Selezionare Add nella scheda Hosts. Immettere le informazioni relative al server SNMP. Se si utilizza un'interfaccia invece di una zona, assicurarsi di aggiungere manualmente il nome dell'interfaccia nella sezione ad angolo destro. Selezionare OK dopo aver incluso tutte le informazioni necessarie.

Passaggio 5. Selezionare la scheda SNMP Trap e selezionare la casella Syslog. Assicurarsi di rimuovere tutti gli altri segni di spunta se non sono necessari.

Passaggio 6. Passare a Syslog e selezionare la scheda Elenchi eventi. Selezionare il pulsante Aggiungi. Aggiungere un nome e i messaggi da includere nell'elenco. Selezionare OK per continuare.

Passaggio 7. Selezionare la scheda Destinazioni di logging e selezionare il pulsante Aggiungi.

Modificare la destinazione di registrazione in Trap SNMP.

Selezionare Elenco eventi utente e scegliere l'elenco di eventi creato nel passo 6 accanto ad esso.

Selezionare OK per completare la modifica della sezione.

Passaggio 8. Selezionare il pulsante Salva e Distribuire le modifiche al dispositivo gestito.

Verifica

I comandi riportati di seguito possono essere utilizzati sia nella CLI FTD CLISH che nella CLI ASA.

Mostra statistiche snmp-server

Il comando "show snmp-server statistics" fornisce informazioni sul numero di invii di una trap. Questo contatore può includere altre trap.

# show snmp-server statistics

0 SNMP packets input

0 Bad SNMP version errors

0 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

0 Number of requested variables

0 Number of altered variables

0 Get-request PDUs

0 Get-next PDUs

0 Get-bulk PDUs

0 Set-request PDUs (Not supported)

2 SNMP packets output

0 Too big errors (Maximum packet size 1500)

0 No such name errors

0 Bad values errors

0 General errors

0 Response PDUs

2 Trap PDUs

L'ID messaggio utilizzato in questo esempio viene attivato ogni volta che un utente esegue un comando. Ogni volta che viene emesso un comando "show", il contatore aumenta.

Mostra impostazione di registrazione

L'impostazione "show logging" fornisce informazioni sui messaggi inviati da ciascuna destinazione. La registrazione della cronologia indica i contatori delle trap SNMP. Le statistiche di registrazione dei trap sono correlate ai contatori degli host Syslog.

# show logging setting

Syslog logging: enabled

Facility: 20

Timestamp logging: enabled

Hide Username logging: enabled

Standby logging: disabled

Debug-trace logging: disabled

Console logging: disabled

Monitor logging: disabled

Buffer logging: level debugging, 30 messages logged

Trap logging: level debugging, facility 20, 30 messages logged

Global TCP syslog stats::

NOT_PUTABLE: 0, ALL_CHANNEL_DOWN: 0

CHANNEL_FLAP_CNT: 0, SYSLOG_PKT_LOSS: 0

PARTIAL_REWRITE_CNT: 0

Permit-hostdown logging: disabled

History logging: list syslog-list, 14 messages logged

Device ID: disabled

Mail logging: disabled

ASDM logging: disabled

Utilizzare il comando "show logging queue" per assicurarsi che non vengano eliminati messaggi.

# show logging queue

Logging Queue length limit : 512 msg(s)

0 msg(s) discarded due to queue overflow

0 msg(s) discarded due to memory allocation failure

Current 0 msg on queue, 231 msgs most on queue

Informazioni correlate

Contributo dei tecnici Cisco

- Created by Cesar Lopez ZamarripaCisco Security Technical Leader

- Edited by Cesar Ivan Monterrubio RamirezTecnico di consulenza Cisco

Feedback

Feedback