Installazione e aggiornamento di FTD sulle appliance Firepower

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive l'installazione, l'aggiornamento e la registrazione del software Firepower Threat Defense (FTD) sugli accessori Firepower.

Prerequisiti

Requisiti

Nessun requisito specifico previsto per questo documento.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Appliance di sicurezza Cisco Firepower 4140 con FXOS 2.0(1.37)

- Firepower Management Center, che esegue 6.1.0.330

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

FTD è un'immagine software unificata che può essere installata sulle seguenti piattaforme:

- ASA5506-X, ASA5506W-X, ASA5506H-X, ASA5508-X, ASA5516-X

- ASA5512-X, ASA5515-X, ASA5525-X, ASA5545-X, ASA5555-X

- Dispositivi Firepower (FPR2100, FPR4100, FPR9300)

- VMware (ESXi)

- Servizi Web Amazon (AWS)

- Macchina virtuale basata su kernel (KVM)

- Modulo ISR (Integrated Service Router)

Configurazione

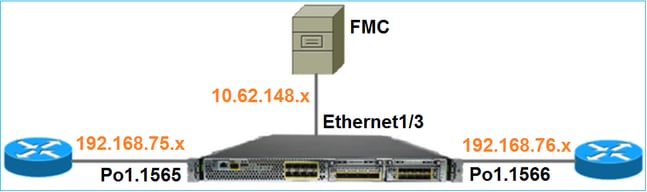

Esempio di rete

Attività 1. Download del software FTD

Passare a Next-Generation Firewall (NGFW) > FirePOWER serie 4100 > Appliance di sicurezza FirePOWER 4140 e scegliere Firepower Threat Defense Software come mostrato nell'immagine.

Attività 2. Verifica della compatibilità FXOS-FTD

Attività richiesta

Verificare che la versione FXOS in esecuzione sullo chassis sia compatibile con la versione FTD che si desidera installare nel modulo di sicurezza.

Soluzione

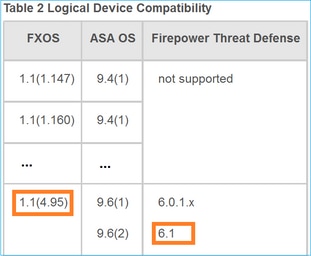

Passaggio 1. Controllare la compatibilità FXOS-FTD.

Prima di installare un'immagine FTD nel modulo/blade, accertarsi che lo chassis Firepower esegua un software FXOS compatibile. Nella Guida alla compatibilità FXOS, controllare la tabella Compatibilità periferica logica. La versione FXOS minima richiesta per eseguire FTD 6.1.x è 1.1(4.95), come mostrato nella Tabella 2:

Se l'immagine FXOS non è compatibile con l'immagine FTD di destinazione, aggiornare prima il software FXOS.

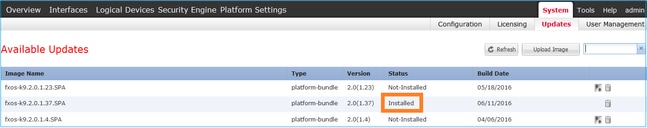

Verifica dell'immagine FXOS

Metodo 1. Dalla pagina di panoramica dell'interfaccia utente di Firepower Chassis Manager (FCM), come mostrato nell'immagine:

Metodo 2. Passare alla pagina Sistema FCM > Aggiorna, come mostrato nell'immagine:

Metodo 3. Dalla CLI di FXOS:

FPR4100# show fabric-interconnect firmware

Fabric Interconnect A:

Running-Kern-Vers: 5.0(3)N2(4.01.35)

Running-Sys-Vers: 5.0(3)N2(4.01.35)

Package-Vers: 2.0(1.37)

Startup-Kern-Vers: 5.0(3)N2(4.01.35)

Startup-Sys-Vers: 5.0(3)N2(4.01.35)

Act-Kern-Status: Ready

Act-Sys-Status: Ready

Bootloader-Vers:

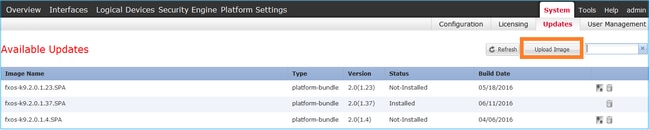

Attività 3. Caricamento dell'immagine FTD in Firepower Appliance

Attività richiesta

Caricare l'immagine FTD nello chassis FPR4100.

Soluzione

Metodo 1: caricare l'immagine FTD dall'interfaccia utente di FCM.

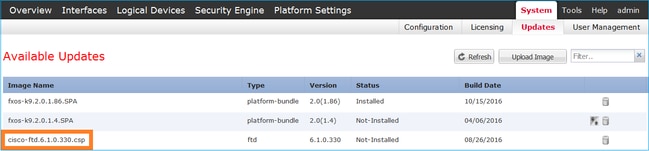

Accedere a Gestione chassis FPR4100 e selezionare la scheda Sistema > Aggiornamenti. Scegliere Carica immagine per caricare il file, come mostrato nell'immagine.

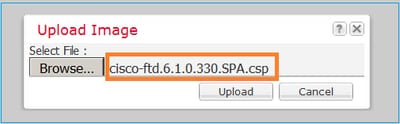

Selezionare il file immagine FTD e fare clic su Upload, come mostrato nell'immagine:

Accettare il Contratto di Licenza con l'utente finale (EULA).

La verifica è come mostrato nell'immagine.

Metodo 2 - Caricare l'immagine FTD dalla CLI di FXOS

È possibile caricare l'immagine FTD da un server FTP, Secure Copy (SCP), Secure FTP (SFTP) o TFTP.

Prima di avviare il trasferimento dell'immagine, verificare la connettività tra l'interfaccia di gestione dello chassis e il server remoto:

FPR4100# connect local-mgmt FPR4100(local-mgmt)# ping 10.229.24.22 PING 10.229.24.22 (10.229.24.22) from 10.62.148.88 eth0: 56(84) bytes of data. 64 bytes from 10.229.24.22: icmp_seq=1 ttl=124 time=0.385 ms 64 bytes from 10.229.24.22: icmp_seq=2 ttl=124 time=0.577 ms 64 bytes from 10.229.24.22: icmp_seq=3 ttl=124 time=0.347 ms

Per scaricare l'immagine FTD, passare a questo ambito e utilizzare il comando download image:

FPR4100# scope ssa FPR4100 /ssa # scope app-software FPR4100 /ssa/app-software # download image ftp://ftp_username@10.229.24.22/cisco-ftd.6.1.0.330.SPA.csp

Password:

Per monitorare lo stato di caricamento dell'immagine:

FPR4100 /ssa/app-software # show download-task detail

Downloads for Application Software:

File Name: cisco-ftd.6.1.0.330.SPA.csp

Protocol: Ftp

Server: 10.229.24.22

Port: 0

Userid: ftp

Path:

Downloaded Image Size (KB): 95040

Time stamp: 2016-12-11T20:27:47.856

State: Downloading

Transfer Rate (KB/s): 47520.000000

Current Task: downloading image cisco-ftd.6.1.0.330.SPA.csp from 10.229.24.22(FSM-STAGE:sam:dme:ApplicationDownloaderDownload:Local)

Utilizzare questo comando per verificare che il download sia riuscito:

FPR4100 /ssa/app-software # show download-task

Downloads for Application Software:

File Name Protocol Server Port Userid State

------------------------------ ---------- ------------- ---------- --------- -----

cisco-ftd.6.1.0.330.SPA.csp Ftp 10.229.24.22 0 ftp Downloaded

Per ulteriori dettagli:

KSEC-FPR4100 /ssa/app-software # show download-task fsm status expand

File Name: cisco-ftd.6.1.0.330.SPA.csp

FSM Status:

Affected Object: sys/app-catalogue/dnld-cisco-ftd.6.1.0.330.SPA.csp/fsm

Current FSM: Download

Status: Success

Completion Time: 2016-12-11T20:28:12.889

Progress (%): 100

FSM Stage:

Order Stage Name Status Try

------ ---------------------------------------- ------------ ---

1 DownloadLocal Success 1

2 DownloadUnpackLocal Success 1

File Name: Cisco_FTD_SSP_Upgrade-6.1.0-330.sh

L'immagine viene visualizzata nel repository dello chassis:

KSEC-FPR4100 /ssa/app-software # exit

KSEC-FPR4100 /ssa # show app Application: Name Version Description Author Deploy Type CSP Type Is Default App ---------- ---------- ----------- ---------- ----------- ----------- -------------- asa 9.6.2.3 N/A cisco Native Application No ftd 6.1.0.330 N/A cisco Native Application No

Attività 4. Configurazione della gestione FTD e delle interfacce dati

Attività richiesta

Configurare e attivare le interfacce di gestione e dati per FTD sull'accessorio Firepower.

Soluzione

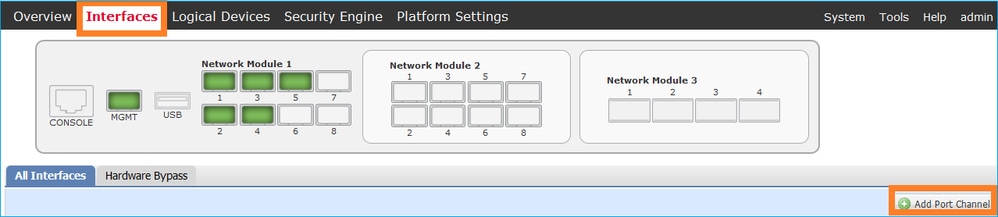

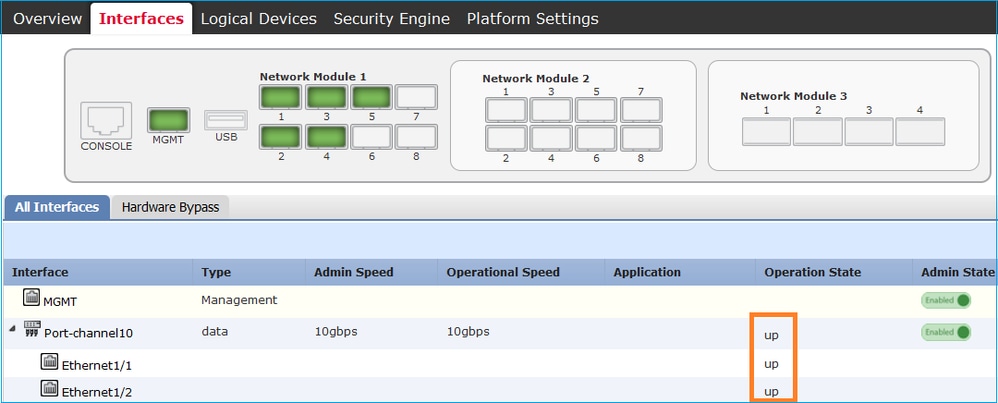

Per creare una nuova interfaccia, accedere a FCM e selezionare la scheda Interfacce. Vengono visualizzate le interfacce correnti. Per creare una nuova interfaccia Port Channel, scegliere il pulsante Add Port Channel, come mostrato nell'immagine:

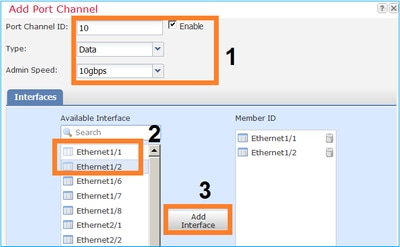

Passaggio 1. Creare un'interfaccia dati per il canale della porta.

Creare una nuova Port Channel Interface, come mostrato nell'immagine:

| ID canale porta |

10 |

| Tipo |

Dati |

| Abilita |

Sì |

| ID membro |

Ethernet 1/1, Ethernet 1/2 |

Per l'ID del canale della porta, un valore compreso tra 1 e 47.

Nota: PortChannel 48 viene utilizzato per i cluster.

La verifica è come mostrato nell'immagine.

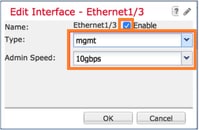

Passaggio 2. Creare un'interfaccia di gestione.

Nella scheda Interfacce, scegliere l'interfaccia, selezionare Modifica e configurare l'interfaccia di gestione, come mostrato nell'immagine:

Attività 5. Crea e configura nuova periferica logica

Attività richiesta

Creare un FTD come dispositivo logico autonomo e distribuirlo.

Soluzione

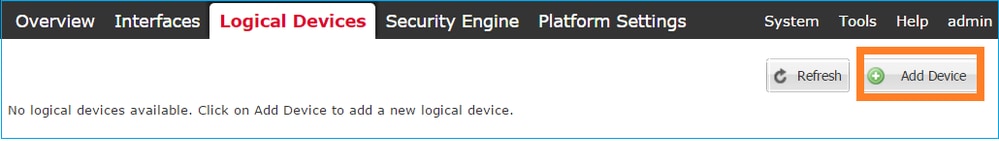

Passaggio 1. Aggiungere una periferica logica.

Passare alla scheda Dispositivi logici e scegliere il pulsante Aggiungi dispositivo per creare un nuovo dispositivo logico, come mostrato nell'immagine:

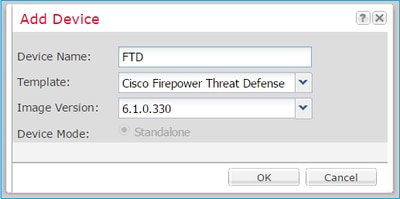

Configurare un dispositivo FTD con le impostazioni mostrate nell'immagine:

| Nome dispositivo |

FTD |

| Modello |

Cisco Firepower Threat Defense |

| Versione immagine |

6.1.0.330 |

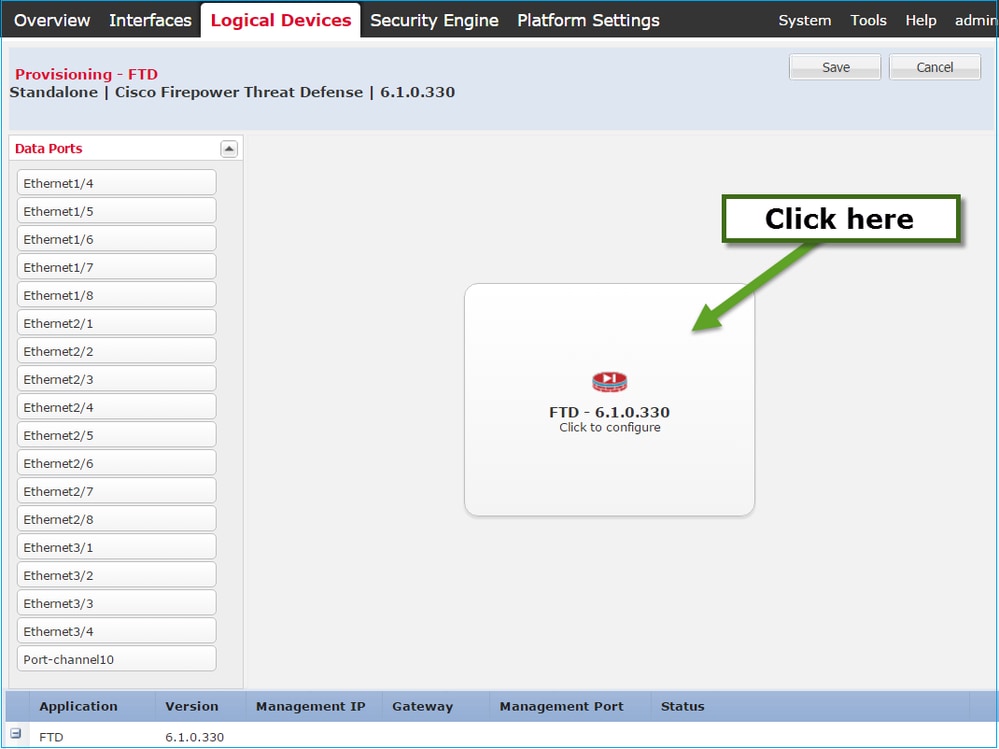

Passaggio 2. Avviare il dispositivo logico.

Dopo la creazione della periferica logica, viene visualizzata la finestra Provisioning - nome_periferica. Scegliere l'icona del dispositivo per avviare la configurazione, come mostrato nell'immagine:

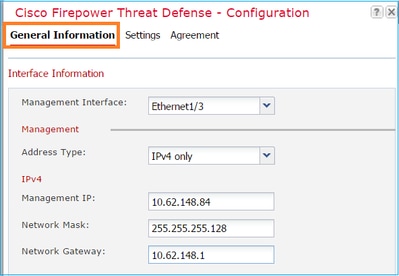

Configurare la scheda Informazioni generali FTD, come mostrato nell'immagine:

| Interfaccia di gestione |

Ethernet 1/3 |

| Tipo di indirizzo |

Solo IPv4 |

| IP di gestione |

10.62.148.84 |

| Maschera di rete |

255.255.255.128 |

| Gateway di rete |

10.62.148.1 |

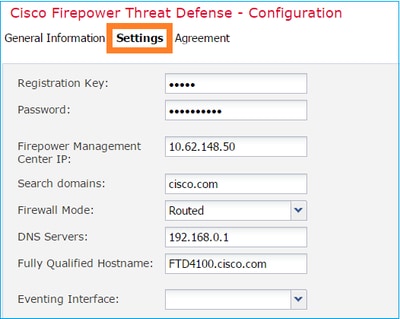

Configurare la scheda Impostazioni FTD, come mostrato nell'immagine:

| Chiave di registrazione |

cisco |

| Password |

Pa$$w0rd |

| IP di Firepower Management Center |

10.62.148.50 |

| Cerca domini |

cisco.com |

| Modalità firewall |

Stesura |

| Server DNS |

192.168.0.1 |

| Nome host completo |

FTD4100.cisco.com |

| Interfaccia eventi |

- |

Accertarsi che il contratto sia accettato e selezionare OK.

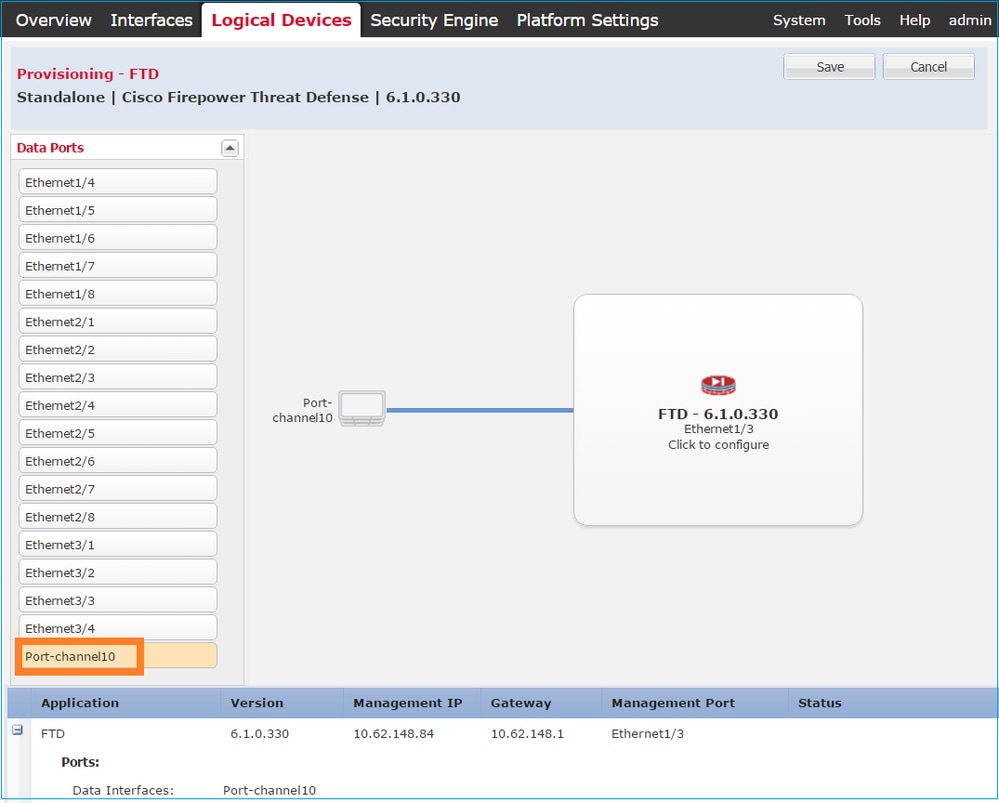

Passaggio 3. Assegnare le interfacce dati.

Espandere l'area Porte dati e scegliere ogni interfaccia da assegnare a FTD. In questo scenario, è stata assegnata un'interfaccia (Port-channel10), come mostrato nell'immagine:

Scegliere Salva per completare la configurazione.

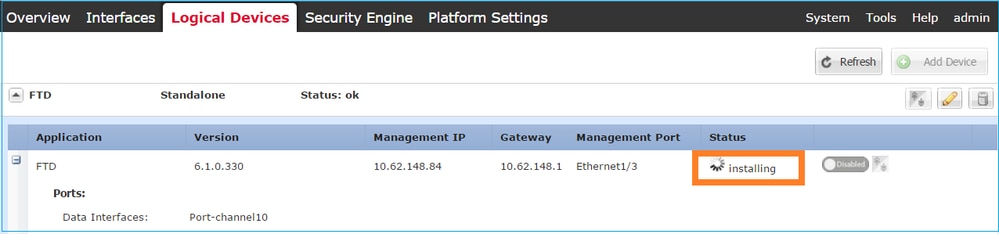

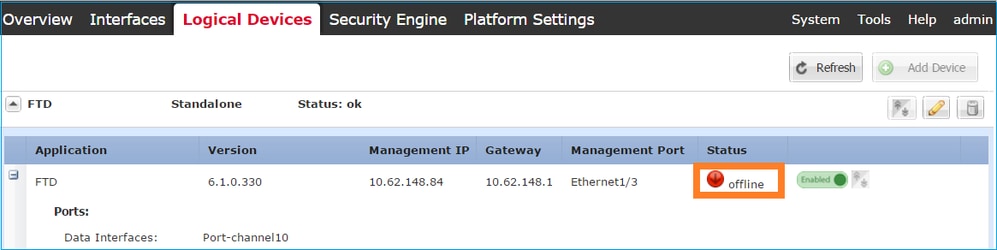

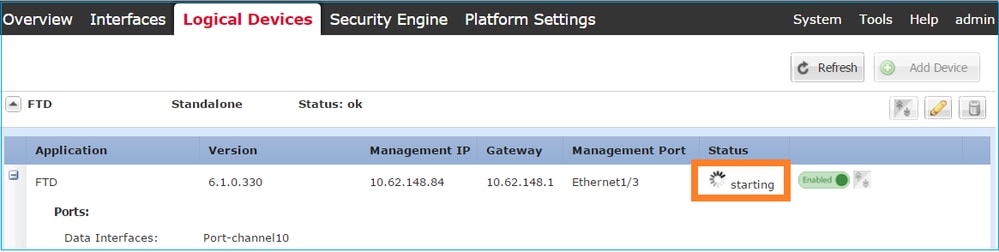

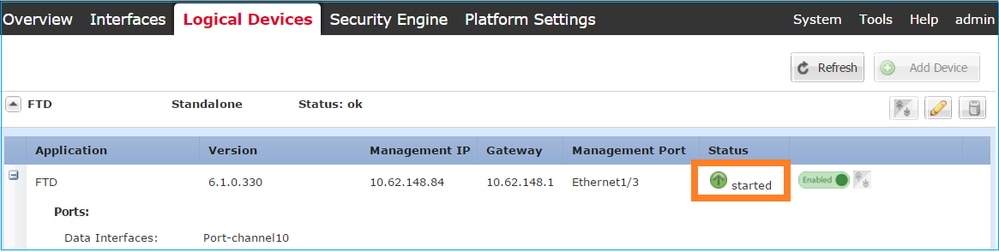

Passaggio 4. Controllare il processo di installazione.

L'avanzamento dell'installazione FTD è illustrato di seguito quando viene monitorata dall'interfaccia utente di FCM, come mostrato nelle immagini:

Monitorare il processo di installazione dalla CLI di Firepower:

FPR4100# connect module 1 console Telnet escape character is '~'. Trying 127.5.1.1... Connected to 127.5.1.1. Escape character is '~'. CISCO Serial Over LAN: Close Network Connection to Exit Cisco FTD: CMD=-start, CSP-ID=cisco-ftd.6.1.0.330__ftd_001_JAD19500F7YHCNL7715, FLAG='' Cisco FTD starting ... Registering to process manager ... VNICs requested: 9,22 Cisco FTD started successfully. Cisco FTD initializing ... Firepower-module1>Setting up VNICs ... Found Firepower management vnic 18. No Firepower eventing vnic configured. Updating /ngfw/etc/sf/arc.conf ... Deleting previous CGroup Configuration ... Initializing Threat Defense ... [ OK ] Starting system log daemon... [ OK ] Stopping mysql... Dec 12 17:12:17 Firepower-module1 SF-IMS[14629]: [14629] pmtool:pmtool [ERROR] Unable to connect to UNIX socket at /ngfw/var/sf/run/PM_Control.sock: No such file or directory Starting mysql... Dec 12 17:12:17 Firepower-module1 SF-IMS[14641]: [14641] pmtool:pmtool [ERROR] Unable to connect to UNIX socket at /ngfw/var/sf/run/PM_Control.sock: No such file or directory Flushing all current IPv4 rules and user defined chains: ...success Clearing all current IPv4 rules and user defined chains: ...success Applying iptables firewall rules: Flushing chain `PREROUTING' Flushing chain `INPUT' Flushing chain `FORWARD' Flushing chain `OUTPUT' Flushing chain `POSTROUTING' Flushing chain `INPUT' Flushing chain `FORWARD' Flushing chain `OUTPUT' Applying rules successed Flushing all current IPv6 rules and user defined chains: ...success Clearing all current IPv6 rules and user defined chains: ...success Applying ip6tables firewall rules: Flushing chain `PREROUTING' Flushing chain `INPUT' Flushing chain `FORWARD' Flushing chain `OUTPUT' Flushing chain `POSTROUTING' Flushing chain `INPUT' Flushing chain `FORWARD' Flushing chain `OUTPUT' Applying rules successed Starting nscd... mkdir: created directory '/var/run/nscd' [ OK ] Starting , please wait......complete. Firstboot detected, executing scripts Executing S01virtual-machine-reconfigure [ OK ] Executing S02aws-pull-cfg [ OK ] Executing S02configure_onbox [ OK ] Executing S04fix-httpd.sh [ OK ] Executing S06addusers [ OK ] Executing S07uuid-init [ OK ] Executing S08configure_mysql [ OK ] ************ Attention ********* Initializing the configuration database. Depending on available system resources (CPU, memory, and disk), this may take 30 minutes or more to complete. ************ Attention ********* Executing S09database-init [ OK ] Executing S11database-populate [ OK ] Executing S12install_infodb [ OK ] Executing S15set-locale.sh [ OK ] Executing S16update-sensor.pl [ OK ] Executing S19cert-tun-init [ OK ] Executing S20cert-init [ OK ] Executing S21disable_estreamer [ OK ] Executing S25create_default_des.pl [ OK ] Executing S30init_lights_out_mgmt.pl [ OK ] Executing S40install_default_filters.pl [ OK ] Executing S42install_default_dashboards.pl [ OK ] Executing S43install_default_report_templates.pl [ OK ] Executing S44install_default_app_filters.pl [ OK ] Executing S45install_default_realms.pl [ OK ] Executing S47install_default_sandbox_EO.pl [ OK ] Executing S50install-remediation-modules [ OK ] Executing S51install_health_policy.pl [ OK ] Executing S52install_system_policy.pl [ OK ] Executing S53change_reconciliation_baseline.pl [ OK ] Executing S70remove_casuser.pl [ OK ] Executing S70update_sensor_objects.sh [ OK ] Executing S85patch_history-init [ OK ] Executing S90banner-init [ OK ] Executing S96grow_var.sh [ OK ] Executing S96install_vmware_tools.pl [ OK ] ********** Attention ********** Initializing the system's localization settings. Depending on available system resources (CPU, memory, and disk), this may take 10 minutes or more to complete. ********** Attention ********** Executing S96localize-templates [ OK ] Executing S96ovf-data.pl [ OK ] Executing S97compress-client-resources [ OK ] Executing S97create_platinum_forms.pl [ OK ] Executing S97install_cas [ OK ] Executing S97install_cloud_support.pl [ OK ] Executing S97install_geolocation.pl [ OK ] Executing S97install_ssl_inspection.pl [ OK ] Executing S97update_modprobe.pl [ OK ] Executing S98check-db-integrity.sh [ OK ] Executing S98htaccess-init [ OK ] Executing S98is-sru-finished.sh [ OK ] Executing S99correct_ipmi.pl [ OK ] Executing S99start-system [ OK ] Executing S99z_db_restore [ OK ] Executing S99_z_cc-integrity.sh [ OK ] Firstboot scripts finished. Configuring NTP... [ OK ] insmod: ERROR: could not insert module /lib/modules/kernel/drivers/uio/igb_uio.ko: File exists rw console=ttyS0,38400 loglevel=2 auto kstack=128 reboot=force panic=1 ide_generic.probe_mask=0x1 ide1=noprobe pci=nocrs processor.max_cstate=1 iommu=pt platform=sspxru boot_img=disk0:/fxos-lfbff-k8.9.6.1.150.SPA ciscodmasz=786432 cisconrsvsz=2359296 hugepagesz=1g hugepages=24 ssp_mode=0 Fru Size : 512 bytes Done VNIC command successful VNIC command successful fatattr: FAT_IOCTL_GET_ATTRIBUTES: Inappropriate ioctl for device fatattr: can't open '/mnt/disk0/.private2': No such file or directory fatattr: can't open '/mnt/disk0/.ngfw': No such file or directory Model reconfigure detected, executing scripts Pinging mysql Found mysql is running Executing 45update-sensor.pl [ OK ] Executing 55recalculate_arc.pl [ OK ] Mon Dec 12 17:16:15 UTC 2016 Starting MySQL... Pinging mysql Pinging mysql, try 1 Found mysql is running Detecting expanded storage... Running initializeObjects... Stopping MySQL... Killing mysqld with pid 32651 Wait for mysqld to exit\c done Mon Dec 12 17:16:21 UTC 2016 Starting sfifd... [ OK ] Starting Cisco Firepower 4140 Threat Defense, please wait...No PM running! ...started. Cisco FTD initialization finished successfully. ... output omitted ... Reading from flash... ! Cryptochecksum (changed): b1abfa7e 63faee14 affdddb0 9bc9d8cd INFO: Power-On Self-Test in process. ....................................................................... INFO: Power-On Self-Test complete. INFO: Starting HW-DRBG health test (DRBG 0)... INFO: HW-DRBG health test (DRBG 0) passed. INFO: Starting HW-DRBG health test (DRBG 1)... INFO: HW-DRBG health test (DRBG 1) passed. INFO: Starting SW-DRBG health test... INFO: SW-DRBG health test passed. Firepower-module1>

Firepower-module1>show services status

Services currently running:

Feature | Instance ID | State | Up Since

-----------------------------------------------------------

ftd | 001_JAD19500F7YHCNL7715 | RUNNING | :00:08:07

Attività 6. Registrare FTD in Firepower Management Center (FMC)

Attività richiesta

Registrare FTD nel CCP.

Soluzione

Passaggio 1. Verificare la connettività di base tra FTD e FMC.

Prima di registrare l'FTD nel CCP, verificare la connettività di base tra l'FTD e il CCP:

Firepower-module1>connect ftd

Connecting to ftd console... enter exit to return to bootCLI

> ping system 10.62.148.50

PING 10.62.148.50 (10.62.148.50) 56(84) bytes of data.

64 bytes from 10.62.148.50: icmp_seq=1 ttl=64 time=0.133 ms

64 bytes from 10.62.148.50: icmp_seq=2 ttl=64 time=0.132 ms

64 bytes from 10.62.148.50: icmp_seq=3 ttl=64 time=0.123 ms

A causa della configurazione del bootstrap, FTD ha il manager FMC già configurato:

> show managers Host : 10.62.148.50 Registration Key : **** Registration : pending RPC Status :

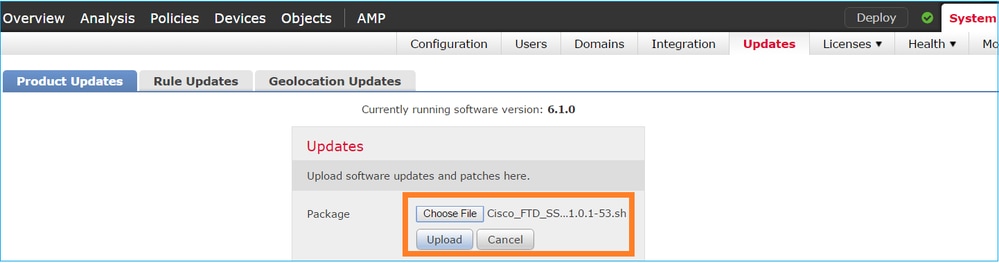

Passaggio 2. Aggiungere l'FTD nel CCP.

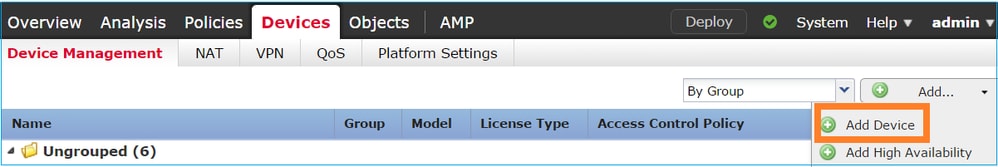

Nel FMC, selezionare la scheda Dispositivi>Gestione periferiche e selezionare Aggiungi... > Aggiungi periferica, come mostrato nell'immagine:

Configurare le impostazioni del dispositivo FTD, come mostrato nell'immagine:

Scegliere il pulsante Registra.

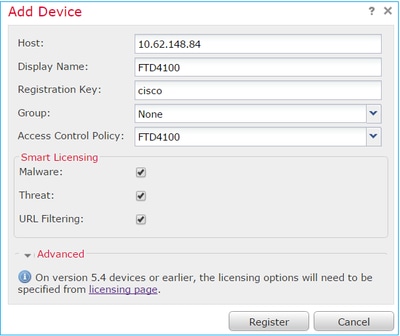

Nel CCP controllare le attività per verificare lo stato della registrazione. Oltre alla registrazione, il CCP:

- Trova il dispositivo FTD (recupera la configurazione dell'interfaccia attuale).

- Distribuisce il criterio iniziale.

La corretta registrazione è come mostrato nell'immagine:

Nota: nella versione 6.1, Firepower Device Manager (FDM) è stato introdotto per fornire la gestione integrata. Un FTD installato su un accessorio Firepower non può essere gestito da FDM.

Attività 7. Aggiorna FTD

Attività richiesta

Aggiornare FTD da 6.1.0.30 a 6.1.0.1.

Soluzione

Passaggio 1. Verificare la compatibilità.

Controllare le note di rilascio di FXOS per assicurarsi che la versione FTD di destinazione sia compatibile con il software FXOS. Se necessario, aggiornare prima il software FXOS.

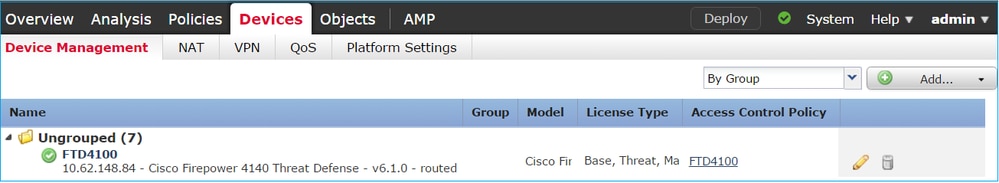

Passaggio 2. Aggiornare FTD.

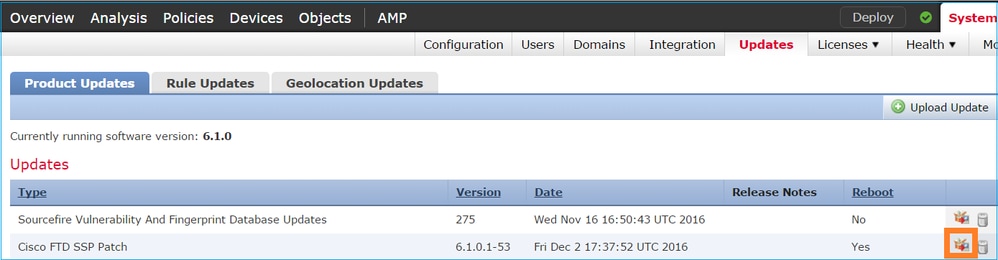

Il software FTD è gestito dall'FMC, non dall'FCM. Per aggiornare il modulo FTD, collegarsi al FMC, passare alla pagina Sistema > Aggiornamenti e scegliere Carica aggiornamento, come mostrato nell'immagine.

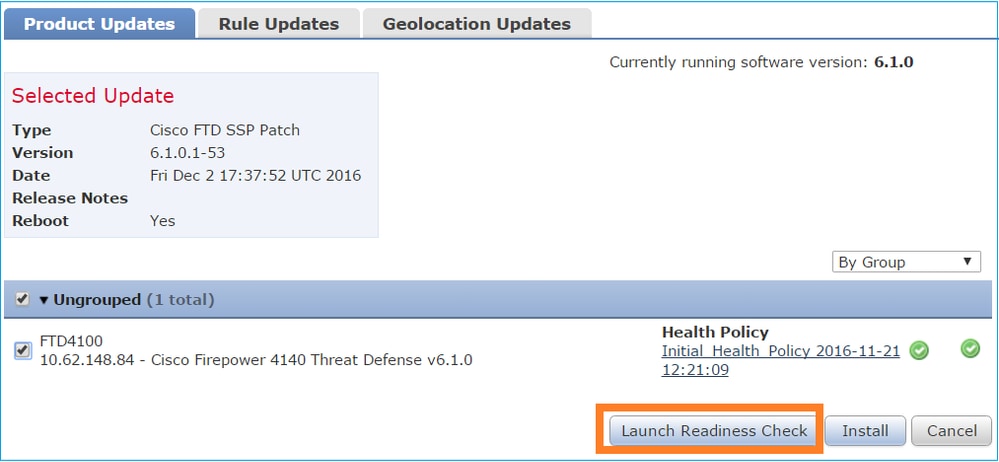

Installare l'aggiornamento sul modulo FTD, come mostrato nelle immagini:

Facoltativamente, è possibile avviare un controllo di fattibilità:

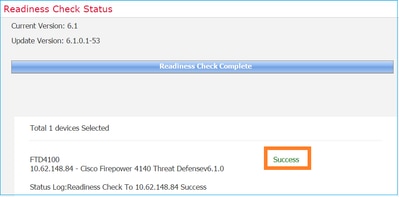

Nell'immagine viene mostrato un controllo della fattibilità riuscito:

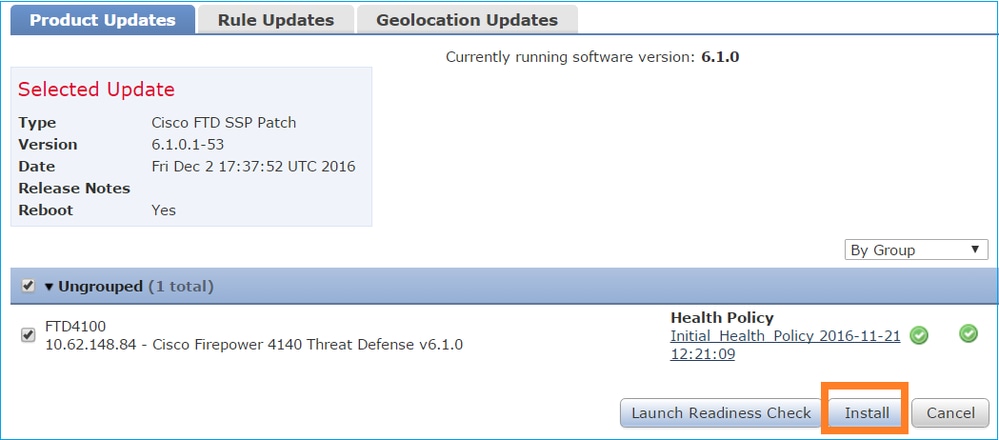

Per avviare il processo di aggiornamento, fare clic su Installa, come mostrato nell'immagine:

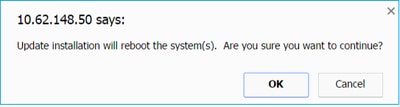

L'aggiornamento richiede un riavvio FTD, come mostrato nell'immagine:

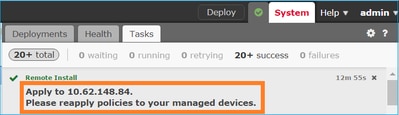

Analogamente all'installazione FTD, il processo di aggiornamento FTD può essere monitorato dall'interfaccia utente FMC (Task). L'avanzamento dell'aggiornamento può essere registrato dalla CLI FTD (modalità CLISH).

Al termine dell'aggiornamento, distribuire un criterio nel FTD, come mostrato nell'immagine:

Verifica

Nell'interfaccia utente di FMC, come illustrato nell'immagine:

Dall'interfaccia utente di FCM, come mostrato nell'immagine:

Dalla CLI dello chassis:

FPR4100# scope ssa FPR4100 /ssa # show app-instance Application Name Slot ID Admin State Operational State Running Version Startup Version Cluster Oper State -------------------- ---------- --------------- -------------------- --------------- --------------- ------------------ ftd 1 Enabled Online 6.1.0.1.53 6.1.0.330 Not Applicable

Dalla CLI FTD:

FPR4100# connect module 1 console Telnet escape character is '~'. Trying 127.5.1.1... Connected to 127.5.1.1. Escape character is '~'. CISCO Serial Over LAN: Close Network Connection to Exit > show version ---------------[ FTD4100.cisco.com ]---------------- Model : Cisco Firepower 4140 Threat Defense (76) Version 6.1.0.1 (Build 53) UUID : 22c66994-c08e-11e6-a210-931f3c6bbbea Rules update version : 2016-03-28-001-vrt VDB version : 275 ---------------------------------------------------- >

Firepower 2100

FTD su Firepower 2100 utilizza un singolo bundle che contiene sia immagini FXOS che FTD. Pertanto, le procedure di installazione e aggiornamento sono diverse rispetto a FP4100/FP9300.

Installazione FTD su FP2100

Esistono 4 procedure diverse, che dipendono dal caso:

Caso 1: cancellare la configurazione e riavviare il sistema con la stessa immagine FTD.

Caso 2: ricreare l'immagine del sistema con una nuova versione del software applicativo.

Caso 3: ripristinare le impostazioni predefinite del sistema.

Caso 4: ripristinare le impostazioni predefinite del sistema (recupero password amministratore).

Per i dettagli relativi a ciascun caso e alla relativa procedura, verificare:

Procedure di ricreazione immagine

La Case 2 serve la maggior parte dei casi di installazione FTD, mentre la Case 3 (formato e avvio da ROMMON) può essere utilizzata in casi specifici (ad esempio, il sistema è instabile o in un loop di avvio e così via).

Aggiornamento FTD su FP2100

Poiché non esiste un bundle FXOS separato, per aggiornare un FTD su FP2100, eseguire le operazioni elencate:

Passaggio 1. Verificare la compatibilità.

Se l'FTD è gestito da FMC (gestione off-box), controllare la sezione Compatibilità nelle note di rilascio FTD di destinazione del software.

Passaggio 2. Se necessario, aggiornare prima il CCP. Eseguire sempre la versione del software FMC uguale o successiva alla versione del software FTD di destinazione.

Passaggio 3. Aggiornare FTD.

Utilizzare la stessa procedura documentata per FP4100/9300. Documenti importanti da leggere prima di un aggiornamento dell'FTD:

- Note release FTD (ad esempio, se si desidera eseguire l'aggiornamento alla versione 6.3.0.2, controllare le Note release 6.3.0.2 per verificare i percorsi di aggiornamento e tutti i dettagli pertinenti). Note sulla release

- Guida all'aggiornamento di FMC (capitolo: Upgrade Firepower Threat Defense: Other Devices) Guida all'aggiornamento di Cisco Firepower Management Center, versione 6.0-7.0

Verifica

Attualmente non è disponibile una procedura di verifica per questa configurazione.

Risoluzione dei problemi

Non sono attualmente disponibili informazioni specifiche per risolvere i problemi relativi a questa configurazione.

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

4.0 |

06-Sep-2024 |

Formattazione, spaziatura e stile aggiornati. |

3.0 |

16-Aug-2023 |

PII aggiornata, traduzione automatica, requisiti di stile, tag MDF e formattazione. |

2.0 |

20-Jul-2022 |

Certificazione |

1.0 |

01-Nov-2017 |

Versione iniziale |

Contributo dei tecnici Cisco

- Olga YakovenkoDistribuzione ai clienti leader

- Mikis ZafeiroudisResponsabile tecnico del Customer Delivery Engineering

- Dinkar SharmaResponsabile tecnico e tecnico del marketing

Feedback

Feedback