Introduzione

In questo documento viene descritto come confrontare diversi criteri di analisi della rete (NAP) per i dispositivi firepower gestiti da Firepower Management Center (FMC).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenza di Snort open-source

- Firepower Management Center (FMC)

- Firepower Threat Defense (FTD)

Componenti usati

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi. Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

Premesse

Lo snort utilizza tecniche di corrispondenza dei pattern per trovare e prevenire gli exploit nei pacchetti di rete. Per fare questo, il motore Snort ha bisogno di pacchetti di rete da preparare in modo tale che questo confronto possa essere fatto. Questo processo viene eseguito con l'aiuto di Protezione accesso alla rete e può essere suddiviso in tre fasi:

- Decodifica

- Normalizzazione

- Pre-elaborazione

Una policy di analisi della rete elabora i pacchetti in diverse fasi: prima il sistema decodifica i pacchetti attraverso i primi tre livelli TCP/IP, quindi continua con la normalizzazione, la pre-elaborazione e il rilevamento delle anomalie di protocollo.

I preprocessori offrono due funzionalità principali:

- Normalizzazione del traffico per ulteriori ispezioni

- Identificazione delle anomalie dei protocolli

Nota: alcune regole dei criteri per le intrusioni richiedono alcune opzioni del preprocessore per eseguire il rilevamento

Per informazioni su Snort open-source, visitate il sito https://www.snort.org/

Verifica configurazione di Protezione accesso alla rete

Per creare o modificare i criteri di Protezione accesso alla rete di Firepower, selezionare Criteri FMC > Controllo accesso > Intrusione, quindi fare clic su Network Analysis Policy option nell'angolo in alto a destra, come mostrato nell'immagine:

Verifica dei criteri di analisi della rete predefiniti

Controllare il criterio predefinito di Analisi rete (NAP) applicato al criterio di controllo di accesso

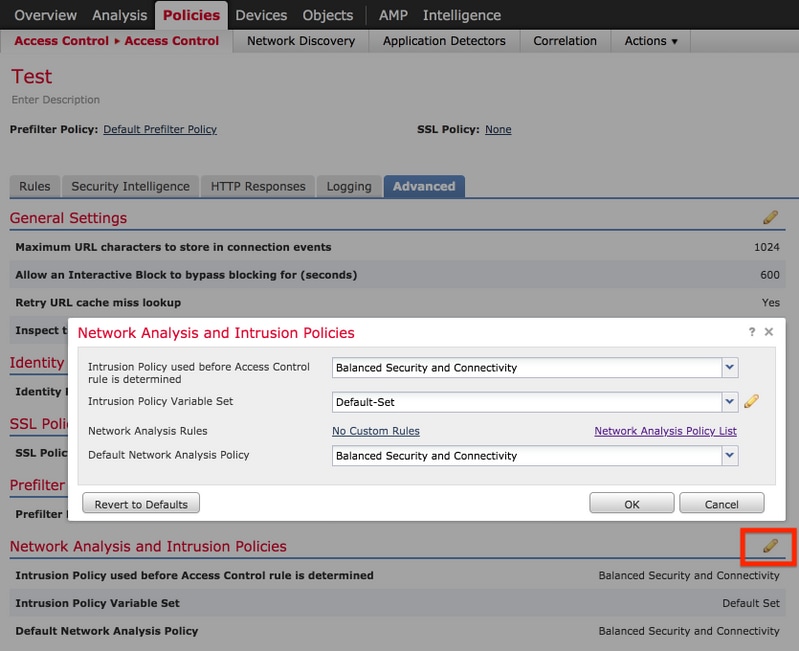

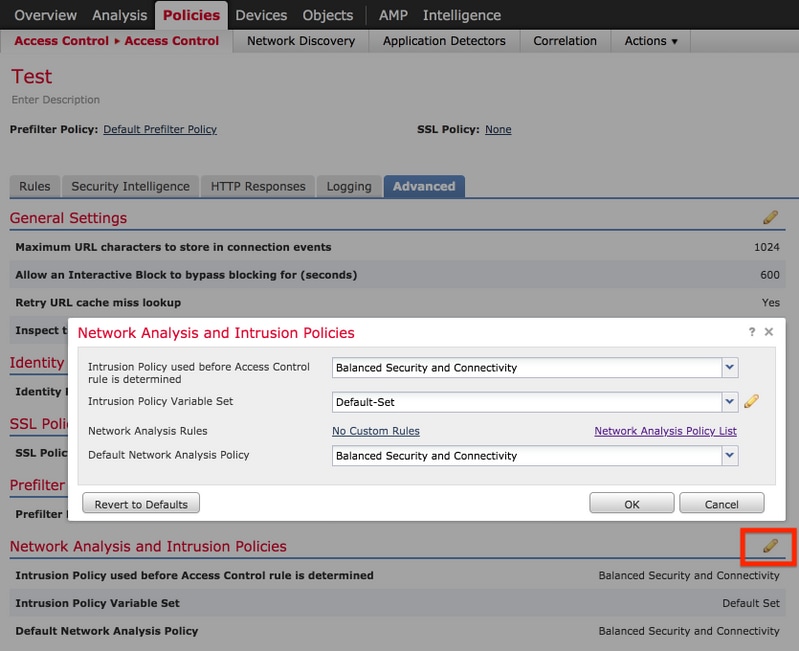

Passare a Criteri > Controllo di accesso e modificare il punto ACP che si desidera verificare. Fare clic sulla scheda Advanced (Avanzate) e scorrere verso il basso fino alla sezione Network Analysis and Intrusion Policies (Analisi della rete e criteri intrusione).

Il criterio di analisi della rete predefinito associato al provider di servizi di audioconferenza è Protezione e connettività bilanciate, come mostrato nell'immagine:

Nota: non confondere Protezione e connettività bilanciate per i criteri di intrusione e Protezione e connettività bilanciate per l'analisi della rete. Il primo è per le regole Snort, mentre il secondo è per la pre-elaborazione e la decodifica.

Confronta criteri di analisi della rete (NAP)

I criteri di Protezione accesso alla rete possono essere confrontati con le modifiche apportate e questa funzionalità può aiutare a identificare e risolvere i problemi. È inoltre possibile generare ed esportare contemporaneamente anche report di confronto di Protezione accesso alla rete.

Passare a Policy > Controllo accesso > Intrusione. Quindi, fare clic su Network Analysis Policy opzione in alto a destra. Nella pagina dei criteri di Protezione accesso alla rete è possibile visualizzare la scheda Confronta criteri nella parte superiore destra, come mostrato nell'immagine:

Il confronto dei criteri di analisi della rete è disponibile in due varianti:

- Tra due diversi criteri di Protezione accesso alla rete

- Tra due diverse revisioni dello stesso criterio di Protezione accesso alla rete

Nella finestra di confronto è disponibile un confronto riga per riga tra due criteri di Protezione accesso alla rete selezionati e lo stesso può essere esportato come report dalla scheda report di confronto in alto a destra, come illustrato nell'immagine:

Per il confronto tra due versioni dello stesso criterio di Protezione accesso alla rete, è possibile scegliere l'opzione di revisione per selezionare l'ID di revisione richiesto, come illustrato nell'immagine:

Feedback

Feedback