Configurazione di TrustSec (SGT) con ISE (Inline Tagging)

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare e verificare TrustSec su uno switch Catalyst e un controller LAN wireless con Identity Services Engine.

Prerequisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenze base dei componenti Cisco TrustSec (CTS)

- Conoscenze base della configurazione CLI degli switch Catalyst

- Conoscenze base di configurazione GUI dei Cisco Wireless LAN Controller (WLC)

- Esperienza nella configurazione di Identity Services Engine (ISE)

Requisiti

È necessario che Cisco ISE sia installato nella rete e che gli utenti finali eseguano l'autenticazione a Cisco ISE con 802.1x (o un altro metodo) quando si connettono a una rete wireless o cablata. Cisco ISE assegna al traffico un codice SGT (Security Group Tag) dopo l'autenticazione alla rete wireless.

Nell'esempio, gli utenti finali vengono reindirizzati al portale Cisco ISE Bring Your Own Device (BYOD) e ricevono un certificato che consente di accedere in modo sicuro alla rete wireless con EAP-TLS (Extensible Authentication Protocol-Transport Layer Security) una volta completate le fasi del portale BYOD.

Componenti usati

Le informazioni di questo documento si basano sulle seguenti versioni hardware e software:

- Cisco Identity Services Engine, versione 2.4

- Cisco Catalyst 3850 Switch, versione 3.7.5E

- Cisco WLC, versione 8.5.120.0

- Cisco Aironet Wireless Access Point in modalità locale

Prima di implementare Cisco TrustSec, verificare che la versione software e lo switch Cisco Catalyst e/o i modelli Cisco WLC+AP supportino:

- Tag TrustSec/Security Group

- Applicazione di tag in linea (in caso contrario, è possibile utilizzare SXP anziché Inline Tagging)

- Mapping IP-SGT statico (se necessario)

- Mapping statici da subnet a SGT (se necessario)

- Mapping VLAN-SGT statici (se necessario)

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

Esempio di rete

Nell'esempio, il WLC contrassegna i pacchetti come SGT 15 se provenienti da un consulente e + SGT 7 se provenienti da un dipendente.

Lo switch rifiuta questi pacchetti se sono da SGT 15 a SGT 8 (i consulenti non possono accedere ai server contrassegnati come SGT 8).

Lo switch consente questi pacchetti se sono da SGT 7 a SGT 8 (i dipendenti possono accedere ai server contrassegnati come SGT 8).

Obiettivo

Consentire l'accesso a GuestSSID a tutti gli utenti.

Consentire ai consulenti di accedere a EmployeeSSID, ma con accesso limitato.

Consenti ai dipendenti di accedere a EmployeeSSID con accesso completo.

| Sul dispositivo bootflash o slot0: | Indirizzo IP | VLAN |

| ISE | 10.201.214.230 | 463 |

| Catalyst Switch | 10.201.235.102 | 1115 |

| WLC | 10.201.214.229 | 463 |

| Access Point | 10.201.214.138 | 455 |

| Nome | Username | Gruppo AD | SG | SGT |

| Jason Smith | fabbro | Consulenti | Consulenti BYOD | 15 |

| Sally Smith | omino | Dipendenti | Dipendenti BYOD | 7 |

| n/d | n/d | n/d | TrustSec_Devices | 2 |

Configurazioni

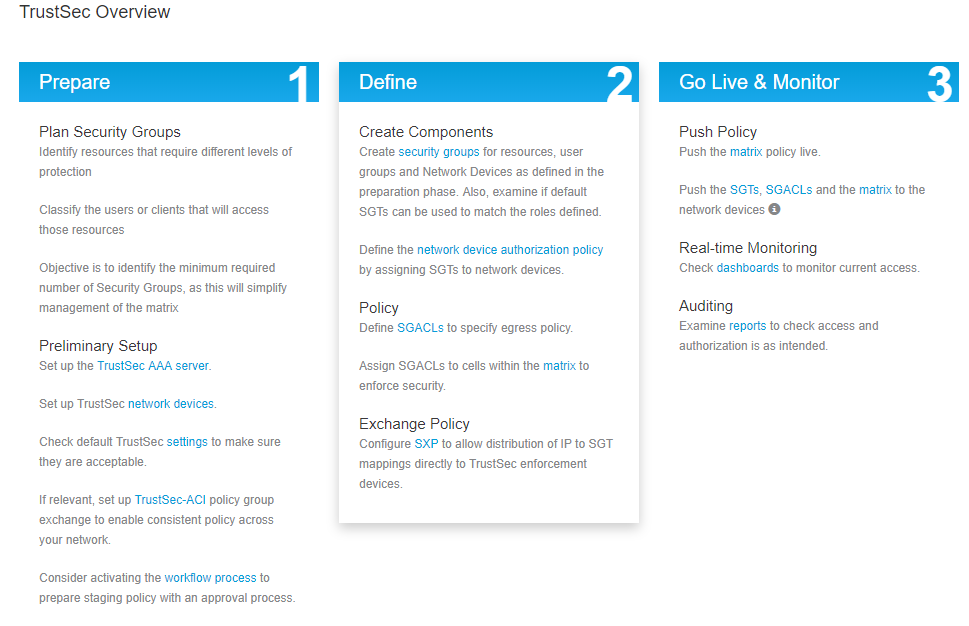

Configurazione di TrustSec su ISE

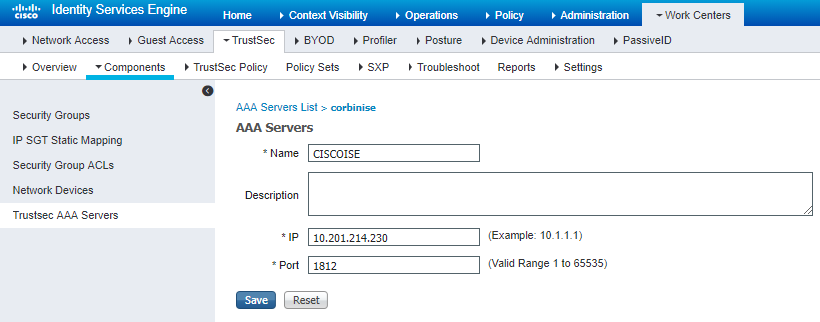

Configurazione di Cisco ISE come server TrustSec AAA

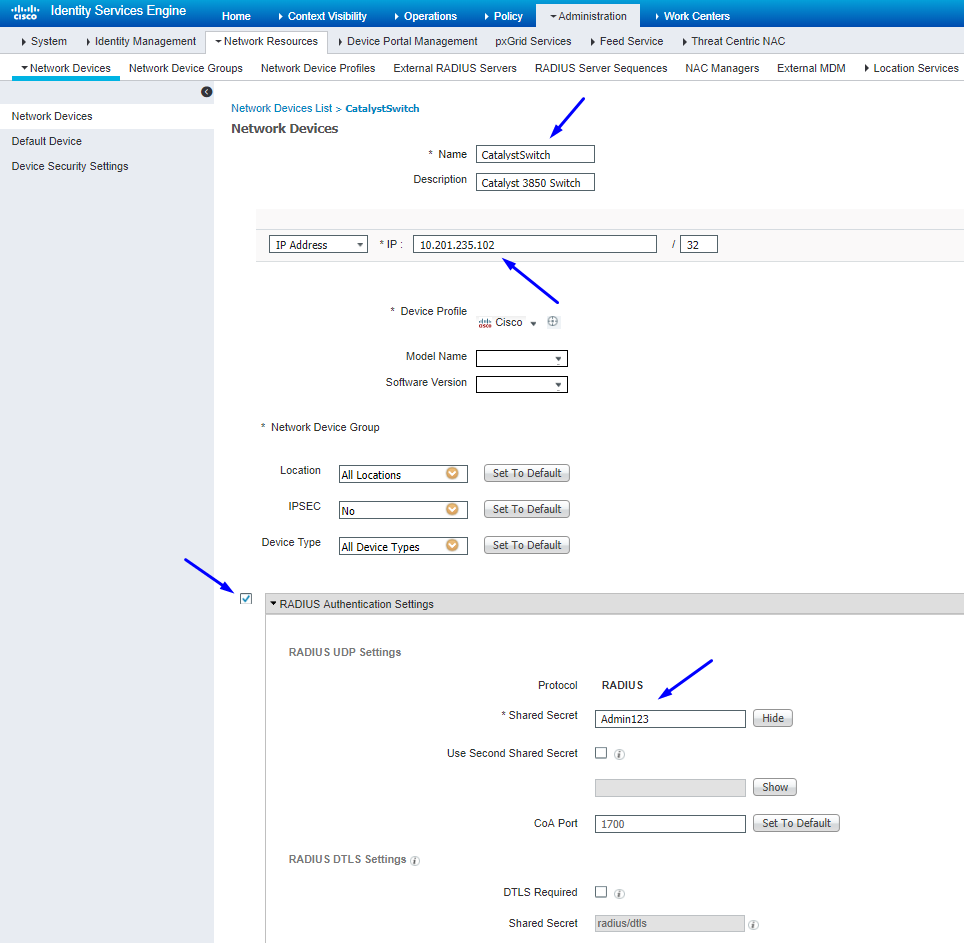

Configurazione e verifica dell'aggiunta dello switch come dispositivo RADIUS in Cisco ISE

Configurazione e verifica dell'aggiunta del WLC come dispositivo TrustSec in Cisco ISE

Immettere le credenziali di accesso per SSH. Ciò consente a Cisco ISE di implementare i mapping IP-SGT statici sullo switch.

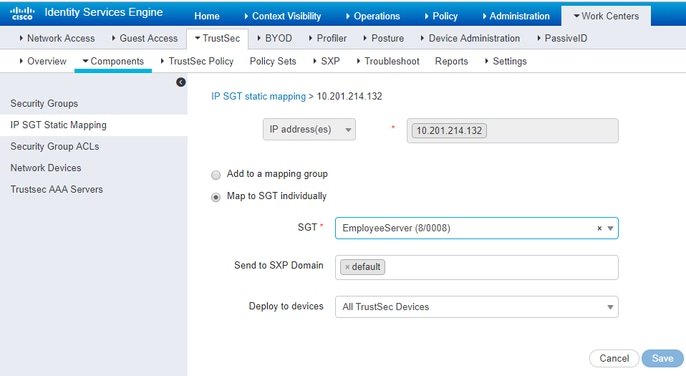

Queste impostazioni vengono create nell'interfaccia utente grafica Web di Cisco ISEWork Centers > TrustSec > Components > IP SGT Static Mappings in base a quanto mostrato di seguito:

Suggerimento: se non è stato ancora configurato il protocollo SSH sullo switch Catalyst, è possibile usare questa guida: How to Configure Secure Shell (SSH) on Catalyst Switch.

Suggerimento: se non si desidera abilitare Cisco ISE per accedere allo switch Catalyst su SSH, è possibile creare mapping IP-SGT statici sullo switch Catalyst tramite CLI (mostrato in un passaggio qui).

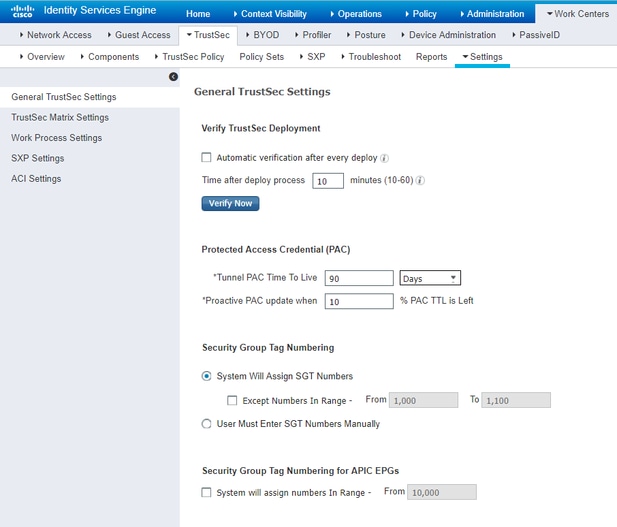

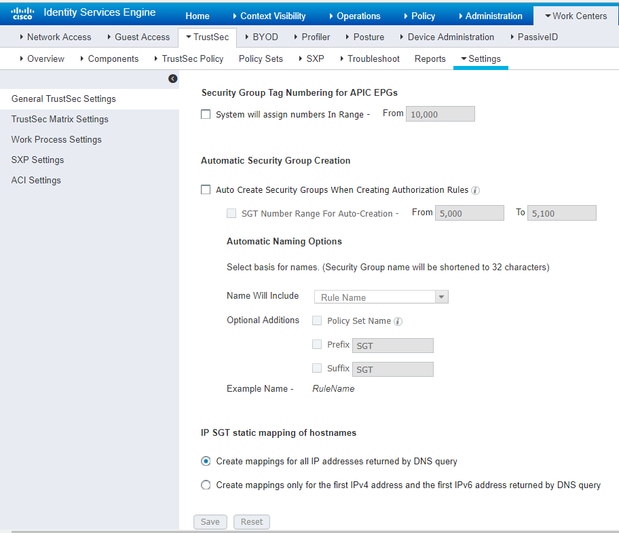

Verificare le impostazioni predefinite di TrustSec per accertarsi che siano accettabili (facoltativo)

Creazione di tag dei gruppi di sicurezza per gli utenti wireless

Crea gruppo di sicurezza per consulenti BYOD - SGT 15

Crea gruppo di sicurezza per dipendenti BYOD - SGT 7

Crea mapping IP-SGT statico per il server Web con restrizioni

Ripetere l'operazione per tutti gli altri indirizzi IP o subnet della rete che non eseguono l'autenticazione a Cisco ISE con MAC Authentication Bypass (MAB), 802.1x, Profiles e così via.

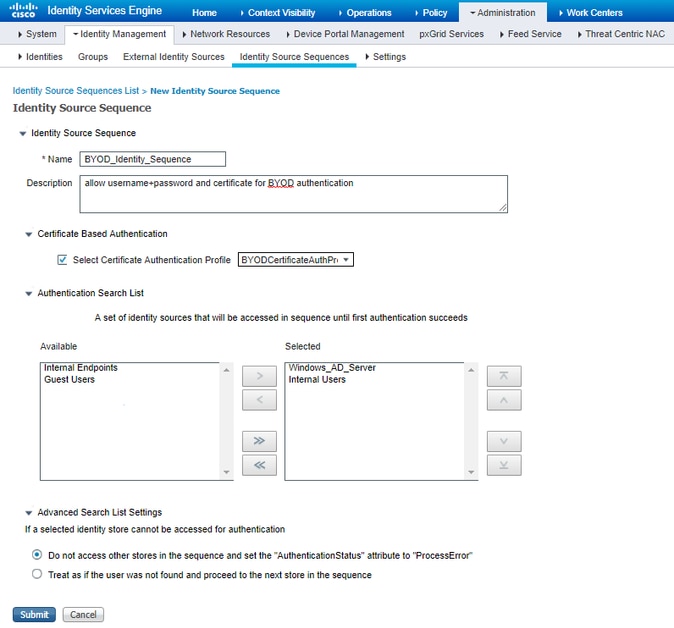

Crea profilo di autenticazione certificato

Crea sequenza di origine identità con il profilo di autenticazione certificato da prima

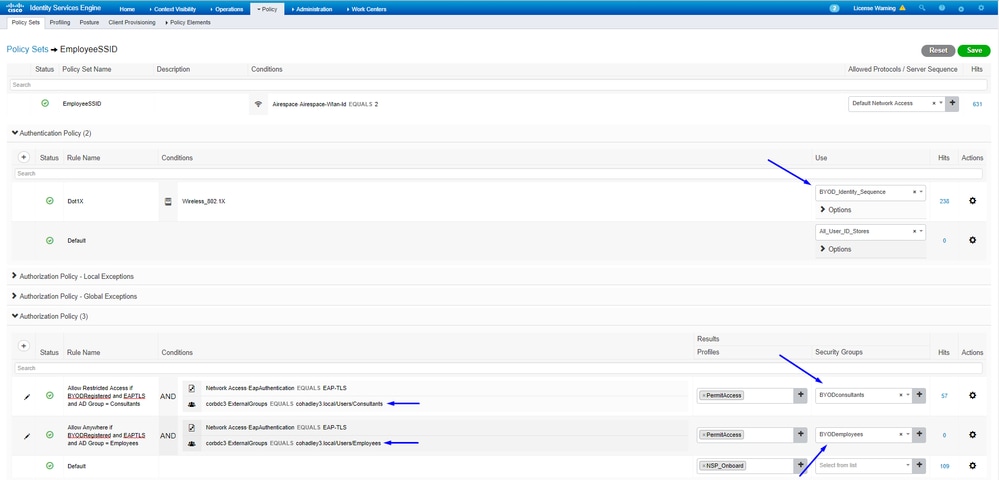

Assegnare agli utenti wireless (dipendenti e consulenti) un SGT appropriato

| Nome | Username | Gruppo AD | SG | SGT |

| Jason Smith | fabbro | Consulenti | Consulenti BYOD | 15 |

| Sally Smith | omino | Dipendenti | Dipendenti BYOD | 7 |

| n/d | n/d | n/d | TrustSec_Devices | 2 |

Assegnazione di SGT ai dispositivi effettivi (switch e WLC)

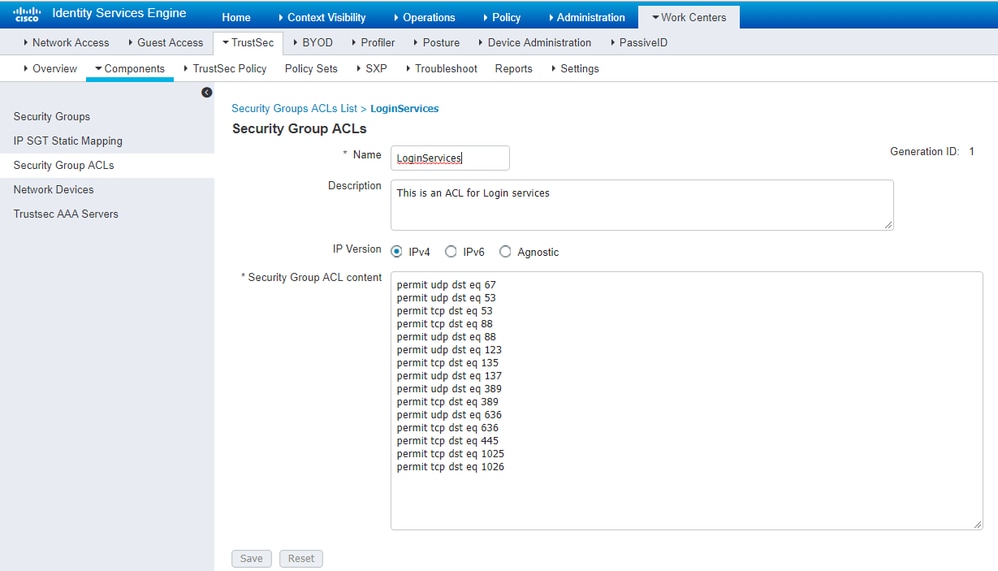

Definizione degli SGACL per specificare il criterio di uscita

Consenti ai consulenti di accedere ovunque all'esterno, ma limitando l'accesso interno:

Consenti ai dipendenti di accedere ovunque all'esterno e ovunque all'interno:

Consenti ad altre periferiche l'accesso ai servizi di base (facoltativo):

Reindirizzare tutti gli utenti finali a Cisco ISE (per il reindirizzamento del portale BYOD). Non includere il traffico DNS, DHCP, ping o WebAuth poiché non può essere indirizzato a Cisco ISE:

Applicazione degli ACL alla matrice dei criteri di TrustSec in Cisco ISE

Consentire ai consulenti di accedere ovunque all'esterno, limitando al contempo i server Web interni, ad esempio https://10.201.214.132

Consenti ai dipendenti di accedere ovunque all'esterno e ai server Web interni:

Consentire il traffico di gestione (SSH, HTTPS e CAPWAP) da/verso i dispositivi della rete (switch e WLC) in modo da non perdere l'accesso SSH o HTTPS dopo aver distribuito Cisco TrustSec:

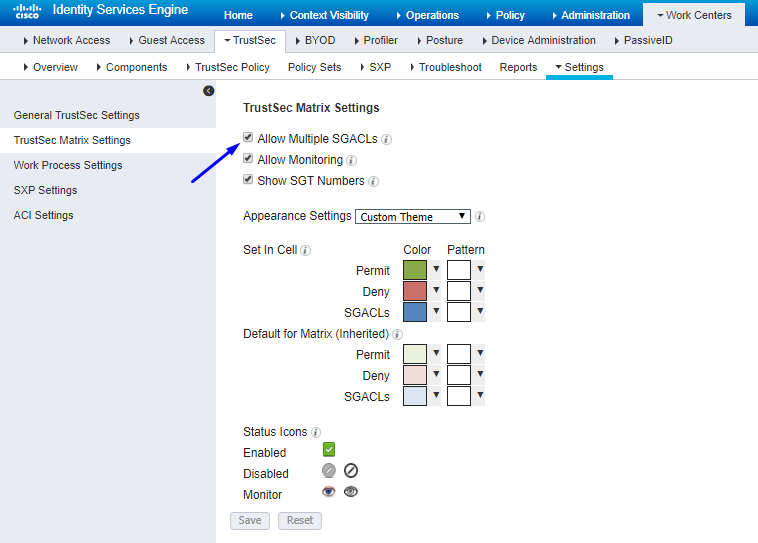

Abilitare Cisco ISE a Allow Multiple SGACLs:

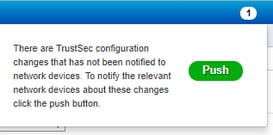

Fai clic Push su nell'angolo in alto a destra di Cisco ISE, per ridurre la configurazione ai dispositivi. Questa operazione deve essere ripetuta anche in seguito:

Configurazione di TrustSec sugli switch Catalyst

Configurazione di TrustSec sugli switch CatalystConfigurazione dello switch per l'utilizzo di Cisco TrustSec per AAA su switch Catalyst

Configurazione dello switch per l'utilizzo di Cisco TrustSec per AAA su switch Catalyst

Suggerimento: in questo documento si presume che gli utenti wireless abbiano già avuto successo con BYOD da Cisco ISE prima della configurazione mostrata qui.

I comandi mostrati in grassetto erano già stati configurati prima di questo (per far funzionare BYOD Wireless con ISE).

CatalystSwitch(config)#aaa new-model

CatalystSwitch(config)#aaa server radius policy-device

CatalystSwitch(config)#ip device tracking

CatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#address ipv4 10.201.214.230 auth-port 1812 acct-port 1813

CatalystSwitch(config)#aaa group server radius AAASERVER

CatalystSwitch(config-sg-radius)#server name CISCOISE

CatalystSwitch(config)#aaa authentication dot1x default group radius

CatalystSwitch(config)#cts authorization list SGLIST

CatalystSwitch(config)#aaa authorization network SGLIST group radius

CatalystSwitch(config)#aaa authorization network default group AAASERVER

CatalystSwitch(config)#aaa authorization auth-proxy default group AAASERVER

CatalystSwitch(config)#aaa accounting dot1x default start-stop group AAASERVER

CatalystSwitch(config)#aaa server radius policy-device

CatalystSwitch(config)#aaa server radius dynamic-author

CatalystSwitch(config-locsvr-da-radius)#client 10.201.214.230 server-key Admin123

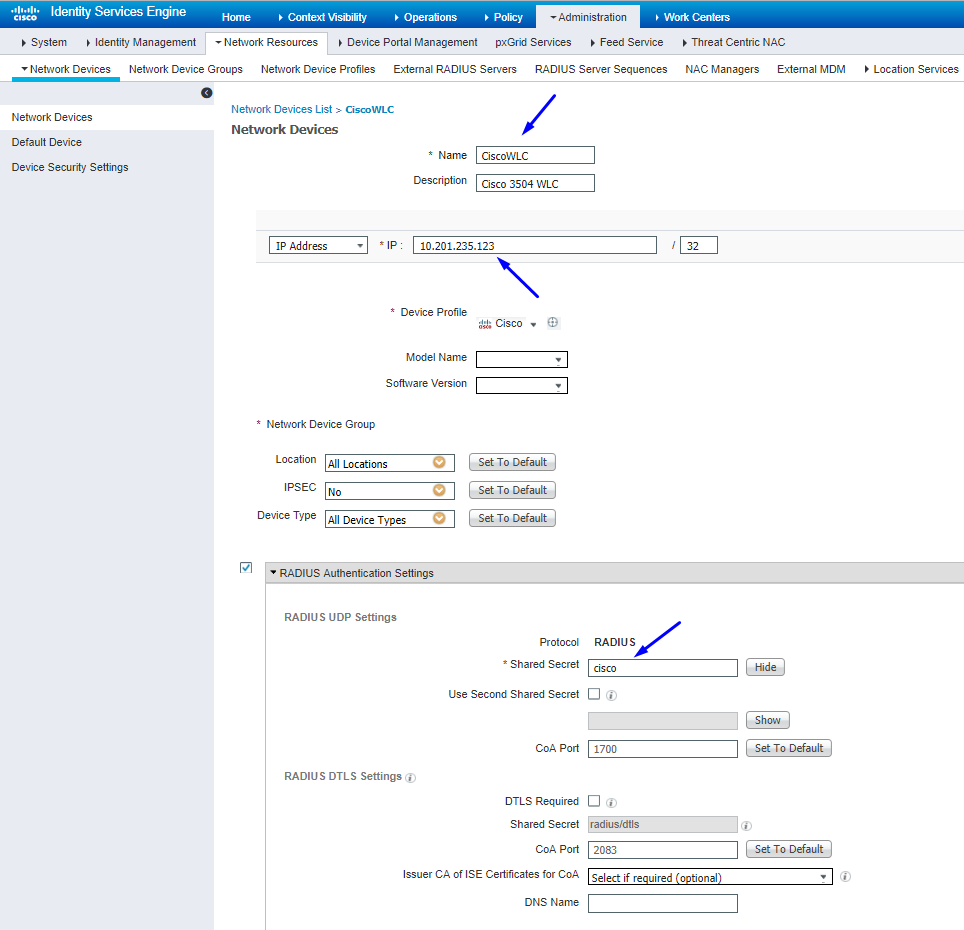

Nota: la chiave PAC deve corrispondere al segreto condiviso RADIUS specificato nella Administration > Network Devices > Add Device > RADIUS Authentication Settings sezione.

CatalystSwitch(config)#radius-server attribute 6 on-for-login-auth

CatalystSwitch(config)#radius-server attribute 6 support-multiple

CatalystSwitch(config)#radius-server attribute 8 include-in-access-req

CatalystSwitch(config)#radius-server attribute 25 access-request include

CatalystSwitch(config)#radius-server vsa send authentication

CatalystSwitch(config)#radius-server vsa send accounting

CatalystSwitch(config)#dot1x system-auth-control Configurazione della chiave PAC sul server RADIUS per autenticare lo switch su Cisco ISE

Configurazione della chiave PAC sul server RADIUS per autenticare lo switch su Cisco ISECatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#address ipv4 10.201.214.230 auth-port 1812 acct-port 1813

CatalystSwitch(config-radius-server)#pac key Admin123

Nota: la chiave PAC deve corrispondere al segreto condiviso RADIUS specificato nella Administration > Network Devices > Add Device > RADIUS Authentication Settings sezione in Cisco ISE (come mostrato nell'acquisizione schermo).

Configurazione delle credenziali CTS per l'autenticazione dello switch per Cisco ISE

Configurazione delle credenziali CTS per l'autenticazione dello switch per Cisco ISECatalystSwitch#cts credentials id CatalystSwitch password Admin123

Nota: le credenziali CTS devono essere uguali all'ID e alla password del dispositivo specificati in Le credenziali CTS devono essere uguali all'ID e alla password del dispositivo specificati nellaAdministration > Network Devices > Add Device > Advanced TrustSec Settings sezione in Cisco ISE (mostrata nell'acquisizione schermo).

Quindi, aggiornare la PAC in modo che raggiunga di nuovo Cisco ISE:

CatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#exit

Request successfully sent to PAC Provisioning driver.Abilitazione di CTS a livello globale sullo switch Catalyst

Abilitazione di CTS a livello globale sullo switch CatalystCatalystSwitch(config)#cts role-based enforcement

CatalystSwitch(config)#cts role-based enforcement vlan-list 1115 (choose the vlan that your end user devices are on only)Creare un mapping IP-SGT statico per i server Web con restrizioni (facoltativo)

Creare un mapping IP-SGT statico per i server Web con restrizioni (facoltativo)Poiché il server Web con restrizioni non viene mai autenticato tramite ISE, è necessario contrassegnarlo manualmente con la CLI dello switch o con l'interfaccia grafica Web di ISE, uno dei tanti server Web di Cisco.

CatalystSwitch(config)#cts role-based sgt-map 10.201.214.132 sgt 8Verifica di TrustSec sugli switch Catalyst

Verifica di TrustSec sugli switch CatalystCatalystSwitch#show cts pac

AID: EF2E1222E67EB4630A8B22D1FF0216C1

PAC-Info:

PAC-type = Cisco Trustsec

AID: EF2E1222E67EB4630A8B22D1FF0216C1

I-ID: CatalystSwitch

A-ID-Info: Identity Services Engine

Credential Lifetime: 23:43:14 UTC Nov 24 2018

PAC-Opaque: 000200B80003000100040010EF2E1222E67EB4630A8B22D1FF0216C10006009C0003010025D40D409A0DDAF352A3F1A9884AC3F6000000135B7B521C00093A801FDEE189F60E30C0A161D16267E8C01B7EBE13EAEAFE31D6CF105961F877CD87DFB13D8ED5EBFFB5234FD78E01ECF034431C1AA4B25F3629E7037F386106110A1C450A57FFF49E3BB8973164B2710FB514697AD916BBF7052983B2DCA1951B936243E7D2A2D873C9D263F34C9F5F9E7E38249FD749125B5DD02962C2

Refresh timer is set for 12w5dCatalystSwitch#cts refresh environment-data

Environment data download in progressCatalystSwitch#show cts environment-data

CTS Environment Data

====================

Current state = COMPLETE

Last status = Successful

Local Device SGT:

SGT tag = 2-02:TrustSec_Devices

Server List Info:

Installed list: CTSServerList1-0001, 1 server(s):

*Server: 10.201.214.230, port 1812, A-ID EF2E1222E67EB4630A8B22D1FF0216C1

Status = ALIVE flag(0x11)

auto-test = TRUE, keywrap-enable = FALSE, idle-time = 60 mins, deadtime = 20 secs

Multicast Group SGT Table:

Security Group Name Table:

0001-31 :

0-00:Unknown

2-00:TrustSec_Devices

3-00:Network_Services

4-00:Employees

5-00:Contractors

6-00:Guests

7-00:BYODemployees

8-00:EmployeeServer

15-00:BYODconsultants

255-00:Quarantined_Systems

Transport type = CTS_TRANSPORT_IP_UDP

Environment Data Lifetime = 86400 secs

Last update time = 16:04:29 UTC Sat Aug 25 2018

Env-data expires in 0:23:57:01 (dd:hr:mm:sec)

Env-data refreshes in 0:23:57:01 (dd:hr:mm:sec)

Cache data applied = NONE

State Machine is runningCatalystSwitch#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.201.214.132 8 CLI

10.201.235.102 2 INTERNAL

IP-SGT Active Bindings Summary

============================================

Total number of CLI bindings = 1

Total number of INTERNAL bindings = 1

Total number of active bindings = 2Configura TrustSec su WLC

Configura TrustSec su WLCConfigurazione e verifica dell'aggiunta del WLC come dispositivo RADIUS in Cisco ISE

Configurazione e verifica dell'aggiunta del WLC come dispositivo RADIUS in Cisco ISE

Configurazione e verifica dell'aggiunta del WLC come dispositivo TrustSec in Cisco ISE

Configurazione e verifica dell'aggiunta del WLC come dispositivo TrustSec in Cisco ISEQuesto passaggio consente a Cisco ISE di distribuire i mapping IP-SGT statici sul WLC. Questi mapping sono stati creati nella GUI Web di Cisco ISE in Work Centers > TrustSec > Components > IP SGT Static Mappings in un passaggio precedente.

Nota: questa opzione viene utilizzata Device ld e Password in un passaggio successivo Security > TrustSec > Generalnell'interfaccia utente Web WLC.

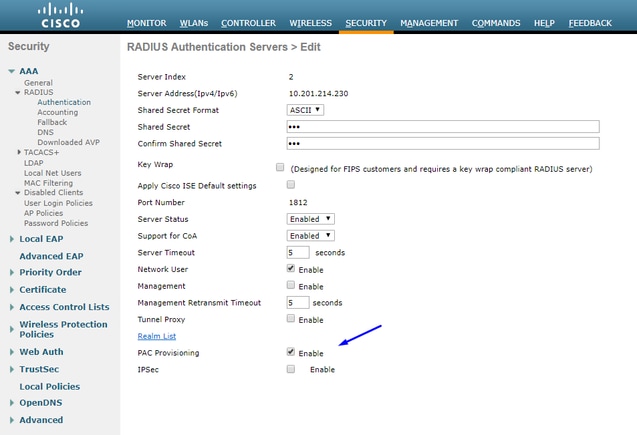

Abilita provisioning PAC di WLC

Abilita provisioning PAC di WLC

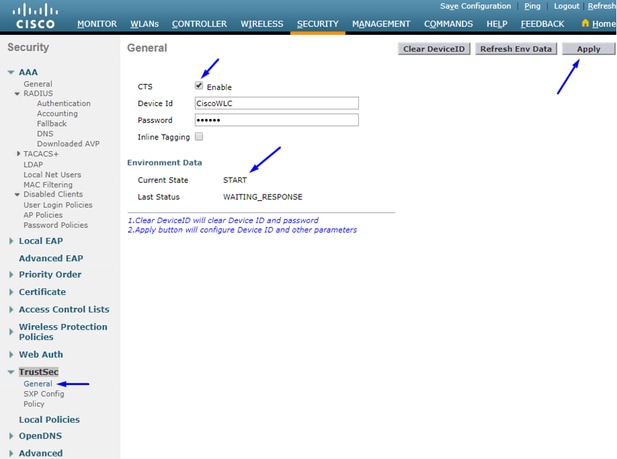

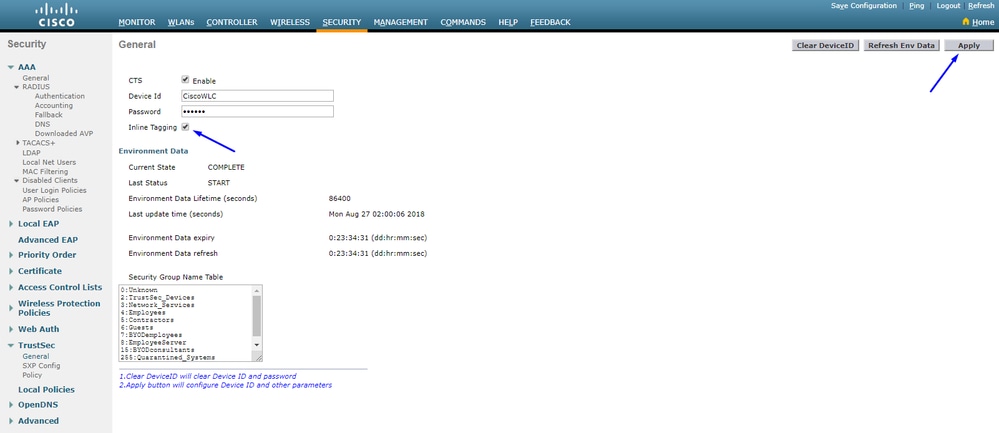

Abilita TrustSec su WLC

Abilita TrustSec su WLC

Nota: il valore CTS Device Id e Password deve essere uguale a Device Id e Password a quello specificato nella Administration > Network Devices > Add Device > Advanced TrustSec Settings sezione in Cisco ISE.

Verificare che sia stato eseguito il provisioning della PAC sul WLC

Verificare che sia stato eseguito il provisioning della PAC sul WLCDopo aver fatto clic su Refresh Env Data, sul WLC la PAC è stata fornita correttamente (eseguire questa operazione in questo passaggio):

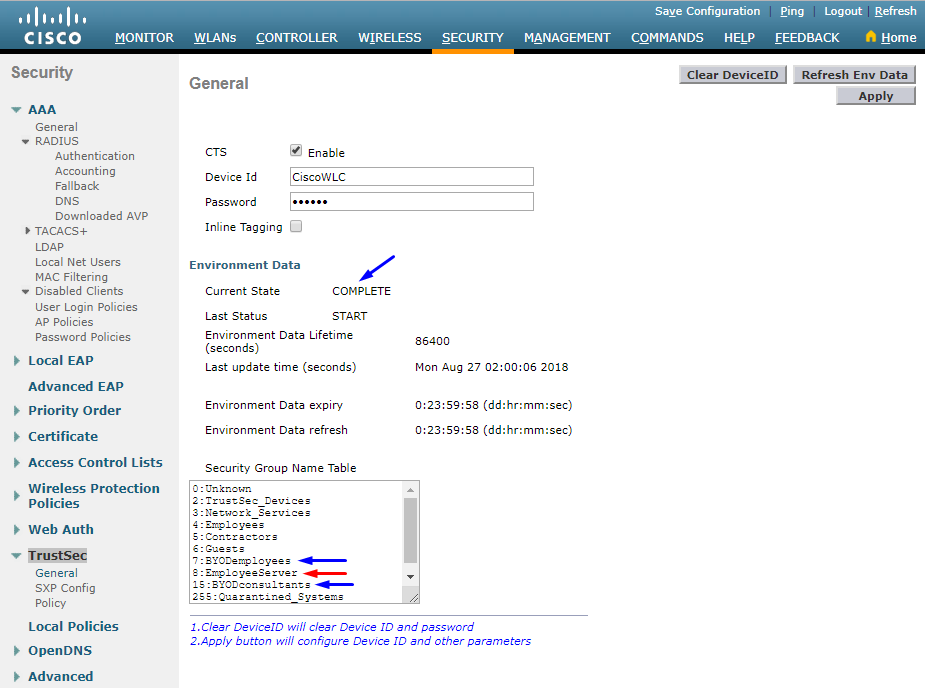

Scarica i dati dell'ambiente CTS da Cisco ISE a WLC

Scarica i dati dell'ambiente CTS da Cisco ISE a WLCDopo aver fatto clic suRefresh Env Data, il WLC scarica le SGT.

Abilita download SGACL e applicazione sul traffico

Abilita download SGACL e applicazione sul traffico

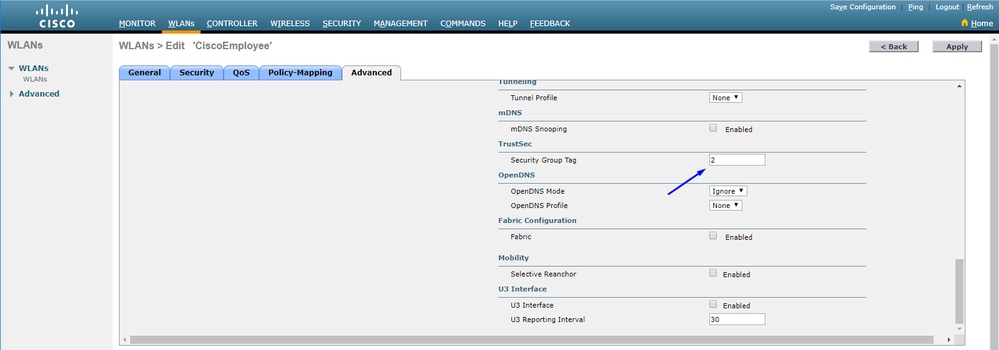

Assegna WLC e Access Point al SGT di 2 (TrustSec_Devices)

Assegna WLC e Access Point al SGT di 2 (TrustSec_Devices)Fornire alla WLC+WLAN un SGT di 2 (TrustSec_Devices) per consentire il traffico (SSH, HTTPS e CAPWAP) da/verso il WLC + AP tramite lo switch.

Abilita tag in linea sul WLC

Abilita tag in linea sul WLC

In Wireless > Access Points > Global Configuration scorrere verso il basso e selezionare TrustSec Config.

Abilitazione del tagging inline sullo switch Catalyst

Abilitazione del tagging inline sullo switch CatalystCatalystSwitch(config)#interface TenGigabitEthernet1/0/48

CatalystSwitch(config-if)#description goestoWLC

CatalystSwitch(config-if)#switchport trunk native vlan 15

CatalystSwitch(config-if)#switchport trunk allowed vlan 15,455,463,1115

CatalystSwitch(config-if)#switchport mode trunk

CatalystSwitch(config-if)#cts role-based enforcement

CatalystSwitch(config-if)#cts manual

CatalystSwitch(config-if-cts-manual)#policy static sgt 2 trustedVerifica

Verifica

Hardware dei contatori ACL della piattaforma Catalyst#show switch | inc SGACL

Perdita SGACL IPv4 in uscita (454): 10 frame

Perdita SGACL IPv6 in uscita (455): 0 frame

Caduta cella SGACL IPv4 in uscita (456): 0 frame

Caduta cella SGACL IPv6 in uscita (457): 0 frame

Suggerimento: se si usa invece un Cisco ASR, Nexus o Cisco ASA, il documento elencato qui può aiutare a verificare che i tag SGT siano applicati: TrustSec Troubleshooting Guide (Guida alla risoluzione dei problemi di TrustSec).

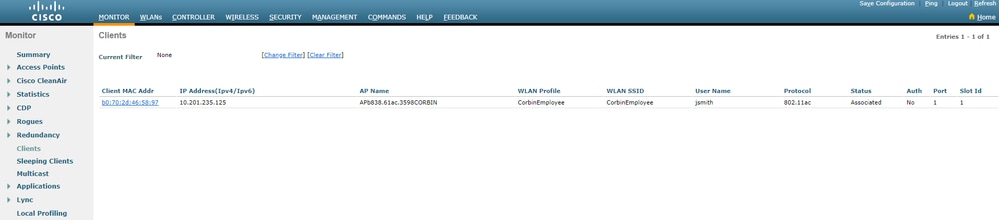

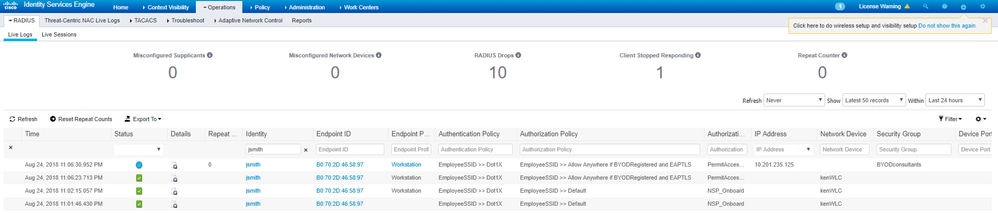

Autenticare la connessione wireless con il nome utente jsmith e la password Admin123. Sullo switch è presente l'ACL di negazione:

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

3.0 |

27-Mar-2024 |

Sommario, titolo, testo alternativo, traduzione automatica e formattazione aggiornati. |

2.0 |

22-Nov-2022 |

Rivisto per essere conforme agli attuali standard di pubblicazione Cisco.com. |

1.0 |

31-Aug-2018 |

Versione iniziale |

Contributo dei tecnici Cisco

- Corbin HadleyCisco TAC Engineer

Feedback

Feedback