Introduzione

Questo documento descrive il processo di configurazione per l'integrazione di ISE pxGrid versione 2.4 e FMC versione 6.2.3.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- ISE 2.4

- CCP 6.2.3

- Active Directory/Lightweight Directory Access Protocol (LDAP)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Standalone ISE 2.4

- FMCv 6.2.3

- Active Directory 2012R2

- Identity Services Engine (ISE) pxGrid versione 2.4

- Firepower Management Center (FMC) versione 6.2.3

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurare ISE

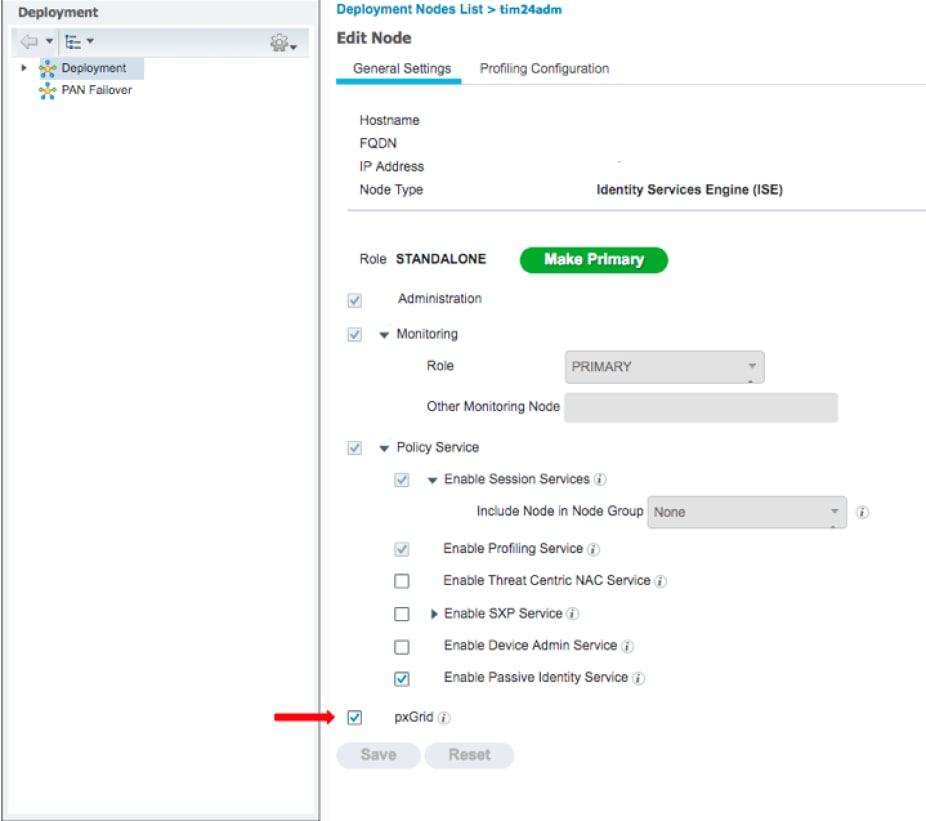

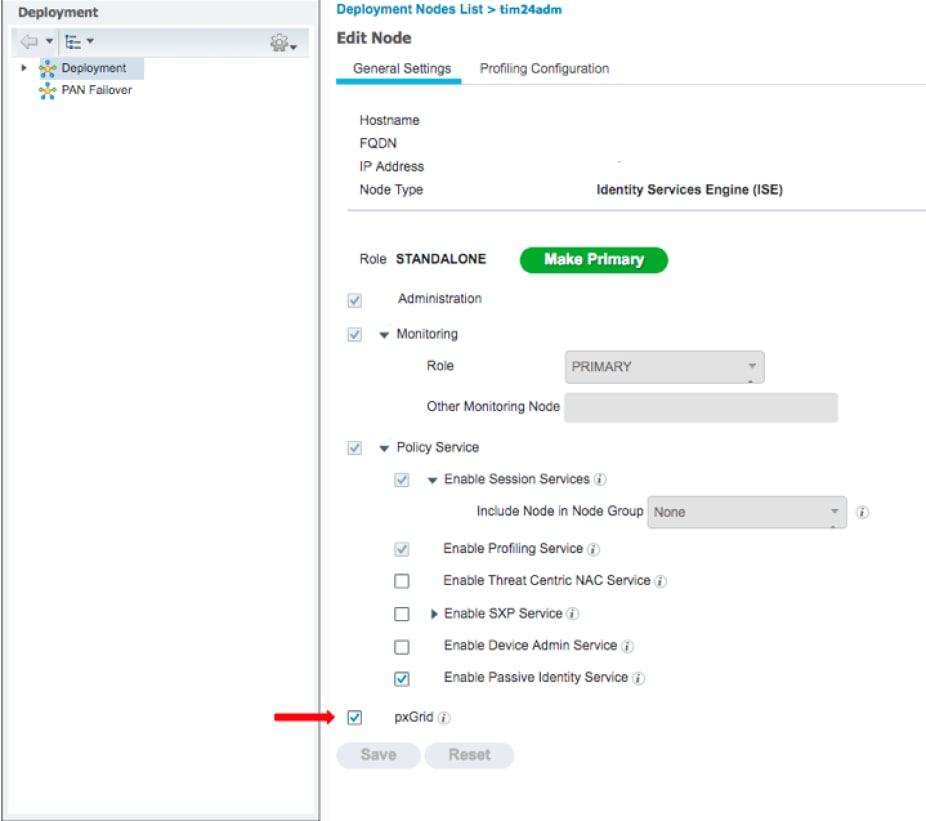

Passaggio 1. Abilita servizi PxGrid

- Accedere alla GUI di ISE Admin e selezionare Amministrazione > Distribuzione.

2. Selezionare il nodo ISE da utilizzare per la persona pxGrid.

3. Abilitare il servizio pxGrid e fare clic su Salva come mostrato nell'immagine.

4. Verificare che i servizi pxGrid vengano eseguiti dalla CLI.

Nota: il processo richiede fino a 5 minuti per l'avvio completo dei servizi pxGrid e per determinare lo stato di elevata disponibilità (HA) se sono in uso più nodi pxGrid.

5. SSH nella CLI del nodo ISE pxGrid e controllare lo stato dell'applicazione.

# show application status ise | in pxGrid

pxGrid Infrastructure Service running 24062

pxGrid Publisher Subscriber Service running 24366

pxGrid Connection Manager running 24323

pxGrid Controller running 24404

#

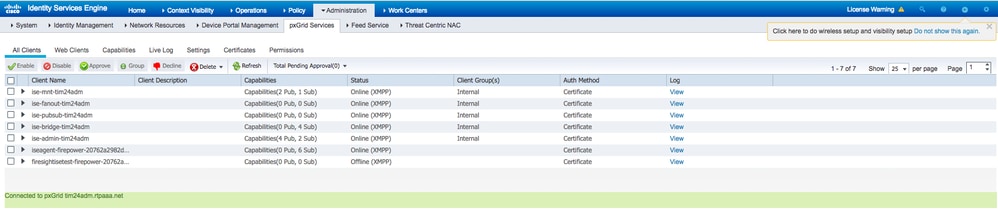

6. Accedere all'interfaccia utente di ISE Admin e verificare che i servizi siano online e funzionino. Selezionare Amministrazione > pxGrid Services.

7. Nella parte inferiore della pagina, ISE visualizza Connected to pxGrid <FQDN nodo pxGrid>.

Passaggio 2. Configurazione di ISE per l'approvazione di tutti gli account basati su certificato pxGrid

1. Passare ad Amministrazione > pxGrid Services > Impostazioni.

2. Selezionare la casella "Approva automaticamente i nuovi account basati sui certificati" e fare clic su Salva.

Nota: se questa opzione non è attivata, l'amministratore deve approvare manualmente la connessione FMC ad ISE.

Passaggio 3. Esporta certificato di amministrazione ISE NT e certificati CA pxGrid

1. Passare ad Amministrazione > Certificati > Certificati di sistema.

2. Espandere il nodo Monitoraggio primario (MNT) se non è abilitato nel nodo Amministrazione primaria.

3. Selezionare il certificato con il campo Utilizzato da "Amministratore".

Nota: questa guida utilizza il certificato autofirmato ISE predefinito per l'utilizzo da parte dell'amministratore. Se si utilizza un certificato di amministrazione firmato da un'Autorità di certificazione (CA), esportare la CA radice che ha firmato il certificato di amministrazione sul nodo ISE NT.

4. Fare clic su Esporta.

5. Scegliere l'opzione Esporta certificato e chiave privata.

6. Impostare una chiave di crittografia.

7. Esportare e salvare il file come mostrato nell'immagine.

9. Tornare alla schermata ISE System Certificates (Certificati di sistema ISE).

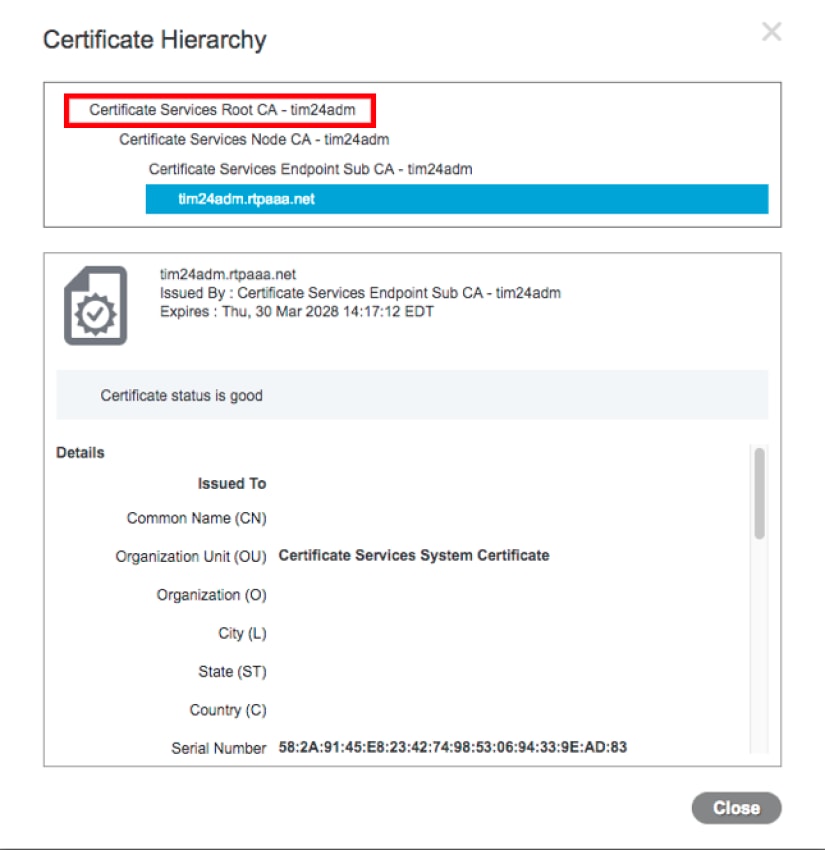

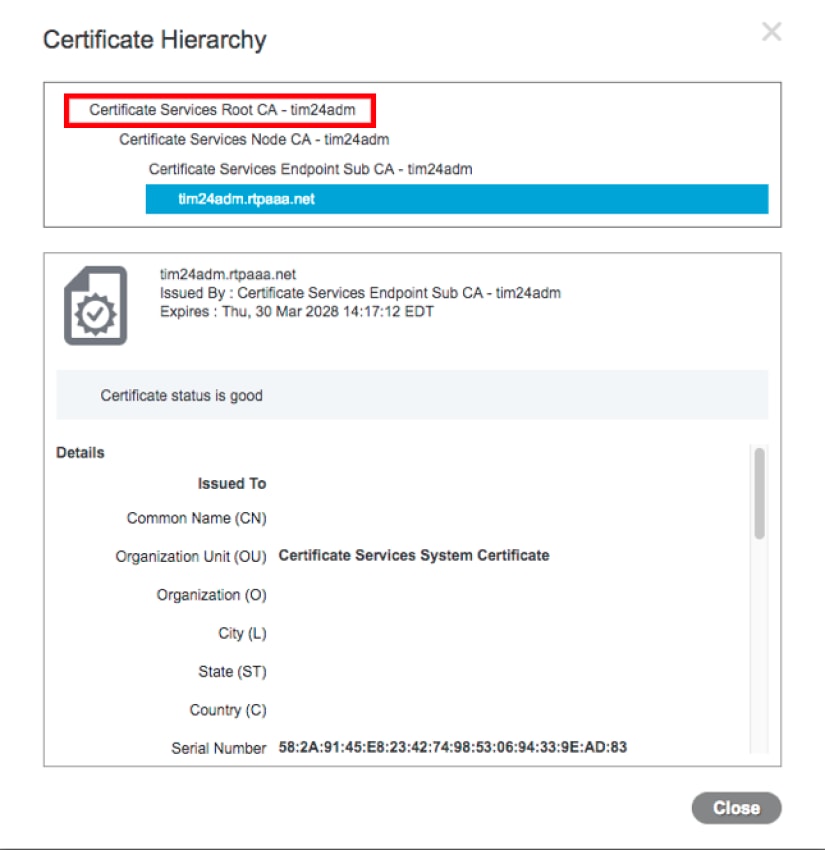

10. Determinare il campo Rilasciato da nel certificato con l'uso "pxGrid" nella colonna Utilizzato da.

Nota: nelle versioni precedenti di ISE, si trattava di un certificato autofirmato, ma a partire dalla versione 2.2 in poi questo certificato viene emesso dalla catena interna di CA ISE per impostazione predefinita.

11. Selezionare il certificato e fare clic su Visualizza come mostrato nell'immagine.

12. Determinare il certificato di livello superiore (radice). In questo caso si tratta di "CA radice Servizi certificati - tim24adm".

13. Chiudere la finestra di visualizzazione del certificato come illustrato nell'immagine.

14. Espandere il menu ISE Certificate Authority.

15. Selezionare Certificati Autorità di certificazione.

16. Selezionare il certificato radice identificato e fare clic su Esporta. Quindi salvare il certificato CA radice pxGrid come mostrato nell'immagine.

Configura FMC

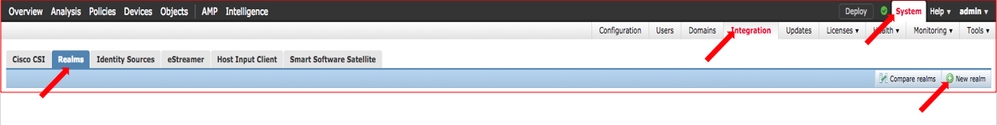

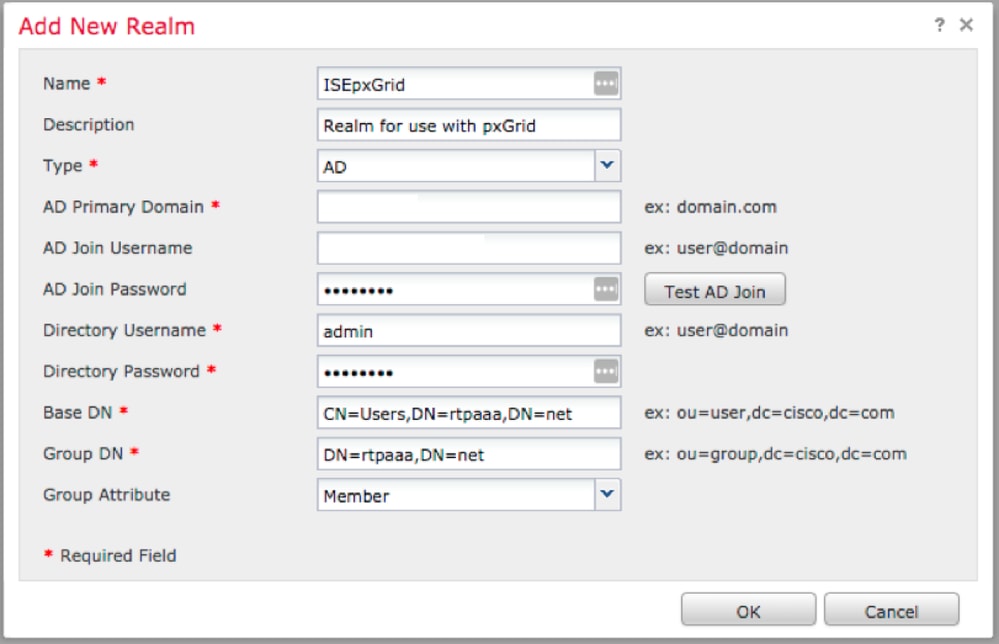

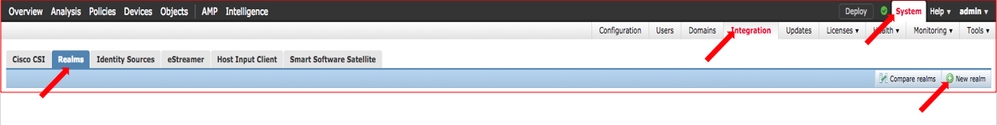

Passaggio 4. Aggiungi un nuovo realm a FMC

- Accedere alla GUI di FMC e selezionare Sistema > Integrazione > Realm.

- Fate clic su Nuovo realm (New Realm) come mostrato nell'immagine.

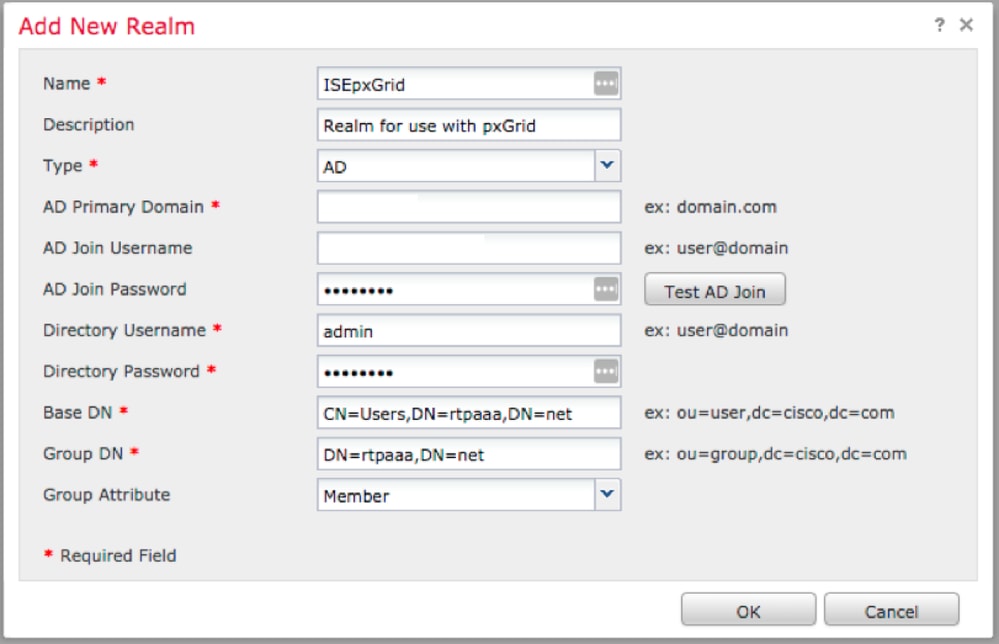

3. Compilare il modulo e fare clic sul pulsante Verifica l'aggiunta ad Active Directory (AD).

Nota: il nome utente per l'aggiunta ad Active Directory deve essere in formato UPN (User Principal Name). In caso contrario, il test non riesce.

4. Se il test di partecipazione ad Active Directory ha esito positivo, fare clic su OK.

5. Fare clic sulla scheda Directory, quindi fare clic su Add directory (Aggiungi directory), come mostrato nell'immagine.

6. Configurare IP/Nome host e verificare la connessione.

Nota: se il test ha esito negativo, verificare le credenziali nella scheda Configurazione realm.

7. Fare clic su OK.

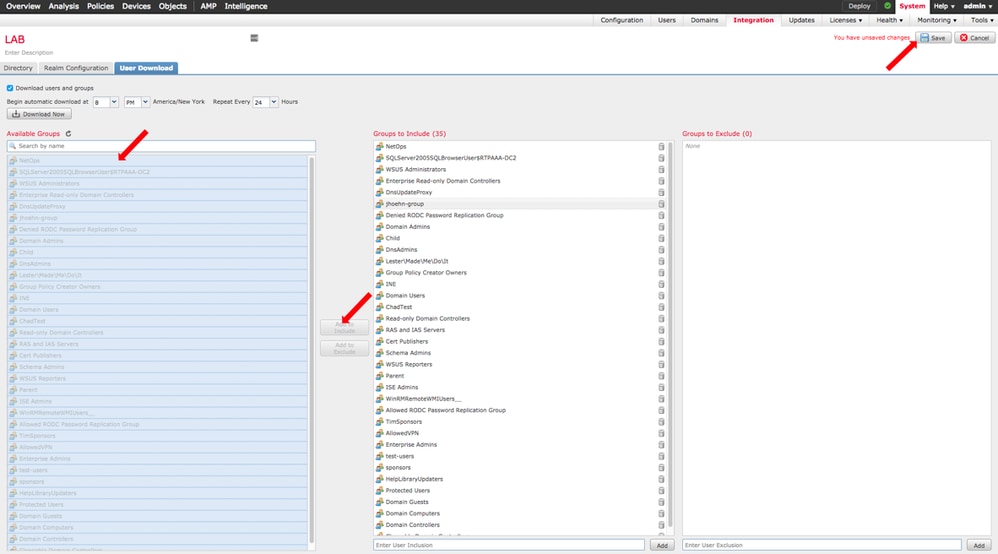

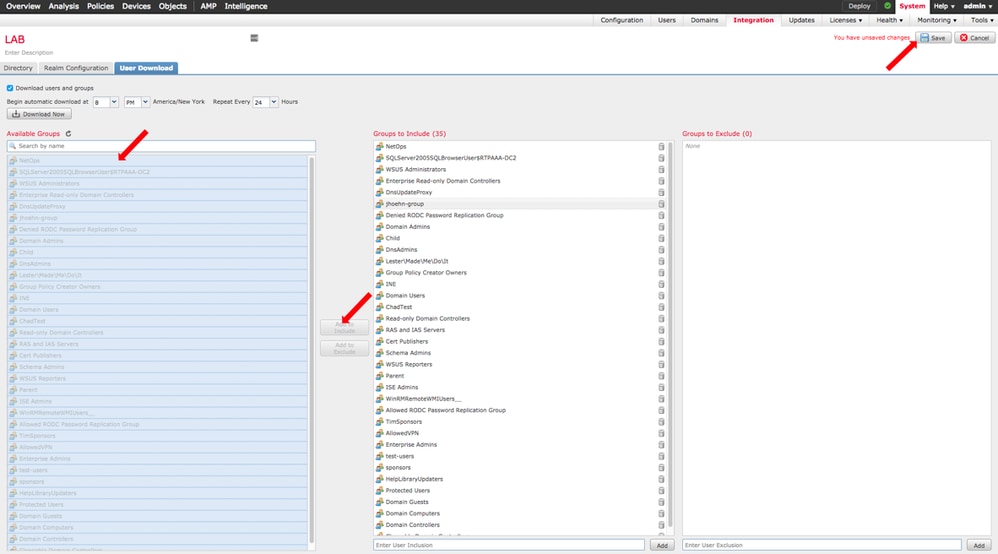

8. Fare clic sulla scheda Download utente.

9. Se non è già selezionato, abilitare il download per utenti e gruppi

10. Fare clic su Download

11. Una volta completata la lista, aggiungere i gruppi desiderati e selezionare Aggiungi a inclusione.

12. Salvare la configurazione del realm.

13. Abilitare lo stato del realm.

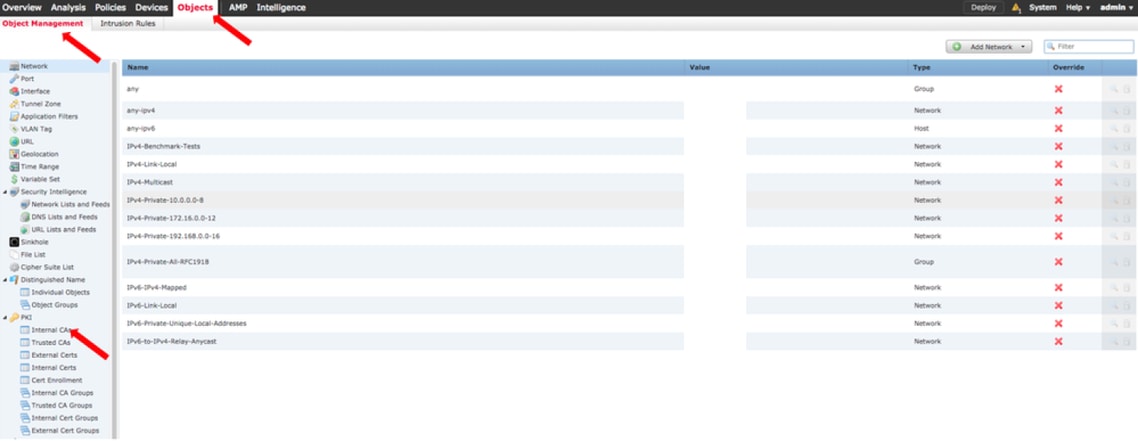

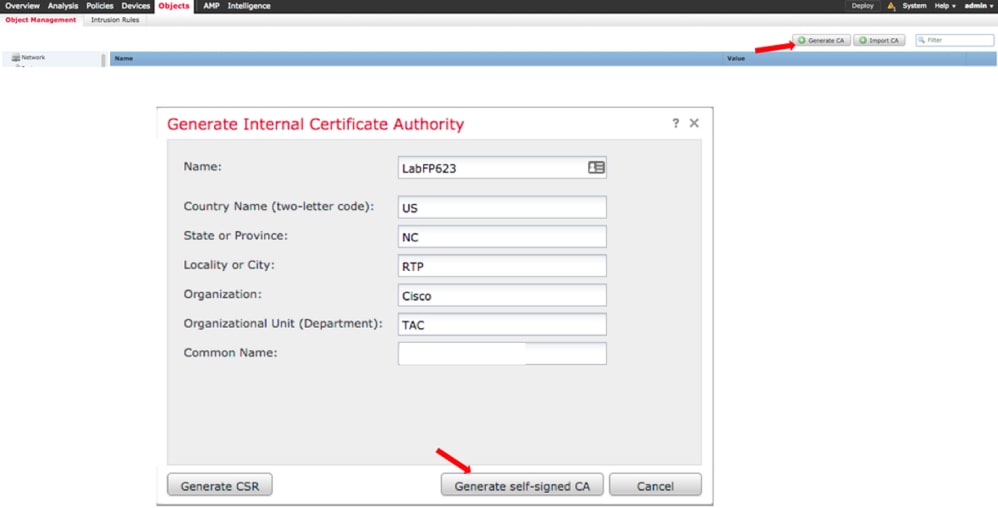

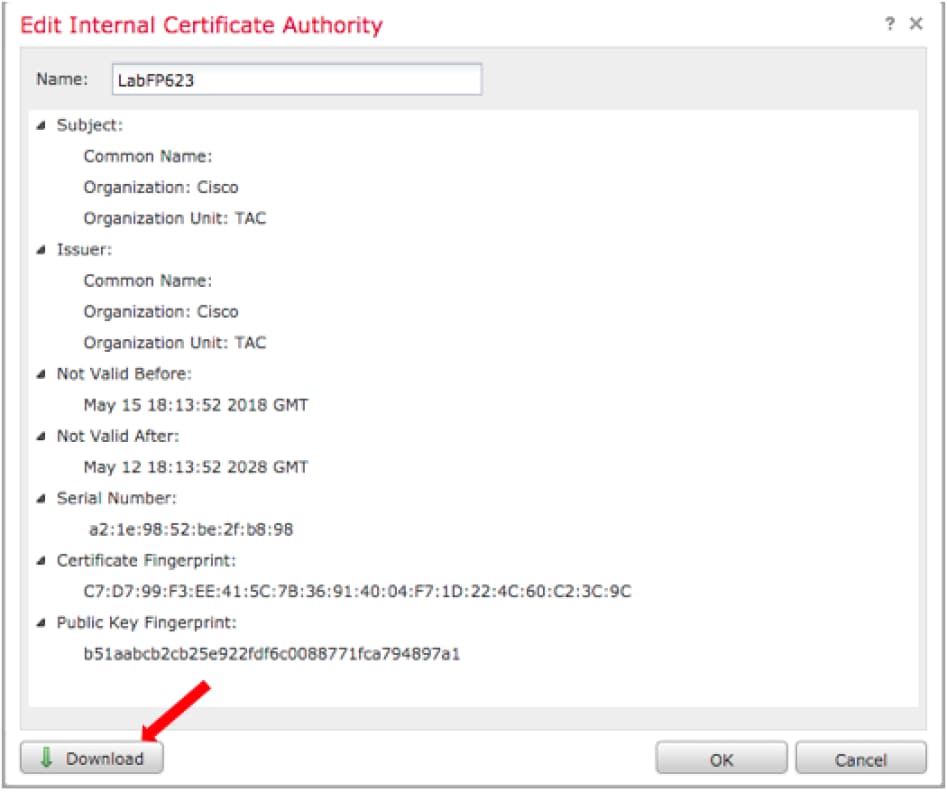

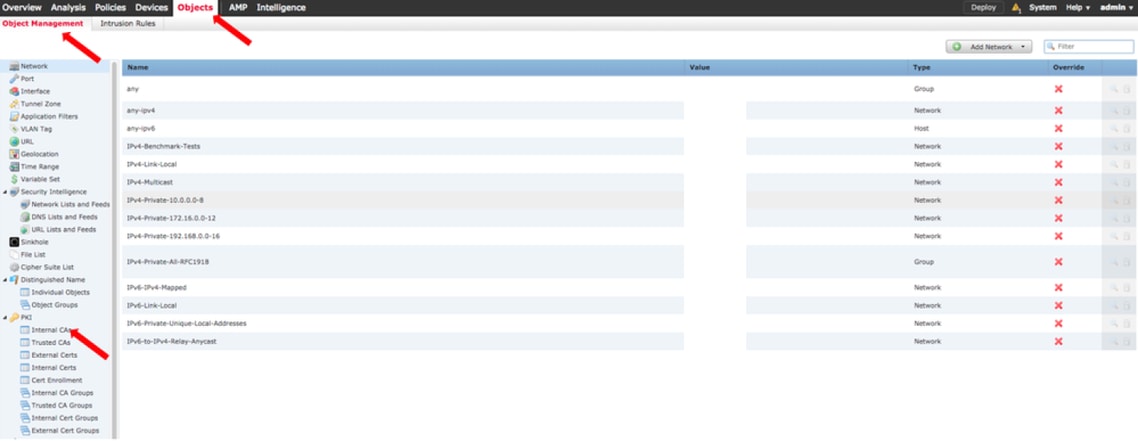

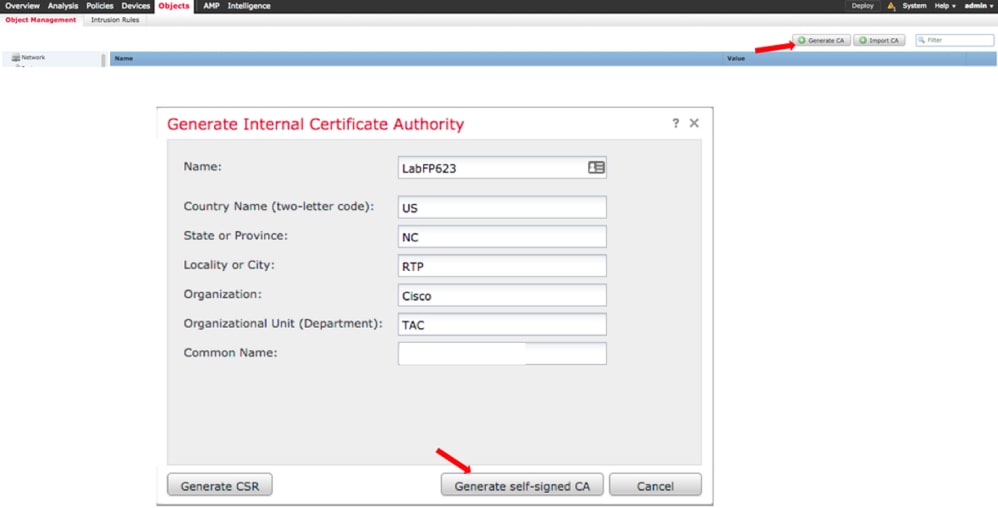

Passaggio 5. Genera certificato CA FMC

1. Passare a Oggetti > Gestione oggetti > CA interne come mostrato nell'immagine.

2. Fare clic su Genera CA.

3. Compilare il modulo e fare clic su Genera CA autofirmata.

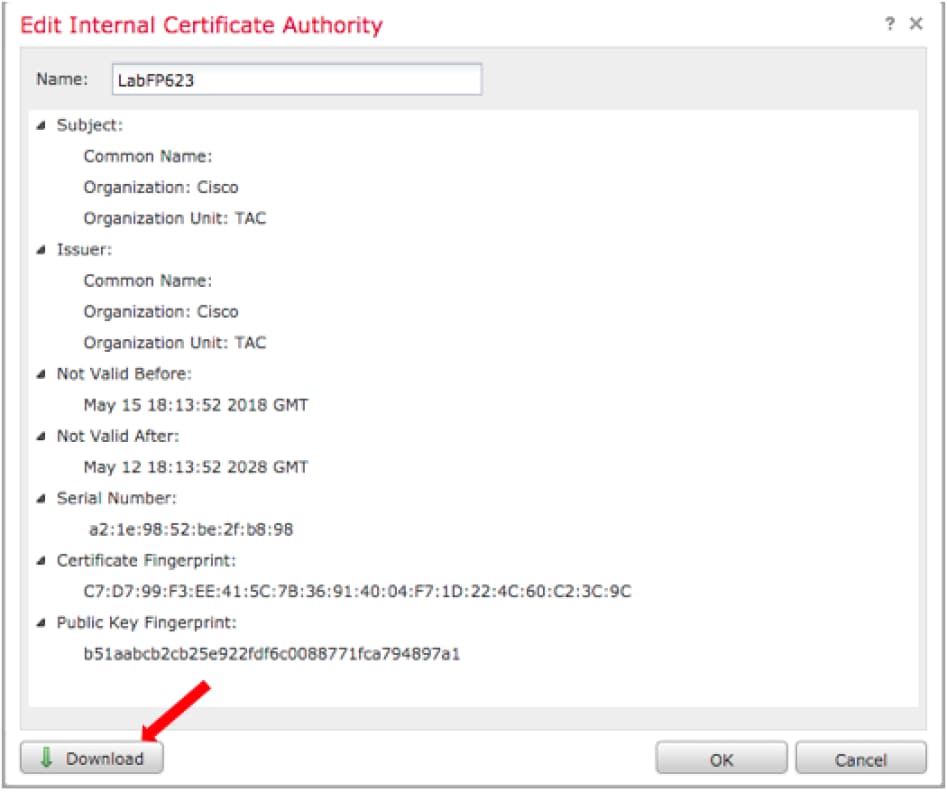

4. Al termine della generazione, fare clic sulla matita a destra del certificato CA generato, come mostrato nell'immagine.

5. Fare clic su Download.

6. Configurare e confermare la password di crittografia e fare clic su OK.

7. Salvare il file PKCS (Public-Key Cryptography Standards) p12 nel file system locale.

Passaggio 6. Estrarre il certificato e la chiave privata dal certificato generato con OpenSSL

Questa operazione viene eseguita nella directory principale della console Gestione configurazione di Microsoft o in qualsiasi client in grado di utilizzare i comandi OpenSSL. Questo esempio utilizza una shell Linux standard.

1. Utilizzare openssl per estrarre il certificato (CER) e la chiave privata (PVK) dal file p12.

2. Estrarre il file CER, quindi configurare la chiave di esportazione del certificato dalla generazione del certificato in FMC.

~$ openssl pkcs12 -nokeys -clcerts -in <filename.p12> -out <filename.cer>

Password:

Last login: Tue May 15 18:46:41 UTC 2018

Enter Import Password:

MAC verified OK

3. Estrarre il file PVK, configurare la chiave di esportazione del certificato, quindi impostare una nuova passphrase PEM e confermare.

~$ openssl pkcs12 -nocerts -in <filename.p12> -out <filename.pvk>

Password:

Last login: Tue May 15 18:46:41 UTC 2018

Enter Import Password:

MAC verified OK

4. Questa frase PEM è necessaria nella fase successiva.

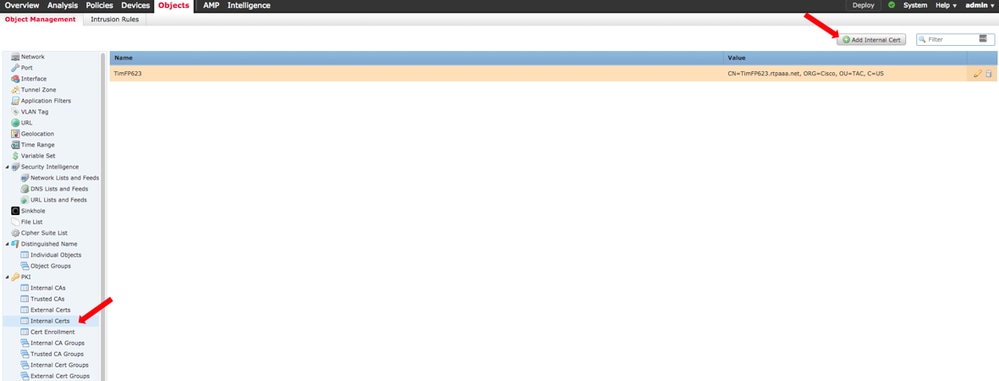

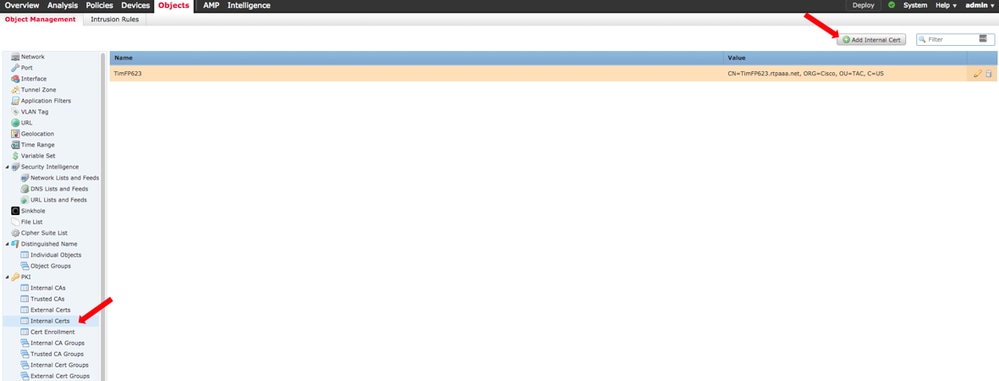

Passaggio 7. Installa certificato in FMC

1. Passare a Oggetti > Gestione oggetti > PKI > Certificati interni.

2. Fare clic su Add Internal Cert (Aggiungi certificato interno) come illustrato nell'immagine.

3. Configurare un nome per il certificato interno.

4. Individuare la posizione del file CER e selezionarlo. Una volta inseriti i dati del certificato, selezionare il secondo.

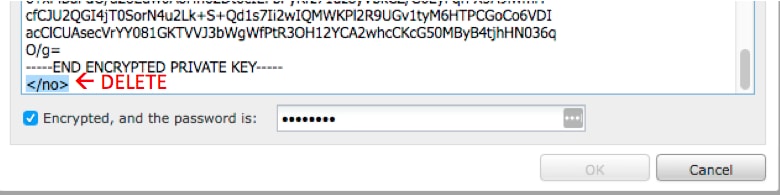

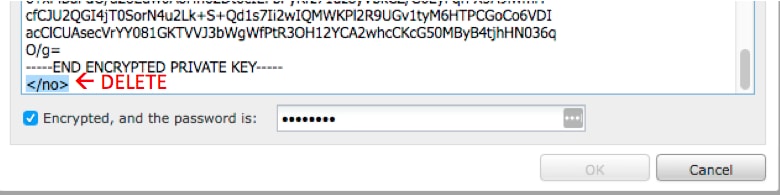

5. Selezionare Option (Opzione) e selezionare il file PVK.

6. Eliminare tutti gli "attributi del sacchetto" iniziali ed eventuali valori finali nella sezione PVK. La chiave PVK inizia con —BEGIN ENCRYPTED PRIVATE KEY— e termina con —END ENCRYPTED PRIVATE KEY—.

Nota: non è possibile fare clic su OK se il testo PVK contiene caratteri non compresi nei segni meno iniziali e finali.

7. Selezionare la casella Encrypted (Crittografato) e configurare la password creata al momento dell'esportazione della chiave PVK al punto 6.

8. Fare clic su OK.

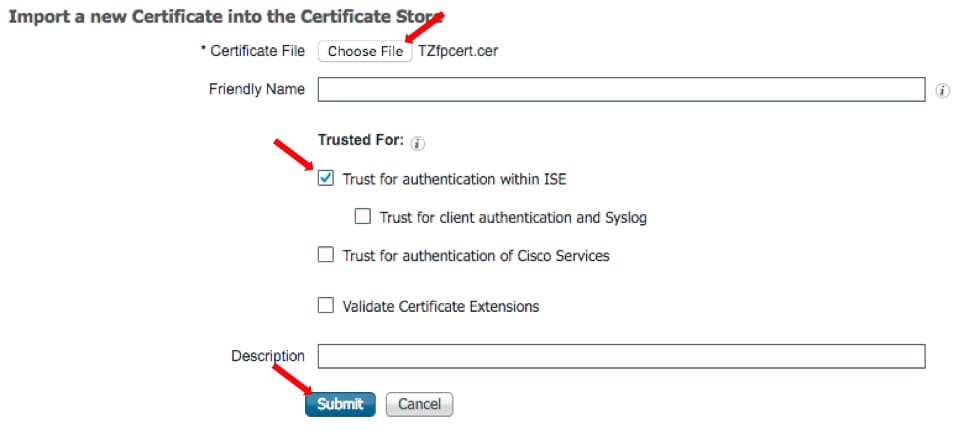

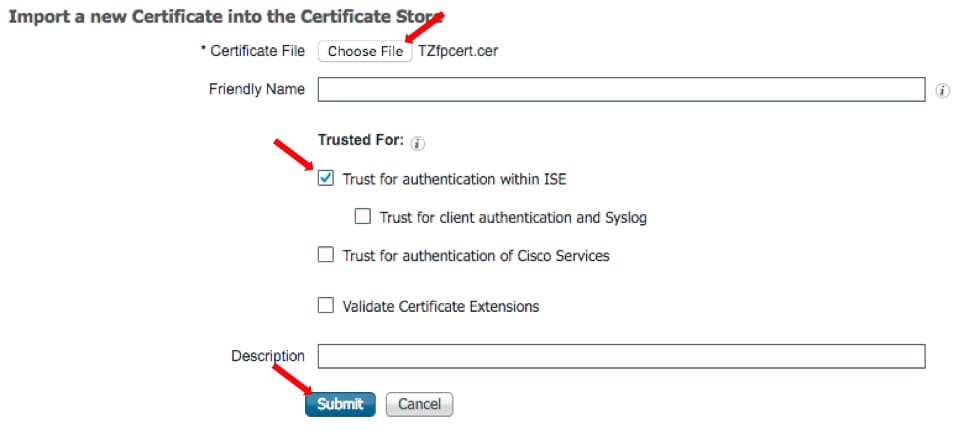

Passaggio 8. Importazione del certificato FMC in ISE

1. Accedere alla GUI di ISE e selezionare Amministrazione > Sistema > Certificati > Certificati attendibili.

2. Fare clic su Importa.

3. Fare clic su Scegli file e selezionare il file CER FMC dal sistema locale.

Facoltativo: configurare un nome descrittivo.

4. Controllare l'attendibilità per l'autenticazione in ISE.

Facoltativo: configurare una descrizione.

5. Fare clic su Submit (Invia) come mostrato nell'immagine.

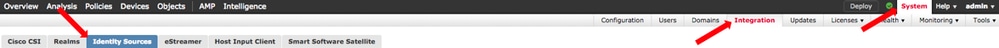

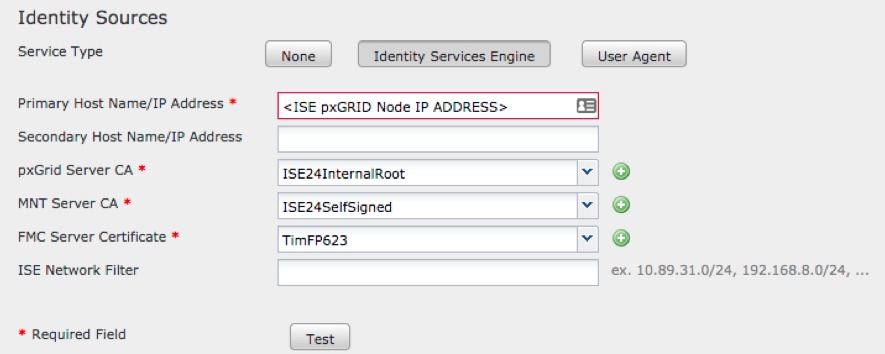

Passaggio 9. Configura connessione pxGrid in FMC

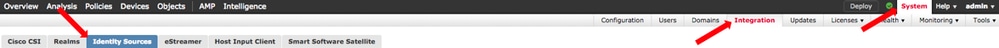

1. Passare a Sistema > Integrazione > Origini identità come mostrato nell'immagine.

2. Fare clic su ISE.

3. Configurare l'indirizzo IP o il nome host del nodo ISE pxGrid.

4. Selezionare il segno + a destra di pxGrid Server CA.

5. Assegnare un nome al file CA del server, quindi individuare la CA di firma radice pxGrid raccolta nel passaggio 3 e fare clic su Salva.

6. Selezionare il segno + a destra di CA del server NT.

7. Assegnare un nome al file della CA del server, quindi individuare il certificato amministratore raccolto nel passaggio 3 e fare clic su Salva.

8. Selezionare il file FMC CER dall'elenco a discesa.

9. Fare clic su Test.

10. Se il test ha esito positivo, fare clic su OK, quindi su Salva nella parte superiore destra della schermata.

Nota: quando si eseguono due nodi ISE pxGrid, è normale che un host visualizzi il risultato positivo e uno il risultato negativo, in quanto pxGrid viene eseguito attivamente su un solo nodo ISE alla volta. A seconda della configurazione, la modalità di visualizzazione degli errori dell'host primario e degli errori dell'host secondario dipende dalla configurazione. Tutto questo dipende da quale nodo in ISE è il nodo pxGrid attivo.

Verifica

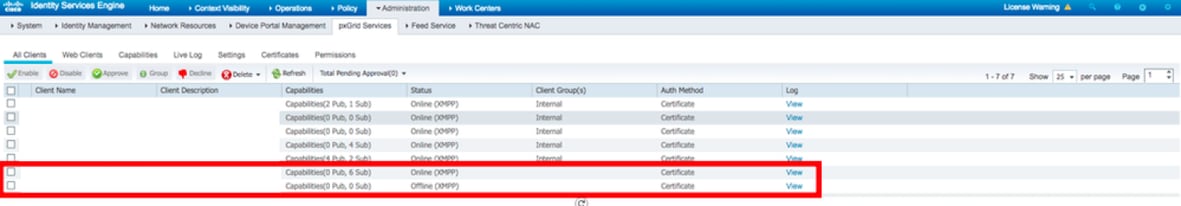

Verifica ad ISE

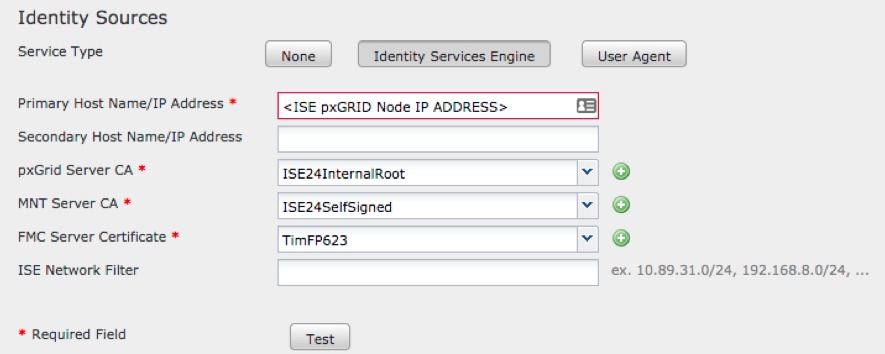

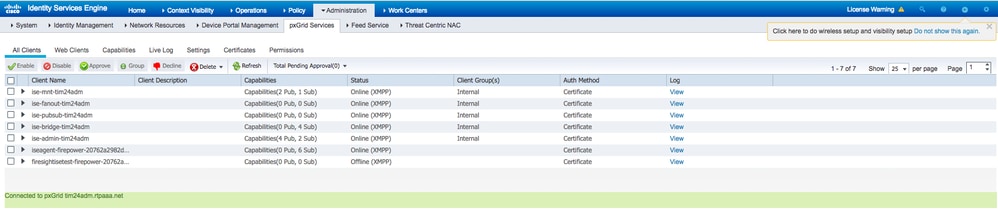

1. Aprire la GUI di ISE e selezionare Administration > pxGrid Services.

Se l'operazione ha esito positivo, nell'elenco dei client sono elencate due connessioni firepower. Uno per il CCP effettivo (iseagent-hostname-33bytes) e uno per il dispositivo di test (firesightisetest-hostname-33bytes).

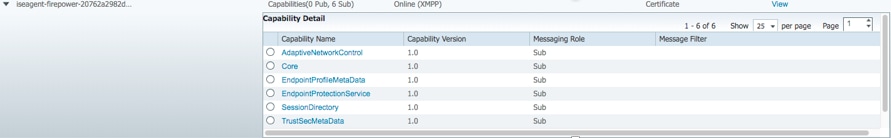

La connessione iseagent-firepower visualizza sei (6) subs e appare online.

La connessione firesightisetest-firepower visualizza zero (0) subs e appare offline.

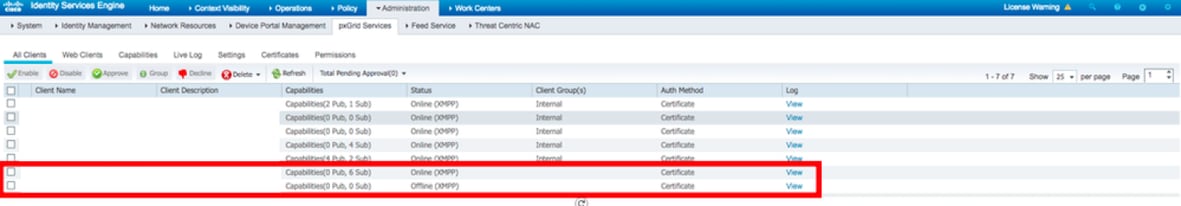

La visualizzazione estesa del client iseagent-firepower visualizza le sei sottoscrizioni.

Nota: a causa del bug Cisco IDCSCvo75376  esiste un limite per il nome host e il download bulk non riesce. Il pulsante di prova del CCP visualizza un errore di connettività. Ciò influisce su 2,3p6, 2,4p6 e 2,6. Si consiglia di eseguire la patch 2.3 5 o 2.4 5 fino al rilascio di una patch ufficiale.

esiste un limite per il nome host e il download bulk non riesce. Il pulsante di prova del CCP visualizza un errore di connettività. Ciò influisce su 2,3p6, 2,4p6 e 2,6. Si consiglia di eseguire la patch 2.3 5 o 2.4 5 fino al rilascio di una patch ufficiale.

Verifica nel CCP

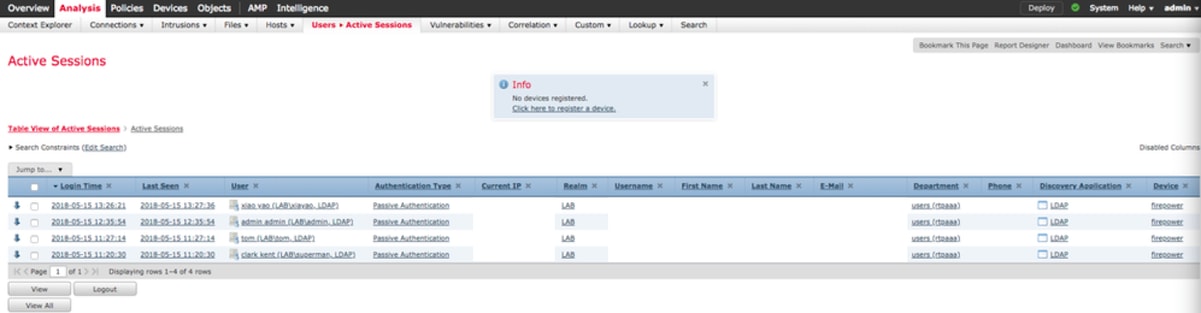

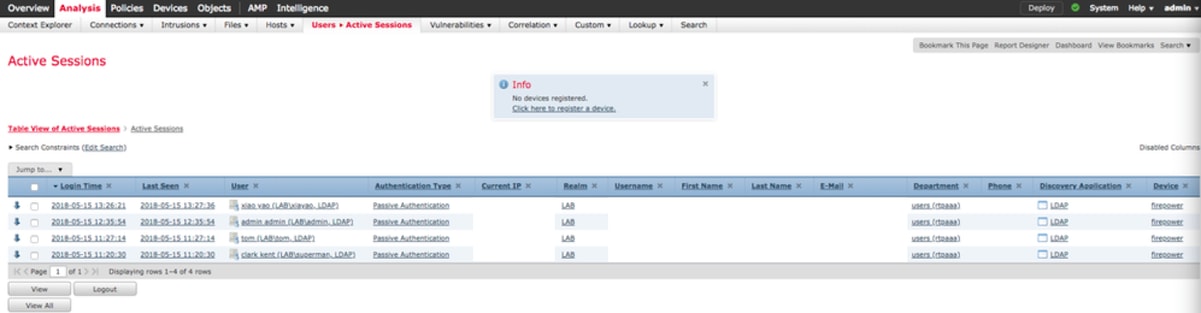

1. Aprire la GUI di FMC e selezionare Analisi > Utenti > Sessioni attive.

Tutte le sessioni di Active Directory pubblicate tramite la funzionalità Directory di sessione in ISE vengono visualizzate nella tabella Active Sessions in FMC.

In modalità sudo CLI FMC, il comando 'adi_cli session' visualizza le informazioni sulla sessione utente inviate dall'ISE al FMC.

ssh admin@<FMC IP ADDRESS>

Password:

Last login: Tue May 15 19:03:01 UTC 2018 from dhcp-172-18-250-115.cisco.com on ssh

Last login: Wed May 16 16:28:50 2018 from dhcp-172-18-250-115.cisco.com

Copyright 2004-2018, Cisco and/or its affiliates. All rights reserved.

Cisco is a registered trademark of Cisco Systems, Inc.

All other trademarks are property of their respective owners.

Cisco Fire Linux OS v6.2.3 (build 13)

Cisco Firepower Management Center for VMWare v6.2.3 (build 83)

admin@firepower:~$ sudo -i

Password:

Last login: Wed May 16 16:01:01 UTC 2018 on cron

root@firepower:~# adi_cli session

received user session: username tom, ip ::ffff:172.18.250.148, location_ip ::ffff:10.36.150.11, realm_id 2, domain rtpaaa.net, type Add, identity Passive.

received user session: username xiayao, ip ::ffff:10.36.148.98, location_ip ::, realm_id 2, domain rtpaaa.net, type Add, identity Passive.

received user session: username admin, ip ::ffff:10.36.150.24, location_ip ::, realm_id 2, domain rtpaaa.net, type Add, identity Passive.

received user session: username administrator, ip ::ffff:172.18.124.200, location_ip ::, realm_id 2, domain rtpaaa.net, type Add, identity Passive.

Risoluzione dei problemi

Al momento non sono disponibili informazioni specifiche per la risoluzione dei problemi di questa configurazione.

Feedback

Feedback