Introduzione

In questo documento viene descritto come rinnovare due certificati utilizzati per SCEP (Simple Certificate Enrollment Protocol): l'agente di registrazione di Exchange e il certificato di crittografia CEP in Microsoft Active Directory 2012.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenze base della configurazione di Microsoft Active Directory

- Conoscenze base di PKI (Public Key Infrastructure)

- Conoscenze base di Identity Services Engine (ISE)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco Identity Services Engine versione 2.0

- Microsoft Active Directory 2012 R2

Problema

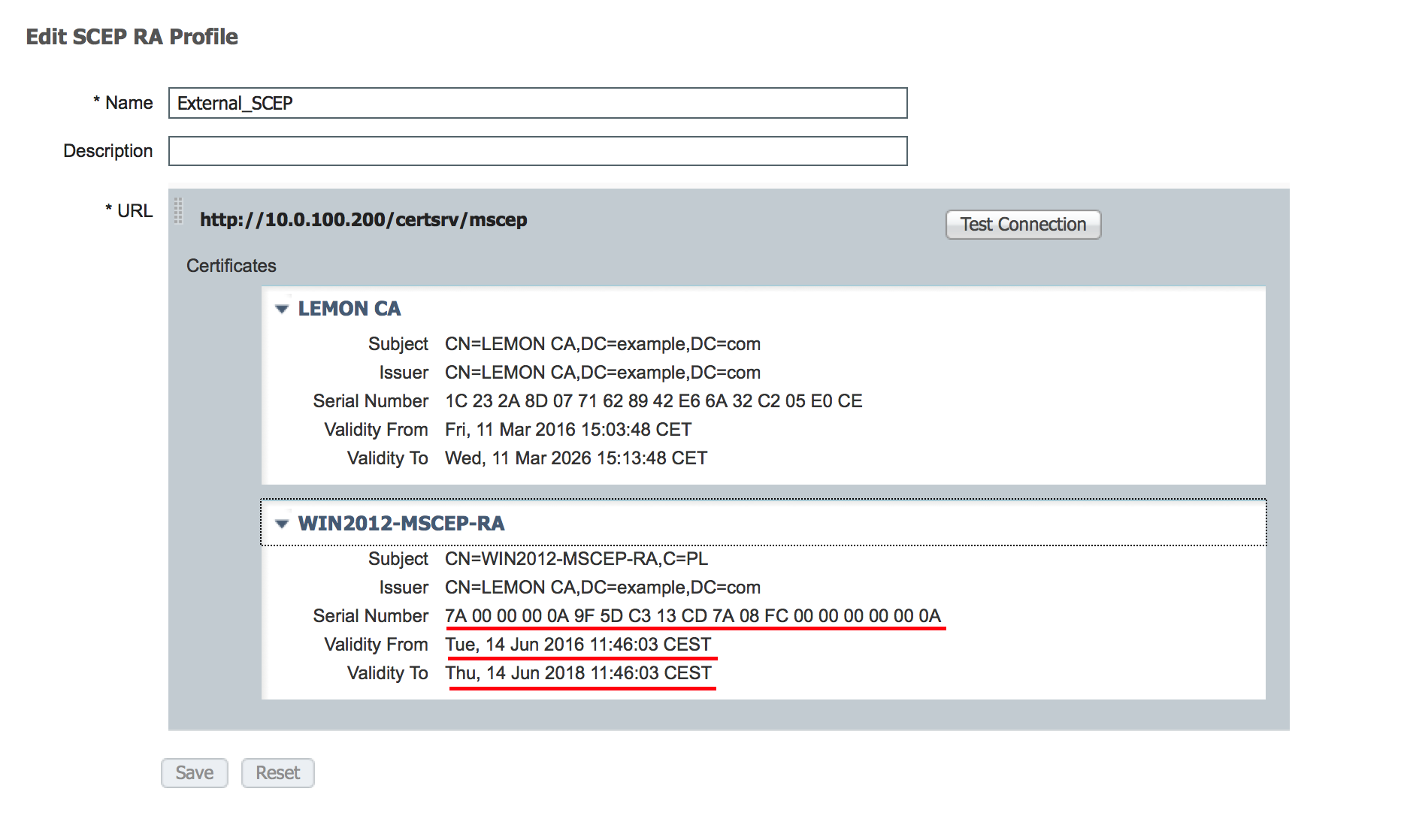

Cisco ISE utilizza il protocollo SCEP per supportare la registrazione del dispositivo personale (onboarding BYOD). Quando si utilizza una CA SCEP esterna, questa CA è definita da un profilo RA SCEP su ISE. Quando si crea un profilo SCEP RA, vengono aggiunti automaticamente due certificati all'archivio dei certificati attendibili:

- certificato radice CA,

- Certificato RA (Registration Authority) firmato dalla CA.

L'Autorità registrazione è responsabile della ricezione e della convalida della richiesta dal dispositivo di registrazione e dell'inoltro alla CA che rilascia il certificato client.

Alla scadenza, il certificato di Autorità registrazione non viene rinnovato automaticamente dal lato CA (in questo esempio, Windows Server 2012). Questa operazione deve essere eseguita manualmente dall'amministratore di Active Directory/CA.

Di seguito è riportato l'esempio di come ottenere questo risultato in Windows Server 2012 R2.

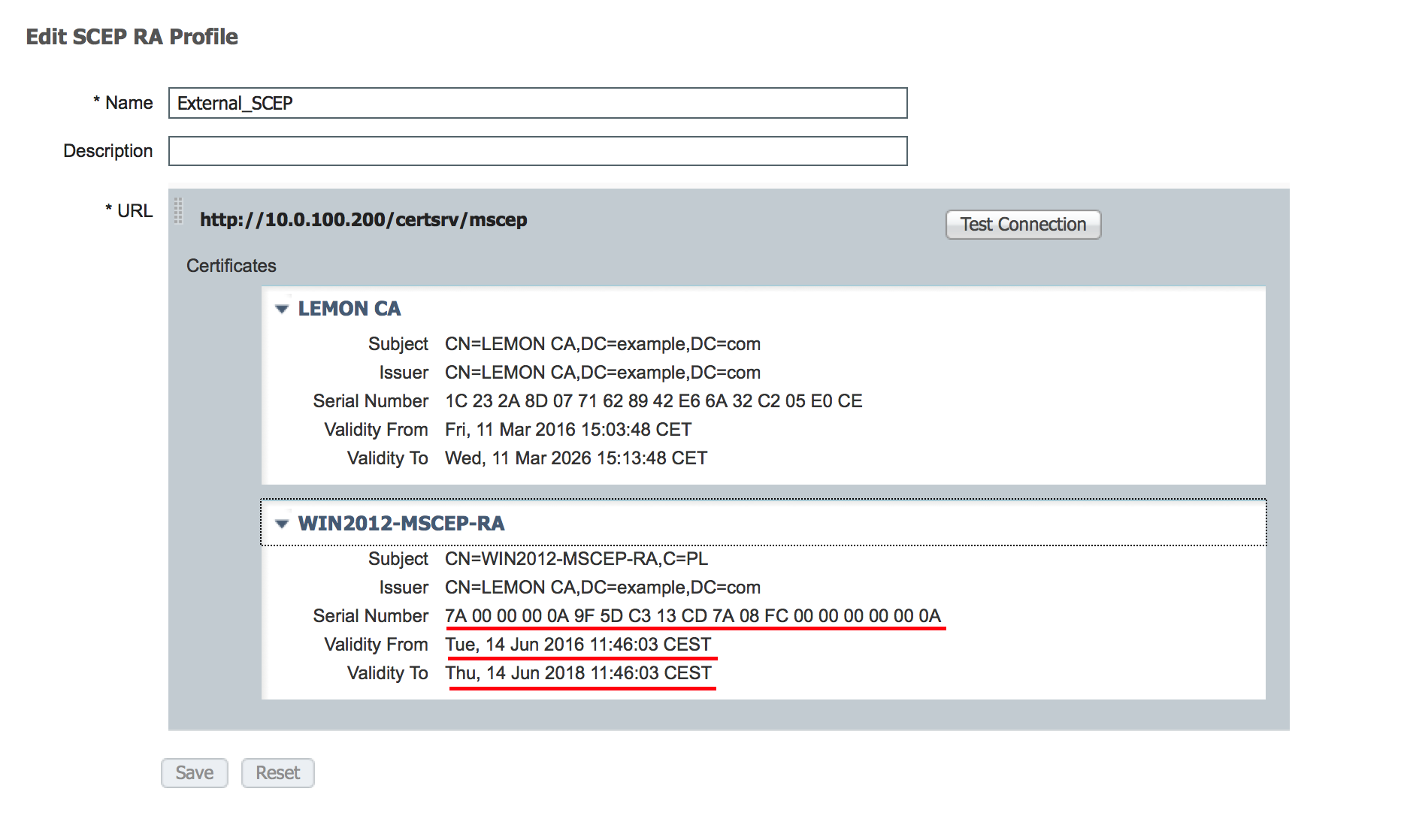

Certificati SCEP iniziali visibili su ISE:

Si presume che il CERTIFICATO MSCEP-RA sia scaduto e debba essere rinnovato.

Si presume che il CERTIFICATO MSCEP-RA sia scaduto e debba essere rinnovato.

Soluzione

Attenzione: qualsiasi modifica apportata a Windows Server deve essere prima consultata con l'amministratore.

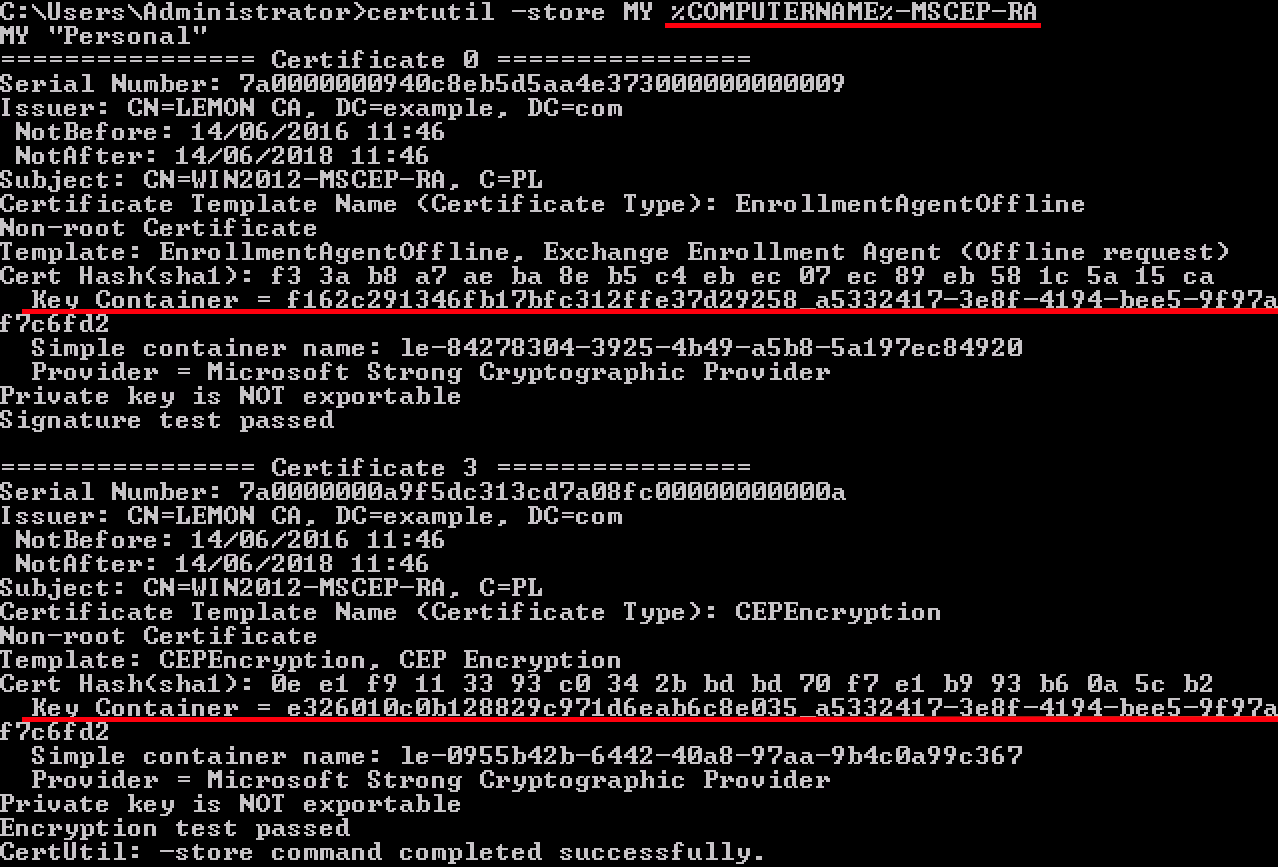

1. Identificare le vecchie chiavi private

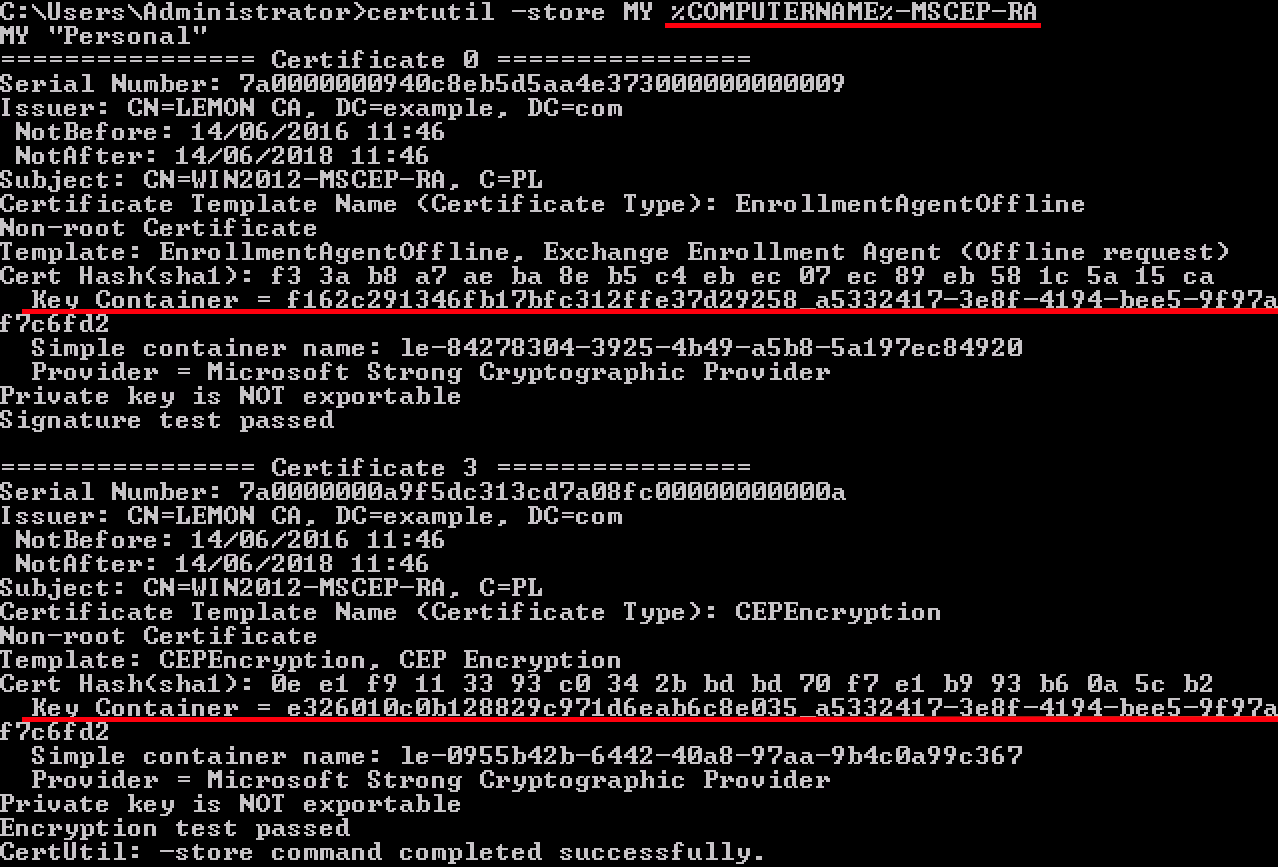

Trovare le chiavi private associate ai certificati di Autorità registrazione in Active Directory utilizzando lo strumento certutil. Quindi individuare il contenitore di chiavi.

certutil -store MY %COMPUTERNAME%-MSCEP-RA

Se il nome del certificato MSCEP-RA iniziale è diverso, è necessario modificarlo nella richiesta. Per impostazione predefinita, tuttavia, deve contenere il nome del computer.

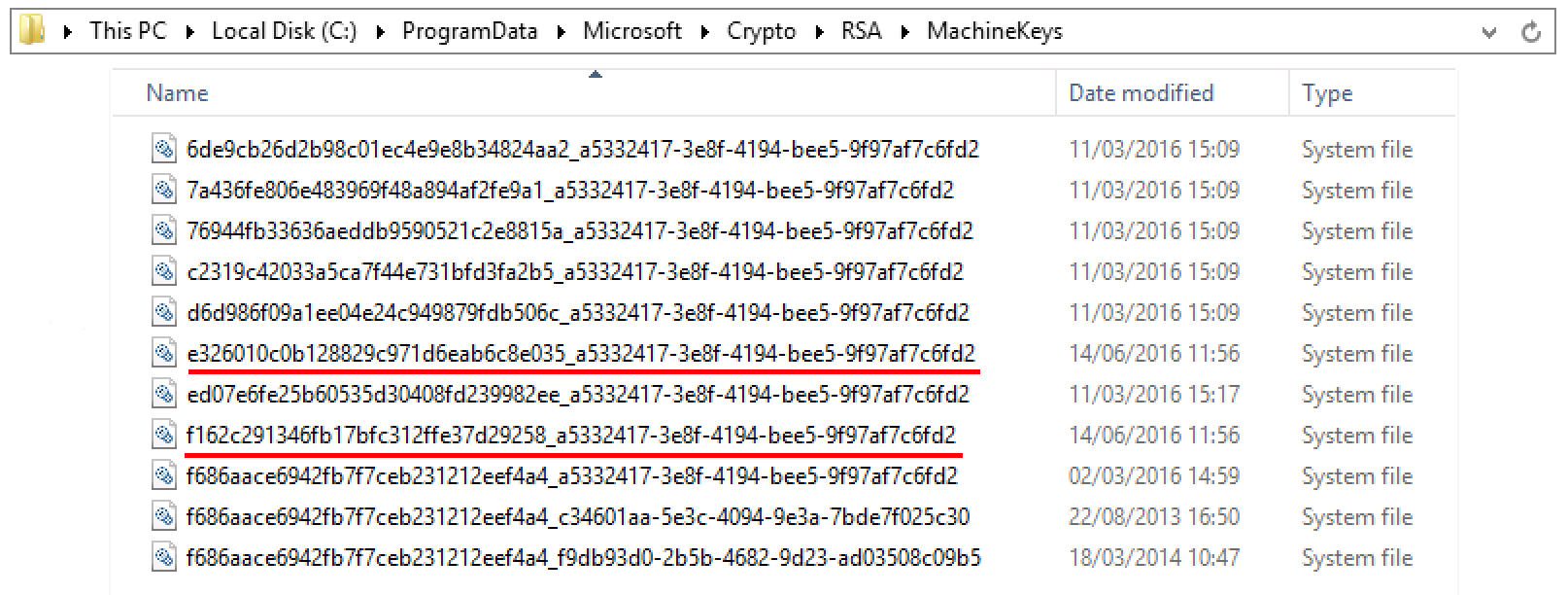

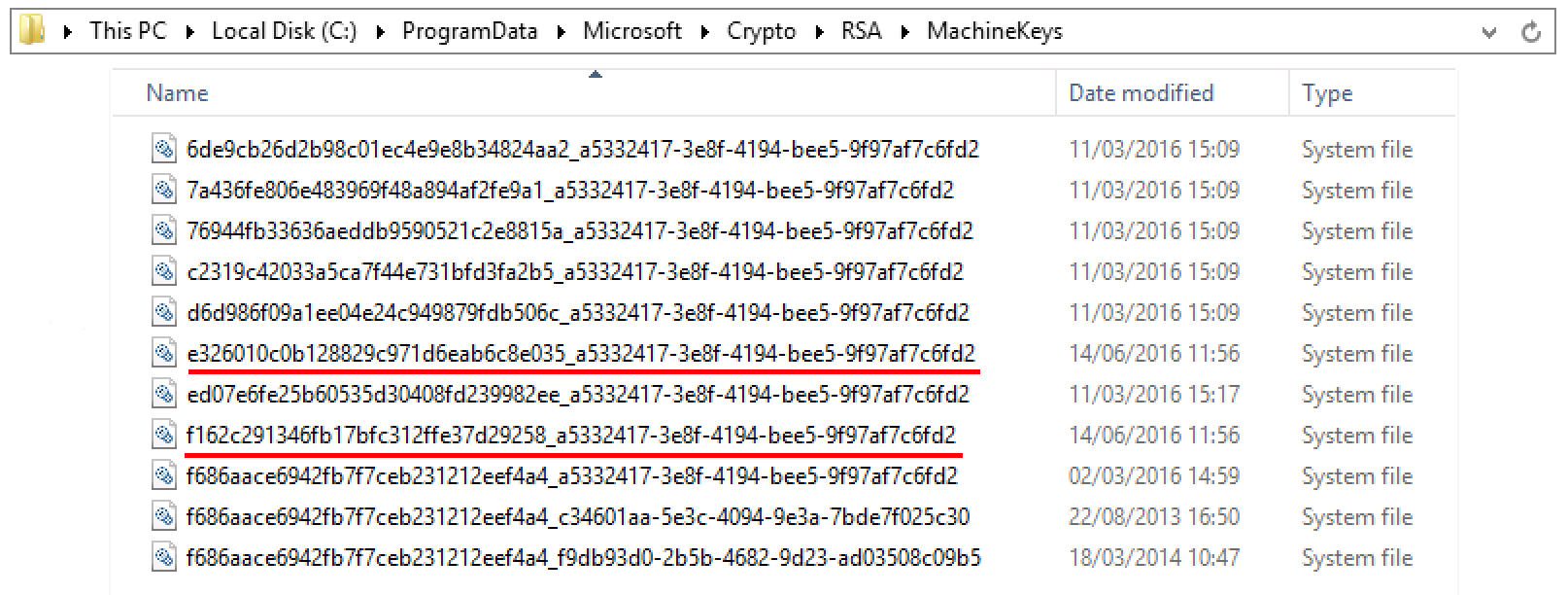

2. Eliminare le vecchie chiavi private

Eliminare manualmente le chiavi di riferimento dalla cartella seguente:

C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys

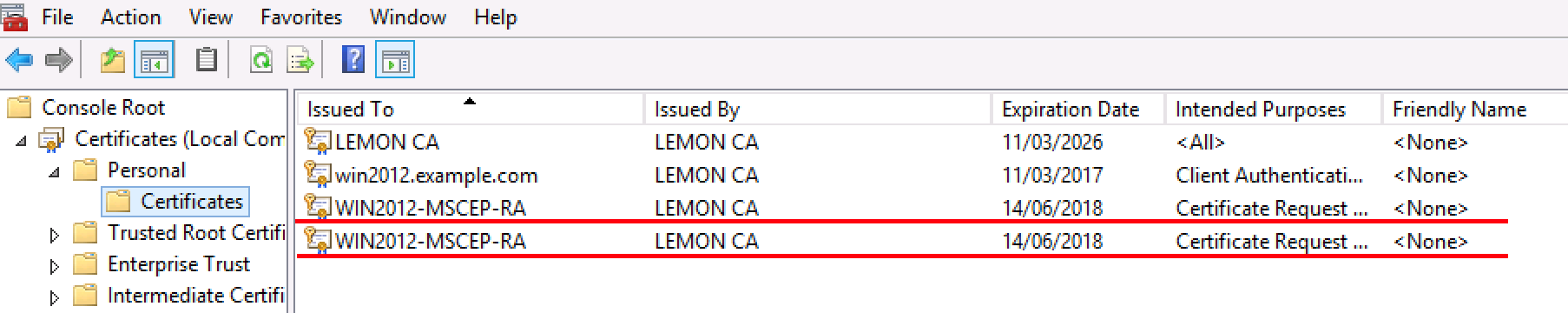

3. Eliminare i certificati MSCEP-RA precedenti

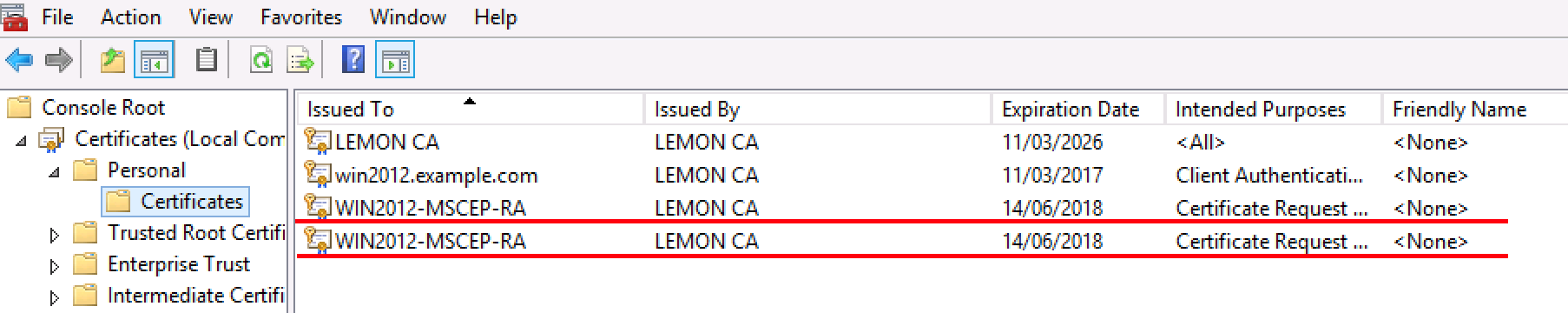

Dopo aver eliminato le chiavi private, rimuovere i certificati MSCEP-RA dalla console MMC.

MMC > File > Aggiungi/Rimuovi snap-in... > Aggiungi "Certificati" > Account computer > Computer locale

4. Generare nuovi certificati per SCEP

4.1. Generare il certificato di registrazione di Exchange

4.1.1. Creare un file cisco_ndes_sign.inf con il contenuto seguente. Queste informazioni vengono utilizzate in seguito dallo strumento certreq.exe per generare la richiesta di firma del certificato (CSR):

[NewRequest]

Subject = “CN=NEW-MSCEP-RA,OU=Cisco,O=Systems,L=Krakow,S=Malopolskie,C=PL”

Exportable = TRUE

KeyLength = 2048

KeySpec = 2

KeyUsage = 0x80

MachineKeySet = TRUE

ProviderName = “Microsoft Enhanced Cryptographic Provider v1.0″

ProviderType = 1

[EnhancedKeyUsageExtension]

OID = 1.3.6.1.4.1.311.20.2.1

[RequestAttributes]

CertificateTemplate = EnrollmentAgentOffline

Suggerimento: se si copia questo modello di file, assicurarsi di regolarlo in base alle proprie esigenze e verificare che tutti i caratteri siano stati copiati correttamente (incluse le virgolette).

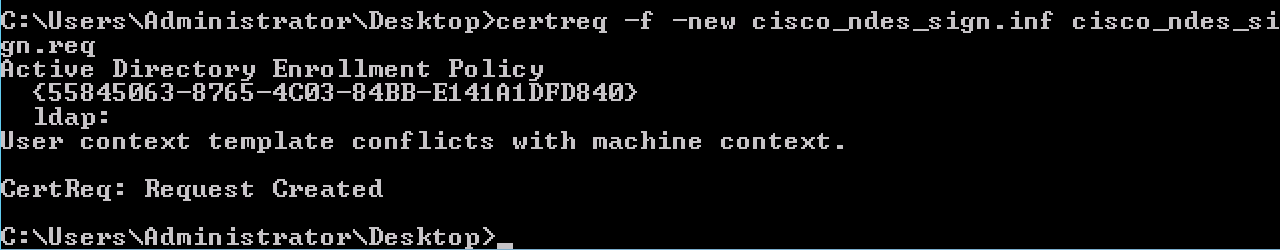

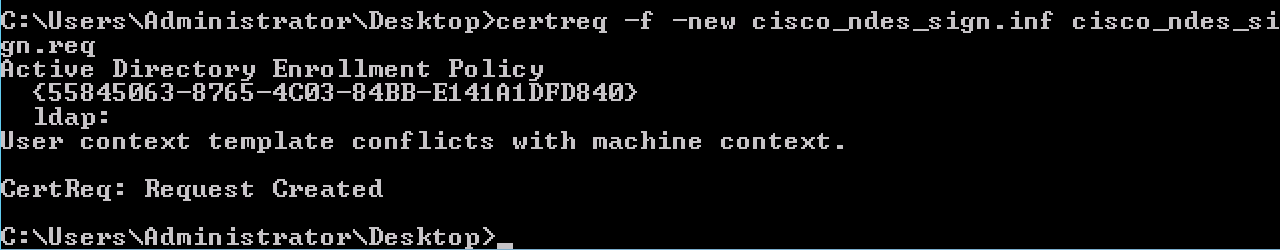

4.1.2. Creare CSR basato sul file INF con questo comando:

certreq -f -new cisco_ndes_sign.inf cisco_ndes_sign.req

Se viene visualizzata la finestra di dialogo di avviso Modello di contesto utente in conflitto con il contesto del computer, fare clic su OK. Questo avviso può essere ignorato.

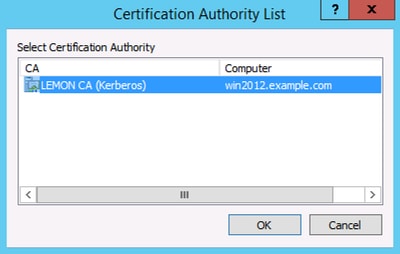

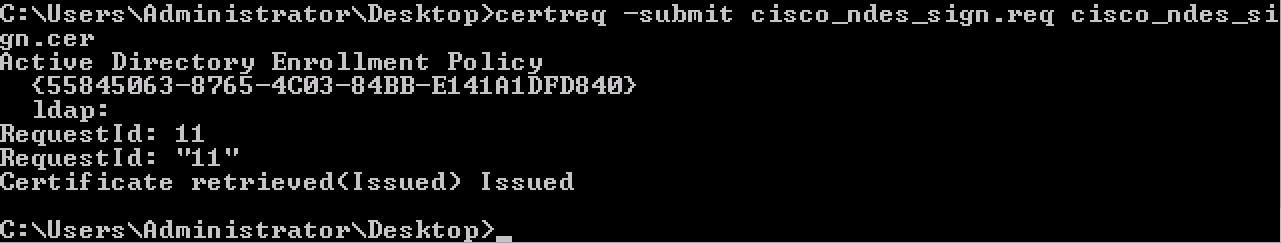

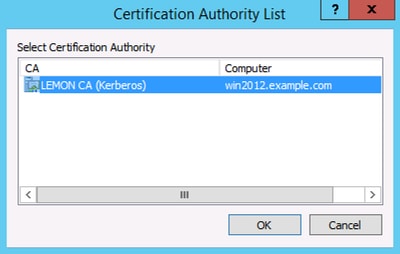

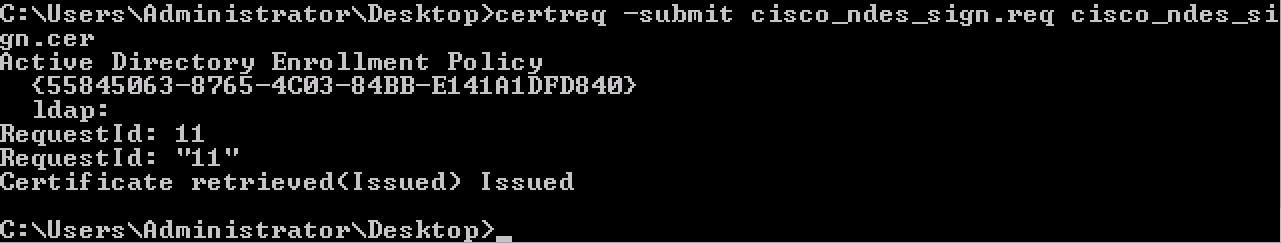

4.1.3. Inviare il CSR con questo comando:

certreq -submit cisco_ndes_sign.req cisco_ndes_sign.cer

Durante questa procedura viene visualizzata una finestra ed è necessario scegliere la CA appropriata.

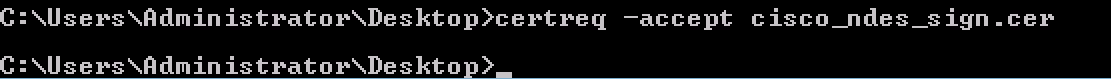

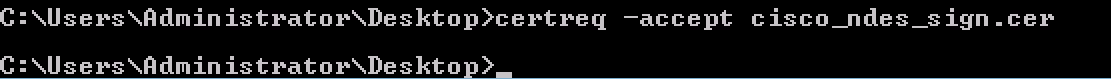

4.1.4 Accettare il certificato rilasciato nella fase precedente. Come risultato di questo comando, il nuovo certificato viene importato e spostato nell'archivio personale del computer locale:

certreq -accept cisco_ndes_sign.cer

4.2. Generare il certificato di crittografia CEP

4.2.1. Creare un nuovo file cisco_ndes_xchg.inf:

[NewRequest]

Subject = "CN=NEW-MSCEP-RA,OU=Cisco,O=Systems,L=Krakow,S=Malopolskie,C=PL"

Exportable = TRUE

KeyLength = 2048

KeySpec = 1

KeyUsage = 0x20

MachineKeySet = TRUE

ProviderName = “Microsoft RSA Schannel Cryptographic Provider”

ProviderType = 12

[EnhancedKeyUsageExtension]

OID = 1.3.6.1.4.1.311.20.2.1

[RequestAttributes]

CertificateTemplate = CEPEncryption

Seguire la procedura descritta al punto 4.1.

4.2.2. Generare un CSR basato sul nuovo file INF:

certreq -f -new cisco_ndes_xchg.inf cisco_ndes_xchg.req

4.2.3. Presentare la richiesta:

certreq -submit cisco_ndes_xchg.req cisco_ndes_xchg.cer

4.2.4: Accettare il nuovo certificato spostandolo nell'archivio personale del computer locale:

certreq -accept cisco_ndes_xchg.cer

5. Verifica

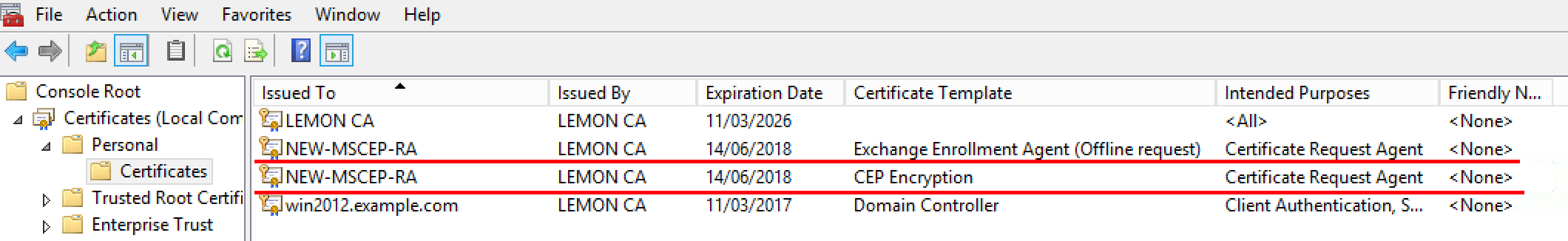

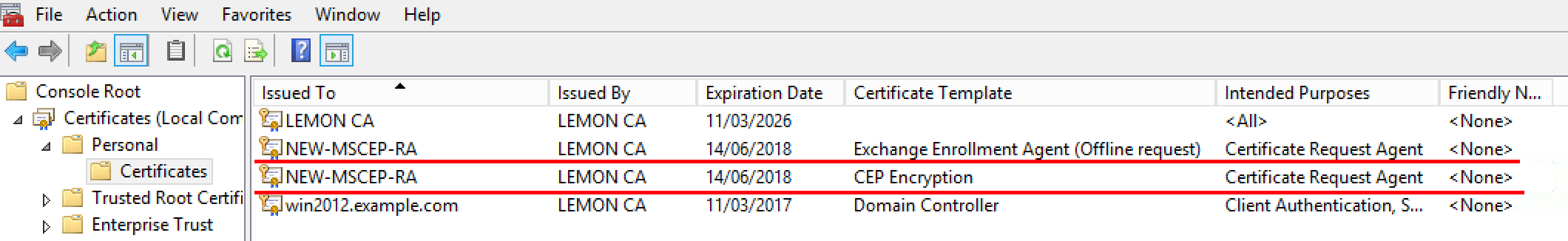

Dopo aver completato il passaggio 4, nell'archivio personale del computer locale verranno visualizzati due nuovi certificati MSCEP-RA:

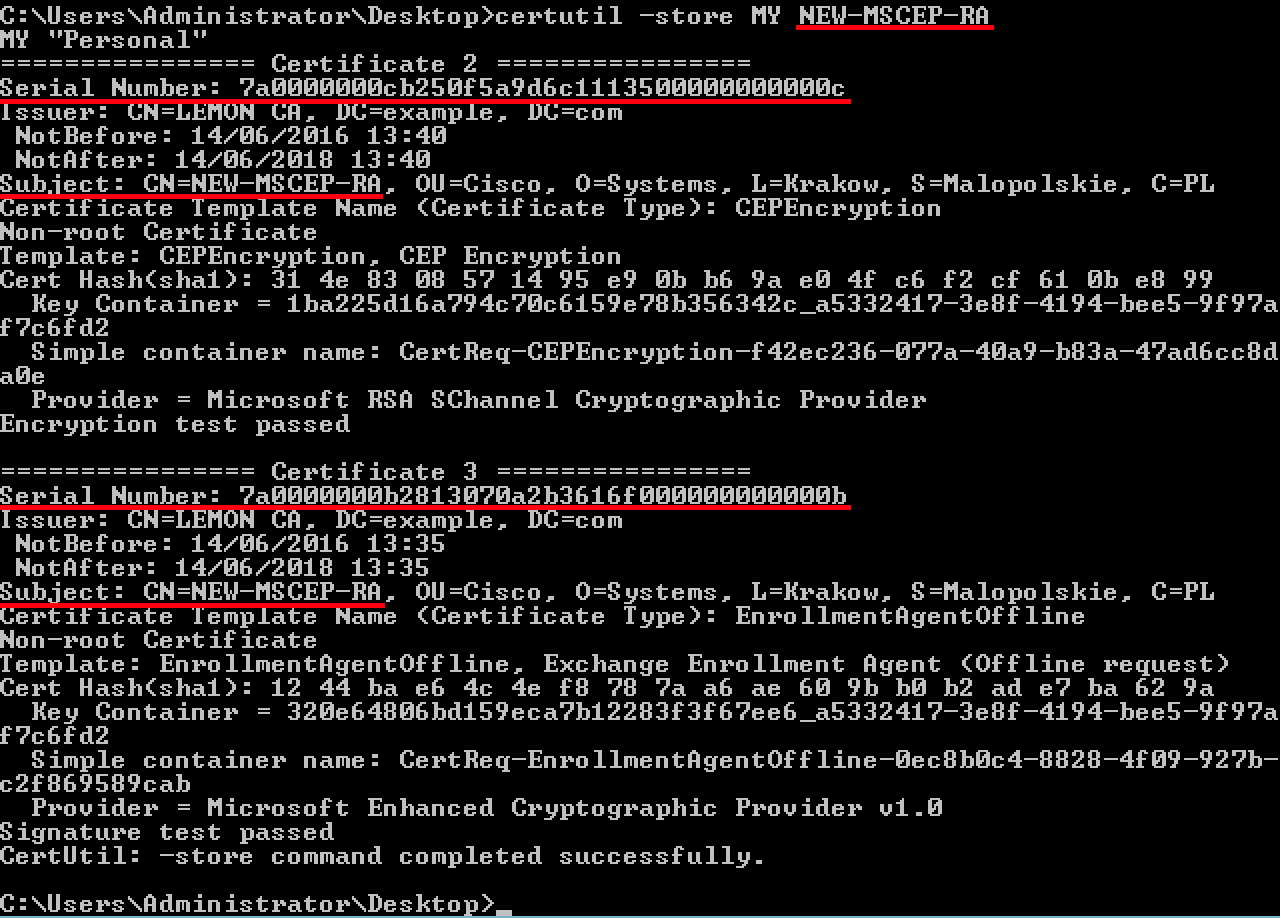

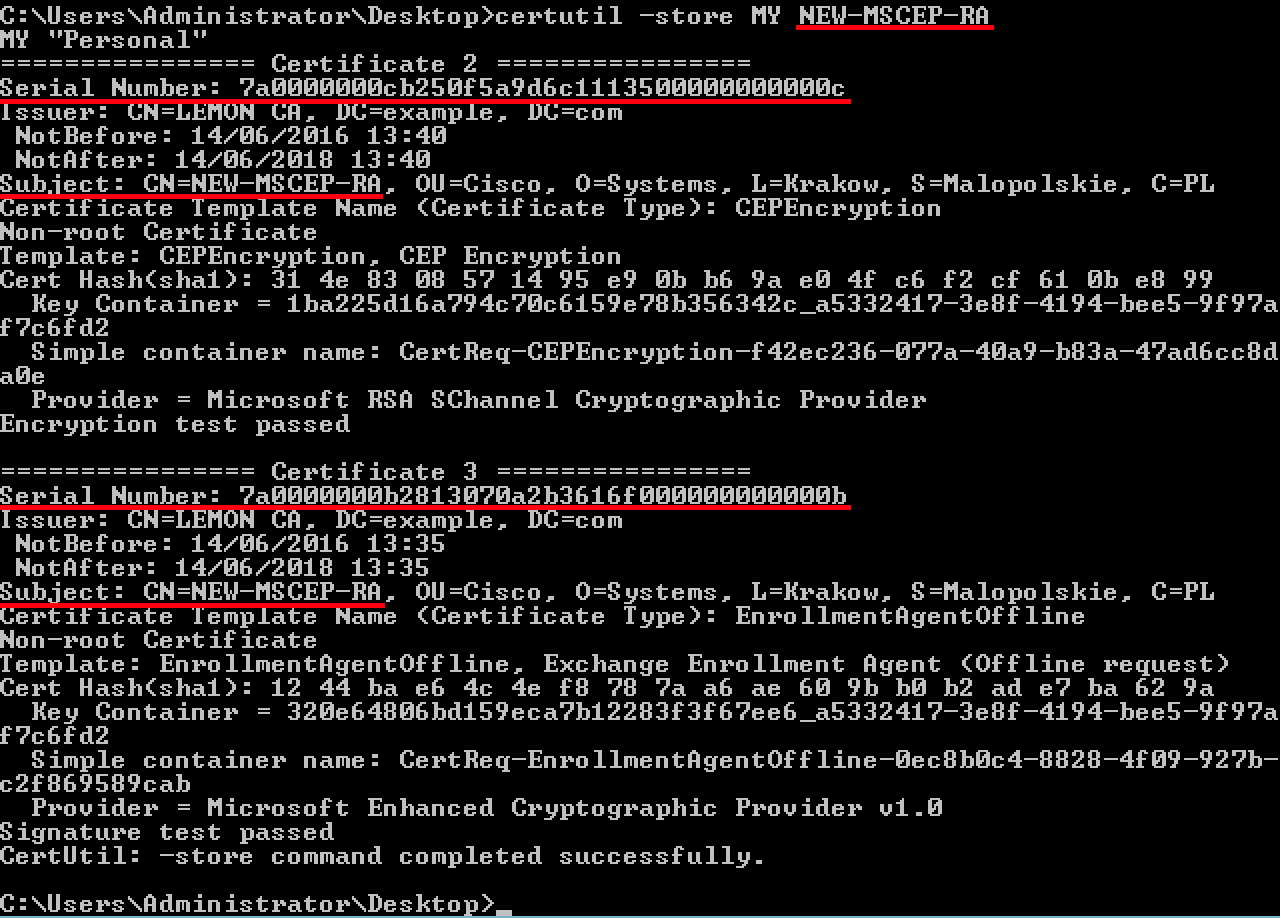

È inoltre possibile verificare i certificati con lo strumento certutil.exe (assicurarsi di utilizzare il nuovo nome del certificato corretto). I certificati MSCEP-RA con nuovi nomi comuni e nuovi numeri di serie devono essere visualizzati:

certutil -store MY NEW-MSCEP-RA

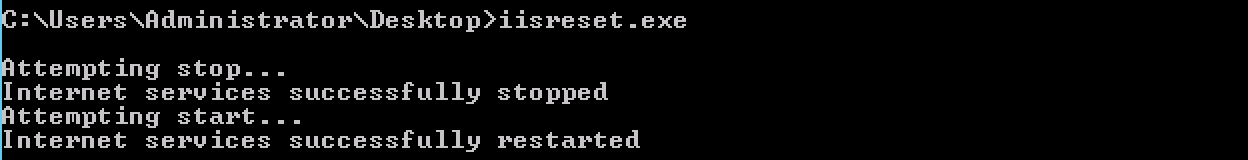

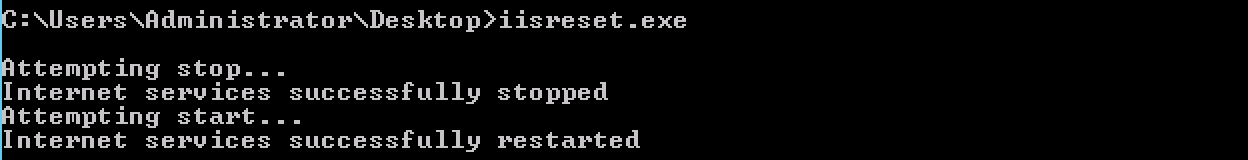

6. Riavviare IIS

Riavviare il server Internet Information Services (IIS) per applicare le modifiche:

iisreset.exe

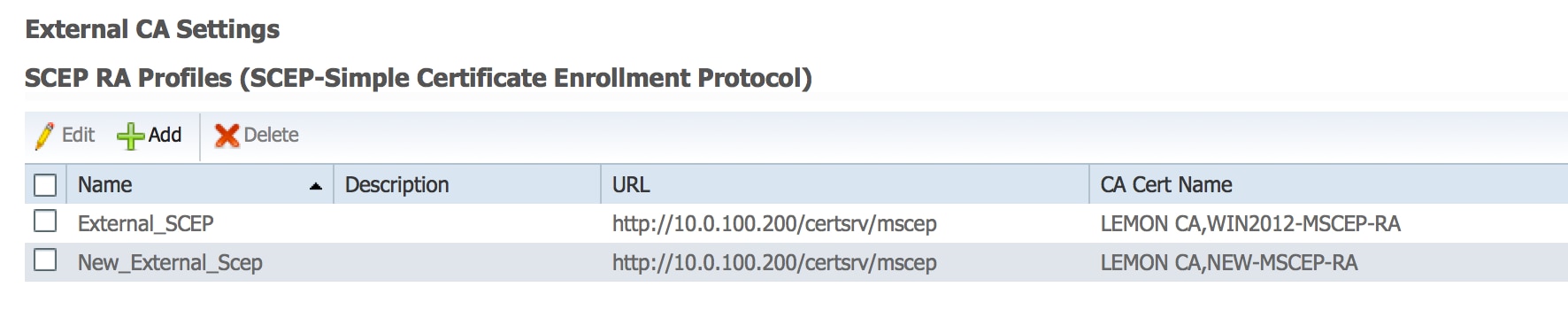

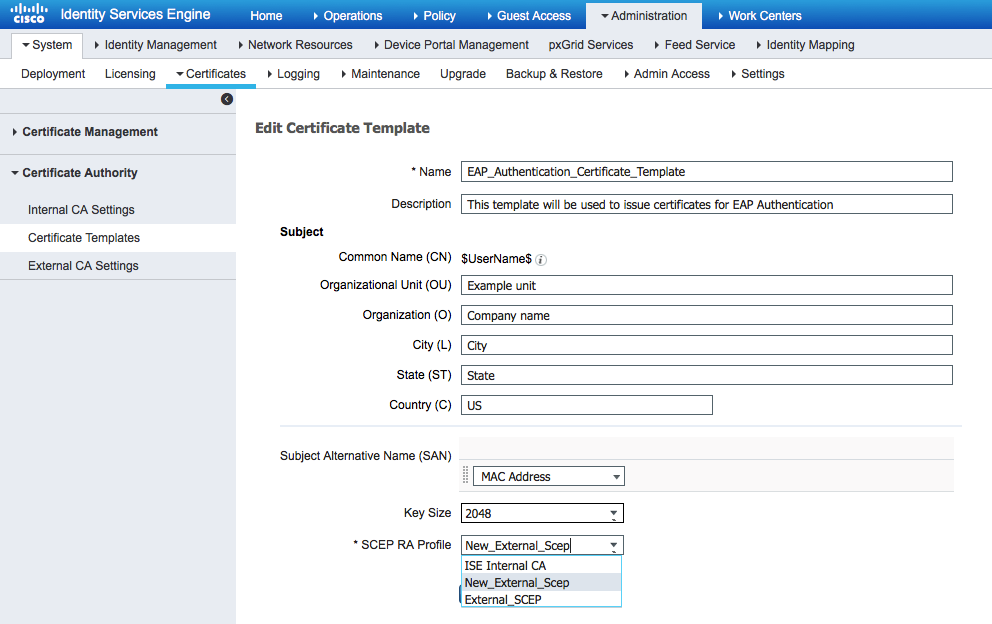

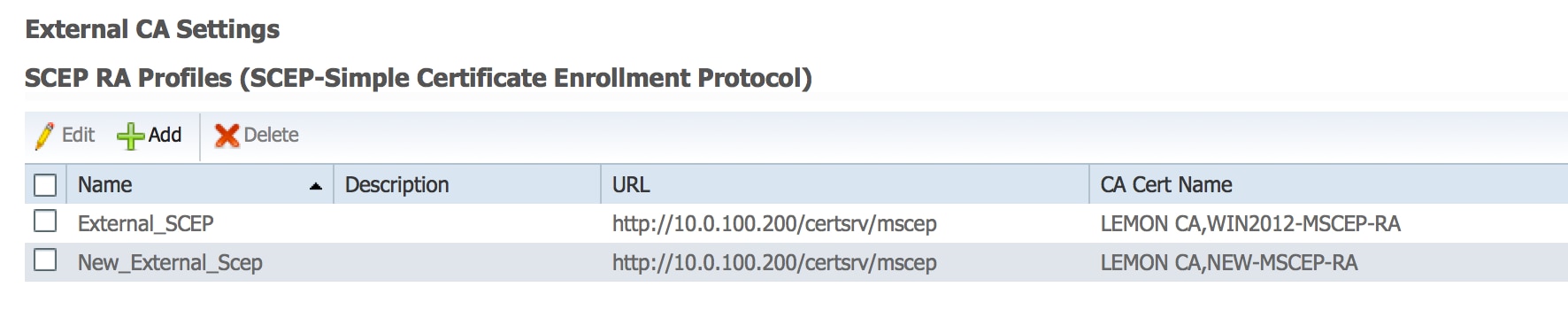

7. Creare un nuovo profilo SCEP RA

Ad ISE creare un nuovo profilo SCEP RA (con lo stesso URL del server del precedente), in modo che i nuovi certificati vengano scaricati e aggiunti all'archivio dei certificati attendibili:

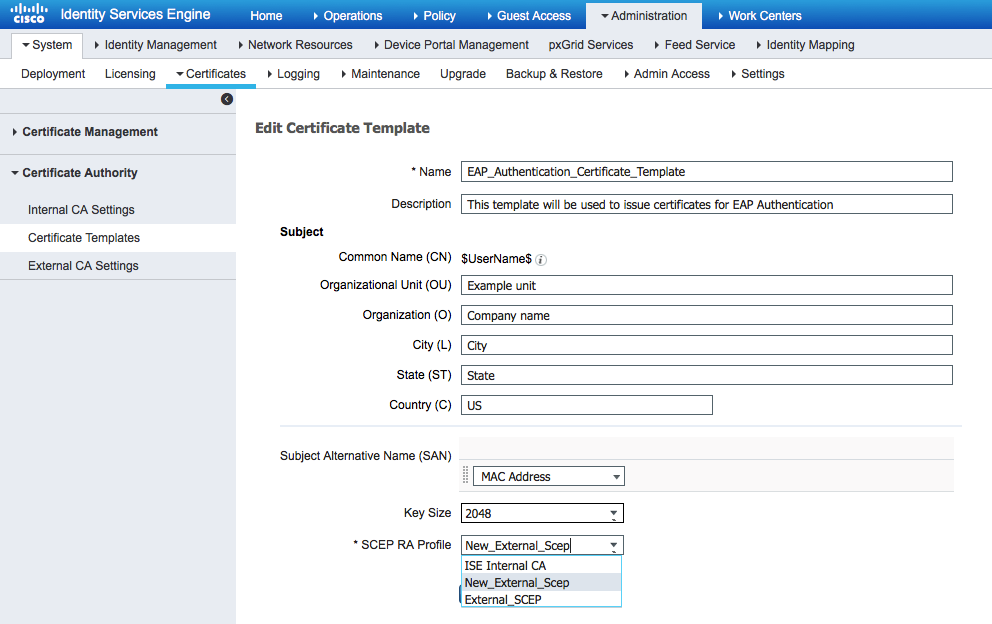

8. Modifica modello di certificato

Assicurarsi che il nuovo profilo SCEP RA sia specificato nel modello di certificato utilizzato da BYOD (è possibile selezionare Amministrazione > Sistema > Certificati > Autorità di certificazione > Modelli di certificato):

Riferimenti

1. Articolo su Microsoft Technet zone

2. Guide alla configurazione di Cisco ISE

Si presume che il CERTIFICATO MSCEP-RA sia scaduto e debba essere rinnovato.

Si presume che il CERTIFICATO MSCEP-RA sia scaduto e debba essere rinnovato.

Feedback

Feedback