Introduzione

In questo documento viene descritta la configurazione di un elenco di controllo di accesso dinamico (dACL) per utente per gli utenti presenti in un tipo di archivio identità.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza della configurazione delle policy su Identity Services Engine (ISE).

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Identity Services Engine 3.0

- Microsoft Windows Active Directory 2016

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

La configurazione di un elenco di controllo di accesso dinamico per utente è destinata agli utenti presenti nell'archivio di identità interno ISE o in un archivio di identità esterno.

Configurazione

È possibile configurare dACL per utente per qualsiasi utente dell'archivio interno che utilizzi un attributo utente personalizzato. Per ottenere lo stesso risultato, è possibile utilizzare qualsiasi attributo di tipo stringa per un utente di Active Directory (AD). In questa sezione vengono fornite le informazioni necessarie per configurare gli attributi sia su ISE che su AD, nonché la configurazione richiesta su ISE per il corretto funzionamento di questa funzione.

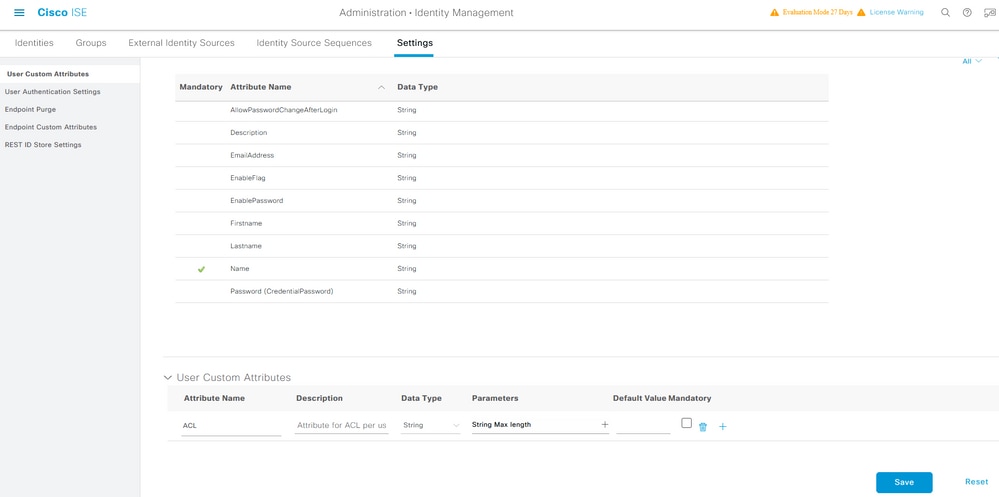

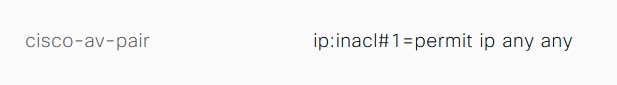

Configurazione di un nuovo attributo utente personalizzato in ISE

Passare a Amministrazione > Gestione delle identità > Impostazioni > Attributi utente personalizzati. Fare clic sul pulsante +, come illustrato nell'immagine, per aggiungere un nuovo attributo e salvare le modifiche. Nell'esempio, il nome dell'attributo personalizzato è ACL.

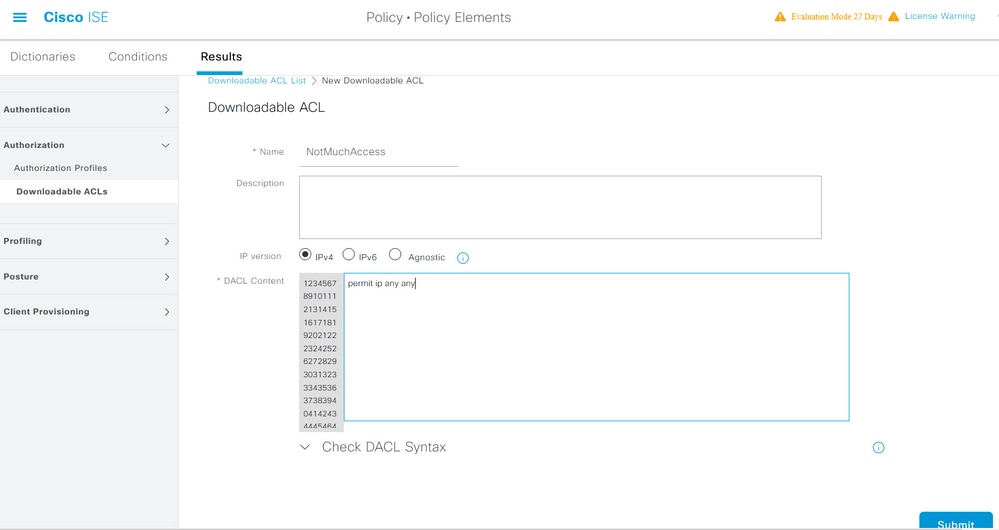

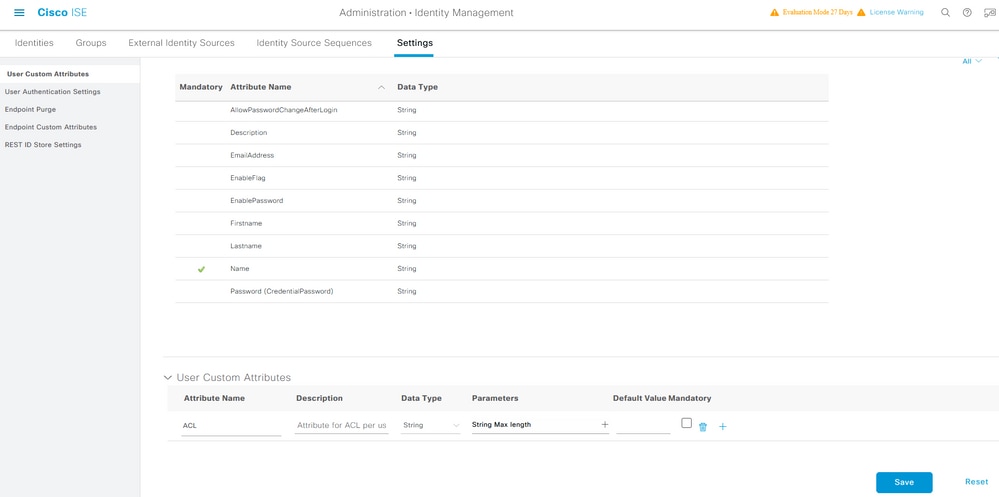

Configurazione di dACL

Per configurare gli ACL scaricabili, selezionare Policy > Policy Elements > Results > Authorization > Downloadable ACLs (Policy > Elementi criterio > Risultati > Autorizzazione > ACL scaricabili). Fare clic su Add. Fornire un nome e il contenuto dell'elenco di controllo di accesso (dACL) e salvare le modifiche. Come mostrato nell'immagine, il nome dell'ACL è NotMuchAccess.

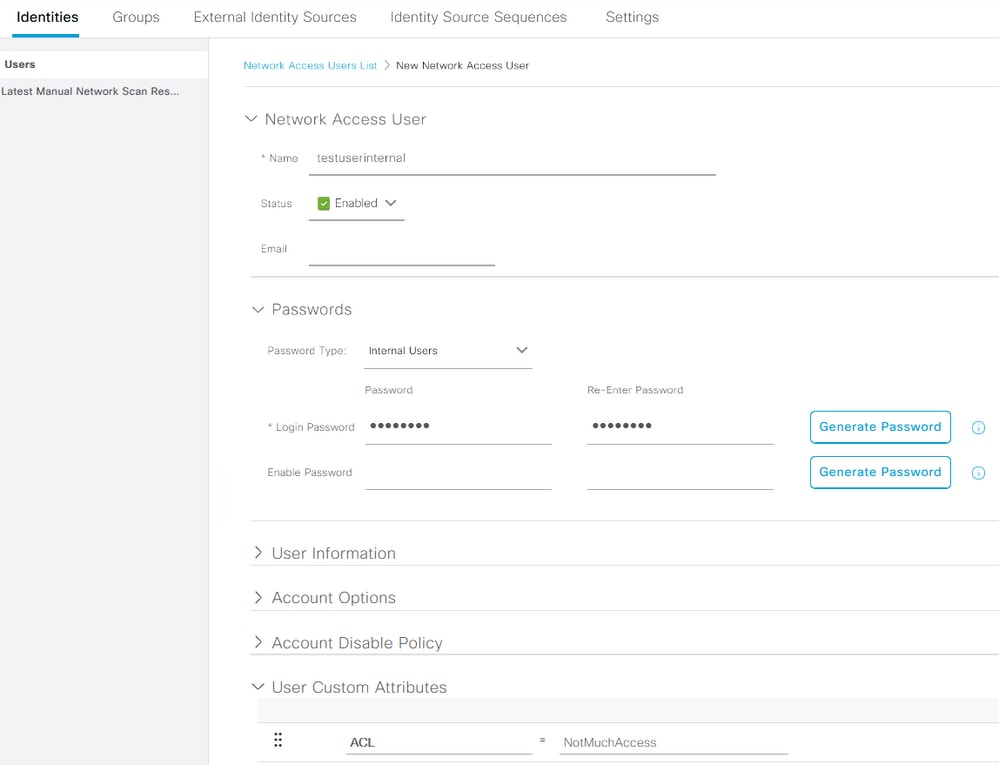

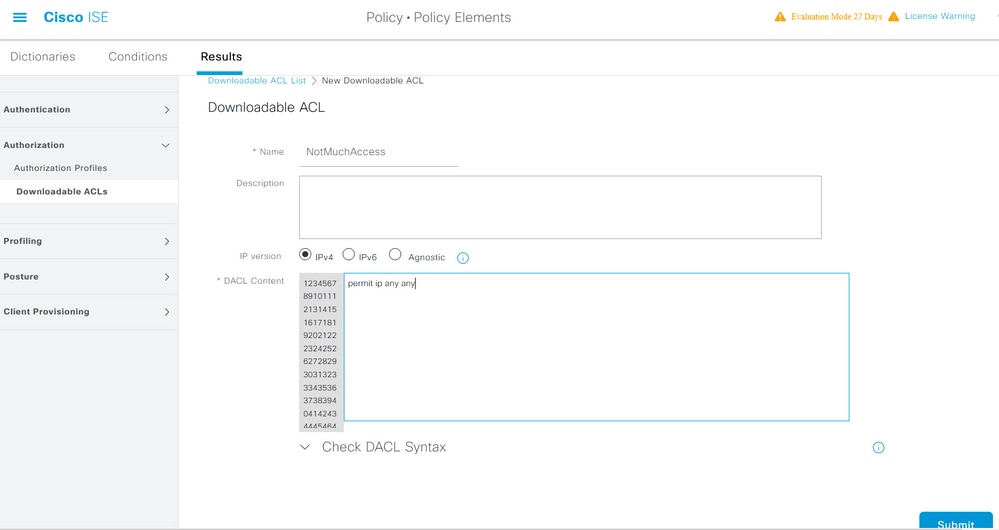

Configurare un account utente interno con l'attributo personalizzato

Passare a Amministrazione > Gestione delle identità > Identità > Utenti > Aggiungi. Creare un utente e configurare il valore dell'attributo personalizzato con il nome dell'elenco di controllo di accesso (dACL) che l'utente deve ottenere quando è autorizzato. Nell'esempio, il nome dell'ACL è NotMuchAccess.

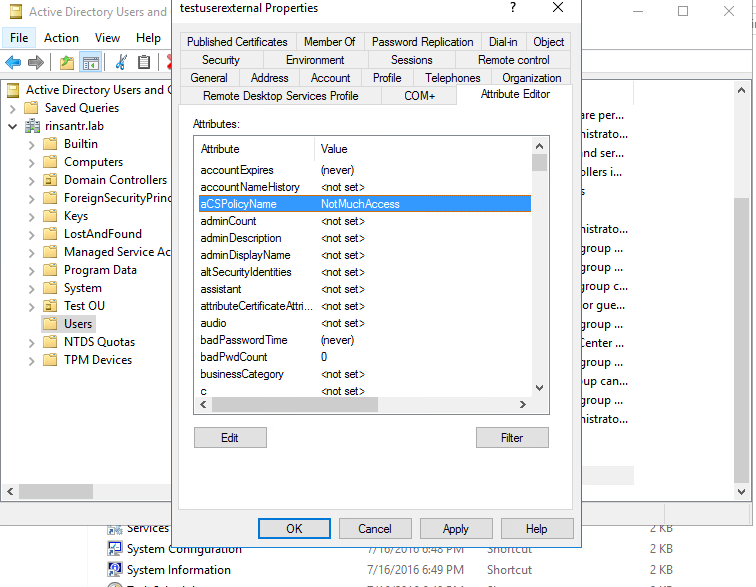

Configurare un account utente AD

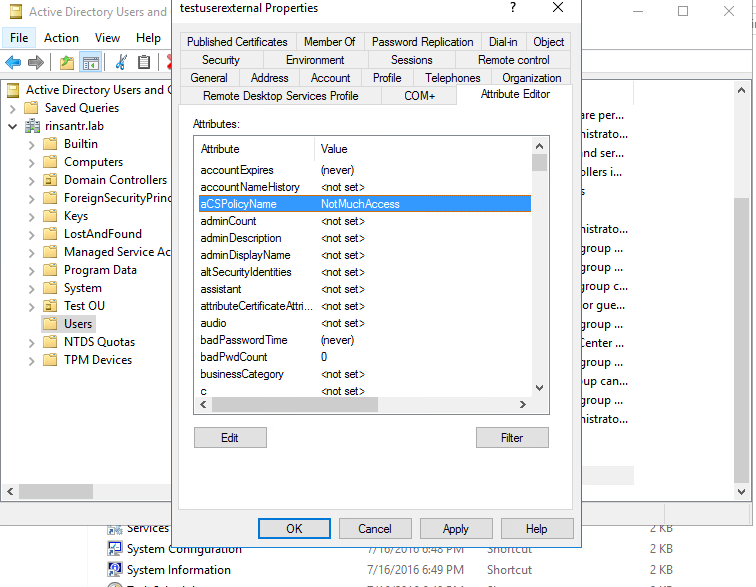

In Active Directory passare alle proprietà dell'account utente e quindi alla scheda Editor attributi. Come mostrato nell'immagine, aCSPolicyName è l'attributo utilizzato per specificare il nome dACL. Tuttavia, come accennato in precedenza, è possibile utilizzare anche qualsiasi attributo che accetta un valore stringa.

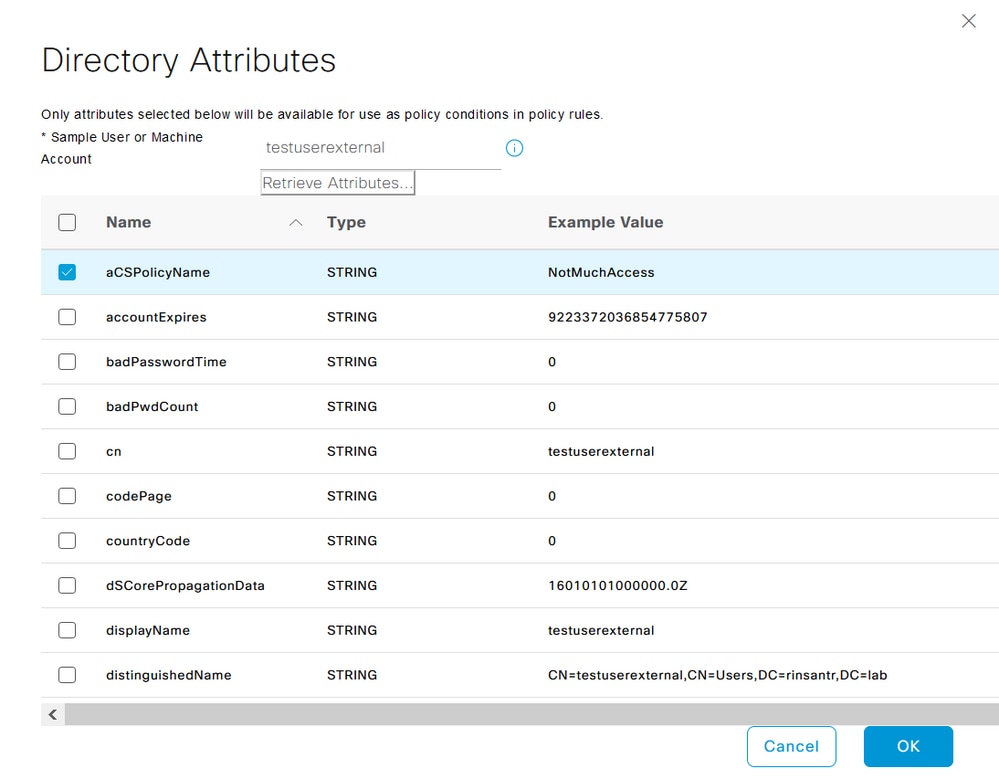

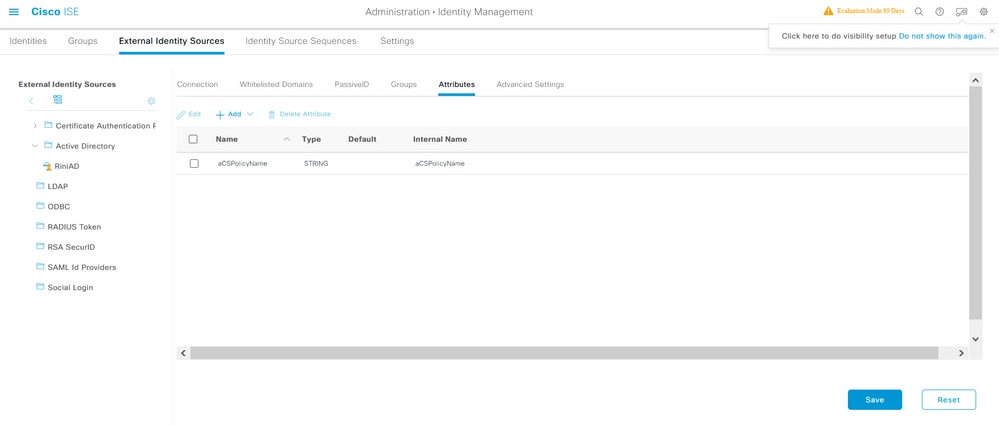

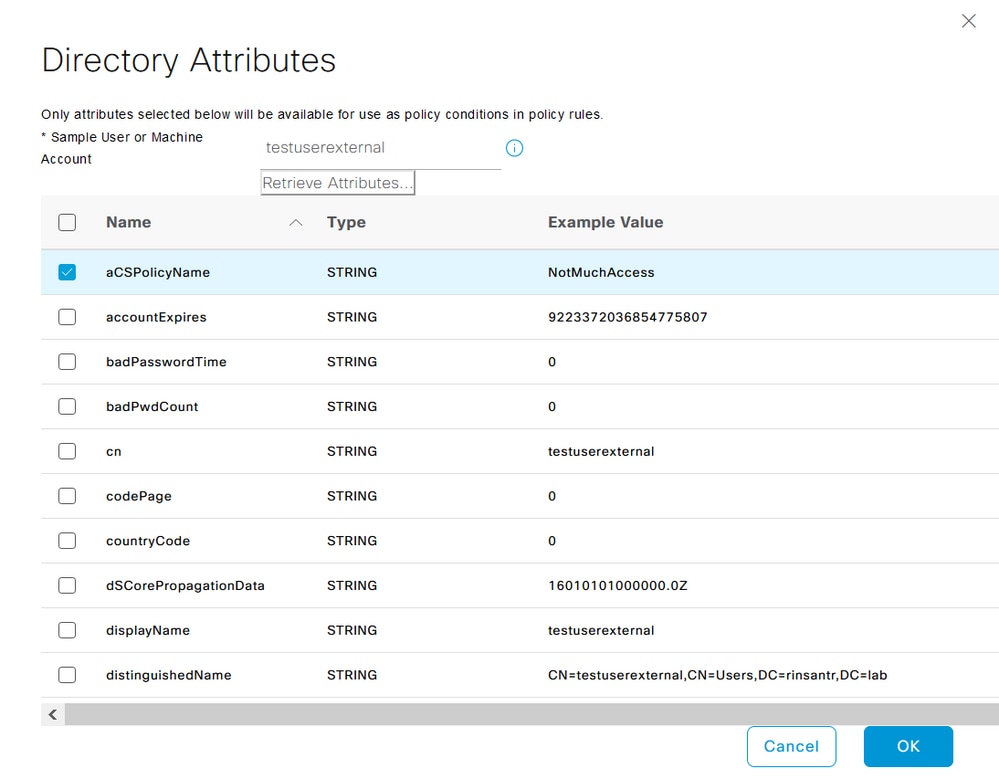

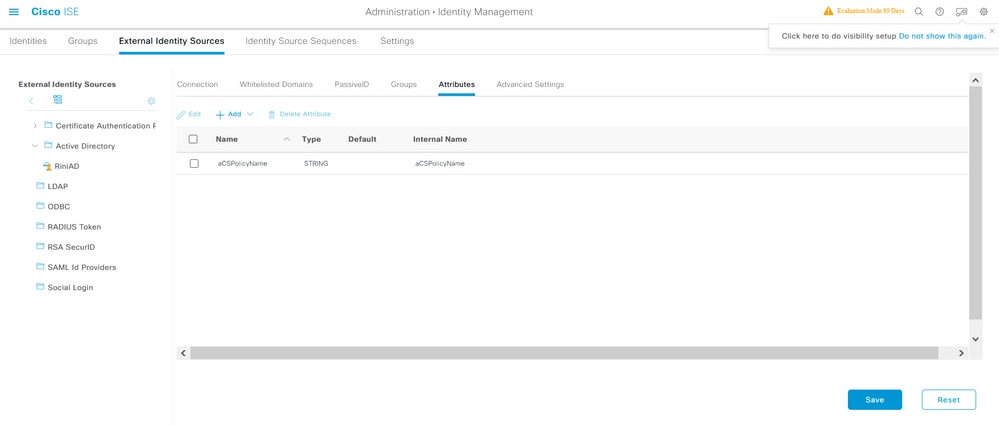

Importare l'attributo da AD ad ISE

Per utilizzare l'attributo configurato in AD, ISE deve importarlo. Per importare l'attributo, selezionare Amministrazione > Gestione delle identità > Origini identità esterne > Active Directory > [Punto di join configurato] > scheda Attributi. Fare clic su Aggiungi, quindi su Seleziona attributi dalla directory. Specificare il nome dell'account utente in Active Directory e quindi fare clic su Recupera attributi. Selezionare l'attributo configurato per dACL, fare clic su OK, quindi su Salva. Come mostrato nell'immagine, aCSPolicyName è l'attributo.

Configurazione dei profili di autorizzazione per utenti interni ed esterni

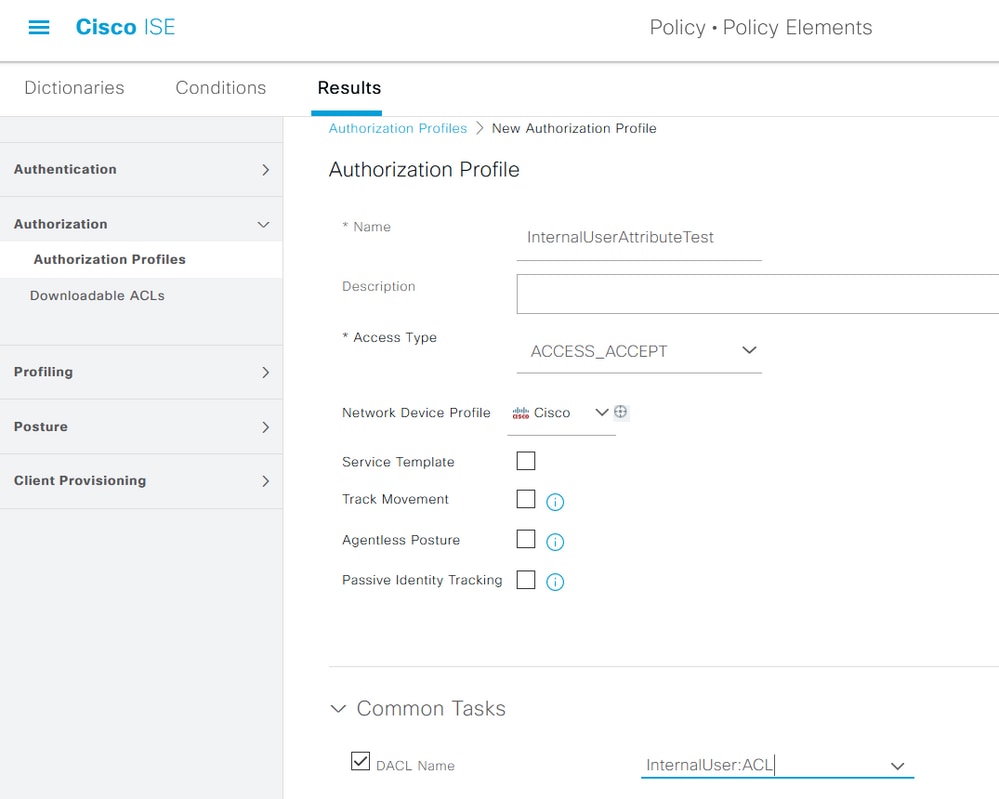

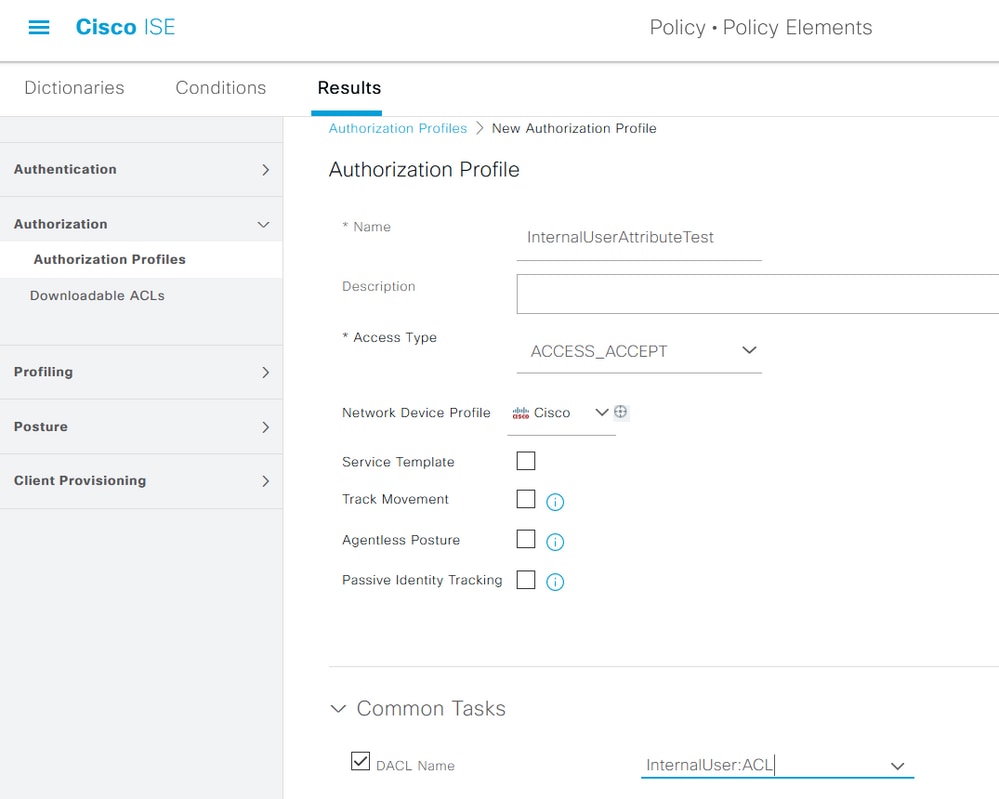

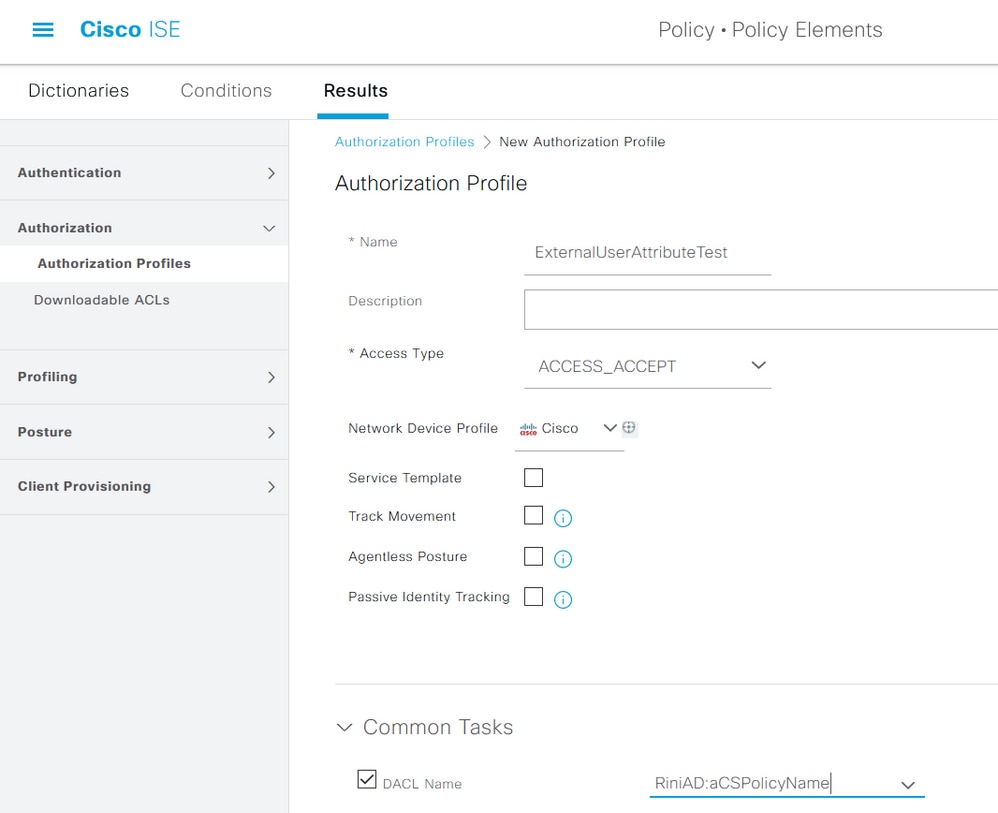

Per configurare i profili di autorizzazione, selezionare Criterio > Elementi criteri > Risultati > Autorizzazione > Profili di autorizzazione. Fare clic su Add. Specificare un nome e scegliere il nome dACL InternalUser:<nome dell'attributo personalizzato creato> per l'utente interno. Come mostrato nell'immagine, per gli utenti interni il profilo InternalUserAttributeTest è configurato con il dACL configurato come InternalUser:ACL.

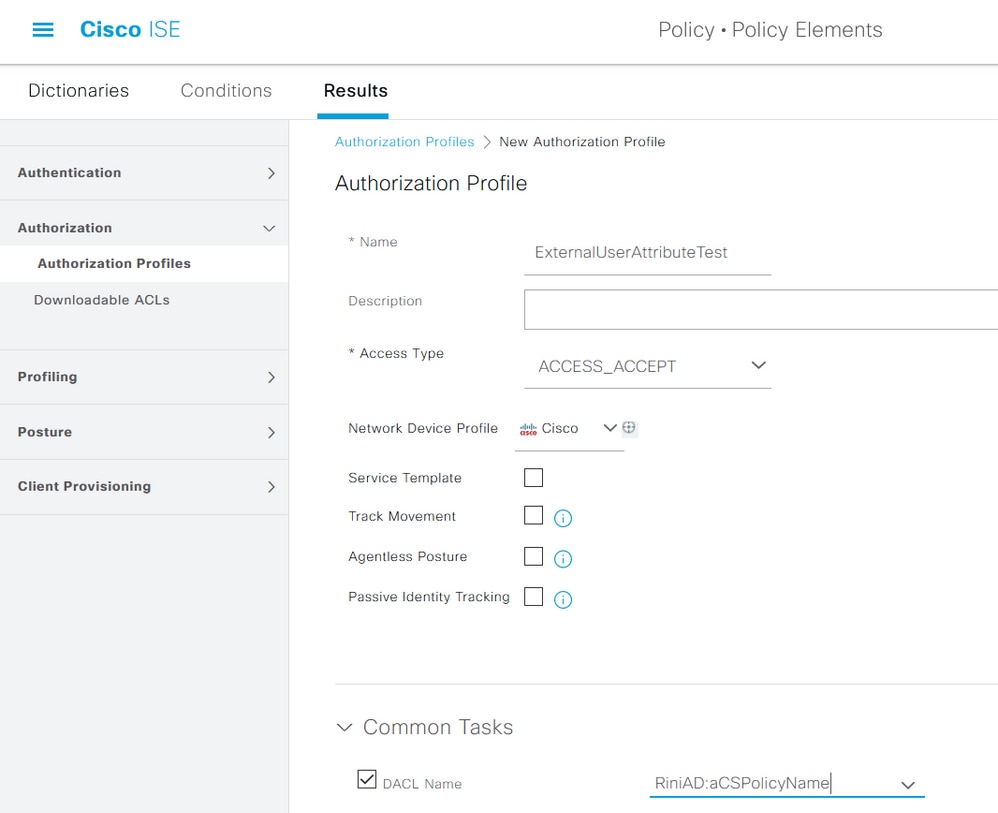

Per l'utente esterno, utilizzare <Nome punto di join>:<attributo configurato in AD> come nome di dACL. In questo esempio, il profilo ExternalUserAttributeTest è configurato con l'ACL dACL configurato come RiniAD:aCSPolicyName dove RiniAD è il nome del punto di join.

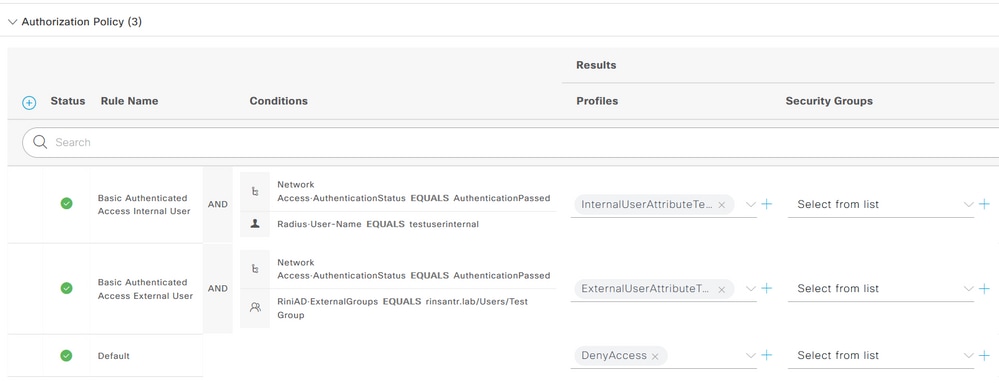

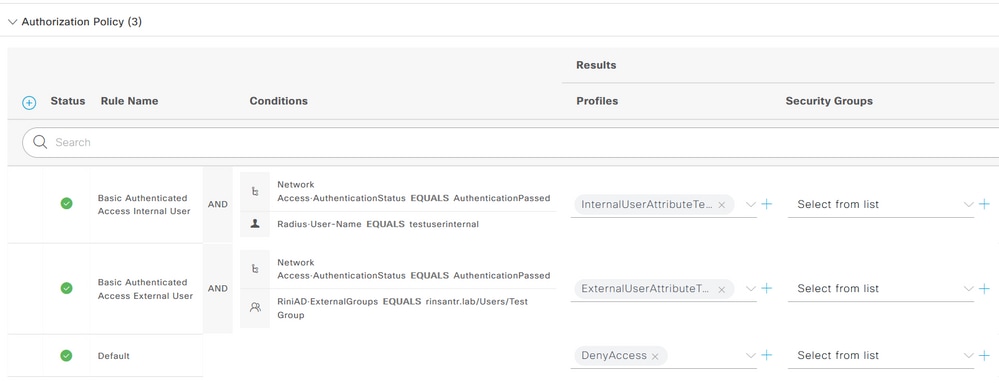

Configura criteri di autorizzazione

I criteri di autorizzazione possono essere configurati in Criteri > Set di criteri in base ai gruppi in cui l'utente esterno è presente in Active Directory e anche in base al nome utente nell'archivio di identità interno ISE. Nell'esempio, testuserexternal è un utente presente nel gruppo rinsantr.lab/Users/Test Group e testuserinternal è un utente presente nell'archivio di identità interno ISE.

Verifica

Utilizzare questa sezione per verificare se la configurazione funziona.

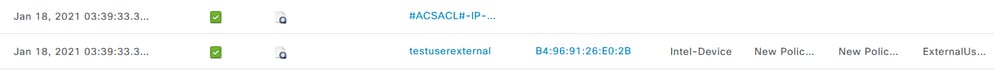

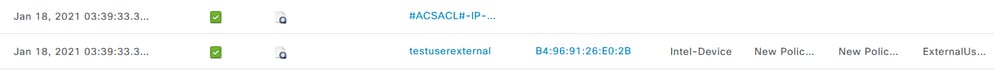

Controllare i registri attivi RADIUS per verificare le autenticazioni utente.

Utente interno:

Utente esterno:

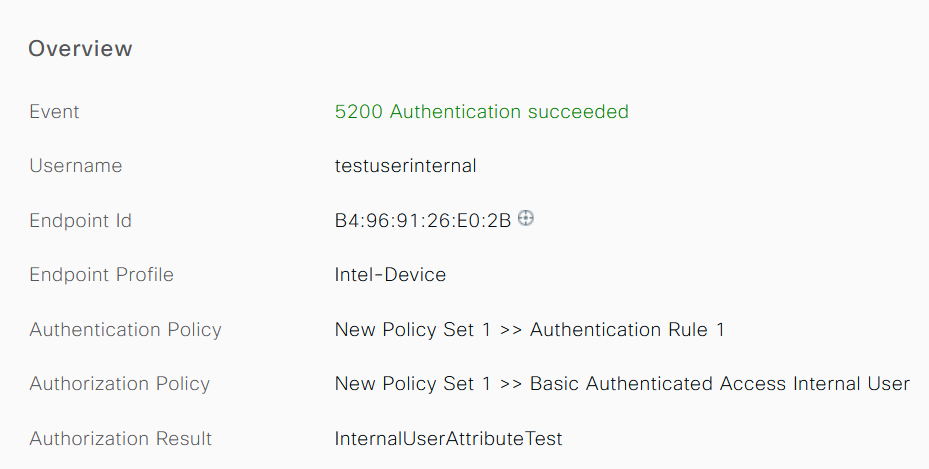

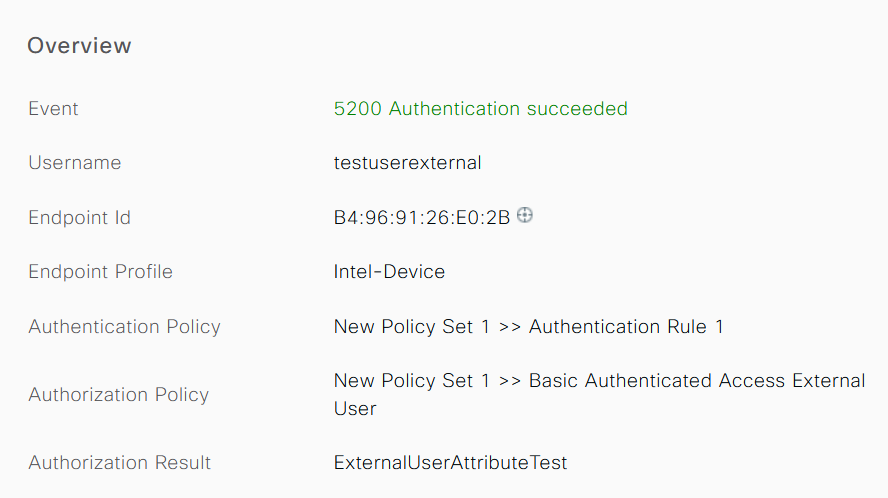

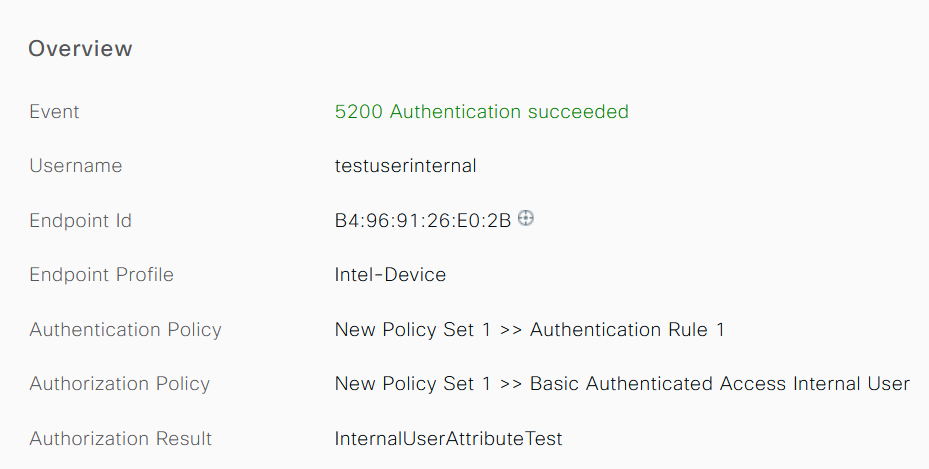

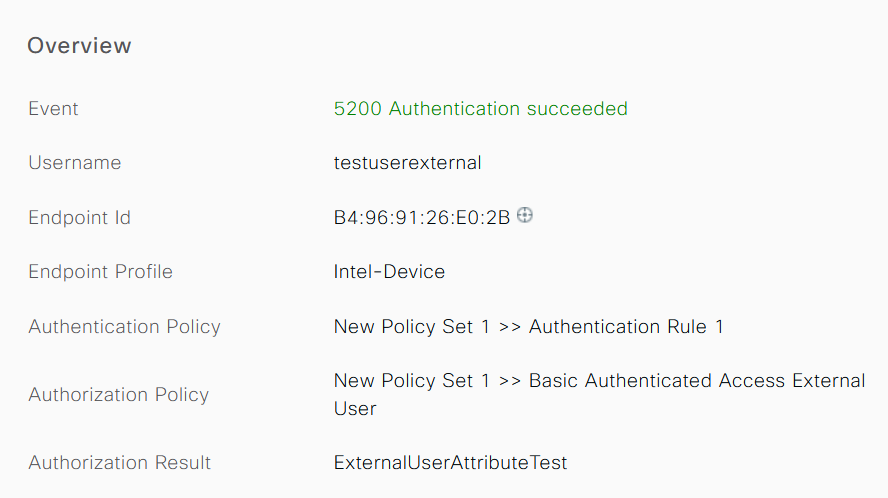

Fare clic sull'icona della lente di ingrandimento sulle autenticazioni utente riuscite per verificare se le richieste hanno soddisfatto i criteri corretti nella sezione Panoramica dei log attivi dettagliati.

Utente interno:

Utente esterno:

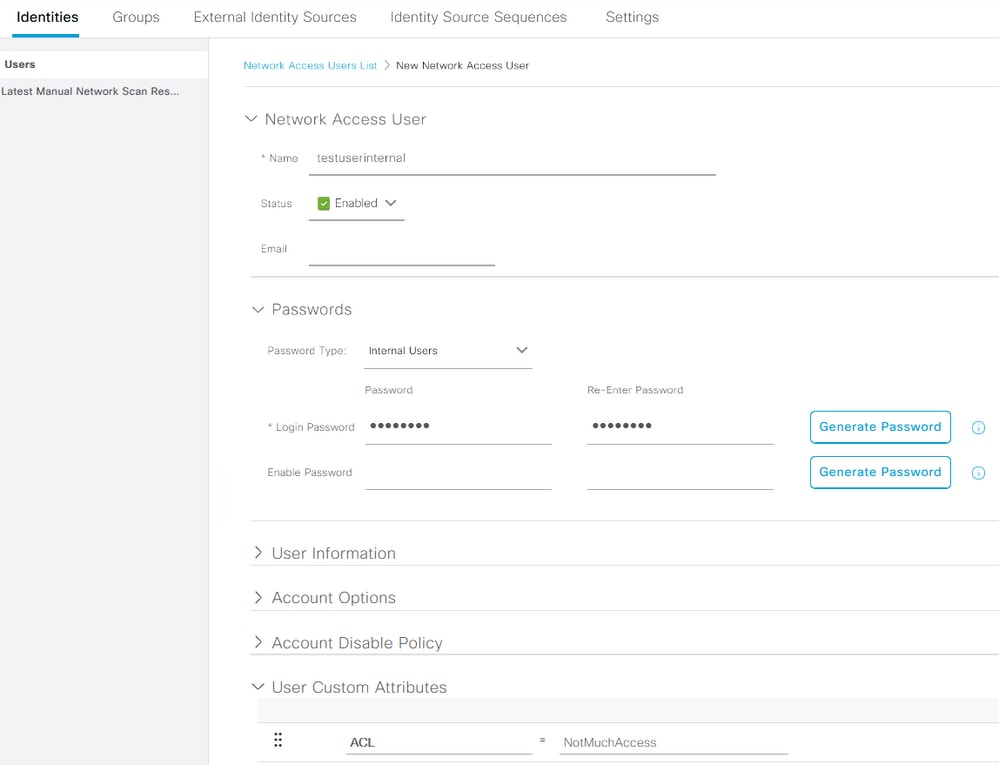

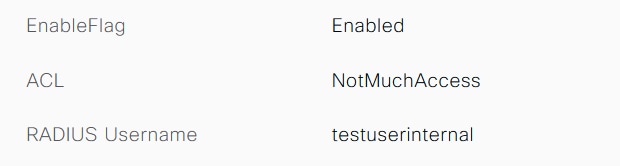

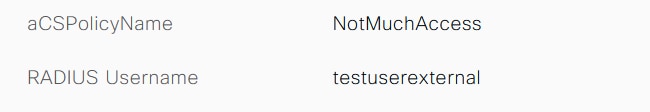

Controllare la sezione Altri attributi dei log attivi dettagliati per verificare se gli attributi utente sono stati recuperati.

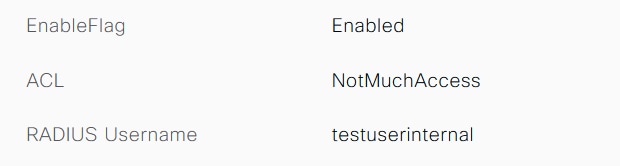

Utente interno:

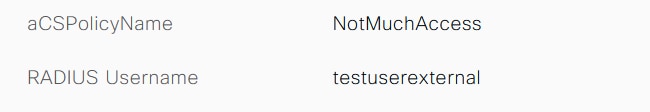

Utente esterno:

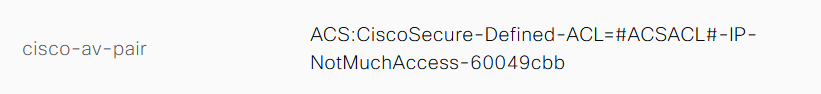

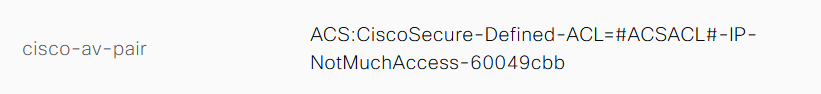

Controllare la sezione Result dei log attivi dettagliati per verificare se l'attributo dACL viene inviato come parte di Access-Accept.

Controllare inoltre i log attivi RADIUS per verificare se l'ACL è stato scaricato dopo l'autenticazione dell'utente.

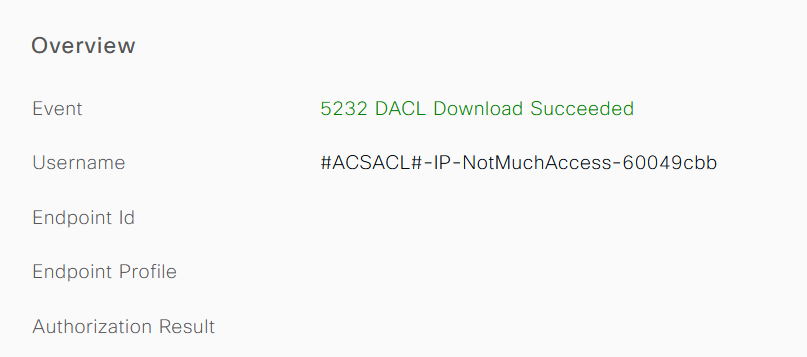

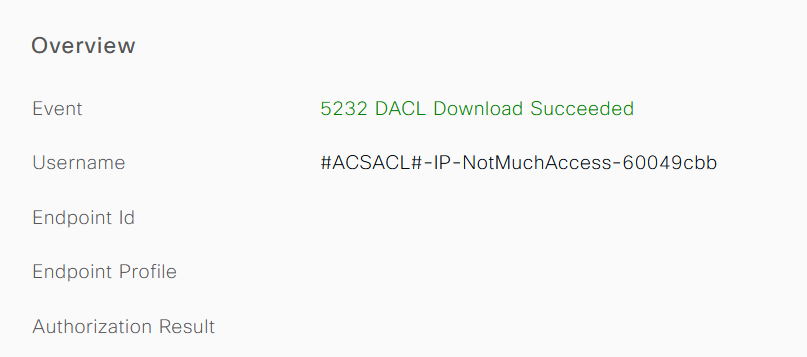

Fare clic sull'icona della lente di ingrandimento nel log di download di dACL riuscito e verificare la sezione Overview (Panoramica) per confermare il download di dACL.

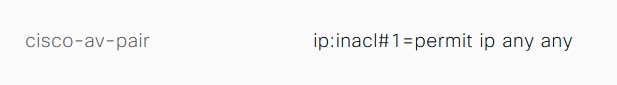

Controllare la sezione Result del report dettagliato per verificare il contenuto dell'ACL.

Risoluzione dei problemi

Non sono attualmente disponibili informazioni specifiche per risolvere i problemi relativi a questa configurazione.

Feedback

Feedback