Configurazione del concatenamento EAP con TEAP

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive come configurare ISE e Windows supplicant for Extensible Authentication Protocol (EAP) Chaining con TEAP.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

-

ISE

-

Configurazione del supplicant di Windows

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco ISE versione 3.0

- Windows 10 build 2004

- Conoscenza del protocollo TEAP (Extensible Authentication Protocol) basato su tunnel

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

TEAP è un metodo EAP (Extensible Authentication Protocol) basato su tunnel che stabilisce un tunnel sicuro ed esegue altri metodi EAP sotto la protezione di tale tunnel protetto.

L'autenticazione TEAP si verifica in due fasi dopo lo scambio iniziale di richiesta/risposta di identità EAP. Nella prima fase, TEAP utilizza l'handshake TLS per fornire uno scambio di chiavi autenticato e per stabilire un tunnel protetto. Una volta stabilito il tunnel, la seconda fase inizia con il peer e il server impegnati in un'ulteriore conversazione per stabilire le autenticazioni e i criteri di autorizzazione necessari.

Cisco ISE 2.7 e versioni successive supportano il protocollo TEAP. Gli oggetti TLV (Type-Length-Value) vengono utilizzati all'interno del tunnel per trasportare i dati relativi all'autenticazione tra il peer EAP e il server EAP.

Microsoft ha introdotto il supporto per TEAP in Windows versione 10 2004, rilasciato a maggio 2020.

Il concatenamento EAP consente l'autenticazione dell'utente e del computer all'interno di una sessione EAP/Radius anziché in due sessioni separate. In precedenza, per ottenere questo risultato, era necessario usare il modulo Cisco AnyConnect NAM e usare EAP-FAST sui sistemi Windows supplicant, in quanto il sistema Windows supplicant nativo non lo supportava. È ora possibile utilizzare Windows Native Supplicant per eseguire il concatenamento EAP con ISE 2.7 utilizzando TEAP.

Configurazione

Cisco ISE Configuration

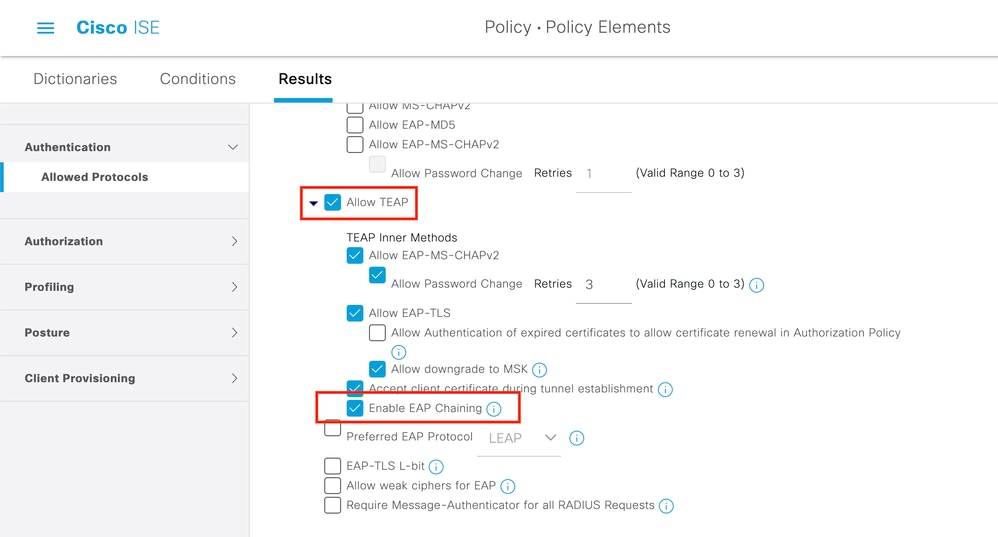

Passaggio 1. È necessario modificare i Protocolli consentiti per abilitare il concatenamento TEAP ed EAP.

Passare a ISE > Policy > Policy Elements > Results > Authentication > Allowed Protocols > Add New. Selezionare le caselle di controllo Concatenamento TEAP ed EAP.

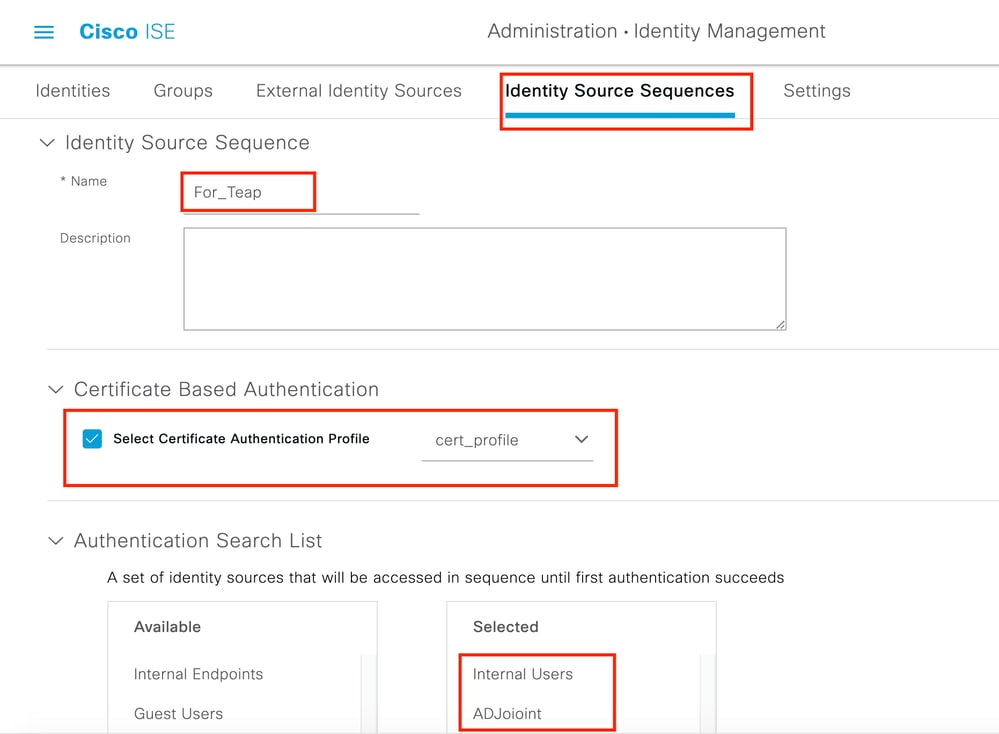

Passaggio 2. Creare un profilo di certificato e aggiungerlo alla sequenza Origine identità.

Individuare ISE > Administration > Identities > identity Source Sequence il profilo del certificato e selezionarlo.

Passaggio 3. È necessario chiamare questa sequenza nei criteri di autenticazione.

Individuare ISE > Policy > Policy Sets. Choose the Policy Set forDot1x > Authentication Policy e scegliere la sequenza di origine Identità creata al passo 2.

Passaggio 4. A questo punto è necessario modificare i criteri di autorizzazione nel set di criteri Dot1x.

Passare a ISE > Policy > Policy Sets. Choose the Policy Set for Dot1x > Authentication Policy.

È necessario creare due regole. La prima regola verifica che il computer sia autenticato, ma l'utente non lo è. La seconda regola verifica che l'utente e il computer siano autenticati.

La configurazione è completata dal lato server ISE.

Configurazione supplicant nativo di Windows

Configurazione supplicant nativo di WindowsConfigurare l'impostazione di autenticazione della rete cablata in questo documento.

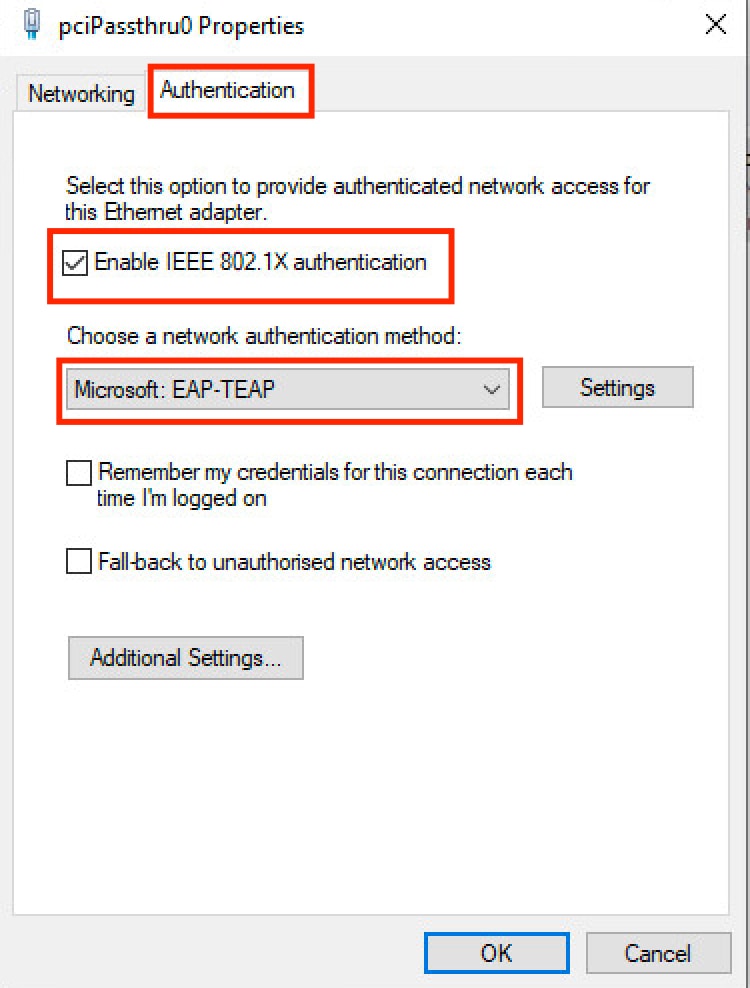

IndividuareControl Panel > Network and Sharing Center > Change Adapter Settings e fare clic con il pulsante destro del mouse su LAN Connection > Properties. Fare clic sulla Authentication scheda.

Passaggio 1. Fare clic su Authenticationa discesa e scegliere Microsoft EAP-TEAP.

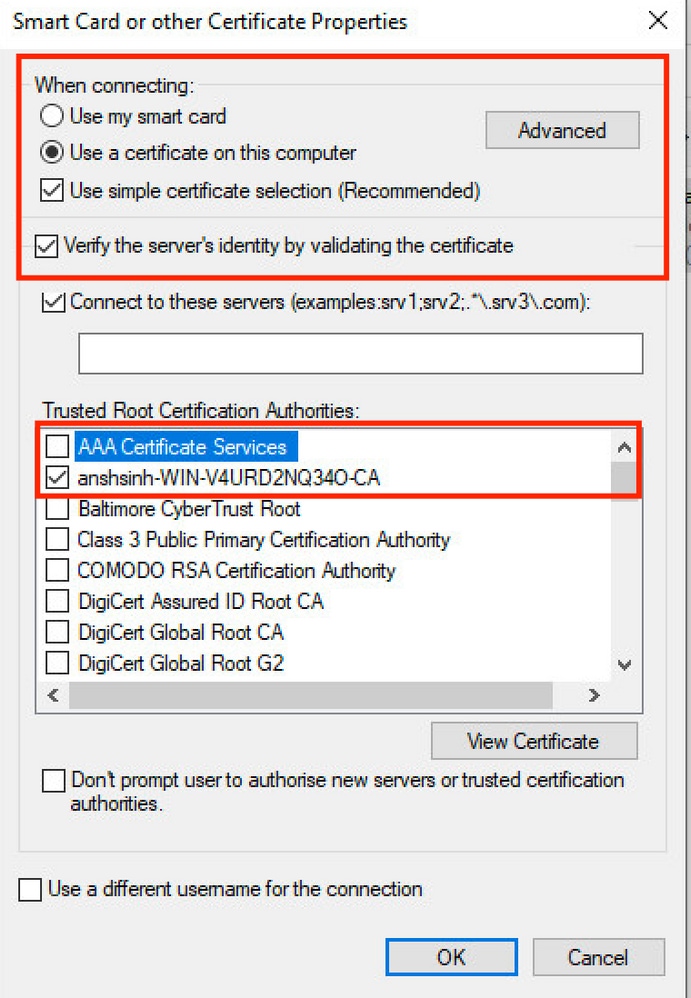

Passaggio 2. Fare clic sulSettings pulsante accanto a TEAP.

- Mantieni

Enable Identity Privacy abilitato conanonymous come identità. - Selezionare i server CA radice sotto Autorità di certificazione radice attendibili utilizzati per firmare il certificato per l'autenticazione EAP sul numero di serie del servizio (PSN) ISE.

Passaggio 3. In Autenticazione client scegliere il metodo EAP per l'autenticazione a Microsoft: smart card di altri certificati.

Passaggio 4. Per ogni menu a discesa del metodo EAP, fare clic sul Configurepulsante e modificare come da requisito e fare clic su OK.

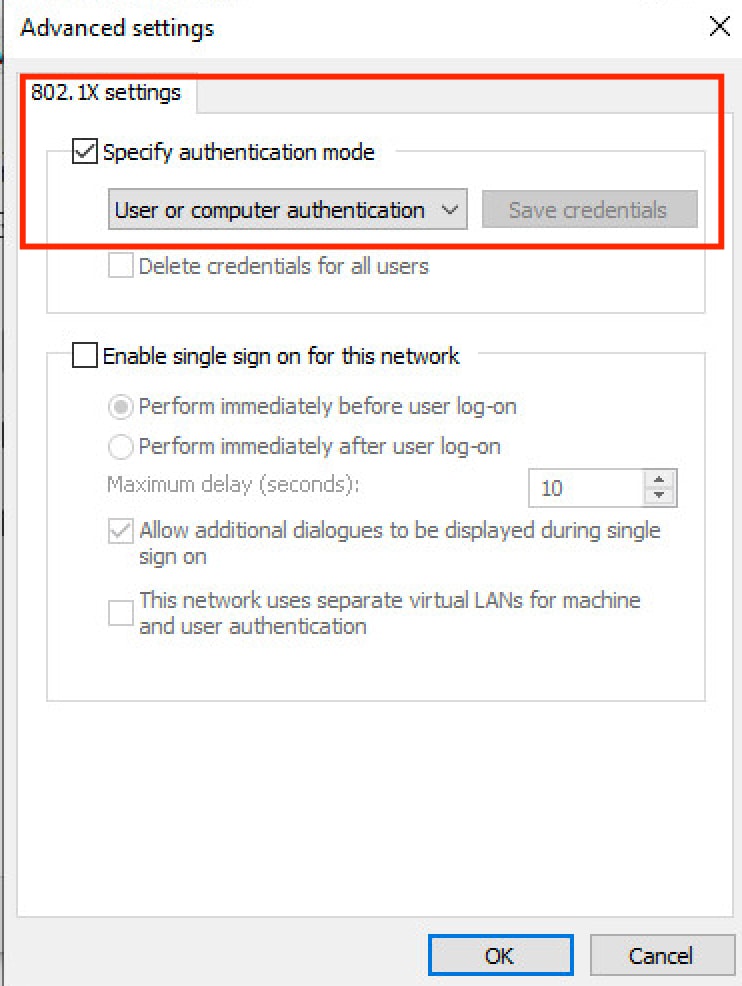

Passaggio 5. Fare clic sul pulsante nellaAdditional Settings parte inferiore.

- Abilita Specifica modalità di autenticazione.

- Impostare l'elenco a discesa sull'impostazione appropriata.

- Scegliere

User or computer authenticationin modo che entrambi siano autenticati e fare clic suOK.

Verifica

VerificaÈ possibile riavviare il computer con Windows 10 oppure disconnettersi e accedere. Ogni volta che viene visualizzata la schermata di accesso a Windows, viene attivata l'autenticazione del computer.

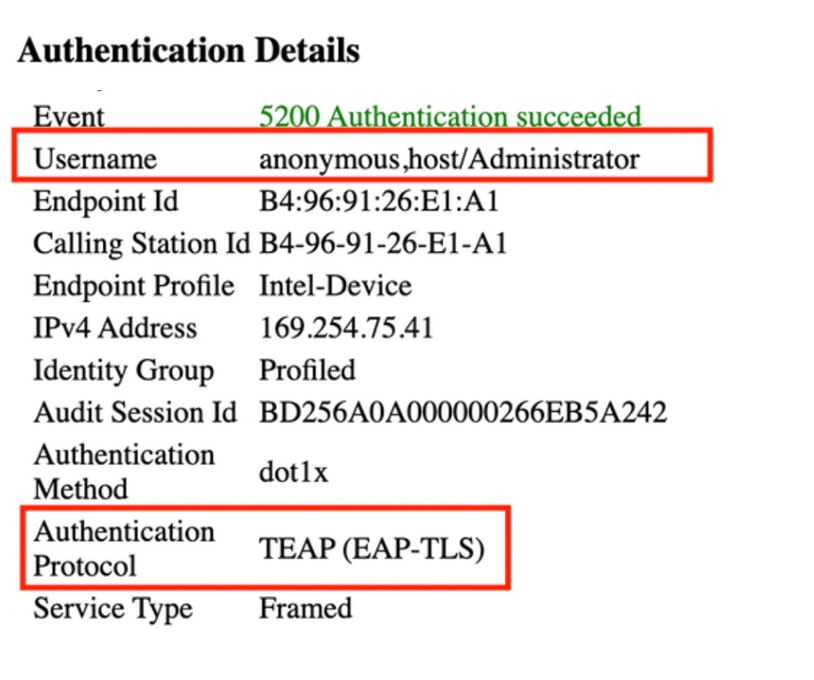

Nei log attivi viene visualizzato anonimo, host/amministratore (qui è il nome del computer) nel campo Identity. Verrà visualizzato l'anonimato perché è stata configurata la privacy del richiedente per l'identità.

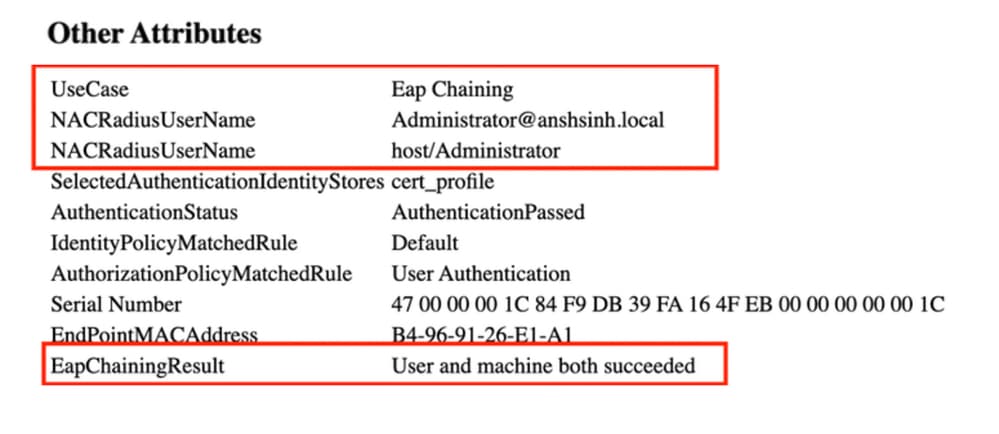

Quando si accede al PC con le credenziali, è possibile vedere nei log attivi Administrator@example.local, host/amministratore. Concatenamento EAP in cui l'autenticazione di computer e utente è stata eseguita in una sessione EAP.

Rapporto dettagliato sull'autenticazione

Rapporto dettagliato sull'autenticazione In Live Log Details, le autenticazioni del computer mostrano una sola NACRadiusUsername voce, mentre l'autenticazione dell'utente e del computer concatenati mostra due voci (una per l'utente e una per il computer). Inoltre, potete vedere sotto la Authentication Details sezione, che è TEAP (EAP-TLS) stata utilizzata per la Authentication Protocolpresentazione. Se si utilizza MSCHAPv2 per l'autenticazione di computer e utente, il protocollo di autenticazione visualizza TEAP (Microsoft: Secured password (EAP-MSCHAP v2)).

Autenticazione computer

Autenticazione computer

Autenticazione utente e computer

Autenticazione utente e computer

Risoluzione dei problemi

Risoluzione dei problemiSul sito ISE, è necessario abilitare i seguenti debug:

runtime-AAAnsfnsf-sessionActive Directory (per risolvere i problemi tra ISE e AD)

In Windows è possibile controllare i registri del Visualizzatore eventi.

Analisi log in tempo reale

Analisi log in tempo realeAutenticazione computer

Autenticazione computer

11001 Received RADIUS Access-Request 11017 RADIUS created a new session ... ... 11507 Extracted EAP-Response/Identity 12756 Prepared EAP-Request proposing TEAP with challenge ... ... 12758 Extracted EAP-Response containing TEAP challenge-response and accepting TEAP as negotiated 12800 Extracted first TLS record; TLS handshake started 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message ... ... 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded ... ... 11559 Client certificate was requested but not received inside the tunnel. Will continue with inner method. 11620 TEAP full handshake finished successfully ... ... 11627 Starting EAP chaining 11573 Selected identity type 'User' 11564 TEAP inner method started 11521 Prepared EAP-Request/Identity for inner EAP method ... ... 11567 Identity type provided by client is equal to requested 11522 Extracted EAP-Response/Identity for inner EAP method 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request ... ... 11515 Supplicant declined inner EAP method selected by Authentication Policy but did not proposed another one; inner EAP negotiation failed 11520 Prepared EAP-Failure for inner EAP method 11566 TEAP inner method finished with failure 22028 Authentication failed and the advanced options are ignored 33517 Sent TEAP Intermediate Result TLV indicating failure 11596 Prepared EAP-Request with another TEAP challenge ... ... 11574 Selected identity type 'Machine' 11564 TEAP inner method started 11521 Prepared EAP-Request/Identity for inner EAP method ... ... 11567 Identity type provided by client is equal to requested 11522 Extracted EAP-Response/Identity for inner EAP method 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 12523 Extracted EAP-Response/NAK for inner method requesting to use EAP-TLS instead 12522 Prepared EAP-Request for inner method proposing EAP-TLS with challenge 12625 Valid EAP-Key-Name attribute received 11596 Prepared EAP-Request with another TEAP challenge ... ... 12524 Extracted EAP-Response containing EAP-TLS challenge-response for inner method and accepting EAP-TLS as negotiated 12800 Extracted first TLS record; TLS handshake started 12545 Client requested EAP-TLS session ticket 12546 The EAP-TLS session ticket received from supplicant. Inner EAP-TLS does not support stateless session resume. Performing full authentication 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12571 ISE will continue to CRL verification if it is configured for specific CA - certificate for Users 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 12509 EAP-TLS full handshake finished successfully ... ... 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 61025 Open secure connection with TLS peer 15041 Evaluating Identity Policy 22072 Selected identity source sequence - forAD1 22070 Identity name is taken from certificate attribute 22037 Authentication Passed 12528 Inner EAP-TLS authentication succeeded 11519 Prepared EAP-Success for inner EAP method 11565 TEAP inner method finished successfully ... ... 33516 Sent TEAP Intermediate Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 11637 Inner method supports EMSK but the client provided only MSK. Allow downgrade as per configuration 11576 TEAP cryptobinding verification passed ... ... 15036 Evaluating Authorization Policy 24209 Looking up Endpoint in Internal Endpoints IDStore - anonymous,host/Administrator 24211 Found Endpoint in Internal Endpoints IDStore 11055 User name change detected for the session. Attributes for the session will be removed from the cache 15048 Queried PIP - Network Access.EapChainingResult 15016 Selected Authorization Profile - PermitAccess 33514 Sent TEAP Result TLV indicating success ... ... 11597 TEAP authentication phase finished successfully 11503 Prepared EAP-Success 11002 Returned RADIUS Access-Accept

Autenticazione utente e computer

Autenticazione utente e computer

11001 Received RADIUS Access-Request 11017 RADIUS created a new session ... ... 12756 Prepared EAP-Request proposing TEAP with challenge ... ... 12758 Extracted EAP-Response containing TEAP challenge-response and accepting TEAP as negotiated 12800 Extracted first TLS record; TLS handshake started 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 11596 Prepared EAP-Request with another TEAP challenge ... ... 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 11559 Client certificate was requested but not received inside the tunnel. Will continue with inner method. 11620 TEAP full handshake finished successfully 11596 Prepared EAP-Request with another TEAP challenge ... ... 11595 Extracted EAP-Response containing TEAP challenge-response 11627 Starting EAP chaining 11573 Selected identity type 'User' 11564 TEAP inner method started 11521 Prepared EAP-Request/Identity for inner EAP method 11596 Prepared EAP-Request with another TEAP challenge ... ... 11567 Identity type provided by client is equal to requested 11522 Extracted EAP-Response/Identity for inner EAP method 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 12523 Extracted EAP-Response/NAK for inner method requesting to use EAP-TLS instead 12522 Prepared EAP-Request for inner method proposing EAP-TLS with challenge ... ... 11595 Extracted EAP-Response containing TEAP challenge-response 12524 Extracted EAP-Response containing EAP-TLS challenge-response for inner method and accepting EAP-TLS as negotiated 12800 Extracted first TLS record; TLS handshake started 12545 Client requested EAP-TLS session ticket 12546 The EAP-TLS session ticket received from supplicant. Inner EAP-TLS does not support stateless session resume. Performing full authentication 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12526 Extracted EAP-Response for inner method containing TLS challenge-response 12571 ISE will continue to CRL verification if it is configured for specific CA - certificate for Users 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 12509 EAP-TLS full handshake finished successfully 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12526 Extracted EAP-Response for inner method containing TLS challenge-response 61025 Open secure connection with TLS peer 15041 Evaluating Identity Policy 22072 Selected identity source sequence - forAD1 22070 Identity name is taken from certificate attribute 22037 Authentication Passed 12528 Inner EAP-TLS authentication succeeded 11519 Prepared EAP-Success for inner EAP method 11565 TEAP inner method finished successfully 33516 Sent TEAP Intermediate Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge ... ... 11595 Extracted EAP-Response containing TEAP challenge-response 11637 Inner method supports EMSK but the client provided only MSK. Allow downgrade as per configuration 11576 TEAP cryptobinding verification passed 11574 Selected identity type 'Machine' 11564 TEAP inner method started ... ... 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 12523 Extracted EAP-Response/NAK for inner method requesting to use EAP-TLS instead 12522 Prepared EAP-Request for inner method proposing EAP-TLS with challenge ... ... 12524 Extracted EAP-Response containing EAP-TLS challenge-response for inner method and accepting EAP-TLS as negotiated 12800 Extracted first TLS record; TLS handshake started 12545 Client requested EAP-TLS session ticket 12546 The EAP-TLS session ticket received from supplicant. Inner EAP-TLS does not support stateless session resume. Performing full authentication 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12526 Extracted EAP-Response for inner method containing TLS challenge-response 12571 ISE will continue to CRL verification if it is configured for specific CA - certificate for Users 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 12509 EAP-TLS full handshake finished successfully 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 12526 Extracted EAP-Response for inner method containing TLS challenge-response 61025 Open secure connection with TLS peer 15041 Evaluating Identity Policy 22072 Selected identity source sequence - forAD1 22070 Identity name is taken from certificate attribute 22037 Authentication Passed 12528 Inner EAP-TLS authentication succeeded 11519 Prepared EAP-Success for inner EAP method 11565 TEAP inner method finished successfully 33516 Sent TEAP Intermediate Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 11637 Inner method supports EMSK but the client provided only MSK. Allow downgrade as per configuration 11576 TEAP cryptobinding verification passed 15036 Evaluating Authorization Policy 24209 Looking up Endpoint in Internal Endpoints IDStore - Administrator@example.local,host/Administrator 24211 Found Endpoint in Internal Endpoints IDStore 11055 User name change detected for the session. Attributes for the session will be removed from the cache 15048 Queried PIP - Network Access.EapChainingResult 15016 Selected Authorization Profile - PermitAccess 33514 Sent TEAP Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 11597 TEAP authentication phase finished successfully 11503 Prepared EAP-Success 11002 Returned RADIUS Access-Accept

Informazioni correlate

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

3.0 |

18-Jun-2024 |

Titolo, introduzione, testo alternativo, traduzione automatica e formattazione aggiornati. |

1.0 |

10-Dec-2020 |

Versione iniziale |

Contributo dei tecnici Cisco

- Anshu SinhaResponsabile tecnico ASIC Engineering

Feedback

Feedback