Introduzione

Questo documento descrive come integrare Intune Mobile Device Management (MDM) con Cisco Identity Services Engine (ISE).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenza dei servizi MDM in Cisco ISE

- Conoscenza dei servizi di Microsoft Azure Intune

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco Identity Services Engine 3.0

- Applicazione Microsoft Azure Intune

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

I server MDM proteggono, monitorano, gestiscono e supportano i dispositivi mobili distribuiti tra gli operatori mobili, i provider di servizi e le aziende. Questi server fungono da policy server che controlla l'utilizzo di alcune applicazioni su un dispositivo mobile (ad esempio, un'applicazione di posta elettronica) nell'ambiente distribuito. Tuttavia, la rete è l'unica entità in grado di fornire accesso granulare agli endpoint in base agli Access Control Lists (ACL). ISE richiede ai server MDM gli attributi dei dispositivi necessari per creare ACL che offrano ai dispositivi il controllo dell'accesso alla rete. Cisco ISE si integra con Microsoft Intune MDM Server per aiutare le organizzazioni a proteggere i dati aziendali quando i dispositivi tentano di accedere alle risorse locali.

Configurazione

Esempio di rete

Configura Microsoft Intune

Importa i certificati dal portale Intune nell'archivio attendibile ISE

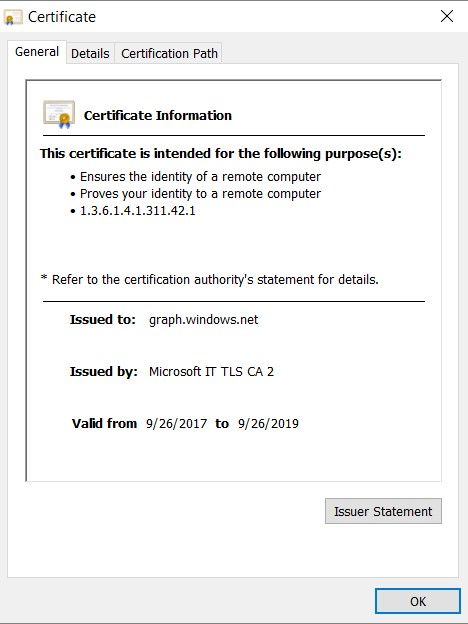

Accedere alla console di amministrazione di Intune o alla console di amministrazione di Azure, a seconda del sito in cui si trova il tenant. Utilizzare il browser per ottenere i dettagli del certificato:

Passaggio 1. Aprire il file Microsoft Azure portal da un browser Web.

Passaggio 2. Fare clic sul simbolo di blocco nella barra degli strumenti del browser, quindi fare clic su View Certificates.

Passaggio 3. Nella finestra Certificato fare clic sulla Certification Path scheda. Di seguito è riportato un esempio:

Passaggio 4. Individuare Baltimore Cyber Trust root, la CA radice comune. Tuttavia, se esiste un'altra CA radice diversa, fare clic su tale certificato. Nella scheda Dettagli del certificato CA radice è possibile copiarlo nel file e salvarlo come certificato BASE64.

Passaggio 5. In ISE, selezionare Administration > System > Certificates > Trusted Certificates, e importare il certificato radice appena salvato. Assegnare al certificato un nome significativo, ad esempio Azure MDM. Ripetere la procedura anche per i certificati CA intermedi.

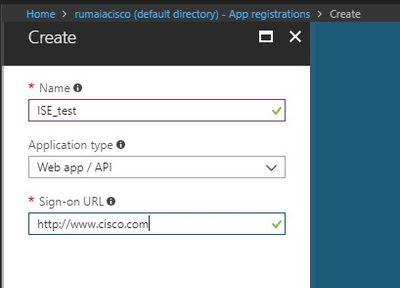

Distribuire ISE come applicazione nel portale di Azure

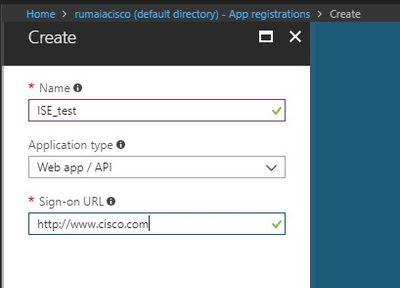

Passaggio 1. Passare allaAzure Active Directory e scegliere App registrations.

Passaggio 2. In App registrations, creare una nuova registrazione dell'applicazione con il nome ISE. Fare clicCreate come illustrato nell'immagine.

Passaggio 3. Scegliere Settings per modificare l'applicazione e aggiungere i componenti necessari.

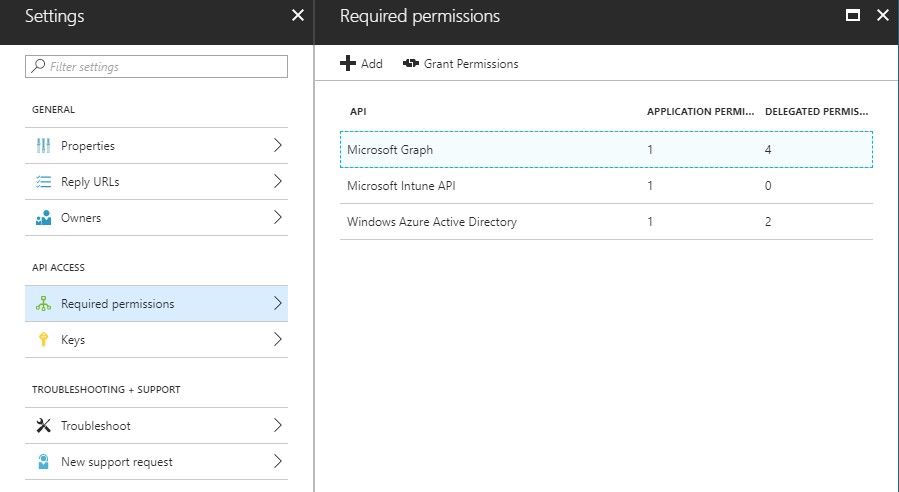

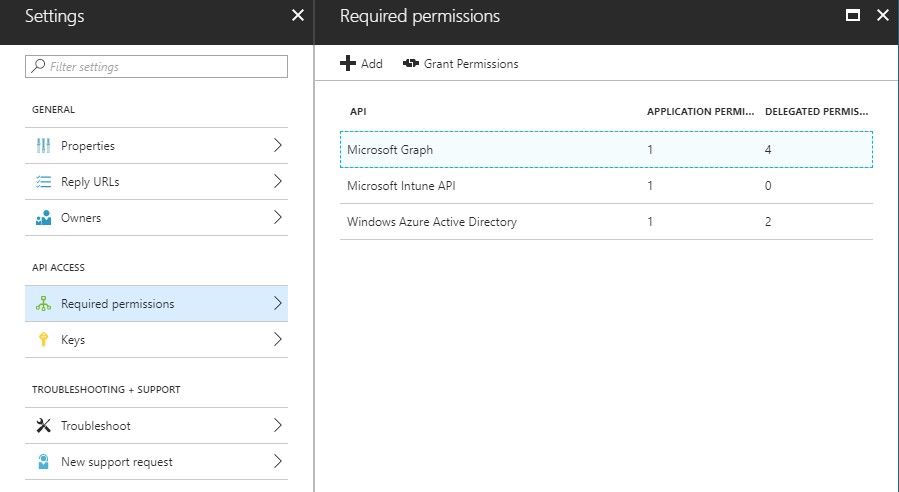

Passaggio 4. In Settings, Scegliere le autorizzazioni necessarie e applicare le opzioni seguenti:

- Microsoft Graph

- Autorizzazioni applicazione

- Autorizzazioni delegate

- Lettura della configurazione e dei criteri dei dispositivi di Microsoft Intune

- Lettura della configurazione di Microsoft Intune

- Accedi utenti

- Accedere ai dati dell'utente in qualsiasi momento

- API di Microsoft Intune

- Autorizzazioni applicazione

- Ottieni informazioni sullo stato e sulla conformità del dispositivo da Microsoft Intune

- Windows Azure Active Directory

- Autorizzazioni applicazione

- Autorizzazioni delegate

- Leggi dati directory

- Accedi e leggi il profilo utente

Il risultato della configurazione è simile a quello mostrato di seguito:

Passaggio 5. Fare clic su Grant Permissions per confermare tutte le autorizzazioni dell'applicazione. Per rendere effettiva questa procedura sono necessari 5-10 minuti. Modificare il file dellAzure Manifest'applicazione creata per importare i certificati ISE CA interni.

Importa certificati ISE nell'applicazione in Azure

Passaggio 1. Scaricare il file manifesto per l'applicazione.

Nota: è un file con estensione JSON. Non modificare il nome o l'estensione del file, altrimenti non verrà eseguito.

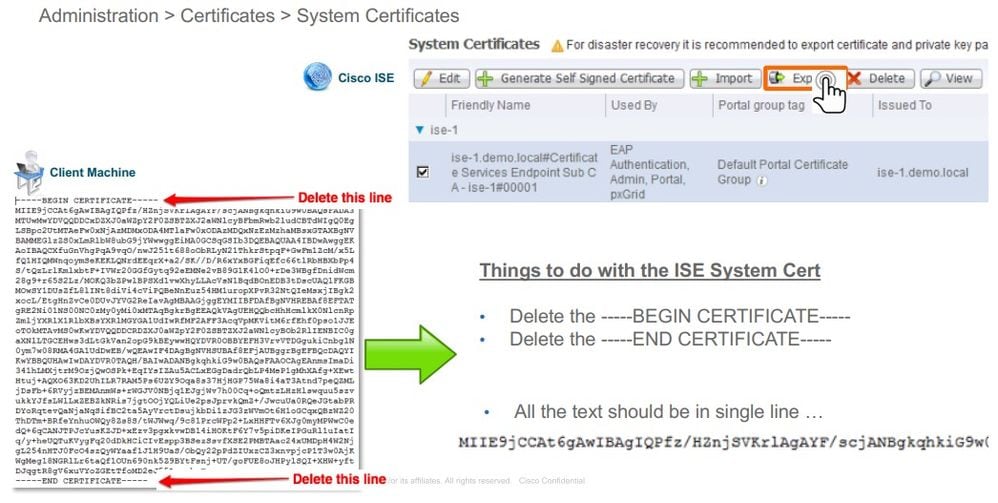

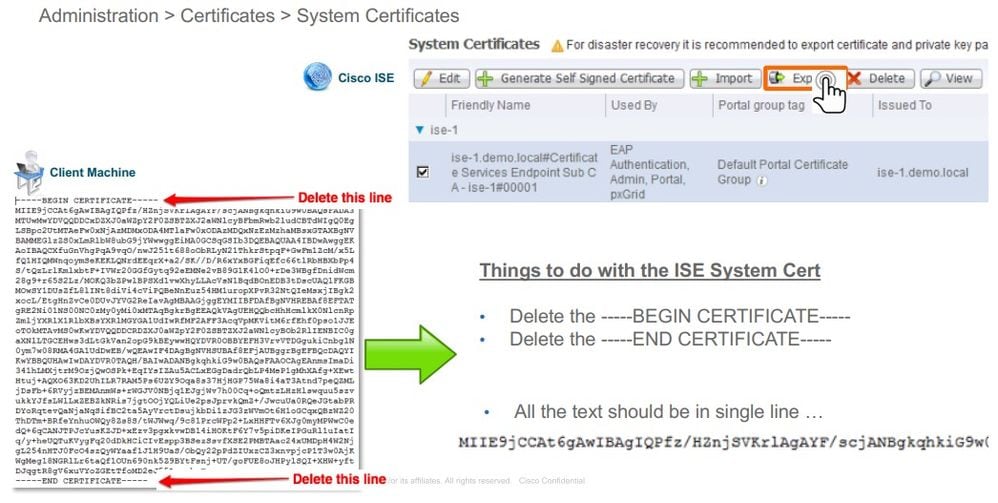

Passaggio 2. Esportare il certificato di sistema ISE da tutti i nodi. Nel PAN, passare a Administration > System > Certificates > System Certificates, scegliere il certificato predefinito del server autofirmato e fare clic su Export.. Selezionate Export Certificate Only(default) e scegliete una posizione in cui salvarlo. Eliminare i tag BEGIN e END dal certificato e copiare il resto del testo in un'unica riga. Questa opzione è applicabile alle versioni precedenti a giugno 2020 descritte nella sezione Opzioni legacy.

A partire da giugno 2020, il portale consente di caricare i certificati direttamente.

Opzione legacy:

Passaggio 1. Eseguire una procedura PowerShell per convertire il certificato in BASE64 e importarlo correttamente nel file manifesto JSON di Azure. Utilizzare l'applicazione Windows PowerShell o Windows PowerShell ISE di Windows. Utilizzare i seguenti comandi:

$cer = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2 $cer.Import(“mycer.cer”) $bin = $cer.GetRawCertData() $base64Value = [System.Convert]::ToBase64String($bin) $bin = $cer.GetCertHash() $base64Thumbprint = [System.Convert]::ToBase64String($bin) $keyid = [System.Guid]::NewGuid().ToString()

Passaggio 2. Mantenere i valori per $base64Thumbprint, $base64Value, e $keyid, utilizzati nel passaggio successivo. Tutti questi valori vengono aggiunti al campo JSON keyCredentialspoiché, per impostazione predefinita, ha il seguente aspetto:

A tale scopo, assicurarsi di utilizzare i valori nell'ordine seguente:

"keyCredentials": [ { “customKeyIdentifier“: “$base64Thumbprint_from_powerShell_for_PPAN”, “keyId“: “$keyid_from_above_PPAN“, "type": "AsymmetricX509Cert", "usage": "Verify", "value": "Base64 Encoded String of ISE PPAN cert" }, { “customKeyIdentifier“: “$base64Thumbprint_from_powerShell_for_SPAN”, “keyId“: “$keyid_from_above_SPAN“, "type": "AsymmetricX509Cert", "usage": "Verify", "value": "Base64 Encoded String of ISE SPAN cert" } ],

Passaggio 3. Caricare il file modificatoJSON nel portale di Azure per convalidare il keyCredentials file dai certificati utilizzati in ISE.

Deve avere un aspetto simile al seguente:

Passaggio 4. Tenere presente che dopo il caricamento, il value campo in keyCredentials mostra null poiché questa impostazione viene applicata dal lato Microsoft in modo da non consentire la visualizzazione di questi valori dopo il primo caricamento.

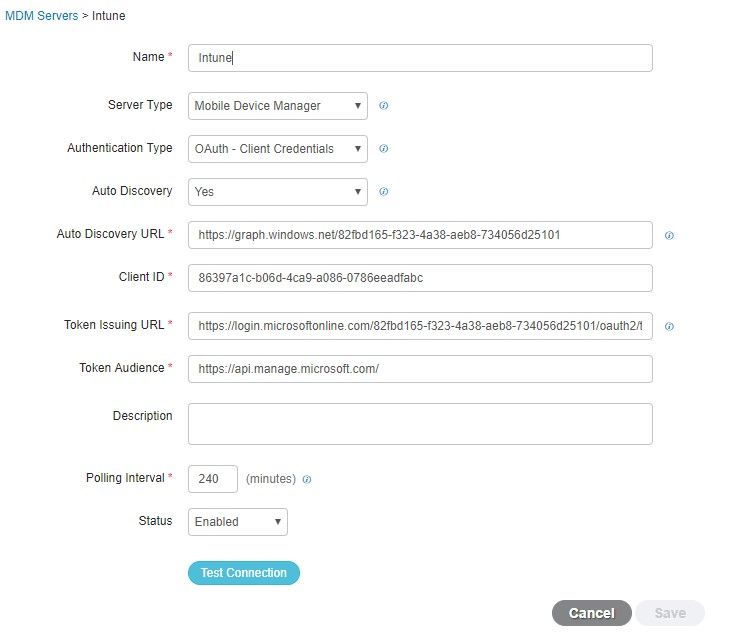

I valori richiesti per aggiungere il server MDM in ISE possono essere copiati da Microsoft Azure AD Graph API Endpoint e OAUTH 2.0 Token Endpointda.

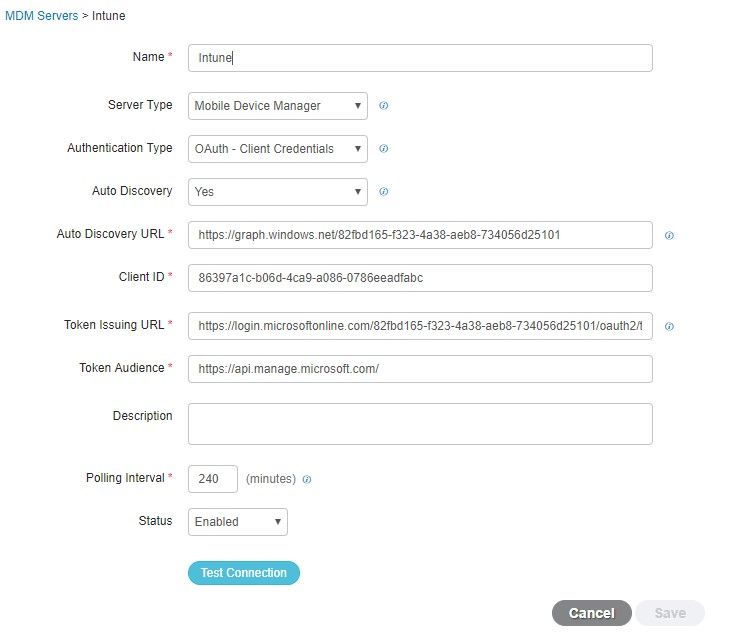

Questi valori devono essere immessi nell'interfaccia grafica di ISE. Individuare Administration > Network Resources > External MDM e aggiungere un nuovo server:

| ISE |

Intune |

| URL individuazione automatica |

Endpoint > Endpoint API di Microsoft Azure AD Graph |

| ID client |

{Registered-App-Name} > ID applicazione |

| URL di emissione token |

Endpoint > Endpoint token OAuth 2.0 |

Una volta completata la configurazione, lo stato risulta abilitato.

Verifica e risoluzione dei problemi

"Connessione al server non riuscita" basata su sun.security.validator.ValidatorException

Passaggio 1. Raccogliere il bundle di supporto con questi log a livello TRACE:

portal (guest.log) mdmportal (ise-psc.log) external-mdm (ise-psc.log)

Passaggio 2. Controllare ise-psc.log i seguenti registri:

2016-10-17 12:45:52,158 DEBUG [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmAzureActiveDirectoryClient -::::- ClientId - a46a6fd7-4a31-4471-9078-59cb2bb6a5ab, Token issuance endpoint - https://login microsoftonline.com/273106dc-2878-42eb-b7c8-069dcf334687/oauth2/token, ResourceId/App Id uri - https://graph.windows.net 2016-10-17 12:45:52,329 DEBUG [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmCertAndKeyUtil -::::- Certificate Friendly Name -USMEM-AM01-ISE.Sncorp.smith-nephew.com#USMEM-AM01-ISE.Sncorp.smith-nephew.c om#00003 2016-10-17 12:45:52,354 DEBUG [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmCertAndKeyUtil -::::- Result of command invocation 2016-10-17 12:45:52,363 DEBUG [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmCertAndKeyUtil -::::- Result of command invocation 2016-10-17 12:45:52,364 DEBUG [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmCertAndKeyUtil -::::- Successfuly decrypted private key 2016-10-17 12:45:52,794 ERROR [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmAzureActiveDirectoryClient -::::- There is a problem with the Azure certificates or ISE trust store. sun.security.validator .ValidatorException: PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target 2016-10-17 12:45:52,794 ERROR [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmAzureActiveDirectoryClient -::::- Unable to acquire access token from Azure java.util.concurrent.ExecutionException: javax.net.ssl.SSLHandshakeException: sun.security.validator.ValidatorException: PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException : unable to find valid certification path to requested target

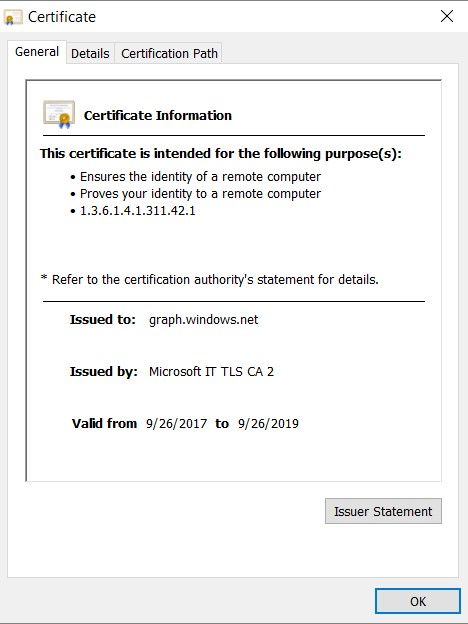

Ciò indica che è necessario importare il graph.microsoft.com certificato presente in questa pagina.

Passaggio 3. Fare clic sull'lockericona e controllare i dettagli del certificato.

Passaggio 4. Salvarlo in un file in formato BASE64 e importarlo in ISE Trusted Store. Assicurarsi di importare l'intera catena di certificati. Al termine, verificare nuovamente la connessione al server MDM.

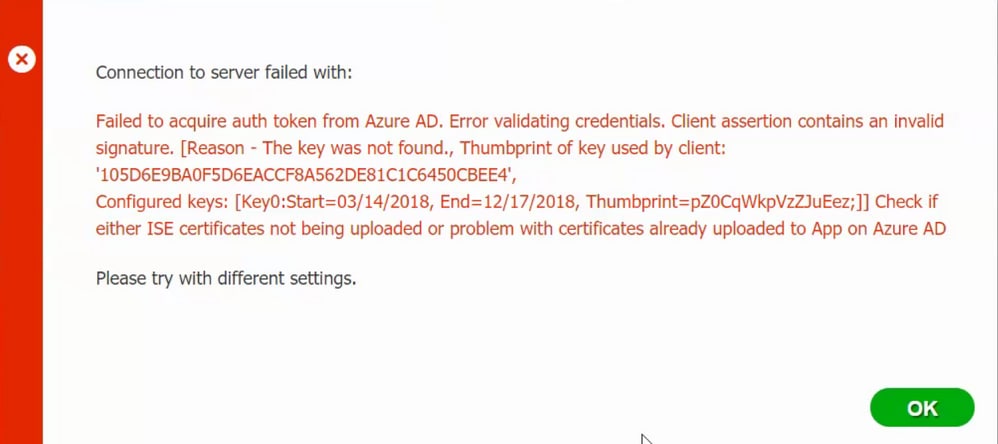

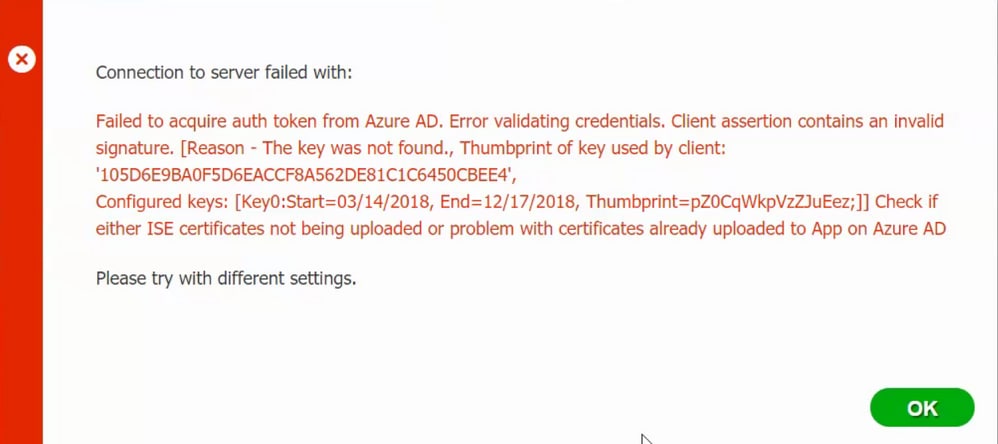

Non è stato possibile acquisire il token Auth da Azure AD

Questo errore si verifica in genere quando il JSON file manifesto contiene una catena di certificati ISE errata. Prima di caricare il file manifesto in Azure, verificare se è presente almeno questa configurazione:

"keyCredentials": [ { “customKeyIdentifier“: “$base64Thumbprint_from_powerShell_for_PPAN”, “keyId“: “$keyid_from_above_PPAN“, "type": "AsymmetricX509Cert", "usage": "Verify", "value": "Base64 Encoded String of ISE PPAN cert" }, { “customKeyIdentifier“: “$base64Thumbprint_from_powerShell_for_SPAN”, “keyId“: “$keyid_from_above_SPAN“, "type": "AsymmetricX509Cert", "usage": "Verify", "value": "Base64 Encoded String of ISE SPAN cert" } } ],

L'esempio precedente si basa su uno scenario in cui sono presenti una PAN e una SAN. Eseguire nuovamente gli script da PowerShell e importare i valori BASE64 appropriati. Provare a caricare il file manifesto e non si devono riscontrare errori.

$cer = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2 $cer.Import(“mycer.cer”) $bin = $cer.GetRawCertData() $base64Value = [System.Convert]::ToBase64String($bin) $bin = $cer.GetCertHash() $base64Thumbprint = [System.Convert]::ToBase64String($bin) $keyid = [System.Guid]::NewGuid().ToString()

Ricordare di applicare i valori per $base64Thumbprint, $base64Value e $keyid come indicato nei passaggi della sezione Configura.

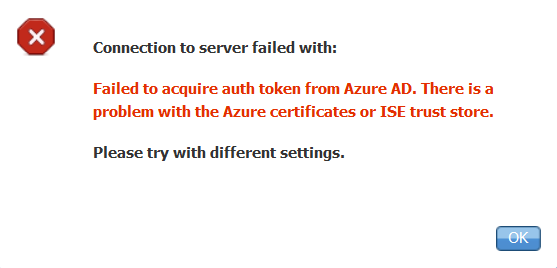

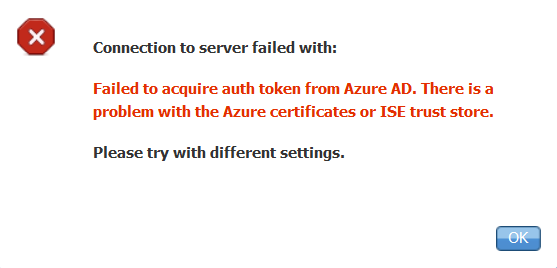

Non è stato possibile acquisire il token Auth da Azure AD

Questo errore si verifica spesso quando non vengono concesse le autorizzazioni corrette all'app Azure in portal.azure.com. Verificare che l'app abbia gli attributi corretti e fare clic Grant Permissions dopo ogni modifica.

Questo messaggio viene visualizzato quando ISE tenta di accedere all'URL di emissione del token e restituisce un certificato che ISE non restituisce. Verificare che l'intera catena di CA si trovi nell'archivio di attendibilità ISE. Se il problema persiste anche dopo l'installazione del certificato corretto nell'archivio attendibile di ISE, eseguire l'acquisizione dei pacchetti e verificare la connettività per verificare gli elementi inviati.

Informazioni correlate

Feedback

Feedback