Integrazione di AD per l'interfaccia grafica ISE e accesso tramite CLI

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

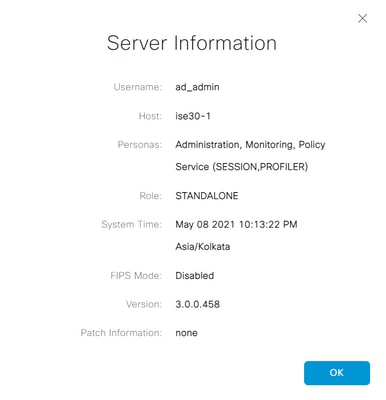

Questo documento descrive la configurazione di Microsoft AD come archivio identità esterno per l'accesso amministrativo alla GUI e alla CLI di Cisco ISE Management.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Configurazione di Cisco ISE versione 3.0

- Microsoft AD

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco ISE versione 3.0

- Windows Server 2016

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

Utilizzare questa sezione per configurare l'uso di Microsoft AD come archivio identità esterno per l'accesso amministrativo all'interfaccia utente grafica di gestione di Cisco ISE.

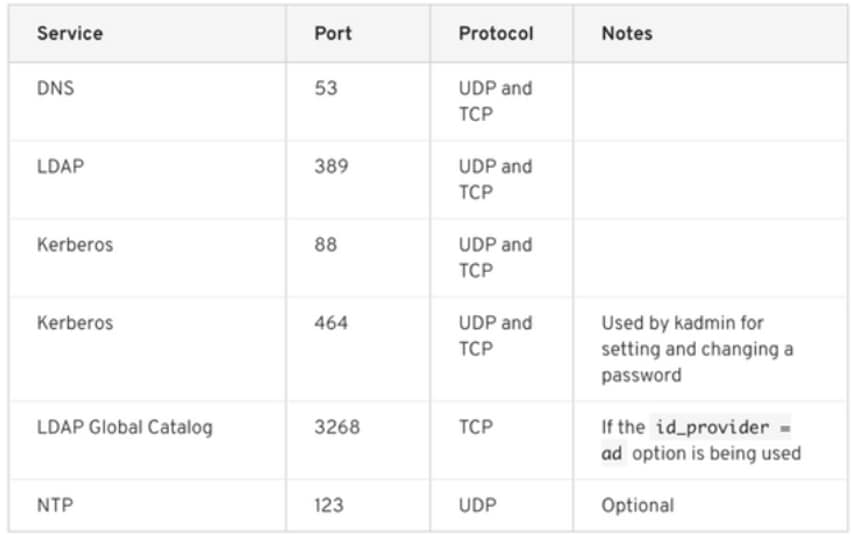

Queste porte vengono usate tra il nodo ISE e AD per questa comunicazione:

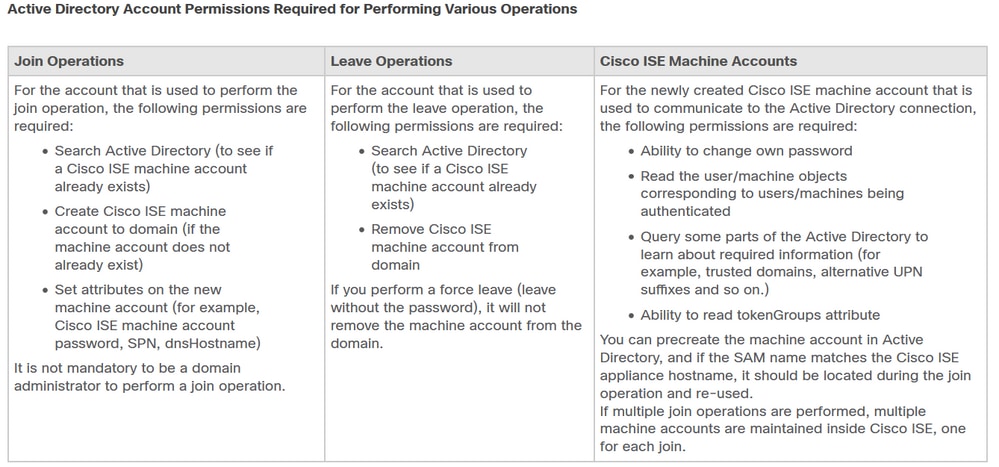

Nota: verificare che l'account AD disponga di tutti i privilegi necessari.

Iscriviti ad ISE 2008

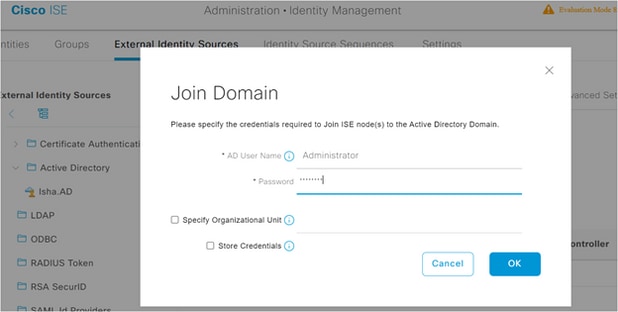

- Passa a

Administration > Identity Management > External Identity Sources > Active Directory. - Immettere il nuovo nome del punto di join e il dominio Active Directory.

- Immettere le credenziali dell'account AD che consente di aggiungere e modificare gli oggetti computer e fare clic su OK.

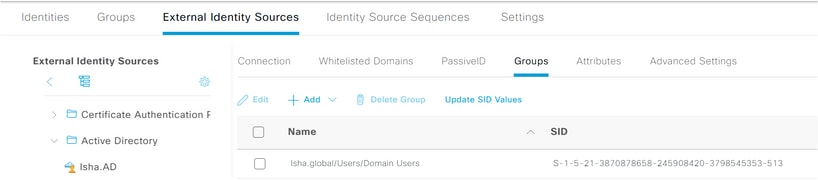

Seleziona gruppi di directory

- Passa a

Administration > Identity Management > External Identity Sources > Active Directory > Groups > Add > Select groups form Directory. - Importare almeno un gruppo AD a cui appartiene l'amministratore.

Abilita accesso amministrativo per AD

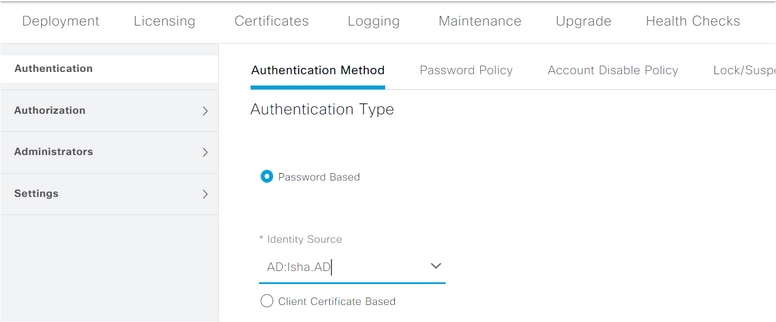

Abilita accesso amministrativo per ADCompletare questa procedura per abilitare l'autenticazione basata su password per AD:

- Passa a

Administration > System > Admin Access > Authentication. - Dalla

Authentication Method scheda, scegliere l'Password Based opzione. - Selezionare AD dall'elenco a

Identity Source discesa. - Fare clic su

Save Changes.

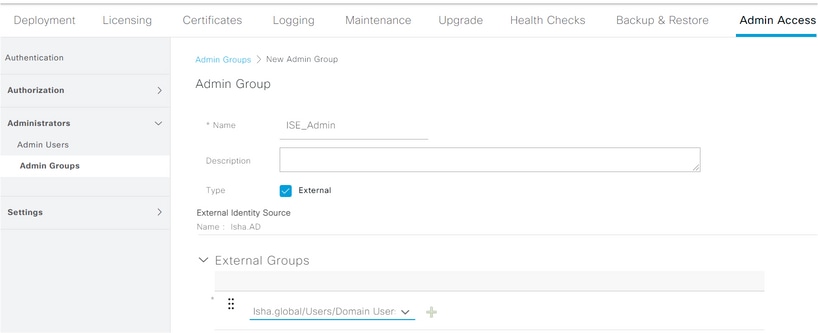

Configurare il mapping tra il gruppo di amministratori e il gruppo AD

Configurare il mapping tra il gruppo di amministratori e il gruppo ADDefinire un Cisco ISE Admin Group e mapparlo a un gruppo AD. In questo modo è possibile determinare le Role Based Access Control (RBAC) autorizzazioni per l'amministratore in base all'appartenenza ai gruppi in Active Directory.

- Passa a

Administration > System > Admin Access > Administrators > Admin Groups. - Fare clic

Add nell'intestazione della tabella per visualizzare il nuovo riquadro diAdmin Group configurazione. - Immettere il nome del nuovo gruppo Amministratore.

- Nel

Type campo, selezionare laExternal casella di controllo. - Dall'elenco a

External Groups discesa, scegliere il gruppo AD a cui si desidera mappare questo gruppo amministrativo, come definito nellaSelect Directory Groups sezione. - Fare clic su

Save Changes.

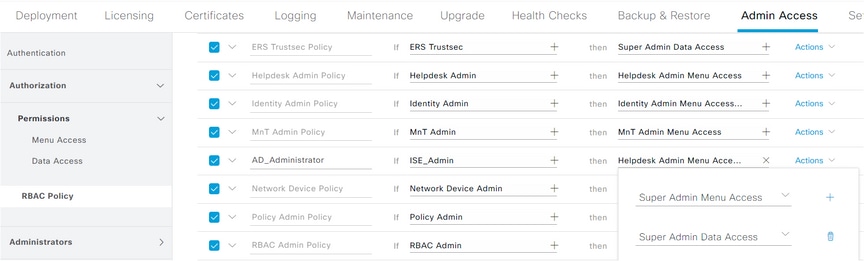

Impostare le autorizzazioni RBAC per il gruppo Admin

Impostare le autorizzazioni RBAC per il gruppo AdminCompletare questi passaggi per assegnare le autorizzazioni RBAC ai gruppi amministrativi creati nella sezione precedente:

- Passa a

Administration > System > Admin Access > Authorization > Policy. - Dall'elenco a

Actions discesa a destra, scegliereInsert New Policy di aggiungere un nuovo criterio. - Creare una nuova regola denominata

AD_Administrator. Mapping con il gruppo Admin definito nella sezioneEnable Administrative Access for AD e assegnare le relative autorizzazioni.Nota: in questo esempio, viene assegnato il gruppo Admin denominato Super Admin, che equivale all'account admin standard.

- Fare clic su

Save Changes. Confirmation of the changes saved (Conferma delle modifiche salvate) nell'angolo inferiore destro della GUI.

Accesso GUI ISE con credenziali AD

Accesso GUI ISE con credenziali ADPer accedere alla GUI di ISE con le credenziali di AD, completare la procedura seguente:

- Uscire dalla GUI amministrativa.

- Selezionare AD dall'elenco a

Identity Source discesa. - Immettere il nome utente e la password dal database di Active Directory ed eseguire l'accesso.

Nota: per impostazione predefinita, ISE utilizza l'archivio utenti interno nel caso in cui AD non sia raggiungibile o le credenziali dell'account utilizzate non esistano in AD. Ciò semplifica l'accesso rapido se si utilizza l'archivio interno mentre AD è configurato per l'accesso amministrativo.

Accesso CLI ISE con credenziali AD

Accesso CLI ISE con credenziali ADL'autenticazione con un'origine identità esterna è più sicura rispetto a quella con il database interno. RBAC per CLI Administrators supporta un archivio identità esterno.

Nota: ISE versione 2.6 e successive supportano solo AD come origine dell'identità esterna per l'accesso dalla CLI.

Gestione di un'unica origine per le password senza la necessità di gestire più policy sulle password e di amministrare gli utenti interni all'interno di ISE, con una conseguente riduzione di tempi e sforzi.

Prerequisiti

È necessario aver definito l'utente Admin e averlo aggiunto a un gruppo Administrator. L'amministratore deve essere un Super Admin.

Definizionethe User’s Attributes in the AD User Directory.

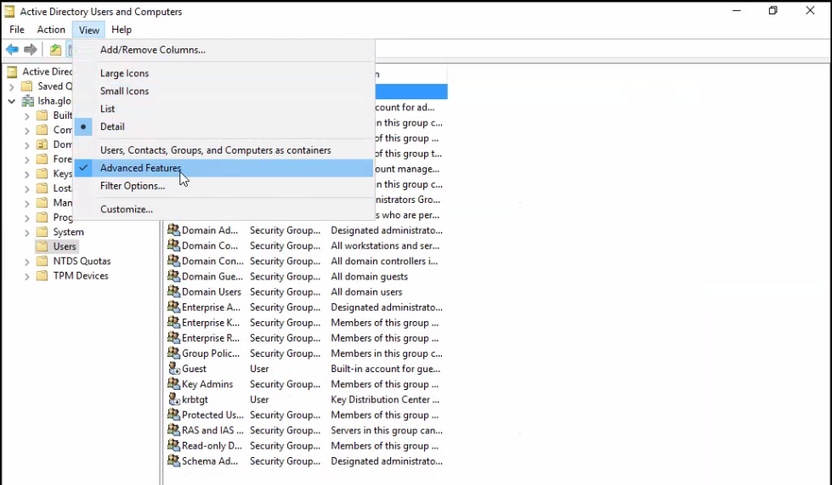

Sul server Windows in cui viene eseguito, Active Directory, modificare gli attributi per ogni utente che si intende configurare come amministratore CLI.

- Aprire il

Server Manager Window, e passare aServer Manager > Roles > Active Directory Domain Services > Active Directory Users and Computers > [ ad.adserver ] <ad_server>.local. - Attivare

Advanced Features nel menu Visualizza per modificare gli attributi di un utente.

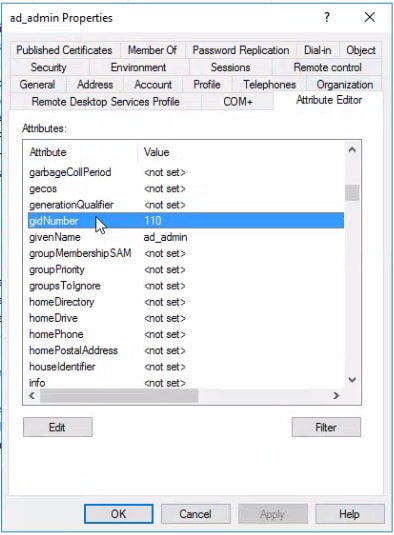

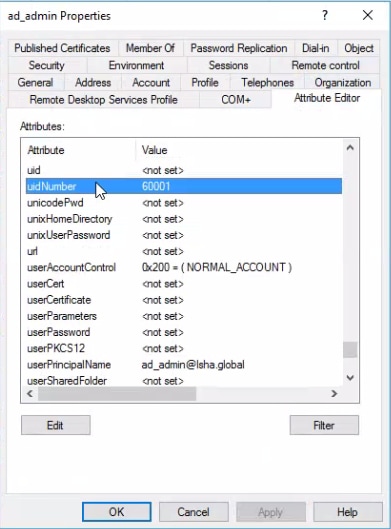

- Passare al gruppo AD che contiene l'utente Amministratore e individuare tale utente.

- Fare doppio clic sull'utente per aprire la

Properties finestra e scegliere ilAttribute Editor pulsante. - Fare clic su un attributo e immettere

gid per individuare l'gidNumber attributo. Se l'gidNumber attributo non è presente, fare clic sulFilter pulsante e deselezionare.Mostra solo gli attributi con valori.

- Fare doppio clic sul nome dell'attributo per modificarlo. Per ogni utente:

- Assegnare un valore

uidNumber maggiore di 60000 e assicurarsi che il numero sia univoco. - Assegnare

gidNumber come 110 o 111. - GidNumber 110 indica un utente amministratore, mentre 111 indica un utente di sola lettura.

- Non modificare il

uidNumber dopo l'assegnazione. - Se si modifica il

gidNumber pacchetto, attendere almeno cinque minuti prima di stabilire una connessione SSH.

- Assegnare un valore

Aggiunta dell'utente CLI di amministrazione al dominio AD

Connettersi alla CLI di Cisco ISE, eseguire il identity-store comando e assegnare l'utente Admin all'archivio ID.

Ad esempio, per mappare l'utente amministratore CLI ad Active Directory definito in ISE come isha.global, eseguire questo comando:

identity-store active-directory domain-name <Domain name> user <AD join username>

Una volta completato il join, connettersi alla Cisco ISE CLI e accedere come utente Admin CLI per verificare la configurazione.

Se il dominio usato in questo comando è stato aggiunto in precedenza al nodo ISE, aggiungere nuovamente il dominio nella console Administrators.

- Nell'interfaccia utente di Cisco ISE, fare clic sull

Menu 'icona e selezionareAdministration > Identity Management > External Identity Sources. - Nel riquadro di sinistra, scegliere

Active Directory e scegliere il proprio nome AD. - Nel riquadro di destra è possibile che lo stato della connessione AD sia

Operational. Ci siano errori se si prova la connessione con Test User con MS-RPC o Kerberos. - Verificare di poter ancora accedere alla CLI di Cisco ISE come utente Admin CLI.

ISE CLI

ISE CLI- Accedere alla CLI di ISE:

ise30-1/admin# configure terminal Enter configuration commands, one per line. End with CNTL/Z. ise30-1/admin(config)#

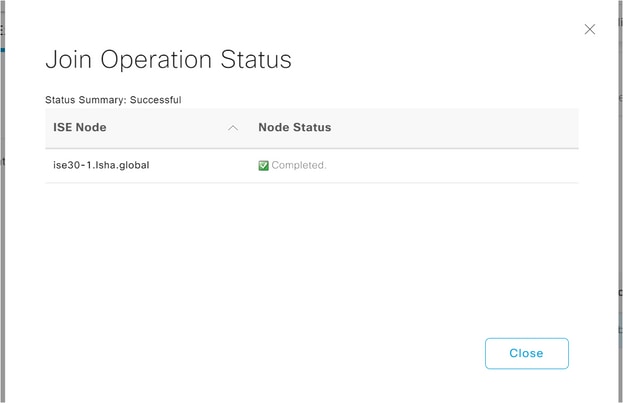

- Aggiungere il nodo al dominio:

ise30-1/admin(config)# identity-store active-directory domain-name isha.global user Administrator

Se il dominioisha.global è già stato aggiunto tramite l'interfaccia utente, è necessario aggiungerlo di nuovoisha.global dall'interfaccia utente dopo questa configurazione. Fino a quando non si verifica il rejoin, le autenticazioni nonisha.global riescono.Do you want to proceed? Y/N:YPassword for Administrator:

Aggiunta al dominio isha.global completata.Note:

- Se il dominio è già stato aggiunto tramite GUI, aggiungere di nuovo il nodo dalla GUI; in caso contrario, le autenticazioni di AD continuano a fallire.

- Tutti i nodi devono essere uniti singolarmente tramite la CLI.Verifica

Attualmente non è disponibile una procedura di verifica per questa configurazione.

Risoluzione dei problemi

Problemi di join

I problemi durante l'operazione di join e i relativi log sono disponibili nel file /var/log/messages.

Comando:

show logging system messagesScenario di lavoro

2021-07-19T21:15:01.457723+05:30 ise30-1 dbus[9675]: [system] Activating via systemd: service name='org.freedesktop.realmd' unit='realmd.service'

2021-07-19T21:15:01.462981+05:30 ise30-1 systemd: Starting Realm and Domain Configuration...

2021-07-19T21:15:01.500846+05:30 ise30-1 dbus[9675]: [system] Successfully activated service 'org.freedesktop.realmd'

2021-07-19T21:15:01.501045+05:30 ise30-1 systemd: Started Realm and Domain Configuration.

2021-07-19T21:15:01.541478+05:30 ise30-1 realmd: * Resolving: _ldap._tcp.isha.global

2021-07-19T21:15:01.544480+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.115

2021-07-19T21:15:01.546254+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.236

2021-07-19T21:15:01.546777+05:30 ise30-1 realmd: * Successfully discovered: Isha.global

2021-07-19T21:15:09.282364+05:30 ise30-1 realmd: * Required files: /usr/sbin/oddjobd, /usr/libexec/oddjob/mkhomedir, /usr/sbin/sssd, /usr/bin/

2021-07-19T21:15:09.282708+05:30 ise30-1 realmd: * LANG=C LOGNAME=root /usr/bin/net -s /var/cache/realmd/realmd-smb-conf.MU0M60 -U Administrator ads join Isha.global

2021-07-19T21:15:12.701071+05:30 ise30-1 realmd: Enter Administrator's password:DNS update failed: NT_STATUS_INVALID_PARAMETER

2021-07-19T21:15:12.705753+05:30 ise30-1 realmd:

2021-07-19T21:15:12.706142+05:30 ise30-1 realmd: Use short domain name -- ISHA

2021-07-19T21:15:12.706580+05:30 ise30-1 realmd: Joined 'ISE30-1' to dns domain 'Isha.global'

2021-07-19T21:15:12.708781+05:30 ise30-1 realmd: * LANG=C LOGNAME=root /usr/bin/net -s /var/cache/realmd/realmd-smb-conf.MU0M60 -U Administrator ads keytab create

2021-07-19T21:15:13.786749+05:30 ise30-1 realmd: Enter Administrator's password:

2021-07-19T21:15:13.859916+05:30 ise30-1 realmd: * /usr/bin/systemctl enable sssd.service

2021-07-19T21:15:13.870511+05:30 ise30-1 systemd: Reloading.

2021-07-19T21:15:13.870724+05:30 ise30-1 realmd: Created symlink from /etc/systemd/system/multi-user.target.wants/sssd.service to /usr/lib/systemd/system/sssd.service.

2021-07-19T21:15:13.943407+05:30 ise30-1 realmd: * /usr/bin/systemctl restart sssd.service

2021-07-19T21:15:13.956987+05:30 ise30-1 systemd: Starting System Security Services Daemon...

2021-07-19T21:15:14.240764+05:30 ise30-1 sssd: Starting up

2021-07-19T21:15:14.458345+05:30 ise30-1 sssd[be[Isha.global]]: Starting up

2021-07-19T21:15:15.180211+05:30 ise30-1 sssd[nss]: Starting up

2021-07-19T21:15:15.208949+05:30 ise30-1 sssd[pam]: Starting up

2021-07-19T21:15:15.316360+05:30 ise30-1 systemd: Started System Security Services Daemon.

2021-07-19T21:15:15.317846+05:30 ise30-1 realmd: * /usr/bin/sh -c /usr/sbin/authconfig --update --enablesssd --enablesssdauth --enablemkhomedir --nostart && /usr/bin/systemctl enable oddjobd.service && /usr/bin/systemctl start oddjobd.service

2021-07-19T21:15:15.596220+05:30 ise30-1 systemd: Reloading.

2021-07-19T21:15:15.691786+05:30 ise30-1 systemd: Reloading.

2021-07-19T21:15:15.750889+05:30 ise30-1 realmd: * Successfully enrolled machine in realmScenario non lavorativo

Errore di accesso a causa di password errata:

2021-07-19T21:12:45.487538+05:30 ise30-1 dbus[9675]: [system] Activating via systemd: service name='org.freedesktop.realmd' unit='realmd.service'

2021-07-19T21:12:45.496066+05:30 ise30-1 systemd: Starting Realm and Domain Configuration...

2021-07-19T21:12:45.531667+05:30 ise30-1 dbus[9675]: [system] Successfully activated service 'org.freedesktop.realmd'

2021-07-19T21:12:45.531950+05:30 ise30-1 systemd: Started Realm and Domain Configuration.

2021-07-19T21:12:45.567816+05:30 ise30-1 realmd: * Resolving: _ldap._tcp.isha.global

2021-07-19T21:12:45.571092+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.115

2021-07-19T21:12:45.572854+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.236

2021-07-19T21:12:45.573376+05:30 ise30-1 realmd: * Successfully discovered: Isha.global

2021-07-19T21:12:52.273667+05:30 ise30-1 realmd: * Required files: /usr/sbin/oddjobd, /usr/libexec/oddjob/mkhomedir, /usr/sbin/sssd, /usr/bin/net

2021-07-19T21:12:52.274730+05:30 ise30-1 realmd: * LANG=C LOGNAME=root /usr/bin/net -s /var/cache/realmd/realmd-smb-conf.R0SM60 -U Administrator ads join Isha.global

2021-07-19T21:12:52.369726+05:30 ise30-1 realmd: Enter Administrator's password:

2021-07-19T21:12:52.370190+05:30 ise30-1 realmd: Failed to join domain: failed to lookup DC info for domain 'Isha.global' over rpc: The attempted logon is invalid. This is either due to a bad username or authentication information.

2021-07-19T21:12:52.372180+05:30 ise30-1 realmd: ! Joining the domain Isha.global failedProblemi di accesso

I problemi durante l'accesso e i relativi log possono essere visualizzati in

/var/log/secure.Comando:

show logging system secureAutenticazione riuscita:

2021-07-19T21:25:10.435849+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:25:10.438694+05:30 ise30-1 sshd[119435]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365110+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365156+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): received for user ad_admin: 12 (Authentication token is no longer valid; new one required)

2021-07-19T21:25:11.368231+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:account): unknown option: reset

2021-07-19T21:25:11.370223+05:30 ise30-1 sshd[119435]: pam_succeed_if(sshd:account): 'uid' resolves to '60001'

2021-07-19T21:25:11.370337+05:30 ise30-1 sshd[119435]: Accepted password for ad_admin from 10.227.243.67 port 61613 ssh2

2021-07-19T21:25:11.371478+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:25:11.781374+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.conf'

2021-07-19T21:25:11.781445+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.d/20-nproc.conf'

2021-07-19T21:25:11.781462+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): process_limit: processing soft nproc 4096 for DEFAULT

2021-07-19T21:25:11.781592+05:30 ise30-1 sshd[119435]: pam_unix(sshd:session): session opened for user ad_admin by (uid=0)

2021-07-19T21:25:11.784725+05:30 ise30-1 sshd[121474]: pam_tally2(sshd:setcred): unknown option: no_magic_root

Errore di autenticazione a causa di una password errata:2021-07-19T21:25:10.435849+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:25:10.438694+05:30 ise30-1 sshd[119435]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365110+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365156+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): received for user ad_admin: 12 (Authentication token is no longer valid; new one required)

2021-07-19T21:25:11.368231+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:account): unknown option: reset

2021-07-19T21:25:11.370223+05:30 ise30-1 sshd[119435]: pam_succeed_if(sshd:account): 'uid' resolves to '60001'

2021-07-19T21:25:11.370337+05:30 ise30-1 sshd[119435]: Accepted password for ad_admin from 10.227.243.67 port 61613 ssh2

2021-07-19T21:25:11.371478+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:25:11.781374+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.conf'

2021-07-19T21:25:11.781445+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.d/20-nproc.conf'

2021-07-19T21:25:11.781462+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): process_limit: processing soft nproc 4096 for DEFAULT

2021-07-19T21:25:11.781592+05:30 ise30-1 sshd[119435]: pam_unix(sshd:session): session opened for user ad_admin by (uid=0)

2021-07-19T21:25:11.784725+05:30 ise30-1 sshd[121474]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:25:56.737559+05:30 ise30-1 sshd[119435]: pam_unix(sshd:session): session closed for user ad_admin

2021-07-19T21:25:56.738341+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:26:21.375211+05:30 ise30-1 sshd[122957]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:26:21.376387+05:30 ise30-1 sshd[122957]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:26:21.434442+05:30 ise30-1 sshd[122957]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:26:21.434461+05:30 ise30-1 sshd[122957]: pam_sss(sshd:auth): received for user ad_admin: 17 (Failure setting user credentials)

2021-07-19T21:26:21.434480+05:30 ise30-1 sshd[122957]: pam_nologin(sshd:auth): unknown option: debug

2021-07-19T21:26:22.742663+05:30 ise30-1 sshd[122957]: Failed password for ad_admin from 10.227.243.67 port 61675 ssh2Errore di autenticazione a causa di un utente non valido:

2021-07-19T21:28:08.756228+05:30 ise30-1 sshd[125725]: Invalid user Masked(xxxxx) from 10.227.243.67 port 61691

2021-07-19T21:28:08.757646+05:30 ise30-1 sshd[125725]: input_userauth_request: invalid user Masked(xxxxx) [preauth]

2021-07-19T21:28:15.628387+05:30 ise30-1 sshd[125725]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:28:15.628658+05:30 ise30-1 sshd[125725]: pam_tally2(sshd:auth): pam_get_uid; no such user

2021-07-19T21:28:15.628899+05:30 ise30-1 sshd[125725]: pam_unix(sshd:auth): check pass; user unknown

2021-07-19T21:28:15.629142+05:30 ise30-1 sshd[125725]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67

2021-07-19T21:28:15.631975+05:30 ise30-1 sshd[125725]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=isha

2021-07-19T21:28:15.631987+05:30 ise30-1 sshd[125725]: pam_sss(sshd:auth): received for user isha: 10 (User not known to the underlying authentication module)

2021-07-19T21:28:15.631993+05:30 ise30-1 sshd[125725]: pam_nologin(sshd:auth): unknown option: debug

2021-07-19T21:28:17.256541+05:30 ise30-1 sshd[125725]: Failed password for invalid user Masked(xxxxx) from 10.227.243.67 port 61691 ssh2

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

3.0 |

28-Mar-2024 |

Rimosso Cisco dal titolo.

Controllo ortografia e formattazione aggiornati. |

2.0 |

12-Dec-2022 |

Certificazione |

1.0 |

07-Sep-2021 |

Versione iniziale |

Contributo dei tecnici Cisco

- Isha RainaTecnico di consulenza

Feedback

Feedback