Configurazione di ISE 3.1 con AWS Marketplace

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive come installare Identity Services Engine (ISE) 3.1 tramite Amazon Machine Images (AMI) in Amazon Web Services (AWS). Dalla versione 3.1 ISE può essere distribuito come istanza di Amazon Elastic Compute Cloud (EC2) con l'aiuto di CloudFormation Templates (CFT).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza di base dei seguenti argomenti:

-

ISE

-

AWS e i suoi concetti come VPC, EC2, CloudFormation

Componenti usati

Il riferimento delle informazioni contenute in questo documento è Cisco ISE versione 3.1.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

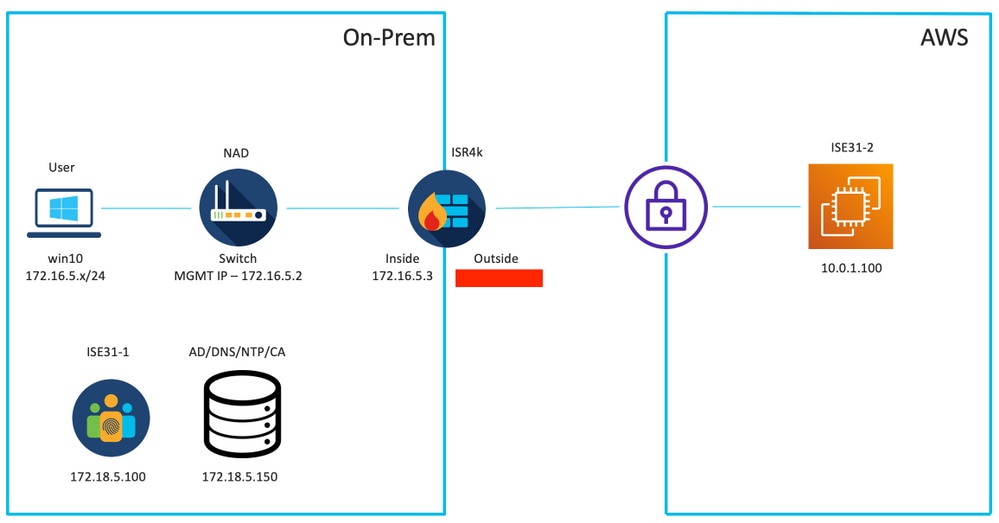

Topologia della rete

Configurazioni

Se non è ancora stato configurato alcun VPC, gruppo di sicurezza, coppia di chiavi e tunnel VPN, è necessario seguire i passaggi facoltativi, in caso contrario, iniziare dal passaggio 1.

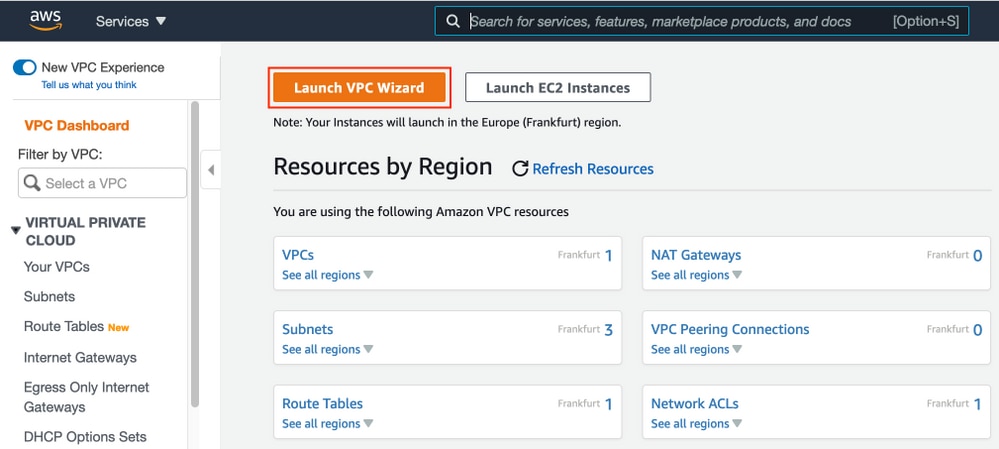

Passaggio opzionale A. Creazione di VPC

Passare al servizio VPC AWS. Selezionare Avvia procedura guidata VPC come illustrato nell'immagine.

Selezionare VPC con solo subnet privata e accesso VPN hardware e fare clic su Select (Seleziona), come mostrato nell'immagine.

Nota: La selezione di VPC nel Passaggio 1. della procedura guidata VPC dipende dalla topologia poiché ISE non è progettata come server esposto a Internet - viene utilizzata solo la VPN con subnet privata.

Configurare le impostazioni della subnet privata VPC in base al progetto di rete e selezionare Avanti.

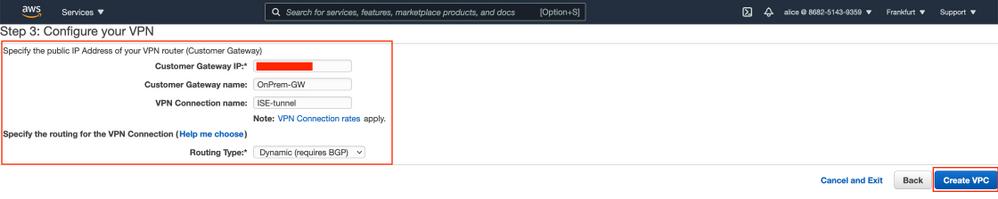

Configurare la VPN secondo la progettazione della rete e selezionare Crea VPC.

Una volta creato il VPC, viene visualizzato il messaggio "Your VPC has been successfully creation" (Creazione del VPC completata). Fare clic su OK come mostrato nell'immagine.

Passaggio B facoltativo. Configurare il dispositivo headend VPN locale

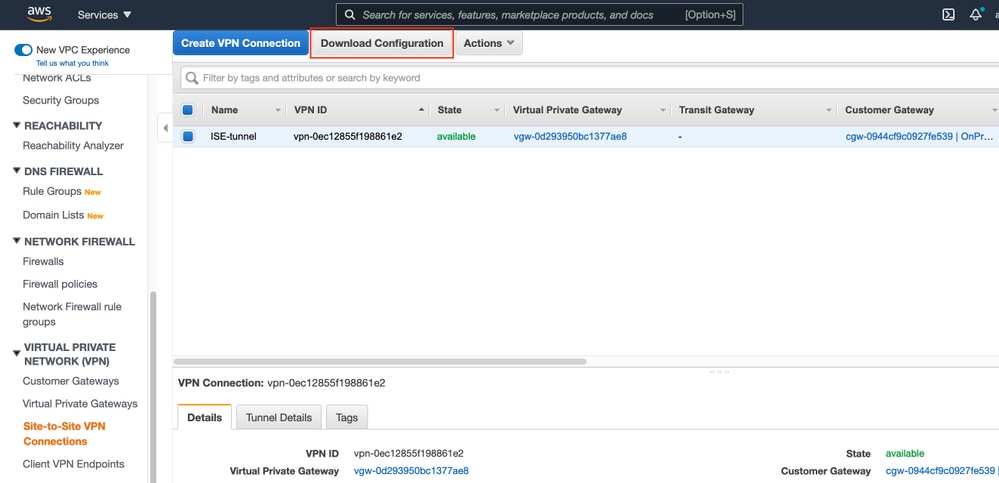

Passare al servizio VPC AWS. Scegliere Connessioni VPN da sito a sito, selezionare il tunnel VPN appena creato e selezionare Scarica configurazione, come mostrato nell'immagine.

Selezionare Vendor, Platform e Software, quindi selezionare Download (Download), come mostrato nell'immagine.

Applica la configurazione scaricata sul dispositivo headend VPN locale.

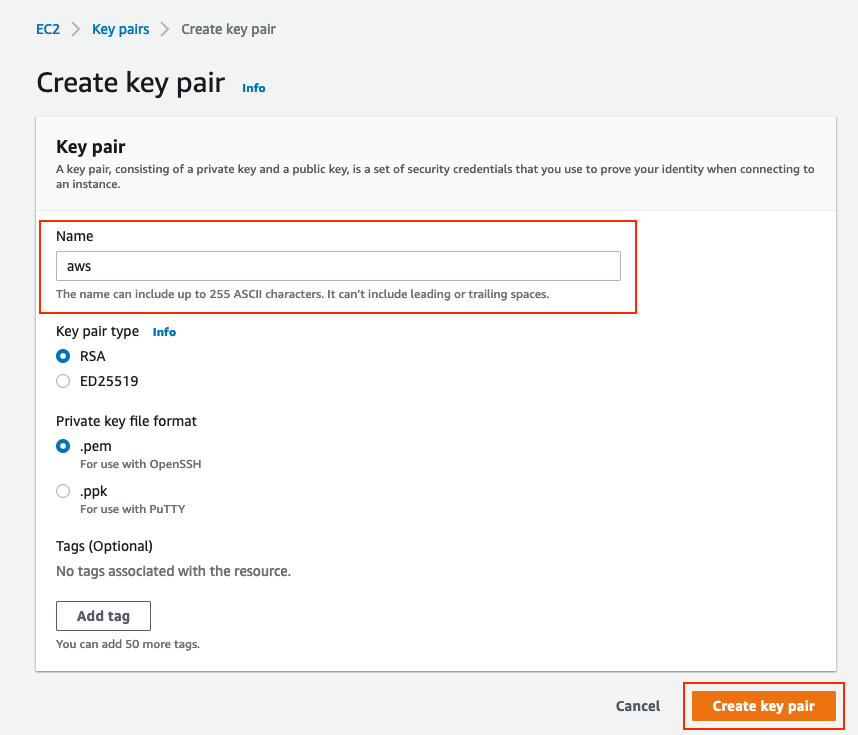

Passaggio C facoltativo. Creare una coppia di chiavi personalizzata

È possibile accedere alle istanze AWS EC2 tramite una coppia di chiavi. Per creare una coppia di chiavi, passare a EC2 Service. Selezionare il menu Key Pairs in Network & Security (Rete e sicurezza). Selezionare Crea coppia di chiavi, assegnarle un nome, lasciare gli altri valori predefiniti e selezionare nuovamente Crea coppia di chiavi.

Passaggio facoltativo D. Creazione di un gruppo di sicurezza personalizzato

L'accesso alle istanze di AWS EC2 è protetto da Gruppi di sicurezza. Per configurare il gruppo di sicurezza, passare a Servizio EC2. Selezionare il menu Gruppi di sicurezza in Rete e sicurezza. Selezionare Crea gruppo di sicurezza, configurare un nome, una descrizione, nel campo VPC selezionare VPC appena configurato. Configurare Inbound Rules per consentire la comunicazione con ISE. Selezionare Crea gruppo di protezione come illustrato nell'immagine.

Nota: Il gruppo di sicurezza configurato consente l'accesso SSH, ICMP, HTTPS a ISE e a tutti i protocolli dalla subnet locale.

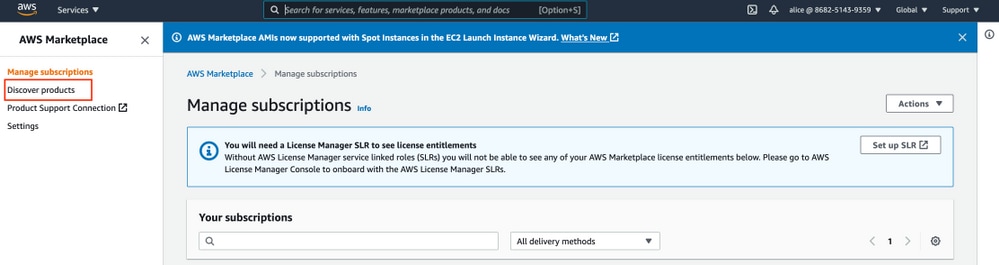

Passaggio 1. Iscriviti al prodotto AWS ISE Marketplace

Passare a Sottoscrizioni Marketplace AWS Servizio AWS. Selezionare Discover Products, come mostrato nell'immagine.

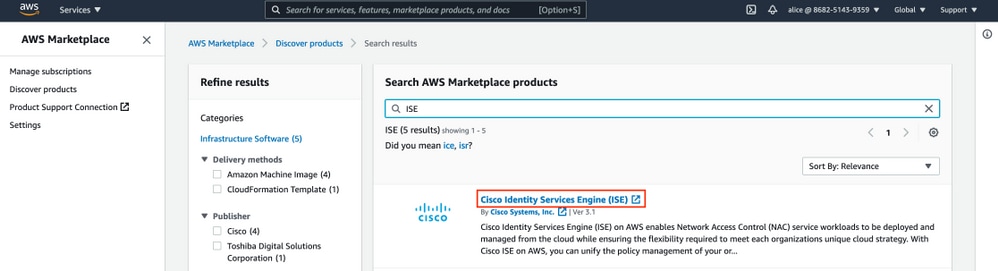

Cercare il prodotto ISE e selezionare Cisco Identity Services Engine (ISE), come mostrato nell'immagine.

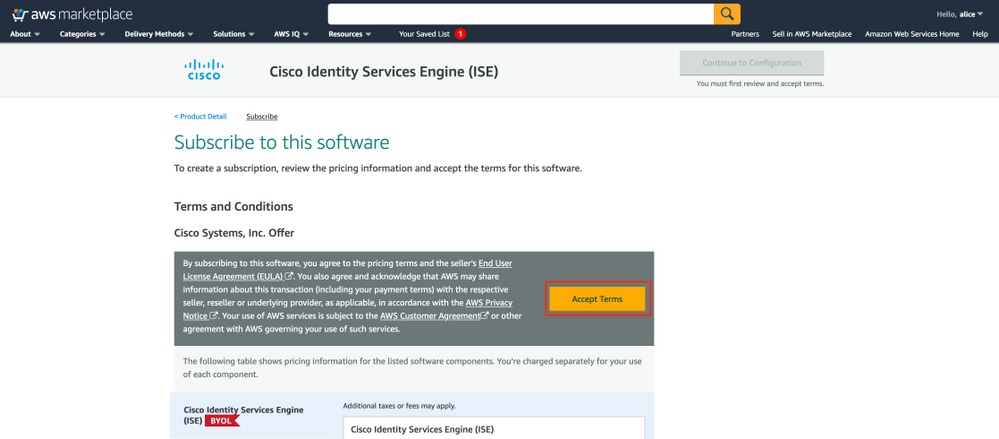

Selezionare il pulsante Continua per effettuare la sottoscrizione

Selezionare il pulsante Accetta condizioni come illustrato nell'immagine.

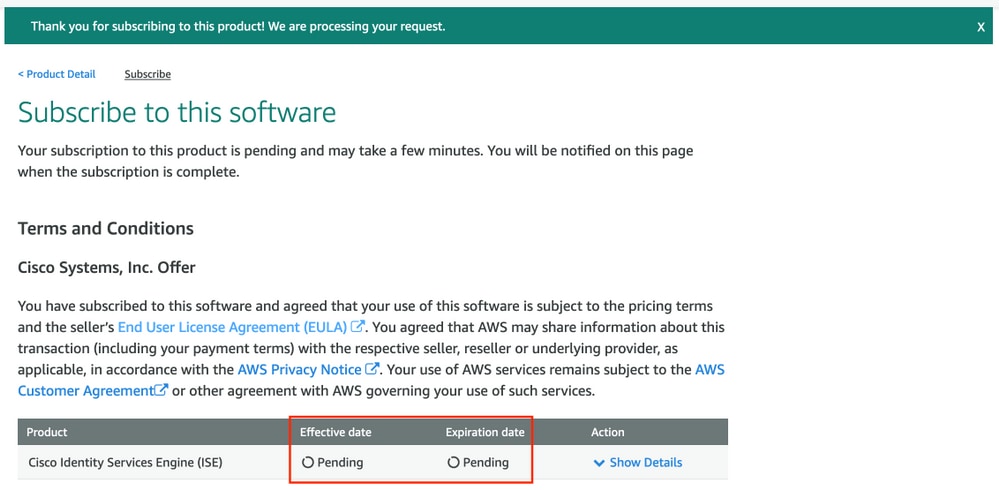

Una volta effettuato l'abbonamento, lo stato Effettivo e la data di scadenza vengono modificati in In sospeso, come mostrato nell'immagine.

Poco dopo la data effettiva viene modificata la data di sottoscrizione e la data di scadenza viene modificata in N/D. Selezionare Continue to Configuration (Continua alla configurazione) come mostrato nell'ima

Passaggio 2. Configurare ISE su AWS

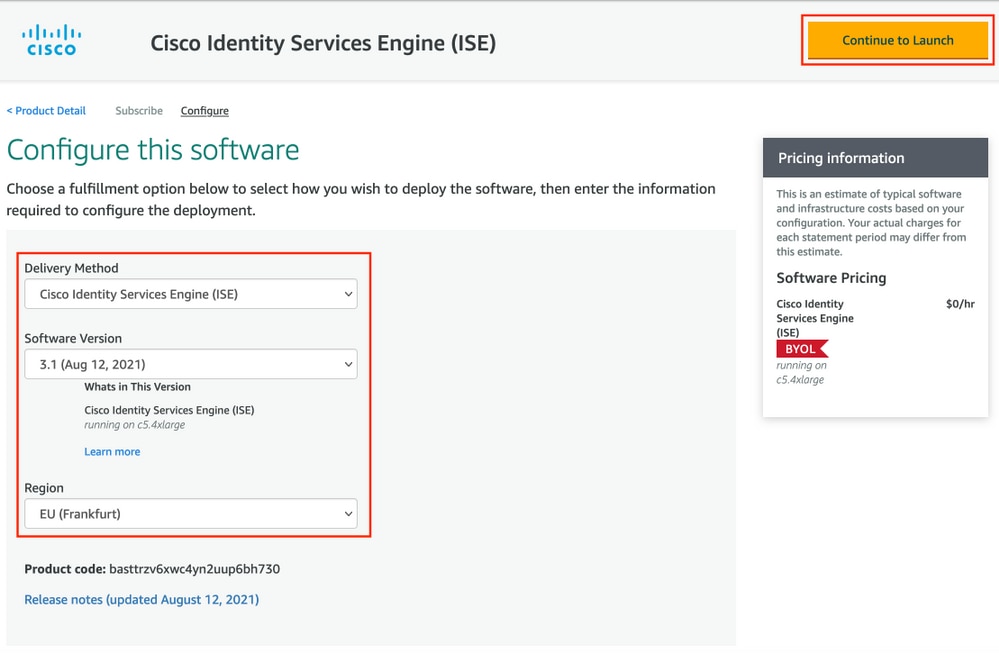

Nel menu Delivery Method della schermata Configure this software selezionare Cisco Identity Services Engine (ISE). Nella versione software selezionare 3.1 (12 ago 2021). Selezionare la Regione in cui si prevede di implementare ISE. Selezionare Continua per avviare.

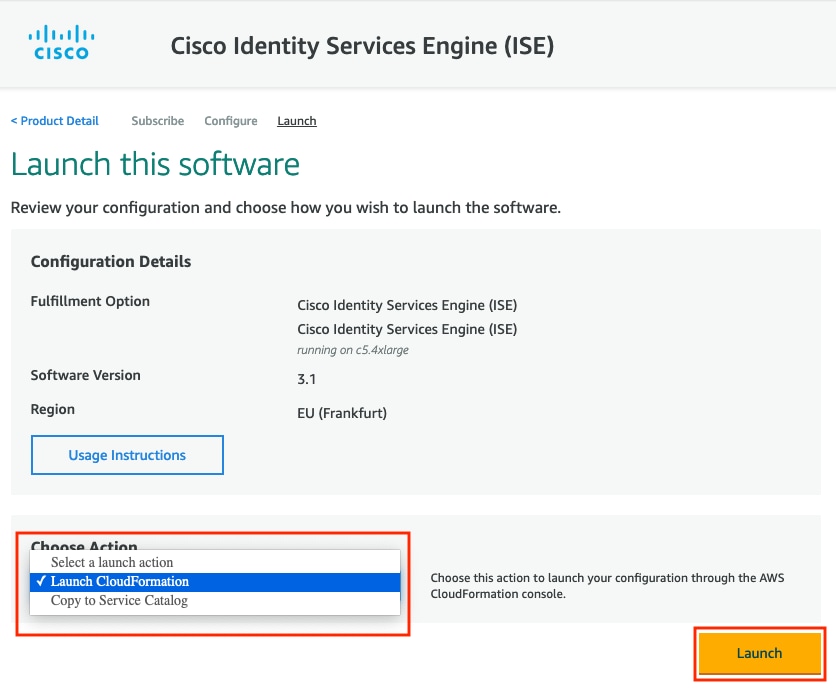

Passaggio 3. Lanciare ISE su AWS

Dal menu a discesa Azioni della schermata Avvia il software, selezionare Avvia CloudFormation.

(Facoltativo) Selezionare Istruzioni d'uso per familiarizzarsi con esse. Selezionare Launch.

Passaggio 4. Configurazione dello stack di formazione del cloud per ISE su AWS

Il pulsante Launch (Avvia) consente di reindirizzare l'utente alla schermata di impostazione dello stack CloudFormation. Per configurare ISE è necessario utilizzare un modello predefinito. Mantenere le impostazioni predefinite e selezionare Avanti.

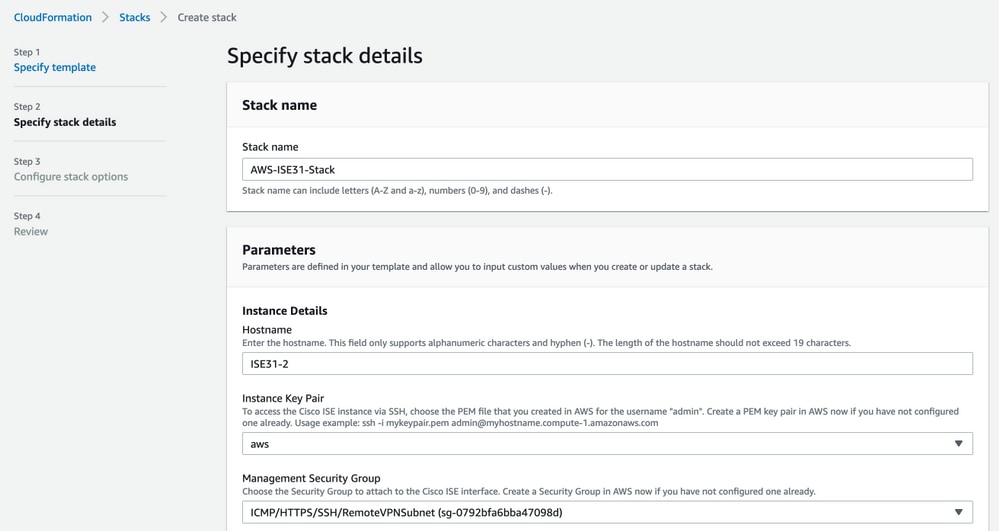

Popolare i dati dello stack CloudFormation con il nome dello stack. Configurare i dettagli dell'istanza come Nome host, selezionare Coppia di chiavi dell'istanza e Gruppo di sicurezza di gestione.

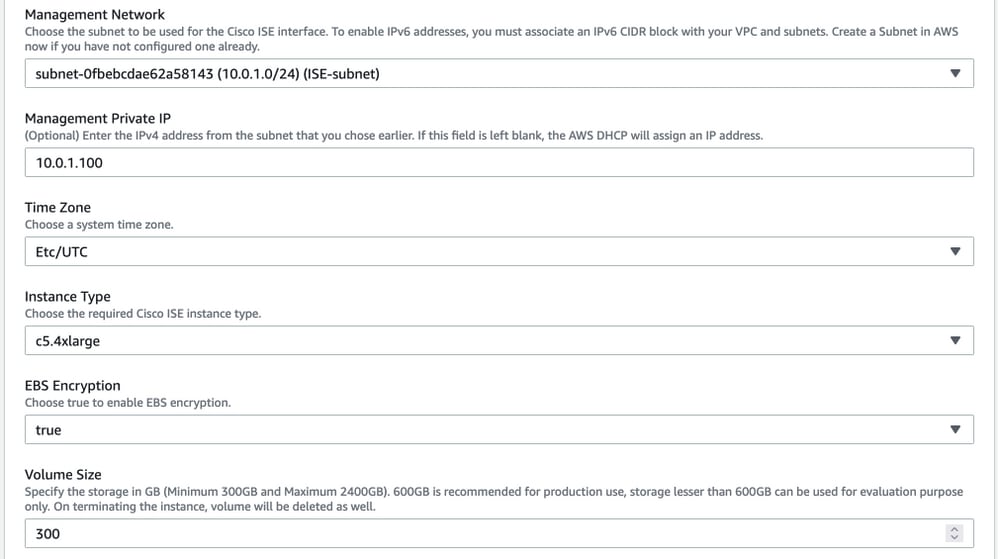

Continuare la configurazione dei dettagli dell'istanza con Management Network, Management Private IP, Time Zone, Instance Type, EBS Encryption e Volume Size.

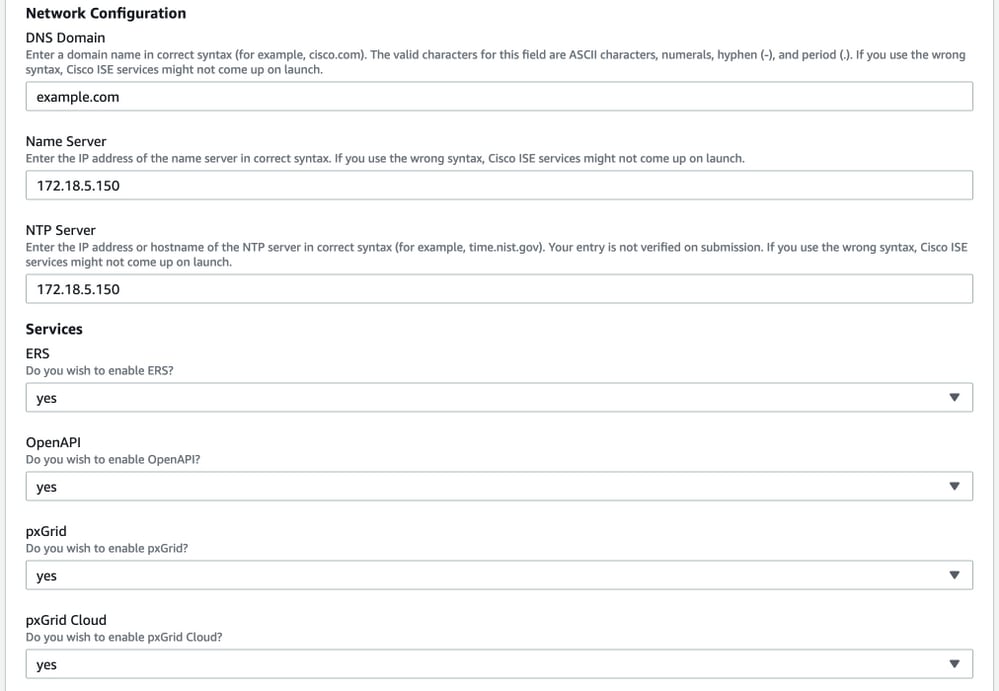

Continuare la configurazione di Dettagli istanza con Dominio DNS, Server dei nomi, Servizio NTP e Servizi.

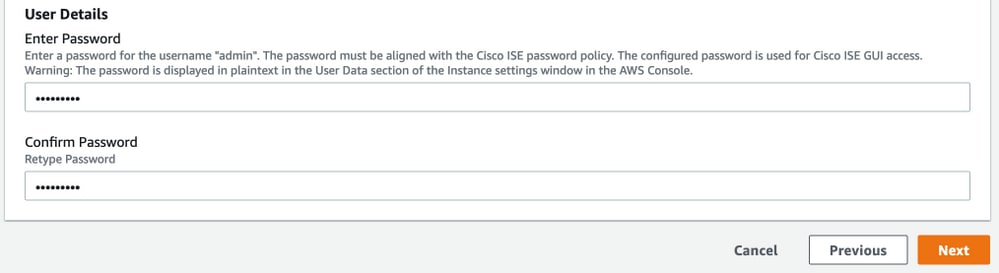

Configurare la password dell'utente GUI e selezionare Next (Avanti).

Nella schermata successiva non sono necessarie modifiche. Selezionare Avanti.

Spostarsi sulla schermata Review Stack, scorrere verso il basso e selezionare Create stack.

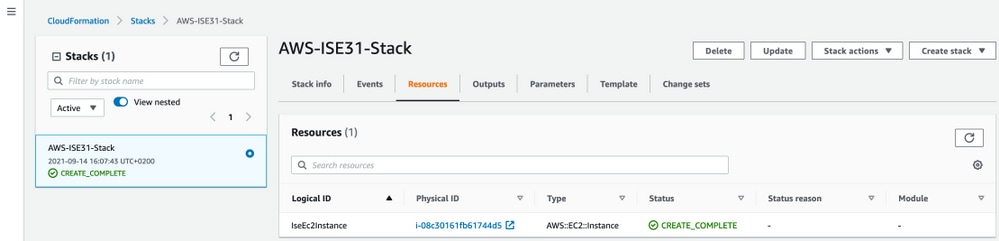

Dopo aver distribuito lo stack, è necessario verificare lo stato di CREATE_COMPLETE.

Passaggio 5. Accedere ad ISE su AWS

Per accedere all'istanza ISE, passare alla scheda Risorse per visualizzare l'istanza EC2 creata da CloudForms (in alternativa, passare a Servizi > EC2 > Istanze per visualizzare le istanze EC2) come mostrato nell'immagine.

Selezionare Physical ID per aprire il menu EC2 Instances. Verificare che per il controllo dello stato sia stato superato 2/2 controlli.

Selezionare ID istanza. È possibile accedere all'ISE tramite indirizzo IPv4 privato/DNS IPv4 privato con protocollo SSH o HTTPS.

Nota: Se si accede a ISE tramite indirizzo IPv4 privato/DNS IPv4 privato verificare che vi sia connettività di rete verso l'indirizzo privato ISE.

Esempio di accesso ad ISE tramite indirizzo IPv4 privato tramite SSH:

[centos@ip-172-31-42-104 ~]$ ssh -i aws.pem admin@10.0.1.100

The authenticity of host '10.0.1.100 (10.0.1.100)' can't be established.

ECDSA key fingerprint is SHA256:G5NdGZ1rgPYnjnldPcXOLcJg9VICLSxnZA0kn0CfMPs.

ECDSA key fingerprint is MD5:aa:e1:7f:8f:35:e8:44:13:f3:48:be:d3:4f:5f:05:f8.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '10.0.1.100' (ECDSA) to the list of known hosts.

Last login: Tue Sep 14 14:36:39 2021 from 172.31.42.104

Failed to log in 0 time(s)

ISE31-2/admin#

Nota: Sono necessari circa 20 minuti prima che ISE sia accessibile tramite SSH. Fino a quel momento, la connettività ad ISE fallisce con "Autorizzazione negata (chiave pubblica)." x

Per verificare che i servizi siano in esecuzione, utilizzare il comando show application status ise:

ISE31-2/admin# show application status ise

ISE PROCESS NAME STATE PROCESS ID

--------------------------------------------------------------------

Database Listener running 27703

Database Server running 127 PROCESSES

Application Server running 47142

Profiler Database running 38593

ISE Indexing Engine running 48309

AD Connector running 56223

M&T Session Database running 37058

M&T Log Processor running 47400

Certificate Authority Service running 55683

EST Service running

SXP Engine Service disabled

TC-NAC Service disabled

PassiveID WMI Service disabled

PassiveID Syslog Service disabled

PassiveID API Service disabled

PassiveID Agent Service disabled

PassiveID Endpoint Service disabled

PassiveID SPAN Service disabled

DHCP Server (dhcpd) disabled

DNS Server (named) disabled

ISE Messaging Service running 30760

ISE API Gateway Database Service running 35316

ISE API Gateway Service running 44900

Segmentation Policy Service disabled

REST Auth Service disabled

SSE Connector disabled

Hermes (pxGrid Cloud Agent) Service disabled

ISE31-2/admin#

Nota: La disponibilità del protocollo SSH per il passaggio dei servizi ISE a uno stato di esecuzione richiede circa 10-15 minuti.

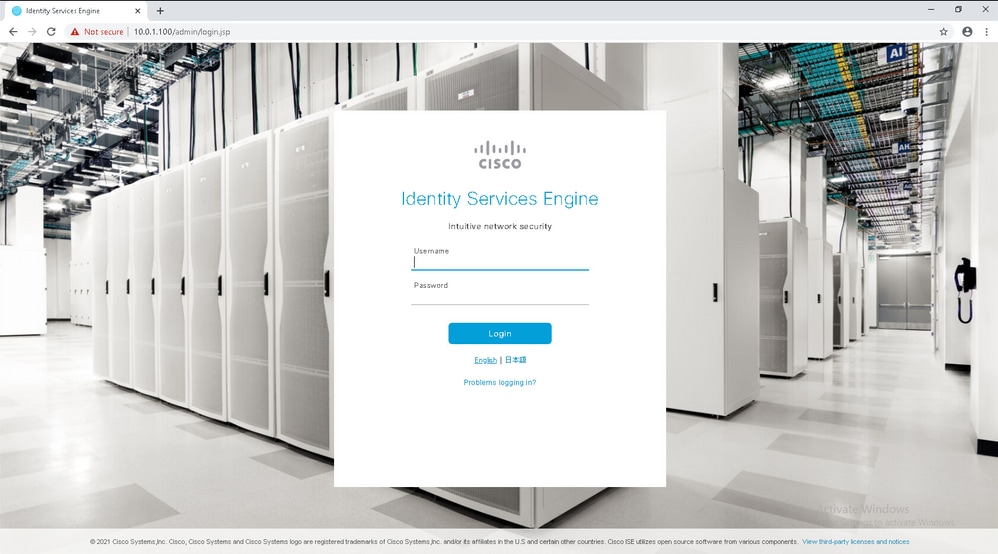

Una volta che l'Application Server è in esecuzione, è possibile accedere ad ISE tramite la GUI, come mostrato nell'immagine.

Passaggio 6. Configurare la distribuzione tra ISE locale e ISE su AWS

Accedere a ISE locale e selezionare Amministrazione > Sistema > Distribuzione. Selezionare il nodo e selezionare Rendi principale. Tornare ad Amministrazione > Sistema > Distribuzione, quindi selezionare Registra. Configurare l'FQDN dell'host di ISE su AWS, nome utente GUI e password. Fare clic su Next (Avanti).

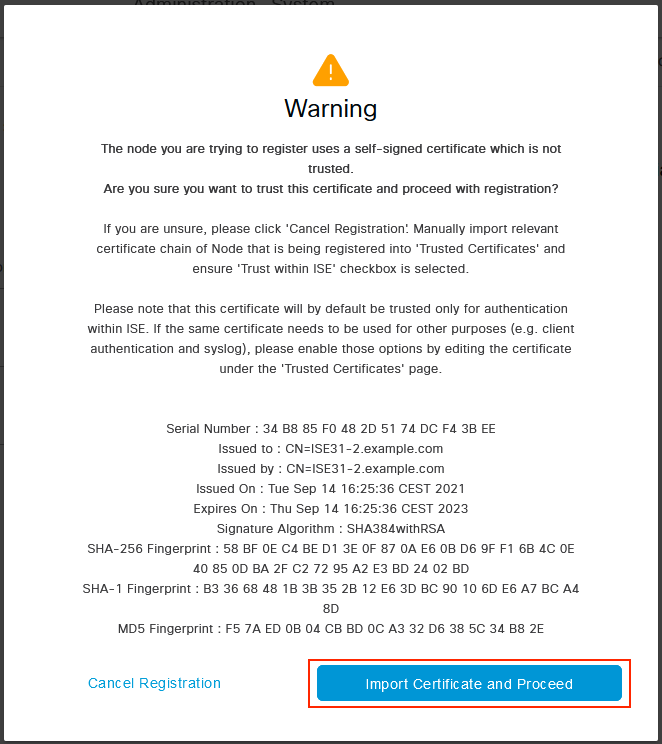

Poiché in questa topologia vengono utilizzati certificati autofirmati, per eseguire l'importazione incrociata dei certificati amministrativi nell'archivio attendibile selezionare Importa certificato e procedere.

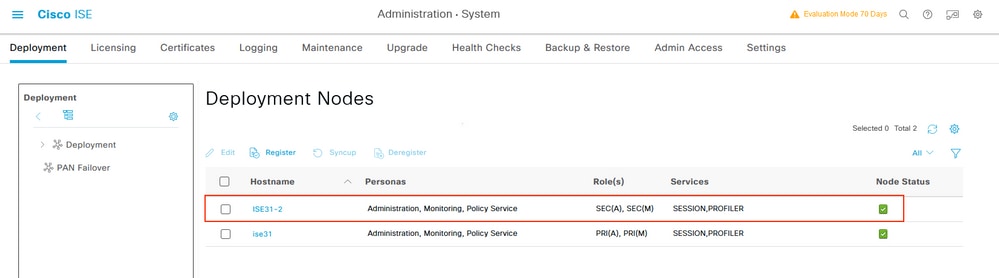

Selezionare le Persone desiderate e fare clic su Invia.

Una volta completata la sincronizzazione, il nodo passa allo stato connesso e viene visualizzata la casella di controllo verde corrispondente.

Passaggio 7. Integrare l'implementazione ISE con Active Directory in sede

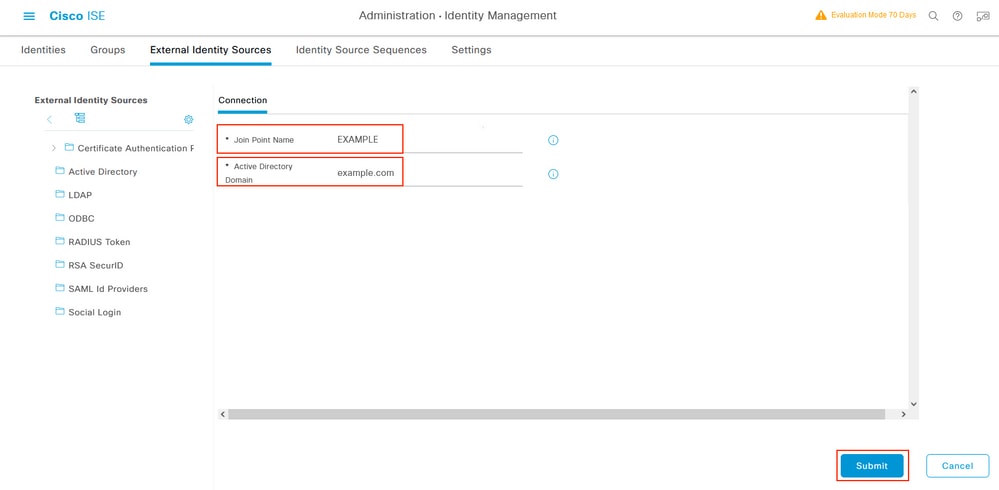

Passare a Amministrazione > Gestione delle identità > Origini identità esterne. Selezionare Active Directory, quindi Aggiungi.

Configurare il nome del punto di giunzione e il dominio di Active Directory, quindi selezionare Invia.

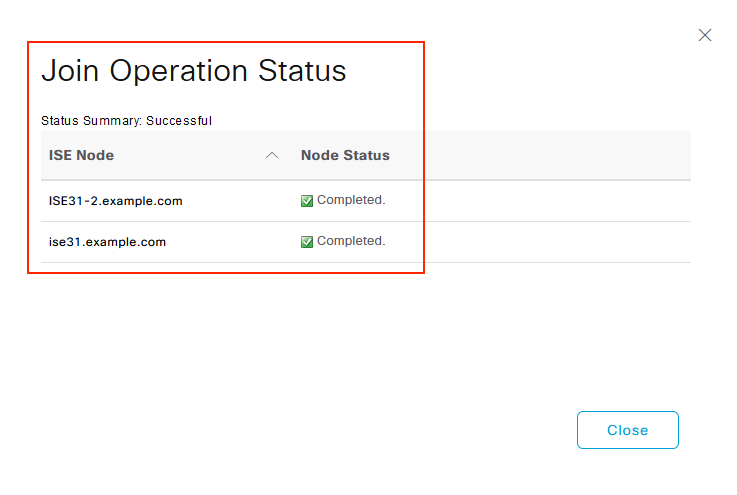

Per integrare entrambi i nodi con Active Directory Selezionare Sì.

Immettere nome utente e password AD, quindi fare clic su OK. Una volta integrati correttamente i nodi ISE con Active Directory, lo stato del nodo cambia in Completato.

Limitazioni

Per le limitazioni ISE su AWS, consultare la sezione Known Limitations della guida per l'amministratore di ISE.

Verifica

Fare riferimento a questa sezione per verificare che la configurazione funzioni correttamente.

Per verificare che l'autenticazione venga eseguita sul PSN ISE situato su AWS, selezionare Operations > Radius > Live Logs, quindi verificare che nella colonna Server sia stata rilevata l'ISE sul PSN AWS.

Risoluzione dei problemi

Le informazioni contenute in questa sezione permettono di risolvere i problemi relativi alla configurazione.

Creazione stack CloudFormation non riuscita

La creazione dello stack di formazione del cloud può non riuscire per diversi motivi, uno di questi è quando si seleziona il gruppo di sicurezza dalla VPN, che è diverso dalla rete di gestione di ISE. L'errore è simile a quello nell'immagine.

Soluzione:

Assicurarsi di selezionare il gruppo di sicurezza dallo stesso VPC. Passare a Security Groups (Gruppi di sicurezza) in VPC Service (Servizio VPC), annotare l'ID del gruppo di sicurezza, accertarsi che corrisponda al VPC corretto (in cui risiede ISE), verificare l'ID VPC.

Problemi di connettività

La connettività ad ISE su AWS può causare diversi problemi e non funzionare.

1. Problema di connettività a causa di gruppi di sicurezza non configurati correttamente.

Soluzione: Se i gruppi di sicurezza non sono configurati correttamente, ISE non può essere raggiungibile dalla rete locale o anche all'interno delle reti AWS. Verificare che i protocolli e le porte richiesti siano consentiti nel Gruppo di sicurezza associato alla rete ISE. Per informazioni sull'apertura delle porte richieste, consultare la guida di riferimento per le porte ISE.

2. Problemi di connettività causati da routing non configurato correttamente.

Soluzione: A causa della complessità della topologia, è facile perdere alcune route tra la rete locale e AWS. Prima di usare le funzionalità ISE, assicurati di avere una connettività end-to-end.

Appendice

Configurazione correlata allo switch AAA/Radius

aaa new-model

!

!

aaa group server radius ISE-Group

server name ISE31-2

server name ISE31-1

!

aaa authentication dot1x default group ISE-Group

aaa authorization network default group ISE-Group

aaa accounting dot1x default start-stop group ISE-Group

!

aaa server radius dynamic-author

client 172.18.5.100 server-key cisco

client 10.0.1.100 server-key cisco

!

aaa session-id common

!

dot1x system-auth-control

!

vlan 1805

!

interface GigabitEthernet1/0/2

description VMWIN10

switchport access vlan 1805

switchport mode access

authentication host-mode multi-auth

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

mab

dot1x pae authenticator

!

interface Vlan1805

ip address 172.18.5.3 255.255.255.0

!

!

radius server ISE31-1

address ipv4 172.18.5.100 auth-port 1645 acct-port 1646

key cisco

!

radius server ISE31-2

address ipv4 10.0.1.100 auth-port 1645 acct-port 1646

key cisco

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

2.0 |

12-Oct-2021 |

Release iniziale |

1.0 |

12-Oct-2021 |

Versione iniziale |

Contributo dei tecnici Cisco

- Eugene KorneychukCisco TAC Technical Leader

Feedback

Feedback