Configurazione e risoluzione dei problemi di MKA con Secure Client 5

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare la crittografia MACsec in un endpoint utilizzando Secure Client 5 come supplicant.

Prerequisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

-

Identity Services Engine

-

802.1x e Radius

-

Crittografia MACsec MKA

-

Secure Client versione 5 (in precedenza Anyconnect)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

-

Identity Services Engine (ISE) versione 3.3

-

Catalyst 9300 versione 17.06.05

-

Cisco Secure Client 5.0.4032

Premesse

MACSec (Media Access Control Security) è uno standard di sicurezza di rete che fornisce crittografia e protezione per i frame Ethernet al livello 2 del modello OSI (Data Link), definito dall'IEEE come standard denominato 802.1AE.

MACSec fornisce questa crittografia in una connessione point-to-point che può essere di tipo switch-to-switch o switch-to-host, pertanto la copertura di questo standard è limitata alle connessioni cablate.

Questo standard cripta tutti i dati ad eccezione dell'indirizzo MAC di origine e di destinazione dei frame trasmessi in una connessione di layer 2.

Il protocollo MKA (MACsec Key Agreement) è il meccanismo da cui i peer MACsec negoziano le chiavi di sicurezza necessarie per proteggere il collegamento.

Configurazione

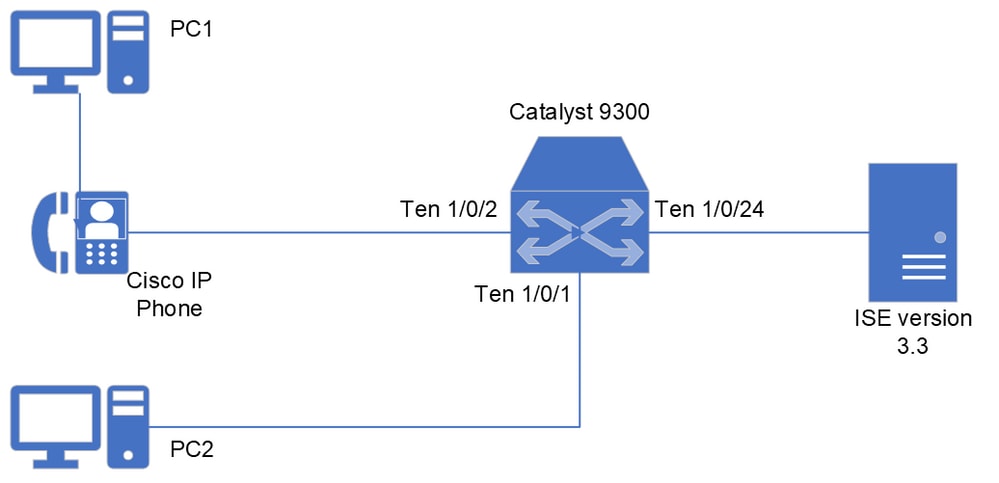

Esempio di rete

Nota: questa documentazione considera che l'utente ha già configurato un set-up di regole che funzionano per l'autenticazione Radius per i dispositivi PC e il telefono IP Cisco. Per configurare una configurazione da zero, consultare la guida alla distribuzione prescrittiva di ISE Secure Wired Access per esaminare la configurazione in Identity Services Engine and Switch for Identity-Based Network Access.

Configurazione delle policy su ISE

La prima operazione da eseguire consiste nel configurare i profili di autorizzazione corrispondenti che vengono applicati a entrambi i PC mostrati nel diagramma precedente (nonché al Cisco IP Phone).

In questo scenario ipotetico, i PC utilizzeranno il protocollo 802.1X come metodo di autenticazione e il Cisco IP Phone utilizzerà il Mac Address Bypass (MAB).

ISE comunica con lo switch tramite il protocollo Radius sugli attributi che lo switch deve applicare nell'interfaccia da cui l'endpoint è connesso tramite una sessione Radius.

Per la crittografia MACsec negli host, l'attributo richiesto è cisco-av-pair = linksec-policy, che ha i seguenti 3 valori possibili:

-

Should-not-Secure: lo switch non esegue la crittografia MKA nell'interfaccia in cui è in corso la sessione Radius.

-

Must-Secure: lo switch deve applicare la crittografia nel traffico collegato alla sessione Radius. Se la sessione MKA ha esito negativo o ha un timeout e la connessione viene considerata come errore di autorizzazione, viene eseguito un nuovo tentativo di stabilire la sessione MKA.

-

Should-Secure: lo switch cerca di eseguire la crittografia MKA; se la sessione MKA collegata alla sessione Radius ha esito positivo, il traffico viene crittografato, se la MKA ha esito negativo o si è verificata un timeout, lo switch permette al traffico non crittografato collegato a quella sessione Radius.

Passaggio 1. Come descritto nelle informazioni precedenti, in entrambi i PC è possibile applicare una policy MKA a protezione obbligatoria per avere flessibilità nel caso in cui un computer senza funzionalità MKA si connetta all'interfaccia Ten 1/0/1.

In alternativa, è possibile configurare un criterio per PC2 che applichi un criterio che richiede protezione obbligatoria.

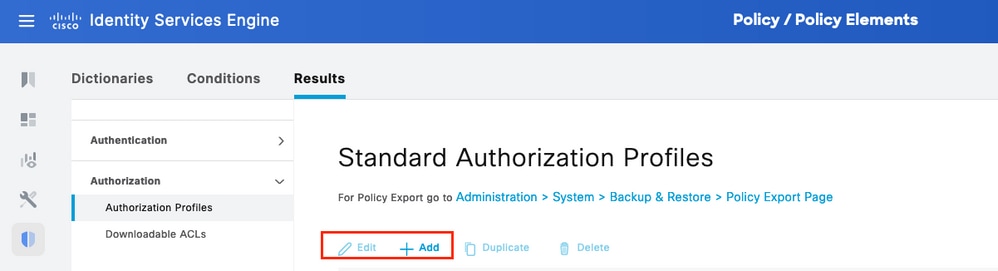

In questo esempio configurare il criterio per i PC come in Criterio > Elementi criterio > Risultati > Profili di autorizzazione, quindi +Aggiungere o modificare un profilo esistente

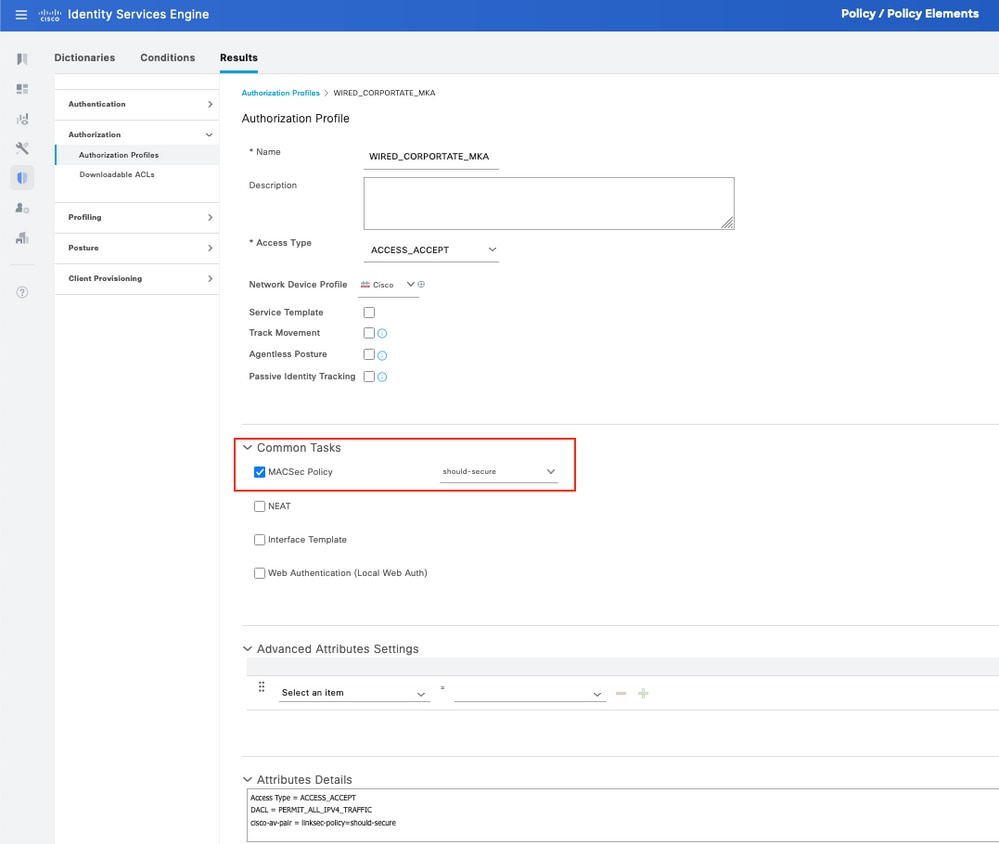

Passaggio 2. Completare o personalizzare i campi obbligatori per il profilo.

Assicurarsi di aver selezionato Criterio MACSec in Operazioni comuni e il criterio corrispondente da applicare.

Scorrere verso il basso e salvare la configurazione.

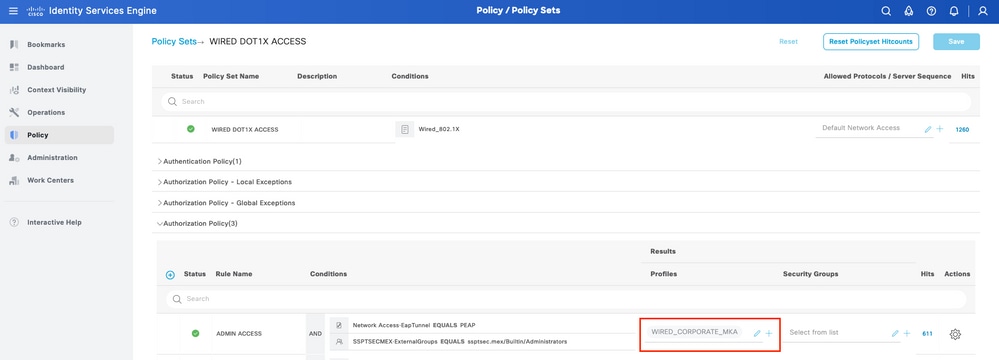

Passaggio 3. Assegnare il profilo di autorizzazione corrispondente alle regole di autorizzazione interessate dai dispositivi.

Questa azione deve essere eseguita in Criterio > Set di criteri > (Seleziona set di criteri assegnato) > Criterio di autorizzazione.

Associare la regola di autorizzazione al profilo di autorizzazione con le impostazioni MACsec. Scorrere verso il basso e salvare la configurazione.

Configurazione di MKA in Catalyst 9300

Passaggio 1. Configurare un nuovo criterio MKA come suggerito nell'esempio seguente:

!

mka policy MKA_PC

key-server priority 0

no delay-protection

macsec-cipher-suite gcm-aes-128

confidentiality-offset 0

sak-rekey on-live-peer-loss

sak-rekey interval 0

no send-secure-announcements

no include-icv-indicator

no use-updated-eth-header

no ssci-based-on-sci

!

Passaggio 2. Abilitare la crittografia MACsec nell'interfaccia a cui sono connessi i PC.

!

interface TenGigabitEthernet1/0/1

macsec

mka policy MKA_PC

!

Nota: per ulteriori informazioni relative ai comandi e alle opzioni nella configurazione MKA, consultare la guida alla configurazione della sicurezza corrispondente alla versione dello switch in uso. In questo scenario, ad esempio, Guida alla configurazione della sicurezza, Cisco IOS XE Bengaluru 17.6.x (switch Catalyst 9300)

Installazione di MKA mediante l'Editor profili di Network Access Manager.

Passaggio 1. Scaricare e aprire l'Editor di profili dal sito Web di download di Cisco che corrisponde alla versione di Secure Client in uso.

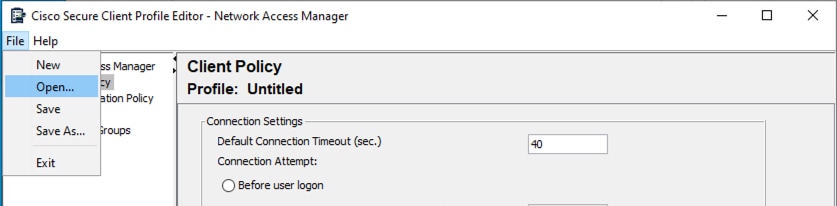

Dopo aver installato il programma nel computer, aprire Cisco Secure Client Profile Editor - Network Access Manager.

Passaggio 2. Selezionate l'opzione File > Apri (Open).

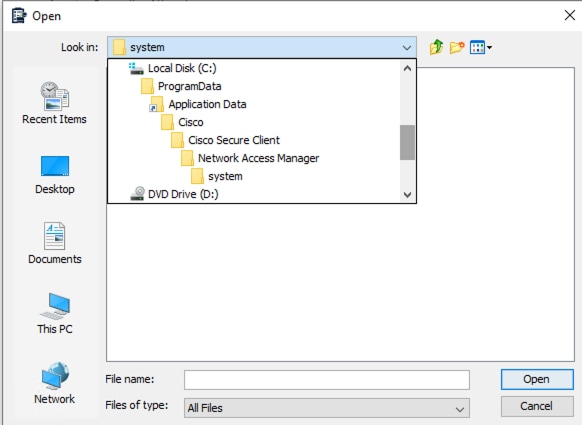

Passaggio 3. Selezionare il sistema di cartelle visualizzato nell'immagine. All'interno di questa cartella aprire il file configuration.xml.

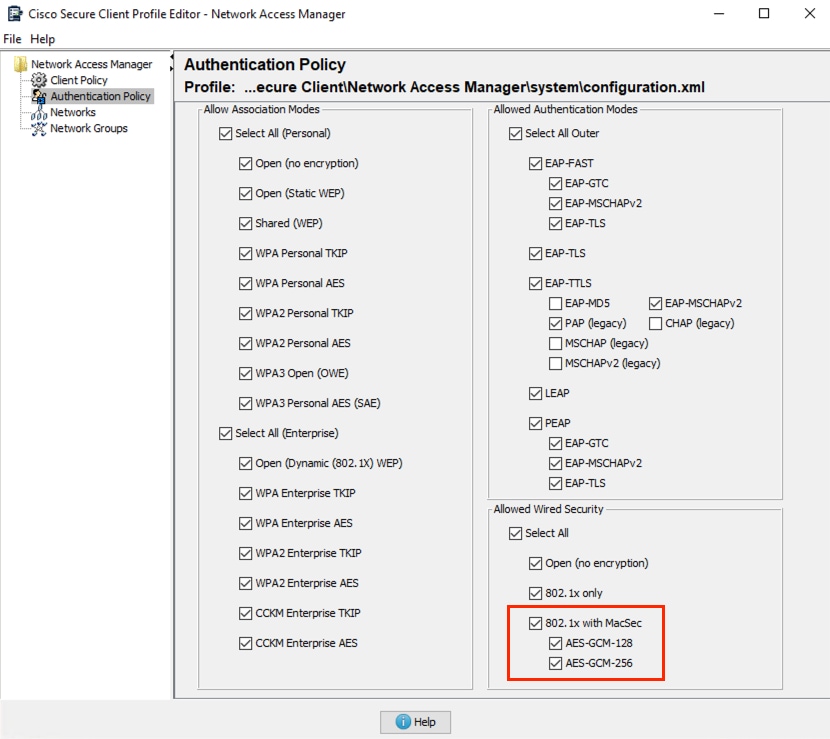

Passaggio 4. Una volta che il file è stato caricato dall'Editor di profili, selezionare l'opzione Authentication Policy (Criteri di autenticazione) e verificare che l'opzione relativa a 802.1x con MACSec sia attivata.

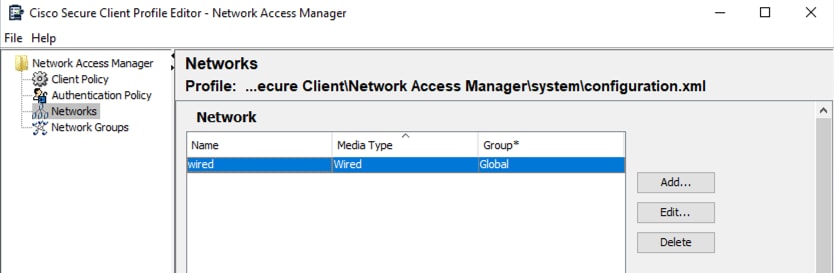

Passaggio 5. Passare alla sezione Reti, in questa parte è possibile aggiungere un nuovo profilo per una connessione cablata o modificare il profilo cablato predefinito installato con Secure Client 5.0.

In questo scenario verrà modificato il profilo cablato esistente.

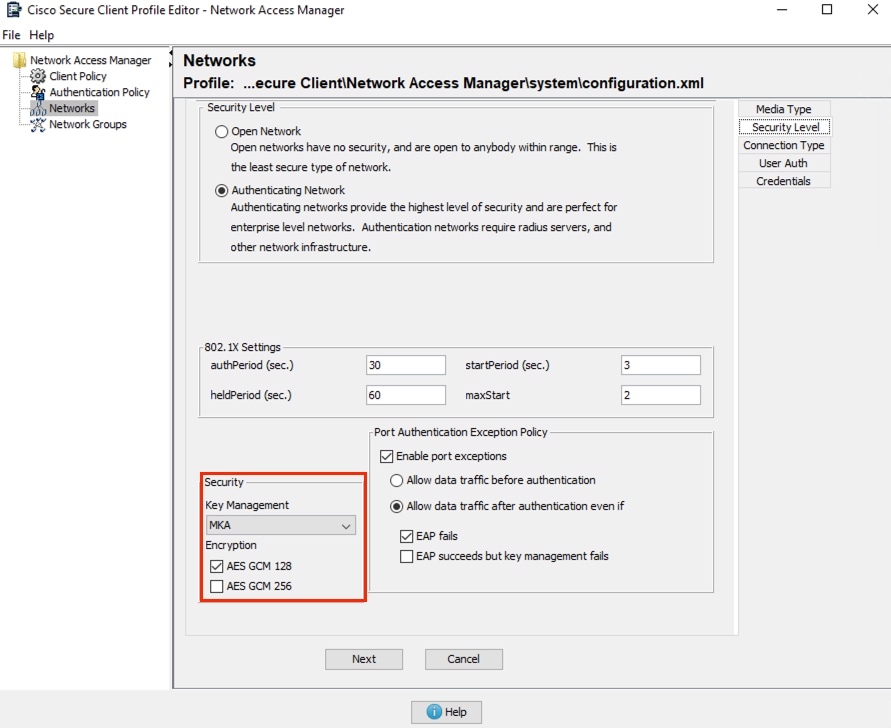

Passaggio 6. Configurare il profilo. Nella sezione Livello di protezione, regolare Gestione chiavi in modo da utilizzare MKA seguito da una crittografia AES GCM 128.

Regolare anche gli altri parametri per il dot1x di autenticazione e i criteri.

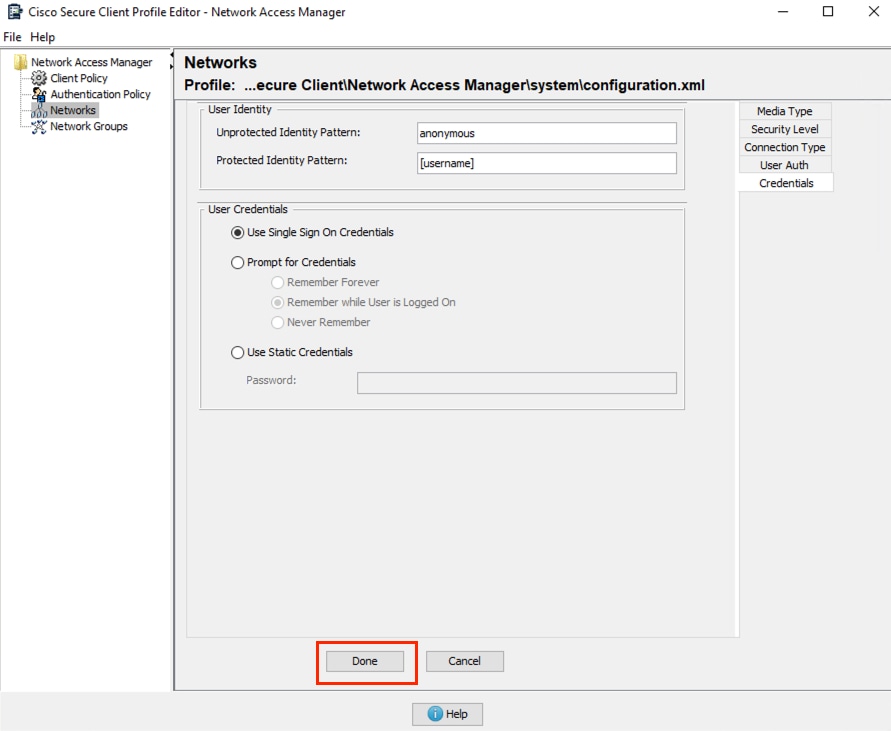

Passaggio 7. Configurare le sezioni rimanenti relative a Tipo di connessione, Autenticazione utente e Credenziali.

Tali sezioni variano a seconda delle impostazioni di autenticazione selezionate nella sezione Livello di protezione.

Al termine delle configurazioni, selezionate l'opzione Fatto (Done).

Per questo scenario viene utilizzato il protocollo PEAP (Protected Extensible Authentication Protocol) con le credenziali utente.

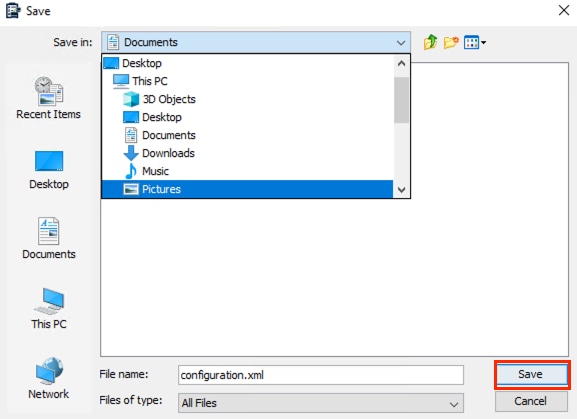

Passaggio 8. Passare al menu File. Continuare con l'opzione Salva con nome.

Assegnare al file il nome configuration.xml e salvarlo in una cartella diversa da ProgramData\Cisco\Cisco Secure Client\Network Access Manager\system.

In questo esempio il file è stato salvato nella cartella Documenti. Salvare il profilo.

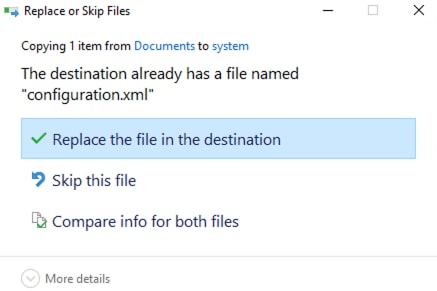

Passaggio 8. Procedere al percorso del profilo, copiare il file e sostituire il file contenuto nella cartella ProgramData\Cisco\Cisco Secure Client\Network Access Manager\system.

Selezionare l'opzione Sostituisci il file nella destinazione.

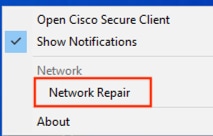

Passaggio 9. Per caricare il profilo modificato in Security Client 5.0, fare clic con il pulsante destro del mouse sull'icona Secure Client situata nella barra delle applicazioni inferiore destra del computer Windows.

Eseguire un ripristino della rete.

Nota: tutte le reti configurate tramite l'editor dei profili dispongono dei privilegi di rete dell'amministratore, pertanto gli utenti non possono personalizzare/modificare il contenuto configurato utilizzando questo strumento.

Configurazione di reti MKA mediante Network Access Manager (opzionale).

Passaggio 1. In alternativa all'impostazione MKA tramite l'Editor di profili, potete aggiungere reti senza utilizzare questo strumento.

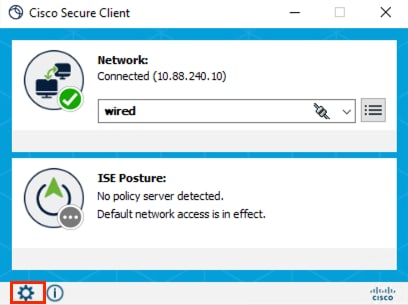

Dalla suite Secure Client, selezionare l'icona gear.

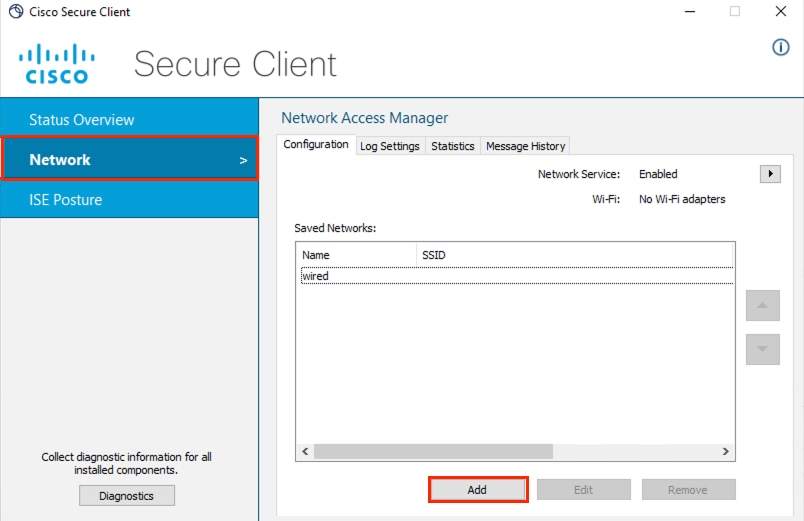

Passaggio 2. Nella nuova finestra visualizzata, selezionare l'opzione Rete.

Nella sezione Configurazione, selezionare l'opzione Add per accedere a una scheda di rete compatibile con MKA con privilegi User Network.

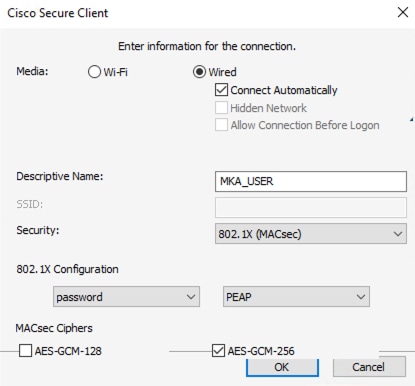

Passaggio 3. Nella nuova finestra di configurazione, impostare le caratteristiche della connessione e assegnare un nome alla rete.

Al termine, selezionare il pulsante OK.

Verifica

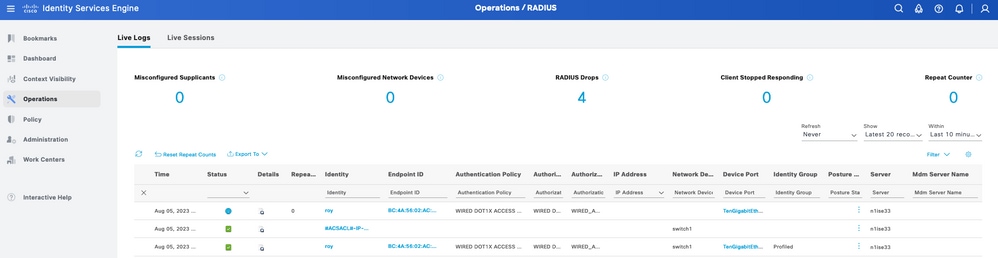

Convalida su ISE

In ISE, al completamento della configurazione di questo flusso, il dispositivo viene autenticato e autorizzato in Livelogs.

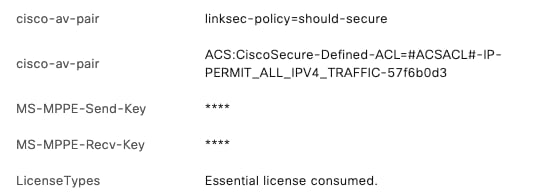

Spostarsi nella sezione Dettagli dell'autenticazione e Risultato.

Gli attributi impostati nel profilo di autorizzazione vengono inviati al dispositivo di accesso alla rete (NAD) e viene utilizzata una licenza Essential.

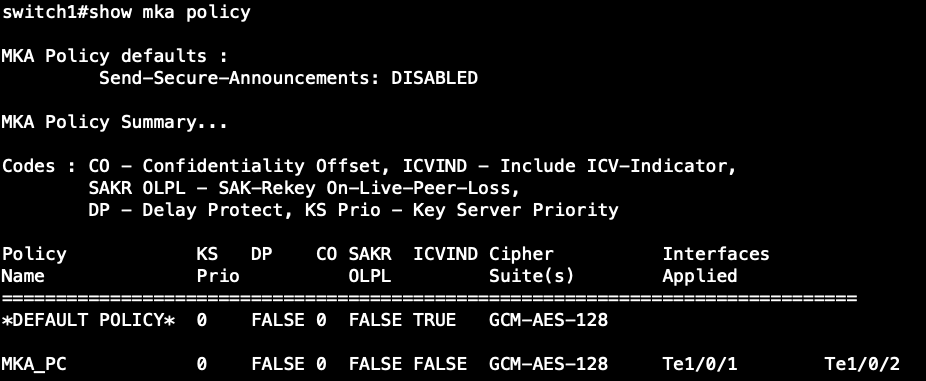

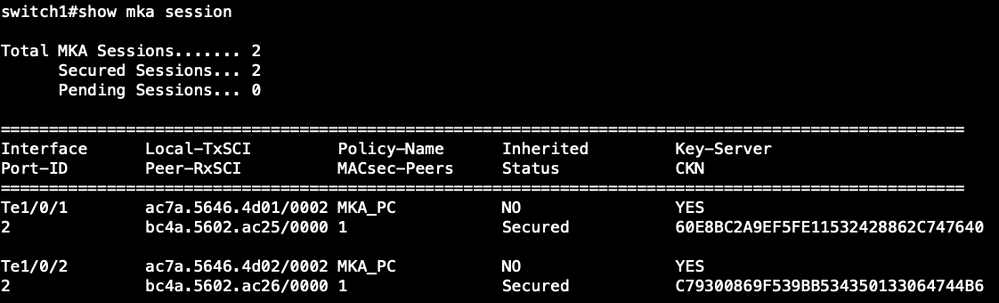

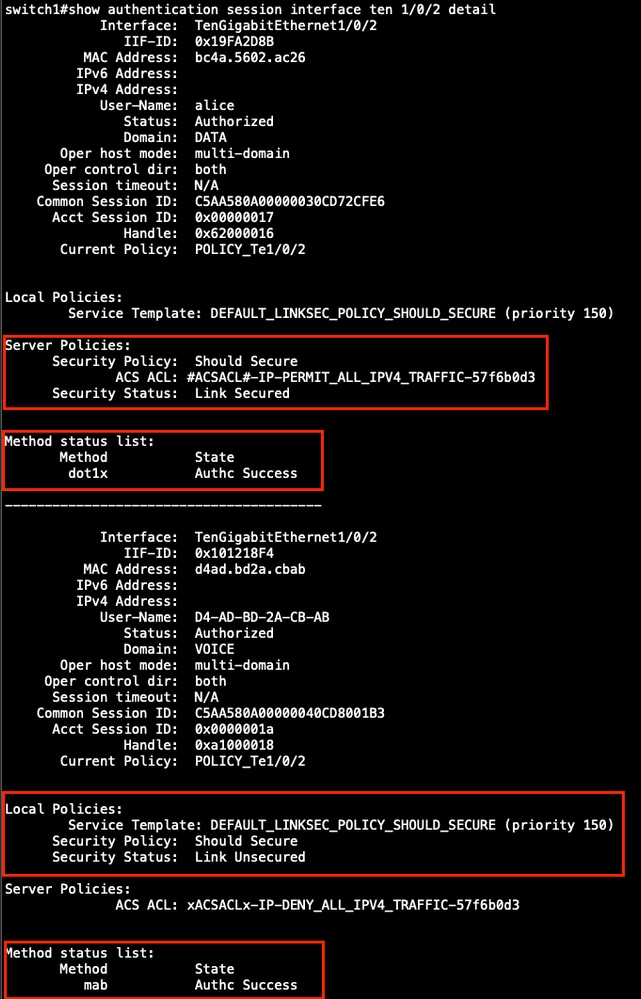

Convalida sullo switch Catalyst.

Questi comandi possono essere utilizzati per convalidare la corretta funzionalità di questa soluzione.

switch1#show mka policy

switch1#show mka session

switch1#show authentication session interface <interface_ID> detail

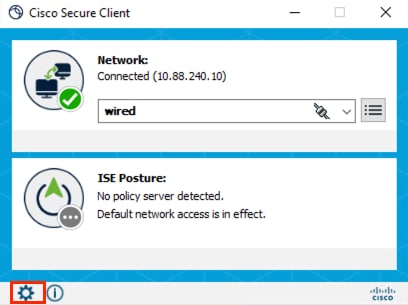

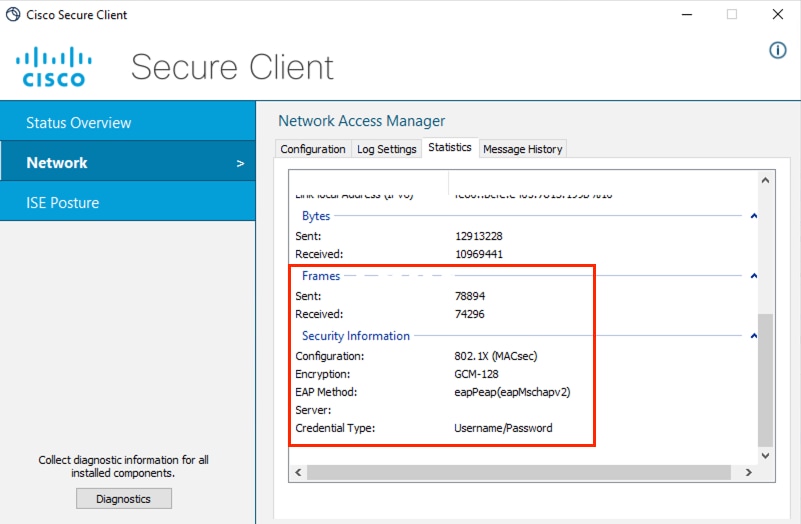

Convalida su client protetto.

L'autenticazione ha esito positivo con il profilo creato con la crittografia MACsec. Se si fa clic sull'icona del modulo, è possibile visualizzare ulteriori informazioni.

Nel menu visualizzato per Secure Client, nella sezione Network Access Manager > Statistics, è possibile visualizzare la Crittografia e la configurazione MACsec corrispondente.

I frame ricevuti e inviati aumentano man mano che la crittografia viene eseguita sul layer 2.

Risoluzione dei problemi

Nota: questa sezione descrive la parte relativa alla risoluzione dei problemi relativi ai problemi MKA che possono emergere. In caso di errore di autenticazione o autorizzazione, fare riferimento alla Guida alla distribuzione prescrittiva per l'accesso sicuro alle reti cablate - Risoluzione dei problemi per ulteriori informazioni, in quanto questa guida presuppone che le autenticazioni funzionino correttamente senza crittografia MACsec.

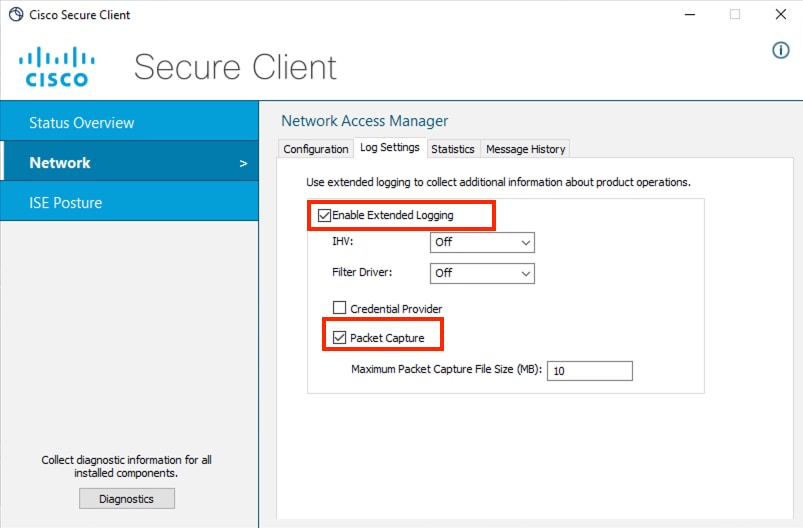

Cisco Secure Endpoint

- Abilitare il modulo DART nella suite Secure Endpoint.

- In questo menu, abilitare la funzione Registrazione estesa per raccogliere ulteriori dati sulla connessione MKA dell'utente. È inoltre possibile abilitare l'acquisizione di un pacchetto contenuto nel bundle DART.

- Raccogliere il bundle DART per procedere all'analisi di configuration.xml e Network Access Manager. Consultare la documentazione Eseguire DART per raccogliere dati per la risoluzione dei problemi

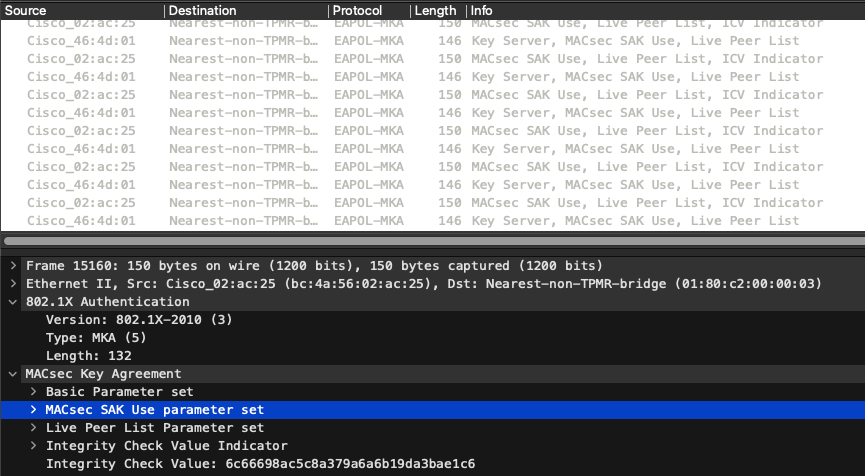

In questo esempio viene mostrato come i pacchetti vengono visti come informazioni crittografate tra l'host e lo switch:

Dal bundle DART, è possibile trovare informazioni utili per l'autenticazione 802.1X e la sessione MKA nel log denominato NetworkAccessManager.txt.

Queste informazioni vengono visualizzate se l'autenticazione con crittografia MKA ha esito positivo.

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (1) net: RECV (status: UP, AUTO) (portMsg.c 709)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) RECEIVED SUCCESS (dot1x_util.c 326)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) current state = AUTHENTICATING (dot1x_sm.c 323)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux called with state = AUTHENTICATING (dot1x_sm.c 142)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) staying in 802.1x state: AUTHENTICATING (dot1x_sm.c 146)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: sec=30 (dot1x_util.c 454)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) eap_type<0>, lengths<4,1496> (dot1x_proto.c 90)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: paused (dot1x_util.c 484)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) Received EAP-Success. (eap_auth_client.c 835)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) tlsAuthOnAuthEnd: clear TLS session (eap_auth_tls_c.c 265)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) tlsAuthOnAuthEnd: successful authentication, save pointer for TLS session used (eap_auth_tls_c.c 273)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (3) new credential list saved (eapRequest.c 1485)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (3) EAP status: AC_EAP_STATUS_EAP_SUCCESS (eapMessage.c 79)

%csc_nam-7-DEBUG_MSG: %[tid=9028]: EAP-CB: EAP status notification: session-id=1, handle=04B2DD44, status=AC_EAP_STATUS_EAP_SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028]: EAP-CB: sending EapStatusEvent...

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (2) EAP response received. <len:400> <res:2> (dot1x_proto.c 136)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: EAP: ...received EapStatusEvent: session-id=1, EAP handle=04B2DD44, status=AC_EAP_STATUS_EAP_SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: activated (dot1x_util.c 503)

%csc_nam-6-INFO_MSG: %[tid=2716]: EAP: Eap status AC_EAP_STATUS_EAP_SUCCESS.

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) current state = AUTHENTICATING (dot1x_sm.c 323)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: EAP: processing EapStatusEvent in the subscriber

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) dot1x->eapSuccess is True (dot1x_sm.c 352)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Enabling fast reauthentication

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) SUCCESS (dot1x_sm.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux called with state = AUTHENTICATED (dot1x_sm.c 142)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux calling sm8Event8021x due to auth success (dot1x_sm.c 207)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: disabled (dot1x_util.c 460)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (0) NASP: dot1xAuthSuccessEvt naspStopEapolAnnouncement (dot1x_main.c 679)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) >> NASP: naspStopEapolAnnouncement (nasp.c 900)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) << NASP: naspStopEapolAnnouncement. err = 0 (nasp.c 910)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) dot1x->config.useMka = 1 (dot1x_main.c 829)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) >> MKA: StartSession (mka.c 511)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: bUseMka = 1, bUseMacSec = 1706033334, MacsecSupportedCiphersMask = 0x498073ad, ePortSecurePolicy = 0 mkaKeyServerWaitTime = 0 (mka.c 514)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) >> MKA: InitializeContext (mka.c 1247)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) MKA: Changing state to Unconnected (mka.c 1867)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) MKA: Changing Sak State to Idle (mka.c 1271)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Fast reauthentication enabled on authentication success

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) << MKA: InitializeContext (mka.c 1293)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: Changing state to Need Server (mka.c 1871)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Sending NOTIFICATION__SUCCESS to subscribers

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) >> MKA: CreateKeySet (mka.c 924)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Network auth request NOTIFICATION__SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) >> NASP: naspGetNetCipherSuite (nasp.c 569)

%csc_nam-6-INFO_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: Key length is 16 bytes (mka.c 954)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Finishing authentication

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: MyMac (mka.c 971)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Authentication finished

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_EAP_SUCCESS (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_MKA_UNCONNECTED (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_MKA_NEED_SERVER (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (0) SscfCallback(1): SSCF_NOTIFICATION_CODE_SEND_PACKET_COMPLETE sendId(74476) (cimdIo.cpp 4766)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (0) CIMD Event: evtSeq#=0 msg=4 ifIndex=1 len=36 (cimdEvt.c 622)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) cdiEvt:(3,0) dataLen=4 (cimdEvt.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) cdiEvt:(3,1) dataLen=102 (cimdEvt.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) netEvent(1): Recv queued (netEvents.c 91)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (1) net: RECV (status: UP, AUTO) (portMsg.c 709)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) >> MKA: EapolInput (mka.c 125)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: MKPDU In (mka.c 131)

Risoluzione dei problemi di Cisco IOS

Questi comandi possono essere implementati nel Network Access Device (NAD) per rivedere la crittografia MKA tra la piattaforma e il richiedente.

Per ulteriori informazioni sui comandi, consultare la guida alla configurazione corrispondente della piattaforma utilizzata come NAD.

#show authentication session interface <interface_ID> detail

#show mka summary

#show mka policy

#show mka session interface <interface_ID> detail

#show macsec summary

#show macsec interface <interface_ID>

#debug mka events

#debug mka errors

#debug macsec event

#debug macsec error

Si tratta dei debug di una connessione MKA riuscita a un host. È possibile utilizzare questo come riferimento:

%LINK-3-UPDOWN: Interface TenGigabitEthernet1/0/1, changed state to down

Macsec interface TenGigabitEthernet1/0/1 is UP

MKA-EVENT: Create session event: derived CKN 9F0DC198A9728FB3DA198711B58570E4, len 16

MKA-EVENT EC000025: SESSION START request received...

NGWC-MACSec: pd get port capability is invoked

MKA-EVENT: New MKA Session on Interface TenGigabitEthernet1/0/1 with Physical Port Number 9 is using the "MKA_PC" MKA Policy, and has MACsec Capability "MACsec Integrity, Confidentiality, & Offset" with Local MAC ac7a.5646.4d01, Peer MAC bc4a.5602.ac25.

MKA-EVENT: New VP with SCI AC7A.5646.4D01/0002 on interface TenGigabitEthernet1/0/1

MKA-EVENT: Created New CA 0x80007F30A6B46F20 Participant on interface TenGigabitEthernet1/0/1 with SCI AC7A.5646.4D01/0002 for Peer MAC bc4a.5602.ac25.

%MKA-5-SESSION_START: (Te1/0/1 : 2) MKA Session started for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000046CE64E059, AuthMgr-Handle EC000025

MKA-EVENT: Started a new MKA Session on interface TenGigabitEthernet1/0/1 for Peer MAC bc4a.5602.ac25 with SCI AC7A.5646.4D01/0002 successfully.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Init MKA Session) - Successfully derived CAK.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Successfully initialized a new MKA Session (i.e. CA entry) on interface TenGigabitEthernet1/0/1 with SCI AC7A.5646.4D01/0002 and CKN 9F0DC198...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Derive KEK/ICK) - Successfully derived KEK...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Derive KEK/ICK) - Successfully derived ICK...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: New Live Peer detected, No potential peer so generate the first SAK.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Generate SAK for CA with CKN 9F0DC198 (Latest AN=0, Old AN=0)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Generation of new Latest SAK succeeded (Latest AN=0, KN=1)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Install RxSA for CA with CKN 9F0DC198 on VP with SCI AC7A.5646.4D01/0002 (Latest AN=0)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Clean up the Rx for dormant peers

MACSec-IPC: send_xable send msg success for switch=1

MACSec-IPC: blocking enable disable ipc req

MACSec-IPC: watched boolean waken up

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: create_tx_sc send msg success

Send create_tx_sc to IOMD successfully

alloc_cache called TxSCI: AC7A56464D010002 RxSCI: BC4A5602AC250000

Enabling replication for slot 1 vlan 330 and the ref count is 1

MACSec-IPC: vlan_replication send msg success

Added replication for data vlan 330

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: create_rx_sc send msg success

Sent RXSC request to FED/IOMD

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: install_rx_sa send msg success

Sent ins_rx_sa to FED and IOMD

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Requested to install/enable new RxSA successfully (AN=0, KN=1 SCI=BC4A.5602.AC25/0000)

%LINEPROTO-5-UPDOWN: Line protocol on Interface TenGigabitEthernet1/0/1, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan330, changed state to up

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Sending SAK for AN 0 resp peers 0 cap peers 1

MKA-EVENT bc4a.5602.ac25/0000 EC000025: SAK Wait Timer started for 6 seconds.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: (KS) Received new SAK-Use response to Distributed SAK for AN 0, KN 1, Latest Key MI 9B0F8380A5697DD4C3D50E42.CKN 9F0DC198

MKA-EVENT bc4a.5602.ac25/0000 EC000025: (KS) All 1 peers with the required MACsec Capability have indicated they are receiving using the new Latest SAK - install/enable TxSA for AN 0, KN 1, Latest Key MI 9B0F8380A5697DD4C3D50E42.

MKA-EVENT: Reqd to Install TX SA for CA 0x80007F30A6B46F20 AN 0 CKN 9F0DC198 - on int(TenGigabitEthernet1/0/1)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Install TxSA for CA with CKN 9F0DC198 on VP with SCI AC7A.5646.4D01/0002 (Latest AN=0)...

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: install_tx_sa send msg success

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Before sending SESSION_SECURED status - SECURED=false, PREVIOUSLY_SECURED=false, SAK_REKEY=false, CAK_REKEY=false, OLD_CA=false, NEW_CA=false, CKN=9F0DC198...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Successfully sent SECURED status for CA with CKN 9F0DC198.

MKA-EVENT: Successfully updated the CKN handle for interface: TenGigabitEthernet1/0/1 with 9F0DC198 (if_num: 9).

%MKA-5-SESSION_SECURED: (Te1/0/1 : 2) MKA Session was secured for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000046CE64E059, CKN 9F0DC198A9728FB3DA198711B58570E4

MKA-EVENT: MSK found to be same while updating the MSK and EAP Session ID in the subblock

MKA-EVENT bc4a.5602.ac25/0000 EC000025: After sending SESSION_SECURED status - SECURED=true, PREVIOUSLY_SECURED=true, SAK_REKEY=false, CAK_REKEY=false, OLD_CA=false, NEW_CA=false, CKN=9F0DC198...

Risoluzione dei problemi di Identity Services Engine (ISE)

La risoluzione dei problemi relativi a questa funzionalità è limitata alla consegna dell'attributo cisco-av-pair linksec-policy=should-secure.

Accertarsi che il risultato dell'autorizzazione invii tali informazioni alla sessione Radius collegata alle porte switch a cui sono collegate le periferiche.

Per ulteriori analisi dell'autenticazione su ISE, consultare il documento sulla risoluzione dei problemi e l'abilitazione dei debug su ISE

Problemi comuni

Cifratura non corrispondente

Questo log può essere visto nei debug MKA nel NAD.

MKA-4-MKA_MACSEC_CIPHER_MISMATCH: (Te1/0/1 : 30) Lower strength MKA-cipher than macsec-cipher for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000017C3550E24, CKN CKNID

La prima cosa da verificare in questo scenario è che le cifrature configurate nella policy MKA nello switch e nel profilo Secure Client corrispondono.

Nel caso della crittografia AES-GCM-256, questi requisiti devono essere soddisfatti in base alla documentazione Cisco Secure Client (incluso AnyConnect) Administrator Guide, Release 5

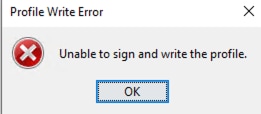

Impossibile salvare il file configuration.xml.

Il problema relativo all'errore di scrittura del profilo viene risolto salvando il file configuration.xml (come descritto in precedenza) Setup of MKA using Network Access Manager Profile Editor.

Poiché l'errore è correlato al fatto che il file configuration.xml in uso non può essere modificato, è necessario salvare il file in un'altra posizione per procedere alla sostituzione dei profili.

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

10-Aug-2023 |

Versione iniziale |

Contributo dei tecnici Cisco

- Rodrigo Diaz CruzTecnico di consulenza

Feedback

Feedback