Esempio di configurazione del tunnel IPsec tra i protocolli PIX 7.x e VPN 3000 Concentrator

Sommario

Introduzione

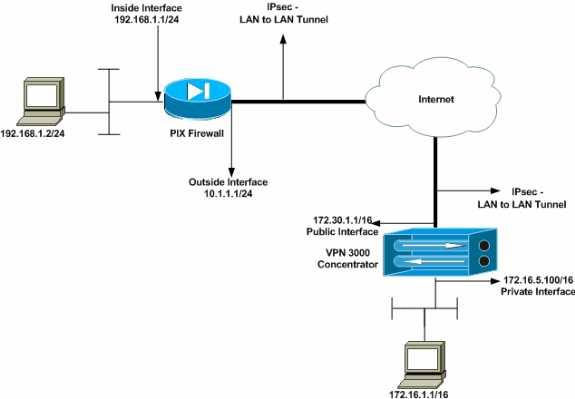

In questo documento viene fornita una configurazione di esempio per come stabilire un tunnel VPN IPsec da LAN a LAN tra un firewall PIX 7.x e un concentratore Cisco VPN 3000.

Per ulteriori informazioni sullo scenario in cui il tunnel LAN-LAN tra i PIX consente anche a un client VPN di accedere al PIX spoke tramite il PIX dell'hub, fare riferimento all'esempio di configurazione dell'autenticazione TACACS+ 7.x Enhanced Spoke-to-Client VPN con autenticazione TACACS+.

Per ulteriori informazioni sullo scenario in cui il tunnel LAN-LAN tra il PIX/ASA e un router IOS, fare riferimento all'esempio di configurazione del tunnel IPsec da LAN a LAN di un'appliance di sicurezza PIX/ASA 7.x su un router IOS.

Prerequisiti

Requisiti

Prima di provare questa configurazione, accertarsi di soddisfare i seguenti requisiti:

-

Questo documento richiede una comprensione di base del protocollo IPsec. per ulteriori informazioni su IPsec, fare riferimento a Introduzione alla crittografia IPsec.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

-

Cisco PIX serie 500 Security Appliance con software versione 7.1(1)

-

Cisco VPN 3060 Concentrator con software versione 4.7.2(B)

Nota: PIX 506/506E non supporta 7.x.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Per configurare il protocollo PIX 6.x, fare riferimento agli esempi di configurazione del tunnel IPSec da LAN a LAN tra Cisco VPN 3000 Concentrator e PIX Firewall.

Convenzioni

Fare riferimento a Cisco Technical Tips Conventions per ulteriori informazioni sulle convenzioni dei documenti.

Configurazione

In questa sezione vengono presentate le informazioni necessarie per configurare le funzionalità descritte più avanti nel documento.

Nota: per ulteriori informazioni sui comandi menzionati in questa sezione, usare lo strumento di ricerca dei comandi (solo utenti registrati).

Esempio di rete

Nel documento viene usata questa impostazione di rete:

Configurazione del PIX

| PIX |

|---|

PIX7#show running-config : Saved : PIX Version 7.1(1) ! hostname PIX7 enable password 8Ry2YjIyt7RRXU24 encrypted names ! !--- Configures the outside interface of the PIX. !--- By default, the security level for the outside interface is 0. interface Ethernet0 nameif outside security-level 0 ip address 10.1.1.1 255.255.255.0 ! !--- Configures the inside interface of the PIX. !--- By default, the security level for the inside interface is 100. interface Ethernet1 nameif inside security-level 100 ip address 192.168.1.1 255.255.255.0 ! !--- Defines the IP addresses that should not be NATed. access-list nonat extended permit ip 192.168.1.0 255.255.255.0 172.16.0.0 255.255.0.0 access-list outside extended permit icmp any any !--- Defines the IP addresses that can communicate via the IPsec tunnel. access-list 101 extended permit ip 192.168.1.0 255.255.255.0 172.16.0.0 255.255.0.0 access-list OUT extended permit ip any any pager lines 24 mtu outside 1500 mtu inside 1500 no failover asdm image flash:/asdm-504.bin no asdm history enable arp timeout 14400 nat (inside) 0 access-list nonat access-group OUT in interface outside route outside 0.0.0.0 0.0.0.0 10.1.1.2 1 !--- Output is suppressed. !--- These are the IPsec parameters that are negotiated with the client. crypto ipsec transform-set my-set esp-aes-256 esp-sha-hmac crypto map mymap 20 match address 101 crypto map mymap 20 set peer 172.30.1.1 crypto map mymap 20 set transform-set my-set crypto map mymap interface outside !--- These are the Phase I parameters negotiated by the two peers. isakmp enable outside isakmp policy 10 authentication pre-share isakmp policy 10 encryption aes-256 isakmp policy 10 hash sha isakmp policy 10 group 2 isakmp policy 10 lifetime 86400 !--- A tunnel group consists of a set of records !--- that contain tunnel connection policies. The two attributes !--- are General and IPsec. Use the remote peer IP address as the !--- name of the Tunnel group. In this example 172.30.1.1 is the peer IP address. !--- Refer to Tunnel Group for more information. tunnel-group 172.30.1.1 type ipsec-l2l tunnel-group 172.30.1.1 ipsec-attributes pre-shared-key * !--- Output is suppressed. ! : end PIX7# |

Configurazione di VPN 3000 Concentrator

I concentratori VPN non sono pre-programmati con indirizzi IP nelle impostazioni di fabbrica. È necessario usare la porta della console per configurare le configurazioni iniziali che sono un'interfaccia della riga di comando (CLI) basata su menu. Per informazioni su come configurare i concentratori VPN tramite la console, consultare il documento sulla configurazione dei concentratori VPN tramite la console.

Dopo aver configurato l'indirizzo IP sull'interfaccia Ethernet 1 (privata), è possibile configurare il resto con la CLI o tramite l'interfaccia del browser. L'interfaccia del browser supporta sia HTTP che HTTP su SSL (Secure Sockets Layer).

Questi parametri vengono configurati tramite la console:

-

Ora/data: la data e l'ora corrette sono molto importanti. Garantiscono l'accuratezza delle voci di registrazione e di accounting e la possibilità di creare un certificato di protezione valido.

-

Ethernet 1 (private) interface: indirizzo IP e maschera (della topologia di rete 172.16.5.100/16).

VPN Concentrator è ora accessibile tramite un browser HTML dalla rete interna. Per informazioni su come configurare VPN Concentrator in modalità CLI, consultare il documento sull'uso dell'interfaccia della riga di comando per la configurazione rapida.

Digitare l'indirizzo IP dell'interfaccia privata dal browser Web per abilitare l'interfaccia GUI.

Fare clic sull'icona Save needed (Salva le modifiche necessarie) per salvare le modifiche in memoria. Il nome utente e la password predefiniti sono admin, con distinzione tra maiuscole e minuscole.

-

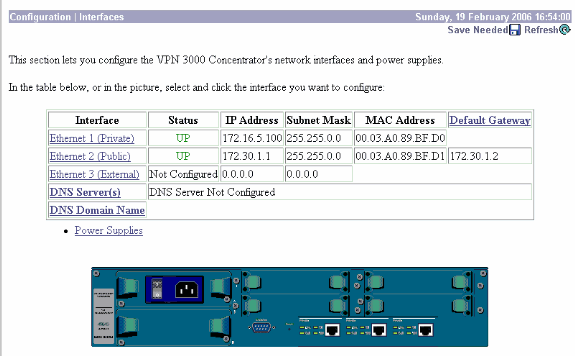

Avviare la GUI e selezionare Configuration > Interfaces per configurare l'indirizzo IP dell'interfaccia pubblica e del gateway predefinito.

-

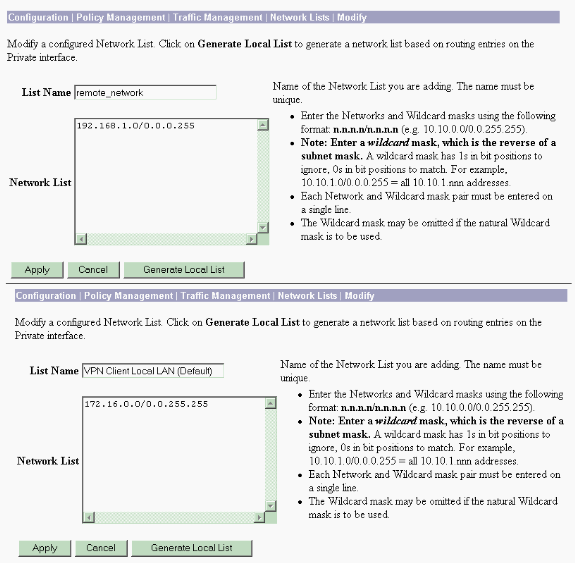

Selezionare Configurazione > Gestione delle policy > Gestione del traffico > Elenchi di rete > Aggiungi o modifica per creare gli elenchi di rete che definiscono il traffico da crittografare.

Aggiungere qui le reti locali e remote. Gli indirizzi IP devono rispecchiare quelli nell'elenco degli accessi configurato sul PIX remoto.

Nell'esempio, i due elenchi di reti sono remote_network e VPN Client Local LAN.

-

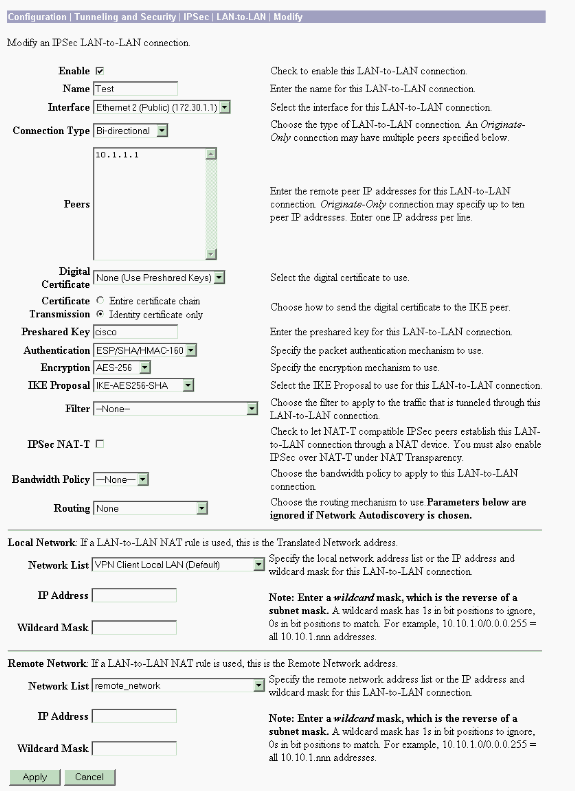

Selezionare Configurazione > Sistema > Protocolli di tunneling > IPSec LAN-to-LAN > Aggiungi per configurare il tunnel LAN-to-LAN IPsec. Al termine, fare clic su Apply (Applica).

Immettere l'indirizzo IP del peer, gli elenchi delle reti create nel passaggio 2, i parametri IPsec e ISAKMP e la chiave già condivisa.

Nell'esempio, l'indirizzo IP del peer è 10.1.1.1, gli elenchi delle reti sono rete_remota e LAN locale del client VPN e cisco è la chiave già condivisa.

-

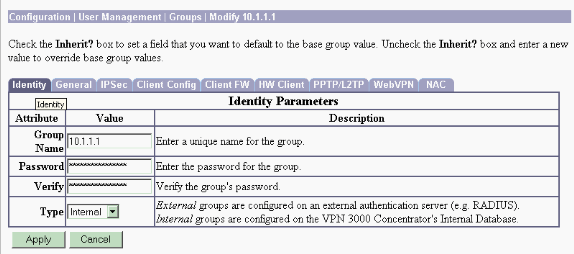

Selezionare Configurazione > Gestione utente > Gruppi > Modifica 10.1.1.1 per visualizzare le informazioni sul gruppo generate automaticamente.

Nota: non modificare queste impostazioni di gruppo.

Verifica

Per verificare che la configurazione funzioni correttamente, consultare questa sezione.

Verificare il PIX

Lo strumento Output Interpreter (solo utenti registrati) (OIT) supporta alcuni comandi show. Usare l'OIT per visualizzare un'analisi dell'output del comando show.

-

show isakmp sa: visualizza tutte le associazioni di sicurezza (SA) IKE correnti in un peer. Lo stato MM_ACTIVE indica che viene utilizzata la modalità principale per configurare il tunnel VPN IPSec.

In questo esempio il firewall PIX avvia la connessione IPsec. L'indirizzo IP del peer è 172.30.1.1 e utilizza la modalità principale per stabilire la connessione.

PIX7#show isakmp sa Active SA: 1 Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey) Total IKE SA: 1 1 IKE Peer: 172.30.1.1 Type : L2L Role : initiator Rekey : no State : MM_ACTIVE -

show ipsec sa: visualizza le impostazioni utilizzate dalle associazioni di protezione correnti. Verificare gli indirizzi IP dei peer, le reti accessibili sia a livello locale che remoto e il set di trasformazioni utilizzato. Esistono due associazioni di protezione ESP, una per ogni direzione.

PIX7#show ipsec sa interface: outside Crypto map tag: mymap, seq num: 20, local addr: 10.1.1.1 access-list 101 permit ip 192.168.1.0 255.255.255.0 172.16.0.0 255.255.0.0 local ident (addr/mask/prot/port): (192.168.1.0/255.255.255.0/0/0) remote ident (addr/mask/prot/port): (172.16.0.0/255.255.0.0/0/0) current_peer: 172.30.1.1 #pkts encaps: 4, #pkts encrypt: 4, #pkts digest: 4 #pkts decaps: 4, #pkts decrypt: 4, #pkts verify: 4 #pkts compressed: 0, #pkts decompressed: 0 #pkts not compressed: 4, #pkts comp failed: 0, #pkts decomp failed: 0 #send errors: 0, #recv errors: 0 local crypto endpt.: 10.1.1.1, remote crypto endpt.: 172.30.1.1 path mtu 1500, ipsec overhead 76, media mtu 1500 current outbound spi: 136580F6 inbound esp sas: spi: 0xF24F4675 (4065281653) transform: esp-aes-256 esp-sha-hmac in use settings ={L2L, Tunnel,} slot: 0, conn_id: 1, crypto-map: mymap sa timing: remaining key lifetime (kB/sec): (3824999/28747) IV size: 16 bytes replay detection support: Y outbound esp sas: spi: 0x136580F6 (325419254) transform: esp-aes-256 esp-sha-hmac in use settings ={L2L, Tunnel,} slot: 0, conn_id: 1, crypto-map: mymap sa timing: remaining key lifetime (kB/sec): (3824999/28745) IV size: 16 bytes replay detection support: YPer ripristinare il tunnel, usare i comandi clear ipsec sa e clear isakmp sa.

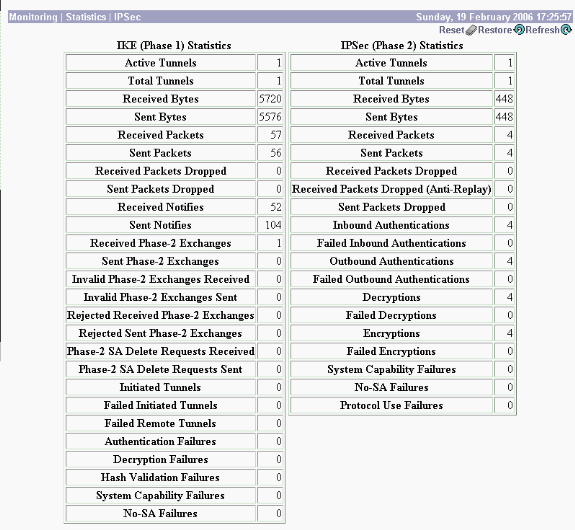

Verificare VPN 3000 Concentrator

Selezionare Monitoraggio > Statistiche > IPSec per verificare se il tunnel è arrivato nel concentratore VPN 3000. Contiene le statistiche per entrambi i parametri IKE e IPsec.

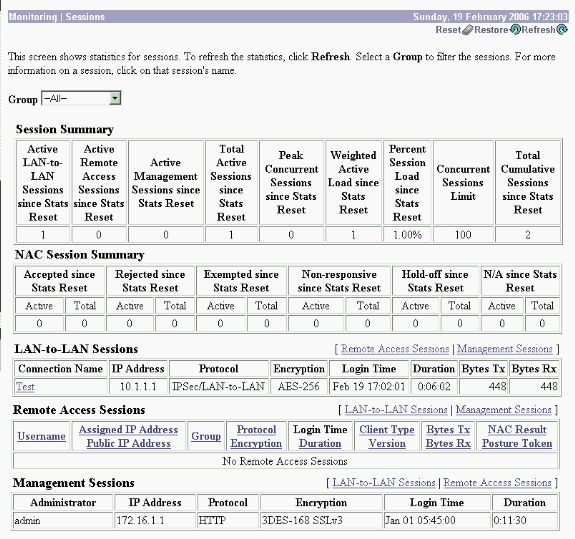

È possibile monitorare attivamente la sessione in Monitoraggio > Sessioni. È possibile ripristinare il tunnel IPsec qui.

Risoluzione dei problemi

Le informazioni contenute in questa sezione permettono di risolvere i problemi relativi alla configurazione.

Risoluzione dei problemi relativi a PIX

Lo strumento Output Interpreter (solo utenti registrati) (OIT) supporta alcuni comandi show. Usare l'OIT per visualizzare un'analisi dell'output del comando show.

Nota: consultare le informazioni importanti sui comandi di debug prima di usare i comandi di debug.

I comandi debug su PIX per i tunnel VPN sono:

-

debug crypto isakmp: esegue il debug delle negoziazioni della SA ISAKMP.

-

debug crypto ipsec: esegue il debug delle negoziazioni della SA IPsec.

Risoluzione dei problemi di VPN 3000 Concentrator

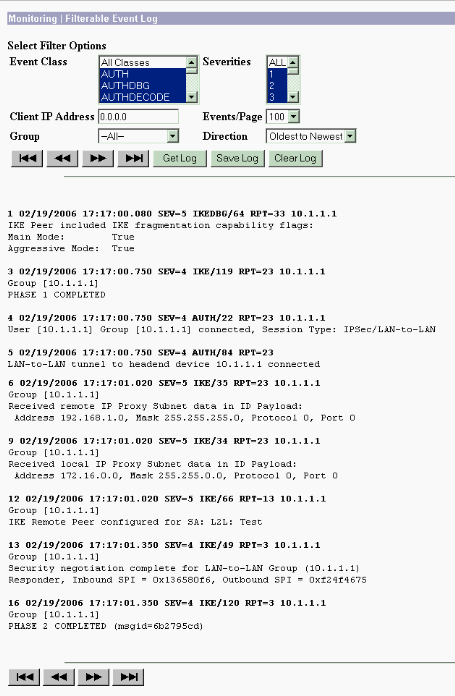

Analogamente ai comandi di debug sui router Cisco, è possibile configurare le classi di evento per visualizzare tutti gli allarmi. Selezionare Configurazione > Sistema > Eventi > Classi > Aggiungi per attivare la registrazione delle classi di evento.

Selezionare Monitoraggio > Registro eventi filtrabili per monitorare gli eventi attivati.

PFS

Nelle negoziazioni IPsec, PFS (Perfect Forward Secrecy) garantisce che ogni nuova chiave di crittografia non sia correlata a nessuna chiave precedente. Abilitare o disabilitare il protocollo PFS su entrambi i peer del tunnel, altrimenti il tunnel IPsec LAN-LAN (L2L) non verrà stabilito nell'appliance PIX/ASA.

PFS è disattivato per impostazione predefinita. Per abilitare PFS, utilizzare il comando pfs con la parola chiave enable in modalità di configurazione Criteri di gruppo. Per disabilitare PFS, immettere la parola chiave disable.

hostname(config-group-policy)#pfs {enable | disable}

Per rimuovere l'attributo PFS dalla configurazione in esecuzione, immettere la forma no di questo comando. Un criterio di gruppo può ereditare un valore per PFS da un altro criterio di gruppo. Immettere la forma no di questo comando per impedire che un valore venga ereditato.

hostname(config-group-policy)#no pfs

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

16-Oct-2008 |

Versione iniziale |

Feedback

Feedback