Introduzione

In questo documento viene descritto come configurare l'autenticazione esterna OKTA SSO per l'accesso al servizio Cisco Secure Email Encryption (Registered Envelope).

Prerequisiti

Accesso come amministratore al servizio Cisco Secure Email Encryption (Registered Envelope).

Accesso come amministratore a OKTA.

Certificati SSL X.509 autofirmati o firmati dalla CA (facoltativi) in formato PKCS #12 o PEM (forniti da OKTA).

Premesse

- Cisco Secure Email Encryption Service (Registered Envelope) consente di eseguire l'accesso SSO per gli utenti finali che utilizzano SAML.

- OKTA è un programma di gestione delle identità che fornisce servizi di autenticazione e autorizzazione alle applicazioni.

- È possibile impostare Cisco Secure Email Encryption Service (Registered Envelope) come applicazione connessa a OKTA per l'autenticazione e l'autorizzazione.

- SAML è un formato di dati standard aperto basato su XML che consente agli amministratori di accedere senza problemi a un set definito di applicazioni dopo l'accesso a una di tali applicazioni.

- Per ulteriori informazioni su SAML, vedere: Informazioni generali su SAML

Requisiti

- Account amministratore del servizio Cisco Secure Email Encryption (Registered Envelope).

- Account amministratore OKTA.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

Sotto Okta.

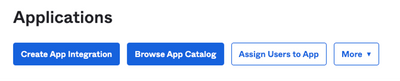

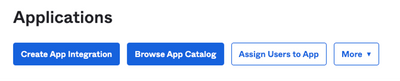

1. Passare al portale delle applicazioni e selezionare Create App Integration, come mostrato nell'immagine:

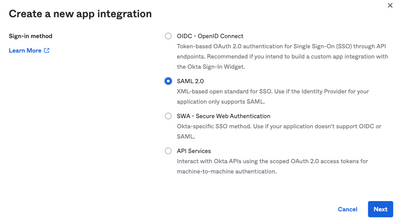

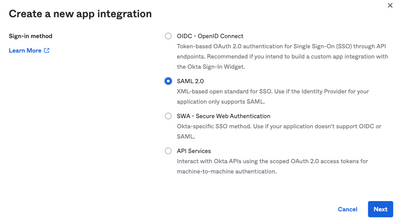

2. Selezionare SAML 2.0 come tipo di applicazione, come illustrato nell'immagine:

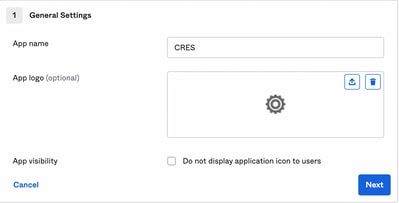

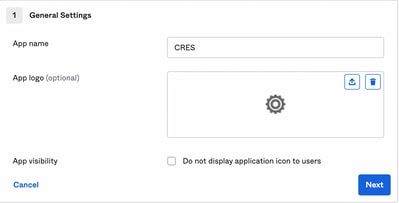

3. Inserire il nome dell'app CRES e selezionare Next, come mostrato nell'immagine:

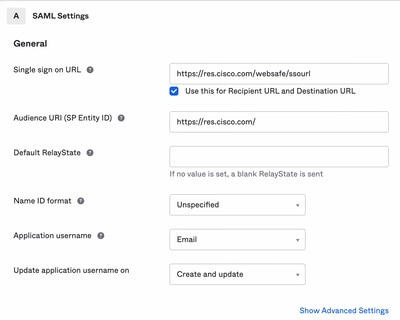

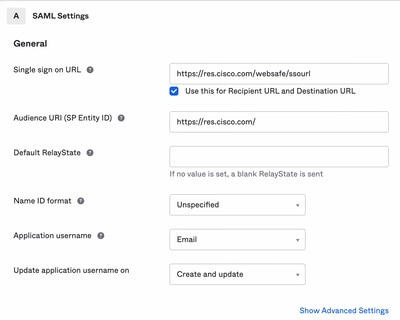

4. Nell'ambito del SAML settings, riempire gli spazi vuoti, come mostrato nell'immagine:

- URL Single Sign-On: questo è il servizio consumer di asserzione ottenuto dal servizio Cisco Secure Email Encryption.

- URI gruppo di destinatari (ID entità SP): ID entità ottenuto dal servizio Cisco Secure Email Encryption.

- Formato ID nome: mantienilo come Non specificato.

- Nome utente applicazione: email, che richiede all'utente di inserire il proprio indirizzo email nel processo di autenticazione.

- Aggiorna nome utente applicazione in: Crea e aggiorna.

Scorri fino a Group Attibute Statements (optional), come mostrato nell'immagine:

Immettere l'istruzione dell'attributo successiva:

-Nome: group

- Formato nome: Unspecified

- Filtro: Equals e OKTA

Seleziona Next .

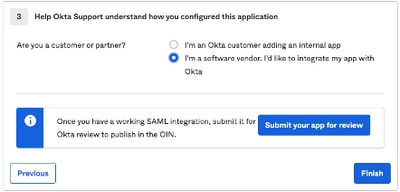

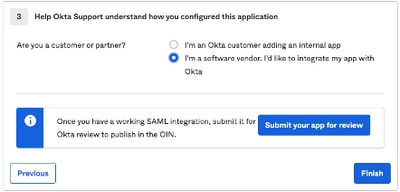

5. Quando gli viene chiesto di Help Okta to understand how you configured this application, immettere il motivo applicabile all'ambiente corrente, come mostrato nell'immagine:

Seleziona Finish per procedere al passaggio successivo.

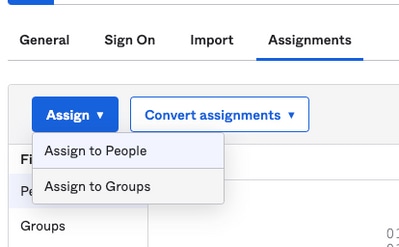

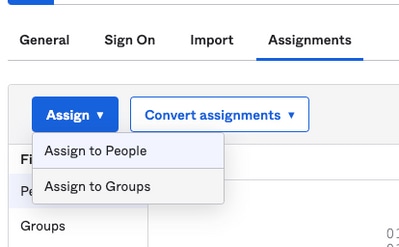

6. Selezionare Assignments , quindi selezionare Assign > Assign to Groups, come mostrato nell'immagine:

7. Selezionare il gruppo OKTA, ovvero il gruppo con gli utenti autorizzati ad accedere all'ambiente.

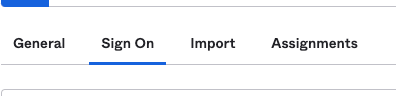

8. Selezionare Sign On, come mostrato nell'immagine:

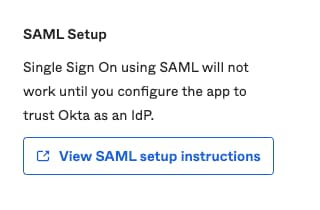

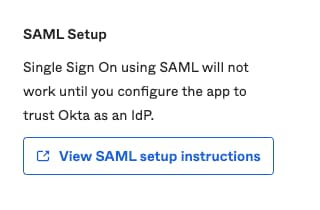

9. Scorrere verso il basso e verso l'angolo destro, selezionare il View SAML setup instructions come mostrato nell'immagine:

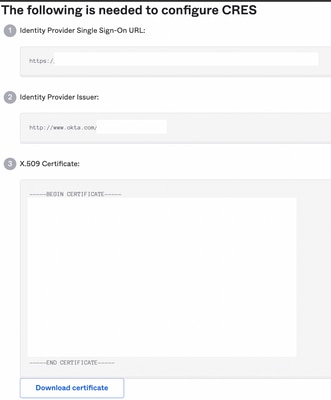

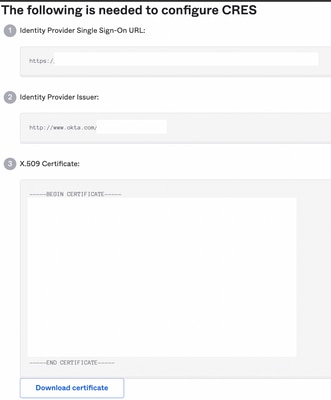

10. Salvare in un blocco note le informazioni successive necessarie per inserire Cisco Secure Email Encryption Service come mostrato nell'immagine:

- URL Single Sign-On del provider di identità

- Emittente provider di identità

- Certificato X.509

11. Dopo aver completato la configurazione dell'OKTA, è possibile tornare al servizio Cisco Secure Email Encryption.

In Cisco Secure Email Encryption Service (Registered Envelope):

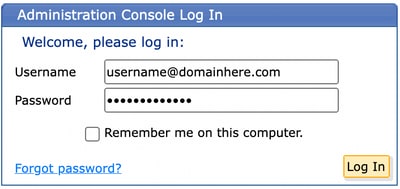

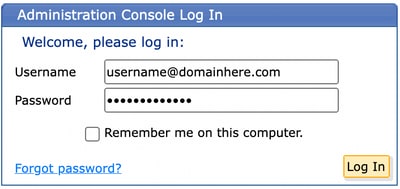

1. Accedere al portale dell'organizzazione come amministratore. Il collegamento è: Cres Administration Portal, come mostrato nell'immagine:

2. Il Accounts , selezionare la scheda Manage Accounts come mostrato nell'immagine:

3. Fare clic su un numero di conto e selezionare il Details come mostrato nell'immagine:

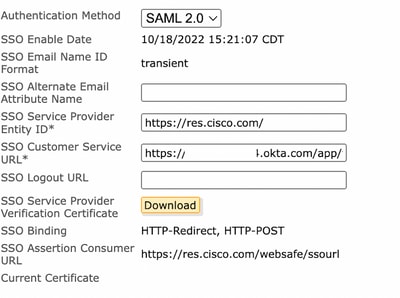

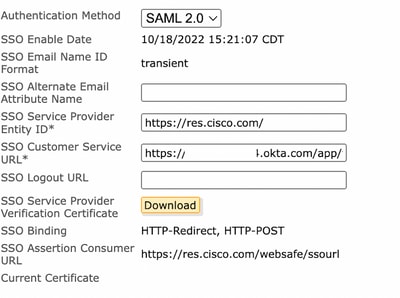

4. Scorri fino a Authentication Method e selezionare SAML 2.0, come mostrato nell'immagine:

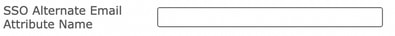

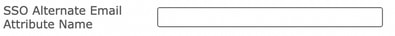

5. Per il SSO Alternate Email Attribute, lasciarla vuota, come mostrato nell'immagine:

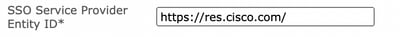

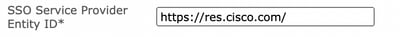

6. Per il SSO Service Provider Entity ID*,inserire https://res.cisco.com/ , come mostrato nell'immagine:

7. Per il SSO Customer Service URL*, immettere il Identity Provider Single Sign-On URL forniti da Okta, come mostrato nell'immagine:

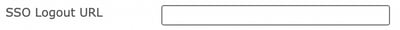

8. Ai fini della SSO Logout URL, lasciarla vuota, come mostrato nell'immagine:

9. Per il SSO Identity Provider Verification Certificate, caricare il certificato X.509 fornito da OKTA.

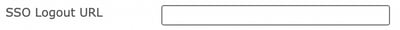

10. Selezionare Save per salvare le impostazioni, come mostrato nell'immagine:

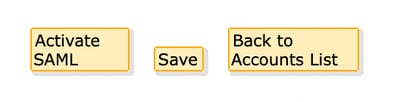

11. Selezionare Activate SAML per avviare il processo di autenticazione SAML e applicare l'autenticazione SSO, come mostrato nell'immagine:

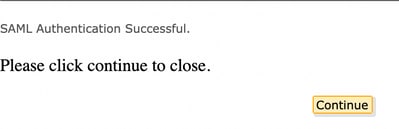

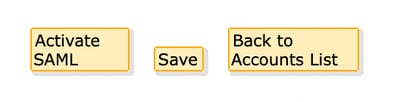

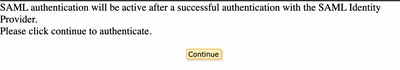

12. Viene visualizzata una nuova finestra che informa che l'autenticazione SAML diventa attiva dopo la riuscita dell'autenticazione con il provider di identità SAML. Seleziona Continue, come mostrato nell'immagine:

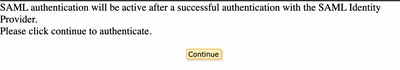

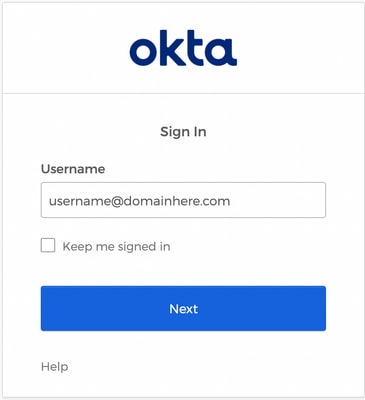

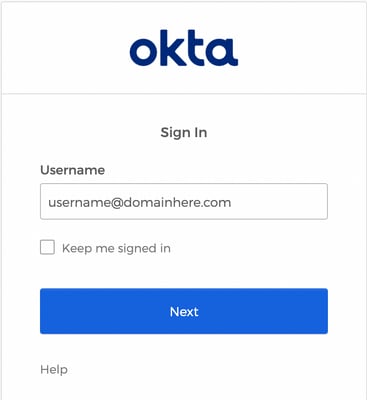

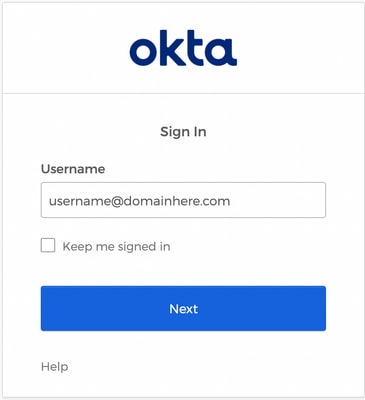

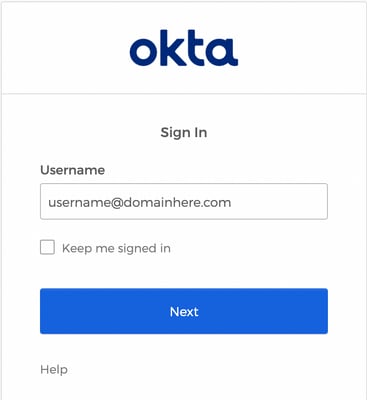

13. Viene visualizzata una nuova finestra per l'autenticazione con le credenziali OKTA. Immettere il Username e selezionare Next, come mostrato nell'immagine:

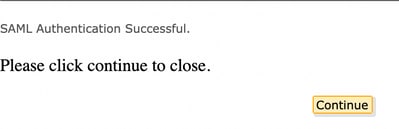

14. Se il processo di autenticazione ha esito positivo, la SAML Authentication Successful viene visualizzato. Seleziona Continue per chiudere questa finestra, come mostrato nell'immagine:

15. Confermare la SSO Enable Date viene impostata sulla data e sull'ora in cui l'autenticazione SAML è stata eseguita correttamente, come mostrato nell'immagine:

Configurazione SAML completata. A partire da questo momento, gli utenti che appartengono all'organizzazione CRES vengono reindirizzati per utilizzare le loro credenziali OKTA quando immettono il loro indirizzo e-mail.

Verifica

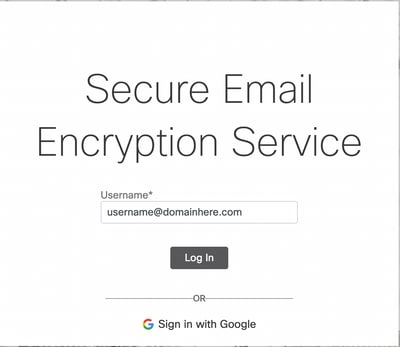

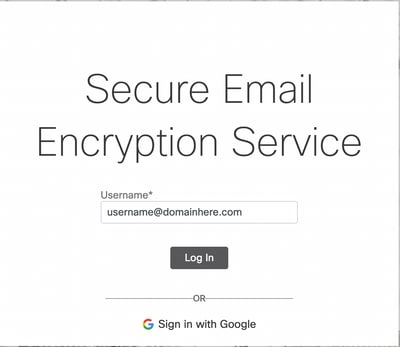

1. Passare al portale del servizio Crittografia e-mail sicura. Immettere l'indirizzo e-mail registrato per il CRES, come mostrato nell'immagine:

2. Viene visualizzata una nuova finestra per procedere con l'autenticazione OKTA Accedere con le credenziali OKTA, come mostrato nell'immagine:

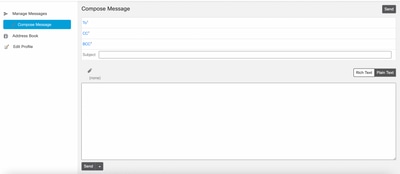

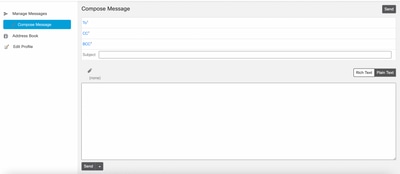

3. Se l'autenticazione ha esito positivo, il servizio Secure Email Encryption apre il Compose Message come mostrato nell'immagine:

Ora l'utente finale può accedere al portale del servizio Secure Email Encryption per comporre messaggi di posta elettronica sicuri o aprire nuove buste con le credenziali OKTA.

Informazioni correlate

Guida per l'amministratore dell'account di Cisco Secure Email Encryption Service 6.2

Guide per l'utente finale di Cisco Secure Gateway

Supporto OKTA

Feedback

Feedback