Installa ISE nei servizi cloud di Azure

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come installare un'istanza di Cisco ISE IOS® utilizzando la macchina virtuale di Azure. Cisco ISE IOS è disponibile in Servizi cloud di Azure.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza delle sottoscrizioni e dei gruppi di risorse.

Componente utilizzato

Il contenuto di questo documento si basa su questi software e servizi cloud.

- Cisco ISE versione 3.2.1

- Servizi cloud di Microsoft Azure

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Procedura

Passare a Tutti i servizi > Sottoscrizioni. Verificare che sia presente un account Azure con una sottoscrizione attiva e un contratto Enterprise con Microsoft. Usare l'interfaccia CLI del modulo di Microsoft PowerShell Azure per eseguire i comandi per riservare spazio: Per informazioni su come installare Azure PowerShell per PowerShell e i relativi pacchetti, vedere Come installare Azure PowerShell.

Nota: Sostituisci l'ID tenant con l'ID tenant effettivo.

Completare i prerequisiti inRichiedi quota host per la soluzione VMware di Azure per ulteriori dettagli.

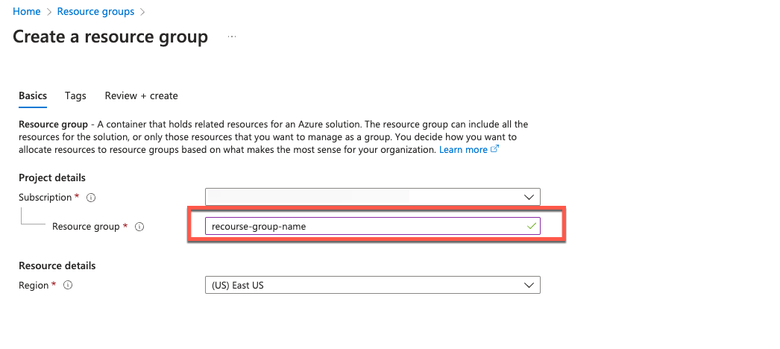

Creare il gruppo di risorse dopo la sottoscrizione con il diritto, passando a Tutti i servizi > Gruppi di risorse. Fare clic su Add. Immettere il nome del gruppo di risorse.

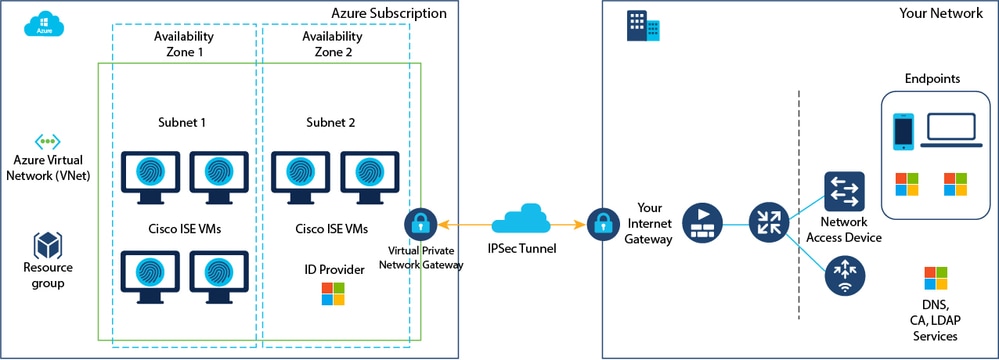

Rete virtuale e gruppi di sicurezza

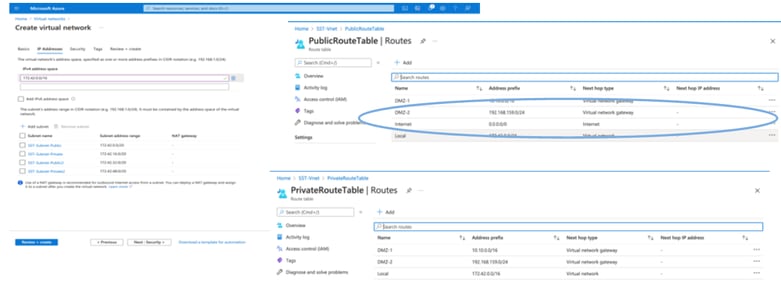

La subnet che richiede la raggiungibilità Internet deve avere la tabella di route configurata con l'hop successivo come Internet. Vedere gli esempi di sottorete pubbliche e private. La PAN con IP pubblico utilizza l'aggiornamento dei feed sia offline che online, mentre la PAN con IP privato deve utilizzare gli aggiornamenti dei feed offline.

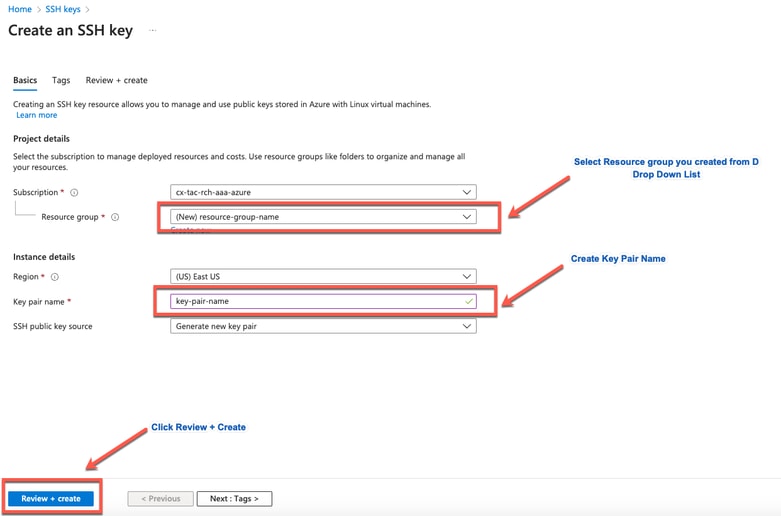

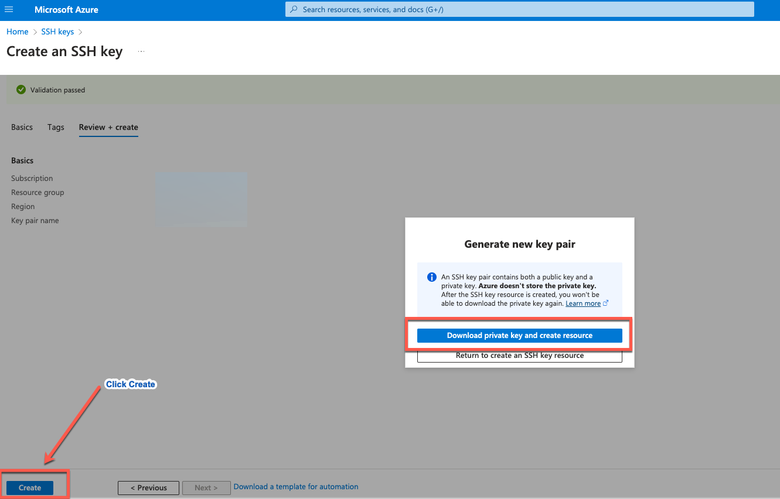

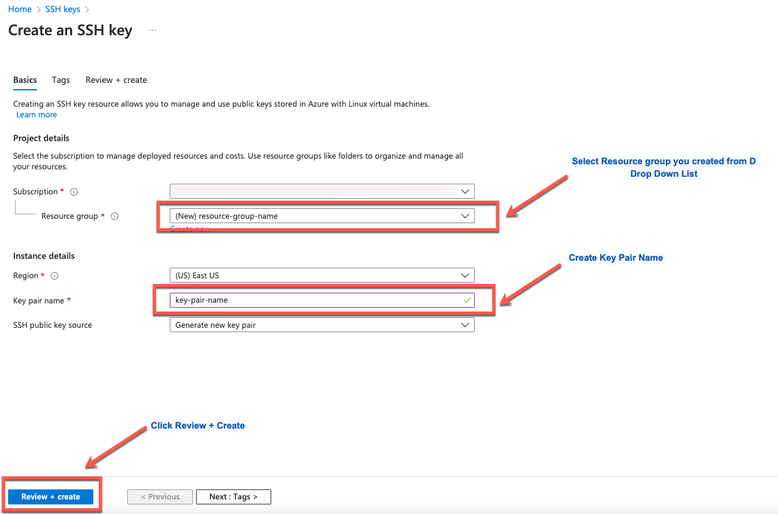

Creazione di una coppia di chiavi SSH

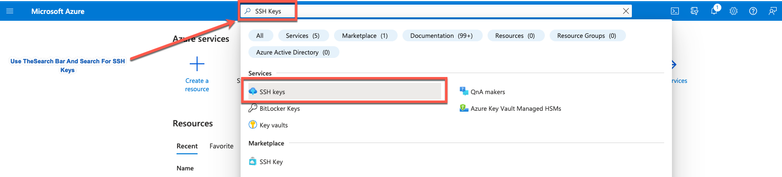

r. Usare la barra di ricerca dalla home page del portale Web di Azure e cercare le chiavi SSH.

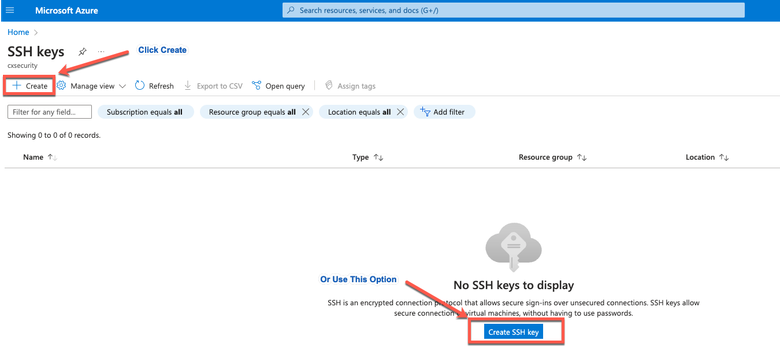

b. Dalla finestra successiva, fare clic su Crea.

c. Nella finestra successiva, scegliere il gruppo di risorse e il nome della chiave. Quindi fate clic su Rivedi (Review) + Crea (Create).

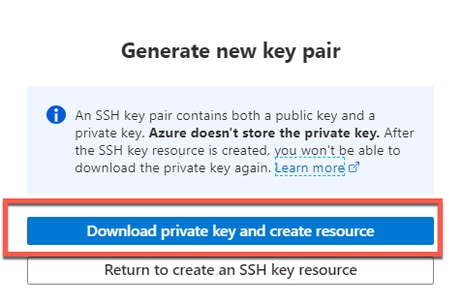

d. Quindi fare clic su Create and download Private Key (Crea e scarica chiave privata).

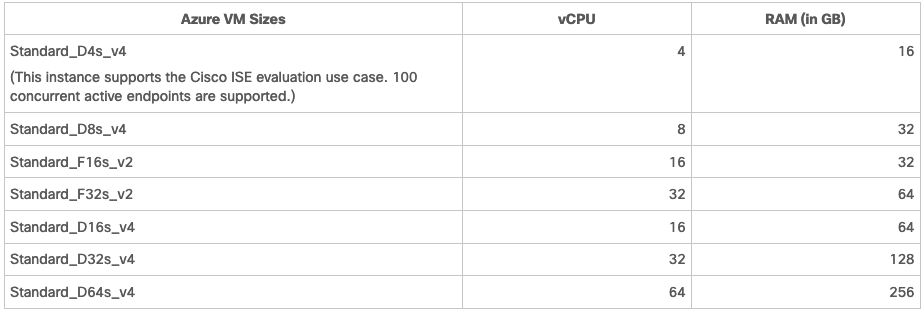

Dimensioni delle VM di Azure supportate da Cisco ISE

- Le dimensioni delle VM di Azure serie Fsv2 sono ottimizzate per il calcolo e sono adatte per essere utilizzate come PSN per attività e applicazioni a elaborazione intensiva.

- Le serie Dsv4 sono dimensioni di VM di Azure per scopi generici adatte all'utilizzo come nodi PAN o MnT o entrambi e sono destinate alle attività di elaborazione dati e alle operazioni di database.

Se si utilizza un'istanza generica come PSN, i numeri relativi alle prestazioni sono inferiori a quelli di un'istanza ottimizzata per il calcolo come PSN. Le dimensioni della VM Standard_D8s_v4 devono essere utilizzate solo come PSN di dimensioni molto ridotte.

Nota: Non clonare un'immagine cloud di Azure esistente per creare un'istanza di Cisco ISE. Ciò può causare malfunzionamenti casuali e imprevisti nella macchina ISE creata.

Limitazioni di Cisco ISE in Microsoft Azure Cloud Services

-

Se si crea Cisco ISE utilizzando la macchina virtuale di Azure, per impostazione predefinita Microsoft Azure assegna indirizzi IP privati alle macchine virtuali tramite server DHCP. Prima di creare una distribuzione di Cisco ISE in Microsoft Azure, è necessario aggiornare le voci DNS forward e reverse con gli indirizzi IP assegnati da Microsoft Azure.

In alternativa, dopo aver installato Cisco ISE, assegnare un indirizzo IP statico alla macchina virtuale aggiornando l'oggetto Interfaccia di rete in Microsoft Azure:

-

Arrestare la macchina virtuale.

-

Nell'area Impostazioni indirizzo IP privato della macchina virtuale, nell'area Assegnazione, fare clic su Static.

-

Riavviare la macchina virtuale.

-

Nella console seriale Cisco ISE, assegnare l'indirizzo IP come Gi0.

-

Riavviare il server applicazioni Cisco ISE.

-

-

La doppia scheda NIC è supportata solo con due schede NIC, Gigabit Ethernet 0 e Gigabit Ethernet 1. Per configurare una scheda NIC secondaria nell'istanza di Cisco ISE, è necessario creare prima un oggetto interfaccia di rete in Azure, spegnere l'istanza di Cisco ISE e quindi collegare questo oggetto interfaccia di rete a Cisco ISE. Dopo aver installato e avviato Cisco ISE in Azure, usare Cisco ISE CLI per configurare manualmente l'indirizzo IP dell'oggetto interfaccia di rete come scheda NIC secondaria.

- Il flusso di lavoro per l'aggiornamento di Cisco ISE non è disponibile in Cisco ISE in Microsoft Azure. Sono supportate solo le installazioni recenti. Tuttavia, è possibile eseguire il backup e il ripristino dei dati di configurazione.

- Il cloud pubblico supporta solo le funzionalità di layer 3. I nodi Cisco ISE in Microsoft Azure non supportano le funzioni Cisco ISE che dipendono dalle funzionalità di layer 2. Ad esempio, l'uso delle sonde del profiler DHCP SPAN e delle funzioni del protocollo CDP tramite Cisco ISE CLI è una funzione non supportata al momento.

- Quando si esegue la funzione di ripristino e backup dei dati di configurazione, al termine dell'operazione di backup, riavviare prima Cisco ISE dalla CLI. Quindi, avviare l'operazione di ripristino dall'interfaccia utente grafica di Cisco ISE.

- L'accesso SSH a Cisco ISE CLI tramite l'autenticazione basata su password non è supportato in Azure. È possibile accedere alla CLI di Cisco ISE solo tramite una coppia di chiavi e questa coppia di chiavi deve essere archiviata in modo sicuro. Se si utilizza un file con chiave privata (o PEM) e si perde il file, non è possibile accedere alla CLI di Cisco ISE. Qualsiasi integrazione che utilizza un metodo di autenticazione basato su password per accedere a Cisco ISE CLI non è supportata, ad esempio Cisco DNA Center versione 2.1.2 e precedenti.

-

Le distribuzioni Cisco ISE IOS in Azure in genere sfruttano soluzioni VPN come DMVPN (Virtual Private Network) e SD-WAN (Software-Defined Wide Area Network) dinamiche, in cui i sovraccarichi del tunnel IPSec possono causare problemi di MTU e frammentazione. In questi scenari, Cisco ISE IOS non riceve pacchetti RADIUS completi e un errore di autenticazione si verifica senza attivare un log degli errori.

Per ovviare al problema, è possibile contattare il supporto tecnico Microsoft per individuare le soluzioni disponibili in Azure che consentono il passaggio dei frammenti non ordinati alla destinazione anziché essere eliminati.

- L'utente CLI Admin deve essere 'iseadmin'.

Configurazione

Esempio di distribuzione ISE connessa al cloud di Azure

Configurazioni

- Passaggio 1. Passare al portale di Azure e accedere all'account di Microsoft Azure.

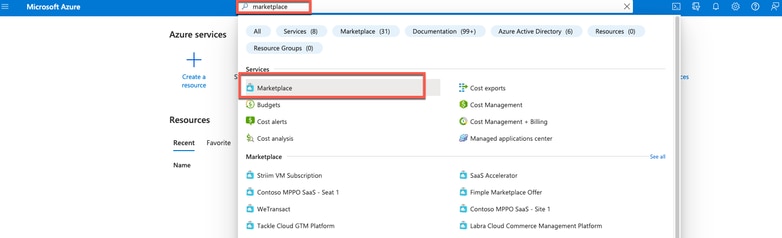

- Passaggio 2. Utilizzare il campo di ricerca nella parte superiore della finestra per cercare Marketplace.

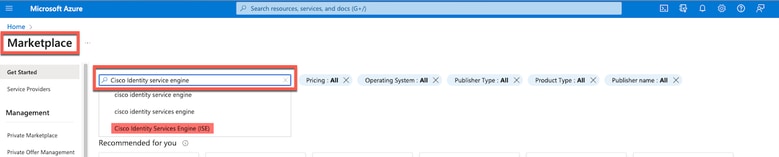

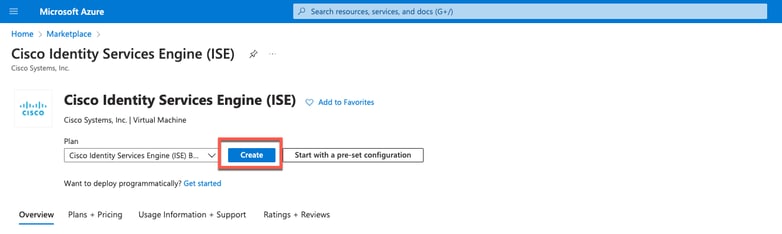

- Passaggio 3. Utilizzare il campo di ricerca Search the Marketplace per cercare Cisco Identity Services Engine (ISE).

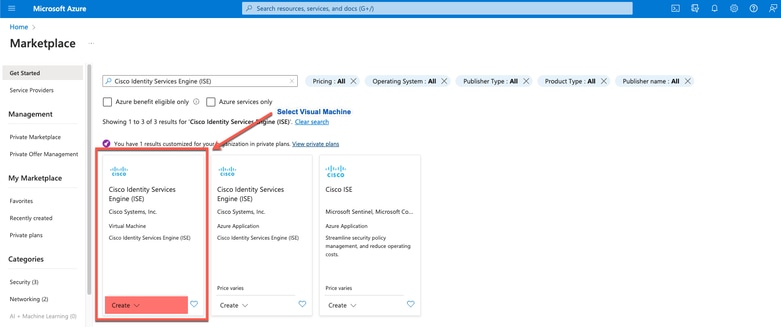

- Passaggio 4. Fare clic su Virtual Machine.

- Passaggio 5. Nella nuova finestra visualizzata, fare clic su Crea.

- Passaggio 6. Nella scheda Nozioni fondamentali:

r. Nell'area Dettagli progetto, scegliere i valori richiesti dagli elenchi a discesa Sottoscrizione e Gruppo di risorse

b. Nell'area Dettagli istanza, immettere un valore nel campo Nome macchina virtuale.

c. Dall'elenco a discesa Image (Immagine), selezionare l'immagine Cisco ISE.

d. Dall'elenco a discesa Size (Dimensioni), selezionare le dimensioni dell'istanza con cui si desidera installare Cisco ISE. Scegliere un'istanza supportata da Cisco ISE, come indicato nella tabella Azure Cloud.

Le istanze supportate da Cisco ISE, sono incluse nella sezione Cisco ISE su Azure Cloud.

e. Nell'area Account amministratore > Tipo di autenticazione, fare clic sul pulsante di opzione Chiave pubblica SSH.

f. Nel campo Username, immettere iseadmin.

g. Dall'elenco a discesa Origine chiave pubblica SSH, scegliere Usa chiave esistente archiviata in Azure.

h. Dall'elenco a discesa Chiavi memorizzate scegliere la coppia di chiavi creata come prerequisito per questa attività.

j. Nell'area Regole porte in entrata fare clic sul pulsante di opzione Consenti porte selezionate.

k. Nell'area Licensing, dall'elenco a discesa Licensing type (Tipo di licenza), selezionare Other (Altro).

Crea macchina virtuale

Crea macchina virtuale

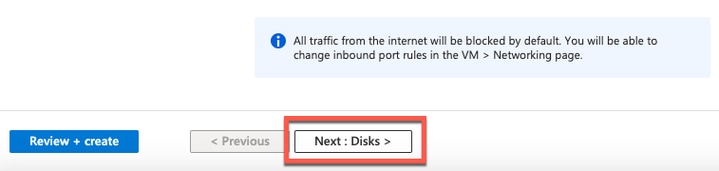

- Passaggio 7. Fare clic su Avanti: Dischi.

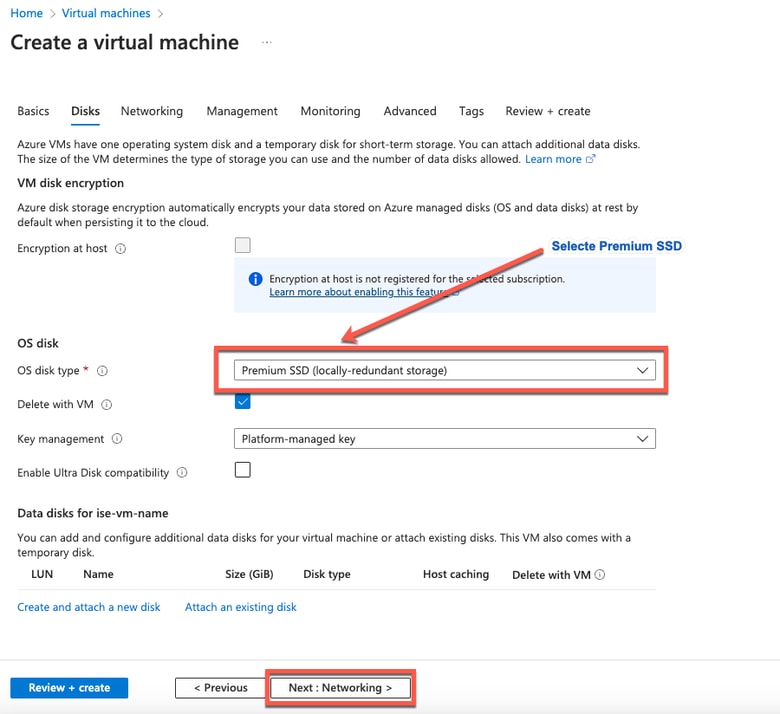

- Passaggio 8. Nella scheda Dischi, conservare i valori predefiniti per i campi obbligatori e fare clic su Avanti: Networking.

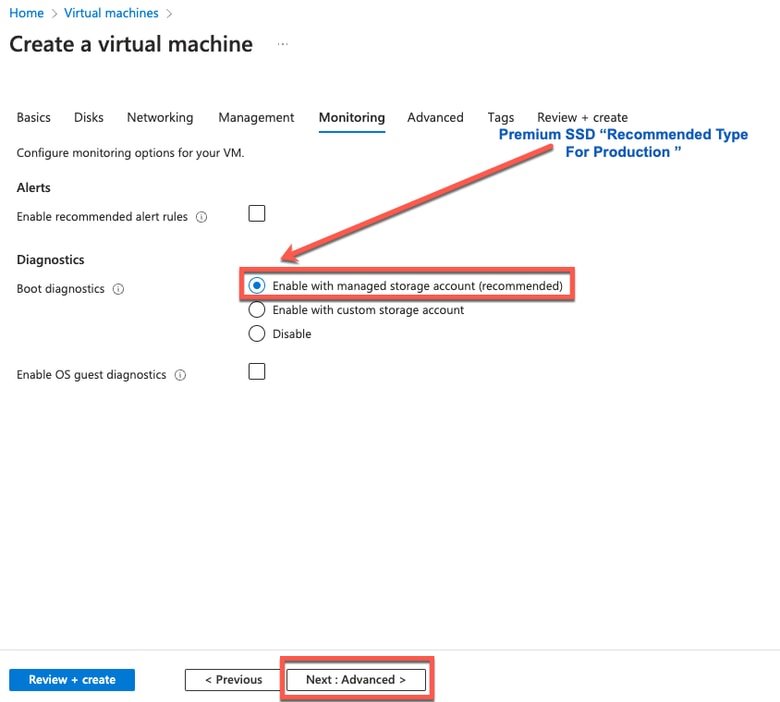

Nota: Per Tipo di disco sono disponibili ulteriori opzioni dall'elenco a discesa. È possibile scegliere quello che soddisfa le proprie esigenze. Premium SSD è il tipo consigliato per i carichi di lavoro di produzione e sensibili alle prestazioni.

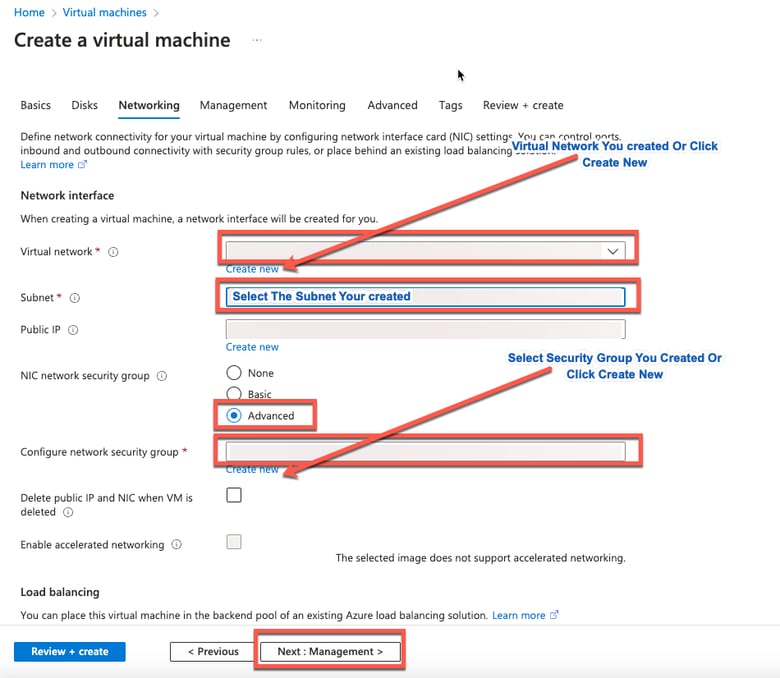

- Passaggio 9. Nell'area Interfaccia di rete, dagli elenchi a discesa Rete virtuale, Subnet e Configura gruppo di sicurezza di rete, scegliere la rete virtuale e la subnet create.

Nota: La subnet con un indirizzo IP pubblico riceve aggiornamenti del feed di postura in linea e non in linea, mentre una subnet con un indirizzo IP privato riceve solo aggiornamenti del feed di postura non in linea.

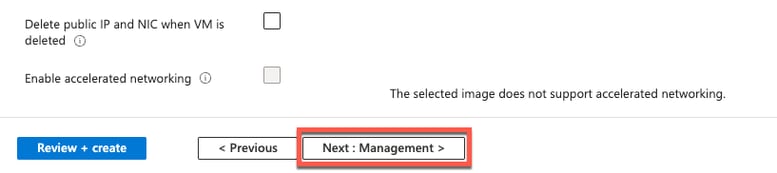

- Passaggio 10. Fare clic su Avanti: Gestione.

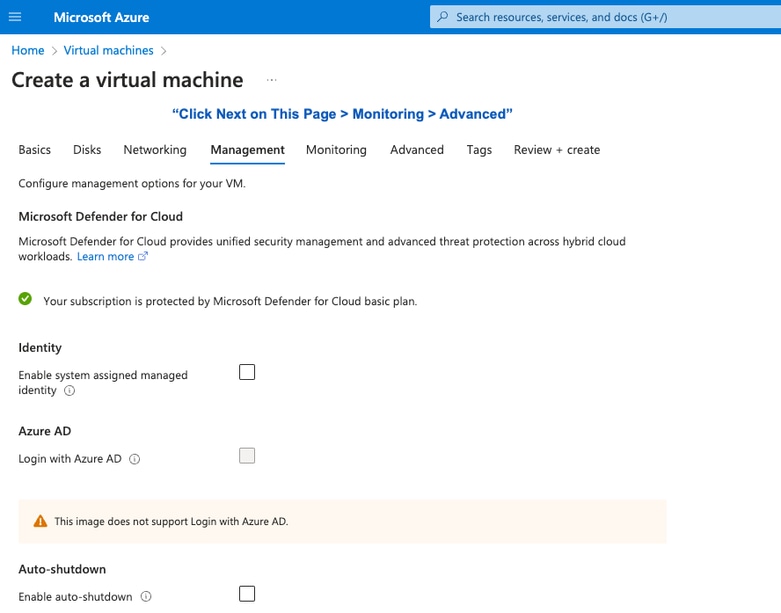

- Passaggio 11. Nella scheda Gestione mantenere i valori predefiniti per i campi obbligatori e fare clic su Avanti: Avanzate.

- Passaggio 12. Nell'area Dati utente selezionare la casella di controllo Abilita dati utente.

Nel campo Dati utente, immettere le informazioni seguenti:

hostname=<hostname di Cisco ISE>

primarynameserver=<indirizzo IPv4>

dnsdomain=<nome dominio>

ntpserver=<indirizzo IPv4 o FQDN del server NTP>

timezone=<fuso orario>

password=<password>

ersapi=<sì/no>

openapi=<sì/no>

pxGrid=<sì/no>

pxgrid_cloud=<sì/no>

Nota: È necessario utilizzare la sintassi corretta per ogni campo configurato tramite l'immissione di dati utente. Le informazioni immesse nel campo Dati utente non vengono convalidate al momento dell'immissione. Se si utilizza la sintassi errata, i servizi Cisco ISE non vengono visualizzati quando si avvia l'immagine.

Vedere Linee guida per le configurazioni da inviare tramite il campo dati utente:

r. nome host: Immettere un nome host contenente solo caratteri alfanumerici e trattini (-). La lunghezza del nome host non deve superare i 19 caratteri e non può contenere caratteri di sottolineatura (_).

b. server dei nomi primario: Immettere l'indirizzo IP del server dei nomi primario. Sono supportati solo indirizzi IPv4.

In questo passaggio è possibile aggiungere un solo server DNS. È possibile aggiungere altri server DNS tramite Cisco ISE CLI dopo l'installazione.

c. dnsdomain: Immettere il nome di dominio completo (FQDN) del dominio DNS. La voce può contenere caratteri ASCII, numeri, trattini (-) e punti (.).

d. ntpserver: Immettere l'indirizzo IPv4 o il nome di dominio completo (FQDN) del server NTP da utilizzare per la sincronizzazione.

In questo passaggio è possibile aggiungere un solo server NTP. È possibile aggiungere altri server NTP tramite Cisco ISE CLI dopo l'installazione. Utilizzare un server NTP valido e raggiungibile poiché è necessario per le operazioni ISE.

e. fuso orario: Immettere un fuso orario, ad esempio Etc/UTC. Si consiglia di impostare tutti i nodi Cisco ISE sul fuso orario UTC (Coordinated Universal Time), in particolare se i nodi Cisco ISE sono installati in un'implementazione distribuita. Questa procedura garantisce che gli indicatori di data e ora dei report e dei log dei vari nodi della distribuzione siano sempre sincronizzati.

f. password: configurare una password per l'accesso basato su GUI a Cisco ISE. La password immessa deve essere conforme alle policy sulle password di Cisco ISE. La password deve contenere da 6 a 25 caratteri e includere almeno un numero, una lettera maiuscola e una lettera minuscola. La password non può essere uguale al nome utente o al relativo nome inverso (iseadmin o nimdaesi), cisco o ocsic. I caratteri speciali consentiti sono @~*!,+=_-. Per la versione in uso, vedere la sezione 'Criteri password utente' nel capitolo 'Configurazione di base' del manuale Cisco ISE Administrator Guide.

g. ersapi Immettere yes per abilitare ERS o no per disabilitare ERS.

h. openapi: Immettere yes per abilitare OpenAPI o no per disabilitarla.

i. pxGrid: Immettere yes per abilitare pxGrid o no per disabilitare pxGrid.

j. pxgrid_cloud Immettere yes per abilitare pxGrid Cloud o no per disabilitarlo. Per abilitare pxGrid Cloud, è necessario abilitare pxGrid. Se si disabilita pxGrid, ma si abilita pxGrid Cloud, i servizi di pxGrid Cloud non sono abilitati all'avvio.

Sezione User Data

Sezione User Data

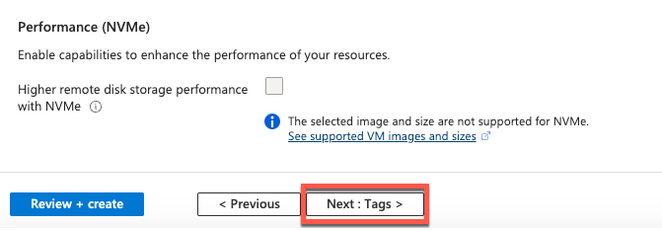

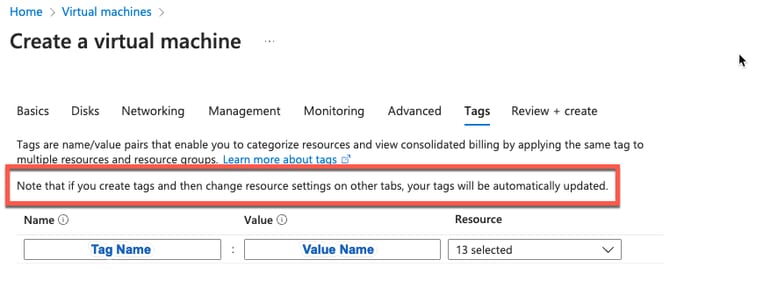

- Passaggio 13. Fare clic su Avanti: Tag.

- Passaggio 14. Per creare coppie nome-valore che consentano di categorizzare le risorse e consolidare più risorse e gruppi di risorse, immettere i valori nei campi Nome e Valore.

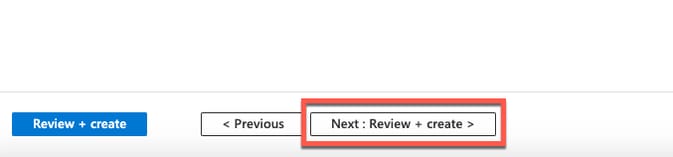

- Passaggio 15. Fare clic su Avanti: Revisione + Creazione.

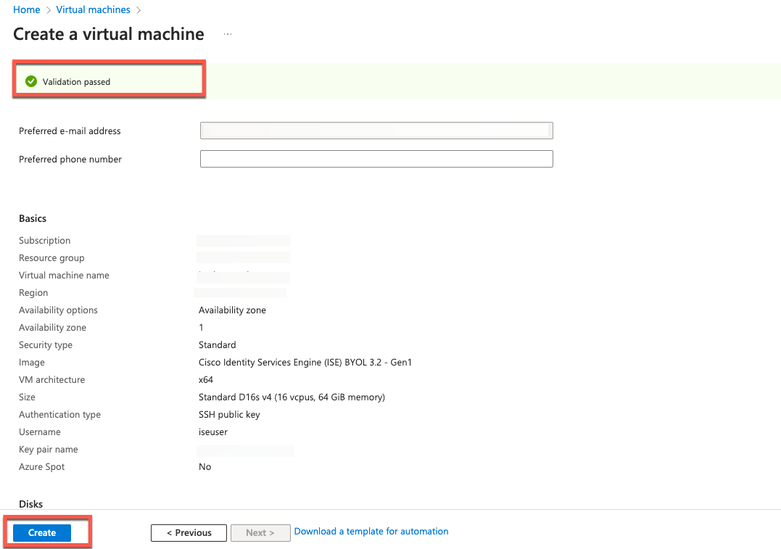

- Passaggio 16. Esaminare le informazioni fornite e fare clic su Crea.

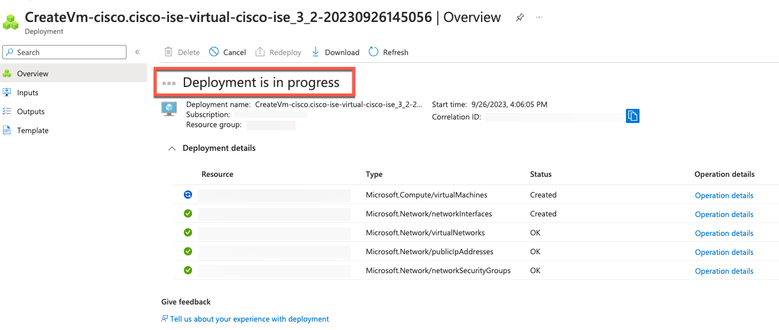

Viene visualizzata la finestra Distribuzione in corso. La creazione e la disponibilità dell'istanza di Cisco ISE richiedono circa 30 minuti. L'istanza di Cisco ISE VM viene visualizzata nell'elenco Virtuale Finestra Macchine (utilizzare il campo di ricerca principale per trovare la finestra).

Come procedere

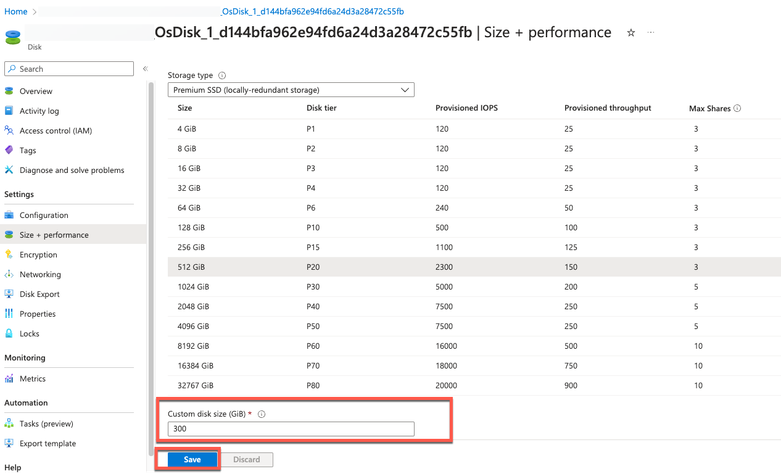

A causa di un'impostazione predefinita di Microsoft Azure, la VM Cisco ISE creata è configurata solo con una dimensione del disco di 300 GB. I nodi Cisco ISE in genere richiedono dimensioni del disco superiori a 300 GB. È possibile visualizzare l'avviso Memoria virtuale insufficiente quando si avvia Cisco ISE da Microsoft Azure per la prima volta.

Una volta completata la creazione della VM di Cisco ISE, accedere al portale di amministrazione di Cisco ISE per verificare che Cisco ISE sia configurato. Quindi, nel portale di Microsoft Azure, eseguire e completare i passaggi nella finestra Macchine virtuali per modificare le dimensioni del disco:

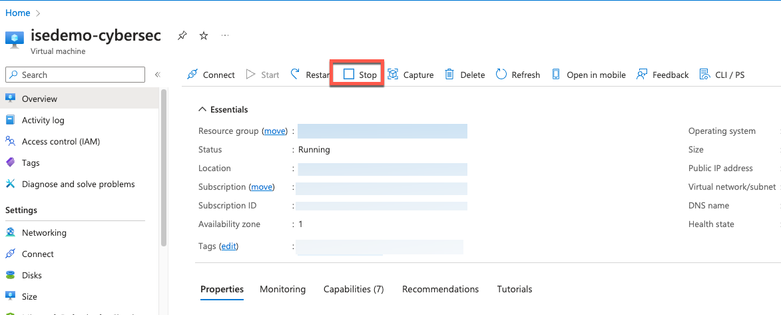

1. Arrestare l'istanza di Cisco ISE.

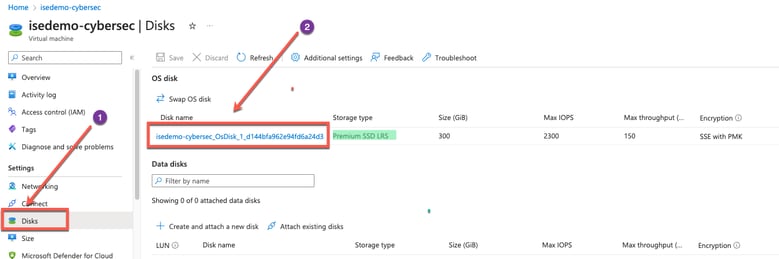

2. Fare clic su Disco nel riquadro sinistro e selezionare il disco in uso con Cisco ISE.

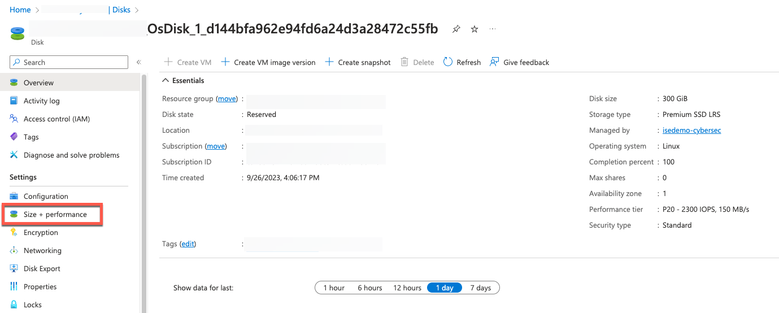

3. Fare clic su Dimensioni + prestazioni nel riquadro sinistro.

4. Nel campo Dimensioni personalizzate disco, immettere le dimensioni desiderate, in GB.

Operazioni successive all'installazione

Per informazioni sulle attività successive all'installazione che devono essere eseguite dopo aver creato correttamente un'istanza di Cisco ISE, vedere il capitolo 'Installation Verification and Post Installation Tasks' nel Cisco ISE Installation Guide per la propria release di Cisco ISE.

Recupero password e reimpostazione nel cloud di Azure

Completare le attività che consentono di reimpostare o recuperare la password della macchina virtuale Cisco ISE. Scegliere le attività necessarie ed eseguire i passaggi dettagliati.

1. Ripristino della password dell'interfaccia utente di Cisco ISE tramite la console seriale

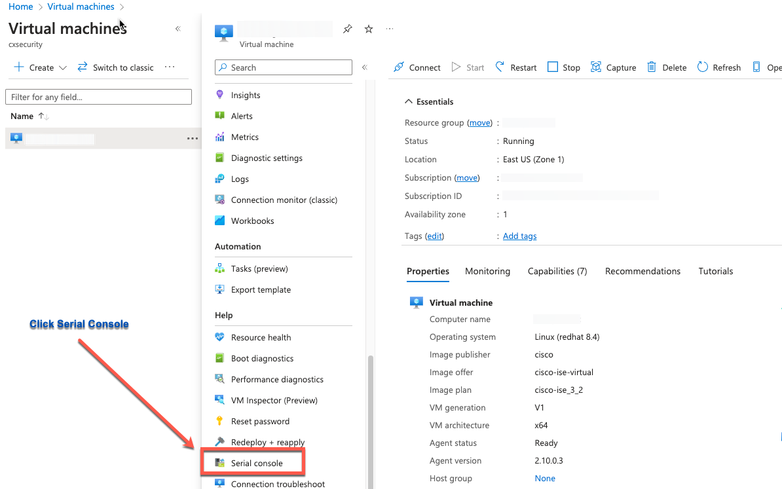

- Passaggio 1. Accedere ad Azure Cloud e scegliere il gruppo di risorse che contiene la macchina virtuale Cisco ISE.

- Passaggio 2. Dall'elenco delle risorse, fare clic sull'istanza di Cisco ISE per cui si desidera reimpostare la password.

- Passaggio 3. Dal menu a sinistra, dalla sezione Supporto + Risoluzione dei problemi, fare clic su Console seriale.

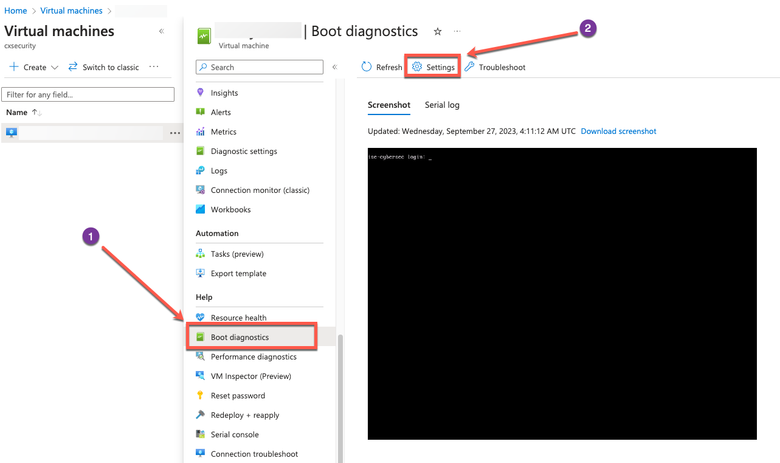

- Passaggio 4. Se si visualizza un messaggio di errore, è necessario abilitare la diagnostica di avvio eseguendo le operazioni seguenti:

r. Dal menu a sinistra, fare clic su Boot Diagnostics (Diagnostica di avvio).

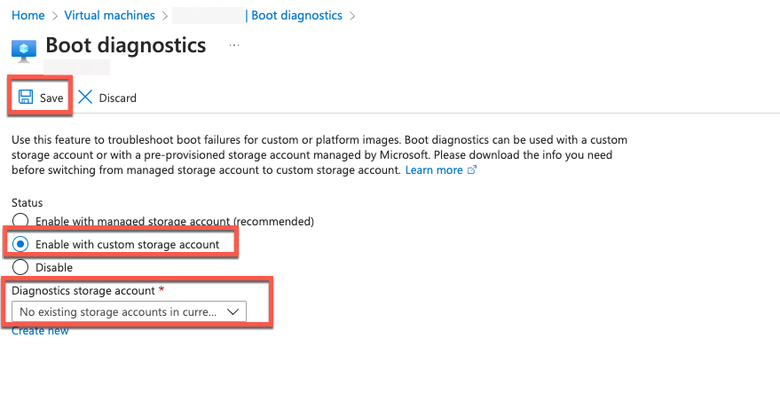

b. Fare clic su Abilita con un account di archiviazione personalizzato. Quindi fare clic su Salva.

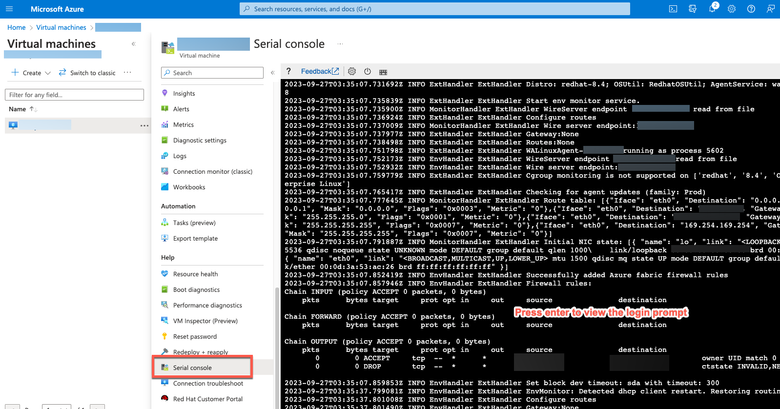

- Passaggio 5. Dal menu a sinistra, dalla sezione Supporto + Risoluzione dei problemi, fare clic su Console seriale. Azure Cloud Shell viene visualizzato in una nuova finestra. Se la schermata è nera, premere Invio per visualizzare la richiesta di accesso.

- Passaggio 8. Accedere alla console seriale. Per accedere alla console seriale, è necessario utilizzare la password originale configurata durante l'installazione dell'istanza.

- Passaggio 9. Usare il comando application reset-passwd ise iseadmin per configurare una nuova password della GUI per l'account iseadmin.

2. Creazione di una nuova coppia di chiavi pubbliche per l'accesso SSH

Questa operazione consente di aggiungere ulteriori coppie di chiavi a un repository. La coppia di chiavi esistente creata al momento della configurazione dell'istanza di Cisco ISE non viene sostituita dalla nuova chiave pubblica creata.

- Passaggio 1. Creare una nuova chiave pubblica in Azure Cloud.

Viene visualizzata una finestra popup in cui è possibile scegliere Scarica chiave privata e creare una risorsa per scaricare la chiave SSH come file .pem.

- Passaggio 2. Per creare un nuovo repository in cui salvare la chiave pubblica, vedere la documentazione di Azure Repos. Se si dispone già di un repository accessibile dalla CLI, andare al passo 3.

- Passaggio 3. Per importare la nuova chiave pubblica, utilizzare il comando crypto key import <nome file chiave pubblica> repository <nome repository>.

- Passaggio 4. Al termine dell'importazione, è possibile accedere a Cisco ISE tramite SSH utilizzando la nuova chiave pubblica.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

04-Oct-2023 |

Versione iniziale |

Contributo dei tecnici Cisco

- Ameer Al AzzawiTecnico di consulenza per la sicurezza

Feedback

Feedback